Czy Microsoft Surface potrzebuje antywirusa?

Najczęstszą (i często najważniejszą) optymalizacją przeciwwirusa jest właściwa definicja wykluczeń przeciwwirusowych dla wszystkich komponentów. Podczas gdy niektórzy dostawcy mogą automatycznie wykrywać komponenty Citrix i stosować wykluczenia, w przypadku większości środowisk jest to ręczne zadanie, które należy skonfigurować dla antywirusa w konsoli zarządzania.

Streszczenie

Ten artykuł zawiera wytyczne dotyczące konfigurowania oprogramowania antywirusowego w CITRIX DAAS i Citrix Virtual Apps and Desktops Environments. Obejmuje dostarczanie agentów i depromowanie, aktualizacje podpisów, zalecane wykluczenia i optymalizacje wydajności. Wdrożenie tych zaleceń wymaga konsultacji z sprzedawcą antywirusowym i zespołem bezpieczeństwa.

Należy zauważyć, że wykluczenia i optymalizacje antywirusowe mogą zwiększyć powierzchnię ataku systemu, narażając go na potencjalne zagrożenia bezpieczeństwa. Dlatego zalecane są rygorystyczne testy w środowisku laboratoryjnym i zaangażowanie zespołów antywirusowych i bezpieczeństwa przed wdrożeniem tych konfiguracji we wdrażaniu produkcyjnym.

Kluczowe punkty:

- Właściwie zdefiniuj wykluczenia antywirusowe dla wszystkich komponentów.

- Oprogramowanie agenta musi zarejestrować się w centralnej witrynie zarządzania i raportowania.

- Zidentyfikuj, w jaki sposób każdy agent jest jednoznacznie zidentyfikowany, aby zapobiec sprzecznym rejestracji.

- W środowiskach nieistotnych użyj skryptu uruchamiania, aby przywrócić dane identyfikacyjne maszyny.

- Zrozum, w jaki sposób zachowuje się usuwanie maszyn, a czy czyszczenie jest ręczne lub automatyczne.

- Zapewnij terminowe i spójne aktualizacje podpisu dotyczące bezpieczeństwa punktu końcowego.

- Zminimalizować okno możliwości złośliwego oprogramowania, rozumiejąc, gdzie są przechowywane podpisy.

- Rozważ załączenie trwałego przechowywania do maszyn nie-persistentnych w celu uzyskania wydajnych aktualizacji.

- Opracuj strategię aktualizacji obrazu głównego o najnowsze podpisy.

- Przeglądaj scentralizowane silniki skaningowe jako podejście do zarządzania aktualizacjami podpisów.

- Nieprawidłowo skonfigurowane oprogramowanie antywirusowe może negatywnie wpłynąć na skalowalność i wrażenia użytkownika.

Pytania:

1. Jak zoptymalizować oprogramowanie antywirusowe dla środowisk Citrix?

W środowiskach Citrix oprogramowanie antywirusowe można zoptymalizować, definiując odpowiednie wykluczenia przeciwwirusowe dla wszystkich komponentów. Może to być ręczne zadanie w większości środowisk i musi zostać skonfigurowane w konsoli zarządzania antywirusem.

2. Jak należy obsługiwać rejestracje agentów w wirtualizowanych środowiskach?

Oprogramowanie agenta zainstalowane na maszynach wirtualnych musi zarejestrować się w centralnej stronie do zarządzania i raportowania. Aby zapobiec sprzecznymi rejestracjami, każda maszyna powinna wygenerować unikalny identyfikator. W środowiskach nieistotnych można użyć skryptu uruchamiania do automatycznego przywracania danych identyfikacyjnych maszyny.

3. Jakie są kluczowe rozważania dotyczące aktualizacji podpisów w maszynach nietrwałych?

W przypadku maszyn nie-persistowych ważne jest, aby zrozumieć, w jaki sposób podpisy są aktualizowane i przechowywane. Rozważ załączenie trwałego przechowywania do maszyn nie-persistentnych, aby utrzymać pamięć podręczną aktualizacji między resetami a aktualizacjami obrazu. Regularnie aktualizuj obraz główny o najnowsze podpisy, szczególnie w przypadku aktualizacji przyrostowych.

4. Jakie są korzyści płynące z scentralizowania aktualizacji podpisów w wirtualizowanych środowiskach?

Centralizacja aktualizacji podpisów nie tylko minimalizuje wpływ wydajności oprogramowania antywirusowego, ale także usprawnia proces aktualizacji. Zastępuje zdecentralizowany charakter podpisów scentralizowanym silnikiem skanującym, zmniejszając potrzebę indywidualnych aktualizacji maszyn.

5. W jaki sposób niewłaściwie skonfigurowane oprogramowanie antywirusowe może wpłynąć na skalowalność i wrażenia użytkownika?

Nieprawidłowo skonfigurowane oprogramowanie antywirusowe może mieć negatywny wpływ na skalowalność i ogólne wrażenia użytkownika. Ważne jest, aby zapewnić odpowiednią konfigurację i optymalizacje wydajności, aby zminimalizować te wady.

6. Są wykluczeniem i optymalizacjami antywirusowymi zalecanymi bez dokładnych testów?

Nie, Citrix zaleca rygorystyczne testy w środowisku laboratoryjnym przed wdrożeniem wykluczeń i optymalizacji antywirusowej we wdrażaniu produkcyjnym. Wskazane jest również zaangażowanie zespołów antywirusowych i bezpieczeństwa w celu przeglądu tych konfiguracji.

7. Jaki jest kompromis między bezpieczeństwem a wydajnością podczas konfigurowania wyłączeń antywirusowych?

Kompromis między bezpieczeństwem a wydajnością podczas konfigurowania wyłączeń antywirusowych zależy od konkretnego środowiska i zaleceń dostawców. Ważne jest, aby znaleźć równowagę, która minimalizuje zagrożenia bezpieczeństwa przy jednoczesnym zachowaniu optymalnej wydajności systemu.

8. W jaki sposób można uwzględnić kroki rejestracji agenta w instrukcjach uszczelnienia obrazu?

Kroki rejestracji agenta dla środowisk z zarządzaniem pojedynczym obrazem można uwzględnić w instrukcjach uszczelnienia obrazu jako w pełni zautomatyzowany skrypt. Zapewnia to, że każda obsługiwana maszyna jest zarejestrowana i możliwa do zidentyfikowania.

9. Jak często należy aktualizować obraz główny o najnowsze podpisy?

Obraz główny powinien być regularnie aktualizowany o najnowsze podpisy, szczególnie w przypadku aktualizacji przyrostowych. Pomaga to zminimalizować ilość ruchu wymaganego do aktualizacji każdej maszyny wirtualnej.

10. Jakie jest znaczenie spójnych aktualizacji podpisów dla bezpieczeństwa punktu końcowego?

Spójne aktualizacje podpisu mają kluczowe znaczenie dla utrzymania skutecznego bezpieczeństwa punktu końcowego. Zapewniają, że oprogramowanie antywirusowe może wykryć i chronić przed najnowszymi zagrożeniami złośliwego oprogramowania, zapewniając bezpieczeństwo systemu i danych.

11. Dlaczego ważne jest, aby zaangażować dostawców bezpieczeństwa w zrozumienie procesu rejestracji/niezniszczania ich agentów?

Zaangażowanie dostawców bezpieczeństwa w zrozumienie procesu rejestracji/niezniszczania ich agentów, organizacje mogą zapewnić zgodność z ich konkretnym środowiskiem. Pomaga to uniknąć konfliktów i zapewnia płynne operacje.

12. Jakie wyzwania mogą pojawić się w dynamicznych środowiskach z dostarczaniem agentów i zdeprovisioning?

W środowiskach dynamicznych wyzwania mogą pojawić się wraz z dostarczaniem i deprięciem agentów. Ważne jest, aby zrozumieć, w jaki sposób zachowuje się zdeprovisioning maszyn, niezależnie od tego, czy wymaga to ręcznego czyszczenia, czy może być zautomatyzowane. Integracja z hiperwizorami lub kontrolerami dostaw może oferować zautomatyzowane tworzenie lub usuwanie maszyn.

13. Jakie środki ostrożności należy podjąć podczas aktualizacji podpisów w środowiskach nieobrzewnych?

Podczas aktualizacji podpisów w środowiskach nieistotnych organizacji powinny zminimalizować okno możliwości zakażenia złośliwego oprogramowania. Można to zrobić poprzez zrozumienie, gdzie są przechowywane podpisy, i dołączanie trwałego przechowywania do maszyn nie-persistowych. Zapewnia to, że pamięć podręczna aktualizacji pozostaje nienaruszona między resetami a aktualizacjami obrazu.

14. W jaki sposób można skutecznie zarządzać aktualizacjami podpisów w wirtualizowanych środowiskach z wieloma maszynami?

Efektywne zarządzanie aktualizacjami podpisów w wirtualizowanych środowiskach z wieloma maszynami można osiągnąć poprzez centralizację silnika skanowania. To upraszcza proces aktualizacji i zmniejsza wpływ wydajności na poszczególne maszyny.

15. Jaki wpływ może niewłaściwie skonfigurować oprogramowanie antywirusowe na wrażenia użytkownika?

Nieprawidłowo skonfigurowane oprogramowanie antywirusowe może negatywnie wpłynąć na wrażenia użytkownika, co prowadzi do problemów z wydajnością i zdegradowanych doświadczeń użytkowników. Ważne jest, aby właściwie skonfigurować oprogramowanie antywirusowe, aby zminimalizować takie skutki i zapewnić sprawne wrażenia użytkownika.

Czy Microsoft Surface potrzebuje antywirusa?

Najczęstszą (i często najważniejszą) optymalizacją przeciwwirusa jest właściwa definicja wykluczeń przeciwwirusowych dla wszystkich komponentów. Podczas gdy niektórzy dostawcy mogą automatycznie wykrywać komponenty Citrix i stosować wykluczenia, w przypadku większości środowisk jest to ręczne zadanie, które należy skonfigurować dla antywirusa w konsoli zarządzania.

Papier techniczny: Bezpieczeństwo punktów końcowych, antywirus i antymalware najlepsze praktyki

Ten artykuł zawiera wytyczne dotyczące konfigurowania oprogramowania antywirusowego w CITRIX DAAS i Citrix Virtual Apps and Desktops Environments. Obejmuje również zasoby do konfigurowania oprogramowania antywirusowego w innych technologiach i funkcjach Citrix (na przykład złącza w chmurze, usługi obsługi i tak dalej). Nieprawidłowa konfiguracja antywirusowa jest jednym z najczęstszych problemów, które Consulting Consulting widzi w terenie. Może to skutkować różnymi problemami, od problemów z wydajnością lub zdegradowanymi doświadczeniami użytkownika po limity czasu i niepowodzenia różnych komponentów.

W tym artykule technologicznym omawiamy kilka głównych tematów istotnych dla optymalnych wdrożeń antywirusowych w wirtualizowanych środowiskach: Postrzeganie i depromowanie agentów, aktualizacje podpisów, lista zalecanych wyłączeń i optymalizacji wydajności. Pomyślne wdrożenie tych zaleceń zależy od twojego sprzedawcy antywirusowej i zespołu bezpieczeństwa. Skonsultuj się z nimi, aby uzyskać bardziej szczegółowe zalecenia.

Ostrzeżenie! Ten artykuł zawiera wykluczenia antywirusowe. Ważne jest, aby zrozumieć, że wykluczenia i optymalizacje antywirusowe zwiększają powierzchnię ataku systemu i mogą narażać komputery na różne zagrożenia bezpieczeństwa. Jednak następujące wytyczne zazwyczaj stanowią najlepszy kompromis między bezpieczeństwem a wydajnością. Citrix nie zaleca wdrożenia żadnego z tych wyłączeń lub optymalizacji, dopóki nie zostanie przeprowadzone rygorystyczne testy w środowisku laboratoryjnym, aby dokładnie zrozumieć kompromisy między bezpieczeństwem a wydajnością. Citrix zaleca również, aby organizacje zaangażowały się w swoje zespoły antywirusowe i bezpieczeństwa w celu przeglądu następujących wytycznych przed zastosowaniem jakiegokolwiek rodzaju wdrożenia produkcji.

Rejestracja agentów

Oprogramowanie agenta, które jest instalowane na każdej obsługiwanej maszynie wirtualnej, zwykle musi zarejestrować się w centralnej witrynie zarządzania, raportowania statusu i innych działań. Aby rejestracja odniosła sukces, każdy agent musi być jednoznacznie zidentyfikowalny.

Dzięki maszynom dostarczonym z jednego obrazu przy użyciu technologii, takich jak usługi dostarczania (PVS) lub usługi tworzenia maszyn (MCS), ważne jest, aby zrozumieć, w jaki sposób każdy agent jest zidentyfikowany – i czy istnieje jakieś instrukcje dla wirtualizowanych środowisk. Niektórzy dostawcy używają informacji dynamicznych, takich jak adres MAC lub nazwa komputera do identyfikacji komputera. Inni używają bardziej tradycyjnego podejścia losowego ciągu generowanego podczas instalacji. Aby zapobiec sprzecznymi rejestracjami, każda maszyna musi wygenerować unikalny identyfikator. Rejestracja w środowiskach niebędących persistentnymi odbywa się często przy użyciu skryptu uruchamiania, który automatycznie przywraca dane identyfikacyjne maszyny z trwałej lokalizacji.

W bardziej dynamicznych środowiskach ważne jest również zrozumienie, w jaki sposób zachowuje się odkładanie maszyn, jeśli czyszczenie jest operacją ręczną, czy też jest wykonywana automatycznie. Niektórzy dostawcy oferują integrację z hiperwizorami, a nawet kontrolerem dostaw, w których maszyny można automatycznie tworzyć lub usuwać w miarę ich udostępniania.

Rekomendacje: Zapytaj swojego dostawcę bezpieczeństwa, w jaki sposób rejestracja/niezadowolenie ich agentów jest wdrażane. Jeśli rejestracja wymaga więcej kroków dla środowisk z zarządzaniem pojedynczym obrazem, dołącz te kroki w instrukcjach uszczelnienia obrazu, najlepiej jako w pełni zautomatyzowany skrypt.

Aktualizacje podpisu

Terminowo, konsekwentnie aktualizowane podpisy są jednym z najważniejszych aspektów rozwiązań bezpieczeństwa punktu końcowego. Większość dostawców używa lokalnie buforowanych, przyrostowo aktualizowanych podpisów, które są przechowywane na każdym z chronionych urządzeń.

W przypadku maszyn nietrwały. Umożliwia to zrozumienie i zminimalizowanie okna możliwości złośliwego oprogramowania do zarażania urządzenia.

Zwłaszcza w sytuacji, w której aktualizacje nie są przyrostowe i mogą osiągnąć znaczny rozmiar, możesz rozważyć wdrożenie, w którym trwałe przechowywanie jest dołączone do każdej z nie-persystencyjnych maszyn, aby utrzymać pamięć podręczną aktualizacji między resetami a aktualizacjami obrazu. Korzystając z tego podejścia, okno możliwości i wpływ aktualizacji definicji jest zminimalizowany.

Oprócz aktualizacji podpisów dla każdej z obsługiwanych maszyn, ważne jest również zdefiniowanie strategii aktualizacji obrazu głównego. Zaleca się automatyzację tego procesu, więc regularnie aktualizuje obraz główny o najnowsze podpisy. Jest to szczególnie ważne dla przyrostowych aktualizacji, w których minimalizujesz ilość ruchu wymaganego dla każdej maszyny wirtualnej.

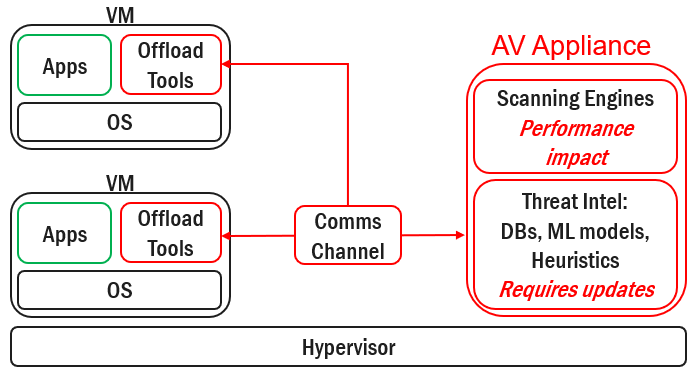

Innym podejściem do zarządzania aktualizacjami podpisów w wirtualizowanych środowiskach jest całkowite zastąpienie charakteru zdecentralizowanych podpisów scentralizowanym silnikiem skanującym. Chociaż odbywa się to przede wszystkim w celu zminimalizowania wpływu wydajności antywirusa, ma to również korzyść z scentralizowania aktualizacji podpisów.

Rekomendacje: Zapytaj swojego dostawcę bezpieczeństwa, w jaki sposób podpisy są aktualizowane na twój antywirus. Jaki jest oczekiwany rozmiar i częstotliwość i są aktualizacją przyrostową? Czy istnieją jakieś zalecenia dotyczące środowisk nieistotnych?

Optymalizacje wydajności

Antiwirus, zwłaszcza jeśli jest niewłaściwie skonfigurowany, może mieć negatywny wpływ na skalowalność i ogólne wrażenia użytkownika. Dlatego ważne jest, aby zrozumieć wpływ wydajności, aby ustalić, co go powoduje i jak można go zminimalizować.

Dostępne strategie i podejścia optymalizacji wydajności są różne dla różnych dostawców i wdrożenia antywirusowego. Jednym z najczęstszych i najskuteczniejszych podejść jest zapewnienie scentralizowanych możliwości skanowania przeciwwirusowego. Zamiast każdej maszyny odpowiedzialnej za skanowanie (często identyczne) próbki, skanowanie jest scentralizowane i wykonywane tylko raz. Takie podejście jest zoptymalizowane pod kątem wirtualizowanych środowisk; Upewnij się jednak, że rozumiesz jego wpływ na wysoką dostępność.

Odciążenie skanów na dedykowane urządzenie może być bardzo skuteczne w środowiskach zwirtualizowanych

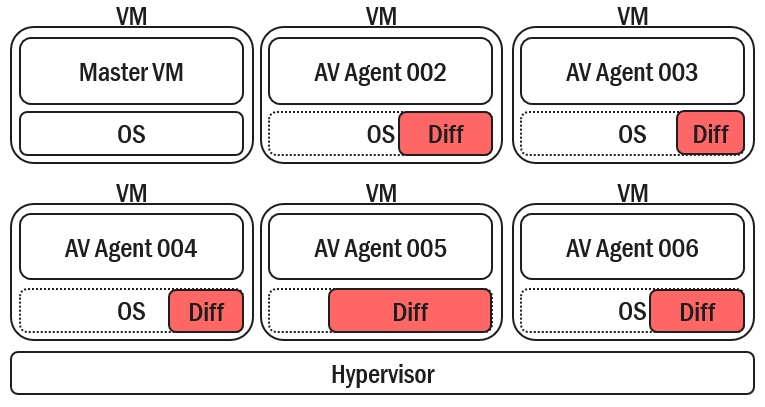

Inne podejście opiera się na wstępnym skanowaniu części dysków tylko do odczytu, wykonanych na obrazach głównych przed udostępnieniem. Ważne jest, aby zrozumieć, w jaki sposób wpływa to na okno możliwości (na przykład, co, jeśli dysk zawiera już zainfekowane pliki, ale podpisy nie są dostępne podczas fazy przedszkolnej?). Ta optymalizacja jest często łączona ze skanowaniem w przypadku zdarzeń tylko do zapisu, ponieważ wszystkie odczyty będą pochodzić z wcześniej rozstrzygniętych części dysku, albo z pamięci podręcznej/różnicowej specyficznej dla sesji, która została już skanowana podczas operacji zapisu. Często dobrym kompromisem jest połączenie skanów w czasie rzeczywistym (zoptymalizowane) z zaplanowanymi skanami (pełne skany systemu).

Najczęstszą optymalizacją skanowania jest skupienie się tylko na różnicach między maszynami wirtualnymi

Rekomendacje: Optymalizacje wydajności mogą znacznie poprawić wrażenia użytkowników. Można je jednak również uznać za ryzyko bezpieczeństwa. Dlatego zaleca się konsultacje z sprzedawcą i zespołem bezpieczeństwa. Większość dostawców antywirusowych z rozwiązaniami dla wirtualizowanych środowisk oferuje zoptymalizowane silniki skanowania.

Wyłączenia antywirusowe

Najczęstszą (i często najważniejszą) optymalizacją przeciwwirusa jest właściwa definicja wykluczeń przeciwwirusowych dla wszystkich komponentów. Podczas gdy niektórzy dostawcy mogą automatycznie wykrywać komponenty Citrix i stosować wykluczenia, w przypadku większości środowisk jest to ręczne zadanie, które należy skonfigurować dla antywirusa w konsoli zarządzania.

Wyłączenia są zazwyczaj zalecane do skanowania w czasie rzeczywistym. Jednak Citrix zaleca regularne skanowanie wykluczonych plików i folderów za pomocą zaplanowanych skanów. Aby złagodzić potencjalny wpływ na wydajność, zaleca się wykonywanie zaplanowanych skanów w czasie nie-biznesowym lub poza nimi.

Integralność wykluczonych plików i folderów musi być zawsze utrzymywana. Organizacje mogą rozważyć użycie komercyjnego rozwiązania monitorowania integralności plików lub zapobiegania włamaniu hosta w celu ochrony integralności plików i folderów, które zostały wykluczone z skanowania w czasie rzeczywistym lub na dostępie. Baza danych i pliki dziennika są wykluczone w tym typu monitorowanie integralności danych, ponieważ oczekuje się, że pliki te będą się zmienić. Jeśli cały folder musi zostać wykluczony ze skanowania w czasie rzeczywistym lub w dostępie, Citrix zaleca ściśle monitorowanie tworzenia nowych plików w wyłączonych folderach.

Skanuj tylko lokalne dyski – lub wyłącz skanowanie sieciowe. Zakłada się, że wszystkie zdalne lokalizacje, które mogą zawierać serwery plików, że profile użytkowników hosta i przekierowane foldery są monitorowane przez rozwiązania antywirusowe i integralności danych. Jeśli nie, zaleca się wykluczenie akcji sieciowych dostępnych przez wszystkie urządzenia. Przykład zawiera akcje hostingowe przekierowane foldery lub profile użytkowników.

Innym ważnym czynnikiem jest wykluczenie procesów. Gdy zalecane są wykluczenia procesu, celem jest zapobieganie skanowaniu wszelkich działań wykonywanych przez takie procesy, a nie zapobieganie skanowaniu pliku EXE. W niektórych rozwiązaniach bezpieczeństwa jest to określane jako definiowanie zaufanych procesów.

Rekomendacje: Przejrzyj te zalecenia z zespołem dostawcy i bezpieczeństwa.

- Przejrzyj wszystkie pliki, foldery i procesy w celu wykluczenia i potwierdź, że istnieją przed utworzeniem zasad wykluczenia.

- Wdrożyć wiele zasad wykluczenia dla różnych komponentów zamiast tworzenia jednej dużej polityki dla nich wszystkich.

- Aby zminimalizować okno możliwości, wdrożyć kombinację czasu rzeczywistego i zaplanowanych skanów.

Aplikacje wirtualne i komputery stacjonarne

Kontrolery dostawy

- %SystemRoot%\ serviceProfiles \ networkservice \ hadatabasename.MDF

- %SystemRoot%\ ServiceProfiles \ NetWorkservice \ HaimportDatabasename.MDF

- %SystemRoot%\ serviceProfiles \ networkservice \ hadatabasename_log.ldf

- %SystemRoot%\ ServiceProfiles \ Networkservice \ HaimportDatabasename_log.ldf

- %ProgramData%\ Citrix \ Broker \ Cache

- %Programów.exe

- %ProgramFiles%\ Microsoft SQL Server \ 150 \ LocalDB \ binn \ sqlServr.exe

Czy Microsoft Surface potrzebuje antywirusa?

Reddit i jego partnerzy używają plików cookie i podobnych technologii, aby zapewnić lepsze wrażenia.

Akceptując wszystkie pliki cookie, zgadzasz się na korzystanie z plików cookie w celu dostarczania i utrzymywania naszych usług i witryny, poprawy jakości Reddit, personalizowanie treści i reklam Reddit oraz mierz skuteczność reklamy.

Odrzucając nieistotne pliki cookie, Reddit może nadal używać niektórych plików cookie, aby zapewnić właściwą funkcjonalność naszej platformy.

Aby uzyskać więcej informacji, zapoznaj się z naszym powiadomieniem o plikach cookie i naszej polityki prywatności .

Antywirus dla Microsoft Surface Pro z procesorem ARM

Miałem pytanie, czy Microsoft Surface Pro i Microsoft Surface Go działają Windows 10 z procesorami Arm. Czy jest jakikolwiek antywirus, który wspiera tę architekturę bez emulacji?

Odp.: Odpowiedź nie jest tak naprawdę od 27/27/2021. Obrońca systemu Windows będzie w tej chwili najlepszym rozwiązaniem.

Lista nieobsługiwanych antywirusów:

-ESET (tylko emulacja?)

-Kaspersky (tylko emulacja?)

-Trend mikro (tylko emulacja?)

-Norton

-Webroot

-Emsisoft

-Avira

-Avast

-Malwarebytes Cloud

-Avg

-Sophos

-McAfee

-Bitdefender

Nie wspominając o tym, że nawet Google jest w oparciu o upewnienie się, że jego aplikacje są kompatybilne z nową falą procesorów ARM. Dysk Google nie’t pracuj na powierzchni lub na pulpicie. Ty’Muszę użyć Web GI, aby uzyskać dostęp do plików w chmurze.

Microsoft Surface Laptop Go 2 Recenzja: tańsza, szybsza, lepsza kompaktowa notebook

Microsoft’S Druga próba tańszego laptopa powierzchniowego jest szybsza, cichsza i tańsza niż jego poprzednik, zachowując wszystkie dobre cechy.

Laptop Surface GO 2 zaczyna się od 529 £ (599 USD/A 1 099 USD) i kosztuje 20-170 £ mniej niż pierwsza iteracja w zależności od wersji. Model początkowy został zaktualizowany o nowoczesne komponenty, co czyni go również znacznie bardziej kuszącym, chociaż nadal jest w cenie średniej, a nie laptopa naprawdę budżetowego.

Dobre kawałki oryginału zostały zachowane. Ma świetną, prawie pełnowymiarową klawiaturę i duży precyzyjny trackpad. 12.4 -calowy ekran dotykowy LCD jest po mniejszej stronie, ale nadal bardzo użyteczny do pracy dzięki wyższemu stosunku 3: 2 w porównaniu z powszechnymi notatami.

Wyświetlacz ma dobre kolory i kontrast, ale nie jest zbyt jasny i jest zauważalnie mniej chrupiący niż rywale o wyższej rozdzielczości, w tym Microsoft’S inne maszyny. Irytująco, klawiatura nie jest podświetlana. Czujnik odcisków palców w przycisku zasilania jest dobry, choć nie jest zawarty w najtańszym modelu.

Nad ekranem znajduje się ulepszona kamera internetowa 720p, która wraz z doskonałym mikrofonem umożliwia wyraźne połączenia wideo. Głośniki są głośne i dobre do oglądania szybkiego filmu, ale wygrały’T Wymień nawet tani głośnik muzyki.

Specyfikacje

- Ekran: 12.4in LCD 1536 x 1024 (148 pPI)

- Edytor: Czterordzeniowy Intel Core i5-135G7 (11. generacja)

- BARAN: 4 lub 8 GB

- Składowanie: 128 GB lub 256 GB SSD

- Grafika: Intel Iris xe

- System operacyjny:Windows 11 Home

- Kamera: 720p przedni

- Łączność: WiFi 6 (AX), Bluetooth 5.1, USB-A, USB-C, słuchawki, połączenie powierzchniowe, czujnik odcisków palców

- Wymiary: 278.18 x 205.67 x 15.69 mm

- Waga: 1127G

Szybsza i chłodniejsza wydajność

Laptop GO 2 wysyłka z procesorem Intel Core i5-1135G7 11. generacji i 4 GB lub 8 GB pamięci RAM, co czyni go do 23% szybciej niż poprzednia wersja, chociaż konkurenci używają już wiórów Intel 12. generacji.

Jak testowano z 8 GB pamięci RAM i 256 GB pamięci, laptop Go 2 jest z pewnością wystarczająco zdolne do kompaktowej maszyny i działał wyraźnie cicho i chłodniejszy niż poprzednie wersje. Jest to snappy przełączanie między przeglądarką, edytorem tekstu i aplikacjami do przesyłania wiadomości, ale jest trochę powolne podczas wykonywania złożonych edycji na dużych plikach obrazów.

Podobnie jak w przypadku jego poprzednika, żywotność baterii jest rozczarowująca. Trwa tylko około 6.5 godzin pracy głównie w przeglądarkach, podstawowej edycji tekstu i korzystania z różnych aplikacji do czatu. Biorąc połączenie wideo w przeglądarce wbijało baterię, używając około 1% na minutę. Żywotność baterii może wystarczyć do przerywanego użycia jako komputer przenośny, ale prawdopodobnie będziesz musiał również nosić ładowarkę, na wszelki wypadek.

Laptop 4 trwa dłużej niż osiem godzin, podczas gdy Apple’S MacBook Air trwa ponad 16 godzin z bardziej wymagającymi obciążeniami.

Zrównoważony rozwój

Microsoft nie zapewnia oczekiwanej żywotności dla baterii, ale powinien trwać przekraczając 500 cykli pełnego ładowania z co najmniej 80% pierwotnej pojemności i może zostać zastąpiony przez Microsoft za 203 £.94. SSD jest zdejmowane, a kilka części zamiennych i przewodnik serwisowy jest dostępnych dla techników naprawy. Opłata serwisowa poza Warrantami za laptopa 2 z Microsoft wynosi 339 £.06.

Podstawa laptopa GO zawiera 30% plastiku po recyklingu po konsumentach. Microsoft prowadzi schematy recyklingu dla starych maszyn. Publikuje również raport z zakresu zrównoważonego rozwoju firmy i podział każdego produktu’S Wpływ na środowisko.

Windows 11 Home

Laptop GO 2 uruchamia system Windows 11, który podobnie jak inne urządzenia powierzchniowe jest wolne od prób dla programów antywirusowych i innych niechcianych oprogramowania, które często może powodować problemy, z wyjątkiem wstępnie zainstalowanej próby Microsoft Office.

Działa bardzo dobrze na maszynie bez problemów, takich jak brak snu lub inne czarnuchy, często obecne w urządzeniach z systemem Windows innych firm. Bardziej nowoczesna stylizacja i interfejs Windows 11 dobrze pasuje do kompaktowego laptopa, a wiele trudniejszych krawędzi oprogramowania zostało wygładzonych w ostatnim roku aktualizacji.

Cena

Microsoft Surface Laptop GO 2 zaczyna się od 529 £ (599 USD/1 099 USD) z 4 GB pamięci RAM i 128 GB pamięci, 629 £ (699 USD/1 199 USD) z 8 GB i 128 GB lub 729 £ (799 USD/1 299 £) z 8 GB i 256 GB i 256 GB i 256 GB i 256 GB i 256 GB i 256 GB i 256 GB i 256 GB i 256 GB i 251 GB i 251 GB).

Dla porównania laptop powierzchni 4 kosztuje 899 £, powierzchnia pro 8 kosztuje 849 £, a powierzchnia 3 kosztuje 349 £. Podobnie specyfikowane modele z Dell zaczynają od 500 £, laptop Framework zaczyna się od 899 £ i Apple’S M1 MacBook Air kosztuje 999 £.

Werdykt

Laptop Surface GO 2 jest ulepszeniem swojego poprzednika pod każdym względem. Jest szybszy, działa chłodniej i cichszy, ma lepszą kamerę internetową, jest łatwiejsza do naprawy i, co najważniejsze, jest tańsza. Nadal nie jest’t a “budżet” maszyna, ale jest wyceniana bardziej odpowiednio za to, co oferuje.

Nadal przybija podstawy dobrze wykonanego, kompaktowego laptopa: ma świetną klawiaturę i trackpad, solidną wydajność i szybkie ładowanie. Ekran jest przystojny, ale nie tak chrupiący lub jasny, jak bym chciał. Względnie słaba żywotność baterii jest największym problemem – najlepsze mogą zarządzać trzy razy dłużej.

Niewiele kompaktowych laptopów jest tak użytecznych i dobrze wykonanych. Pomimo kilku wad, które warto rozważyć, ale zauważ, że początkowy model 529 GBP ma kuszącą cenę, ale tylko 4 GB pamięci RAM, co naprawdę nie wystarczy do bardziej niż bardzo lekkiego użycia.

Profesjonaliści: Solidna wydajność, dość cicha, dobra klawiatura i trackpad, dobra kamera internetowa i mikrofon, skaner odcisków palców w modelu środkowym lub wysokim, USB-C, ładny wygląd, solidne budowę, materiał recyklingu, komponenty modułowe, komponenty modułowe.

Cons: Słaba żywotność baterii, bez podświetlanych klawiszy, ekran nie tak chrupiący, połączenia wideo jedz baterię

Inne recenzje

- Microsoft Surface Laptop 4 Recenzja: Windows 10, jak ma być

- Microsoft Surface Go 3 Recenzja: mały tablet z systemem Windows 11 może’trzymaj

- Surface Laptop Studio Review: Microsoft’S najwyższy nowy ekscentryczny przenośny komputer

- Surface Duo 2 Recenzja: Microsoft’S Dual Screen Android potrzebuje pracy

- Recenzja laptopa Framework: modułowy komputer łatwy do naprawy lub aktualizacji

Podział Technologia informacyjna

Microsoft Defender dla punktu końcowego to Microsoft’s nowoczesny pakiet bezpieczeństwa punktu końcowego. To coś więcej niż tylko antywirus, a także więcej niż rozwiązanie EDR. W połączeniu z innymi funkcjami bezpieczeństwa i produktami w Microsoft 365, staje się katalizatorem, który zasila twoje operacje bezpieczeństwa i znacznie zwiększa postawę bezpieczeństwa.

Microsoft Endpoint Detection and Response (EDR) to rozwiązanie, które monitoruje i gromadzi informacje o działaniach, które są wykonywane na urządzeniu (za pośrednictwem). Takie działania mogą obejmować wiele rzeczy, w tym czytanie, tworzenie i modyfikowanie plików, procesów, kluczy rejestru i innych. Uwzględniono ochronę urządzeń serwerowych i mobilnych.

Microsoft Defender dla punktu końcowego składa się z kilku funkcji, w tym::

- Microsoft Defender Antivirus

- Wykrywanie i reakcja punktu końcowego (EDR)

- Zautomatyzowane dochodzenie i naprawa (powietrze)

- Redukcja powierzchni ataku

- Zarządzanie zagrożeniem i podatnością

- Eksperci ds. Zagrożeń Microsoft

Microsoft Defender dla punktu końcowego jest obecnie obsługiwany na następujących platformach:

- Windows (7, 8.1, 10)

- Windows Sever (2012 R2, 2016, 2019)

- System operacyjny Mac

- iOS 11.0 i później

- Android 6.0 i później

- Linux

Ważne jest, aby zrozumieć, że nie wszystkie funkcje są dostępne na wszystkich platformach. Oczywiście pełna funkcjonalność jest dostępna w systemie Windows 10 i Windows Server 2019. Stamtąd jednak wszystko degraduje się i zależą od wersji systemu operacyjnego używanego platformy.