Podsumowanie artykułu: Włącz lub wyłącz bezpieczeństwo systemu Windows

1. Microsoft Windows Security Słabości: Microsoft Windows zawsze priorytetowo traktował innowacje przed bezpieczeństwem, co doprowadziło do zabezpieczeń w swoich systemach operacyjnych.

2. Opóźnienie między innowacjami a bezpieczeństwem: Koncentracja na innowacjach stworzyła opóźnienie w rozwiązywaniu problemów związanych z bezpieczeństwem, pozostawiając systemy systemu Windows podatne na ataki.

3. Znaczenie bezpieczeństwa w systemie Windows: .

4. Wpływ transformacji cyfrowej: Szybkie przejście na infrastrukturę chmurową i transformację cyfrową wprowadziła nowe zagrożenia bezpieczeństwa, które należy rozwiązać w systemach Windows.

5. Bezpieczeństwo jako funkcja: Microsoft tradycyjnie nie podkreśla bezpieczeństwa w swoim marketingu, co może stworzyć fałszywe poczucie bezpieczeństwa dla użytkowników.

6. Ryzyka bezpieczeństwa w innowacyjnych funkcjach: Innowacyjne funkcje w systemie Windows, takie jak akcje Autorun i Plik gości, mogą stać się możliwościami zagrożeń, jeśli nie są odpowiednio zabezpieczone.

7. Dług techniczny i bezpieczeństwo: Dług techniczny i poleganie na niektórych funkcjach przyczyniają się do luk w zabezpieczeniach w systemach systemu Windows.

8. Podatność na Follinę: Podatność Follina jest najnowszym przykładem wady bezpieczeństwa w narzędziu Microsoft, które można wykorzystać do wykonania zdalnego kodu.

9. Związek między funkcjami a ryzykiem: Sukces funkcji wydajności w MS Office może prowadzić do wykorzystania luk w innych narzędziach.

10. Rosnące znaczenie bezpieczeństwa: W świecie, w którym powszechne są zagrożenia bezpieczeństwa, bezpieczeństwo dostępu do systemu Windows staje się coraz ważniejsze niż czyste innowacje.

1. Jaka jest główna słabość w Microsoft Windows?

Główną osłabieniem systemu Microsoft Windows jest priorytety innowacji przed bezpieczeństwem.

2. Dlaczego istnieje opóźnienie między innowacjami a bezpieczeństwem w systemach Windows?

Istnieje opóźnienie, ponieważ bezpieczeństwo jest często uważane za refleksję, a innowacje mają pierwszeństwo.

3. Jak transformacja cyfrowa wpłynęła na bezpieczeństwo systemu Windows?

Cyfrowa transformacja wprowadziła nowe zagrożenia bezpieczeństwa, które należy rozwiązać w systemach Windows.

4. Jak bezpieczeństwo rynku Microsoft w porównaniu z innymi dostawcami?

Microsoft luźno uważa bezpieczeństwo za funkcję i nie sprzedaje go mocno, tak jak Apple.

5. Jaką rolę odgrywają innowacyjne funkcje w ryzyku bezpieczeństwa systemu Windows?

Innowacyjne funkcje, jeśli nie są odpowiednio zabezpieczone, mogą stać się możliwościami zagrożeń w systemach systemu Windows.

6. Jaki jest wpływ długu technicznego na bezpieczeństwo systemu Windows?

Dług techniczny i poleganie na niektórych funkcjach przyczyniają się do luk w zabezpieczeniach w systemach systemu Windows.

7. Jaka jest podatność Follina?

Follina podatność na zerowe zdalne wykonywanie kodu w podatności na narzędzie Microsoft, które można wykorzystać za pośrednictwem e-maili phishingowych.

8. W jaki sposób funkcje wydajności w MS Office są powiązane z zagrożeniami bezpieczeństwa?

Sukces funkcji wydajności w MS Office może prowadzić do wykorzystania luk w innych narzędziach.

9. Dlaczego bezpieczeństwo staje się coraz bardziej odpowiednie w systemach Windows?

Bezpieczeństwo staje się coraz bardziej istotne ze względu na rozpowszechnienie zagrożeń bezpieczeństwa i ich szkodliwy wpływ na organizacje.

10. Jaka jest główna wada w Microsoft Windows?

Główną wadą w Microsoft Windows jest poleganie na uprawnieniach administracyjnych, które mogą tworzyć luki w zabezpieczeniach.

Włącz lub wyłącz system Windows

Tutaj’S Co możesz zrobić z ATP:

Ciemna strona Microsoft Windows – uprawnienia administracyjne i dostęp do bezpieczeństwa

Nie można zaprzeczyć, że Microsoft Windows ma wyraźną przewagę rynkową, jeśli chodzi o ich ekosystemy IT. Żaden inny dostawca nie stworzył udanej pary systemu operacyjnego serwera i komputera stacjonarnego, który wyróżnia się kompatybilnością, uwierzytelnianiem, wydajnością i architekturą, i mają wyraźne korzyści z zintegrowanej architektury komputerów stacjonarnych i serwerów opartych na tej samej podstawowej platformie platformy.

Microsoft Solutions ma jednak jedną wadę, która nękała je od Windows dla Grupy Workgroups 3.11 W połowie lat 90.: Bezpieczeństwo w systemie Windows zawsze było refleksją, która powoli została ponownie zaprojektowana z powrotem do rozwiązania. Raz po raz bezpieczeństwo zajęło miejsce na innowacje – a ostatnio do szybkiej transformacji cyfrowej i przejścia na nowoczesną infrastrukturę chmurową.

Ten blog zbada:

- Czynniki przyczyniające się do opóźnienia między innowacjami a bezpieczeństwem w ekosystemie Microsoft Windows (i.mi. dług techniczny)

- Największe problemy z ryzykiem stworzonym przez to opóźnienie bezpieczeństwa

- Sprawdzone sposoby łagodzenia, a nawet wyeliminowania zagrożeń związanych z ekosystemem Microsoft.

Dlaczego bezpieczeństwo jest największą i najbardziej trwałą przeszkodą dla Microsoft Windows

Bezpieczeństwo tradycyjnie było wtórnym rozważeniem, gdy innowacje są głównym motorem technologii. Nie zmieniło się to od połowy lat 90. Innowacja systemu operacyjnego i jego funkcji jest nadal uznawana za najważniejszą rzeczą, ponieważ percepcja nalega, aby technologia musiała istnieć na krwawiącym krawędzi swojej branży, jeśli będzie ona istotna.

Z powyższym, niektórzy sprzedawcy, tacy jak Apple, wydają się rozwijać i rynkowe bezpieczeństwo i innowacje na par. Microsoft jednak luźno uważa bezpieczeństwo za funkcję. Chociaż jest to dyskusyjna opinia, historia produktów każdego dostawcy sugeruje ten wniosek, a ich marketing wzmacnia ten sentyment. Pamiętaj, kiedy Apple Marketing stwierdził, że macOS nie mógł uzyskać wirusa komputerowego? Wszyscy wiemy teraz lepiej. Microsoft Windows nigdy nie przyjął marketingu bezpieczeństwa w żaden podobny sposób – niezależnie od tego, czy było to prawda, czy fałsz.

Rozważ przejście do chmury lub transformacji cyfrowej, z których oba zostały przyspieszone przez wymagania dotyczące pracy z każdym miejscem znormalizowane podczas pandemii. Ale rozważ także funkcje takie jak Autorun dla CD/DVDS i nośnik usuwania USB, udostępnianie plików gości. W tym czasie, w których wspaniałe pomysły – niewidoczne, które pożyczały niezbędną przewagę konkurencyjną. Ale szybki charakter innowacji również nadaje się do ryzyka. Jeśli bezpieczeństwo tej innowacji jest refleksją, aktorzy zagrożeń mogą szybko nauczyć się wykorzystywać i wykorzystywać te innowacje jako przewody złośliwej aktywności.

Analiza tego, co może pójść nie tak, i jak zabezpieczyć te innowacyjne funkcje dopiero po odkryciu podatności i wykorzystywaniu jest ustalone, aby przedstawić ryzyko firmie. W końcu ze wszystkimi możliwościami chmurowymi OneDrive, Dropbox, Drive Google itp., Dlaczego nawet używamy akcji plików opartych na serwerze w środowisku? Dodatkowo, przy wszystkich zaawansowanych rozwiązaniach dostępu zdalnego na rynku, dlaczego nadal używamy RDP? To dlatego, że mamy dług techniczny i inne rozwiązania, takie jak tworzenie kopii zapasowych narzędzi, które są od nich zależne. Wszystkie zostały opracowane i wydane z myślą o innowacjach, a bezpieczeństwo dodano jako refleksję.

Funkcje Microsoft, które stworzył pomoc w budowaniu i modernizacji naszej infrastruktury technologii informacyjnej, ale wprowadzają również ryzyko, aw niektórych przypadkach ryzyko to jest całkowicie niedopuszczalne i należy je złagodzić.

Przykład – podatność na follinę

Podatność Follinę jest jednym z przykładów tego, co może pójść nie tak, gdy względy bezpieczeństwa dostępu do systemu Windows wejdą w życie po produkcie’S wydanie. Podatność Follina to podatność na zdalne wykonywanie kodu zerowego (RCE) (CVE-2022-30190p), która została odkryta w narzędziu diagnostycznym Microsoft wsparcie (MSDT). Umożliwia atakującemu wykonywanie dowolnego kodu za pomocą złośliwego dokumentu Microsoft Office. Follina jest najczęściej wykorzystywana przez e -maile phishingowe.

Według Microsoft, “Atakujący, który z powodzeniem wykorzystuje tę podatność, może uruchomić dowolny kod z uprawnieniami aplikacji wywołujących. Atakujący może następnie instalować programy, przeglądać, zmieniać lub usuwać dane lub tworzyć nowe konta w kontekście dozwolonym przez użytkownika’S prawa.”

Sukces automatyzacji, wydajności i funkcji w MS Office doprowadził zatem do wykorzystania podatności (Follinę) w narzędziu systemu operacyjnego używanego do diagnozowania problemów. Pakowanie tych dwóch jest jednym z powodów, dla których atak jest skuteczny, a studium przypadku dla potencjalnych przyszłych wektorów ataku.

Co’S zmieniło się – dlaczego te zagrożenia bezpieczeństwa są dziś niedopuszczalne?

Do tej pory bezpieczeństwo było często postrzegane jako przeszkoda dla innowacji, ponieważ wdrażanie odpowiednich kontroli bezpieczeństwa może spowolnić innowacje do tego stopnia, że może stracić przewagę konkurencyjną lub uznać się za mniej znaczenia. Teraz, w świecie, w którym zagrożenia bezpieczeństwa są tak szalone, złośliwe i wyraźnie szkodliwe dla organizacji, bezpieczeństwo dostępu do systemu Windows – i innowacyjne bezpieczeństwo – mogą być bardziej odpowiednie niż zwykłe innowacje same.

Największa wada Microsoft Windows: uprawnienia administracyjne

Podatność Follina jest konsekwencją jednej wady, która infekuje wszystkie urządzenia komputerowe i jest szczególnie bolesne dla Microsoft Windows: uprawnienia administracyjne. Usunięcie uprawnień administracyjnych i egzekwowanie prawdziwych przywilejów najmniejszych (uprzywilejowania Just-Enough plus dostęp do czasu w czasie) zapobiegnie większości złośliwego oprogramowania i ataków wykonania ruchu bocznego.

Ponieważ ogromna większość złośliwego oprogramowania i ataki wymagają uprawnień do wykonywania, co może również oznaczać wykorzystanie ruchu bocznego i eskalacji uprawnień w celu uzyskania niezbędnego poziomu dostępu, zasada najmniejszych uprawnień (Polp) oferuje znaczną ilość mocy cyberprzestrzegawczej. Polp na miejscu oznacza atakującego’Kod S będzie wykonywany tylko w kontekście ukierunkowanego użytkownika, stwarzając znacznie mniejsze ryzyko standardowi użytkownikowi bez uprawnień administracyjnych niż lokalnego użytkownika administratora. To stanowi największą dostosowanie strategiczne, jakie organizacja może dokonać w zarządzaniu kontami Windows dla użytkowników końcowych w celu złagodzenia tego trwałego problemu.

Przywileje administracyjne nie zawsze i z natury złą rzeczą – problem istnieje, w którym organizacje zawodzą lub nie są w stanie egzekwować ziarnistej kontroli nad ich uprawnieniami administracyjnymi. . Wtedy sam system operacyjny nie miał wbudowanego bezpieczeństwa w celu kontrolowania szczegółowego dostępu i zapewnienia dostępu opartego na roli i segregacji obowiązków. W tamtych czasach większość specjalistów IT po prostu dała wszystkim prawa administracyjne do lokalnego systemu, ponieważ był to najłatwiejszy sposób, aby zapewnić wszystkim różne poziomy dostępu do pracy. Ryzyko związane z prawami administracyjnymi z kocem nie było dobrze zrozumiane, a podstawowa cecha bycia lokalnym administratorem została przyjęta prawie wszędzie.

Brak ziarnistej kontroli nad przywilejami administracyjnymi pozostaje problemem dla wielu organizacji dzisiaj. Jest to szczególnie prawdziwe w przypadku środowisk, które próbowały ograniczyć ryzyko, rozdając dwa poświadczenia: jeden jako standardowy użytkownik codziennej pracy i jeden jako administrator zadań wymagających podwyższonych uprawnień. Gdy te dwa działają razem na tej samej stacji roboczej, ryzyko dla środowiska jest wysokie z powodu ataków zszywania pamięci, takich jak podanie, i narzędzia kradnące hasła, takie jak mimikatz, które mogą przyłączać tajemnice z aktywnych procesów. Obecnie innowacje systemu operacyjnego wciąż stoją za zagrożeniem bezpieczeństwa, a nawet techniki takie jak EMET zostały przesunięte.

Gdy aplikacja, złośliwe oprogramowanie lub użytkownika zyska prawa administracyjne, mogą skutecznie zrobić wszystko z systemem. Wyobraź sobie, co się stanie, gdy naruszy się konto Superuser. Aktor zagrożenia może mieć nieograniczony dostęp do całej sieci przez organizację, aby wykryć naruszenie. Zagrożenie rozszerza się w dalszej części, jeśli dane uwierzytelniające jest prawidłowe w wielu systemach. Nawet narzędzia zaprojektowane w celu ochrony przed prawami administracyjnymi można udaremnić pewną kreatywnością i hakowaniem za pomocą ruchu bocznego i wykorzystania luk w zabezpieczeniach (i.mi. eskalacja przywilejów).

Jaki jest najlepszy sposób zarządzania zagrożeniami dla uprawnień administracyjnych?

Usuń prawa administracyjne od każdego użytkownika, gdziekolwiek i o ile to możliwe! Prawa administracyjne nie ewoluowały jeszcze na tyle, aby były bezpieczne, a najlepszym sposobem na zarządzanie tym zagrożeniem jest rozważenie alternatyw. Najskuteczniejszym podejściem jest dosłownie usuwanie praw administracyjnych wszędzie możliwe i obsługa wszelkich zadań wymagających podwyższonych uprawnień jako wyjątku, a nie normalnego. Było to prawdą, odkąd Windows XP, który, mam nadzieję, nie jest już obecny w twoim środowisku. Jednak uprzywilejowany problem z dostępem nadal istnieje w nawet najnowszych rozwiązaniach Microsoft.

Jak skuteczne jest usuwanie praw administratora jako strategii łagodzenia?

Zgodnie z raportem podatności Microsoft Beyond Microsoft, ustalenia na lata 2015-2020 wskazały, że aż 75% krytycznych luk w zabezpieczeniach można było złagodzić poprzez usunięcie praw administratora. W oparciu o te trendy i zrozumienie krajobrazu Windows Microsoft, edycja raportu 2022 szacuje usunięcie praw administratora i egzekwowanie najmniejszych uprawnień do ciągłego zarządzania lukami w systemie Windows i ogólnej redukcji powierzchni ataku.

Jako ekspert ds. Cyberbezpieczeństwa Sami Laiho, starszy student techniczny, MVP, udostępniony w wydaniu raportu 2022, zauważył, że jego klienci doświadczają 75% mniej biletów na biurze serwisowym i 65% mniej ponownej instalacji komputerów po usunięciu praw administracyjnych.

Komputery działają lepiej, gdy nie’T mieć przywileje, aby.

Sami Laiho, starszy stypendysta techniczny, MVP (raport Microsoft Vroablites 2022)

Jak sugerują dane, jeśli zespoły informacyjne i bezpieczeństwa faktycznie usuwają uprawnienia administracyjne, ryzyko dla ich środowisk drastycznie zmniejszy. Będą również bardziej skłonni do spełnienia inicjatyw zgodności, wymagań cyberbezpieczeństwa i pozostaną spójne z zasadami zero zaufania. Patrzenie nie zawsze jest możliwe lub pożądane. Właśnie dlatego usunięcie praw administracyjnych jest uważane za tak kluczowy krok w strategii redukcji ryzyka systemu Windows.

Microsoft Windows Today – ma kontynuowany wzór zagrożenia?

W przeszłości Microsoft Windows pozwolił swoim problemom bezpieczeństwa systemu Window. Jednak Windows Security znacznie dojrzał w ostatnich latach, aby lepiej rozwiązać niektóre z tych problemów. Zgodnie z danymi opracowanymi przez Outrust Microsoft Vesterabilities 2022 Raport:

- Liczba luk w systemach operacyjnych Windows spadła do 507 (z 907 w 2020 r.).

- Słabości okien spadły o 40% r / r

- Słabości systemu Windows Server zmniejszyły się o 41% r

- Krytyczne luki w systemie Windows zmniejszyły się o 50% r

To, że krytyczne luki w systemie Windows spadły o połowę w ciągu ostatnich pięciu lat, odzwierciedla Windows Microsoft’S ciągłe inwestycje w budowanie bezpieczniejszego systemu operacyjnego. Ogólny obraz podatności na zagrożenia pozostaje jednak mieszany, ponieważ przyczyny redukcji podatności pozostają nieco nieuchwytne. Spadek może być wynikiem:

- Lepsze praktyki bezpieczeństwa i kodowania

- Koniec życia produktów takich jak Windows 7

- Przesunięcie usług na chmurę

- Lub, najprawdopodobniej, połączenie wszystkich trzech.

Podczas gdy większość luk w systemie Microsoft Windows dla 2021 r. Przejście na chmurę może potencjalnie poprawić organizację’S o bezpieczeństwie poprzez zapewnienie bardziej wydajnego sposobu na ograniczenie ryzyka i usuwanie ciężaru naprawy z zespołu bezpieczeństwa IT. Nie oznacza to, że luki w chmurze nie istnieją, ale raczej są one naprawiane przez dostawcę SaaS.

Ważne jest, aby zauważyć, że w chwili pisania tego artykułu dostawcy SaaS nie są zobowiązani do publikowania CVE, takich jak ich lokalne odpowiedniki. To ostatecznie utrudnia każdemu gromadzenie statystyk dotyczących wpływu luk w chmurze, chyba że są one faktycznie wykorzystywane. To wzmacnia znaczenie usunięcia praw administracyjnych w celu złagodzenia exploita, niezależnie od aktywów lokalnych lub w chmurze.

Microsoft dostarczył rozwiązanie zagrożeń, przed którymi stoi system operacyjny, gdy jest kontrolowany przez przeciętną osobę. Jedno z najgłębszych zagrożeń, prawa administracyjne dla użytkowników końcowych, można rozwiązać, czyniąc wszystkich standardowym użytkownikiem.

W raporcie w lukach Microsoft w 2022 “Bardzo ważne jest, aby organizacje nadal starannie zarządzać używaniem przywilejów administracyjnych w celu ochrony przed podatnościami w Microsoft’oprogramowanie S.” Smith to dodaje, “Pomimo znaczenia uruchamiania ze standardowymi uprawnieniami użytkownika w zakresie ochrony systemów i danych, nadal nie jest możliwe natywnie zarządzanie w systemie Windows. Organizacje muszą zarządzać uprzywilejowanym dostępem do punktów końcowych w elastyczny i bezpieczny sposób, który zmniejsza ryzyko dla firmy, jednocześnie umożliwiając pracownikom wykonanie pracy”.

Jeśli użytkownik końcowy naprawdę potrzebuje lokalnych praw administracyjnych do pewnego niejasnego zadania, istnieją natywne narzędzia od dostawców Microsoft i stron trzeci. Chociaż może to brzmieć jak “skupić się na” Podejście do pierwotnego problemu, jest to realne rozwiązanie z zaletami, takimi jak dokumentowanie uprzywilejowanego dostępu do inicjatyw zgodności regulacyjnych.

Zarządzanie uprawnieniami dla systemu Windows

Jeśli chodzi o rozwiązania stron trzecich, które mogą dołączyć do Windows Access Security bez zakłócania natywnej funkcjonalności, która sprawiła, że Microsoft Window.

Włącz lub wyłącz system Windows

Po otrzymaniu nowego urządzenia i uruchomieniu systemu Windows 10 po raz pierwszy, ochrona antywirusowa, która jest zainstalowana z urządzeniem. Jednak bezpieczeństwo systemu Windows jest wstępnie zainstalowane i gotowe do użycia w dowolnym momencie.

Jeśli chcesz korzystać z systemu Windows Security, odinstaluj wszystkie inne programy antywirusowe, a system Windows Security automatycznie włączy. Możesz zostać poproszony o ponowne uruchomienie urządzenia.

Notatka: W poprzednich wersjach systemu Windows 10 Security Windows nazywa się Windows Defender Security Center.

Potrzebujesz więcej pomocy?

Chcę więcej opcji?

Przeglądaj korzyści z subskrypcji, przeglądaj szkolenia, naucz się zabezpieczyć swoje urządzenie i więcej.

Społeczności pomagają zadawać pytania i odpowiadać na pytania, przekazywać informacje zwrotne i słyszeć od ekspertów z bogatą wiedzą.

Microsoft Security i Twoja firma: Microsoft Defender

W miarę jak firmy rozszerzają się i przyjmują bardziej zaawansowane systemy techniczne, ich powierzchnie ataku rosną, a rozwiązania cyberbezpieczeństwa stają się jeszcze bardziej istotne. ’ i interesariusze’ bezpieczeństwo zagrożone.

Ze względu na samą liczbę planów wsparcia bezpieczeństwa cybernetycznego na rynku może być trudne ustalenie, który najlepiej pasuje do Twojej firmy’S potrzeby. Niezależnie od tego, czy Twoja firma jest oparta na Brisbane, czy też niewielka firma zasługująca na więcej, programy bezpieczeństwa, które wdrażasz w infrastrukturze IT, muszą przez cały czas chronić Ciebie i Twoje poufne dane.

Najnowsza odpowiedź Microsoft na to – Microsoft 365 Defender (Microsoft Defender) – może zawierać środki bezpieczeństwa, które Twoja firma potrzebuje, aby wzmocnić systemy informatyczne i chronić przyszłość Twojej firmy.

Co to jest Microsoft Defender?

Microsoft 365 Defender to pakiet rozwiązań bezpieczeństwa zaprojektowanych w celu ochrony Twojej firmy’S Punkty końcowe i ogólna infrastruktura IT. Oferuje różne funkcje ochronne i narzędzia do skanowania, wykrywania i diagnozowania potencjalnych zagrożeń, które wchodzą w interakcje z systemami lokalizacyjnymi lub chmurowymi Twojej firmy.

Mówiąc dokładniej, Microsoft 365 Defender obejmuje pięć rozwiązań dla bezpieczeństwa Twojej firmy’S Sieć cyfrowa. To są:

- Microsoft Defender dla aplikacji w chmurze – broker bezpieczeństwa dostępu do chmury znany wcześniej jako Microsoft Cloud App Security. Stosuje protokoły bezpieczeństwa/dostępu do Twojej firmy’S Aplikacje w chmurze.

- Microsoft Defender for Office 365 – dodatkowa warstwa bezpieczeństwa dla SharePoint, OneDrive, Exchange Online i zespołów.

- Microsoft Defender Voci Management – zestaw narzędzi, które mogą wskazać, studiować i rozwiązywać potencjalne słabości w twoich systemach.

- Microsoft Defender for Identity – korzysta z oprogramowania analitycznego do badania, w jaki sposób upoważnieni użytkownicy korzystają z twoich systemów. Flakuje podejrzaną aktywność i bada ją.

- Microsoft Defender dla punktu końcowego – monitoruje organizację’Punkty końcowe, aby zapobiec zagrożeniom cybernetycznym przed wejściem do systemów.

Aby zachować to proste, każde rozwiązanie bezpieczeństwa zapowiada wysoce zaawansowane oprogramowanie, które bada zachowanie systemów i jego użytkowników. Możesz myśleć o każdym programie jako o usłudze wsparcia, która może zidentyfikować podejrzaną aktywność, jednocześnie informując o tym.

Podczas gdy skala obrońcy’umiejętności S mogą wydawać się przytłaczające, Twoja firma może być pewna, że Microsoft’S Kompleksowe rozwiązania bezpieczeństwa stawiają Twoje zainteresowania na pierwszym miejscu i działają tak, jak to możliwe.

Dlaczego firmy powinny korzystać z Microsoft Defender’programy s?

W przypadku cyberprzestępców wszystkie firmy są kopalniami złota. Organizacje, które nie korzystają z Microsoft’Narzędzia bezpieczeństwa S mogą być narażone na siebie i ich dane podatne na hordę zagrożeń.

Kilka typowych zagrożeń dla bezpieczeństwa cybernetycznego obejmuje:

- Ataki phishingowe – gdy haker zakłada tożsamość użytkownika sieci, próbując ukraść inną’S poświadczenia.

- Złośliwe oprogramowanie-wszechstronny termin używany w odniesieniu do wirusów i złośliwego oprogramowania, który zamierza naruszyć sieć’r ramka bezpieczeństwa.

- Ransomware – złośliwe oprogramowanie, które może szyfrować pliki firmy i zatrzymać je w celu okupu.

- Rozproszone zaprzeczenie usługi (DDOS)-Gdy wcześniej zainfekowane urządzenia (boty) uwolnią rój żądań połączenia na sieć lub stronę ofiary, co skutkuje awarią lub zmniejszoną prędkością systemu.

Według Edith Cowan University, australijskie firmy straciły zbiorowe 33 miliardy dolarów w roku budżetowym 2020-21 . Dla mniejszych firm, które nie zarządzały wsparciem IT, infrastrukturą lub funduszami na ochronę, cyberprzestępczość może cofnąć swoją ciężką pracę.

Cyberbezpieczeństwo to coś więcej niż problem z biurkiem serwisowym. Oprócz edukowania personelu w zakresie bezpiecznych praktyk i zachowania ostrożności w aplikacjach internetowych, firmy mogą najlepiej się przygotować, korzystając z ustalonych rozwiązań, takich jak te znalezione w Microsoft Defender, aby zapewnić ochronę ich systemów IT przed hakerami, naruszeniami danych i najgorszości cyberWorld, który może je rzucić.

Korzyści z korzystania z rozwiązań Microsoft Defender

Podobnie jak zdalne wsparcie IT lub Twoja firma’S Regular, Microsoft 365 Defender ma twoje plecy i stawia twoje bezpieczeństwo na szczycie listy priorytetowych. Zamiast spędzać czas i zasoby na badaniu systemów, możesz skupić się na innych aspektach swojej działalności, takich jak Upskilling Pracowników lub planowanie kolejnego przełomowego ruchu Twojej firmy.

Poniżej znajdują się kluczowe zalety korzystania z Microsoft Defender’oprogramowanie S w Twojej firmie:

Bezproblemowo integruje się z produktami Microsoft

Dla firm, których cyfrowe ramy składają się prawie przede wszystkim z produktów Microsoft, Defender’Programy S mogą nie mieć problemu z komunikowaniem się z innymi platformami i usługami bezpieczeństwa w całej firmie. Również szansa na spotkanie z problemem integracji może zostać znacznie zmniejszona.

24/7 Monitorowanie systemu i punktów końcowych

Utworzone przez firmę tak renomowaną jak Microsoft, Microsoft 365 Defender’Rozwiązania S to połączenie najnowszych narzędzi antywirusowych, technologii chmurowej i proaktywnego oprogramowania bezpieczeństwa.

Ze względu na fakt, że jego rozwiązania i produkty zajmują się systemem’S. Cyberbezpieczeństwo w różnych obszarach, Microsoft Defender’Aplikacje S (po złożeniu) są skutecznie wszechstronnym ramami bezpieczeństwa zdolnymi do identyfikowania, badań i łagodzenia cyberprzestępstw, które zostały uruchomione w stosunku do Twojej firmy 24/7.

Oparte na chmurze

Każde oprogramowanie zbudowane dla chmury (i jej danych) jest łatwo dostępne przez urządzenia z niezawodnymi połączeniami internetowymi, bez względu na to, gdzie się znajdują. Obrońca’Programy S są zasilane infrastrukturą chmurową i Internetem. Korzystanie z uczenia maszynowego i sztucznej inteligencji (AI) w celu identyfikacji i wyczuwania zagrożeń, jest ono stale aktualizowane o najnowszych protokołach bezpieczeństwa i lukach, zapewniając ochronę w czasie rzeczywistym przed powstającymi zagrożeniami.

Cyberbezpieczeństwo zoptymalizowane dla Twojej firmy

Codziennie cyberprzestępcy próbują wyprzedzić krzywą, tworząc bardziej niszczycielskie złośliwe oprogramowanie dla niczego niepodejrzewających firm. Oprogramowanie antywirusowe może często służyć jako dobra ochrona przed tymi zagrożeniami i nie wspiera Ciebie i Twojego tętniącego życiem biznesu.

Microsoft i Cyber Security Experts w Essential Tech wykorzystali swoją wiedzę, aby zaoferować jej wsparcie Brisbane’S wiele firm z motoryzacją. Porozmawiaj z zespołem już dziś, aby zobaczyć, jak Twoja firma może chronić się w Microsoft 365 Defender.

Mam jakieś pytania?

Słuchamy i uczymy się rozumieć Twoje wyzwania biznesowe, abyśmy mogli dostarczyć skuteczne rozwiązania, które zaspokajają Twoje konkretne potrzeby biznesowe. Porozmawiaj teraz z ekspertem!

3 sposoby, w jakie Microsoft 365 Funkcje bezpieczeństwa biznesowego pomagają zapewnić bezpieczeństwo danych

Rozważ to. W ciągu 30 lub 40 sekund wymaga napisania prostej wiadomości tekstowej, ludzie o złych intencjach uzyskują dostęp do kogoś’S dane biznesowe. Ostatnie badania przeprowadzone przez University of Maryland wykazały, że cyberprzestępcy infiltrują dane biznesowe około 39 sekund. W rzeczywistości niektóre komputery w tym badaniu zostały zaatakowane średnio 2244 razy dziennie!

Czy wiesz, że 43% cyberataków jest skierowane do małych firm? Jeśli prowadzisz małą firmę, to’jest trudny do przełknięcia. Na szczęście istnieją sposoby, w jakie możesz się chronić.

Microsoft 365 Business ogłosił niedawno nową serię funkcji bezpieczeństwa, która obejmuje kilka narzędzi, które zapewniają bezpieczeństwo firmy przed wścibskimi oczami. My’Załóż prosty przewodnik, który pomoże Ci zrozumieć te funkcje i sposób ich użycia do ochrony danych.

Dowiedz się, jak Microsoft 365 jest doskonałym dodatkiem do Twojego portfolio z naszym ebookiem

Co to jest biznes Microsoft 365?

Zanim przejdziemy do szczegółów, pomyśleliśmy, że my’D Daj ci trochę tła o firmie Microsoft 365 Business. Co to jest i dlaczego tego potrzebujesz?

Microsoft 365 Business łączy Office 365 z mobilnością i bezpieczeństwem przedsiębiorstwa. To solidne rozwiązanie zostało zaprojektowane w celu zapewnienia firmom wszystkich funkcji potrzebnych do prowadzenia bezpieczniejszej i wydajnej firmy: wydajność, zaawansowane bezpieczeństwo i zarządzanie urządzeniami.

Twoje dane są wrażliwe

Rozejrzyj się. Pracownicy spędzają więcej czasu poza biurem i dzielą wiele wrażliwych dokumentów ze swoimi kolegami na urządzeniach mobilnych. To sprawia, że wiele małych firm jest idealnych celów na cyberataki. Czy wiesz, że 28% pracowników korzysta z co najmniej jednego niezatwierdzonego urządzenia do uzupełnienia narzędzi dostarczanych przez ich firmę? Tego rodzaju praktyki pozostawiają drzwi szeroko otwarte na poważne naruszenia danych.

W poniższych akapitach my’LL pokazuje, w jaki sposób firmy Microsoft 365 mogą firmy chronić swoje dane, koncentrując się na 3 głównych korzyściach bezpieczeństwa:

- Microsoft 365 Business Security Center

- Funkcje zgodności

- Office 365 Zaawansowana ochrona przed zagrożeniem

1. Microsoft 365 Business Security Center

Zarządzanie bezpieczeństwem może być dużym wyzwaniem. Na rynku jest tak wiele rozwiązań, a każde z nich ma swój własny zestaw kontroli, które należy skonfigurować do użytku w różnych sytuacjach. Microsoft 365 Business utworzył centrum bezpieczeństwa, które pozwala monitorować bezpieczeństwo, konfigurować urządzenia, użytkowników i aplikacje. Ty’LL otrzymuje również powiadomienia o podejrzanej aktywności. Te funkcje można aktywować, ponieważ potrzebujesz.

- Ustaw ustawienia zarządzania aplikacją dla urządzeń z Androidem lub iOS: Obejmuje to usunięcie plików z nieaktywnego urządzenia po ustalonym okresie, szyfrowanie plików roboczych i wymaganie od użytkowników ustawienia pinki.

- Ustaw ustawienia ochrony aplikacji dla urządzeń Windows 10: Użyj tego ustawienia, aby włączyć szyfrowanie bitlocker, aby chronić dane na wypadek utraty lub kradzieży urządzenia. Możesz także włączyć Windows Defender Exploit Guard zapewnić zaawansowaną ochronę przed ransomware.

- Usuń dane firmy z urządzeń: Możesz zdalnie wytrzeć dane firmy, jeśli urządzenie zostanie utracone lub skradzione lub jeśli pracownik opuszcza Twoją firmę. Uwaga Po wyczyszczeniu urządzenia nie możesz go przywrócić w późniejszym terminie.

- Zresetuj urządzenia Windows 10 do ustawień fabrycznych: Reset fabryczny usunie wszystkie aplikacje i dane zainstalowane na urządzeniu i przywróci je do oryginalnych ustawień, które miał po pierwszym zakupie.

- Intuwa w portalu Azure: Ta usługa oparta na chmurze koncentruje się na zarządzaniu aplikacjami mobilnymi i urządzeniami. Integruje się z Microsoft 365 i Azure Active Directory, aby kontrolować, kto ma dostęp do twoich danych i co dokładnie widzą. Pozwala również na utrzymanie produktywności i utrzymanie firmy’S chronione dane. Tutaj’s co robi:

- Chroni informacje Twojej firmy, kontrolując sposób, w jaki użytkownicy uzyskują dostęp do informacji i udostępnianie informacji

- Ustawia reguły i konfiguruj ustawienia na urządzeniach osobistych i organizacji, aby uzyskać dostęp do danych i sieci

- Wdraża i uwierzytelnia aplikacje na urządzeniach, zarówno lokalnych, jak i mobilnych

- Zapewnia, że urządzenia i aplikacje są zgodne z twoimi wymaganiami bezpieczeństwa

2. Zgodność

Zgodność będzie dużym problemem w 2020 r. I później. Oto niektóre z funkcji firmy Microsoft 365, które pomogą utrzymać standardy zgodności i regulacyjne.

- Zapobieganie utracie danych (DLP): Możesz skonfigurować DLP w celu automatycznego wykrywania poufnych informacji, takich jak numery kart kredytowych i numery ubezpieczenia społecznego, aby zapobiec udostępnianiu poza firmą. Office 365 ma również narzędzia DLP, które pomogą Ci chronić treść w zakresie przestrzegania standardów HIPAA i ogólnych regulacji ochrony danych (RODPR).

- Exchange Online Archiving: Użyj tej funkcji, aby archiwizować wiadomości z ciągłą kopią zapasową danych. Przechowuj użytkownika’S -e -mail, w tym usunięte elementy, na wypadek, gdyby one’potrzebne później do odkrycia lub odbudowy. Nawet jeśli użytkownicy próbują usunąć swoje e -maile, nadal możesz uzyskać do nich dostęp do ediscovery.

- Etykiety wrażliwości: Ta funkcja obejmuje wszystkie elementy planu ochrony informacji Azure 1. Możesz zastosować określone etykiety, aby kontrolować dostęp do poufnych informacji w e -mailu i dokumentach. Oto kilka przykładów:

- Nie przekazywać dalej

- Nie kopiować

- Poufny

- Wysoce poufne

- Szyfrować

3. Office 365 Zaawansowana ochrona przed zagrożeniem

Office 365 ma ponad 1000 kontroli bezpieczeństwa i prywatności, aby spełnić standardy międzynarodowe, regionalne i branżowe. Zaawansowana ochrona zagrożeń (ATP) ochroni Twoją firmę przed nieznanymi wyrafinowanymi atakami, które są ukryte w załącznikach e -mailowych i linkach. Zapewnia również solidną obronę przed zagrożeniami zerowymi,* ransomware i inne złośliwe oprogramowanie.

Tutaj’S Co możesz zrobić z ATP:

- Zadaszania e -maili

- Skanuj adresy internetowe w wiadomościach e -mail i dokumentach biurowych

- Zidentyfikuj i zablokuj złośliwe pliki w bibliotekach online

- Sprawdź wiadomości e -mail pod kątem nieautoryzowanego fałszowania

- Wykryć, gdy ktoś próbuje podszywać się pod użytkownikami i organizacją’s Niestandardowe domeny

- Utwórz zasady haseł, które wymagają od użytkowników zresetowania haseł po określonym okresie

*Zagrożenia zerowe to luki w zakresie oprogramowania, które odbywają się, zanim programista będzie mógł wydać oficjalną łatkę lub zaktualizować rozwiązanie problemu.

Martwiłeś się, że przegapiłeś miejsce w swoich klientach’ bezpieczeństwo? Weź naszą ocenę bezpieczeństwa i zbuduj swoją ofertę na właściwym fundamencie

Funkcje bezpieczeństwa Microsoft

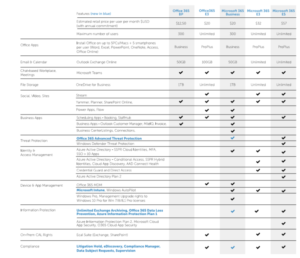

Poniższa tabela zapewni lepsze wyobrażenie o funkcjach bezpieczeństwa dostępnych w Office 365 i Microsoft 365 Business.

Wniosek

My’VE tylko porysowałem powierzchnię o wszystkich dostępnych funkcjach bezpieczeństwa w Microsoft 365 Business. Jak wspomnialiśmy wcześniej, bezpieczeństwo danych i zgodność staną się ważniejsze w miarę upływu czasu. Być przygotowanym. Ostatnie badanie wykazało, że 54% ankietowanych właścicieli małych firm’T mieć plan radzenia sobie z cyberatakiem. Chcesz więcej informacji? Porozmawiaj dziś z jednym z naszych ekspertów ds. Bezpieczeństwa!

Napisane przez współpracowników zespołu Sherweb @ Sherweb

Jako dostawca rozwiązań w chmurze o wartości dodanej, Sherweb jest poświęcony zapewnianiu większej liczby partnerów, klientów bezpośrednich i rozszerzonej sieci. Blog Sherweb jest tylko jednym z przykładów tego, jak to się stanie, a członkowie naszego zespołu często współpracują z treścią, aby zapewnić, że jest to możliwe dla naszych czytelników. Jeśli lubisz to, co tu widzisz, zdecydowanie zachęcamy do subskrypcji!

Microsoft Security Domyślnie – krok we właściwym kierunku, ale klienci powinni zrobić więcej

Rozumiemy, że zabezpieczenie zabezpieczenia Office 365 może być trudne i złożone. Ponieważ nadal widzimy wspólne ataki związane z tożsamością na uwierzytelnianie, takie jak spray hasło, powtórka, phishing i oparte na złośliwym oprogramowaniu wzrost’S Niepewny świat, konieczne jest zrozumienie Microsoft’S “Domyślne zabezpieczenia”.

Na tym blogu omówimy niewykonanie bezpieczeństwa w Azure Active Directory (Azure AD) oraz o tym, jak ułatwia to zabezpieczenie ogólnego środowiska. Microsoft udostępnia wszystkim domyślne zabezpieczenia, więc jest to bardzo ważny temat . Omówimy również niektóre z starszych funkcji, które są przestarzałe i dlaczego to powinno mieć znaczenie dla Ciebie. Na koniec omówimy bieżące przyjęcie kontroli bezpieczeństwa przez przemysł, dlaczego niektóre nowe ustawienie nie są końcem Twojej podróży bezpieczeństwa Microsoft, ale są dobrym miejscem do rozpoczęcia długiej i udanej podróży bezpieczeństwa. Więc pozwól’S zacznij.

Jeśli ostatnio utworzyłeś nowego najemcę Office 365 lub jeśli zarządzasz środowiskiem Office 365, być może zauważyłeś kilka zmian .

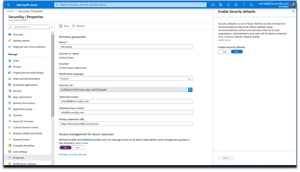

Po pierwsze – jak widać na poniższych zrzutach ekranu, tworzone są nowi najemcy ‘Domyślne zabezpieczenia’ włączony:

Po drugie, użytkownicy Azure Active Directory zobaczą, że niektóre wyjściowe zasady dotyczące dostępu warunkowego zostały przestarzałe i nie można ich już używać, jak przedstawiono na poniższym zrzucie ekranu:

Więc czym są ‘Domyślne zabezpieczenia’, I dlaczego teraz niektóre starsze funkcje są przestarzałe?

Obecny stan Azure Active Directory Security

9 stycznia Microsoft ogłosił niewykonanie bezpieczeństwa klientów Azure Active Directory.

Od 2012 roku zespół Microsoft Identity Protection wdrożył standardy bezpieczeństwa dla kont konsumenckich (e -maile osobiste, konta Xbox, Skype itp.). Obejmowało to wymagania dotyczące uwierzytelniania wieloczynnikowego, egzekwowanie wyzwań dotyczących dostępu, gdy zidentyfikowano nieprawidłowe działanie, oraz wymuszanie resetowania hasła, gdy informacje o kliencie zostały zidentyfikowane w danych naruszenia.

Microsoft zaobserwował znaczące korzyści bezpieczeństwa z tych zmian – możliwość rzucania wyzwania użytkownikom, gdy zidentyfikowano ryzyko, doprowadziła do spadku 6 -krotnego spadku wskaźnika kompromisu. Nawet wraz ze wzrostem użytkowników jest mniej zagrożonych kont Microsoft niż kiedykolwiek wcześniej.

W 2014 r. Microsoft zaczął udostępniać te technologie klientom organizacji Azure Active Directory (AD). Te elementy sterujące naprawdę działają – telemetria Microsoft wskazuje, że ponad 99.9% kompromisu na rachunku organizacji można zatrzymać, po prostu za pomocą MFA i wyłączanie uwierzytelniania starszych. Również w ubiegłym roku Google Research stwierdziło, że procedury odzyskiwania konta (przy użyciu MFA, gdy zidentyfikowano podejrzane działanie) mogą zablokować do 100% zautomatyzowanych botów, 99% ataków phishingowych i 66% ukierunkowanych ataków, które miały miejsce podczas ich badań . (https: // bezpieczeństwo.Googleblog.com/2019/05/new-brany-how-how-effective-is-basic.html) .

Niestety, na narzędzia są wprowadzane dla klientów, aby zatrzymać ataki, faktyczne przyjęcie tych możliwości jest znacznie niskie. Pomimo znacznych wysiłków, Microsoft’.

W Becuressky niestety obserwujemy te same warunki, które robi Microsoft. Przykład średnie bezpieczne wyniki dla kilku branż klientów przedstawiono poniżej – liniowe linie, brak poprawy w okresie życia środowiska .

Średnia Secure Score CSP/MSP

Produkcja Bezpieczna średnia wynik

Średnia w zakresie opieki zdrowotnej

Domyślne zabezpieczenia

Microsoft musiał wziąć inny hals – aby chronić konta organizacyjne, tak jak one z kontami konsumenckich. Wartość domyślna bezpieczeństwa zapewniają bezpieczne ustawienia domyślne, które Microsoft zarządza w imieniu organizacji, aby zapewnić klientom bezpieczeństwo, dopóki nie będą gotowe do zarządzania własnym bezpieczeństwem tożsamości.

Jakie są domyślne zabezpieczenia? Na początek Microsoft wykonuje następujące czynności:

- Wymaganie od wszystkich użytkowników i administratorów zarejestrowania się na MSZ.

- Trudne użytkowników z MFA – głównie wtedy, gdy pojawiają się na nowym urządzeniu lub aplikacji, ale częściej w przypadku krytycznych ról i zadań.

- Wyłączenie uwierzytelnienia od starszych klientów uwierzytelniania, które mogą’T do MFA.

Te kontrole są przeznaczone dla organizacji, które nie konfigurują własnego bezpieczeństwa . Jeśli skonfigurowałeś ustawienia zabezpieczeń we własnym środowisku, Microsoft ISN’nie zamierzam wskoczyć i zmienić ustawienia – klienci, którzy już korzystają z dostępu warunkowego, nie będą w stanie zaimplementować zabezpieczeń w ich najemcy .

Świetny krok naprzód

Securessky z przyjemnością widzi Microsoft Egzekwowanie uwierzytelniania wieloskładnikowego w ramach domyślnych zabezpieczeń. Jest to krytyczna kontrola dla zabezpieczenia środowisk Office 365.

Najważniejsze pytanie brzmi: czy firmy zareagują na Microsoft’Studia, aby bezpiecznie skonfigurować środowisko O365 i Azure, mam nadzieję, że historia ISn’t wskaźnik.

Jednak uwierzytelnianie wieloczynnikowe nie jest srebrną kulą. Wraz z szerszym przyjęciem MFA spodziewamy się, że zobaczymy więcej technik ataku zaprojektowanych, aby go obejść. Multi-czynnik Auth chroni przed zgadywaniem ASSWORD lub atakami brutalnej siły i ujawnieniem nadawania za pomocą naruszeń danych . Należy jednak pamiętać, że uwierzytelnianie Nowego. Ataki na MFA obejmują:

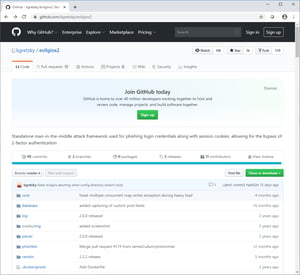

Człowiek w środkowych ramach – Istnieje wiele projektów o źródłach Pióra, które pomagają atakującym w budowaniu infrastruktury, aby siedzieć między witrynami ofiarami i MFA, aby atakujący mógł ukraść wszystkie tokeny i przejąć sesje. Zrzut ekranu repozytorium GitHub dla popularnej ramy przedstawiono na poniższym zrzucie ekranu:

Podejścia do ataku MFA obejmują:

Ataki phishingowe SMS – Inżynieria społeczna użytkowników

Ataki zamiany SIM – Inżynieria społeczna dostawcy do zmiany połączenia SIM/telefonu

Uszkodzone ataki punktu końcowego – Atak może ukraść poświadczenia sesji i rozpocząć drugie sesje.

Ataki odzyskiwania logowania – Może ominąć MFA w celu odzyskania konta, potencjalnie zmienić ustawienia użytkownika.

Ataki wykorzystujące te techniki są często wysoce ukierunkowane . Na przykład niedawno wykorzystano atak zamiany SIM do naruszenia konta dyrektora generalnego Twittera Jacka Dorseya i SMS -a.

Wychodząc poza MSZ

Podczas gdy domyślne bezpieczeństwo jest świetnym pierwszym krokiem Microsoft, organizacje muszą podjąć na siebie rozszerzenie kontroli bezpieczeństwa zaimplementowanych w ich środowiskach chmurowych.

- Organizacje muszą prawidłowo konfigurować i utwardzać całe swoje środowisko O365. Zalecenia kluczowych ustawień wdrożenia w Office 365 Ronment są przedstawione w poniższych postach na blogu. Dodatkowo zalecamy, aby organizacje oceniały kompleksowe kontrole dostarczone w C Enter dla Internetu Bezpieczeństwo Microsoft 365 Fundacje.

- Umożliwienie skutecznego Możliwości wykrywania w O365, a także terminowe monitorowanie i analiza wykrytych zdarzeń zagrożenia.

Jak zawsze, jeśli masz więcej pytań na temat domyślnych zabezpieczeń Microsoft, skontaktuj się z nami w dowolnym momencie. [email protected]