FAQ ochrony przeciwbrańskiej

Microsoft Defender dla punktu końcowego pomaga zapobiegać, wykrywać, badać i reagować na zaawansowane zagrożenia, takie jak ataki ransomware. Ochrona przed nowej generacji i redukcja powierzchni ataku w obrońcy dla punktu końcowego zostały zaprojektowane w celu złapania pojawiających się zagrożeń. Aby najlepsza ochrona przed oprogramowaniem ransomware i innymi cyberszterejami należy skonfigurować pewne ustawienia. Wbudowana ochrona może pomóc, zapewniając ustawienia domyślne w celu lepszej ochrony.

Wbudowana ochrona pomaga ochronić przed oprogramowaniem ransomware

Microsoft Defender dla punktu końcowego pomaga zapobiegać, wykrywać, badać i reagować na zaawansowane zagrożenia, takie jak ataki ransomware. Ochrona przed nowej generacji i redukcja powierzchni ataku w obrońcy dla punktu końcowego zostały zaprojektowane w celu złapania pojawiających się zagrożeń. Aby najlepsza ochrona przed oprogramowaniem ransomware i innymi cyberszterejami należy skonfigurować pewne ustawienia. Wbudowana ochrona może pomóc, zapewniając ustawienia domyślne w celu lepszej ochrony.

! Możesz teraz chronić urządzenia swojej organizacji, konfigurując te możliwości:

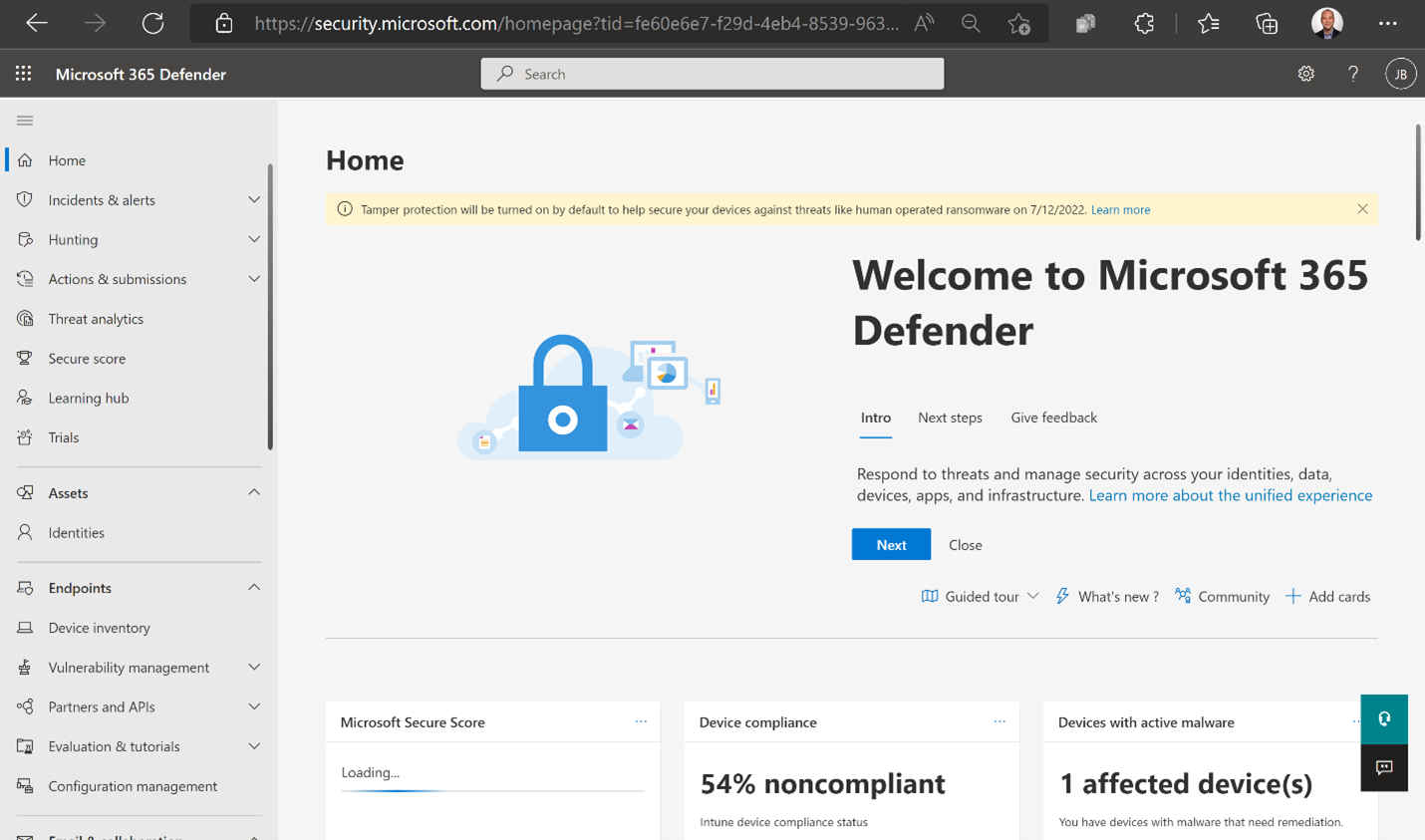

- Włącz ochronę chmur

- Włącz ochronę manipulacji

- Ustaw standardowe reguły redukcji powierzchni ataku na tryb blokowania

- Włącz ochronę sieci w trybie blokowym

Co to jest wbudowana ochrona i jak to działa?

Wbudowana ochrona to zestaw domyślnych ustawień, które wprowadzają się, aby zapewnić ochronę urządzeń. Te domyślne ustawienia są zaprojektowane w celu ochrony urządzeń przed oprogramowaniem ransomware i innymi zagrożeniami. Początkowo wbudowana ochrona obejmuje włączenie ochrony manipulacji dla najemcy, a inne ustawienia domyślne wkrótce. Aby uzyskać więcej informacji, zobacz post na blogu Tech Community, ochrona manipulacji zostanie włączona dla wszystkich klientów przedsiębiorstwa.

| Faza | Co się dzieje |

|---|---|

| Wbudowana ochrona kończy się | Klienci otrzymują powiadomienie, że nadchodzi wbudowana ochrona. Jeśli nie zostanie jeszcze skonfigurowany, ochrona manipulacji zostanie włączona dla klientów, którzy mają Defender dla Planu Endpoint 2 lub Microsoft 365 E5. |

| Wbudowana ochrona staje się dostępna dla twojego najemcy | Zostaniesz powiadomiony, że Twój najemca ma zamiar otrzymać wbudowaną ochronę, a gdy ochrona manipulacji zostanie włączona (jeśli nie zostanie jeszcze skonfigurowana). |

| Przybywa wbudowana ochrona | Ochrona manipulacji zostanie włączona dla twojego najemcy i zostanie zastosowana do urządzeń Windows Twojej organizacji. Możesz zrezygnować lub zmienić wbudowane ustawienia ochrony. |

| Po przybyciu wbudowanej ochrony | Ilekroć nowe urządzenia są wdrażane do Defender dla punktu końcowego, wbudowane ustawienia ochrony zostaną zastosowane do dowolnych nowych urządzeń z systemem Windows. Zawsze możesz zmienić wbudowane ustawienia ochrony. |

Wbudowana ochrona ustawia wartości domyślne dla urządzeń Windows i Mac. Jeśli zmienią się ustawienia bezpieczeństwa punktu końcowego, na przykład poprzez linie bazowe lub zasady w Microsoft Intune, ustawienia te zastępują wbudowane ustawienia ochrony.

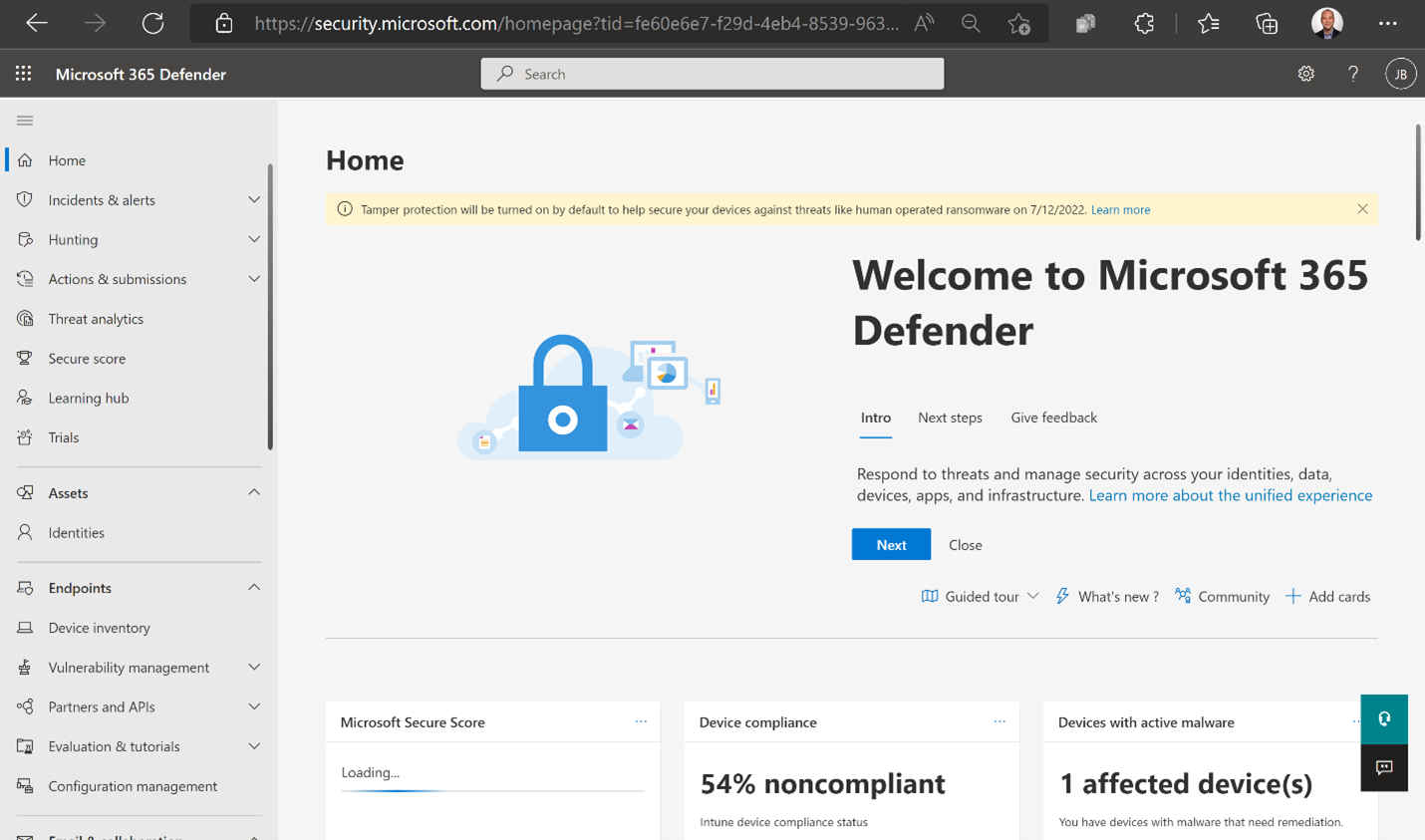

Jak wygląda powiadomienie?

Możesz spodziewać się dwóch rodzajów powiadomień:

- Post Centrum wiadomości wskazujący, że wkrótce pojawi się wbudowana ochrona; I

- Baner w portalu Microsoft 365 Defender, który przypomina następujący obraz:

Twoje powiadomienie powie ci, kiedy nadejdzie wbudowana ochrona, a kiedy ochrona manipulacji zostanie włączona (jeśli nie zostanie jeszcze skonfigurowana) dla twojego najemcy.

Czy mogę zrezygnować?

Możesz zrezygnować z wbudowanej ochrony, określając własne ustawienia bezpieczeństwa. Na przykład, jeśli wolisz, aby nie mieć ochrony manipulacji włączoną automatycznie dla swojego najemcy, możesz wyraźnie zrezygnować.

Nie zalecamy wyłączenia ochrony manipulacji. Ochrona manipulacji zapewnia lepszą ochronę oprogramowania ransomware. .

- Przejdź do portalu Defender Microsoft 365 (https: // bezpieczeństwo.Microsoft.com) i zaloguj się.

- Iść do Ustawienia> Punkty końcowe> Funkcje zaawansowane.

- Ustawić Ochrona przed naruszeniem integralności Do NA (Jeśli jeszcze nie ma), a następnie wybierz Zapisz preferencje. Nie zostawiaj jeszcze tej strony.

- Ustawić Ochrona przed naruszeniem integralności Do Wyłączony, a następnie wybierz Zapisz preferencje.

Czy mogę zmienić wbudowane ustawienia ochrony?

Wbudowana ochrona to zestaw ustawień domyślnych. Nie jesteś zobowiązany do utrzymywania tych domyślnych ustawień. Zawsze możesz zmienić swoje ustawienia, aby odpowiadały potrzebom firmy. Poniższa tabela zawiera zadania, które może wykonać zespół bezpieczeństwa, wraz z linkami, aby dowiedzieć się więcej.

Zobacz też

- Blog społeczny technologii: Ochrona manipulacji zostanie włączona dla wszystkich klientów korporacyjnych

- Chroń ustawienia bezpieczeństwa za pomocą ochrony manipulacji

FAQ ochrony przeciwbrańskiej

Microsoft Defender dla punktu końcowego pomaga zapobiegać, wykrywać, badać i reagować na zaawansowane zagrożenia, takie jak ataki ransomware. Ochrona przed nowej generacji i redukcja powierzchni ataku w obrońcy dla punktu końcowego zostały zaprojektowane w celu złapania pojawiających się zagrożeń. Aby najlepsza ochrona przed oprogramowaniem ransomware i innymi cyberszterejami należy skonfigurować pewne ustawienia. Wbudowana ochrona może pomóc, zapewniając ustawienia domyślne w celu lepszej ochrony.

Wbudowana ochrona pomaga ochronić przed oprogramowaniem ransomware

Microsoft Defender dla punktu końcowego pomaga zapobiegać, wykrywać, badać i reagować na zaawansowane zagrożenia, takie jak ataki ransomware. Ochrona przed nowej generacji i redukcja powierzchni ataku w obrońcy dla punktu końcowego zostały zaprojektowane w celu złapania pojawiających się zagrożeń. Aby najlepsza ochrona przed oprogramowaniem ransomware i innymi cyberszterejami należy skonfigurować pewne ustawienia. Wbudowana ochrona może pomóc, zapewniając ustawienia domyślne w celu lepszej ochrony.

Nie musisz czekać na wbudowaną ochronę! Możesz teraz chronić urządzenia swojej organizacji, konfigurując te możliwości:

- Włącz ochronę chmur

- Włącz ochronę manipulacji

- Ustaw standardowe reguły redukcji powierzchni ataku na tryb blokowania

- Włącz ochronę sieci w trybie blokowym

Co to jest wbudowana ochrona i jak to działa?

Wbudowana ochrona to zestaw domyślnych ustawień, które wprowadzają się, aby zapewnić ochronę urządzeń. Te domyślne ustawienia są zaprojektowane w celu ochrony urządzeń przed oprogramowaniem ransomware i innymi zagrożeniami. Początkowo wbudowana ochrona obejmuje włączenie ochrony manipulacji dla najemcy, a inne ustawienia domyślne wkrótce. Aby uzyskać więcej informacji, zobacz post na blogu Tech Community, ochrona manipulacji zostanie włączona dla wszystkich klientów przedsiębiorstwa.

| Faza | Co się dzieje |

|---|---|

| Wbudowana ochrona kończy się | Klienci otrzymują powiadomienie, że nadchodzi wbudowana ochrona. Jeśli nie zostanie jeszcze skonfigurowany, ochrona manipulacji zostanie włączona dla klientów, którzy mają Defender dla Planu Endpoint 2 lub Microsoft 365 E5. |

| Wbudowana ochrona staje się dostępna dla twojego najemcy | Zostaniesz powiadomiony, że Twój najemca ma zamiar otrzymać wbudowaną ochronę, a gdy ochrona manipulacji zostanie włączona (jeśli nie zostanie jeszcze skonfigurowana). |

| Przybywa wbudowana ochrona | Ochrona manipulacji zostanie włączona dla twojego najemcy i zostanie zastosowana do urządzeń Windows Twojej organizacji. Możesz zrezygnować lub zmienić wbudowane ustawienia ochrony. |

| Po przybyciu wbudowanej ochrony | Ilekroć nowe urządzenia są wdrażane do Defender dla punktu końcowego, wbudowane ustawienia ochrony zostaną zastosowane do dowolnych nowych urządzeń z systemem Windows. Zawsze możesz zmienić wbudowane ustawienia ochrony. |

Wbudowana ochrona ustawia wartości domyślne dla urządzeń Windows i Mac. Jeśli zmienią się ustawienia bezpieczeństwa punktu końcowego, na przykład poprzez linie bazowe lub zasady w Microsoft Intune, ustawienia te zastępują wbudowane ustawienia ochrony.

Jak wygląda powiadomienie?

Możesz spodziewać się dwóch rodzajów powiadomień:

- Post Centrum wiadomości wskazujący, że wkrótce pojawi się wbudowana ochrona; I

- Baner w portalu Microsoft 365 Defender, który przypomina następujący obraz:

Twoje powiadomienie powie ci, kiedy nadejdzie wbudowana ochrona, a kiedy ochrona manipulacji zostanie włączona (jeśli nie zostanie jeszcze skonfigurowana) dla twojego najemcy.

Czy mogę zrezygnować?

Możesz zrezygnować z wbudowanej ochrony, określając własne ustawienia bezpieczeństwa. Na przykład, jeśli wolisz, aby nie mieć ochrony manipulacji włączoną automatycznie dla swojego najemcy, możesz wyraźnie zrezygnować.

Nie zalecamy wyłączenia ochrony manipulacji. Ochrona manipulacji zapewnia lepszą ochronę oprogramowania ransomware. Musisz być globalnym administratorem lub administratorem bezpieczeństwa, aby wykonać następującą procedurę.

- Przejdź do portalu Defender Microsoft 365 (https: // bezpieczeństwo.Microsoft.com) i zaloguj się.

- Iść do Ustawienia >Punkty końcowe >Zaawansowane funkcje.

- Ustawić Ochrona przed naruszeniem integralności Do NA (Jeśli jeszcze nie ma), a następnie wybierz Zapisz preferencje. Nie zostawiaj jeszcze tej strony.

- Ustawić Ochrona przed naruszeniem integralności Do Wyłączony, a następnie wybierz Zapisz preferencje.

Czy mogę zmienić wbudowane ustawienia ochrony?

Wbudowana ochrona to zestaw ustawień domyślnych. Nie jesteś zobowiązany do utrzymywania tych domyślnych ustawień. Zawsze możesz zmienić swoje ustawienia, aby odpowiadały potrzebom firmy. Poniższa tabela zawiera zadania, które może wykonać zespół bezpieczeństwa, wraz z linkami, aby dowiedzieć się więcej.

Zobacz też

- Blog społeczny technologii: Ochrona manipulacji zostanie włączona dla wszystkich klientów korporacyjnych

- Chroń ustawienia bezpieczeństwa za pomocą ochrony manipulacji

- Zarządzaj bezpieczeństwem punktu końcowego w Microsoft Intune

- Skonfiguruj Microsoft Defender dla punktu końcowego w Intune

- Zarządzaj Microsoft Defender dla punktu końcowego na urządzeniach z Microsoft Intune

- Odpowiadanie na ataki ransomware

FAQ ochrony przeciwbrańskiej

Czy wiesz, że możesz wypróbować funkcje w Microsoft 365 Defender for Office 365 Plan 2 za darmo? Skorzystaj z 90-dniowego obrońcy do próby Office 365 w centrum portalu Microsoft 365 Defender Portal. Dowiedz się o tym, kto może się tutaj zarejestrować i warunki próbne.

Dotyczy

- Wymień ochronę online

- Microsoft Defender dla Office 365 Plan 1 i Plan 2

- Microsoft 365 Defender

W tym artykule zawiera często zadawane pytania i odpowiedzi na temat ochrony przeciwbrańskiej dla organizacji Microsoft 365 z skrzynkami pocztowymi w zamian online lub organizacje ochrony online (EOP) bez wymiany skrzynki pocztowe online.

Pytania i odpowiedzi na temat kwarantanny można znaleźć w kwarantannie FAQ.

Pytania i odpowiedzi na temat ochrony antyspamowej można znaleźć w FAQ ochrony antyspam.

Pytania i odpowiedzi na temat ochrony anty-zapobiegającej, zobacz FAQ ochrony przeciwpobiegowej.

Jakie są zalecenia dotyczące najlepszych praktyk dotyczących konfigurowania i korzystania z usługi do zwalczania złośliwego oprogramowania?

Jak często są aktualizowane definicje złośliwego oprogramowania?

Każdy serwer sprawdza nowe definicje złośliwego oprogramowania od naszych partnerów anty-malware.

Ilu masz partnerów anty-malware? Czy mogę wybrać, z jakich silników złośliwego oprogramowania używamy?

Posiadamy partnerstwa z wieloma dostawcami technologii przeciwbrańskiej, więc wiadomości są skanowane z silnikami anty-malware Microsoft, dodatkowym silnikiem opartym na podpisie oraz skanowanie reputacji adresu URL i plików z wielu źródeł. Nasi partnerzy mogą ulec zmianie, ale EOP zawsze korzysta z ochrony anty-malware przed wieloma partnerami. Nie możesz wybrać jednego silnika przeciwbrabicznego nad innym.

Gdzie odbywa się skanowanie złośliwego oprogramowania?

Skanujemy złośliwe oprogramowanie w wiadomościach wysyłanych lub wysyłanych z skrzynki pocztowej (wiadomości w tranzycie). W przypadku skrzynek pocztowych Exchange Online mamy również złośliwe oprogramowanie zerowe automatyczne czyszczenie (ZAP) do skanowania w poszukiwaniu złośliwego oprogramowania w wiadomościach, które zostały już dostarczone. Jeśli ponownie wyślesz wiadomość z skrzynki pocztowej, jest ona ponownie skanowana (ponieważ jest w tranzycie).

Jeśli dokonam zmiany w polityce anty-malware, ile czasu potrwa po zapisaniu zmian, aby wejść w życie?

Zmiany może potrwać do 1 godziny.

Czy usługi skanują wewnętrzne wiadomości w celu dla złośliwego oprogramowania?

W przypadku organizacji z skrzynką pocztową Exchange Online skanuje usługi dla złośliwego oprogramowania we wszystkich wiadomościach przychodzących i wychodzących, w tym wiadomości wysyłane między odbiorcami wewnętrznymi.

Samodzielny subskrypcja EOP skanuje wiadomości podczas wchodzenia lub opuszczania lokalnej organizacji e-mailowej. . Możesz jednak użyć wbudowanych funkcji skanowania anty-malware. Aby uzyskać więcej informacji, zobacz ochronę anty-malware na serwerze Exchange.

Czy wszystkie silniki przeciwbrańskie używane przez usługę mają włączone skanowanie heurystyczne?

Tak. Skanowanie skanowania heurystycznego zarówno znanego (podpis), jak i nieznane (podejrzane) złośliwe oprogramowanie.

Czy skanowanie usługi może skompresować pliki (takie jak .pliki pocztowe)?

Tak. Silniki anty-malware mogą wiercić w plikach skompresowanych (archiwum).

To rekurencyjne wsparcie skanujące przyczepność (.Zip w obrębie .Zip w obrębie .Zip), a jeśli tak, to jak głęboko idzie?

Tak, rekurencyjne skanowanie kompresowanych plików skanuje wiele warstw głębokich.

Czy usługa działa z starszymi wersjami wymiany i środowiskami bez wymiany?

Tak, usługa jest agnostyka serwera.

Co to jest wirus zero-day i jak obsługuje go usługa?

Wirus zero-dniowy to pierwsza generacja, wcześniej nieznana wariant złośliwego oprogramowania, który nigdy nie został przechwycony ani przeanalizowany.

Po przechwyceniu i analizie próby wirusa zerowego dnia naszym silnikom anty-malwarze, tworzona jest definicja i unikalny podpis w celu wykrycia złośliwego oprogramowania.

Kiedy istnieje definicja lub podpis dla złośliwego oprogramowania, nie jest już uważana.

Jak mogę skonfigurować usługę, aby blokować określone pliki wykonywalne (takie jak \*.exe) że obawiam się, że może zawierać złośliwe oprogramowanie?

Możesz włączyć i skonfigurować Typowe filtr załączników (znany również jako wspólne blokowanie przywiązania), jak opisano w politykach przeciwbrabicznych.

Możesz także utworzyć zasadę przepływu poczty wymiany (znana również jako reguła transportu), która blokuje każdy załącznik e -mail, który ma zawartość wykonywalną.

W celu zwiększenia ochrony zalecamy również użycie Każde rozszerzenie pliku załącznika zawiera te słowa Warunek w regułach przepływu poczty, aby zablokować niektóre lub wszystkie następujące rozszerzenia: ADE, ADP, ANI, BAS, BAT, CHM, CMD, COM, CPL, CRT, HLP, HT, HTA, INF, INS, ISP, JOB, JS, JSE, LNK, MDA, MDB, MDE, MDZ, MSC, MSI, MSP, MST, PC, sc, sc, sct, shs, sct, shs, sct, shs, sct, shs, sct, shs, sct, shs, sct, shs, sct, shs, sct, shs, sct, sht, sct, sct, sct, sct, sct, sct, sct, sct, sct, sct, sct, ss. Be, VBS, WSC, WSF, WSH .

Dlaczego określone złośliwe oprogramowanie minęło filtry?

Złośliwe oprogramowanie, które otrzymałeś, jest nowym wariantem (zobacz, co jest wirusem zerowym i jak obsługuje go usługa?). Czas potrzebujący aktualizacji definicji złośliwego oprogramowania zależy od naszych partnerów przeciwbrabicznych.

Jak mogę przesłać złośliwe oprogramowanie, które przekroczyło filtry do Microsoft? Jak mogę przesłać plik, który moim zdaniem został nieprawidłowo wykryty jako złośliwe oprogramowanie?

Otrzymałem wiadomość e -mail z nieznanym załącznikiem. Czy to złośliwe oprogramowanie, czy mogę zlekceważyć to załącznik?

Zdecydowanie radzimy, abyś nie otwierał żadnych załączników, których nie rozpoznajesz. Jeśli chcesz, abyśmy zbadali załącznik, przejdź do centrum ochrony złośliwego oprogramowania i prześlij nam możliwe złośliwe oprogramowanie, jak opisano wcześniej.

Gdzie mogę uzyskać wiadomości, które zostały usunięte przez filtry złośliwego oprogramowania?

. Są bezceremonialnie usunięci.

Nie mogę otrzymać konkretnego załącznika, ponieważ jest on fałszywie filtrowany przez filtry złośliwego oprogramowania. Czy mogę pozwolić na ten załącznik poprzez reguły przepływu poczty?

NIE. Nie możesz używać reguł przepływu poczty wymiany, aby pominąć filtrowanie złośliwego oprogramowania.

Czy mogę uzyskać dane raportowania o wykrywaniu złośliwego oprogramowania?

Tak, możesz uzyskać dostęp do raportów w portalu Microsoft 365 Defender. Aby uzyskać więcej informacji, zobacz raporty bezpieczeństwa e -mail w portalu Microsoft 365 Defender.

Czy istnieje narzędzie, którego mogę użyć do śledzenia wiadomości wykrytej przez złośliwe oprogramowanie za pośrednictwem usługi?

Tak, narzędzie do śledzenia wiadomości umożliwia śledzenie wiadomości e -mail podczas przechodzenia przez usługę. Aby uzyskać więcej informacji o tym, jak korzystać z narzędzia do śledzenia wiadomości, aby dowiedzieć się, dlaczego wykryto wiadomość, aby zawierać złośliwe oprogramowanie, zobacz śledzenie wiadomości w Modern Exchange Admin Center.

Czy mogę korzystać z zewnętrznego dostawcy antyspamu i anty-malware z Exchange Online?

Tak. W większości przypadków zalecamy wskazanie rekordów MX (to znaczy dostarczać e -mail bezpośrednio do) EOP. Jeśli chcesz najpierw wyprowadzić swój e -mail gdzie indziej, musisz włączyć ulepszone filtrowanie złącza, aby EOP mógł użyć prawdziwego źródła wiadomości w decyzjach dotyczących filtrowania.

Czy badania spamowe i złośliwe oprogramowanie są badane dotyczące tego, kto je wysłał, lub przenoszony do podmiotów organów ścigania?

Usługa koncentruje się na wykrywaniu i usunięciu ze złośliwego oprogramowania, choć czasami możemy zbadać szczególnie niebezpieczne lub szkodliwe kampanie spamowe lub atakujące i ścigać sprawców.

Często współpracujemy z naszymi prawnymi i cyfrowymi jednostkami przestępczymi, aby podjąć następujące działania:

- Zdejmij botnet spamowy.

- Zablokować atakującego korzystanie z usługi.

- Przekaż informacje organom ścigania w celu oskarżenia karnego.

Czy Microsoft ma ochronę złośliwego oprogramowania?

Microsoft Security Intelligence

Microsoft Security Intelligence

Udowodniony antywirus nowej generacji

Dowiedz się, w jaki sposób Microsoft Defender Antivirus świeci w niezależnych testach

Wykryć. Zbadać. Reagować.

Bronić przed ukierunkowanymi atakami z Microsoft Defender Advanced Protection

Prześlij pliki i adresy URL do analizy

Poproś naszych analityków o sprawdzenie podejrzenia złośliwego oprogramowania lub nieprawidłowo wykrytych plików lub linków

Dowiedz się o naszych nowych imionach aktorów zagrożenia

Microsoft zaktualizuje swoje raporty o nową taksonomię o tematyce pogodowej dla zidentyfikowanych podmiotów zagrożenia.

Najnowsze wiadomości

Społeczności i wsparcie

Dokumentacja dla klientów korporacyjnych

Dokumenty.Microsoft.COM zapewnia dokumentację Microsoft dla użytkowników końcowych, programistów i specjalistów IT.

Dołącz do naszych społeczności technologicznych

Łączyć. Współpracować. Udział. Ucz się od ekspertów w społeczności Microsoft Tech.

Chroń się w pracy i w domu

Dowiedz się, jak chronić się w pracy i w domu z eksperckim wskazówkami dotyczącymi zapobiegania zagrożeniom, wykryciu i rozwiązywania problemów w systemie Windows. Dołącz do naszej społeczności, aby publikować pytania, śledzić dyskusje i podzielić się swoją wiedzą na temat wirusów i złośliwego oprogramowania.

Włącz ochronę chmur w Antiwirusach Microsoft Defender

Ochrona w chmurze w Microsoft Defender Antivirus zapewnia dokładną, w czasie rzeczywistym i inteligentną ochronę. Ochrona chmury powinna być domyślnie włączona; Możesz jednak skonfigurować ochronę chmur, aby odpowiadał potrzebom organizacji.

Dlaczego należy włączyć ochronę chmur

Microsoft Defender Antivirus Cloud Protection pomaga chronić złośliwe oprogramowanie w punktach końcowych i w całej sieci. Zalecamy włączanie ochrony w chmurze, ponieważ niektóre funkcje i możliwości bezpieczeństwa w Microsoft Defender dla punktu końcowego działają tylko wtedy, gdy włączona jest ochrona chmury.

Poniższa tabela podsumowuje funkcje i możliwości zależne od ochrony chmur:

Aby dowiedzieć się więcej o Defender dla planów punktu końcowego, zobacz Microsoft Defender dla Planu 1 i Planu 2.

Metody konfiguracji ochrony chmur

Możesz włączyć lub wyłączyć ochronę chmur przeciwwirusowych Microsoft Defender, używając jednej z kilku metod, takich jak:

- Microsoft Intune

- Zasady grupy

- PowerShell CMDLETS

- Instrukcja zarządzania systemem Windows (WMI)

Możesz także użyć Configuration Manager. Oraz możesz włączyć lub wyłączać ochronę chmur w poszczególnych punktach końcowych za pomocą aplikacji Windows Security App.

Aby uzyskać więcej informacji o konkretnych wymaganiach związanych z połączeniem sieci, aby upewnić się, że punkty końcowe mogą połączyć.

W systemie Windows 10 i Windows 11 nie ma różnicy między Podstawowy I Zaawansowany Opcje raportowania opisane w tym artykule. Jest to starsze rozróżnienie, a wybór obu ustawień spowoduje ten sam poziom ochrony chmur. Nie ma różnicy w rodzaju lub ilości udostępnianych informacji. Aby uzyskać więcej informacji na temat tego, co zbieramy, zobacz oświadczenie Microsoft Prywatność.

Użyj Microsoft Intune, aby włączyć ochronę chmur

2. Dla Profil, wybierać Microsoft Defender Antivirus.

3. Na Podstawy Strona, określ nazwę i opis dla zasad, a następnie wybierz Następny.

4. w Obrońca sekcja, znajdź Zezwalaj na ochronę chmur, i ustaw to Dozwolony. Następnie wybierz Następny.

5. Przewiń w dół do Prześlij próbki zgody, i wybierz jedno z następujących ustawień:

– Wyślij wszystkie próbki automatycznie

– Automatycznie wysyłaj bezpieczne próbki

6. Na Tagi zakresu Krok, jeśli Twoja organizacja używa tagów zakresu, wybierz tagi, których chcesz użyć, a następnie wybierz Następny.

7. Na Zadania krok, wybierz grupy, użytkowników lub urządzenia, do których chcesz zastosować tę zasadę, a następnie wybierz Następny.

2. Pod Ustawienia konfiguracji, wybierać Edytować.

3. w Obrońca sekcja, znajdź Zezwalaj na ochronę chmur, i ustaw to Dozwolony.

4. Przewiń w dół do Prześlij próbki zgody, i wybierz jedno z następujących ustawień:

– Wyślij wszystkie próbki automatycznie

– Automatycznie wysyłaj bezpieczne próbki

Aby dowiedzieć się więcej o ustawieniach antywirusowych Microsoft Defender w Intune, zobacz Politykę antywirusową, aby uzyskać bezpieczeństwo punktów końcowych w Intune.

Użyj zasad grupy, aby włączyć ochronę w chmurze

- Na urządzeniu zarządzania zasadami grupy otwórz konsolę zarządzania zasadami grupy, kliknij prawym przyciskiem myszy obiekt zasad grupy, który chcesz skonfigurować i wybrać Edytować.

- w Redaktor zarządzania polityką grupy, iść do Konfiguracja komputera.

- Wybierać Szablony administracyjne.

- Rozwiń drzewo na Komponenty systemu Windows >Microsoft Defender Antivirus> mapy

Uwaga Ustawienia map są równe ochronie dostarczanej przez chmurę.

- Podstawowe mapy: Podstawowe członkostwo wysyła podstawowe informacje do Microsoft na temat złośliwego oprogramowania i potencjalnie niechcianego oprogramowania, które zostało wykryte na urządzeniu. Informacje obejmują, skąd pochodzi oprogramowanie (takie jak adresy URL i częściowe ścieżki), działania podjęte w celu rozwiązania zagrożenia i czy działania zakończyły się sukcesem.

- Zaawansowane mapy: Oprócz podstawowych informacji zaawansowane członkostwo wysyła szczegółowe informacje o złośliwym oprogramowaniu i potencjalnie niechcianym oprogramowaniu, w tym pełnej ścieżce do oprogramowania oraz szczegółowe informacje o tym, jak oprogramowanie wpłynęło na Twoje urządzenie.

- Wyślij bezpieczne próbki (1)

- Wyślij wszystkie próbki (3)

Wyślij bezpieczne próbki (1) Opcja oznacza, że większość próbek zostanie wysłana automatycznie. Pliki, które mogą zawierać dane osobowe, będą nadal monitować i wymagają dodatkowego potwierdzenia. Ustawienie opcji do Zawsze szybkie (0) obniży stan ochrony urządzenia. Ustawiając to na Nigdy nie wysyłaj (2) oznacza, że blok w pierwszym miejscu funkcji Microsoft Defender dla punktu końcowego nie będzie działać.

Użyj CMDLETS PowerShell, aby włączyć ochronę chmur

Poniższe CMDLETY mogą włączyć ochronę chmur:

Set -mppreference -Mapsreporting Advanced -Mppreference -SubMitsampleSconsent Sendallsamples Aby uzyskać więcej informacji na temat korzystania z PowerShell z Microsoft Defender Antivirus, patrz Użyj CMDLETS PowerShell do konfigurowania i uruchamiania CMDLETS ANTYVIRS MICROSOFT DEFENDER. Polityka CSP – Defender ma również więcej informacji na temat -SubmitsampleSntent.

Możesz ustawić -Przesyła się do SendSaFesamples (domyślne, zalecane ustawienie), Nevensend lub Alwaysprompt . Ustawienie sendSaFesamples oznacza, że większość próbek zostanie wysłana automatycznie. Pliki, które mogą zawierać dane osobowe, spowodują monit o kontynuację i będą wymagały potwierdzenia. Ustawienia Nevensend i zawsze obniżają poziom ochrony urządzenia. Ponadto ustawienie Nevensend oznacza, że funkcja bloku Microsoft Defender dla punktu końcowego nie będzie działać.

Użyj instrukcji zarządzania systemem Windows (WMI), aby włączyć ochronę chmur

Mapsreporting SubsampleSconsent Aby uzyskać więcej informacji o dozwolonych parametrach, zobacz API Windows Defender Wmiv2

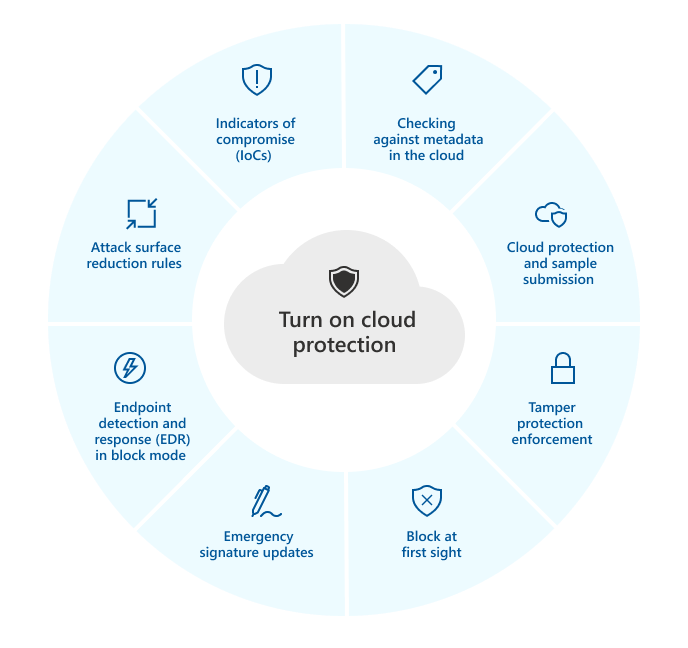

Włącz ochronę chmur na indywidualnych klientach dzięki aplikacji Windows Security

Jeśli Skonfiguruj zastąpienie ustawień lokalnych do zgłaszania map Microsoft Ustawienie zasad grupy jest ustawione na Wyłączony, a później Ochrona oparta na chmurze Ustawienia w systemie Windows będzie gotowe i niedostępne. Zmiany wprowadzone za pośrednictwem obiektu zasad grupy muszą zostać najpierw wdrożone w poszczególnych punktach końcowych, zanim ustawienie zostanie zaktualizowane w Ustawieniach systemu Windows.

- Otwórz aplikację Windows Security, wybierając ikonę tarczy na pasku zadań lub przeszukując menu Start dla Bezpieczeństwo systemu Windows.

- Wybierz Wirus i ochrona przed zagrożeniem Płytka (lub ikona tarczy na lewym pasku menu), a następnie, poniżej Ustawienia ochrony wirusa i zagrożenia, wybierać Zarządzaj ustawieniami.

- Potwierdź, że Ochrona oparta na chmurze I Automatyczne przesłanie próbki są przełączane na NA.

UWAGA Jeśli automatyczne przesyłanie próbki zostało skonfigurowane z zasadami grupy, ustawienie będzie gotowe i niedostępne.

Zobacz też

- Użyj ochrony chmur Microsoft w antywirusach Microsoft Defender

- Menedżer konfiguracji: Microsoft Defender dla punktu końcowego

- Użyj CMDLETS PowerShell, aby zarządzać antywirusem Microsoft Defender

Jeśli szukasz informacji związanych z antywirusem dla innych platform, zobacz:

- Ustaw preferencje dla Microsoft Defender dla punktu końcowego na macOS

- Microsoft Defender dla punktu końcowego na Mac

- MacOS Ustawienia zasad antywirusowych dla Microsoft Defender Antivirus dla Intune

- Ustaw preferencje dla Microsoft Defender dla punktu końcowego w Linux

- Microsoft Defender dla punktu końcowego w Linux

- Skonfiguruj Defender dla punktu końcowego na funkcjach Androida

- Skonfiguruj Microsoft Defender dla punktu końcowego w funkcjach iOS