Jak adaptacyjna MFA pomaga złagodzić ataki brutalnej siły

Streszczenie:

Uwierzytelnianie wieloczynnikowe (MFA) jest kluczowym mechanizmem bezpieczeństwa do ochrony kont użytkowników i systemów przed różnymi złośliwymi atakami. Jednak błędy wdrożenia MFA i techniki inżynierii społecznej mogą potencjalnie ominąć tę miarę bezpieczeństwa. W tym artykule koncentruje się na koncepcji uwierzytelniania wieloczynnikowego, wspólnych ataków i wyczynów oraz najlepszych praktyk w celu zwiększenia bezpieczeństwa MFA.

Kluczowe punkty:

- Uwierzytelnianie wieloczynnikowe (MFA) wzmacnia bezpieczeństwo konta i dostęp do systemów.

- MFA zapobiega atakom brutalnej siły, porwanie sesji, eskalacji przywilejów i innych wyczynów.

- Błędy w konfiguracji lub implementacji mogą prowadzić do obejścia MFA.

- Inżynieria społeczna może oszukiwać użytkowników i obejść MSZ.

- MFA wymaga wielu czynników uwierzytelniania użytkowników.

- Czynniki obejmują wiedzę (hasła), posiadanie (smartfony, odznaki), dziedzictwo (biometria) i lokalizację.

- Wdrożenie MFA jest niezbędne do zwalczania różnych ataków uwierzytelniania.

- MFA nie jest niezawodne i można go ominąć z powodu błędów konfiguracji.

- Wspólne ataki na MFA obejmują brutalną siłę czynników uwierzytelniania.

- Łagodzenie ryzyka kompromisu MFA wymaga wdrożenia środków bezpieczeństwa i najlepszych praktyk.

Pytania:

- P1: Co to jest uwierzytelnianie wieloczynnikowe i dlaczego jest to ważne?

- P2: Jakie są różne rodzaje czynników uwierzytelniania?

- P3: Jak MFA chroni przed atakami brutalnej siły?

- Q4: Czy MFA można ominąć?

- P5: Jakie są wspólne ataki i wyczyny na MSZ?

- P6: Jak organizacje mogą zwiększyć bezpieczeństwo MSZ?

- P7: Czy MFA jest niezawodny?

- P8: Jakie są wyzwania związane z wdrożeniem MFA?

- P9: Jak organizacje mogą zapobiegać atakom inżynierii społecznej skierowanej do MFA?

- P10: Jakie są najlepsze praktyki wdrażania MFA?

A1: Uwierzytelnianie wieloczynnikowe (MFA) to miara bezpieczeństwa, która wymaga od użytkowników dostarczenia wielu czynników w celu udowodnienia swojej tożsamości. Jest to ważne, ponieważ dodaje dodatkową warstwę bezpieczeństwa do kont użytkowników i systemów, zmniejszając ryzyko nieautoryzowanego dostępu.

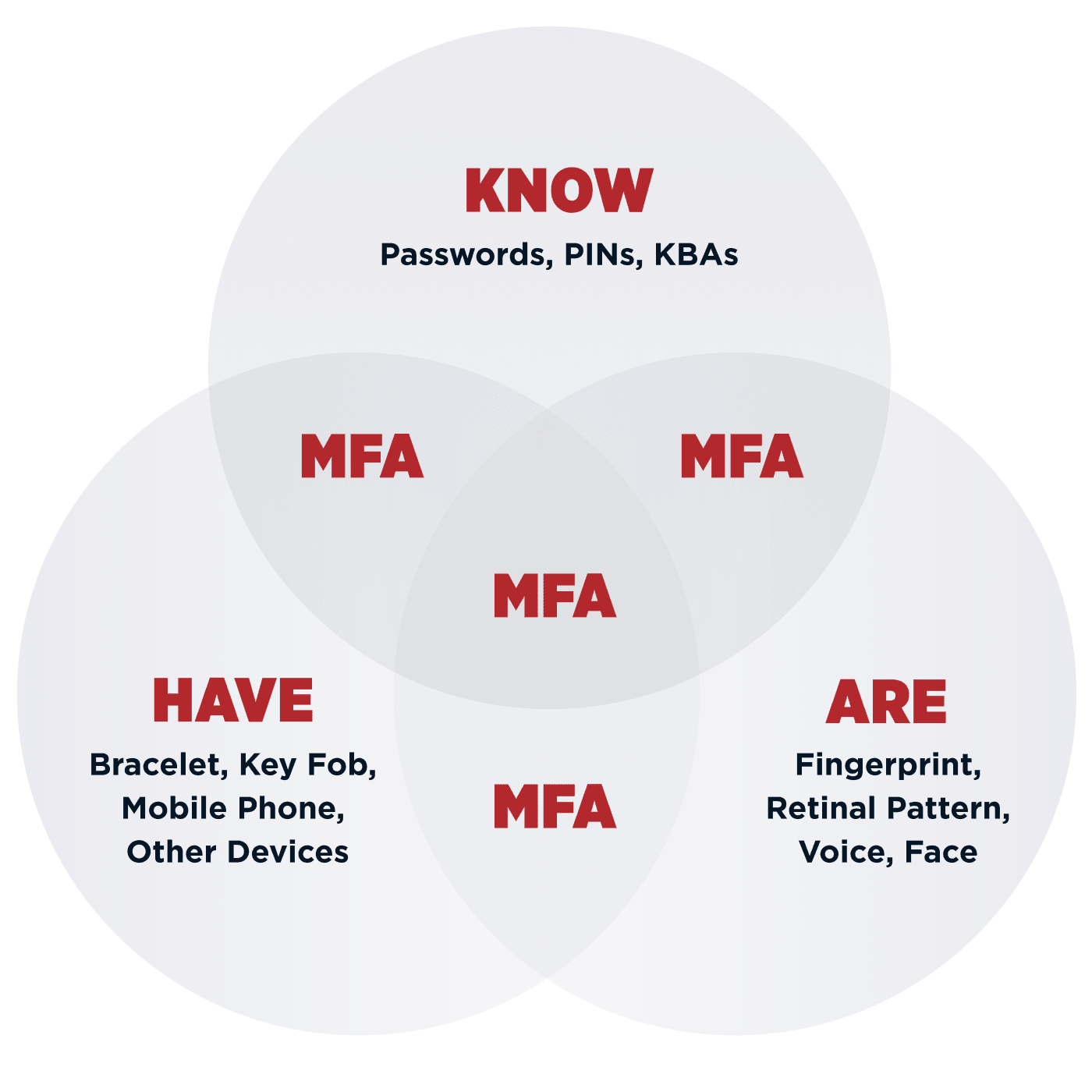

A2: Istnieje kilka rodzajów czynników uwierzytelniania, w tym czynniki wiedzy (hasła), czynniki posiadania (smartfony, odznaki), czynniki dziedziczenia (biometria) i czynniki lokalizacji (połączenie sieciowe, pozycja geograficzna).

A3: MFA chroni przed atakami brutalnej siły, wymagając dodatkowych czynników podczas procesu uwierzytelniania. Utrudnia to atakującym zgadywanie lub pękanie haseł lub kodów uwierzytelniania poprzez powtarzane próby logowania.

A4: Chociaż MFA dodaje silną warstwę bezpieczeństwa, nadal można go ominąć z powodu błędów konfiguracyjnych lub ataków inżynierii społecznej, które manipulują użytkownikami, aby ujawnić ich czynniki uwierzytelniania.

A5: Wspólne ataki i wykorzystywanie MFA obejmują ataki brutalnej siły na czynniki uwierzytelniania, porwanie sesji, eskalację przywilejów i techniki inżynierii społecznej w celu oszukiwania użytkowników do dostarczania ich czynników uwierzytelniania.

A6: Organizacje mogą poprawić bezpieczeństwo MFA, wdrażając najlepsze praktyki, takie jak egzekwowanie silnych haseł, regularne aktualizowanie mechanizmów uwierzytelniania, monitorowanie prób logowania, przeprowadzanie ocen bezpieczeństwa i edukacja użytkowników na temat potencjalnego ryzyka.

A7: Nie, MFA nie jest niezawodna. Zapewnia dodatkową warstwę bezpieczeństwa, ale jego skuteczność zależy od właściwej implementacji, konfiguracji i świadomości użytkownika.

A8: Wdrożenie MFA może wprowadzić tarcie dla użytkowników ze względu na dodatkowy krok w procesie uwierzytelniania. Czynniki muszą być również dostępne, co może stanowić wyzwanie w sytuacjach o słabym pokryciu sieci lub gdy użytkownicy zmieniają urządzenia.

A9: Organizacje mogą zapobiegać atakom inżynierii społecznej, podnosząc świadomość użytkowników poprzez szkolenie bezpieczeństwa, wdrażając uwierzytelnianie wieloskładnikowe z różnymi typami czynników oraz regularne aktualizowanie i testowanie ich systemów uwierzytelniania.

A10: Najlepsze praktyki wdrażania MFA obejmują korzystanie z kombinacji różnych typów czynników, regularne aktualizowanie i łatanie systemów uwierzytelniania, egzekwowanie silnych zasad haseł, monitorowanie dzienników uwierzytelniania pod kątem podejrzanych działań oraz przeprowadzanie regularnych ocen bezpieczeństwa.

Jak adaptacyjna MFA pomaga złagodzić ataki brutalnej siły

Obecność. Współczynnik dzielności wykorzystuje cechy, które są unikalne dla każdej osoby. Identyfikatory biometryczne, takie jak odciski palców, skany siatkówki i rozpoznawanie twarzy należą do tej kategorii. Wymaganie użytkowników do przesłania tych unikalnych informacji podczas procesu logowania oferuje skuteczną obronę przed atakami brutalnej siły.

Uwierzytelnianie wieloczynnikowe (MFA): Jak to działa? Rodzaje ataków, wyczyny i najlepsze praktyki bezpieczeństwa

Uwierzytelnianie wieloczynnikowe (MFA) jest centralnym i szeroko stosowanym mechanizmem wzmacniania bezpieczeństwa kont użytkowników i dostępu do systemu.

Rzeczywiście, jest to metoda uwierzytelniania, która zapobiega wielu złośliwym atakom i wyznaniom mającym na celu naruszenie danych: brutalna siła, porwanie sesji, eskalacja przywilejów itp.

Jednak błędy implementacji i/lub konfiguracji bardzo często ułatwiają ominięcie tego rodzaju procesu bezpieczeństwa. Ponadto użytkownicy mogą być oszukani poprzez phishing lub inne techniki inżynierii społecznej, a tym samym umożliwić atakującym na ominięcie uwierzytelniania 2-czynnikowego (2FA) lub nawet uwierzytelniania wieloczynnikowego.

Co to jest uwierzytelnianie wieloskładnikowe (MFA)? Oprócz zasad i funkcjonowania tego rodzaju procesu, ten artykuł szczegółowo opisuje wspólne ataki i wykorzysty.

Co to jest uwierzytelnianie wieloczynnikowe lub MSZ?

W większości przypadków uwierzytelnianie w systemie (aplikacja internetowa lub mobilna, infrastruktura, sieć itp.) jest przeprowadzany za pośrednictwem konta użytkownika (zwykle składającego się z logowania i hasła). Proces ten umożliwia udowodnienie tożsamości użytkownika i przypisanie mu praw zgodnie z jego rolą w systemie (na przykład administrator).

Aby wzmocnić kontrolę dostępu i bezpieczeństwo konta, proces może wymagać dodatkowych dowodów, zwanych czynnikami, aby potwierdzić tożsamość tego samego użytkownika: nazywa się to uwierzytelnianiem wieloczynnikowym. Coraz częściej stosowane w wielu krytycznych systemach (aplikacje SaaS, systemy płatności itp.) MFA polega na wymaganiu od użytkowników korzystania z dwóch lub więcej czynników podczas uwierzytelniania. Jak sama nazwa wskazuje, 2FA, która oznacza uwierzytelnianie dwóch czynników, będzie wymagał dokładnie dwóch czynników różnych typów. I to jest mechanizm najczęściej wdrażany w większości systemów.

Ponadto termin “Silne uwierzytelnianie” jest często używany w odniesieniu do uwierzytelniania wieloczynnikowego. Jest to jednak mylący. Silne uwierzytelnianie opiera się na protokole kryptograficznym, który musi być odporny na niektóre rodzaje ataków, podczas gdy uwierzytelnianie wielopokunkturowo wskazuje tylko, że stosuje się kilka kategorii czynników.

Jakie są główne rodzaje czynników uwierzytelniania?

Do uwierzytelniania wieloczynnikowego można wykorzystać kilka rodzajów czynników:

- Czynnik wiedzy: hasło, poufny kod itp.

- Czynnik posiadania: smartfon, odznaka, klucz USB itp.

- Współczynnik dziedziczenia: odcisk palca, rozpoznawanie twarzy lub głosu.

- Współczynnik lokalizacji: połączenie sieciowe, pozycja geograficzna itp.

Co bardziej konkretnie, może to przyjąć formę powiadomienia push w telefonie, jednorazowym kodem wysyłanym przez SMS, tymczasowego kodu obrotowego dostarczonego przez aplikację, klucz USB itp.

Jednak procedura MFA ma wadę dodawania tarcia dla użytkownika, z dodatkowym krokiem podczas uwierzytelnienia. Ponadto czynniki muszą być “dostępny”, co jest trudnością, które czasami nie doceniono w przypadku złego zasięgu sieci, zmiany telefonu lub dostępu podczas podróży biznesowych.

Po co wdrożyć uwierzytelnianie wieloczynnikowe?

Pomiędzy bazami danych poświadczeń/haseł na sprzedaż w ciemnej sieci, brutalnej sile, inżynierii społecznej itp., Ataki na uwierzytelnianie przybierają wiele form i są powszechne. W większości przypadków napastnicy polegają na wyciekach danych w celu naruszania systemów, na przykład poprzez wyposażenie poświadczenia.

Aby zapobiec tym zagrożeniom, wdrożenie mechanizmu uwierzytelniania wieloczynnikowego pozostaje idealnym rozwiązaniem. Rzeczywiście, jest to niezbędna miara, aby przeciwdziałać wielu atakom. Nie należy go jednak postrzegać jako gwarancji bezwzględnej ochrony, ponieważ, jak w przypadku jakiegokolwiek mechanizmu, w przypadku błędów implementacji lub konfiguracji, uwierzytelnianie wieloczynnikowe można pominąć. Ponadto użytkowników można oszukać, aby nieświadomie umożliwić atakującym na ominięcie procesu MFA.

Jakie są wspólne ataki i wyczyny procesów uwierzytelniania wielu?

Do ominięcia uwierzytelniania wieloczynnikowego można użyć kilku technicznych lub ludzkich wyczynów. I aby zapobiec tym ryzykom, konieczne są środki bezpieczeństwa i testy. Pozwalać’Dostają się do sedna sprawy z najczęstszymi atakami i wyczynami, a także najlepszymi praktykami w celu ograniczenia ryzyka kompromisu.

Brutalna siła czynników uwierzytelniania

Wspólnym atakiem na procesy uwierzytelniania wieloczynnikowego jest brutalna siła. Rozważmy na przykład mechanizm uwierzytelniania, który wykorzystuje 4- lub 6-cyfrowy kod wysyłany przez SMS jako drugi czynnik.

W takim przypadku atakujący musiałby ustalić, czy system docelowy ma limit liczby prób lub limitu czasu po każdym nieudanym połączeniu. Należy zauważyć, że pierwszy mechanizm można łatwo wykorzystywać, podczas gdy ten ostatni jest znacznie bardziej skuteczny.

Pozwalać’s Wróć do naszego przykładu napotkanego podczas testu penetracji sieci. Drugi czynnik składał się z tymczasowego 4-cyfrowego kodu (trwającego 30 minut), który został losowo wygenerowany. Ponadto, pomimo ograniczenia prędkości, które zablokowało IP po 3 nieudanych połączeniach, możliwe było użycie różnych narzędzi do zmiany adresu IP i kontynuowania naszej brutalnej siły, aby odgadnąć drugi współczynnik uwierzytelnienia w terminie (30 minut).

Dlatego możliwe było ominięcie tego 2-faktowego uwierzytelnienia i dostęp do konta użytkownika na platformie docelowej. Ta eksploatacja była możliwa z dwóch powodów:

- 4-cyfrowy kod, nawet jeśli losowo generowany, może być odgadnięty odpowiednimi narzędziami i znacznie łatwiej, jeśli nie ma ograniczeń czasowych. Rzeczywiście, konieczne jest wygenerowanie wystarczająco długiego i losowego kodu, z rozsądnym życiem.

- Niezbędne jest wdrożenie limitu prób połączenia i ograniczania prędkości (wraz z blokowaniem IP). Jednak wdrożenie limitu czasu po każdej awarii połączenia mogło być mechanizmem blokującym kod drugiego współczynnika.

Aby uzyskać więcej informacji, możesz przeczytać nasz dedykowany artykuł: Brute Force Ataks: Zasady i najlepsze praktyki bezpieczeństwa.

Porwanie sesji i kradzież konta

Aby zmniejszyć tarcie uwierzytelniania wieloczynnikowego, wiele aplikacji internetowych obejmuje “Pamiętać” funkcja. Ta funkcjonalność jest zwykle zaimplementowana za pośrednictwem pliku cookie lub tokena sesji.

Kiedy napotykamy ten przypadek, obserwujemy, czy plik cookie jest przyrostowy, czy podąża za logiczną konstrukcją, która pozwoliłaby nam go zgadywać lub stworzyć. Ponadto plik cookie musi mieć atrybut httponly, aby skomplikować wykorzystanie luk XSS.

Ponadto procedura resetowania hasła jest kluczowym aspektem, który należy dobrze wdrożyć i przetestować. Rzeczywiście, może się zdarzyć, że niektóre procedury bezpośrednio łączą użytkownika po utworzeniu nowego hasła, i to bez prośby o drugi czynnik początkowo aktywowany w celu potwierdzenia jego tożsamości.

Podobnie czasami możliwe jest wyłączenie uwierzytelniania wieloczynnikowego bez znajomości drugiego czynnika, ponieważ system po prostu nie prosi.

Manipulacja prośbami i odpowiedziami

Przechwytując ruch w celu analizy działania systemu uwierzytelniania, możliwe jest przeprowadzenie różnych testów.

Po pierwsze, kwestia testowania zmiany kodu stanu odpowiedzi. Na przykład od sukcesu = Fałsz do s uccess = true lub http/1.1 422 Underssental Intity do HTTP/1.1 200 OK . W niektórych przypadkach może być możliwe ominięcie uwierzytelnienia za pomocą tej metody.

Czasami proces uwierzytelnienia może sprawdzić tylko ważność drugiego współczynnika i zwrócić wynik tego czeku w żądaniu. W takim przypadku może być możliwe zmodyfikowanie zawartości odpowiedzi za pomocą właściwego parametru, aby uzyskać dostęp do konta. Rzeczywiście, podczas testów napotkaliśmy przypadek, w którym parametr 2FA może zostać usunięty z żądania, co pozwoliło nam uwierzytelnić.

Ataki inżynierii społecznej

Aby ominąć procesy uwierzytelniania wieloczynnikowego, atakujący w dużej mierze polegają na licznych technikach inżynierii społecznej. Rzeczywiście, nawet najbezpieczniejszy system jest przestarzały, jeśli użytkownicy nie są świadomi ryzyka phishing, vishing itp.

Phishing związany z AITM lub przeciwnikiem w środku

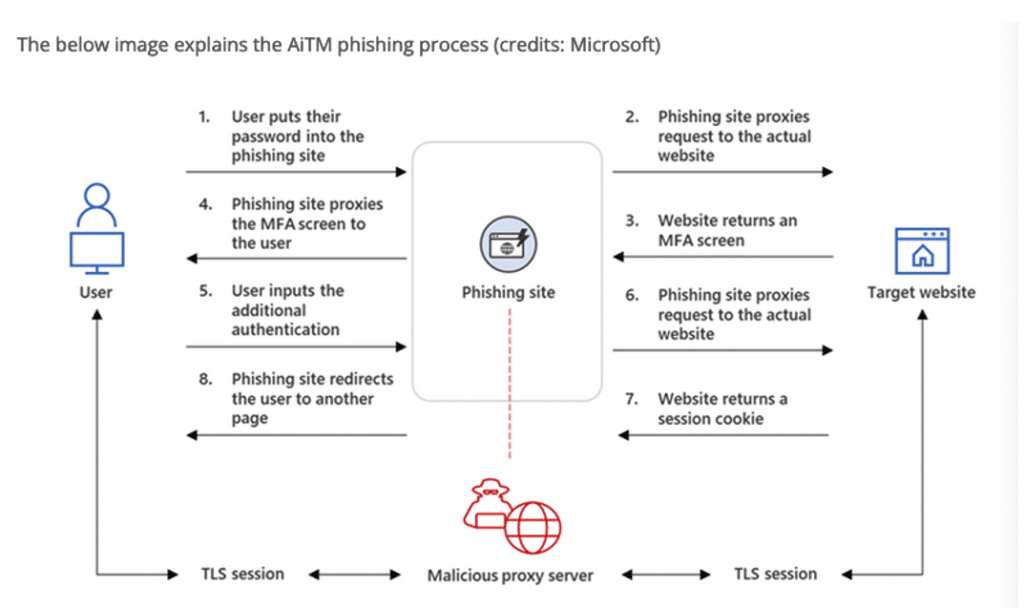

Przeciwnik pośrodku (skrócony do AITM) to technika, która polega na wysłaniu wiadomości e -mail phishingowej zawierającej link do klonu interfejsu.

Atakujący’Celem jest ustawienie się między użytkownikiem a legalną witryną do przechwytywania ruchu za pomocą proxy. Po kliknięciu użytkownik zostanie przekierowany na stronę klonów legalnej witryny, niech’powie, strona uwierzytelniania z wieloma czynnikami.

Sklonowana strona wyświetli te same interfejsy na różnych etapach uwierzytelniania MFA, a użytkownik poda swoje prawidłowe informacje. Celem jest odzyskanie sesji plików cookie przekazywanych po pomyślnym uwierzytelnianiu i użycie go do zalogowania się.

Ta technika ataku może działać dla wszystkich rodzajów uwierzytelniania wieloczynnikowego. Jest bardzo łatwy do wdrożenia, ponieważ istnieją ramy, które ułatwiają skonfigurowanie proxy.

Aby chronić przed tym, świadomość użytkownika jest kluczowa. Piebiornik inżynierii społecznej może służyć temu celowi. Ponadto warto rozważyć warunkowe zasady dostępu (kryteria lokalizacji, autoryzowane urządzenie itp.) lub przejście na uwierzytelnianie z czynnikiem fizycznym (na przykład klawisz USB) dla bardzo krytycznych systemów, ponieważ atakujący nie będzie w stanie go odzyskać zdalnie.

Ataki phishingowe (vishing)

Vishing to wariant phishing. Obejmuje atakującego wywołującego cel w celu skłonienia go do wykonania akcji: ujawnienie poufnych informacji, kliknięcie linku, pobranie załącznika itp.

Aby to osiągnąć, atakujący stworzy “wiarygodne” Historia, która będzie jeszcze bardziej wiarygodna, jeśli uda się sfałszować numer telefonu.

Na przykład, niech’s Weź scenariusz wirowania, który przeprowadziliśmy, aby ominąć uwierzytelnianie wielopaktora podczas najwyższego:

- W kontekście testowania czarnej skrzynki (bez wcześniejszych informacji), po rekonku i identyfikacji profili docelowych na LinkedIn, zadzwoniliśmy do niektórych kontaktów.

- Pretekst: bycie z działu IT musieliśmy “pilnie” zaktualizuj VPN używaną w firmie, ze względu na wadę bezpieczeństwa “może spowodować uszkodzenie” Jeśli nie zrobiono szybko.

- Wniosek (nieco sformalizowany w postaci nakazu) był następujący: Potrzebowaliśmy “szybko” hasło i drugi współczynnik “Każdy członek zespołu” (W tym przypadku kod wysyłany przez SMS) w celu przeprowadzenia tej aktualizacji, a tym samym zagwarantowanie bezpieczeństwa każdej stacji roboczej.

- Chociaż żądanie może (i powinno) pojawić się “księżycowy” Do profili technicznych lub osób świadomych ataków inżynierii społecznej, użyliśmy złośliwości, aby osiągnąć nasze cele. Rzeczywiście, udało nam się zdobyć to, czego chcieliśmy, polegając na naturalnych ludzkich źródłach psychologicznych (pilność, poczucie przynależności do grupy, pragnienie pomocy, strachu itp.), kierując się na nietechniczne profile (w kluczowych pozycjach) i tych, którzy są mniej świadomi ryzyka wyglądu (i w rzeczywistości).

MFA Push Push Bombarding lub Push Spam Attains

Aby ominąć uwierzytelnianie 2FA, atakujący może spamować cel za pomocą powiadomień push.

Jest to metoda, która pozwoliła atakującym na kompromis Cisco, Twilio i Uber od maja do sierpnia 2022 r. Jak wyszczególniono w raportach incydentów Cisco lub Twilio, atakujący najpierw uzyskali poświadczenia celu’S Konto e -mail. Następnie udało im się ominąć uwierzytelnianie wieloczynnikowe, spamując cel za pomocą licznych zabiegów phishingowych, dopóki cel nie zweryfikował powiadomienia.

Ta technika wykorzystuje zmęczenie push lub spam push. Rzeczywiście, ponieważ powiadomienia są bardzo częste, tworzą one przychylność w osobie ukierunkowanej, a tym samym zmniejszenie uwagi.

Jak adaptacyjna MFA pomaga złagodzić ataki brutalnej siły

Przed usługami w chmurze publicznej infrastruktura obliczeniowa na dużą skalę była droga, hostowana lokalnie i zarezerwowana dla dużych przedsiębiorstw, rządów i uniwersytetów. Teraz każdy, kto ma kartę kredytową, może uzyskać dostęp do nieograniczonej liczby aplikacji w chmurze i zasilania obliczeniowym.

Podczas gdy przetwarzanie w chmurze oferuje wiele korzyści, jego dostępność sprawiła, że ataki tożsamości są znacznie bardziej popularne. Częstotliwość tych ataków gwałtownie wzrosła w ciągu ostatnich kilku lat. W miarę jak coraz więcej usług rośnie online i rośnie wartość danych, ataki tożsamości staną się jeszcze bardziej popularne.

W jaki sposób hakerzy są ukierunkowani na hasła?

Hakerzy mają do dyspozycji wiele technik. Wykorzystanie luk w oprogramowaniu lub oszukujących użytkowników za pośrednictwem inżynierii społecznej to dwie powszechne taktyki, ale ataki brutalnej siły zyskują na podstawie użycia zautomatyzowanych botów. Niedawny raport Akamai wskazuje na to “Ponad 40% globalnych prób logowania jest złośliwych, dzięki atakom na wyposażenie poświadczone przez bota”. Zwiększa to prawdopodobieństwo ataków wpływających na twoją organizację.

Dwa rodzaje ataków brutalnych sił, które docelowe hasła zyskały ostatnio:

Składanie poświadczeń: Ten atak wykorzystuje użytkowników udostępniających poświadczenia na wielu kontach. Większość ludzi miała poświadczenia konta zagrożone w ramach naruszenia danych. Atakerzy zdobywają poświadczenia z naruszenia strony internetowej i używają botów, aby wprowadzić te poświadczenia w różnych stronach w nadziei, że udzieli dostępu.

Opryskiwanie haseł: Ten atak wykorzystuje naszą tendencję do polegania na typowych hasłach, takich jak “hasło 1” ).3 miliony razy). Atakerzy używają słownika powszechnie używanych haseł na wielu różnych kontach, co pomaga uniknąć wykrywania.

Gdy atakujący napotkają udane login, albo zbierają poufne dane, albo wykonują kolejny etap ich naruszenia.

Jak OKTA może złagodzić ataki tożsamości?

Biorąc pod uwagę popularność tych ataków, wiedza o ich zapobieganiu stała się ważniejsza. Chociaż tam’S Brak srebrnej kuli, aby zablokować ataki brutalnej siły, oto dwa podejścia, które mogą pomóc:

Blokady konta

Wspólne podejście polega na zablokowaniu użytkowników z kont po kilku nieprawidłowych próbach haseł. Chociaż takie podejście jest przydatne, nadal opiera się na uwierzytelnianiu hasła, tylko nieznacznie zmniejszając prawdopodobieństwo kompromisu konta. Hakerzy mogą również wykorzystać tę funkcję, aby wpłynąć na dostępność usług, blokując legalne użytkowników.

Uwierzytelnianie wieloskładnikowe (MFA)

Uwierzytelnianie wieloskładnikowe oferuje lepszy sposób na zabezpieczenie procesu logowania. Wymagając od użytkowników przesłania więcej niż jednego współczynnika uwierzytelnienia przed uzyskaniem dostępu, ogranicza nieodłączne ryzyko użycia jednego hasła i jest skuteczną obroną przed zautomatyzowanymi atakami.

Te czynniki uwierzytelniania zwykle należą do jednej z trzech kategorii: wiedza, posiadanie i dzieć.

Wiedza. Czynnik wiedzy opiera się na czymś, co wiesz. Hasła są najbardziej oczywistym przykładem, ale liczą się również liczba osobistych numerów identyfikacyjnych (pinów) i odpowiedzi na pytania bezpieczeństwa. Czynniki wiedzy należy zapamiętać, dając im takie same słabości jak hasła. Ludzie celowo używają pinów, które można łatwo zapamiętać i udostępniać je na wielu kontach.

Czynniki wiedzy często występują w domenie publicznej. Możesz łatwo korzystać z mediów społecznościowych lub publicznych, aby odkryć odpowiedzi na typowe pytania bezpieczeństwa, takie jak osoba’S Pierwsza szkoła lub matka’s panieńskie.

Posiadanie. Ten czynnik jest czymś, co musisz fizycznie nosić podczas procesu logowania. Jest to skuteczna obrona przed zautomatyzowanymi atakami hasłem, ponieważ intruz potrzebowałby fizycznego urządzenia do dostępu. Przemysł bankowy od lat łączy czynniki wiedzy i posiadania w postaci szpin i kart bankomatowych. Inne czynniki posiadania obejmują tokeny U2F, jednorazowe kody PIN (OTP) i technologie powiadomień PUSH, takie jak aplikacja OKTA Verify.

Chociaż czynniki posiadania poprawiają bezpieczeństwo uwierzytelniania, mogą być również utracone lub skradzione. W takim przypadku atakujący może zagrozić użytkownikowi’S konto i zablokuj je.

Obecność. Współczynnik dzielności wykorzystuje cechy, które są unikalne dla każdej osoby. Identyfikatory biometryczne, takie jak odciski palców, skany siatkówki i rozpoznawanie twarzy należą do tej kategorii. Wymaganie użytkowników do przesłania tych unikalnych informacji podczas procesu logowania oferuje skuteczną obronę przed atakami brutalnej siły.

Podobnie jak czynniki wiedzy, dzielność ma potencjalną wadę, ponieważ informacje biometryczne można znaleźć w domenie publicznej. Pozostawiamy odciski palców na każdej, którą dotykamy, a nasze twarze są na zdjęciach w mediach społecznościowych. Chociaż zebranie tych informacji i wykorzystanie ich do uwierzytelnienia wymagałoby znacznie bardziej zdeterminowanego hakera.

To’Ważne jest, aby rozważyć, które czynniki weryfikacyjne MFA są odpowiednie dla Twojej organizacji, gdy korzystasz z MFA. Każdy ma własne zalety i wady. Bezpieczeństwo ma kluczowe znaczenie, ale należy pamiętać o innych problemach. Obejmują one wpływ metody weryfikacji na wrażenia użytkownika oraz koszty ogólne związane z nią zarządzanie. Niektóre technologie weryfikacyjne są łatwiejsze do zastosowania niż inne i oferują lepsze wrażenia użytkownika, ale nie zapewniają takiego samego poziomu bezpieczeństwa jak złożone wdrożenia MFA.

Na przykład łatwiej jest zarządzać hasłem lub rozwiązaniem opartym na pinom niż wydać każdego użytkownika tokenem sprzętowym. Prosty wpis PIN jest również wygodniejszy dla użytkowników niż noszenie ze sobą fizycznego urządzenia. Z drugiej strony sam czynnik oparty na wiedzy nie oferuje takiego samego poziomu pewności co czynnik posiadania.

Należy też wziąć pod uwagę inne problemy, takie jak dostępność zaangażowanej technologii. Na przykład użycie niektórych urządzeń lub aplikacji na smartfony do wdrożenia MFA może nie zawsze być wykonalne w każdym scenariuszu. Smartfony są mniej dostępne w niektórych regionach niż inne i nie byłyby praktycznym urządzeniem uwierzytelnionym dla użytkowników na każdym rynku.

Adaptacyjne uwierzytelnianie wieloskładnikowe (AMFA)

W niektórych przypadkach możesz chcieć wdrożyć MSZ tylko wtedy, gdy potrzebujesz wyższego poziomu pewności. Zrozumienie kontekstu użytkownika, urządzenia i sieci może pomóc organizacjom zastosować odpowiedni poziom uwierzytelnienia w celu uzyskania ryzyka. Bank może zezwolić klientom na dostęp do aplikacji z jednym hasłem, ale poprosić o zgłoszenia OTP o zatwierdzenie transferów pieniędzy. Organizacje mogą pozwolić pracownikom zalogować się za pomocą haseł w sieci firmy, jednocześnie wymagając zalogowania się tokena sprzętowego z niezweryfikowanej lokalizacji.

Adaptacyjne uwierzytelnianie wieloczynnikowe stosuje ten kontekst, aby pomóc organizacjom obronić się przed atakami brutalnej siły bez uszczerbku dla użyteczności. AMFA rozszerza proces logowania o dodatkowe sterowanie bezpieczeństwem poza sprawą sprawdzania sprawdzania hasła. Sprawdza kontekst żądania poprzez badanie zachowań geolokalizacji, reputacji IP, urządzenia i logowania. Na podstawie tego kontekstu może poprosić użytkowników o przesłanie dodatkowego współczynnika weryfikacji. Czynniki te mogą obejmować coś, co użytkownik jest właścicielem, jak token bezpieczeństwa lub coś wyjątkowego dla użytkownika, jak odcisk palca.

Poprawiając zasady bezpieczeństwa w AMFA, możesz zapewnić klientom skuteczną równowagę użyteczności i bezpieczeństwa. Zamiast polegać na zasadach kocowych, które frustrują użytkowników, możesz oprzeć proces logowania (odmówić, MFA lub zezwolić) bezpośrednio na powiązanym ryzyku.

OKTA wykorzystała AMFA jako podstawę kilku konkretnych strategii zapobiegania, które klienci mogą zastosować, aby zaspokoić ich potrzeby biznesowe. Obejmują one:

- Wdrażanie MFA dla pracowników i partnerów. To łagodzi ryzyko kompromisu konta z powodu ataków hasła. Ponieważ OKTA jest w stanie zaimplementować MFA oprócz uwierzytelniania federacji, możesz również rozszerzyć MFA na partnerów, niezależnie od tego, jakiego rozwiązania tożsamości obecnie używają.

- Czarna lista złośliwych sieci i zniekształcone/nieznane agenci użytkownika zmniejszają próby logowania z nieoczekiwanych lokalizacji i żądań zawierających podejrzane agenty nagłówka.

- Podejrzane adresy IP ograniczają podejrzaną aktywność poprzez izolowanie i blokowanie adresów IP, które mają niski sukces logowania.

- Odmawianie prób logowania i blokowanie użytkowników na podstawie zachowania uzupełnia czarną listę, używając kontekstu do wykrywania podejrzanego zachowania. Przykład obejmowałby blokowanie prób dostępu z Brazylii dla pracownika w grupie USA.

Możesz nawet użyć AMFA, aby pójść bez hasła. OKTA’funkcja sekwencjonowania czynników s (wkrótce) pozwala ustawić dowolną kombinację silnych czynników uwierzytelniania. Na przykład możesz użyć OKTA Verify jako podstawowy czynnik, który umożliwia użytkownikom zalogowanie się za pomocą jednego dotknięcia smartfona. Jeśli AMFA wykryje wysoki poziom ryzyka powiązanego z żądaniem logowania, może skłonić użytkownika do przesłania drugiego czynnika, takiego jak token sprzętowy lub identyfikator biometryczny.

Konfigurowanie AMFA w ten sposób pomaga zapobiegać atakom z siły brutalnej. Zapewnia również użytkownikom beztłuszczowe wrażenia uwierzytelniania, które zapewnia im łatwy dostęp do potrzebnych danych.

Zainteresowany tymi opcjami? Skontaktuj się z nami w celu pomocy w realizacji właściwej strategii dla Twojej organizacji w celu ochrony użytkowników przed atakami tożsamości. Możesz także dowiedzieć się więcej o adaptacyjnym MFA, pobierając nasz przewodnik wdrażania uwierzytelniania wieloskładnikowego.

Aby dowiedzieć się więcej, odwiedź nas na:

Co to jest atak brutalnej siły i jak im zapobiegasz?

Jak sama nazwa wskazuje, atak brutalnej siły polega na użyciu komputerów w celu naruszenia systemów uwierzytelniania z szybkimi i przytłaczającymi próbami logowania prób i błędów. Takie podejście wykorzystuje stosunkowo proste wektory ataku i ogólne zrozumienie, że wielu użytkowników nie ma’t ćwicz dobrą higienę cybernetyczną. Obejmuje to również odrobinę szczęścia – umysłowanie ataku wielu kont może się opłacić, jeśli liczby są po stronie hakera.

Przejęcie konta za pomocą metod Brute Force mogą nie tylko zagrozić tego konta lub użytkownika, ale także rozszerzonym horyzontem systemów połączonych. Niektóre z oczekiwanych wyników ataku brutalnej siły obejmują:

- Przejęcie strony lub aplikacji: Przynajmniej naruszenie poświadczeń użytkownika może spowodować utratę konta administratora lub jakiegoś konta, które mogą zapewnić hakerowi możliwość przejęcia aplikacji internetowej lub strony internetowej w celu zbioru danych lub defaktyki witryny z powodów politycznych lub osobistych.

- Kradzież danych: Jeśli haker próbuje złamać uwierzytelnianie w pliku lokalnym (zwykle szyfrowanym), zasadniczo odchodzą z tymi danymi.

- Ruch systemu bocznego: Jednym z bardziej niepokojących wyników naruszenia konta jest to, że haker może użyć poświadczeń i przywilejów dostępu do konta do atakowania innych systemów. Na przykład haker może użyć zagrożonego konta do rozpoczęcia ataku złośliwego oprogramowania na podłączony system chmurowy.

- Wyłudzanie informacji: W zależności od konta haker może rozpocząć bardziej atrakcyjne i niebezpieczne ataki phishingowe za pośrednictwem poczty elektronicznej, czatu wideo lub SMS. Ponieważ konto jest uzasadnionym kontem organizacji, nikt nie byłby mądrzejszy, dopóki nie będzie za późno.

Prawda jest taka, że ataki brutalnej siły nie są’t rozpowszechnione, jeśli nie z innego powodu niż eksperci bezpieczeństwa, stosunkowo dobrze złagodzili swoje powierzchnie ataku. Służą jednak jako rodzaj hacka na niskim poziomie, który może złapać nawet najbardziej wyrafinowane przedsiębiorstwo, jeśli tak są’zwracanie uwagi.

Zauważ, że atak brutalnej siły może zaprezentować różne typy nazw danych-login, hasła lub dane ukryte w plikach chronionych hasłem za pomocą szyfrowania.

Jakie są różne rodzaje ataków brutalnej siły?

Chociaż taktyka ataku brutalnej siły są stosunkowo proste, zawsze istnieją różne podejścia, które hakerzy mogą przyjąć, aby uczynić je bardziej skutecznymi. Te różne podejścia mogą poprawić wskaźnik wygranych ich ataków w ogóle lub w stosunku do określonych celów.

Niektóre przykłady ataków brutalnej siły obejmują:

- Proste ataki: W wersji waniliowej ataku brutalnej siły haker rzuca algorytm próbując kombinacje haseł. Są one zwykle nieskuteczne, jeśli istnieją nawet podstawowe środki i praktyki bezpieczeństwa. Mogą zawieść na dowolnym interfejsie logowania, gdzie następuje spowolnienie (i.mi., strony internetowe, które ponownie załadują się po każdej próbie). Mogą mieć większy wpływ na lokalne pliki zaszyfrowane.

- Ataki słownika: Podobnie do ataku waniliowego, z udoskonaleniem: zamiast próby rzucania kombinacji na interfejs logowania, używa to słownika wspólnych słów, fraz i domyślnych lub używanych haseł. Tak więc atak ten może prowadzić do węższego zestawu słów, które zawierają wspólne słowniki lub hasła, takie jak “hasło” Lub “123456”.

- Ataki hybrydowe: Haker używa słownika podstawowego, aby rozpocząć atak, a następnie opiera się na permutacjach fraz w tym słowniku z rozszerzonymi metodami brutalnej siły.

- Ataki odwrotnej brutalnej siły: Znany również w niektórych aplikacjach jako opryskiwanie haseł, atak próbuje użyć standardowego zestawu permutacji hasła (w logowaniu internetowym lub uwierzytelnianiu pliku lokalnym) w wielu plikach lub systemach.

- Składanie poświadczeń: Ta metoda wykorzystuje fakt, że wiele osób ponownie wykorzystuje poświadczenia w wielu stronach i plikach. Haker, jeden zhakował jedno konto lub plik, następnie spróbuje “rzeczy” te poświadczenia w wielu stronach e -commerce, bankowości i sieci społecznościowych w celu uzyskania dostępu do innych kont.

Ta forma ataku jest starsza niż bardziej nowoczesne ataki, ale nadal ma zakup w dziedzinie hakowania i bezpieczeństwa, ponieważ zawsze są ludzie, którzy nie przestrzegają dobrych praktyk cyberbezpieczeństwa.

Czy ataki brutalnej siły mogą łamać szyfrowanie?

Krótka odpowiedź jest taka, że obecnie nie ma systemu, który może niezawodnie złamać zaawansowane szyfrowanie.

Jednym z najlepszych standardów szyfrowania jest zaawansowany standard szyfrowania (AES) opublikowany i prowadzony przez National Institute of Standards and Technology (NIST). Dwie niezawodne metody szyfrowania w ramach AES to AES-128 i AES-256, które używają odpowiednio 128-bitowego klucza szyfrowania i 256-bitowego klucza szyfrowania.

Oznacza to, że w obu przypadkach zajęłoby to najpotężniejsze komputery, które mamy dłużej niż wszechświat’wiek do brutalnej siły poprzez dane zakazane przez AES.

Jednakże to’jest bardzo możliwe, że haker może brutalną siłę ataku na metodę uwierzytelniania dołączoną do zaszyfrowanego pliku z atakami słownikowymi, w zależności od praktyk użytkownika, który utworzył hasło dla tego pliku.

Jakie są najlepsze praktyki, aby zapobiec atakom brutalnej siły?

Powodem, dla którego ataki brutalnej siły wciąż mają pewną długowieczność, jest to, że ludzie nadal używają dobrej higieny cybernetycznej dla uproszczenia i łatwości. Z pewną uwagą na najlepsze praktyki, można uniknąć wielu pułapek tych hacków.

Niektóre najlepsze praktyki obejmują:

- Użyj uwierzytelniania wieloskładnikowego: Wdrażanie MFA w celu włączenia tokenów biometrycznych lub SMS/e-mail oraz jednorazowe hasła mogą skutecznie wyeliminować zagrożenie atakiem brutalnej siły. Nawet jeśli haker zgaduje hasło, nie może uzyskać dostępu do samego systemu.

- Wymuszę zwiększoną długość i złożoność hasła: Organizacja może wymagać od użytkowników długich, złożonych haseł, aby uniknąć ataków słownika. Oznacza to dłuższe niż 8-10 znaków, używając minimum liter, cyfr i znaków specjalnych, i pozbawianie użycia wspólnych słów i fraz.

- Ogranicz próby logowania: Ataki brutalnej siły opierają się na systemach, które umożliwiają nieograniczone próby dostępu. Ograniczając próby niewielkiej liczby i blokowanie systemu lub wymaganie okresu chłodnego, Twoja organizacja może uniknąć znaczących problemów związanych z atakami brutalnej siły.

- Wymagają regularnych aktualizacji haseł: Użytkownicy powinni zmienić hasła co najmniej raz lub dwa razy w roku. Ponadto zostaliby uwolnieni od ponownego wykorzystania tego samego hasła podczas aktualizacji swoich poświadczeń. Może to pomóc w zmniejszeniu fartu.

- Użyj captcha: Wymaganie weryfikacji captcha za pomocą dopasowania obrazu lub interakcji użytkownika może skutecznie zakończyć ataki brutalnej siły na hasła waniliowe.

Jutro dźwignia’U uwierzytelniania dzisiaj i unikaj ataków brutalnych siły za pomocą 1kosmos

Z nowoczesnymi systemami, zagrożenia brutalne’T tak niebezpieczne, jak kiedyś. Jednak wiele firm nadal, do dziś, Don’t Ogranicz zachowania haseł, Don’t Wdrażaj MSZ i Don’T zmodernizuj infrastrukturę uwierzytelniania dla nowych urządzeń mobilnych.

1kosmos łączy MSZ, bezpieczny blockchain i dowód tożsamości, aby zapewnić silną, zdecentralizowaną platformę uwierzytelniania i zarządzania tożsamością. Dzięki uwierzytelnianiu bez hasła i zaawansowanej biometrii, Twoja firma nie’T muszę martwić się groźbą bezpośrednich ataków na użytkowników lub ich haseł.

Dzięki 1Kosmos otrzymujesz następujące funkcje:

- Uwierzytelnianie oparte na tożsamości: Przesuwamy biometrię i uwierzytelnianie w nowy “kim jesteś” paradygmat. Blockid używa biometryki do identyfikacji osób, a nie urządzeń, poprzez triangulację i weryfikację tożsamości.

- Architektura w chmurze: Elastyczna i skalowalna architektura chmur ułatwia tworzenie aplikacji za pomocą naszego standardowego interfejsu API i SDK.

- Dowód tożsamości: BlockId weryfikuje tożsamość w dowolnym miejscu, w dowolnym czasie i na dowolnym urządzeniu z ponad 99% dokładnością.

- Prywatność według projektu: Osadzenie prywatności w projekt naszego ekosystemu jest podstawową zasadą 1kosmos. Chronimy dane osobowe w rozproszonej architekturze tożsamości, a zaszyfrowane dane są dostępne tylko przez użytkownika.

- Prywatny i dopuszczalny blockchain: 1kosmos chroni informacje osobowe w prywatnym i dopuszczalnym blockchain, szyfruje tożsamość cyfrową i jest dostępna tylko dla użytkownika. Właściwości rozproszone nie zapewniają żadnych baz danych do naruszenia lub honeypotów dla hakerów.

- Interoperacyjność: BlockId może łatwo zintegrować się z istniejącą infrastrukturą poprzez swoje integracje o wartości 50+ lub za pośrednictwem interfejsu API/SDK.

Aby zobaczyć, jak możesz odpowiedzieć na nowoczesne wyzwania uwierzytelniania, przeczytaj więcej o 1kosmos i jak wykraczać poza rozwiązania bez hasła.

Chcę się dowiedzieć więcej? Pomóżmy!

Skontaktuj się dzisiaj, aby umówić się na spotkanie z naszymi ekspertami lub uzyskać spersonalizowane demo, aby zobaczyć, jak łatwy może być dostęp dla pracowników, klientów i obywateli.

Co to jest atak brutalnej siły?

Atak brutalnej siły to taktyka prób i błędów stosowana przez hakerów do pękania poświadczeń logowania, kluczy szyfrowania i ukrytych adresów URL.

Jak sugerują ich nazwa, ataki brutalnej siły wykorzystują techniki brutalnej siły w postaci niekończących się prób logowania do uzyskania nieautoryzowanego dostępu do kont prywatnych, wrażliwych plików, organizacji’ Sieci i inne zasoby online chronione hasło. Osiąga się to poprzez zatrudnienie botów, które nieustannie próbują różnych kombinacji nazw użytkowników i haseł, aby włamać się na konta.

Pomimo tego, że od dziesięcioleci i stosunkowo proste, ataki brutalnej siły pozostają dość popularne i nadal są powszechnie używane przez hakerów ze względu na ich skuteczność. W rzeczywistości co najmniej 80% dzisiaj’naruszenia obejmują ataki brutalnej siły lub użycie utraconych lub skradzionych poświadczeń. 1 Nie powinno to zaskoczyć, biorąc pod uwagę, że na forach w ciemności jest obecnie ponad 15 miliardów. 2

Dlaczego powinieneś się tym przejmować?

Gdy napastnicy Brute Force włamają się na konto, mogą:

- Zbieraj i monitoruj aktywność użytkownika.

- Expon użytkowników na kradzież tożsamości, kradnąc poufne dane osobowe, takie jak podatek, konto bankowe i informacje medyczne.

- Zarażaj witrynę złośliwym oprogramowaniem, która zostanie zainstalowana u odwiedzających’ Urządzenia (np.G., Porwanie urządzenia do bycia częścią botnetu).

- Umieść reklamy spamowe na stronie internetowej, która płaci atakującego za kliknięcie lub infekuj odwiedzających witrynę szpiegiem, aby zbierać dane osobowe do sprzedaży bez zgody.

- Powodować uszkodzenia reputacyjne poprzez niszczenie witryny za pomocą niesmacznej treści.

Pięć rodzajów ataków brutalnej siły

Istnieje wiele różnych rodzajów ataków brutalnej siły, z których wszystkie można wykorzystać do uzyskania nieautoryzowanego dostępu do zasobów online.

Proste ataki brutalnej siły – Atakerzy próbują odgadnąć użytkownika’s hasło całkowicie samodzielnie, bez korzystania z żadnych programów. Ataki te działają, gdy są wdrażane z użytkownikami o słabych hasłach, które są łatwe do odgadnięcia, jak “hasło”, “1234567890”, Lub “Qwerty”.

Ataki słownika – To najbardziej podstawowa forma ataków brutalnej siły. Atakujący testuje jak najwięcej haseł do ukierunkowanej nazwy użytkownika. Ten gatunek ataków brutalnej siły jest określany jako “Ataki słownika” Ponieważ atakujący przechodzą przez słowniki podczas testowania haseł, często modyfikując słowa, aby zawierać liczby i znaki specjalne.

Ataki hybrydowe brutalnej siły – Ta strategia ataku często wykorzystuje kombinację prostych ataków brutalnej siły i ataków słownika. Atakerzy używają logicznie zgadanych słów i fraz w połączeniu z różnymi kombinacjami liter i znaków, aby złamać konto. Przykłady haseł używanych w tego rodzaju ataku obejmują popularne kombinacje, takie jak “Houston123!” Lub “Bailey2022”.

Odwrotne ataki brutalnej siły – Z atakami odwrotnej brutalnej siły atakujący już wie o istniejącym hasło. Następnie pracują odwrotnie, testując miliony nazw użytkowników pod kątem tego hasła, aby znaleźć pasujący zestaw poświadczeń. W wielu przypadkach hakerzy używają haseł, które wynikają z naruszenia i są łatwo dostępne online.

Składanie poświadczeń – znany również jako “Recykling referencyjny”, Siedzanie poświadczeń to kolejny gatunek ataków brutalnej siły, w którym atakujący testuje nazwę użytkownika i hasła, które zostały wyciek lub skradzione z ciemnej sieci i innych stron internetowych. Ta technika działa na ataki na użytkowników, którzy ponownie wykorzystali swoje poświadczenia logowania na wielu kontach online.

Zagadka hasła

Hasła przedstawiają nieodłączne wady użyteczności. Podczas gdy krótkie i proste hasła są łatwe do zapamiętania, są również słabe i łatwe dla atakujących brutalnych sił. Z drugiej strony, choć tworzenie długich i złożonych haseł i często je zmieniają, może znacznie zwiększyć bezpieczeństwo, trudno je zapamiętać i często zwiększają prawdopodobieństwo, że użytkownicy powróci do ponownego wykorzystania tych samych haseł na wielu stronach internetowych, przechowując je w niepewne sposoby i nie aktualizować ich często aktualizacji.

Z przeciętną osobą korzystającą z 191 usług, które wymagają haseł lub innych poświadczeń, 3 większość osób ma o wiele więcej haseł do śledzenia niż kiedykolwiek wcześniej. Ponadto, ponieważ wiele 70% osób korzysta z tych samych nazw użytkowników i haseł w różnych witrynach. 4 Stwarza to łatwy cel dla przestępców, a jeśli poświadczenia są narażone na ataki phishingowe lub brutalne siły na stronie, hakerzy mogą również wypróbować te same kombinacje nazwy użytkownika i hasła na innych stronach.

Dodatkowo, czas potrzebny na pękanie hasła do brutalnej siły jest czynnikiem złożoności hasła i hakera’s computational koni moc i może wynosić zaledwie kilka sekund na lata. Wspólne programy komputerowe Attack Brute Force mogą sprawdzić do miliarda haseł na sekundę. 5 Innymi słowy, chociaż atak brutalnej siły może potrwać lata, aby złamać złożone hasło, które stworzyłeś, nadal możesz być zagrożony w zależności od tego, jak nieustannie trwały jest atak.

Proaktywnie zwalczanie ataków brutalnej siły

Jeśli historia jest jakimkolwiek wskaźnikiem, ataki brutalnej siły pozostają i prawdopodobnie będą nadal się rozpowszechniać. Na szczęście uwierzytelnianie wieloskładnikowe (MFA) i uwierzytelnianie bez hasła to dwa wysoce skuteczne sposoby ograniczenia związanych z nimi ryzyka.

Poniżej znajdują się trzy “Dobry”, “lepsza”, I “to, co najlepsze” Praktyki bezpieczeństwa, które organizacje i osoby fizyczne mogą wdrożyć w celu obniżenia prawdopodobieństwa upadku ofiary na atak brutalnej siły.

Dobre – wzmocnienie bezpieczeństwa hasła

Korzystanie z silnych haseł To praktycznie niemożliwe do odgadnięcia jest najłatwiejszym (choć najsłabszym) sposobem obrony przed atakami brutalnej siły. Najlepsze praktyki podczas tworzenia nowych haseł obejmują:

- Korzystanie z długich haseł o długości co najmniej 15 znaków.

- Tworzenie złożonych haseł, które zawierają losowe ciągły znaków, a nie wspólne słowa.

- W tym kombinacje liczb, symboli i wielkich i małych liter w hasłach.

- Nigdy nie używa tych samych haseł w wielu stronach.

- Korzystanie z menedżerów haseł, którzy automatycznie generują silne hasła, które użytkownicy noszą’T muszę pamiętać.

Organizacje powinny chronić hasła na zapleczu Poprzez następujące praktyki bezpieczeństwa:

- Korzystanie z najwyższych możliwych wskaźników szyfrowania, takich jak 256-bitowe szyfrowanie haseł, zanim zostaną zapisane.

- Solowanie haseł przed mieszaniem. Solowanie to praktyka dodawania losowych dodatkowych znaków do haseł.

- Ograniczanie prób logowania, aby napastnicy brutalnej siły zostali udaremnieni z wielokrotnej próby zalogowania się po przetestowaniu tylko kilku nieudanych kombinacji nazwy użytkownika i haseł.

- Korzystanie z CAPTCHA może zapobiec programom Attack Brute Force, które nie mogą zaznaczyć pole lub wybrać, które zdjęcia z zestawu zawierają określony obiekt z ręcznej weryfikacji ich legitymacji.

Lepsze-uwierzytelnianie wieloskładnikowe

Wymaganie uwierzytelniania wieloczynnikowego (MFA) zapobiega naruszeniom wynikającym z ataków brutalnych siły i zagrożonych poświadczeń poprzez dodanie dodatkowej warstwy bezpieczeństwa. Jak sama nazwa wskazuje, MFA używa dwóch lub więcej czynników (znanych również jako “referencje”) W uwierzytelnianiu użytkownika. Czynniki te muszą pochodzić z co najmniej dwóch z trzech kategorii:

- Coś, co wiesz -Hasła, szpilki lub wzorce, które zwykle składają się na pierwszy czynnik uwierzytelniania, oparte na wiedzy i mogą składać się z kwestii, takich jak pytania, takie jak “Jaka jest twoja matka’s panieńskie?”.

- Coś, co masz – Czynniki uwierzytelniania w tej kategorii sprawdzają, czy jesteś w posiadaniu konkretnej rzeczy. Przykłady obejmują otrzymanie powiadomienia push lub wiadomości tekstowej w telefonie komórkowym lub wstawienie karty debetowej do bankomat.

- Coś, co jesteś lub robisz – Ta kategoria MFA zwykle odnosi się do biometrii, przy czym najczęstszymi metodami weryfikacji są skanowanie odcisków palców, rozpoznawanie twarzy lub rozpoznawanie głosu.

Gdy użytkownik jest uwierzytelniony przy użyciu czynników z co najmniej dwóch z tych kategorii, znacznie wyższy poziom zaufania można powiązać z tym użytkownikiem. W rezultacie bez względu na to, w jaki sposób haker uzyskuje dostęp do użytkownika’S Condytacje – czy to poprzez atak brutalnej siły, czy inne środki – MFA uczyni tym poświadczeniami bezużytecznymi. Wynika to z faktu, że haker nie będzie w stanie ukończyć dodatkowej wymaganej weryfikacji – czy to powiadomienie o pchaniu, czy skanowanie rozpoznawania twarzy – na rzeczywistym użytkowniku’s specyficzny (i.mi., zaufane) urządzenie, które je wpuszczają.