Streszczenie

Ataki ransomware można zatrzymać, wdrażając niektóre praktyki bezpieczeństwa. Jedną skuteczną metodą jest zero zerowa aplikacja pozwala na wyświetlanie LIlisting wraz z kompleksowym oprogramowaniem do zabezpieczenia punktów końcowych. Roztwory anty-ransomware zainstalowane na urządzeniach mogą zapobiegać złośliwym oprogramowaniu i wirusom infekcji systemów. PC Matic Professional Business Security oferuje solidne rozwiązania zapobiegania atakom ransomware.

Kluczowe punkty

- Aplikacja zerowa, pozwalając na liście w połączeniu z oprogramowaniem bezpieczeństwa punktu końcowego to silna obrona przed atakami ransomware.

- Rozwiązania bezpieczeństwa anty-ransomware powinny być zainstalowane na wszystkich urządzeniach końcowych.

- Utrzymanie tworzenia kopii zapasowych danych, korzystanie z LIlisting Application i aktualizację oprogramowania antywirusowego są kluczowymi praktykami zapobiegawczymi.

- Posiadanie listy kontrolnej reakcji ransomware i przeprowadzanie regularnego skanowania podatności na podatność to ważne kroki dla organizacji.

- Bezpieczne uwierzytelnianie RDP i urządzenia może zapobiegać incydentom oprogramowania ransomware.

- Phishing e -mail, luki w Internecie i istniejące zakażenia złośliwego oprogramowania są typowymi wektorami ataku.

- Wdrożenie systemu wykrywania włamań i korzystanie z uwierzytelniania wieloczynnikowego zwiększa bezpieczeństwo sieci.

- Segmentacja sieci i ograniczenie używania PowerShell może pomóc w zminimalizowaniu wpływu cyberprzestrzeni.

Pytania i odpowiedzi

1. Czy ataki ransomware można zatrzymać?

Tak, ataki ransomware można zatrzymać, wdrażając praktyki bezpieczeństwa, takie jak aplikacja zerowa, pozwalając.

2. Jaka jest rola rozwiązań anty-ransomware bezpieczeństwa?

Rozwiązania bezpieczeństwa anty-ransomware są instalowane na urządzeniach EndPoint w celu blokowania złośliwego oprogramowania i wirusów, skutecznie zapobiegając dostępowi do systemów cyberprzestępców.

3. W jaki sposób PC Matic może pomóc w walce z oprogramowaniem ransomware?

PC Matic oferuje kompleksowe rozwiązania bezpieczeństwa biznesowego, które chronią wszystkie urządzenia przed nowoczesnymi zagrożeniami bezpieczeństwa i cyberprzestępczością, w tym ransomware.

4. Dlaczego utrzymanie krytycznych danych i tworzenia kopii zapasowych systemu jest ważne?

Utrzymanie zaszyfrowanych kopii zapasowych danych krytycznych danych, systemów operacyjnych i aplikacji umożliwia szybsze odzyskiwanie w przypadku ataku ransomware. „Złoty obraz” systemów krytycznych można wdrożyć w celu odbudowy systemu.

5. Co to jest LIlisting aplikacji i jak zapobiega oprogramowaniu ransomware?

Lisowanie aplikacji zapewnia, że tylko autoryzowane oprogramowanie może działać na zasobach IT, skutecznie blokując nieznane lub nieautoryzowane oprogramowanie przed wykonywaniem. Zapobiega to oprogramowaniu ransomware systemów infiltracji.

6. Jakie znaczenie jest aktualizowane oprogramowanie antywirusowe i antywirusowe?

Utrzymanie aktualizacji rozwiązań antywirusowych i anty-malware zapewniają chronione systemy przed najnowszymi zagrożeniami cybernetycznymi. Aktualizacje oprogramowania i sprzętu, w tym łatki bezpieczeństwa, zapewniają dodatkową warstwę ochrony.

7. Dlaczego tworzenie listy kontrolnej reakcji ransomware jest konieczne?

Lista kontrolna reakcji ransomware pomaga organizacjom mieć plan w przypadku incydentu cybernetycznego. Zawiera określone kroki, procedury komunikacyjne i powiadomienia, które należy zastosować. Uprawnienie aplikacji jest istotną częścią tego planu.

8. Co to jest skanowanie podatności i jak pomaga zapobiegać incydentom cybernetycznym?

Skanowanie podatności na zagrożenia pomaga zidentyfikować słabości w systemach i aplikacjach. Regularne skany i aktualizacja oprogramowania zapewniają ochronę systemów przed potencjalnymi waletami cybernetycznymi.

9. W jaki sposób bezpieczne uwierzytelnianie RDP i urządzenia pomaga zapobiegać incydentom oprogramowania ransomware?

Korzystanie z bezpiecznego oprogramowania do pulpitu zdalnego z uwierzytelnianiem urządzenia zapewnia, że tylko upoważniony personel może uzyskać dostęp do sieci. To eliminuje niepewne lub zagrożone zdalne sesje pulpitu, które mogą prowadzić do incydentów ransomware.

10. Jakie są główne wektory ataku ransomware?

Główne wektory ataku ransomware obejmują phishing e-mail, vishing, phishing hain, luki w Internecie, zerowe i bez pliku infekcje, istniejące zakażenia złośliwego oprogramowania, MSP stron trzeci.

11. Jaki jest cel systemu wykrywania włamań (IDS)?

System wykrywania włamań pomaga w wykrywaniu nieprawidłowości w aktywności sieciowej, w szczególności aktywności dowodzenia i kontroli związanej z atakami ransomware. Umożliwia personelowi podjęcie odpowiednich działań przeciwko złośliwej aktywności.

12. W jaki sposób uwierzytelnianie wieloskładnikowe zwiększa bezpieczeństwo sieci?

Uwierzytelnianie wieloczynnikowe dodaje dodatkową warstwę bezpieczeństwa, wymagając od użytkowników dostarczania wielu form identyfikacji systemów dostępu. Zapewnia, że tylko upoważnieni użytkownicy mogą uzyskać dostęp do sieci.

13. W jaki sposób segmentacja sieci i ograniczenie używania PowerShell może zminimalizować wpływ cyberprzestrzeni?

Segmentacja sieci izoluje krytyczne zasoby, minimalizując potencjalny wpływ cyberprzestępców. Ograniczenie używania PowerShell do konkretnych użytkowników w poszczególnych przypadkach dodaje dodatkową warstwę bezpieczeństwa.

14. Jakie są korzyści z korzystania z oprogramowania do wydajności systemu PC Matic?

Oprogramowanie do wydajności systemu PC Matic to zunifikowane rozwiązanie do zarządzania wydajnością, które pomaga monitorować i utrzymywać systemy w celu optymalnej ochrony cybernetycznej.

15. Jaka jest zasada „najmniej przywileju” i „Zero Trust Access”?

Zasada „najmniejszych przywilejów” zapewnia, że użytkownicy mają tylko minimalny poziom dostępu niezbędny do wykonywania swoich zadań. „Zero zaufania dostępu” oznacza, że żaden użytkownik ani system nie jest z natury zaufany, a dostęp jest przyznawany na zasadzie niezbędnej wiedzy.

Czy Webroot zatrzymuje ransomware

Bezpieczeństwo sieci najlepiej wdraża się w warstwach, a zapobieganie oprogramowaniu ransomware nie różni się. Im więcej z tych praktyk bezpieczeństwa masz, tym większość ograniczasz ryzyko zakażenia ransomware.

Ataki ransomware w AK

Czy ataki ransomware można zatrzymać? Tak. Przeczytaj więcej o najlepszych sposobach zapobiegania hakowaniu.

Jednym z najlepszych sposobów na zatrzymanie cyberprzeszego ataku ransomware lub wtargnięcia hakera jest zero zaufania

Zezwalanie na aplikację w połączeniu z kompleksowym rozwiązaniem oprogramowania do zabezpieczeń końcowych.

Anty-ransomware Rozwiązania bezpieczeństwa są instalowane na urządzeniach końcowych, w tym telefony, tablety, laptopy, stacje robocze, serwery i systemy sieciowe.

Narzędzia kontroli aplikacji za pomocą białej listy zablokują wszelkie złośliwe oprogramowanie lub wirusy przed infekowaniem urządzeń lub systemów informacyjnych skutecznie utrzymywania cyberprzestępców.

Dowiedz się więcej o PC Matic Professional Business Security Solutions w EndPoint Security, aby zapobiec oprogramowaniu ransomware lub skontaktować.

Walcz z oprogramowaniem ransomware z PC Matic

PC Matic chroni wszystkie Twoje urządzenia przed nowoczesnymi zagrożeniami bezpieczeństwa i cyberprzestępczością.

Najlepsze praktyki zapobiegania ransomware

Zachowaj krytyczne dane i kopie zapasowe systemu. Administratorzy IT powinni zachować zaszyfrowane kopie zapasowe danych, obrazu systemu operacyjnego i aplikacji. Najlepszym rodzajem kopii zapasowej w przypadku ataku ransomware jest „złoty obraz” systemów krytycznych, dzięki czemu można je odbudować. Tworzenie kopii zapasowej skonfigurowanego systemu operacyjnego (OS) i wszystkich powiązanych aplikacji, które można wdrożyć w celu odbudowy systemu, przyspieszy odzyskiwanie ransomware. Oprócz obrazów systemowych dowolny obowiązujący kod źródłowy lub wykonywanie powinny być łatwo dostępne i przechowywane w trybie offline z kopią zapasową. Najlepsze roztwory cyberprzestrzenne łączą bezpieczeństwo informacji z redundancją systemu.

Wykorzystaj listy LListing aplikacji. Kontrola aplikacji, biała listy lub liście zezwoleń jest jednym z najważniejszych narzędzi zapobiegawczych, do których może użyć administratorzy Zapobiegaj oprogramowaniu ransomware. Użyj katalogu aplikacji, aby LIlisting, znany również jako LIlisting Application, we wszystkich zasobach IT, w tym urządzenia końcowe, urządzenia IoT, serwery i sieci, aby upewnić się, że tylko upoważnione oprogramowanie może działać, a całe nieznane lub nieautoryzowane oprogramowanie jest zablokowane przed wykonywaniem. Zautomatyzowane aplikacje pozwalające.

Upewnij się, że oprogramowanie antywirusowe i rozwiązania anty-malware są aktualne. Włącz automatyczne aktualizacje zarówno dla rozwiązań antywirusowych, jak i złośliwego oprogramowania. Aktualizacje oprogramowania i sprzętu, w tym aktualizacje łatek bezpieczeństwa to kolejna niezbędna warstwa ochrony przed cyberprzestrzeni.

Utwórz listę kontrolną odpowiedzi ransomware. Organizacje powinny stworzyć plan reagowania na incydenty cyber. Specjaliści IT odpowiedzialni za ciągłość biznesową, reakcję na incydenty cybernetyczne i plany odzyskiwania po awarii powinni pamiętać, że wiele scenariuszy ransomware jest pisanych w celu poszukiwania i usunięcia dostępnych kopii zapasowych. W niektórych przypadkach pliki kopii zapasowych mogły być już zarażone skryptami złośliwego oprogramowania (infekcje Precursor złośliwe oprogramowanie). Z tego powodu, Lisowanie pozwala na aplikację który zapobiega nieznanym lub nie zatwierdzonym plikom programu, jest istotną częścią planu bezpieczeństwa cybernetycznego dla każdej organizacji.

Skanowanie podatności. Oprócz oprogramowania do aplikacji białej i zabezpieczenia punktów końcowych przeciwwirusowych na czarną listę, przeprowadzanie regularnych skanów podatności i aktualizację oprogramowania jest ważną częścią zapobiegania cyberprzestrzeniom.

Bezpieczne uwierzytelnianie RDP i urządzenia. Występuje wiele incydentów z oprogramowaniem ransomware z powodu niepewnych lub upośledzonych zdalnych sesji stacjonarnych. Korzystanie z bezpiecznego oprogramowania RDP z uwierzytelnianiem urządzenia pozwala administratorom IT wiedzieć dokładnie, kto jest w sieci.

Główne wektory ataku ransomware. E-mail, phishing, wirowanie i phishing włóczni, luki w Internecie, zero-dniowe i bez pliki infekcje, istniejące zakażenia złośliwego oprogramowania (prekursor), MSP stron trzecich (zarządzanych dostawców usług), ataki Cybercriminals w celu rozpowszechniania wyścigu (APTS) oraz zaawansowane trwałe zagrożenia (APTS).

Wdrożyć system wykrywania włamań (IDS). Dzięki IDS specjaliści IT mogą łatwiej wykryć nieprawidłowości aktywności „dowodzenia i kontroli” oraz inne potencjalne złośliwe działanie sieciowe, które zwykle występują przed atakami ransomware. Skuteczne rozwiązanie IDS monitoruje sieć, systemy i urządzenia końcowe dla złośliwych działań lub naruszeń polityki. Wszelkie działalność wtargnięcia lub naruszenie polityki jest zgłaszane, umożliwiając personelowi podjęcie odpowiednich działań ochronnych. Oprogramowanie do wydajności systemu PC Matic jest zunifikowanym rozwiązaniem do zarządzania wydajnością, pomagając monitorować i utrzymywać systemy w celu optymalnej ochrony cybernetycznej.

Użyj MFA, uwierzytelniania wieloczynnikowe. Zastosuj zasadę korzystania z uwierzytelniania wieloczynnikowego dla użytkowników i zastosuj zasadę „najmniej przywileju” i „Zero zaufania” do wszystkich systemów w organizacji.

Zastosuj segmentację sieci i ogranicz użycie PowerShell. Korzystanie z zasady grupy ograniczają stosowanie PowerShell tylko dla konkretnych użytkowników indywidualnych przypadków. Użyj segmentacji sieci do silosu lub izolacji zasobów krytycznych, aby zminimalizować wpływ każdego cyberintruzji i frustrację ruchu bocznego przez złośliwe podmioty zagrożenia w sieci.

Najnowsze ataki ransomware

Ostatnie ataki ransomware.

Skurcz, Usługa strumieniowego strumieniowego Amazon doznała ogromnego naruszenia danych wewnętrznej bazy kodowej, która została narażona na Internet. Hakerzy uzyskali dostęp do serwerów Twitch z powodu błędnej konfiguracji serwera i wyciekali poufne informacje o firmie i dane użytkownika, w tym wypłaty, metody bezpieczeństwa IT, SDK i cały kod źródłowy. Ogromny rozmiar naruszenia zawierający 125 GB wrażliwych danych firmy może wpłynąć na większość, jeśli nie całą bazę użytkowników Twitcha. Ten incydent pokazuje, jak ważne jest bezpieczeństwo serwera w walce z zagrożeniami cybernetycznymi. Dowiedz się więcej o ochronie ransomware serwerów.

Akcentura była jedną z najnowszych ofiar ataku ransomware – dotknięte przez Lockbit z okupem w wysokości 50 milionów dolarów. Lockbit to gang ransomware, który wynajmuje swoje złośliwe oprogramowanie cyberprzestępcom, które otrzymują część okupu zapłaconego w zamian za komprominowanie sieci ofiar ransomware. Lockbit coraz częściej prosi niezadowolonych pracowników, aby zachęcić ich do pobrania złośliwego oprogramowania w zamian za kawałek okupu.

T Mobile. Naruszenie danych wpływających na ponad 50 milionów klientów T-Mobile zaowocowało pozwem zbiorowym. Hack danych był ogromny, ujawniając poufne dane osobowe klientów, w tym numery ubezpieczenia społecznego, daty urodzenia i prawa jazdy.

Renner Brazylia. Lojas Renner, największy sklep z siecią odzieży w Brazylii był celem pierwszego ransomu 1 miliarda dolarów, największego zapotrzebowania na oprogramowanie ransomware. Cyberatak został przeprowadzony przez gang Ransomexx, który uzyskał nieautoryzowany dostęp do serwerów Rennera za pośrednictwem brazylijskiego dostawcy usług zarządzanych.

Memorial Health System. Atak ransomware na sieć Memorial Healthcare System umożliwił dostęp do wrażliwych danych pacjentów i zmusił łańcuch szpitala do odroczenia wszystkich pilnych operacji. Pacjenci Memorial Health musieli zostać przekierowani na inne placówki opieki zdrowotnej, aby otrzymać opiekę. Dowiedz się więcej o ochronie ransomware dla szpitali.

Najnowsze zagrożenia ransomware

TrickBot, Dridex, QBot (Quakbot), Icedyd, Fivehands, Maze, Egregor, Conti, Revil Sodinokibi, Doppelpaymer, Avo, Pysa, Snatch and Netwalkerker – należą do najnowszych wariantów okupu, które zyskują na popularności. Powstali nowi aktorzy zagrożeń to Avoslocker, Hive Ransomware, Karakurt i Hellokitty. Firmy cyberbezpieczeństwa sugerują, że są to najniebezpieczniejsze pojawiające się gangi zagrożenia ransomware. Ataki ransomware wzrosły o 65% rok do roku od sierpnia 2020 r. Do sierpnia 2021 r., A gangi ransomware Revil i Darkside są szczególnie aktywne, wprowadzając prawie 1/3 ataków.

Cyberprzestępcy coraz bardziej wykorzystywane są podatności na aplikacje Aby uzyskać dostęp i kontrolę infrastruktury aplikacji sieci w celu szyfrowania wrażliwych, cennych danych.

Programy zagrożenia grupy ransomware nadal zachęcać pracowników pozbawionych praw obywatelskich do wdrażania złośliwych skryptów. Oprócz Lockbit 2.0, Black Kingdom Ransomware oferuje milion dolarów, czyli 40% z 2 USD.5 milionów okupów jako uprawnienia dla pracowników, którzy pomagają wdrożyć oprogramowanie ransomware znane jako Demonware, zdalnie lub na terenie. Oczekuje się, że programy cyberprzestrzeni z poufnością wobec korporacji i ich sieci wzrosną.

Oszustwo wsparcia technicznego Microsoft Windows. Korzystając z wiadomości e-mail, hakerzy oszukuje użytkowników końcowych do dzwonienia do fałszywego centrum telefonicznego lub pobrania złośliwego pliku PDF z pseudonimem Bazaloader który instaluje backdoor na swoim komputerze do hakowania w systemach sieciowych. Złośliwe oprogramowanie daje hakerowi kontrolę nad komputerem ofiary prowadzącym do instalacji ransomware.

Lockfile Windows Exchange Ransomware. Lockfile szyfruje domeny systemu Windows przy użyciu niedawno ujawnionego podatności proxyshell i petitpotam przy użyciu nieautentycznego, zdalnego wykonywania kodu do włamania się do urządzeń i szyfrowania urządzeń. (Wykorzystanie pliku blokady przez działanie oprogramowania ransomware Conti.)

Karma Ransomware Data wyciek cyberprzestępczość. Karma Ransomware Data Breach grozi wydaniem wykluczonych, zaszyfrowanych danych do dziennikarzy i opublikowania danych na ich stronie internetowej, jeśli okup nie jest wypłacany.

Conti Ransomware powraca ponownie z odnowionym ostrzeżeniem FBI/CISA. Najnowsza ofiara Conti obejmuje spółdzielnię paszową w Iowa, która w najbliższej przyszłości może niekorzystnie wpłynąć na ceny żywności. Zagrożenie Conti Ransomware odbywa się zwykle w ramach sparowania lub skradzionych poświadczeń RDP. Przeczytaj więcej alertów ransomware.

Ranzy Locker Ransomware FBI Ostrzeżenie Ranzy Locker to grupa RAAS (oprogramowanie ransomware), która używa Podwójne wymuszenie przeciwko jego ofiarom. Ranzy oba wykurza krytyczne dane do wymuszenia przed zaszyfrowaniem ich do okupu. Wezwania API, luki systemowe i inne wspólne TTP gangu ransomware (taktyki, techniki, procedury) są używane do odkrywania, exfiltracji i szyfrowania krytycznych plików danych celu celu.

Sugar Ransomware jako usługa. Sugar to nowy wariant ransomware dostępny dla hakerów jako RAAS (Ransomware-as-a-Service). Ta nowa rodzina ransomware jest skierowana do komputerów osobistych, a nie sieci biznesowych, ale jest tak niebezpieczna, jak może zaszyfrować dane maszyny i utrzymywać je za okup.

Najlepsza ochrona przed oprogramowaniem ransomware dla 2022

Pod atakiem okupu? Uzyskaj pomoc z PC Matic Anti-Ransomware Solutions. PC Matic jest pionierem we wdrażaniu technologii białych w organizacjach małych firm i przedsiębiorstw, lokalnych i federalnych agencjach rządowych, okręgach szkół K-12, uczelniach, uniwersytetach i instytucjach edukacyjnych, szpitalach i placówkach opieki zdrowotnej, instytucjach finansowych, niebędących organizacjami, infrastrukturze krytycznej i branży każdej wielkościach. PC Matic ma najlepsze rozwiązanie cyberbezpieczeństwa do walki z oprogramowaniem ransomware z Lisowanie pozwala na aplikację w dynamicznych i hybrydowych środowiskach obliczeniowych. Dowiedz się więcej o tym, jak zapobiegać atakom ransomware.

Zabezpiecz swoją rodzinę’urządzenia s

Miliony rodzin na całym świecie ufa Matic PC, aby chronić swoje urządzenia domowe.

Czy Webroot zatrzymuje ransomware?

Webroot nie zatrzymuje specjalnie oprogramowania ransomware, ale może wykryć i usuwać złośliwe oprogramowanie, które może być użyte do przeprowadzenia ataku ransomware. Aby chronić komputer przed oprogramowaniem ransomware, zalecamy aktualizację oprogramowania bezpieczeństwa i uruchomienie regularnych skanów. Powinieneś także unikać klikania linków lub otwierania załączników z nieznanych źródeł.

Który antywirus jest najlepszy do ransomware?

Czy Webroot chroni przed złośliwym oprogramowaniem?

Tak, Webroot chroni przed złośliwym oprogramowaniem.

Czy antywirus może zapobiegać oprogramowaniu ransomware?

Nie ma jednej ostatecznej odpowiedzi na to pytanie. Niektórzy eksperci twierdzą, że oprogramowanie antywirusowe może być skuteczne w zapobieganiu oprogramowaniu ransomware, podczas gdy inni twierdzą, że nie jest to niezawodne rozwiązanie. Najlepszym sposobem ochrony przed ransomware jest aktualizacja komputera i oprogramowania oraz ćwiczenie dobrej higieny cyber.

Czy możesz skanować w poszukiwaniu ransomware?

Istnieje kilka różnych sposobów skanowania w poszukiwaniu ransomware: 1. Użyj programu bezpieczeństwa specjalizującego się w wykrywaniu i usuwaniu oprogramowania ransomware. Dostępnych jest kilka różnych opcji i to’jest ważne, aby wybrać taki, który jest dobrze recenzowany i renomowany. 2. Użyj ogólnego programu antywirusowego. Chociaż nie wszystkie programy antywirusowe są przygotowane do wykrywania i usuwania oprogramowania ransomware, niektóre mają tę możliwość. Jeśli ty’Nie jestem pewien, czy Twój program ma taką możliwość, możesz sprawdzić program’S Witryna lub kontakt z obsługą klienta. 3. Użyj narzędzia do usuwania oprogramowania ransomware. Dostępnych jest kilka różnych narzędzi, które mogą skanować i usuwać oprogramowanie ransomware. Te narzędzia są zwykle bezpłatne do pobrania i użycia. 4. Użyj punktu przywracania systemu. Jeśli masz punkt przywracania systemu, który został utworzony przed zarażonym oprogramowaniem ransomware, możesz go użyć do przywrócenia systemu do jego poprzedniego stanu. To usunie oprogramowanie ransomware z systemu i powinno pozwolić na ponowne dostęp do plików. 5. Użyj kopii zapasowej. Jeśli masz kopię zapasową plików, możesz je przywrócić z kopii zapasowej. Będzie to zastąpić wszelkie pliki, które zostały zaszyfrowane przez Ransomware, umożliwiając dostęp do ich ponownego dostępu.

Czy Windows Defender skanuje w poszukiwaniu ransomware?

Windows Defender nie skanuje domyślnie w poszukiwaniu ransomware. Możesz jednak włączyć ochronę oprogramowania ransomware, otwierając Centrum bezpieczeństwa Windows Defender, klikając płytkę wirusową i ochrony zagrożeń, a następnie wybierając ustawienie ochrony ransomware.

Czy Webroot jest lepszy niż McAfee?

Nie ma prostej odpowiedzi na to pytanie, ponieważ zależy to od różnych czynników. Niektóre osoby mogą preferować Webroota ze względu na jego lżejszy wpływ i szybsze skanowanie, podczas gdy inni mogą znaleźć McAfee’jest bardziej kompleksową ochronę i bardziej atrakcyjne. Ostatecznie jednostka należy zdecydować, który program lepiej zaspokaja ich potrzeby.

Czy Webroot został zhakowany?

Nic nie wskazuje na to, że Webroot został zhakowany. Jednak zawsze ważne jest, aby zachować czujność i podejmować kroki w celu ochrony konta i informacji online. Oto kilka wskazówek: -COose silne i unikalne hasła do konta online

-Włącz uwierzytelnianie dwuskładnikowe, jeśli jest dostępne

-Unikaj klikania linków lub otwierania załączników z nieznanych lub niezaufanych źródeł

-Utrzymuj swoje oprogramowanie i system operacyjny

-Uruchom renomowane rozwiązanie bezpieczeństwa na swoich urządzeniach

Czy zapora może blokować ransomware?

Tak, zapora może blokować oprogramowanie ransomware. Blokując przychodzące i wychodzące połączenia ze znanymi złośliwymi adresami IP, zapora może pomóc zapobiec infekowaniu systemu ransomware. Dodatkowo konfiguracja zapory w celu blokowania wszystkich działających elementów wykonywalnych, z wyjątkiem tych na białej listy, może również pomóc w uruchomieniu ransomware.

Czy Windows Defender może usunąć oprogramowanie ransomware?

Tak, Windows Defender może usunąć oprogramowanie ransomware. Aby to zrobić, wykonaj następujące kroki: 1. Otwórz Windows Defender, klikając przycisk Start, a następnie klikając panel sterowania. W polu wyszukiwania wpisz Defender, a następnie kliknij Windows Defender. 2. Kliknij link narzędzi, a następnie kliknij opcje. 3. W opcjach kliknij kartę skanowania, a następnie kliknij typ skanowania, który chcesz uruchomić. 4. Kliknij przycisk Skanuj teraz. Windows Defender skanuje komputer pod kątem złośliwego oprogramowania i spróbuje usunąć wszelkie znalezienie złośliwego oprogramowania.

Czy Windows 10 ma ochronę ransomware?

Tak, Windows 10 ma ochronę ransomware. Aby to włączyć, przejdź do uruchomienia> Ustawienia> Aktualizacja i bezpieczeństwo> Bezpieczeństwo Windows> Wirus i ochrona przed zagrożeniem. Pod “Ochrona oprogramowania ransomware,„Włącz dostęp do kontrolowanego folderu.

Czy możesz wyzdrowieć z oprogramowania ransomware?

Nie ma żadnej odpowiedzi na to pytanie, ponieważ najlepszy sposób na odzyskanie z ransomware będzie się różnić w zależności od rodzaju oprogramowania ransomware i zakresu uszkodzeń. Jednak niektóre ogólne wskazówki, które mogą pomóc: 1. Natychmiast odłączanie się od Internetu, aby zapobiec rozprzestrzenianiu się oprogramowania ransomware. 2. Przywracanie danych z kopii zapasowych, jeśli są dostępne. 3. Skontaktuj się z profesjonalną usługą usuwania złośliwego oprogramowania, aby pomóc w oczyszczeniu infekcji. 4. Zgłaszanie incydentu do organów ścigania.

Czy McAfee może usunąć oprogramowanie ransomware?

Tak, McAfee może usunąć oprogramowanie ransomware. Aby to zrobić, wykonaj następujące kroki: 1. Pobierz i zainstaluj McAfee Antivirus Plus. 2. Otwórz program i kliknij “Skanowanie” przycisk. 3. Wybierać “Pełne skanowanie„Z listy opcji. 4. Kliknij “Skanuj teraz.“5. Poczekaj, aż skan. 6. Jeśli znaleziono jakiekolwiek oprogramowanie ransomware, McAfee go usunie.

Czy system Windows 10 jest odporny na ransomware?

Nie, Windows 10 nie jest odporny na ransomware. Istnieje wiele kroków, które możesz podjąć, aby chronić komputer przed oprogramowaniem ransomware, w tym: – Utrzymuj aktualny system operacyjny i oprogramowanie

– Użyj renomowanego programu antywirusowego

– Unikaj otwierania załączników e -mail od nieznanych nadawców

– Przywdziewać’t Kliknij linki w wiadomościach e -mail od nieznanych nadawców

– Regularnie tworzyć kopię zapasową ważnych plików

Czy system Windows 10 jest podatny na ransomware?

Tak, system Windows 10 jest podatny na ransomware. Istnieje kilka kroków, które możesz podjąć, aby się chronić, w tym: -regularne zarabianie danych

-Aktualizacja oprogramowania antywirusowego

-Unikanie klikania linków lub otwierania załączników z nieznanych źródeł

-Uważaj na to, co pobierasz i instalujesz

-Utrzymanie systemu operacyjnego i oprogramowania

Potrzebujesz pomocy w odblokowaniu życia cyfrowego bez płacenia napastnikom*?

W tej chwili nie każdy rodzaj oprogramowania ransomware ma rozwiązanie. Sprawdzaj tę stronę, ponieważ nowe klucze i aplikacje są dodawane, gdy są dostępne.

Ransomware to złośliwe oprogramowanie, które blokuje urządzenia komputerowe i mobilne lub szyfruje pliki elektroniczne. Kiedy to się stanie, możesz’nie przejdź do danych, chyba że zapłacisz okup. Jednak nie jest to gwarantowane i nigdy nie należy płacić!

- Nowy deszyftor dla Bianlian Dostępne, kliknij tutaj.

- Nowy deszyftor dla Ranhassan Dostępne, kliknij tutaj.

- Nowy deszyftor dla Megacortex Dostępne, kliknij tutaj.

- Nowy deszyftor dla Mafiaware666 Dostępne, kliknij tutaj.

- Nowy deszyftor dla Solidbit Dostępne, kliknij tutaj.

Dobre wieści

Zapobieganie jest możliwe. Postępowanie zgodnie z prostymi poradami dotyczącymi bezpieczeństwa cybernetycznego może pomóc ci uniknąć zostania ofiarą oprogramowania ransomware.

Złe wieści

Niestety, w wielu przypadkach, gdy oprogramowanie ransomware zostanie wydane na urządzenie, niewiele możesz zrobić, chyba że masz oprogramowanie do tworzenia kopii zapasowych lub bezpieczeństwa.

Dobre wieści

Niemniej jednak czasami można pomóc zarażonym użytkownikom odzyskać dostęp do ich zaszyfrowanych plików lub zamkniętych systemów, bez konieczności płacenia. Stworzyliśmy repozytorium klawiszy i aplikacji, które mogą odszyfrować dane zablokowane przez różne typy oprogramowania ransomware.

Odszyfrowany

Bitwa dobiegła końca o zagrożenia ransomware. Jeśli zostałeś zainfekowany jednym z tych rodzajów oprogramowania ransomware, kliknij link pod jego nazwą, a to doprowadzi do narzędzia do odszkodowania.

Ransomware Pytania i odpowiedzi

Poznaj odpowiedzi na niektóre z najczęstszych pytań.

- Jeśli zostanie zaatakowany, powinienem zapłacić okup?

- Dlaczego tak trudno jest znaleźć jedno rozwiązanie przeciwko oprogramowaniu ransomware?

- Którzy są ofiarami ransomware?

Ogólna rada nie polega na płaceniu okupu. Wysyłając pieniądze do cyberprzestępców’LL potwierdza tylko, że oprogramowanie ransomware działa i tam’S brak gwarancji’W zamian potrzebujesz klucza do odszyfrowania.

- Europol

- Politie

- Amazon Web Services

- Barracuda

© 2021 – Nigdy więcej okupu

Używamy plików cookie na stronie internetowej No More Ransom, aby obsługiwać funkcje techniczne, które poprawiają Twoje wrażenia użytkownika. Aby uzyskać więcej informacji, zobacz naszą stronę internetową zastrzeżenie.

Jak zapobiegać oprogramowaniu ransomware w sieci oraz najlepszych narzędzi

Pokazujemy jedne z najbardziej sprawdzonych technik, które pomagają zapobiegać infekowaniu sieci ransomware, niektórymi narzędzi. Skorzystaj z tych najlepszych strategii, aby chronić swoją sieć i chronić swoje środowisko przed niepotrzebną krytyczną utratą danych i przestojów.

Zaktualizowano: 25 kwietnia 2023

Co to jest oprogramowanie ransomware?

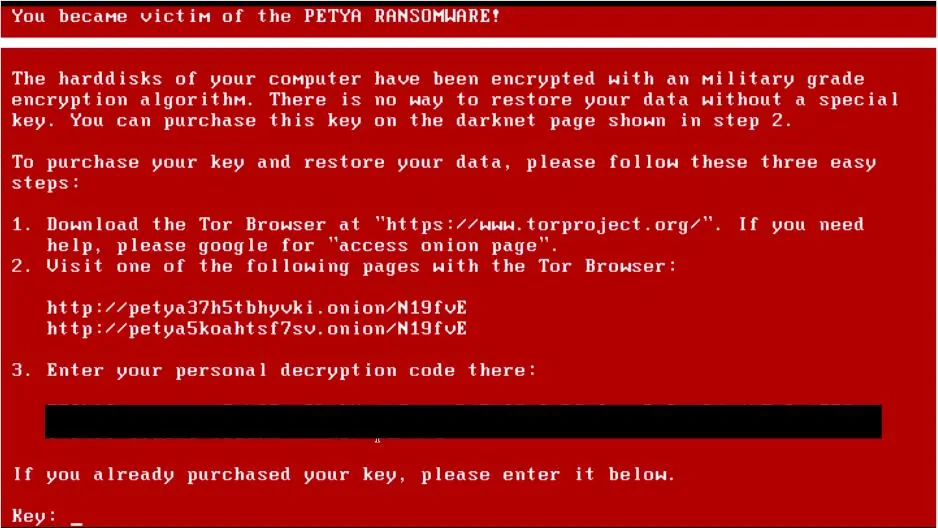

Podczas gdy większość wirusów i złośliwego oprogramowania próbuje ukraść Twoje dane, ransomware utrzymuje hostaż plików, szyfrując je i zapewniając klucz tylko wtedy, gdy zapłacono ich okup. Zakażenie zwykle zaczyna się, gdy ktoś próbuje otworzyć załącznik z e -maila zawierającego złośliwy kod.

Wirus zaczyna cicho szyfrować wszystko na lokalnym komputerze, a wszelkie napędowe sieci, które mogą być do niego zmapowane. Jeśli oprogramowanie ransomware jest jeszcze bardziej wyrafinowane, może zacząć szukać innych możliwości przeniesienia się do sieci, takich jak otwarte porty RDP lub niezabezpieczone akcje sieciowe.

Od początku 2000 roku’S Spread of Ransomware znacznie się rozwinął. Nie tylko tego rodzaju ataki stają się droższe, ale także rosną w swojej złożoności. Niektóre z najbardziej niebezpiecznych oprogramowania ransomware mogą uniknąć najpopularniejszego oprogramowania antywirusowego, a nawet ukrywać’jest badane w środowisku piaskownicy.

Atak ransomware może kosztować ofiarę w dowolnym miejscu, od kilkuset do dziesiątek tysięcy dolarów, aby odszyfrować i odzyskać swoje pliki od atakującego. Ta płatność jest zwykle wymagana w formie kryptowaluty, takiej jak Bitcoin lub Monero.

W większości przypadków odzyskiwanie jakichkolwiek zaszyfrowanych plików bez klucza deszyfrowania jest niemożliwe. To’S, dlaczego’jest o wiele łatwiejsze do pozycjonowania sieci do nie zarażenia.

Jak zapobiec infekcji oprogramowania ransomware

Bezpieczeństwo sieci najlepiej wdraża się w warstwach, a zapobieganie oprogramowaniu ransomware nie różni się. Im więcej z tych praktyk bezpieczeństwa masz, tym większość ograniczasz ryzyko zakażenia ransomware.

Załatuj i aktualizuj swoje urządzenia

To’Łatwo pozostać w tyle w łatach i aktualizacjach, ale to upływ świadomości bezpieczeństwa może okazać się katastrofalny, jeśli nie został skorygowany. Upewnij się, że serwery, komputery i urządzenia do przechowywania sieci są załatane i aktualne przynajmniej raz w miesiącu.

Trzymaj ucho na wszelkie niedawno odkryte zerowe dni lub łatki bezpieczeństwa awaryjnego, które mogą wymagać zainstalowania przed harmonogramem. Utrzymanie ścisłego harmonogramu łatania jest łatwym sposobem na wygranie połowy bitwy, jeśli chodzi o zapobieganie oprogramowaniu ransomware. Większe organizacje mogą skorzystać z zautomatyzowanego wdrażania łatek przy użyciu kilku narzędzi do zarządzania łatami.

Zabezpiecz swoje porty i usługi przed ransomware

Jeden z najpopularniejszych wektorów ataku dla oprogramowania ransomware był podatny na usługi zdalne. Jeśli urządzenia w sieci wykorzystują protokół zdalnego pulpitu, aby uzyskać dostęp zewnętrzny, ty’Pragną Ci upewnić’Re Korzystając z najlepszych praktyk.

Zezwalaj tylko na pulpit zdalny przez wirtualną sieć prywatną (VPN). W przeszłości wystarczyło korzystać z usług pulpitu zdalnego z niestandardowym portem i silnym hasłem. Dzisiaj nie wystarczy, aby zapewnić bezpieczeństwo sieci. Atakerzy używają teraz wyrafinowanych narzędzi skanowania portów, aby znaleźć usługi przez niestandardowe porty, a następnie przeprowadzać potężne ataki siły brutalnej, aby uzyskać dostęp.

Krytyczne luki, takie jak Bluekeep, są nadal odkryte, pozostawiając sieci podatne na haczykowe ataki ransomware. Jeśli musisz korzystać z usług stacjonarnych zdalnych, upewnij się, że jest on dostępny tylko od wnętrza VPN lub z listy adresów IP z białej listy. Pomoże to również w Twojej prywatności online podczas korzystania z sieci publicznych.

Rozważ korzystanie z portów niestandardowych dla określonych usług. Podczas gdy to nie’T niewiary, dodaje dodatkową warstwę zapomnienia, która zmniejszy boty, które sondują sieci szukające możliwości spowodowania problemów.

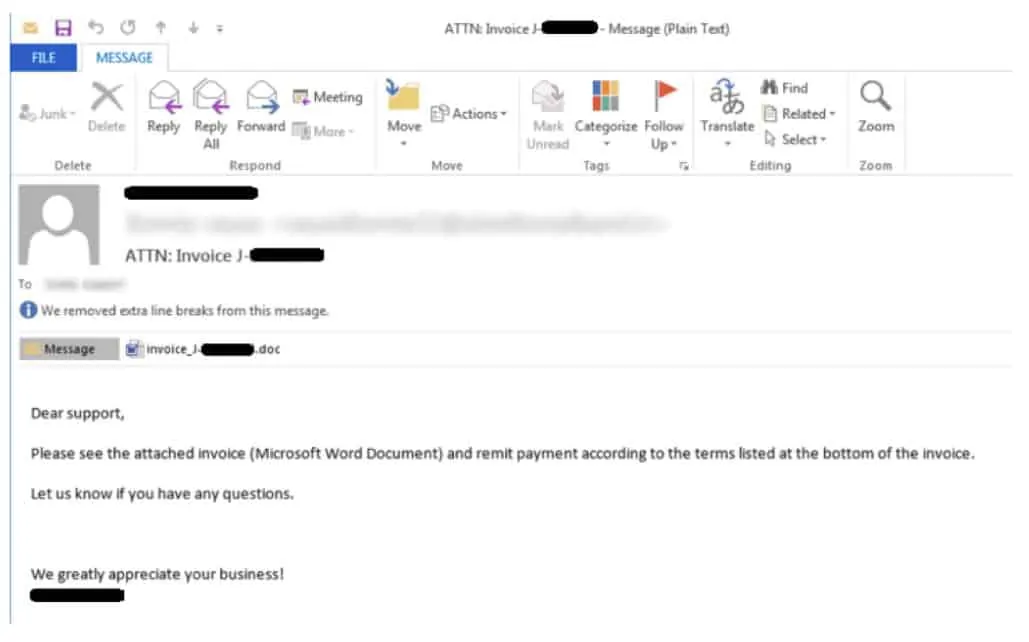

Zatrzymanie oprogramowania ransomware w e -mailu

E -mail jest wektorem ataku numer jeden, jeśli chodzi o uzyskanie infekowanych systemów za pomocą oprogramowania ransomware. Często atakujący będą używać dobrze wykonanych e-maili, które ukrywają ich złośliwe oprogramowanie, to faktura, dokument słów, lub “zaszyfrowane” wiadomość.

Ofiara kliknie dokument Word, który zwykle skłania ich do kontynuowania linku, aby zobaczyć resztę dokumentu. Ten link wykonuje pobieranie i rozpoczyna rozprzestrzenianie się ransomware.

Istnieją dziesiątki różnych metod, które napastnicy mogą użyć, aby oszukać swoje ofiary do pobierania i wykonywania ich oprogramowania ransomware. Filtrowanie wiadomości e -mail ma kluczowe znaczenie, jeśli chodzi o wyeliminowanie niektórych nisko wiszących owoców.

Powszechnym sposobem rozprzestrzeniania się oprogramowania ransomware jest złośliwe makra osadzone w dokumentach słów. Większość zapory zapory zawodowej ma teraz wstępnie skonfigurowane filtrowanie makro, które nie tylko skanuje dokument, ale także przeanalizuje, czy zawiera złośliwe makra.

Odmawianie wszystkich dokumentów zawierających makr i białą listy tylko określonych domen jest prostym sposobem na całkowite wycięcie całej drogi ataku. Inne produkty, takie jak bezpieczeństwo e -mail VIPRE, mogą wykryć i usunąć linki, które znajdują, są złośliwe, zanim użytkownik będzie miał szansę na to kliknąć.

Inne najlepsze praktyki, takie jak prowadzenie wiadomości e -mail za pośrednictwem usługi czarnej listy i ograniczenie określonych rozszerzeń, takich jak .exe, .nietoperz i .Jar, pomoże również w walce zarówno z oprogramowaniem ransomware, jak i innych wirusów.

Kolejną ważną częścią bezpieczeństwa e -mail jest edukowanie zespołu na najlepsze praktyki i identyfikacja niebezpiecznych e -maili. My’Później dotknij edukacji.

Ograniczenie dostępu w celu zapobiegania oprogramowaniu ransomware

Jeśli oprogramowanie ransomware znajduje się na kimś’S Komputer, istnieje kilka ograniczeń, które możesz wprowadzić, aby pomóc w izolacji i zatrzymaniu wykonywania i rozpowszechniania ransomware, jeśli zostanie pobrany na komputerze w sieci.

Upewnij się, że użytkownicy nie mają uprawnień administratora. Kiedy lokalni użytkownicy mają nieograniczony dostęp do swoich komputerów PC, to daje to oprogramowanie ransomware w pełni, aby nie tylko zarażić lokalny komputer, ale zacząć sondować na zewnątrz i infekować inne akcje w sieci.

Większość oprogramowania ransomware spróbuje podjąć określone działania przed rozpoczęciem szyfrowania plików. Blokowanie użytkownika’S Dostęp do lokalnych kopii cienia, instalacji oprogramowania i posiadania umiarkowanie surowego UAC może wystarczyć, aby zatrzymać pełne wykonanie większości oprogramowania ransomware.

Zapewnienie segmentacji sieci przez grupy bezpieczeństwa i podsieci ograniczą również zakres szkód, jeśli Ransomware uda się wykonać na komputerze w sieci.

Większość oprogramowania ransomware wykorzystuje te słabe środowiska i nie ma’t mają zdolność do eskalacji przywilejów. Posiadanie dokładnych ograniczeń lokalnych i domenowych może uniemożliwić zagrożenie całej sieci.

Często pomijana metoda zatrzymania oprogramowania ransomware jest ograniczanie tego, co może działać z folderów AppData i Temp. Duża liczba ataków ransomware wykorzystuje foldery AppData i Temp, aby zainfekować sieć. Zgodnie z zasadami grupy możesz i powinieneś ograniczyć, jakie typy plików mogą uruchomić z tych folderów.

Blokowanie plików lubi .exe, .nietoperz i .JS z biegania w tych folderach może zatrzymać nawet najtrudniejsze oprogramowanie ransomware w swoich utworach, nawet jeśli minęło to zaporę i lokalny antywirus.

Ograniczenie folderu AppData jest potężnym ruchem przeciwko groźbom oprogramowania ransomware, ale ma swoje niedogodności. Ty’Często uważaj się za białe uzasadnione aplikacje, takie jak logmein lub getomeeting, ponieważ istnieje wiele prawdziwych programów, które korzystają z folderu AppData.

Wszystkie te zasady bezpieczeństwa można wypchnąć za pomocą skryptu logowania lub zasad grupy.

Zapobiegaj przestojom oprogramowania ransomware za pomocą kopii zapasowych

Nawet z najlepszymi praktykami bezpieczeństwa sieci i urządzeń nadejdzie czas, w którym zagrożenia prześlizgną się przez pęknięcia, a to może wymagać odzyskania plików i programów z ostatniej kopii zapasowej. Przyrostowe kopie zapasowe powinny już być podstawową częścią każdej sieci biznesowej, aby uniknąć przestojów.

Podczas gdy solidne kopie zapasowe wygrały’Niekoniecznie zapobiegają rozprzestrzenianiu się oprogramowania ransomware, z pewnością dadzą ci spokój i działają jako polisa ubezpieczeniowa, jeśli cokolwiek pójdzie nie tak. Tylko upewnij się’Ponownie przestrzeganie najlepszych praktyk, jeśli chodzi o tworzenie kopii zapasowych krytycznych danych w sieci.

Upewnij się, że twoich kopii zapasowych są przechowywane poza miejscem lub w chmurze. W przypadku katastrofy, bez względu na to, czy to oprogramowanie ransomware, trzęsienie ziemi, czy włamanie, ty’LL chce, aby kopie twoich plików były utrzymywane poza.

Posiadanie rozwiązania do tworzenia kopii zapasowych daje elastyczność w inicjowaniu przywracania, nawet jeśli całe biuro jest wyłączone lub musi zostać przeniesione. Kopie zapasowe poza miejscem może zająć trochę czasu na odzyskanie w zależności od prędkości Internetu i ilości posiadanych danych.

Kopie zapasowe poza witryną są doskonałym rozwiązaniem, szczególnie w połączeniu z łatwiej dostępną metodą odzyskiwania, która znajduje się na miejscu.

Istnieje wiele rozwiązań kopii zapasowych online, z których możesz wybierać, oto kilka naszych ulubionych.

Trzymaj pod ręką przyrostowe kopie zapasowe w celu szybkiego wdrażania. Kiedy ty’Ponowne powrót do zdrowia po katastrofie lub ransomware atakuje Cię’nie tylko chronić swoje dane, ty’ponownie oszczędzać firmę przed potencjalnymi przestojami.

W zależności od wielkości Twojej organizacji, godzina przestojów może kosztować dziesiątki tysięcy dolarów. Ransomware okaleczyło całe samorządy lokalne, które nie miały odpowiedniej polityki tworzenia kopii zapasowych. Oprogramowanie bezpieczeństwa jak Storagecraft’s ShadowProtect może wziąć ‘migawki’ swojej sieci i odzyskaj do dowolnego momentu, w którym określisz. Posiadając moc przywracania sieci od godziny przed katastrofą, płaci sobie pierwszego dnia.

Zachowaj swoje plecy. Tam’Nie ma sensu zainwestować czasu i pieniędzy w rozwiązanie kopii zapasowych, jeśli zostanie ono narażone na szwank wraz ze wszystkim innym podczas ataku ransomware. Zewnętrzny dysk podłączony do serwera otrzyma zaszyfrowane dane tak szybko, jak wszystko inne w sieci.

Tworzenie kopii zapasowych powinny być wykonane idealnie z osobnej maszyny, odizolowanej od wszystkich innych ruchu w środowisku. To chroni twoje kopie zapasowe, ale nadal zapewnia szybki dostęp do Mount Virtual Drives w locie.

Drugim elementem tego jest zapewnienie szyfrowania i blokowania kopii zapasowych. To nie tylko zapobiega przypadkowym zmianom w tworzeniu kopii zapasowych danych, ale także powstrzymuje oprogramowanie ransomware szyfrowanie kopii zapasowych, jeśli izolowany komputer był w jakiś sposób naruszony.

Najlepsze oprogramowanie do ochrony ransomware

Nasza metodologia wyboru narzędzia ochrony ransomware

Przeanalizowaliśmy rynek systemów ochrony ransomware i przeanalizowaliśmy narzędzia na podstawie następujących kryteriów:

- Stałe monitorowanie bezpieczeństwa systemu

- Ochrona pliku

- Powiadomienia, że widać niezwykłe aktywność otaczające szyfrowanie plików

- System, który wdraża zautomatyzowane naprawy w celu zamknięcia aktywności szyfrowania

- Ochrona istotnych plików systemowych

- Bezpłatna próba lub wersja demonstracyjna, która stanowi możliwość bezpłatnej oceny

- Wartość dla pieniędzy z pakietu, który zapewnia monitorowanie bezpieczeństwa w rozsądnej cenie

Mając na uwadze te kryteria wyboru, zidentyfikowaliśmy niektóre przydatne systemy, które należy rozważyć, aby chronić swój system przed ransomware.

Z wszystkimi tymi zasadami bezpieczeństwa i środkami odzyskiwania, ty’LL nadal chce polegać na proaktywnym oprogramowaniu bezpieczeństwa w czasie rzeczywistym, które może monitorować twoją sieć i zatrzymać oprogramowanie ransomware na swoich ścieżkach. Tutaj’S Szybkie podsumowanie naszych najlepszych typów ochrony ransomware.

- Redaktor na temat zagrożenia’S wybór Ten system oparty na chmurze ma proste, ale skuteczne rozwiązanie ochrony oprogramowania ransomware i złośliwego oprogramowania, ponieważ domyślnie blokuje całe oprogramowanie przed uruchomieniem, a następnie zezwala tylko na systemy, które specjalnie rejestrujesz na białej, aby wykonać. Pakiet jest również dostępny do integracji ze wszystkimi głównymi systemami RMM. Zarejestruj się na bezpłatne demo.

- SolarWinds Security Event Manager (bezpłatny proces) Najlepsze holistyczne oprogramowanie zapobiegające oprogramowaniu ransomware dla firm. Raportowanie funkcji, audyt i konfigurowalne szablony alertów. Jest wyposażony w 30-dniowy bezpłatny proces.

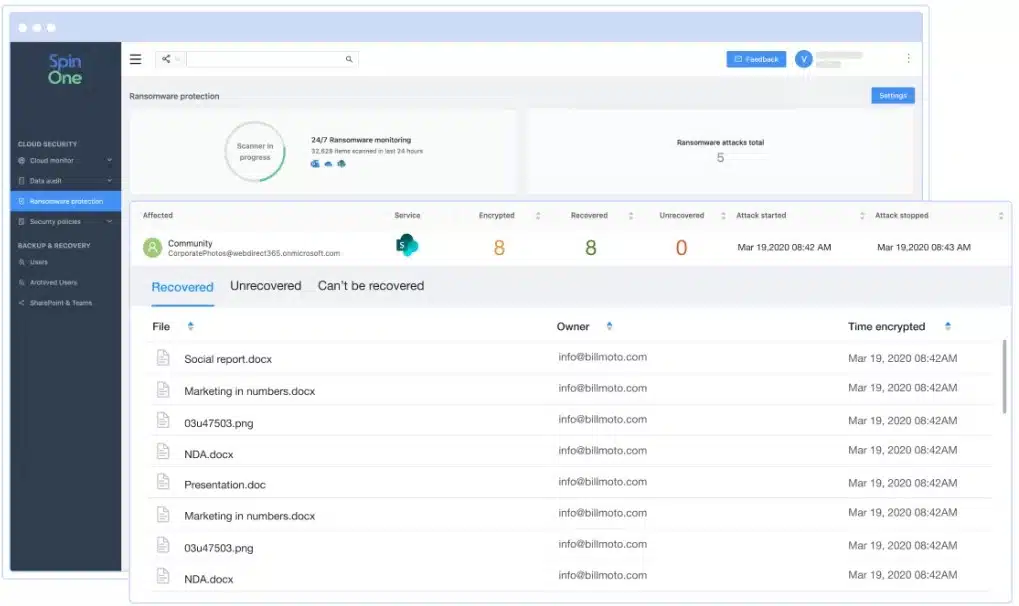

- Spinone (bezpłatna próba) Usługa oparta na chmurze, która integruje się z najpopularniejszą platformą SaaS w celu zapewnienia systemów zapobiegania stratom i ransomware. Uzyskaj dostęp do 15-dniowego bezpłatnego procesu.

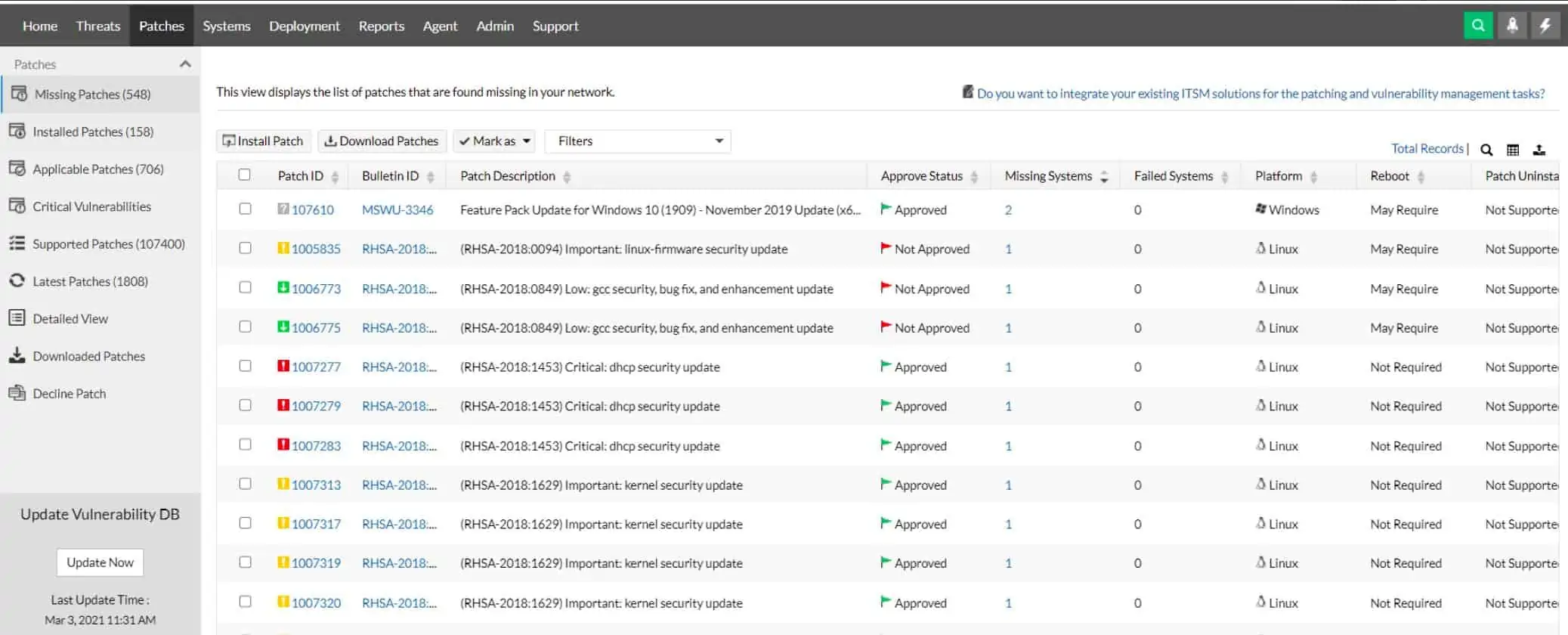

- Manage Manage Vensability Manager Plus (bezpłatny próba) Znajdź wyczyny, których Ransomware używa do zainfekowania systemu i naprawy ich, zanim jakiekolwiek złośliwe oprogramowanie uderzy w ten system z tym pakietem narzędzi bezpieczeństwa. Działa na systemie Windows Server. Rozpocznij 30-dniowy bezpłatny proces.

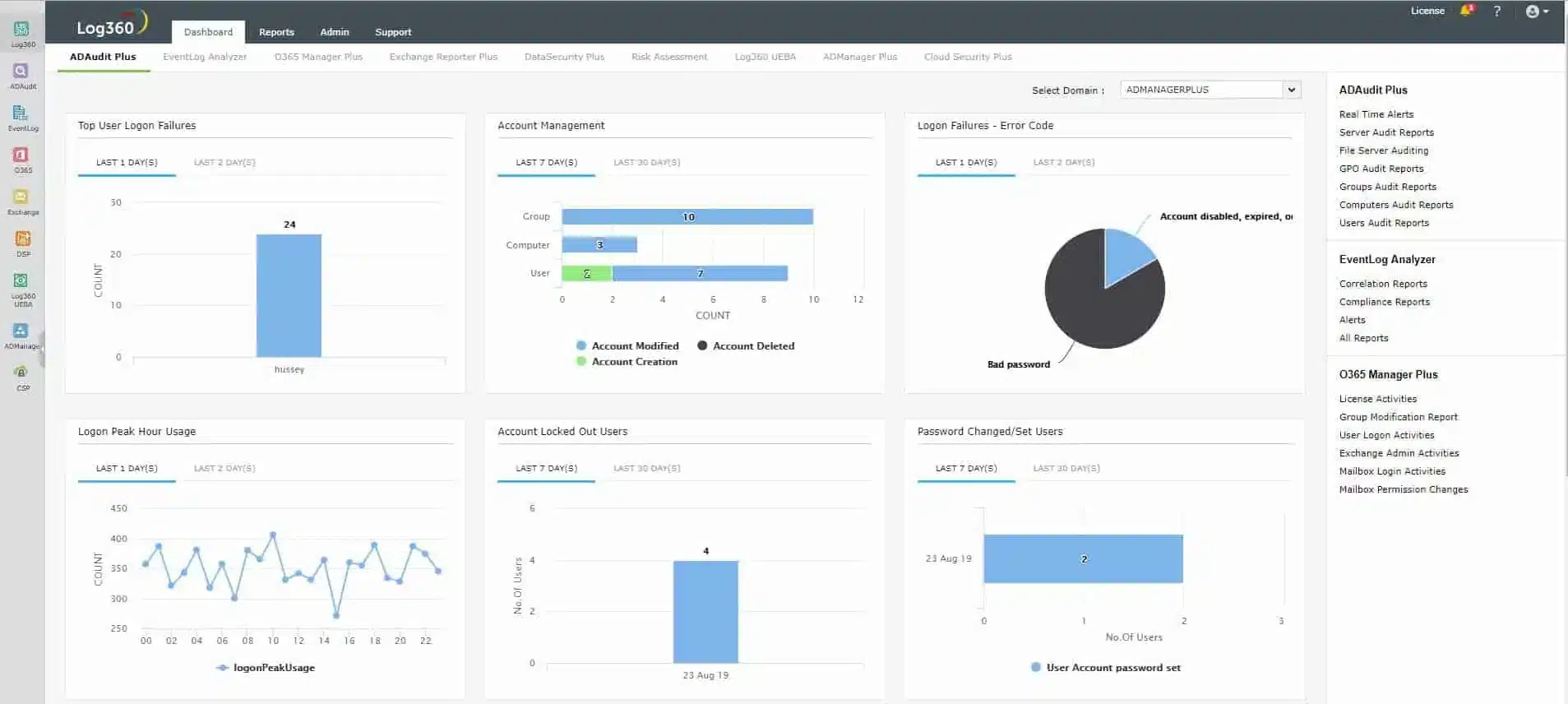

- ManageEngine Log360 (bezpłatna próba) Ten duży pakiet narzędzi bezpieczeństwa zapewnia rejestrowanie aktywności i monitorowanie integralności plików za pomocą zautomatyzowanych odpowiedzi na blokowanie nieautoryzowanej aktywności, takie jak szyfrowanie plików. Działa na systemie Windows Server. Rozpocznij 30-dniowy bezpłatny proces.

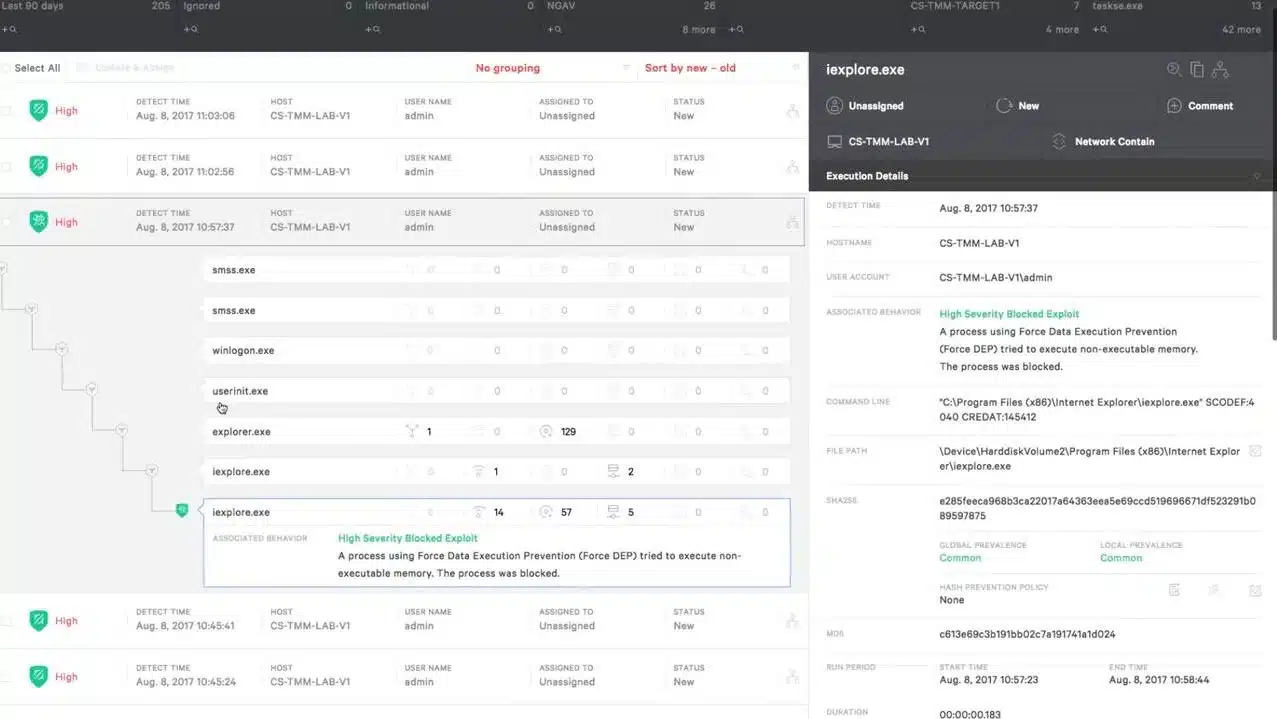

- Falcon Crowdstrike zapobiega Ten antywirus nowej generacji oparty na urządzeniu chroni przed szeregiem typów złośliwego oprogramowania, w tym ransomware. Dostępne dla systemu Windows, MacOS i Linux.

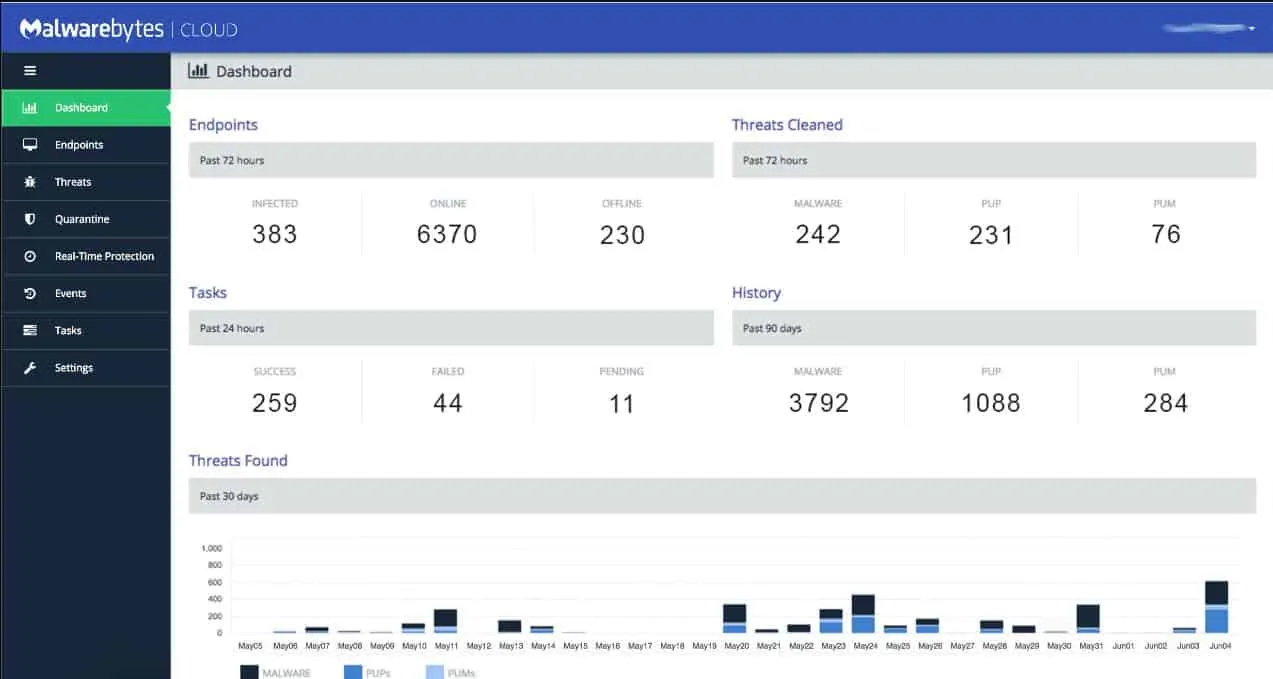

- Malwarebytes Punkt końcowy ochrony antywirusowej z wbudowaną ochroną oprogramowania ransomware.

- Narzędzie Kaspersky Anti-Ransomware Darmowy samodzielny instalator. Dostępne zarówno dla ochrony domu, jak i przedsiębiorstw.

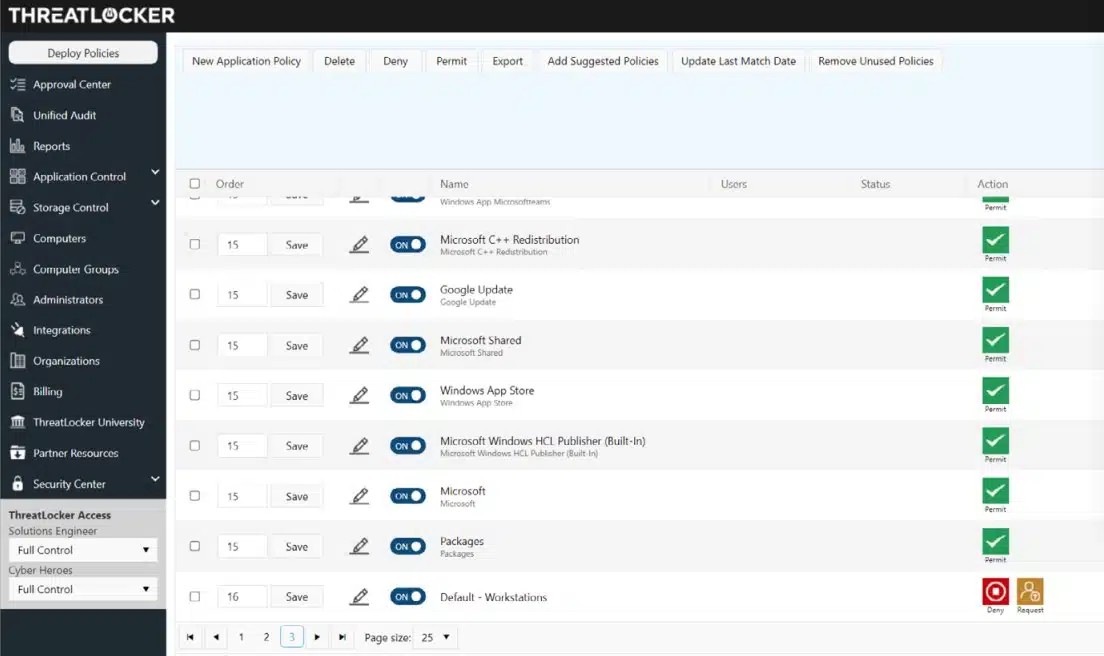

1. Szafka zagrożeń (bezpłatna wersja demonstracyjna)

Groundlocker upraszcza strategię potrzebną do radzenia sobie z oprogramowaniem ransomware – blokuje całe oprogramowanie przed uruchomieniem. Bez względu na to, jakie programy dostaną się na twoje punkty końcowe, mogą one’t Uruchom. Platforma pozwala skonfigurować “Zezwalaj na listę,” który jest zagrożeniem’S S nazwa białej. Oprogramowanie na tej liście będzie mogło realizować, więc tak długo, jak się’T ransomware z białej, twoje punkty końcowe są całkowicie chronione bez potrzeby tworzenia kopii zapasowych danych.

Dzięki do blok na wykonaniu, Menedżerowie systemu Don’T muszę martwić się, że użytkownicy instalują własne preferowane oprogramowanie, a każdy rodzaj złośliwego oprogramowania jest wyłączony przez strategię. Istnieje możliwość, że złośliwe oprogramowanie wkradnie się na twoje punkty końcowe przebrane za inny, legalny program. Na przykład kawałek ransomware można wykonać za pomocą nazwy słowo.exe na jego pliku zawierającym. Jednak ThrealLocker może odróżnić prawdziwy program od fałszywego, patrząc na atrybuty pliku wykonywalnego, takie jak rozmiar.

Kluczowe cechy:

- Domyślnie blokuje całe oprogramowanie

- Pozwala na uruchomienie nazwanego oprogramowania

- Kontroluje dostęp do zasobów przez dozwolone oprogramowanie

Producenci oprogramowania końcowego naliczają opłatę za każdą instalację, więc zarządzanie licencjami jest ważne. Jeśli kupiłeś pięć licencji na oprogramowanie, musisz zrobić, aby na Twojej stronie zainstalowano tylko pięć kopii. Z Zezwalanie na Funkcja ThreatLocker, możesz zobaczyć, ile punktów końcowych ma każdy oprogramowanie. Instalujesz go sam i zatwierdzasz to podstawa na urządzenie. Tak więc inni użytkownicy, którzy pracują nad punktami końcowymi, na których to zrobiłeś’t Zainstaluj ten pakiet może’t masz. Jeśli spróbują sam to zainstalować, wygrał’t pracuj, a jeśli fragment ransomware umyka to oprogramowanie prawne, wygrał’t Uruchom.

Cała platforma ThreatLocker ma szereg komponentów, które umożliwiają skupienie bezpieczeństwa systemu na ochronie dostępu Aplikacje zamiast urządzeń. Jest to obecnie niezbędny ruch, ponieważ wiele aplikacji, z których korzystają firmy, to pakiety SaaS, które są hostowane serwery chmurowe. Tak więc dla firm, które całkowicie korzystają z aplikacji SaaS, skupienie bezpieczeństwa na urządzeniach lokalnych jest bezużyteczne. Dzięki systemowi zagrożenia możesz zapewnić dostęp do dowolnej aplikacji w dowolnym miejscu.

Profesjonaliści:

- Odpowiednie do sieci hybrydowych

- Wdraża architekturę Zero Trust (ZTA)

- Tworzy wirtualną sieć

Cons:

- Czyn’t obejmują menedżera pełnego dostępu

Podejście zagrożenia do radzenia sobie z oprogramowaniem ransomware i zarządzaniem zespołami rozproszonymi jest trudne do zrozumienia. Najlepszym sposobem na poznanie koncepcji zagrożenia jest dostęp demo systemu.

WYBÓR REDAKTORÓW

Groundlocker to nasz najlepszy wybór dla narzędzia zapobiegania ransomware, ponieważ automatycznie blokuje całe oprogramowanie przed wykonywaniem. Ta prosta strategia oznacza, że wszystkie złośliwe systemy są natychmiast rozpatrywane. Obejmuje to zaawansowane strategie inwazji zagrożeń z systemami takimi jak zdalne trojany dostępu, a także oprogramowanie ransomware i złośliwe oprogramowanie. Pozwalasz na uruchomienie autoryzowanego oprogramowania, rejestrując je na białej. Ta zatwierdzona lista systemów jest również przydatna do okresowych skanów usuwania złośliwego oprogramowania – wszystkiego, co jest’t Na liście jest usunięte. Pomiędzy skanami blok na wszystkich wykonywalnych.

Pobierać: Zdobądź darmowe demo

OS: Oparte na chmurze

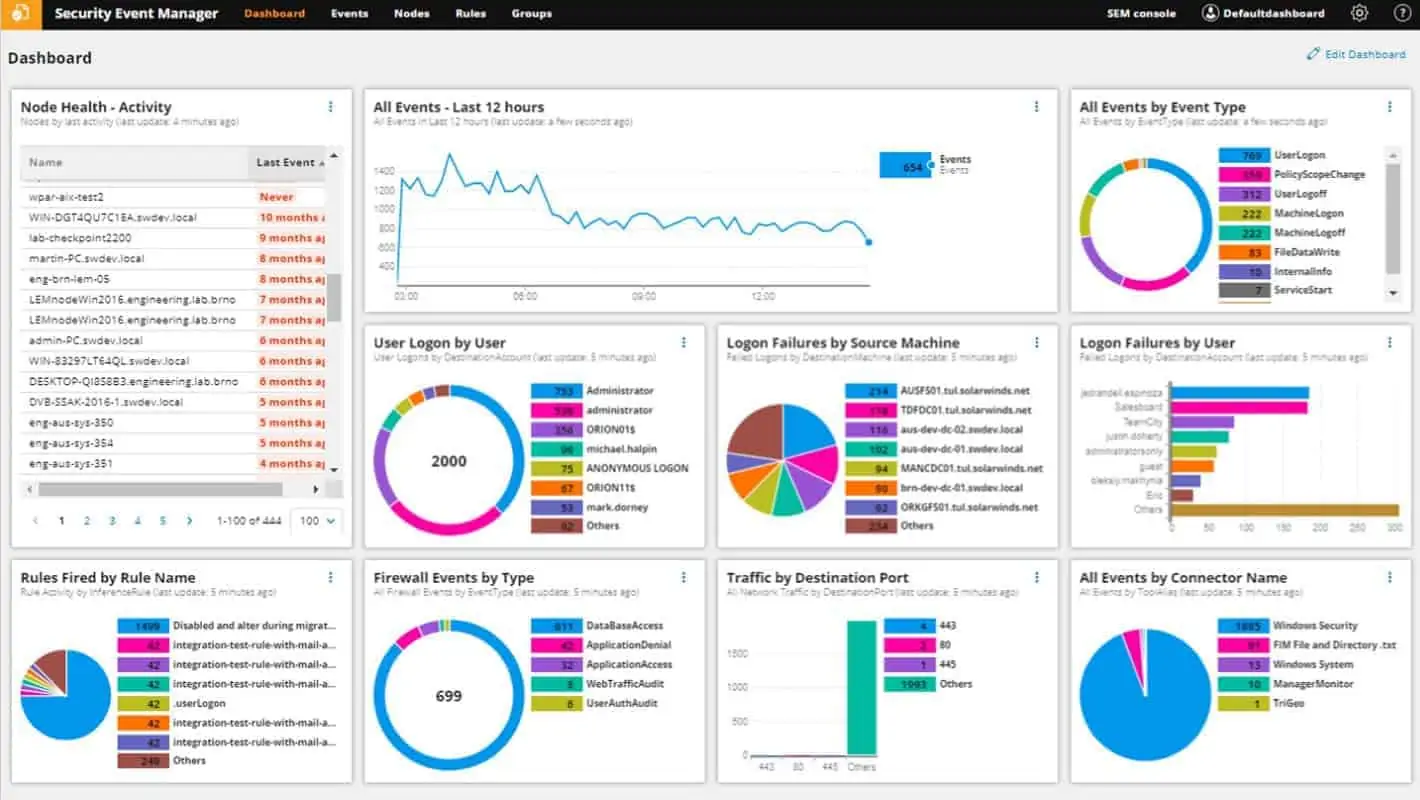

2. SolarWinds Security Event Manager (bezpłatny proces)

SolarWinds Security Event Manager (Sem) jest cenionym narzędziem bezpieczeństwa, które zapobiegają oprogramowaniu ransomware dla środowisk średnich i dużych. Menedżer ds. Bezpieczeństwa wydarzeń zapewnia bezpieczeństwo sieciowe na poziomie przedsiębiorstw po cenach małych firm. Ceny zaczyna się od 2525 USD (2019 £), ale możesz uzyskać 30-dniowy w pełni funkcjonalny proces za darmo, aby upewnić się, że to upewnić się’jest odpowiedni dla Ciebie.

Pulpit nawigacyjny Menedżer wydarzeń bezpieczeństwa monitoruje i ostrzega o wielu zdarzeniach związanych z bezpieczeństwem w sieci i działa proaktywnie, aby utrzymać urządzenia w sieci bezpiecznej i aktualnej. Chociaż ten program ma dziesiątki funkcji, które czynią go potężnym narzędziem bezpieczeństwa, my’Skoncentruj się przede wszystkim na właściwościach anty-ransomware dla tego artykułu.

Kluczowe cechy

- Monitorowanie integralności pliku

- Monitorowanie bezpieczeństwa systemu poprzez analizę dziennika

- Wykrywanie zagrożenia

- Zautomatyzowana odpowiedź

- Raportowanie zgodności

Społeczność wywiadu i wykrywanie zagrożeń. Security Event Manager (SEM) wykorzystuje szereg źródeł, aby zawsze mieć najnowsze informacje na temat ewoluujących zagrożeń i najnowszych ewolucji ransomware. Platforma SEM jest stale aktualizowana o analizy w czasie rzeczywistym, wektorów ataku oraz złośliwych serwerów dowodzenia i sterowania, aby nic nie przesuwa się przez pęknięcia.

Głębokie nurkowanie i przeprowadzanie analizy kryminalistycznej ze szczegółowym rejestracją. Łatwo przesiadaj i sortuj dzienniki sieciowe, aby dostosować i poprawić wykrywanie oparte na zagrożeniach ransomware. Kompiluj dzienniki z serwerów, aplikacji i innych urządzeń do przechowywania sieci z konfigurowalnymi funkcjami wyszukiwania i funkcjami wizualizacji.

Automatycznie wykryj i zatrzymaj zachowanie ransomware. Gdy konto zostanie zagrożone, może być trudno zidentyfikować to konto i wyłączyć jego dostęp. Z SEM’S Monitor aktywności, możesz ustawić predefiniowane progi, które mogą cię alarmować lub podjąć konkretne działania przed tym konto. Szybko zidentyfikuj i zatrzymaj konto, gdy zachowuje się złośliwie, zmienia rozszerzenia plików lub próbuje eskalacji uprawnienia w sieci.

Profesjonaliści:

- Jest łatwe do wdrożenia-zawiera liczne szablony wykonane, pulpity nawigacyjne i monitory

- Zapewnia zautomatyzowaną ochronę ransomware z sztuczną inteligencją

- Ponad 700 wstępnie skonfigurowanych alertów, reguł korelacji i szablony detekcji zapewniają natychmiastowe wgląd w instalację

- Reguły reakcji zagrożenia są łatwe do zbudowania i wykorzystania inteligentnych raportów w celu zmniejszenia fałszywych pozytywów

- Wbudowane funkcje raportowania i deski rozdzielczej pomagają śledzić problemy i udokumentować wydajność w czasie

Cons:

- Funkcja gęsta – wymaga czasu na pełne zbadanie wszystkich funkcji

Ogólnie, SolarWinds Security Event Manager ma setki zasad korelacji poza pudełkiem, które mogą ostrzec o podejrzanych zachowaniach w czasie rzeczywistym. Możesz także skonfigurować nowe reguły dzięki normalizacji danych dziennika. Pulpit nawigacyjny daje centrum poleceń do identyfikacji potencjalnych luk w sieciach.

SEM działa w środowisku Windows i może być instalowany na systemie Windows Server 2012-2016. SolarWinds oferuje 30 dniowy okres próbny dla sem.

3. Spinone Ransomware Ochrona (bezpłatna próba)

Kręcić się.ai spinone Specjalizuje się w ochronie danych dla platform SaaS. W szczególności integruje się z Google Workspace (G Suite), Microsoft 365 i Salesforce. Narzędzie obserwuje aktywność w systemach przechowywania danych, skanowanie połączeń interfejsów API pod kątem aktywności złośliwego oprogramowania i śledzenie zachowań użytkownika dla złośliwej działalności człowieka. Usługa zapewnia również funkcję tworzenia kopii zapasowych i odzyskiwania, więc nigdy nie będziesz kusiła zapłacenia okupu.

System kopii zapasowej Spinone automatycznie tworzy repozytorium plików i hostuje je na AWS, GCP lub Azure. Możesz także wybrać drugą kopię przechowywaną na urządzeniu lokalnym w biurach. Narzędzie przyjmuje pełne i przyrostowe kopie zapasowe na poziomie plików. Jednak nieustannie skanuje wszystkie pliki i blokuje ruch zaktualizowanego pliku do tworzenia kopii zapasowych, jeśli wykryto aktywność ransomware.

Kluczowe cechy:

- Skanowanie ransomware

- Kopii zapasowych i odzyskiwania

- Technicy i analitycy cyberbezpieczeństwa

- Gwarancja odzyskiwania

Sklepy z plików w chmurze wygrały’t Wykonaj kod, więc nie masz’T Muszę się martwić o oprogramowanie ransomware działające bezpośrednio w serwerach plików. Zamiast tego te systemy pamięci SaaS mogą być naruszone za pośrednictwem zdalnego dostępu do aplikacji, który jest ułatwiony za pośrednictwem interfejsów API. Po zidentyfikowaniu uszkodzonego pliku Spinone natychmiast odłącza dostęp do wszystkich dostępów do API i izoluje uszkodzone pliki.

Po powiadomieniu o ataku ransomware, system bada źródło oprogramowania ransomware, śledząc za pośrednictwem dzienników dostępu do plików. Po dostarczeniu pełnego raportu na temat ataku usługa Spinone usuwa uszkodzone pliki i zastępuje je czystymi kopiami pobranymi z repozytorium kopii zapasowych.

Profesjonaliści:

- Skanowanie ransomware i złośliwego oprogramowania

- Monitorowanie plików pod kątem poufnej ochrony danych

- 2-godzinna obietnica odzyskiwania po awarii

- Tworzenie kopii zapasowych i odzyskiwania danych

Cons:

- Chroni tylko określone platformy chmurowe, nie wszystkie

Usługa Spinone jest dostępna w trzech edycjach: Spinone dla Microsoft 365, Spinone dla G Suite i Spinone dla Salesforce. Usługa Salesforce ma mniej obiektów w planie, z systemem tworzenia kopii zapasowych i odzyskiwania., Pozostałe dwa plany oferują śledzenie zachowań użytkowników, kontrola zgodności, oceny ryzyka i zapobieganie utratę danych, a także skanowanie oprogramowania ransomware i złośliwego oprogramowania. Możesz uzyskać dostęp do dowolnego z tych planów za pomocą 15-dniowy bezpłatny proces.

4. Manage Manage Vensability Manager Plus (bezpłatny próba)

Odejmij katastrofy, zamykając exploits Zarządzaj menedżerem podatności na podatność Plus Zanim odkryją je producenci oprogramowania ransomware. Jest to skaner podatności na menedżera plasterów w pakiecie i może nawet wykryć słabości zero-day i zamykać je.

Nie możesz przewidzieć, jakie osłabienie systemu użyje następnej fali oprogramowania ransomware, aby dostać się do twojego systemu, więc stwardnienie wszystkiego przed każdym możliwym atakiem za pomocą tego pakietu oprogramowania. Pakiet w systemie Windows Server działa pakiet Vensability Manager Plus, ale dociera do sieci, aby skanować wszystkie urządzenia z systemem Windows, MacOS i Linux. Cykl skanowania występuje co 90 minut i przegląda inwentaryzację oprogramowania każdego urządzenia, szukając nieautoryzowanych pakietów i oprogramowania, które zostały oznaczone jako koniec życia.

Kluczowe cechy:

- Skanowanie podatności

- Zarządzanie poprawkami

- Hartowanie systemu

- Ocena ryzyka serwera WWW

Wszystkie obecne i autoryzowane oprogramowanie i OSS są skanowane pod kątem ryzyka. Obejmuje to sprawdzanie ich statusów patchu i patrzenie na ich konfiguracje. Jeśli łatki są dostępne, menedżer podataków plus uruchamia menedżera łatek, który jest częścią pakietu. Niewłaściwe konfiguracje oprogramowania i sprzętu i podświetlone dla akcji, a system może nawet generować skrypty do wyrównania interakcji urządzenia i oprogramowania w celu usunięcia punktów wejścia dla złośliwego oprogramowania i intruzów.

Aktywa internetowe są szczególnie narażone na potencjalne ataki, dlatego usługa oceny ryzyka podatności w tym systemie zarządzania zwraca szczególną uwagę na aktywa bieżące, szukając możliwości, które hakerzy mogą wykorzystać do zarażenia stron internetowych lub ataku Twoich usług.

Profesjonaliści:

- Może wykryć słabości bezpieczeństwa, nawet zanim zostaną opublikowane

- Obejmuje systemy do wykrywania i zamykania exploitów

- Zapewnia zautomatyzowany menedżer łatek w apartamencie

- Rejestruje wszystkie odkrycia i działania dotyczące raportowania zgodności

Cons:

- Czyn’t Rozciągaj się na platformy chmurowe

ManageEngine zapewnia bezpłatną edycję Vensability Manager Plus, która jest ograniczona do ochrony 25 urządzeń. Wersje płatne są oferowane na 30-dniowy bezpłatny proces.

5. ManageEngine Log360 (bezpłatna próba)

Manage, log360 zapewnia Karmie inteligencji zagrożenia, który wymienia znane adresy źródłowe hakerów i niedawno używane metody. Umożliwia to SIEM skanowanie rekordów dziennika i aktywności sieciowej w celu wyszukiwania komunikacji z tych źródeł. W międzyczasie monitor integralności plików szuka nieoczekiwanych działań na temat plików i możesz określić, że powiadomienia o dowolnych działaniach szyfrowania.

Kluczowe cechy:

- Adres IP i czarna lista domeny

- Rejestrowanie aktywności

- Monitorowanie integralności pliku

- Anomalne wykrywanie zachowań

Pakiet obejmuje Analityka zachowań użytkowników i encji (Ueba). To rejestruje wszystkie działania na konto użytkownika i na urządzenie. Złośliwe oprogramowanie, takie jak oprogramowanie ransomware można zauważyć, gdy aktywność w punkcie końcowym nagle się zmienia.

System zarządzania obsługą obejmuje wiele różnych modułów, które mogą być trudne do skoordynowania. Jednak Orkiestracja bezpieczeństwa, automatyzacja i reakcja (SOAR) Jednostka w pakiecie zajmuje się tym problemem. Zapewnia to pojedynczy interfejs, w którym określasz działania do wdrożenia po wykryciu zagrożenia. Działania te będą obejmować kilka modułów, a także narzędzi stron trzecich.

Kiedy oprogramowanie ransomware Zidentyfikowane są akcje szyfrowania, system natychmiast zawiedzie zaangażowane konto użytkownika i zablokuje całą komunikację z dowolnym adresem IP jako zaangażowanym w prowadzenie złośliwego oprogramowania.

Profesjonaliści:

- Poufna ochrona danych dla zgodności ze standardami

- Zautomatyzowane odpowiedzi

- Interakcja z narzędziami stron trzecich

Cons:

- Zbyt duża, aby mała firma mogłaby zarządzać

ManageEngine Log360 to pakiet lokalny, który działa Windows Server. Jest jednak w stanie zbierać dzienniki z innych systemów operacyjnych, urządzeń sieciowych i platform chmurowych. Współpracuje z narzędziami innych firm, takich jak zapory ogniowe i złośliwe oprogramowanie, aby uzyskać dalszą inteligencję aktywności systemowej. Możesz zbadać log360 z 30-dniową bezpłatną próbą.

6. Falcon Crowdstrike zapobiega

Falcon Crowdstrike zapobiega to system antywirusowy nowej generacji, który instaluje się na punktach końcowych. Pakiet jest dostępny dla systemu Windows, MacOS i Linux. Marka Falcon to rodzina produktów cyberbezpieczeństwa, które działają w połączeniu z Falcon Prevent. System zapobiegania Falcon jest produktem podstawowym w zakresie i działa jako agent punktu końcowego dla innych systemów Falcon, które są oparte na chmurze.

System Falcon zapobiegał wykryć szereg złośliwego oprogramowania, w tym oprogramowanie ransomware. System wykrywania w narzędziu jest oparty na anomalii. Oznacza to, że pakiet ustanawia podstawę normalnej aktywności na użytkownika na urządzeniu, a następnie szuka aktywności, która się nie’t pasuje do tego wzoru. To anomalne zachowanie jest następnie oznaczone do dalszych badań.

Kluczowe cechy

- Może wykryć ataki bez plików i bez złośliwego oprogramowania

- Szuka niezwykłych działań

- Zaktualizowane przez platformę Falcon

- Kontynuuje pracę, jeśli urządzenie jest offline

Wykrywanie oprogramowania ransomware. System otrzymuje wskaźniki ataku (IOA) z platformy Falcon i przewodnik ten jest wykrywaniem zagrożenia. Narzędzie ustanowi podstawę normalnej aktywności, a następnie będzie szukać innej aktywności. Te niezwykłe wydarzenia są porównywane do IOA.

Blokowanie oprogramowania ransomware. Nieoczekiwane pobieranie są blokowane poprzez izolowanie pliku i rysowanie użytkownika’S Umoc się na nowy plik. Pliki kwarantanny można wydać ręcznie.

Odpowiedź ransomware. Jeśli zidentyfikowano podejrzane działanie, zapobiegaj zabiciu jego procesów.

Ransomware Remediation. System zapobiegania oczyszcza się po potwierdzonym ataku poprzez usunięcie wszystkich plików związanych z zablokowanym złośliwym oprogramowaniem.

Profesjonaliści:

- Szybka odpowiedź dzięki inteligencji zagrożenia

- Elastyczne podejście z wykrywaniem anomalii, które może blokować ataki zero-dniowe

- Identyfikuje także aktywność intruza

- Może łączyć zestawy złośliwego oprogramowania w celu wykrycia i naprawy

Cons:

- Dzieje się tylko wtedy, gdy oprogramowanie ransomware jest już zainstalowane i uruchamiane

Możesz zacząć od 15-dniowego bezpłatnego procesu.

7. MalwareBytes Anti Ransomware Software

Malwarebytes (MBAM) Po raz pierwszy znalazł się na rynku, zapewniając wysokiej jakości ochronę złośliwego oprogramowania dla indywidualnych stacji roboczych. Szybko do przodu kilka lat, a Malwarebytes wnosi teraz ten sam poziom ochrony oprogramowania ransomware w środowisku biznesowym dzięki programowi anty-malwarzowi klasy biznesowej. Podczas gdy MalwareBytes oferuje parasol usług ochrony sieci, my’po prostu skup się na swoich możliwościach obrony ransomware.

We wczesnych dniach oprogramowania zapobiegania ransomware MalwareBytes było dostępne jako samodzielny produkt beta. Ta technologia jest teraz podstawową funkcją wbudowaną bezpośrednio w MalwareBytes Premium, która jest dostępna na platformach Android, Windows i Apple. Malwarebytes Premium zaczyna się od 39 USD.99 (31 £.99) rok na urządzenie dla konsumentów i 119 USD.97 (95 £.96) rok dla 3 urządzeń dla małych firm. Możesz uzyskać pełny podział ich cen biznesowych Tutaj. Ogólnie to’s doskonały pakiet bezpieczeństwa internetowego.

Kluczowe cechy

- Chroni Windows, MacOS, iOS i Android

- Stałe monitorowanie bezpieczeństwa punktu końcowego

- Wykrywanie zagrożenia oparte na AI

- Tworzy punkty przywracania dla wycofania systemu

Zapobieganie ransomware w czasie rzeczywistym. MBAM monitoruje każdy punkt końcowy na żywo w celu wykrycia aktywności oprogramowania ransomware. Obejmuje to rozpoznanie zdalnego wykonania kodu, złośliwe zmiany w rejestrze i szyfrowanie Rouge na komputerze.

Wykrywanie oprogramowania ransomware i uczenie maszynowe. Profile zagrożeń zbudowane z uczenia maszynowego pomagają proaktywnie identyfikować i zatrzymać oprogramowanie ransomware, zanim będzie mogło się rozprzestrzeniać. Ta technologia pozwala wyprzedzić warianty oprogramowania ransomware, które tradycyjnie unikają znanego odcisku palca złośliwego oprogramowania.

Opcje odzyskiwania oprogramowania ransomware. MalwareBytes go wykorzystuje’S RANSOMware Rolback Technology w celu utworzenia lokalnej pamięci podręcznej systemów i plików danych. Ta pamięć podręczna jest chroniona i może być reaktywowana w przypadku ransomware.

Profesjonaliści:

- Zapewnia wysoki poziom zagrożeń i zasobów zasobów z urządzeń w całej sieci

- Identyfikuje zarówno złośliwe procesy, jak i zachowanie

- Oferuje ochronę botnetu, a także ochronę przed zagrożeniami opartymi na przeglądarce

- Oferuje bezpłatną wersję

Cons:

- Chciałby zobaczyć dłuższą próbę pełnego produktu do testowania

8. Narzędzie Kaspersky Anti Ransomware

Kaspersky’S narzędzie przeciwpancerne S (KART) zostało niedawno odnowione i uwolnione dla każdego, kto chciałby spróbować. Ich rozwiązania premium oferują zarówno użytkowników domowych, jak i biznesowych automatyczne zarządzanie łatami, obsługą oprogramowania i ponad 20 innych technologii wykrywania zagrożeń. Kart kosztuje obecnie 39 USD.00 (31 £.99) dla 3 urządzeń domowych i 53 USD.99 (43 £.19) dla 3 urządzeń w środowisku biznesowym. Kasperksy’S narzędzie anty-ransomware jest kompatybilne z Windows OS Environments.

Kluczowe cechy

- Oferowane w bezpłatnych i płatnych wersjach

- Działa w systemie Windows

- Blokuje nieautoryzowane szyfrowanie

Blokowanie szyfrowania u źródła. Podobnie jak inne narzędzia bezpieczeństwa, Kart może wykrywać i blokować oba lokalne zdalne wykonania ransomware. Może wykryć, kiedy próbuje się szyfrowanie plików i powstrzymać ten proces przed końcem.

Działa w połączeniu z innymi narzędziami. Kart ma wyjątkową zdolność do biegania wraz z innym oprogramowaniem antywirusowym. Podczas gdy większość narzędzi przeciwwirusowych będzie się ze sobą walczyć i powodować problemy, Kart może pozornie uruchomić inne istniejące punkty końcowe bezpieczeństwa.

Wykrywa coś więcej niż tylko oprogramowanie ransomware. Oprócz ataków ransomware, Kart może wykryć nielegalne wydobywanie kryptografii, infekcje adware i obiekty roszczeń na komputery końcowe na komputerach końcowych.

Profesjonaliści:

- Całkowicie za darmo

- Prosta instalacja – potrzebna mała konfiguracja

- Idealne dla małych firm i użytkowników domowych

Cons:

- Nie jest to najlepsza opcja dla sieci korporacyjnych

Wniosek

To’jest jasne, że zagrożenie ransomware jest tutaj, i staje się coraz bardziej zaawansowane w miarę upływu czasu. Dobra wiadomość jest taka, że istnieje teraz więcej narzędzi programowych i środków bezpieczeństwa urządzeń, które możesz teraz wdrożyć, aby zapewnić bezpieczeństwo sieci.

Wszystkie wyżej wymienione narzędzia są dostępne jako bezpłatne próby, więc wypróbuj kilka i zobacz, która ochrona ransomware jest dla Ciebie odpowiednia.

Czy wcześniej doświadczył ataku ransomware? Czy byłeś w stanie wyzdrowieć? Niech komentarz na temat twojego doświadczenia w sekcji komentarzy poniżej.

Chroń swoją sieć przed FAQ oprogramowania ransomware

Jak zapobiec atakowi ransomware WannaCry?

Pierwszym krokiem do zrobienia w celu zapobiegania atakom WannaCry jest aktualizacja wersji systemu Windows lub Windows Server. Wannacry nie’t Attack Windows 8, Windows 10, Windows Server 2008, Windows Server 2012 lub Windows Server 2016. Regularnie tworzyć tworzenie kopii zapasowych systemu, aby wszystko mogło zostać przywrócone, gdy tylko nastąpi atak.

Czy szyfrowanie dysku twardego zapobiega ransomware?

NIE. Szyfrowanie dysku twardego jest prawidłową miarą bezpieczeństwa w stosunku do kradzieży danych. Jednak zaszyfrowane dane można ponownie szyfrować. Kiedy twoje własne szyfrowanie znajduje się pod szyfrowaniem ransomware, Twoje dane są tak niedostępne, jak gdybyś miał’T szyfrowałem to.

Czy oprogramowanie ransomware może rozprzestrzeniać się za pośrednictwem sieci?

Tak. Tradycyjnym punktem wejścia do ransomware to załączniki e -mailowe. Jednak moduły replikacji pakietu wirusowego mogą zbadać i wykorzystać znane luki w celu dotarcia do innych urządzeń, które są dostępne dla zainfekowanego komputera przez sieć.

Co jest w tym artykule?

- Co to jest oprogramowanie ransomware?

- Ograniczenie dostępu w celu zapobiegania oprogramowaniu ransomware

- Zapobiegaj przestojom oprogramowania ransomware za pomocą kopii zapasowych

- Najlepsze oprogramowanie do ochrony ransomware

- Chroń swoją sieć przed FAQ oprogramowania ransomware

Zarządzane usługi bezpieczeństwa

Chroń swoje krytyczne dane, monitoruj swoje środowisko pod kątem włamań i odpowiadaj na incydenty bezpieczeństwa za pomocą usług zabezpieczeń zarządzanych 24/7.

Profesjonalne usługi

Profesjonalne usługi

Zainteresowany uzyskaniem wyceny? Skontaktuj się z nami już dziś i dowiedz się, w jaki sposób nasze profesjonalne usługi bezpieczeństwa cyber

EMEA Cyberbezpieczeństwo

O nas

Hitachi Systems Security’misją jest uczynienie Internetu bezpieczniejszym miejscem

dla wszystkich, aby wykorzystać pełny potencjał łączenia ludzi i firm w celu budowania zaufania relacji, które mogą być katalizatorem bezproblemowej współpracy i nieograniczonej innowacji.

Skontaktuj się z nami

- Dom

- Zarządzane usługi bezpieczeństwa

- Inteligencja cybernetyczna (nowa)

- Zagrożenie i bezpieczeństwo monitorowanie i zarządzanie dziennikiem

- Managed Program oceny podatności

- Zarządzanie ryzykiem

- Zarządzane bezpieczeństwem zgodności PCI-DSS

- Monitorowanie bezpieczeństwa w chmurze (AWS/Azure/M365)

- Wykrywanie i reakcja punktu końcowego

- Wykrywanie sieci i reakcja

- Usługa wykrywania włamań

- Digital Forensics i Response Response

- Monitorowanie zarządzania integralności plików

- Ochrona DDOS

- Usługa inteligencji zagrożeń (Mroczne monitorowanie stron internetowych)

- Program świadomości bezpieczeństwa

- Profesjonalne usługi

- Testowanie penetracji

- IT/OT Ocena podatności

- Ocena aplikacji (przegląd sieci/mobil/kod)

- Inżynieria społeczna i świadomość bezpieczeństwa

- Przegląd konfiguracji bezpieczeństwa

- Przegląd architektury bezpieczeństwa

- Ocena kompromisowa

- Oceny postawy bezpieczeństwa

- Usługi skanowania aplikacji internetowych

- Rozwój programu bezpieczeństwa przedsiębiorstwa

- IT/OT Zarządzanie ryzykiem

- Ocena kontroli bezpieczeństwa (ISO, NIST, COBIT, SANS)

- Zgodność z PCI DSS

- Szybka zgodność

- Wirtualne ciso

- Zasady i procedury bezpieczeństwa

- Ocena dojrzałości architektury bezpieczeństwa

- DPO jako usługa

- Cyfrowa kryminalistyka

- Ocena kompromisowa

- Planowanie i obsługa reakcji na incydenty

- Zarządzane usługi bezpieczeństwa w Europie

- Profesjonalne usługi dla Europy

- Skontaktuj się z nami – biura europejskie

- O nas

- Wzmacniacz

- Cotygodniowe przewijanie

- Wydania prasowe

- Funkcje medialne

- Blog

- Broszury

- Filmy

- Kariera

- Wydarzenia

- CSR

Ty’został zainfekowany oprogramowaniem ransomware… co teraz? I jakie są kilka skutecznych wskazówek, aby zapobiec infekcji ransomware?

Oprogramowanie ransomware może spaść w historii ludzkości jako jeden z najbardziej złowrogich cyberataków, najpierw szyfrowania plików i dokumentów, a następnie wymuszanie pieniędzy, aby je odszyfrować. W ostatnim przypadku 110 domów opieki w całym.S. Ryuk, Ryuk, został dotknięty, gdy firma informatyczna. Centra opieki nie były w stanie uzyskać dostępu do dokumentacji medycznej, jeden rzecznik mówi o możliwych zgonach pacjentów z powodu zakażenia złośliwym oprogramowaniem. Zapotrzebowanie na okup w wysokości 14 milionów dolarów Bitcoin było nieosiągalne dla firmy IT.

Ransomware to rodzaj złośliwego oprogramowania, który nadal powoduje spustoszenie na całym świecie. Raport McAfee stwierdził, że ataki ransomware wzrosły o 118% do pierwszego kwartału 2019 r.

Szpitale, szkoły, firmy IT, instytucje finansowe, wszystkie rodzaje organizacji są celem ransomware w 2019 r. W rzeczywistości ponad 500 szkół w U.S. były ofiarami ransomware.

Ponadto koszty oprogramowania ransomware są nadal spiralne, trzykrotne w 2019 r.; średni koszt wynosi 36 295 USD.

Przygotowanie do ataku ransomware to pozytywne działanie, które wszystkie firmy powinny wbudować w swój strategiczny plan bezpieczeństwa.

Jak zdarzają się infekcje ransomware?

Aby zrozumieć, jakie działania mogą pomóc w ochronie Twojej firmy przed oprogramowaniem ransomware, najpierw musisz wiedzieć, jak oprogramowanie ransomware infekuje sieć firmy.

Cyberokrymy wykorzystują szereg wypróbowanych i testowanych metod w celu zainicjowania infekcji; Niektóre z najbardziej znanych obejmują:

E -maile phishingowe

Phishing jest nadal bardzo udaną metodą stosowaną do infekowania sieci komputerowej za pomocą oprogramowania ransomware. W rzeczywistości interwencja człowieka jest potrzebna dla prawie wszystkich cyberataków, a inżynieria społeczna jest kluczowym sposobem manipulowania użytkownikami końcowymi.

Drive-by-Down ładuje

Witryny lub reklamy online zawierające złośliwe oprogramowanie, to punkt wejścia do infekcji oprogramowania ransomware u użytkownika końcowego’maszyna S; luki w przeglądarkach lub innym oprogramowaniu ułatwiającym infekcję. Często użytkownicy nawet nie zdają sobie sprawy z infekcji, internetowe zestawy exploit wyszukujące wady oprogramowania, a następnie używają ich do instalacji ransomware.

Protokół pulpitu zdalnego (RDP)

RDP to narzędzie regularnie używane przez działy IT do zarządzania punktami końcowymi. Ponadto jest używany przez cyberprzestępcy, aby pomóc propagować ransomware w sieci, często w ciągu kilku miesięcy i podstępu.

Luki w systemie operacyjnym

Wady w systemie operacyjnym i innym oprogramowaniu, takie jak przeglądarki, oferują cyberprzestępcy sposób na sieć w celu zainicjowania infekcji.

Wymienne media

FOB USB zakażone ransomware zostały wysłane na stanowisko do niczego niepodejrzewających odbiorców. FOBS albo automatycznie uruchamiają oprogramowanie ransomware, jeśli zostaną wstawione lub używają sztuczek inżynierii społecznej, za pośrednictwem kuszących komunikatów, zachęcania odbiorcy do rozpoczęcia instalacji.

5 sposobów zapobiegania infekcji ransomware

Wiedza o tym, jak ransomware kończy się w naszych sieciach, może pomóc nam zapobiec temu w pierwszej kolejności:

1. Szkolenie świadomości bezpieczeństwa

Szkolenie w zakresie świadomości bezpieczeństwa zapewnia Twoją firmę narzędzia do zapewnienia pracownikom wpływu phishing, przełomów i ogólnych higieny bezpieczeństwa. Krótko mówiąc, szkolenie wszystkich pracowników na temat ryzyka phishingu i bezpiecznej pracy może pomóc zatrzymać oprogramowanie ransomware, zanim się zacznie.

2. Wykrywanie i reakcja punktu końcowego (EDR)

Narzędzia EDR to agenci, które mogą szukać znanych znaków cyberataku, w tym ransomware. Narzędzia te zwykle wysyłają powiadomienia do administratorów i użytkowników końcowych, jeśli wzorzec ataku zostanie zauważony.

3. Regularne łatanie

Wiele infekcji oprogramowania ransomware musi wykorzystać wady oprogramowania, takie jak przeglądarka do aktywowania infekcji. Dlatego upewnij się, że regularnie załatujesz swoje punkty końcowe, ponieważ jest to istotna akcja w walce z oprogramowaniem ransomware i innym złośliwym oprogramowaniem.

4. Zapobiegaj uruchomieniu makr

Niektóre formy oprogramowania ransomware są ukryte w dokumentach, często dostarczane przez e -maile phishingowe. Jeśli to możliwe, zapobiegaj automatycznym uruchomieniu makr po otwarciu dokumentu.

5. Użyj bezpiecznego i odpornego na ransomware system tworzenia kopii zapasowych

Korzystanie z prawidłowego systemu kopii zapasowych może być darem niebios, jeśli zostaniesz zarażony przez oprogramowanie ransomware. Musi jednak być zapisany na powietrzu i idealnie przechowywany poza witryną.

Odzyskiwanie infekcji ransomware

Lepiej jest zapobiegać niż leczyć. Jednak cyberprzestępcy za ransomware nie można nie docenić. Nawet przy najlepszych środkach, możesz nadal skończyć jako ofiara oprogramowania ransomware. To powiedziawszy, jaki rodzaj planu naprawy jest potrzebny w tych okolicznościach?

Usługi badań ransomware, takie jak dostarczone przez naszego partnera serwisowego Cytelligence, mogą być wykorzystywane do odzyskiwania danych i usuwania ransomware. Dlatego badanie ransomware to proces obejmujący kilka kluczowych kroków.

1. Izolować

Izolacja każdego zainfekowanego punktu końcowego pomaga zapobiegać dalszemu rozprzestrzenianiu się infekcji.

2. Znajdź

Zlokalizowanie punktu wejścia i odkształcenia ransomware daje badaczowi informacje potrzebne do bezpiecznego usunięcia oprogramowania ransomware.

3. Usunąć

Usunięcie oprogramowania ransomware jest niezbędne, aby zapewnić dalszą infekcję. Może to być złożone, ponieważ niektóre oprogramowanie ransomware ukrywa się w trybie skradania się, reaktywowane w późniejszym terminie.

4. Odzyskiwać

Po czystym usunięciu ransomware może odbyć się odzyskiwanie zaszyfrowanych plików.

Wniosek

FBI opublikowało niedawne powiadomienie doradzające u.S. firmy o rosnącym zagrożeniu o wysokim wpływie ransomware. FBI radzi również, aby firmy nie płacić okupu. W przypadku coraz kosztownych wymagań dotyczących okupu płatność może nie być opcją dla firmy.

Zamiast tego zapobieganie infekcji za pomocą czujności i dobrych środków bezpieczeństwa jest bardziej skutecznym sposobem zarządzania zagrożeniem. Jeśli jednak zostaniesz zainfekowany tym najbardziej złowrogim złośliwym oprogramowaniem, usługa dochodzenia ransomware jest dobrą opcją zminimalizowania wpływu.

Jeśli potrzebujesz dalszych wskazówek, jak walczyć z oprogramowaniem ransomware, pobierz naszą poręczną infografika, klikając poniżej.

Hitachi Systems Security to globalny dostawca usług bezpieczeństwa IT, który buduje i dostarcza dostosowane usługi do monitorowania i ochrony najbardziej krytycznych i wrażliwych zasobów IT w infrastrukturze 24/7.