Streszczenie

1. Zaszyfrowane aplikacje do przesyłania wiadomości chronią prywatność przed potencjalnymi hakerami.

2. Szyfrowanie zapewnia, że tylko nadawca i odbiorca mogą zobaczyć wiadomości.

3. Aplikacje takie jak Wire i Signal Szyfruj komunikaty według projektu.

4. Zaszyfrowane połączenia były naturalnym następnym etapem bezpieczeństwa komunikacji.

5. Opracowanie technologii zaszyfrowanych połączeń głosowych okazało się trudne.

6. Obie strony muszą korzystać z tego samego systemu do szyfrowania end-to-end.

7. Otwarte protokoły szyfrowania pozyskiwania umożliwiłyby bezpieczną komunikację na różnych platformach.

8. Unikaj używania niezabezpieczonych sieci Wi-Fi do przekazywania danych osobowych.

9. Unikaj przechowywania poufnych danych na urządzeniach mobilnych i aplikacjach do przesyłania wiadomości.

10. Użyj oprogramowania bezpieczeństwa jako ostatecznego ośrodka, aby uzyskać dodatkową ochronę.

Pytania i odpowiedzi

1. Jak szyfrowane aplikacje do przesyłania wiadomości chronią prywatność?

Zaszyfrowane aplikacje do przesyłania wiadomości chronią prywatność, zapewniając, że tylko nadawca i odbiorca mogą zobaczyć wiadomości. Oznacza to, że wiadomości nie mogą być dekodowane ani rozwikyskiwane przez osoby z zewnątrz lub twórcę aplikacji.

2. Które aplikacje szyfrują wiadomości według projektu?

Aplikacje takie jak Wire i Signal Szyfruj komunikaty według projektowania, zapewniające automatyczne szyfrowanie dla wszystkich komunikacji.

3. Jakie są wyzwania związane z opracowywaniem zaszyfrowanych połączeń głosowych?

Opracowanie zaszyfrowanych połączeń głosowych jest trudne ze względu na złożoność połączeń internetowych i niezawodność połączeń, szczególnie w przypadku połączeń komórkowych opartych na danych.

4. Dlaczego nie wszystkie połączenia i teksty zabezpieczone przez szyfrowanie?

Przyjęcie szyfrowania połączeń i tekstów jest spowalniane przez wymagania obu stron do korzystania z tego samego systemu do szyfrowania kompleksowego. Przekonanie wszystkich może być trudne do przejścia na określoną aplikację lub platformę.

5. W jaki sposób programiści mogą włączyć bezpieczną komunikację na różnych platformach?

Deweloperzy mogą umożliwić bezpieczną komunikację na różnych platformach, w pełni otwiera produkty szyfrowania pozyskiwania i wdrożenie tych samych protokołów szyfrowania kompleksowego do końca dla wszystkich aplikacji.

6. Jak osoby mogą zapewnić bezpieczeństwo prywatnej komunikacji?

Aby zapewnić bezpieczeństwo prywatnej komunikacji, osoby powinny unikać korzystania z ryzykownych sieci Wi-Fi, przechowywać poufne dane z urządzeń mobilnych i aplikacji do przesyłania wiadomości, a także rozważyć korzystanie z oprogramowania bezpieczeństwa jako ostateczności.

7. Dlaczego należy unikać niezabezpieczonych sieci Wi-Fi?

Niezabezpieczone sieci Wi-Fi są łatwymi celami dla hakerów w celu uzyskania dostępu do urządzeń osobistych i przechwytania przesyłanych danych. Ważne jest, aby uniknąć wysyłania danych osobowych w otwartych sieciach.

8. Dlaczego zaleca się przechowywanie poufnych danych poza urządzeniami mobilnymi i aplikacjami do przesyłania wiadomości?

Utrzymywanie wrażliwych danych poza urządzeniami mobilnymi i aplikacjami do przesyłania wiadomości zmniejsza ryzyko kradzieży danych w przypadku utraty urządzenia, kradzieży lub kompromisu fizycznego. To proaktywna miara w celu zwiększenia bezpieczeństwa danych.

9. Kiedy należy używać oprogramowania bezpieczeństwa?

Oprogramowanie bezpieczeństwa powinno być wykorzystywane jako ostateczność dla dodatkowej ochrony. Może działać jako dodatkowa warstwa obrony przed potencjalnymi zagrożeniami i lukami.

Co to jest szyfrowanie

Jeśli zapomnisz hasła, możesz je odzyskać, bezpiecznie wydając jednorazowy kod wpisowy (nawet w zdalnym środowisku). Ponadto, nawet jeśli wystąpi awaria dysku twardego lub systemu operacyjnego, administratorzy mogą bezpiecznie przeprowadzić odzyskiwanie za pomocą dedykowanych narzędzi. Narzędzie do zarządzania zapewnia, że informacje o odzyskiwaniu każdego komputera (klienta) wymagane do odzyskiwania są gromadzone przed rozpoczęciem szyfrowania, co sprawia, że wdrożenie i działanie przez administratora jest bardziej niezawodne i łatwiejsze. .

My’VE opanowane zaszyfrowane wiadomości, podobnie jak szyfrowane połączenia następne?

My’WSZYSCY SŁYSZE NAZWY – WhatsApp, Viber, Telegram, Wire, Signal, Allo… Przy tak wielu cyberatakach niedawno, ludzie zaczęli polegać na zaszyfrowanych aplikacjach do przesyłania wiadomości, aby chronić ich prywatność przed potencjalnymi hakerami. Usługi te zabezpieczają kompleksowe połączenia przy użyciu różnych taktyk i poziomów szyfrowania-możesz kwestionować, co oznacza to, co oznacza. Jak szyfrujesz swoje wiadomości? Czy ktoś może to zrobić? Co jest chronione podczas korzystania z zaszyfrowanego systemu przesyłania wiadomości? Jeśli zaszyfrowane wiadomości są tak świetne, dlaczego’t wszyscy używają zaszyfrowanych wiadomości? Z pewnością może położyć kres wszystkim hackom na telefon i wyciekach informacji rządowych… tutaj’s co powinieneś wiedzieć o szyfrowaniu i znaleźć odpowiedzi na wszystkie pytania.

Kiedy ludzie szyfrowują swoją komunikację, oznacza to, że tylko nadawca i odbiorca mogą się zobaczyć’S wiadomości. Chociaż wiadomość jest w transporcie, nie może być dekodowana ani rozwikłana przez osoby z zewnątrz lub twórcy aplikacji, co pozwala na prywatność i bezpieczeństwo. Niektóre aplikacje robią to, chroniąc poszczególne wiadomości wysyłane do urządzenia i przed urządzeniem, niektóre mają wbudowane szyfrowanie, a inne oferują “sekret” tryb, który można włączyć i wyłączać. Niektóre aplikacje, a mianowicie drut i sygnał, zaszyfrowują wiadomości według projektu. Instalując i podpisując aplikację, wszystkie komunikacje są automatycznie szyfrowane.

Ludzie używają szyfrowania do wszelkiego rodzaju komunikacji-przez długi czas te aplikacje mogły oferować szyfrowanie tylko na czacie tekstowe, ale wprowadzenie zaszyfrowanych połączeń było dziś naturalne kolejne kroki i warstwa ochrony’S cyfrowy świat. Zaszyfrowane połączenia byłyby bardzo cenne, z możliwością udaremnienia każdego szpieka. Jednak opracowanie technologii w celu stworzenia takiej ochrony połączeń głosowych okazało się trudne dla programistów.

Jednym z głównych wyzwań, przed którymi stoją programiści, jest opanowanie połączeń internetowych, które nadal nie są najbardziej niezawodnym sposobem komunikacji. Połączenia Wi-Fi lub Ethernet są najbardziej stabilne, ale wiele osób nadal używa danych komórkowych do wykonywania połączeń VoIP (lub głosu przez protokół internetowy). W 2014 r. Signal, jedna z wielu platform oferująca zaszyfrowaną komunikację, zaczął oferować zaszyfrowane połączenia pomimo komplikacji z upuszczonymi połączeniami i niezawodnością połączenia, podobnie jak Wire. Kiedy WhatsApp wprowadził zaszyfrowane połączenia i czat wideo z ich miliardem użytkowników w 2016 roku, inne bezpieczne aplikacje do przesyłania wiadomości w końcu zaczęły zbierać tempo i opracowywać własne bezpieczne usługi połączeń.

Tak więc, teraz, gdy opracowano zarówno zaszyfrowane usługi SMS -ów, jak i zaszyfrowane usługi połączeń, wydaje się, że wszystkie nasze połączenia i teksty powinny być zabezpieczone przez szyfrowanie, bez zadawanych pytań. Istnieje jednak wiele czynników spowalniających przyjęcie wśród potencjalnych użytkowników, jednym z głównych powodów jest to, że obie strony muszą korzystać z tego samego systemu do działania szyfrowania kompleksowego. Pomyśl o tym w ten sposób – możesz znaleźć aplikację, z której lubisz korzystać, ale może być trudno przekonać wszystkich znajomych i rodzinę do regularnego pobierania i korzystania z nowej aplikacji. Każdy ma swoje preferencje, a zachęcenie wszystkich w twoim życiu na tej samej stronie może być trudne. Teraz poszerz to na wszystkich w swoim życiu – i tak dalej i tak dalej.

Rozwiązanie tego konkretnego problemu byłoby w pełni open source tych produktów szyfrowania, aby ludzie mogli bezpiecznie komunikować się w różnych interfejsach i aplikacjach. Deweloperzy mogą to wdrożyć, tworząc wszystkie kompleksowe protokoły szyfrowania. Podczas gdy niektóre małe firmy przyjęły otwartą sieć telphony, lub “OTSN,” Wiele większych nazw w szyfrowaniu – takich jak Skype, Google i Apple – postanowiło samodzielnie odważyć świat bezpiecznej komunikacji i zrezygnować z otwartego pozyskiwania (ku wielkiemu rozczarowaniu osób potrzebujących pełnego i całkowitego bezpieczeństwa). Potencjalne wady bezpieczeństwa z kodeksem open source mogą być wystarczającym powodem, aby te większe firmy mogły sprywatyzować swoją komunikację, co pokonuje cały cel. Dopóki programiści nie znajdą odpowiedniego rozwiązania, co’jest najlepszym sposobem na zapewnienie bezpieczeństwa prywatnej komunikacji?

- Unikaj ryzykownego Wi-Fi. Przywdziewać’t Zaufaj niezabezpieczonymi sieciami Wi-Fi podczas wysyłania danych osobowych. What It’Świetnie teoretycznie, że Wi-Fi jest prawie zawsze łatwo dostępny, te niezabezpieczone sieci są łatwym celem dla hakerów do uzyskania dostępu do setek urządzeń osobistych. Jeśli wysyłasz dane osobowe za pomocą otwartej sieci, nie’Nie wiem, kto może szpiegować na twoim urządzeniu – lub kto może udostępniać Twoje dane.

- Zachowaj swoje sekrety dla siebie. Ogólnie rzecz biorąc’jest dobrym pomysłem, aby utrzymać bardzo poufne dane poza urządzeniami mobilnymi i aplikacjami do przesyłania wiadomości. Poza tym, kto może szpiegować telefon, urządzenia mogą się zgubić lub skradzione i fizycznie włamane. Istnieje wiele sposobów, w jakie dane mogą zostać skradzione z telefonu, ale jeśli nigdy nie zatrzymasz ich na pierwszym miejscu, ty’o wiele bardziej prawdopodobne, że zapewni bezpieczeństwo.

- Oprogramowanie bezpieczeństwa przechodzi długą drogę. Gorąco polecam zaufanie oprogramowaniu bezpieczeństwa, aby mieć twoje plecy w ostateczności. McAfee Mobile Security, który jest bezpłatny dla Androida i iOS, ostrzeże cię, jeśli ty’Zamierzaj połączyć się z niezabezpieczoną siecią Wi-Fi. W ten sposób, ty’Bądź bardziej ostrożny, jeśli masz zamiar wysłać dane osobowe przez telefon.

Szukam więcej wskazówek i trendów mobilnych? Pamiętaj, aby śledzić @mcafee_home na Twitterze i polubić nas na Facebooku.

Co to jest szyfrowanie?

Szyfrowanie to nauka kodowania i dekodowania tajnych wiadomości. Zaczęło się jako kryptografia – starożytni Grecy używali go do ochrony wrażliwych informacji, które mogą wpaść w ręce ich wrogów. Niedawno rządy stosowały szyfrowanie do celów wojskowych, ale obecnie termin, jeśli jest często używany w odniesieniu do bezpieczeństwa online.

Szyfrowanie jest ważne, ponieważ pozwala dostawcom technologii, takich jak właściciele witryn na konwertowanie poufnych informacji, takich jak numer karty kredytowej, hasła i inne dane finansowe, w kod, którego nie można odczytać przez cyberprzestępcy lub inne nieautoryzowane strony trzecie. Jako użytkownik Internetu powinieneś być świadomy, kiedy szyfrowanie jest używane, a kiedy nie jest, ponieważ może pomóc w ochronie danych osobowych podczas wykonywania poufnych transakcji.

Więc kiedy ty’Robienie bankowości internetowej lub zakupów online lub rejestracja na stronie, która wymaga twoich danych osobowych, sprawdź, czy adres witryny zaczyna się od strony internetowej “HTTPS:” zamiast sprawiedliwego “HTTP:” Ponieważ oznacza to, że ta strona używa szyfrowania. Możesz także szukać symbolu zamka, ponieważ jest to kolejna wskazówka, że strona oferuje lepsze bezpieczeństwo.

Oprócz zakupów online i miejsc bankowych, inne witryny zaczęły oferować opcję przejścia na bezpieczne “HTTPS:” strona. Na przykład Facebook, Twitter i LinkedIn oferują teraz szyfrowanie, ponieważ ich użytkownicy udostępniają tak wiele swoich danych osobowych. Pamiętaj jednak, że nie wszystkie strony internetowe potrzebują tego rodzaju bezpieczeństwa. Przywdziewać’nie być zaniepokojonym, jeśli jesteś na przykład na stronie informacyjnej, co się nie’t Oferuj szyfrowanie, ponieważ ogólnie czytasz treść na tych stronach, ale nie wysyłasz ani nie udostępniasz danych osobowych.

Wiedza o szyfrowaniu i tym, jak może cię chronić, jest ważna, więc pamiętaj, aby śledzić te wskazówki, aby chronić się online:

- Szukać “HTTPS:” i symbol blokady podczas wykonywania wrażliwych transakcji online

- Zawsze uważaj na to, ile danych osobowych udostępniasz online

- Jeśli korzystasz z serwisów społecznościowych, sprawdź swoje ustawienia prywatności, aby upewnić się, że Twoje informacje pozostają prywatne

- Użyj kompleksowego bezpieczeństwa, który chroni Twoją tożsamość, dane i wszystkie urządzenia, takie jak McAfee Livesafe ™ Service

Szyfrowanie może wydawać się skomplikowane, ale jest to tylko zaawansowany technologicznie sposób na tworzenie kodu w celu ochrony twoich informacji, podobnie jak Grecy dawno temu. Teraz, gdy wiesz, czym jest szyfrowanie, szukaj bezpiecznych witryn, które mogą zwiększyć bezpieczeństwo w Internecie.

Punkt końcowy: Trellix (wcześniej McAfee) Pełna ochrona danych

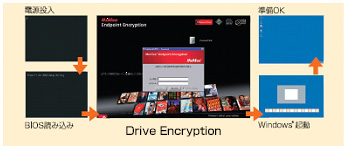

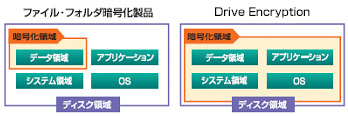

Wszystkie dane na dysku twardym są automatycznie szyfrowane. Wszystkie pliki tymczasowe i pliki kopii zapasowych w obszarze systemowym są szyfrowane, a silne bezpieczeństwo jest zawsze utrzymywane.

Silne uwierzytelnianie użytkownika i łatwa operacja

Unikalne uwierzytelnianie użytkownika jest wykonywane przed rozpoczęciem systemu operacyjnego (ustawienia uwierzytelniania można również wykonać po przywróceniu oszczędności ekranu). Po przejściu uwierzytelnienia proces szyfrowania/deszyfrowania danych jest automatycznie przetwarzany w tle i możesz korzystać z komputera bez świadomości operacji specjalnych.

wysoka wydajność

Degradacja wydajności spowodowana szyfrowaniem jest na poziomie, którego nie będziesz doświadczać. Użytkownicy komputerów mogą korzystać z komputerów z taką samą użytecznością, jak poprzednio. *Może się nieznacznie różnić w zależności od środowiska komputerowego.

Bezpieczna funkcja odzyskiwania i wysoka działalność

Jeśli zapomnisz hasła, możesz je odzyskać, bezpiecznie wydając jednorazowy kod wpisowy (nawet w zdalnym środowisku). Ponadto, nawet jeśli wystąpi awaria dysku twardego lub systemu operacyjnego, administratorzy mogą bezpiecznie przeprowadzić odzyskiwanie za pomocą dedykowanych narzędzi. Narzędzie do zarządzania zapewnia, że informacje o odzyskiwaniu każdego komputera (klienta) wymagane do odzyskiwania są gromadzone przed rozpoczęciem szyfrowania, co sprawia, że wdrożenie i działanie przez administratora jest bardziej niezawodne i łatwiejsze. .

Kluczowe cechy Trellix (wcześniej McAfee) Punkt końcowy zapobiegania utracie danych

- Szczegóły ustawień reguły

- Standardowa kontrola urządzenia (Trellix (wcześniej McAfee) Control)

- Scentralizowane zarządzanie z EPO

- Dowód środków bezpieczeństwa

Automatycznie szyfruj wszystkie dane

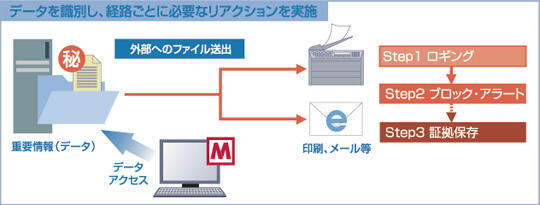

Ustaw reguły reakcji dla każdej trasy

■ Ustawienia reguł dla każdej trasy transmisji pliku

- wymienne media

- druk

- Płyta internetowa/tablica biuletynowa

- zrzut ekranu

- schowek itp.

■ Reakcje

- Logowanie

- blok

- アラート

- Zachowanie dowodów

Standardowa kontrola urządzenia (Trellix (wcześniej McAfee) Control)

- Kontroluj usuwane urządzenia, takie jak pamięć USB, CD/DVD itp.

Scentralizowane zarządzanie z EPO

- Zintegrowana platforma zarządzania McAfee „Trellix (wcześniej McAfee) Epolicy Orchestrator (EPO)” centralnie zarządza zasadami bezpieczeństwa (ustawieniami) i dziennikami.

Dowód środków bezpieczeństwa

Aby spełnić różne wytyczne dotyczące bezpieczeństwa i prośby partnerów biznesowych w celu uzyskania środków zaradczych, jest to również ważne wymóg „udowodnienia, że podjęto środki bezpieczeństwa.„Korzystając z narzędzia do zarządzania, możesz wyraźnie zrozumieć status instalacji i kontraktu z szyfrowaniem dla każdego komputera, a także możesz odpowiedzieć na wymagania dotyczące zgodności, takie jak gromadzenie i raportowanie dziennika.

Trellix (wcześniej McAfee) Punkt końcowy zapobiegania utratę danych jest rozwiązaniem bezpieczeństwa, które zapobiega wyciekom ważnych informacji (informacje poufne, dane osobowe itp.) z organizacji po różne trasy odpływowe.

Automatycznie identyfikując typ pliku danych (informacje poufne) na podstawie zasad i ustalanie reguł dla każdej trasy odpływu danych zgodnie ze zidentyfikowanym typem pliku, ważne informacje są wyciekane na zewnątrz. na pewno temu zapobiec.

Bloki i dzienniki Kopiowanie informacji za pośrednictwem schowków i przechwytywania ekranu, a także wycieki informacji na różne trasy transmisji, takie jak wymienne media, drukowanie i e -mail.

Trellix (wcześniej McAfee) Complete Data Ochrony Product

- Trellix (wcześniej McAfee) Szyfrowanie napędu

- Trellix (wcześniej McAfee) Plik i usuniętej ochrony mediów

- Trellix (wcześniej McAfee) Punkt końcowy zapobiegania utracie danych

- Trellix (wcześniej McAfee) Control

Trellix (wcześniej McAfee) Szyfrowanie napędu

Automatycznie szyfruj wszystkie dane

Wszystkie dane na dysku twardym są automatycznie szyfrowane. Wszystkie pliki tymczasowe i pliki kopii zapasowych w obszarze systemowym są szyfrowane, a silne bezpieczeństwo jest zawsze utrzymywane.

Trellix (wcześniej McAfee) Plik i usuniętej ochrony mediów

Automatyczne szyfrowanie podczas eksportowania do wymiennych multimediów

Dzięki automatycznie szyfrowaniu danych niezawodnie zapobiega wyciekom informacji, gdy wymienne media zostaną skradzione lub utracone.

Szyfrowanie podczas zapisywania danych w określonym folderze sieciowym

Gdy dane są zapisywane w określonym folderze udostępnionym itp., Jest automatycznie szyfrowany i silnie chroniony.

Trellix (wcześniej McAfee) Punkt końcowy zapobiegania utracie danych

Automatyczna identyfikacja plików danych

Automatycznie identyfikując typ pliku danych (informacje poufne) na podstawie zasad i ustalanie reguł dla każdej trasy odpływu danych zgodnie ze zidentyfikowanym typem pliku, ważne informacje są wyciekane na zewnątrz. na pewno temu zapobiec.

Blokuj wyciek informacji z różnych tras

Blokuje wyciek informacji na różnych trasach wyjściowych, takich jak schowek, przechwytywanie ekranu, nośniki wymienne, drukowanie, e -mail itp., szyfruje dane, dzienniki itp.

Trellix (wcześniej McAfee) Control

kontrola urządzenia

Ogranicz dostępne urządzenia.

(przykład)

Tylko określona pamięć USB może być odczytana i zapisywana, a inne urządzenia są odpowiednio kontrolowane (odmowa tylko odczytu lub odczytu połączenia).

„Zezwolenie (odczyt/zapisz)”: pożyczka firmy USB, urządzenia niezbędne do pracy itp.

„Ograniczone (tylko do odczytu)”: media takie jak CD/DVD itp.

„Zabronione (odmawiaj połączenia)”: inne urządzenia nie wymagane do pracy itp.

Specyfikacja urządzenia

Elastyczna specyfikacja urządzenia jest możliwa przy użyciu parametrów, takich jak identyfikator produktu, identyfikator dostawcy i numer seryjny USB (indywidualny).

Kontrola jednostki pliku

Ogranicza eksport plików zawierających określone słowa kluczowe. Rejestruje również pisanie plików do plików do usuwania.

Trellix (wcześniej McAfee) Epolicy Orchestrator (EPO) to zintegrowana platforma zarządzania dla różnych produktów McAfee Security Products.

Przez centralne zarządzanie produktami Trellix (wcześniej McAfee), takimi jak antywirus, IP hosta i kontrola urządzenia, możesz instalować oprogramowanie, dystrybuować zasady, zbierać dzienniki i wiele innych.

Cechy EPO

Zarządzaj wieloma funkcjami z jednej konsoli

- Wymuszona instalacja na komputerach nieinstalowanych

- Dystrybucja zasad bezpieczeństwa komputerom klientów

- Zrozumienie statusu bezpieczeństwa komputerów klientów

Scentralizowane zarządzanie dziennikami i tworzenie różnych raportów

- Wyświetl różne raporty produktów graficznie na desce rozdzielczej

Łatwe zarządzanie

- Konsola internetowa umożliwia dostęp za pomocą przeglądarki

Produkty, które można zarządzać/koordynować z EPO

Trellix (wcześniej McAfee) Szyfrowanie napędu

Trellix (wcześniej McAfee) Control

Trellix (wcześniej McAfee) Plik i usuniętej ochrony mediów

Trellix (wcześniej McAfee) Punkt końcowy zapobiegania utracie danych

Nasza strona internetowa korzysta z plików cookie do poprawy wrażeń z przeglądania i zapewnienia dodatkowych funkcji.

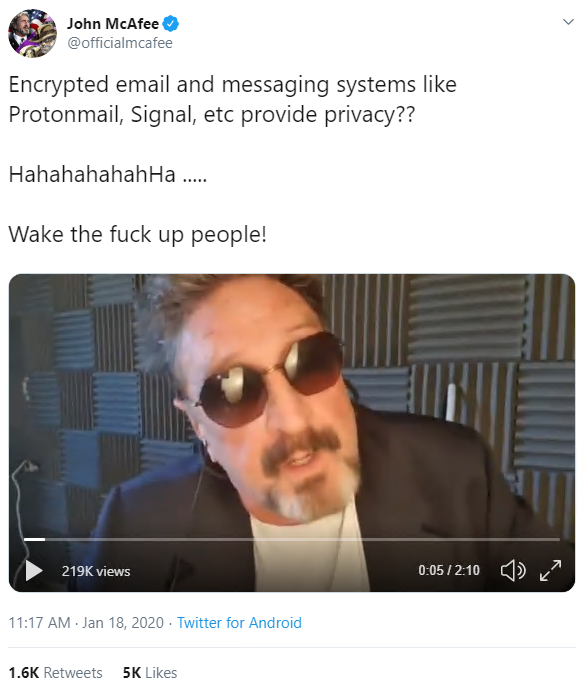

Protonmail odrzuca Johna McAfee’S ‘Bezsensowny argument’ nad szyfrowaniem

Komentarz John McAfee – Infosec’Ulubiony dziki wujek-zrobił sobie przerwę od jego globalnych podróży i różnych biegów z organami ścigania w zeszły weekend, aby opublikować rant przeciwko szyfrowaniu.

W zabawnym dwuminutowym filmie, opublikowanym na Twitterze, antywirus pionier skierował pasję zapaśników WWE w odrzucaniu szyfrowania jako bezużyteczne.

McAfee argumentował, że prywatność obiecana przez zaszyfrowane systemy wiadomości e -mail i komunikatów informacyjnych, takie jak Protonmail i Signal, są iluzoryczne, ponieważ rządy są w stanie zhakować smartfon i inne urządzenia końcowe.

Trade została rzekomo opublikowana przez McAfee w odpowiedzi na krytykę jego użycia Gmaila jako systemu e -mail – podejście, które bronił w solidnym kategoriach.

“Szyfrowanie zostało zaprojektowane 35 lat temu, aby zapobiec atakowi człowieka, co oznacza, że ktoś między twoją transmisją a paragonem,” McAfee powiedział. “Tam’nie ma już man-in-the-middle. Don’Nie potrzebuję ich!”

On kontynuował: “Twój pieprzony smartfon to urządzenie do nadzoru preferowane przez każdy rząd na pieprzonej planecie.”

“Czy wiesz, jak łatwo jest sadzić złośliwe oprogramowanie? Idź na pornhub. Jeśli ty’był na Pornhub, wtedy ktoś cię teraz słucha. Wszystko, co musisz zrobić, to zrobić na stronie internetowej i ustawia flagę pobierania nieautoryzowanej aplikacji.

“[Po] pierwszym kliknięciu [wtedy] masz teraz złośliwe oprogramowanie, które robi dwie rzeczy: obserwowanie danych wejściowych przed ich zaszyfrowaniem i przesyłaniem ich i czytaniem wyjść po ich odszyfrowaniu.”

Doszedł do wniosku: “Szyfrowanie to bezwartościowy kawałek gównianej starej technologii.”

McAfee stwierdził, że używał Gmaila, ponieważ Google jest “Ostatnia firma” To wymaga wezwania rządu przed przekazaniem informacji o użytkowniku.

Google’Prawnicy pozwalają sobie na 30 dni na sprawdzenie takich wniosków i dlatego, według McAfee, zmienia swój e -mail co 15 dni.

Daily Swig zaprosił protonmail do odpowiedzi na McAfee’S diatribe – zaproszenie, które łatwo zaakceptował.

Rzecznik Protonmail powiedział: “John McAfee składa bezsensowny argument. Każda usługa, która szyfruje dane z definicji, jest z definicji bezpieczniejsza niż taka’T.

“To’Prawda, że jeśli urządzenie jest zagrożone, niezaszyfrowane dane przechowywane na nim są zagrożone. Ale to’jest całkowicie możliwe, aby urządzenia zostały zabezpieczone i przechowywane na nich dane, które zostały zaszyfrowane w taki sam sposób, jak dane na naszych serwerach zostały zaszyfrowane.”

Rzecznik kontynuował: “A jeśli chodzi o pana. McAfee’Argument o Gmailu czekającym 30 dni na odpowiedź na wezwania rządu USA, Protonmail ma siedzibę w Szwajcarii’reaguj na wszelkie wezwania rządu USA.”

To prawdopodobnie kończy krótki, ale przyjemny splusz. Sam McAfee z pewnością już się ruszył.

Po odparciu różnych krytyków jego argumentu przeciwko kryptografii – takich jak on’Tak więc zaszyfrowanie, ale pozytywnie o kryptowalut – McAfee był zajęty stosowaniem swoich umiejętności retorycznych, aby promować swoją przypuszczalną kandydaturę na prezydenta USA.

74-letni bezskutecznie próbował zostać wybrany na kandydata partii libertariańskiej podczas cyklu wyborczego w 2016 roku, więc jego bieg w 2020 r. Nie jest jego pierwszy raz w rodeo.