System zapobiegania włamaniom opartym na gospodarz (biodra)

W przeciwieństwie do wykrywania i naprawy podatności, wykrywania i usuwania oprogramowania szpiegowania lub skanowania antywirusowego, ochrona HIPS nie wymaga bieżących aktualizacji plików (pliki łatek, plików definicji/wzorców ani plików bazy danych podpisu).

Często Zadawane Pytania

Platforma Sentinelone Singularity to pierwotne w branży jezioro danych, które płynnie łączy samoloty dane, dostęp, kontrolę i integrację jego ochrony punktów końcowych (EPP), wykrywanie punktów końcowych i reakcja (EDR), bezpieczeństwo IoT i ochrona obciążenia w chmurze (CWPP) w scentralizowaną platformę platformy. Dzięki osobliwości organizacje uzyskują dostęp do danych zaplecza w całej organizacji za pośrednictwem jednego rozwiązania, zapewniając spójny widok ich sieci i zasobów, dodając autonomiczną warstwę bezpieczeństwa w czasie rzeczywistym we wszystkich aktywach korporacyjnych.

Jak dobry jest Sentinelone?

Sentinelone jest regularnie informowany przez wiodące w branży firmy analityczne i niezależne testy na trzecich stronach, takie jak:

- Gartner Best Endpoint Detection and Response (EDR) SPRAWEKCY ZAPRADAJĄCY KLIENTY

- Gartner nazwał Sentinelone jako lidera w Magic Quadrant dla platform ochrony punktów końcowych

- MITER ENGENIULUITY ATT & CK Carbanak i FIN7 Wyniki pokazują, że Sentinelone prowadzi wszystkich innych dostawców bezpieczeństwa cyber.

- MITER ENGENIULY ATT & CK APT29 (2019) Raport:

- Platforma osobliwości Sentinelone miała największą liczbę połączonych detekcji wysokiej jakości i największą liczbę zautomatyzowanych korelacji.

- Sentinelone miał największą liczbę wykryć tylko narzędziowych i największą liczbę wykryć ludzkich/MDR.

Analitycy tonie w danych i po prostu nie są w stanie nadążyć za wyrafinowanymi wektorami ataku. Sentinelone pomaga przekształcić dane w historie, więc analitycy mogą skupić się na alertach, które mają znaczenie.

Do czego służy Sentinelone?

Sentinelone zapewnia szereg produktów i usług w celu ochrony organizacji przed cyberprzestępstwami. Platforma bezpieczeństwa Sentinelone, o nazwie Singularity XDR, została zaprojektowana w celu ochrony przed różnymi zagrożeniami, w tym złośliwym oprogramowaniem, oprogramowaniem ransomware i innymi zaawansowanymi trwałymi zagrożeniami (APTS). Wykorzystuje uczenie maszynowe i inne zaawansowane techniki analityczne do analizy danych bezpieczeństwa w czasie rzeczywistym oraz identyfikowania wzorców i zachowań, które mogą wskazywać na zagrożenie bezpieczeństwa. Po wykryciu zagrożenia platforma może automatycznie uruchomić odpowiedź, taką jak kwarantowanie się urządzenia lub wydanie ostrzeżenia dla personelu bezpieczeństwa. Nasze główne produkty zostały zaprojektowane w celu ochrony trzech powierzchni bezpieczeństwa, których atakują dzisiaj: punkt końcowy, chmura i tożsamość.

Punkt końcowy: Nasz główny produkt to platforma bezpieczeństwa, która łączy ochronę punktów końcowych, EDR (wykrywanie i reakcja punktu końcowego) oraz zautomatyzowane możliwości reagowania na zagrożenie w jedno rozwiązanie.

Chmura: Sentinelone oferuje szereg produktów i usług zaprojektowanych w celu ochrony organizacji przed cyberprzestępstwami w chmurze. Platforma bezpieczeństwa Sentinelone, o nazwie Singularity XDR, zawiera funkcje specjalnie zaprojektowane w celu ochrony środowisk chmurowych, takie jak:

- Ochrona punktu końcowego w chmurze: Możliwości ochrony punktów końcowych Sentinelone są budowane w celu ochrony środowisk chmurowych, w tym chmur publicznych, prywatnych i hybrydowych. Platforma wykorzystuje uczenie maszynowe i inne zaawansowane techniki analityczne do wykrywania i blokowania złośliwej aktywności w czasie rzeczywistym.

- EDR w chmurze (wykrywanie i reakcja punktu końcowego): Możliwości EDR Sentinelone są zaprojektowane w celu wykrywania i reagowania na zagrożenia w środowiskach chmurowych. Platforma zawiera takie funkcje, jak kryminalistyka w chmurze, reakcja na incydenty w chmurze i polowanie na zagrożenia w chmurze, które pozwalają zespołom bezpieczeństwa na badanie i łagodzenie zagrożeń w chmurze.

- Zautomatyzowana reakcja zagrożenia: Zautomatyzowane możliwości reagowania na zagrożenie Sentinelone są zaprojektowane w celu automatycznego reagowania na zagrożenia w środowiskach chmurowych. Obejmuje to takie funkcje, jak powstrzymanie w chmurze, które pozwala zespołom bezpieczeństwa izolować i zawierać zainfekowane urządzenia w chmurze, oraz remediacja w chmurze, która umożliwi zespołom automatyczne przywracanie środowisk chmurowych do znanego dobrego stanu.

Nasza platforma bezpieczeństwa została zaprojektowana tak, aby była chmurowo-agnostyczna, aby mogła być wdrażana w dowolnym środowisku chmurowym, w tym w chmurach publicznych.

Tożsamość: Sentinelone oferuje szereg produktów i usług w celu ochrony organizacji przed zagrożeniami związanymi z tożsamością. Platforma bezpieczeństwa Sentinelone obejmuje możliwości ochrony IAM do wykrywania i reagowania na zagrożenia związane z zarządzaniem tożsamością i dostępem. Obejmuje to polowanie na zagrożenie oparte na tożsamości, które pozwala zespołom bezpieczeństwa na badanie i łagodzenie zagrożeń związanych z tożsamością użytkowników i kontroli dostępu.

Oprócz platformy bezpieczeństwa, Sentinelone oferuje również MDR i profesjonalne usługi, takie jak polowanie na zagrożenia i reakcja na incydenty, aby pomóc organizacjom w reagowaniu i wyzdrowieniu po cyberatakach. Produkty i usługi firmy są ukierunkowane przede wszystkim organizacjom na poziomie przedsiębiorstw, w tym agencje rządowe i firmy Fortune 500.

Jakie certyfikaty ma Sentinelone?

Sentinelone bierze udział w różnych testach i zdobył nagrody. Oto lista ostatnich testów i nagród dla stron trzecich:

- Raport MITER ATT & CK APT29: Najwyższa liczba połączonych wykryć wysokiej jakości i największą liczbę zautomatyzowanych korelacji, najwyższa liczba wykryć tylko narzędziowych i największa liczba wykryć ludzkich/MDR

Pierwsze i jedyne rozwiązanie cyberbezpieczeństwa nowej generacji, które otrzymało certyfikat VB100.

System zapobiegania włamaniom opartym na gospodarz (biodra)

W przeciwieństwie do wykrywania i naprawy podatności, wykrywania i usuwania oprogramowania szpiegowania lub skanowania antywirusowego, ochrona HIPS nie wymaga bieżących aktualizacji plików (pliki łatek, plików definicji/wzorców ani plików bazy danych podpisu).

Często Zadawane Pytania

Platforma Sentinelone Singularity to pierwotne w branży jezioro danych, które płynnie łączy samoloty dane, dostęp, kontrolę i integrację jego ochrony punktów końcowych (EPP), wykrywanie punktów końcowych i reakcja (EDR), bezpieczeństwo IoT i ochrona obciążenia w chmurze (CWPP) w scentralizowaną platformę platformy. Dzięki osobliwości organizacje uzyskują dostęp do danych zaplecza w całej organizacji za pośrednictwem jednego rozwiązania, zapewniając spójny widok ich sieci i zasobów, dodając autonomiczną warstwę bezpieczeństwa w czasie rzeczywistym we wszystkich aktywach korporacyjnych.

Jak dobry jest Sentinelone?

Sentinelone jest regularnie informowany przez wiodące w branży firmy analityczne i niezależne testy na trzecich stronach, takie jak:

- Gartner Best Endpoint Detection and Response (EDR) SPRAWEKCY ZAPRADAJĄCY KLIENTY

- Gartner nazwał Sentinelone jako lidera w Magic Quadrant dla platform ochrony punktów końcowych

- MITER ENGENIULUITY ATT & CK Carbanak i FIN7 Wyniki pokazują, że Sentinelone prowadzi wszystkich innych dostawców bezpieczeństwa cyber.

- MITER ENGENIULY ATT & CK APT29 (2019) Raport:

- Platforma osobliwości Sentinelone miała największą liczbę połączonych detekcji wysokiej jakości i największą liczbę zautomatyzowanych korelacji.

- Sentinelone miał największą liczbę wykryć tylko narzędziowych i największą liczbę wykryć ludzkich/MDR.

Analitycy tonie w danych i po prostu nie są’możliwość nadążania za wyrafinowanymi wektorami ataku. Sentinelone pomaga przekształcić dane w historie, więc analitycy mogą skupić się na alertach, które mają znaczenie

Do czego służy Sentinelone?

Sentinelone zapewnia szereg produktów i usług w celu ochrony organizacji przed cyberprzestępstwami. Platforma bezpieczeństwa Sentinelone, o nazwie Singularity XDR, została zaprojektowana w celu ochrony przed różnymi zagrożeniami, w tym złośliwym oprogramowaniem, oprogramowaniem ransomware i innymi zaawansowanymi trwałymi zagrożeniami (APTS). Wykorzystuje uczenie maszynowe i inne zaawansowane techniki analityczne do analizy danych bezpieczeństwa w czasie rzeczywistym oraz identyfikowania wzorców i zachowań, które mogą wskazywać na zagrożenie bezpieczeństwa. Po wykryciu zagrożenia platforma może automatycznie uruchomić odpowiedź, taką jak kwarantowanie się urządzenia lub wydanie ostrzeżenia dla personelu bezpieczeństwa. Nasze główne produkty zostały zaprojektowane w celu ochrony trzech powierzchni bezpieczeństwa, których atakują dzisiaj: punkt końcowy, chmura i tożsamość.

Punkt końcowy: Nasz główny produkt to platforma bezpieczeństwa, która łączy ochronę punktów końcowych, EDR (wykrywanie i reakcja punktu końcowego) oraz zautomatyzowane możliwości reagowania na zagrożenie w jedno rozwiązanie.

Chmura: Sentinelone oferuje szereg produktów i usług zaprojektowanych w celu ochrony organizacji przed cyberprzestępstwami w chmurze. Sentinelone Security Platform, o nazwie Singularity XDR, zawiera funkcje specjalnie zaprojektowane w celu ochrony środowisk chmurowych, takie jak:

- Chmurowa ochrona punktu końcowego w chmurze: Sentinelone’Studialność ochrony punktu końcowego są zbudowane w celu ochrony środowisk chmurowych, w tym chmur publicznych, prywatnych i hybrydowych. Platforma wykorzystuje uczenie maszynowe i inne zaawansowane techniki analityczne do wykrywania i blokowania złośliwej aktywności w czasie rzeczywistym.

- Cloud-National EDR (wykrywanie i reakcja punktu końcowego): Sentinelone’możliwości edr są przeznaczone do wykrywania i reagowania na zagrożenia w środowiskach chmurowych. Platforma zawiera takie funkcje, jak kryminalistyka w chmurze, reakcja na incydenty w chmurze i polowanie na zagrożenia w chmurze, które pozwalają zespołom bezpieczeństwa na badanie i łagodzenie zagrożeń w chmurze.

- Zautomatyzowana reakcja zagrożenia: Sentinelone’S zautomatyzowane możliwości reagowania na zagrożenie są zaprojektowane w celu automatycznego reagowania na zagrożenia w środowiskach chmurowych. Obejmuje to takie funkcje, jak powstrzymanie w chmurze, które pozwala zespołom bezpieczeństwa izolować i zawierać zainfekowane urządzenia w chmurze, oraz remediacja w chmurze, która umożliwi zespołom automatyczne przywracanie środowisk chmurowych do znanego dobrego stanu.

Nasza platforma bezpieczeństwa została zaprojektowana tak, aby była chmurowo-agnostyczna, aby mogła być wdrażana w dowolnym środowisku chmurowym, w tym w chmurach publicznych.

Tożsamość: Sentinelone oferuje szereg produktów i usług w celu ochrony organizacji przed zagrożeniami związanymi z tożsamością. Sentinelone’Platforma bezpieczeństwa S zawiera możliwości ochrony IAM w celu wykrycia i reagowania na zagrożenia związane z zarządzaniem tożsamością i dostępem. Obejmuje to polowanie na zagrożenie oparte na tożsamości, które pozwala zespołom bezpieczeństwa na badanie i łagodzenie zagrożeń związanych z tożsamością użytkowników i kontroli dostępu.

Oprócz platformy bezpieczeństwa, Sentinelone oferuje również MDR i profesjonalne usługi, takie jak polowanie na zagrożenia i reakcja na incydenty, aby pomóc organizacjom w reagowaniu i wyzdrowieniu po cyberatakach. Firma’Produkty i usługi są ukierunkowane przede wszystkim organizacjom na poziomie przedsiębiorstw, w tym agencje rządowe i firmy Fortune 500.

Jakie certyfikaty ma Sentinelone?

Sentinelone bierze udział w różnych testach i zdobył nagrody. Oto lista ostatnich testów i nagród dla stron trzecich:

- Raport MITER ATT & CK APT29: Najwyższa liczba połączonych wykryć wysokiej jakości i największą liczbę zautomatyzowanych korelacji, najwyższa liczba wykryć tylko narzędziowych i największa liczba wykryć ludzkich/MDR

- Pierwsze i jedyne rozwiązanie cyberbezpieczeństwa nowej generacji, które otrzymało certyfikat VB100 od biuletynu wirusowego. Certyfikacja VB100 jest szanowanym uznaniem w społecznościach antywirusowych i złośliwego oprogramowania ze względu na rygorystyczne wymagania dotyczące testowania.

- Gartner Best Endpoint Detection and Response (EDR) SPRAWEKCY ZAPRADAJĄCY KLIENTY

- Gartner Best Endpoint Protection Platforms (EPP), jak przegląda klienci

- Pasmark’S Test wydajności w styczniu 2019 r. Porównuje Sentinelone z kilkoma starszymi produktami AV. Testy wykazały, że Sentinelone działa lepiej niż inni dostawcy, gdy agent jest pod dużym obciążeniem. Podczas normalnego obciążenia użytkownika klienci zazwyczaj widzą mniej niż 5% obciążenia procesora.

Który jest właścicielem Sentinelone?

Sentinelone to spółka giełdowa na nowojorskiej giełdzie (symbol Ticker: S).

System zapobiegania włamaniom opartym na gospodarz (biodra)

Zmiany w ustawieniach bioder powinny być wprowadzane tylko przez doświadczonego użytkownika. Niepoprawna konfiguracja ustawień bioder może prowadzić do niestabilności systemu.

System zapobiegania włamaniom (HIP) oparty na hostach chroni Twój system przed złośliwym oprogramowaniem i niechcianą aktywnością, próbując negatywnie wpłynąć na komputer. HIPS wykorzystuje zaawansowaną analizę behawioralną w połączeniu z możliwościami wykrywania filtrowania sieciowego w celu monitorowania uruchomionych procesów, plików i kluczy rejestru. Biodra jest oddzielone od ochrony systemu plików w czasie rzeczywistym i nie są zaporą; monitoruje tylko procesy działające w systemie operacyjnym.

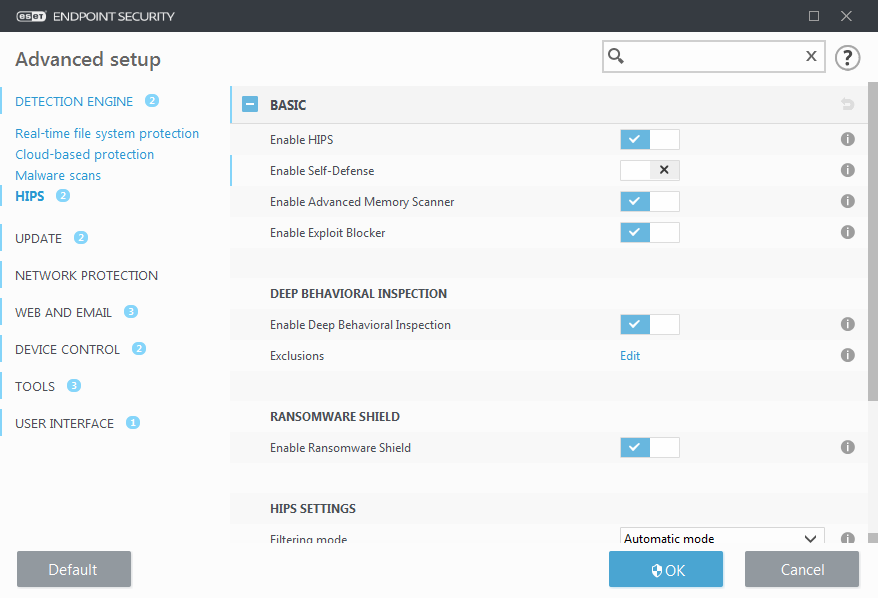

Ustawienia bioderów można znaleźć w zaawansowanej konfiguracji (F5)> Silnik wykrywania> BIPE> Podstawowe . Stan Hips (włączony/wyłączony) jest pokazany w oknie głównego programu ESET Endpoint Security, w komputerze konfiguracji> .

Podstawowy

Włącz biodra – Hips jest domyślnie włączony w ESET Endpoint Security. Wyłączenie bioder wyłączy resztę funkcji bioder, takich jak exploit bloker.

Włącz samoobronę-ESET Endpoint Security wykorzystuje wbudowaną technologię samoobrony jako część bioder, aby zapobiec uszkodzeniu złośliwego oprogramowania lub wyłączania ochrony przeciwwirusowej i przeciwpychowej. Samoobrona chroni kluczowy system i procesy ESET, klucze rejestru i plików przed manipulowaniem. Agent zarządzania ESET jest również chroniony po zainstalowaniu.

Włącz usługę chronioną – umożliwia ochronę usługi ESET (EKRN.exe). Po włączeniu usługa jest uruchamiana jako chroniony proces systemu Windows w celu obrony ataków przez złośliwe oprogramowanie. Ta opcja jest dostępna w systemie Windows 8.1 i Windows 10.

Włącz zaawansowany skaner pamięci – działa w połączeniu z exploit bloker w celu wzmocnienia ochrony przed złośliwym oprogramowaniem, który został zaprojektowany w celu uniknięcia wykrywania przez produkty antymalware poprzez zastosowanie zaciemnienia lub szyfrowania. Zaawansowany skaner pamięci jest domyślnie włączony. Przeczytaj więcej o tego rodzaju ochronie w glosariuszu.

Włącz exploit bloker – zaprojektowany do wzmocnienia powszechnie wykorzystywanych typów aplikacji, takich jak przeglądarki internetowe, czytniki PDF, klienci e -mail i komponenty biurowe MS. Exploit Blocker jest domyślnie włączony. Przeczytaj więcej o tego rodzaju ochronie w glosariuszu.

Głęboka inspekcja behawioralna

Włącz głęboką kontrolę behawioralną – kolejna warstwa ochrony, która działa jako część funkcji bioder. To rozszerzenie bioder analizuje zachowanie wszystkich programów działających na komputerze i ostrzega, czy zachowanie procesu jest złośliwe.

Wykluczenia bioder z głębokiej kontroli behawioralnej umożliwiają wykluczenie procesów z analizy. Aby upewnić się, że wszystkie procesy są skanowane pod kątem możliwych zagrożeń, zalecamy tworzenie wyłączeń tylko wtedy, gdy jest to absolutnie konieczne.

Tarcza ransomware

Włącz tarczę ransomware – kolejna warstwa ochrony, która działa jako część funkcji bioder. Musisz mieć włączony system reputacji ESET LiveGrid®, aby działała tarcza ransomware. Przeczytaj więcej o tego rodzaju ochronie.

Włącz tryb audytu – wszystko wykryte przez tarczę ransomware nie jest automatycznie zablokowane, ale zalogowane z ciężkością ostrzegawczą i wysyłane do konsoli zarządzania z flagą „Tryb audytu”. Administrator może albo zdecydować o wykluczeniu takiego wykrywania, aby zapobiec dalszemu wykryciu, albo utrzymać je aktywność, co oznacza, że po zakończeniu trybu audytu zostanie zablokowany i usunięty. Włączenie/wyłączenie trybu audytu będzie również zalogowane w ESET Endpoint Security. Ta opcja jest dostępna tylko w edytorze konfiguracji zasad chmur ESMC lub ESET Protect.

Ustawienia bioderów

Tryb filtrowania można wykonać w jednym z następujących trybów:

Operacje są włączone, z wyjątkiem zablokowanych przez wcześniej zdefiniowane reguły, które chronią system.

Użytkownik zostanie powiadomiony tylko o bardzo podejrzanych zdarzeniach.

Użytkownik zostanie poproszony o potwierdzenie operacji.

Blokuje wszystkie operacje, które nie są zdefiniowane przez określoną regułę, która na nie pozwala.

Operacje są włączone, a reguła jest tworzona po każdej operacji. Reguły utworzone w tym trybie można przeglądać w edytorze reguł bioder, ale ich priorytet jest niższy niż priorytet reguł utworzony ręcznie lub reguły utworzone w trybie automatycznym. Po wybraniu trybu uczenia się z menu rozwijanego trybu filtrowania tryb uczenia się zakończy się przy ustawieniu. Wybierz czas, w którym chcesz zaangażować tryb uczenia się, maksymalny czas trwania wynosi 14 dni. Po upływie określonego czasu trwania zostaniesz poproszony o edycję reguł tworzonych przez biodra, gdy był w trybie uczenia się. Możesz także wybrać inny tryb filtrowania lub odłożyć decyzję i kontynuować korzystanie z trybu uczenia się.

Zestaw trybu po wygaśnięciu trybu uczenia się – Wybierz tryb filtrowania, który będzie używany po wygaśnięciu trybu nauki. Po wygaśnięciu opcja ASK Użytkownik wymaga uprawnień administracyjnych do wykonania zmiany w trybie filtrowania bioder.

System HIPS monitoruje zdarzenia w systemie operacyjnym i odpowiednio reaguje na podstawie reguł podobnych do osób używanych przez zaporę zapory. Kliknij Edytuj obok reguł, aby otworzyć edytor reguł bioder. W oknie reguł bioder można wybrać, dodawać, edytować lub usuwać reguły. Więcej informacji na temat tworzenia reguł i operacji bioder można znaleźć w edycji reguły bioder.

Weź kurs administracyjny dla McAfee Host Intrusion System (HIPS) i chroń swoją sieć teraz!

McAfee Hips – Przegląd kursu administracji systemu zapobiegania instytucji hosta

Kurs administracyjny McAfee Host Intrusion Prevention System (HIPS) ma na celu zapewnienie specjalistom IT umiejętności i wiedzy niezbędne do konfigurowania, utrzymywania i rozwiązywania problemów McAfee Hips Solutions. Poprzez wykład i praktyczne zajęcia, specjaliści IT zyskują wiedzę specjalistyczną w zakresie wdrażania i zarządzania biodrami McAfee.

Kurs zapewnia szkolenie techniczne dla administratorów IT we wszystkich aspektach bioder McAfee, od instalacji, konfiguracji i konserwacji po rozwiązywanie problemów, monitorowanie i łatanie. Ponadto specjaliści IT lepiej zrozumieją podstawy wdrażania bioder i będą w stanie pewnie wyjaśnić kluczowe pojęcia w systemie zapobiegania włamaniu gospodarza.

Kurs zawiera instrukcje krok po kroku, jak wdrażać, konfigurować i zarządzać biodrami opartymi na hostach. Obejmuje następujące tematy:

– Podstawy bioder

– Wdrażanie bioder

– Kontrolowanie ruchu sieciowego

– Kontrolowanie zachowania aplikacji

– Monitorowanie i łatanie

– Konfiguracja zasad

– Rozwiązywanie problemów z biodrami

Pod koniec kursu profesjonaliści IT będą mogli wykazać swoją wiedzę i umiejętności w udanym wdrożeniu systemu zapobiegania intresji gospodarza McAfee. Ponadto użytkownicy będą dobrze zorientowani w użyciu i konfiguracji bioder McAfee, aby utrzymać skuteczną postawę bezpieczeństwa i chronić swoje dane przed złośliwymi intruzami. To rzadki kurs i zorganizowanie szkolenia może potrwać do 3 tygodni.TrustScore ISN’t tylko prosta średnia ze wszystkich recenzji. To’S oparty na wielu czynnikach, takich jak wiek i liczba recenzji. To, czy firma aktywnie prosi klientów o napisanie recenzji, wpływa również na TrustScore.

Ubezpieczenie certyfikatów 2 strzały za darmo

- Koenig zapłaci twoją 2 próby, jeśli nie zdasz pierwszej próby

- Koszt 1 próby ST nie jest uwzględniony

- Powiązane kubity należy podjąć próbę z wynikami> 80%

- Można skorzystać w ciągu trzech miesięcy od końca treningu

- Opłata wyniesie 50% powiązanego egzaminu

Przewaga 1 na 1 otrzyma sesję 1on-1 z naszymi ekspertami w dniu i godzinie Twojej wygody.

Elastyczne daty rozpoczynają sesję w dniu wyboru, w zestawie, w tym czasie, i w razie potrzeby przełóż termin, w razie potrzeby.

4-godzinne sesje Szkolenie nigdy nie było tak wygodne-uczestniczyć w sesjach szkoleniowych 4-godzinne Trążenie dla łatwej nauki.

Szkolenie docelowe uczęszcza do szkoleń w niektórych z najbardziej kochanych miast, takich jak Dubaj, Londyn, Delhi (Indie), Goa, Singapur, Nowy Jork i Sydney.

Wideo USP

Nauczysz się:

- Poziomy ochrony

- Nowe funkcje

- Zapobieganie ingerencji gospodarza

- Słabości, wyczyny, przepełnienia bufora, ataki, zagrożenia

- Manifestacja bezpieczeństwa połączona

- Współbieżni użytkownicy (połączenia konsoli)

- Zmiana zmiany rozmiaru, poruszania i usuwania monitorów

- Zmiana domyślnego limitu czasu sesji

- Dodawanie monitorów do pulpitu nawigacyjnego

- Edycja automatycznego interwału odświeżania

- Wytyczne dotyczące uprawnień do pulpitu

- Rodzaje pulpitów nawigacyjnych

- Duplikat i dodanie pulpitów nawigacyjnych

- Przypisanie domyślnych pulpitów nawigacyjnych

- Wyniki obciążenia

- Dostęp do strony pulpitu nawigacyjnego

- Usuwanie deski rozdzielczej

- Konfigurowanie monitorów deski rozdzielczej

- Wymuszanie aktywności agenta McAfee z plików i katalogów ClientAgent

- Sprawdzanie klienta hosta IPS

- Dodawanie oprogramowania do głównego repozytorium

- Zasady modernizacji i migracji

- Instalacja bioder na serwerze EPO

- Instalowanie rozszerzeń IPS hosta na serwerze EPO

- Pakiet do głównego repozytorium

- Zezwalanie na wyłączenie funkcji

- Instalowanie klienta zdalne za pomocą EPO i bezpośrednio na komputerze klienckim

- Odpowiadanie na powiadomienia wykryte podstępne

- Usługi klienta i relacja komponentów po stronie klienta

- Obniżenie i usunięcie klienta

- Weryfikacja klienta jest runnin

- Wdrożenie rejestru

- Weryfikacja zdarzeń IPS hosta jest prawidłowo uruchamiana

- Bezpośrednie zarządzanie klientem

- Wymagania dotyczące instalacji IPS hosta

- Badanie problemów związanych z wydajnością

- Odblokowanie interfejsu klienta Windows

- Zmiany klienta po instalacji

- Zarządzanie ochroną IPS, regułami, opcjami zasad zapory hosta i listy zablokowanych hostów

- Rejestrowanie klientów i rozwiązywanie problemów

- Włączanie grupy czasowej

- Praca z wieloma zasadami instancji

- Przegląd zasad ogólnych

- Umożliwianie zaawansowanej funkcjonalności i kontroli klienta

- Zaufane zasady sieci i zaufany wniosek

- Tworzenie i edytowanie wykonywalnych

- Oznaczanie aplikacji jako zaufanych

- Konfigurowanie zasad interfejsu użytkownika klienta

- Konfigurowanie opcji wyświetlania

- Opcje IPS, ochrona, zasady

- Stosując wstępnie skonfigurowane zasady

- Ustalanie reakcji ochronnej na poziomy nasilenia sygnatury

- Konfigurowanie opcji IPS

- Przegląd zapobiegania włamaniu

- Tworzenie i edytowanie zasad

- Korzyści płynące z zapobiegania ingerencji gospodarza

- Przejście od podstawowej do zaawansowanej ochrony

- Wiele zasad instancji i skuteczna polityka

- Praca z zasadami i podpisami IPS

- Ochrona IPS z zasadami zasad IPS

- Reguły podpisu hosta i sieci IPS

- Podpisy i poziomy nasilenia

- Klienci hostów zapobiegania włamaniom

- Przegląd zasad IPS

- Zasady podpisu i behawioralne

- Wiele zasad instancji

- Skuteczne zasady podpisów IPS

- Virusscan Access Ochrona i zasady IPS

- Blokowanie aplikacji i zaczepianie

- Utwórz, edytowanie lub przeglądanie szczegółów wykonywalnych

- Blokowanie i umożliwienie zaczepienia aplikacji

- Hooking procesu

- Zapobiegaj uruchomieniu wykonywalnego (czarna lista)

- Dostosowywanie i zarządzanie zasadami

- Dostosowanie poziomów nasilenia podpisu

- Zasady wyjątku

- Konfigurowanie wyjątków reguł IPS

- Metody strojenia

- Tworzenie zaufanych aplikacji

- Tworzenie wyjątków dla zasad IPS Network IPS

- Zastosowanie łatek systemu operacyjnego

- Zdarzenia podpisu IPS

- Tworzenie wyjątków opartych na zdarzeniach

- Przeglądanie systemów, na których występują wybrane zdarzenia

- Przeglądanie wspólnych informacji o zagrożeniach i ekspozycjach (CVE)

- Ogólna metodologia przeglądu aktualizacji, systemów łatek i aplikacji

- Przeglądanie zdarzeń IPS hosta

- Tworzenie wyjątku na podstawie wybranego zdarzenia

- Lista wydarzeń bioderowych obsługiwanych przez EPO

- Wydarzenia i rejestrowanie zdarzeń

- Sekwencja trybu adaptacyjnego

- Korzystanie z zadania serwera tłumacza właściwości

- Zachowanie istniejących zasad klienta

- Przegląd reguł klienta IPS

- Utwórz wyjątki za pomocą reguł klienta IPS

- Tryb adaptacyjny

- Rafinacja zasad opartych na użyciu

- Tryb uczenia się

- Zarządzanie regułami klienta IPS

- Przegląd szczegółów dla reguł klienta IPS

- Umieszczenie klientów w trybie adaptacyjnym lub uczenia się

- Tworzenie niestandardowego podpisu

- Tworzenie plików i katalogów systemu Windows/Unix

- Tworzenie rejestru podpisów

- Dodawanie i edytowanie pod-rul

- Korzystając z kreatora kreacji podpisu

- Metody tworzenia niestandardowych podpisów

- Korzystanie z opcji Linux lub Solaris do tworzenia podpisów

- Edycja poziomu nasilenia, pozwolenia z wyjątkiem klienta i status logowania podpisu

- Rozwiązywanie problemów niestandardowych podpisów

- Typy reguł i przykłady pliku

- Komponenty podpisów niestandardowych

- Niestandardowe przegląd podpisów

- Przeglądanie ogólnych informacji o podpisie

- Określenie przekazywania zdarzeń

- Tworzenie problemów wykonujących zaplanowane zadania i uruchamianie poleceń zewnętrznych.

- Dławianie i agregacja

- Proces automatycznego reagowania

- Rodzaje zdarzeń, formaty i cykl życia

- Tworzenie, edytowanie, przeglądanie i usuwanie automatycznych odpowiedzi dla określonych typów zdarzeń

- Tworzenie i edytowanie automatycznych odpowiedzi

- Tworzenie kontaktów

- Ustawienie filtrów, agregowanie zdarzeń i konfigurowanie działań reguł

- Zestaw uprawnień automatycznych odpowiedzi

- Powiadomienie i śledzenie zagrożeń

- Zmienne stosowane w powiadomieniach

- Domyślna reguła automatycznej odpowiedzi

- Przegląd zapory ips host ips

- Praca z zasadami opcji zapory

- Zrozumienie tabeli stanu

- Firewall DNS blokowanie

- zaufane źródło/globalna inteligencja zagrożenia

- Obsługa protokołu zapory ogniowej

- Zezwalanie na nieobsługiwane protokoły i pomostowy ruch

- Jak działają rządy zapory ogniowej

- Stateful Filtrowanie i śledzenie protokołu

- Opcje ochrony i ochrony uruchamiania

- Odpowiadanie na powiadomienia o zaporze

- Podstawowe filozofie projektowe

- Rozważania dotyczące projektowania zapory ogniowej

- Korzystanie z konstruktora reguł zapory

- Typowa polityka środowiska korporacyjnego

- Filtrowanie stanowe w trybie adaptacyjnym lub uczenia się

- Tworzenie grup reguł zapory

- Planowanie zapory ogniowej

- Dodawanie zasad z katalogu

- Teoria zapory ogniowej

- Tworzenie nowej zasady zapory

- Konfigurowanie zasad zapory

- Korzystanie z katalogu IPS hosta

- Zarządzanie zasadami klienta zapory

- Tryb adaptacyjny kontra tryb uczenia się

- Konsola zasad zapory ogniowej

- Grupy zapory ogniowej

- Grupy zaporowe świadomie połączeń

- Dopasowanie do grup świadomych lokalizacji

- Grupy czasowe w polityce zapory

- Grupy zapory ogniowej z lokalizacją

- Grupy zapory IPS IPS

- Tworzenie niestandardowych zapytań IPS hosta

- Uruchamianie predefiniowanych zapytań IPS hosta

- Raportowanie zasad po stronie klienta

- Zadanie aktualizacji agenta McAfee

- Pulpity nawigacyjne i zapytania

- Generowanie raportów/zapytania IPS hosta

- Zdarzenia oczyszczające

- Zadania serwerowe w EPO

- Aktualizacja zawartości ręcznej

- Tworzenie zadania ciągnięcia serwera EPO

- Aktualizacje ochrony podatności

- Testowanie klienta zapobiegania intruzom hosta McAfee

- Strony internetowe McAfee

- Uruchom zapytania

- Najlepsze praktyki z trybem adaptacyjnym

- Potencjalne pułapki we wdrażaniach IPS

- Za pomocą epolicy orkiestratora

- Laboratorium lub świat?

- Powiadom użytkowników końcowych i zaplanuj luki ucieczki

- Krok 7: Konserwacja i rozszerzenie poza IPS

- Krok 2: Przygotuj środowisko pilotażowe

- Krok 6: Zwiększona ochrona i zaawansowane strojenie

- Rozważania przed instalacją i planowanie wdrażania

- Krok 4: początkowe strojenie

- Wiele instancji zasad

- Zakładaj zespół pomocy technicznej

- Czas i oczekiwania

- Tryb adaptacyjny: Udoskonalanie zasad opartych na użyciu

- Postępuj zgodnie z tymi procesami

- Krok 5: Opcjonalny tryb adaptacyjny

- Ograniczenia trybu adaptacyjnego

- Utwórz zaufane aplikacje

- Utrzymanie serwerów

- Potwierdź swoją strategię wdrażania

- Zainstaluj IP hosta do hostów pilotażowych

- Krok 1: Strategia i planowanie

- Po wyjęciu z pudełka” Ochrona

- Sprawdź systemy pilotażowe pod kątem prawidłowego działania

- Zarządzanie ochroną

- Zrozumienie trybu adaptacyjnego

- Więcej strojenia

- Kontrolery domeny i IP hosta

- Utwórz wyjątki

- Krok 3: Instalacja i konfiguracja początkowa

- Zwiększona ochrona i zaawansowane strojenie

- Polityka dostrajania

- Zaostrzenie bezpieczeństwa

- Konfiguracja IPS hosta i początkowe strojenie

- Argument – /pomoc

- Argument- /ExportConfig

- Argument – /Eksport

- Argument – /execinfo

- Argument – /defconfig

- Argument – /dziennik

- Logowanie ClientControl

- Zatrzymanie usług IPS hosta

- Główne argumenty

- Argument – /fwpassthru

- Argument – /silnik

- Argument – /Readnalic

- Wdrażanie IP hosta za pomocą produktu trzeciej imprezy

- Składnia wiersza poleceń

- Argument – /Start i /Stop

- Argument – /StartupipSsprotection

- Narzędzie Fwinfo

- Rozwiązywanie problemów z klientem Linux

- Weryfikacja plików instalacyjnych Linux

- Usunięcie klienta Linux

- Zatrzymanie i ponowne uruchomienie klienta Linux

- HISTTS – Narzędzie do rozwiązywania problemów

- Wymagania dotyczące instalacji klienta Linux

- Uwagi o kliencie Linux

- Egzekwowanie zasad u klienta Linux

- Rozwiązywanie problemów z klientem Solaris

- Wsparcie strefy Solaris

- Usunięcie klienta Solaris

- Weryfikacja plików instalacyjnych Solaris

- Wymagania dotyczące instalacji klienta Solaris

- Egzekwowanie polityki u klienta Solaris

- Instalowanie klienta Solaris

- Zatrzymanie i ponowne uruchomienie klienta Solaris

- Problemy z instalacją

- Rozwiązywanie problemów z hostem IPS

- Problemy z klientem

- MERTOTOL

- Artykuły do wiedzy na temat IP hosta

- Host Host IPS

- Zidentyfikuj wersje

- Stosowanie pakietów serwisowych

- Weryfikacja zasad – polityka Firecore

- Weryfikacja zasad – konfiguracja statyczna

- Dzienniki agenta McAfee

- Rozwiązywanie problemów z zaporą IPS hosta

- Problemy z aktualizacją zasad

- Proces narastania

- Dziennik aktywności

- Rozwiązywanie problemów z problemami z zaporą

- Weryfikacja zasad – polityka dynamiczna

- fwinfo.exe

- Zasady zasady, wydarzenia i reguły klienta

- 1 na 1 publiczny – Wybierz własną datę rozpoczęcia. Inni uczniowie mogą zostać scalone.

- 1-na-1 prywatny – Wybierz własną datę rozpoczęcia. Będziesz jedynym uczniem w klasie.

Czas rozpoczęcia: w dowolnym momencie

Plan treningu:

Szkolenie 1-na-1 gwarantowane jest uruchomienie (GTR)

Szkolenie grupowe

Opłata na żądanie Data na żądanieKlienci, którzy kupili ten kurs, również kupują

Wymagania wstępne

1. Podstawowe zrozumienie architektur i podstaw bezpieczeństwa końcowego.

2. Znajomość zasad administracji systemu i podstawowych koncepcji sieciowych.

3. Biegłość w pracy z systemami operacyjnymi Microsoft Windows i/lub Linux.

4. Znajomość standardowych ram i procedur bezpieczeństwa.

5. Zrozumienie systemów zaporowych, anty-malware i systemów zapobiegania intruzom.

6. Doświadczenie w pracy z McAfee EPO (epolicy orkiestrator) lub podobnymi systemami.Docelowi odbiorcy

Główną grupą docelową McAfee Hips – Trening administracyjny systemu zapobiegania intruzom hostów są profesjonaliści IT i administratorzy sieci z podstawowym zrozumieniem bezpieczeństwa komputerowego i podstaw sieciowych

To szkolenie jest idealne dla osób, które chcą dowiedzieć się, jak prawidłowo konfigurować, zarządzać i rozwiązywać problemy z rozwiązaniem bezpieczeństwa HIPS w środowisku przedsiębiorstw

Administratorzy systemu również skorzystają z tego szkolenia, ponieważ będą w stanie zrozumieć najlepsze praktyki w zakresie bezpieczeństwa systemu i sieci

Ponadto specjaliści ds. Bezpieczeństwa IT i dyrektorzy technologii uznają to szkolenie za pomocne w celu zwiększenia bezpieczeństwa ich obecnych sieci

Wreszcie, osoby, które chcą zdobyć wiedzę, której potrzebują, aby uzyskać certyfikat McAfee Hips, będą zainteresowane tym szkoleniemCele uczenia się bioder McAfee – Administracja systemu zapobiegania ingerencji gospodarza

Program szkoleniowy McAfee Host Intrusion Pre torusion System (HIPS) ma na celu zapewnienie uczniom wiedzy i umiejętności niezbędnych do zarządzania, wdrażania i utrzymania architektury McAfee Hips. Pod koniec kursu uczniowie będą mogli pewnie skonfigurować środowisko bioderowe, które jest bezpieczne przed złośliwą aktywnością. W szczególności uczniowie zyskają wiedzę i umiejętności: identyfikacja i reagowanie na zagrożenia sieciowe, wykrywanie i klasyfikowanie aktywności, które wskazują złośliwe zachowanie, konfigurują zasady dotyczące strategii ochrony i wdrażania w celu ulepszonego bezpieczeństwa, monitorowania i przeglądu szlaków audytu pod względem podejrzanej aktywności oraz rozwiązywania problemów związanych z bioder. Ten kurs wyposaża uczniów w wiedzę i zrozumienie niezbędne do skutecznego wdrożenia, utrzymania i zarządzania środowiskiem bioder.

System zapobiegania włamaniom gospodarza (biodra)

HIPS oznacza system zapobiegania włamaniom opartym na gospodarz. Hips zapewnia kolejną warstwę ochrony na temat antywirusowego, antyspyware, zarządzanie łatami i konfigurację zapory, aby zapobiec złośliwej aktywności na komputerze. Hips stale monitoruje określone procesy, pliki, aplikacje i klucze rejestru, aby zapobiec nieautoryzowanemu zachowaniu. Kontrolujesz, które aplikacje działają na urządzeniach i jak mogą one wykonywać.

Ponieważ jest to system oparty na regułach, zamiast systemu opartego na definicji, HIPS jest bardziej skuteczny w ochronie systemów przed atakami zerowym (złośliwe wykorzystanie wrażliwego kodu przed dostępnymi łatami).

W przeciwieństwie do wykrywania i naprawy podatności, wykrywania i usuwania oprogramowania szpiegowania lub skanowania antywirusowego, ochrona HIPS nie wymaga bieżących aktualizacji plików (pliki łatek, plików definicji/wzorców ani plików bazy danych podpisu).

Hips chroni serwery i stacje robocze, umieszczając agentów oprogramowania między aplikacjami a systemem operacyjnym’S KERNEL. Korzystając z wcześniej określonych reguł opartych na typowym zachowaniu ataków złośliwego oprogramowania, systemy te oceniają działania, takie jak żądania połączenia sieci. Zachowanie, o których wiadomo, że jest dobre, zachowanie, o których wiadomo, że jest złe, jest zablokowane, a podejrzane zachowanie jest oznaczone do dalszej oceny.

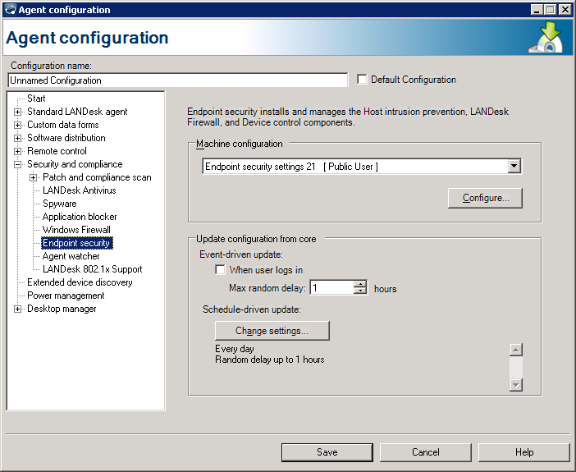

Narzędzie i funkcje biodra są dostępne z głównej konsoli (Narzędzia> Bezpieczeństwo> Konfiguracje bezpieczeństwa). Narzędzie HIPS umożliwia tworzenie zadań instalacji, aktualizacji i usuwania agenta HIPS; Skonfiguruj ustawienia bioder, które można wdrożyć na docelowych urządzeniach, które chcesz chronić; i dostosuj ustawienia wyświetlania/interakcji bioder, które określają, jak biodra pojawiają się i działają na zarządzanych urządzeniach i które opcje interaktywne są dostępne dla użytkowników końcowych. Możesz także wyświetlić informacje o aktywności bioder i statusu dla chronionych urządzeń.

Składnik bezpieczeństwa punktu końcowego

Hips jest jednym z elementów kompleksowego rozwiązania bezpieczeństwa punktu końcowego, a także narzędzia Landesk Firewall i narzędzia do sterowania urządzeniami.

Proaktywne bezpieczeństwo

Biodra proaktywnie chroni twoje zarządzane urządzenia przed:

- Zapewnienie ochrony na poziomie jądra przed aplikacjami, które próbowałyby zmodyfikować pliki binarne (lub dowolne określone pliki) na komputerze lub pamięci aplikacji uruchomionych procesów. Blokuje również zmiany w niektórych obszarach rejestru i może wykryć procesy rootkit.

- Korzystanie z ochrony pamięci przed przepływem buforowym i exploits.

- Wykonanie schematów ochrony w celu powstrzymania atakującego przed budowaniem i wykonywaniem kodu w segmencie danych.

- Oglądanie nieautoryzowanego lub nietypowego dostępu do pliku.

- Oferowanie ochrony w czasie rzeczywistym dla komputera bez polegania na bazach danych podpisów.

Bezpieczeństwo na poziomie systemowym

Hips oferuje następujące bezpieczeństwo na poziomie systemu:

- Na poziomie jądra, ochrona systemu plików oparta na regułach

- Ochrona rejestru

- Kontrola uruchamiania

- Wykrywanie Stealth Rootkits

- Filtrowanie sieci

- Certyfikacja procesu i plików/aplikacji

- Reguły ochrony plików, które ograniczają działania, które programy wykonywalne mogą wykonywać w określonych plikach

Funkcje konsoli biodra

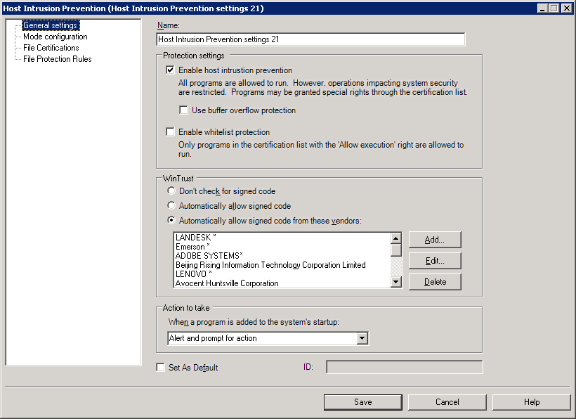

HIPS zapewnia administratorom możliwość definiowania i zarządzania osobnymi profili dla różnych grup użytkowników z ustawieniami bioder. Ustawienia bioderów obejmują potrzeby dowolnych grup użytkowników, umożliwiając administratorom tworzenie wielu, wysoce elastycznych konfiguracji dla różnych profili użytkowników.

Ustawienia bioderów mogą obejmować niestandardową ochronę haseł, obsługę WinTrust, tryb ochrony, niestandardowe białych boryków, zasady kontroli dostępu do sieci i aplikacji, certyfikaty plików i reguły ochrony plików.

Funkcje klienta biodra

Klient HIPS daje administratorom nowe nowe narzędzie do kontrolowania aplikacji działających na komputerach stacjonarnych i serwerach Enterprise oraz w jaki sposób te aplikacje mogą wykonywać.

Oprogramowanie klienta HIPS wykorzystuje sprawdzone techniki heurystyczne i rozpoznawania zachowań do rozpoznawania typowych wzorców i działań złośliwego kodu. Na przykład plik, który próbuje napisać do rejestru systemu, może zostać zablokowany i oznaczony jako potencjalnie złośliwy. Klient HIPS wykorzystuje różne zastrzeżone techniki do wiarygodnego wykrywania złośliwego oprogramowania, nawet przed zidentyfikowaniem podpisu.

Obsługiwane platformy urządzeń

Hips obsługuje wiele tych samych platform komputerowych i serwerowych obsługiwanych przez standardowe platformy urządzeń zarządzanych przez Landesk, w tym następujące systemy operacyjne:

- Windows 2000 SP2

- Windows 2003

- Windows 2008

- Windows XP SP1

- Windows Vista (32-bitowy i 64-bitowy)

NOTATKA: Biodra nie jest obsługiwane na serwerach podstawowych ani rdzeniach zwijanych

Nie powinieneś instalować/wdrażać bioder na serwerze podstawowym lub rdzeniowym. Możesz jednak wdrożyć biodra na dodatkowej konsoli.Obsługiwane produkty antywirusowe

Biodra jest kompatybilna z rozwiązaniem antywirusowym Landesk Suite, a także z kilkoma produktami przeciwwirusowymi stron trzecich. Kompatybilność oznacza, że biodra nie będą zakłócać procesów antywirusowych, takich jak skany, ochrona w czasie rzeczywistym itp.

Upewnij się, że zarządzane urządzenia, które chcesz skonfigurować z biodrami, mają jeden z następujących produktów antywirusowych:

- Landesk Antivirus

- Symantec Antivirus (wersje 7, 8, 9, 10.1, 10.2)

- McAfee Virusscan (wersje 7.0, 8.0, 8.5i)

- Trend Micro PC-cillin (Wersions 2005, 2006)

- Trend Micro BiuroScan (wersje 6.5, 7.3)

- Trend Micro ServerProtect (wersja 5.58)

- Ca Etrust InokulateIt (wersja 6.0)

- Antywirus Ca Etrust (wersje 7.0, 7.1, 8.0, 8.1)

- ESET NOD32 (wersja 2.7)

Do nie Wdrażaj biodra na urządzeniach z dowolnym innym zainstalowanym produktem antywirusowym.

Licencjonowanie bioder

Aby uzyskać dostęp do narzędzia HIPS, musisz najpierw aktywować swój podstawowy serwer za pomocą licencji HIPS.

Aby uzyskać informacje o licencjonowaniu bioder, skontaktuj się ze sprzedawcą lub odwiedź stronę internetową Landesk.

Administracja oparta na roli z biodrami

Biodra, takie jak łatka i zgodność, korzysta z administracji opartej na roli, aby umożliwić użytkownikom dostęp do funkcji. Administracja oparta na rolach to ramy dostępu i bezpieczeństwa, które pozwalają administratorom Landesk ograniczyć dostęp użytkownika do narzędzi i urządzeń. Każdy użytkownik przypisuje się określone role i zakres, które określają funkcje, których mogą użyć i które urządzenia mogą zarządzać.

Administratorzy przypisują te role innym użytkownikom z narzędziem użytkowników w konsoli. Hips są zawarte w ramach konfiguracji bezpieczeństwa, które pojawiają się w grupie praw bezpieczeństwa w oknie dialogowym Role. Aby zobaczyć i używać funkcji HIPS, należy przypisać Użytkownikowi niezbędne konfiguracje bezpieczeństwa Prawa dostępu.

WAŻNY: Wymagane pozwolenie na grupę pisarzy scenariuszy Landesk

Aby utworzyć zaplanowane zadania i zasady w narzędziu łatki i zgodności oraz narzędzie konfiguracji bezpieczeństwa (do zadań skanowania bezpieczeństwa i zgodności, zadań naprawczych i zmian w ustawieniach), użytkownik musi mieć uprawnienia grupy scenariuszy Landesk skrypt. Innymi słowy, muszą należeć do grupy, która ma przypisanie zgody pisarzy skryptu Landesk. Aby uzyskać więcej informacji na temat administracji opartej na roli, zobacz administrację oparte na roli.Dzięki właściwym konfiguracjom bezpieczeństwa możesz zapewnić użytkownikom możliwość:

- Zobacz i uzyskaj dostęp do funkcji systemu zapobiegania hostom (HIPS) w menu narzędzi i narzędzi konsoli

- Skonfiguruj zarządzane urządzenia do ochrony bioder

- Zarządzaj ustawieniami bioderami (ochrona hasła, podpisana obsługa kodu, działanie, tryb ochrony, certyfikaty plików, reguły ochrony plików itp.)

- Wdrażaj bioder

- Zobacz aktywność bioder dla urządzeń chronionych

- Zdefiniuj Ustawienia progu danych bioder do rejestrowania i wyświetlania aktywności bioder

HIPS PRZEDŁUGA ZADANIA

Poniższe kroki zawierają szybki zarys podsumowania typowych procesów lub zadań związanych z wdrażaniem ochrony bioder w sieci. Wszystkie te procedury zostały szczegółowo opisane w kolejnych sekcjach.

Podstawowe kroki wdrażania i używania bioder:

- Konfigurowanie zarządzanych urządzeń do ochrony bioder (wdrażanie agenta na urządzenia docelowe).

- Konfigurowanie opcji HIPS z ustawieniami bioderami, takimi jak podpisane obsługę kodu, tryb ochrony, biała borydzi (aplikacje mogą wykonywać na urządzeniach), certyfikaty plików, reguły ochrony plików oraz opcje interaktywne użytkownika końcowego użytkownika.

- Odkrywanie zachowania plików i aplikacji na urządzeniach z trybem nauczania bioder.

- Egzekwowanie ochrony bioder na urządzeniach zarządzanych za pomocą trybu automatycznego blokowania bioder.

- Przeglądanie aktywności bioder dla urządzeń chronionych.

Konfigurowanie urządzeń do ochrony bioder

Zanim urządzenia zarządzane będą chronić przed atakami zero-dni. Agent bezpieczeństwa punktu końcowego to pojedyncza usługa agenta, która zarządza wszystkimi komponentami bezpieczeństwa punktu końcowego, w tym bioder.

Możesz skonfigurować urządzenia do bioder podczas konfiguracji początkowej agenta urządzenia lub z osobnym zadaniem instalacji lub aktualizacji.

Aby zainstalować lub aktualizować biodra na zarządzanych urządzeniach za pośrednictwem konfiguracji agenta

- W konsoli kliknij Narzędzia> Konfiguracja> Konfiguracja agenta.

- Kliknij Nowe okna przycisk paska narzędzi.

- Po określaniu żądanych ustawień konfiguracji agenta, musisz najpierw kliknąć Początek strona i wybierz Bezpieczeństwo punktu końcowego opcja poniżej Bezpieczeństwo. (To wdraża agenta na urządzenia docelowe, ale nadal musisz wybrać ustawienia bioder.)

- Teraz możesz uzyskać dostęp do opcji w Bezpieczeństwo punktu końcowego strona.

Jeśli chcesz zainstalować lub zaktualizować biodra w późniejszym czasie, możesz to zrobić jako osobne zadanie od Konfiguracje bezpieczeństwa narzędzie w konsoli.

Aby zainstalować lub aktualizować biodra jako osobne zadanie

- W konsoli kliknij Narzędzia> Bezpieczeństwo> Konfiguracje bezpieczeństwa.

- Kliknij Utwórz zadanie przycisk paska narzędzi, a następnie kliknij Zainstaluj/aktualizuj komponenty bezpieczeństwa.

Usuwanie bioder z urządzeń

Jeśli chcesz usunąć biodra z zarządzanych urządzeń, możesz to również zrobić jako osobne zadanie od konsoli.

Aby usunąć biodra

- W konsoli kliknij Narzędzia> Bezpieczeństwo> Konfiguracje bezpieczeństwa.

- Kliknij Utwórz zadanie przycisk paska narzędzi, a następnie kliknij Usuń komponenty bezpieczeństwa.

- Wprowadź nazwę zadania.

- Określ, czy instalacja jest zadaniem zaplanowanym, czy zadaniem opartym na zasadach, czy jedno.

- Wybierz komponent bezpieczeństwa punktu końcowego, aby usunąć agenta zawierającego biodra.

- Jeśli chcesz wyświetlić postęp instalacji w oknie dialogowym skanera bezpieczeństwa na docelowych urządzeniach, wybierz Pokaż okno dialogowe postępu na kliencie opcja.

- Wybierz ustawienie skanowania i naprawy z dostępnej listy, aby zastosować konfigurację ponownego uruchomienia do tworzonego zadania. Możesz utworzyć nowe ustawienia lub edytować istniejące ustawienia, klikając Skonfiguruj. Zadanie wykorzysta opcje ponownego uruchomienia wybranych ustawień skanowania i naprawy tylko, które określają wymagania i działania ponownego uruchomienia na urządzeniach docelowych podczas usuwania agentów.

- Kliknij OK.

Dostosowywanie ochrony bioder za pomocą ustawień bioder

Ustawienia bioderów zapewniają pełną kontrolę nad tym, jak działają bioder na urządzeniach docelowych i które opcje są dostępne dla użytkowników końcowych.

W tej sekcji opisano, jak tworzyć ustawienia bioder i zarządzać:

- Tworzenie ustawień bioder

- Zmiana ustawień domyślnych bioder

- Wyświetlanie Ustawienia bioder urządzenia w ekwipunku

- Ustawienia bioderów pomagają

Tworzenie ustawień bioder

Możesz tworzyć i zastosować ustawienia bioderów do zadania instalacji lub aktualizacji bioder lub do zadań dotyczących ustawień zmiany. Możesz utworzyć tyle ustawień bioderów, ile chcesz. Ustawienia bioderów mogą być zaprojektowane w określonym celu, czasie lub zestawie urządzeń docelowych.

Aby utworzyć ustawienia bioder

- w Konfiguracje bezpieczeństwa okno narzędzia, kliknij prawym przyciskiem myszy Zapobieganie ingerencji gospodarza, i kliknij Nowy.

Po skonfigurowaniu możesz wdrożyć ustawienia HIPS na urządzenia docelowe za pomocą zadania instalacji lub aktualizacji lub zadania zmiany Ustawienia zmiany.

Zmiana ustawień domyślnych bioder

Domyślne ustawienia urządzenia HIPS są wdrażane w ramach konfiguracji początkowej agenta. W pewnym momencie możesz chcieć zmienić te domyślne ustawienia bioder na niektórych urządzeniach. Hips zapewnia sposób na zrobienie tego bez konieczności ponownego wdrażania zupełnie nowej i pełnej konfiguracji agenta.

Aby to zrobić, użyj Zmień ustawienia zadanie znajdujące się na rozwijanej liście Utwórz zadanie przycisk paska narzędzi. Wyświetlone okno dialogowe pozwala wprowadzić unikalną nazwę zadania, określ, czy jest to zaplanowane zadanie, czy zasadę, i wybierz istniejące ustawienia HIPS jako domyślne lub użyj Edytować przycisk, aby utworzyć nowe ustawienia HIPS jako domyślne dla urządzeń docelowych.

Wyświetlanie Ustawienia bioder urządzenia w ekwipunku

Możesz odkryć i/lub weryfikować ustawienia bioderów w widoku zapasów urządzenia.

Aby to zrobić, kliknij wybrane urządzenie prawym przyciskiem myszy, kliknij Zapasy> Zarządzanie Landesk> Zapobieganie włamaniu się do gospodarza.

Ustawienia bioderów pomagają

Użyj tego okna dialogowego, aby utworzyć i edytować ustawienie bioder. Podczas tworzenia ustawień bioderów najpierw definiujesz ogólne wymagania i działania, a następnie dodajesz określone certyfikaty plików. Możesz utworzyć tyle ustawień bioderów, ile chcesz i edytować je w dowolnym momencie.

Jeśli chcesz zmodyfikować Ustawienia urządzenia Domyślne Ustawienia HIPS bez ponownej instalacji agenta HIPS lub ponownego wdrożenia konfiguracji pełnej agenta, wprowadzaj zmiany w dowolnej opcji w oknie dialogowym Ustawienia Ustawienia HIPS, przypisz nowe ustawienia do zadania Zmiana, a następnie wdrożyć zadanie Zmiana Ustawienia na ukierunkowane urządzenia.

To okno dialogowe zawiera następujące strony:

O biodrach: Ustawienia ogólne

Użyj tej strony, aby skonfigurować ogólne ustawienia ochrony i działania dla bioder.

Ta strona zawiera następujące opcje:

- Nazwa: Identyfikuje ustawienia bioderów o unikalnej nazwie. Ta nazwa pojawia się na liście Ustawienia HIPS w oknie dialogowym Zadanie Instalacji lub aktualizacji komponentów zabezpieczeń.

- Ustawienia ochrony: Istnieją dwa rodzaje ochrony: biodra i białej. Możesz wybrać jeden lub jedno i drugie. Oba typy ochrony używają tego samego trybu pracy, który jest wybierany na stronie konfiguracji trybu. (NOTATKA: Istnieje jeden wyjątek od tego ogólnego egzekwowania ochrony. Jeśli określisz tryb nauki ochrony i masz białą tylko Wybrana opcja uczenia się, aplikacje białych są wyuczone, a ochrona bioder jest ustawiona na tryb automatycznego blokowania.)

- Włącz biodra: Włącza ochronę bioder. Pozwala to na uruchamianie wszystkich programów (z wyjątkiem sytuacji, gdy operacja programu zagraża bezpieczeństwu systemu) zgodnie z określonymi zasadami ochrony. Uznajesz specjalne prawa z certyfikatami plików niestandardowych dla wykonywalnych programów. Ochrona bioder obserwuje zachowanie aplikacji (czy aplikacja może modyfikować inną funkcję wykonywalną, modyfikować rejestr itd.

- Użyj ochrony przepełnienia bufora: Chroni urządzenia przed wykorzystaniem pamięci systemowej, które korzystają z programu lub procesu, który czeka na wprowadzanie użytkownika.

NOTATKA: Ochrona przed przepełnieniem bufora (BOP) można włączyć na 32-bitowym urządzeniu z systemem Windows niezależnie od tego, czy procesor ma obsługę NX / XD (brak execute / execute). Jeśli procesor nie ma obsługi NX/XD, jest naśladowany. Jeśli jednak procesor ma obsługę NX/XD, ale jest wyłączony w konfiguracji BIOS lub rozruchu, BOP nie można włączyć. Zauważ, że klient bezpieczeństwa końcowego wyświetla, czy BOP jest włączony, czy wyłączony na urządzeniu użytkownika końcowego. BOP nie jest obsługiwany na 64-bitowych urządzeniach z systemem Windows, ponieważ funkcja ochrony kernelowej (KPP) zapobiega łataniu jądra.

WAŻNY: Zdecydowanie zalecamy, aby najpierw przetestować ochronę przepełnienia bufora (BOP) na określonych konfiguracjach sprzętowych przed przeprowadzeniem szerokiej skali w zarządzanych urządzeniach w sieci. Niektóre konfiguracje starszych procesorów (przed Pentium 4 z HT lub HyperThreading) Uruchamianie niektórych wersji systemu systemu Windows mogą nie w pełni obsługiwać ochronę przepełnienia bufora.

O biodrach: Strona konfiguracji trybu

Użyj tej strony, aby skonfigurować tryb pracy ochrony bioder.

Ta strona zawiera następujące opcje:

- Uczenie się tylko białej: Tylko aplikacje z oznaczeniem białej (aplikacje, których certyfikacja pliku ma włączoną opcję Wykonania) mogą uruchomić i są wyuczane.

- Pliki certyfikowane: Wymienia pliki, które mają skonfigurowane prawa certyfikacyjne dla bioder.

- Dodać: Otwiera okno dialogowe Eksploratora plików, w którym możesz przeglądać i wybrać plik, który chcesz skonfigurować z certyfikatami plików.

- Skonfiguruj: Pozwala edytować certyfikaty wybranego pliku.

- Usuwać: Usuwa wybrany plik i jego certyfikaty.

- Nazwa pliku: Identyfikuje plik aplikacji, który jest przypisywany certyfikatami.

- Pełna ścieżka: Określa lokalizację pliku.

- Rozmiar pliku: Określa rozmiar (w KB) pliku.

- Data pliku: Wskazuje datę tworzenia i godzinę pliku.

- Wersja: Wskazuje numer wersji pliku, jeśli jest dostępny.

- Atestowany: Wskazuje datę i godzinę utworzenia lub ostatnio zmodyfikowanych certyfikatów pliku.

- MD5 HASH: Pokazuje skrót MD5 pliku. Plik skrótu służy do zapewnienia integralności pliku.

- Opis: Zapewnia pole tekstowe, aby wprowadzić opis pliku.

- Omijaj całą ochronę: Umożliwia kompletne uprawnienia. Plik jest całkowicie niefiltrowany i niezamonitorowany.

- OBRAZANIE PRZEWODNIKA BUMPER OBEJMU: Pozwala ominąć ochronę przepełnienia bufora. Będziesz chciał użyć tej opcji dla plików (procesów), które są certyfikowane i ufasz.

- Bezpieczeństwo systemu

- Zmodyfikuj pliki wykonywalne: Umożliwia aplikację prawo do modyfikacji innych plików wykonywalnych.

- Zmodyfikuj chronione pliki: Umożliwia aplikację prawo do modyfikowania chronionych plików. Możesz wygenerować listę chronionych plików, takich jak agenci urządzenia Landesk Management Suite.

- Zmodyfikuj chronione klucze rejestru: Umożliwia aplikację prawo do modyfikacji chronionych kluczy rejestru. Klucze chronione zapobiegają zakażeniom złośliwym oprogramowaniem.

- Wysyłać emaile: Pozwala aplikacji wysyłać wiadomości e-mail. (NOTATKA: Hips rozpoznaje standardowe aplikacje klientów e-mail i automatycznie je certyfikuje, aby mogli wysyłać e-maile.)

- Dodaj do uruchamiania systemu: Umożliwia aplikację prawo do dodawania plików do uruchamiania systemu.

- Zezwalaj na wykonanie: Umożliwia uruchomienie aplikacji (procesu) na urządzeniu. Pliki certyfikowane automatycznie umożliwiają włączenie wykonania. Ponadto, jeśli certyfikat pliku zapewnia częściowe prawa, opcja zezwolenia na wykonanie jest automatycznie włączona.

- Chroń aplikację w pamięci: Egzekwuje ochronę aplikacji, która działa w pamięci. Aplikacja jest chroniona przed zakończeniem lub modyfikacją.

- Dziedzicz procesom dziecięcym: Przypisuje te same certyfikaty (praw) do wszelkich podrzędnych procesów wykonanych przez niniejszą aplikację. Na przykład możesz użyć tego z konfiguracją lub instalacją wykonywalną, aby przekazać te same prawa do kolejnych procesów uruchomionych przez program konfiguracji.

- Upoważniony instalator: Wskazuje, że aplikacja może wykonywać instalację lub wdrożenie oprogramowania. Dotyczy to narzędzia dystrybucji oprogramowania Landesk Management Suite i może być stosowane również do innych aplikacji dystrybucji oprogramowania.

- OK: Zapisuje certyfikaty plików i dodaje je do listy certyfikowanych plików w oknie dialogowym Ustawienia głównych HIPS.

- Anulować: Zamyka okno dialogowe bez zapisywania certyfikatów plików.

O biodrach: Strona reguł ochrony pliku

Użyj tej strony, aby przeglądać, zarządzać i nadać priorytet reguł ochrony plików. Reguły ochrony plików to zestaw ograniczeń, które uniemożliwiają określone programy wykonywalne wykonywanie niektórych działań NA określone pliki. Dzięki regułom ochrony plików możesz pozwolić lub odmówić dostępu, modyfikacji, tworzenia i wykonywania przez dowolny program w dowolnym pliku.

To okno dialogowe zawiera następujące opcje:

- Zasady ochrony: Wymienia wszystkie predefiniowane (domyślne) zasady ochrony plików dostarczone przez Landesk, a także wszystkie utworzone zasady ochrony plików.

- Nazwa reguły: Identyfikuje zasadę ochrony pliku.

- Ograniczenia: Wyświetla konkretne działania według programów na plikach, które są ograniczone przez zasadę ochrony pliku.

- Zastosuj zasadę do: Wyświetla programy wykonywalne, które są chronione przez zasadę ochrony.

Uwaga: Reguły ochrony plików są przechowywane w FileWall.Plik xml, zlokalizowany w: programu programu landesk \ managementSuite \ ldlogon \ agentbehaviors \ hips_behavior.zamek błyskawiczny

O HIPS: Konfiguruj okno dialogowe Zasady ochrony pliku

Użyj tej strony, aby skonfigurować reguły ochrony plików.

To okno dialogowe zawiera następujące opcje:

- Nazwa reguły: Identyfikuje zasadę ochrony pliku o nazwie opisowej.

- Zastosuj zasadę do

- Wszystkie programy: Określa, że wszystkie programy wykonywalne są ograniczone do wykonywania działań wybranych poniżej w plikach określonych poniżej.

- Programy o nazwie: Określa, że tylko programy wykonywalne na liście mają do nich wybrane ograniczenia.

- Dodać: Pozwala wybrać, które programy są ograniczone przez zasadę ochrony pliku. Możesz użyć nazw plików i wieloznacznych.

- Edytować: Pozwala modyfikować nazwę programu.

- Usuwać: Usuwa program z listy.

- Odmówić dostępu: Zapobiega dostępowi powyżej programom określonym do chronionych plików.

- Odmowa modyfikacji: Zapobiega wprowadzaniu powyżej programów w wprowadzeniu jakichkolwiek zmian w plikach chronionych.

- Odmowa stworzenia: Zapobiega tworzeniu plików określonych przez powyższe programy.

- Odmowa wykonania: Zapobiega uruchomieniu plików chronionych programów określonych powyżej.

- Zezwalaj na wyjątki dla programów certyfikowanych: Pozwala dowolnym z programów wykonywalnych, które obecnie należą do listy certyfikowanych plików na ominięcie ograniczeń powiązanych z tą regułą ochrony pliku.

- Wszelkie pliki: Określa, że wszystkie pliki są chronione przed określonymi programami zgodnie z ich ograniczeniami.

- Pliki o nazwie: Określa, że tylko pliki na liście są chronione.

- Dodać: Pozwala wybrać, który plik lub pliki są chronione przez regułę. Możesz użyć nazw plików lub wieloznacznych.

- Edytować: Pozwala modyfikować nazwę pliku.

- Usuwać: Usuwa plik z listy.

- Zastosuj również do podlokalizatorów: Egzekwuje reguły ochrony plików do wszelkich podrzędnych dowolnych katalogu.

Zrozumienie trybu nauki bioder

Biodra mogą działać w jednym z następujących trybów ochrony: automatyczne, uczącie się, tylko dziennik lub blok.

Korzystanie z trybu uczenia się bioder

Poniżej znajduje się opis procesu uczenia się bioder:

- W trybie nauki Hips dowiaduje się, jakie aplikacje są instalowane na urządzeniu, jak się zachowują i ich prawa (uprawnienia).

- HIPS monitoruje aktywność na urządzeniu i rejestruje informacje w pliku historii akcji.

- Dane historii działania są wysyłane z urządzenia na serwer podstawowy.

- Administratorzy czytają historię akcji, aby zobaczyć, które aplikacje robią, co na urządzeniu. (Pliki/aplikacje i powiązane prawa wymienione w pliku historii akcji (XML) są wyświetlane na stronie Certyfikatów plików w oknie dialogowym Ustawienia HIPS.)

- Administratorzy mogą dostosowywać ustawienia HIPS, aby umożliwić uprawnienia i odmówić uprawnień do odpowiednich aplikacji.

Tryb nauki można zastosować do zarządzanych urządzeń, pozwalając na naruszenia bioder, dopóki nowe ustawienie bioder nie zostanie wdrożone, lub tryb nauki może być początkowo stosowany przez określony okres czasu, aby odkryć, jakie aplikacje są uruchamiane i ich zachowanie oraz utworzenie białej (aplikacje mogą wykonywać na urządzeniach). Jeśli ogólny tryb ochrony jest automatycznym blokowaniem, nadal możesz użyć trybu Learn, aby odkryć zachowanie aplikacji, a następnie ponownie wejść do automatycznego trybu blokowania po wygaśnięciu okresu uczenia się.

Zauważ, że zarówno serwer podstawowy, jak i zarządzane urządzenie muszą działać w trybie uczenia się, aby miała miejsce komunikacja historii działania.

Połączenie certyfikatów bioder

Możesz scalić pliki certyfikowane HIPS z jednego ustawienia biodra do jednego lub więcej innych ustawień bioder. Pozwala to szybko i łatwo aktualizować i udostępniać certyfikowane ustawienia plików.

Aby połączyć pliki certyfikowane HIPS

- w Konfiguracje bezpieczeństwa okno narzędzia, kliknij prawym przyciskiem myszy Zapobieganie ingerencji gospodarza, i kliknij Scalaj certyfikowane pliki.

- Wybierz konfigurację źródła z listy.

- Wybierz, czy chcesz połączyć różnice w certyfikowanych plikach, czy po prostu zastąp wszystkie certyfikowane pliki.

- Wybierz konfiguracje docelowe.

- Kliknij OK.

O oknie dialogowym Certyfikowane pliki scalania

Użyj tego okna dialogowego, aby skonfigurować i wykonać połączenie plików certyfikowanych bioder między jednym lub większą liczbą ustawień bioder.

To okno dialogowe zawiera następujące opcje:

- Konfiguracja źródła: Określa ustawienia bioderów, których certyfikowane pliki chcesz scalić z wybranymi konfiguracją docelową.

- Scal różnice w certyfikowanych plikach: Zastępuje dowolne wspólne certyfikowane pliki w konfiguracjach docelowych na te w konfiguracji źródłowej i dodaje unikalne pliki certyfikowane z konfiguracji źródłowej do docelowych konfiguracji.

- Wymień certyfikowane pliki: Zmusza certyfikowane pliki w konfiguracji źródłowej do zastąpienia wszystkich plików w konfiguracjach docelowych.

- Konfiguracje docelowe: Określa konfiguracje docelowe, które chcesz połączyć z konfiguracją źródła. Wybierz cele z listy dostępnych konfiguracji.

- Tłumaczenie angielskie na rosyjskie

Czy McAfee Endpoint Security zastępuje biodra?

Procedura:

Zbadaj system, aby ustalić, czy instalowany jest system zapobiegania włamaniu hosta (biodra):# rpm -qa | Grep MfeHiplsm

Sprawdź, czy moduł McAfee Hips jest aktywny w systemie:

# ps -ef | grep -i “Hipclient”

Jeśli pakiet MFEHIPLSM nie jest zainstalowany, sprawdź kolejny system wykrywania włamań:

Gdzie jest nazwa głównego demona aplikacji, aby ustalić, czy aplikacja jest ładowana do systemu.

Ustal, czy aplikacja jest aktywna w systemie:

Jeśli pakiet MFEHIPLSM nie jest zainstalowany, a alternatywna aplikacja do wykrywania włamań oparta na hostach nie została udokumentowana do użytku, jest to odkrycie.

Zakres, zdefiniuj i utrzymuj wymagania regulacyjne online w ciągu kilku minut.

Kontakt

10161 Park Run Drive, Suite 150

Las Vegas, Nevada 89145TELEFON 702.776.9898

FAKS 866.924.3791

[email protected]Szybkie linki

© 2018 Network Frontiers LLC

Wszystkie prawa zastrzeżone.

Tryb ochrony: Określa zachowanie ochrony, gdy naruszenia bezpieczeństwa występują na zarządzanych urządzeniach. Tryb ochrony dotyczy typów ochrony wybranych na stronie ustawień ogólnych.

Automatyczny: Wszystkie naruszenia bezpieczeństwa (modyfikacje oprogramowania i systemu) są automatycznie blokowane. Innymi słowy, wszystkie reguły certyfikacji plików, które utworzyłeś dla określonych plików, są egzekwowane.

Auto-learn Okres: Określa okres, w którym aplikacje mogą działać na urządzeniu użytkownika końcowym, podczas gdy reguły bezpieczeństwa są egzekwowane. W tym okresie obserwuje się (lub wyuczono), a informacje są wysyłane z powrotem do podstawowej bazy danych. (Maksymalny czas auto-learn to 5 dni. Jeśli chcesz uruchomić automatyczną learn przez dłuższy okres, pod koniec 5 dni możesz zresetować wartość.)

NOTATKA: Te dwa opcje okresu są wykonywane sukcesywnie. Innymi słowy, jeśli oba zostaną wybrane, okres automatycznego learna działa najpierw, a kiedy wygasa, okres auto-log.

O biodrach: PLIK CERTYFIKACJE

Użyj tej strony, aby przeglądać i zarządzać certyfikatami plików. Certyfikaty plików to zestaw praw (uprawnień lub upoważnienia), które pozwalają i zaprzeczają niektórym działaniom, które można wykonać przez Aplikacja na zarządzanych urządzeniach.

Ta strona zawiera następujące opcje:

O HIPS: Konfiguruj okno dialogowe Certyfikatu pliku

Użyj tego okna dialogowego, aby skonfigurować certyfikaty dla określonego pliku aplikacji.

To okno dialogowe zawiera następujące opcje:

- Włącz biodra: Włącza ochronę bioder. Pozwala to na uruchamianie wszystkich programów (z wyjątkiem sytuacji, gdy operacja programu zagraża bezpieczeństwu systemu) zgodnie z określonymi zasadami ochrony. Uznajesz specjalne prawa z certyfikatami plików niestandardowych dla wykonywalnych programów. Ochrona bioder obserwuje zachowanie aplikacji (czy aplikacja może modyfikować inną funkcję wykonywalną, modyfikować rejestr itd.