Podsumowanie artykułu: IS MAPI obsługiwane do nowoczesnego uwierzytelniania

W artykule omówiono proces przejścia na nowoczesne uwierzytelnianie w Office 365 oraz kroki w celu ukończenia przełącznika. Podkreśla także znaczenie oceny korzystania z podstawowego uwierzytelnienia u najemcy przed wprowadzeniem jakichkolwiek zmian. Artykuł zawiera szczegółowe instrukcje dotyczące eksportu podstawowego raportu dotyczącego wykorzystania uwierzytelniania za pomocą Azure AD Administration lub PowerShell. Ten raport pomaga zidentyfikować użytkowników lub aplikacje nadal korzystające z podstawowego uwierzytelnienia. Postępując zgodnie z instrukcjami i analizując raport, możesz zapewnić sprawne przejście do nowoczesnego uwierzytelnienia w Office 365.

Kluczowe punkty:

1. Włączenie nowoczesnego uwierzytelniania nie wyłącza automatycznie podstawowego uwierzytelnienia.

Aby zakończyć przejście na nowoczesne uwierzytelnianie w Office 365, musisz postępować zgodnie z określonym procesem. W tym artykule zawiera przykłady krok po kroku, które pomogą Ci włączyć nowoczesne uwierzytelnianie i w razie potrzeby wyłączyć podstawowe uwierzytelnianie.

2. Microsoft aktywnie wyłącza podstawowe uwierzytelnianie najemców, którzy ich nie używają.

Jeśli nie włączyłeś jeszcze nowoczesnego uwierzytelnienia w środowisku Office 365, ważne jest, aby zrobić to jak najszybciej. Microsoft stopniowo usuwa obsługę podstawowego uwierzytelniania, a Twoja organizacja może mieć wpływ, jeśli nadal na nim polegasz.

3. Wartości bezpieczeństwa w Azure AD egzekwuj nowoczesne uwierzytelnianie i blokowanie podstawowego uwierzytelnienia.

Jeśli Twój najemca ma już włączone wartości bezpieczeństwa, ten samouczek może nie dotyczyć Ciebie. Ważne jest, aby zrozumieć ustawienia bezpieczeństwa w najemcy Azure AD, aby zapewnić prawidłowe skonfigurowanie nowoczesnego uwierzytelniania.

4. Warunki wstępne do praktycznej demonstracji.

Aby śledzić samouczek, musisz mieć dostęp do globalnego administratora do najemcy Microsoft 365. Ten dostęp pozwala wprowadzić niezbędne zmiany i przeanalizować podstawowe wykorzystanie uwierzytelniania w środowisku.

5. Analiza podstawowego wykorzystania uwierzytelnienia w twoim najemcy ma kluczowe znaczenie.

Przed wprowadzeniem jakichkolwiek zmian związanych z nowoczesnym uwierzytelnianiem konieczne jest ocena, czy podstawowe uwierzytelnianie jest nadal używane. Identyfikacja użytkowników lub aplikacji polegająca na podstawowym uwierzytelnianiu pozwala poinformować ich o nadchodzących zmianach i pomóc im przejść do nowoczesnego uwierzytelnienia.

6. Korzystanie z raportu logów logów w Azure AD Admin Center.

Artykuł zawiera instrukcje krok po kroku, jak wyeksportować podstawowy raport o użyciu uwierzytelniania za pomocą Azure AD Admin Center. Ten raport pomaga ustalić, czy któryś użytkownicy lub aplikacje nadal korzystają z podstawowego uwierzytelnienia i zawiera cenne informacje do procesu przejścia.

7. Korzystanie z raportu logów z logowania z Azure Ad Powershell.

Jeśli wolisz większą kontrolę nad pól raportu, zamiast tego możesz użyć PowerShell. Artykuł wyjaśnia, jak korzystać z modułu Azureadpreview i cmdlet Get-AzureaditSignSignLogs do wyodrębnienia dzienników logowania. PowerShell oferuje większą elastyczność w filtrowaniu i dostosowywaniu raportu na podstawie twoich konkretnych wymagań.

Pytania:

1. Jakie jest ryzyko nie przejścia na nowoczesne uwierzytelnianie w Office 365?

Ryzyko nie przejścia na nowoczesne uwierzytelnianie w Office 365 to rosnące usunięcie obsługi podstawowego uwierzytelniania przez Microsoft. Jeśli nadal polegasz na podstawowym uwierzytelnianiu, Twoja organizacja może spotkać się z problemami kompatybilności i potencjalnymi lukami w zakresie bezpieczeństwa.

2. W jaki sposób Microsoft obsługuje najemców, którzy nie używają podstawowego uwierzytelnienia?

Microsoft aktywnie wyłącza podstawowe uwierzytelnianie najemców, którzy go nie używają. Zapewnia to, że organizacje są zachęcane do przejścia na nowoczesne uwierzytelnianie i poprawy ogólnej bezpieczeństwa i kompatybilności ich środowisk Office 365.

3. Jakie są domyślne zabezpieczenia w Azure AD?

Domyślne zabezpieczenia w Azure AD to zestaw wstępnie skonfigurowanych ustawień bezpieczeństwa, które wymuszają nowoczesne uwierzytelnianie i blokują podstawowe uwierzytelnianie. Ustawienia te zapewniają podstawowy poziom bezpieczeństwa organizacjom wykorzystującym Azure AD i Office 365.

4. Jakie są warunki podążania za samouczkiem?

Aby śledzić samouczek, musisz mieć globalny administrator dostęp do najemcy Microsoft 365. Ten poziom dostępu pozwala wprowadzić niezbędne zmiany i przeanalizować podstawowe wykorzystanie uwierzytelniania w środowisku.

5. Dlaczego ważne jest, aby analizować podstawowe wykorzystanie uwierzytelniania u swojego najemcy?

Analiza podstawowego wykorzystania uwierzytelniania w twoim najemcy ma kluczowe znaczenie dla zidentyfikowania użytkowników lub aplikacji nadal na nim polegających. Informacje te pomagają poinformować odpowiedzialne strony o nadchodzących zmianach i wspierać je w przejściu do nowoczesnego uwierzytelnienia.

6. Jak wyeksportować podstawowy raport o użyciu uwierzytelniania za pomocą Azure AD Admin Center?

Aby wyeksportować podstawowy raport o użyciu uwierzytelniania za pomocą Azure AD Admin Center, musisz postępować zgodnie z instrukcjami krok po kroku podanymi w artykule. Te instrukcje prowadzą do dostępu do dzienników logowania, stosowanie filtrów i pobieranie raportu w formacie JSON lub CSV.

7. Jaka jest korzyść z korzystania z PowerShell do eksportowania podstawowego raportu dotyczącego wykorzystania uwierzytelnienia?

Korzystanie z PowerShell umożliwia większą kontrolę nad pól raportu i dostosowanie go do konkretnych wymagań. Artykuł wyjaśnia, jak zainstalować moduł Azureadpreview i użyć cmdlet CMDLOTY GET-AZUREADITITITITITINLOGS, aby wyodrębnić dzienniki logowania za pomocą żądanych filtrów.

8. Która licencja jest wymagana do wyodrębnienia dzienników logowania w Azure AD?

Aby wyodrębnić dzienniki logowania w Azure AD, potrzebujesz licencji Azure AD Premium P1. Niniejsza licencja zapewnia niezbędne uprawnienia i dostęp do pobrania wymaganych informacji do analizy podstawowego użycia uwierzytelnienia.

9. Jakie są warunki filtrowania dzienników logowania za pomocą PowerShell?

Warunki filtrowania dzienników logowania za pomocą PowerShell obejmują wykluczenie aplikacji mobilnych i klientów komputerów stacjonarnych, z wyłączeniem przeglądarek, upewnienie się, że używana aplikacja klient.

10. Jak możesz osiągnąć większą elastyczność w dostosowywaniu podstawowego raportu dotyczącego wykorzystania uwierzytelniania?

Korzystając z PowerShell, możesz osiągnąć większą elastyczność w dostosowywaniu podstawowego raportu dotyczącego wykorzystania uwierzytelnienia. PowerShell umożliwia stosowanie określonych filtrów, wybierać pożądane pola i sformatować raport zgodnie z Twoimi preferencjami.

Czy MAPI jest obsługiwane do nowoczesnego uwierzytelniania

1. Otwórz podwyższoną PowerShell.

Dowiedz się, jak przejść na nowoczesne uwierzytelnianie w Office 365

Dołącz do dyskusji prowadzonych przez ekspertów, szkolenia światowej klasy, projektów i wersji demonstracyjnych w celu ochrony danych zasilanych w chmurze. Rozwiń swoje umiejętności w chmurze i bezpieczeństwie i zarejestruj się w Veamon 2023.

Spis treści

Czy wiesz, że przełączanie-NA Nowoczesne uwierzytelnianie nie ma’t Automatycznie wyłącz podstawowe uwierzytelnianie? Istnieją kroki, które musisz zrobić, aby ukończyć przełącznik Do Nowoczesne biuro uwierzytelniania 365.

Nie czytelnik? Obejrzyj powiązany samouczek wideo!

Nie widzę filmu? Upewnij się, że bloker reklam jest wyłączony.

Microsoft’Smetum w usuwaniu podstawowego uwierzytelnienia wydaje się teraz nie do powstrzymania. Oni’VE zaczął wyłączać podstawowe uwierzytelnianie najemcom, którzy ich nie używają. Jeśli przystąpiłeś’T Włączył nowoczesne uwierzytelnianie w Office 365, niech ten artykuł pomoże Ci zacząć od przykładów krok po kroku.

Od 1 sierpnia 2017 r. Jeśli domyślne zabezpieczenia są już włączone w Twoim najemcy, ten samouczek nie będzie miała zastosowania do Ciebie.

Odniesienie: domyślne zabezpieczenia w Azure AD.

Wymagania wstępne

Kopia zapasowa Microsoft 365 dla manekinów eBook rozwiązuje wyzwania bezpieczeństwa danych, przedstawiając funkcje bezpieczeństwa nie-domowego w Microsoft 365. Zdobądź ebook

Ten samouczek będzie praktyczną demonstracją. Jeśli ty’D chciałbym śledzić, musisz mieć dostęp do globalnego administratora do najemcy Microsoft 365.

Analiza podstawowego wykorzystania uwierzytelniania w swoim najemcy

Przed majstrowaniem przy nowoczesnym uwierzytelnianiu musisz ocenić, czy podstawowe uwierzytelnianie jest nadal używane w twoim najemcy. W ten sposób, jeśli nadal istnieją użytkownicy lub aplikacje korzystające z podstawowego uwierzytelnienia, możesz poinformować odpowiedzialne strony, że podstawowe uwierzytelnianie wkrótce przestanie działać.

Uwaga: Poniższe podsekcje obejmują wyodrębnienie dzienników logowania w Azure AD, które wymagają posiadania licencji Azure AD Premium P1.

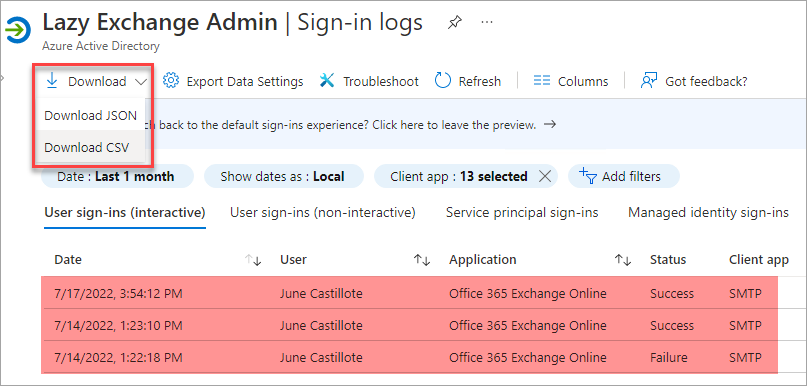

Raport dzienników logowania w Azure AD Admin Center

Wykonaj następujące kroki, aby wyeksportować podstawowy raport o wykorzystaniu uwierzytelniania w Azure AD Admin Center.

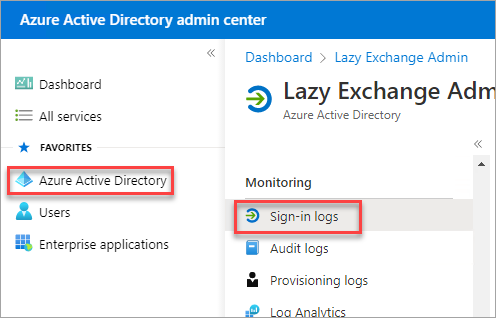

1. Otwórz przeglądarkę internetową i zaloguj się do Azure Active Directory Center.

2. Dalej kliknij Azure Active Directory → Zaloguj się dzienniki.

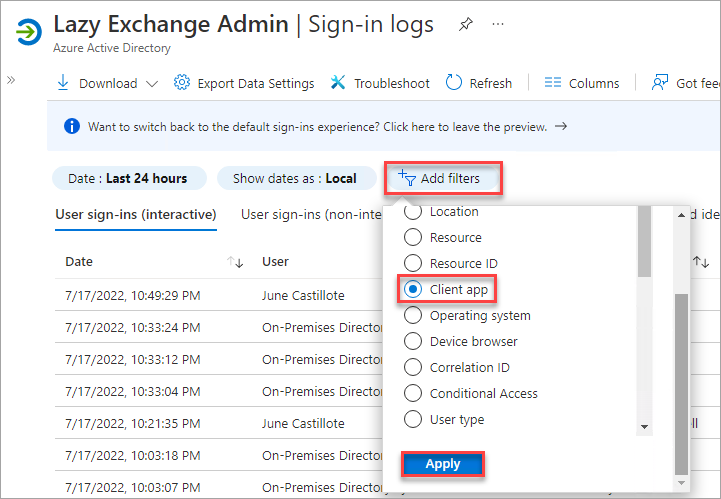

3. Gdy zobaczysz dzienniki logowania, kliknij Dodaj filtry → Aplikacja klienta → Zastosuj. Ten krok umożliwia filtrowanie rekordów na podstawie aplikacji klienta.

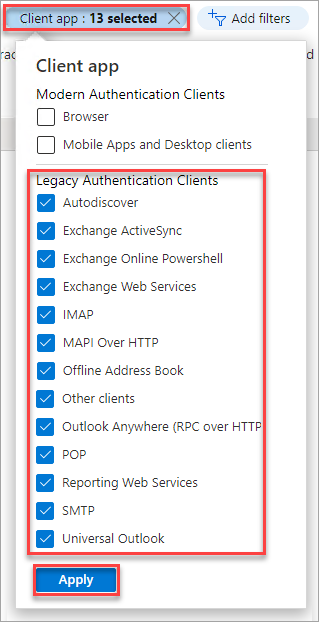

4. Teraz kliknij dodany filtr aplikacji klienta, sprawdź każdy element w sekcji Klienty uwierzytelniania starszych i kliknij Zastosuj.

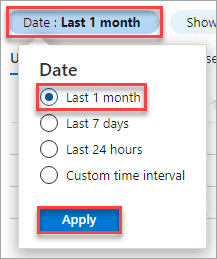

5. Następnie dostosuj filtr datowy do ostatniego 1 miesiąca lub w dowolnym okresie, który Twoim zdaniem jest wystarczający.

6. Jeśli są wyniki po zastosowaniu filtra, nadal są użytkownicy lub aplikacje korzystające z podstawowego uwierzytelnienia. Kliknij Pobierz → Pobierz JSON lub pobierz CSV, w zależności od formatu pliku, który preferujesz do raportu i analizy.

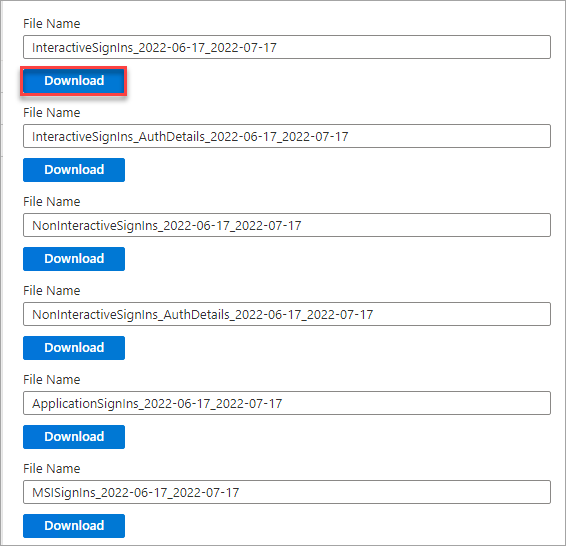

7. Na koniec kliknij przycisk Pobierz, w którym raporcie chcesz pobrać. W tym przykładzie pobiera interaktywny raport podpisów do pliku CSV.

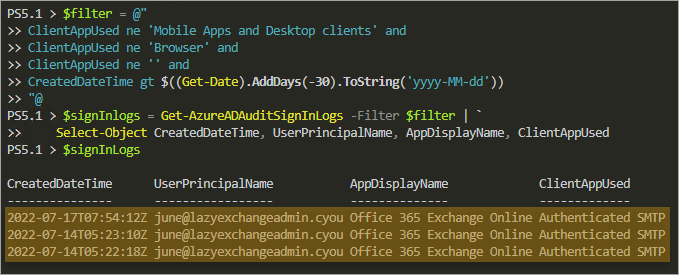

Raport dzienników logowania przy użyciu Azure AD PowerShell

Jeśli chcesz zgłosić większą kontrolę nad pól, możesz zamiast tego użyć PowerShell. Ta metoda wymaga modułu Azureadpreview, który obejmuje cmdlet CMDLET GET-AZUREADITITITITITINLOGS do wyodrębnienia dzienników logowania.

1. Otwórz podwyższoną PowerShell.

2. Zainstaluj moduł Azureadpreview, jeśli przystąpicie’T jeszcze to zainstalował.

Instaluj moduł azureadpreview3. Następnie połącz się z Azure Active Directory PowerShell, uruchamiając poniższy cmdlet. Zaloguj się ze swoim globalnym poświadczeniem administratora.

Connect-Azuread4. Skonstruuj filtr z następującymi warunkami i przechowuj go w zmiennej $ filtra.

- Zatrudnienie klientów nie są aplikacjami mobilnymi i klientami komputerów stacjonarnych i

- Zatrudnienie klientów nie jest przeglądarką i

- Zatrudnienie klientów nie jest puste i

- CreatedDateTime jest większy lub równy -30 dni.

$ filter = @"ClientApsed Ne 'Aplikacje mobilne i klienci komputerów stacjonarnych i klienci ADUPUSUJE NE„ Browser ”i ClientApsued Ne' 'i CreatedDateTime GT $ ((Get-Date).Dodatki (-30).ToString („yyyy-mm-dd”)) ”@5. Uruchom poniższe polecenie, aby wykonać cmdlet CMDLET GET-AZUREADITITITITINLOGS z filtrem i zwróć tylko CreatleDateTime, UserPrincipalName, AppDisplayName i właściwości klientów. Wyjście wyeksportuje do pliku CSV o nazwie Basicauthsignin.CSV.

# Pobierz logs logs $ signinLogs = get-azureadauditSignLogs -filter $ Filter | `SELECT-OBITTH CRETEDDATETIME, UserPrincipalName, AppDisPlayName, ClientApsed # Wyświetl wynik na ekranie $ signinLogsZgodnie z poniższymi wynikami nadal jest uwierzytelnione użycie SMTP w ciągu ostatnich 30 dni, co jest formą podstawowego uwierzytelnienia.

Klient zastosował wartości inne niż aplikacje mobilne i klienci komputerów stacjonarnych i przeglądarki używają starszej lub podstawowej uwierzytelniania.

6. Opcjonalnie rozważ wyeksportowanie dzienników logowania do pliku CSV w celu późniejszego użycia.

$ signinlogs | Eksport-CSV .\ Basicauthsignin.CSV -NotypeinformationWłączanie nowoczesnego uwierzytelniania w Office 365 Organizacja

Czy poinformowałeś swoich użytkowników o planowanym przejściu na nowoczesne uwierzytelnianie? Jeśli tak, a ty’ve już zakończyło wszelkie inne możliwe przygotowania, które może wymagać Twoja organizacja’gotowe do uruchomienia przełącznika.

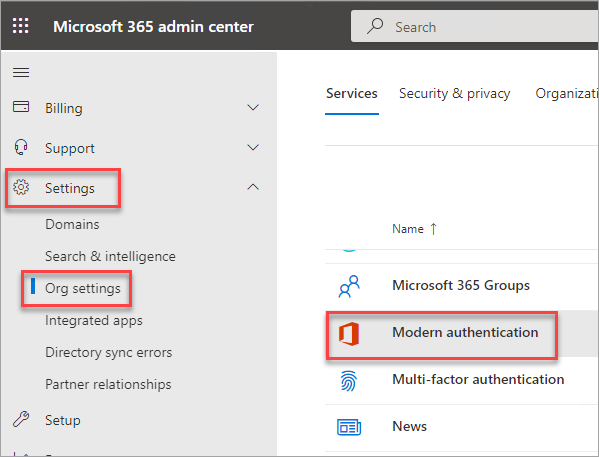

Najszybszym sposobem włączenia nowoczesnego uwierzytelnienia jest Microsoft 365 Admin Center, a poniżej jest krok, aby to zrobić.

1. Zaloguj się do centrum administratora Microsoft 365 za pomocą przeglądarki internetowej.

2. Kliknij Ustawienia → Ustawienia ORG → Nowoczesne uwierzytelnianie.

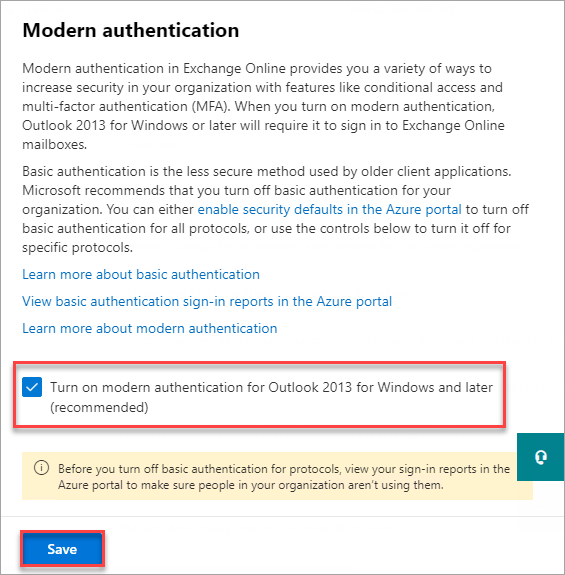

3. Na wyświetlonej stronie nowoczesnej uwierzytelniania, która pojawi się, sprawdź pola włącz nowoczesne uwierzytelnianie dla systemu Outlook 2013 i później (zalecane) i kliknij Zapisz zapisz.

Kiedyś’ve kliknięte zapisz, aby włączyć nowoczesne uwierzytelnianie, pojawią się dodatkowe opcje: Zezwól na dostęp do podstawowych protokołów uwierzytelniania.

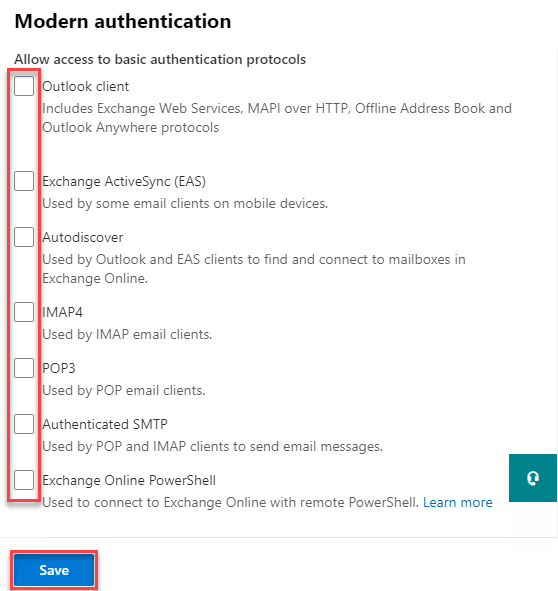

Aby całkowicie zablokować podstawowe uwierzytelnianie, odznacz następujące pola i kliknij Ratować. Każde pole wyboru reprezentuje protokół lub usługę.

- Klient Outlook (w tym Exchange Web Services (EWS), MAPI w stosunku do HTTP, książka adresowa offline i perspektywy w dowolnym miejscu)

- Exchange ActiveSync (EAS)

- Autodiscover

- Imap4

- Pop3

- Uwierzytelniony SMTP (SMTP Auth)

- Exchange Online PowerShell

5. Kiedyś’zapisało nowoczesne zmiany uwierzytelnienia, wyrzuć uwierzytelnianie modenowe wyleciane.

Weryfikacja nowoczesnych ustawień uwierzytelniania

Czy zastanawiasz się, co się stało, kiedy wykonałeś te nowoczesne ustawienia uwierzytelniania? Powinieneś! Zrozumienie, w jaki sposób zmiany te są stosowane do twojego najemcy, ma kluczowe znaczenie, gdy w końcu musisz rozwiązywać problemy z uwierzytelnianiem.

1. Otwórz PowerShell i połącz się z Exchange Online.

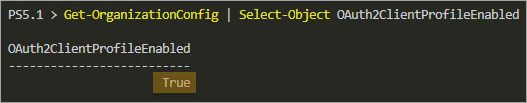

Connect -ExchangeOnline -organizacja Your_tenant.onmicrosoft.com -showbanner: $ false2. Po włączeniu nowoczesnego uwierzytelniania technicznie ustawiasz wartość OAuth2ClientProfileEnabled w konfiguracji Organizacji Exchange Online na true. Uruchom poniższe polecenie, aby sprawdzić tę wartość.

Get-NorganizacjaConfig | Select-Object oAuth2ClientProfileEnabledJak widać poniżej, wartość OAuth2ClientProfileEnabled jest prawdziwa, co oznacza, że nowoczesne uwierzytelnianie jest włączone.

3. Po wyłączeniu każdego protokołu’S Podstawowe uwierzytelnianie w centrum administratora Microsoft 365, technicznie utworzyłeś nową zasadę uwierzytelniania w Exchange Online z następującymi parametrami.

| Nazwa parametru | Wartość | Protokół lub usługa dotknięta |

| Zezwalaj na BasicauthactiveSync | Fałsz (zablokowany) | Exchange Active Sync (EAS) |

| Zezwalaj na Basicautheutodiscover | Fałsz (zablokowany) | Autodiscover |

| Zezwalaj na Basicauthimap | Fałsz (zablokowany) | Imap4 |

| Zezwalaj na Basicauthmapi | Fałsz (zablokowany) | MAPI przez HTTP (MAPI/HTTP) |

| Zezwalaj na BasicauthOffLineAddressbook | Fałsz (zablokowany) | Książka adresowa offline (OAB) |

| Zezwalaj na Basicauthpop | Fałsz (zablokowany) | Pop3 |

| Zezwalaj na Basicauthrpc | Fałsz (zablokowany) | Outlook w dowolnym miejscu (RPC przez HTTP) |

| Zezwalaj na Basicauthsmtp | Fałsz (zablokowany) | Uwierzytelniony SMTP |

| Zezwalaj na BasicauthWebServices | Fałsz (zablokowany) | Exchange Web Services (EWS) |

| Zezwalaj na BasicauthPowershell | Fałsz (zablokowany) | PowerShell |

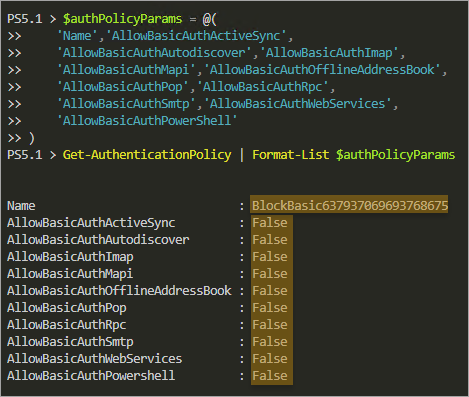

Zazwyczaj nazwa zasad uwierzytelniania zaczyna się od BlockAuth*. Aby sprawdzić tę zasadę uwierzytelniania, uruchom poniższy kod w PowerShell.

$ authPolipyParams = @(„name”, „pozwalabasicauthactiveSync”, „pozwalabasicautodiscover”, „pozwalabasicauthimap”, „pozwalabasicauthmapi”, „pozwalabasicauthoffoffoffLineadDressbook”, „pozwalabasicauthpop”, „pozwalabasicauthrpc”, „pozwalabasicautmtp”, „liceddressbook”, „pozwalabasicauthpop”, „pozwalabasicauthrpc”, „pozwalabasicauthsBook”. Asicauthpowershell ') Get-AuthenticationPolicy | Lista formatowa $ authpolipoliparamsPoniższy wynik potwierdza, że właściwości zezwolenia* w zasadzie uwierzytelniania są ustawione na fałszywe, co oznacza blokowanie podstawowego uwierzytelnienia.

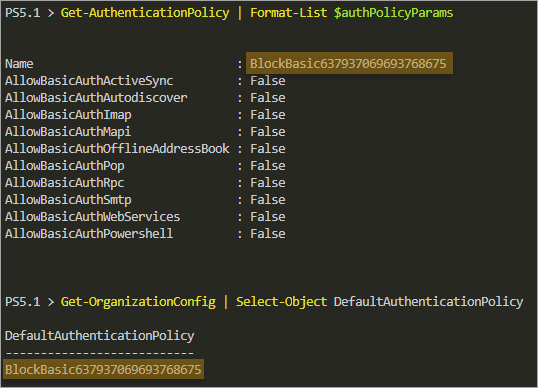

4. Więc ty’VE potwierdziło, że zasady uwierzytelniania blokują wszystkie podstawowe uwierzytelnianie. Jak upewnić się, że polityka uwierzytelniania dotyczy Twojej organizacji? Aby zweryfikować, uzyskaj wartość nieruchomości DefaultAuthenticationPolicy z konfiguracji organizacji online Exchange Online.

Get-NorganizacjaConfig | Select-Obiect DefaultAuthenticationPolicyWynik powinien pokazać, która zasady uwierzytelniania jest domyślnie w Twojej organizacji, jak widać poniżej.

Włączanie nowoczesnego uwierzytelniania Office 365 Outlook Klienci

Ty’VE włączyło nowoczesne uwierzytelnianie i zablokowane podstawowe uwierzytelnianie – ale twoja praca’T przestań. Musisz upewnić się, że klienci Outlook w systemie Windows mogą połączyć się przy użyciu nowoczesnego uwierzytelnienia, modyfikując lub dodając niektóre elementy rejestru.

Uwaga: Jeśli wpisy rejestru dla twojej wersji programu Outlook nie istnieją, Don’T panika, musisz je tylko stworzyć.

Uwaga: Outlook 2010 nie obsługuje nowoczesnego uwierzytelnienia i nie ma dostępnych obejść.

Otwórz PowerShell jako administrator i uruchom polecenia odpowiednie do wersji Outlook.

Outlook 2013

Outlook 2013 domyślnie obsługuje nowoczesne uwierzytelnianie, ale nie jest aktywne. Aby się aktywować, zmodyfikuj następujące wpisy rejestru.

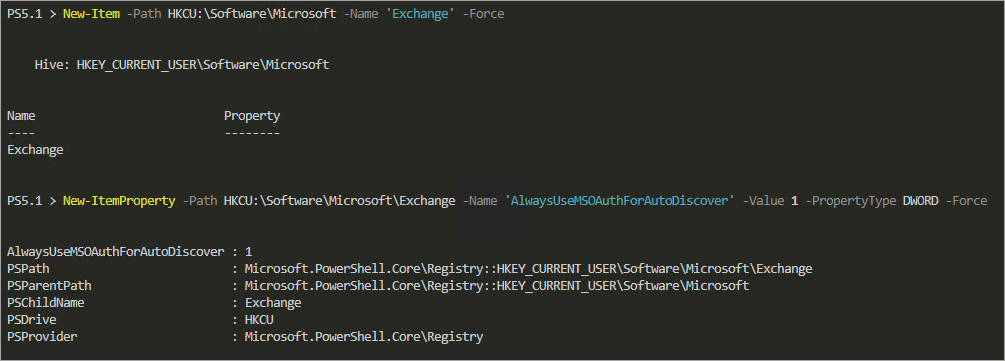

# Dwa wpisy poniżej włączają nowoczesne uwierzytelnianie w programie Outlook 2013 SET -ITEMPROPROPY -PATH HKCU: \\ Software \\ Microsoft \\ Office \\ 15.0 \\ Common \\ Identity -name Enableadal -Value 1 -Force set -ETEMProperty -path Hkcu: \\ Software \\ Microsoft \\ Office \\ 15.0 \\ Common \\ Identity -name Wersja -Value 1 -Force # Utwórz oprogramowanie HKCU: \\ Microsoft \\ Exchange \\ AwalidEmsoutouthForAutodistover Registry Entge. # Ta wartość zmusza perspektywy do zawsze korzystania z nowoczesnego uwierzytelnienia. New -Item -path Hkcu: \\ Software \\ Microsoft -name 'Exchange' -Force new -Itemproperty -path Hkcu: \\ Software \\ Microsoft \\ Exchange -name 'alleusemsoAuthForAutOdiscover' -Value 1 -propertytype dword -force -force Outlook 2016, Outlook 2019 i Outlook 365

Nowoczesne uwierzytelnianie jest już domyślnie włączone w wersji Outlook 2016 i późniejszych. Ale Microsoft zaleca ustawienie wartości AlwaveUssOAuthForAutodiscover w celu wymuszenia użycia nowoczesnego uwierzytelniania.

# Utwórz oprogramowanie HKCU: \\ \\ Microsoft \\ Exchange \\ alwaleussouthForAutodiscover Registry Entry. # Ta wartość zmusza perspektywy do zawsze korzystania z nowoczesnego uwierzytelnienia. New -Item -path Hkcu: \\ Software \\ Microsoft -name 'Exchange' -Force new -Itemproperty -path Hkcu: \\ Software \\ Microsoft \\ Exchange -name 'alleusemsoAuthForAutOdiscover' -Value 1 -propertytype dword -force -force

Jeśli ty’Ponowne zarządzanie dużą pulą komputerów Windows z klientami Outlook, rozważ wdrożenie elementów rejestru za pośrednictwem obiektów zasad grupy.

Potwierdzenie nowoczesnego uwierzytelniania programu Outlook

Teraz to’czas, aby sprawdzić, czy program Outlook używa nowoczesnego uwierzytelnienia.

Otwórz program Outlook i zaloguj się za pomocą konta. Po przejściu na nowoczesne uwierzytelnianie, Outlook poprosi cię o ponowne unieważnienie.

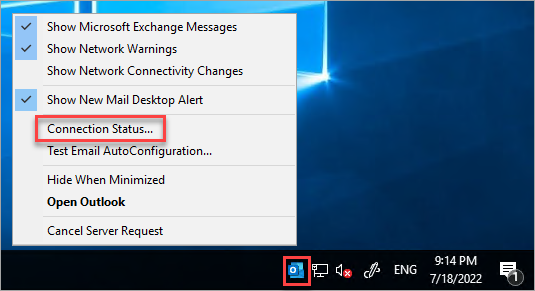

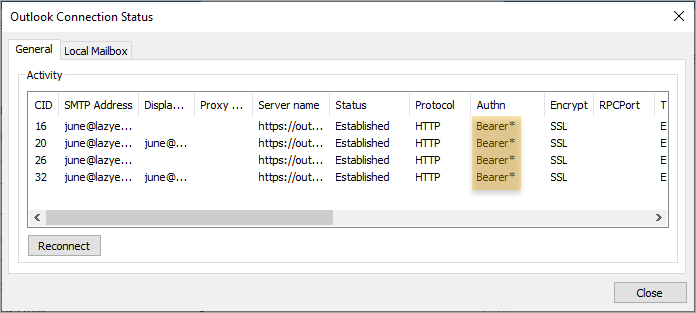

Naciśnij CTRL, kliknij prawym przyciskiem myszy ikonę Microsoft Outlook na tacy systemowej i kliknij Status połączenia.

Spójrz na Authn kolumna. Wartość powinna być Okaziciel*, co oznacza, że Outlook używa teraz nowoczesnego uwierzytelnienia z tokenem nosiciela OAuth2.

Kopia zapasowa Microsoft 365 dla manekinów eBook rozwiązuje wyzwania bezpieczeństwa danych, przedstawiając funkcje bezpieczeństwa nie-domowego w Microsoft 365. Zdobądź ebook

Wniosek

Wreszcie! Ty’VE zakończyło przejście na nowoczesne uwierzytelnianie w dzierżawcy Microsoft 365. Ty’upewnij się, że użytkownicy są świadomi zmiany, wyodrębniając raport z podstawowego uwierzytelnienia.

Po włączeniu nowoczesnego uwierzytelniania i blokowania starszych podpisów, ty’zweryfikował zmiany za pomocą Exchange Online PowerShell Polets. Wreszcie ty’Upewnij się, że klienci Outlook są zdolni do nowoczesnego uwierzytelnienia.

Nienawidzę reklam? Chcesz wesprzeć pisarza? Uzyskaj wiele naszych samouczków zapakowanych jako przewodnik ATA.

Czy MAPI jest obsługiwane do nowoczesnego uwierzytelniania

Używamy MAPI do łączenia się z skrzynkami pocztowymi Office 365. Podczas pobierania zawartości skrzynki pocztowej za pośrednictwem MAPI Call OpenMSgStore otrzymujemy błąd błędu w Mapi Sekcja: 0x80040111. Szczegóły: Nie można otworzyć sklepu informacyjnego ”.

Na dzierżawcy Office 365 włączono nowoczesne uwierzytelnianie.

Czy ktoś może potwierdzić, czy MAPI Call Call OpenMSgStore działa z nowoczesnym uwierzytelnianiem, czy nie ?

Rozwój dostępu

Dostęp: Rodzina systemów zarządzania relacyjnymi Microsoft Relacyjna baza danych zaprojektowana do łatwości użytkowania. Rozwój: Proces badania, produkcji i rafinacji nowych lub istniejących technologii.

Nowoczesne uwierzytelnianie i MAPI-HTTP

Jeśli przystąpiłeś’T Słyszane, nowoczesne uwierzytelnianie (alias Adal), oficjalnie poszło GA (https: // blogs.biuro.COM/2015/11/19/zaktualizowany biuro-365-nowoczesny-autoutentyczne-publikację/)-co oznacza, że jeśli korzystasz z usług Office 365, szczególnie wymiany online i biura 2013/2016 jako klienta, powinieneś naprawdę szukać tej funkcji dla swoich użytkowników końcowych użytkowników końcowych użytkowników.

Dla osób nieznanych z Modern Auth jest wiele korzyści, ale jedną z najbardziej oczywistych dla użytkowników końcowych jest to, że usuwa potrzebę korzystania ‘Zapisz moje poświadczenia’ Podczas logowania się do Exchange Online i zapewnia prawdziwe doświadczenie SSO w połączeniu z Federacją ADFS.

Teraz proces włączania Modern Auth jest bardzo dobrze udokumentowany w powyższym poście na blogu, ale krótka wersja to:

- Włącz Modern Auth po stronie najemcy za pośrednictwem polecenia PowerShell

- Włącz Modern Auth po stronie klienta za pośrednictwem klucza rejestru

Co to nie’T WYKOŃCZENIE WYZWANIA jako Warunek wstępny jest jednak to, że klient Outlook musi również działać w MAPI w trybie HTTP. Teraz, w przypadku dużego odsetka środowisk, prawdopodobnie nie jest to problem-ale jeśli jesteś jak nasz najnowszy klient, możesz szczególnie wyłączyć użycie MAPI-HTTP. Teraz istnieje wiele ważnych powodów, dla których mogłeś to zrobić (było to, że używali starej wersji rzeki, która DIDN’T Optymalizacja obsługi za pomocą protokołu MAPI-HTTP), ale jak się okazuje, wprowadzenie MAPI nad protokołem HTTP w celu zastąpienia dziedzictwa ‘RPC nad HTTP’ Protokół ponad 3 lata temu był w rzeczywistości jednym z prekursorów, aby umożliwić działanie wszystkich tego fantazyjnego nowoczesnego uwierzytelniania.

Aby uzyskać szczegółowe informacje na temat tego, co przyniósł protokół MAPI-HTTP i jakie korzyści, które wprowadził, polecam przeczytanie tego świetnego postu na blogu z zespołu Microsoft Exchange.

Ale w skrócie, jeśli okaże się, że włączyłeś Modern Auth zgodnie z opisanymi krokami, a ty’ponownie dostaje ‘Podstawowy monit autoryczny’ – I’D śmiało i sprawdź, czy ustawiono następujący klucz rejestru (za pośrednictwem GPO lub w inny sposób)

Klucz: HKEY_CURRENT_USER \ Software \ Microsoft \ Exchange Dord: MapiHttpDisabled Wartość: 1

Powyższe należy albo zostać usunięte lub ustawione ‘0’ Aby zadziałać współczesny autorytet. Artykuł wsparcia KB2937684 zawiera również więcej informacji na temat zapewnienia, że MAPI-HTTP jest włączony dla klienta biura 2013/2016.

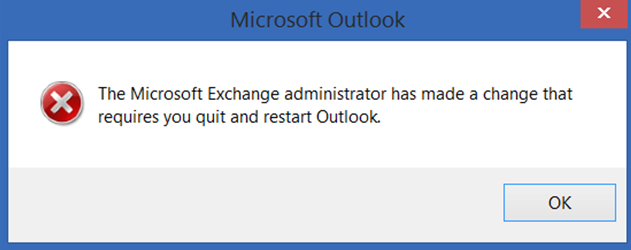

Zauważ, że zmiana tej wartości nie wchodzi w życie, dopóki klient następny nie przeprowadzi ‘Autodiscover’ Aby zmienić. W zależności od sytuacji może to spowodować, że użytkownik zobaczy następujące wyskakiwanie:

Ogólnie rzecz biorąc, ja’D Zalecaj najpierw przetestuj aktualizację rejestru z podzbiorem użytkowników pilotów, zanim przekształcisz to z szerszą publicznością. Po potwierdzeniu pracy możesz przyjrzeć się wprowadzeniu nowoczesnego autoryzacji do użytkowników końcowych.

W tym roku: Microsoft Amortyzacja podstawowego uwierzytelniania w Exchange Online

Podstawowe uwierzytelnianie to przestarzały protokół uwierzytelniania. Jego zagrożenia wzrosły dopiero od czasu, gdy Microsoft pierwotnie ogłosił, że to wyłączą. Obecnie istnieją lepsze i bardziej skuteczne nowoczesne alternatywy uwierzytelniania użytkowników, takie jak OAuth 2.0 autoryzacji opartej na tokenach. Również, aby MFA był skuteczny, musisz również zablokować starsze uwierzytelnianie. Wynika to z faktu, że starsze protokoły uwierzytelniania, takie jak pop, SMTP, IMAP i MAPI CAN’T egzekwuj MFA, dzięki czemu preferowane punkty wejścia dla przeciwników atakujących Twoją organizację… Mając na uwadze te zagrożenia i ryzyko, Microsoft podejmuje kroki w celu poprawy bezpieczeństwa danych w zamian online.

Uderzenie

Microsoft rozszerzył również ogólny wpływ, na które mają wpływ na następujące protokoły: Exchange Web Services (EWS), Exchange ActiveSync (EAS), Pop, IMAP, zdalny PowerShell, MAPI, RPC, SMTP Auth i OAB Auth i OAB.

W przypadku usług internetowych Exchange (EWS), Remote PowerShell (RPS), Pop i IMAP i Exchange ActiveSync (EAS):

- Jeśli napisałeś własny kod za pomocą tych protokołów, zaktualizuj kod, aby użyć OAuth 2.0 zamiast podstawowego uwierzytelniania lub migruj do nowszego protokołu (API Graph).

- Jeśli Ty lub użytkownicy korzystają z aplikacji z trzecią imprezą, która korzysta z tych protokołów, skontaktuj się z programistą aplikacji trzeciej, który dostarczył tę aplikację, aby zaktualizować ją do obsługi OAuth 2.0 Uwierzytelnianie lub pomoc użytkownikom w przejściu na aplikację, która’S zbudowany za pomocą OAuth 2.0.

Dla SMTP Auth:

Microsoft będzie nadal wyłączać autorytet SMTP dla najemców, którzy Don’t używaj go, ale nie będziemy zmieniać konfiguracji żadnego najemcy, który to robi. Ale radzimy jednak odejść od używania autoryzacji podstawowej i SMTP.

Do Exchange Online PowerShell

Od czasu wydania modułu Exchange Online V2 PowerShell It’S był łatwy w zarządzaniu ustawieniami wymiany online i ustawieniami ochrony z wiersza poleceń za pomocą nowoczesnego uwierzytelnienia. Moduł EXO V2 wykorzystuje nowoczesne uwierzytelnianie i działa z uwierzytelnianiem wielopunktowym (MFA) do łączenia się ze wszystkimi środowiskami PowerShell związanymi z wymianą w Microsoft 365.

Outlook, MAPI, RPC i książka adresowa offline (OAB)

Wszystkie wersje programu Outlook dla systemu Windows od 2016 roku mają domyślnie włączone nowoczesne uwierzytelnianie, więc IT’jest prawdopodobne, że ty’ponownie używa nowoczesnego uwierzytelnienia. Perspektywy w dowolnym miejscu (wcześniej znane jako RPC przez HTTP) zostały przestarzałe w zamian online na korzyść MAPI przez HTTP. Outlook dla systemu Windows używa MAPI przez HTTP, EWS i OAB, aby uzyskać dostęp do poczty, ustawić za darmo/zajęty i poza biurem oraz pobierz książkę z adresem offline. Wszystkie te protokoły obsługują nowoczesne uwierzytelnianie.

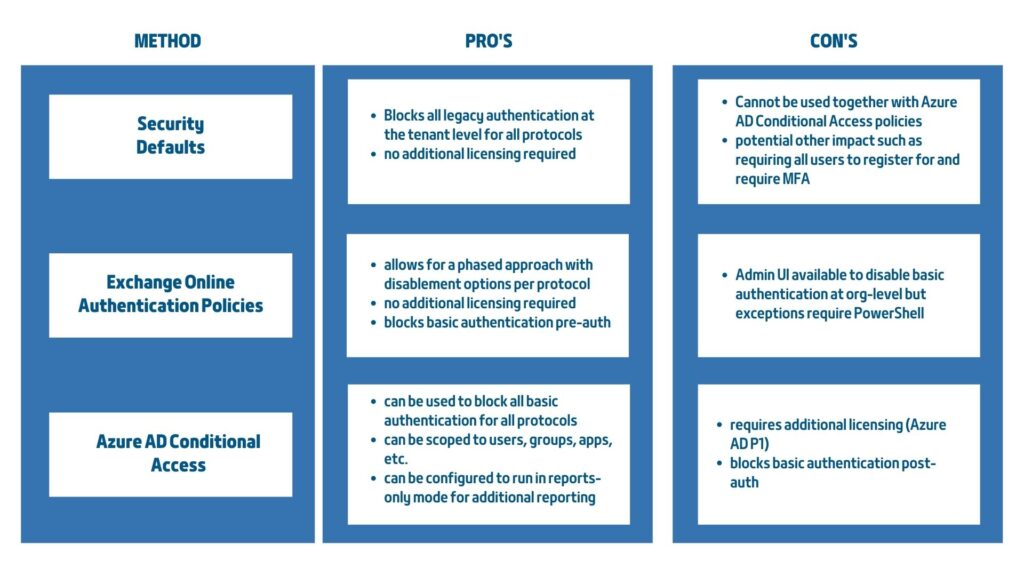

Co jeśli chcesz zablokować podstawowe uwierzytelnianie?

Tutaj’S Tabela podsumowująca opcje proaktywnego wyłączenia podstawowego uwierzytelnienia

Microsoft zacznie wysyłać wiadomości w Microsoft 365 Administration Message Center od teraz, informując, że Microsoft wyłączy podstawowe uwierzytelnianie dla protokołu w twoim najemcy z powodu braku użytkowania. Lub masz takie powiedzenie’T chce, aby Microsoft podjął tę akcję dla protokołów najemcy, możesz użyć Nowa funkcja w centrum administracyjnym Microsoft 365, aby żądać, aby Microsoft nie wyłączyć określonego protokołu (.

Microsoft dodał tę funkcję do narzędzia samoobsługowego, aby pomóc w zminimalizowaniu zakłóceń w miarę odejścia od korzystania z podstawowego uwierzytelnienia. Ale z Secywish zalecamy korzystanie z tej funkcji tylko wtedy, gdy naprawdę potrzebujesz podstawowego autoryzacji! Nie tylko dlatego, że myślisz, że możesz lub po prostu. Klienci są narażeni na podstawowe uwierzytelnianie każdego dnia, a najlepszym sposobem zapobiegania temu jest wyłączenie go i przejście do nowoczesnego uwierzytelnienia.

Możesz teraz przejść bezpośrednio do diagnostyki samopomocy Basic Auth, po prostu klikając ten link poniżej.

Czy potrzebujesz pomocy we wszystkich pytaniach Microsoft? Dotrzyj do nas!