Jak bezpieczny jest komputer Mac i czy komputery Mac są naprawdę bezpieczniejsze niż Windows

Streszczenie

W tym artykule zbadamy funkcje bezpieczeństwa komputerów Mac i ustalimy, czy są one naprawdę bezpieczniejsze niż Windows. Omówimy różne wbudowane narzędzia bezpieczeństwa macOS, takie jak TCC, kwarantanna plików, strażnik, Xprotect, narzędzie do usuwania złośliwego oprogramowania (MRT) i Xprotect Remediator (XPR). Zagłębimy się w funkcjonalność każdego narzędzia i ocenimy ich skuteczność w zapewnieniu bezpieczeństwa użytkowników komputerów Mac.

Kluczowe punkty:

1. MAC mogą uzyskać wirusy: Wbrew powszechnemu przekonaniu, komputery Mac nie są odporne na wirusy, złośliwe oprogramowanie i oprogramowanie ransomware. Pojęcie, że „MAC nie dostają wirusów”, jest nieporozumieniem utrwalonym przez kampanie reklamowe Apple.

2. Wbudowane narzędzia bezpieczeństwa: Apple opracowało kilka narzędzi bezpieczeństwa w celu ochrony użytkowników komputerów Mac. Narzędzia te obejmują TCC, kwarantannę plików, strażnik, Xprotect, MRT i XPR.

3. TCC: Przejrzystość, zgoda i kontrola (TCC) to zbiór baz danych w macOS, który ostrzega użytkowników, gdy aplikacje próbują uzyskać dostęp do określonych usług. Użytkownicy mogą zaakceptować lub odmówić korzystania z tych usług przez aplikację.

4. Kwarantanna pliku: Plik kwarantanny skany pobrane pliki i sprawdzają je na liście znanego złośliwego oprogramowania. Ostrzega użytkowników, jeśli wykryto potencjalnie szkodliwy plik.

5. Portier: Strażnik weryfikuje cyfrowe podpisy aplikacji, aby upewnić się, że pochodzą od zaufanych programistów. Sprawdza również, czy aplikacja została notaryczna, aby upewnić się, że spełnia standardy bezpieczeństwa Apple.

6. Xprotect: Xprotect to wbudowane oprogramowanie Apple Antivirus, które skanuje pliki i aplikacje do znanego złośliwego oprogramowania i blokuje je przed uruchomieniem.

7. Narzędzie do usuwania złośliwego oprogramowania (MRT): MRT jest narzędziem, który okresowo aktualizuje listę znanego złośliwego oprogramowania i usuwa wszelkie wykryte złośliwe oprogramowanie z systemu.

8. Xprotect Remediator (XPR): XPR to narzędzie, które pomaga naprawić systemy zarażone znanym złośliwym oprogramowaniem, zapewniając szczegółowe wskazówki, jak usunąć złośliwe oprogramowanie.

9. Skuteczność narzędzi bezpieczeństwa: Chociaż te wbudowane narzędzia bezpieczeństwa zapewniają warstwę ochrony, nie są one niezawodne. Użytkownicy komputerów Mac powinni nadal zachować ostrożność i uzupełniać swoje środki bezpieczeństwa za pomocą dodatkowego oprogramowania antywirusowego i bezpiecznych nawyków przeglądania.

10. Upodmiotowienie użytkownika: Narzędzia bezpieczeństwa Apple mają na celu zapewnienie użytkownikom większej kontroli nad oprogramowaniem i ochrony ich przed nieautoryzowanym dostępem do zasobów systemowych.

Pytania:

1. Czy komputery MAC są odporne na wirusy?

Odpowiedź: Nie, komputery Mac nie są odporne na wirusy. Chociaż mogą być mniej ukierunkowane w porównaniu z systemem Windows, nadal istnieją wirusy, złośliwe oprogramowanie i oprogramowanie ransomware, które mogą zainfekować komputery Mac.

2. Co to jest TCC i co robi?

Odpowiedź: TCC oznacza przejrzystość, zgodę i kontrolę. Jest to zbiór baz danych w macOS, który ostrzega użytkowników, gdy aplikacje próbują uzyskać dostęp do określonych usług po raz pierwszy. Użytkownicy mogą zaakceptować lub odmówić dostępu aplikacji do tych usług.

3. Jak strażnik zapewnia bezpieczeństwo aplikacji?

Odpowiedź: Strażnik weryfikuje cyfrowe podpisy aplikacji, aby upewnić się, że pochodzą od zaufanych programistów. Sprawdza również, czy aplikacja została notaryczna, wskazując, że spełnia standardy bezpieczeństwa Apple.

4. Co to jest xprotect i jak to działa?

Odpowiedź: Xprotect to wbudowane oprogramowanie Apple Antivirus. Skanuje pliki i aplikacje do znanego złośliwego oprogramowania i blokuje je od uruchamiania w celu ochrony systemu.

5. Jakie jest narzędzie do usuwania złośliwego oprogramowania (MRT) na Mac?

Odpowiedź: MRT to narzędzie, które aktualizuje listę znanego złośliwego oprogramowania i usuwa wszelkie wykryte zagrożenia z systemu. Pomaga utrzymać komputer MAC w ochronie przed znanym złośliwym oprogramowaniem.

6. W jaki sposób Xprotect Remediator (XPR) pomaga w usuwaniu złośliwego oprogramowania?

Odpowiedź: XPR zawiera szczegółowe wskazówki, jak usunąć znane złośliwe oprogramowanie z zainfekowanych systemów. Pomaga użytkownikom skutecznie naprawić komputery Mac i zapewnić całkowite usunięcie złośliwego oprogramowania.

7. Czy użytkownicy komputerów Mac polegają wyłącznie na wbudowanych narzędziach bezpieczeństwa?

Odpowiedź: Podczas gdy wbudowane narzędzia bezpieczeństwa oferują pewien poziom ochrony, użytkownicy komputerów Mac zaleca się korzystanie z dodatkowego oprogramowania antywirusowego i praktykowania bezpiecznych nawyków przeglądania w celu zwiększenia bezpieczeństwa.

8. W jaki sposób użytkownicy komputerów Mac mogą zachować bezpieczeństwo przed wirusami i złośliwym oprogramowaniem?

Odpowiedź: Użytkownicy komputerów Mac mogą zachować bezpieczeństwo, regularnie aktualizując oprogramowanie, używając silnych i unikalnych haseł, unikanie podejrzanych stron internetowych i pobierania oraz instalowanie renomowanego oprogramowania antywirusowego.

9. Czy w wbudowanych narzędziach bezpieczeństwa są jakieś luki?

Odpowiedź: Jak każde oprogramowanie, wbudowane narzędzia bezpieczeństwa na komputerach Mac mogą mieć luki w zabezpieczeniach. Ważne jest, aby użytkownicy byli aktualizowane swoje systemy, aby ograniczyć ryzyko wykorzystania.

10. Czy komputery Mac mogą być zarażone oprogramowaniem ransomware?

Odpowiedź: Tak, komputery Mac mogą być zarażone ransomware. W ostatnich latach zaobserwowano ataki ransomware na komputery Mac, podkreślając potrzebę zachowania czujności użytkowników i podejmowania niezbędnych środków ostrożności.

11. Co się stanie, jeśli użytkownik odmawia dostępu do usługi w TCC?

Odpowiedź: Jeśli użytkownik zaprzeczy dostępu do usługi w TCC, aplikacja nie będzie mogła korzystać z tej konkretnej usługi. Użytkownicy mają kontrolę nad udzielaniem lub odmowy dostępu do różnych elementów swojego systemu.

12. To wbudowane narzędzia bezpieczeństwa wystarczające do ochrony przed zaawansowanymi zagrożeniami?

Odpowiedź: Podczas gdy wbudowane narzędzia bezpieczeństwa zapewniają podstawową ochronę, mogą one nie wystarczyć do zaawansowanych zagrożeń. Wskazane jest, aby użytkownicy inwestowali w kompleksowe rozwiązania w zakresie bezpieczeństwa cybernetycznego w celu solidnej ochrony.

13. Czy Strażnik może zapobiec instalacji potencjalnie złośliwych zastosowań?

Odpowiedź: Podstawową funkcją strażnika jest weryfikacja cyfrowych podpisów aplikacji i upewnienie się, że pochodzą one od zaufanych programistów. Może pomóc w zapobieganiu instalacji potencjalnie złośliwych aplikacji, w których brakuje ważnych podpisów.

14. Jak często Xprotect aktualizuje definicje złośliwego oprogramowania?

Odpowiedź: Xprotect odbiera regularne aktualizacje od Apple, aby mieć aktualne definicje złośliwego oprogramowania. Częstotliwość tych aktualizacji może się różnić, ale Apple stara się zapewnić terminową ochronę przed znanymi zagrożeniami.

15. Jakie są dodatkowe środki bezpieczeństwa, które mogą podjąć użytkownicy komputerów Mac?

Odpowiedź: Oprócz korzystania z wbudowanych narzędzi bezpieczeństwa użytkownicy Mac mogą włączyć zaporę ogniową, utworzyć konto nieadministratorowe do codziennego użytku, włączyć szyfrowanie plików i regularnie tworzyć kopie zapasowe danych na zewnętrzne urządzenia pamięci masowej lub usług chmurowych.

Jak bezpieczny jest komputer Mac i czy komputery Mac są naprawdę bezpieczniejsze niż Windows

Możesz użyć SPCTL bezpośrednio z wiersza poleceń, aby sprawdzić, czy aplikacja jest podpisana i notarialnie, która jest przede wszystkim strażnikiem’S. Funkcjonalność.

Wbudowane narzędzia bezpieczeństwa macOS

Uwaga autora: ten blog opiera się na rozmowie, którą przedstawiłem na JNUC 2022 w San Diego w Kalifornii 28 września 2022. Został zaktualizowany o najnowsze informacje. Nagrywanie wideo zostało udostępnione online.

Prolog

Była popularna kampania reklamowa, która trwała w latach 2006–2009. Zawierał komputer, reprezentowany przez często wąchającego, chorego Johna Hodgmana w dużym garniturze. Naprzeciwko PC był Mac – biodro, ostre ubrane Justin Long. Ten zestaw reklam odbył Apple, a reklamy zazwyczaj popełniały pomysł, że „Macs nie dostają wirusów.”

Ta kampania była niezwykle popularna, ale niestety zasiewała nasiona wiary w społeczność Apple-User, której ich komputery Macs nie mogą i nie otrzymają wirusów. Ten pomysł przeniknął dekadę, a teraz w 2023 r. Jednak w ostatniej dekadzie mit ten został obalony setki, jeśli nie tysiące razy, z CVE, 0 dni, złośliwe oprogramowanie, a nawet ransomware ukierunkowane na ekosystem macOS.

Co ciekawe, omówimy kilka narzędzi, które Apple wydało w czasie, gdy te reklamy działały, pokazując nam, że podczas gdy Apple podwajał swoje wiadomości z odporności wirusa, wypuszczali narzędzia w tym samym czasie, aby chronić użytkowników.

Lubię myśleć o narzędziach bezpieczeństwa Apple, takiej jak niedźwiedź polarny w burzy śnieżnej – chociaż nie możesz tego zobaczyć, nadal tam są. Istnieje wiele różnych narzędzi, które są wysyłane w nowym komputerze Mac. Omówimy niektóre z tych narzędzi, co robią, jak działają i czy te narzędzia są wystarczające dla użytkowników końcowych.

Lista narzędzi, które omówimy, są następujące:

- TCC

- Kwarantanna pliku

- Portier

- Xprotect

- Narzędzie do usuwania złośliwego oprogramowania (MRT)

- Xprotect Remediator (XPR)

TCC

TCC, który oznacza przejrzystość, zgodę i kontrolę, to zbiór baz danych żyjących w systemie macOS.

Zaprezentuje użytkownika ostrzeżenie, gdy aplikacja po raz pierwszy będzie próbowała korzystać z określonych usług.

Na przykład w tym przechwytywaniu ekranu użytkownik próbuje aktywować zarówno aparat, jak i mikrofon. CoreServicesSuiagent rzuca użytkownikowi powiadomienie, zachęcając użytkownika do „zaakceptowania” lub „odmowy” aplikacji’s korzystanie z wspomnianej usługi.

W ramach preferencji systemowych> Prywatność i bezpieczeństwo faktycznie możemy zobaczyć, które aplikacje (klienci) zażądali konkretnych usług. W poniższym przykładzie widzimy cztery różne aplikacje, które zażądały pełnego dostępu do dysku. Nie jest to ograniczone do pełnego dostępu do dysku (FDA), ale może również obejmować aparat, mikrofon, foldery użytkowników, usługi lokalizacyjne, kalendarz, kontakty itp.

Pod maską TCC to baza danych SQLITE. Jest jeden w katalogu głównym, a ponadto jeden na użytkownika na komputerze. Możemy faktycznie otworzyć te bazy danych, więc otwórzmy katalog root TCC i spójrzmy na niektóre wpisy.

W tej bazie danych weźmy tabelę dostępu i spójrzmy na niektóre elementy.

Daje nam to wiele informacji, dzięki czemu możemy umieścić kilka ograniczeń na naszym oświadczeniu, aby zdobyć tylko informacje, które ja’m obecnie uważa się za istotne.

Próbka tego, co możemy odzyskać

com.Huntresslabs.Agent | 6 | 0 | KTCCServicesSystemPolicyallfiles

Te pola mapują kilka różnych znaczeń.

Pierwszym pole jest klient, który składa żądanie. W takim przypadku fałszywy agent Huntress prosi o uprawnienia.

Druga kolumna o nazwie Auth_Reason, to sposób jej żądania. W naszym przypadku zostało to zepchnięte w politykę MDM PPPC.

Po trzecie, jaka odpowiedź dostarcza użytkownik (lub co określono zasadę) – zatwierdził lub odmówił żądania.

Wreszcie, o to, o co wymagano usługi. Widzimy w naszym przykładzie, że jest to KTCCServicesSystemPolicyallfiles . W kategoriach Apple wymaga to pełnego dostępu do dysku.

Ideą Apple stojącej za TCC jest zapewnienie większej mocy użytkownika nad ich oprogramowaniem i aplikacjami. Pomaga to powstrzymać oprogramowanie przed przesadzaniem i dostępem do elementów systemu, których użytkownik nie wyraził wyraźnie zezwolenia.

W skrzyni Apple Tool TCC jest nieco jednorazowe w porównaniu z innymi narzędziami i sposobem działania, więc pozwól’S Pink w nakrętki i śruby bezpieczeństwa macOS.

Sprawdź, blok, naprawa

System operacyjny Apple działa w trzech krokach w celu zasadniczego ochrony użytkowników. To jest ich „czek, blok, naprawa”. Przejdziemy przez każdy z nich i zamapujemy go do narzędzia, którego Apple używa do egzekwowania tej funkcji.

Zaczniemy u góry z strażnikiem, Ale , Zanim to zrobimy, nie moglibyśmy omawiać fundamentalnego zapobiegawczego etapu strażnika, zwanego kwarantanną plików.

Kwarantanna pliku

Kwarantanna pliku została zaprojektowana tak, aby poinformować Cię, kiedy aplikacja pobrana z Internetu została wykonana po raz pierwszy. Zostało to wprowadzone w OS X 10.5 Tiger i u jego podstaw stara się nie dopuszczać, aby aplikacja pobrana z Internetu została otwarta bez wyraźnych uprawnień użytkownika. Strażnik jest zbudowany na tym.

Po pobraniu aplikacji i otwieramy ją, otrzymujemy monit z – ponownie – CoreServicesSuiagent, aby zapytać nas, czy chcemy otworzyć tę aplikację z Internetu. Po kliknięciu „Otwórz” ustawiona jest flaga w metadanych kwarantanny. Możemy spojrzeć na te flagi w rozszerzonych metadanych atrybutu.

Jeśli uruchomimy xattr z naszego wiersza poleceń, wymieniono rozszerzone atrybuty. Tym, na którym obecnie zależy, to com.jabłko.Atrybut kwarantanny. Następnie możemy wydrukować zawartość tego atrybutu.

Wydrukuje krótką linię treści.

0083; 61730334; Safari; 7512FB1C-56E8-458B-88B3-DC9816210A8D

Pierwsza kolumna to flaga. Jeśli ten numer to coś takiego jak 0083 lub 0081, informuje to strażnika, że omawiana aplikacja musi zostać sprawdzona przed otwarciem. Ten numer jest aktualizowany w zależności od akcji od użytkownika po początkowym otwarciu.

Druga kolumna to znacznik czasu szesnastkowego. W bazie danych mapuje to coś o nazwie Mac Absolute Time . 61730334

Trzecia kolumna reprezentuje przeglądarkę, z której pobrano naszą aplikację. Pobraliśmy Chrome Installer z Safari .

Wreszcie, czy UUID jest powiązany z aplikacją. Jest to głównie używane w bazie danych, w której jest przechowywany jako identyfikator.

Po sprawdzeniu tych informacji Stageper pierwsza flaga jest aktualizowana do czegoś takiego jak 01c2 lub 01c3 .

Wszystkie te informacje są przechowywane w bazie danych lsquarantine w ~/biblioteka/preferencje/com.jabłko.LaunchServices.QuarantineEventsv2 . Stąd możemy przeanalizować zdarzenia w tej bazie danych.

Teraz możemy zobaczyć UUID z oryginalnych informacji o kwarantannie, a także w miejscu pobrania aplikacji, znacznika czasu i nie tylko.

Jak więc strażnik działa obok kwarantanny plików?

Portier

Na małym tle strażnik jest tak naprawdę tylko frontendą dla binarnego PCTL na macOS.

Możesz użyć SPCTL bezpośrednio z wiersza poleceń, aby sprawdzić, czy aplikacja jest podpisana i notarialnie, która jest przede wszystkim strażnikiem’S. Funkcjonalność.

To informuje, że aplikacja złośliwe Appp nie jest podpisane i nie będzie mogło otwierać przez strażnika, podczas gdy następujący wniosek by się z nimi.

Sposób, w jaki strażnik różni się od kwarantanny plików, jest to, że dotyczy ona czegoś wykonany , niekoniecznie coś otwartego tylko z Internetu. Na przykład, gdybyś pobrał GIF lub zdjęcie i otworzyć go w aplikacji do podglądu Apple, nie zostanie to sprawdzone. Ponadto, strażnik oferuje tylko z przedmiotami klikniętymi dwukrotnie. Gdybym miał zrobić skrypt bash i dołączyć .Typ pliku polecenia, staje się to skryptem klikalnym. Kliknięcie .Skrypt poleceń zostałby sprawdzony przez strażnika, ale prosty .Skrypt SH, który jest wykonywany z wiersza poleceń, nie byłby.

Jeśli aplikacja zostanie zablokowana, otrzymasz wyskakujące okienko informujące, że nie można jej otworzyć, ponieważ pochodzi z „niezidentyfikowanego programistów”.

Strażnik najpierw sprawdzi, czy aplikacja jest podpisana. Następnie zweryfikuje, czy ten podpis jest uzasadniony, czy nie.

Najpierw sprawdza bazę danych strażnika, aby sprawdzić, czy identyfikator zespołu/dewelopera jest znanym identyfikatorem. Znajduje się w/biblioteka/jabłko/system/biblioteka/koreServices/xprotect.pakiet/zawartość/Resources/GK.db . To kolejna baza danych SQLITE, którą możemy zapytać.

Sprawdzamy, czy ten identyfikator zespołu znajduje się na tej liście 132 pozycji.

GK.DB służy do listy bloków, jednak w katalogu /var /db znajdują się również dodatkowe bazy danych, a dokładniej w gkopaque.pakiet i gke.pakiet, który jest używany do liście zezwolenia .

Następnie Strażnik sprawdza status notaryzacji, który jest procesem, który programiści podejmują podczas opracowywania oprogramowania. Jest to dodatkowy krok, którego Apple używa do sprawdzania oprogramowania pod kątem nefariumes. Strażnik wykonuje również dodatkowe kontrole, takie jak weryfikacja, że notarialne aplikacje nie zostały zmodyfikowane przez nieautoryzowany proces, nawet po pierwszym kliknięciu dwukrotnego kliknięcia.

Innym zadaniem strażnika jest sprawdzenie, czy plik ma zestaw bitów kwarantanny. Jeśli zawiera tę flagę 0083, na przykład strażnik nadal musi ją sprawdzić. Po zatwierdzeniu przez użytkownika otwieranie pobranej aplikacji Gateecker wykonuje inne czeki.

Jeden aspekt strażnika był rutynowo (AB) używany przez aktorów zagrożenia. Strażnik, w celowym projekcie Apple, można zastąpić. Można to po prostu zrobić, klikając prawym przyciskiem myszy aplikację i klikając otwieranie. To pozwala użytkownikowi zastąpić strażnika. Powodem tego jest, aby użytkownicy mogli instalować aplikacje, nawet jeśli są niepodpisane. Osobiście mam kilka niepodpisanych aplikacji, które, jak wiem, są bezpieczne, i bez tej zdolności zastępowania nie byłbym w stanie go otworzyć. Złośliwe oprogramowanie, takie jak Shlayer, wykorzystuje tę zdolność do omijania mechanizmów bezpieczeństwa Apple i użytkowników inżynierów społecznych do otwarcia swoich aplikacji.

Xprotect

Obracając się do „bloku”, Xprotect działa jak pseudo-av na macOS.

U podstaw jest to statyczna lista zasad Yara, która została wydana 30 listopada 2017 r. Yara jest zaprojektowana do przechwytywania w tym przypadku – złośliwego oprogramowania, patrząc na bajty lub struny w pliku, w przeciwieństwie do skrótu pliku do identyfikatora programisty. Pozwala to Apple rzucić szerszą sieć i potencjalnie odkryć próbki złośliwego oprogramowania, które nie były jeszcze widoczne na wolności. Ten Xprotect.Yara Plik zawiera dość wyczerpującą listę reguł.

Oprócz tego pliku YARA znajduje się zbiór list właściwości (PLIST).

Pierwszym, które omówimy, to LegacyentititlementAllowlist.Plist . Nie możemy powiedzieć dla 100% pewności, po co to jest, ale na podstawie nazwy względnie sensowne jest spekul.

Następny plik jest wywoływany Xprotect.Meta.Plist . To blokuje takie rzeczy, takie jak złośliwe wtyczki i/lub złośliwe przedłużenia safari. Każdy wpis czyta identyfikator programisty i identyfikator pakietu, który ma zablokować. Będzie również szukał pewnego przestarzałego oprogramowania, takiego jak Flash lub Java.

Ostateczny plik z pięciu jest Xprotect.Plist . Ten plik zawiera wpisy o nazwie Opis, LaunchServices i Meathes.

Opis jest dość proste – nazwa złośliwego oprogramowania. LaunchServices jest to, na jakim typu URI powinien wywołać. To może być coś w rodzaju com.jabłko.Application-Bundle, com.Microsoft.słowo.Doc lub com.jabłko.Package instalatora. W końcu, mecze to szereg obiektów słownika, które informują Xprotect, jak go wykryć, za pośrednictwem nSurlTypeIdentifierkey.

Więc jeśli Xprotect coś złapie, skąd może wiedzieć użytkownik? Cóż, rzeczywiście rzuci okienko do użytkownika, stwierdzając, że coś znalazł i że użytkownik musi przenieść go na śmieci. Jeśli użytkownik zdecyduje się to zrobić, plik diagnostyki zostanie zapisany na dysku. Znajduje się w ~/biblioteka/logs/diagnosticReports/xprotect_xxx-Mac.Diag .

Teraz mamy rekord, że Xprotect coś złapał i blokował, ale. A co z naprawą?

Mrt

Narzędzie do usuwania złośliwego oprogramowania (MRT) to skaner systemowy, który szuka określonych ścieżek plików. Jeśli wykryje jakikolwiek obiekt na tej ścieżce, usunie ten obiekt. W przeciwieństwie do niektórych innych narzędzi, o których rozmawialiśmy, MRT jest ułożony jak podstawowa aplikacja w pakiecie aplikacji. W strukturze pliku znajduje się kilka różnych plików binarnych – jeden o nazwie MRT i jeden o nazwie MRT -Helper .

MRT działa bez interakcji użytkownika i może wykonywać zadania naprawcze za kulisami, ale co ciekawe, można go uruchomić bezpośrednio z wiersza poleceń.

Więc jeśli mamy złośliwe oprogramowanie na jednej ze ścieżek, MRT powinien go naprawić, gdy uruchomimy go z wiersza poleceń.

Według Nixhackera, jeśli upuścimy wykonywalny MRT do demontażu, widzimy niektóre z różnych ścieżek, których szuka. Na przykład OSX.ATG2.Złośliwe oprogramowanie szuka czterech różnych ścieżek.

Jeśli następnie utworzymy puste pliki w każdej z tych lokalizacji, możemy zobaczyć, czy MRT rzeczywiście go naprawi.

Teraz, chociaż pliki są puste i tak naprawdę nie zawierają złośliwego oprogramowania, po prostu ich istnienie na tych ścieżkach plików powinno wywołać MRT. Dajmy to i dowiedzmy się.

Jednakże , Wygląda na to, że MRT przechodzi na emeryturę z macOS.

Xprotect Remediator

W wydaniu MacOS 12.3, Apple wydało również nowe narzędzie do macOS o nazwie Xprotect Remediator (XPR). Xprotect Remediator przypomina MRT w tym sensie, że jest to pakiet aplikacji, ale zamiast tylko dwóch binarii, jest czternaście. Te, w większości, wykrywają określone rodziny złośliwego oprogramowania, podczas gdy wszystko, co nie wpada na jeden z nich, jest objęte binarnym Xprotect. Istnieje również binarne xprotectremediatormrtv3, które jest prawie tego samego samego rozmiaru co mrt binarny.App . To sprawia, że wydaje się, że to ostatecznie zastąpi MRT.App.

Możesz uzyskać widoczność w XPR, wykorzystując zunifikowane dzienniki. które są częścią bezpieczeństwa punktu końcowego Apple.

Tutaj można obejrzeć kilka przykładowych wpisów.

Częścią tego, co sprawia, że MRT i XProtect Remediator jest zasadniczo różni się, że skanowanie MRT po ponownym uruchomieniu i logowaniu, Xprotect Remediator skanuje regularną kadencję, ze skanowaniem dla XCSSET (OSX.Dubrobber) złośliwe oprogramowanie działające najczęściej – co godzinę lub dwie.

Epilog

Powszechnym pytaniem, które jest zadawane w połączeniu z mówieniem o tych narzędziach, jest – Czy potrzebuję dodatkowego rozwiązania bezpieczeństwa, czy też te narzędzia są wystarczające ?

To pytanie, które moim zdaniem zależy od twojej postawy bezpieczeństwa. Dla użytkownika końcowego, który używa komputera Mac do użytku osobistego, wykorzystanie istniejących/wstępnie zainstalowanych narzędzi Apple jest prawdopodobnie wystarczające. Jeśli zaczniesz korzystać z komputerów Mac w swojej firmie, czy to SMB, czy większe przedsiębiorstwa, dodatkowe ubezpieczenie bezpieczeństwa będzie bardziej korzystne, ponieważ masz więcej użytkowników, którzy uzyskają dostęp do różnych stron internetowych, narzędzi programistycznych itp.

Jak bezpieczny jest komputer Mac i czy komputery Mac są naprawdę bezpieczniejsze niż Windows?

Mac są bezpieczniejsze niż komputery, ale o ile bezpieczniej są komputery Mac i co powinieneś zrobić, aby się chronić? Uruchamiamy wszystkie sposoby, w jakie Apple zapewnia bezpieczeństwo.

Redaktor, MacWorld 12 stycznia 2023 9:42 PST

What It’Prawda, że Mac są mniej prawdopodobne, że zostaną zaatakowane na podstawie tego, że istnieje mniej komputerów Mac niż komputery – w fakcie złośliwe oprogramowanie na komputerach Macs maleje – użytkownicy MAC mogą być bardzo lukratywnym celem, a zatem uważane za warte wysiłku. W rezultacie Macs mogą być ukierunkowane przez złośliwe oprogramowanie i wirusy.

Rzeczywiście, nawet Apple’Craig Federighi powiedział szef oprogramowania (w procesie między Apple a Epic), że: “Dziś mamy poziom złośliwego oprogramowania na komputerze Mac, którego nie’t uważaj za akceptowalne.” Podczas gdy jego motywem było wskazanie, że istnieje korzyść, aby zmusić użytkowników iPhone’a i iPada do instalowania aplikacji tylko za pośrednictwem systemu aplikacji iOS, chodzi o to, że nawet personel Apple przyznaje, że istnieją wirusy MAC. (Tutaj’S Co zrobić, jeśli uważasz, że twój Mac ma wirusa.)

Mac są jednak na ogół bezpieczniejsze niż komputery. Jest to częściowo dlatego, że system operacyjny MAC jest oparty na Unix, a zatem trudniejszy do wykorzystania’S również dlatego, że Apple ma tak ścisłą kontrolę nad sprzętem i oprogramowaniem, a komputery Mac są bezpieczniejsze ze względu na różne zabezpieczenia i środki bezpieczeństwa wbudowane w komputer Mac i system operacyjny Mac, który utrudnia wykorzystanie komputerów Mac.

Ale to nie’T oznacza, że powinieneś wierzyć, że twój komputer Mac jest nieprzenikniony. MAC były celem hakerów i wirusów i przez lata Apple musiał poważnie podchodzić do środków zawartych w macOS, aby zapewnić bezpieczeństwo użytkownikom.

W tym artykule przechodzimy przez różne sposoby bezpieczeństwa Maca i rzeczy, które możesz zrobić, aby zachować bezpieczeństwo. Aby uzyskać więcej porad na temat bezpieczeństwa komputera Mac, przeczytaj nasze wskazówki dotyczące bezpieczeństwa komputerów Mac.

Kolejną rzeczą, na którą należy zwrócić uwagę, jest to, że układy serii M, z których Apple zaczął używać w listopadzie 2020 r., Są uważane za bardziej bezpieczne niż procesory Intel. Jednak złośliwe oprogramowanie znane jako Silver Sparrow znaleziono na M1 Mac wkrótce po uruchomieniu.

Jak Apple chroni twój Mac

Istnieją różne sposoby, w jakie Apple chroni komputer Mac przed złośliwym oprogramowaniem i wirusami, jak zobaczysz, czy czytasz. Istnieją oczywiście inne rzeczy, które możesz zrobić, aby uzupełnić te środki, takie jak prowadzenie oprogramowania antywirusowego lub korzystanie z VPN do szyfrowania ruchu. Mamy osobne porady na temat najlepszego antywirusowego dla komputerów Mac i najlepszego VPN. Istnieje również element bycia ostrożnym i nie otwierania tajemniczych e -maili lub klikania wątpliwych linków – możesz być pewien’t rób to, ale czy możesz być tak pewien, że twoi rodzice by tego nie zrobili’T…

Na szczęście istnieją zabezpieczenia upieczone w komputerze Mac, co powinno oznaczać, że nawet osoby doświadczone w najmniejszej technologii są chronione. My’LL Onruj je poniżej.

Apple Antivirus

Po stronie oprogramowania MacOS zawiera wbudowane własne oprogramowanie antywirusowe. Xprotect wykrywa i blokuje znane złośliwe oprogramowanie. Monitory Apple dla nowych zakażeń złośliwego oprogramowania i aktualizuje xprotect regularnie. Xprotect sprawdzi złośliwe oprogramowanie, gdy aplikacja zostanie uruchomiona i jeśli została zmieniona. Jeśli xprotect wykryje złośliwe oprogramowanie, zablokuje oprogramowanie i usunie je.

Oprócz ochrony oferowanej przez Xprotect jest strażnikiem. Stageper to funkcja macOS, która jest zaprojektowana w celu powstrzymania użytkowników przed instalacją złośliwego oprogramowania. Strażnik sprawdza, czy każda aplikacja pobierana z Internetu została zweryfikowana przez Apple i sprawdzona pod kątem złośliwego kodu. Jeśli aplikacja jest uważana za strażnik ryzyka, powstrzyma Cię przed zainstalowaniem. Aby uzyskać więcej porad na temat pobierania i instalowania aplikacji: Jak instalować aplikacje na komputerze Mac

Strażnik jest’t nieomylne, zostało ominięte w przeszłości, a Xprotect ISN’t zawsze aktualne, więc złośliwe oprogramowanie prześlizgnęło się. Ale oba oferują poziom ochrony, który powinien dać ci spokój ducha.

Jeśli chcesz dodatkowej warstwy ochrony, nasza najlepsza zalecenie w naszym najlepszym antywirusie dla Mac Round Up to Instego Mac Internet Security.

Aktualizacje oprogramowania i bezpieczeństwa

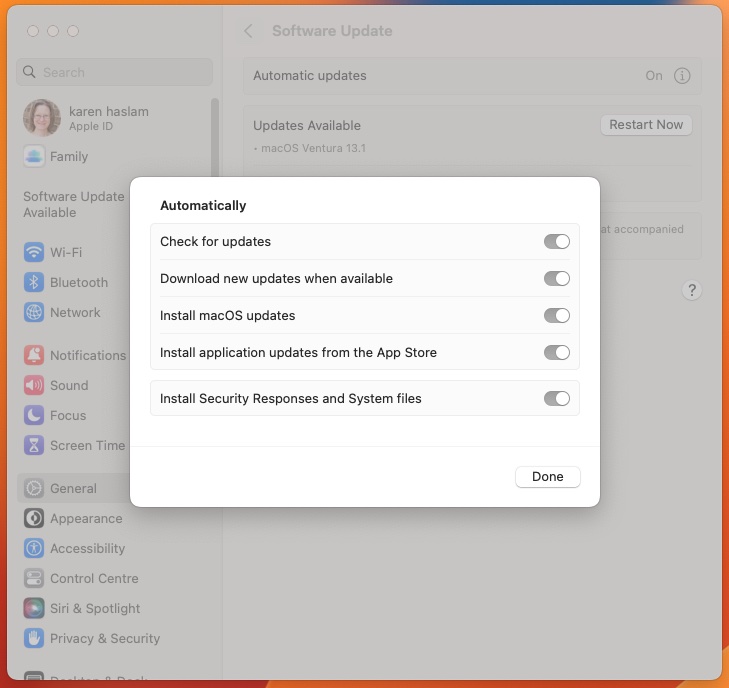

Apple zapewnia, że aktualizacje bezpieczeństwa są regularnie wypychane do komputerów Mac – dlatego ważne jest, aby Twoje oprogramowanie komputerowe na bieżąco było aktualne. Apple ułatwia to, umożliwiając automatyczną aktualizację komputera Mac’nawet muszę wszystko zrobić. Aby ustawić komputer Mac, aby sprawdzić aktualizacje i aktualizować oprogramowanie automatycznie wykonaj następujące kroki:

- Otwarte ustawienia systemowe (preferencje systemowe Pre Ventura)

- Kliknij General

- Kliknij aktualizację oprogramowania

- Upewnij się, że automatyczna aktualizacja jest włączona

Powinno to oznaczać, że oprogramowanie jest pobierane do komputera Mac, gdy jest wydawane przez Apple.

Nadal będziesz musiał ponownie uruchomić komputer Mac, aby zainstalować normalną aktualizację oprogramowania, jednak niektóre aktualizacje bezpieczeństwa mogą zostać przeniesione do komputera Mac przez Apple i zainstalowane jako aktualizacje w tle, nie wymagając ponownego uruchomienia.

Aby upewnić się, że otrzymujesz aktualizacje w tle, gdy tylko zostaną wydane przez Apple, upewnij się, że instaluj odpowiedzi bezpieczeństwa i pliki systemowe są wybrane w Ventura, lub “Zainstaluj pliki danych systemowych i aktualizacje bezpieczeństwa” W starszych OSS.

- W Ventura znajduje się w ustawieniach systemowych> Ogólna> Aktualizacja oprogramowania. Kliknij (i) obok automatycznych aktualizacji.

- Pre Ventura Stwierdzono to w preferencjach systemowych> Aktualizacja oprogramowania> Zaawansowana.

Szybkie odpowiedzi bezpieczeństwa posuwają to krok dalej i przyspieszy dostarczanie poprawek bezpieczeństwa na iPhone, iPad i Mac. Jabłko’S Wprowadzenie funkcji jako aktualizacji do macOS Ventura 13.2 (i iOS 16.3). Po ponownym uruchomieniu komputera Macu wszelkie szybkie odpowiedzi bezpieczeństwa zostaną natychmiast zastosowane. Podejście do aktualizacji bezpieczeństwa w ten sposób oznacza, że Apple może je szybciej wydać, nie będąc częścią szerszej aktualizacji.

Ochrona aplikacji

Jeśli chcesz być naprawdę pewny co do dowolnej instalowanej aplikacji, mądrze będzie trzymać się aplikacji w Mac App Store. Każda aplikacja w Apple’S Store App Store zostało sprawdzone przez Apple, więc możesz być pewien, że nie będzie to dla Ciebie stanowić ryzyka. W rzeczywistości Apple idzie o krok dalej, upewniając się, że aplikacje są z góry na temat tego, jak używają twoich danych, więc możesz upewnić się, że nie ma ryzyka, że którekolwiek z twoich informacji będą udostępniane każdemu bez Twojej wiedzy.

Ale nawet aplikacje, których nie’t Zainstaluj w Mac App Store zostanie sprawdzone przez Apple, zanim będzie można je zainstalować – to’s cel strażnika, o którym wspomnialiśmy powyżej. Strażnik sprawdza, czy programista jest weryfikowany przez Apple, a także sprawdza plik pod kątem złośliwego oprogramowania i złośliwego kodu. Mogą być chwile, kiedy chcesz otworzyć aplikację Mac od niezidentyfikowanego programisty, powinieneś zachować ostrożność, jeśli tak jest.

Innym powodem wyboru aplikacji App Store nad innymi jest to, że wszystkie aplikacje, które są sprzedawane za pośrednictwem Mac App Store, muszą pracować z piaskownicą. Sandbox ogranicza aplikacje dostępu do komputera Mac’S ZASOBY I DANE.

Od MacOS 10.15 Catalina uruchomiona w 2019 r. Wszystkie aplikacje Mac muszą zostać notarialne przez Apple, aby uruchomić, a ponadto wymaganie wszystkich aplikacji Mac uzyskanie zgody na dostęp do plików – niezależnie od tego, czy są na komputerze Mac, iCloud Drive, czy na tomach zewnętrznych. MacOS poprosi również o pozwolenie, zanim aplikacja będzie w stanie uzyskać dostęp do aparatu lub mikrofonu lub zarejestrować na przykład to, co wpisujesz.

Bezpieczne surfowanie

Powyższe jest zaprojektowane w celu ochrony przed nieuczciwymi aplikacjami, ale największe zagrożenia mogą dotyczyć e -maili phishingowych, stron internetowych i usług, których możesz korzystać online.

Jabłko’S Web Browser, Safari oferuje również różne sposoby ochrony Cię online. Safari ostrzeże, jeśli strona internetowa jest podejrzana i uniemożliwi jej otwarcie. Każda strona internetowa jest załadowana jako osobny proces w osobnej karcie – więc jeśli wystąpi problem, możliwe będzie zamknięcie tej zakładki bez awarii samego safari.

Innym sposobem, w jaki Apple chroni użytkowników komputerów Mac. Flash jest jednym z najczęstszych środków złośliwego oprogramowania na komputery. Apple zaprzestało wstępnego instalacji Flash z safari w 2010 roku. Następnie jedynym sposobem na dodanie Flash było sami go zainstalować – co oznaczało, że ludzie przyzwyczaili się do życia bez niego. Na początku 2020 r. Apple zatrzymało obsługę Flash, a na dzień 31 grudnia 2020 r. Nawet programista Flash Adobe nie obsługuje już lampy błyskowej. JavaScript wprowadza również szereg luk w zabezpieczeniach. Łatwo jest wyłączyć JavaScript w Safari. Po prostu kliknij Safari> Preferencje> Bezpieczeństwo> i odznacz pole obok Enable JavaScript. Zauważ, że jeśli to zrobisz.

Oprócz ochrony bezpieczeństwa online Apple chroni również twoją prywatność. Na przykład Apple używa inteligentnego zapobiegania śledzeniu, aby powstrzymać reklamodawców śledzących użytkowników w Internecie. Użytkownicy mogą zobaczyć raport o prywatności, w tym szczegóły wszystkich trackerów krzyżowych, które Apple przestało profilować.

Tryb blokowania

To nowa warstwa bezpieczeństwa w macOS ventura, z której możesz skorzystać, jeśli zmierzysz się z cyberatakiem. Możesz go użyć, aby zwiększyć komputer Mac’S obrony i zastosuj ścisłe limity, aby atak mógł’T Wykorzystaj cię. Przeczytaj o tym, jak włączyć tryb blokady na komputerze Mac lub iPhone.

Aby włączyć go do ustawień systemowych> Prywatność i bezpieczeństwo, kliknij Włącz obok etykiety trybu blokowania, wprowadź hasło administratora i kliknij włącz i ponownie uruchom ponownie. Kiedy uważasz, że niebezpieczeństwo minęło, możesz wyłączyć tryb blokady i ponownie uruchomić ponownie.

Zabezpieczenia haseł

Apple monitoruje również hasła, pomagając zmienić je na bezpieczniejszą opcję, sugerując silne hasła i Ciebie’zobaczę nawet alert, jeśli Apple uważa, że twoje hasło jest zaangażowane w naruszenie danych.

W tej notatce Apple oferuje również brelok iCloud, system zarządzania hasłem, który działa na wszystkich urządzeniach Apple, dzięki czemu możesz zalogować. Zaletą tego jest to, że możesz mieć mocne niż niezapomniane hasła (które Apple może wygenerować w Twoim imieniu). Wszystkie Twoje hasła są zablokowane za głównym hasłem, które jest chronione przez uwierzytelnianie dwóch czynników (2FA) dla dodatkowego bezpieczeństwa.

Innym sposobem, w jaki Apple pomaga cię chronić, jest Passkeys, które zastępują hasła na MacOS Ventura i iOS 16 jako łatwiejszy i bezpieczniejszy sposób zalogowania. Passkeys są bezpieczniejsze, ponieważ nie ma hasła, które można wyciekać, a wszystko jest szyfrowane przez koniec do końca. Dla dowolnej witryny lub usługi jest generowany konkretny kaset. Po prostu używacie swojego identyfikatora twarzy lub identyfikatora dotykowego, aby uwierzytelnić. To jest nowe, więc’jeszcze nie zostać powszechnie przyjęte, ale w przyszłości powinno to sprawić, że rzeczy powinno być bezpieczniejsze. Przeczytaj: Jak korzystać z nowych Passkeys na iPhonie, iPadzie i Maca.

Wbudowane zabezpieczenia sprzętu

“Aby oprogramowanie było bezpieczne, musi spoczywać na sprzęcie, który ma wbudowane bezpieczeństwo” mówi Apple. Podkreśla to główną korzyść komputerów Mac – fakt, że Apple tworzy oprogramowanie i sprzęt i ma kontrolę nad każdym aspektem maszyny. To jest powód, dla którego komputery Mac są bezpieczniejsze niż komputery.

Apple buduje ochronę w sprzęt Mac. Dotyczy to szczególnie komputerów Mac, które zyskały Apple’S-seria frytów. System M1 na chipie wprowadzony w listopadzie 2020 r. I wszystkie inne układy serii M, od tego czasu mają wbudowaną bezpieczną enklawę, która chroni hasło logowania i automatycznie szyfruje dane. Ale nawet komputery Mac z Intel z układem bezpieczeństwa T1 lub T2 są w stanie zaszyfrować pamięć i oferować bezpieczny rozruch, na przykład.

Bezpieczna enklawa jest poświęcona funkcjom bezpieczeństwa, a ponieważ’S Oddziel krzem do głównego układu, minimalizuje powierzchnię ataku, aby każde złośliwe oprogramowanie może’Nie wyrządza tyle obrażeń. W ramach tego oddzielnego krzemu znajduje się ROM rozruchu (więc komputer Mac może bezpiecznie się uruchamiać) i sprzęt AES, który szyfruje pliki podczas ich pisania. Dane twarzy i odcisków palców z ID Face i Touch ID są również przechowywane w tej bezpiecznej enklawie.

iCloud Private Relay (prawie VPN)

iCloud Private Relay ISn’t dostępne dla wszystkich, to’jest częścią subskrypcji iCloud+, ale może chronić twoją prywatność podczas przeglądania sieci w Safari. Przybył w iOS 15.

Szczegółowo omawiamy iCloud Private Relay w naszych prywatnych pytaniach dotyczących przekaźników iCloud, ale podsumowując, z włączonym przekaźnikiem prywatnym, wszystkie twoje działanie przeglądania w Safari są kierowane przez Apple’s serwer proxy i zaszyfrowany, aby Twój dostawca usług internetowych może’t Zobacz przeglądanie internetowe.

To’jest trochę jak VPN, ale nie całkiem. Istnieje wiele powodów, dla których VPN jest lepszą opcją. Jabłko’Rozwiązanie S działa tylko w safari i może’t Ukryj region, z którego się łączysz (kluczowy powód, dla którego ludzie używają VPN).

Jeśli chcesz użyć VPN na komputerze Mac, spójrz na nasz najlepszy VPN Round Up, który obejmuje nasz najlepszy wybór surfshark

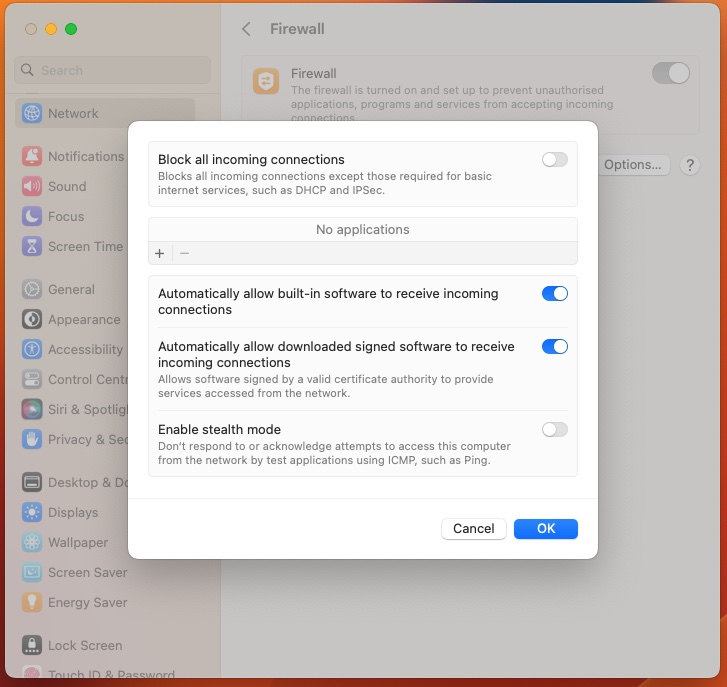

MacOS Firewall

Zapora może dodać dodatkową warstwę bezpieczeństwa, chroniąc Cię, gdy jesteś podłączony do Internetu lub nieufnej sieci. Na szczęście twój komputer ma taki, do którego możesz się włączyć.

Tutaj’S Jak włączyć zaporę na komputerze Mac

W Ventura

- Otwórz ustawienia systemu

- Kliknij sieć

- Kliknij zaporę ogniową

- Kliknij suwak, aby go włączyć.

- Jeśli chcesz określić dodatkowe ustawienia zabezpieczeń, kliknij opcje.

Post Ventura

- Kliknij kartę zapory w panelu Preferencje systemowe> Bezpieczeństwo i prywatność.

- Kliknij ikonę kłódki w dolnej lewej, aby odblokować ustawienia systemu (ty’Po monicie trzeba wpisać hasło logowania).

- Kliknij przycisk Włącz zaporę ogniową.

- Następnie kliknij przycisk Opcje zapory i, w wyświetlonym oknie dialogowym, kliknij pola Mode Enable Stealth. Ten ostatni krok oznacza, że komputer będzie w dużej mierze niewidoczny w sieciach publicznych, takich jak współdzielony Wi-Fi w kawiarni.

- Na karcie zapory kliknij opcje zapory, aby wprowadzić zmiany. Tutaj, ty’Zobacz listę aplikacji i usług, które mogą odbierać połączenia przychodzące. Aby dodać jeden do listy, jeśli powiedzmy, że próbujesz uruchomić aplikację i wyświetla błąd informujący, że nie można było zaakceptować połączenia przychodzącego, kliknij ‘+’ pod listą.

To’jest ważne, aby zauważyć, że macOS’S Firewall, choć przydatna, oferuje jedynie ograniczoną ochronę przed złośliwym oprogramowaniem. To’s, ponieważ chroni cię tylko przed ruchem przychodzącym. Jego zadaniem jest ograniczenie, które aplikacje i usługi mogą przyjmować połączenia przychodzące. To nie’t Zapewnij każdą kontrolę nad połączeniami wychodzącymi, tj. Aplikacje i usługi, które inicjują połączenia. Na przykład, jeśli pobierasz kawałek złośliwego oprogramowania, macOS’S Firewall wygrał’t Przestań łączyć się z Internetem.

Niektóre osoby również decydują się blokować wychodzące połączenia sieciowe, aby niektóre aplikacje mogły’T “telefon do domu” bez ich wiedzy. Oznacza to również, że przypadkowo zainstalowane złośliwe oprogramowanie nie jest w stanie wyciekać danych bez uświadomienia.

Jednak MacOS nie oferuje wbudowanego sposobu blokowania połączeń wychodzących. Na szczęście aplikacje innych firm, takie jak mały Snich (około 30 £) i ręce (38 £.95), lub zapora wychodząca znaleziona w narzędziach przeciwbrańskich od takich osób jak Intego, Sophos i Norton wykonuje pracę z aplabem.

Mogą być czasy, w których musisz umożliwić dostęp do niektórych aplikacji i usług za pośrednictwem zapory, więcej na temat tego, jak to zrobić tutaj: jak otwierać określone porty w mac.

FileVault

Apple oferuje FileVault jako sposób zaszyfrowania danych (i zapewnienie im bezpieczeństwa, jeśli komputer Mac zostanie zabrany lub ktoś uzyska dostęp do niego).

Jeśli Twój komputer Mac ma układ M-Series, to szyfrowanie idzie o krok dalej i używa określonego sprzętu do ochrony danych logowania.

Wyjaśniamy, jak szyfrować komputera Mac z FileVault 2 w osobnym artykule, ale ty’LL Znajdź ustawienia w preferencjach systemowych> Bezpieczeństwo i prywatność Pre-Wentura lub Ustawienia systemowe> Prywatność i bezpieczeństwo w Ventura.

Pamiętaj tylko, że będziesz musiał użyć hasła logowania lub klucza odzyskiwania, aby uzyskać dostęp do danych, więc istnieje ryzyko, że stracisz dane bez jednego z nich.

Znajdź mój i aktywację

Apple ma również inne technologie, które pomogą Ci, jeśli Twój komputer Mac zostanie skradziony, z Find My, który umożliwia śledzenie, i potencjalnie zlokalizowanie utraconego komputera Maca i wytrzyj go, aby Twoje dane mogą’t wpadaj w niewłaściwe ręce. MAC z układem T2 i M1 Mac również oferują blokadę aktywacyjną, funkcję Find My, aby zdalnie zablokować komputer Mac.

Skaner odcisków palców Touch ID dostępny na niektórych komputerach MacS dodaje również kolejną warstwę bezpieczeństwa. Można go użyć do odblokowania komputera Mac, do logowania się do oprogramowania i usług oraz do Apple Pay.

Zatem Apple chroni komputer Mac, jeśli jest skradziony lub jeśli ktoś o złośliwych zamiarach zyskuje dostęp do niego. Apple chroni również przed złośliwym oprogramowaniem i daje ci powiedzenie o tym, czy dane są dostępne i kontrolują sposób, w jaki są używane.

Jeśli komputer Mac ma układ M-Series lub układ zabezpieczeń T2, który znajduje się w niektórych Macach Intel, możesz użyć blokady aktywacji, aby w przypadku utraty komputera Mac lub jest on zbity, tylko możesz go usunąć i reaktywować.

Wszystkie te środki pomagają uczynić MAC znacznie bezpieczniej niż komputer, ale są inne rzeczy, które możesz zrobić, aby dalej się chronić, a my przejdziemy przez nich tutaj: 10 sposobów ochrony komputera Mac przed złośliwym oprogramowaniem i wirusami.

MAC Security 101: Jak naprawdę są bezpieczne Macs?

MAC mają reputację bezpieczniejszych niż ich odpowiedniki oparte na systemie Windows. Ten zaszczyt nie jest całkowicie zgubiony. W końcu MacOS złośliwe oprogramowanie jest stosunkowo rzadkie, a Apple ma wiele funkcji zaprojektowanych w celu zwiększenia bezpieczeństwa.

Ale z rosnącym oprogramowaniem, awaria jest zawsze opcją. Doświadczony sysadmin musi być świadomy problemów związanych z bezpieczeństwem. Badanie Atlas VPN sugeruje, że złośliwe oprogramowanie MacOS wzrosło o 1092% w samym 2020 roku. Chociaż wciąż jest to niewielka część zagrożeń złośliwego oprogramowania, przed którymi stoi środowiska systemu Windows, to’nie ma nic do kichania.

My’Opisz tajniki bezpieczeństwa komputerów Mac, aby pomóc Ci chronić środowisko.

Ten artykuł jest częścią naszego Kampania MacAdmin Myth Busters. Odkryj prawdę stojącą za innymi powszechnymi mitami IT w naszym art. 5 Macadminów.

Jak bezpieczne są komputery Mac?

Mac są często postrzegane jako bezpieczniejsze niż komputery, ale żadne urządzenie połączone internetem nie jest całkowicie odporne na zagrożenia.

Macs historycznie miał mniej niż mniej ataków, ponieważ były mniej popularne niż komputery oparte na systemie Windows, więc cyberprzestępcy po prostu nie’t kierujcie na nich. Jednak podmioty zagrożeń coraz częściej rozwijają złośliwe oprogramowanie komputerowe, podnosząc potrzebę starannych środków bezpieczeństwa.

W rzeczywistości w 2021 r. Forbes poinformował, że niedawny atak złośliwego oprogramowania odzyskał ochronę z powrotem dekadę, skutecznie omijając Apple’S obszerne środki bezpieczeństwa.

Macs można zhakować, ale mogą stawić czoła mniejszym zagrożeniom niż komputer z systemem Windows. Jednak złośliwe oprogramowanie w coraz większym stopniu celuje.

Jakie rodzaje zagrożeń wpływają na komputery Mac?

Złośliwe oprogramowanie stanowi poważne zagrożenie dla praktycznie wszystkich urządzeń, w tym komputerów Mac. Podczas gdy komputery z systemem Windows są bardziej podatne na tradycyjne formy złośliwego oprogramowania, oprogramowanie adwokatowe i potencjalnie niechciane programy (szczenięta) są powszechne dla komputerów Mac.

Adware może przekierować wyszukiwanie przeglądarki, wyświetlanie wyskakujących okienek, spowolnić komputer’s wydajność i ogólnie cię denerwują. Chociaż technicznie złośliwe oprogramowanie, szczenięta są podobnie problematyczne. Oni’Często wiązane z legalnymi aplikacjami, więc możesz chętnie pobrać jedną, nawet nie zauważając. W najlepszym scenariuszu nie oferują żadnych realnych korzyści. W najgorszym scenariuszu mogą spowolnić wydajność i działać jako oprogramowanie szpiegujące lub adware.

Na komputery Mac mogą również wpływać na oprogramowanie ransomware, trojany, złośliwe strony internetowe, ataki inżynierii społecznej, krypttojacking i inne nikczemne programy.

Jakie funkcje bezpieczeństwa mają komputery Mac?

Komputery Mac są wyposażone w kilka funkcji opartych na sprzęcie i oprogramowaniu zaprojektowanym w celu ochrony poufnych informacji i ochrony systemu. Chociaż te kontrole bezpieczeństwa nie czynią komputerów Mac odpornych na hakerów, z pewnością mogą pomóc.

Kontrola w Mac App Store

Apple utrzymuje kontrolę nad sklepem z aplikacjami, notariując aplikacje Mac w celu sprawdzenia, czy zostały one zeskanowane w poszukiwaniu złośliwych treści. To nie’t Zapewnia całkowite bezpieczeństwo, ale dodaje dodatkową warstwę ochrony.

Portier

Przed uruchomieniem aplikacji, pakietów instalatorów lub wtyczek spoza Store App Store, Strażnik sprawdza, czy są podpisane, notarialnie i niezmienione.

Xprotect

Xprotect to Mac’S Wbudowane oprogramowanie antywirusowe. Sprawdza złośliwe komponenty, gdy aplikacja zostanie uruchomiona, kiedy ona’S zmieniło się i gdy podpisy są aktualizowane. Jeśli Xprotect znajdzie znane złośliwe oprogramowanie, blokuje oprogramowanie i powiadamia użytkownika.

Zapora

MAC są również wyposażone w zaporę, aby chronić przed nieautoryzowanym ruchem. Opcje konfiguracji umożliwiają blokowanie wszystkich połączeń przychodzących, umożliwienie niektórych połączeń przychodzących i więcej.

FileVault

FileVault to funkcja inkrepcji na dysku zaprojektowana w celu zapobiegania nieautoryzowanemu dostępowi do danych. Apple wprowadziło funkcję w Mac OS X 10.3. Mac OS x 10.7 i później użyj FileVault 2, który oferuje szyfrowanie pełnego (FDE).

iCloud Blakin

Przez informacje o automatycznym przesyłce, breloyin iCloud pozwala użytkownikowi komputerowi na wybór silniejszych haseł bez konieczności ich zapamiętywania. Jednak ponieważ iCloud breloyain przechowuje poufne dane, to’jest głównym celem hakerów.

Monitorowanie hasła

Monitorowanie haseł porównuje zapisane hasła z wyselekcjonowanymi listami znanych wyciekających haseł, dając użytkownikom możliwość zmiany kompromisowych poświadczeń, zanim cyberprzestępcy je wykorzystują.

Ochrona integralności systemu (SIP)

SIP, znany również jako bezkopocny, ogranicza użytkownika głównego w celu ochrony niektórych lokalizacji i procesów systemowych przed niechcianą modyfikacją.

Znajdź mój

Znajdź moją aplikację została zaprojektowana, aby pomóc Ci zlokalizować brakujące urządzenia. Jeśli możesz’T Pobierz Mac, może również zdalnie usuwać dane, aby Twoja firma’S. Informacje nie’t wpadaj w niewłaściwe ręce.

Uwierzytelnianie dwuskładnikowe

Włączanie uwierzytelniania dwuskładnikowego dla użytkownika’S Apple ID zapobiega nieautoryzowanemu dostępowi, nawet jeśli potencjalny intruz ma hasło.

Jak mogę chronić komputery Mac w moim środowisku?

Większość tych samych podstaw bezpieczeństwa niezbędne do ochrony komputerów Windows również wchodzi w grę przy ochronie komputerów Mac. Utrzymanie najlepszych praktyk bezpieczeństwa ma kluczowe znaczenie, niezależnie od rodzaju urządzenia’ponowne użycie.

Wymagają silnych haseł

Mocne hasła Zatrzymaj ataki Brute Force i hasło, zapobiegając w ten sposób nieautoryzowanego dostępu. Silne hasło powinno być unikalne, zawierać co najmniej osiem znaków i unikać danych osobowych lub kolejnych kombinacji klawiatury (innymi słowy, Don’t “Qwerty”).

Wielu użytkowników komputerów z systemem Windows polega na menedżerach haseł w celu generowania i przechowywania logowania. Użytkownicy komputerów Mac mogą również włączyć rozwiązania zbudowane do zadania, ale brelok iCloud działa jak podstawowy menedżer haseł.

Pobierz z App Store lub producenta’S Oficjalna strona internetowa

Pobieranie aplikacji z niewiarygodnych źródeł może znacznie zwiększyć ryzyko Mac. Aplikacje są sprawdzane przed dostępnym w App Store, aby zwiększyć bezpieczeństwo. Możesz także pobierać aplikacje bezpośrednio od zaufanego producenta’S Oficjalna strona internetowa. Unikaj jednak wątpliwych pobrań od mniej niezawodnych stron trzecich. Darmowe oprogramowanie jest często szczególnie ryzykowne.

Pozostań na bieżąco z aktualizacjami

Aktualizacje oprogramowania mogą pomóc w bezpieczeństwie komputera Mac i płynnym działaniu. Po wykryciu podatności na zagrożenia, Apple wydaje aktualizacje bezpieczeństwa, aby zająć się tym. Jednak inne aktualizacje mogą również dodawać nowe funkcje, naprawić błędy lub poprawić wydajność, więc aktualizacja jest w twoim najlepszym interesie, niezależnie od tego, czy priorytetem jest bezpieczeństwo.

Najlepsze rozwiązania MDM ułatwiają aktualizowanie maszyn na skalę. Jeśli jednak zarządzasz jedną lub dwiema maszynami, możesz również ustawić je do automatycznego aktualizacji w preferencjach systemowych.

Użytkownicy szkolenia

Szkolenie bezpieczeństwa ma kluczowe znaczenie dla użytkowników Mac i PC. Próba inżynierii społecznej, taka jak e -mail phishingowy, opiera się na pracownika’Słod w celu naruszenia systemu i/lub uzyskania dostępu do danych osobowych. Ponieważ twarz cyberbezpieczeństwa ciągle się zmienia, możesz’T oczekuj, że pracownicy będą na bieżąco z najnowszymi ryzykiem samodzielnie. To’S Dlaczego twój personel potrzebuje regularnego szkolenia, aby zachować bezpieczeństwo przed ich umysłem.

Użyj VPN

Mac nie jest wyposażony w wirtualną sieć prywatną (VPN), ale rozwiązanie zewnętrzne może być idealnym uzupełnieniem Apple’S funkcje bezpieczeństwa. VPN szyfruje twoje połączenie i maskuje adres IP w celu uzyskania większego bezpieczeństwa, nawet jeśli użytkownicy łączą się z publicznym Wi-Fi.

Kopia zapasowa danych

Tworzenie kopii zapasowych wygranych komputerów Mac’t Zatrzymaj wirusy, ale może pomóc szybciej wyzdrowieć. Jeśli utrzymasz ostatnią kopię zapasową, powinieneś być w stanie przywrócić z niej, jeśli kompromis jest naruszony.

Wyczyść pamięć podręczną

Twoja pamięć podręczna przeglądarki gromadzi pobrane pliki, obrazy i inne dane. Złośliwe oprogramowanie, w tym oprogramowanie i wirusy, może czaić się w plikach tymczasowych, więc regularne usuwanie pamięci podręcznej może być łatwym sposobem na uniknięcie katastrofy.

Włącz funkcje bezpieczeństwa

Podczas gdy Mac ma wiele funkcji bezpieczeństwa, niektóre z nich mogą chronić maszyny tylko wtedy’ponownie włączony. Oceń swoją organizację’S Needs, a następnie rozważ skonfigurowanie pliku, uwierzytelnianie dwuskładnikowe i znajdź moje.

Użyj oprogramowania antywirusowego

Xprotect zapewnia ochronę antywirusową, ale możesz również zainstalować oprogramowanie przeciwwirusowe innej firmy. Większość znanych rozwiązań ma produkty dla komputerów Mac.

Monitoruj zgodność ze zdrowiem i polityką urządzeń

Użyj wysokiej jakości rozwiązania Apple MDM do konfigurowania, monitorowania i aktualizacji komputerów Mac. Zrozumienie obecnego stanu urządzeń i zgodności polityki może pomóc w znalezieniu sposobów utrzymania i wzmocnienia pozycji bezpieczeństwa. Może również dać ci wartość bazową bezpieczeństwa, co ułatwia wykrywanie nieprawidłowych zachowań.

Usuń aplikacje, którego nie’t

Każda aplikacja zainstalowana na komputerze Mac zwiększa powierzchnię ataku. Kiedy ty’nie używa już aplikacji, po prostu ją usuń. Jest to szczególnie ważne, jeśli masz jakieś stare aplikacje leżące wokół tej przystani’T został zaktualizowany od jakiegoś czasu. Usuwanie nieużywanych aplikacji może nie tylko poprawić bezpieczeństwo, ale może również poprawić komputer Mac’s wydajność. Uważaj na oznaki hacka, jeśli kompromis jest zagrożony, możesz zauważyć kilka zmian. Tutaj’s, na co należy uważać:

- Powolna wydajność

- Dziwne lub nieoczekiwane reklamy

- Niewyjaśniona aktywność sieciowa wymieniona w monitorach aktywności

- Podejrzany dostęp wymieniony w udostępnianiu

- Nieoczekiwane przekierowania

- Niewyjaśnione nowe paski narzędzi

Jeśli zauważysz jeden z tych znaków, uruchom skanowanie wirusa za pomocą zaufanego oprogramowania antywirusowego.

Wytrzyj urządzenie, jeśli’s zagubiony lub skradziony

Twój komputer Mac może dostarczyć wielu informacji o Twojej firmie. Ustanowić politykę wymagającą od pracowników zgłaszania utraconych lub skradzionych urządzeń. Przy odrobinie szczęścia znajdzie moje pomoże Ci odzyskać to urządzenie. Jeśli nie, wytrzyj go zdalnie, aby upewnić się, że Twoje informacje nie’t wpadaj w niewłaściwe ręce.

Bezpieczne bezpieczeństwo komputera Mac wymaga starannego zarządzania. SimplemDM ułatwia monitorowanie i aktualizowanie urządzeń Apple. Spróbuj a Bezpłatny 30-dniowy proces Aby samodzielnie się przekonać i czytaj dalej Blog SimpLEMDM Więcej wskazówek i wskazówek.

Dobre bezpieczeństwo Maca wykracza poza antywirus

Andrew Orr | 22 lipca 2022

Przez lata komputer Mac był postrzegany jako bezpieczniejsza platforma niż konkurenci. Ale nadal możesz i należy podjąć, aby zapewnić sobie bezpieczeństwo.

Do tej pory odkryto ponad 34 miliony próbek nowego złośliwego oprogramowania. Ale tylko 2000 z tych próbek celowało w macOS, według Atlasvpn.

Mimo to Apple powiedział, że bezpieczeństwo w macOS jest niedopuszczalne.

Craig Federighi, szef inżynierii oprogramowania Apple, pojawił się w sądzie w maju 2021 r Epic Games v. Jabłko test. Wyjaśnił funkcje bezpieczeństwa urządzeń Apple i sposób, w jaki komputer Mac ma inne bezpieczeństwo niż iPhone.

Użytkownicy mogą pobierać aplikacje z Mac App Store, wyselekcjonowanego witryny sklepu, w którym aplikacje podlegają kontroli zespołu recenzji Apple. Ale oprogramowanie jest również dostępne do pobrania z Internetu, praktyka określana jako „obciążenie boczne” na iPhonie.

Sędzia Yvonne Gonzalez Rogers zapytał Federighi, dlaczego MAC obsługuje wiele źródeł aplikacji, możliwości, które Epic Games chciałby zobaczyć na iOS. Te zewnętrzne źródła aplikacji są „regularnie wykorzystywane na komputerze Mac”, powiedział Federighi, dodając, że poziom złośliwego oprogramowania Mac jest niedopuszczalny.

Federighi użył tego jako przykład tego, dlaczego Apple uważa, że iOS jest bezpieczniejszy niż macOS. „iOS ustalił radykalnie wyższy pasek ochrony klientów”, „dodając”, Mac nie spotyka dziś tego baru.”

Jeśli używany bezpiecznie, Mac jest nadal „najbezpieczniejszą możliwą” platformą, Federighi kontynuował. To oświadczenie powinny zachęcić użytkowników komputerów Mac do myślenia o swoim oprogramowaniu bezpieczeństwa i tym, jak korzystają z komputerów.

Warstwa pierwsza: najlepsze praktyki bezpieczeństwa

Najlepsze sposoby zapobiegania infekcji wirusowi obejmują zatrzymanie zainfekowanych wiadomości e -mail, routowanie zainfekowanych stron internetowych i pobieranie oprogramowania z zaufanych źródeł. Podstawowe praktyki bezpieczeństwa w połączeniu z wbudowanymi funkcjami bezpieczeństwa Mac oznaczają, że oprogramowanie antywirusowe nie jest potrzebne dla większości ludzi.

Niektóre z tych praktyk bezpieczeństwa są zapobiegawcze, takie jak aktualizacja oprogramowania i korzystanie z usługi DNS, która blokuje złośliwe strony internetowe. Inne pomagają zatrzymać złośliwe oprogramowanie, które zostało już pobrane, takie jak Gateeeper i Xprotect, zdolność antywirusowa, którą Mac już ma. Wreszcie niektóre metody wykraczają poza wirusy i obejmują zabezpieczenie kont online.

Hasła

Jednym ze sposobów uniemożliwienia hakerom kradzieży kont online jest użycie menedżera haseł. Posiadanie innego, złożonego hasła dla każdego konta online drastycznie zmniejsza szansę na zhakowanie.

Kreźba Apple iCloud znaleziona na komputerze Mac, iPhone i iPad to łatwy sposób na rozpoczęcie pracy. Automatycznie sugeruje hasło dla każdego nowego logowania i automatycznie je wypełnia następnym razem, gdy osoba zaloguje się na konto. Może ostrzec osobę, jeśli jej hasło zostało znalezione w naruszeniu danych i obsługuje uwierzytelnianie dwuskładnikowe, kolejną warstwę bezpieczeństwa konta.

iCloud Blakin

Na iPhonie i iPadzie użytkownicy mogą znaleźć breloczek iCloud, przechodząc do ustawień> hasła. Użytkownicy mogą go znaleźć w preferencjach systemowych> hasła na komputerze Mac.

Użytkownicy mogą znaleźć kolejne opcje haseł w dostępie do kluczy, wbudowanej aplikacji w macOS. Dostęp do kluczy jest domem dla login synchronizowanych z brelokiem iCloud, loginami Wi-Fi, certyfikatami systemowymi, a nawet bezpiecznymi notatkami.

E -maile i nazwy użytkowników

Oprócz użycia innego hasła dla każdej witryny użytkownik może użyć innego adresu e -mail lub innej nazwy użytkownika. Eksperymentalny skrót tworzy hasła i nazwy użytkowników, jeśli losowa manibel liter i liczb jest dopuszczalna dla nazwy użytkownika.

Po stronie e-mail użytkownicy Apple mają wbudowaną opcję o nazwie ukryj mój e-mail. Część subskrypcji iCloud+, automatycznie tworzy inny, unikalny adres e -mail dla kont online.

E -mail wysłany na jeden z tych adresów jest przekazywany do Apple ID użytkownika. Można je usunąć w dowolnym momencie i mieć losowo generowane nazwy, takie jak [chroniony e-mail]

Użytkownicy mogą znaleźć moją wiadomość e -mail na iPhonie i iPadzie w ustawieniach> Nazwa profilu> iCloud. Na komputerze Mac można go znaleźć w preferencjach systemowych> Apple ID.

Wyłudzanie informacji

Innym sposobem zachowania bezpieczeństwa za pomocą wiadomości e -mail jest unikanie klikania podejrzanych linków i załączników. Atakujący wysyła te złośliwe e -maile w kampanii cyberprzestępczości znanej jako phishing. Phishing odbywa się, gdy kontaktuje się z ludźmi za pośrednictwem wiadomości e -mail, telefonu lub wiadomości tekstowych, w której nadawca udaje, że jest legalną instytucją.

Na przykład atakujący utworzy stronę internetową udającą bank i opracowuje wiadomość e -mail, aby ofiara zalogowała się na złośliwą stronę internetową. Ich nazwa użytkownika i hasło zostaną szybko skradzione i użyte lub sprzedawane przez atakującego.

Standardowe funkcje e -maili phishingowych obejmują oferty „Too Good to Being”, takie jak twierdzenie, że ofiara wygrała darmowy iPhone. Lub załącznik e -mail zainfekuje komputer ofiary wirusem, w którym to przypadku oprogramowanie antywirusowe przydaje się.

Gdy ktoś otrzyma wiadomość e -mail, która według nich jest podejrzana, powinien unikać klikania dowolnego adresu URL w nim lub pobrania załącznika. Jeśli e -mail prosi osobę o kliknięcie w nim przycisku, może zamiast tego ręcznie wpisać witrynę do przeglądarki i poszukać powiadomienia na ich koncie, który pasuje do wiadomości e -mail.

Aktualizacje oprogramowania

Jedną z najbardziej krytycznych linii obrony przed złośliwym oprogramowaniem jest aktualizacja oprogramowania. Aktualizacje aplikacji i systemów operacyjnych często zawierają poprawki dla luk w zabezpieczeniach występujących w starszych wersjach oprogramowania.

Apple poprawia to doświadczenie z iOS 16, iPados 16, MacOS Ventura i innymi nowymi ulepszeniami nadchodzącymi jesienią 2022. Funkcja o nazwie szybka odpowiedź bezpieczeństwa oddziela łatki bezpieczeństwa od aktualizacji oprogramowania, aby system operacyjny chroni użytkowników szybciej niż kiedykolwiek.

Utrzymuj oprogramowanie na bieżąco

Na przykład w wersji beta programisty iOS 16 ta funkcja znajduje się w Ustawieniach> Ogólne> Aktualizacja oprogramowania> Automatyczne aktualizacje. Przełącznik o nazwie „Zainstaluj odpowiedzi bezpieczeństwa i pliki systemowe” mówi, że łatki dla błędów bezpieczeństwa i plików systemowych zostaną automatycznie zainstalowane.

Użytkownik może potrzebować ponownego uruchomienia urządzenia w celu zakończenia instalacji, ale niektóre pliki systemowe mogą być instalowane automatycznie, nawet jeśli przełącznik jest wyłączony.

To kilka sposobów, w jakie użytkownicy Apple mogą zachować bezpieczeństwo w Internecie jako pierwsza warstwa obrony, a drugą warstwę obrony można znaleźć w macOS.

Warstwa druga: funkcje bezpieczeństwa wbudowane w macOS

Po najlepszych praktykach bezpieczeństwa w przeglądaniu sieci, system operacyjny MAC Apple jest drugą warstwą. Posiada natywne funkcje bezpieczeństwa, które chronią użytkowników przed złośliwymi aplikacjami, zaczynając od strażnika.

Strażnik zapewnia, że tylko zaufane oprogramowanie działa na komputerze Mac. Gdy użytkownik pobiera aplikację, pakiet wtyczki lub instalatora oprogramowania, Graażer weryfikuje, że pochodzi od zidentyfikowanego programisty za pomocą notarizacji.

Notarizacja to proces, który wymaga od programistów oprogramowania poza MAC App Store do przesłania aplikacji do serwerów Apple. Apple sprawdza go pod kątem złośliwego oprogramowania i odsyła z powrotem do programisty, który musi podpisać kod za pomocą swojego identyfikatora programisty. Apple wprowadziło notaryzację za pomocą macOS Mojave.

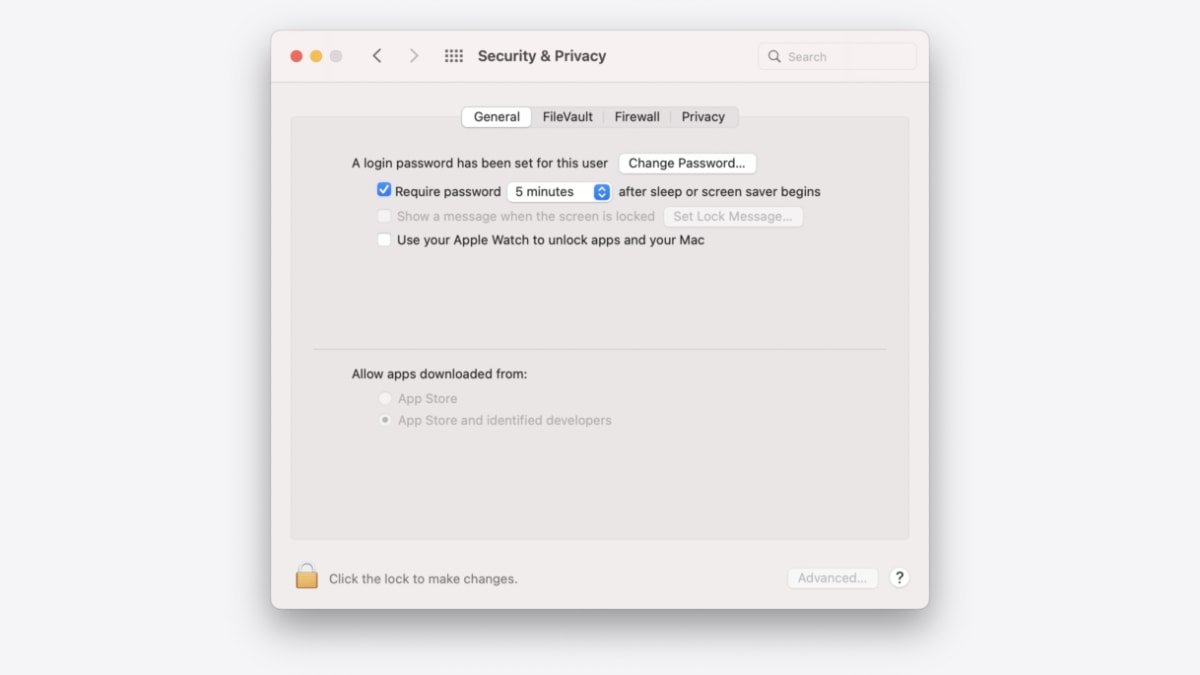

Kontrolowanie źródła pobierania aplikacji

Domyślnie MacOS sprawdza całe zainstalowane oprogramowanie dla znanego złośliwego oprogramowania, kiedy po raz pierwszy zostało otwarte. Użytkownicy Mac mogą zmienić poziom kontroli, przechodząc na preferencje systemowe> Bezpieczeństwo i prywatność. Kliknięcie karty ogólnej pokazuje dwie opcje: „Zezwalaj na pobranie aplikacji z App Store” i „Zezwalaj na pobranie aplikacji z App Store i zidentyfikowanych programistów.”

System operacyjny ma dalsze środki bezpieczeństwa, nawet jeśli strażnik nie jest w najściślejszym ustawieniu. Mac ma mało znaną funkcję o nazwie Xprotect, która działa jak antywirus. Został wydany w 2009 roku w Mac OS X 10.6 Lampart śniegu.

W MacOS 10.15 lub później Xprotect sprawdza znaną złośliwą treść, gdy aplikacja zostanie uruchomiona, gdy aplikacja zmienia się w systemie plików, a gdy Apple aktualizuje podpisy Xprotect. Apple mówi, że te podpisy, które pasują do znanego złośliwego oprogramowania, są aktualizowane automatycznie, niezależnie od aktualizacji systemu.

Gdy Xprotect wykrywa znane złośliwe oprogramowanie w pobranym oprogramowaniu, oprogramowanie jest zablokowane, użytkownik jest powiadomiony i ma możliwość przeniesienia go do śmieci. Usuwa również złośliwe oprogramowanie, jeśli podpisy zostały zaktualizowane i okresowo sprawdzają nowe infekcje.

Właściciele komputerów Mac mogą dodać trzecią warstwę obrony do swoich systemów za pomocą narzędzi bezpieczeństwa stron trzecich. Ta obrona może nadal obejmować antywirus, ale dostępnych jest więcej opcji.

Warstwa trzecia: Narzędzia innych firm

Narzędzia z celu patrz są popularną alternatywą dla antywirusa, chociaż można je używać w tandemie. Są bezpłatnymi aplikacjami typu open source, które uzupełniają rodzime bezpieczeństwo Maca.

Jedno narzędzie, nadzór, pomaga blokować złośliwe oprogramowanie zaprojektowane do szpiegowania użytkowników za pośrednictwem ich kamery internetowej i mikrofonu. Nadzór stale monitoruje system i ostrzega użytkownika, gdy wewnętrzny mikrofon MAC lub wbudowana kamera internetowa jest aktywowana.

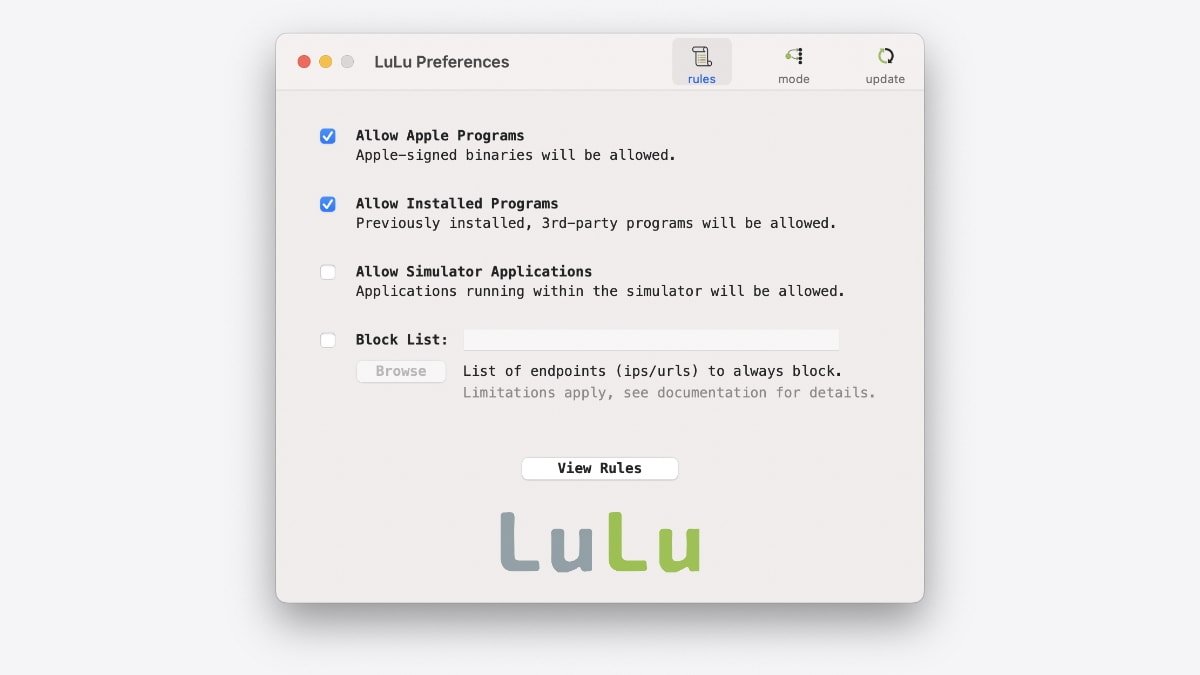

Firewall Lulu z obiektywu patrz

Następnie Lulu to zapora ogniowa, która może blokować nieznane wychodzące połączenia sieciowe. Jest to doskonała opcja do użycia i działa z wbudowaną zaporą MAC znalezioną w preferencjach systemowych> Bezpieczeństwo i prywatność. Wreszcie, cel See ma więcej narzędzi, takich jak te, które blokują trwałe złośliwe oprogramowanie i oprogramowanie ransomware.

Innym sposobem zachowania bezpieczeństwa w sieci jest DNS. Rejestr nazwy domeny, powszechnie określany jako książka telefoniczna internetowa łączy adresy IP z domenami internetowymi. Usługa o nazwie Nextdns blokuje reklamy i trackery, oferuje kontrole sieci rodzicielskiej i wiele więcej. Ponadto pomaga chronić się przed złośliwym oprogramowaniem, blokując strony internetowe, które hostują takie treści.

To tylko niektóre z narzędzi bezpieczeństwa dostępne w Internecie. W rezultacie właściciele komputerów Mac mogą przejąć kontrolę nad bezpieczeństwem na wszystkich frontach, zapewniając swoje bezpieczeństwo, nawet gdy Apple pracuje nad poprawą bezpieczeństwa dla wszystkich swoich platform.

Andrew jest pisarzem i komentatorem, który dzieli się swoimi spostrzeżeniami na temat technologii od 2015 roku. Jest autorem wielu artykułów internetowych obejmujących szereg tematów, w tym Apple, prywatność i bezpieczeństwo. Andrew dołączył do AppleInsider w 2022 roku jako pisarz, który obejmuje wiadomości, wskazówki i recenzje.

Jamf chroń ochronę punktu końcowego zbudowaną wyłącznie dla Apple.

Ale hakerzy uwielbiają wyzwanie i jabłko’Szybki wzrost i adopcja w przedsiębiorstwie sprawiają, że urządzenia Apple jest atrakcyjnym celem.

Ulepszone bezpieczeństwo punktu końcowego

Jamf Protect poprawia Apple’S Wbudowane funkcje bezpieczeństwa poprzez zwiększenie widoczności, zapobiegania, kontroli i możliwości naprawczych.

Pełne wsparcie w dniu premiery

Uaktualnij swoje urządzenia zgodnie z harmonogramem, a nie nasze. Korzystamy z interfejsu API Security Apple Endpoint w MacOS i innych natywnych ramach MacOS i iOS, aby oferować obsługę tego samego dnia dla najnowszego oprogramowania Apple i sprzętu Apple.

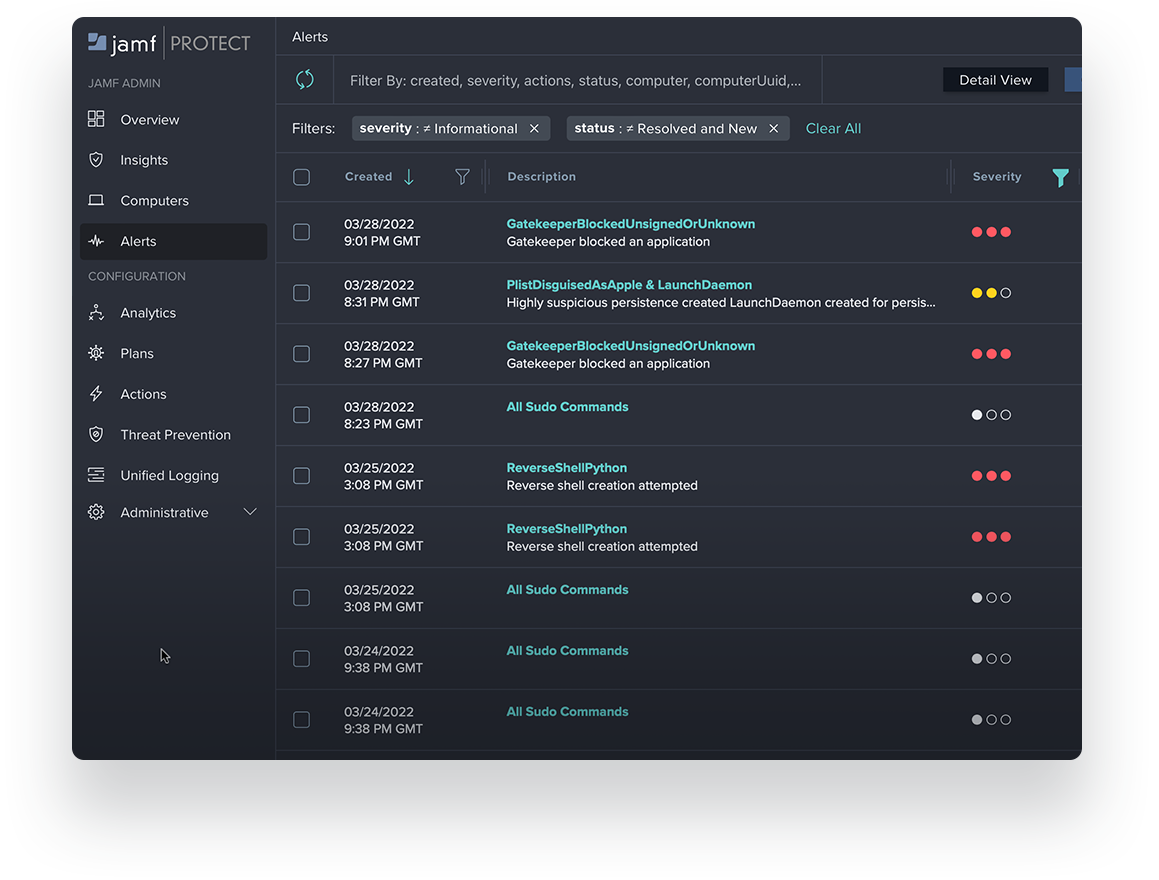

Wykrycia i alerty

Wykrywanie złośliwych aplikacji, skryptów i działań użytkowników w czasie rzeczywistym.

JAMF chronią dostosowuje się do środowiska i minimalizuje ryzyko użytkowników, punktów końcowych i danych firmy – oznaczanie obaw w Mac i urządzeniach mobilnych.

- Analityka behawioralna Zidentyfikuj podejrzaną lub złośliwą aktywność.

- Dostosowane analityki Dostosuj ochronę JAMF’analiza S twoich unikalnych potrzeb.

- Polowanie na zagrożenie pozwala polować na zagrożenia, które w szczególności kierują się do twojego środowiska.

- Framework MITER ATT & CK Mapuje aktywność poprzez podstawowe analizy.

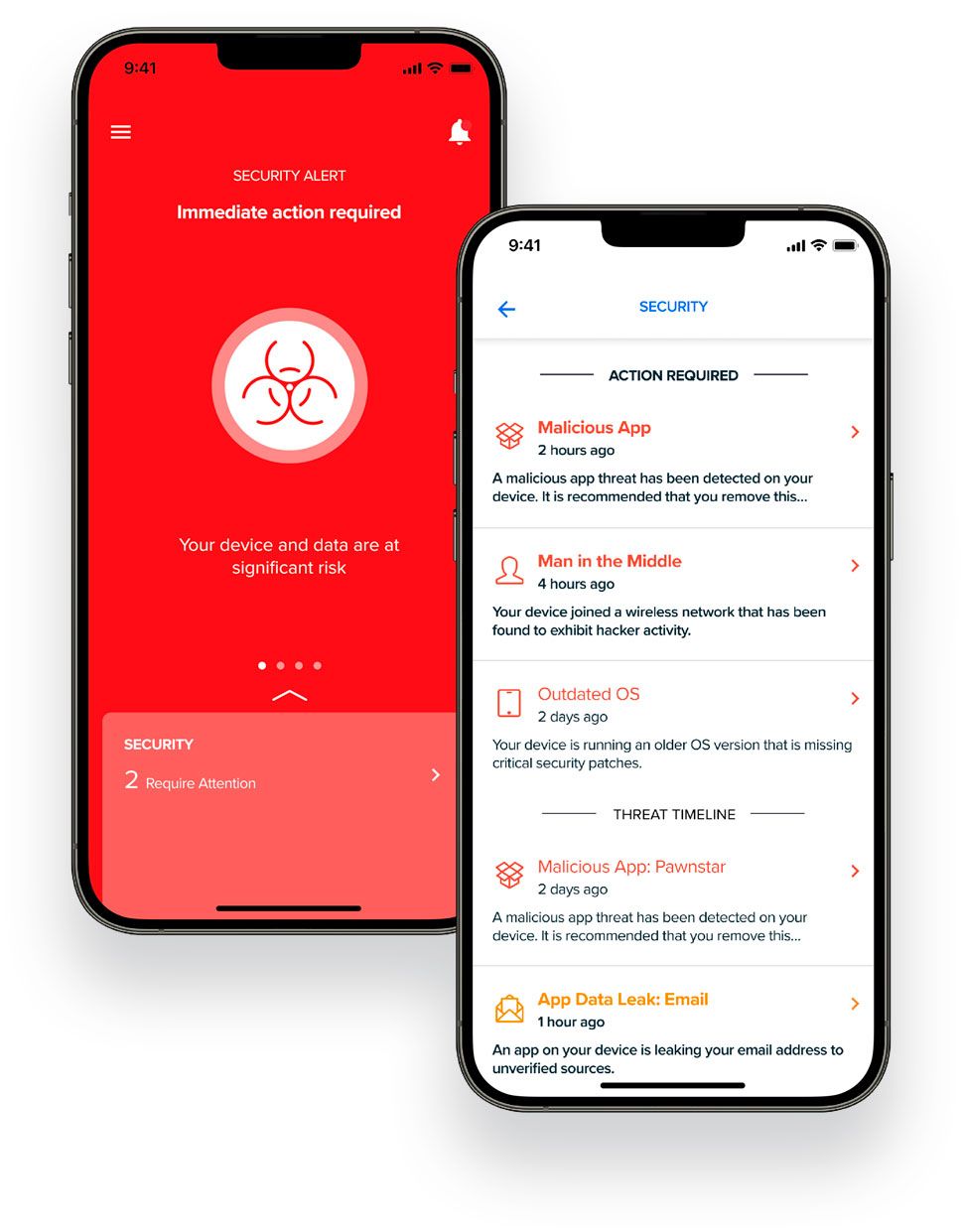

Zapobieganie zagrożeniu

Poza ochroną złośliwego oprogramowania: Zatrzymaj hakerów w swoich utworach.

JAMF chroni nie tylko kwarantan znane złośliwe oprogramowanie, oprogramowanie adwokackie i oprogramowanie ransomware; Zapobiega działaniu nieznanych zagrożeń. Blokuje również ruch dowodzenia i kontroli (C2) i ryzykowne domeny.

Zapobiega to atakom phishingowym zerowym i komunikacji z złośliwymi serwerami.

Nowoczesne bezpieczeństwo punktów końcowych Mac i Mobile

Każdy atak naraża dane Twojej firmy – bezpieczeństwo warstwy, chroniąc użytkownika, punkt końcowy i aktywność sieciową.

- Zdejmowane sterowanie pamięcią Pomóż zapobiegać utraty danych.

- Zaawansowane uczenie maszynowe i silnik wywiadu zagrożenia MI: Riam identyfikuje i zapobiega zerowym atakom phishingowym.

- Ochrona w sieci blokuje oprogramowanie ransomware, kryptojacking i złośliwe domeny w czasie rzeczywistym, zanim wpłyną na urządzenia.

- Spostrzeżenia w czasie rzeczywistym na ryzyko pozwala na skonfigurowanie zautomatyzowanych działań w zakresie zasad łagodzących.

- Online zabezpieczenia prywatności z ochroną szyfrowania przed gromadzeniem danych osobowych i phishing.

- Zaawansowane funkcje prywatności Upewnij się, że bezpieczeństwo nie’nie narusza swoich użytkowników’ prywatność osobista.

- Urządzeniebezpieczeństwo chroni Wszystko Urządzenia, czy to własnością firmy, czy BYOD.

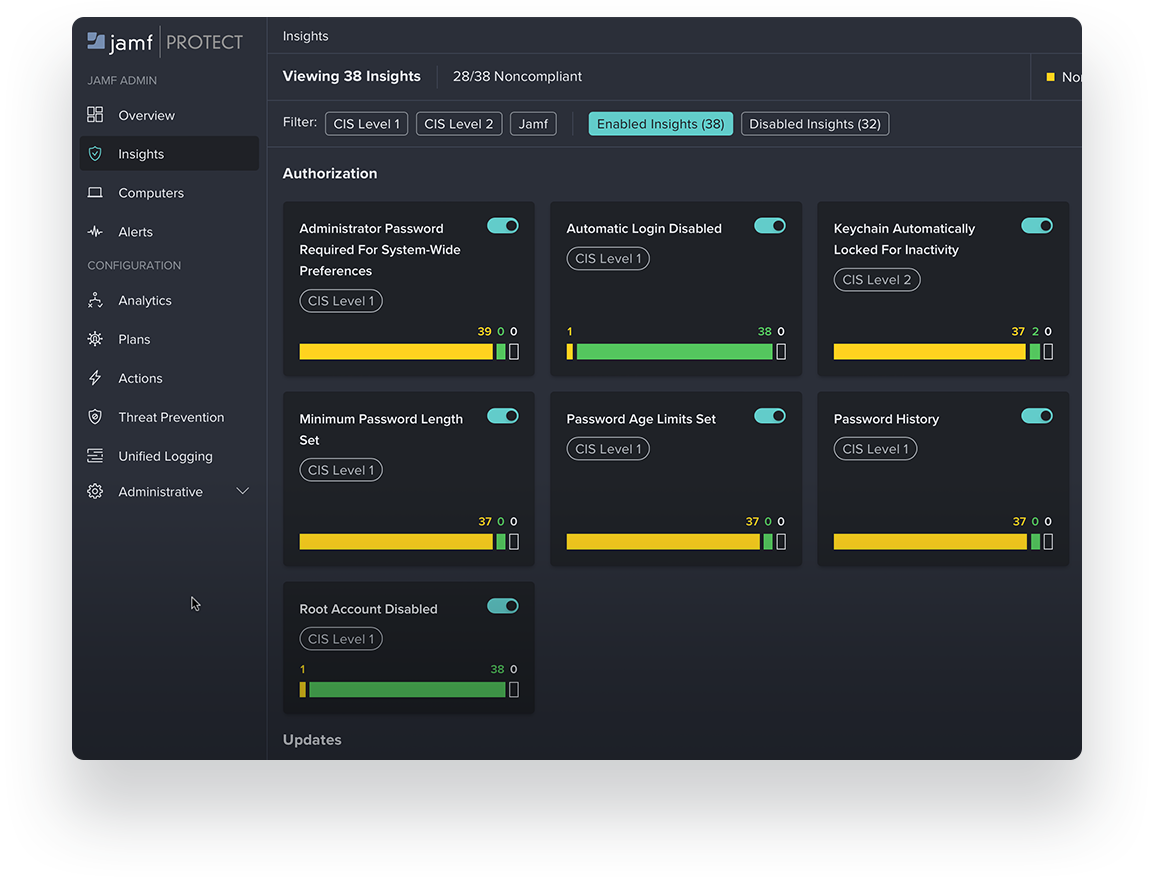

Monitoruj i zaradczy

Ziarniste wgląd w aktywność punktu końcowego

- Zdrowie i zgodność z urządzeniami: Otrzymuj natychmiastowe alerty, gdy urządzenia odbiegają od konfiguracji utwardzania systemu operacyjnego.

- Widoczność narzędzia bezpieczeństwa macOS: At-a-Glance i aktualizacje dla wbudowanych narzędzi bezpieczeństwa macOS, takich jak Xprotect, Gateeeper i MRT.

- Ujednolicone przekazywanie dziennika: konfigurowalny kanał zunifikowanych danych dziennika z macOS do systemu rejestracji w celu widoczności i zgodności.

- Benchmarks CIS: egzekwuj i monitoruj bezpieczny poziom bazowy w zakresie przestrzegania testów porównawczych MacOS MacOS.

- Ryzyko urządzenia: Monitoruj ogólny przepływ zagrożenia i zrozum postawę ryzyka całej floty.

- Potężna odpowiedź: Wykonaj reakcję na incydenty ręcznie lub zautomatyzuj przepływy pracy z JAMF Pro: narzędzie, którego już używa do zarządzania komputerami Mac.

Bezpieczeństwo to’S zawsze jest, ale nigdy nie przeszkadza.

Jamf Protect jest zbudowany z natywnych frameworków Apple, aby zapewnić, że procesor i żywotność baterii nie ma wpływu na działanie.

Filtrowanie treści i filtrowanie w sieci pomaga egzekwować akceptowalne zasady użytkowania i uniemożliwia użytkownikom z dala od ryzykownych witryn i treści. Uniemożliwia im również dostęp do ograniczonej treści – w dowolnej aplikacji lub przeglądarce.

JAMF Protect ułatwia incydenty poprzez izolowanie złośliwego oprogramowania, eliminowanie niechcianych plików i automatycznie przyciąganie urządzeń do zaufanego stanu, powodując brak przestojów dla użytkownika.

Spełniać i utrzymuj wymagania dotyczące zgodności.

- Widoczność w czasie rzeczywistym: Wyświetl dane dotyczące zgodności i punktu końcowego telemetrii w Protect Jamf Protect. Narzędzia do analizy danych pozwalają zespołom bezpieczeństwa na natychmiastowe badanie, łagodzenie lub naprawianie problemów w razie potrzeby.

- Zgodność z przepisami: Dopasuj swoje wdrożenie do standardów porównawczych CIS.

- Insights App: Monitoruj obecność niezgodnych lub ryzykownych aplikacji, które mogą narażać dane organizacyjne lub osobowe.

Organizacje pracujące razem, połączone przez Jamf.

Integracje aplikacji

Wyrównać z integracją aplikacji, dostęp do interfejsu API i więcej.

JAMF Protect i Jamf Pro Współpracują z aplikacjami, które już znasz i ufasz.

Minimalizujemy ryzyko, zgłaszając się do SIEM, zarządzanie procesem uwierzytelniania przedsiębiorstwa za pośrednictwem dostawcy tożsamości (IDP) i wyświetlanie danych zdrowotnych punktów końcowych na dostosowanych pulpitach nawigacyjnych.

Przedłużyć ochronę o więcej możliwości.

Odblokuj potężne przepływy pracy, łącząc JAMF z rozwiązaniami stron trzecich z Jamf Marketplace. Rozszerz powiadomienia w czasie rzeczywistym na smartfon lub inne urządzenia mobilne. Przekaż dane Rich Apple Endpoint do swojego SIEM lub EDR, aby zapewnić najbardziej kompleksową wizualizację danych.

Oferowanie potężnego dostępu do API.

Zintegruj ochronę JAMF z niestandardowymi narzędziami i przepływami pracy z solidnym interfejsem API, który używa GraphQL. Administratorzy i infosec mogą łatwo zapytać o treść i wprowadzać modyfikacje wspierające Twoją organizację’S unikalne potrzeby.