Obowiązkowa kontrola dostępu w porównaniu do uznaniowej kontroli dostępu: który do wyboru?

Streszczenie:

Kontrola dostępu jest kluczowym aspektem bezpieczeństwa cybernetycznego, a wybór odpowiedniego modelu kontroli dostępu dla Twojej organizacji jest niezbędny. W tym artykule porównano dwa popularne modele: obowiązkowa kontrola dostępu (MAC) i uznaniowa kontrola dostępu (DAC). Wyjaśniono kluczowe różnice między tymi dwoma modelami, wraz z ich odpowiednimi zaletami i ograniczeniami. Ponadto dostarczane są wskazówki dotyczące wdrożenia, aby pomóc organizacjom w podejmowaniu świadomej decyzji.

Pytania:

1. Czy Linux używa Mac lub DAC?

Linux używa przede wszystkim DAC (uznaniowa kontrola dostępu) jako model kontroli dostępu, chociaż dostępne są rozkłady Linux z MAC.

2. Jakie są kluczowe różnice między MAC i DAC?

Główna różnica polega na tym, że w DAC właściciel obiektu określa, który badani mogą do niego uzyskać, podczas gdy w Mac system określa dostęp na podstawie etykiet bezpieczeństwa. DAC pozwala użytkownikom większą swobodę, ale może skutkować narzutem administracyjnym, podczas gdy Mac zapewnia surowszą kontrolę i jest uważany za bezpieczniejszy.

3. Jak działa DAC?

W DAC właściciel obiektu określa, który badani mogą do niego uzyskać dostęp. Na przykład podczas tworzenia pliku użytkownik decyduje o uprawnieniach dostępu dla innych użytkowników. Następnie system operacyjny wymusza te uprawnienia, gdy inni próbują uzyskać dostęp do pliku.

4. Na czym opiera Mac?

Mac opiera się na etykietach bezpieczeństwa. Osobnikom przypisuje się poziom prześwitu bezpieczeństwa, podczas gdy obiekty danych są klasyfikowane z poziomem bezpieczeństwa. System wykorzystuje te etykiety do oceny żądań dostępu i zapewnia, że zezwolenie podmiotu pasuje do klasyfikacji dostępnego obiektu.

5. Który model jest bezpieczniejszy?

Mac jest ogólnie uważany za bardziej bezpieczny ze względu na jego surowszą kontrolę i korzystanie z etykiet bezpieczeństwa. Uniemożliwia użytkownikom dostęp do obiektów o wyższych klasyfikacjach niż ich poziom odprawy, zmniejszając ryzyko nieautoryzowanego dostępu.

6. Jakie są zalety DAC?

DAC umożliwia użytkownikom większą swobodę kontrolowania dostępu do obiektów. Jest bardziej elastyczny i nie wymaga obszernej konfiguracji administracyjnej. Użytkownicy mogą łatwo udostępniać dostęp innym na podstawie własnej swobody uznania.

7. Jakie są ograniczenia DAC?

Jednym ograniczeniem DAC jest to, że w dużej mierze opiera się na użytkownikach, aby podejmować prawidłowe decyzje dotyczące kontroli dostępu. Może to spowodować błędy lub celowe błędne konfiguracje, które mogą prowadzić do naruszenia danych. DAC nie ma również możliwości egzekwowania surowych zasad bezpieczeństwa w organizacji.

8. W jaki sposób MAC poprawia bezpieczeństwo?

MAC zwiększa bezpieczeństwo, eliminując dyskrecję użytkownika w decyzjach dotyczących kontroli dostępu. Egzekwuje surowe zasady oparte na etykietach bezpieczeństwa i zmniejsza ryzyko przypadkowych lub celowych wycieków danych. Ponadto MAC zapewnia wyraźną szlak audytu żądań dostępu i może być centralnie zarządzany w celu lepszej kontroli.

9. Jakie są potencjalne przypadki użycia Mac?

MAC jest powszechnie stosowany w środowiskach, w których ścisła kontrola dostępu ma kluczowe znaczenie, takie jak organizacje wojskowe, rządowe lub finansowe. Jest odpowiedni do scenariuszy, w których poufność danych ma ogromne znaczenie i gdzie należy egzekwować kompleksowe zasady bezpieczeństwa.

10. Jak organizacje mogą decydować między Mac i DAC?

Organizacje powinny rozważyć swoje szczególne wymagania bezpieczeństwa, charakter ich danych i zdolność do zarządzania kontrolą dostępu. Jeśli poufność danych jest najważniejsza i istnieje potrzeba ścisłej kontroli, Mac może być lepszym wyborem. Z drugiej strony, jeśli elastyczność i swoboda użytkownika są priorytetem, DAC może być wystarczające.

Szczegółowe odpowiedzi:

1. Czy Linux używa Mac lub DAC?

Podczas gdy Linux używa przede wszystkim DAC (uznaniowa kontrola dostępu) jako domyślny model kontroli dostępu, dostępne są rozkłady Linux, które implementują MAC (obowiązkowa kontrola dostępu). Te dystrybucje, takie jak Selinux i Apparmor, zapewniają ulepszone funkcje bezpieczeństwa poprzez wdrożenie mechanizmów MAC wraz z tradycyjnym modelem DAC.

2. Jakie są kluczowe różnice między MAC i DAC?

Kluczowa różnica między MAC i DAC polega na tym, kto określa dostęp do obiektów. W DAC (uznaniowa kontrola dostępu) właściciel obiektu określa, który badani mogą do niego uzyskać dostęp. Pozwala to na większą swobodę i elastyczność użytkownika, ale może skutkować potencjalnym zagrożeniami bezpieczeństwa, jeśli uprawnienia do dostępu są błędnie skonfigurowane lub niewłaściwie wykorzystywane. Z drugiej strony w Mac (obowiązkowa kontrola dostępu) system określa dostęp na podstawie etykiet i zasad bezpieczeństwa. Użytkownicy nie mają uznania przyznawania lub modyfikowania praw dostępu. MAC zapewnia surowszą kontrolę i bezpieczeństwo, ale wymaga bardziej administracyjnych kosztów ogólnych.

3. Jak działa DAC?

DAC (uznaniowa kontrola dostępu) działa poprzez umożliwienie właścicielowi obiektu na określenie uprawnień do dostępu dla innych przedmiotów. Na przykład podczas tworzenia pliku użytkownik może ustawić odczyt, zapisywać lub wykonywać uprawnienia dla określonych użytkowników lub grup. Gdy ktoś próbuje uzyskać dostęp do pliku, system operacyjny sprawdza, czy ma niezbędne uprawnienia, zgodnie z definicją właściciela pliku. Jeśli uprawnienia pasują, dostęp jest przyznawany; W przeciwnym razie odmówiono.

4. Na czym opiera Mac?

MAC (obowiązkowa kontrola dostępu) opiera się na koncepcji etykiet bezpieczeństwa. W tym modelu zarówno podmiotom (użytkownikom), jak i obiektom (dane) przypisują etykiety bezpieczeństwa, które wskazują ich poziom czułości lub klasyfikacji. Osobnikom przypisuje się zezwolenia bezpieczeństwa, podczas gdy obiektom przypisane są klasyfikacje bezpieczeństwa. System wykorzystuje te etykiety do podejmowania decyzji dotyczących kontroli dostępu. Na przykład podmiot z „tajnym” prześwitem może zostać przyznany dostęp do obiektów danych o „ściśle tajnej” klasyfikacji, ale nie do osób z wyższą klasyfikacją.

5. Który model jest bezpieczniejszy?

MAC (obowiązkowa kontrola dostępu) jest ogólnie uważana za bardziej bezpieczną w porównaniu z DAC (uznaniowa kontrola dostępu). Ścisła kontrola MAC, oparta na etykietach bezpieczeństwa i zasad, zmniejsza ryzyko nieautoryzowanego dostępu lub wycieków danych. Użytkownicy nie mogą udzielić sobie ani innym dostępu poza poziom prześwitu bezpieczeństwa. W przypadku DAC istnieje większe poleganie na użytkownikach w podejmowaniu prawidłowych decyzji kontroli dostępu, co może spowodować przypadkowe lub celowe błędne konfiguracje, które zagrażają bezpieczeństwu.

6. Jakie są zalety DAC?

Jedną z głównych zalet DAC (uznaniowa kontrola dostępu) jest jego elastyczność i swoboda użytkownika w kontrolowaniu dostępu do obiektów. Użytkownicy mają swobodę przyznawania lub cofnięcia uprawnień do dostępu dla własnych obiektów. Pozwala to na łatwą współpracę i dzielenie się zasobami bez polegania na interwencji administracyjnej. DAC zmniejsza również obciążenie administracyjne, ponieważ użytkownicy mogą zarządzać własnymi ustawieniami kontroli dostępu.

7. Jakie są ograniczenia DAC?

Pomimo swoich zalet, DAC (uznaniowa kontrola dostępu) ma ograniczenia, które mogą wpływać na bezpieczeństwo. Jednym ograniczeniem jest potencjał do podejmowania nieprawidłowych decyzji dotyczących kontroli dostępu. Jeśli użytkownik przypadkowo błędnie konfiguruje uprawnienia lub celowo daje nadmierny dostęp do innych, poufne dane mogą być zagrożone. Kolejnym ograniczeniem jest brak scentralizowanej kontroli i zdolność do egzekwowania spójnych polityk bezpieczeństwa w organizacji. DAC w dużej mierze opiera się na uznaniu użytkowników, co może spowodować niespójne lub nieodpowiednie praktyki bezpieczeństwa.

8. W jaki sposób MAC poprawia bezpieczeństwo?

MAC (obowiązkowa kontrola dostępu) zwiększa bezpieczeństwo poprzez usunięcie uznania użytkowników w decyzjach dotyczących kontroli dostępu. System wymusza ścisłe zasady oparte na etykietach bezpieczeństwa i zezwoleniach. Zmniejsza to ryzyko przypadkowych lub umyślnych wycieków danych lub nieautoryzowanego dostępu. MAC zapewnia wyraźny szlak audytu żądań dostępu i umożliwia scentralizowane zarządzanie zasadami bezpieczeństwa, zapewniając spójny i kontrolowany dostęp w całej organizacji.

9. Jakie są potencjalne przypadki użycia Mac?

MAC (obowiązkowa kontrola dostępu) jest powszechnie wdrażany w środowiskach, w których ścisła kontrola dostępu jest kluczowa. Na przykład organizacje wojskowe, agencje rządowe lub instytucje finansowe często wymagają MAC w celu zapewnienia poufności i integralności informacji niejawnych lub poufnych. Każda organizacja zajmująca się bardzo poufnymi danymi lub podlega wymaganiom regulacyjnym, może skorzystać z zwiększonego bezpieczeństwa dostarczonego przez Mac.

10. Jak organizacje mogą decydować między Mac i DAC?

Przy podejmowaniu decyzji między MAC (obowiązkowa kontrola dostępu) a DAC (uznaniowa kontrola dostępu) organizacje muszą rozważyć swoje konkretne wymagania dotyczące bezpieczeństwa i charakter ich danych. Jeśli poufność danych i ścisła kontrola ma ogromne znaczenie, Mac może być preferowanym wyborem. Zapewnia wyższy poziom bezpieczeństwa poprzez ograniczenie dostępu w oparciu o zezwolenia bezpieczeństwa i klasyfikacje. Jeśli jednak elastyczność i swoboda użytkownika w zarządzaniu kontrolą dostępu zostaną ustalone priorytetem, DAC może być wystarczające, szczególnie w środowiskach, w których należy zminimalizować koszty administracyjne.

Obowiązkowa kontrola dostępu w porównaniu do uznaniowej kontroli dostępu: który do wyboru

Domyślna kontrola dostępu jest dość popularnym modelem, ponieważ pozwala użytkownikom dużo swobody’T powodować obciążenie administracyjne. Ma jednak kilka znacznych ograniczeń.

Czy Linux używa Mac lub DAC?

Jakie są kluczowe różnice między Mac (obowiązkowa kontrola dostępu) i DAC (uznaniowa kontrola dostępu)

W uznaniowej kontroli dostępu (DAC) właściciel obiektu określa, który badani mogą uzyskać dostęp do obiektu. W obowiązkowej kontroli dostępu (MAC) system (a nie użytkownicy) określa, którzy badani mogą uzyskać dostęp do określonych obiektów danych.

W uznaniowej kontroli dostępu (DAC) właściciel obiektu określa, który badani mogą uzyskać dostęp do obiektu. Obowiązkowa kontrola dostępu (MAC) opiera się na etykietach klasyfikacyjnych (a nie użytkownikach) w celu ustalenia, którzy badani mogą uzyskać dostęp do określonych obiektów danych.

W uznaniowej kontroli dostępu (DAC) system (a nie użytkownicy) określa, którzy badani mogą uzyskać dostęp do określonych obiektów danych. W obowiązkowej kontroli dostępu (MAC) właściciel obiektu określa, który badani mogą uzyskać dostęp do obiektu.

Wyjaśnienie

Bardzo mylące pytania i odpowiedzi: Zrób to pytanie, jest to fatalne i wymagane naprawy gramatyczne w obu dostarczonych odpowiedzi.

Uznaniowa kontrola dostępu

W uznaniowej kontroli dostępu (DAC) właściciel obiektu określa, który badani mogą uzyskać dostęp do obiektu. Model ten nazywany jest uznaniami dyskrecjonalnymi, ponieważ kontrola dostępu opiera się na uznaniu właściciela.

Większość systemów operacyjnych, takich jak wszystkie Windows, Linux i Macintosh i większość smaków UNIX oparta jest na modelach DAC.

W tych systemach operacyjnych, kiedy tworzysz plik, decydujesz, jakie uprawnienia dostępu chcesz podać innym użytkownikom; Gdy uzyskają dostęp do pliku, system operacyjny podejmie decyzję kontroli dostępu na podstawie utworzonych uprawnień dostępu.

Obowiązkowa kontrola dostępu

W obowiązkowej kontroli dostępu (MAC) system (a nie użytkownicy) określa, którzy badani mogą uzyskać dostęp do określonych obiektów danych.

Model MAC oparty jest na etykietach bezpieczeństwa. Badani otrzymują zgodę na bezpieczeństwo (tajny, ściśle tajny, poufny itp.), a obiekty danych otrzymują klasyfikację bezpieczeństwa (tajny, ściśle tajny, poufny itp.). Dane dotyczące zezwolenia i klasyfikacji są przechowywane w etykietach bezpieczeństwa, które są związane z konkretnymi podmiotami i obiektami.

Kiedy system podejmuje decyzję o kontroli dostępu, próbuje dopasować prześwit podmiotu do klasyfikacji obiektu. Na przykład, jeśli użytkownik ma prześwig bezpieczeństwa tajemnicy i poprosi o obiekt danych z klasyfikacją bezpieczeństwa Top Secret, wówczas użytkownik otrzyma dostęp.

Edytuj: całkowicie zgadzam się z tym bardzo mylącym pytaniem i należy je usunąć lub uprościć

Obowiązkowa kontrola dostępu w porównaniu do uznaniowej kontroli dostępu: który do wyboru?

Kontrola dostępu jest jedną z najważniejszych praktyk cyberbezpieczeństwa. Dokładna regulacja użytkowników’ Prawa dostępu pomagają zabezpieczyć poufne dane i zmniejszają szansę na udany atak.

Jednak wybór modelu kontroli dostępu istotnego dla Twojej organizacji może być trudny. W jednym z naszych poprzednich postów przejrzeliśmy oparte na roli modele kontroli dostępu oparte na atrybutach. W tym artykule omówiono przypadki użycia obowiązkowych i uznaniowych modeli kontroli dostępu. Pokazujemy również różnice między uznaniową kontrolą dostępu (DAC) a obowiązkową kontrolą dostępu (MAC), aby pomóc Ci wybrać jedną nad drugą. Na koniec zapewniamy wskazówki dotyczące wdrożenia.

Modele kontroli dostępu: dlaczego są ważne?

Kontrola dostępu reguluje, którzy użytkownicy, aplikacje i urządzenia mogą przeglądać, edytować, dodawać i usuwać zasoby w organizacji’środowisko s. Kontrolowanie dostępu jest jedną z kluczowych praktyk chroniących poufne dane przed kradzieżą, niewłaściwym użyciem, nadużyciem i innymi zagrożeniami. Istnieją dwa poziomy kontroli dostępu: fizyczna i logiczna.

Kontrola dostępu pomaga złagodzić zarówno zagrożenia w Insider, jak i Outsider. To’Sno to regulacje, prawa i standardy – Nist, HIPAA, PCI DSS, I inni – Egzekwuj ścisłe fizyczne i logiczne środki kontroli dostępu. W tym artykule omawiamy modele logicznej kontroli dostępu.

Istnieje kilka logicznych modeli kontroli dostępu, w tym obowiązkowe, uznaniowe, oparte na roli, I oparte na atrybutach. Proces wyboru i wdrażania jednego z tych modeli wygląda inaczej dla każdej organizacji. Wybór modelu zależy:

- Charakter chronionych danych

- Wymagania IT i standardy branżowe

- Liczba pracowników

- Budżet cyberbezpieczeństwa

Pozwalać’S Dowiedz się, kiedy stosować obowiązkowe i uznaniowe modele kontroli dostępu.

Co to jest obowiązkowa kontrola dostępu?

Obowiązkowa kontrola dostępu (MAC) to model kontroli dostępu, w którym system operacyjny zapewnia użytkownikom dostęp na podstawie poufność danych i poziomy usuwania użytkowników. W tym modelu dostęp jest przyznawany na potrzebuję wiedzieć Podstawa: Użytkownicy muszą udowodnić potrzebę informacji przed uzyskaniem dostępu.

Mac jest również nazywany niedyskrecjonalnym modelem kontrolnym, co oznacza, że kontrola ISN’T uzyskane według uznania użytkownika lub właściciela pliku. Narzędzia Mac Zasady zerowej zaufania z mechanizmami kontrolnymi.

Mac jest rozważany najbezpieczniejszy wszystkich modeli kontroli dostępu. Reguły dostępu w tym modelu są ręcznie zdefiniowane przez administratorów systemu i ściśle egzekwowane przez system operacyjny lub jądro bezpieczeństwa. Zwykli użytkownicy mogą’Zmień atrybuty bezpieczeństwa nawet dla danych’ve stworzyło.

Jakie są podstawowe zasady MAC?

- Najwyższa prywatność i poufność organizacji’S Zasoby są najważniejsze. Nikt nie ma domyślnych przywilejów dostępu do kogoś lub edytowania’S dane.

- Udostępnianie dostępu jest centralnie administrowane.

- Każda osoba i zasoby w systemie ma etykiety bezpieczeństwa z ich klasyfikacją i kategorią.

W przypadku MAC proces uzyskiwania dostępu wygląda tak:

- Administrator konfiguruje zasady dostępu i definiuje atrybuty bezpieczeństwa: poziomy poufności, zezwolenia do dostępu do różnych projektów i rodzajów zasobów.

- Administrator przypisuje każdy temat (użytkownik lub zasób, który uzyskuje dostęp do danych) i obiektu (plik, baza danych, port itp.) Zestaw atrybutów.

- Gdy podmiot próbuje uzyskać dostęp do obiektu, system operacyjny bada podmiot’S atrybuty bezpieczeństwa i decyduje, czy dostęp można przyznać.

- Aby uzyskać dostęp do obiektu, użytkownik podaje swoje poświadczenia.

Oprócz sprawdzania poziomów poufności i zezwolenia (Dopasowania klasyfikacji między przedmiotem a obiektem) systemy operacyjne zwracają uwagę Dopasowania kategorii między przedmiotem a przedmiotem. Mający “ściśle tajne” Klasyfikacja nie’t Automatycznie zapewnia użytkownikowi pełny dostęp do pliku, jeśli tak są’t członek wymaganej kategorii dla obiektu.

Pozwalać’S Spójrz na przykład obowiązkowej wdrożenia kontroli dostępu. Załóżmy, że organizacja posiada dane, które mają “ściśle tajne” Poziom poufności i “projekt inżynierski” Etykieta bezpieczeństwa. To’jest dostępne dla zestawu użytkowników, którzy mają oba “ściśle tajne” Przedśnik (klasyfikacja) i autoryzacja dostępu do dokumentów inżynierskich (kategoria). Tacy użytkownicy mogą również uzyskać dostęp do informacji, które wymagają niższego poziomu odprawy. Ale pracownicy o niższych poziomach odprawy lub brak praw do dostępu do dokumentów inżynieryjnych mogą’t Uzyskaj dostęp do takich informacji.

Mac wnosi wiele korzyści do systemu bezpieczeństwa cybernetycznego. Ale ma kilka wad do rozważenia. Pozwalać’s Obserwuje wady i zalety obowiązkowej kontroli dostępu.

- Wysoki poziom ochrony danych – Administrator definiuje dostęp do obiektów, a użytkownicy mogą’Zmień ten dostęp.

- Ziarnistość – Administrator ręcznie ustawia prawa do dostępu użytkownika i parametry dostępu do obiektów.

- Odporność na ataki konia trojańskiego – Użytkownicy mogą’T Od tego nie odkażają danych lub udostępnij dostęp do danych niejawnych.

- Mniej błędów -Ścisłe i stale kontrolowane zasady pomagają zmniejszyć błędy systemu, które prowadzą do nadmiernych uprawnień użytkowników.

- Ścisły podział – Administrator dzielą użytkowników na podzbiory i ogranicz ekspozycję zasobów dla tych podzbiorów za pomocą atrybutów bezpieczeństwa.

- Utrzymanie możliwości – Ręczna konfiguracja poziomów i zezwoleń bezpieczeństwa wymaga stałej uwagi administratorów.

- Skalowalność – Mac nie’T skala automatycznie. Nowi użytkownicy i stałe aktualizacje zapotrzebowania danych w obiektach i konfiguracjach konta.

- Zakłócenie pracy użytkowników – Użytkownicy muszą żądać dostępu do każdego nowego fragmentu danych; mogą’t Skonfiguruj parametry dostępu dla własnych danych.

Kiedy używać Maca

Ten model kontroli dostępu jest głównie używany przez organizacje rządowe, wojskowe i instytucje organów ścigania. Mac jest używany przez Rząd USA w celu zabezpieczenia informacji niejawnych i wspierać Bezpieczeństwo wielopoziomowe Zasady i zastosowania. Dla lepszej ochrony danych i zgodność w branży ubezpieczeniowej a sfera bankowa, organizacje używają MAC do kontrolowania dostępu do danych konta klienta. Ten niedyskrecjonalny model kontroli dostępu może również chronić dostęp do bazy danych, w której procedury, tabele, widoki i inne elementy będą obiektami.

To’rozsądne korzystanie z komputerów Mac w organizacjach, które cenią bezpieczeństwo danych bardziej niż elastyczność operacyjna i koszty. Wdrożenie komputerów Mac w prywatnej organizacji jest rzadkie ze względu na złożoność i nieelastyczność takiego systemu.

Pure Mac Model zapewnia wysoki i szczegółowy poziom bezpieczeństwa. Z drugiej strony, to’jest trudny do skonfigurowania i utrzymania. To’S, dlaczego’S Wspólne do łączenia Mac z innymi modelami kontroli dostępu.

Na przykład połączenie go z modelem opartym na roli przyspiesza konfigurację profili użytkowników. Zamiast definiować prawa dostępu dla każdego użytkownika, administrator może tworzyć role użytkowników. Każda organizacja ma użytkowników o podobnych role i prawach dostępu: pracownicy o tej samej pozycji pracy, dostawcy stron trzecich itp. Administrator może skonfigurować role dla tych grup zamiast konfigurowania poszczególnych profili użytkowników od zera.

Kolejną popularną kombinacją jest Mac i uznaniowy model kontroli dostępu lub DAC. Mac może być używany do zabezpieczenia poufnych danych, podczas gdy DAC pozwala współpracownikom udostępniać informacje w korporacyjnym systemie plików.

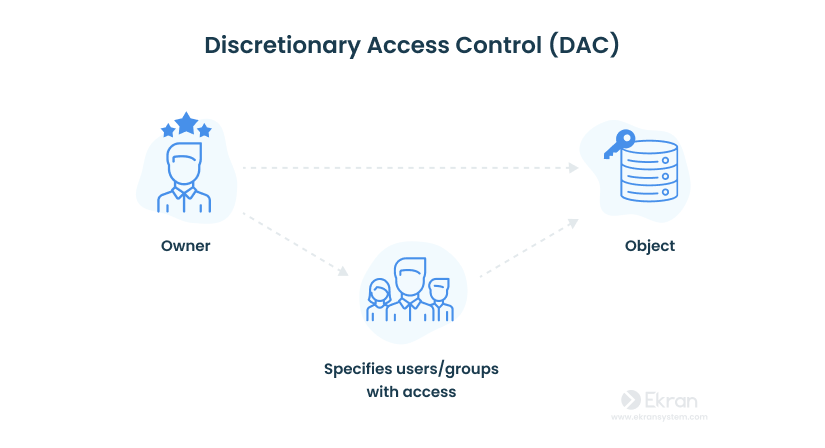

Co to jest uznaniowa kontrola dostępu?

Uznaniowa kontrola dostępu jest Model kontroli dostępu oparty na tożsamości To zapewnia użytkownikom pewną kontrolę nad ich danymi. Właściciele danych (twórcy dokumentów lub dowolni użytkownicy upoważnieni do kontroli danych) mogą zdefiniować uprawnienia dostępu dla określonych użytkowników lub grup użytkowników. Innymi słowy, do kogo dać dostęp i jakie przywileje do przyznania są rozstrzygane na właściciela zasobów’dyskrecja.

Uprawnienia dostępu dla każdego fragmentu danych są przechowywane w Lista kontroli dostępu (ACL). Administrator tworzy tę listę, gdy użytkownik daje dostęp do kogoś. Lista może być generowana automatycznie. ACL obejmuje użytkowników i grupy, które mogą uzyskiwać dostęp do danych oraz poziomy dostępu. Administrator systemu może również egzekwować ACL. W takim przypadku ACL działa jako polityka bezpieczeństwa, a zwykli użytkownicy mogą’e edytuj lub zastąpię.

Jakie są podstawowe zasady DAC?

- Charakterystyka obiektów (rozmiar, nazwa, ścieżka katalogu) są niewidoczne dla użytkowników, którzy są’t upoważnione.

- Kilka nieudanych prób dostępu wymusza dodatkowe uwierzytelnianie wieloskładnikowe lub odmówić dostępu.

- Użytkownicy mogą przenieść własność obiektu na innych użytkowników. Również właściciel określa typ dostępu innych użytkowników. Na podstawie tych uprawnień dostępu system operacyjny decyduje, czy przyznać dostęp do pliku.

Uzyskanie dostępu do pliku w modelu DAC działa w ten sposób:

- Użytkownik 1 tworzy plik i zostaje jego właścicielem lub uzyskuje prawa dostępu do istniejącego pliku.

- Użytkownik 2 żąda dostępu do tego pliku. Podają swoje poświadczenia: nazwa użytkownika, hasło lub coś innego.

- Użytkownik 1 zapewnia dostęp według własnego uznania. Jednak użytkownik 1 może’t przyznanie praw dostępu, które przekraczają ich własne. Na przykład, jeśli użytkownik 1 może odczytać tylko dokument, może on’t Pozwól użytkownikowi 2 na edytowanie.

- Jezeli tam’S brak sprzeczności między ACL utworzonym przez administratora a decyzją podjętą przez użytkownika 1, dostęp jest przyznawany.

Domyślna kontrola dostępu jest dość popularnym modelem, ponieważ pozwala użytkownikom dużo swobody’T powodować obciążenie administracyjne. Ma jednak kilka znacznych ograniczeń.

Plusy i wady DAC

- Przyjazny użytkownikowi – Użytkownicy mogą zarządzać danymi i szybko uzyskać dostęp do danych innych użytkowników.

- Elastyczny – Użytkownicy mogą skonfigurować parametry dostępu do danych bez administratorów.

- Łatwe w utrzymaniu – Dodanie nowych obiektów i użytkowników’T Poświęć dużo czasu dla administratora.

- Ziarnisty – Użytkownicy mogą skonfigurować parametry dostępu dla każdego elementu danych.

- Niski poziom ochrony danych – DAC może’t zapewniają wiarygodne bezpieczeństwo, ponieważ użytkownicy mogą udostępniać swoje dane, jak im się podoba.

- Niejasne zarządzanie dostępem – Tam’S Brak scentralizowanego zarządzania dostępem, więc aby znaleźć parametry dostępu, musisz sprawdzić każdy ACL.

- Nakładka uprawnień użytkownika– Konflikt uprawnień może nastąpić z użytkownikami wielu zagnieżdżonych grup roboczych.

Kiedy używać DAC

DAC powinien’T są używane przez organizacje, które pracują z wyjątkowo wrażliwymi danymi (medycyny, finansowe, wojskowe itp.) z kilku powodów:

- Jeśli użytkownik 1 udostępnia prawa dostępu do użytkownika 2, tam’s brak gwarancji, że użytkownik 2 potrzebuje tego dostępu do pracy, wygrał’t kradnij lub skorumpowane dane i wygrał’t przyznanie dostępu do złośliwego użytkownika.

- To’jest niemożliwe do kontrolowania przepływów informacji w sieci.

- To’niemożliwe do egzekwowania zasad najmniejszych przywilejów, trzeba wiedzieć i rozdzielić obowiązki.

Jednocześnie DAC jest dobrym wyborem dla małych firm z ograniczonymi pracownikami IT i budżetami cyberbezpieczeństwa. Umożliwia udostępnianie informacji i zapewnia płynne działanie firmy. Podejście to, gdy jest stosowane w organizacji z 10 do 20 pracowników, brakuje złożoności i nadzoru związanych z wykorzystaniem DAC w organizacjach z setkami lub tysiącami pracowników.

Różnice między DAC i Mac: tabela porównawcza

Pozwalać’S Przejrzyj kluczowe cechy tych dwóch modeli – obowiązkowa kontrola dostępu w porównaniu do uznaniowej kontroli dostępu – i zobacz różnice między MAC i DAC.

| Charakterystyka | PROCHOWIEC | DAC |

| Kontrola dostępu wymuszona przez | Administratorzy i system operacyjny | Administratorzy i użytkownicy |

| Forma zasad kontroli dostępu | Poziomy i zezwolenia poufności | Listy kontroli dostępu z tożsamością użytkownika |

| Elastyczność | ||

| Skalowalność | ||

| Prostota | ||

| Konserwacja | Twardy | Łatwy |

| Koszt wdrożenia | Wysoki | Niski |

| Ziarnistość | Wysokie (administriny regulują prześwity dla każdego użytkownika i obiekt ręcznie) | Wysoki (użytkownicy mogą przypisać prawa dostępu dla każdego innego użytkownika lub grupy) |

| Łatwy w użyciu | ||

| Poziom bezpieczeństwa | Wysoki | Niski |

| Użyteczny do | Rząd, wojsko, organy ścigania | Małe i średnie firmy |

| Zaufani użytkownicy | Tylko administratorzy | Wszyscy użytkownicy |

| Linia bazowa do uzyskania decyzji o dostępie | Zadania i obiekty, które mają własne identyfikatory | Identyfikatory własności i użytkowników |

To obowiązkowe porównanie kontroli dostępu do uznania pokazuje, że oni’bardzo różne modele kontroli dostępu, odpowiednie dla różnych rodzajów organizacji. DAC działa dobrze dla organizacji wymagających elastyczności i przyjaznych dla użytkownika przepływów pracy. Z drugiej strony Mac jest bardziej odpowiedni dla organizacji, które pracują z bardzo wrażliwymi danymi.

Wdrożyć solidne i elastyczne zarządzanie dostępem z systemem Ekran

Istnieje wiele organizacji, które wymagają elementów zarówno uznaniowej kontroli dostępu, jak i obowiązkowych modeli kontroli dostępu. Elastyczność, skalowalność i prostota DAC są ważne dla stworzenia prostego i nieprzerwanego przepływu pracy. Jednocześnie organizacje mogą potrzebować wysokiego poziomu bezpieczeństwa i szczegółowości oferowanej przez model MAC.

Czy te cechy są kluczowe dla Twojej organizacji? System Ekran’Funkcjonalność zarządzania dostępem S może pomóc Ci uzyskać najlepsze Mac i DAC za pomocą platformy typu „all-in-One. Oferujemy szeroki zakres możliwości kontroli dostępu:

- Zarządzanie tożsamością – Zautomatyzowane uwierzytelnianie i autoryzacja użytkownika potwierdza tożsamości w celu zmniejszenia ryzyka nieautoryzowanego lub złośliwego dostępu.

- Uwierzytelnianie wieloskładnikowe – Potwierdź użytkowników’ Tożsamości poprzez dwukrotnie sprawdzając je przy użyciu różnych czynników (wiedza, dziedzictwo, posiadanie) w celu powstrzymania intruzów i zapewnienia dodatkowego poziomu kontroli dostępu.

- Uwierzytelnianie wtórne – Potwierdź każdego użytkownika’S tożsamość dla współdzielonych kont, żądając osobistych poświadczeń.

- Hasło i tajne zarządzanie -Zautomatyzowane jednorazowe hasła, tworzenie poświadczeń i regularna rotacja upraszczasz administratora’praca, ponieważ istnieje mniej procedur ręcznych. Ponadto zmniejsza szansę na błędy użytkownika bez potrzeby zapamiętywania lub zapisywania haseł.

- Uprzywilejowane zarządzanie dostępem – Solidna kontrola uprawnień użytkownika i monitorowanie sesji użytkowników pomaga zabezpieczyć manipulacje za pomocą najważniejszych danych w Twojej organizacji.

- Żądanie zatwierdzenia przepływ pracy – bezpieczny sposób kontrolowania wszystkich użytkowników’ Prośby o dostęp, gdy administrator widzi i kontroluje wszystkie próby dostępu.

Wniosek

Po porównaniu dwóch podejść i zrozumieniu różnic między DAC i MAC, widzimy, że oni’ponownie dwa przeciwne modele kontroli dostępu. Mac jest kontrolowany przez administratorów i wymaga dużo czasu i wysiłku, ale zapewnia wysoki poziom bezpieczeństwa. DAC jest znacznie łatwiejszy do wdrożenia i utrzymania, ponieważ użytkownicy mogą zarządzać dostępem do posiadanych danych. Jednak DAC ISN’t Wystarczająco dobry do ochrony wrażliwych rekordów.

Dzięki systemowi Ekran możesz połączyć korzyści obu tych modeli kontroli dostępu. Ponadto Ekran może egzekwować model kontroli dostępu oparty na roli, który uderza w równowagę między bezpieczeństwem a zarządzaniem.

Prośba o ceny dla systemu Ekran’S Funkcjonalność zarządzania dostępem w celu uproszczenia i zabezpieczenia kontroli dostępu.

Czy Linux używa Mac lub DAC?

Popraw swoje umiejętności kodowania dzięki praktyce

A-143, 9. piętro, suwerenna wieża korporacyjna, sektor-136, Noida, Uttar Pradesh-201305

- Informatyka

- UWAGI CS CS

- System operacyjny

- Śieć komputerowa

- System zarządzania bazą danych

- Inżynieria oprogramowania

- Projektowanie logiki cyfrowej

- Matematyka inżynierska

- Pyton

- Przykłady programowania Pythona

- Samouczek Django

- Projekty Pythona

- Python Tkinter

- Samouczek Opencv Python

- Python Pytanie wywiadu

- Data Science & ML

- Data Science z Python

- Data Science dla początkujących

- Samouczek uczenia maszynowego

- Matematyka do uczenia maszynowego

- Samouczek Pandas

- Samouczek Numpy

- Samouczek NLP

- Samouczek głębokiego uczenia się

- Devops

- Git

- AWS

- Doker

- Kubernetes

- Lazur

- GCP

- Programowanie konkurencyjne

- Top DSA dla CP

- 50 najlepszych problemów z drzewem

- Top 50 problemów z wykresami

- 50 najlepszych problemów z tablicami

- Top 50 problemów z ciągami

- Top 50 DP Problemy

- 15 najlepszych stron internetowych dla CP

- Projekt systemu

- Co to jest projektowanie systemu

- Monolityczny i rozproszony SD

- Skalowalność w SD

- Bazy danych w SD

- Projekt wysokiego poziomu lub HLD

- Projektowanie niskiego poziomu lub LLD

- Najlepsze pytania do wywiadu SD

- Kąt wywiadu

- Przygotowanie firmy

- Przygotowanie do SDE

- Corazja wywiadu firmy

- Doświadczony wywiad

- Wywiad stażowy

- Programowanie konkurencyjne

- Uzdolnienie

- Szkoła GFG

- Notatki CBSE dla klasy 8

- Notatki CBSE dla klasy 9

- Notatki CBSE dla klasy 10

- Notatki CBSE dla klasy 11

- Notatki CBSE dla klasy 12

- Gramatyka angielska

- Handel

- Księgowość

- Studia biznesowe

- Mikroekonomia

- Makroekonomia

- Statystyki ekonomii

- Indyjski rozwój gospodarczy

- UPSC

- Uwagi polityczne

- Notatki geograficzne

- Uwagi historii

- Uwagi naukowe i technologiczne

- Uwagi ekonomiczne

- Ważne tematy w etyce

- UPSC Dokumenty z poprzedniego roku

- SSC/ Banking

- SSC CGL Sylabus

- SBI PO SYLLABUS

- SBI Clerk Sylabus

- IBPS PO SYLLABUS

- Syllabus urzędnika IBPS

- Pytania o zdolności

- SSC CGL Papers

- Pisz i zarabiaj

- Pisać artykuł

- Ulepsz artykuł

- Wybierz tematy do pisania

- Napisz doświadczenie w wywiadzie

- Staże

- Staż wideo

Używamy plików cookie, aby upewnić się, że masz najlepsze wrażenia z przeglądania na naszej stronie internetowej. Korzystając z naszej witryny, potwierdzasz, że przeczytałeś i zrozumiałeś nasz Polityka Cookie I Polityka prywatności Rozumiem !

Poprawa

Ten artykuł jest teraz ulepszany przez innego użytkownika. Możesz zasugerować zmiany na razie i będzie to w ramach artykułu’S karta dyskusji.

Zostaniesz powiadomiony za pośrednictwem poczty elektronicznej, gdy artykuł będzie dostępny do ulepszenia. Dziękuję za cenną opinię!

4.2. Selinux i obowiązkowa kontrola dostępu (MAC)

Linux z wzmacnianym bezpieczeństwem (SELINUX) to implementacja Mac w jądrze Linux, sprawdzanie dozwolonych operacji po sprawdzeniu standardowych kontroli dostępu do uznania (DAC). SELINUX może egzekwować zasady bezpieczeństwa dostosowane do użytkownika dotyczące uruchamiania procesów i ich działań, w tym próby dostępu do obiektów systemu plików. Domyślnie włączony w Red Hat Enterprise Linux, Selinux ogranicza zakres potencjalnych szkód, które mogą wynikać z wykorzystania luk w aplikacjach i usługach systemowych, takich jak hiperwizor.

SVIRT integruje się z LIBVIRT, warstwą abstrakcji zarządzania wirtualizacją, aby zapewnić mac ramy dla maszyn wirtualnych. Ta architektura umożliwia wszystkie platformy wirtualizacyjne obsługiwane przez Libvirt i wszystkie implementacje Mac obsługiwane przez SVIRT w celu interopowania.