Czy Linux potrzebuje zapory?

Streszczenie:

Linux nie wymaga domyślnie zapory ogniowej, ale może być przydatne w niektórych sytuacjach. Większość dystrybucji Linux nie jest wyposażona w wstępnie zainstalowaną zaporę. Istnieją jednak powody, dla których możesz rozważyć korzystanie z zapory w systemie Linux. Jeśli korzystasz tylko z komputera osobistego na bezpiecznym WLAN, a komputer ma prywatny adres IP łączący się z routerem z publicznym adresem IP, możesz nie potrzebować osobnej zapory ogniowej. Jeśli jednak masz programy uruchomione w systemie Linux, które uruchamiają serwer WWW lub inny typ serwera do zdalnego dostępu, pomocne może być użycie zapory w celu ograniczenia połączeń przychodzących. Dodatkowo możesz użyć zapory ogniowej do blokowania pakietów ICMP, jeśli nie chcesz, aby komputer reagował na ping. Ogólnie rzecz biorąc, chociaż zapora może nie być konieczna dla wszystkich użytkowników Linuksa, może zapewnić dodatkową warstwę bezpieczeństwa.

Kluczowe punkty:

- Systemy Linux nie są wyposażone w wstępnie zainstalowaną zaporę.

- Zapora może nie być konieczna, jeśli używasz komputera osobistego na bezpiecznym WLAN.

- Jeśli masz programy działające w systemie Linux, które uruchamiają serwer WWW lub inny typ serwera dla zdalnego dostępu, zapora może pomóc ograniczyć połączenia przychodzące.

- Zapora może być używana do blokowania pakietów ICMP, jeśli nie chcesz, aby komputer reagował na ping.

- Jeśli połączysz się bezpośrednio z Internetem z publicznym adresem IP i jeśli masz konkretne obawy dotyczące bezpieczeństwa, korzystanie z zapory może być korzystne.

Pytania:

- Czy wszystkie systemy Linux są wyposażone w wstępnie zainstalowaną zaporę?

- To zapora niezbędna dla komputerów osobistych na bezpiecznych WLAN?

- Kiedy przydatne byłoby użycie zapory w systemie Linux?

- Czy można użyć zapory do blokowania pakietów ICMP?

- W jakich sytuacjach korzystanie z zapory w Linux byłoby korzystne?

- Czy są jakieś domyślne ustawienia zapory na Debian lub Ubuntu?

- Jaki jest cel zapory?

- Czy potrzebujesz zapory do połączeń wychodzących?

- Jakie narzędzia są dostępne w Linux do monitorowania otwartych portów?

- Czy zapora może sprawić, że komputer jest niewidoczny do skanowania portów?

- Jest niezbędna zapora, jeśli nie oferujesz żadnych usług na swoim komputerze?

- Czy zapora może pomóc w wykrywaniu i rejestrowaniu pakietów?

- Czy istnieje różnica między potrzebą zapory w Linux w porównaniu z systemem Windows?

- Jaką rolę odgrywa Nat w określaniu potrzeb zaporowych w systemie Linux?

- Kiedy może być wskazane korzystanie z routeera z niestandardowym oprogramowaniem jako zaporą zapory?

Nie, większość dystrybucji Linux nie jest wyposażona w wstępnie zainstalowaną zaporę.

Jeśli komputer osobisty jest podłączony do bezpiecznego WLAN i ma prywatny adres IP łączący się z routerem z publicznym adresem IP, wówczas osobna zapora może nie być konieczna.

Korzystanie z zapory w systemie Linux może być przydatne, jeśli masz uruchomione programy uruchamiające serwer WWW lub inny typ serwera do zdalnego dostępu.

Tak, do blokowania pakietów ICMP można użyć zapory ogniowej.

Korzystanie z zapory w Linux może być korzystne, jeśli połączysz się bezpośrednio z Internetem z publicznym adresem IP i masz szczególne obawy dotyczące bezpieczeństwa.

Nie, nie ma domyślnych ustawień zapory na Debian lub Ubuntu.

Zapora służy do filtrowania pakietów sieciowych i może umożliwić lub zabierać połączenia.

W większości przypadków nie potrzebujesz zapory do połączeń wychodzących w systemach Linux.

Narzędzia takie jak Netstat mogą być używane w Linux do monitorowania otwartych portów i ich statusu.

Konfigurowanie zapory, aby upuścić wszystkie pakiety żądające połączeń do zamkniętych portów, możesz sprawić, że komputer nie jest niewidoczny dla większości skanów portów.

Jeśli nie oferujesz żadnych usług na swoim komputerze, przychodzące połączenia zostaną odrzucone, więc zapora może nie być w tym przypadku konieczna.

Tak, używając zapory i rejestrowania odrzuconych pakietów, możesz monitorować, gdy coś na zewnątrz próbuje połączyć się z czymś w środku lub gdy pewne próby komunikacji są zablokowane.

Tak, potrzeba zapory może być inna w systemie Linux w porównaniu z systemem Windows. Systemy Linux zazwyczaj zapewniają narzędzia do monitorowania otwartych portów i wyraźnego kontrolowania znanych procesów demona, które mogą zmniejszyć potrzebę osobnej zapory.

Jeśli komputer jest podłączony do routera za pomocą NAT z publicznym adresem IP, sam router może funkcjonować jako zapora ogniowa, potencjalnie zmniejszając potrzebę osobnej zapory w systemie Linux.

Korzystanie z routera z niestandardowym oprogramowaniem, takim jak pomidor, może być wskazane, jeśli chcesz mieć więcej opcji kontroli i dostosowywania dla ustawień zapory.

Czy Linux potrzebuje zapory?

Całkiem skomplikowane, ISN’t it?

Czy potrzebuję specjalnej zapory na komputerze osobistym

Zastanawiałem się nad problemami bezpieczeństwa Linuksa. Większość ludzi zgadza się, że skaner wirusa nie jest przydatny w systemie Linux, ale co z zaporą zapory? Używam Debiana Wheezy Stable i zanim używam Ubuntu 12.04. Jeśli mam tylko osobisty komputer, który jest zalogowany do zabezpieczonego WLAN, czy potrzebuję zapory i tego, co jest już skonfigurowane na dwóch wyżej wymienionych systemach operacyjnych?

55.3K 26 26 Złote odznaki 146 146 Srebrne odznaki 224 224 Brązowe odznaki

zapytał 6 listopada 2013 o 16:50

625 2 2 złote odznaki 11 11 srebrnych odznak 16 16 brązowych odznaki

Nie musisz go mieć, ale to też nie boli. Zobacz UNIX.Stackexchange.com/pytania/2546/…

6 listopada 2013 o 17:28

Możesz użyć routera z niestandardowym oprogramowaniem. Pomidor jest fajny.

6 listopada 2013 o 17:40

Nie jestem pewien, czy widzę potrzebę jednego, biorąc pod uwagę, że wszystkie dystrybucje zawierają narzędzia takie jak NetStat, gdzie można dokładnie zobaczyć, jakie porty TCP, UDP itp. Tak blisko, jak mogę powiedzieć, użytkownicy systemu Windows mają zapory ogniowe, ponieważ Windows 95 i Early NT nie miały narzędzi ani dokumentacji o tym, co było słuchanie, aby ludzie czuli się komfortowo, umieszczając je w arbitralnych sieciach.

6 listopada 2013 o 17:41

@Bruceediger w celu scentralizowania swojej polityki.

6 stycznia 2019 o 14:30

3 Answers 3

Najprawdopodobniej części: domyślnie nie ma zapory ogniowej na Debian lub Ubuntu, ani większości dystrybucji Linux, które znam.

Czy ty potrzebować zapora ogniowa na Linux? Prawdopodobnie nie, ponieważ większość programów w systemach Linux, które słuchają połączeń przychodzących. A jeśli jesteś na zaufanym WLAN, Twój komputer prawdopodobnie ma prywatny adres IP i łączy się z routerem za pomocą NAT z publicznym adresem IP, a ten router działa również jako zapora ogniowa.

Powody, dla których możesz potrzebować zapory na Linux:

- Istnieje wiele programów, które uruchamiają serwer WWW (lub inny rodzaj serwera), dzięki czemu możesz współpracować z programem z dowolnego komputera. Jeśli nie musisz zdalnie współpracować z tego rodzaju programem, możesz użyć zapory, aby zablokować wszystkie połączenia nie pochodzące z samego komputera.

- Nie chcesz, aby Twój komputer reagował na ping . Następnie użyjesz zapory, aby upuścić wszystkie pakiety ICMP. Możesz także upuść zaporę wszystkich pakietów, żądając połączeń do zamkniętych portów bez reakcji komputera. To sprawi, że będziesz niewidoczny (praktycznie wszystkie) skanowanie portów, jeśli na przykład korzystałeś z WLAN w zacienionej kawiarni.

- Połączysz się bezpośrednio z Internetem z publicznym adresem IP, a następnie dołączasz do grupy czatów IRC, odwagi mieszkańców, aby cię zhakować.

- Jesteś polowany przez państwo narodowe.

odpowiedział 7 listopada 2013 o 20:36

166 2 2 brązowe odznaki

Na ogół nigdy nie potrzebujesz zapory.

Zapora (dokładniej filtr pakietu) służy do filtrowania pakietów sieciowych, i.mi. aby umożliwić niektóre połączenia i odrzucić inne.

Połączenie może być napływający Lub towarzyski.

Jakiś napływający połączenie, ja.mi. ktoś inny chce podłączyć się do komputera, jest możliwe, jeśli komputer oferuje usługę. – W przypadku prywatnego komputera po prostu nie oferujesz żadnych usług i nikt inny nie jest w stanie się z tobą połączyć. Wszystko bez żadnej zapory.

Dla towarzyski Połączenia, ja.mi. Próbujesz połączyć się z innym komputerem, potrzebujesz do tego oprogramowania. Na przykład używasz przeglądarki internetowej, aby uzyskać dostęp do zdalnego serwera internetowego. – Ze wszystkimi dystrybucjami Linux zwykle instalujesz tylko oprogramowanie z repozytorium wybranego przez Ciebie dystrybucji. – Ponieważ to oprogramowanie jest zwykle open source, możesz być całkiem pewien, to oprogramowanie robi tylko to, co twierdzi. – Zapora zwykle nie będzie pomocy.

Jedyną sytuacją, w której zapora ma sens, jest to, że chcesz zaoferować jakąś usługę dla jakiejś konkretnej części sieci. W takim przypadku musisz zezwolić na połączenie, ale wymyśnij te połączenie, których nie chcesz. – Ale nawet w tym przypadku mogą istnieć łatwiejsze rozwiązania, takie jak TCPWRAPR lub pewna konfiguracja usługi.

Możesz użyć polecenia takiego jak sudo netstat -tupln, aby wymienić wszystkie aktywne usługi. Te mogą być związane z 127.0.0.1, co oznacza, że są one dostępne tylko z tego samego hosta lub związane z 0.0.0.0, co oznacza, że są one dostępne z wszędzie.

odpowiedział 6 listopada 2013 o 17:17

20.9K 4 4 złote odznaki 62 62 Srebrne odznaki 92 92 Brązowe odznaki

Bez Zapora, nie ma żadnych ograniczeń dotyczących pakietów przychodzących lub wychodzących, więc nie ma sensu powiedzieć tylko Potrzebujesz jednego „Jeśli chcesz zaoferować usługę do sieci”, ale „Odfiltruj te połączenia, których nie chcesz”. Jeśli nie obchodzi Cię filtrowanie pakietów „Nie chcesz”, kiedy oferujesz Brak usług, Dlaczego miałbyś zależeć od filtrowania pakietów, jeśli tak? Zagrożenie jest mniej więcej takie samo.

6 listopada 2013 o 17:26

Jeśli nie oferujesz żadnej usługi, wszystkie przychodzące połączenia są odmawiane. – Nie potrzebujesz do tego zapory.

6 listopada 2013 o 17:43

O ile nie zamierzasz sprawdzić Netstat co dwie minuty, nigdy nie dowiesz się, czy i kiedy coś Z jakiegokolwiek powodu otworzył port słuchowy. Podczas gdy jeśli używasz zapory ogniowej i dziennika odrzuconych pakietów, a) „Coś” nie zadziała, dopóki go nie dasz, B) dowiesz się, kiedy coś na zewnątrz próbowało i nie udało się połączyć z czymś w środku. Również bez zapory, wszystko może angażować się w dowolną komunikację z ktoś gdziekolwiek, I nigdy o tym nigdy nie dowiesz się.

6 listopada 2013 o 19:03

Linux nie jest systemem Windows, gdzie często instalowanie niejasne oprogramowanie z dowolnych stron internetowych, z nieprzewidywalnym zachowaniem. W systemie Linux instalujesz oprogramowanie z zaufanych repozytoriów, z zwykle dobrze zdefiniowanym zachowaniem. (Oczywiście, że nie oznacza to automatycznie, nie możesz zastrzelić samej stopy.) – rejestrowanie wszystkich nieudanych połączeń z zewnątrz zwykle powoduje bardzo długą listę, która zwykle jest przydatna tylko do tworzenia FUD. – Chyba powinniśmy to podsumować, ponieważ „temat jest kontrowersyjny”. 😉

6 listopada 2013 o 19:55

Windows jest bardziej celem, ale UNIX.Stackexchange.com/pytania/96848/… itp. – Linux nie jest odporny. Rejestrowanie wszystkich zablokowanych pakietów (szczególnie w sieci LAN domowej) nie powinno być za dużo i pozwala zauważyć, że albo konfiguracja zapory czegoś utrudnia, lub jeśli istnieje jakaś przerywana tajemnicza „usługa”, o której nie wiedziałeś i wolałbyś poprawnie wyłączyć się. Jeśli istnieją inne systemy w sieci, które przeprowadzają regularne (odrzucone) sondaż, po prostu utwórz dla nich specjalną regułę, aby pominąć rejestrowanie.

6 listopada 2013 o 20:11

Rzeczywiście nie jest to świetny pomysł, aby ujawnić otwarte porty, gdy ich nie potrzebujesz. Zwiększa ekspozycję na słabości bezpieczeństwa w odpowiednim oprogramowaniu.

Nie wspominasz o osobnej WLAN gości, dlatego muszę założyć, że w przyszłości pozwolisz innym urządzeniom, takie jak laptop gościa lub własny telefon, na połączenie z tym samym WLAN. Z kolei należy założyć, że laptopy gości nie są godne zaufania.

Żaden z dwóch systemów operacyjnych nie ma żadnej zapory na początek.

Ubuntu miał domyślnie spotkać coś o nazwie „No Open Ports”. W najnowszej wersji nie robią tego. (Bug for Rhythmbox na Ubuntu).

Standardowa instalacja Debiana Wheezy słucha portu UDP 111, ponieważ działa RPCBind . (Jak wspomniano tutaj)

Popieram sprawdzanie aktualnych otwartych portów za pomocą SS lub Netstat . Używam tutaj instrukcji. Dwa powyższe przykłady to główne, których spodziewałbym się znaleźć.

Zdecydowanie usuń rpcbind, jeśli go nie używasz. RPCBind jest wymagany tylko dla NFS2 i NFS3. (Nie jest to wymagane dla NFS4). Jeśli masz osobisty komputer i nie wiesz, czym jest NFS, nie używasz NFS.

Równie dobrze możesz wyłączyć wtyczkę DAAP w Rhythmbox, jeśli jej nie używasz. (Jest to jedna metoda dostępu do muzyki w sieci lokalnej. Możesz po prostu to wyłączyć i sprawdzić, czy stracisz jakąkolwiek muzykę :-).

Wadą prowadzenia zapory jest wymagane rozwiązywanie problemów, gdy coś blokuje Do potrzebować. Na przykład, jeśli chcesz użyć BitTorrent, musisz skonfigurować zaporę, aby na to pozwolić, w przeciwnym razie nie będziesz w stanie przesłać (a algorytm Tit-for-Tat oznacza, że może to spowolnić pobieranie).

Sugeruję dwupoziomowe podejście. Najpierw dowiedz się, jak sprawdzać SS lub Netstat . Upewnij się, że wyłączasz/usuwasz wszelkie programy słuchające w sieci, których nie potrzebujesz. Po drugie, skonfiguruj zaporę ogniową.

Kiedy coś nie działa i musisz to rozwiązać, będziesz mógł 1) ponownie sprawdzić, jakie programy słuchają w sieci, oraz 2) całkowicie wyłącznie wyłącz zaporę ogniową.

Jeśli twój problem zniknie, będziesz wiedział, że jest to problem z zaporą ogniową. Możesz zacząć badać, na jakie porty musisz pozwolić (lub czy jest bardziej trudny problem :-). I mam nadzieję, że ostatecznie skonfiguruj i ponownie włącz zaporę, abyś był objęty Następny czas Ubuntu zapomnij o ich flagowych zasad bezpieczeństwa i otworzy nowy port, którego nie potrzebujesz 🙂

Zapora UFW jest dostępna zarówno dla Debiana, jak i Ubuntu. Ubuntu stworzył go, aby zapewnić „nieskomplikowaną zaporę”.

Czy Linux potrzebuje zapory?

Reddit i jego partnerzy używają plików cookie i podobnych technologii, aby zapewnić lepsze wrażenia.

Akceptując wszystkie pliki cookie, zgadzasz się na korzystanie z plików cookie w celu dostarczania i utrzymywania naszych usług i witryny, poprawy jakości Reddit, personalizowanie treści i reklam Reddit oraz mierz skuteczność reklamy.

Odrzucając nieistotne pliki cookie, Reddit może nadal używać niektórych plików cookie, aby zapewnić właściwą funkcjonalność naszej platformy.

Aby uzyskać więcej informacji, zapoznaj się z naszym powiadomieniem o plikach cookie i naszej polityki prywatności .

Czy potrzebuję zapory w Linux?

Firewall to zestaw filtrów oprogramowania, które kontrolują ruch przychodzący i wydatki na komputerze. Krótko mówiąc, jest to rodzaj ściany między komputerem a światem zewnętrznym.

Czy potrzebujesz zapory w Linux?

Wielu nowych użytkowników zada mi to pytanie prawie codziennie. Krótka odpowiedź, nie potrzebujesz jej, ale lepiej jest mieć. Pozwól mi wyjaśnić, dlaczego.

Prawie wszystkie dystrybucje Linux są domyślnie bez zapory. Aby być bardziej poprawnym, mają nieaktywną zaporę ogniową. Ponieważ jądro Linux ma wbudowaną zaporę ogniową, a technicznie wszystkie dystrybucje Linux mają zaporę, ale nie jest skonfigurowane i aktywowane. Uważam, że dzieje się tak, ponieważ użycie zapory wymaga jakiejś wiedzy specjalistycznej.

Ale Don’T martwi się, twój Linux jest nadal bezpieczny, nawet bez aktywnej zapory. Domyślnie większość dystrybucji, takich jak Ubuntu i Linux Mint nie ma otwartych portów, więc intruzów nie może uzyskać komputera.

Niemniej jednak polecam aktywować zaporę ogniową. Lepiej być bezpiecznym niż żałować. Zapora nie wykorzystuje wielu zasobów, ale dodaje dodatkową warstwę bezpieczeństwa. Niedoświadczony użytkownik może przypadkowo otworzyć niektóre porty, nie wiedząc o tym, na przykład, instalując samba, ssh, apache. W takim przypadku zapora nadal będzie chronić system przed dostępem.

Jak skonfigurować zaporę w Linux?

Istnieje kilka programów, których można użyć do konfigurowania i uruchamiania zapory w Linux. Ale pokażę wam tylko dwa programy, które moim zdaniem są najbardziej godne.

- UFW -Jest to prawdopodobnie najbardziej przyjazna dla użytkownika zapora dostępna w Linux. Jeśli jesteś kompletnym nowicjuszem lub po prostu chcesz użyć swojego Linux bez wchodzenia głęboko w jego ustawienia, użyj UFW.

- iptables – co jest bardziej zaawansowanym, ale prawdopodobnie właściwym sposobem skonfigurowania zapory Linux. Jeśli naprawdę chcesz nauczyć się Linuksa i dążysz do zostania ekspertem w Linux, musisz nauczyć się iptables.

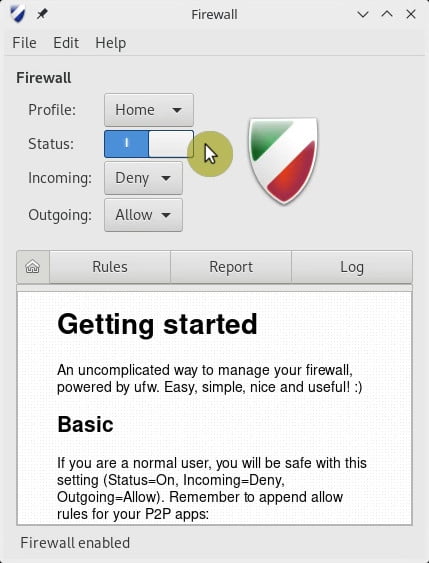

UFW – nieskomplikowana zapora

Jak powiedziałem powyżej, UFW jest najprostszym i najbardziej przyjaznym dla użytkownika sposobem na uruchomienie zapory w Linux. Można go używać z graficznym frontem, a także z wiersza poleceń. W pierwszym przypadku musisz zainstalować program GAFW z menedżera oprogramowania. W tym drugim przypadku zainstaluj tylko UFW, czyli bez G, a zatem bez GUI.

GUFW

Więc pozwól’S Zacznij od interfejsu graficznego. Po prostu zainstaluj GUFW, otwórz go i włącz.

To’S It. Twoja zapora jest aktywna i domyślne ustawienia do Odmowa przychodzącego I Pozwól wychodzącemu Połączenia są w porządku dla większości użytkowników. Nikt nie będzie mógł połączyć się z komputerem, podczas gdy jakakolwiek aplikacja w komputerze byłaby w stanie dotrzeć do świata zewnętrznego.

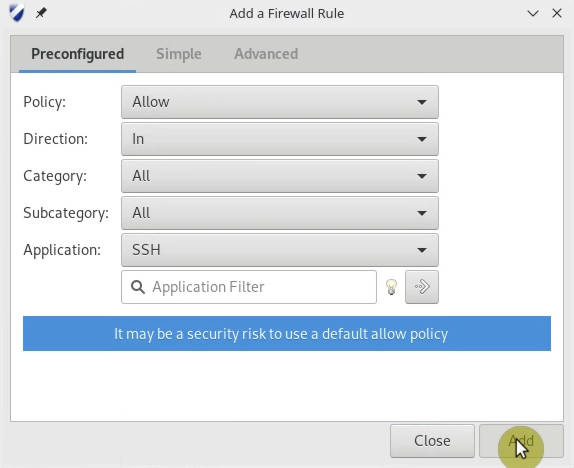

Jeśli chcesz otworzyć niektóre porty, aby móc połączyć się z komputerem z zewnątrz, przejdź do karty Reguły i otwórz porty dla określonej aplikacji.

Na przykład, jeśli chcesz uzyskać dostęp do komputera zdalnie za pośrednictwem SSH, wybierz SSH w opcji aplikacji. Możesz także zdefiniować reguły zapory dla aplikacji w tym oknie. Jeśli nie masz pewności, zachowaj ustawienia domyślne. Upewnij się tylko, że SSH jest zabezpieczony przynajmniej hasłem.

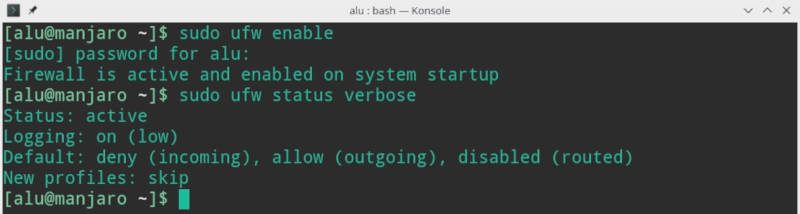

UFW

GUFW to bardzo prosta i skuteczna aplikacja zapory. Jednak nie zawsze może działać dobrze w niektórych dystrybucjach. Na przykład napotkałem problemy w GUFW w Manjaro. Tak więc, jeśli nie boisz się wiersza poleceń, polecam wiersz poleceń ufw. To jest tak proste i nigdy nie zawiodło w żadnym Linux Distro, którego próbowałem.

Zainstaluj UFW z terminala lub menedżera oprogramowania. W dystrybucjach Debian lub Debian, takich jak Ubuntu, Linux Mint, Elementary itp., Uruchomisz to polecenie, aby ją zainstalować:

sudo apt instal UFW Aby aktywować zaporę ogniową UFW, uruchom:

sudo ufw włącz Następnie sprawdź jego status:

SUDO UFW STATUS

Domyślnie ma takie same zasady Odmowa przychodzącego i pozwól wychodzącemu.

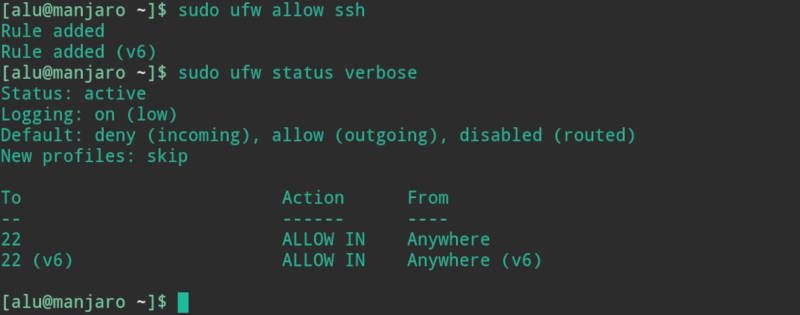

Jeśli potrzebujesz Otwórz niektóre porty, Musisz tylko uruchomić jedno polecenie. Na przykład, aby otworzyć port SSH, uruchom:

sudo ufw pozwól ssh Jeśli ponownie sprawdzisz status:

Zobaczysz, że porty SSH 22 jest otwarte.

Możesz przeczytać więcej o ustawieniach UFW na swojej stronie Man, po prostu uruchom Man UFW .

Uważam, że 99% użytkowników będzie zadowolonych z korzystania z GUFW lub UFW, ponieważ ta nieskomplikowana zapora zapewnia niezawodną warstwę bezpieczeństwa z łatwą konfiguracją. Jeśli jednak chcesz mieć hardcore Linux, musisz spróbować skonfigurować iptables.

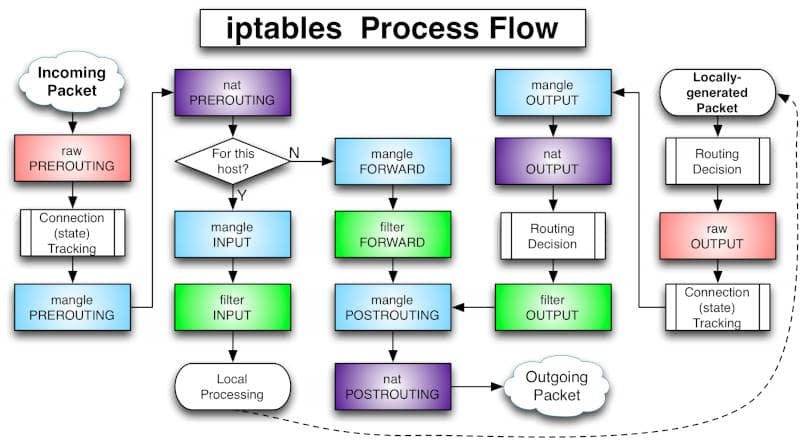

IPTABLES – Advanced Linux Firewall

IPTABLES jest raczej skierowany do użycia serwera, w którym trzeba skonfigurować skomplikowane routing sieciowy. Dla zwykłego użytkownika pulpitu zapora IPTABLES nie jest łatwa do zrozumienia. Szczerze mówiąc, wielokrotnie próbowałem używać iptables w moim systemie i zawsze wracam do UFW. Musisz dużo przeczytać, aby zrozumieć, jak działa IPTables i jak skonfigurować to dla swoich potrzeb. Na przykład jest to przepływ procesu IPTables.

Całkiem skomplikowane, ISN’t it?

Nie wchodząc zbyt głęboko w ten wykres, powiem tylko, że dla początkujących ważne jest, aby wiedzieć, że filtr wejściowy służy do kontrolowania zachowania przychodzących połączeń. Tutaj głównie zaprzeczasz połączeniom. filtr wyjściowy kontroluje łańcuch pod kątem połączeń wychodzących. Służy do uzyskiwania dostępu do Internetu, dzięki czemu przeważnie trzymasz filtr otwarty. Jest też łańcuch do przodu, Ale jeśli nie robisz takiego routingu lub czegoś innego w twoim systemie, który wymaga przekazania, nie użyjesz nawet tego łańcucha.

Ale zachowam też proste wszystko dla IPTables i pokażę ci tylko Prosta konfiguracja stanu zapory Nauczyłem się od Arch Linux Wiki. Uważam, że to dobry początek uczenia się iptables.

Najpierw utwórz niezbędne łańcuchy

sudo iptables -n tcpsudo iptables -n udp Następnie, jeśli używasz Arch Linux, włącz IPTABLES w systemie, aby rozpoczyna się automatycznie od systemu:

sudo systemctl włącz IPTables.praca Następnie, zgodnie z Arch Wiki, musisz dodać te zasady:

iptables -p upuszczenie do przodu -pptables -p AcceptAbles -p kropelki wejściowe -m wejście -m contrack --ctState powiązane, ustalone -j akceptiPtables -a lo -j acceptables -a conntrack -m conntrack --ctState invalid -J kropelki -J connaidbles -m input -p icmp –icmp -type 8 -m conntrack --ctstate nowy --J Acceptibles -m --ctState new -J Udpiptables -A input -p tcp - -syn -m contrack --ctState new -J tcpiptables -a input -p Udp -J reject --reject -with icmp -port -unreachableiptables -A input -p tcp -j reject --Reject -vith -fith -rejet -jojet -jjot -rzut --re -rejet -voActibleIbles -procmp- -trectoables -t RAW -i prrerouting -m rpfilter - -invert -J dropiptables -i tcp -p tcp -m najnowszy -update - -seConds 60 --Name TCP -PortScan -j Odrzuć -reject -with tcp -resetiptables -d input -p tcp -j reject --reject -With Tcp -Resetiptables -A input -p TCP -m-mPortScan -J reject --reject -with tcp -resetiptables -i Udp -p Udp -M najnowsze - -update - -seConds 60 --Name Udp -PortScan ICMP -Port -UnelAtles -With -reject -With -ICMP -Port -UnrenableAbleAbles -d Input -p -epp -p -p -p -p -p -p -p -p -p -p -p -p -p -etep- Udp. DP-PortSCan -J odrzucanie-Odprawa-z ICMP-Port-Uneachable Aby ci trochę pomóc, skopiowałem wszystkie te polecenia do skryptu powłoki iptables_archlinux.cii. Musisz więc tylko go pobrać, wyodrębnić i uczynić go wykonywaniem:

wget http: // średnioGelinuxuser.com/wp-content/uploads/2019/02/iptables_archlinux.Zipunzip iptables_archlinux.Zipchmod +x iptables_archlinux.cii Wreszcie, uruchom go, aby zastosować wszystkie zasady prostej zapory stanowej:

sudo ./iptables_archlinux.cii Po wykonaniu skryptu skonfigurowana jest prosta zapora stanu. Ponownie polecam przejść na stronę Arch Linux Wiki i przeczytaj o niej więcej.

Wniosek

Jeśli nie użyłeś zapory w Linux, polecam zacząć jej używać. Możesz przynajmniej zainstalować i skonfigurować zaporę UFW. A jeśli poważnie podchodzisz do nauki Linuksa, możesz iść z konfiguracją iptables, ale czasami przygotuj się na walkę 🙂

Jeśli podoba Ci się ten artykuł, możesz także podobać się podobny post o Linux Swap.

Przeciętny userfollow Linux Jestem założycielem przeciętnego projektu użytkownika Linux, który jest hobby, nad którym pracuję w nocy. W ciągu dnia jestem naukowcem, który używa komputerów do analizy danych genetycznych.

- Aplikacje Linux

- Linux General

Czy Linux potrzebuje zapory i jak skonfigurować zaporę Linux z zaporą ogniową-CMD

Linux jest bezpieczniejszy niż inne systemy operacyjne. Ale to nie jedyny powód, dla którego możesz nie potrzebować antywirusa lub zapory zapory podczas korzystania z Linuksa.

Linux nie jest niewrażliwy. W rzeczywistości jest to jeden z najczęstszych mitów cyberbezpieczeństwa, który wprawia użytkowników Linuksa w kłopoty. To przekonanie ułatwia odkładanie ochronności, a kiedy twoja strażnik jest na dole, najprawdopodobniej zostaniesz uderzony. Ale tylko dlatego, że Linux ma dziury bezpieczeństwa, nie oznacza, że potrzebujesz oprogramowania antywirusowego lub zapory. Twój wybór ustawień bezpieczeństwa zostanie szczegółowo omówiony podczas instalacji systemu Linux, ale możesz ich teraz nie pamiętać. W tym artykule porozmawiamy o skonfigurowaniu zapory z poleceniem Firewall-CMD.

Co to jest zapora?

Zapory ogniowe są kluczowym aspektem bezpieczeństwa sieci, dlatego sysadmin powinien zrozumieć, w jaki sposób funkcjonują. Jeśli rozumiesz zapory ogniowe, możesz zapewnić bezpieczeństwo swojej sieci, podejmując świadome decyzje o tym, jaki ruch należy wpuścić. Zapora to po prostu filtr, który określa, które pakiety sieciowe mogą wejść do komputera z Internetu, a który może pozostawić komputer do Internetu. Służy głównie do umożliwienia i/lub zabezpieczenia przychodzących połączeń. Połączenia wychodzące są rzadko filtrowane. Krótko mówiąc, jest to rodzaj ściany między komputerem a światem zewnętrznym.

Czy Linux potrzebuje zapory?

To prawie zawsze pytanie. 99% użytkowników Linux uważa, że Linux jest domyślnie bezpieczny. Domyślnie prawie wszystkie dystrybucje Linux nie mają zapory. Mówiąc dokładniej, mają uśpioną zaporę ogniową. Ponieważ jądro Linux zawiera wbudowaną zaporę ogniową, a teoretycznie wszystkie rozkłady Linux zawierają jedną, ale nie jest skonfigurowane ani aktywne. Ale nie martw się, nawet bez aktywnej zapory, twój Linux jest nadal bezpieczny. Większość dystrybucji, w tym Ubuntu i Linux Mint, domyślnie nie ma otwartych portów, upewniając się, że osoby z zewnątrz nie mogą uzyskać dostępu. Niemniej jednak zachęcam, abyście włączyli zaporę ogniową. Lepsze jest być bezpiecznym niż żałować. Ponadto omówimy, jak skonfigurować zaporę Linux za pomocą zapory ogniowej CMD.

Co to jest iptables?

IPTABLES to narzędzie zapory linii poleceń, które umożliwia lub blokuje ruch za pomocą łańcuchów zasad. Gdy połączenie próbuje ustalić się w twoim systemie, IPTables przeszukuje swoją listę reguł w celu dopasowania. Jeśli nie może go odkryć, wróci do akcji domyślnej. IPTABLES jest prawie zwykle dołączany do każdego rozkładu Linuksa. IPTABLES ma tendencję do użycia 3 różnych łańcuchów: wejścia, do przodu i wyjścia. Dzięki temu możesz tworzyć różne reguły dla różnych maszyn w sieci, dlaczego nie ułatwić, używając Firewall-CMD!

Co to jest Firewall-CMD i Firewalld?

Firewall-CMD to interfejs wiersza poleceń dla demona Firewalld, który komunikuje się z frameworkiem NetFilter jądra Linux. Ten stos jest mało prawdopodobne, aby znaleźć w wbudowanych modemach powszechnie występujących w małych i średnich przedsiębiorstwach, ale jest obecny lub jest dostępny dla dowolnego rozkładu Linux, który obsługuje SystemD. Firewalld to dynamicznie kontrolowana zapora, która obsługuje strefy sieci/zapory ogniowej, która określa poziom zaufania do połączeń sieciowych lub interfejsów. Obsługuje ustawienia zapory IPv4 i IPv6, a także mosty Ethernet i zestawy IP. Wybór środowiska wykonawczego i stałej konfiguracji są oddzielone. Zapewnia również interfejs, za pomocą którego usługi lub programy mogą łatwo dodawać reguły zapory.

Konfigurowanie zapory ogniowej za pomocą zapory ogniowej CMD

W zależności od dystrybucji Linux możesz mieć już zainstalowane polecenie Firewall-CMD. Bez operacyjnej zapory ogniowej CMD nie ma nic do kontrolowania, dlatego pierwszym krokiem jest sprawdzenie, czy działa Firewalld:

$ sudo systemCtl włącza -Teraz zapora ogniowa

Strefy są używane jako ustawienia wstępne w Firewall-CMD, oferując rozsądne opcje do wyboru. To oszczędza przed koniecznością zaprojektowania zapory od podstaw. Strefy są przypisywane do interfejsów sieciowych. Uruchom poniższe polecenie, aby sprawdzić swoje strefy:

Gdybym chciał utworzyć nową strefę, użyłbym polecenia:

$ sudo firewall-cmd-new-strena [strefeName] –Permanent

Dodatkowo mogę użyć następujących poleceń, aby sprawdzić, które porty i usługi są dozwolone:

Aby sprawdzić, które strefy są aktywne, uruchom polecenie:

$ sudo firewall-cmd-get-active-streny

Aby dodać usługę i umożliwić połączenia dla tej usługi, użyj argumentu –ADD-serwisowego, jak pokazano poniżej:

$ sudo firewall-cmd-addd-service http-permanent

Powyższe polecenie umożliwia uruchomienie usług HTTP w strefie domyślnej. Jeśli chcesz określić strefę, możesz uruchomić:

$ sudo firewall-cmd-Zone = public –add-service http –permanent

Powyższe polecenie umożliwia ruch HTTP dla strefy “publiczny”. Aby usunąć usługę i zablokować połączenie, po prostu usuń ją jak poniżej:

$ sudo firewall-cmd–remove-service http –permanent

$ sudo firewall-cmd-odpowiadanie

Za każdym razem, gdy dokonasz zmiany w zaporze za pomocą Firewall-CMD, pamiętaj, aby ponownie załadować wszystkie ustawienia, w przeciwnym razie zmiana nie wejdzie w życie. Aby sprawdzić dodatkowe argumenty, możesz uruchomić polecenie Firewall-CMD –Help.

Dlaczego Firewalld i Firewall-CMD?

Dlaczego Firewalld i Firewall-CMD?

Możesz zrobić znacznie więcej z Firewall-CMD, takich jak zdefiniowanie własnych usług, blokowania ICMP i wyznaczanie źródeł dopuszczalnego ruchu. Chociaż nie jest to zbyt sugerowane dla bezpieczeństwa na poziomie przedsiębiorstw, Firewall-CMD jest nadal doskonałym i realnym rozwiązaniem dla codziennych użytkowników i korporacji, które wymagają szybkiego bezpieczeństwa. Jeśli jesteś nowy w Linux Security, Firewall-CMD to wspaniały sposób na rozpoczęcie pracy z ipchains i iptables. Firewall-CMD pozwala szybko skonfigurować podstawową zaporę ogniową, jeśli już znasz ipchains. Dodatkowo środowisko wykonawcze jest łatwo modyfikowalne. Nie ma wymogu ponownego uruchomienia demona lub usługi. Usługi, programy i użytkownicy są proste, aby modyfikować ustawienia zapory dzięki interfejsowi D-Bus Firewalld. Jest to przydatne dla administratorów, ponieważ pozwala na testowanie czasu wykonawczego i oceny z powodu oddzielenia czasu wykonania i konfiguracji stałej.

Końcowe przemyślenia

Jedynym momentem, w którym będziesz potrzebować zapory, jest to, że używasz jakiejś aplikacji serwerowej w swoim systemie przez większość czasu. W takim przypadku zapora ograniczy połączenia przychodzące do niektórych portów, upewniając się, że mogą wchodzić tylko w interakcje z odpowiednią aplikacją serwerową. Znowu nie ma krzywdy, że nie ma aktywacji zapory ogniowej na maszynie Linux. Mówimy tylko, że powinieneś pomyśleć o wdrożeniu zapory za pomocą zapory ogniowej CMD w celu zwiększenia bezpieczeństwa!