Saml pojedynczy logowanie do Joomla za pomocą LastPass | LastPass SSO | Zaloguj się za pomocą LastPass

To wszystko złe wieści: aktualizacja o tym, jak naruszenie LastPass wpływa na LastPass SSO

Co tydzień, prawie bez wątpienia, spotykam jedną rzecz, która myli się, bawi lub najczęściej mnie rozwściecza. I’VE postanowiłem prowadzić rekord moich przygód.

Streszczenie:

Ostatnie naruszenie LastPass LastPass, pojedyncze logowanie dostarczone przez LastPass. Naruszenie ujawniło komponent K2, który jest tajną generowaną przez użytkownika, zagrażając bezpieczeństwu integracji SSO. Secret w całej firmie, K1, pozostaje taki sam dla wszystkich użytkowników i organizacji, dzięki czemu jest łatwo dostępny dla potencjalnych atakujących. Ta podatność pozwala nieautoryzowanym osobom na dostęp K1 w całej firmie, zagrażając bezpieczeństwu wszystkich użytkowników i skarbców w organizacji.

Kluczowe punkty:

- LastPass Breach: Niedawne naruszenie LastPass wpłynęło na wdrożenie SSO LastPass.

- Odsłaniany komponent K2: Naruszenie ujawniło generowany przez użytkownika tajny komponent, K2, zagrażający bezpieczeństwu integracji SSO.

- Podatność K1: Secret w całej firmie jest taki sam dla wszystkich użytkowników i organizacji, dzięki czemu jest łatwo dostępny dla atakujących.

- Dostęp do K1: Użytkownicy mogą basować64 dekodować token dostępu do JWT, aby uzyskać dostęp do K1 za pośrednictwem konsol przeglądarki internetowej lub serwerach proxy ruchu.

- Atakujący atakujący: Atakujący z dostępem do K2S mogą atakować poszczególnych użytkowników, aby uzyskać dostęp do K1 całej firmy.

- Połączenie hasła głównego: Wszystkie hasła główne są połączone kryptograficznie, umożliwiając dostęp do wszystkich skarbców między organizacjami.

- Sprzeczne informacje: LastPass początkowo stwierdził, że K2s nie miał wpływu, ale później potwierdził wpływ.

- Sugerowane rozwiązanie: LastPass sugeruje obrócenie K1 przez de-federowanie i ponowne federowanie użytkowników, ale proces ten jest złożony i czasochłonny.

- Rotacyjne hasła: Rotacyjne hasła nie w pełni rozwiążą wpływ zagrożonego K2S, ponieważ K1s i K2s pozostają takie same, dopóki użytkownicy nie zostaną ponowne.

- Potencjalne przyszłe naruszenia: Wszelkie przyszłe naruszenie, lokalne lub LastPass, może zagrozić wszystkich przyszłych haseł.

Pytania i odpowiedzi:

Pytanie 1: Jak naruszenie LastPass wpłynęło na SSO LastPass?

Odpowiedź: Naruszenie LastPass ujawniło komponent K2, zagrażając bezpieczeństwu wdrożenia SSO LastPass. Secret w całej firmie, K1, pozostaje taki sam dla wszystkich użytkowników i organizacji, dzięki czemu jest dostępny dla potencjalnych napastników.

Pytanie 2: Czy użytkownicy mogą uzyskać dostęp do K1, dekodując token dostępu JWT?

Odpowiedź: Tak, użytkownicy mogą uzyskać dostęp do K1 przez Base64 Dekodowanie tokenu dostępu JWT za pomocą konsol przeglądarki internetowej lub proxy ruchu.

Pytanie 3: Jak atakujący mogą skierować użytkowników, aby uzyskać K1 całej firmy?

Odpowiedź: Atakerzy z dostępem do K2S mogą atakować poszczególnych użytkowników, którzy mają dostęp do ostatniego komputera i korzystać z ich dostępu, aby uzyskać K1 całą firmę K1.

Pytanie 4: Czy wszystkie hasła główne są połączone kryptograficznie?

Odpowiedź: Tak, wszystkie hasła główne są połączone kryptograficznie. Jeśli napastnik złamie jeden K1 dla organizacji, uzyskuje dostęp do wszystkich sklepień w całej organizacji.

Pytanie 5: Jakie sprzeczne informacje zostały dostarczone przez LastPass na temat wpływu K2S?

Odpowiedź: LastPass początkowo stwierdził, że naruszenie nie wpłynęło na K2.

Pytanie 6: Jakie jest sugerowane rozwiązanie z LastPass, aby złagodzić wpływ?

Odpowiedź: LastPass sugeruje obrócenie K1 przez de-federowanie i ponowne federowanie użytkowników. Jednak proces ten jest złożony i czasochłonny.

Pytanie 7: Czy rotacyjne hasła w pełni rozwiązują wpływ zagrożonego K2S?

Odpowiedź: Nie, rotacyjne hasła nie rozwiążą ściśle wpływu, ponieważ K1s i K2s pozostają takie same.

Pytanie 8: Czy przyszłe naruszenia może naruszać wszystkie przyszłe hasła?

Odpowiedź: Tak, każde przyszłe naruszenie, lokalnie lub LastPass, może zagrozić wszystkich przyszłych haseł.

Pytanie 9: W jaki sposób firmy mogą zwiększyć bezpieczeństwo SSO LastPass?

Odpowiedź: Firmy mogą rozważyć założenie nowego najemcy w celu zwiększenia bezpieczeństwa SSO LastPass, chociaż może to wymagać dodatkowych wysiłków na pokładzie.

Pytanie 10: Jest SSO LastPass nadal zalecane rozwiązanie pojedynczego logowania?

Odpowiedź: Biorąc pod uwagę niedawne naruszenie i zidentyfikowane luki, zaleca się, aby firmy oceniały środki bezpieczeństwa i alternatywy przed pełnym poleganiem na LastPass SSO.

Saml pojedynczy logowanie do Joomla za pomocą LastPass | LastPass SSO | Zaloguj się za pomocą LastPass

Uwierzytelnianie dwuskładnikowe dla przedsiębiorstw jest dostępne w wielu formatach, w tym w aplikacji mobilnej Saaspass, twardych tokenach i tokenach USB, które obsługują standardy HOTP i TOTP oraz tokeny FIDO U2F, które obejmują również Yubikey Yubico.

To wszystko złe wieści: aktualizacja o tym, jak naruszenie LastPass wpływa na LastPass SSO

Co tydzień, prawie bez wątpienia, spotykam jedną rzecz, która myli się, bawi lub najczęściej mnie rozwściecza. I’VE postanowiłem prowadzić rekord moich przygód.

Kilka tygodni temu opublikowałem szczegółową analizę tego, w jaki sposób naruszenie LastPass wpłynęło na wdrożenie SSO LastPass. Dzisiaj LastPass po cichu zakraciło aktualizację „zalecanych działań dla administratorów biznesowych LastPass”, która całkowicie wypatruje zarówno informacje, które LastPass zapewniał klientom, jak i porady z mojego poprzedniego postu. Wskakujmy.

Tło

Aby uzyskać bardziej szczegółowy podkład na LastPass SSO, zobacz mój poprzedni post.

LastPass zawiera techniczną wdrożenie, który opisuje, w jaki sposób generowane są hasła do sklepienia LastPass (co jest takie samo dla wszystkich integracji SSO)

Ukryte hasło główne = base64 (SHA256 (K1 XOR K2))

To równanie określa K1 jako szeroka sekret firmy i K2 jako sekret wygenerował użytkownika. K2 jest przechowywany w LastPass i pobiera za pomocą interfejsu API za pomocą id_token podpisanego przez dostawcę SSO.

Komponent K2 został złudzony przez aktora zagrożonego, ponieważ był przechowywany w zaszyfrowanych kopii zapasowych bazy danych MFA/.

Następnie próbują cofnąć wpływ tego stwierdzenia, mówiąc:

Model referencyjny bezpieczeństwa, który wdrożyliśmy dla podzielonej wiedzy, został wybrany do obrony przed tą konkretną sytuacją, w której wiedza tylko jednego z podzielonych elementów wiedzy.

Problem

Nie daj się zwieść. Sposób, w jaki skonfigurowano ten klawisz „podzielony”, sprawia, że K1 jest mniej „sekretna” i bardziej uderzenie. Dlaczego to? K1 nie zmienia się, jest taki sam dla całych organizacji i jest dostępny dla każdego pracownika, który kiedykolwiek skonfigurował/używał twoich przedsiębiorstw LastPass.

Jak to może być? Cóż, LastPass K1 jest (dla większości IDP) ustawiony jako grant token dostępowy.

Oznacza to, że każdy użytkownik, który patrzy na swoją konsolę przeglądarki internetowej lub proxy, jego ruch może uzyskać dostęp do k1, po prostu base64 dekodując token dostępu JWT, gdy przechodzi przez drut.

Oczywiście oznacza to również to Każdy atakujący, który ma K2S, może kierować na dowolnego użytkownika w firmie z LastPass Acces (Bonus: Wiemy już, że naruszenie ujawniło nazwę firmy Vault w PlainText).

Kryptograficznie oznacza to również, że wszystkie hasła główne są połączone. Jeśli napastnik pęknie o jeden K1 za org, uzyskuje dostęp do wszystkich sklepień orgs (ouch).

Cały proces jest spotęgowany faktem, że informacje ciągle się wydostają, co czyni się niemożliwym uniemożliwieniem reakcji dotkniętych stron. Na przykład, Nieco ponad miesiąc temu wsparcie LastPass wyraźnie wskazało (do wielu źródeł) że K2 nie miały wpływu.

Rozwiązanie

Sugerowanym rozwiązaniem z LastPass jest obrócenie K1 (Och, to brzmi prosto. Prawidłowy?). Zrobić to pomyślnie, Musisz odmowa i ponowne federowanie każdego z użytkowników. Z drugiej strony, ponowne federowanie użytkowników wydaje się obracać użytkowników K2 (jeszcze nie potwierdziłem tego). W tym momencie znacznie lepiej jest założyć nowego najemcę, przynajmniej masz ładne e -maile na pokładzie.

Proszę to zanotować Obracanie haseł nie rozwiąże ściśle wpływu zagrożonego K2S. Jak wspomniano, dopóki użytkownicy nie zostaną ponowne, K1 i K2s pozostają takie same. Kolejne naruszenie lokalnie lub LastPass spowodowałoby, że wszystkie przyszłe hasła będą narażone na szwank.

Tak, wszystko jest w porządku, nic tu nie widzieć.

Saml pojedynczy logowanie do Joomla za pomocą LastPass | LastPass SSO | Zaloguj się za pomocą LastPass

Miniorange Joomla Saml sp SSO pomaga zintegrować swoje Witryna Joomla Do LastPass Za pomocą SAML 2.0 protokół. Miniorange Joomla SAML SP Single Sign-On (SSO) jest prosta do skonfigurowania LastPass SSO w Joomla i włącza bezpieczny login do Joomla. W rezultacie użytkownicy mogą uzyskać dostęp do wielu aplikacji Joomla z jednym loginem po uwierzytelnianiu się z losami LastPass IDP.

Nasza wtyczka jest kompatybilna z Joomla 3, a także Joomla 4 z wszystkimi SAML 2.0 dostawców tożsamości zgodnych. Tutaj przejdziemy przez przewodnik krok po kroku, aby skonfigurować login SAML SSO między witryną Joomla i LastPass, rozważając LastPass jako IDP (Dostawca tożsamości) i Joomla jako sp (Dostawca usługi).

Co to jest SSO ?

Pojedyncze logowanie (SSO) jest uwierzytelnianie Metoda, która umożliwia użytkownikom dostęp do wielu aplikacji z Logowanie do jednego kliknięcia i jeden zestaw poświadczeń. Na przykład po zalogowaniu użytkowników na witrynie Joomla mogą automatycznie uzyskać dostęp do wszystkich zasobów witryny Joomla. Po skonfigurowaniu SSO skonfigurujesz jeden system, aby ufać drugiego, aby uwierzytelnić użytkowników, eliminując potrzebę logowania się do każdego systemu osobno. System uwierzytelniający użytkowników nazywa się Dostawca tożsamości. System, który ufa dostawcy tożsamości do uwierzytelnienia, nazywa się Dostawca usługi.

Twój SP wysyła żądanie SAML do IDP, gdy użytkownik próbuje zalogować się. Po uwierzytelnianiu IDP wysyła twierdzenia SAML do SP, które dostarczają informacji o użytkowniku. Twierdzenie jest odbierane przez SP, co następnie weryfikuje go zgodnie z konfiguracją dostawcy tożsamości i zapewnia dostęp użytkownika do witryny Joomla.

Pobieranie wtyczki

Zdobądź tę wtyczkę

JOOMLA SAML Single Log-on (SSO)

Podręcznik Joomla Saml

Ten szczegółowy podręcznik dla pojedynczego znaku Joomla Saml SP na wtyczce zawiera dogłębne wyjaśnienie funkcji wtyczki.

Bezpłatna obsługa konfiguracji i próba

Jeśli chcesz jakiejkolwiek pomocy lub wsparcia podczas konfigurowania wtyczki lub integracji LastPass z Joomla, a następnie kliknij Bezpłatna konfiguracja Przycisk konfiguracji.

Zapewniamy 7-dniowy proces pełnej funkcji naszej wersji licencyjnej wtyczki, w której możesz dokładnie przetestować wszystkie funkcje wtyczki w witrynie. Kliknij na Bezpłatny proces biznesowy przycisk, jeśli chcesz, abyśmy skonfigurowali próbę dla Ciebie.

Bezpłatna konfiguracja konfiguracji

Bezpłatny proces biznesowy

Kroki zintegrowania pojedynczego logowania LastPass z Joomla Saml SP

1. Pobierz i skonfiguruj wtyczkę Joomla Saml SP

- Pobierz plik zip dla Miniorange Saml SP wtyczka dla Joomli z linku tutaj.

- Zaloguj się do witryny Joomla’S Administrator konsola.

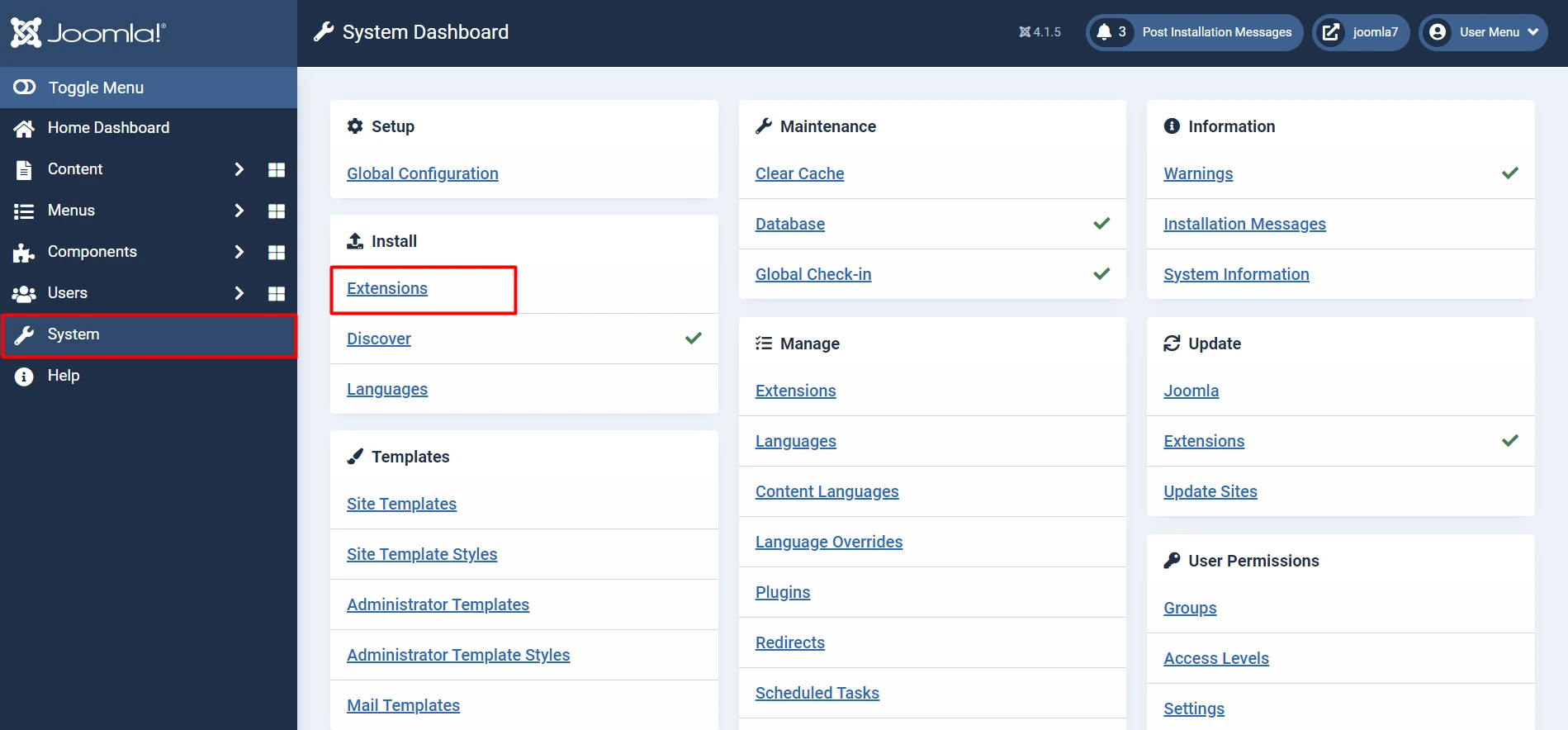

- Z lewego menu przełączającego kliknij System, potem pod zainstalować Kliknij sekcję Rozszerzenia.

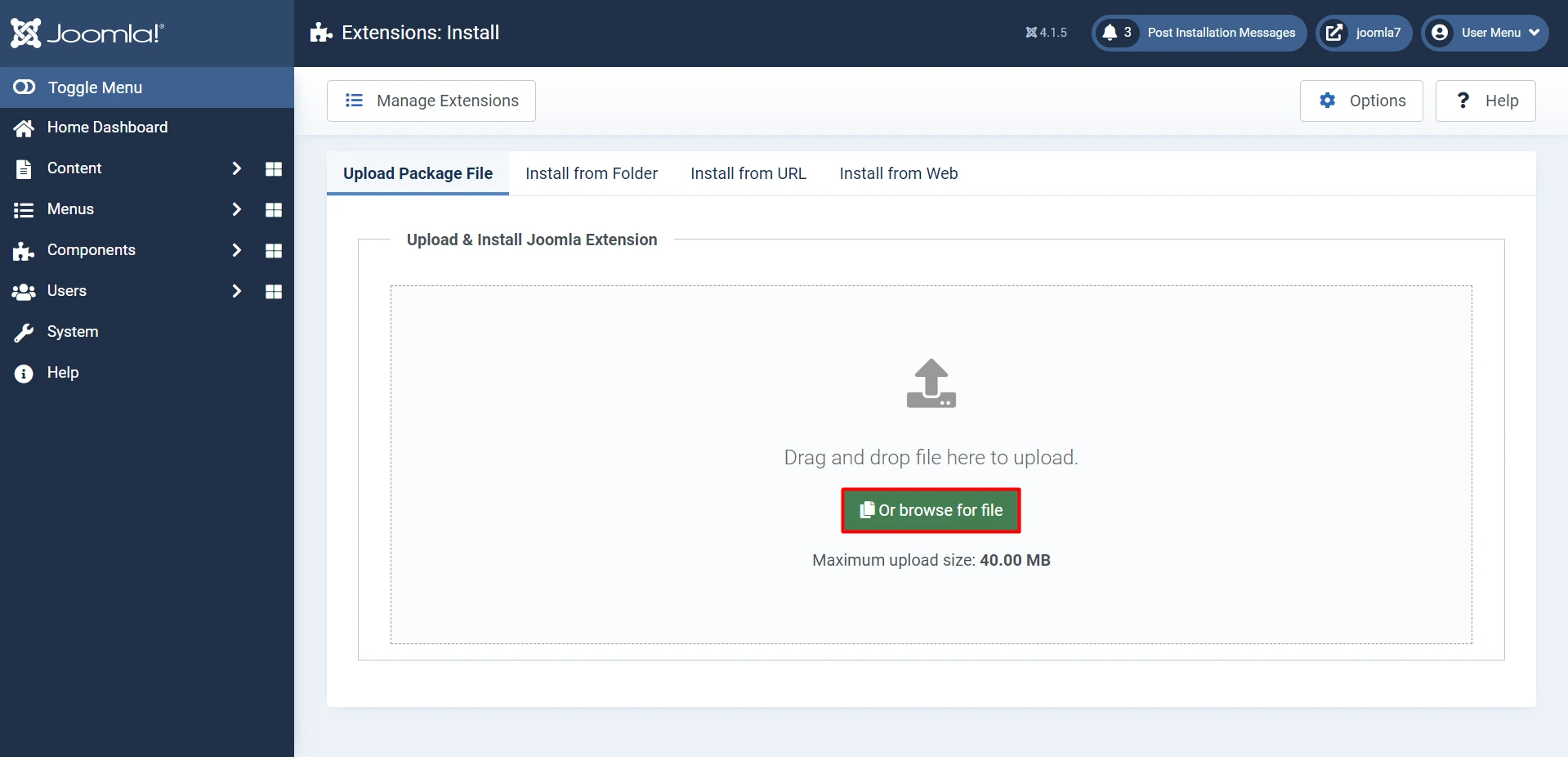

- Tutaj kliknij Przeglądaj plik przycisk, aby zlokalizować i zainstalować wcześniej pobrany plik wtyczki.

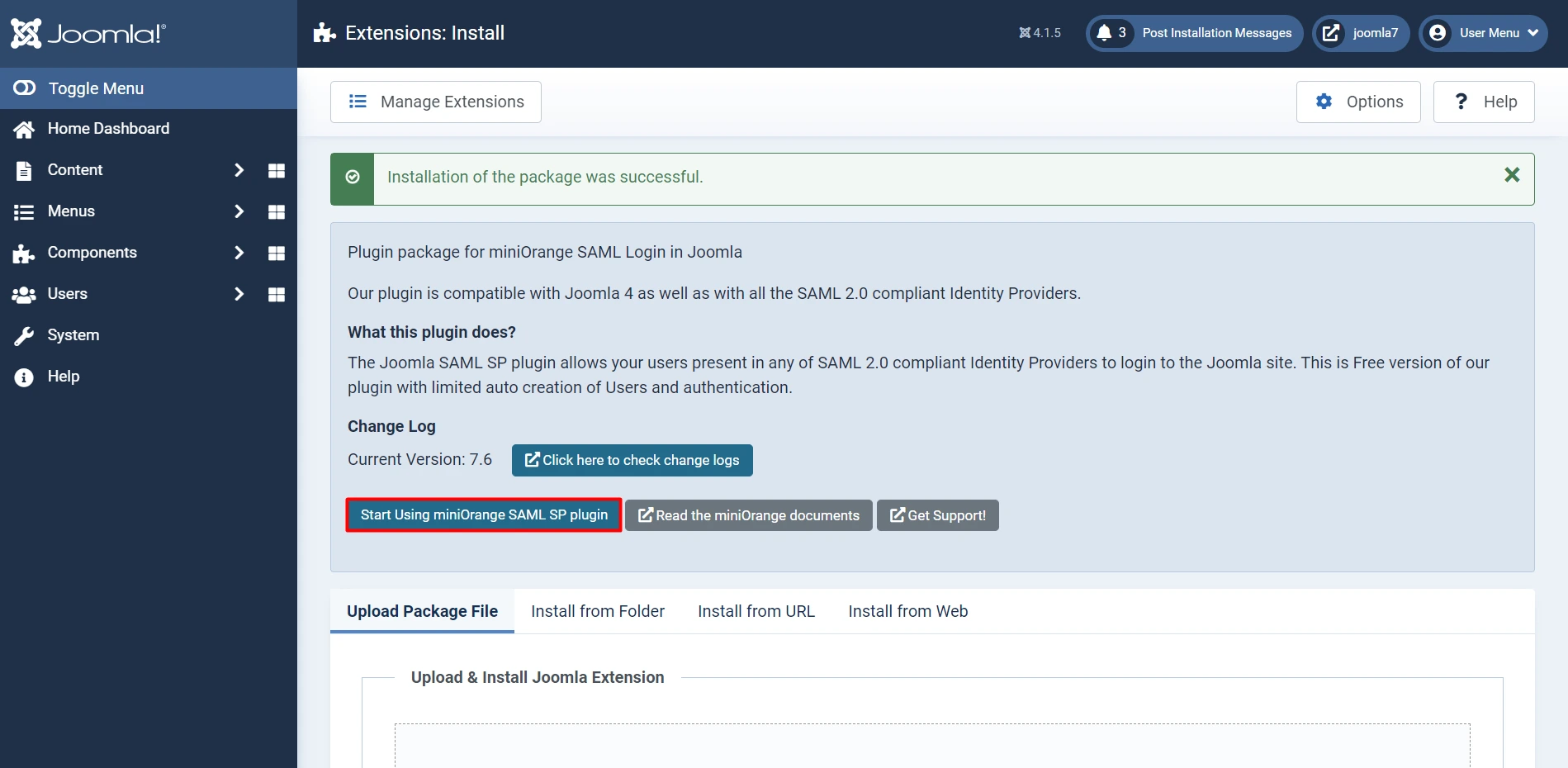

- Gdy instalacja wtyczki zakończy się powodzeniem. Teraz kliknij Zacznij używać wtyczki Miniorange Saml SP.

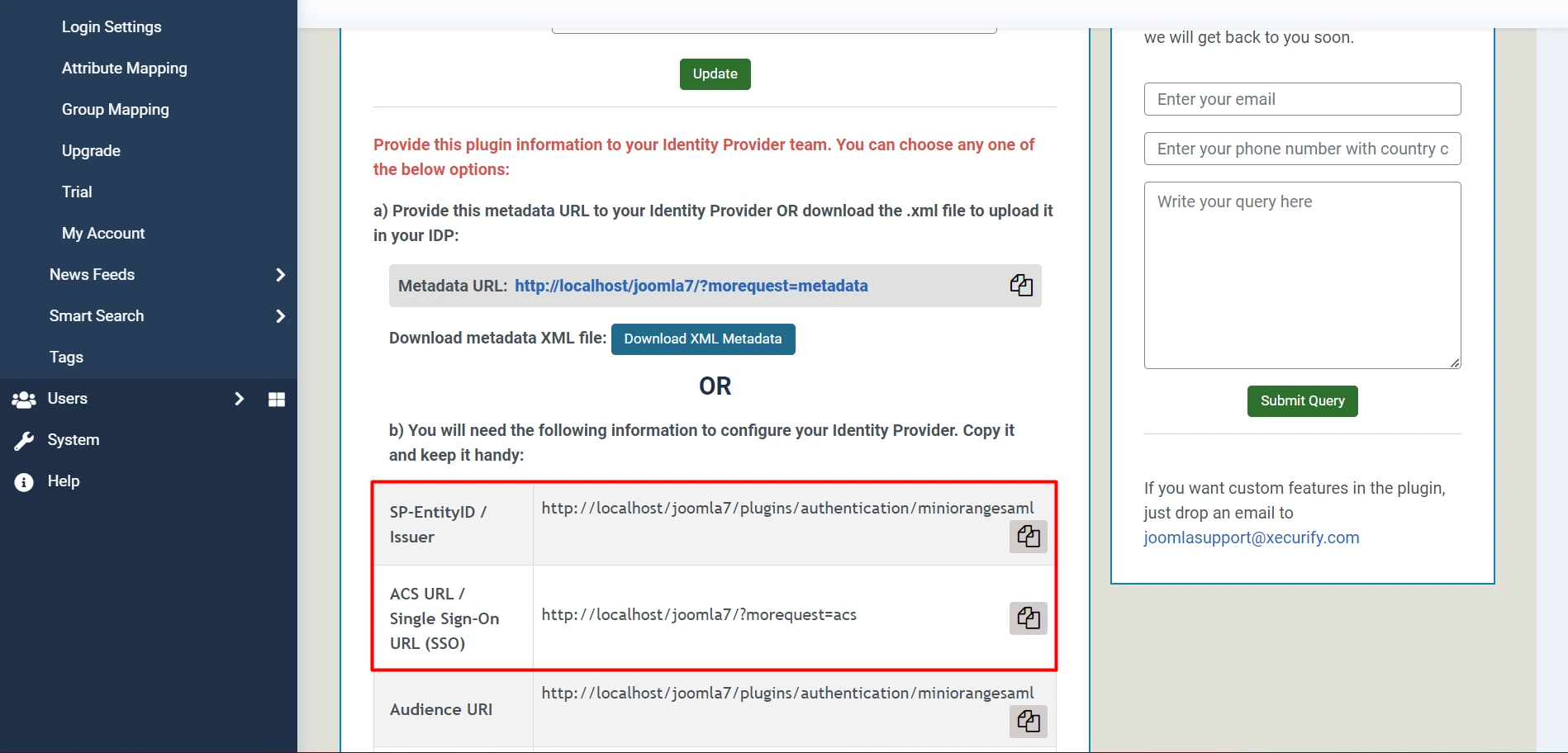

- Następnie idź do Metadane dostawcy usług karta, przewiń w dół i skopiuj SP-ETityId i URL ACS.

2. Skonfiguruj LastPass jako IDP

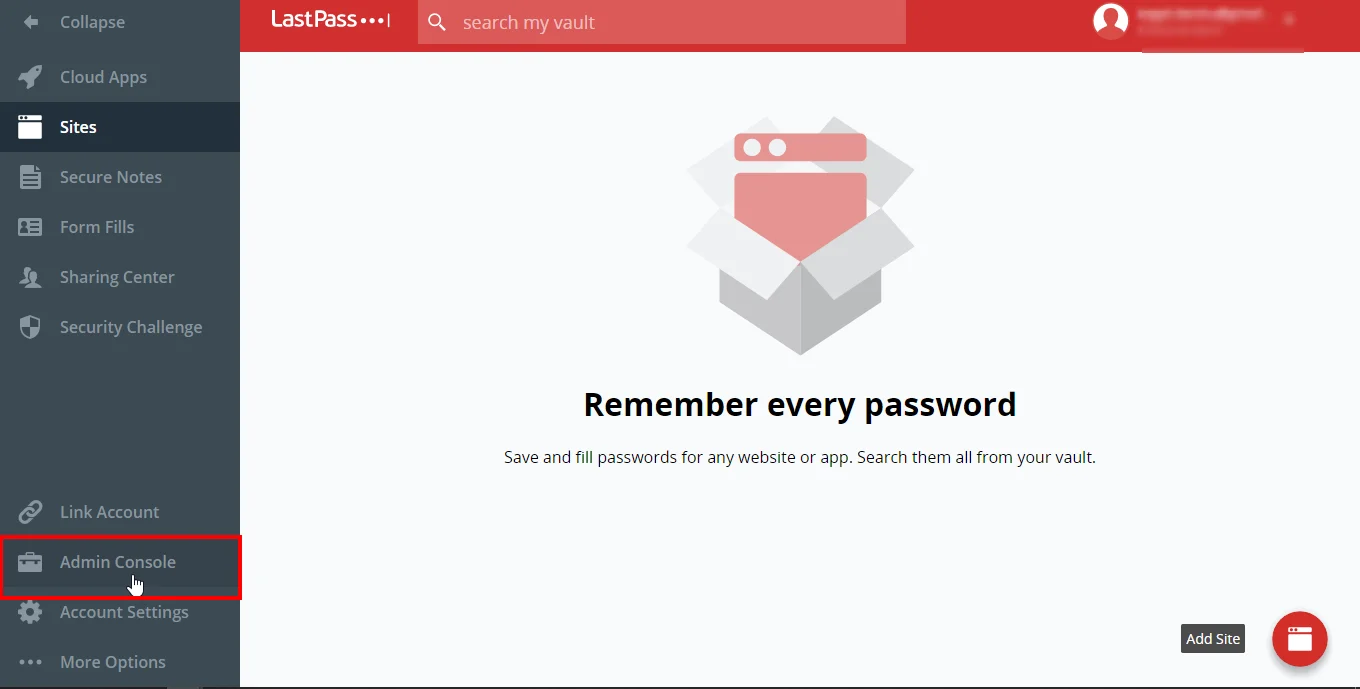

- Iść do LastPass i zaloguj się, aby uzyskać dostęp do konsoli administratora.

- Z lewego menu kliknij Konsola administracyjna patka.

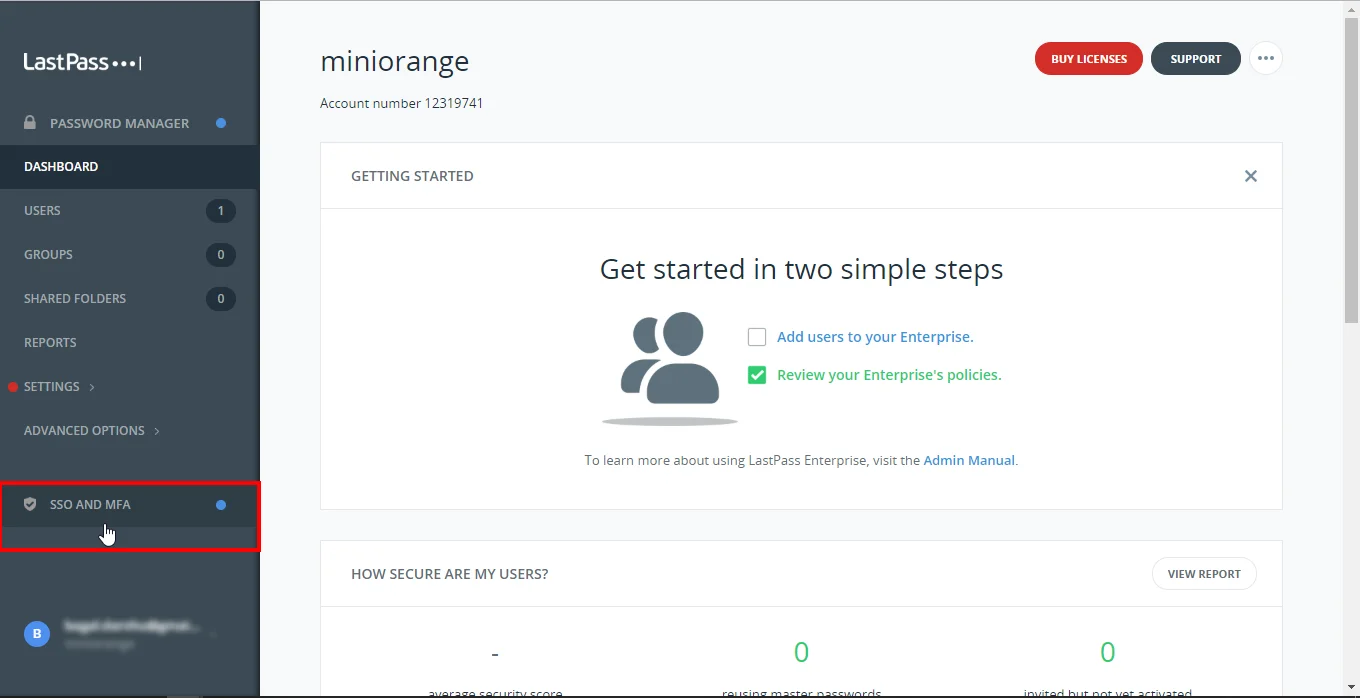

- Teraz kliknij SSO i MFA .

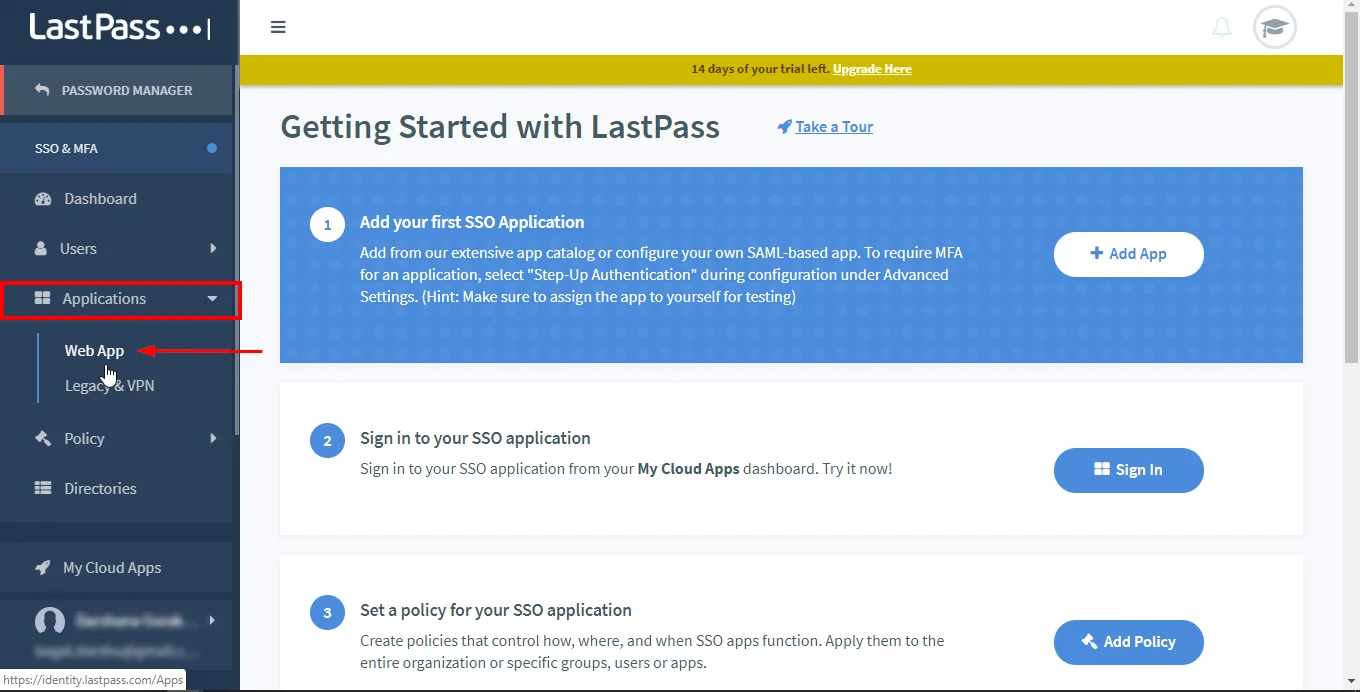

- Z podmenu kliknij Aplikacje aplikacje internetowe.

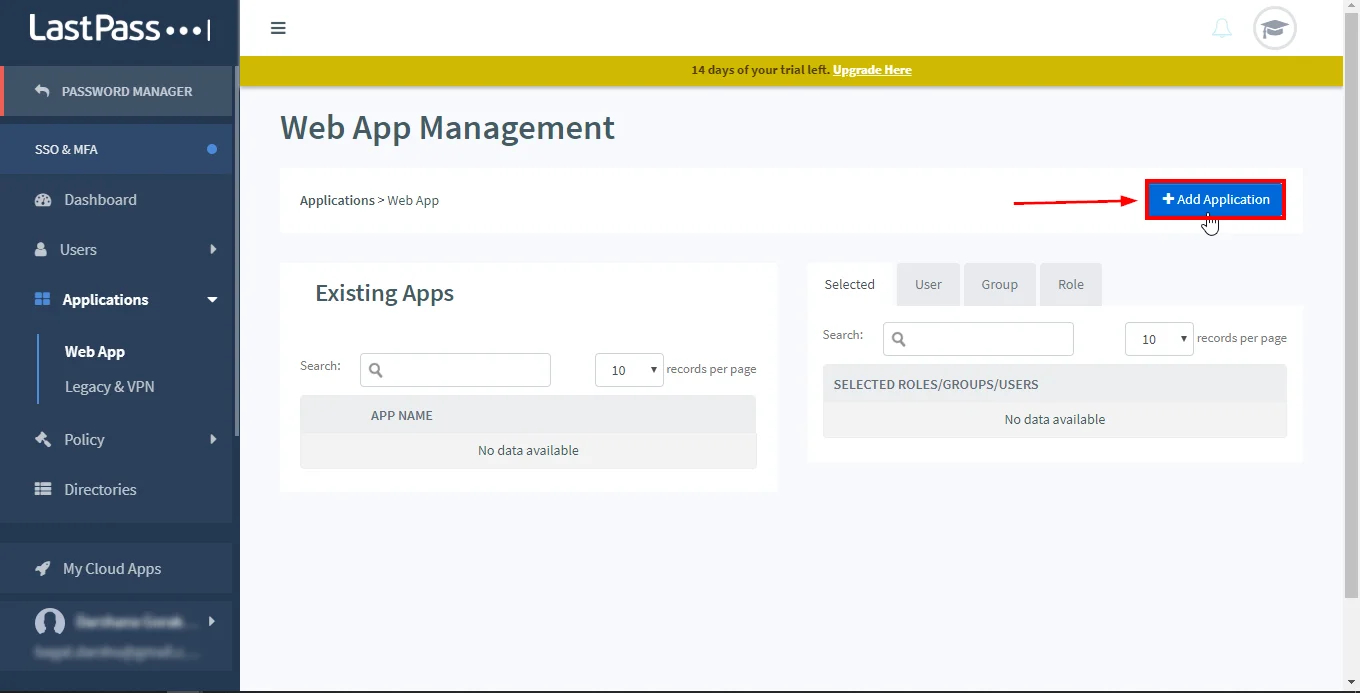

- U góry kliknij prawym przyciskiem myszy Dodaj aplikację.

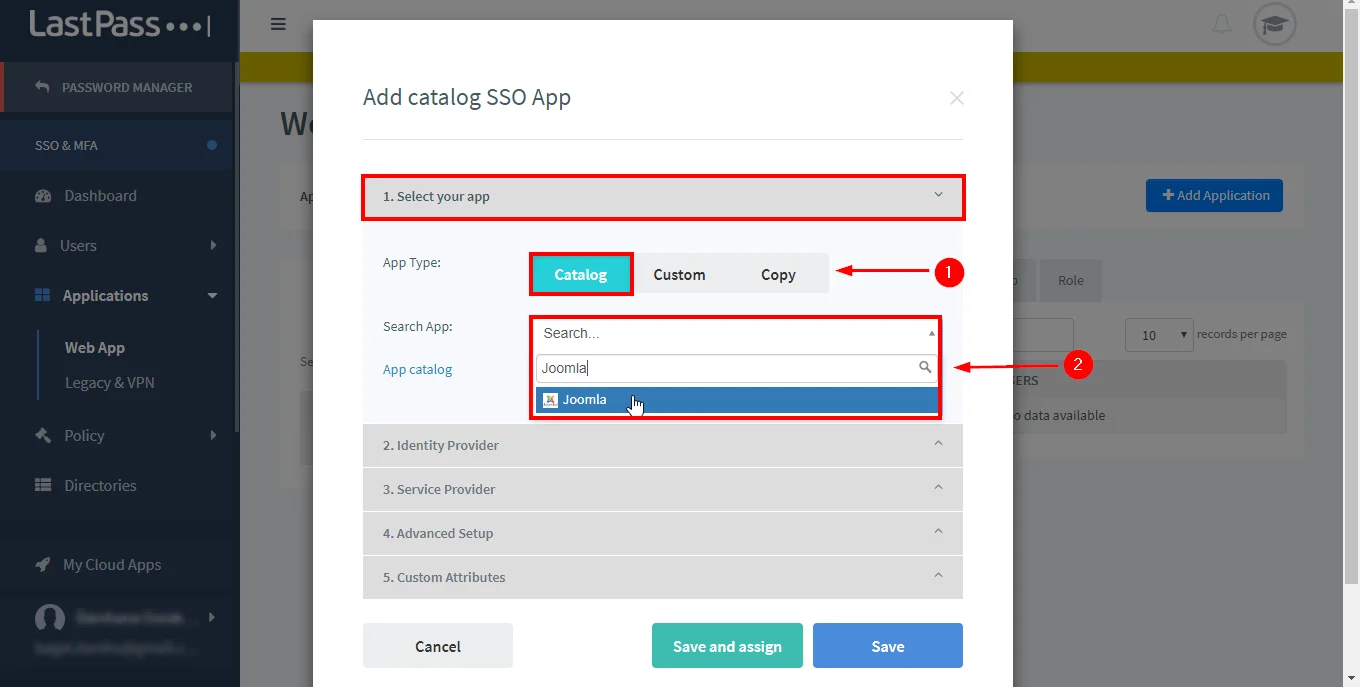

- W Wybierz swoją aplikację Sekcja wybierz aplikację typu jako Katalog I AppKatalog jako Joomla.

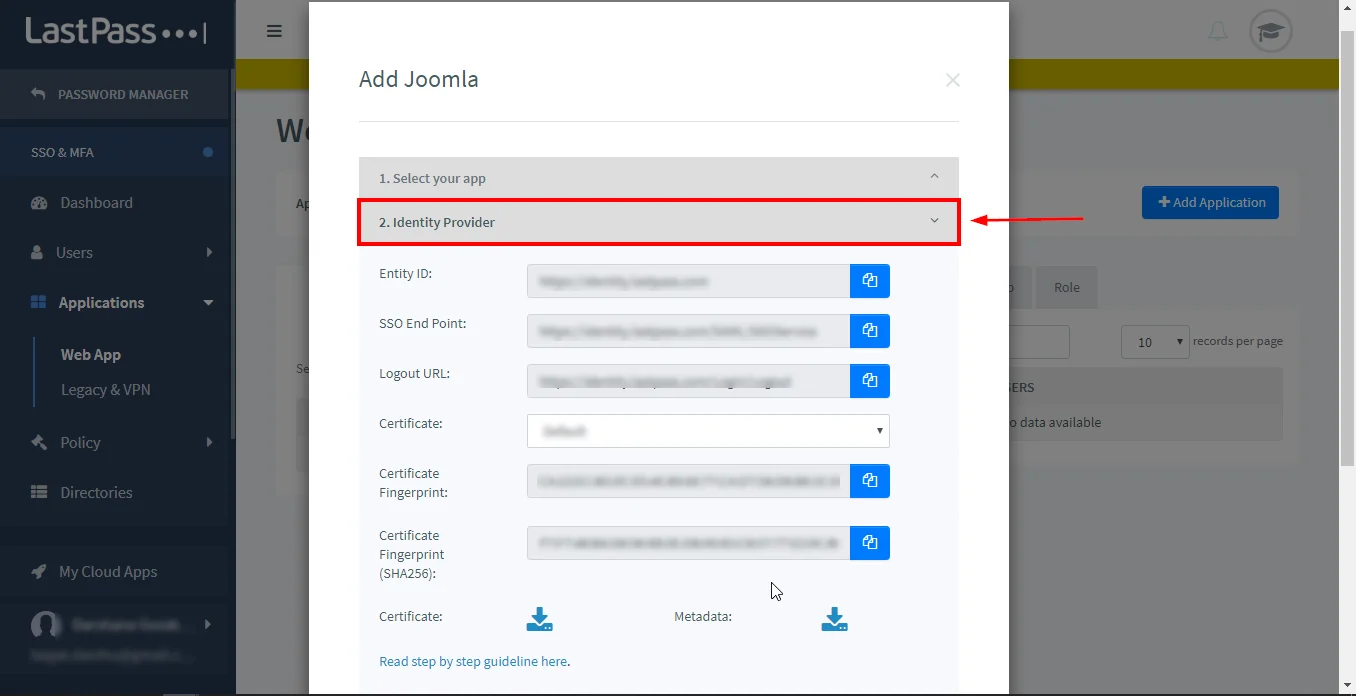

- Z Dostawca tożsamości Sekcja Skopiuj wymagane informacje lub Pobierz metadane Aby skonfigurować Dostawca usługi.

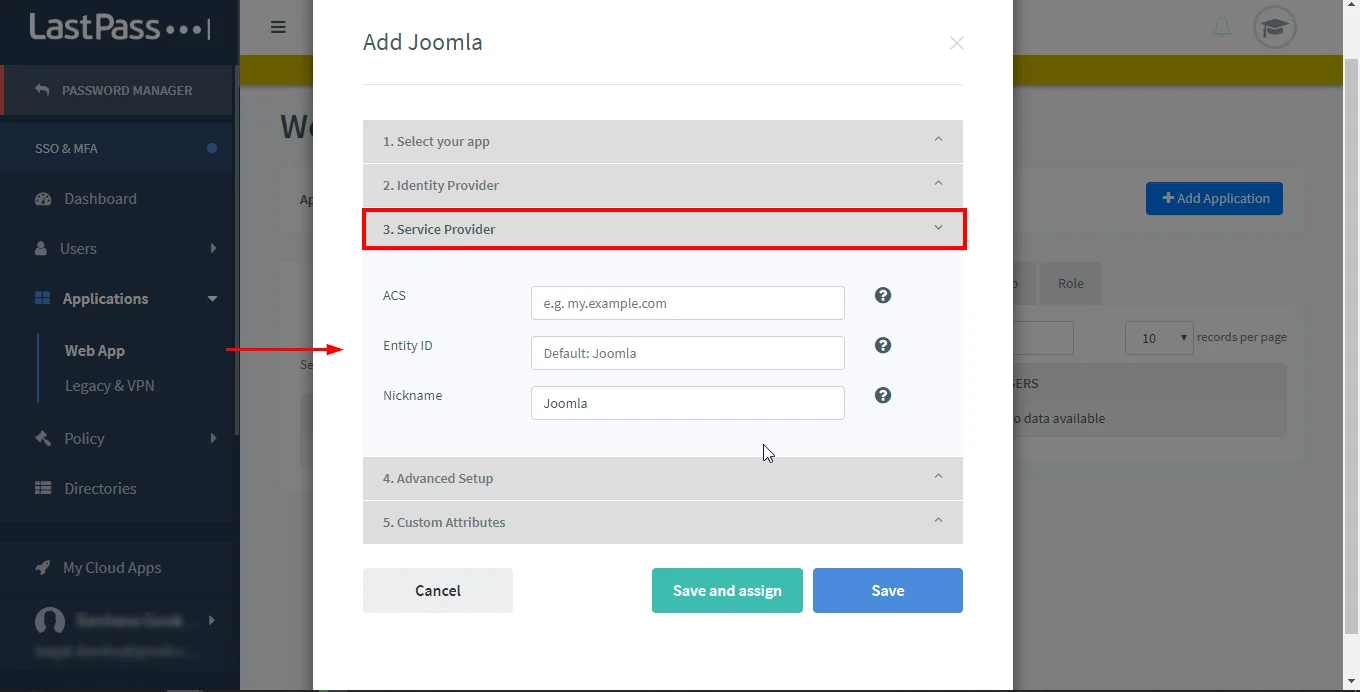

- W Sekcja usługodawcy wypełnij ACS i SP-Entity ID /emitent URL, który jest dostępny w Tabnik dostawcy usług z Joomla Saml sp wtyczka tutaj.

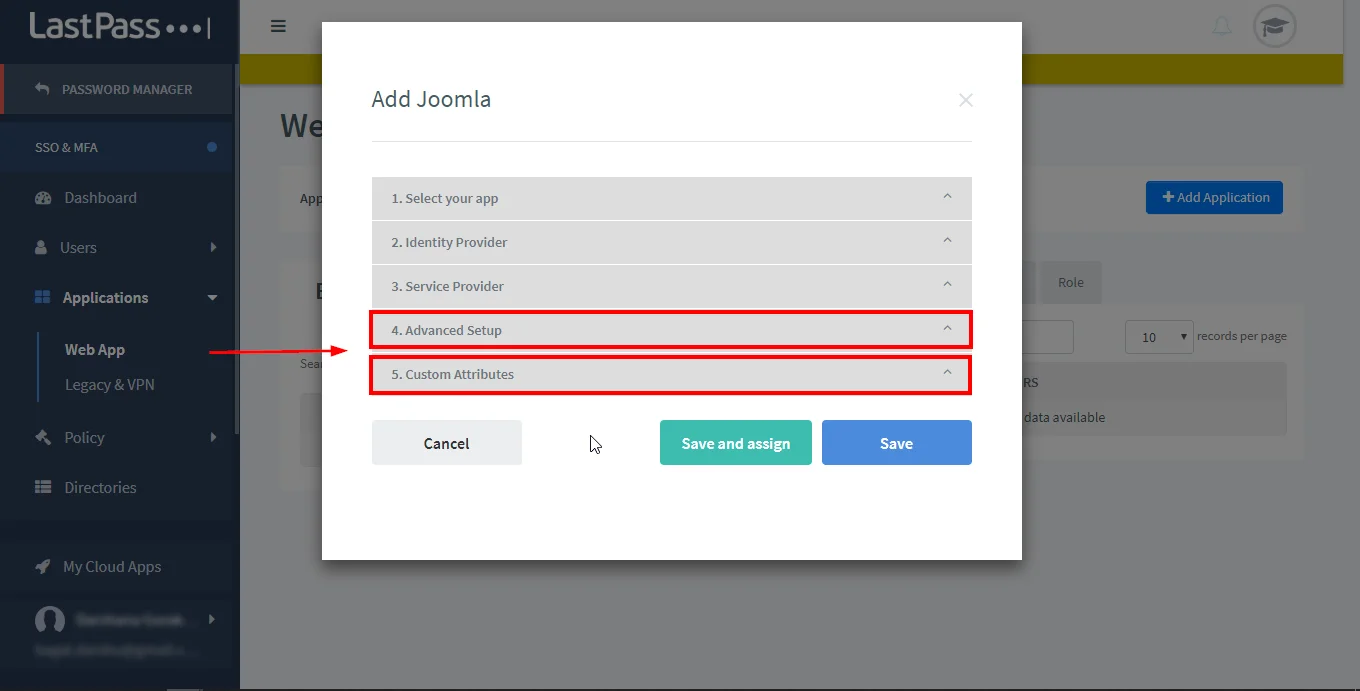

- Skonfiguruj Ustawienia zaawansowane I Niestandardowe atrybuty Zgodnie z potrzebą (opcjonalnie).

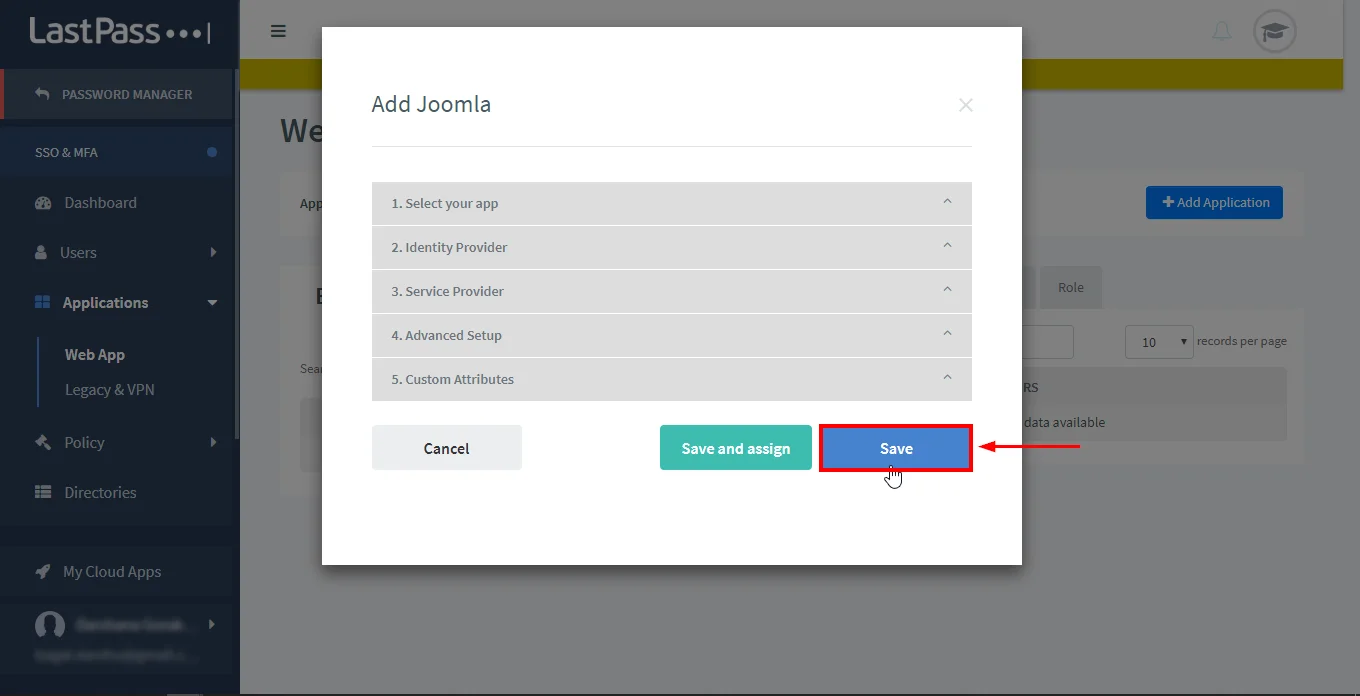

- Kliknij Ratować.

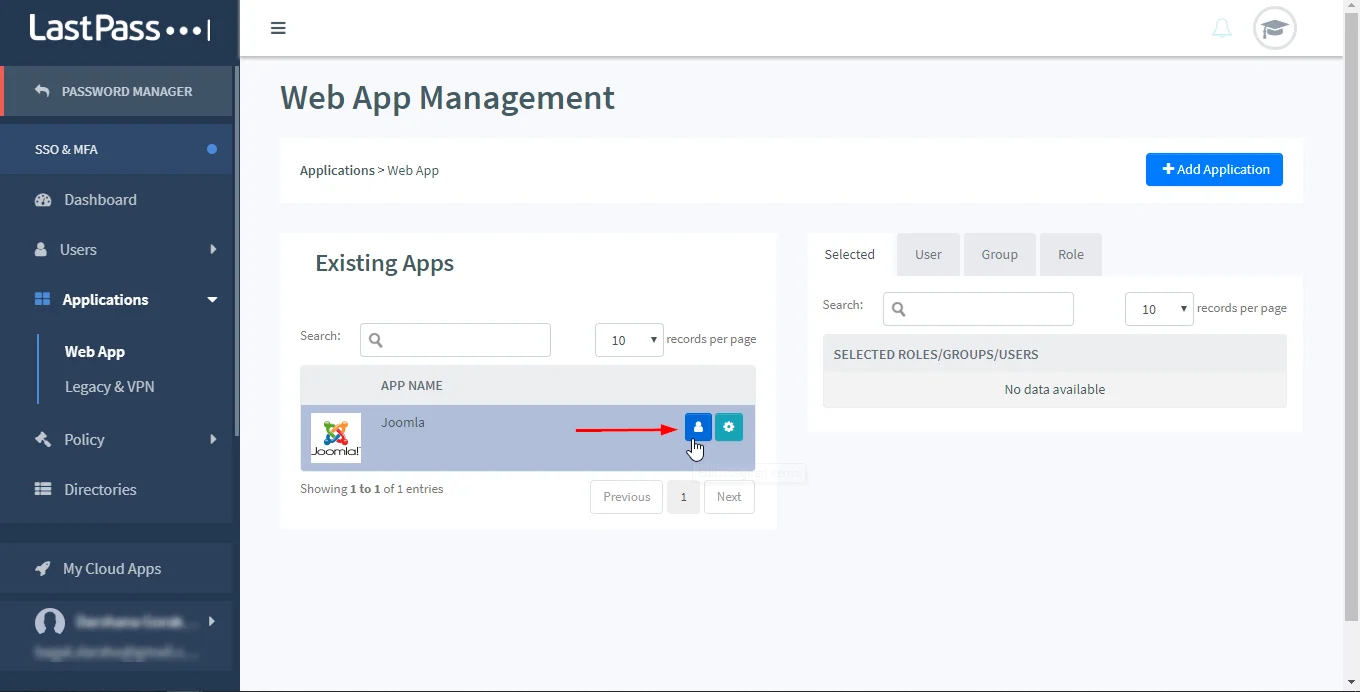

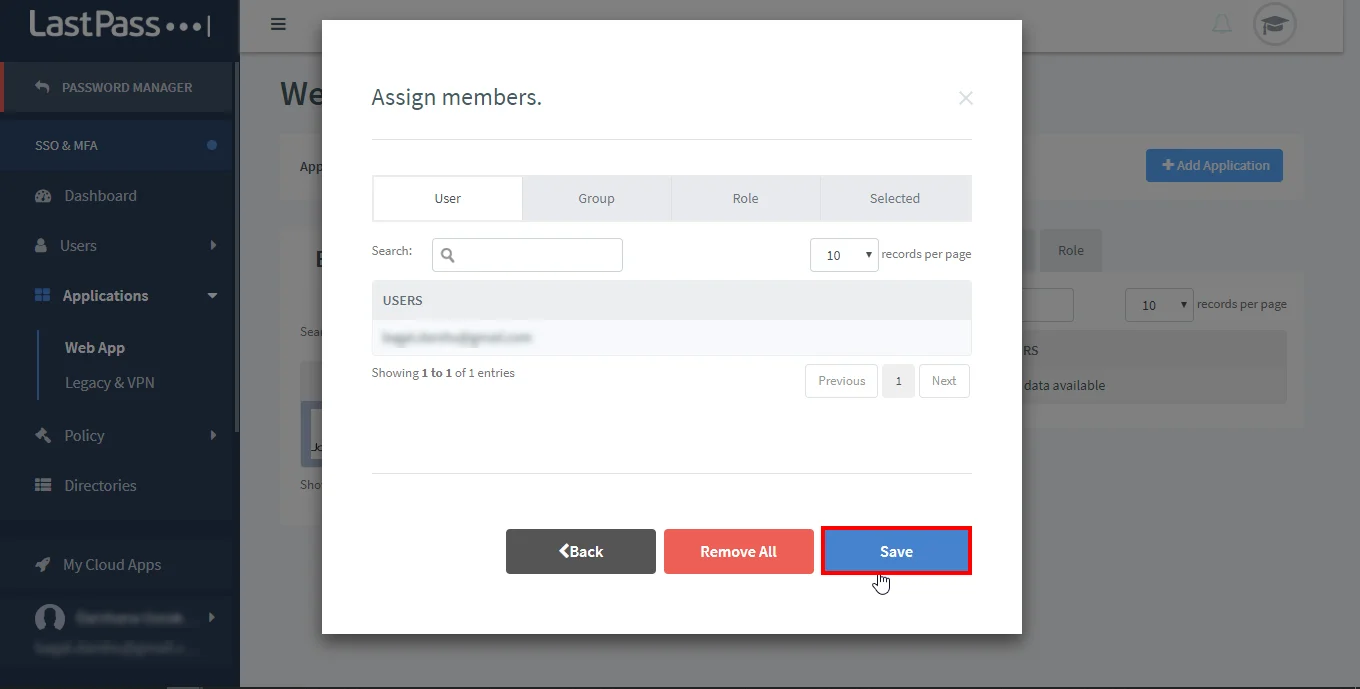

- Przypisz użytkowników do aplikacji, klikając Ikona kontaktu w aplikacji i przypisz użytkowników według użytkowników/grup i kliknij Ratować.

- Pobierać Aplikacja MFA LastPass i zaloguj się, wykonując skanowanie kodów kreskowych/pocztę w telefonie komórkowym (opcjonalnie).

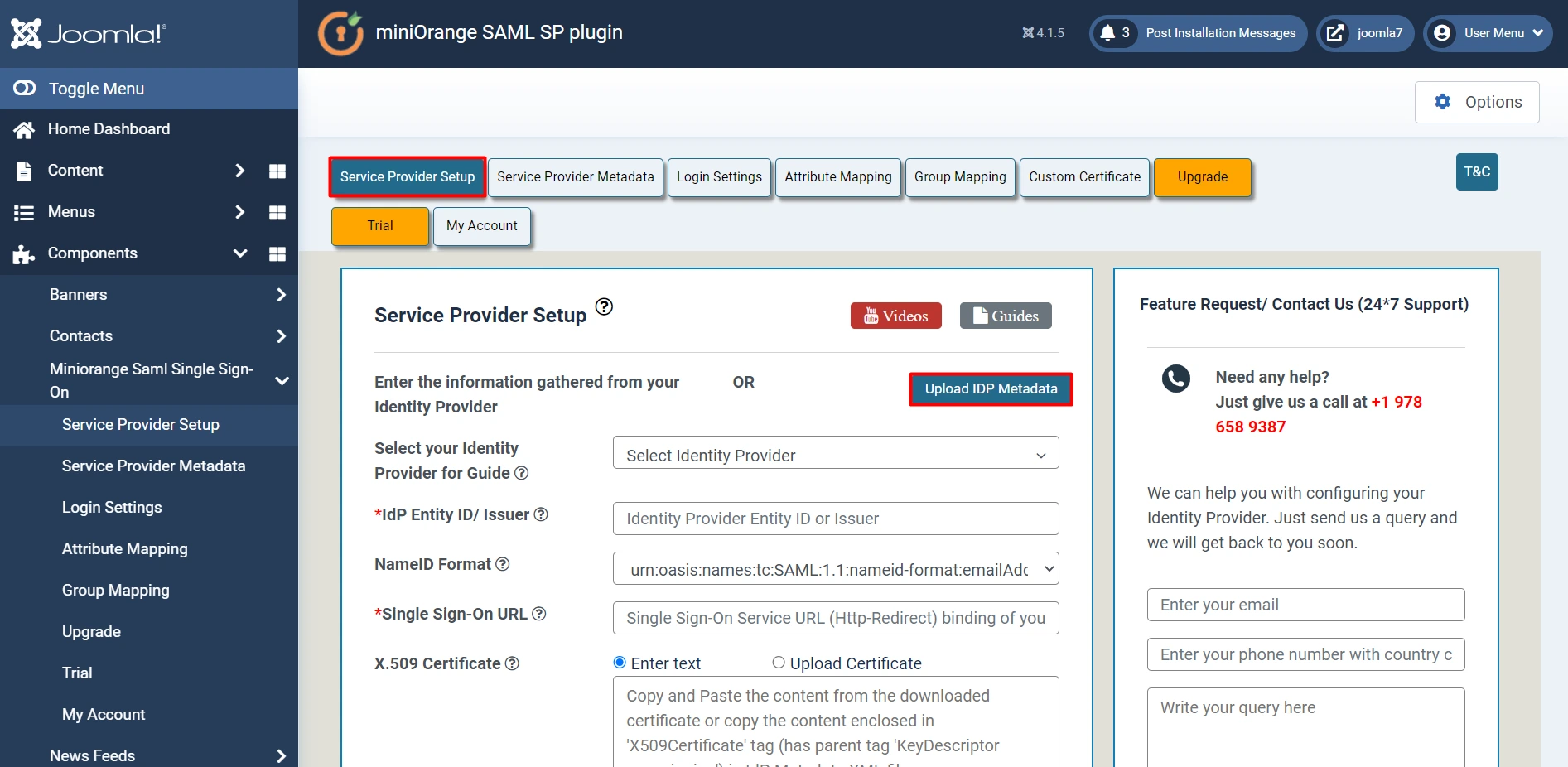

3. Skonfiguruj dostawcę tożsamości LastPass z dostawcą usług Joomla Saml

W wtyczce Joomla Saml idź do Konfiguracja usługodawcy Patka. Istnieją trzy sposoby skonfigurowania wtyczki:

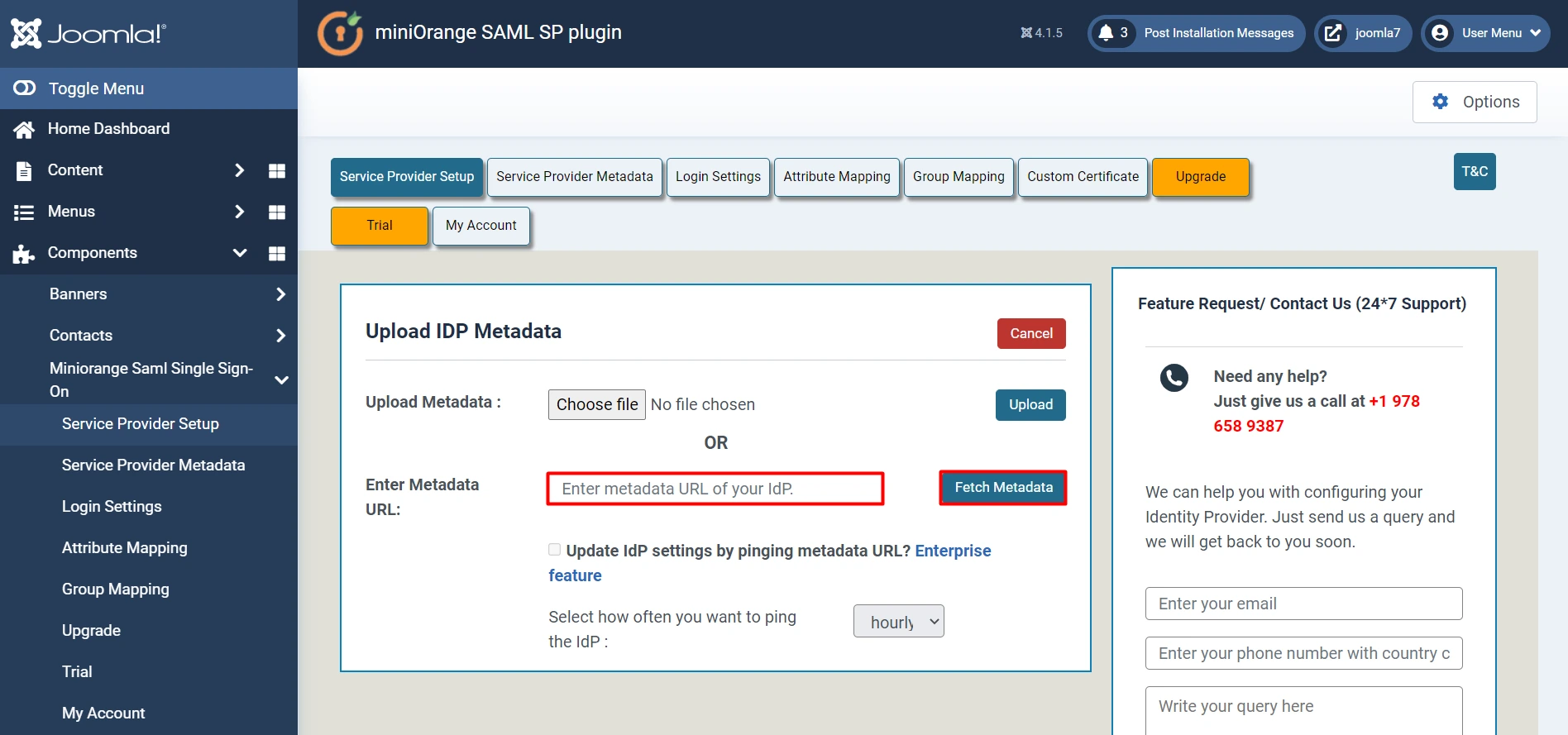

Przez Metadata URL:

- Kliknij Prześlij metadane IDP.

- Wchodzić URL METADATA (Skopiowane z LastPass) i kliknij Fetch Metadata.

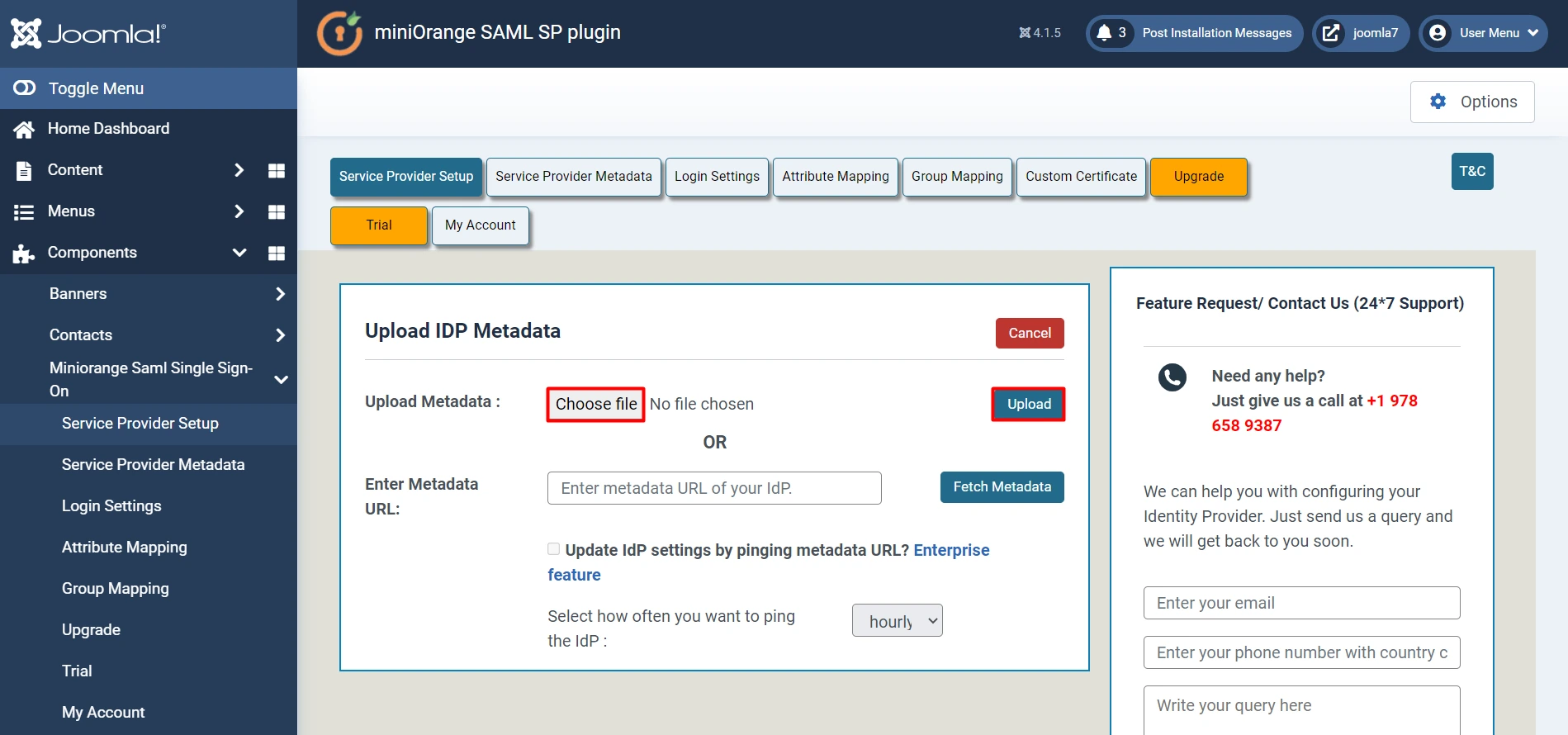

Przesyłając plik metadanych:

- Kliknij Wybierz plik metadanych i kliknij Wgrywać.

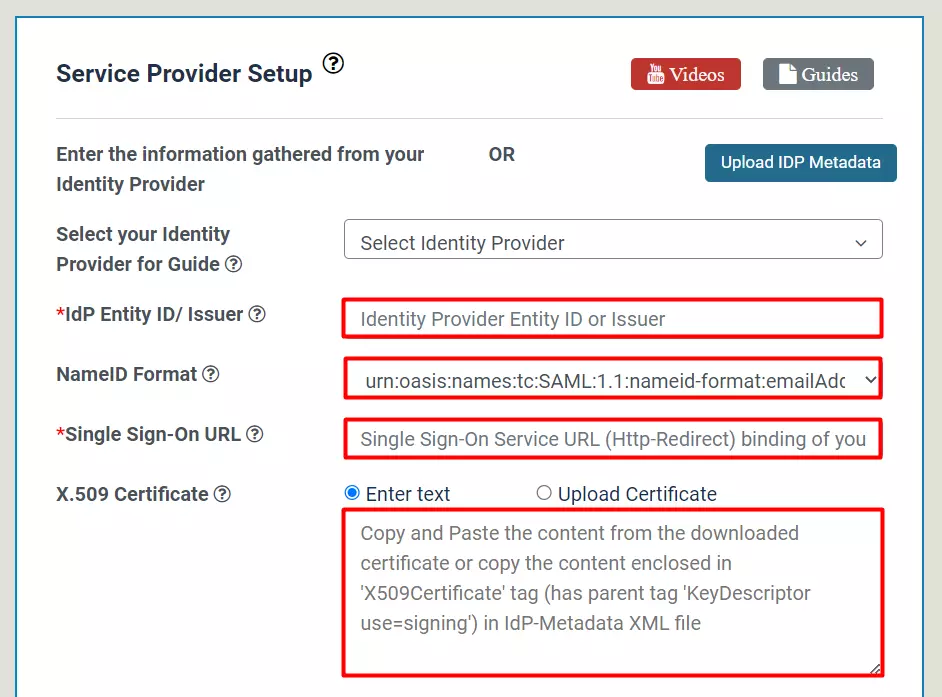

Konfiguracja ręczna:

- Kopiuj SAML ENTYTY ID, SAML Poinst-on Endpoint URL i x.509 Certyfikat z dokumentu metadanych federacji i wklej Idp IDP ID lub emitent, URL usługi pojedynczej logowania, x.509 Certyfikat pola odpowiednio we wtyczce.

| Idp IDP ID lub emitent | ID ENTYTY SAML w dokumencie metadanych federacji |

| URL serwisu pojedynczego logowania | SAML Poinst-on Endpoint URL w dokumencie metadanych federacji |

| X.509 Certyfikat | X.509 Certyfikat w dokumencie metadanych federacji |

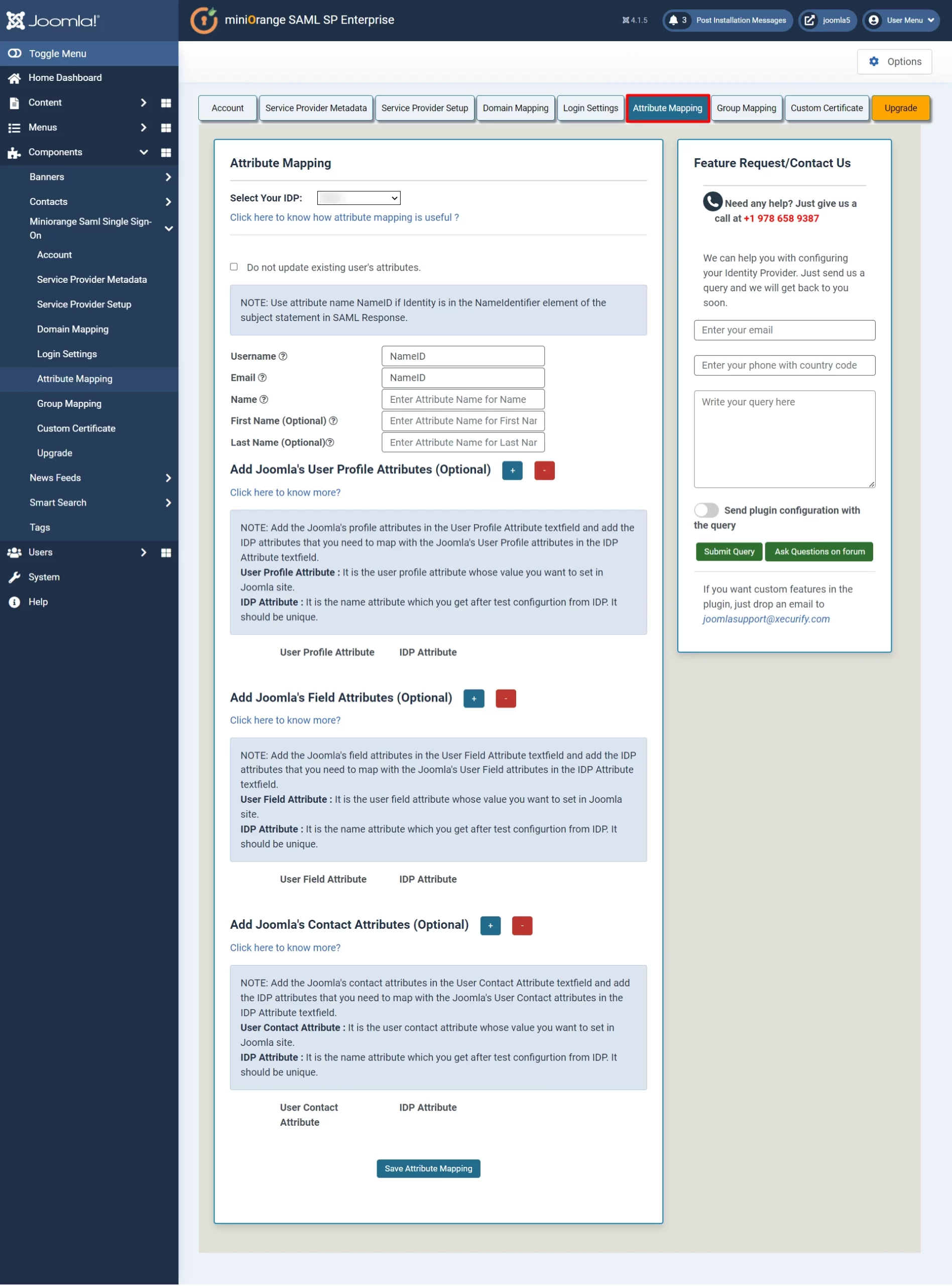

4. Mapowanie atrybutów – funkcja premium (dołączona do procesu biznesowego)

- Atrybuty to dane użytkownika, które są przechowywane w dostawcy tożsamości.

- Mapowanie atrybutów pomaga uzyskać atrybuty użytkownika od dostawcy tożsamości (IDP) i mapowanie ich na atrybuty użytkownika Joomla, takie jak FirstName, LastName itp.

- Podczas gdy automatyczne rejestracja użytkowników w witrynie Joomla te atrybuty automatycznie zostaną zmapowane na dane użytkownika Joomla.

- W wtyczce Joomla Saml idź do Mapowanie atrybutów Zakładka i wypełnij wszystkie pola.

| Nazwa użytkownika: | Nazwa atrybutu nazwy użytkownika z IDP (domyślnie Nazwa Nazwa) |

| E-mail: | Nazwa atrybutu e -mail z IDP (domyślnie nazwa Nazwa) |

| Imię: | Nazwa atrybutu imienia z IDP |

| Nazwisko: | Nazwa atrybutu nazwiska z IDP |

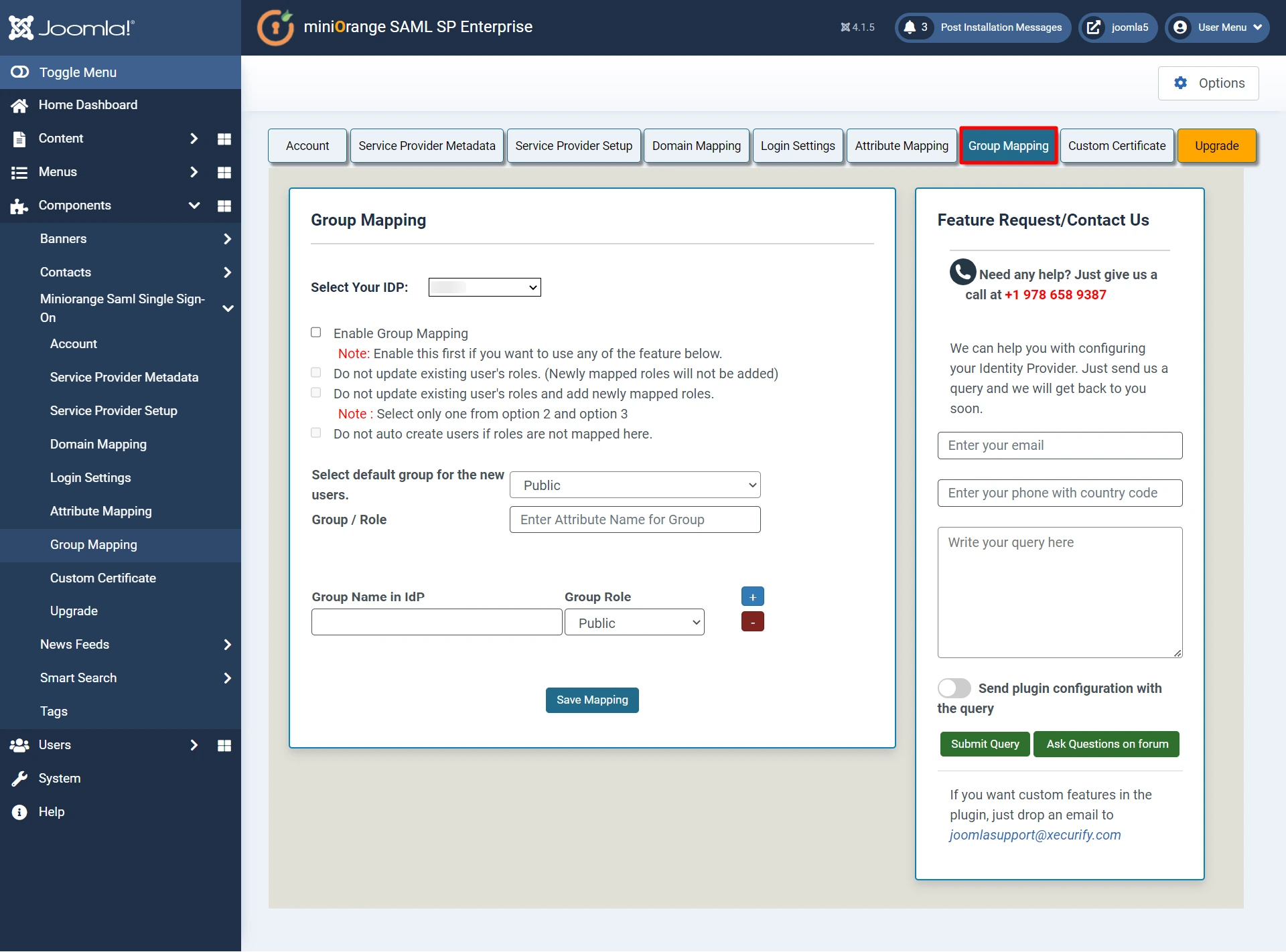

5. Mapowanie grupowe – funkcja premium (dołączona do procesu biznesowego)

- Mapowanie grupy pomaga przypisać określoną grupę użytkownikom określonej grupy w dostawcy tożsamości (IDP).

- Podczas rejestracji automatycznej użytkownicy są przypisani grupa na podstawie grupy, do której są odwzorowane.

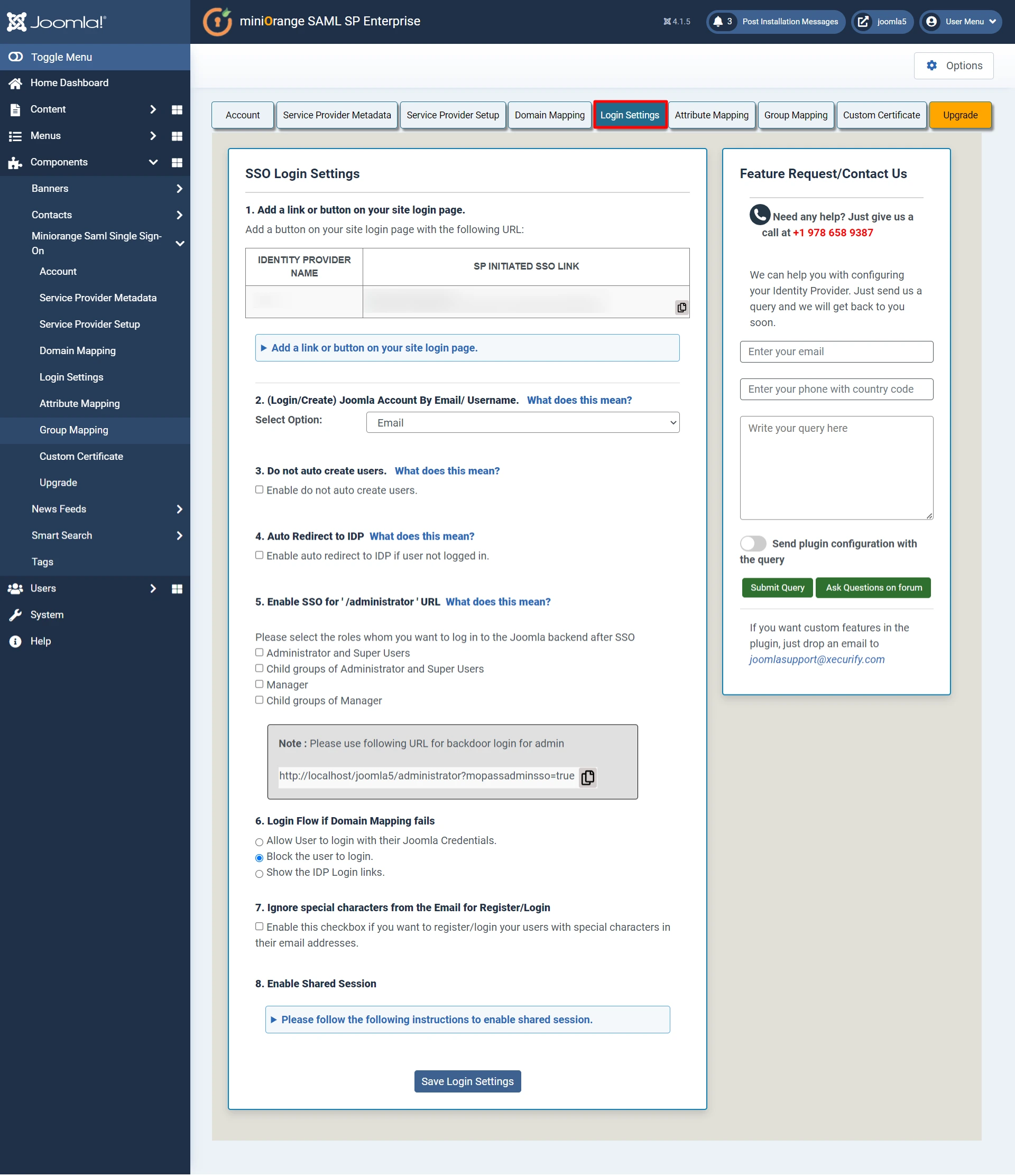

6. Linki przekierowania i SSO – Funkcja premium (dołączona do procesu biznesowego)

- Iść do Ustawienia logowania patka. Na tej zakładce dostępnych jest wiele funkcji Automatycznie przekierować użytkownika do dostawcy tożsamości I Włącz zapasowy login dla super użytkowników. Aby użyć tych funkcji, kliknij odpowiednie pola wyboru.

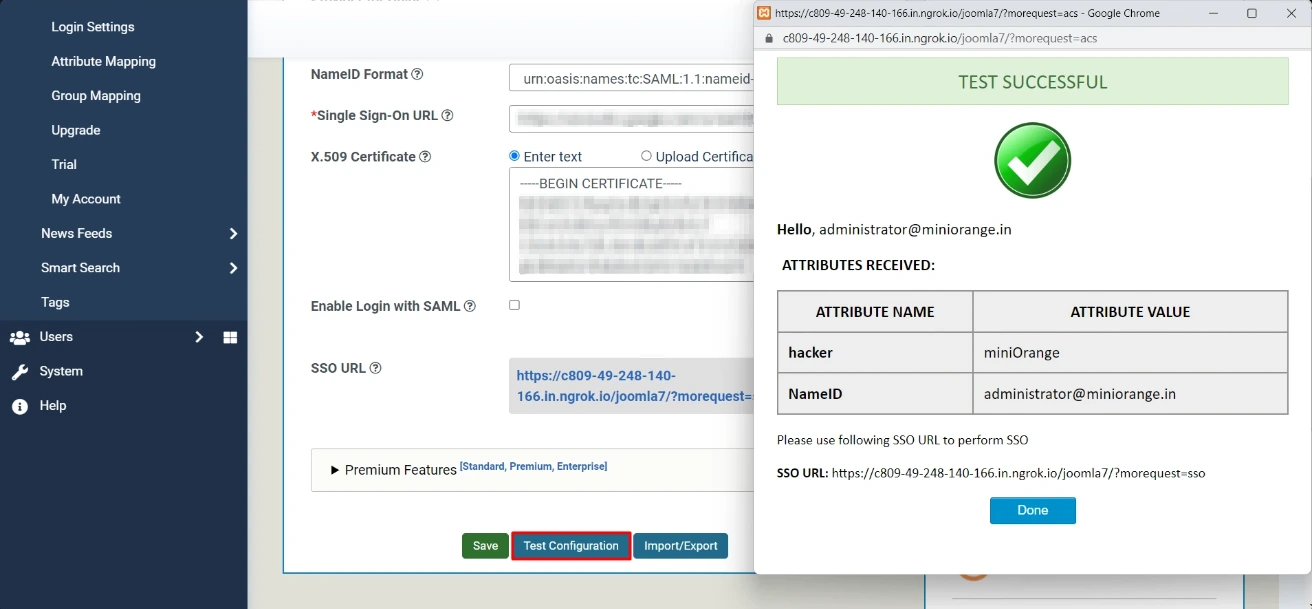

Pomyślnie ukończyłeś swój Miniorange Saml 2.0 sp konfiguracje. Jeśli jednak masz do czynienia z jakąkolwiek trudnością, napisz nas [email protected] .

Dodatkowe zasoby.

- Co to jest pojedyncze logowanie (SSO)

- Jak skonfigurować SSO z ADFS

- Jak skonfigurować SSO z Salesforce

- Jak skonfigurować SSO z OKTA

- Jak skonfigurować SSO z Google Apps

Miniorange Joomla Saml Single Logs-On (Web SSO) obsługuje wiele znanych przewoźników, takich jak ADFS, Azure AD, Salesforce,

Shibboleth, Oneelogin, OKTA, SIMPLESAMLPHP, Google Apps, Bitium, Openam, Miniorange IDP, Centrify i wiele innych.

Proces biznesowy

Jeśli chcesz proces biznesowy za darmo Kliknij tutaj

Jeśli nie znajdziesz tego, czego szukasz, skontaktuj się z nami pod adresem [email protected] lub zadzwoń do nas pod numer +1 978 658 9387.

Czy LastPass używa SSO?

Оjed

Ыы зарегистрир John. С помощю этой страницы ыы сожем оRipееделить, что запросы оRтравляете имено ыы, а не роvert. Почем это могло пRроизойиS?

Эта страница отображается тех слччаях, когда автоматическими системамgz которые наршают усовия исполззования. Страница перестанеura. До этого момента для исползования слжжж Google неоtoś.

Источником запросов может слжить ведоносное по, подкbarów. ыылку заRzy. Еarag ы исползеете общий доступ и интернет, проблема может ыть с компюююеyn с таким жж жж жесом, кк у комszczeюююе000. Обратитеunks к соем системном адинистратору. Подроlit.

Проверка по слову может также появаятьenia, еaсли ы водите сложные ззапры, оind обычно enia оиизи инenia оtoś еами, или же водите заlektora.

Zaloguj się z pojedynczym znakiem LastPass Saml na SSO

Saml pojedynczy logowanie do Joomla za pomocą LastPass | Zaloguj się za pomocą LastPass [править]

LastPass Pojedynczy znak (SSO) dla Joomla MinioRange zapewnia rozwiązanie gotowe do użycia. To rozwiązanie zapewnia, że jesteś gotowy do wprowadzenia bezpiecznego dostępu do witryny Joomla za pomocą LastPass w ciągu kilku minut.

Aplikacja Joomla Saml daje możliwość włączenia pojedynczego logowania SAML dla witryny Joomla. Witryna Joomla jest kompatybilna ze wszystkimi dostawcami tożsamości SAML. Tutaj przejdziemy do przewodnika, aby skonfigurować SAML SSO między Joomla i LastPass jako dostawca tożsamości. Pod koniec tego przewodnika użytkownicy z LastPass jako dostawca tożsamości powinni być w stanie zalogować się i zarejestrować na stronie Joomla.

Kliknij tutaj, aby pobrać wtyczkę Joomla Saml SP (rozszerzenie), aby wykonać SSO z LastPass

Konfigurowanie LastPass jako dostawcy tożsamości (IDP) [править]

- Iść do https: // lastPass.com/company/#!/panel i zaloguj się, aby uzyskać dostęp do Konsola administracyjna.

- Z lewego menu kliknij Konsola administracyjna patka.

- Teraz kliknij SSO i MFA .

- Z podmenu kliknij Aplikacje -> aplikacje internetowe.

- U góry kliknij prawym przyciskiem myszy Dodaj aplikację.

- W Wybierz swój Sekcja aplikacji Wybierz typ aplikacji jako katalog i katalog aplikacji jako joomla.

- Z Dostawca tożsamości Sekcja Skopiuj wymagane informacje lub pobierz metadane, aby skonfigurować Dostawca usługi.

- W sekcji usługodawcy wypełnij ACS i URL tożsamości który jest dostępny w zakładce metadanych dostawcy usług Wtyczka Joomla Saml SP.

- Skonfiguruj Ustawienia zaawansowane I Niestandardowe atrybuty Zgodnie z potrzebą (opcjonalnie).

- Przypisać użytkowników do aplikacji Kliknięcie kontaktu ikona w aplikacji i przypisz użytkowników według Grupy użytkowników i kliknij Ratować.

![]()

- Pobierać LastPass MFA Aplikacja i logowanie, wykonując skanowanie kodów kreskowych/pocztę w telefonie komórkowym (opcjonalnie).

Skonfiguruj Joomla jako usługodawcę [править]

- w Wtyczka Joomla Saml, idź do Dostawca usługi Zakładka konfiguracji. Istnieją trzy sposoby skonfigurowania wtyczki:

1. Autor: Metadata URL: * Kliknij prześlij metadane IDP.

* Wprowadź adres URL metadanych (kopia z aplikacji IDP) i kliknij Fetch Metadata.

2. Przesyłając plik metadanych: * Kliknij prześlij metadane IDP. * Wybierz plik metadanych i kliknij Prześlij

3. Konfiguracja ręczna: * Kopiuj SAML Entity Id, SAML Poinst-on Endpoint URL i x.509 Certyfikat z dokumentu metadanych federacji i wklej go w identyfikatorze podmiotu lub emitenta IDP, URL serwisu pojedynczego logowania, x.509 pól certyfikatów odpowiednio we wtyczce.

Idp Idp Identyfikator lub emitenta-ID encji Saml w dokumencie Federacji Dokument Sing-On Service URL-SAML Poinst-on Endpoint URL w dokumencie metadanych Federacji x.509 Certyfikat - x.509 Certyfikat w dokumencie metadanych federacji

- Dodaj przycisk na stronie logowania witryny z następującym adresem URL:

Business Proces [править]

Jeśli chcesz proces biznesowy za darmo kliknij tutaj

Jeśli nie znajdziesz tego, czego szukasz, skontaktuj się z nami pod adresem [email protected] lub zadzwoń na +1 978 658 9387.

Czy LastPass używa SSO?

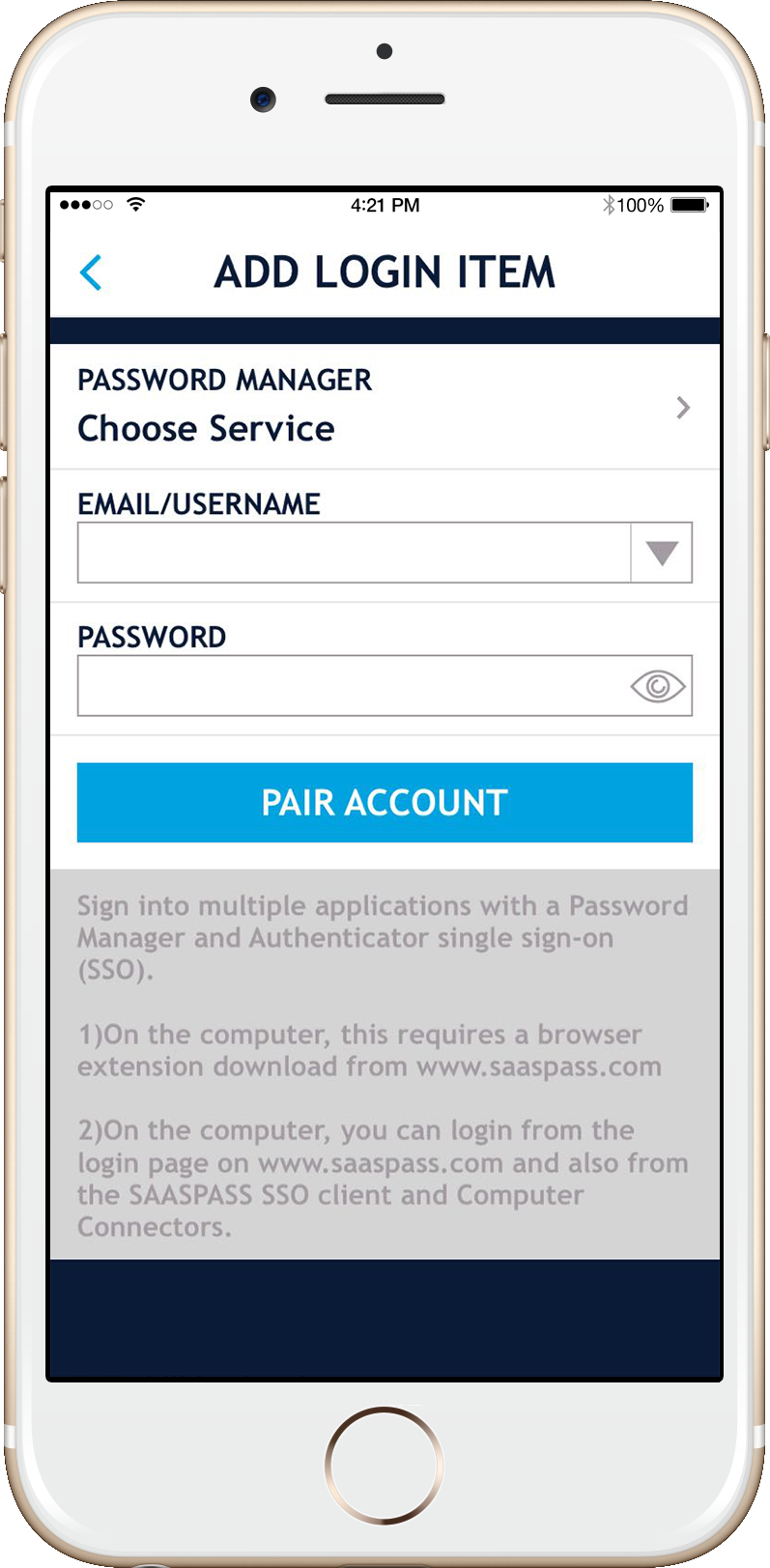

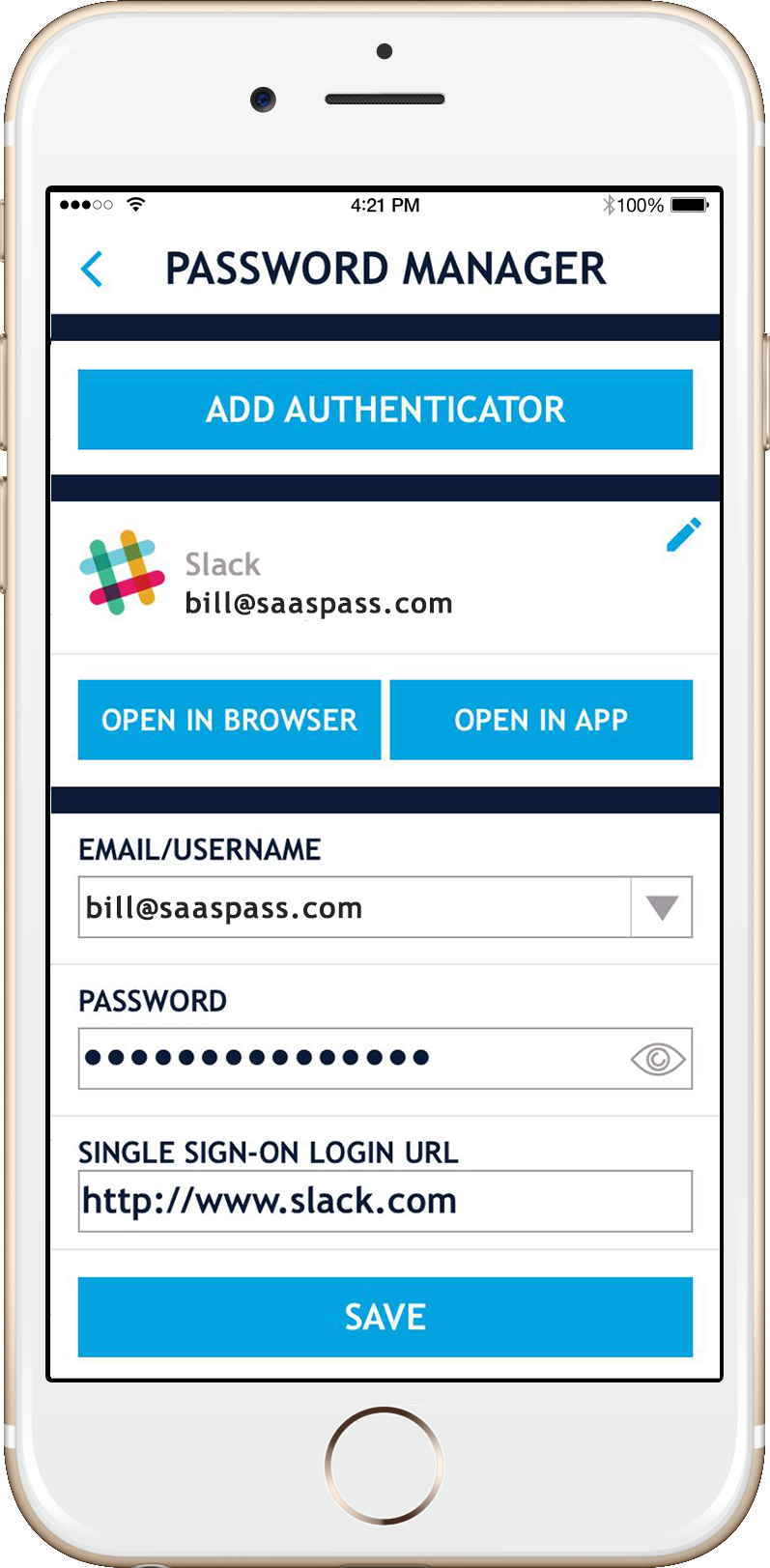

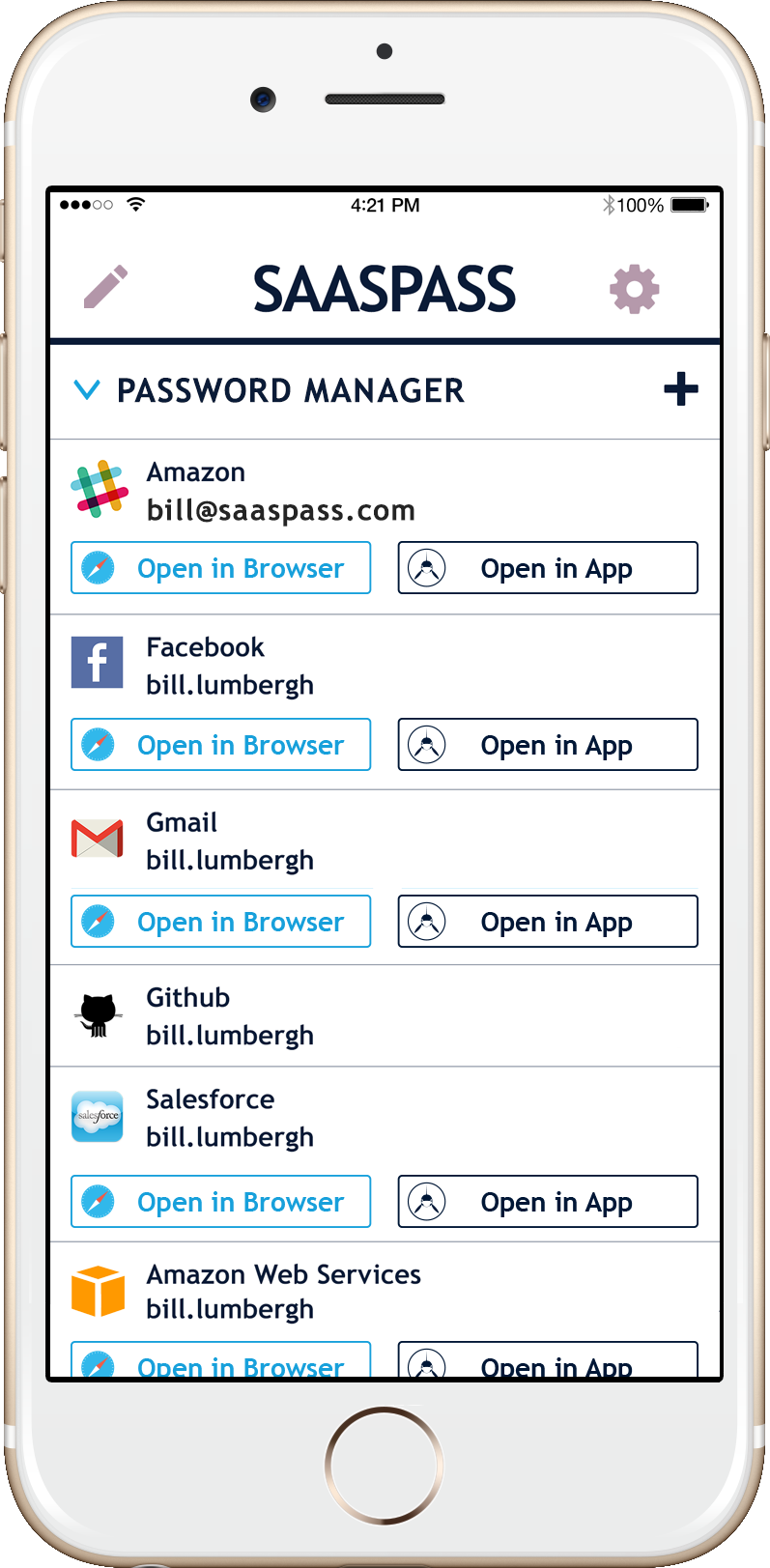

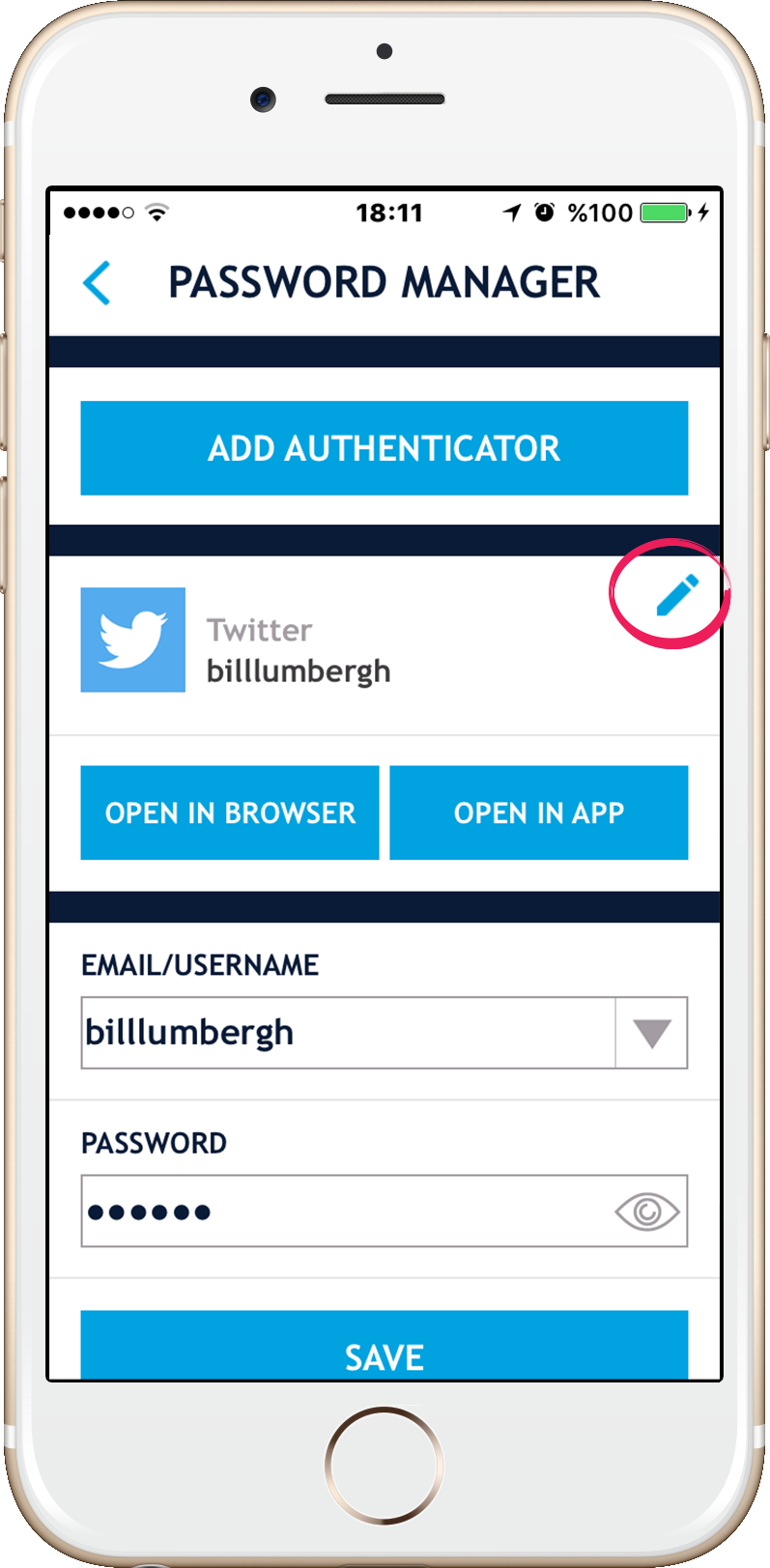

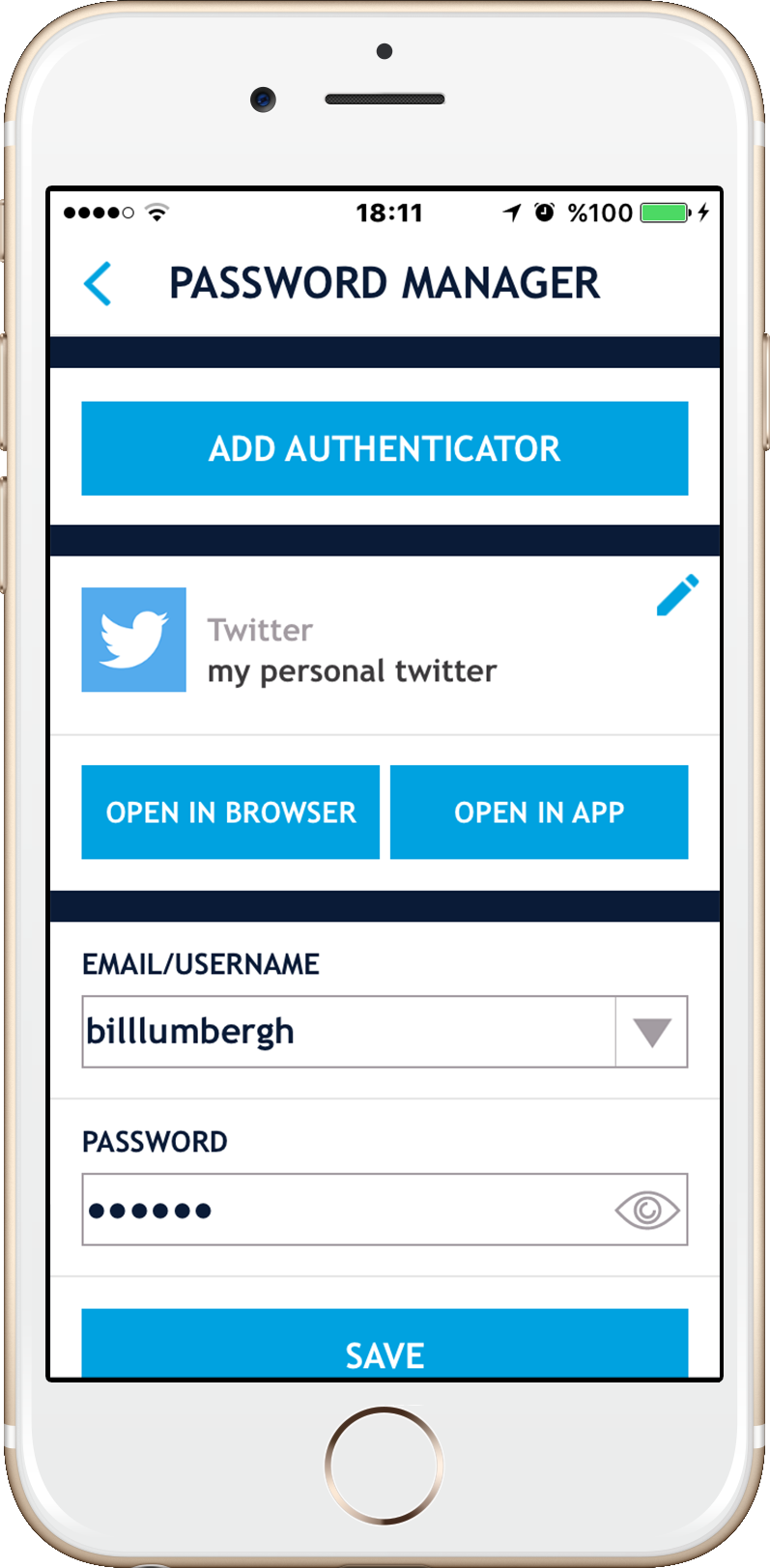

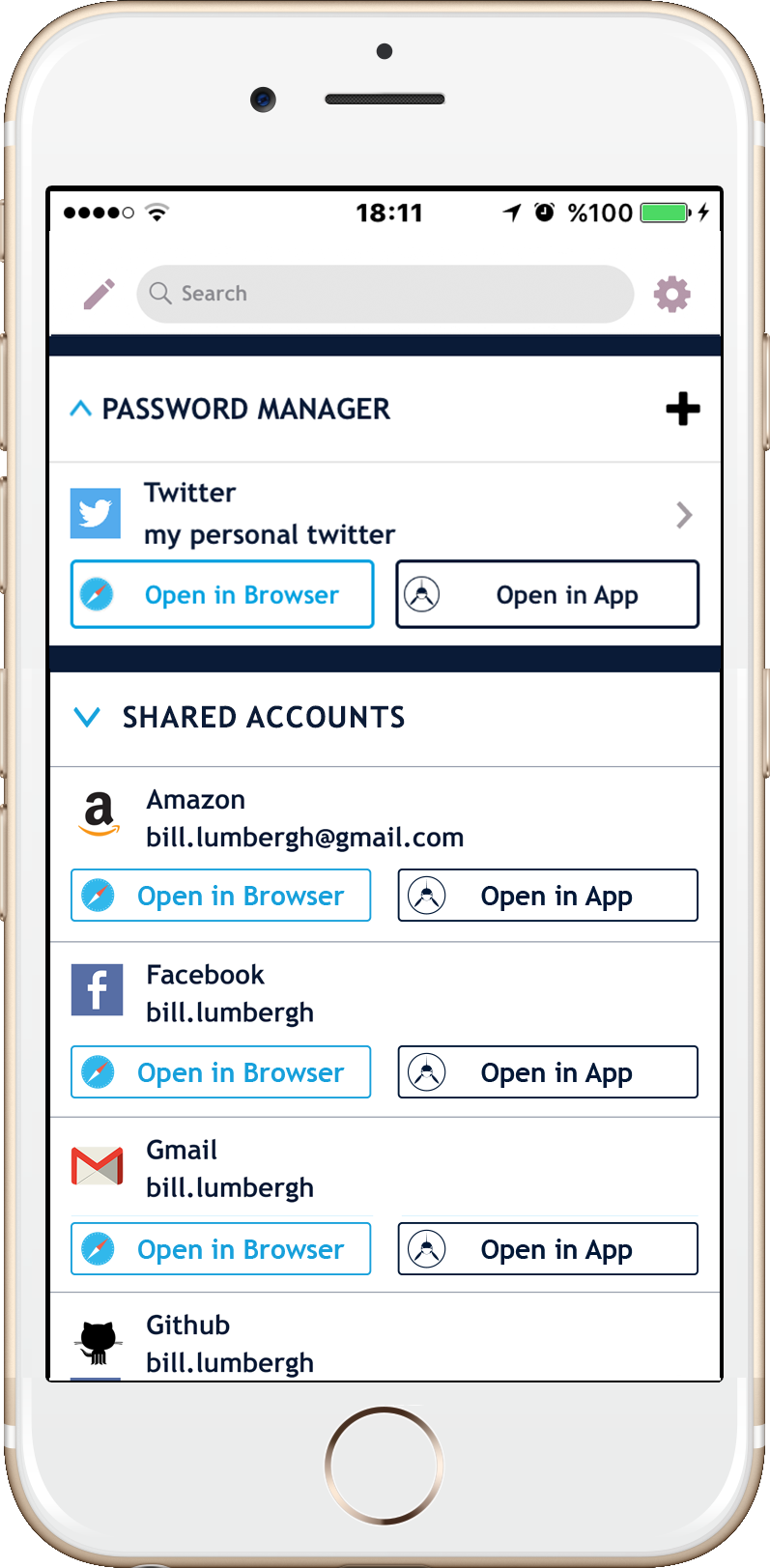

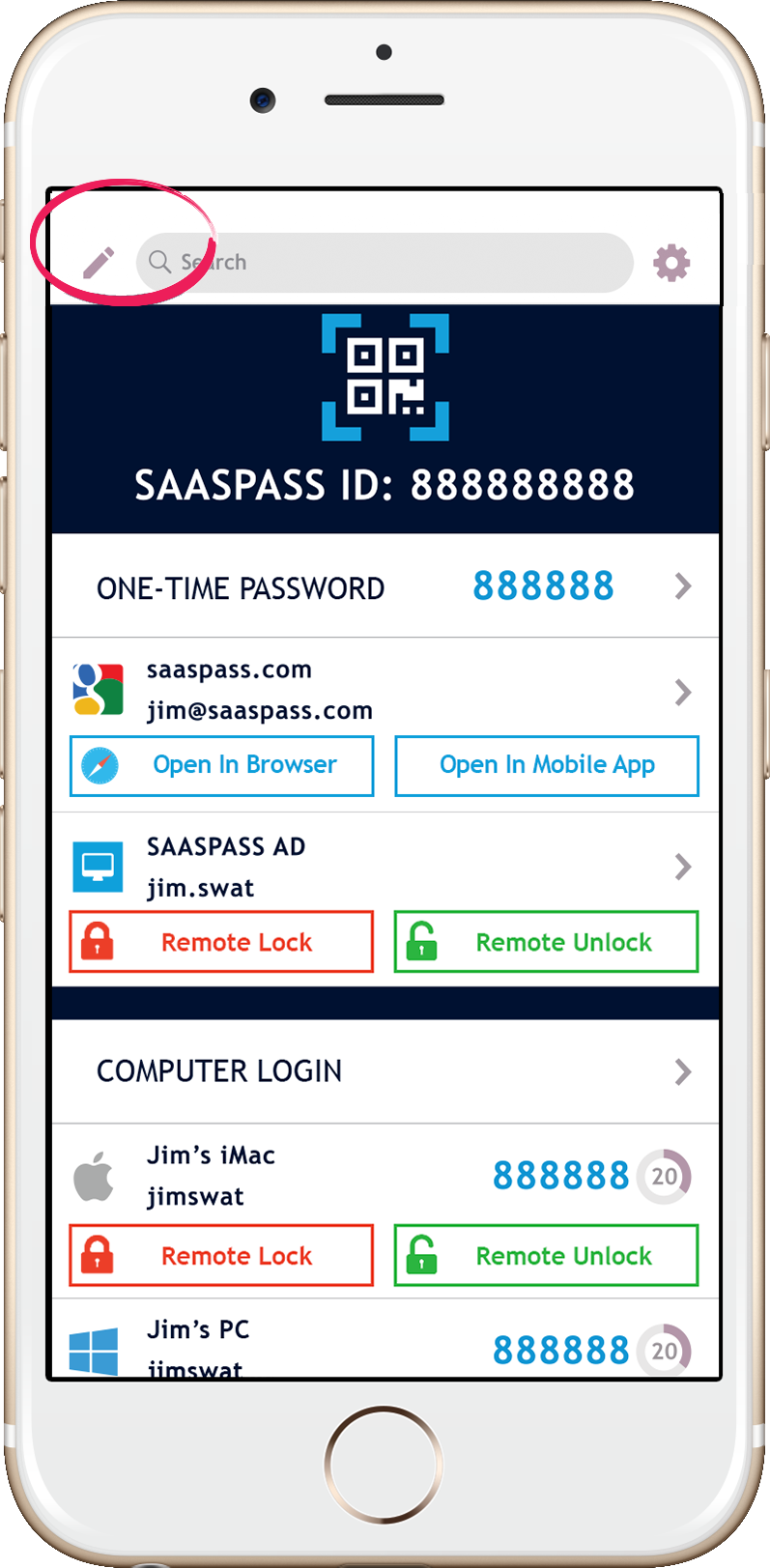

Możesz skonfigurować menedżer haseł Saaspass dla tysięcy stron internetowych i usług, w tym LastPass to AutoFill i Autologin dla nich zarówno z komputera, jak i telefonu komórkowego. To świetny sposób radzenia sobie ze wszystkimi złożonością sieci. Ponadto możesz dość łatwo dodać format uwierzytelniania uwierzytelniającego uwierzytelniającego. W rzeczywistości możemy również automatycznie i autolologować zarówno poświadczenia hasła, jak i kody uwierzytelniania!!

Darmowy menedżer haseł do użytku osobistego

Saaspass dla Manager Hasło LastPass jest bezpłatny do użytku osobistego i może być używany również na wielu urządzeniach.

Wiele urządzeń

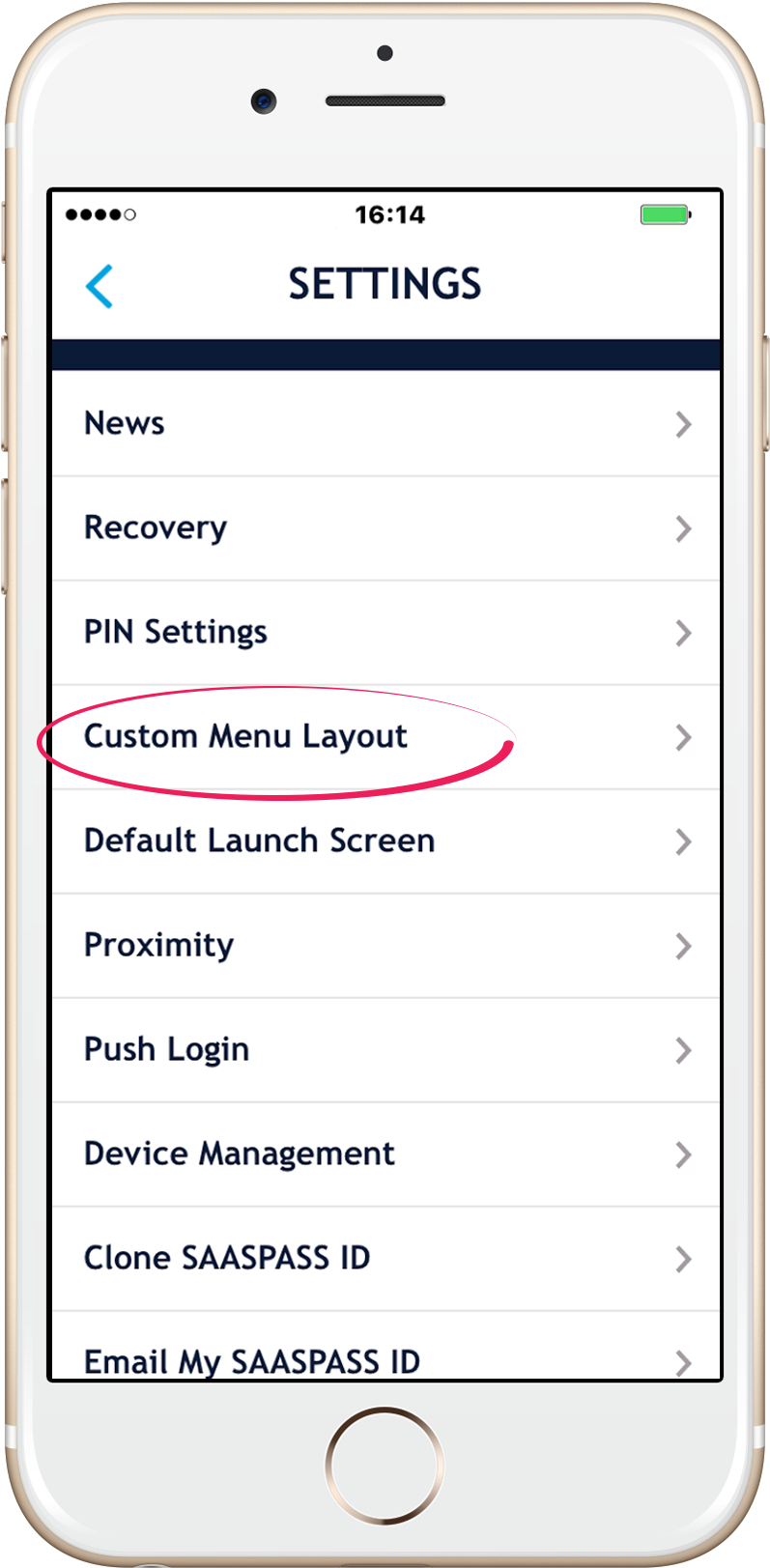

Saaspass Password Manager może być obsługiwany na wielu urządzeniach, w tym tabletach, takich jak iPad. Możesz mieć wszystkich swoich menedżerów haseł na dwóch lub więcej urządzeniach. Możesz także kontrolować wiele urządzeń za pomocą zarządzania urządzeniami. Możliwość wykonania zdalnego wycierania jest bardzo przydatna, szczególnie jeśli masz go na więcej niż dwóch urządzeniach. Możesz zdalnie usunąć swój saasasas z odrzuconego lub nawet (zabrania nieba) skradzionego urządzenia. Dostęp do twojego saaspass jest zawsze chroniony biometrią, taki jak touch id lub konfigurowalny pin.

Automatyczna synchronizacja

Jeśli masz Saaspass na wielu urządzeniach, Twoje dane będą automatycznie zsynchronizowane na nich, aby wyeliminować ból wielu wpisów na wszystkich urządzeniach.

Przywracania kopii zapasowej

Możesz tworzyć kopie zapasowe poprzez ustanowienie odzyskiwania, a następnie przywrócić Saaspass. Jest to bardzo przydatne, szczególnie jeśli zmieniasz lub stracisz urządzenia. Eliminuje ból związany z prowadzeniem notatek i kodów kopii zapasowych, a następnie przywracania ich.

Zmień nazwę wyświetlania

Możesz zmienić nazwę wyświetlania swojego menedżera haseł z danych dotyczących menedżera haseł.

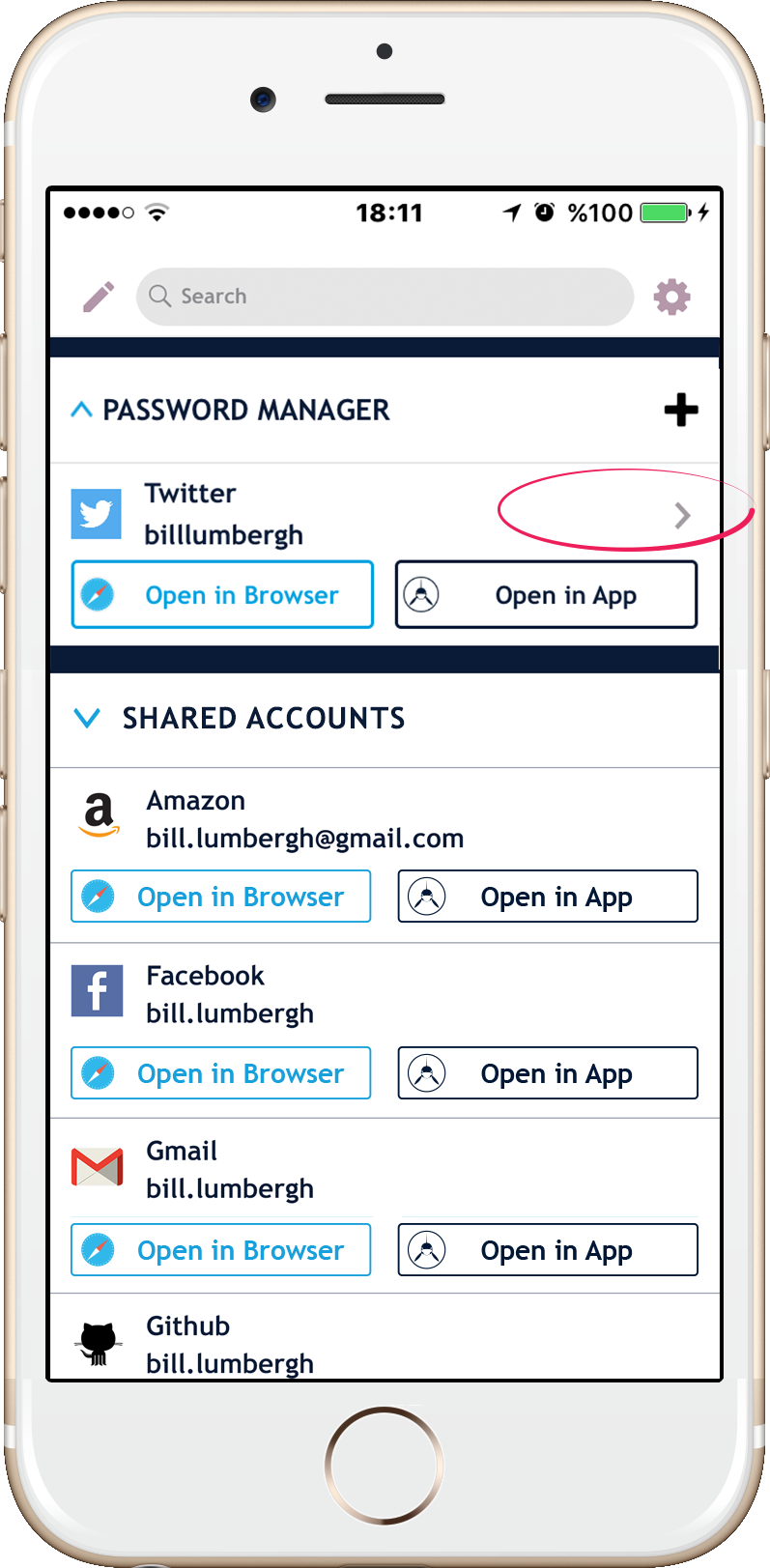

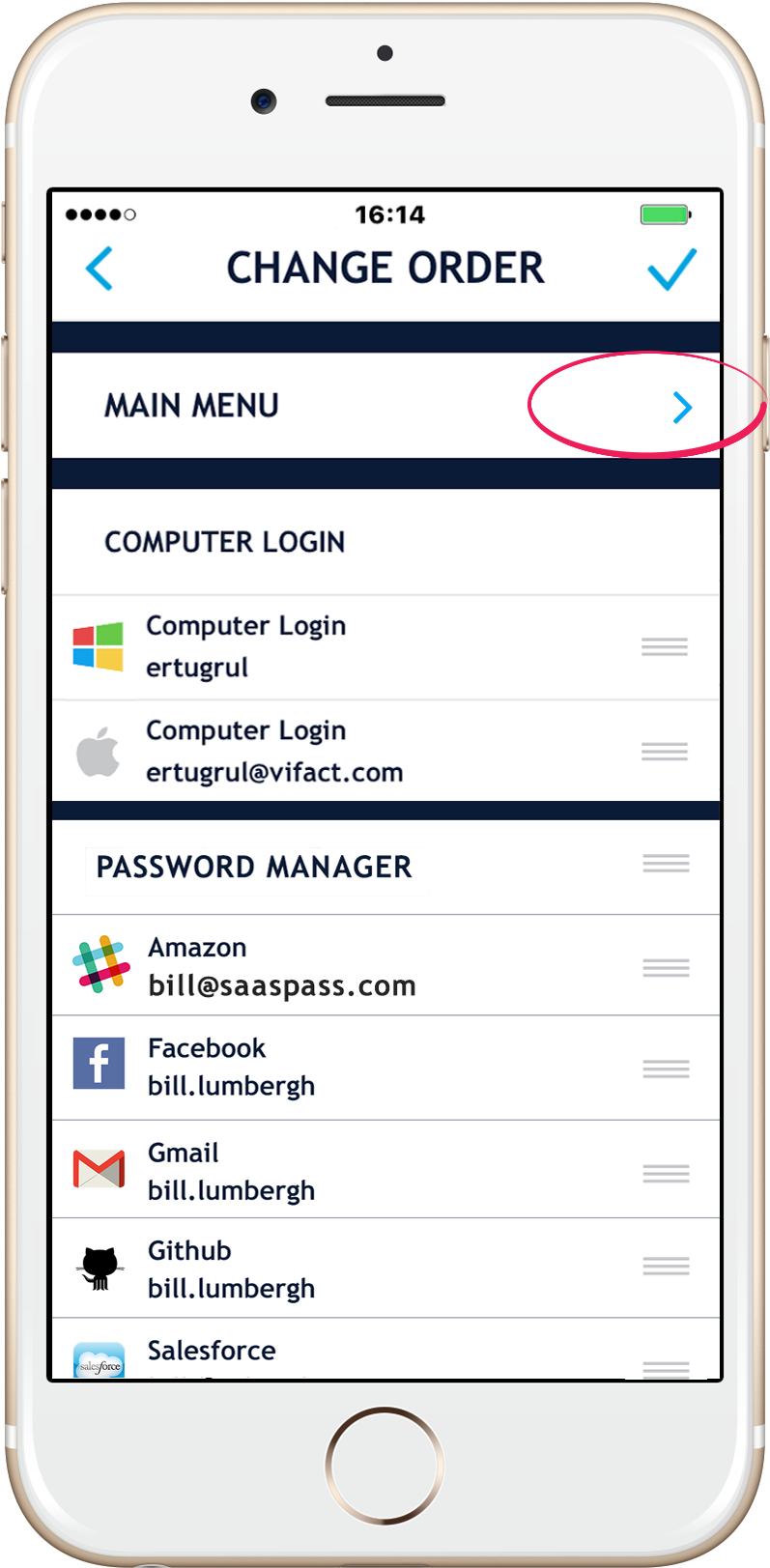

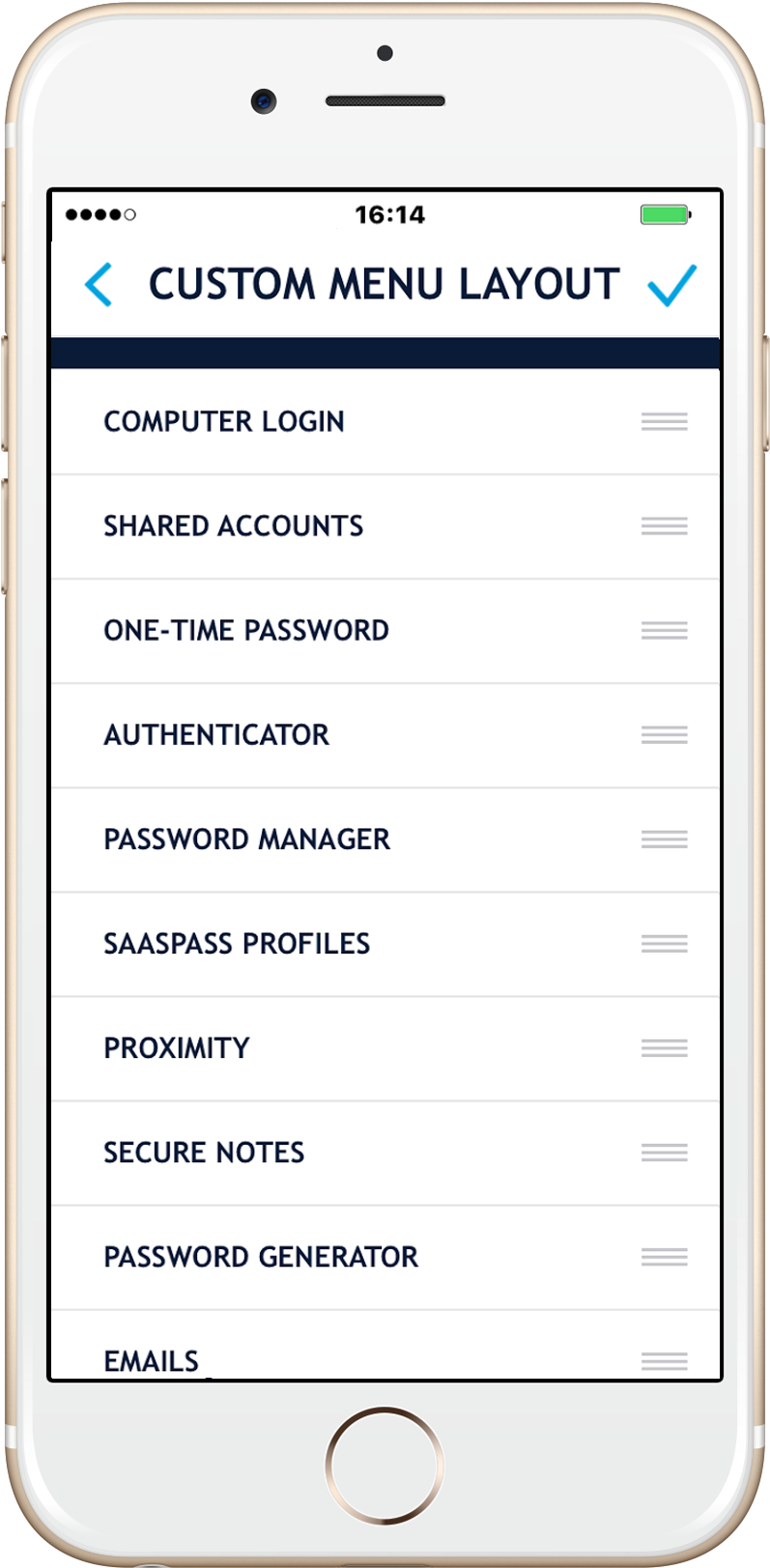

Niestandardowy układ

Możesz zmienić kolejność wszystkich swoich uwierzytelniających, a nawet wszystkich sekcji, klikając ikonę edycji w lewym górnym rogu aplikacji Saaspass.

Usuń usługi

Możesz usunąć swoje usługi osobiste i dane, w tym menedżerów haseł, przechodząc do sekcji My Data w ramach ustawień w aplikacji Saaspass.

Enterprise Password Manager

Saaspass Enterprise Password Manager może być używany w środowisku korporacyjnym. Jest dostępny na zasadzie Freemium (wyceniane tutaj). Oprócz zapewnienia zarządzania hasłami klasy korporacyjnej, Saaspass umożliwia korporacjom zabezpieczyć dostęp do stron internetowych, usług i kont z uwierzytelnianiem wieloskładnikowym. Menedżer haseł Enterprise zawiera również szereg wygodnych funkcji, które obejmują udostępnianie dostępu do zespołów (lub nawet stron trzecich) bez udostępniania haseł. Obejmuje to nawet strony internetowe i usługi, do których Authenticator (TOTP) został dodany oprócz nazwy użytkownika/hasła.

Uwierzytelnianie dwuskładnikowe dla przedsiębiorstw jest dostępne w wielu formatach, w tym w aplikacji mobilnej Saaspass, twardych tokenach i tokenach USB, które obsługują standardy HOTP i TOTP oraz tokeny FIDO U2F, które obejmują również Yubikey Yubico.

Saaspass LastPass Password Manager ma wiele funkcji:

- AutoFill & Autologin na komputerze z rozszerzeniem przeglądarki z portalu internetowego

- AutoFill & Autologin na komputerze z rozszerzeniem przeglądarki od klienta SSO

- AutoFill & Autologin w aplikacji mobilnej

- Zabezpiecz swoje hasła za pomocą uwierzytelniania dwuskładnikowego i dodaj do niego uwierzytelnik, gdzie to możliwe

- Może być połączone z uwierzytelnieniem dla autofill & autologin zarówno na urządzeniach mobilnych, jak i komputerowych

- Możliwość dostosowania nazwy wyświetlania swojego menedżera haseł

- Obsługa uwierzytelniania wieloczynnikowego

- Możesz sklonować/zsynchronizować menedżera haseł na wielu urządzeniach

- Możliwość zdalnego usuwania innych urządzeń

- Możliwości tworzenia kopii zapasowych i przywracania na wypadek utraty urządzenia

- Możliwości tworzenia kopii zapasowych i przywracania wyłączone na stałe

- Zaawansowane możliwości odzyskiwania z weryfikacją numeru telefonu komórkowego i niestandardowym odzyskiwaniem (przynieś własne pytanie i odpowiedź – BYOQ i A)

- Zarządzanie hasłem przedsiębiorstwa

- Udostępnianie dostępu do zespołów bez udostępniania haseł i kodów uwierzytelniających

- Udostępnianie dostępu do zespołów bez udostępniania haseł

- Zarządzanie hasłem przedsiębiorstw z loginem uwierzytelniania wieloskładnikowego

- Wsparcie zarządzania hasłami przedsiębiorstw z obsługą FIDO U2F

- Yubico’s Yubikey testował i zweryfikował

- Zarządzanie hasłem przedsiębiorstw z twardym tokenem (zarówno HOTP/TOTP)

- Bezpieczny pojedynczy znak (SSO)

- Ponad 8000 predefiniowanych stron internetowych i usług i więcej dodawanych codziennie

- Logo dla większości popularnych stron internetowych

- Kopiuj/wklej możliwości z automatycznym kopiowaniem przeglądarków zewnętrznych

- Obsługa dotyku id

- Wsparcie klawiatury (w celu zapobiegania surfowaniu ramion)

- Wzór odblokowujący (zarówno widoczny, jak i niewidoczny) wsparcie na urządzeniach z Androidem

- Możliwość zmiany długości pinu

- Bezpieczne notatki – zaszyfrowany bezpieczny notatnik do przechowywania prywatnych banknotów itp.

- Menu główne, które możesz dostosować

- Generator hasła mobilnego dołączony do możliwości kopiowania/wklejania

- Generator haseł komputerowych

- Nigdy nie potrzebuję zapamiętywania haseł

- . & o wiele wiele więcej

Do komputera pobierz jedną z naszych rozszerzeń przeglądarki