Czy LastPass używa saml?

LastPass WordPress SSO | Login logowania do pojedynczego znaku (SSO) dla WordPress [SAML]

Login LastPass WordPress SSO (SAML Single Sign-On) [SAML SSO] można osiągnąć za pomocą naszego WordPress Saml sp pojedynczy podpis (SSO) podłącz. Nasze rozwiązanie SSO sprawi, że WordPress Saml 2.0 Dostawca usług zgodnych z usługą ustanawiając zaufanie między witryną WordPress a LastPass, aby bezpiecznie uwierzytelnić i zalogować się do witryny WordPress. Nasze rozwiązanie LastPass WordPress Single Sign-On (SSO) pomaga zabezpieczyć witryny WordPress za loginem SSO, aby użytkownicy byli uwierzytelnieni za pomocą logowania LastPass login. Tutaj przejdziemy do przewodnika, aby skonfigurować LastPass WordPress SSO (SAML Single List-On) Login między witryną WordPress a LastPass, rozważając LastPass jako IDP (dostawca tożsamości) i WordPress jako SP (dostawca usług). Nasza wtyczka SAML SSO zapewnia nieograniczone uwierzytelnienia użytkowników z LastPass. Aby dowiedzieć się więcej o innych funkcjach, które podajemy we WordPress SAML Single Log-On (SSO), możesz kliknąć Tutaj.

Wymagania wstępne: pobieranie i instalacja

Konfigurować WordPress LastPass SSO Login (SAML Single Log-on) z LastPass Jak IDP I WordPress Jak Sp, Musisz zainstalować moduł Miniorange WordPress SAL SSS

Przez miniorange

WordPress Single Sign-On Login z Azure, Azure B2C, OKTA, ADFS, KeyCloak, Salesforce, Ping, Onelogin, Gsuite, Shibboleth i Many SAML IDPS [obsługa 24/7]

Testowane z 6.2

Kroki, aby skonfigurować logowanie LastPass pojedyncze podpisy (SSO) w WordPress (WP)

1. Konfiguracja LastPass jako IDP (dostawca tożsamości)

Wykonaj poniższe czynności, aby skonfigurować LastPass jako IDP

Skonfiguruj LastPass jako IDP

Skonfiguruj LastPass jako IDP

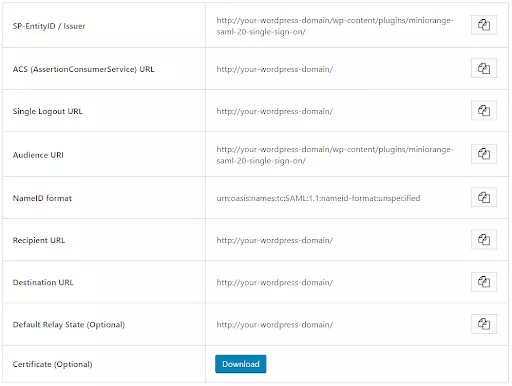

- W wtyczce Miniorange WordPress Saml sp SSO przejdź do SP (dostawca usług) metadane patka. Tutaj można znaleźć Metadane SP, takie jak URL ID encji SP i ACS (AssertionConsumerService), które są wymagane do skonfigurowania LastPass jako IDP (dostawca tożsamości).

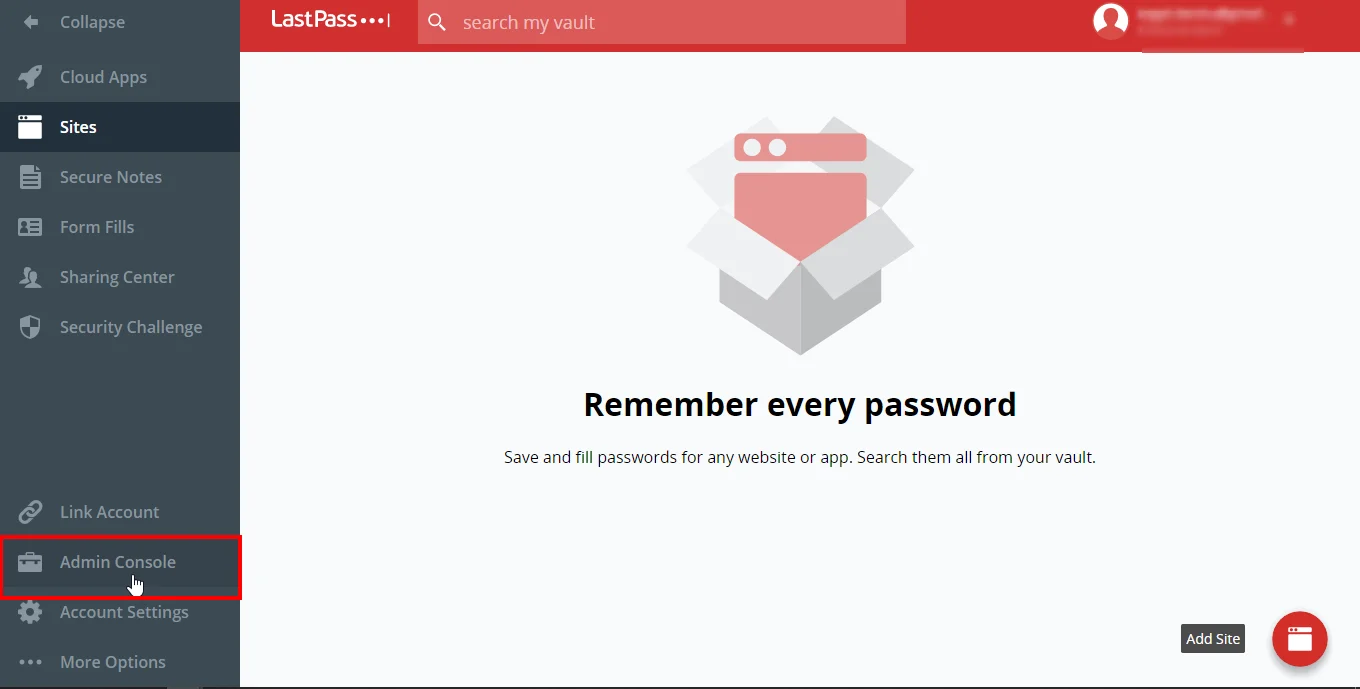

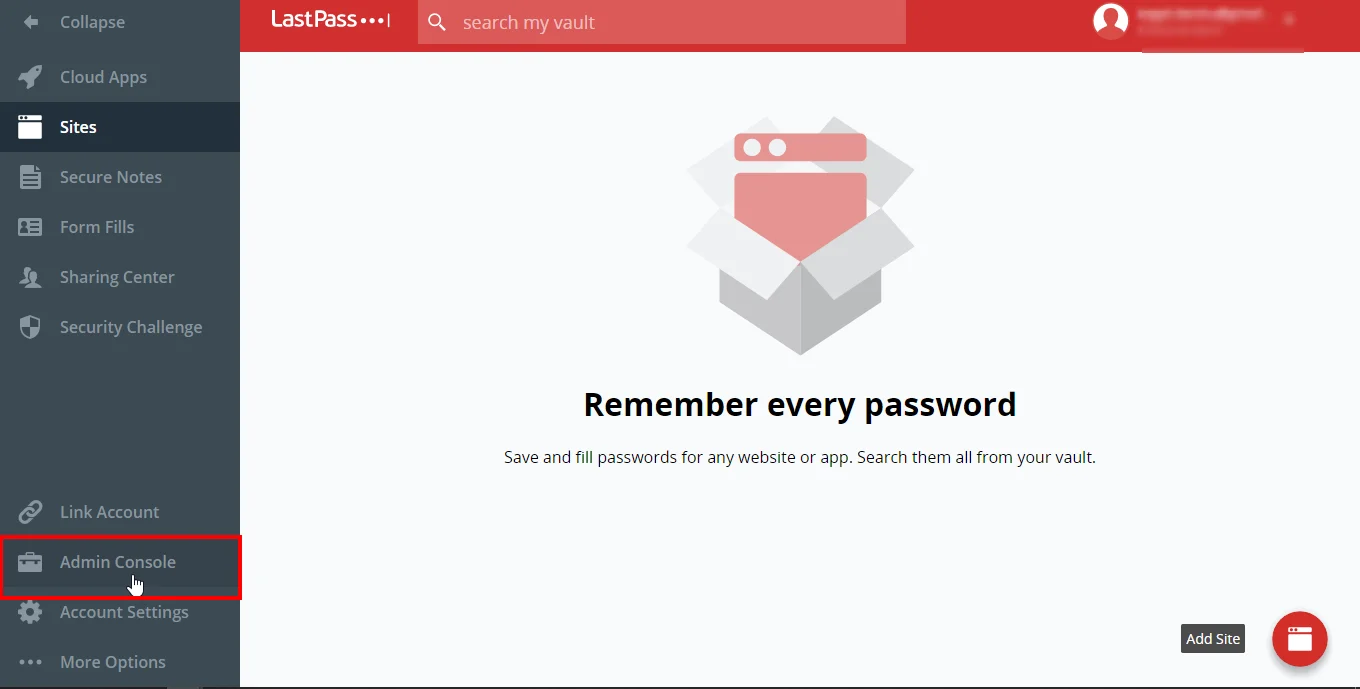

- Zaloguj się do konsoli administratora LastPass.

- Z lewego menu kliknij Konsola administracyjna patka.

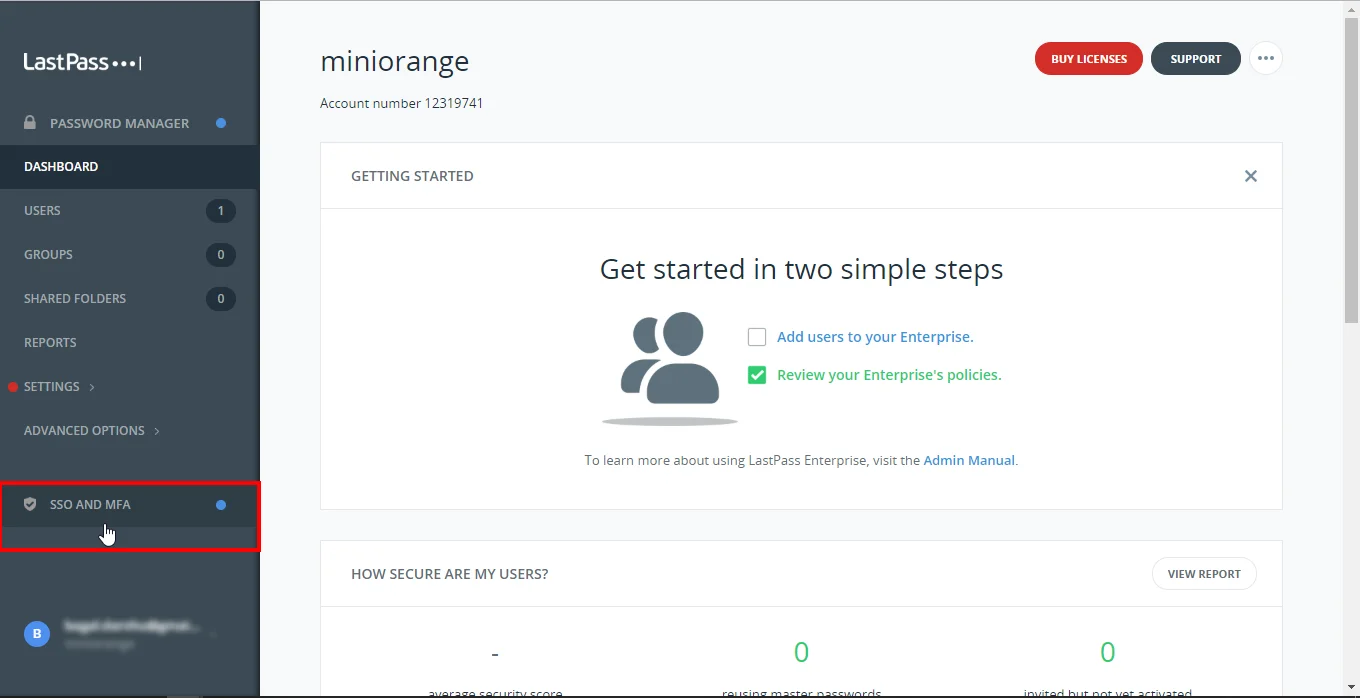

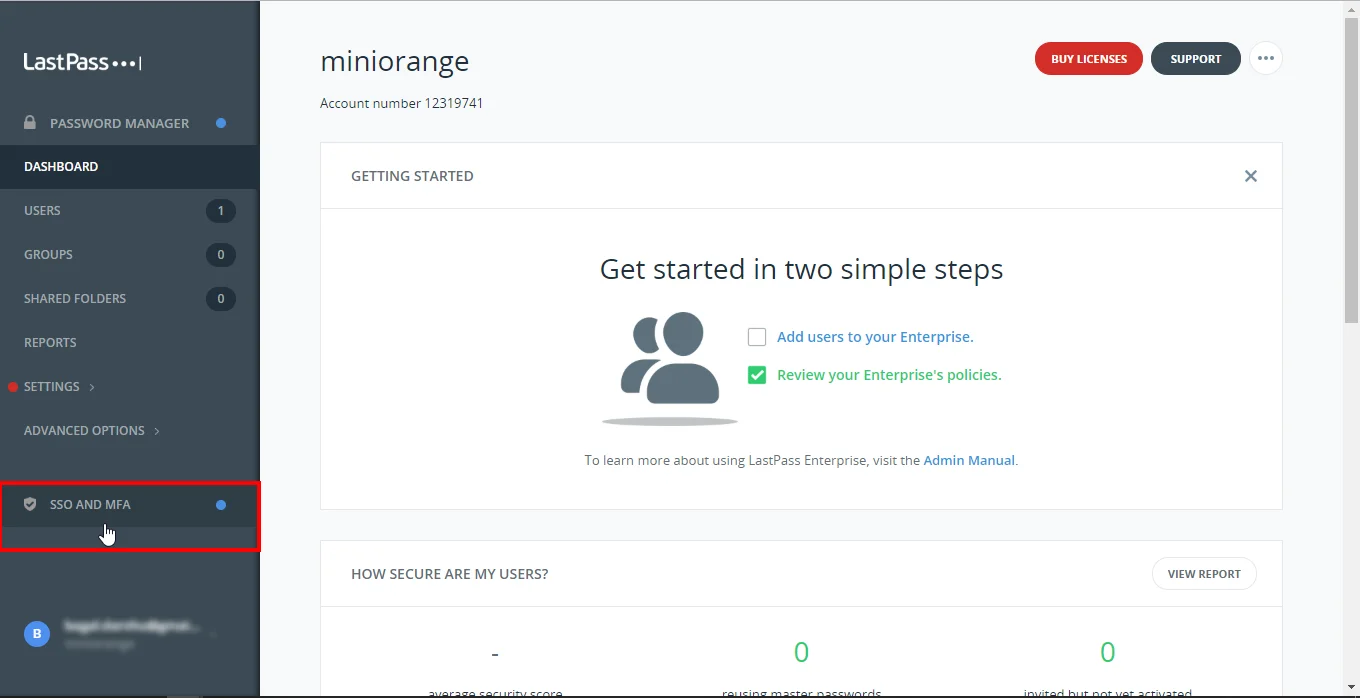

- Teraz kliknij SSO i MFA opcja.

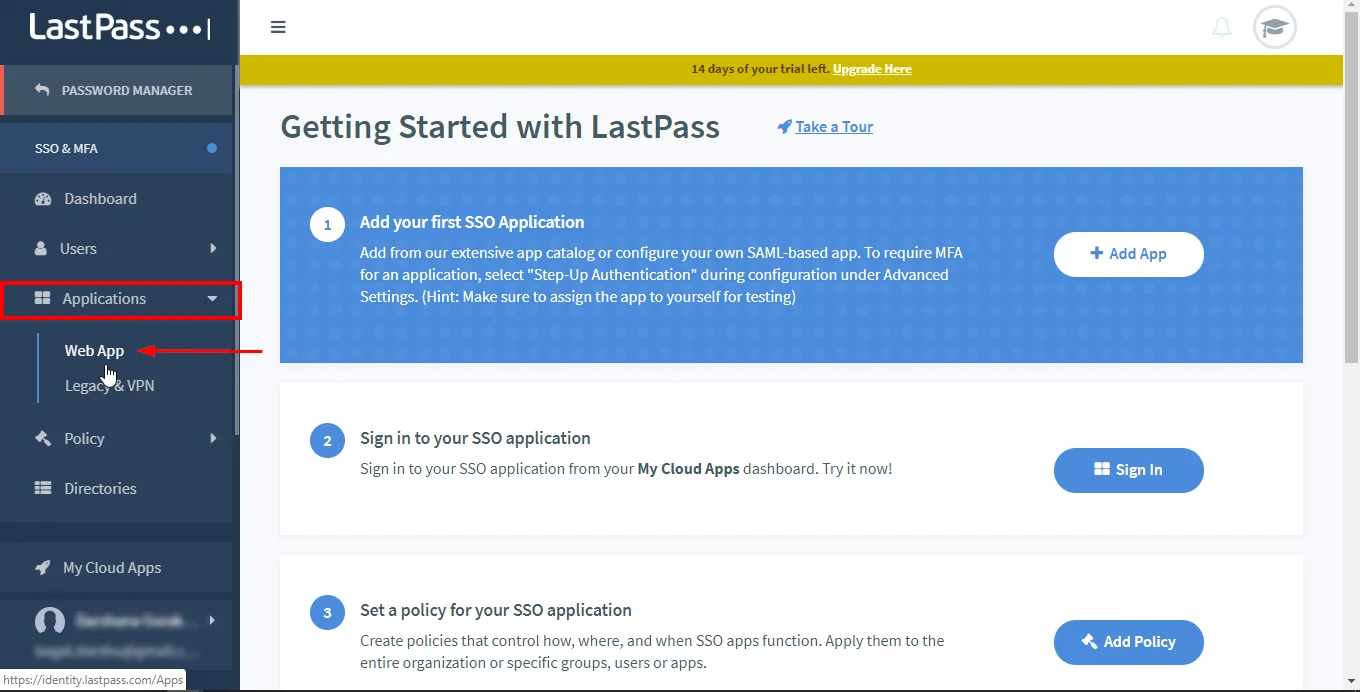

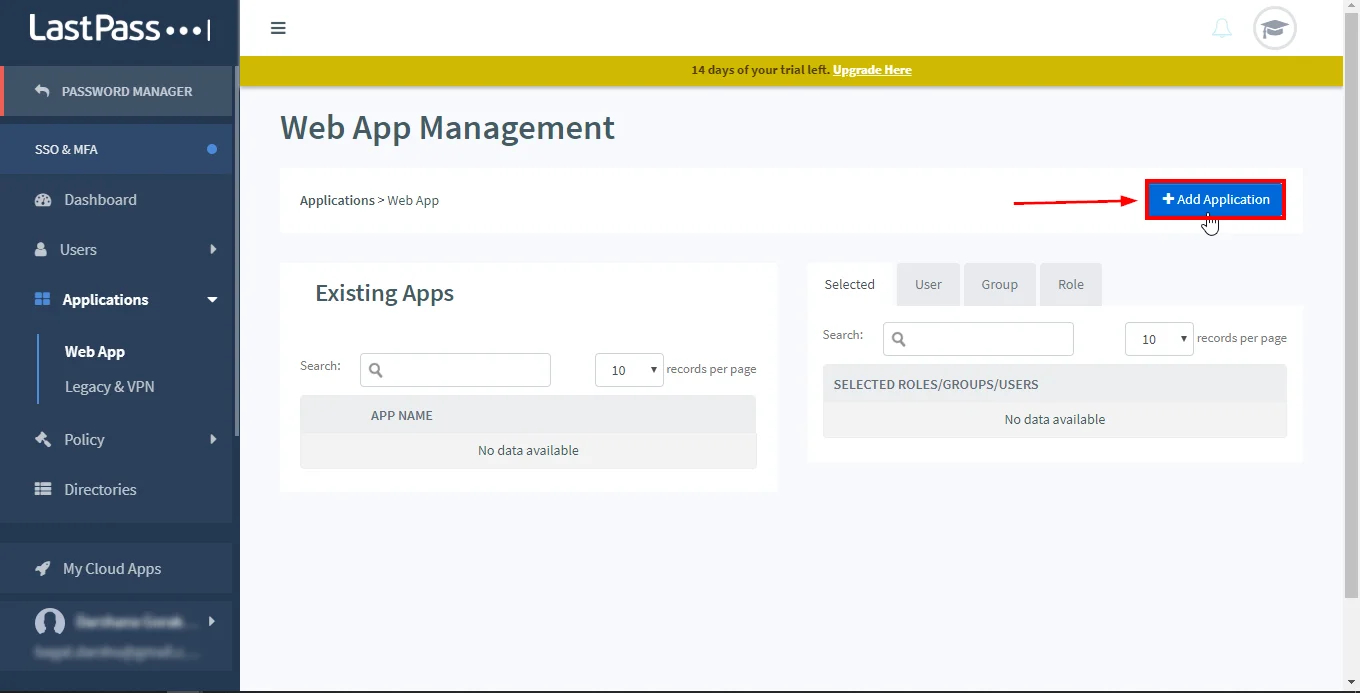

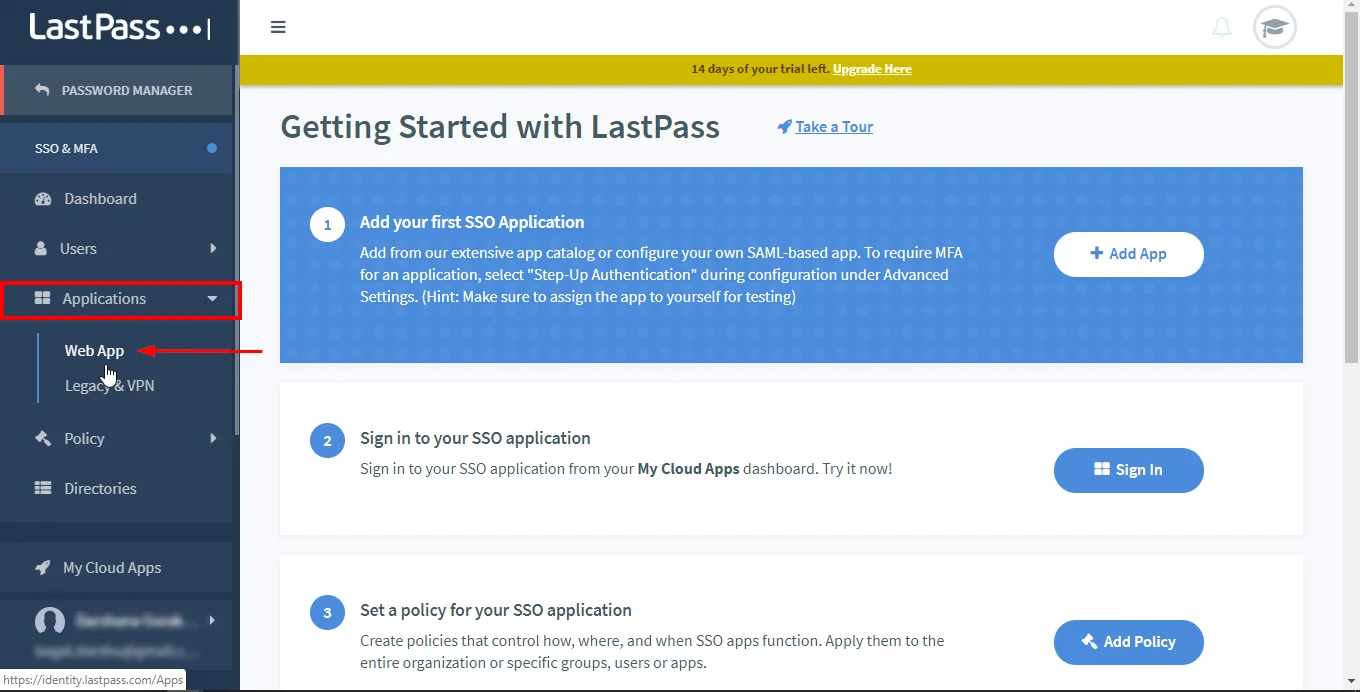

- Pod Aplikacja Tab, kliknij Aplikacja internetowa.

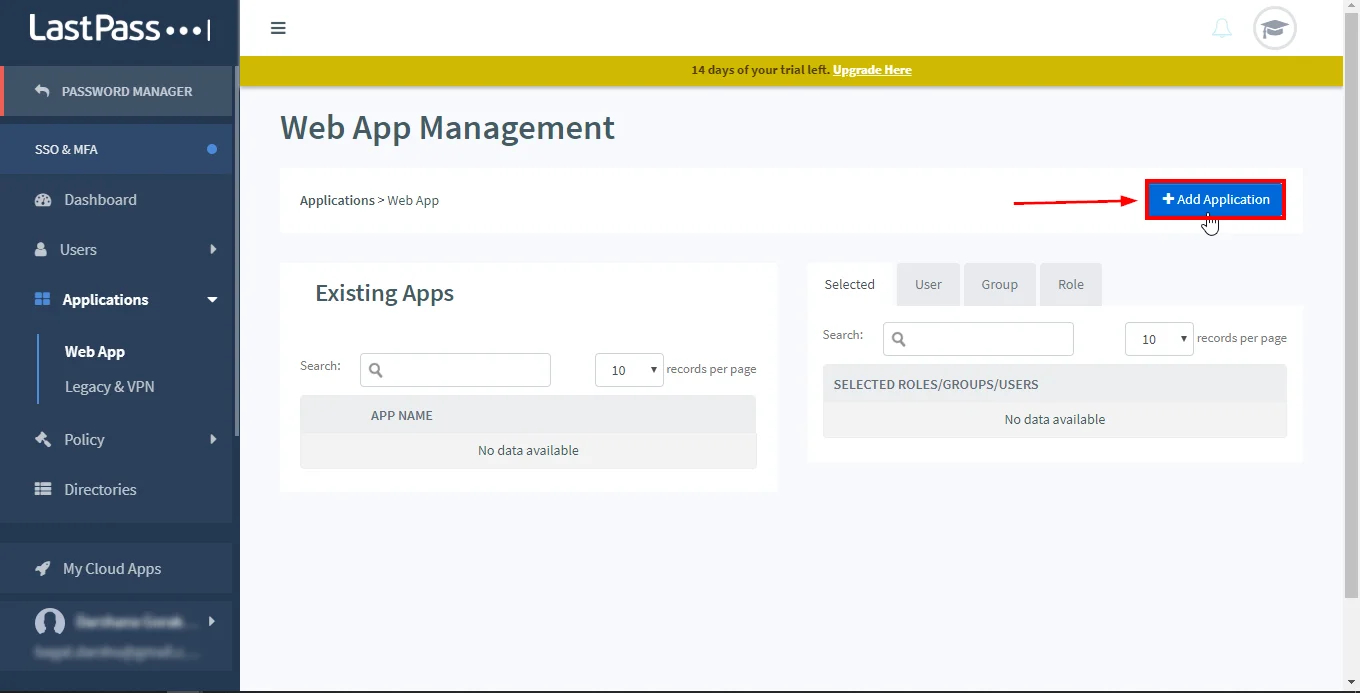

- W prawym górnym rogu kliknij Dodaj aplikację przycisk, aby utworzyć nową aplikację.

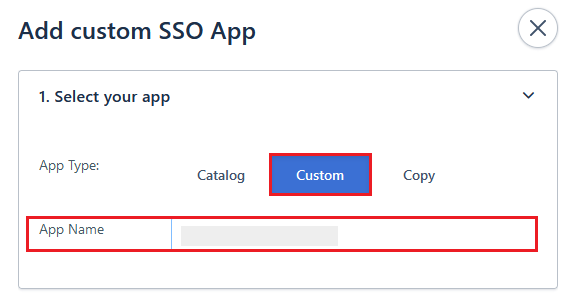

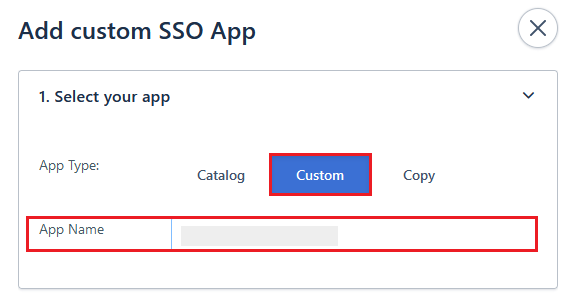

- w Dodaj aplikację SSO Catalog SSO sekcja, przejdź do Wybierz swoją aplikację opcja.

- Wybierać Typ aplikacji Jak Zwyczaj i wprowadź swój Nazwa aplikacji.

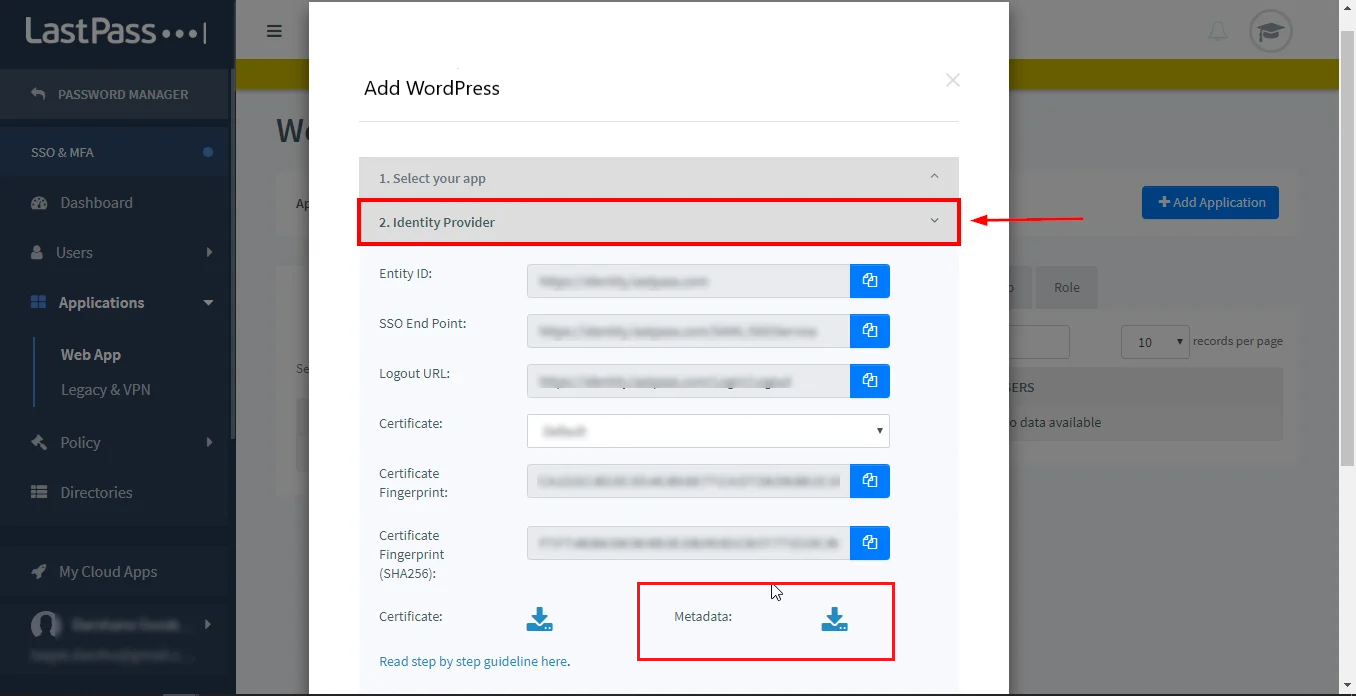

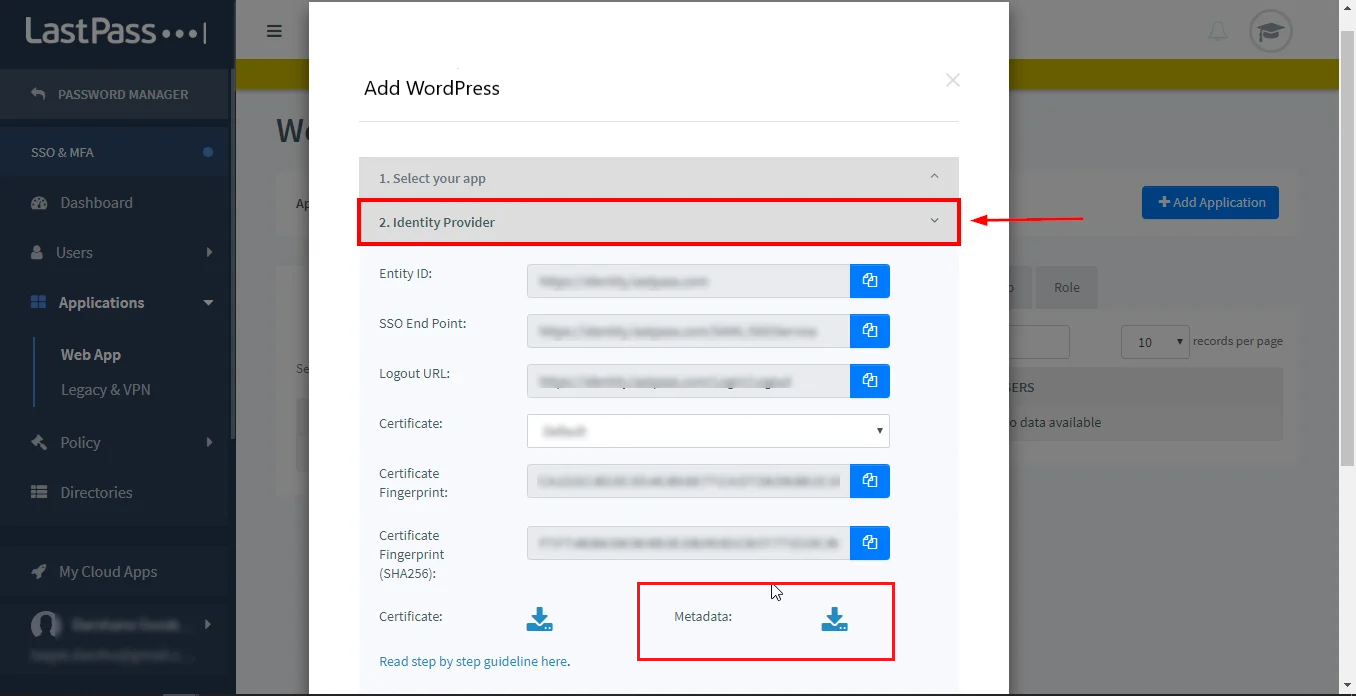

- Z Dostawca tożsamości Sekcja, Skopiuj wymagane informacje Lub Pobierz metadane Aby skonfigurować Dostawca usługi.

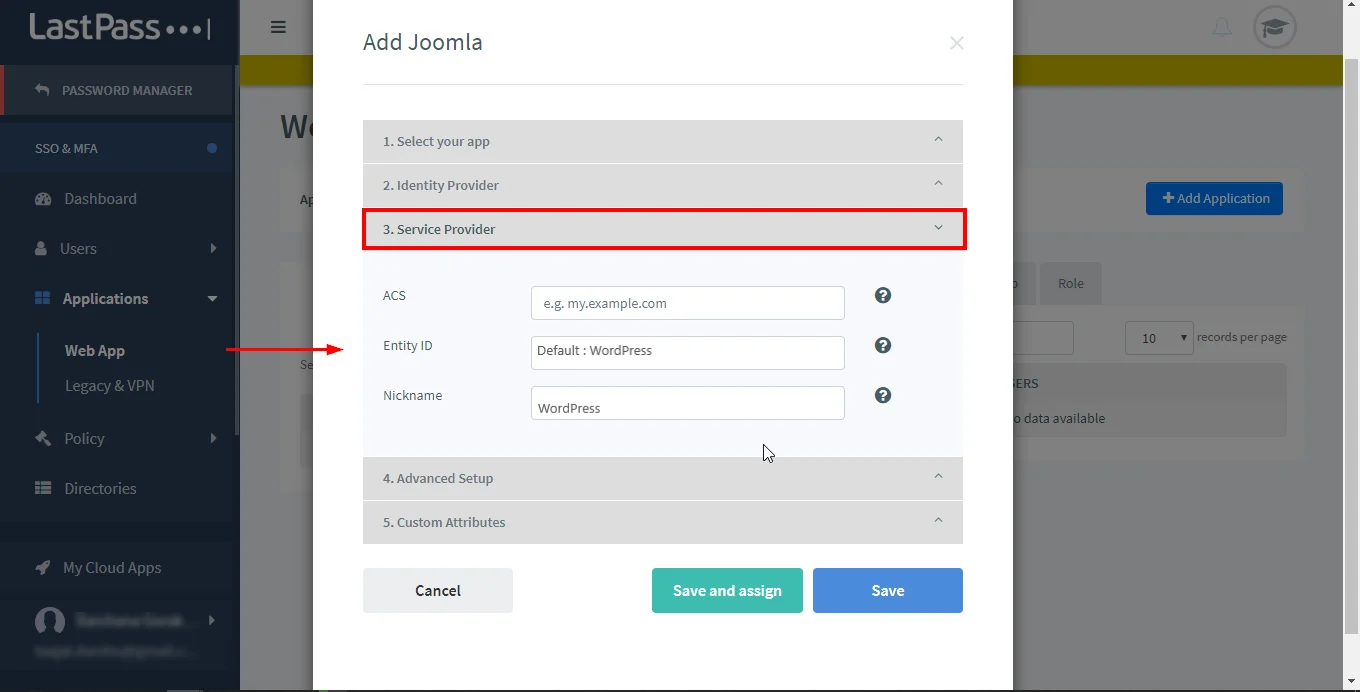

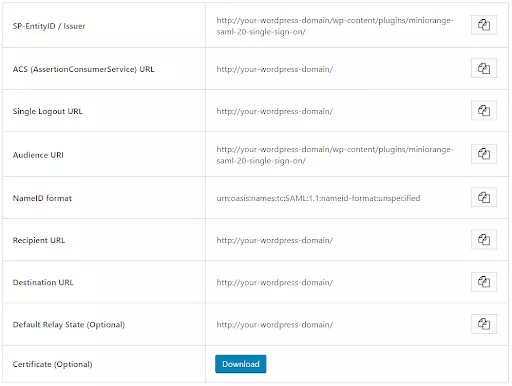

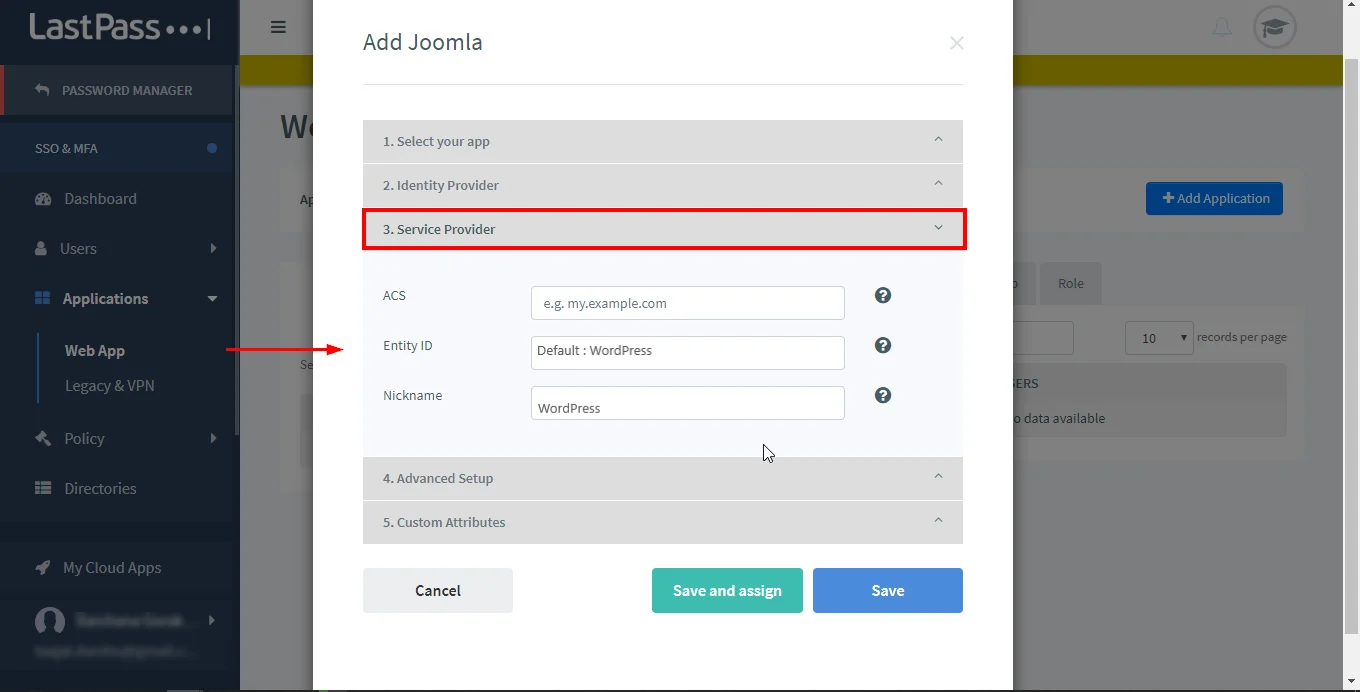

- w Dostawca usługi Sekcja, wprowadź wymagane szczegóły:

ACS ACS (AssertionConsumerService) URL z zakładki metadanych dostawcy usług wtyczki Identyfikator bytu SP Identyfikator / emitent z zakładki metadanych dostawcy usług Przezwisko WordPress

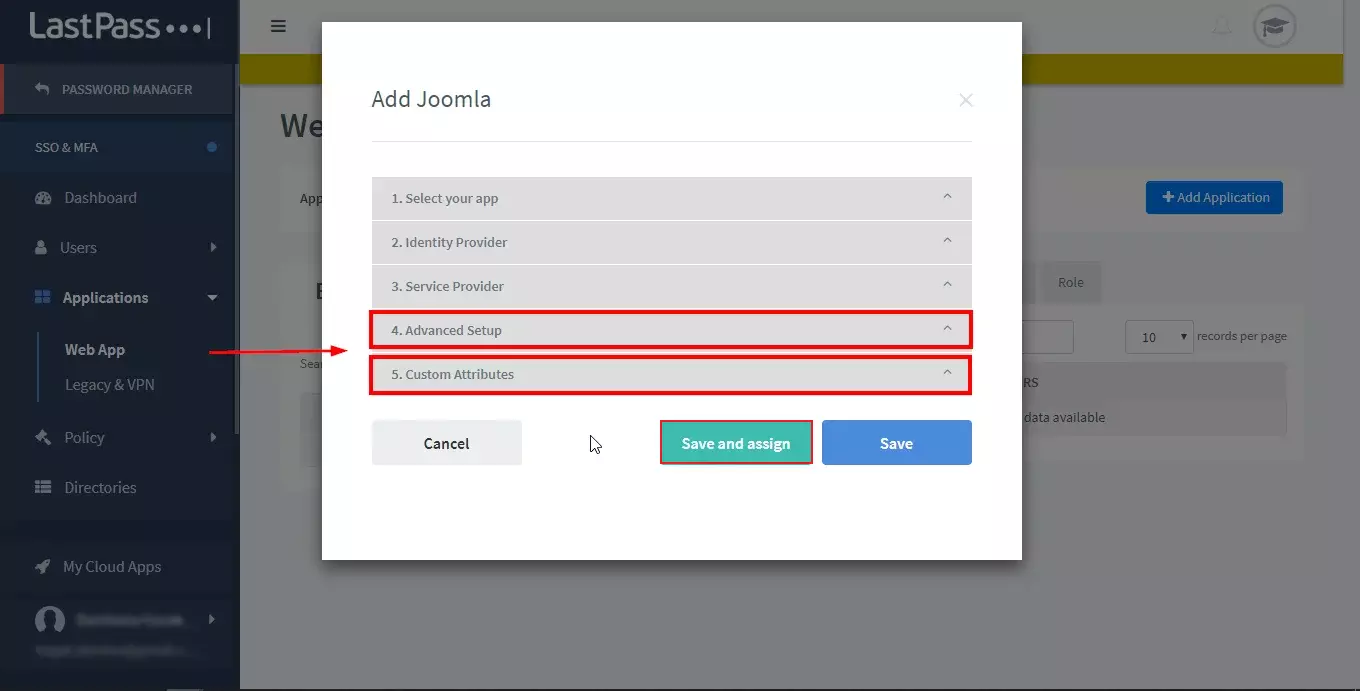

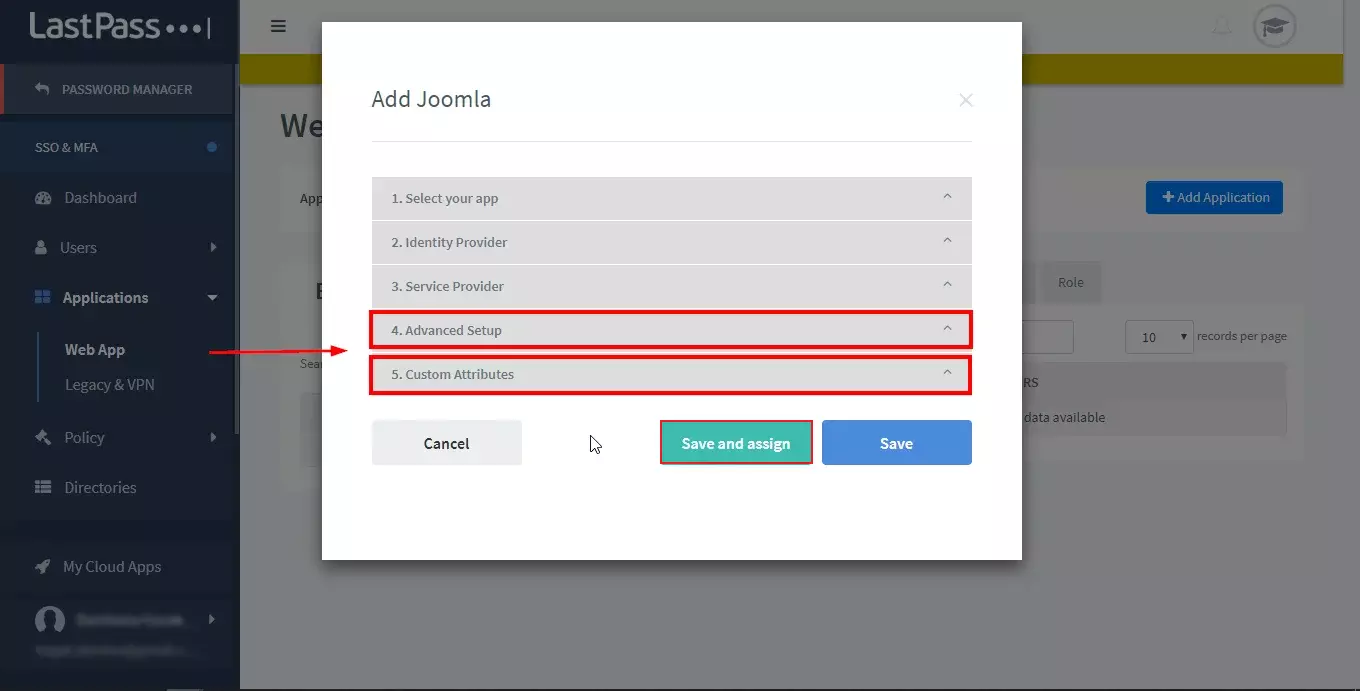

- Skonfiguruj Ustawienia zaawansowane I Niestandardowe atrybuty Zgodnie z wymogiem (opcjonalnie).

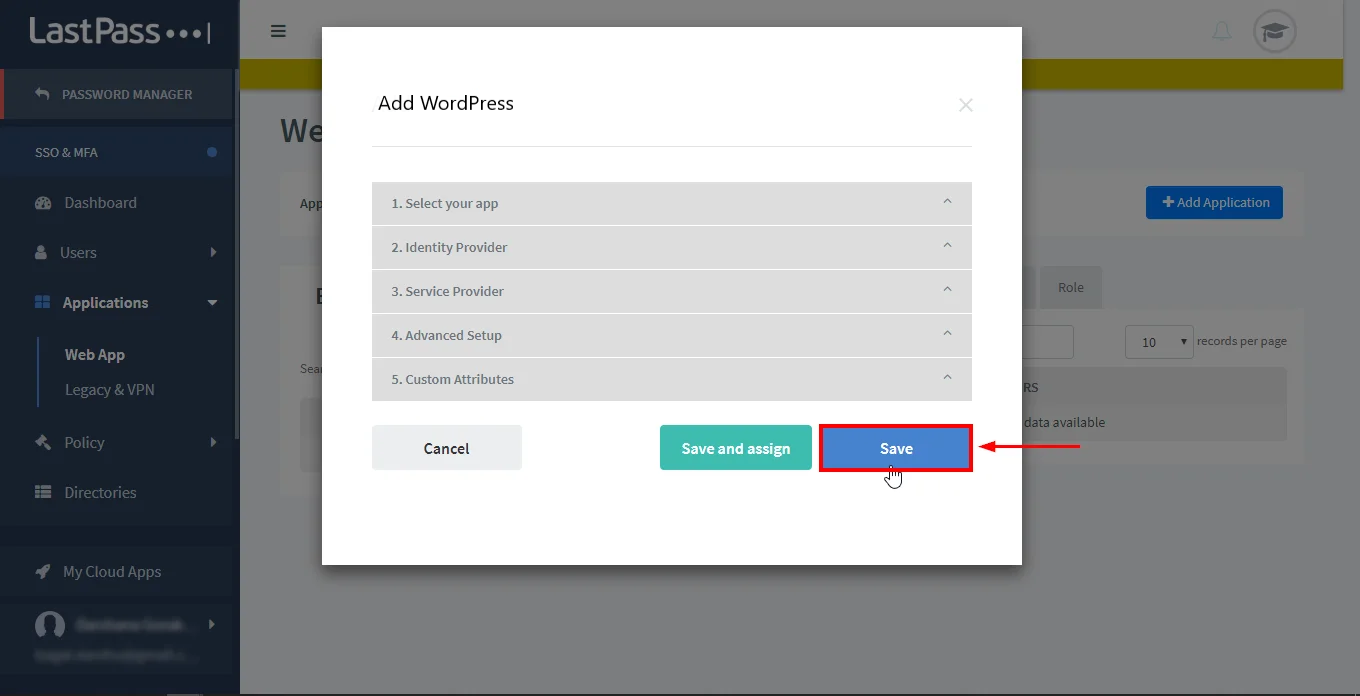

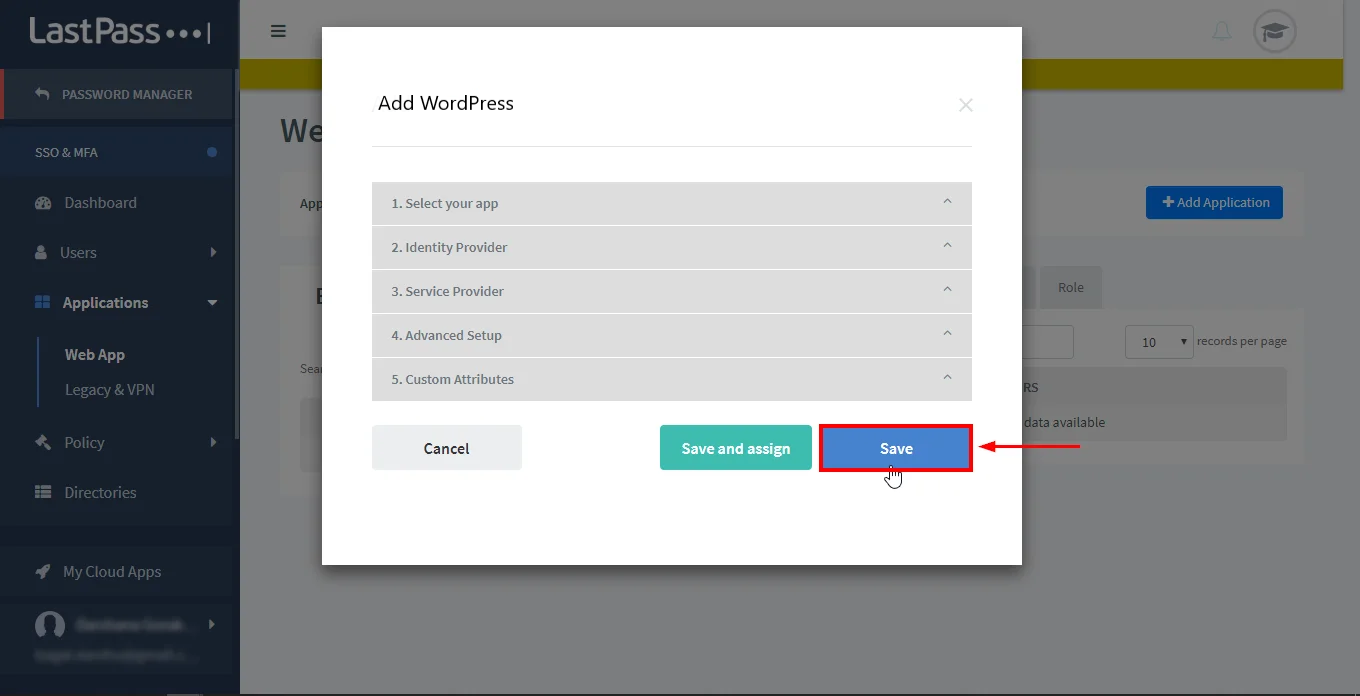

- Po zakończeniu całej konfiguracji kliknij Ratować.

Przez miniorange

WordPress Pojedynczy znak na logowanie SSO z Azure, Azure B2C, OKTA, ADFS, KeyCloak, Salesforce, Ping, Onelogin, Gsuite, Shibboleth i Many SAML IDPS [obsługa 24/7]

Testowane z 6.2

Kroki, aby skonfigurować logowanie LastPass pojedyncze podpisy (SSO) w WordPress (WP)

1. Konfiguracja LastPass jako IDP (dostawca tożsamości)

Wykonaj poniższe czynności, aby skonfigurować LastPass jako IDP

Skonfiguruj LastPass jako IDP

Skonfiguruj LastPass jako IDP

- W wtyczce Miniorange WordPress Saml sp SSO przejdź do SP (dostawca usług) metadane patka. Tutaj można znaleźć Metadane SP, takie jak URL ID encji SP i ACS (AssertionConsumerService), które są wymagane do skonfigurowania LastPass jako IDP (dostawca tożsamości).

- Zaloguj się do konsoli administratora LastPass.

- Z lewego menu kliknij Konsola administracyjna patka.

- Teraz kliknij SSO i MFA opcja.

- Pod Aplikacja Tab, kliknij Aplikacja internetowa.

- W prawym górnym rogu kliknij Dodaj aplikację przycisk, aby utworzyć nową aplikację.

- w Dodaj aplikację SSO Catalog SSO sekcja, przejdź do Wybierz swoją aplikację opcja.

- Wybierać Typ aplikacji Jak Zwyczaj i wprowadź swój Nazwa aplikacji.

- Z Dostawca tożsamości Sekcja Skopiuj wymagane informacje Lub Pobierz metadane Aby skonfigurować Dostawca usługi.

- w Dostawca usługi Sekcja, wprowadź wymagane szczegóły:

ACS ACS (AssertionConsumerService) URL z zakładki Metadata Service Metadata

PodłączIdentyfikator bytu SP Identyfikator / emitent z zakładki metadanych dostawcy usług Przezwisko WordPress

- Skonfiguruj Ustawienia zaawansowane I Niestandardowe atrybuty Zgodnie z wymogiem (opcjonalnie).

- Po zakończeniu całej konfiguracji kliknij Ratować.

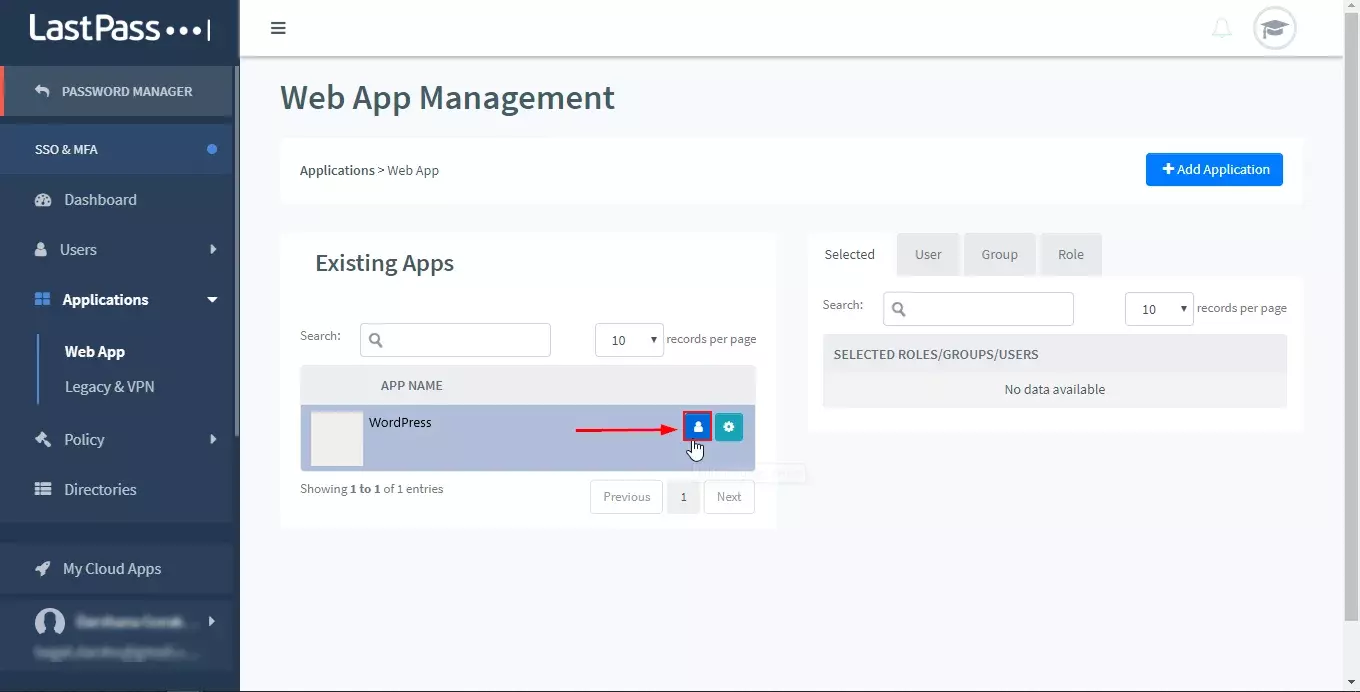

Przypisywanie grup/osób

- Przejdź do utworzonej aplikacji i kliknij kontakt Ikona w LastPass.

- Przypisać użytkowników zgodnie z Grupy użytkowników i kliknij Ratować.

- Pobierać Aplikacja MFA LastPass i zaloguj się, wykonując skanowanie kodów kreskowych/pocztę w telefonie komórkowym (opcjonalnie).

- Z powodzeniem skonfigurowałeś LastPass jako SAML IDP (dostawca tożsamości) do osiągnięcia logowania LastPass Single Sign-On (SSO), zapewniając bezpieczne logowanie LastPass do witryny WordPress (WP).

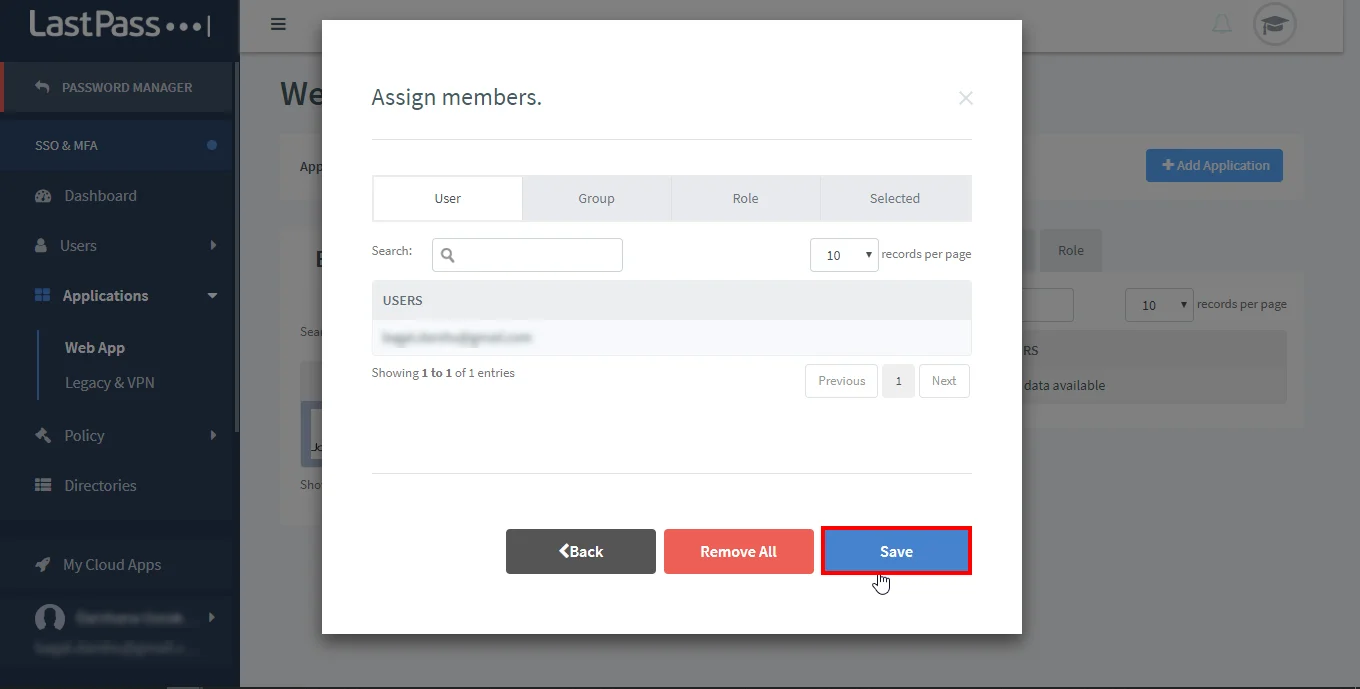

2. Konfigurowanie WordPress jako SP (dostawca usług)

We wtyczkach WordPress Saml SSO przejdź do zakładki konfiguracji dostawcy usługi wtyczki. Istnieją dwa sposoby skonfigurowania wtyczki WordPress SSO:

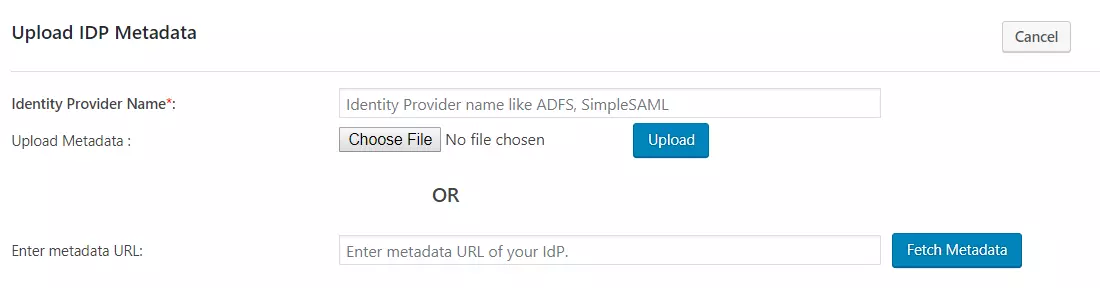

A. Przesyłając metadane IDP:

- Kliknij Prześlij metadane IDP przycisk.

- Wejdz do Dostawca tożsamości Nazwa

- Możesz albo Prześlij plik metadanych i kliknij Wgrywać przycisk lub użyj URL METADATA i kliknij Fetch Metadata.

B.Konfiguracja ręczna:

- Podaj wymagane ustawienia (i.mi. Nazwa dostawcy tożsamości, identyfikator encji IDP lub emitent, SAML Login URL, x.509 certyfikat), zgodnie z dostawcą tożsamości i kliknij przycisk Zapisz.

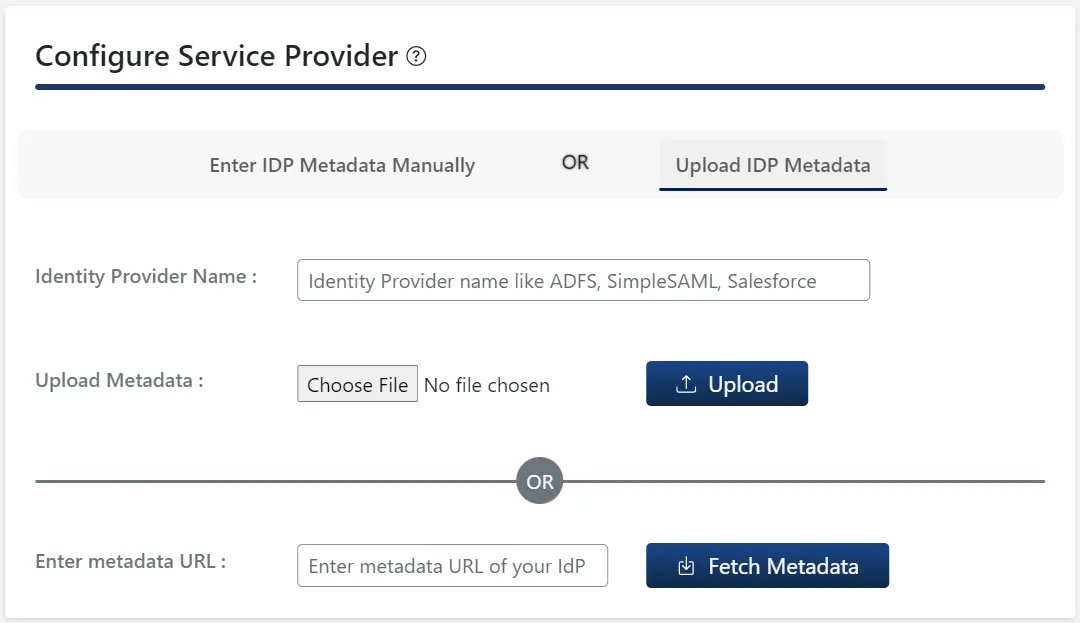

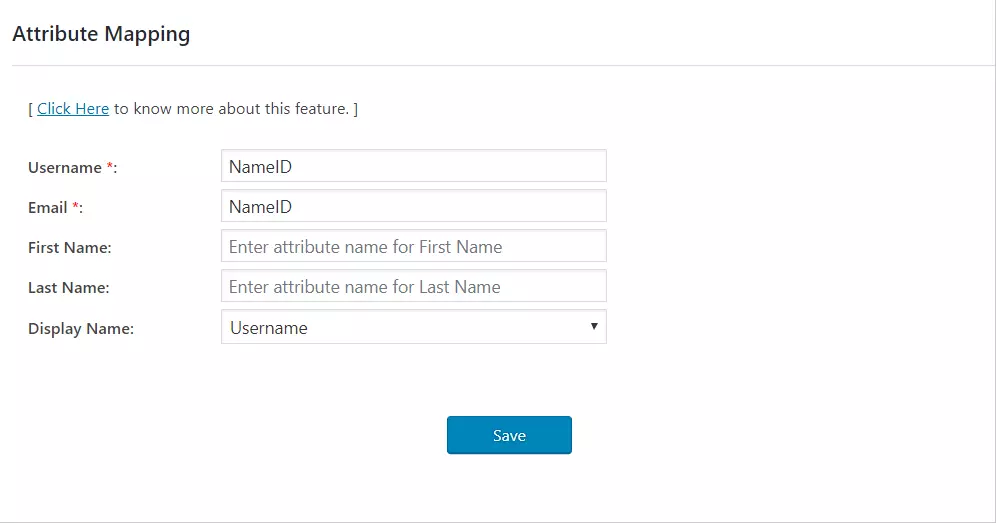

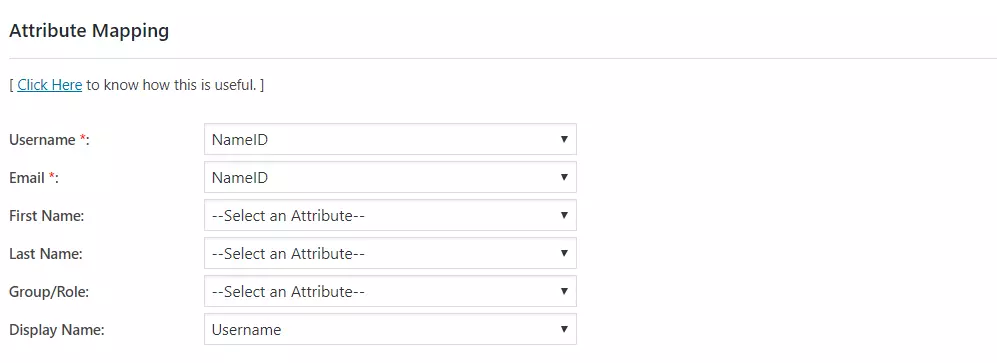

Krok 3: Mapowanie atrybutów

- Tylko w bezpłatnej wtyczce Nazwa jest obsługiwany dla atrybutów poczty e -mail i nazwy użytkownika użytkownika WordPress.

- Gdy użytkownik wykonuje SSO, wartość nazwy Wysłana przez IDP zostanie zmapowana na wiadomość e -mail i nazwę użytkownika WordPress.

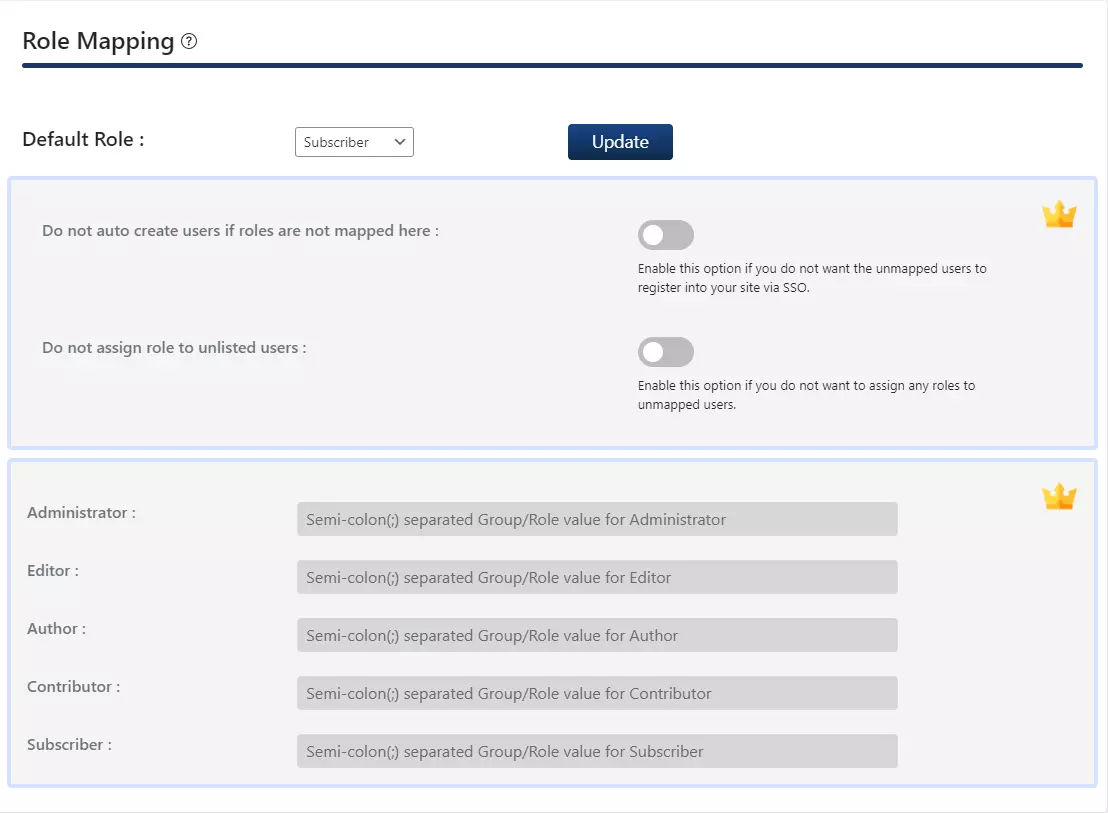

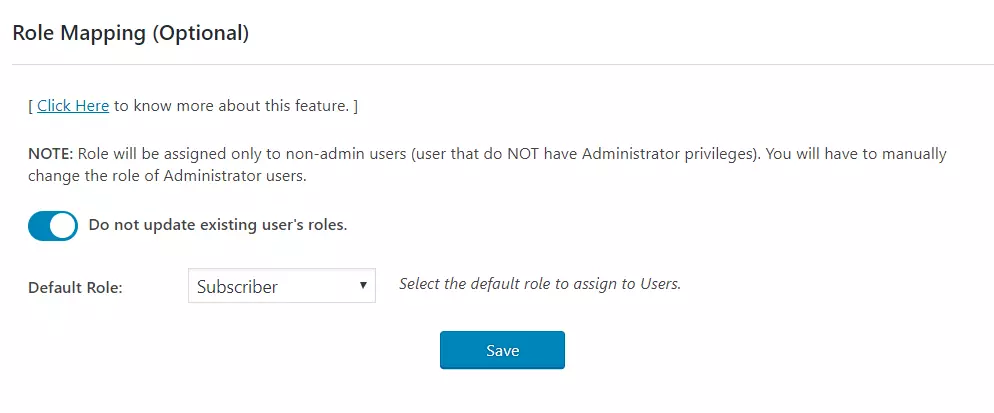

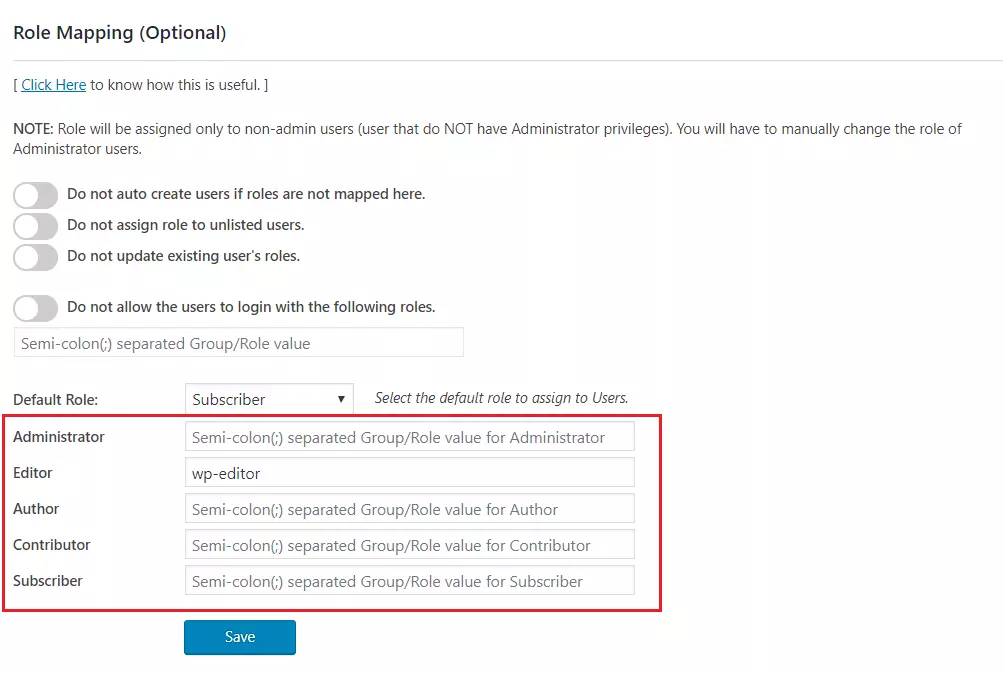

Krok 4: Mapowanie ról

- W bezpłatnej wtyczce możesz wybrać Domyślna rola które zostaną przypisane wszystkim użytkownikom niebędącym dorównowaniem, gdy wykonują SSO.

- Iść do Mapowanie atrybutów/ról zakładka i przejdź do Mapowanie ról Sekcja.

- Wybierz Domyślna rola i kliknij Aktualizacja przycisk.

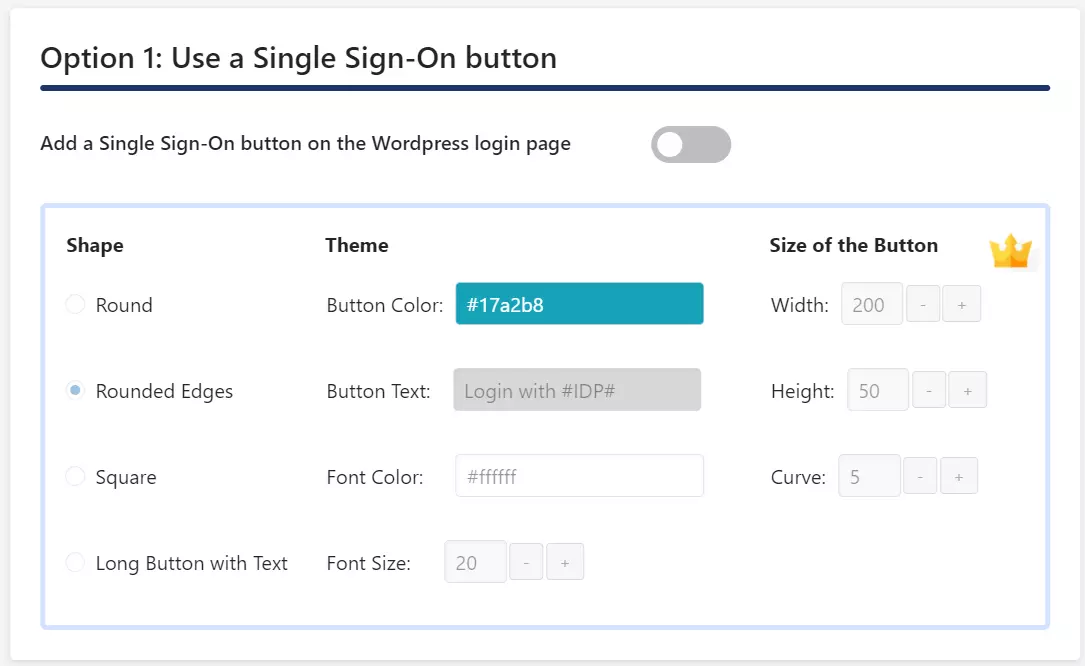

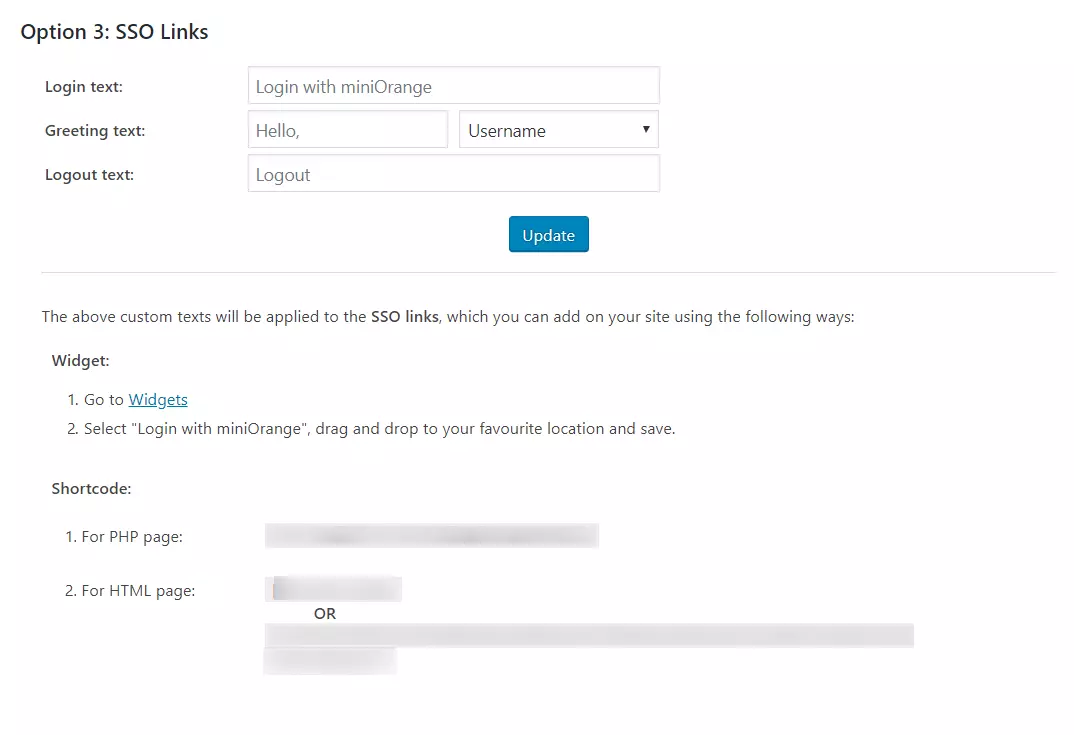

Krok 5: Ustawienia SSO

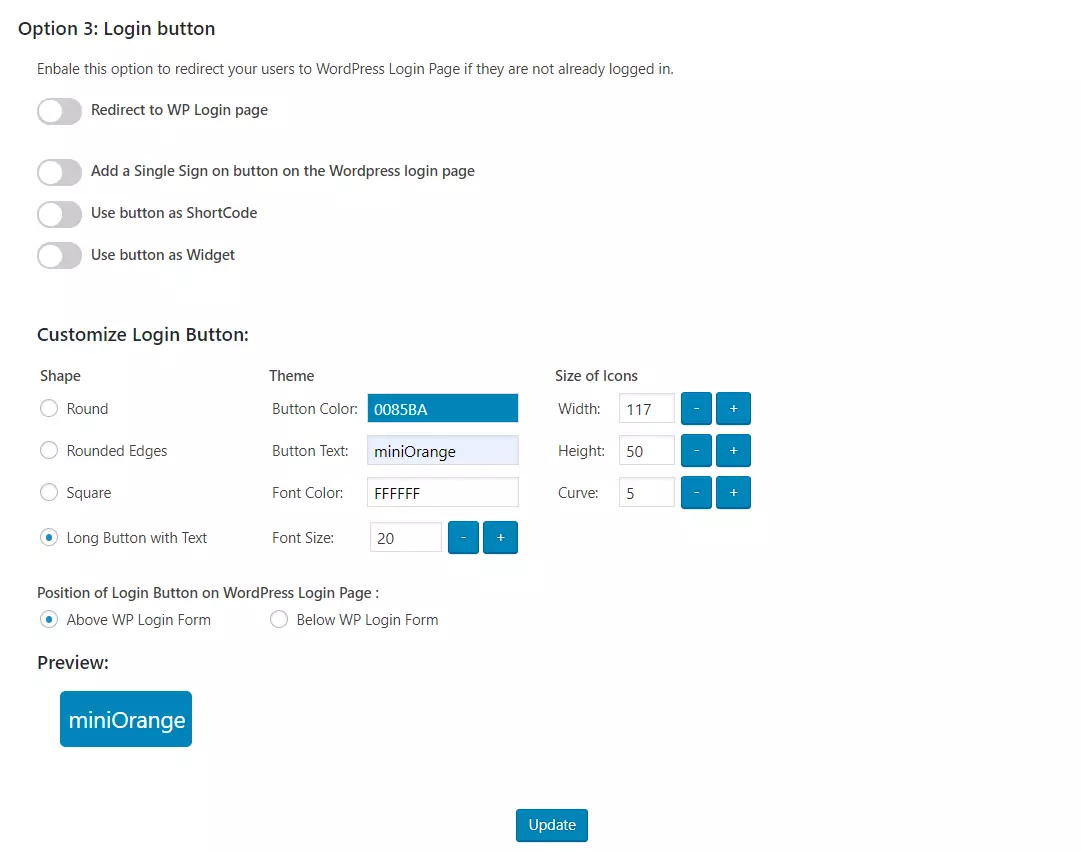

- W bezpłatnej wtyczce możesz dodać pojedynczy przycisk podpisania, włączając Dodaj pojedynczy przycisk podpisania na stronie logowania WordPress Włącz opcja 1.

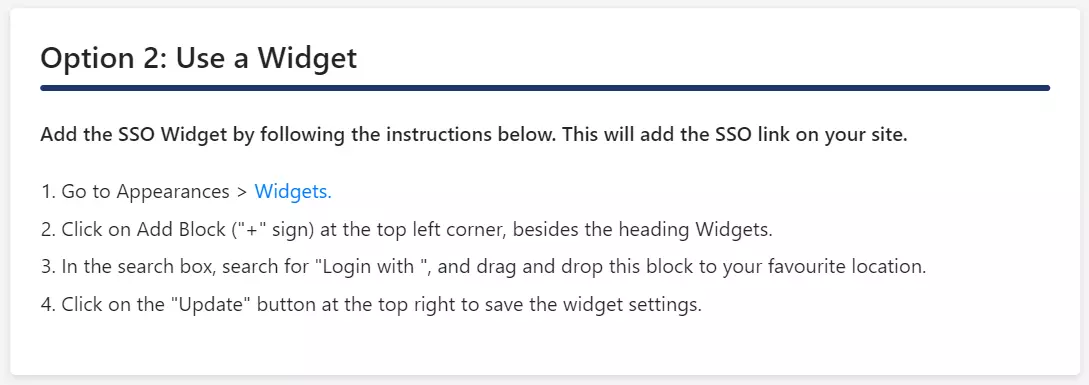

- Jeśli motyw WordPress obsługuje widżet logowania, możesz dodać widżet logowania, aby włączyć SPS-initited SP na Twojej stronie.

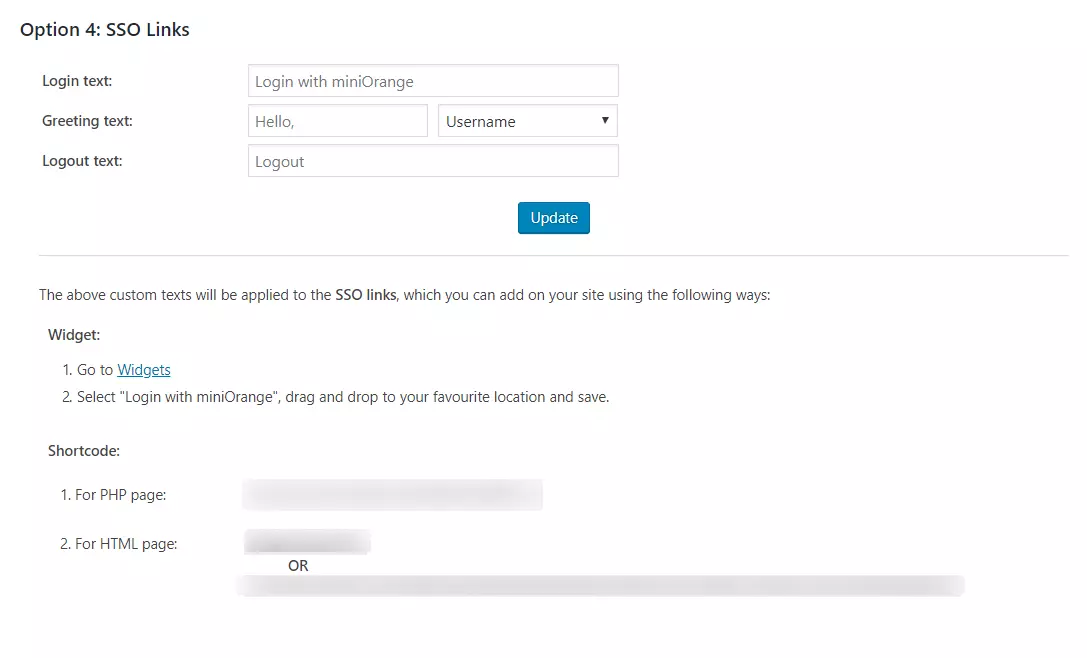

- Przejdź do zakładki do przekierowania i linków SSO i wykonaj podane kroki podane w ramach Opcja 2: Użyj widżetu Aby dodać widżet logowania na swojej stronie.

We wtyczkach WordPress Saml SSO przejdź do zakładki konfiguracji dostawcy usługi wtyczki. Istnieją dwa sposoby skonfigurowania wtyczki WordPress SSO:

A. Przesyłając metadane IDP:

- Kliknij Prześlij metadane IDP przycisk.

- Wejdz do Dostawca tożsamości Nazwa

- Możesz albo Prześlij plik metadanych i kliknij Wgrywać przycisk lub użyj URL METADATA i kliknij Fetch Metadata.

B.Konfiguracja ręczna:

- Podaj wymagane ustawienia (i.mi. Nazwa dostawcy tożsamości, identyfikator encji IDP lub emitent, SAML Login URL, x.509 certyfikat), zgodnie z dostawcą tożsamości i kliknij przycisk Zapisz.

Krok 3: Mapowanie atrybutów

- Mapowanie atrybutów Funkcja umożliwia mapowanie atrybuty użytkownika Wysłane przez IDP podczas SSO do atrybutów użytkownika w WordPress.

- W wtyczce WordPress Saml, przejdź do Mapowanie atrybutów/ról zakładka i wypełnij następujące pola w Mapowanie atrybutów Sekcja.

NOTATKA: Jeśli klikniesz przycisk Konfiguracji testu w zakładce konfiguracji dostawcy usług i uwierzytelnij się za pomocą IDP, możesz zobaczyć listę atrybutów wysyłanych przez IDP w karcie mapowania atrybutu/ról. Informacje te można wykorzystać do dostarczenia powyższego mapowania.

Krok 4: Mapowanie ról

W standardowej wtyczce możesz wybrać domyślną rolę, która zostanie przypisana do wszystkich użytkowników niebędących adminami, gdy wykonują SSO.

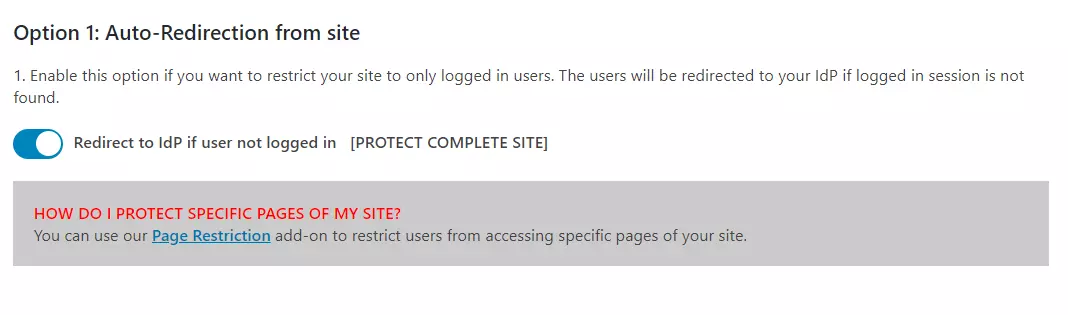

Krok 5: Ustawienia SSO

W standardowej wtyczce możesz włączyć SPO inicjowaną przez SP za pomocą następujących opcji.

Kroki:

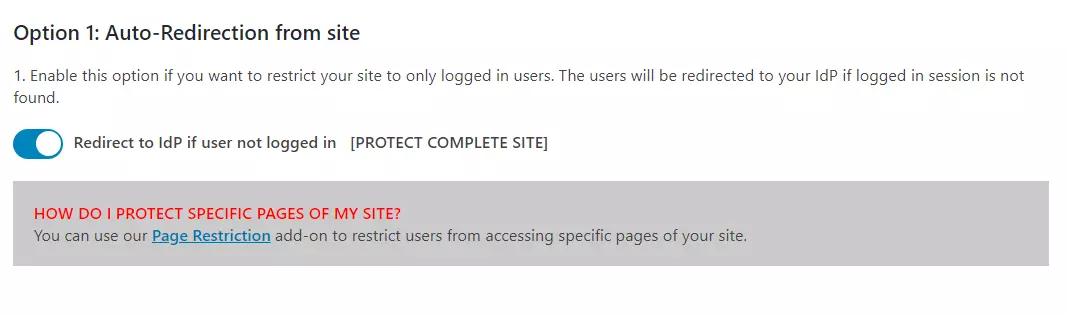

- Przejdź do zakładki do przekierowania i linków SSO wtyczki i przejdź do Opcja 1: Auto – przekierowanie z witryny.

- Włączać Przekieruj do IDP, jeśli użytkownik nie zalogowany [chroń kompletną witrynę]opcja.

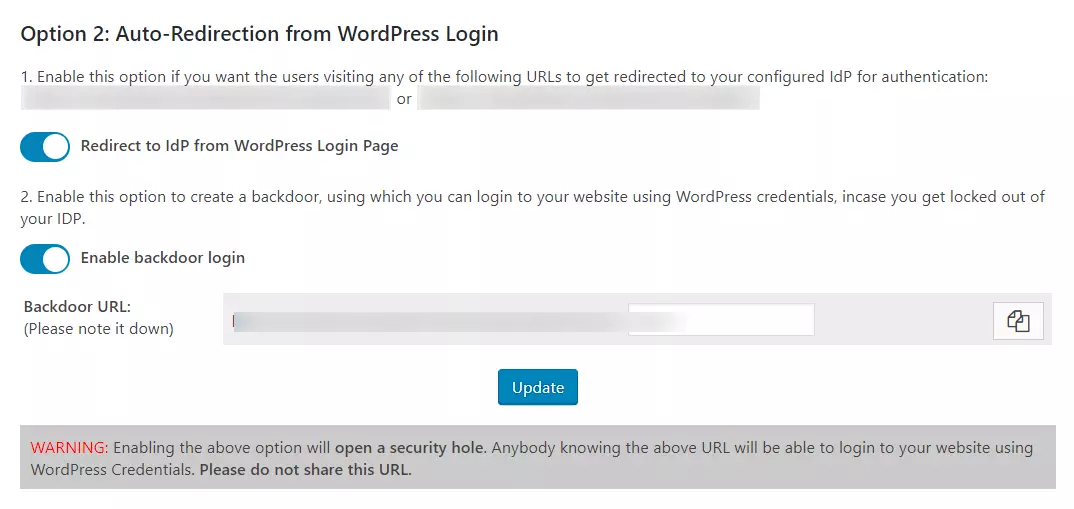

Kroki:

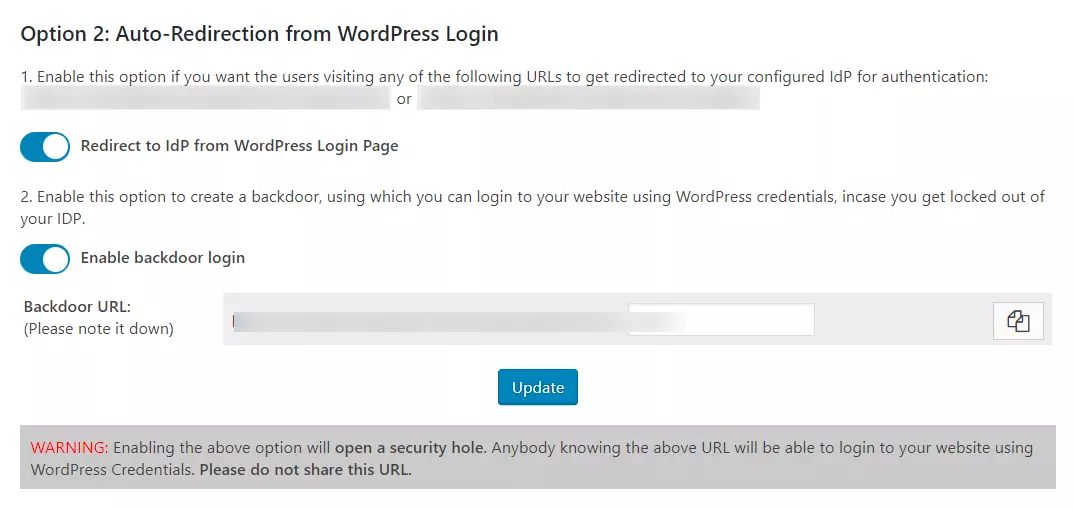

- Przejdź do zakładki do przekierowania i linków SSO wtyczki i przejdź do Opcja 2: Automatyczne przekierowanie z logowania WordPress.

- Włączać Przekieruj do IDP ze strony logowania WordPress opcja.

NOTATKA: Prosimy o włączenie logowania do tyłu i zanotuj adres URL Backdoor. Umożliwi to dostęp do strony logowania WordPress na wypadek zablokowania IDP.

We wtyczkach WordPress Saml SSO przejdź do zakładki konfiguracji dostawcy usługi wtyczki. Istnieją dwa sposoby skonfigurowania wtyczki WordPress SSO:

A. Przesyłając metadane IDP:

- Kliknij Prześlij metadane IDP przycisk.

- Wejdz do Nazwa dostawcy tożsamości

- Możesz albo Prześlij plik metadanych i kliknij Wgrywać przycisk lub użyj URL METADATA i kliknij Fetch Metadata.

- w Wtyczka premium, możesz Włącz automatyczną synchronizację dla URL METADATA który automatycznie zakształci konfigurację wtyczki zgodnie z metadanami IDP po ustalonym przedziale czasu

B.Konfiguracja ręczna:

- Podaj wymagane ustawienia (i.mi. Nazwa dostawcy tożsamości, identyfikator encji IDP lub emitent, SAML Login URL, x.509 certyfikat), zgodnie z Twoim Dostawca tożsamości i kliknij Ratować przycisk.

- W wtyczce premium możesz podać adres URL wylogowania SAML, aby uzyskać pojedynczy wylogowanie na swojej stronie WordPress.

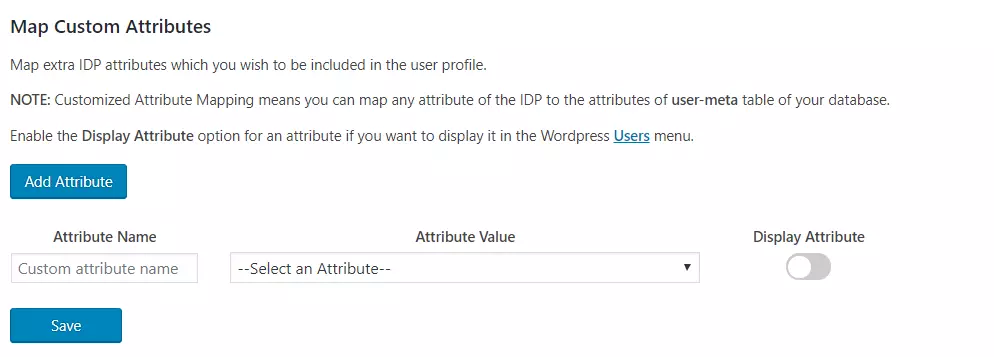

Krok 3: Mapowanie atrybutów

- Mapowanie atrybutów Funkcja umożliwia mapowanie atrybuty użytkownika Wysłane przez IDP podczas SSO do atrybutów użytkownika w WordPress.

- W wtyczce WordPress Saml, przejdź do Mapowanie atrybutów/ról zakładka i wypełnij następujące pola w Mapowanie atrybutów Sekcja.

- Niestandardowe mapowanie atrybutów: Ta funkcja umożliwia mapowanie dowolnego atrybutu wysłanego przez IDP do Usermeta Tabela WordPress.

Krok 4: Mapowanie ról

Ta funkcja pozwala przypisywać role użytkowników i zarządzać nimi, gdy wykonują SSO. Wraz z domyślnymi rólami WordPress jest to kompatybilne z wszelkimi niestandardowymi ról.

Krok 5: Ustawienia SSO

W wtyczce premium możesz włączyć SPS-initited SP za pomocą następujących opcji.

Kroki:

- Przejdź do zakładki do przekierowania i linków SSO wtyczki i przejdź do Opcja 1: Auto-redirection z witryny.

- Włączać Przekieruj do IDP, jeśli użytkownik nie zalogowany [chroń kompletną witrynę] opcja.

Kroki:

- Przejdź do zakładki do przekierowania i linków SSO wtyczki i przejdź do Opcja 2: Automatyczne przekierowanie z logowania WordPress.

- Włączać Przekieruj do IDP ze strony logowania WordPress opcja.

NOTATKA: Prosimy o włączenie logowania do tyłu i zanotuj adres URL Backdoor. Umożliwi to dostęp do strony logowania WordPress na wypadek zablokowania logowania IDP.

LastPass

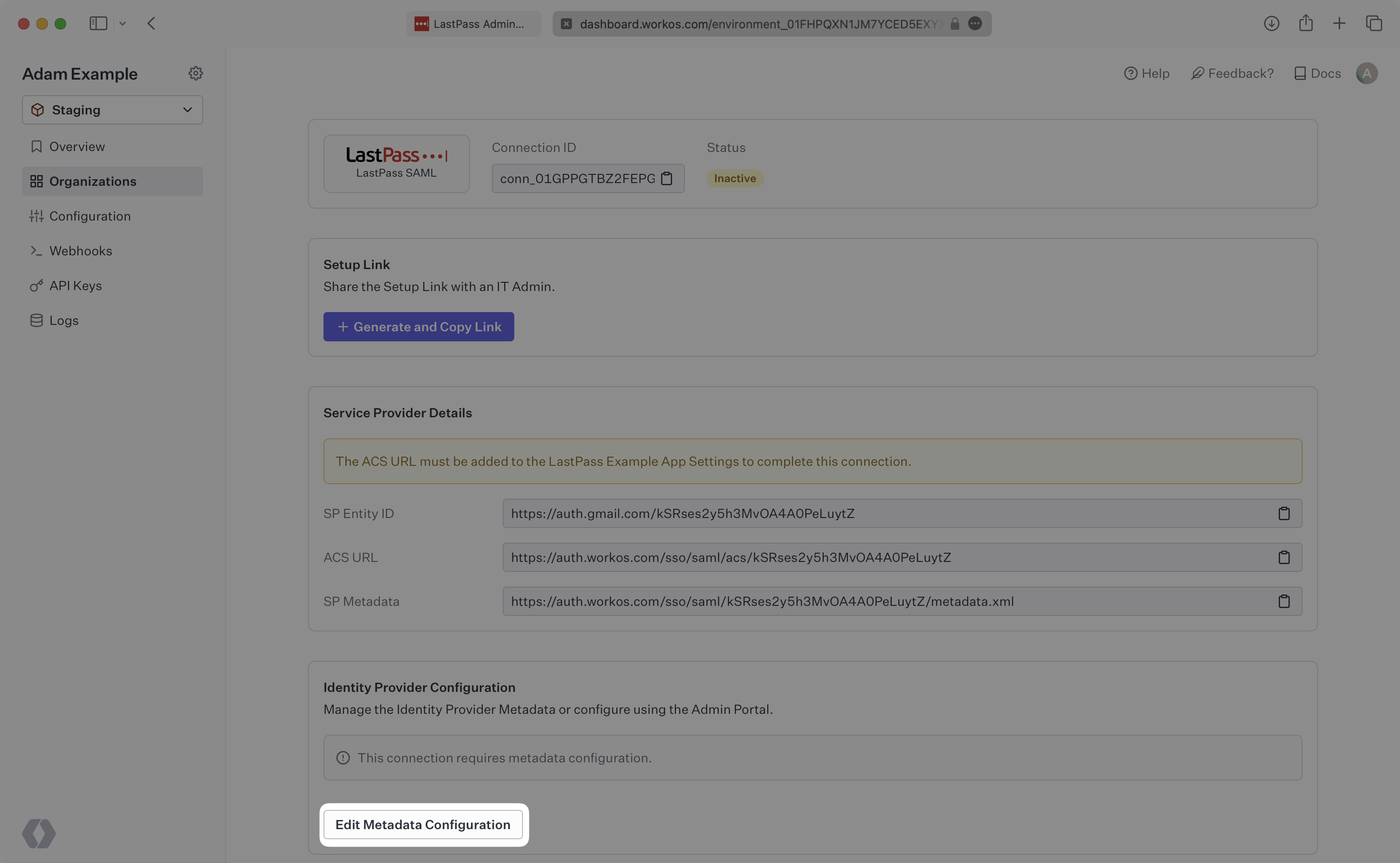

Każdy dostawca tożsamości SSO wymaga konkretnych informacji, aby utworzyć i skonfigurować nowe połączenie. Często informacje wymagane do utworzenia połączenia będą się różnić w zależności od dostawcy tożsamości.

Aby utworzyć połączenie SAML LastPass, ty’LL potrzebuje pliku metadanych XML IDP.

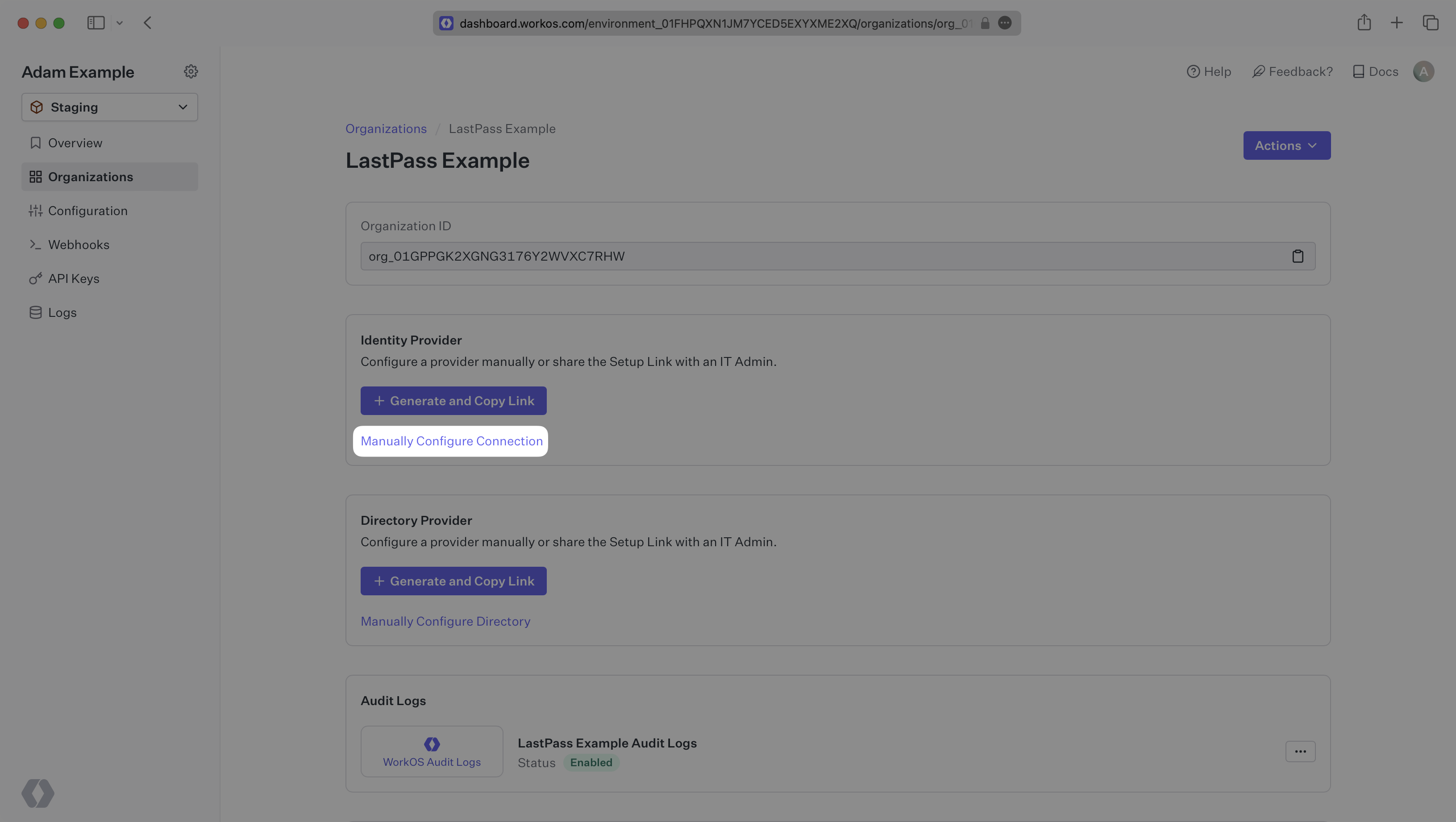

Zacznij od logowania się do pulpitu WorkOS i przejrzyj się do “Organizacje” Zakładka na lewym pasku nawigacyjnym.

Wybierz organizację’D chciałbym skonfigurować połączenie SAML LastPass i wybrać “Ręcznie skonfiguruj połączenie” pod “Dostawca tożsamości”.

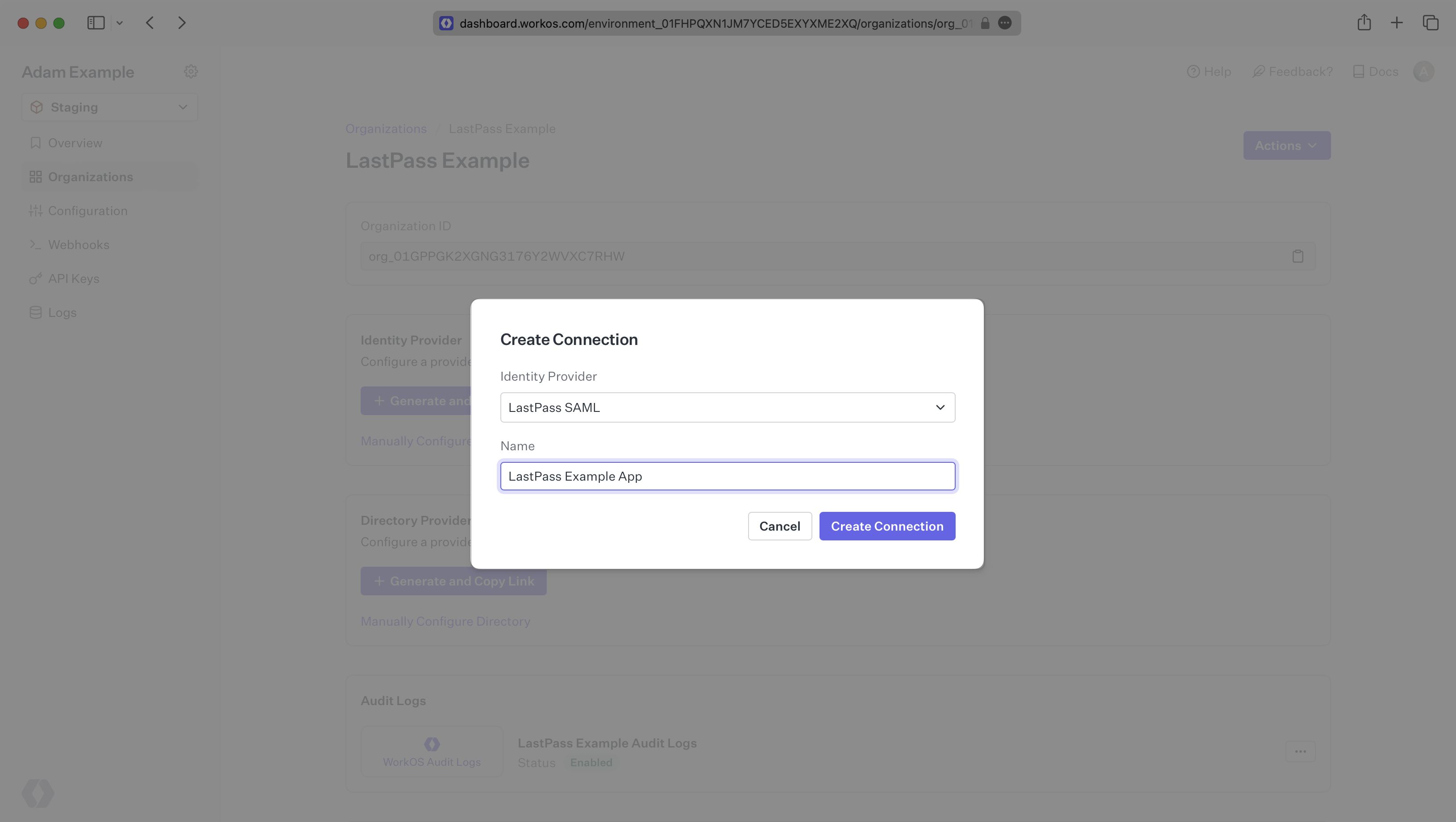

Wybierać “LastPass Saml” Z rozwijania dostawcy tożsamości wprowadź opisową nazwę połączenia, a następnie wybierz “Utwórz połączenie” przycisk.

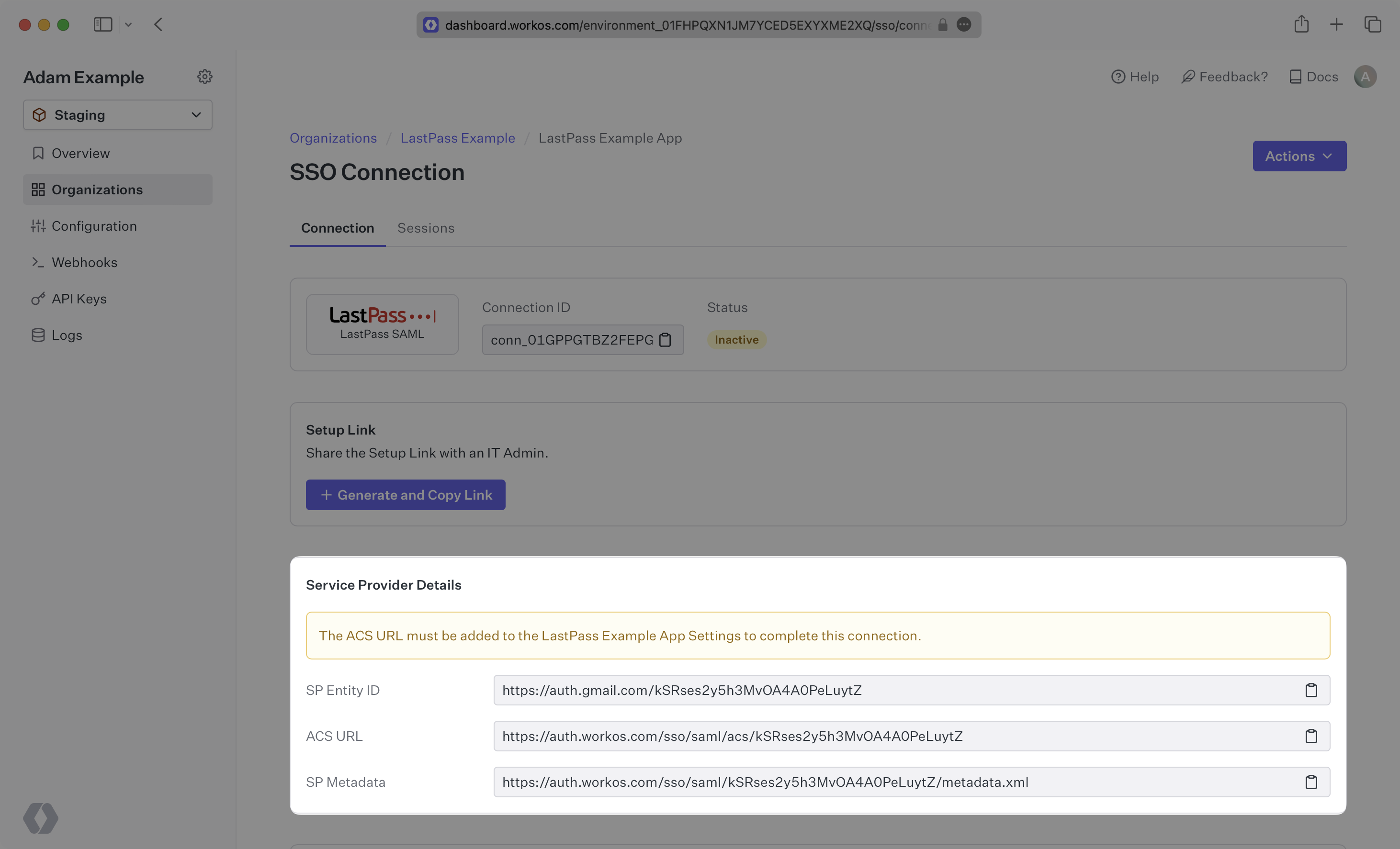

Co zapewnia WorkO

WorkOS zapewnia adres URL ACS, ID jednostki SP i URL metadanych SP. Oni’ponownie dostępne w ustawieniach połączenia w pulpicie nawigacyjnym WorkOS

Co ty’potrzeba

Następnie podaj plik metadanych IDP. Zwykle informacje te będą pochodzić od klienta przedsiębiorstwa’s zespół zarządzający IT, kiedy skonfigurowali Twoją aplikację’S Saml 2.0 Konfiguracja w ich konsoli administracyjnej LastPass. Ale jeśli tak nie jest w przypadku konfiguracji, kolejne kroki pokażą, jak go uzyskać.

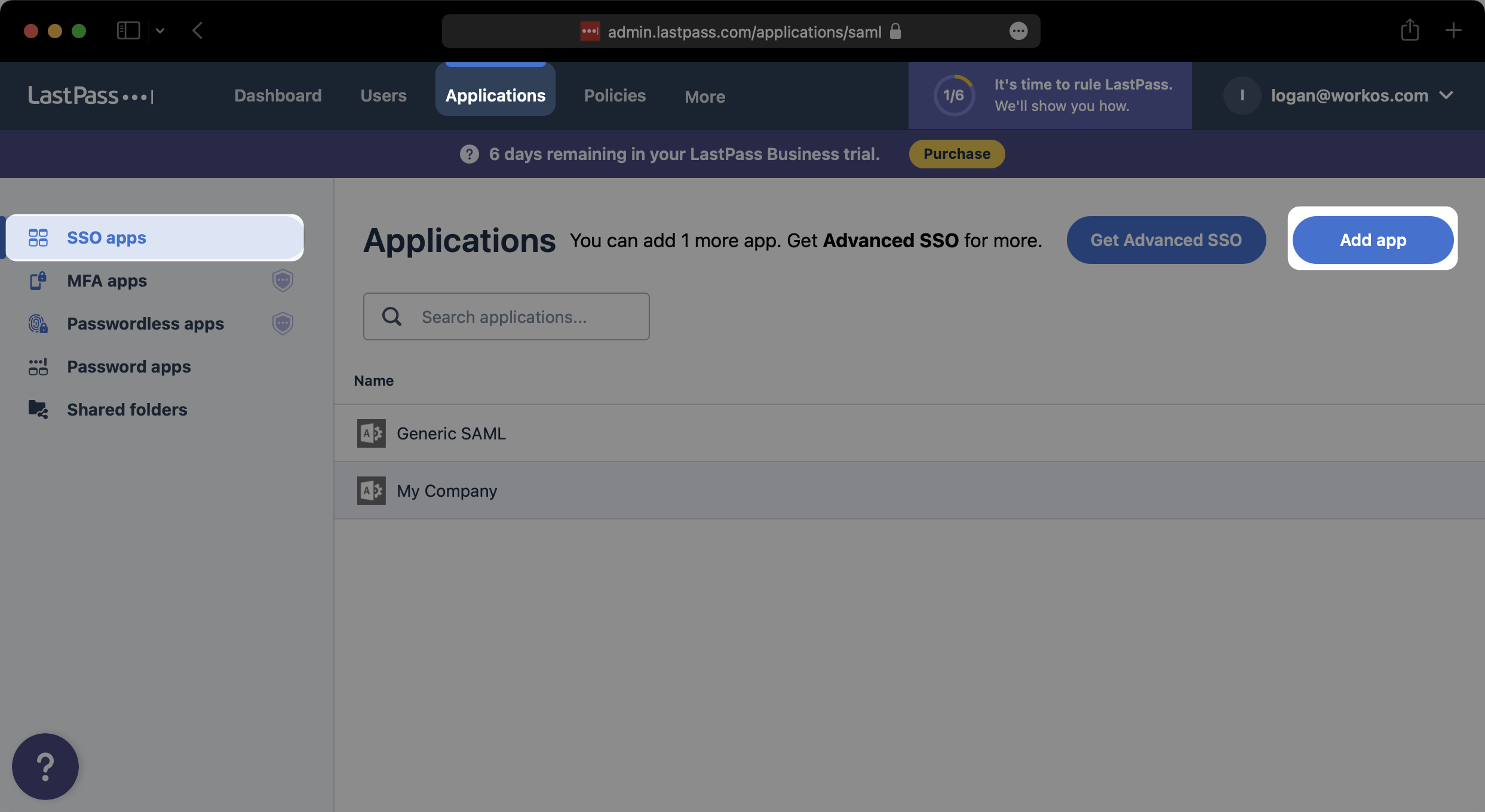

1 . Wybierz lub utwórz swoją aplikację

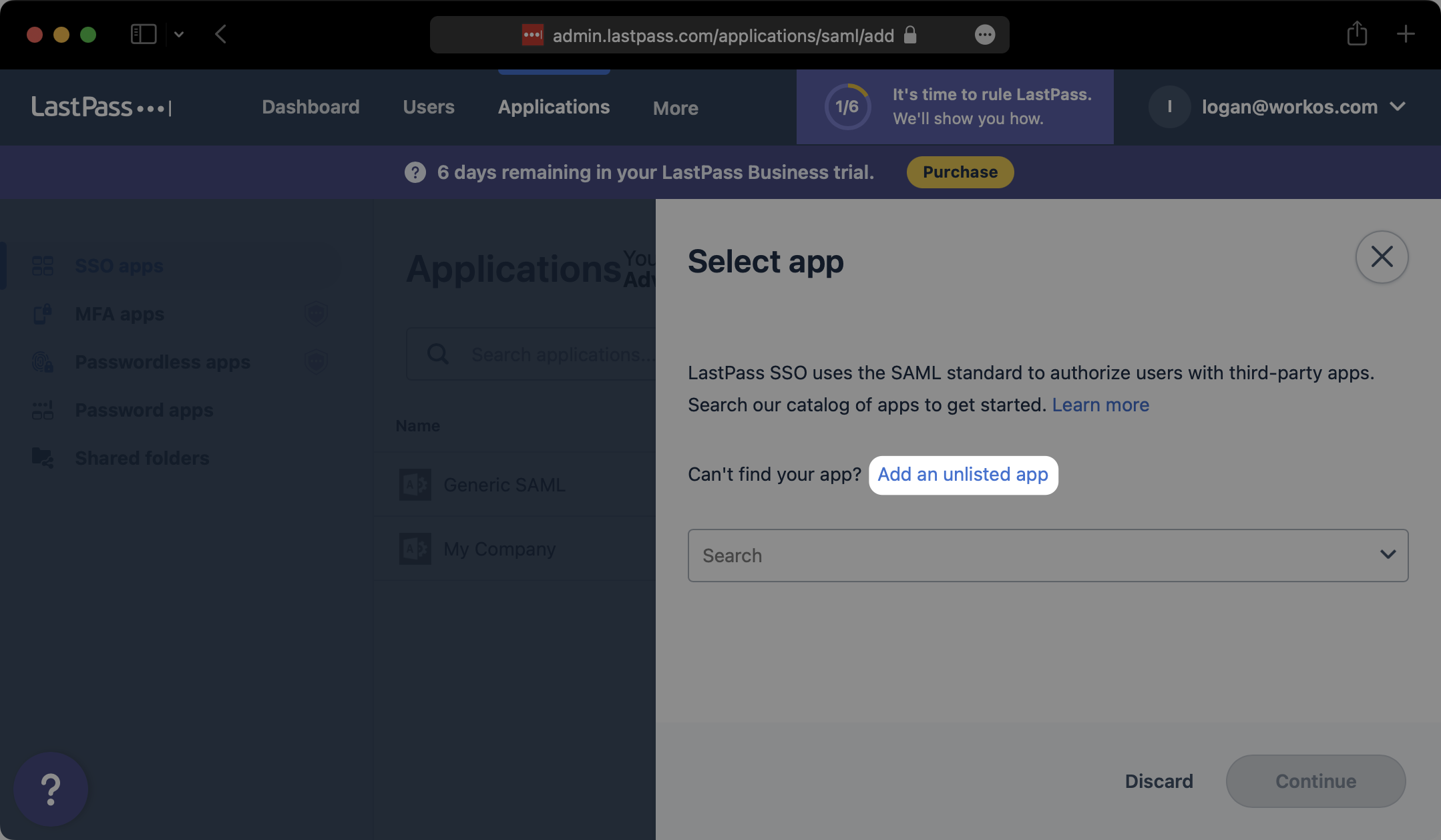

, Przejdź do konsoli administracyjnej i wybierz “Aplikacje” Na najlepszej nawigacji. Następnie wybierz “Aplikacje SSO” z nawigacji z lewej strony. Jeśli Twoja aplikacja jest już utworzona, wybierz ją z listy aplikacji i przejdź do kroku 2. W przeciwnym razie wybierz “Dodaj aplikację”.

W modcu, który się pojawia, kliknij “Dodaj nienotowaną aplikację”.

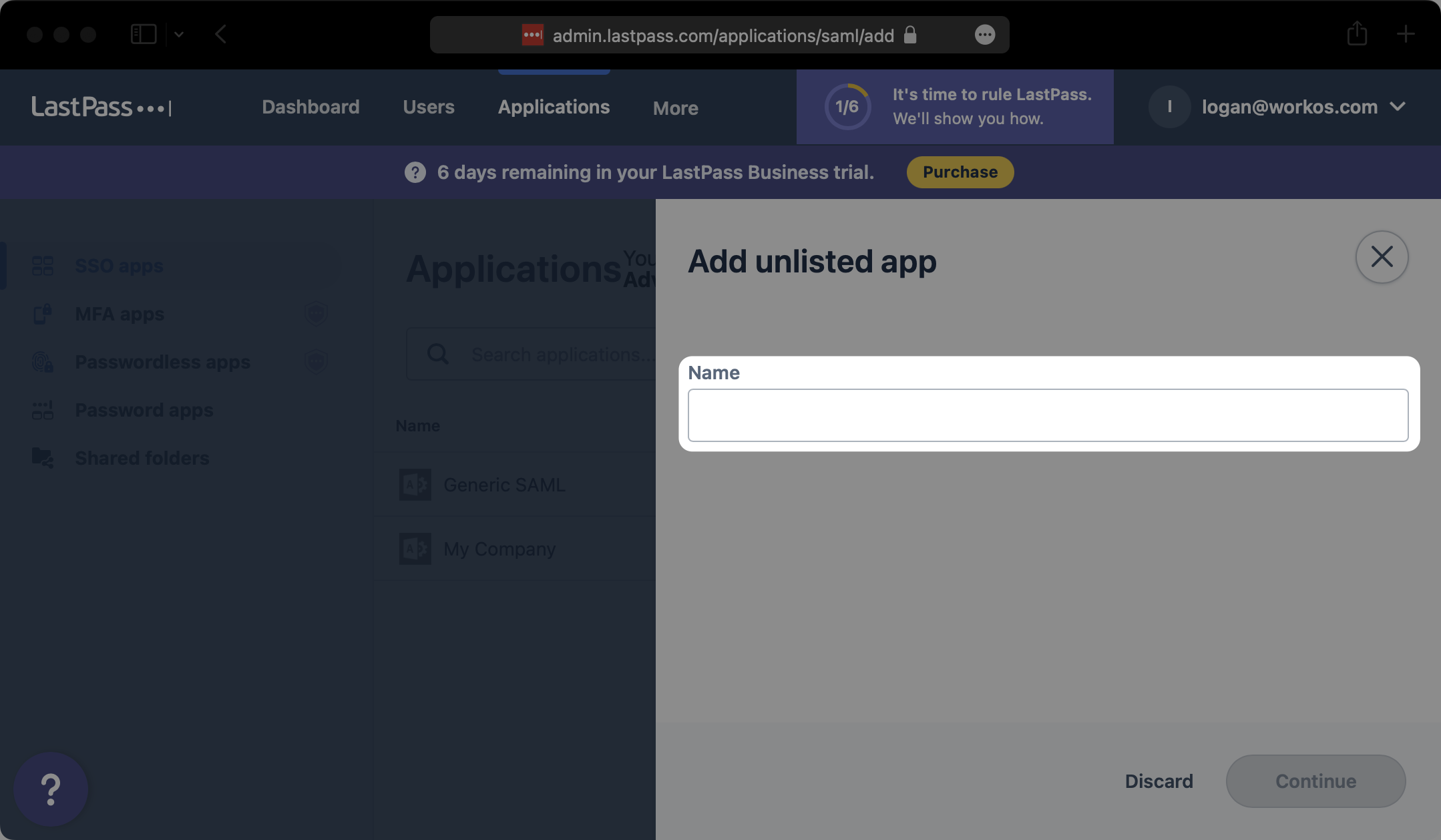

Podaj swoją aplikację SAML opisową nazwę i wybierz “Kontynuować”.

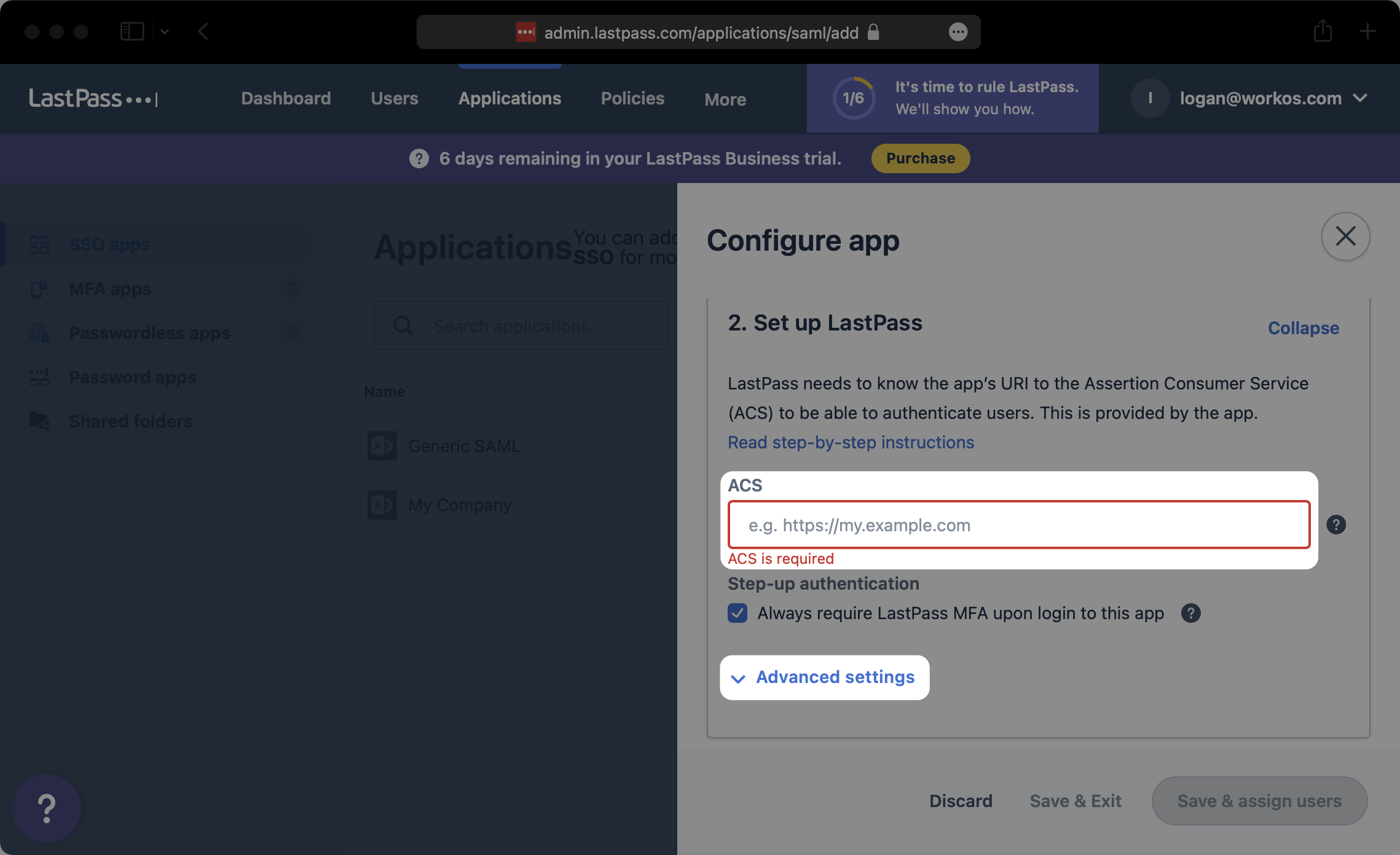

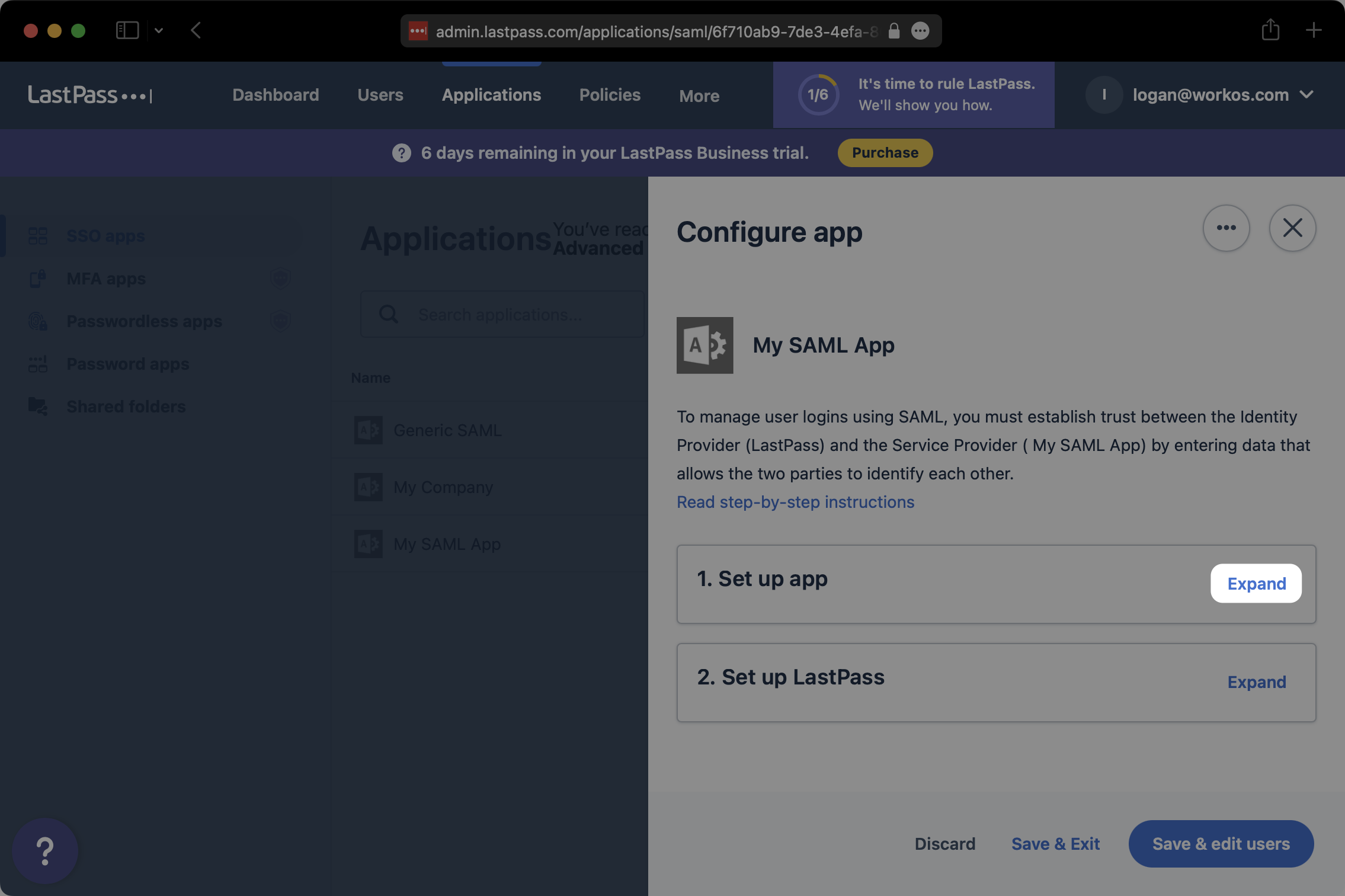

2 . Początkowa konfiguracja aplikacji SAML

Pod “Ustaw LastPass” sekcja “Konfiguruj aplikację” Modalny, Wprowadź adres URL ACS z szczegółów połączenia Dashboard Woros “ACS”. Następnie kliknij “Zaawansowane ustawienia”.

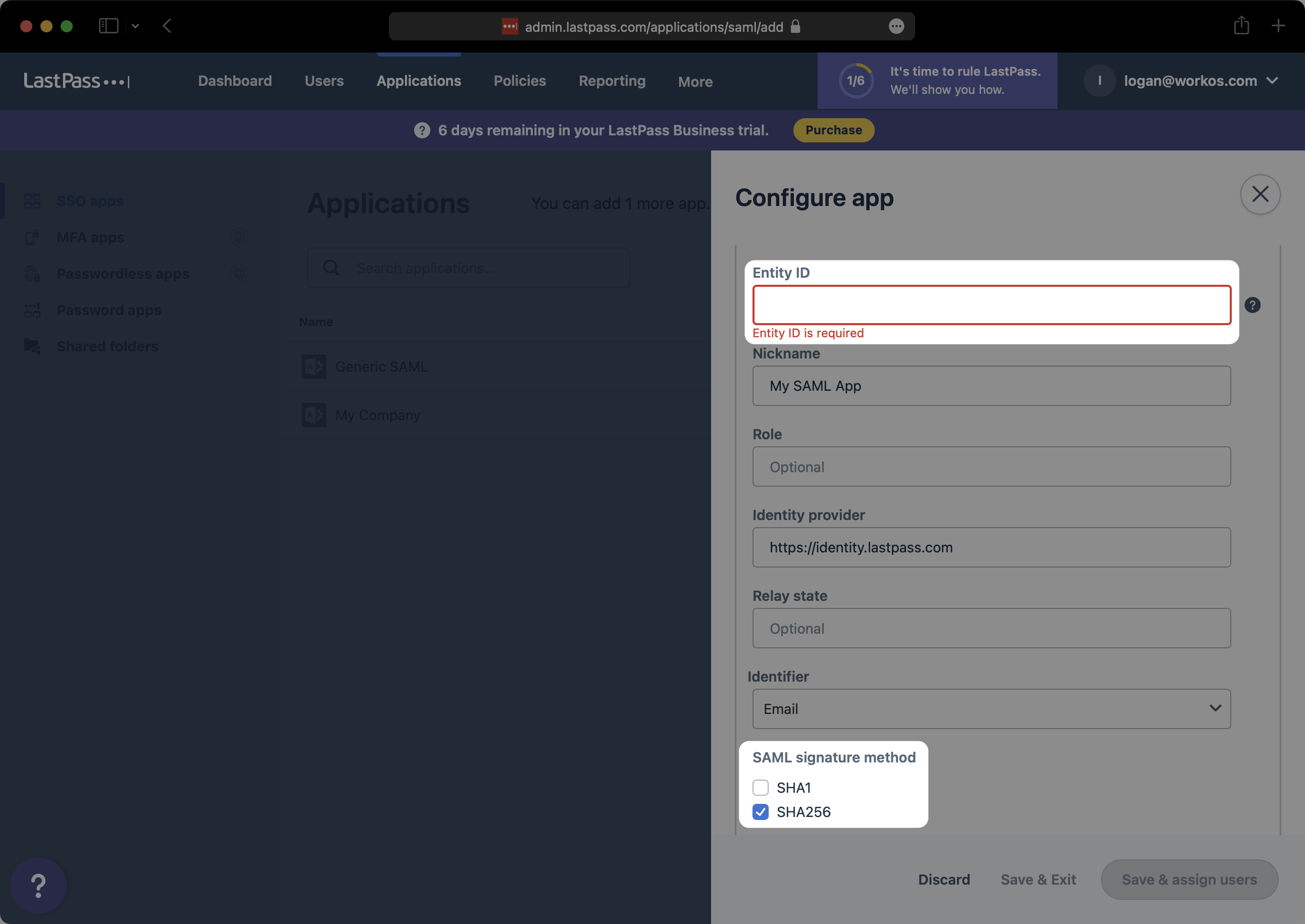

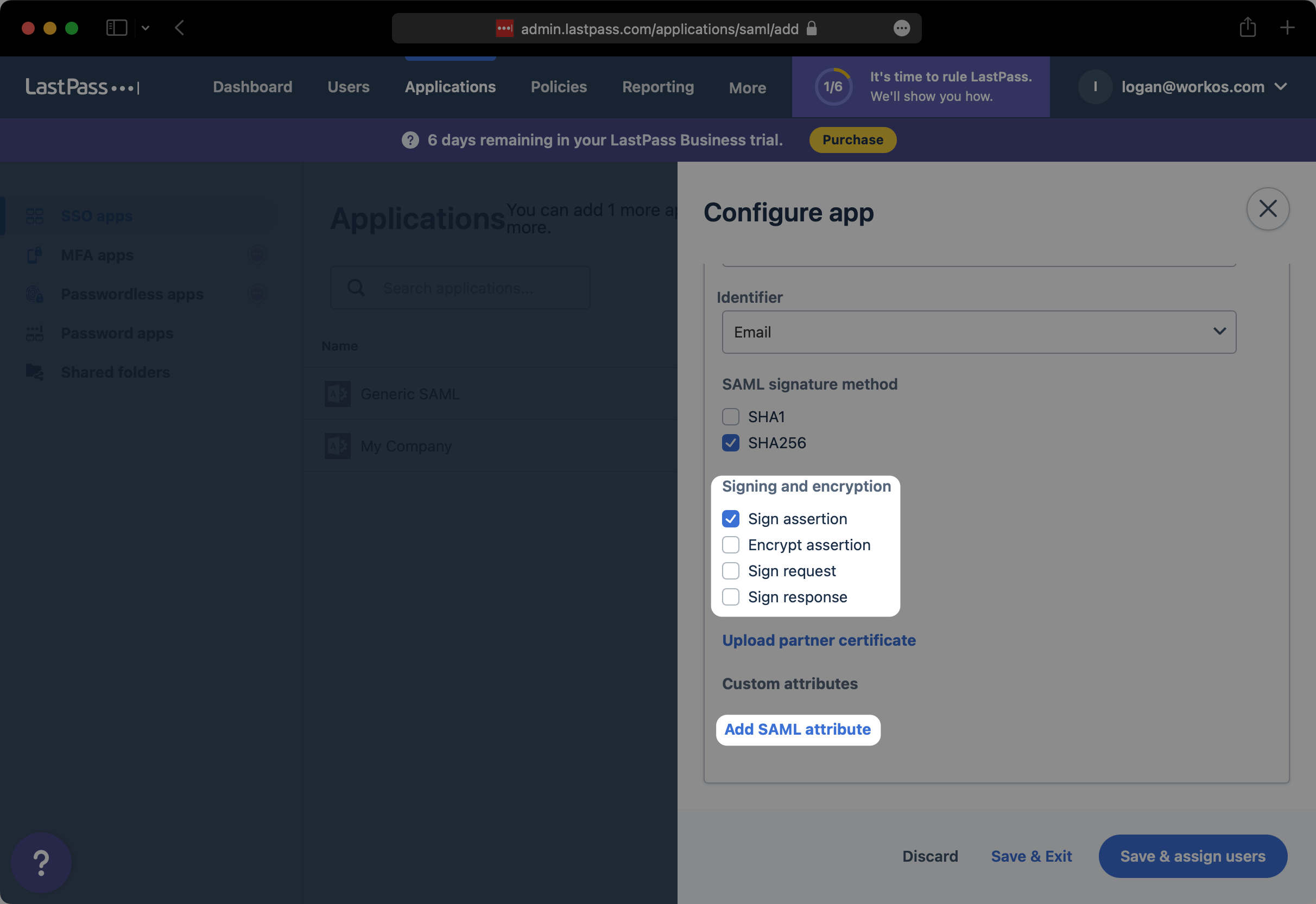

Pod “Identyfikator bytu”, Wprowadź identyfikator encji SP z szczegółów połączenia pulpitu nawigacyjnego Works. Dalej, pod “Metoda podpisu SAML”, wybierać “SHA256”.

Pod “Podpisanie i szyfrowanie”, Upewnij się, że przynajmniej wybrałeś “Znakomicie”. Następnie kliknij “Dodaj atrybut SAML”.

3 . Skonfiguruj aplikację SAML

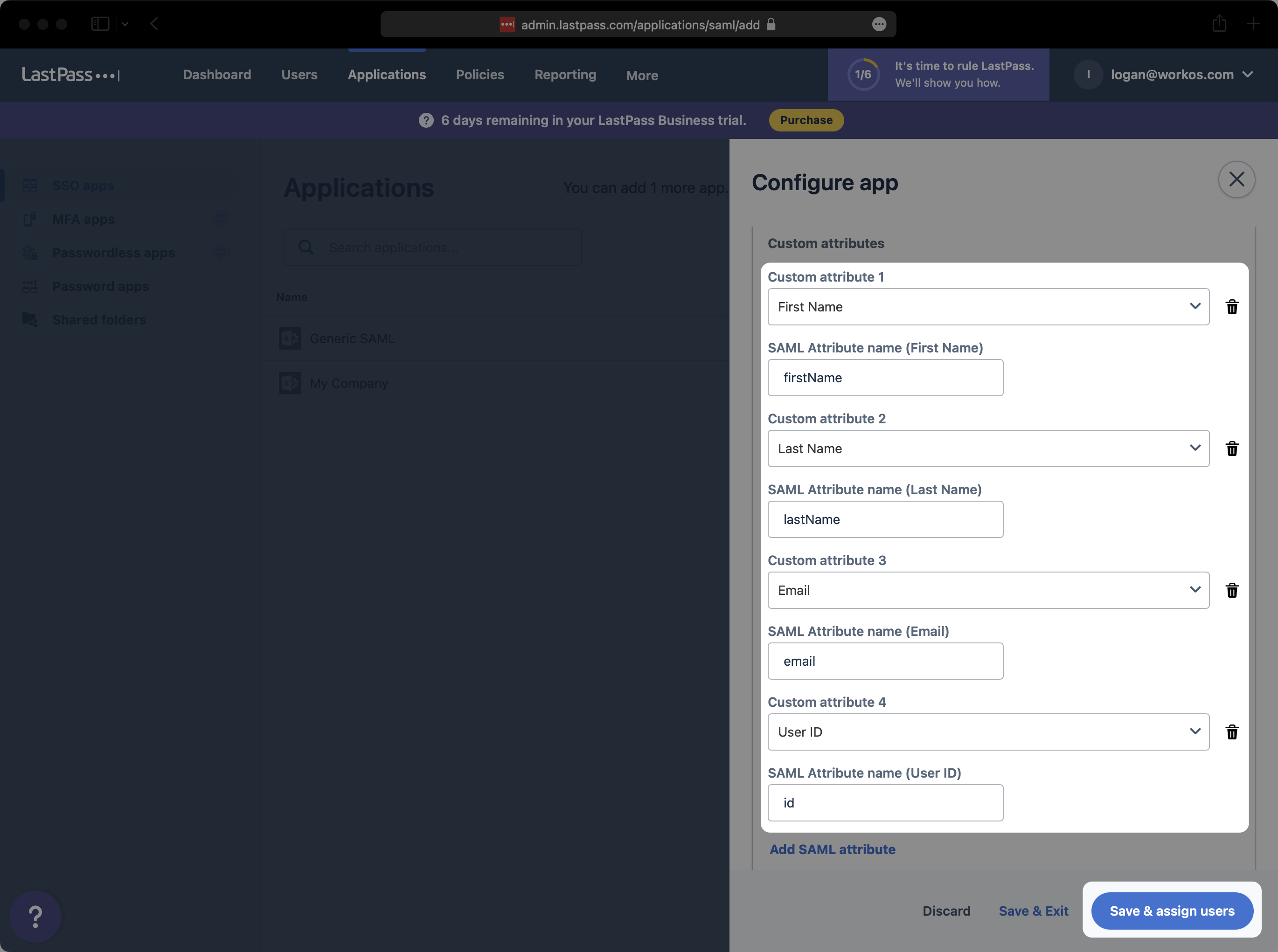

Mapuj następujące cztery atrybuty, jak pokazano poniżej, i wybierz “Zapisz i przypisz użytkowników”.

Użytkownikom można automatycznie przypisać role w aplikacji, wysyłając członkostwo w grupie. Aby to włączyć, skonfiguruj instrukcję atrybutu grupy zgodnie z poniższymi wskazówkami.

Ta funkcja jest obecnie w wersji beta, skontaktuj się z obsługą klienta

po więcej informacji.

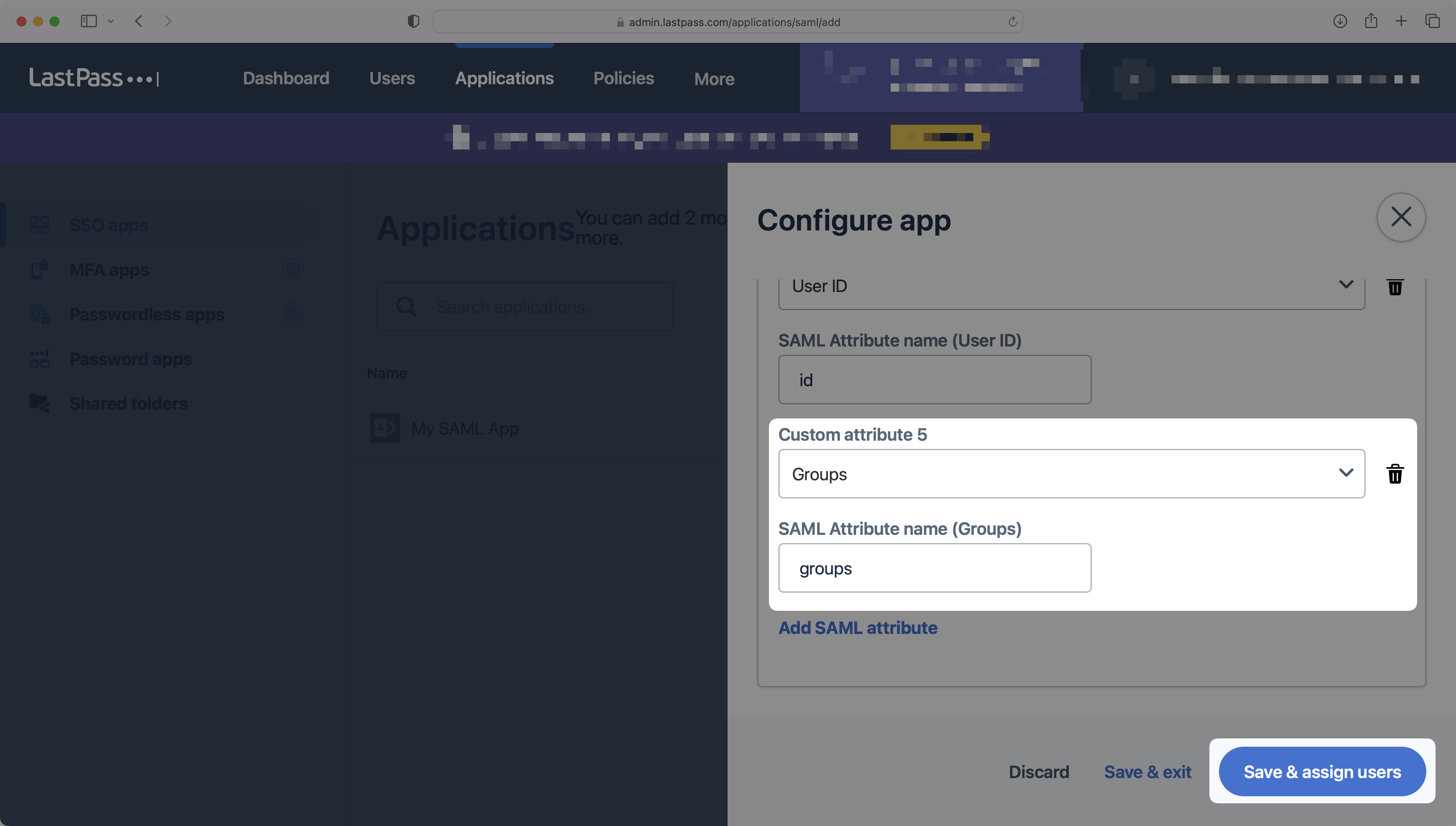

Dodaj nowy atrybut SAML dla pola „Grupy” i grupy wejściowe jako nazwę atrybutu, jak pokazano poniżej. Następnie wybierz „Zapisz i przypisz użytkowników”.

4 . Dodaj użytkowników i grupy do aplikacji SAML

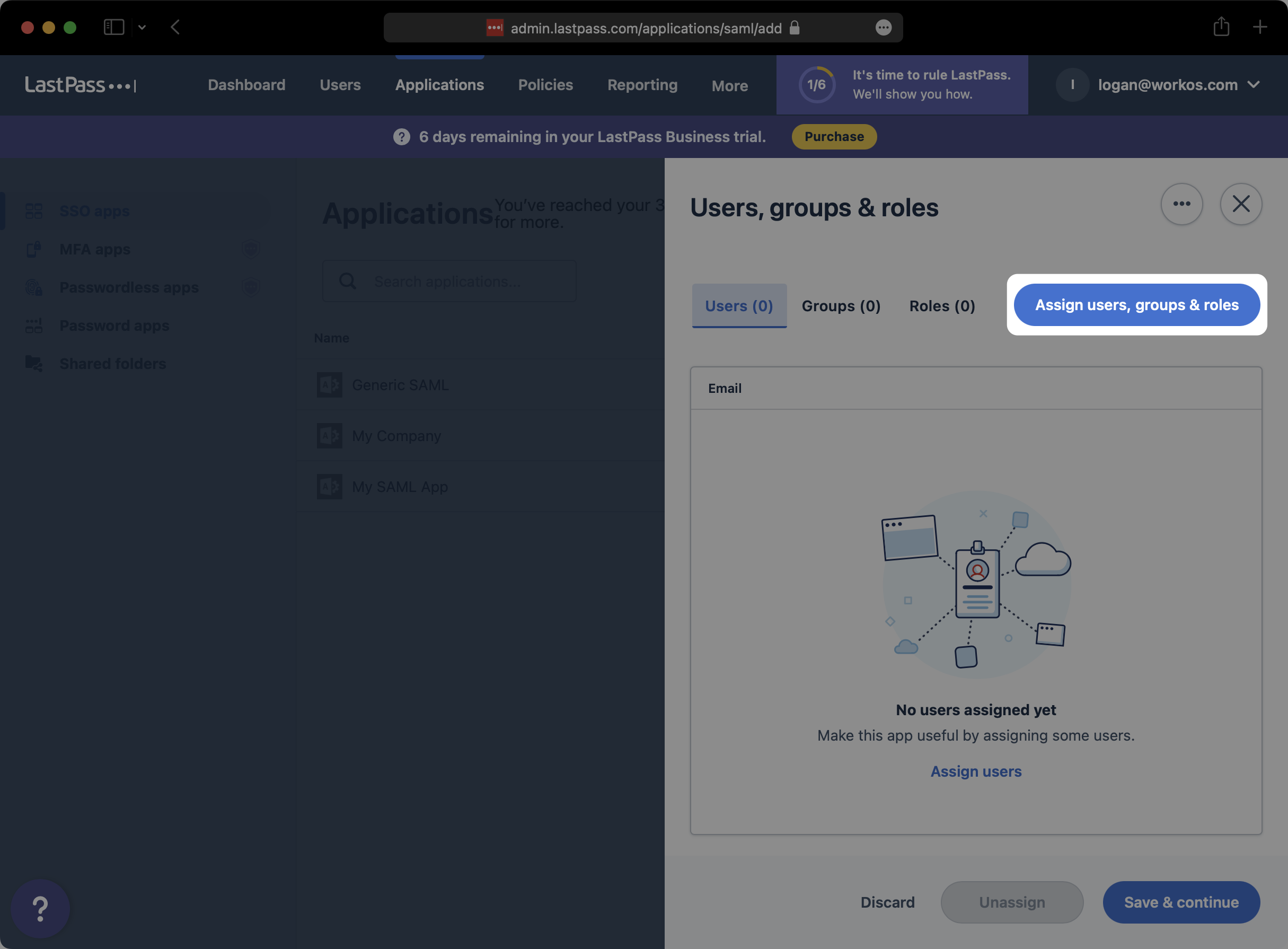

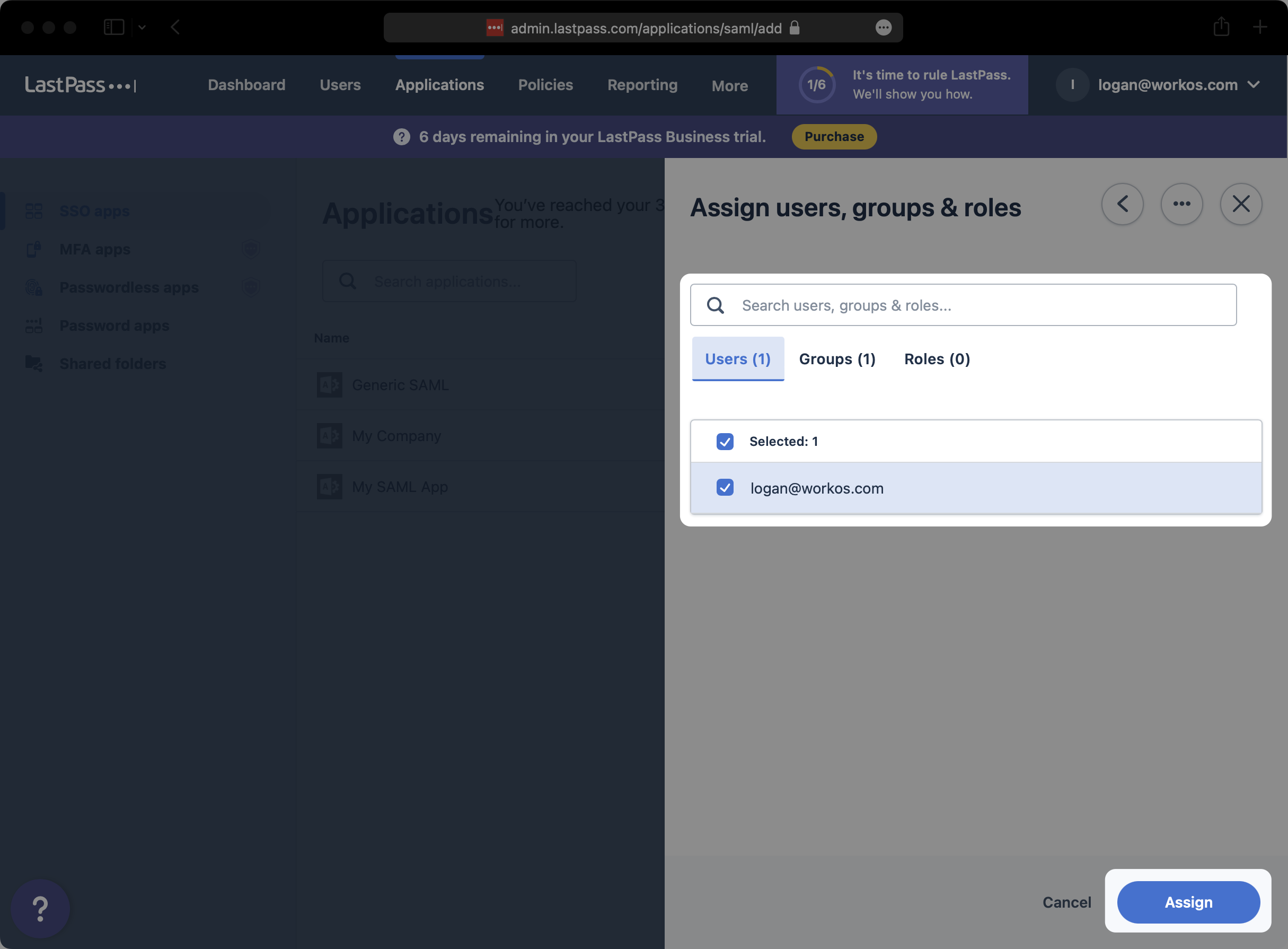

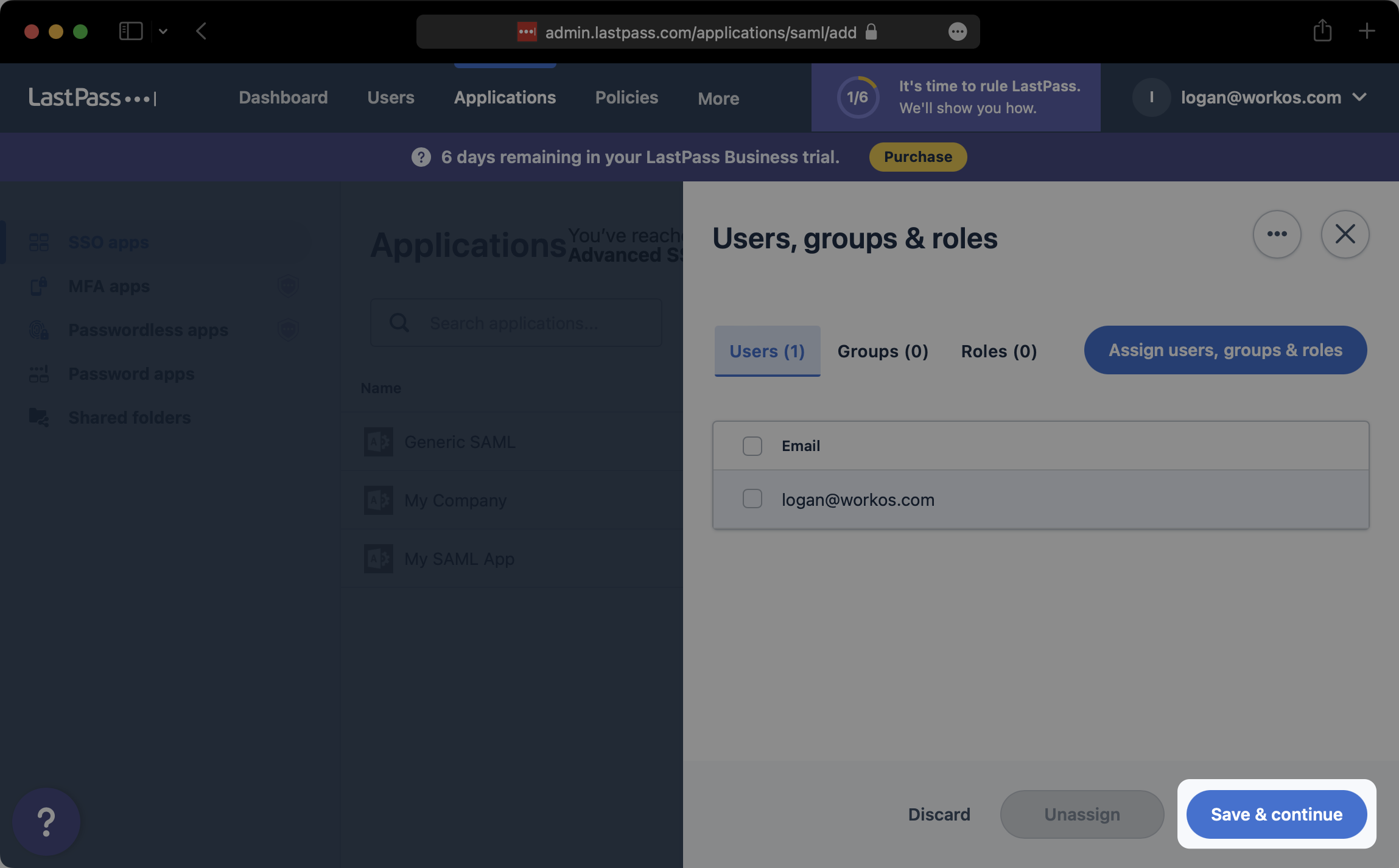

Na “Użytkownicy, grupy i role” Strona, kliknij “Przypisuj użytkowników, grupy i role”.

Wyszukaj i wybierz użytkowników lub grupy, które chcesz dostarczyć do tej aplikacji SAML. Następnie kliknij “Przydzielać”.

Kliknij “Zapisz Kontynuuj”.

5 . Prześlij plik metadanych

Z powrotem na “Aplikacje SSO” karta konsoli administratora LastPass wybierz właśnie utworzoną aplikację SAML.

!Zrzut ekranu pokazujący, gdzie wybrać aplikację SAML w LastPass.] (https: // woros.imgix.Net/Images/99A9A771-02BC-4817-B576-414BAFA2D6F2.png?auto = Format & Fit = Clip & Q = 50)

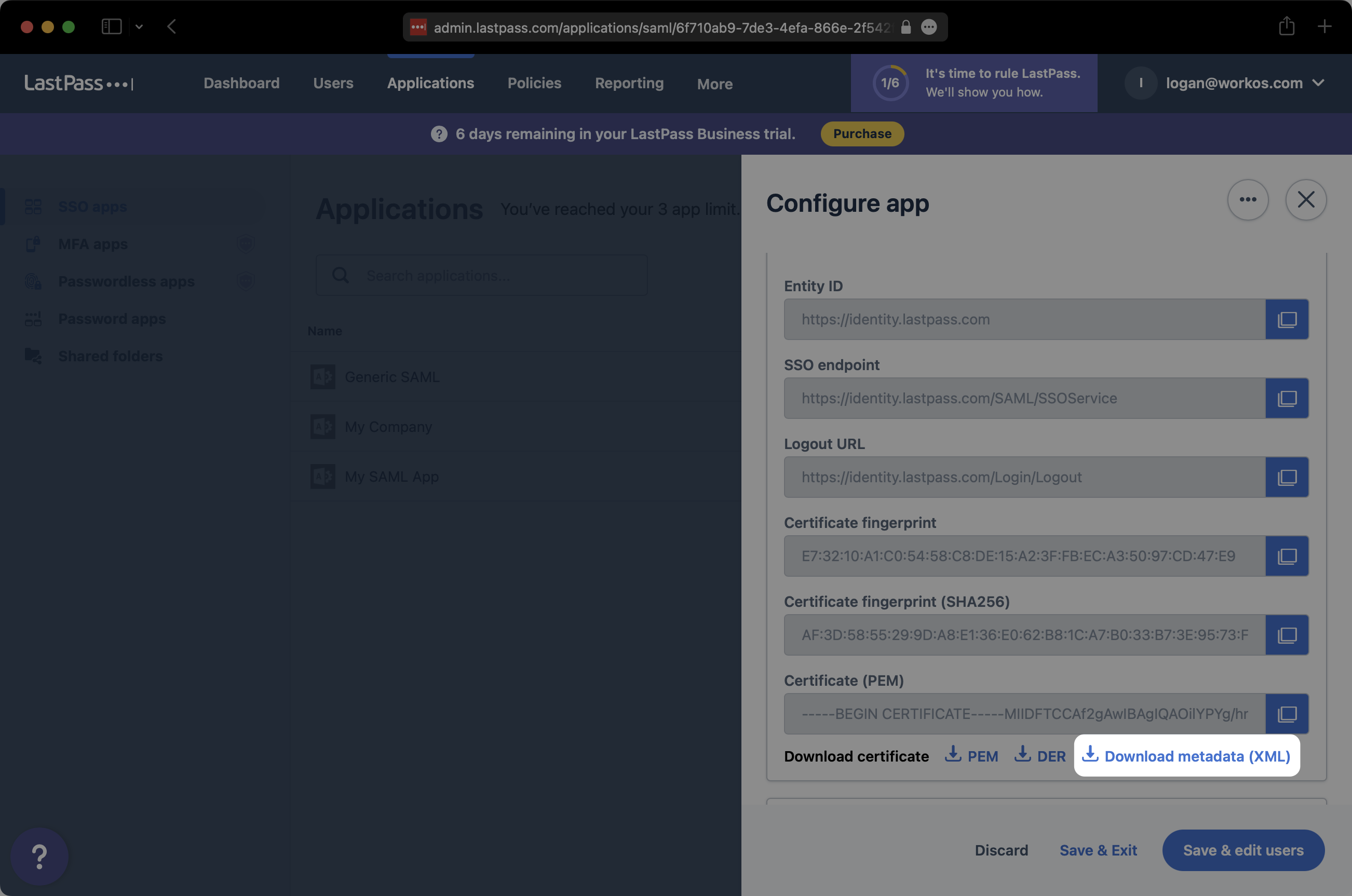

Na “Konfiguruj aplikację” modalny, kliknij “Zwiększać” na prawo od “Skonfiguruj aplikację”.

Na dole “Skonfiguruj aplikację” sekcja, kliknij “Pobierz metadane (XML)”. Zapisz pobrane metadane XML gdzieś dostępne.

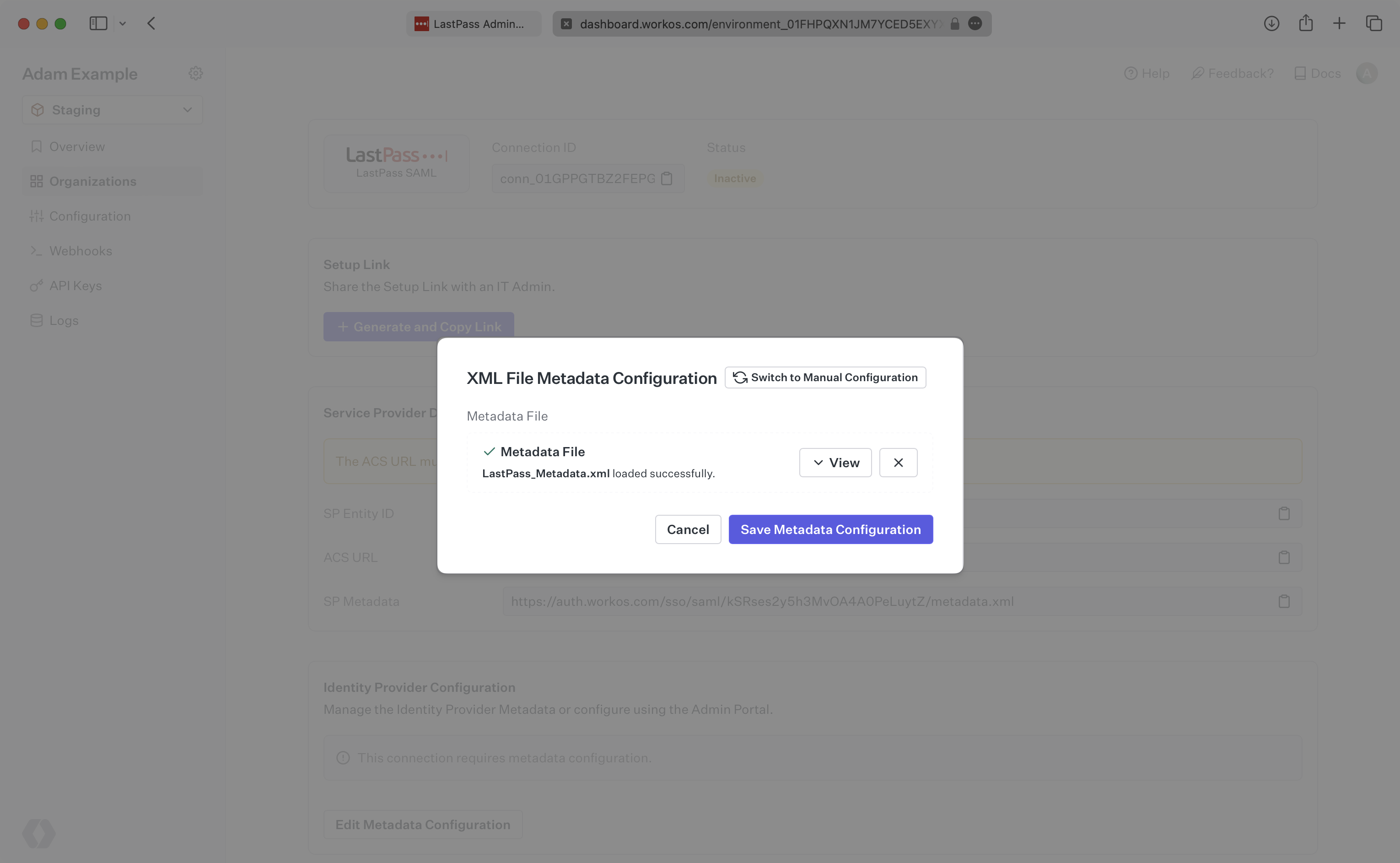

W ustawieniach połączenia w pulpicie nawigacyjnym Works kliknij “Edytuj konfigurację metadanych”.

Prześlij plik metadanych XML z LastPass do “Plik metadanych” pole i wybierz “Zapisz konfigurację metadanych”.

Twoje połączenie będzie wtedy połączone i dobrze!