Jaki jest najlepszy sposób na kopiowanie danych bez pozostawienia śladu?

Streszczenie:

W tym artykule badamy pytanie, jak skopiować dane bez pozostawienia śladu. Zaczynamy od scenariusza, w którym USB zawierające ważne pliki jest przypadkowo przekazywane znajomemu, a autor chce wiedzieć, czy przyjaciel skopiował jakieś pliki z USB. Artykuł zawiera różne perspektywy i odpowiedzi na to pytanie, podkreślając ograniczenia środków technicznych w celu ustalenia, czy pliki zostały skopiowane. Sugeruje to, że bezpośrednio zapytanie przyjaciela może być najlepszym podejściem. W artykule omówiono również pojęcie znaczników czasu i ich potencjalną rolę w identyfikowaniu dostępu do plików. Jednak stwierdza, że znaczniki czasu można łatwo manipulować lub zresetować, co czyni je niewiarygodnymi do ustalenia, czy pliki zostały skopiowane. Artykuł podkreśla znaczenie komunikacji interpersonalnej i wspomina o możliwości zaangażowania organów ścigania, jeśli poufne dane zostały zagrożone.

Kluczowe punkty:

- Żadne dzienniki nie są rejestrowane na samym USB, aby wskazać dostęp do plików lub kopiowanie.

- Znacznik czasu w metadanych pliku mogą dostarczyć pewnych informacji, ale można je łatwo manipulować lub zresetować.

- Oprogramowanie antywirusowe skanujące dysk USB może pojawić się jako dostęp do plików.

- Bezpośrednie zapytanie znajomego jest prawidłowym podejściem, aby dowiedzieć się, czy jakieś pliki zostały skopiowane.

- Dostęp do komputera znajomego w celu sprawdzenia skopiowanych plików to inna opcja.

- Artykuł sugeruje zaangażowanie organów ścigania, jeśli poufne dane zostały zagrożone.

- Nie ma kuloodpornej metody kopiowania danych bez pozostawienia śladu.

Pytania:

- Czy jest jakiś sposób, aby dowiedzieć się, czy pliki zostały skopiowane z USB?

- Czy oprogramowanie antywirusowe może skanować dysk USB jako dostęp do plików?

- Co można zrobić, jeśli znajomy jest podejrzany o kopiowanie plików z USB?

- Czy znacznik czasu plików jest niezawodny do określenia, czy pliki zostały skopiowane?

- Jakie opcje można sprawdzić, czy pliki zostały skopiowane z USB?

- Czy organy ścigania mogą być zaangażowane, jeśli poufne dane zostały zagrożone?

- Czy można skopiować dane bez pozostawienia śladu?

- Jak można manipulować lub zresetować znaczniki czasu?

- Jakie są ryzyko zakładania, że ktoś będzie kłamał na temat kopiowania plików?

- Czy historia dostępu urządzenia może ujawnić, jakie pliki zostały skopiowane?

- Czy istnieją jakieś niezawodne metody weryfikacji, czy pliki zostały skopiowane?

- Co powinienem zrobić, jeśli moje wrażliwe pliki zostały skopiowane bez pozwolenia?

- Czy można przeglądać znaczniki dostępu do plików za pomocą Eksploratora Windows?

- Jak można skopiować dane bez opuszczania żadnych śladów?

- Jakie działania można podjąć w celu ochrony poufnych danych?

- Jak ważna jest komunikacja interpersonalna w takich sytuacjach?

Nie, nie ma bezpośrednich sposobów ustalenia, czy pliki zostały skopiowane z USB. Sam USB nie rejestruje żadnych dzienników dostępu do plików lub kopiowania. Metody pośrednie, takie jak znacznik czasu plików, mogą dostarczyć pewnych informacji, ale można je łatwo manipulować lub zresetować.

Tak, oprogramowanie antywirusowe skanujące dysk USB może pojawić się jako dostęp do plików. Gdy napęd USB jest podłączony do maszyny, oprogramowanie antywirusowe zwykle skanuje go w poszukiwaniu potencjalnych zagrożeń. Ten proces skanowania może być nie do odróżnienia od odczytania danych podczas operacji kopiowania.

Jeśli podejrzewasz przyjaciela do kopiowania plików z USB, najlepszym rozwiązaniem jest komunikowanie się bezpośrednio z twoim przyjacielem. Możesz ich zapytać, czy uzyskali dostęp lub skopiowali dowolne pliki z USB. Ważne jest, aby podejść do rozmowy z otwartością i zaufaniem do odpowiedzi znajomego. Pamiętaj, że zakładanie, że twój przyjaciel będzie leżał bez dowodów, może obciążyć związek.

Znacznik czasu plików, taki jak czas dostępu, mogą dostarczyć informacji o działaniach plików. Nie są jednak wiarygodne do ustalenia, czy pliki zostały skopiowane. Znacznik czasu można łatwo zmienić lub zresetować przez osobę uzyskującą dostęp do plików.

Aby sprawdzić, czy pliki zostały skopiowane z USB, możesz zapytać znajomego bezpośrednio, czy uzyskał dostęp lub skopiował jakieś pliki. Inną opcją jest uzyskanie dostępu do ich komputera i sprawdzenie obecności plików. Opcje te opierają się jednak na komunikacji interpersonalnej i zaufaniu. Konieczne jest podejście do sytuacji z szacunkiem i otwarcie przedyskutować wszelkie obawy.

Jeśli uważasz, że twoje poufne dane zostały zagrożone, masz możliwość zaangażowania organów ścigania. Mogą pomóc ocenić sytuację i ustalić, czy należy podjąć jakiekolwiek działania prawne. Wskazane jest konsultacje z prawnikami, którzy specjalizują się w prywatności danych i bezpieczeństwie w celu zrozumienia swoich praw i dostępnych działań.

Nie ma niezawodnej metody kopiowania danych bez pozostawienia śladu. Nawet przy pomiarach technicznych, takich jak usunięcie znaczników czasu, trudne jest zapewnienie całkowitej niewidzialności. Konieczne jest zrozumienie potencjalnych ograniczeń i ryzyka związanego z kopiowaniem wrażliwych danych.

Znacznik czasu można manipulować lub zresetować za pomocą różnych środków. Na przykład osoba może modyfikować czas systemowy, używać narzędzi wiersza poleceń do zmiany czasu, a nawet korzystać z oprogramowania specjalnie zaprojektowanego do zmiany znaczników czasu. Dlatego poleganie wyłącznie na znacznikach czasu na określanie działań plików jest niewiarygodne.

Zakładając, że ktoś kłamie na temat kopiowania plików bez dowodów, może obciążyć relacje i prowadzić do nieporozumień. Ważne jest, aby podejść do sytuacji z otwartym umysłem i dać korzyści z wątpliwości dla twojego przyjaciela. Zakładanie winy bez konkretnego dowodu może uszkodzić zaufanie i potencjalnie zaszkodzić przyjaźniom.

Nie, sama historia dostępu urządzenia nie może podać szczegółów, które pliki zostały skopiowane. Historia dostępu może wskazywać ogólne działania na pliki, ale nie może rozróżniać dostępu, przeglądania lub kopiowania określonych plików. Określenie dokładnie, które pliki zostały skopiowane zwykle wymaga zbadania za pomocą innych środków.

Nie, nie ma niezawodnych metod weryfikacji, czy pliki zostały skopiowane. Podczas gdy istnieją różne techniki i narzędzia, wszystkie mają ograniczenia i mogą być obchodzone lub manipulowane. Ważne jest, aby ustalić priorytety otwartej komunikacji i zaufania do relacji interpersonalnych podczas rozwiązywania problemów związanych z kopiowaniem plików.

Jeśli twoje poufne pliki zostały skopiowane bez twojej zgody, rozważ konsultacje z prawnikami, którzy specjalizują się w prywatności i bezpieczeństwie danych. Mogą poprowadzić Cię przez działania, które powinieneś podjąć, w tym zaangażowanie organów ścigania w razie potrzeby.

Chociaż znacznik czasu dostępu do plików można wyświetlić za pomocą Eksploratora Windows, nie jest to zalecane, ponieważ akt otwierania folderu lub pliku z Explorerem może modyfikować znaczniki czasu. Aby uzyskać dokładne informacje o czasie dostępu, lepiej jest użyć wiersza polecenia i wprowadzić polecenie „DIR /TA”, aby odzyskać znaczniki czasu bez ryzyka modyfikacji.

Kopiowanie danych bez opuszczenia jakichkolwiek śladów jest niezwykle trudne, jeśli nie niemożliwe. Każda forma przesyłania danych lub dostępu może potencjalnie pozostawić pewne dowody lub ślady. Ważne jest, aby zważyć ryzyko i ocenić konsekwencje przed próbą skopiowania poufnych danych bez pozostawienia żadnych śladów.

Aby chronić poufne dane, zaleca się użycie szyfrowania i właściwego kontroli dostępu. Przechowywanie danych w zaszyfrowanych formatach, korzystanie z silnych haseł i korzystanie z bezpiecznych metod transferu może pomóc w zmniejszeniu ryzyka nieautoryzowanego dostępu lub kopiowania. Niezbędne są również regularne aktualizowanie środków bezpieczeństwa i czujność w kwestii potencjalnych luk w zabezpieczeniach.

Komunikacja interpersonalna jest kluczowa w sytuacjach obejmujących podejrzenia kopiowania plików. Daje możliwość otwarcia rozwiązania problemów i utrzymania zaufania do relacji. Komunikając bezpośrednio z zaangażowanym przyjacielem, nieporozumienia można rozwiązać, a potencjalne problemy można omówić z szacunkiem i zrozumieniem.

Uwaga: dostarczone odpowiedzi są oparte na osobistym doświadczeniu i zrozumieniu i mogą nie obejmować wszystkich możliwych scenariuszy lub perspektyw.

Jaki jest najlepszy sposób na kopiowanie danych bez pozostawiania śladu? Zamknięte

@Nelson właściwie w tych plikach miałem swój ostatni projekt. Które starał się stworzyć. I znam go, skorzystał z tego błędu.Nadal powinienem go zapytać?

Jak wykryć, kiedy pliki z mojego USB zostały skopiowane na inny komputer?

Przypadkowo dałem USB mojemu przyjacielowi, a potem zdałem sobie sprawę, że ma moje ważne pliki. Czy jest jakiś sposób, w jaki mogę wiedzieć, czy dostał coś z USB?

151 6 6 Brązowe odznaki

zapytał 10 października 2018 o 16:22

Harry Sattar Harry Sattar

499 1 1 Złota odznaka 4 4 Srebrne odznaki 5 5 brązowych odznaki

Jeśli jest przyjaciel Czy możesz iść analogiem i po prostu zapytać go?

10 października 2018 o 17:35

@Hashhazard na pewno zaprzeczy

10 października 2018 o 19:59

@Harrysattar, chyba że nie zaprzecza. Jeśli mówi „tak”, to wiesz.

10 października 2018 o 20:57

@Harrysattar Pamiętaj tylko, że dość toksyczne jest zakładanie, że twoi przyjaciele okłamują twoją twarz. To jest na tobie. Gdyby twój przyjaciel to zrobił Absolutnie nic złego, Zakładasz, że skopiował twoje pliki i będzie o tym kłamać, co jest oparte na bieżących informacjach, sytuacji całkowicie wymyślony.

11 października 2018 o 1:20

@Nelson właściwie w tych plikach miałem swój ostatni projekt. Które starał się stworzyć. I znam go, skorzystał z tego błędu.Nadal powinienem go zapytać?

11 października 2018 o 5:25

5 odpowiedzi 5

Żadne dzienniki nie są rejestrowane na samym USB wokół dostępu do plików. W najlepszym razie możesz wiedzieć, czy pliki zostały zmienione, patrząc na znacznik czasu plików, co czasami może się zdarzyć, otwierając je, w zależności od otwarcia programu.

Ale nie będzie sposobu na ustalenie, patrząc na USB, jeśli pliki zostały skopiowane.

odpowiedział 10 października 2018 o 16:34

126K 55 55 Złote odznaki 293 293 Srebrne odznaki 328 328 Brązowe odznaki

W metadanych plikach będą znaczniki czasu (kliknij prawym przyciskiem myszy i wybierz „Właściwości” lub wybierz widok „Szczegóły” w Eksploratorze plików). Te inne działania, o które pytasz, nie są rejestrowane w systemach plików Windows.

10 października 2018 o 17:03

To zakłada, że twój przyjaciel’T Zresetuj później znaczek czasowy, co jest trywialne, jeśli na tym zależy.

10 października 2018 o 20:27

@Davidfoerster stąd „w najlepszym razie”. I nawet ja musiałem to sprawdzić, odkąd o tym wspomniałeś, więc nie jestem pewien, czy „trywialny” może zrównać się z „prawdopodobnym”.

10 października 2018 o 20:32

@Davidfoerster zakładając, co ważniejsze, że przyjaciel nie miał przewidywania montażu tylko odczytu napędu.

10 października 2018 o 21:00

Sugeruję dodanie do tej odpowiedzi: Nie próbuj przeglądać znaczników czasu dostępu za pomocą Explorer. Wystarczy otwierać folder zawierający pliki z Explorer może spowodować, że odczytał pliki w celu uzyskania obrazu podglądu, tracąc w ten sposób informacje o czasie dostępu. Użyj wiersza polecenia i Dir /TA, aby uzyskać informacje. Ale jak wskazano w Tobyspeight poniżej, Fat FileSystems (który prawie na pewno jest na urządzeniu) i tak nie śledzą czasów aktualizacji, więc informacje prawie na pewno nie istnieją.

11 października 2018 o 13:44

Nie ma sposobu, aby upewnić się, że ściśle techniczne środki.

Z jednej strony, jeśli twój przyjaciel zainstalował oprogramowanie antywirusowe, prawdopodobnie zeskanowałby twój kij USB, gdy tylko został podłączony do ich komputera; i byłoby to całkowicie nie do odróżnienia od odczytania danych w ramach operacji kopiowania.

Z drugiej strony, jeśli chcieliby zakryć swoje utwory, istnieje wiele sposobów na zresetowanie znaczników czasu i zapobiec ich zmianom.

Więc. poprosić ich? Uzyskaj dostęp do ich komputera i sprawdź kopie plików (jeśli się zgadzają)? Powiedz im, że twoje dane były wrażliwe i uprzejmie poproś o ich usunięcie, czy przypadkowo je skopiowali? Mogą to być pytania dotyczące interpersonalnej i prawnej SE; Jeśli chodzi o bezpieczeństwo, Twoje dane są już zagrożone.

odpowiedział 11 października 2018 o 1:56

1 081 1 1 Złota odznaka 7 7 Srebrne odznaki 7 7 Brązowe odznaki

To zależy od tego, jaki rodzaj systemu plików jest na dysku. Większość systemów plików zachowuje czas dostępu które można obejrzeć za pomocą LS -LU, pod warunkiem, że „przyjaciel” zamontował system plików odczytu/zapis. (Uwaga: najwyraźniej systemy Windows nie mają równoważnego LS -lu, więc nie będzie to przydatne, jeśli to masz).

Jeśli „przyjaciel” zamontował tylko odczyt systemu plików (lub z Noatime lub podobnymi opcjami) lub dysk ma system plików, który nie przechowuje czasów dostępu (zwłaszcza grubych i pochodnych), lub omówił swoje utwory za pomocą Utime () po przeczytaniu, to nie zobaczysz tych dowodów.

Alternatywnie możesz uzyskać „fałszywie pozytywny”, jeśli coś w jego systemie odczytuje plik autonomicznie (e.G. do generowania podsumowań lub szukania złośliwego oprogramowania), ale nie widział zawartości ani nie kopiował plików.

Ostatecznie jakie niewiele informacji, które są zapisane w mediach, niewiele mówi o tym, czy dostęp do informacji, a jeśli tak, to jak ich dostęp.

Jaki jest najlepszy sposób na kopiowanie danych bez pozostawienia śladu? [Zamknięte]

Chcesz poprawić to pytanie? Zaktualizuj pytanie, aby koncentrowało się na jednym problemu tylko edytując ten post.

Zamknięty 9 lat temu .

Zastanawiałem się, czy przesyłanie danych z dysku systemowego na usługę udostępniania plików, ale wygląda na to, że system je rejestruje i mogą być prześledzone przez pliki cookie na tej stronie. Czy to samo, jeśli miałeś kopiować z dysku systemowego na przenośnym dysku? Trudno mi myśleć, że system rejestruje każdy plik odczytujący z dysku? Wyobrażam sobie, że będzie oczywiste, że urządzenie nie zostało podłączone nic więcej, aby pokazać, co zostało skopiowane itp. Czy istnieje kuloodporny sposób na osiągnięcie tego, gdzie gdyby ktoś sprawdził system, nie byłby w stanie sprawdzić, czy niektóre pliki zostały skopiowane? Edytuj: Niektóre metody śledzące akt kopiowania plików: https: // www.youtube.Com/Watch?V = NG9CG_VBKOG

4669 3 3 złote odznaki 25 25 srebrnych odznak 57 57 brązowych odznaki

zapytał 19 stycznia 2014 o 23:40

Joan Venge Joan Venge

1 434 9 9 Złote odznaki 25 25 Srebrnych odznak 38 38 brązowe odznaki

Dostęp dzienniki, takie jak to, co myślisz, często nie są domyślnie włączone. Jeśli kopiujesz informacje z biznesu, które mają je włączone, to tak, jak niektóre dzienniki dostępu lub dziennik kopii mogą być obecne, ale tylko wtedy, gdy system jest ustawiony na ich rejestrowanie.

20 stycznia 2014 o 4:29

Jeśli dzienniki są włączone, to, czego chcesz, jest trudne, ponieważ mało prawdopodobne będzie, abyś mógł usunąć dzienniki. Nie czuję się komfortowo, zapewniając rozwiązania.

20 stycznia 2014 o 4:47

3 Answers 3

Na które dzienniki szukałeś konkretnie?

Niektóre systemy plików rejestrują ostatni czas dostępu, jednak można tego uniknąć (e.G. Windows patrz http: // msdn.Microsoft.com/en-us/biblioteka/MS724933.ASPX i pole lplastAccessTime), a dla często dostępnych danych i tak nie ma znaczenia.

Jeśli chodzi o pliki cookie, przesyłanie plików plik cookie nie jest tak naprawdę potrzebny (to tylko implementacja rzeczywistych usług), a nawet jeśli potrzebne jest plik cookie, możesz je wyczyścić z przeglądarki internetowej, a nawet nie użyć przeglądarki internetowej w systemie systemowym. Oczywiście nie możesz całkowicie ukryć ruchu sieciowego, połączenie TLS na porcie 443, które wysyła dużą ilość danych, nadal wygląda jak przesłanie, a nie normalny ruch internetowy, mimo że szyfrowanie zapobiega, aby urządzenia sieciowe wiedzieli, co to było (przynajmniej brakowani rzeczy, które widziałem, jak zasadniczo konfigurowanie mężczyzny w środkowym ataku i sprawiają, że wszystkie systemy ufają, że nie są one uporządkowani użytkownikami), po prostu punktem końcowego, po prostu kontaktowe, które były kontaktowe.

Jednak w środowiskach, w których ludzie celowo chronią pliki, pełne rejestrowanie dostępu jest oczywiście możliwe, a ze względu na swój charakter nie może być obalony (przynajmniej nie przez użytkownika nie-root, który może zakłócać konfigurację systemu lub używać bardziej pośrednich metod dostępu do plików).

Również skanery wirusowe na dostępie mogą zachować dziennik wszystkiego, co zeskanowali, nawet jeśli jest to czyste, i nie są pewne, czy zauważono, czy dostęp do kopiowania na urządzenie przenośne.

Oczywiście, jeśli masz fizyczny dostęp do systemu, problem staje się bardzo łatwy. Ponieważ możesz uruchomić system w innym systemie operacyjnym (e.G. Linux na płycie CD lub USB) lub podłącz dysk twardy do innego systemu (nigdy nie próbowałem ominąć ochrony BIOS, ale uważam, że możliwe jest zapobieganie rozruchowi innego systemu operacyjnego bez hasła). Jednak fakt, że ponownie uruchomiłeś system, byłby znany. Kolejną ochroną przed tym jest szyfrowanie plików na dysku (lub nawet na całym dysku).

7 sposobów stwierdzenia, czy ktoś skopiował pliki na twoim komputerze

![Featured_ [Ho-to-Tell-if-Someone-Copied-Files]](https://www.ticktechtold.com/wp-content/uploads/2022/11/Featured_Ho-to-tell-if-someone-copied-files.webp?ezimgfmt=ng%3Awebp%2Fngcb1%2Frs%3Adevice%2Frscb1-1)

Podejrzewasz, że ktoś uzyskał dostęp i sprawdził na laptopie lub komputerze stacjonarnym i prawdopodobnie skopiował z niego pliki. Chcesz Udowodnij, że twoje pliki są faktycznie skopiowane a jeśli możliwe jest śledzenie zaangażowanej osoby.

Jak uruchomić kontrolę tła .

Włącz JavaScript

W tym artykule wymieniono wszystkie sposoby, znaki i dowody, aby ustalić, czy twoje pliki są kopiowane.

Spis treści

- Jak powiedzieć, że ktoś skopiował pliki na twoim komputerze?

- 1. Sprawdź listę historii załączonych urządzeń USB

- 2. Sprawdź znacznik czasu pliku

- 3. Sprawdź najnowsze pliki

- 4. Sprawdź kamerę CCTV

- 5. Sprawdź ruch peryferyjnych

- 6. Sprawdź dzienniki Keylogger

- 7. Sprawdź dzienniki audytu

Jak powiedzieć, że ktoś skopiował pliki na twoim komputerze?

Oto siedem (7) znanych znaków, aby powiedzieć (i udowodnić), że ktoś skopiował pliki na twoim komputerze.

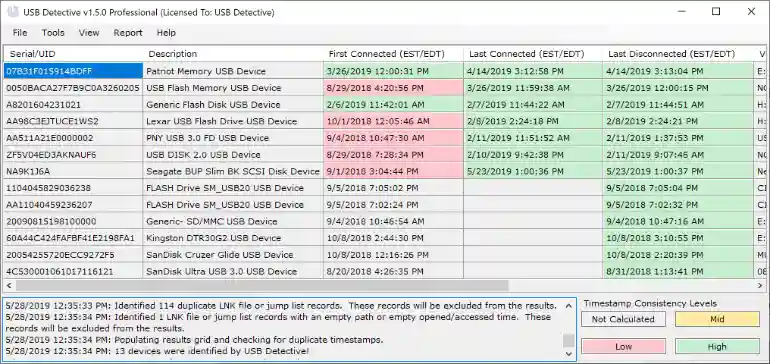

1. Sprawdź listę historii załączonych urządzeń USB

Ilekroć urządzenie USB jest podłączone do komputera, System operacyjny Windows przechowuje listę historii urządzeń USB. Mogą to być dyski flash USB, przenośne dyski twarde USB, karty pamięci za pomocą adapterów USB itp.

Ta metoda jest często stosowana w dziedzinie cyfrowej kryminalistyki przez egzaminatorów, którzy muszą udowodnić istnienie określonego urządzenia, ponieważ może pokazać unikalny numer seryjny załączonego urządzenia USB.

USB Detektyw to cyfrowe oprogramowanie kryminalistyczne, które wyodrębnia informacje o urządzeniu USB, takie jak numery seryjne, ostatnie podłączone znacznik czasu, pierwszy podłączony znacznik czasu itp.

Powinieneś pobrać wersję społeczności detektywistycznej USB, która jest bezpłatna, i możesz wyeksportować ustalenia w formacie Excel.

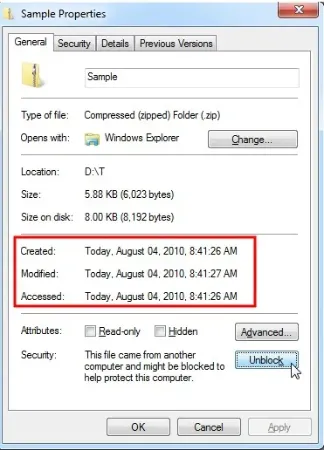

2. Sprawdź znacznik czasu pliku

Jeśli podejrzewasz, że konkretny plik lub pliki w folderze zostały skopiowane, możesz Sprawdź plik’właściwości s, szczególnie w zakresie wartości atrybutów.

Aby sprawdzić, kliknij prawym przyciskiem myszy plik i wybierz Właściwości>.

Data utworzenia> Atrybut może udowodnić, że plik jest nowo skopiowany lub utworzony na komputerze. Dostęp do daty> Atrybut może udowodnić, że ktoś wcześniej otworzył plik.

Powinieneś szukać plików, które zostały dostępne lub utworzone w ramach czasowych, których nie korzystasz.

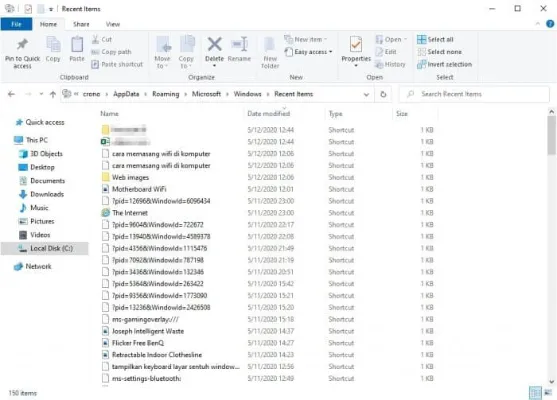

3. Sprawdź najnowsze pliki

Windows zachowaj historię niedawno dostępnych plików w menu Windows dla wygody, gdy musimy je ponownie otworzyć.

Ta funkcja jest przydatna i Zapewnia szybkie spojrzenie, jeśli jakieś pliki zostały otwarte podczas nieobecności.

W przypadku systemu Windows naciśnij klawiaturę “Windows + r” Aby otworzyć okno dialogowe Uruchom i wpisz “ostatni“.

Wygląda na folder, który pokazuje listę wszystkich najnowszych plików.

W przypadku komputerów Mac nazywa się to>. Możesz je znaleźć w swojej aplikacji Findera i na panelu po lewej stronie.

4. Sprawdź kamerę CCTV

Czy to dom mieszkaniowy czy środowisko pracy? Czy ma kamerę CCTV, patrząc na kąt komputera?

Przeglądanie materiału wideo to pewien sposób zidentyfikowania osoby, która miała fizyczny dostęp do komputera i skopiował twoje pliki.

Uważaj na to, że nagrywania materiałów telewizji przemysłowej zwykle nie przechowują długo z powodu ograniczeń nadpisania i pojemności przechowywania. Więc wejdź i odzyskaj filmy w najbliższym możliwym czasie.

5. Sprawdź ruch peryferyjnych

Czasami najbardziej oczywiste znaki mogą być to, gdzie przesuwa się klawiatura, mysz i monitor.

Osoba może przypadkowo poruszać/przesuwać klawiaturę lub inne peryferyjne podczas kopiowania plików przy komputerze.

Jeśli masz bystre oko na to, gdzie zwykle umieszczasz sprzęt, możesz to natychmiast zauważyć.

6. Sprawdź dzienniki Keylogger

Jeśli wcześniej zainstalowałeś keyloggera na swoim komputerze, możesz teraz sprawdzić dzienniki, aby zobaczyć wszystkie rekordy aktywności, w tym aktywność skopiowaną przez plik.

Keylogger jest powszechnie instalowany u kogoś’S komputerowy do monitorowania klawiszy, dostępu do folderów i odwiedzanych stron internetowych.

Ale możesz również zainstalować keylogger na własnym komputerze, jeśli podejrzewasz, że ktoś często uzyskuje dostęp do swoich plików i kopiuje.

Możesz użyć keyloggera, takiego jak refog do monitorowania wszystkich działań na komputerze, robienia okresowych migawek i wysyłania zdjęć na adres e -mail.

7. Sprawdź dzienniki audytu

Ta metoda wymaga Sprawdź dzienniki aktywności audytu, i ma zastosowanie tylko wtedy, gdy wcześniej zainstalowałeś i skonfigurowałeś oprogramowanie audytu na swoim komputerze, prawdopodobnie w firmie’Serwer S.

Jeśli tego nie zrobiłeś, możesz zapoznać się z tym przewodnikiem konfiguracyjnym, aby włączyć funkcję audytu dostępu do pliku i folder.

Możesz także wypróbować pliki w systemie Windows, aby śledzić, kto i który proces systemowy uzyskuje dostęp do plików i co z nimi robią.

powiązane posty

Jak zainstalować przeglądarkę Orion przez Kagi na Mac [MacOS Ventura]

Jak / 1 listopada 2022

Orion Browser, autor: Kagi, jest przeglądarką internetową macOS i iOS, która jest szanującą prywatnością, prawdziwą przeglądarką zero-telemetryczną i ma być błyskawiczna w…

5 sposobów edytowania, usuwania (lub ukrycia) metadanych w MS Word & Excel

Jak / 3 listopada 2022

W zależności od twoich potrzeb istnieje kilka sposobów edytowania, zmiany i usuwania metadanych z dokumentu Microsoft Word and Excel. W tym artykule…

5 sposobów pobierania i eksportowania komentarzy na YouTube na dowolnym filmie

Jak / 5 listopada 2022

Oglądając filmy z YouTube, możesz także pobrać i wyeksportować wszystkie komentarze na YouTube, które są z nimi, zwykle w programie Excel (XLS) lub pliku CSV…

7 sposobów bezpiecznego ujawnienia linków skracającego URL przed kliknięciem

Jak / 10 listopada 2022

Przed kliknięciem linku skracającego URL musisz go sprawdzić i rozwinąć, aby pokazać oryginalny adres URL. To byłby…

Jak pobrać i wyeksportować Historię Watch YouTube [i więcej]

Jak / 11 listopada 2022

Oglądając filmy z YouTube, Twoja historia oglądania jest domyślnie przechowywana na Twoim koncie Google (chyba że wykluczono inaczej przez Ciebie za pośrednictwem ustawień). Ponadto ty…

Jak sprawić, by Android działał płynniejszy [Skala animacji Speed Up]

Jak / 13 listopada 2022

Jednym z najłatwiejszych i najszybszych sposobów dostosowania urządzenia z Androidem, aby działało szybciej i działać płynniej, jest modyfikowanie animacji…

3 metody pozyskiwania obrazów kryminalistycznych za pomocą wiersza poleceń

Jak / 17 listopada 2022

W cyfrowej kryminalistyce możesz użyć wiersza poleceń, aby uzyskać obrazy dowodowe kryminalistyczne w kilku formatach, takich jak pliki Format Świadek (EWF),…

Jak odtwarzać strumień wideo za pomocą adresu URL [.rozszerzenie M3U8]

Jak / 29 listopada 2022

Napotkasz adres URL strumieniowego strumieniowego, który kończy się .rozszerzenie M3U8 i zastanawiam się, którego odtwarzacza mediów/wideo powinieneś użyć. Przykłady adresów URL…