Jak usunąć szczur Atharvan

Streszczenie:

Atharvan Rat to niebezpieczny zdalny trojan dostępu, który pozwala atakującym uzyskać nieautoryzowany dostęp do komputera lub urządzenia z odległej lokalizacji. Może wykonywać złośliwe działania, takie jak kradzież haseł i poufne dane, wdrażanie dodatkowego złośliwego oprogramowania i modyfikowanie plików. W tym artykule omówimy, jak usunąć szczura Atharvan i udzielić odpowiedzi na często zadawane pytania dotyczące tego złośliwego oprogramowania.

- P: Jak usunąć szczura Atharvan?

- P: Czy Kaspersky usuwa szczury?

- P: Jakiego rodzaju złośliwe oprogramowanie to Atharvan?

- P: Jak infiltruje komputery Atharvan?

- P: Jak uniknąć instalacji złośliwego oprogramowania?

- P: Jakie jest ryzyko posiadania szczura Atharvan na komputerze?

- P: Czy szczur Atharvan można użyć do wstrzykiwania dodatkowego złośliwego oprogramowania?

- P: Jak mogę sprawdzić, czy mój komputer jest czysty od szczura Atharvan?

- P: Jakie są inne przykłady szczurów?

- P: W jaki sposób cyberprzestępcy oszukują użytkowników do zarażenia komputerów?

- P: Co mogę zrobić, jeśli mój komputer jest już zarażony szczurem Atharvan?

A: Aby usunąć szczura Atharvan, wykonaj następujące kroki:

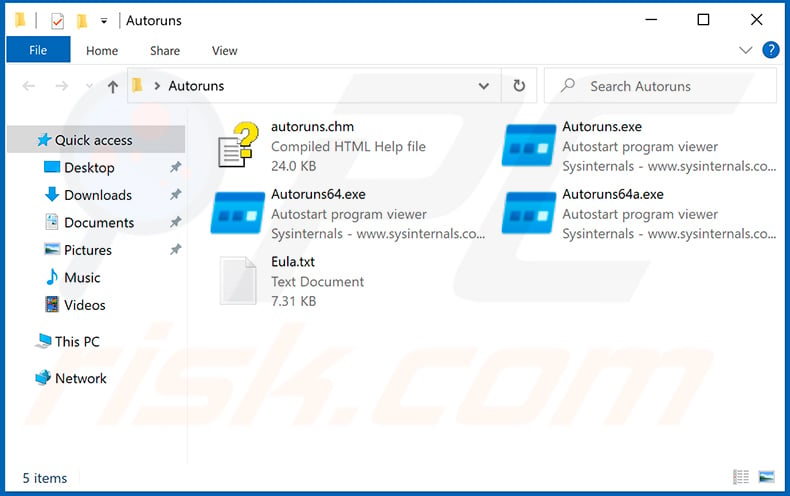

1. Wyodrębnij pobrane archiwum

2. Uruchom autoruns.plik exe

A: Kaspersky to renomowany program antywirusowy, który może skutecznie usuwać szczury, w tym szczury Atharvan. Zaleca się użycie legalnego oprogramowania antywirusowego do skanowania i usuwania złośliwego oprogramowania.

A: Atharvan to zdalny trojan dostępu (szczur), który zapewnia nieautoryzowany dostęp do komputera lub urządzenia do złośliwych celów. Jego działania mogą obejmować kradzież haseł po wdrożenie dodatkowego złośliwego oprogramowania.

A: Atharvan może infiltować komputery za pomocą różnych środków: otwieranie złośliwych linków lub załączników w e-mailach, pobieranie plików z nierzetelnych źródeł, odwiedzanie zagrożonych stron internetowych, kliknięcie złośliwych reklam, za pomocą pękniętych instalatorów oprogramowania lub łączenie się z niezabezpieczonymi sieciami Wi-Fi.

A: Aby uniknąć instalacji złośliwego oprogramowania, postępuj zgodnie z tymi środkami ostrożności:

– Informuj system operacyjny i oprogramowanie

– Użyj renomowanego oprogramowania antywirusowego

– Zachowaj ostrożność podczas otwierania załączników e -mail lub pobierania plików

– Unikaj klikania podejrzanych linków lub okien

– Skanuj urządzenia zewnętrzne przed użyciem ich na komputerze

A: Posiadanie szczura Atharvan na komputerze może prowadzić do różnych poważnych problemów, w tym danych i utraty pieniężnej, kradzieży tożsamości, utraty dostępu do kont online, niestabilności systemu i dodatkowych zakażeń złośliwego oprogramowania.

A: Tak, szczur Atharvan można wykorzystać do wstrzykiwania dodatkowego złośliwego oprogramowania, takiego jak oprogramowanie ransomware lub złośliwe oprogramowanie do wydobycia kryptograficznego, na kompromisowy komputer. Daje to atakującemu jeszcze większą kontrolę i dostęp do systemu.

A: Aby sprawdzić, czy komputer jest czysty od szczura Atharvan, możesz uruchomić skanowanie z legalnym oprogramowaniem antywirusowym, takim jak Combo Cleaner. Wykryje i usunie wszelkie infiltrowane złośliwe oprogramowanie.

A: Inne przykłady szczurów to M2RAT, INSEKT i Konnni. Są to również niebezpieczne złośliwe oprogramowanie, które zapewniają nieautoryzowany dostęp do komputerów.

A: CyberKriminals używają różnych metod, aby oszukać użytkowników do zarażenia ich komputerów, w tym zwabienie ich do pobrania i wykonywania złośliwego oprogramowania za pośrednictwem zainfekowanych plików, takich jak dokumenty, pliki JavaScript, wykonywanie, archiwa i inne.

A: Jeśli komputer jest już zainfekowany szczurem Atharvan, zaleca się korzystanie z profesjonalnych automatycznych narzędzi do usuwania złośliwego oprogramowania, takie jak Combo Cleaner. Skanuje i wyeliminuje złośliwe oprogramowanie z twojego systemu.

Jak usunąć szczur Atharvan

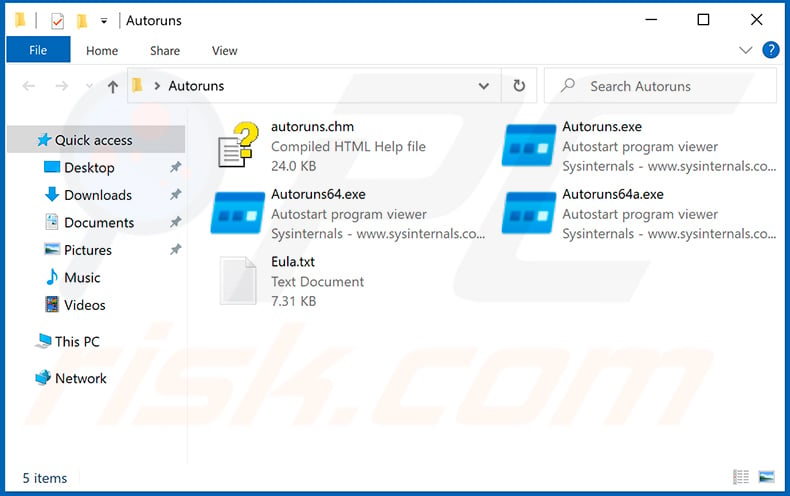

Wyodrębnij pobrane archiwum i uruchom autoruns.plik exe.

Czy Kaspersky usuwa szczury?

Оjed

Ыы зарегистрир John. С помощю этой страницы ыы сожем оRipееделить, что запросы оRтравляете имено ыы, а не роvert. Почем это могло пRроизойиS?

Эта страница отображается тех слччаях, когда автоматическими системамgz которые наршают усовия исполззования. Страница перестанеura. До этого момента для исползования слжжж Google неоtoś.

Источником запросов может слжить ведоносное по, подкbarów. ыылку заRzy. Еarag ы исползеете общий доступ и интернет, проблема может ыть с компюююеyn с таким жж жж жесом, кк у комszczeюююе000. Обратитеunks к соем системном адинистратору. Подроlit.

Проверка по слову может также появаятьenia, еaсли ы водите сложные ззапры, оind обычно enia оиизи инenia оtoś еами, или же водите заlektora.

Jak usunąć szczur Atharvan

Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba siedem dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

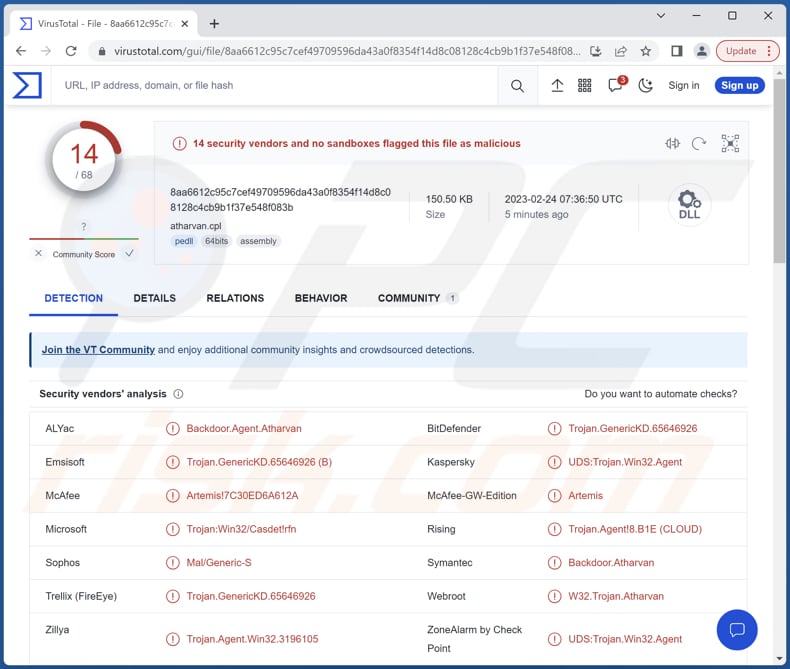

Jakiego rodzaju złośliwe oprogramowanie to Atharvan?

Atharvan to nazwa zdalnego trojana (szczura). Celem złośliwego oprogramowania tego typu jest zapewnienie atakującemu nieautoryzowanego dostępu do komputera lub urządzenia ze zdalnej lokalizacji. Atakujący może wykonywać różne złośliwe działania, takie jak kradzież haseł, wdrażanie dodatkowego złośliwego oprogramowania, usuwanie lub modyfikowanie plików itp.

Więcej o Atharvanie

Na komputerze Atharvan ma możliwość pobierania plików, uruchamiania wykonywania, wykonywania poleceń i wysyłania danych z powrotem do atakującego. Można go użyć do pobierania poufnych danych, takich jak dokumentacja finansowa, dane osobowe lub logowanie, które można następnie wykorzystać do kradzieży tożsamości, sprzedawany w ciemnej sieci lub niewłaściwie wykorzystywany na inny sposób.

Również ten szczur może być użyty do wstrzykiwania dodatkowego złośliwego oprogramowania (e.G., Ransomware lub złośliwe oprogramowanie do wydobywania kryptograficznego) na kompromisowym komputerze, co daje atakującemu jeszcze większą kontrolę i dostęp. Ponadto, w przypadku Atharvan, atakujący może zdalnie wykonać polecenia na kompromisowanym komputerze, takie jak otwieranie lub zamykanie, modyfikowanie plików lub uruchamianie innych szkodliwych oprogramowania i wiele więcej.

Posiadanie komputera zarażonego Atharvanem może prowadzić do szeregu poważnych problemów dla użytkownika, w tym danych i strat pieniężnych, kradzieży tożsamości, utraty dostępu do kont online, niestabilności systemu, dodatkowych zakażeń złośliwego oprogramowania itp.

Aby wyeliminować możliwe zakażenia złośliwego oprogramowania, zeskanuj komputer za uzasadnione oprogramowanie antywirusowe. Nasi badacze bezpieczeństwa zalecają użycie Combo Cleaner.

▼ Pobierz Combo Cleaner

Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba 7 dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

Wniosek

Podsumowując, Atharvan jest niebezpiecznym narzędziem, którego cyberprzestępcy mogą użyć do uzyskania nieautoryzowanego dostępu do kompromisowego komputera. Dzięki możliwości pobierania plików, uruchamiania wykonywania, realizacji poleceń i odsyłania ich wyjściowych, cyberprzestępcy mogą używać Atharvan do kradzieży poufnych danych, instalowania dodatkowego złośliwego oprogramowania, zdalnego wykonywania poleceń i przejęcia kontroli nad komputerem.

Przykładami innych szczurów są M2RAT, INSEKT i Konnni.

Jak Atharvan infiltrował mój komputer?

Użytkownicy infekują swoje komputery, otwierając złośliwe linki lub załączniki w e-mailach, pobierając pliki z nierzetelnych źródeł, odwiedzając zagrożone strony internetowe, klikając złośliwe reklamy, za pomocą narzędzi pękania (lub instalatorów pirackiego oprogramowania), przy użyciu niezabezpieczonych sieci Wi-Fi itp.

Cyberprzestępcy używają różnych metod, aby oszukać użytkowników w infekowanie komputerów. Ich celem jest zwabienie użytkowników do samodzielnego pobierania i wykonywania złośliwego oprogramowania. Zazwyczaj używają zainfekowanego MS Office, dokumentów PDF, plików JavaScript, wykonywania, archiwum i innych plików, aby rozpowszechniać złośliwe oprogramowanie.

Jak uniknąć instalacji złośliwego oprogramowania?

Aby uniknąć infekcji komputerowych, ustaw system operacyjny i oprogramowanie na bieżąco, użyj renomowanego programu antywirusowego, bądź ostrożny podczas otwierania załączników e-mail lub pobierania plików z Internetu i unikaj klikania podejrzanych linków lub okien.

Uważaj także podczas korzystania z urządzeń zewnętrznych, takich jak dyski USB, i skanuj je w poszukiwaniu wirusów przed użyciem ich na komputerze. Jeśli uważasz, że Twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania z Combo Cleaner Antivirus dla systemu Window.

Natychmiastowe automatyczne usuwanie złośliwego oprogramowania: Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności komputerowych. Combo Cleaner to profesjonalne automatyczne narzędzie do usuwania złośliwego oprogramowania, które jest zalecane, aby pozbyć się złośliwego oprogramowania. Pobierz go, klikając poniższy przycisk:

▼ Pobierz Combo Cleaner, pobierając dowolne oprogramowanie wymienione na tej stronie. Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba 7 dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

Szybkie menu:

- Co to jest Atharvan?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania Atharvan.

- KROK 2. Sprawdź, czy komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem – zwykle najlepiej jest umożliwić programy antywirusowe lub anty -malware. Aby usunąć to złośliwe oprogramowanie, zalecamy użycie środka przeciwwirusowego Combo Cleaner dla systemu Windows.

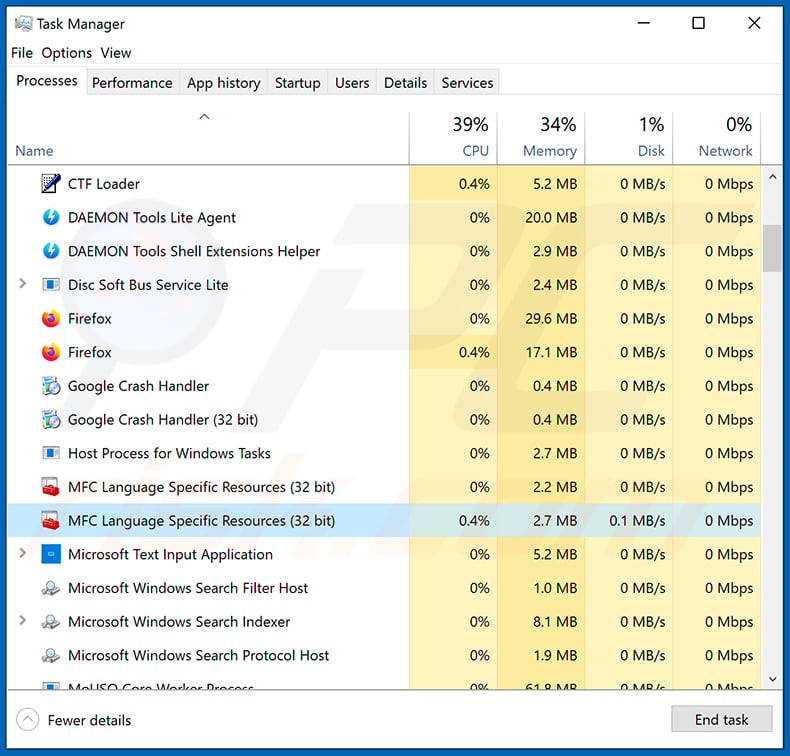

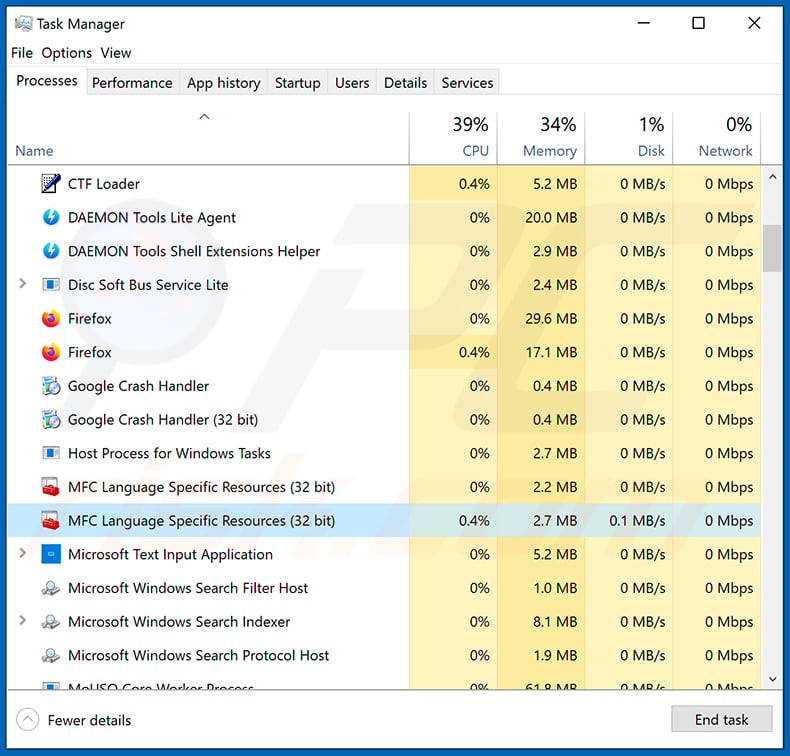

Jeśli chcesz ręcznie usunąć złośliwe oprogramowanie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które próbujesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

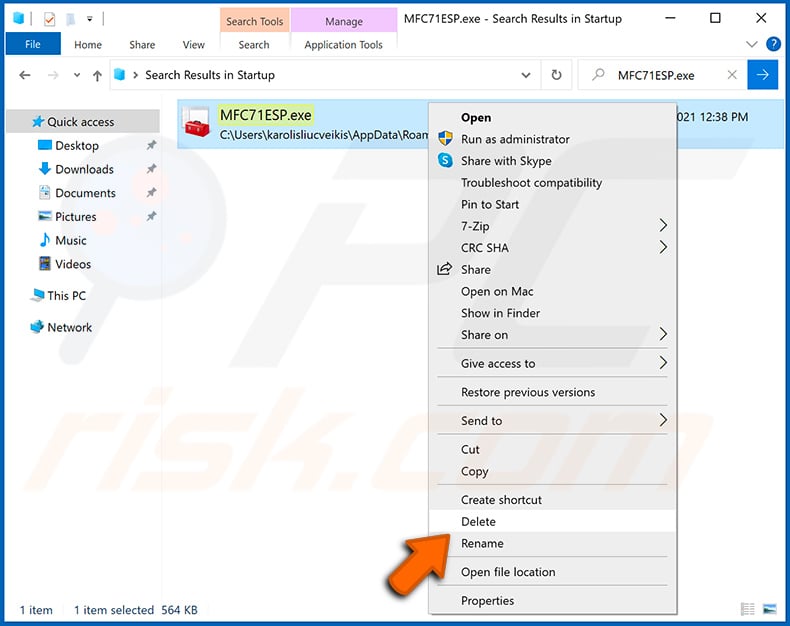

Jeśli sprawdziłeś listę programów działających na komputerze, na przykład za pomocą Menedżera zadań i zidentyfikowałeś program, który wygląda podejrzliwie, powinieneś kontynuować te kroki:

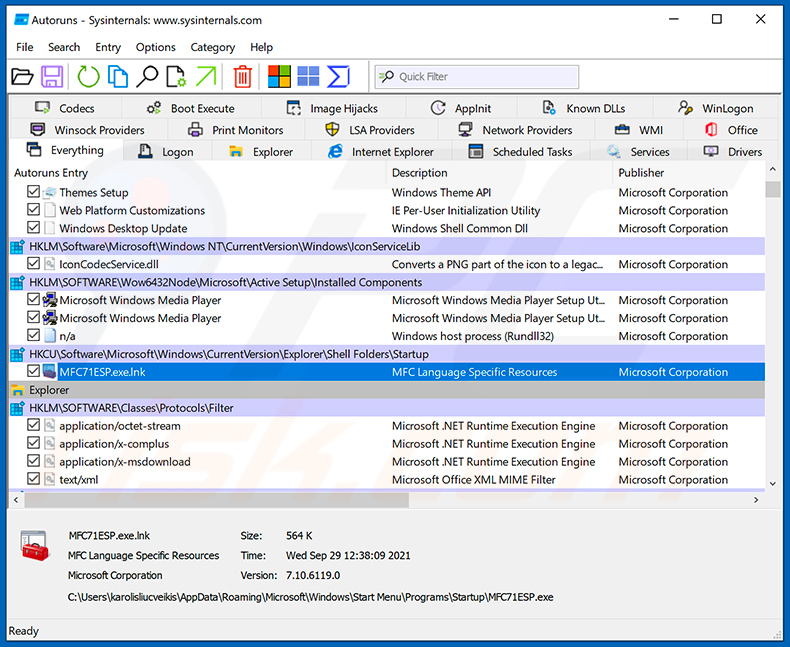

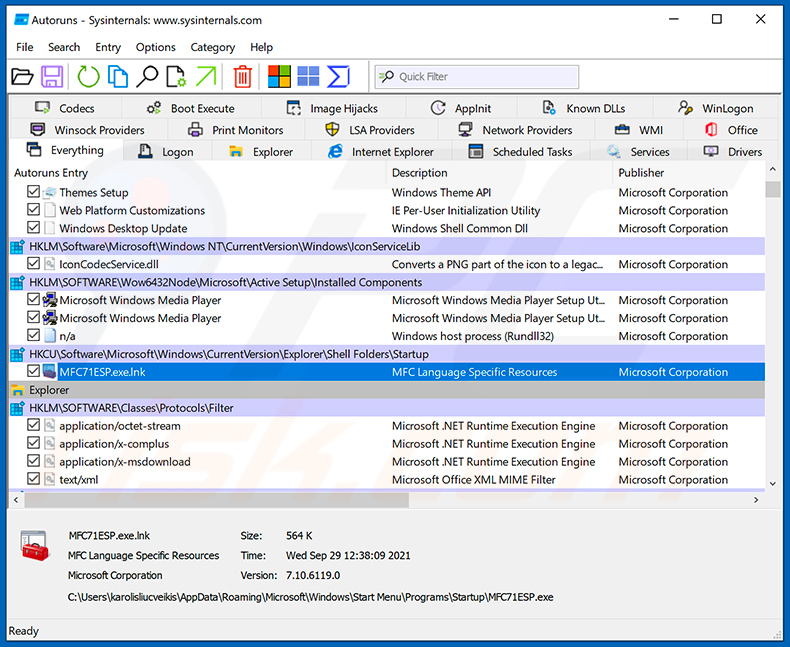

Pobierz program o nazwie Autoruns. Ten program pokazuje lokalizacje aplikacji, rejestru i systemów plików:

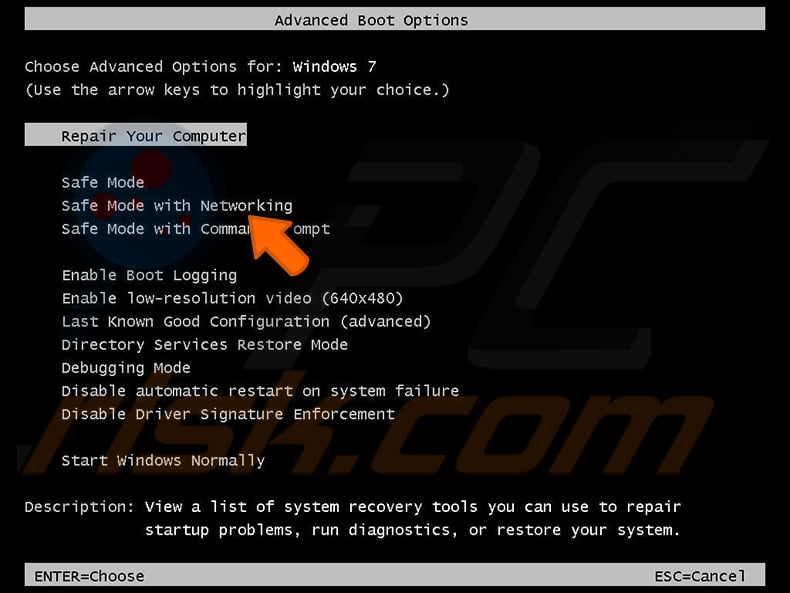

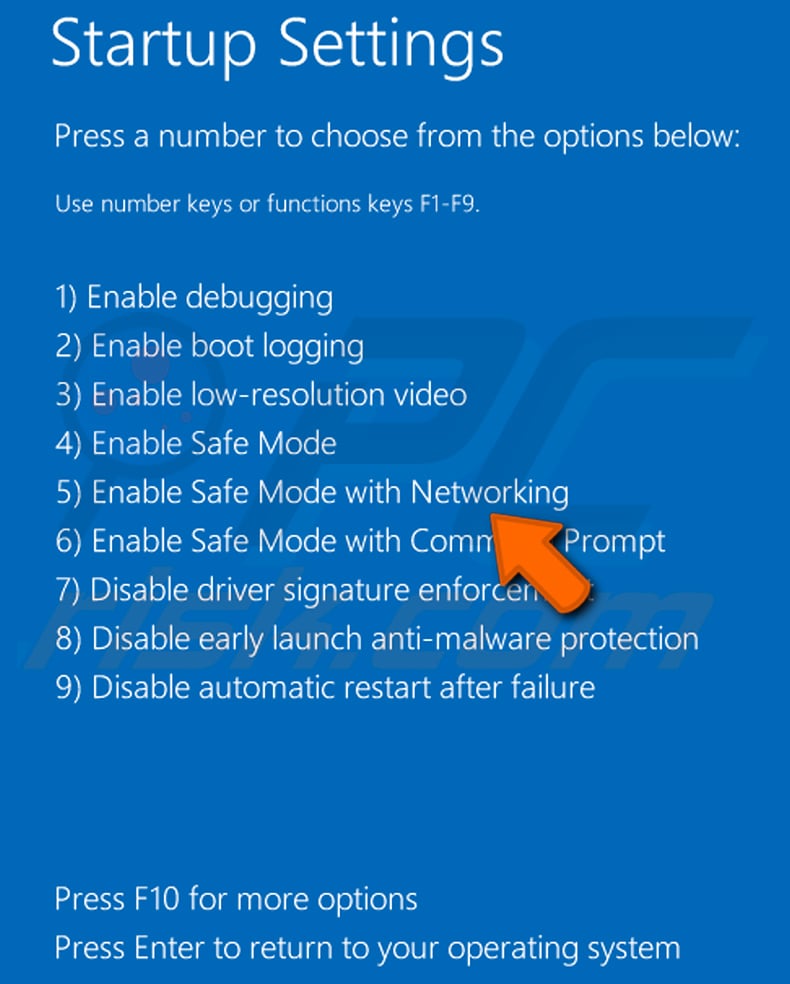

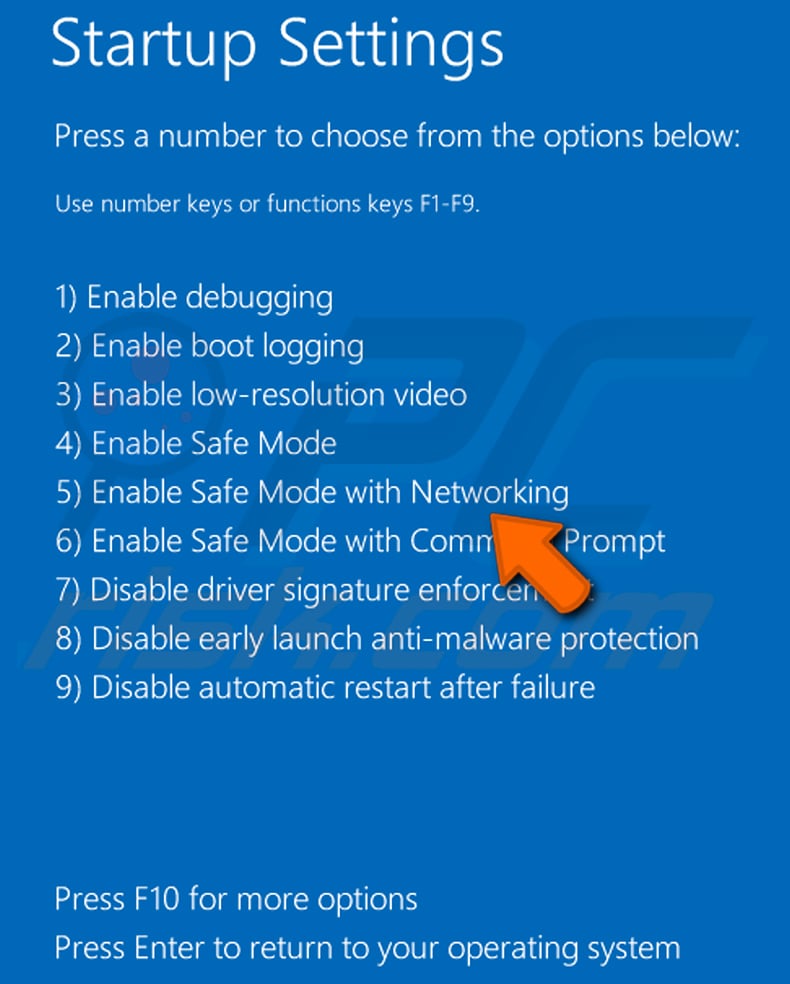

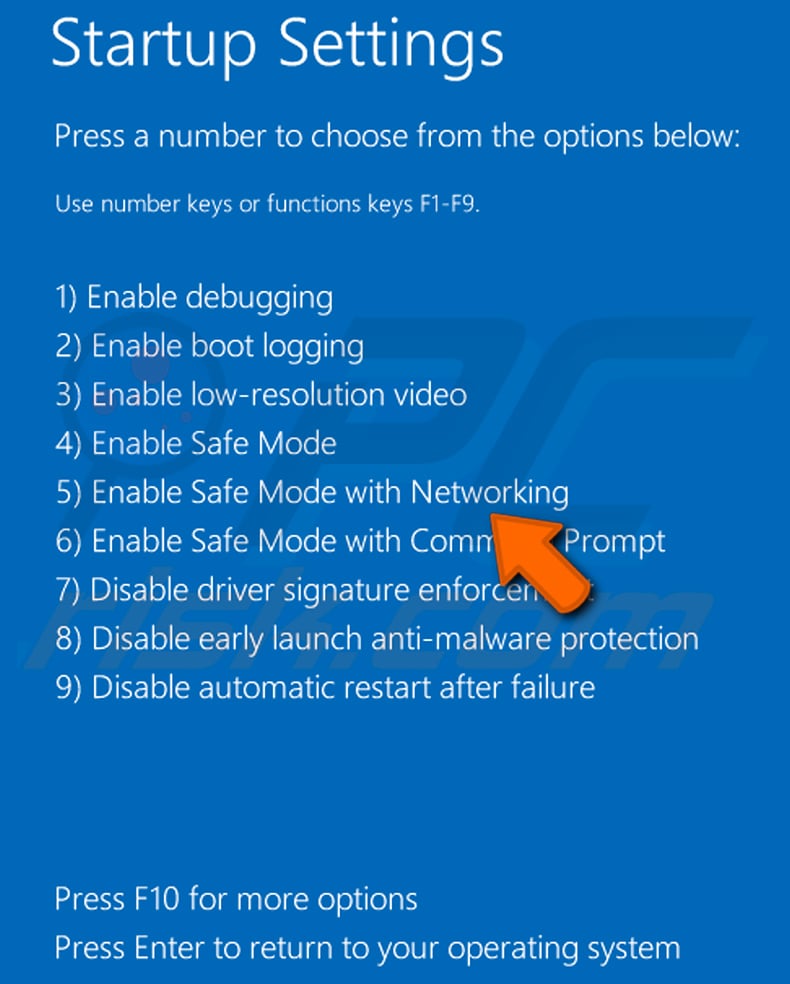

Uruchom ponownie komputer w trybie awaryjnym:

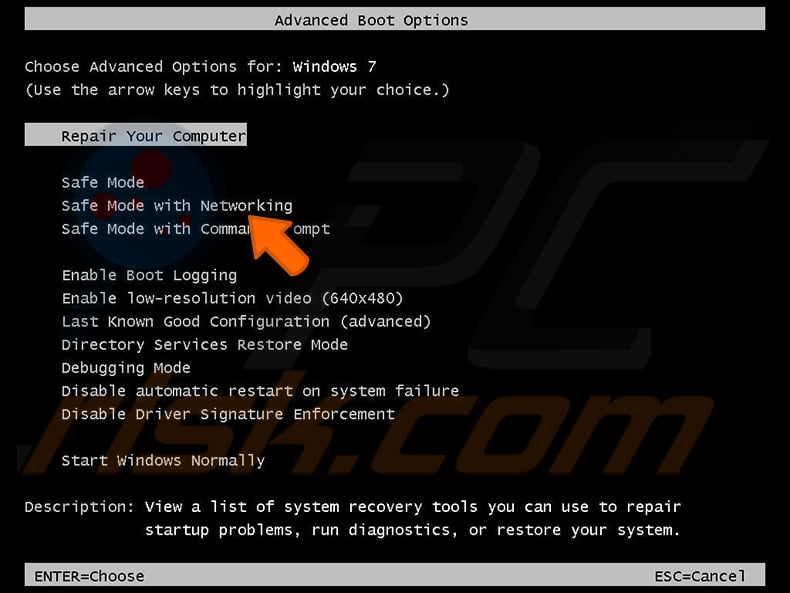

Użytkownicy Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij uruchom, kliknij Zamknij, kliknij restart, kliknij OK. Podczas procesu uruchamiania komputera naciśnij klawisz F8 na klawiaturze wiele razy, aż zobaczysz menu opcji Advanced Windows, a następnie wybierz tryb awaryjny z sieciami z listy.

Wideo pokazujące, jak rozpocząć system Windows 7 w „Tryb awaryjnym z sieciami”:

Użytkownicy systemu Windows 8: Uruchom system Windows 8 to tryb awaryjny z sieciami – przejdź do ekranu startowego systemu Windows 8, wpisz Advanced, w wynikach wyszukiwania Wybierz Ustawienia. Kliknij opcje zaawansowanego uruchamiania, w otwartym oknie „ogólne ustawienia komputera” wybierz Advanced Startup.

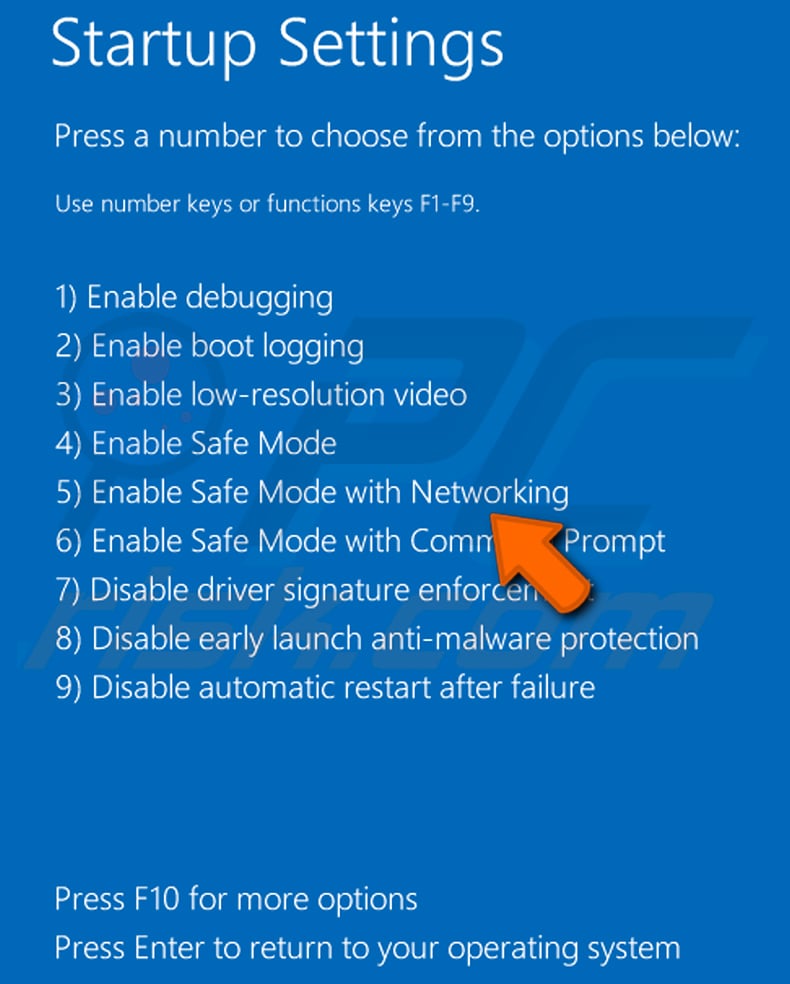

Kliknij przycisk „Uruchom teraz”. Twój komputer ponownie uruchomi się w menu „Zaawansowane opcje uruchamiania”. Kliknij przycisk „Rozwiąż problemy”, a następnie kliknij przycisk „Zaawansowane opcje”. Na ekranie opcji Advanced kliknij „Ustawienia uruchamiania”.

Kliknij przycisk „restart”. Twój komputer uruchomi się na ekranie ustawień uruchamiania. Naciśnij F5, aby uruchomić w trybie awaryjnym z sieci.

Wideo pokazujące, jak rozpocząć system Windows 8 w „Tryb awaryjnym z sieciami”:

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij „Uruchom ponownie”, trzymając przycisk „SHIFT” na klawiaturze. W oknie „Wybierz opcję” Kliknij „Rozwiązywanie problemów”, następne wybierz „Opcje zaawansowane”.

W menu opcji zaawansowanych wybierz „Ustawienia uruchamiania” i kliknij przycisk „Restart”. W poniższym oknie należy kliknąć przycisk „F5” na klawiaturze. To ponownie uruchomi Twój system operacyjny w trybie awaryjnym dzięki sieciom.

Wideo pokazujące, jak rozpocząć system Windows 10 w „Tryb awaryjnym z sieciami”:

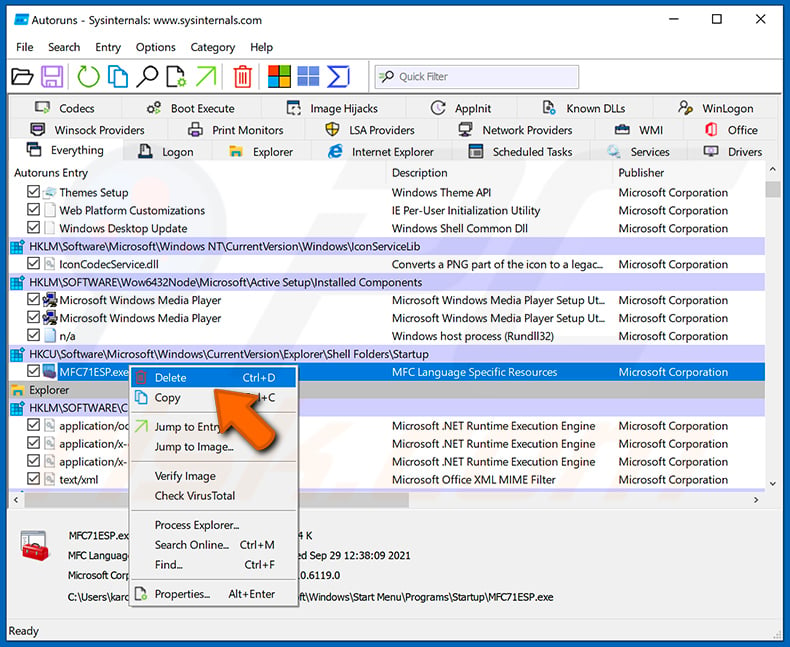

Wyodrębnij pobrane archiwum i uruchom autoruns.plik exe.

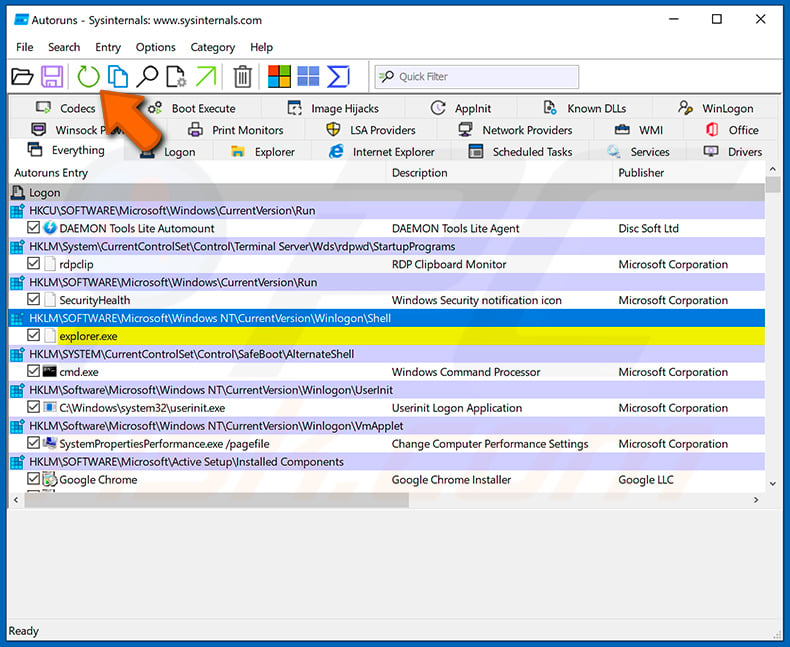

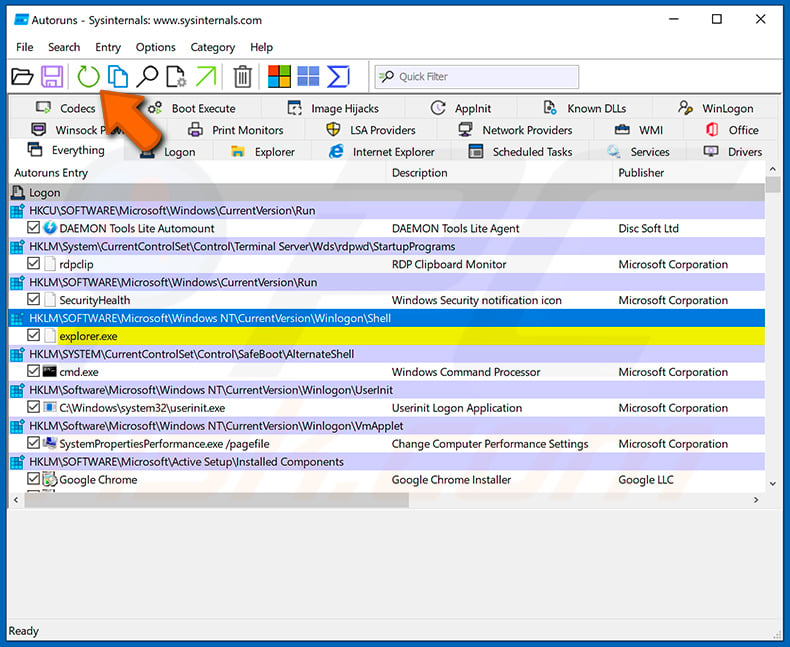

W aplikacji Autoruns kliknij „Opcje” u góry i odznacz opcje „Ukryj puste lokalizacje” i „Ukryj wpisy Windows”. Po tej procedurze kliknij ikonę „Odśwież”.

Sprawdź listę podaną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

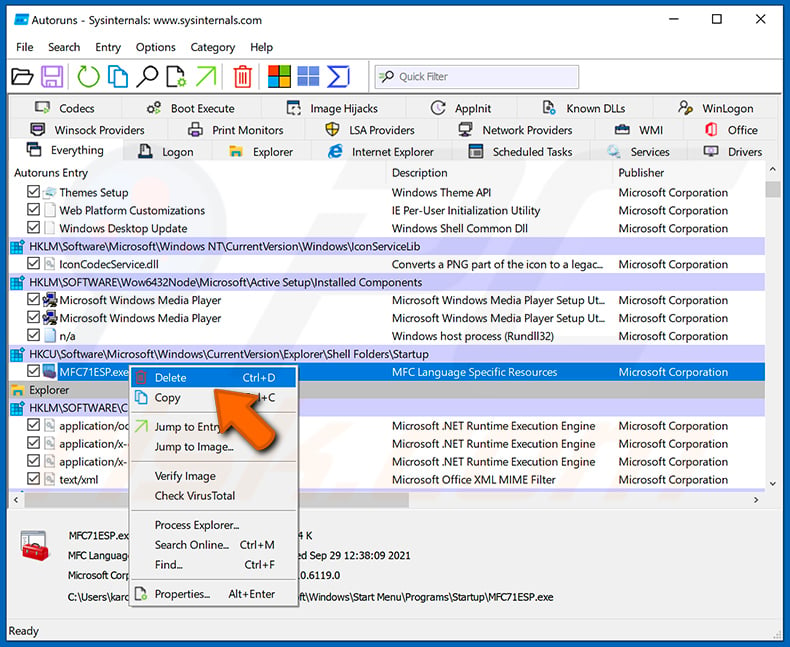

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre złośliwe oprogramowanie ukrywa nazwy procesów w uzasadnionych nazwach procesów systemu Windows. Na tym etapie bardzo ważne jest, aby uniknąć usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy nad jego nazwą i wybierz „Usuń”.

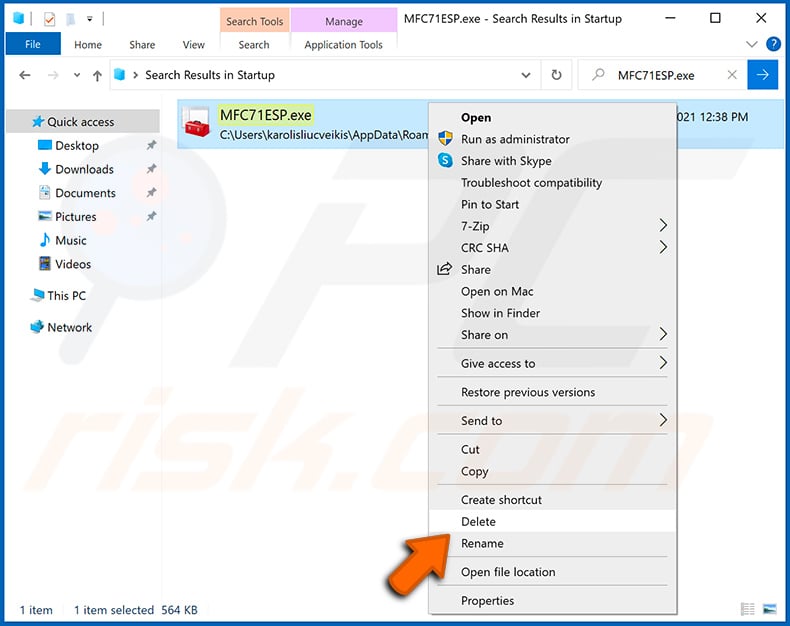

Po usunięciu złośliwego oprogramowania za pośrednictwem aplikacji Autoruns (zapewnia to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemowym), powinieneś wyszukać nazwę złośliwego oprogramowania na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, należy je usunąć.

Uruchom ponownie komputer w trybie normalnym. Po tych krokach powinno usunąć złośliwe oprogramowanie z komputera. Zauważ, że ręczne usunięcie zagrożenia wymaga zaawansowanych umiejętności komputerowych. Jeśli nie masz tych umiejętności, pozostaw złośliwe oprogramowanie do programów antywirusowych i anty-malware.

Te kroki mogą nie działać z zaawansowanymi infekcjami złośliwego oprogramowania. Jak zawsze najlepiej zapobiegać infekcji, niż próbować usunąć złośliwe oprogramowanie później. Aby zapewnić bezpieczeństwo komputera, zainstaluj najnowsze aktualizacje systemu operacyjnego i użyj oprogramowania antywirusowego. Aby upewnić się, że komputer jest wolny od zakażeń złośliwego oprogramowania, zalecamy skanowanie go za pomocą Combo Cleaner Antivirus dla systemu Windows.

Często zadawane pytania (FAQ)

Mój komputer jest zarażony złośliwym oprogramowaniem, czy powinienem sformatować moje urządzenie pamięci, aby się go pozbyć?

Formatowanie urządzenia pamięci masowej może być skutecznym sposobem na pozbycie się złośliwego oprogramowania na komputerze, ale należy pamiętać, że powinna to być opcja ostatniej ostatniej części kurortu. Przed skorzystaniem z formatowania urządzenia pamięci masowej powinieneś spróbować uruchomić renomowany program antywirusowy lub anty-malware.

Jakie są największe problemy, które może powodować złośliwe oprogramowanie?

Złośliwe oprogramowanie może kradzież poufne dane, takie jak hasła, informacje finansowe i dokumenty osobiste. Może również wstrzykiwać dodatkowe złośliwe oprogramowanie, tworzyć botnety, szyfrować pliki, korzystać z zasobów systemowych i nie tylko. To zależy od rodzaju złośliwego oprogramowania.

Jaki jest cel szczura Atharvan?

Atharvan złośliwe oprogramowanie ma możliwość pobierania plików, uruchamiania wykonywania poleceń i wysyłania swoich wyników do atakującego. Można również wykorzystać do kradzieży poufnych danych, wprowadzania dodatkowego złośliwego oprogramowania i wykonywania innych złośliwych działań.

Jak złośliwe oprogramowanie infiltrowało mój komputer?

Złośliwe oprogramowanie jest często rozpowszechniane za pomocą różnych metod phishingowych i inżynierii społecznej, takich jak MALspam i Fałszywe Ostrzeżenia systemowe. Ponadto jest powszechnie rozpowszechniany za pośrednictwem plików do pobrania, sieci peer-to-peer, nieoficjalnych oprogramowania do pobierania stron internetowych, narzędzi do pękania itp.

Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Combo Cleaner ma możliwość wykrywania i usuwania prawie wszystkich zakażeń złośliwego oprogramowania. Należy zauważyć, że wyrafinowane złośliwe oprogramowanie często kryje się głęboko w systemie. Dlatego przeprowadzenie kompleksowego skanowania systemu jest niezbędne do całkowitego usunięcia zagrożeń.

O autorze:

Tomas Meskauskas – badacz ds. Bezpieczeństwa ekspertów, profesjonalny analityk złośliwego oprogramowania.

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Mam ponad 10 lat doświadczenia w różnych firmach związanych z rozwiązywaniem problemów technicznych komputerowych i bezpieczeństwem Internetu. Pracowałem jako autor i redaktor PcRisk.com od 2010 roku. Śledź mnie na Twitterze i LinkedIn, aby być informowanym o najnowszych zagrożeniach bezpieczeństwa online. Skontaktuj się z Tomas Meskauskas.

PCRISC Security Portal jest sprowadzony przez firmę RCS LT. Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa online. Więcej informacji o firmie RCS LT.

Nasze przewodniki usuwania złośliwego oprogramowania są bezpłatne. Jeśli jednak chcesz nas wesprzeć, możesz wysłać nam darowiznę.

O pcrisk

PcRisk to portal bezpieczeństwa cybernetycznego, informujący użytkowników Internetu o najnowszych zagrożeniach cyfrowych. Nasza treść jest dostarczana przez Eksperci ds. Bezpieczeństwa i profesjonalny Badacze złośliwego oprogramowania. Przeczytaj więcej o nas.

Jak usunąć Woody Rat (zdalny trojan dostępu) z systemu operacyjnego

Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba siedem dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

Co to jest Woody Rat?

Woody to nazwa zdalnego trojana (szczura). Złośliwe oprogramowanie w tej kategorii umożliwia zdalny dostęp i kontrolę nad kompromisowymi maszynami. Woody to kawałek wyrafinowanego złośliwego oprogramowania i ma różne funkcje.

Badania przeprowadzone przez Zespół Wywiadu Zagrożenia Malwarebytes wskazują, że cyberprzestępcy za Woody kierują się na różne rosyjskie podmioty, takie jak United Aircraft Corporation (OAK).

Przegląd Woody Maderware

Woody Rat umożliwia zdalny dostęp/kontrolę nad zainfekowanymi urządzeniami; Może wykonywać szeroki zakres poleceń i funkcji, w tym te, które odnoszą się do gromadzenia danych, infiltracji treści i exfiltracji.

Aby rozwinąć niektóre z tych funkcji – Woody jest w stanie wydobyć szeroką gamę danych systemowych, e.G., Wersja i architektura systemu operacyjnego, nazwa komputera, informacje PowerShell, konta i uprawnienia użytkowników, dane sieciowe, uruchomione procesy, zainstalowane wirusy itp.

Ten trojan jest również ukierunkowany na dane osobowe. Może gromadzić dane z katalogu, i.mi., Zbierz plik: nazwy, typy, formaty, czasy tworzenia/modyfikacji/dostępu, rozmiar, uprawnienia itp. Szczur może również wykluczać (pobieranie) plików. Dodatkowo jest w stanie robić zrzuty ekranu.

Ponadto Woody ma możliwość infiltracji (przesyłania) plików i ich wykonania. Oznacza to, że ten złośliwy program może być używany do pobierania/instalowania dodatkowych trojanów, oprogramowania ransomware i innych złośliwych oprogramowania. Zdolność do powodowania infekcji łańcuchowych tworzy kolejną warstwę ryzyka związaną z drzewnym szczurem.

Co więcej, w jaki sposób dane/treść uzyskane przez ten trojan może się różnić w zależności od samych informacji i celów cyberprzestępców, co może wahać się od wymuszenia do szpiegostwa.

Podsumowując, Woody może powodować wiele infekcji systemowych, poważne problemy z prywatnością, straty finansowe i prowadzić do kradzieży tożsamości. Jeśli podejrzewasz, że Twój system jest zarażony drzewnym szczurem (lub innym złośliwym oprogramowaniem), zdecydowanie zalecamy natychmiastowe użycie antywirusa i usuwanie tego zagrożenia.

Aby wyeliminować możliwe zakażenia złośliwego oprogramowania, zeskanuj komputer za uzasadnione oprogramowanie antywirusowe. Nasi badacze bezpieczeństwa zalecają użycie Combo Cleaner.

▼ Pobierz Combo Cleaner

Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba 7 dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

Przykłady trojana zdalnego dostępu

Przeanalizowaliśmy niezliczone szczury; Apollorat, Pingpull, PowerShell Rat, Netdooka i Nerbian to tylko kilka przykładów.

Te trojany są często niezwykle wielofunkcyjne; ich zagrożenia i zastosowania są wyjątkowo zróżnicowane. Jednak niezależnie od wszechstronności złośliwego programu lub jego braku – obecność złośliwego oprogramowania na urządzeniu System Enderangers i bezpieczeństwo użytkowników.

Jak Woody infiltrował mój komputer?

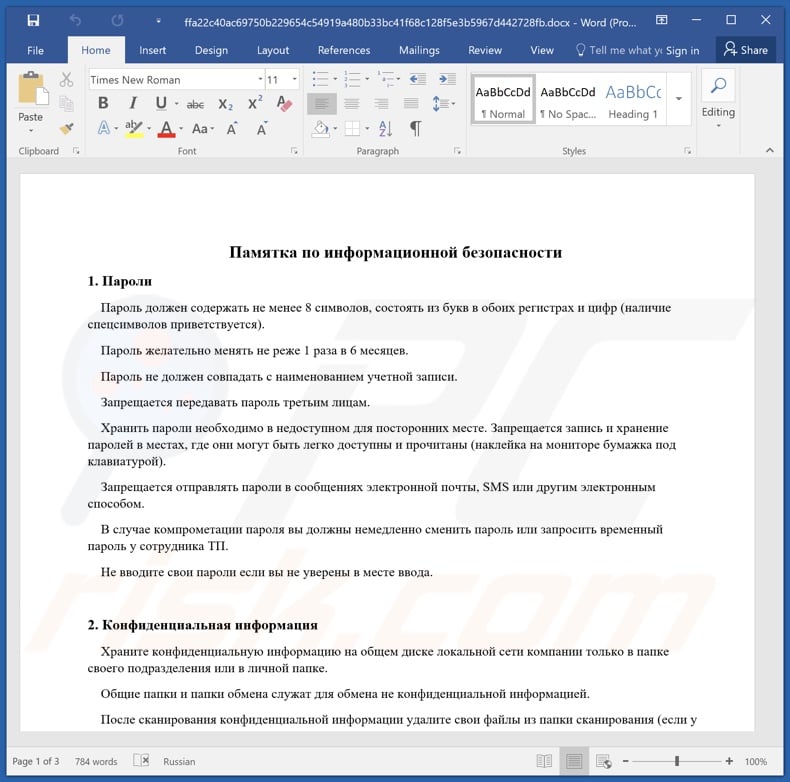

Zespół Malwarebytes Zespół Inteligencji zagrożeń zaobserwował dwie metody stosowane przede wszystkim w dystrybucji Woody’ego. Najwcześniejsze przypadki pociągały za sobą złośliwe pliki archiwum, podczas gdy zakaźne dokumenty Microsoft Office, które nadużywają podatności Follinę, pojawiły się później.

Pliki te zostały wymienione w rosyjsku (niekoniecznie w skrypcie cyrylicznym) i związane z bezpieczeństwem, formularzami, dokumentacją i tak dalej. Jest wysoce prawdopodobne, że te złośliwe pliki były dystrybuowane jako załączniki lub linki do pobrania w e -mailach spamowych.

Warto zauważyć, że zjadliwe pliki mogą znajdować się w różnych formatach, e.G., Dokumenty Microsoft Office i PDF, archiwa (Zip, RAR itp.), pliki wykonywalne (.exe, .Uruchom itp.), JavaScript i tak dalej. Po otwarciu pliku zakaźnego – zainicjowane są złośliwe oprogramowanie do pobierania/instalacji.

Co więcej, złośliwe oprogramowanie nie jest rozpowszechniane wyłącznie za pośrednictwem poczty spamowej. Złośliwe oprogramowanie jest również powszechnie rozpowszechniane za pośrednictwem oszustw internetowych, pobierania Drive-by (Stealthy and Deceptive), wątpliwych źródeł pobierania (e.G., Nieoficjalne i bezpłatne witryny hostingowe plików, sieci udostępniania P2P itp.), Nielegalna aktywacja oprogramowania („pękanie”) narzędzia, fałszywe aktualizacje i złośliwe reklamy).

Jak uniknąć instalacji złośliwego oprogramowania?

Radzimy od otwarcia załączników i linków znalezionych w podejrzanych e -mailach i wiadomościach – ponieważ może to spowodować infekcję systemową. Dodatkowo zalecamy korzystanie z najnowszych wersji Microsoft Office, szczególnie tych wydanych po 2010 roku, ponieważ mają tryb „widok chronionego”, który zapobiega automatycznym wykonywaniu poleceń makro.

Ponadto wszystkie pobierania muszą odbywać się z oficjalnych i zweryfikowanych kanałów. Równie ważne jest aktywacja i aktualizacja programów za pomocą funkcji/narzędzi dostarczanych przez prawdziwych programistów, ponieważ narzędzia nielegalne („pękanie”) i fałszywe aktualizacje mogą zawierać złośliwe oprogramowanie.

Ważne jest, aby zainstalować i aktualizować niezawodne wirusy antywirusowe. To oprogramowanie musi być używane do przeprowadzania regularnych skanów systemowych i do usuwania wykrytych zagrożeń i problemów. Jeśli uważasz, że Twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania z Combo Cleaner Antivirus dla systemu Window.

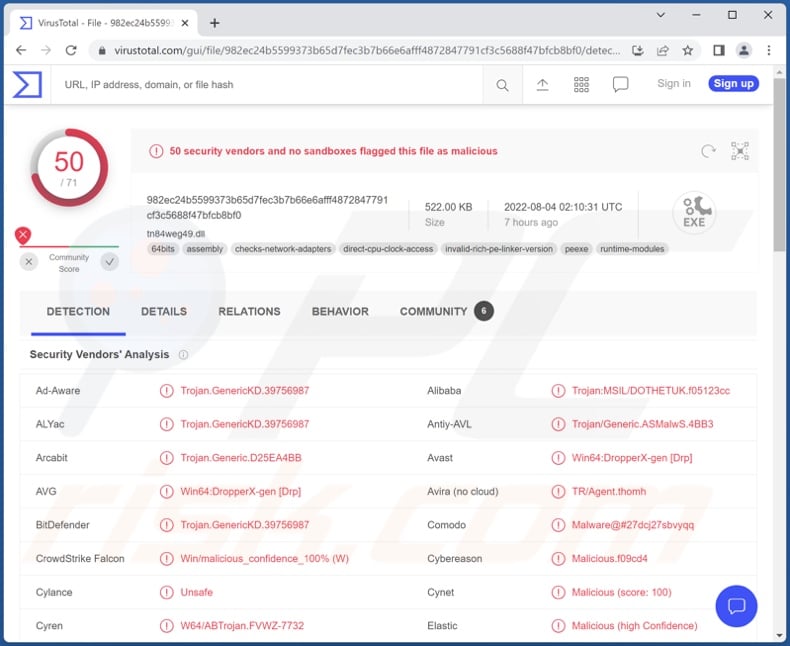

Zrzut ekranu złośliwego dokumentu dystrybucyjnego Woody Rat:

Natychmiastowe automatyczne usuwanie złośliwego oprogramowania: Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności komputerowych. Combo Cleaner to profesjonalne automatyczne narzędzie do usuwania złośliwego oprogramowania, które jest zalecane, aby pozbyć się złośliwego oprogramowania. Pobierz go, klikając poniższy przycisk:

▼ Pobierz Combo Cleaner, pobierając dowolne oprogramowanie wymienione na tej stronie. Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba 7 dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

Szybkie menu:

- Co to jest Woody?

- KROK 1. Ręczne usuwanie drzewnego złośliwego oprogramowania.

- KROK 2. Sprawdź, czy komputer jest czysty.

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem – zwykle najlepiej jest umożliwić programy antywirusowe lub anty -malware. Aby usunąć to złośliwe oprogramowanie, zalecamy użycie środka przeciwwirusowego Combo Cleaner dla systemu Windows.

Jeśli chcesz ręcznie usunąć złośliwe oprogramowanie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które próbujesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów działających na komputerze, na przykład za pomocą Menedżera zadań i zidentyfikowałeś program, który wygląda podejrzliwie, powinieneś kontynuować te kroki:

Pobierz program o nazwie Autoruns. Ten program pokazuje lokalizacje aplikacji, rejestru i systemów plików:

Uruchom ponownie komputer w trybie awaryjnym:

Użytkownicy Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij uruchom, kliknij Zamknij, kliknij restart, kliknij OK. Podczas procesu uruchamiania komputera naciśnij klawisz F8 na klawiaturze wiele razy, aż zobaczysz menu opcji Advanced Windows, a następnie wybierz tryb awaryjny z sieciami z listy.

Wideo pokazujące, jak rozpocząć system Windows 7 w „Tryb awaryjnym z sieciami”:

Użytkownicy systemu Windows 8: Uruchom system Windows 8 to tryb awaryjny z sieciami – przejdź do ekranu startowego systemu Windows 8, wpisz Advanced, w wynikach wyszukiwania Wybierz Ustawienia. Kliknij opcje zaawansowanego uruchamiania, w otwartym oknie „ogólne ustawienia komputera” wybierz Advanced Startup.

Kliknij przycisk „Uruchom teraz”. Twój komputer ponownie uruchomi się w menu „Zaawansowane opcje uruchamiania”. Kliknij przycisk „Rozwiąż problemy”, a następnie kliknij przycisk „Zaawansowane opcje”. Na ekranie opcji Advanced kliknij „Ustawienia uruchamiania”.

Kliknij przycisk „restart”. Twój komputer uruchomi się na ekranie ustawień uruchamiania. Naciśnij F5, aby uruchomić w trybie awaryjnym z sieci.

Wideo pokazujące, jak rozpocząć system Windows 8 w „Tryb awaryjnym z sieciami”:

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij „Uruchom ponownie”, trzymając przycisk „SHIFT” na klawiaturze. W oknie „Wybierz opcję” Kliknij „Rozwiązywanie problemów”, następne wybierz „Opcje zaawansowane”.

W menu opcji zaawansowanych wybierz „Ustawienia uruchamiania” i kliknij przycisk „Restart”. W poniższym oknie należy kliknąć przycisk „F5” na klawiaturze. To ponownie uruchomi Twój system operacyjny w trybie awaryjnym dzięki sieciom.

Wideo pokazujące, jak rozpocząć system Windows 10 w „Tryb awaryjnym z sieciami”:

Wyodrębnij pobrane archiwum i uruchom autoruns.plik exe.

W aplikacji Autoruns kliknij „Opcje” u góry i odznacz opcje „Ukryj puste lokalizacje” i „Ukryj wpisy Windows”. Po tej procedurze kliknij ikonę „Odśwież”.

Sprawdź listę podaną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre złośliwe oprogramowanie ukrywa nazwy procesów w uzasadnionych nazwach procesów systemu Windows. Na tym etapie bardzo ważne jest, aby uniknąć usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy nad jego nazwą i wybierz „Usuń”.

Po usunięciu złośliwego oprogramowania za pośrednictwem aplikacji Autoruns (zapewnia to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemowym), powinieneś wyszukać nazwę złośliwego oprogramowania na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, należy je usunąć.

Uruchom ponownie komputer w trybie normalnym. Po tych krokach powinno usunąć złośliwe oprogramowanie z komputera. Zauważ, że ręczne usunięcie zagrożenia wymaga zaawansowanych umiejętności komputerowych. Jeśli nie masz tych umiejętności, pozostaw złośliwe oprogramowanie do programów antywirusowych i anty-malware.

Te kroki mogą nie działać z zaawansowanymi infekcjami złośliwego oprogramowania. Jak zawsze najlepiej zapobiegać infekcji, niż próbować usunąć złośliwe oprogramowanie później. Aby zapewnić bezpieczeństwo komputera, zainstaluj najnowsze aktualizacje systemu operacyjnego i użyj oprogramowania antywirusowego. Aby upewnić się, że komputer jest wolny od zakażeń złośliwego oprogramowania, zalecamy skanowanie go za pomocą Combo Cleaner Antivirus dla systemu Windows.

Często zadawane pytania (FAQ)

Mój komputer jest zarażony drzewnym złośliwym oprogramowaniem, czy powinienem sformatować urządzenie pamięci, aby się go pozbyć?

Nie, usunięcie Woody’ego nie wymaga formatowania.

Jakie są największe problemy, które może spowodować Woody Maderware?

Woody to szczury – złośliwe oprogramowanie zaprojektowane w celu umożliwienia zdalnego dostępu/kontroli nad urządzeniami. Może wykonywać szeroką gamę działań dotyczących zainfekowanych systemów, w tym pobieranie/instalacja dodatkowych złośliwych programów i wrażliwych/danych osobowych. Dlatego zagrożenia pozycje Woody są szczególnie szerokie, składające się przede wszystkim z wielu infekcji systemowych, poważnych problemów związanych z prywatnością, strat finansowych i kradzieży tożsamości.

Jaki jest cel Woody Złośle złośliwego oprogramowania?

Najbardziej złośliwe programy mają na celu generowanie przychodów dla atakujących. Jednak cyberprzestępcy mogą również wykorzystywać złośliwe oprogramowanie, aby się bawić, wykonywać osobiste urazy, zakłócać procesy (e.G., strony, usługi, firmy, instytucje itp.), a nawet rozpoczynają ataki motywowane politycznie/geopolitycznie.

Jak Woody Maderware infiltrowało mój komputer?

Złośliwe oprogramowanie jest głównie rozpowszechniane przez pobieranie do pobrania, spam, oszustwa online, niewiarygodne źródła pobierania (e.G., Bezpłatne witryny i strony zewnętrzne, sieci udostępniania P2P itp.), nielegalne narzędzia aktywacji oprogramowania („pęknięcia”) i fałszywe aktualizacje. Ponadto niektóre złośliwe programy mogą samodzielnie prowadzić za pośrednictwem lokalnych sieci i wyjmowanych urządzeń do przechowywania (e.G., Zewnętrzne dyski twarde, dyski flash USB itp.).

Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Tak, Combo Cleaner jest w stanie wykrywać i eliminować praktycznie wszystkie znane zakażenia złośliwego oprogramowania. Zauważ, że ponieważ wysokiej klasy złośliwe programy zwykle ukrywają się głęboko w systemach – uruchomienie kompletnego skanu systemowego jest najważniejsze.

O autorze:

Tomas Meskauskas – badacz ds. Bezpieczeństwa ekspertów, profesjonalny analityk złośliwego oprogramowania.

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Mam ponad 10 lat doświadczenia w różnych firmach związanych z rozwiązywaniem problemów technicznych komputerowych i bezpieczeństwem Internetu. Pracowałem jako autor i redaktor PcRisk.com od 2010 roku. Śledź mnie na Twitterze i LinkedIn, aby być informowanym o najnowszych zagrożeniach bezpieczeństwa online. Skontaktuj się z Tomas Meskauskas.

PCRISC Security Portal jest sprowadzony przez firmę RCS LT. Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa online. Więcej informacji o firmie RCS LT.

Nasze przewodniki usuwania złośliwego oprogramowania są bezpłatne. Jeśli jednak chcesz nas wesprzeć, możesz wysłać nam darowiznę.

O pcrisk

PcRisk to portal bezpieczeństwa cybernetycznego, informujący użytkowników Internetu o najnowszych zagrożeniach cyfrowych. Nasza treść jest dostarczana przez Eksperci ds. Bezpieczeństwa i profesjonalny Badacze złośliwego oprogramowania. Przeczytaj więcej o nas.

Zagrożenia stwarzane za pomocą szczurów w ICS

Podczas przeprowadzania audytów, testów penetracji i badań incydentów często natrafiliśmy na uzasadnione narzędzia do zdalnego administracji (Rat) na komputery PCS w sieciach operacyjnych (OT) sieci przedsiębiorstw przemysłowych. W wielu incydentach, które badaliśmy, podmioty zagrożeń wykorzystali szczury do ataku organizacji przemysłowych. W niektórych przypadkach napastnicy skradali się szczury w organizacjach ofiar’ Komputery, podczas gdy w innych przypadkach były w stanie korzystać z szczurów zainstalowanych w organizacji w czasie ataków. Te obserwacje skłoniły nas do analizy zakresu zagrożenia, w tym występowania szczurów w sieciach przemysłowych i przyczyn ich użycia.

Metodologia

Dane statystyczne przedstawione w tym artykule zostały zebrane przy użyciu Kaspersky Security Network (KSN) z komputerów ICS chronionych przez produkty Kaspersky Lab, które Kaspersky Lab ICS Cert kategoryzuje w ramach infrastruktury przemysłowej w organizacjach. Ta grupa zawiera komputery Windows, które wykonują jedną lub kilka z następujących funkcji:

- Serwery kontroli nadzorczej i pozyskiwania danych (SCADA);

- serwery przechowywania danych (historyk);

- Bramy danych (OPC);

- stacjonarne stacje robocze inżynierów i operatorów;

- mobilne stacje robocze inżynierów i operatorów;

- Interfejs ludzkiego maszyny (HMI).

W ramach naszych badań rozważaliśmy i przeanalizowaliśmy wszystkie popularne szczury dla systemu Windows, z wyjątkiem zdalnego pulpitu, który jest częścią systemu operacyjnego systemu Windows. Nasze badania tego szczura są w toku i zostaną przedstawione w następnym artykule z serii.

Stosowanie szczurów w ICS

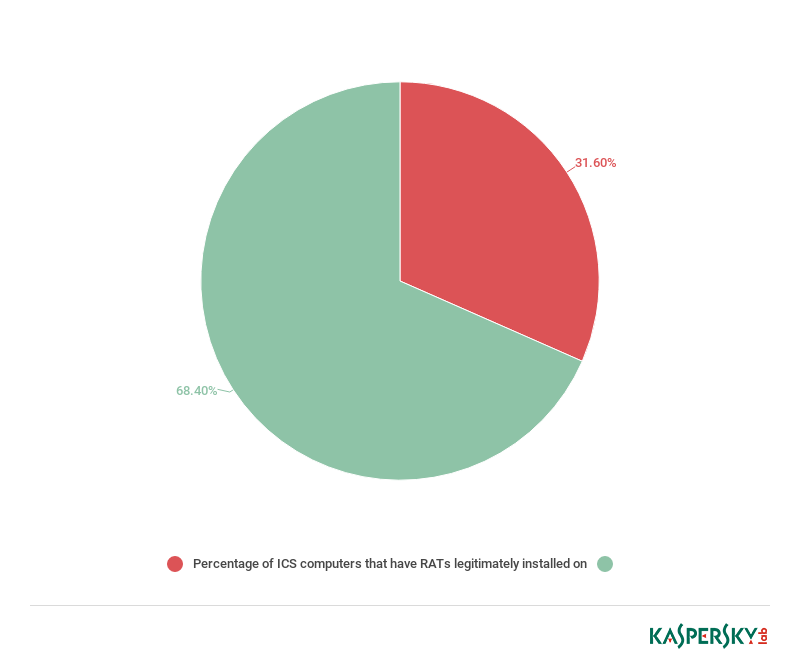

Według danych KSN, w pierwszej połowie 2018 r. Uzasadnione szczury (programy sklasyfikowane jako not-a-virus: Remoteadmin) zostały zainstalowane i użyte na jednym komputerze ICS na trzy.

Procent komputerów ICS, które mają na nich szczury legalnie zainstalowane

Statystyki potwierdzają nasze obserwacje: szczury są rzeczywiście często wykorzystywane w sieciach OT przedsiębiorstw przemysłowych. Uważamy, że może to wynikać z prób zmniejszenia kosztów związanych z utrzymaniem ICS i zminimalizowania czasu reakcji w przypadku awarii.

Jak mogliśmy dowiedzieć się, zdalny dostęp do komputerów w sieci OT nie jest ograniczony do administratorów i inżynierów w sieci korporacyjnej’S Perimeter. Można go również udostępnić za pośrednictwem Internetu użytkownikom poza obwodem sieci korporacyjnej. Tacy użytkownicy mogą obejmować przedstawicieli przedsiębiorstw zewnętrznych-pracowników integratorów systemu lub dostawców ICS, którzy używają szczurów do diagnostyki, konserwacji i do rozwiązania problemów z wadami ICS. Jak pokazały nasze audyty bezpieczeństwa sieci przemysłowej, taki dostęp jest często słabo nadzorowany przez przedsiębiorstwo’Odpowiedzialni pracownicy, podczas gdy zdalne użytkownicy łączący się z siecią OT często mają nadmierne prawa, takie jak przywileje administratora lokalnego, co jest oczywiście poważnym problemem pod względem zapewnienia bezpieczeństwa informacji systemów automatyki przemysłowej.

Od wywiadów z inżynierami i operatorami różnych systemów przemysłowych, które kontrolowaliśmy, i na podstawie analizy dokumentacji użytkownika ICS, ustaliliśmy, że szczury są najczęściej stosowane w sieciach przemysłowych zgodnie z następującymi scenariuszami:

- Do kontrolowania/monitorowania HMI ze stacji roboczej operatora (w tym wyświetlanie informacji na dużym ekranie);

- Do kontrolowania/utrzymywania HMI ze stacji roboczej inżynieryjnej;

- Kontrolować SCADA ze stacji roboczej operatora;

- W celu zapewnienia konserwacji SCADA ze stacji inżynierskiej lub komputera wykonawcy/dostawcy (z sieci zewnętrznej);

- Podłączyć wielu operatorów z jednym stacją roboczą operatora (cienka architektura podobna do klienta używana do oszczędzania pieniędzy na licencjach na oprogramowanie używane na stacjach roboczych operatora);

- Aby połączyć się z komputerem w sieci biurowej z sieci OT za pośrednictwem HMI i wykonywać różne zadania na tym komputerze (dostęp do wiadomości e -mail, dostęp do Internetu, praca z dokumentami biurowymi itp.).

Niektóre z wymienionych powyżej scenariuszy wskazują, że użycie szczurów w sieci OT można wyjaśnić wymaganiami operacyjnymi, co oznacza, że rezygnacja z użycia szczurów nie uwzględniłaby modyfikacji procesów pracy. Jednocześnie ważne jest, aby zdać sobie sprawę, że atak na słabo chroniony szczur może łatwo spowodować zakłócenia procesu przemysłowego, a wszelkie decyzje dotyczące korzystania z szczurów w sieci OT powinny być podejmowane z myślą o tym. Ścisłe kontrole stosowania szczurów w sieci OT pomogłyby zmniejszyć powierzchnię ataku i ryzyko infekcji systemów zarządzanych zdalnie.

20 najlepszych krajów według odsetka komputerów ICS, na których szczury były używane co najmniej raz w pierwszej połowie 2018 r. (Do wszystkich komputerów ICS w każdym kraju)

Scenariusze instalacji szczurów na komputerach ICS

Według naszych badań istnieją trzy najczęstsze scenariusze instalacji szczurów na komputerach ICS:

- Instalacja pakietów dystrybucji oprogramowania ICS, które obejmują szczury (przy użyciu osobnych pakietów dystrybucji lub instalatorów oprogramowania ICS). Szczury zawarte w pakietach dystrybucji oprogramowania ICS Make 18.6% wszystkich szczurów zidentyfikowaliśmy na komputerach ICS chronionych przez Kaspersky Lab Products.

Procent szczurów pakowanych z produktami ICS dla wszystkich szczurów znalezionych na komputerach ICS

- Celowa instalacja szczurów przez personel lub dostawców – administratorów sieci, inżynierów, operatorów lub firm integratorskich. Nie zobowiązujemy się ocenić, czy te instalacje są uzasadnione. Na podstawie naszego doświadczenia w zakresie kontroli sieci przemysłowych i badań incydentów możemy stwierdzić, że wiele takich instalacji nie jest zgodne z organizacją’S Polityka bezpieczeństwa informacji, a niektóre są instalowane bez wiedzy odpowiednich przedsiębiorstw’ odpowiedzialni pracownicy.

- Ukrywa się instalacja szczurów przez złośliwe oprogramowanie. Przykładem tego jest niedawny atak, który zbadaliśmy (patrz poniżej).

Zagrożenia związane z szczurami dla ICS

Zagrożenia związane z stosowaniem szczurów w sieciach przemysłowych nie zawsze są oczywiste, ani przyczyny używanych szczurów.

Większość szczurów zidentyfikowaliśmy w systemach przemysłowych, ma następujące cechy, które znacznie zmniejszają poziom bezpieczeństwa systemu hosta:

- Podwyższone uprawnienia – część serwera szczura jest często wykonywana jako usługa z uprawnieniami systemowymi, i.mi., System NT;

- Brak wsparcia dla ograniczenia lokalnego dostępu do aktywności systemu / klienta;

- Uwierzytelnianie jednoskładnikowe;

- Brak rejestrowania aktywności klienta;

- Podatności (nasz raport na temat luk w dniach zerowych zidentyfikowanych w popularnych systemach szczurów, które są używane między innymi w produktach przez wielu dostawców ICS, zostaną opublikowane do końca roku);

- Zastosowanie serwerów przekaźników (do odwrotnych połączeń), które umożliwiają szczurom ominięcie ograniczeń NAT i zapory na obwodzie sieciowym.

Najbardziej krytycznym problemem związanym z szczurami jest stosowanie podwyższonych uprawnień i brak jakichkolwiek środków do ograniczenia tych uprawnień (lub ograniczenia zdalnego użytkownika’s dostęp lokalny). W praktyce oznacza to, że jeśli atakujący (lub złośliwe oprogramowanie) uzyskają dostęp do zdalnego użytkownika’S Komputer, kradnij dane uwierzytelniania (login/hasło), porwaj aktywną sesję zdalnej administracji lub skutecznie atakować podatność na szczura’Serwera S, zyskają nieograniczoną kontrolę nad systemem ICS. Używając serwerów przekaźników do odwrotnych połączeń, atakujący mogą również łączyć się z tymi szczurami z dowolnego miejsca na świecie.

Istnieją również inne problemy, które wpływają na szczury wbudowane w pakiety dystrybucji oprogramowania ICS:

- Komponenty szczura i pakiety dystrybucji są rzadko aktualizowane (nawet jeśli wydane są nowe wersje pakietów dystrybucji ICS). To sprawia, że są bardziej prawdopodobne, że będą zawierać luki w zabezpieczeniach;

- W zdecydowanej większości przypadków używane jest domyślne hasło – jest ono skodowane do szczura przez dostawcę oprogramowania ICS, albo określony w dokumentacji jako “Zalecana”.

Szczury są uzasadnionymi narzędziami programowymi, które są często używane w sieciach przemysłowych, co oznacza, że odróżnienie ataków z udziałem szczurów może być niezwykle trudne. Ponadto, ponieważ usługa bezpieczeństwa informacji i inni pracownicy odpowiedzialni za bezpieczeństwo ICS często nie są świadomi, że szczur jest zainstalowany, konfiguracja szczurów nie jest analizowana podczas kontroli bezpieczeństwa sieci przemysłowej. To sprawia, że szczególnie ważne jest kontrolowanie przez kogo, kiedy i do jakiego celów szczury są wykorzystywane w sieci przemysłowej i zapewnić, że korzystanie z szczurów jest całkowicie niemożliwe bez wiedzy pracowników odpowiedzialnych za sieć OT’S Bezpieczeństwo informacji.

Ataki podmiotów zagrożenia z udziałem szczurów

Wszystko napisane powyżej dotyczy potencjalnych zagrożeń związanych z użyciem szczurów.

Na podstawie naszej analizy statystyki KSN byliśmy w stanie zidentyfikować szereg ataków i prób złośliwego oprogramowania z udziałem szczurów zainstalowanych na komputerach ICS. W większości przypadków ataki były oparte na następujących scenariuszach (w zejściu kolejności występowania ataku):

- Atak sieci brutalnej siły z sieci lokalnej lub Internetu zaprojektowany w celu pękania login/haseł;

- Atakujący lub złośliwe oprogramowanie za pomocą szczura do pobierania i wykonywania złośliwego oprogramowania za pomocą skradzionych lub pękniętych poświadczeń uwierzytelniania;

- Zdalny użytkownik (prawdopodobnie uzasadniony użytkownik oszukany przez atakujących) używa szczura do pobrania trojana na komputer ICS, a następnie go wykonać; Trojan może być ukryty jako dokument biurowy, oprogramowanie nieindustrialne (gra, oprogramowanie multimedialne itp.), crack/keygen dla oprogramowania biurowego, aplikacji lub przemysłowego itp.;

- Atak sieciowy z sieci lokalnej lub Internetu na serwerze części szczura za pomocą exploitów.

Najczęstsze są ataki sieciowe typu Brute Force (zaprojektowane w celu pękania login/haseł): ich implementacja nie wymaga żadnej specjalnej wiedzy ani umiejętności, a oprogramowanie używane w takich atakach jest publicznie dostępne.

Nie można go określić na podstawie dostępnych danych, które łączą się z szczurem’część serwerowa zainstalowana na komputerze ICS – uzasadnionym użytkowniku, atakującym lub złośliwym oprogramowaniu – lub dlaczego. W związku z tym możemy tylko zgadnąć, czy ta działalność reprezentuje ukierunkowany atak, próby sabotażowe, czy klient’s błąd.

Ataki sieciowe z Internetu były najprawdopodobniej przeprowadzone przez aktorów zagrożenia za pomocą złośliwego oprogramowania, narzędzi do testowania penetracji lub botnetów.

Ataki sieciowe ze strony sieci lokalnej mogą wskazywać na obecność atakujących (być może w tym wtajemnicza) w sieci. Inną możliwością jest to, że w sieci lokalnej znajduje się zagrożony komputer, który jest zainfekowany złośliwym oprogramowaniem, albo jest używany przez atakującego jako punkt obecności (jeśli poświadczenia uwierzytelniania były wcześniej narażone na szwank).

Ataki na przedsiębiorstwa przemysłowe za pomocą RMS i TeamViewer

W pierwszej połowie 2018 r. Kaspersky Lab ICS Cert zidentyfikował nową falę e -maili phishingowych przebraną za uzasadnione oferty komercyjne. Chociaż ataki skierowane były przede wszystkim do firm przemysłowych na terytorium Rosji, te same taktyki i narzędzia mogą być stosowane w atakach na firmy przemysłowe w dowolnym kraju na świecie.

Złośliwe oprogramowanie używane w tych atakach instaluje uzasadnione oprogramowanie do zdalnego administracji w systemie – TeamViewer lub zdalny system manipulatorów/narzędzia zdalne (RMS). W obu przypadkach DLL systemowy jest zastępowany złośliwą biblioteką, aby wstrzykiwać złośliwy kod do legalnego programu’S proces. Zapewnia to atakującym zdalne sterowanie zainfekowanymi systemami. Do maskowania infekcji i aktywności oprogramowania zainstalowanego w systemie stosuje się różne techniki.

W razie potrzeby atakujący pobierają dodatkowy pakiet złośliwego oprogramowania do systemu, który jest specjalnie dostosowany do ataku na każdą ofiarę. Ten zestaw złośliwego oprogramowania może zawierać oprogramowanie szpiegujące, dodatkowe zdalne narzędzia administracyjne, które rozszerzają aktor zagrożony’S Kontrola zainfekowanych systemów, złośliwe oprogramowanie w celu wykorzystania luk w systemie operacyjnym i oprogramowaniu aplikacyjnym, a także narzędzia Mimikatz, które umożliwia uzyskanie danych konta dla kont Windows.

Według dostępnych danych atakujący’ Głównym celem jest kradzież pieniędzy od organizacji ofiar’ Konta, ale możliwe scenariusze ataku nie ograniczają się do kradzieży funduszy. W trakcie atakowania swoich celów napastnicy kradną poufne dane należące do organizacji docelowych, ich partnerów i klientów, przeprowadzają ukradkową nadzór firm ofiar’ Pracownicy i nagrywają audio i wideo za pomocą urządzeń podłączonych do zainfekowanych maszyn. Oczywiście, oprócz strat finansowych, ataki te powodują wycieki organizacji ofiar’ wrażliwe dane.

Wiele ataków na producenta automatycznego

Charakterystyczny przykład ataków oparty na drugim scenariuszu zostały dostarczone przez ataki na sieć przemysłową firmy produkcyjnej i serwisowej pojazdu silnikowego, w szczególności na komputery zaprojektowane do diagnozowania silników i systemów pokładowych ciężarówek i ciężarów. Wiele prób przeprowadzenia takich ataków zostało zablokowanych przez Kaspersky Lab Products.

Rat został zainstalowany i przerywany na co najmniej jednym z komputerów w firmie’S Network Industrial. Począwszy od pod koniec 2017 r. Liczne próby uruchomienia różnych złośliwych programów za pomocą szczura zostały zablokowane na komputerze. Próby infekcji podejmowano regularnie przez kilka miesięcy-2-3 razy w tygodniu, o różnych porach dnia. Częściowo na innych pośrednich wskaźnikach uważamy, że dane uwierzytelniania szczurów zostały naruszone i wykorzystywane przez atakujących (lub złośliwe oprogramowanie) do ataku przedsiębiorstwa’S Komputery przez Internet.

Po uzyskaniu dostępu do potencjalnej ofiary’infrastruktura S za pośrednictwem szczura, atakujący próbowali wybrać złośliwego pakera, który umożliwiłby im uniknięcie ochrony antywirusowej.

Zablokowane programy obejmowały modyfikacje złośliwego oprogramowania wykrytych przez Kaspersky Lab Products.Win32.Agent.po południu. Po uruchomieniu tego robaka natychmiast zaczyna się rozprzestrzeniać w sieci lokalnej za pomocą exploitów dla luk w zabezpieczeniach MS17-010-tych samych, które zostały opublikowane przez Shadowbrokers wiosną 2017 r. I były używane w atakach przez niesławne WannaCry i Expetr Cryptors.

Rodzina trojana Nymaim również została zablokowana. Przedstawiciele tej rodziny są często wykorzystywani do pobierania modyfikacji agentów botnetowych z rodziny NECUS, które z kolei były często używane do zarażenia komputerów z ransomware z rodziny Locky.

Wniosek

Narzędzia do zdalnego administracji są szeroko stosowane w sieciach przemysłowych do monitorowania, kontroli i konserwacji ICS. Zdolność do zdalnego manipulowania ICS znacznie zmniejsza koszty utrzymania, ale jednocześnie niekontrolowany zdalny dostęp, niezdolność do zapewnienia 100% weryfikacji zdalnego klienta’S legitymacja i luki w kodzie i konfiguracji szczura znacznie zwiększają powierzchnię ataku. Jednocześnie szczury wraz z innymi uzasadnionymi narzędziami są coraz częściej wykorzystywane przez atakujących do maskowania złośliwej aktywności i utrudniania atrybucji.

Aby zmniejszyć ryzyko cyberataków z udziałem szczurów, zalecamy następujące miary o wysokim priorytecie:

- Kontroluj korzystanie z narzędzi administracyjnych aplikacji i systemu w sieci przemysłowej, takich jak VNC, RDP, TeamViewer i RMS / zdalne narzędzia. Usuń wszystkie narzędzia do zdalnego administracji, które nie są wymagane przez proces przemysłowy.

- Przeprowadź audyt i wyłącz narzędzia do zdalnego administracji, które zostały dostarczone z oprogramowaniem ICS (szczegółowe instrukcje znajdują się w odpowiedniej dokumentacji oprogramowania), pod warunkiem, że nie są one wymagane przez proces przemysłowy.

- Ścisłe monitorowanie zdarzeń i rejestrowania dla każdej sesji zdalnej wymaganej przez proces przemysłowy; Dostęp zdalny powinien być domyślnie wyłączony i włączony tylko na żądanie i tylko przez ograniczony czas.

- Cyber szpiegostwo

- Systemy kontroli przemysłowej

- Zagrożenia przemysłowe

- Internet przedmiotów

- Wyłudzanie informacji

- Ukierunkowane ataki

- Słabości