Przepisy dotyczące ochrony danych w Indiach

Obawy związane z nadzorem pojawiają się pośród rządu BJP’I intensyfikowanie represji wolności słowa i pokojowego zgromadzenia oraz jej egzekwowanie zasad technologii informatycznej (wytyczne pośrednie i cyfrowe kodeks etyki mediów), 2021. Zasady te umożliwiają większą kontrolę rządową nad treściami online, grożą osłabieniem szyfrowania i poważnie podważą prawa do prywatności i wolności wyrażania online.

Czy Indie mają prawo ochrony danych?

Ustawa o ochronie danych w Indiach stoi obecnie w obliczu wielu problemów i niechęci do braku odpowiednich ram prawnych. Trwa eksplozja cyberprzestępstw w skali globalnej. Kradzież i sprzedaż skradzionych danych odbywa się na rozległych kontynentach, w których granice fizyczne nie stanowią żadnych ograniczeń lub wydają się nieistniejące w tej erze technologicznej. Indie są największym gospodarzem przetwarzania danych z outsourcingu na świecie, może stać się epicentrum cyberprzestępczości, jest to głównie należne brak właściwego ustawodawstwa. Rada bezpieczeństwa danych Indii (DSCI) i Departament Technologii Informacyjnych (DIT) muszą również odmłodzić swoje wysiłki w tym zakresie na podobne linie. Jednak najlepsze rozwiązanie może pochodzić z dobrych przepisów ustawodawczych wraz z odpowiednią świadomością publiczną i pracowników. Najwyższy czas, abyśmy mogli zwrócić uwagę na bezpieczeństwo danych w Indiach. Brakuje cyberbezpieczeństwa w Indiach i to samo wymaga odmłodzenia. Kiedy nawet cyberbezpieczeństwo PMO jest zagrożone przez wiele miesięcy, musimy przynajmniej teraz obudzić się. Naruszenia danych i cyberprzestępstwa w Indiach nie mogą zostać zmniejszone, dopóki nie ustanowimy silnych przepisów cybernetycznych. Nie możemy tego zrobić zwykłym deklarowaniem kota jako tygrysa. Cyberprzestrzeni Indii musi być również wspierane przez solidne bezpieczeństwo cybernetyczne i skuteczną cyberprzestańską.

Indyjskie firmy w sektorze IT i BPO zajmują się i mają dostęp do wszelkiego rodzaju wrażliwych i osobowych danych osób na całym świecie, w tym szczegółów karty kredytowej, informacji finansowych, a nawet historii medycznej. Firmy te przechowują poufne dane i informacje w formie elektronicznej, co może być wrażliwe w rękach swoich pracowników. Często jest go niewłaściwie wykorzystywane przez bezwzględne elementy. Nastąpiły przypadki naruszeń bezpieczeństwa i wycieków danych w głośnych indyjskich firmach. Ostatnie incydenty kradzieży danych w branży BPO wzbudziły obawy dotyczące prywatności danych.

W Indiach nie ma wyraźnych przepisów dotyczących ochrony danych. Chociaż rachunek za ochronę danych osobowych został wprowadzony w Parlamencie w 2006 roku, nie widzę jeszcze światła dziennego. Wydaje się, że projekt ustawy jest kontynuowany w ramach ogólnych ram dyrektywy w zakresie prywatności Unii Europejskiej, 1996. Jest zgodny z kompleksowym modelem z projektem mającym na celu zarządzanie gromadzeniem, przetwarzaniem i dystrybucją danych osobowych. Należy zauważyć, że możliwość zastosowania rachunku jest ograniczona do danych osobowych „zgodnie z definicją w klauzuli 2 ustawy.

Ustawa dotyczy zarówno rządu, jak i prywatnych przedsiębiorstw zaangażowanych w funkcje danych. Istnieje postanowienie o powołaniu kontrolerów danych, którzy mają ogólną kuratę i jurysdykcję orzekającą w sprawie przedmiotów objętych ustawą. Zapewnia również, że na przestępców można nałożyć sankcje karne oprócz odszkodowania za szkody dla ofiar.

Rachunek jest wyraźnie krokiem we właściwym kierunku. Jednak z powodu niedostatek informacji ustawa jest nadal w toku.

Podczas gdy ustawa o technologii informatycznej, 2000 (Ustawa IT), zawiera przepisy dotyczące cyberprzestrzeni i powiązanych przepisów IT w Indiach i określa zakres dostępu, który strona może potrzebować na danych przechowywanych na komputerze, systemie komputerowym lub sieci komputerowej, przepisy ustawy IT nie zajmują się potrzebą rygorystycznej ustawy o ochronie danych.

Ustawa o technologii informatycznej z 2000 r. Została niedawno zmieniona w celu sprostania wyzwaniom w zakresie cyberprzestępczości, zmieniona ustawa jeszcze się nie weszła, wprowadziła dwa ważne przepisy, które mają silny wpływ na reżim prawny w zakresie ochrony danych. Są to sekcje 43a i 72a, włożone do ustawy o poprawce. Ale przepisy dotyczące bezpieczeństwa danych i poufności są rażąco nieodpowiednie. W ostatnich latach incydenty kradzieży danych w BPO wzbudziły obawy dotyczące prywatności danych, gdy jeden z jego pracowników sprzedał dane osobowe należące do dużej liczby obywateli brytyjskich do tajnego reportera z brytyjskiego tabloidu The Sun ”. Incydent wywołał debatę wśród kręgów branżowych, mediów i światów prawnych na temat tego, jak bezpieczne są zagraniczne dane w rękach indyjskich. Stąd poprawki są bardziej reakcją rządu na kolano na ostatnie kradzieże danych i inne incydenty, Indie mają więcej wspólnego z problemami związanymi z cyberprzestępczością i transakcjami e-commerce niż ochrona danych.

Postanowienia rzekomo dotyczące ochrony danych jako brzydkiej pracy na temat ustawy IT i nie oferują żadnej kompleksowej ochrony danych osobowych w Indiach. W tych okolicznościach pytanie, które należy zadać, brzmi: być główną siłą IT na globalnej mapie, czy Indie mogą sobie pozwolić na rozwiązanie ważnej kwestii w sposób, w jaki zajmował się poprawkami do ustawy IT?.

Ostatnie poprawki do tego są

Sekcja 43A stwierdza, że jeśli organ korporacyjny posiadający, zajmujący się lub obsługą wszelkich poufnych danych osobowych lub informacji w zasobach komputerowych, które jest właścicielem, kontroluje lub działają, jest zaniedbanie w realizacji i utrzymywaniu uzasadnionych praktyk i procedur bezpieczeństwa, a tym samym powoduje bezprawną stratę lub niezbędne korzyści dla jakiejkolwiek osoby.

Unikalne pytania:

- Dlaczego Indie mają problemy z przepisami dotyczącymi ochrony danych?

- Jakie problemy powstają z powodu braku odpowiednich ram legislacyjnych?

- Dlaczego bezpieczeństwo danych jest ważne w Indiach?

- Jakie dane robią indyjskie firmy w sektorach IT i BPO?

- Co może się stać, jeśli pracownicy niewłaściwie używają poufnych danych, do których mają dostęp?

- Czy w Indiach jest jakieś wyraźne przepisy dotyczące ochrony danych?

- Jaki jest status rachunku ochrony danych osobowych?

- Kim, do którego mają zastosowanie rachunek?

- Jakie przepisy dotyczące ochrony danych są obecne w ustawie o technologii informatycznej?

- Jakie kwestie robią ostatnie poprawki do adresu IT ACT?

Odpowiedzi:

- Indie mają problemy z przepisami dotyczącymi ochrony danych z powodu braku odpowiednich ram prawnych.

- Brak odpowiednich ram legislacyjnych stanowi wyzwania dla ochrony danych, ponieważ trwa eksplozja cyberprzestępstw w skali globalnej, z kradzieżą i sprzedażą skradzionych danych na całym rozległym kontynentach.

- Bezpieczeństwo danych jest ważne w Indiach, ponieważ indyjskie firmy w sektorach IT i BPO zajmują się wszelkiego rodzaju poufnymi i osobowymi danymi osobnikami na całym świecie, w tym szczegółów karty kredytowej, informacji finansowych i historii medycznej.

- Indyjskie firmy w sektorze IT i BPO zajmują się i mają dostęp do wszelkiego rodzaju wrażliwych i osobowych danych osób na całym świecie, w tym szczegółów karty kredytowej, informacji finansowych, a nawet historii medycznej.

- Jeśli pracownicy niewłaściwie wykorzystują poufne dane, do których mają dostęp, może to prowadzić do naruszeń bezpieczeństwa i wycieków danych, które mogą zagrozić prywatności danych i budzić obawy.

- Nie, w Indiach nie ma wyraźnych przepisów dotyczących ochrony danych.

- Parlament w 2006 roku wprowadzono rachunek za ochronę danych osobowych, ale jeszcze nie widziała światła dziennego.

- Ustawa dotyczy zarówno przedsiębiorstw rządowych, jak i prywatnych zaangażowanych w funkcje danych.

- Postanowienia dotyczące ochrony danych w ustawie o technologii informatycznej są rażąco nieodpowiednie. Ostatnie poprawki wprowadzono sekcje 43A i 72A, które dotyczą systemu prawnego w zakresie ochrony danych.

- Ostatnie zmiany w kwestiach dotyczących ACT ACT związanych z cyberprzestępczością i transakcjami e-commerce, ale nie oferują kompleksowej ochrony danych osobowych w Indiach.

Przepisy dotyczące ochrony danych w Indiach

Obawy związane z nadzorem pojawiają się pośród rządu BJP’I intensyfikowanie represji wolności słowa i pokojowego zgromadzenia oraz jej egzekwowanie zasad technologii informatycznej (wytyczne pośrednie i cyfrowe kodeks etyki mediów), 2021. Zasady te umożliwiają większą kontrolę rządową nad treściami online, grożą osłabieniem szyfrowania i poważnie podważą prawa do prywatności i wolności wyrażania online.

Czy Indie mają prawo ochrony danych?

Ustawa o ochronie danych w Indiach stoi obecnie w obliczu wielu problemów i niechęci do braku odpowiednich ram prawnych. Trwa eksplozja cyberprzestępstw w skali globalnej. Kradzież i sprzedaż skradzionych danych odbywa się na rozległych kontynentach, w których granice fizyczne nie stanowią żadnych ograniczeń lub wydają się nieistniejące w tej erze technologicznej. Indie są największym gospodarzem przetwarzania danych z outsourcingu na świecie, może stać się epicentrum cyberprzestępczości, jest to głównie należne brak właściwego ustawodawstwa. Rada bezpieczeństwa danych Indii (DSCI) i Departament Technologii Informacyjnych (DIT) muszą również odmłodzić swoje wysiłki w tym zakresie na podobne linie. Jednak najlepsze rozwiązanie może pochodzić z dobrych przepisów ustawodawczych wraz z odpowiednią świadomością publiczną i pracowników. Najwyższy czas, abyśmy mogli zwrócić uwagę na bezpieczeństwo danych w Indiach. Brakuje cyberbezpieczeństwa w Indiach i to samo wymaga odmłodzenia. Kiedy nawet cyberbezpieczeństwo PMO jest zagrożone przez wiele miesięcy, musimy przynajmniej teraz obudzić się. Naruszenia danych i cyberprzestępstwa w Indiach nie mogą zostać zmniejszone, dopóki nie ustanowimy silnych przepisów cybernetycznych. Nie możemy tego zrobić zwykłym deklarowaniem kota jako tygrysa. Cyberprzestrzeni Indii musi być również wspierane przez solidne bezpieczeństwo cybernetyczne i skuteczną cyberprzestańską.

Indyjskie firmy w sektorze IT i BPO zajmują się i mają dostęp do wszelkiego rodzaju wrażliwych i osobowych danych osób na całym świecie, w tym szczegółów karty kredytowej, informacji finansowych, a nawet historii medycznej. Firmy te przechowują poufne dane i informacje w formie elektronicznej, co może być wrażliwe w rękach swoich pracowników. Często jest go niewłaściwie wykorzystywane przez bezwzględne elementy. Nastąpiły przypadki naruszeń bezpieczeństwa i wycieków danych w głośnych indyjskich firmach. Ostatnie incydenty kradzieży danych w branży BPO wzbudziły obawy dotyczące prywatności danych.

W Indiach nie ma wyraźnych przepisów dotyczących ochrony danych. Chociaż rachunek za ochronę danych osobowych został wprowadzony w Parlamencie w 2006 roku, nie widzę jeszcze światła dziennego. Wydaje się, że projekt ustawy jest kontynuowany w ramach ogólnych ram dyrektywy w zakresie prywatności Unii Europejskiej, 1996. Jest zgodny z kompleksowym modelem z projektem mającym na celu zarządzanie gromadzeniem, przetwarzaniem i dystrybucją danych osobowych. Należy zauważyć, że możliwość zastosowania rachunku jest ograniczona do danych osobowych „zgodnie z definicją w klauzuli 2 ustawy.

Ustawa dotyczy zarówno rządu, jak i prywatnych przedsiębiorstw zaangażowanych w funkcje danych. Istnieje postanowienie o powołaniu kontrolerów danych, którzy mają ogólną kuratę i jurysdykcję orzekającą w sprawie przedmiotów objętych ustawą. Zapewnia również, że na przestępców można nałożyć sankcje karne oprócz odszkodowania za szkody dla ofiar.

Rachunek jest wyraźnie krokiem we właściwym kierunku. Jednak z powodu niedostatek informacji ustawa jest nadal w toku.

Podczas gdy ustawa o technologii informatycznej, 2000 (Ustawa IT), zawiera przepisy dotyczące cyberprzestrzeni i powiązanych przepisów IT w Indiach i określa zakres dostępu, który strona może potrzebować na danych przechowywanych na komputerze, systemie komputerowym lub sieci komputerowej, przepisy ustawy IT nie zajmują się potrzebą rygorystycznej ustawy o ochronie danych.

Ustawa o technologii informatycznej z 2000 r. Została niedawno zmieniona w celu sprostania wyzwaniom w zakresie cyberprzestępczości, zmieniona ustawa jeszcze się nie weszła, wprowadziła dwa ważne przepisy, które mają silny wpływ na reżim prawny w zakresie ochrony danych. Są to sekcje 43a i 72a, włożone do ustawy o poprawce. Ale przepisy dotyczące bezpieczeństwa danych i poufności są rażąco nieodpowiednie. W ostatnich latach incydenty kradzieży danych w BPO wzbudziły obawy dotyczące prywatności danych, gdy jeden z jego pracowników sprzedał dane osobowe należące do dużej liczby obywateli brytyjskich do tajnego reportera z brytyjskiego tabloidu The Sun ”. Incydent wywołał debatę wśród kręgów branżowych, mediów i światów prawnych na temat tego, jak bezpieczne są zagraniczne dane w rękach indyjskich. Stąd poprawki są bardziej reakcją rządu na kolano na ostatnie kradzieże danych i inne incydenty, Indie mają więcej wspólnego z problemami związanymi z cyberprzestępczością i transakcjami e-commerce niż ochrona danych.

Postanowienia rzekomo dotyczące ochrony danych jako brzydkiej pracy na temat ustawy IT i nie oferują żadnej kompleksowej ochrony danych osobowych w Indiach. W tych okolicznościach pytanie, które należy zadać, brzmi: być główną siłą IT na globalnej mapie, czy Indie mogą sobie pozwolić na rozwiązanie ważnej kwestii w sposób, w jaki zajmował się poprawkami do ustawy IT?.

Ostatnie poprawki do tego są

Sekcja 43A stwierdza, że jeśli organ korporacyjny posiadający, zajmujący się lub obsługą wszelkich poufnych danych osobowych lub informacji w zasobach komputerowych, które jest właścicielem, kontroluje lub działają, jest zaniedbanie w realizacji i utrzymywaniu uzasadnionych praktyk i procedur bezpieczeństwa, a tym samym powoduje bezprawną stratę lub niezbędne korzyści dla jakiejkolwiek osoby.

Termin korporacja jest wystarczająco szeroka, aby obejmować firmę, firmę, jednoosobową lub inne stowarzyszenie osób zajmujących się działalnością zawodową lub komercyjną. A następnie w odniesieniu do rozsądnych praktyk i procedur bezpieczeństwa obejmują praktyki i procedury bezpieczeństwa, które pragną chronić informacje nieautoryzowane szkody, stosowanie, modyfikacje, ujawnienie lub upośledzenie

(i) w porozumieniu między stronami; Lub

(ii) w dowolnym obowiązującym prawie; a w przypadku braku porozumienia lub prawa, co może być określone przez rząd Unii,

Oznacza to głównie, że strony umowne mogą określić w umowie zakres bezpieczeństwa, którego żądają od strony ujawniających się w przypadku naruszenia.

Jednak ustawa o zmianie nie określiła znaczenia terminu poufne dane osobowe lub informacje i jedynie stwierdza, że oznaczałoby to takie dane osobowe, które mogą być określone przez rząd Unii w porozumieniu z takimi organami lub stowarzyszeniami profesjonalnymi, które mogą uznać za dopasowane.

Sekcja 72 jest ograniczona do informacji uzyskiwanych na mocy mocy przyznanej na mocy ustawy IT. Z drugiej strony rozdział sekcji 72A jest szerszy niż istniejąca sekcja 72 i rozszerza się na ujawnienie danych osobowych osoby (bez zgody), jednocześnie świadcząc usługi na podstawie legalnej umowy, a nie jedynie ujawniania informacji uzyskanych na mocy uprawnień przyznanych na podstawie ustawy IT.

Termin pośrednik jest dodawany do sekcji72a. Zostało to zdefiniowane na podstawie ustawy o zmianie, aby oznaczać (w odniesieniu do dowolnego konkretnego zapisu elektronicznego) Osoba, która w imieniu innej osoby otrzymuje, przechowuje lub przesyła tę rejestrację lub świadczy o dowolnej usługi w odniesieniu do tego zapisu i obejmują dostawców usług telekomunikacyjnych, usługodawcy sieciowe, dostawcy usług internetowych, usługa hosta.

W porównaniu z prawem indyjskim z prawem krajów rozwiniętych można przeanalizować właściwy wymóg prawa indyjskiego. U.K. Ma swoją ustawę o ochronie danych (DPA) z 1998 r. Ustawa ta jest zasadniczo ustanowiona w celu zapewnienia ochrony i prywatności danych osobowych osób w Wielkiej Brytanii.

Zgodnie z niniejszą ustawą osoby i organizacje, które przechowują dane osobowe, muszą zarejestrować się w komisarzu informacyjnym, który został mianowany urzędnikiem państwowym, aby nadzorować ustawę. Ustawa nakłada ograniczenia dotyczące gromadzenia danych. Dane osobowe można uzyskać tylko dla jednego lub więcej celów i więcej zgodnych z prawem, i nie będą dalej przetwarzane w żaden sposób niekompatybilny z tym celem lub celami. Dane osobowe są odpowiednie, istotne i nie nadmierne w odniesieniu do celu lub celów, dla których są przetwarzane.

Oba u.S i Unia Europejska koncentrują się na zwiększaniu ochrony prywatności swoich obywateli, U.S przyjmuje inne podejście do prywatności niż Związek Europejski. USA przyjęły podejście sektorowe, które opiera się na pomieszaniu przepisów, regulacji i samozadowoleń. W u.S, dane są pogrupowane w kilka klas na podstawie ich użyteczności i znaczenia. Następnie w związku z tym na różne stopnie ochrony są przyznawane różnym klasom danych. Podczas gdy postanowienia IT Ustawa dotyczą zasadniczo z ekstrakcją danych, niszczenie danych itp. Firmy nie mogą uzyskać pełnej ochrony danych za pośrednictwem tego, co ostatecznie zmusiło ich do zawarcia osobnych prywatnych umów, aby przechowywać swoje dane. Umowy te mają taką samą egzekwowalność jak umowa ogólna.

Unia Europejska egzekwowała kompleksową dyrektywę w zakresie ochrony danych osobowych we wszystkich krajach członkowskich. Stany Zjednoczone zastosowały również dyrektywa UE w ramach umowy Safe Harbor w celu ułatwienia działalności z krajów UE. Rozsądnie byłoby również przestrzeganie dyrektywy UE, ponieważ ma ona wiele do stawek.

Pomimo wysiłków w zakresie posiadania prawa ochrony danych jako odrębnej dyscypliny, nasz ustawodawca pozostawił trochę luki w ramach Karta 2006. Projekt ustawy został całkowicie opracowany na temat struktury brytyjskiej ustawy o ochronie danych. Można zatem zasugerować, że skompilowane przygotowanie na podstawie amerykańskich przepisów dotyczących ochrony danych byłoby korzystniejsze dla dzisiejszego wymogu.

Nieautoryzowane użycie lub przeniesienie tych danych kredytowych przyciąga wygórowane grzywny. Informacje kredytowe mogą być wykorzystywane tylko do zidentyfikowania wartości kredytowej potencjalnego klienta i nie można ich używać ani przenieść na nieautoryzowane osoby w żadnym innym celu. Ustawa IT ponownie, chroni wyłącznie dane kredytowe, co jest tylko jednym aspektem danych osobowych.

Wszelkie fragmentaryczne przepisy są niewystarczające; Potrzebujemy kompleksowych przepisów dotyczących ochrony danych, które będą chronić prawa osobników danych, które gwałtownie zabraniają wykorzystania zebranych danych w dowolnym innym celu. Ustawa o technologii informatycznej z 2000 r. Nie jest przepisy dotyczące ochrony prywatności. Nie wyznacza żadnych konkretnych zasad ochrony danych ani prywatności. Ustawa o technologii informacyjnej z 2000 r. To ogólne przepisy, które wyraża zakres tematów, takich jak podpisy cyfrowe, infrastruktura kluczowa, e-administracja, cyberprzestępstwa, cyberprzestępstwa i poufność i prywatność i prywatność. Cierpi na zespół One Act. Błędne byłoby porównanie ustawy o technologii informatycznej, 2000 przepisów z europejską dyrektywą dotyczącą ochrony danych (EC/95/46), wytycznymi OECD na temat ochrony prywatności i przepływów transgranicznych danych osobowych, 1980, oraz zasadami bezpiecznej portu USA w USA.

W rzeczywistości Ustawa o technologii informatycznej 2000 dotyczy kwestii ochrony danych i prywatności w sposób fragmentaryczny. Nie ma rzeczywistych ram prawnych w formie organu ochrony danych, jakości i proporcjonalności, przejrzystości danych itp. który właściwie dotyczy i obejmuje problemy związane z ochroną danych zgodnie z zasadami dyrektywy UE, wytycznymi OECD lub zasadami bezpiecznej portu. W związku z tym, nawet jeśli przyjęto nowe proponowane poprawki do ustawy o technologii informacyjnej, Indie nadal brakowałyby prawdziwych ram prawnych w zakresie ochrony danych i prywatności.

Brak prawa ochrony danych to ogromny cios dla przemysłu outsourcingu w Indiach . Klienci USA, Klienci Unii Europejskiej są chronione kompleksową dyrektywą prywatności, a częścią tej ochrony prywatności jest wymóg, który jest nakładany na firmy, a nie przesyłanie danych osobowych do krajów, które nie oferują odpowiedniego poziomu ochrony. W rezultacie Europejskie Związki Trades przytoczyły ochronę danych jako problem, który należy wziąć pod uwagę w wielu międzynarodowych transakcjach out-sourcing. Zatrzymaj przepływ danych osobowych, co z kolei bardzo poważnie wpłynie na naszą branżę outsourcingową.

Wniosek

Aby utrzymać i zachęcać BPO Boom, Indie muszą mieć ramy prawne, które spełniają się z oczekiwaniami, zarówno prawnymi, jak i publicznymi, w jurysdykcjach, z których dane są wysyłane do Indii. W praktyce największą przeszkodą jest, aby Indie miały swoje ramy krajowych przepisów dotyczących ochrony danych. UE oficjalnie deklaruje i wymienia odpowiednie kraje pod względem dyrektywy w zakresie ochrony danych z 1995 r. Tylko garść krajów takich jak Argentyna, Kanada, Australia i Szwajcaria, dotarła do tej białej listy. Gdyby Indie również dotarły do tej listy, uchwalając odpowiednie przepisy, branże w państwach członkowskich UE byłyby w stanie wyeksportować dane do Indii bez konieczności przestrzegania obowiązkowych trudnych i nieporęcznych procedur.

Indie zamiast ograniczać się do bycia dostawcą usług dla korporacyjnej Ameryki i Europy, Indie postrzegają się jako miejsce, w którym takie korporacje mogą się ustanowić. Zatem poprzez stworzenie dobrego prawa ochrony danych Indie mogłyby znacznie wykraczać poza bycie zwykłym dostawcą usług dla wielonarodowych korporacji na świecie. W efekcie chce założyć korporacyjne Indie.

Jak przesłać swój artykuł:

Postępuj zgodnie z poniższą procedurą, aby przesłać swoje artykuły

Prześlij swój artykuł za pomocą naszego formularza online Kliknij tutaj

Uwaga* Akceptujemy tylko Oryginalne artykuły, Nie przyjmiemy artykułów opublikowanych już na innych stronach internetowych.

Aby uzyskać więcej informacji, skontaktuj się: [chroniony e -mail]

Przepisy dotyczące ochrony danych w Indiach

Ten artykuł został napisany przez Manya Manjari, który kontynuuje BBA LLB w Indian Institute of Management, Rohtak. W tym artykule krótko przyjrzymy się głównym przepisom dotyczącym ochrony danych, celu ochrony danych, stopnia, w jakim nasze dane są bezpieczne przed rządem, gdy rząd może zakłócać użytkowników’ Dane i ostatnie zmiany w przepisach w Indiach. Omówiono również wytyczne dotyczące wykorzystania danych i ochrony, wraz z tym, w jaki sposób Indie zajmują się szybkim rozwojem technologii i tym, jakie proponowane przepisy są ukierunkowane.

Spis treści

Wstęp

Ochrona danych zabezpiecza poufne dane przed utratą, manipulacją i niewłaściwym użyciem. Hon’Ble Supreme Court of India ustanowił prawo do prywatności jako podstawowe prawo na podstawie art. 21 Konstytucji Indii w ramach prawa do życia i wolności osobistej w przypadku Sprawiedliwość k.S. Puttaswamy v. Union of India (2017), nazywany również “osąd prywatności.” Aspekt prawa do prywatności znanej jako “prywatność informacyjna” został uznany. Sąd zaobserwował również, że informacje o danej osobie i prawo do dostępu do tej informacji wymagają również ochrony prywatności. Istnieje kilka proponowanych rachunków za ochronę danych i wkład biura indyjskich standardów w zakresie prywatności danych. Ustawa o technologii informatycznej, 2000 (Ustawa o IT) i indyjska Ustawa o umowie z 1872 r. Są obecnie przepisami dotyczącymi ochrony danych w Indiach, ponieważ istnieje’W tej sprawie wszelkie specjalne ustawodawstwo.

Potrzeba przepisów dotyczących ochrony danych

Przepisy dotyczące ochrony danych wyjaśniają, co należy zrobić, aby upewnić się, że prywatne dane są traktowane etycznie i odpowiednio.

- Przepisy dotyczące ochrony danych kontrolują gromadzenie, wykorzystanie, przesyłanie i ujawnianie danych osobowych oraz bezpieczeństwa tych informacji.

- Zapewnia ludziom dostęp do ich danych, ustanawia standardy odpowiedzialności dla firm, które je przetwarzają, i zawiera zadośćuczynienia za niewłaściwe lub szkodliwe przetwarzanie.

- Przepisy dotyczące ochrony danych zawierają również środki zaradcze dotyczące fałszywych profili i oszustw, które można również wykonać przy użyciu skradzionych informacji.

- Kiedy informacje wpadają w niewłaściwe ręce, mogą zagrozić ludziom’B bezpieczeństwo na różne sposoby, w tym bezpieczeństwo ekonomiczne, bezpieczeństwo fizyczne i integralność osobistą, aby chronić użytkowników przed tym wykorzystaniem, przepisy dotyczące ochrony danych są znaczące.

Potrzeba przepisów dotyczących ochrony danych w Indiach

- Miliony Indian codziennie korzystają z setek aplikacji, tworząc szlaki danych, które mogą być niewłaściwie wykorzystywane do tworzenia profili, reklam docelowych oraz prognozowania aktywności i trendów.

- W Indiach przecięcie różnych przepisów dla różnych dziedzin powoduje dwuznaczność i jest to jeden z głównych przyczyn naruszenia dużej liczby danych. W Indiach nie ma jeszcze jednego skodyfikowanego prawa, które zwraca szczególną uwagę na wszystkie aspekty ochrony danych i prowadzi zapis kary, które należy nałożyć.

- Niezliczone przykłady nieistniejących i nieprawidłowych mechanizmów naprawienia skarg należy szybko wskrzesić i przejrzeć. Mechanizm egzekwowania często spotyka się z szeregiem problemów związanych z wdrażaniem, jednocześnie obsługując przypadki związane z naruszeniami danych i bezpieczeństwem cybernetycznym.

- Ponieważ Indie są państwem narodowym, dane obywateli są uważane za atut krajowy. W zależności od Indii’S Bezpieczeństwo i cele geopolityczne, ten zasób krajowy może wymagać ochrony i przechowywania w ramach granic krajowych. Obejmowałoby to nie tylko korporacje, ale także organizacje poza rządami i organy rządowe.

- Pomimo tego, że Indie są członkiem kilku organizacji międzynarodowych, które koncentrują się na mechanizmach ochrony danych, takich jak Komisja Narodów Zjednoczonych w sprawie handlu międzynarodowego i przepisów dotyczących zasad dyrektywy polityki państwowej. Artykuł 38 jest związany z ogólnym dobrobytem obywateli. Prywatność i ochrona danych są zasadniczo związane z państwem opieki społecznej. W art. 51 stwierdza również, że w celu stworzenia międzynarodowego pokoju i bezpieczeństwa państwo powinno pracować w celu promowania przestrzegania obowiązków traktatowych i prawa międzynarodowego.

Kiedy rząd może zakłócać dane

Użytkownicy’ Dane muszą być utrzymywane prywatnie i ścisłe w tajemnicy przez każdą instytucję rządową lub prywatną, organizację lub agencję. Rząd może jednak przechwytywać, monitorować i odszyfrować informacje generowane, przesyłane, otrzymane lub przechowywane w dowolnym zasobom komputerowym zgodnie z wyjątkami wymienionymi w sekcji 69 Ustawy o technologii informatycznej, 2000.

Sekcja 69

Sekcja 69 ustawy o technologii informatycznej z 2000 r. Stanowi, że rząd może zażądać ujawnienia wszelkich informacji w interesie publicznym, gdy prowadzi to do nielegalnych działań, które zagrażają bezpieczeństwu narodowego, suwerenności i integralności Indii, obrony, bezpieczeństwa państwa, jego przyjaznych stosunków lub porządku publicznego, gdy wystąpią naruszenie prawa lub oszustwa, oszustwa.

Sekcja 69a

Rząd centralny może zwrócić się o to, aby każda agencja rządowa lub pośrednik ograniczył publiczny dostęp do wszelkich utworzonych, wysyłanych, otrzymywanych, przechowywanych lub hostowanych zasobów komputerowych zgodnie z sekcją 69A z porównywalnych powodów i podstaw (jak wspomniano powyżej). Termin “pośrednicy” Dodatkowo oznaczałoby wyszukiwarki, płatności online i witryny aukcyjne, rynki internetowe i cyber. Jednak takie wnioski o ograniczenie dostępu musiałyby być obsługiwane przez pisemne uzasadnienia.

Sekcja 69b

Rząd centralny, w celu poprawy bezpieczeństwa danych oraz do identyfikacji, analizy i zapobiegania inwazji lub zanieczyszczenia komputera w kraju, może, poprzez powiadomienie w oficjalnej gazecie, uwierzytelnianie dowolnej instytucji rządu w celu nadzorowania i gromadzenia danych lub informacji o ruchu lub informacji, przesyłania lub odbieranych przez dowolne zasoby komputerowe. Sekcja 69b zapewnia uprawnienia do śledzenia i pozyskiwania danych lub informacji o ruchu.

Ustawa o technologii informatycznej, 2000

17 października 2000 r. Ustawa o technologii informatycznej z 2000 r. Jest to główne indyjskie ustawodawstwo dotyczące e-commerce i cyberprzestępczości. Ustawodawstwo zostało przekazane w celu podniesienia e-administracji, zapewnienia prawnego poparcia transakcji online i walki z cyberprzestępczością. Głównym celem prawa jest ułatwienie prawnych i niezawodnych operacji cyfrowych, skomputeryzowanych i internetowych oraz zmniejszenie lub wyeliminowanie cyberprzestępczości.

Międzynarodowa Organizacja Organizacji Narodów Zjednoczonych Komisja ds. Międzynarodowego Prawa Handlowego (UNCITRAL) przyjęła UNCITRAL Modelowa ustawa o handlu elektronicznym (e-commerce) z 1996 r. W celu przyniesienia spójności prawnej w kilku narodach i skłoniła rząd Indii do uchwalenia ustawodawstwa dla Indii na podstawie wytycznych dostarczonych w UNCITRAL, które zostały później zmienione i zatwierdzone przez Ministerstwo Elektroniki i Informacji i Stanowił być uznany za ustawę o technologii informatycznej 2000 r. Indie stały się dwunastym narodem, aby zmodyfikować swoje cyberprzestrzeni.

Zakres ustawy

Ustawa o technologii informacyjnej, 2000 ma zastosowanie w całych Indiach, a także ma jurysdykcję pozazawkową, która dotyczy cyberprzestępczości przeprowadzonych poza Indiami. Jeśli uwzględniono system lub sieć indyjski, niezależnie od przestępcy’S Kraj, byłoby to rozwiązane zgodnie z ustawą.

Cele ustawy

- Aby nadać status prawny wszystkim operacjom przeprowadzonym elektronicznie, czy to za pośrednictwem wymiany danych, innej komunikacji elektronicznej, czy e-commerce, w porównaniu z poprzednim papierowym sposobem komunikacji.

- Aby potwierdzić podpisy cyfrowe jako dowód prawny wszelkich informacji lub dokumentów wymagających weryfikacji prawnej.

- Aby umożliwić elektroniczne składanie dokumentów z departamentami rządowymi i agencjami.

- Aby ułatwić przechowywanie danych elektronicznych w Indiach.

- Zatwierdzić i ułatwić bankom i innym organizacjom finansowym transferować pieniądze.

Istotne cechy aktu

Istotne cechy aktu są następujące:

- W ustawie jest 94 sekcje, podzielone na 13 rozdziałów i 4 harmonogramy.

- Wszystkie inteligentne umowy zawarte w bezpiecznych środkach elektronicznych są prawnie zatwierdzone zgodnie z nim.

- Ustawa utrzymuje wymagane środki bezpieczeństwa pod kontrolą i dodano również ramy prawne dla podpisów cyfrowych za pomocą Cryptosystem.

- Zapisy elektroniczne zostały uwierzytelnione.

- Istnieją również przepisy dotyczące powołania komitetu doradczego ds. Regulacji cyber.

- Ustawa pozwala starszym funkcjonariuszom policji i innym urzędnikom wejść do dowolnej przestrzeni publicznej i aresztowanie za przestępstwa objęte ustawą bez nakazu.

- Uprawnienia adwokata, instrumentów do negocjacji, testamentów i innych podobnych dokumentów nie podlegają przepisom zawartym w niniejszej ustawie.

- Wreszcie, ustawa ta przedstawia liczne cyberprzestępstwa i naruszenia, definiuje je i określa powiązane kary.

- Ustawa o IT z 2000 r. Zmieniono ustawą o poprawkach IT, 2008. W rezultacie wszystkie rodzaje narzędzi komunikacyjnych i zasobów komputerowych zostały teraz uwzględnione w zakresie i zakres Ustawy IT 2000.

Poprawki do ustawy IT w 2008 r

Korzystanie z urządzeń i Internetu gwałtownie wzrosło, co doprowadziło do nowych rodzajów przestępstw, takich jak wysyłanie ofensywnych e-maili i wiadomości, pornografia dziecięca, cyberterroryzm, publikowanie jawnie seksualnych materiałów online, podglądanie wideo, wyciek informacji przez pośredników, oraz oszustwa, takie jak kradzież danych i oszustwo przez fałszywą reprezentację, również znane również jako phishing. Zatem Ustawa o technologii informatycznej z 2000 r. Była potrzebna do uwzględnienia środków karnych. Bezpieczeństwo cybernetyczne, ochrona danych oraz przyjęcie metod i procesów bezpieczeństwa związane z tymi zastosowaniami środków online nabrały większego znaczenia ze względu na wzrost cyfrowych usług informacyjnych, takich jak e-admin. Ponadto ochrona krytycznej infrastruktury informacyjnej jest niezbędna do utrzymania zdrowia publicznego, bezpieczeństwa, bezpieczeństwa gospodarczego i narodowego; W rezultacie ważne stało się wyznaczenie takiej infrastruktury jako systemu zabezpieczonego, aby zapobiec nielegalnemu dostępowi.

Zmiany w definicjach

- Słowo “Cyfrowy” został zmieniony na “Elektroniczny” w sekcji definicji, między innymi znaczącymi zmianami. Jak wskazano powyżej, ta modyfikacja rozszerza zakres ustawy IT poza mediami cyfrowymi, co czyni ją bardziej neutralną technologicznie, ponieważ tworzenie podpisu elektronicznego nie wymaga żadnej konkretnej procedury technologicznej. Wyraźnie odnosi się to tylko do transakcji online, nawet gdyby tak było.

- Włożono również nową definicję “pośrednik.”

- Włączenie “telefony komórkowe, osobiste asystenci cyfrowi,” i inne podobne urządzenia w definicji “urządzenia komunikacyjne” określa jego wyraźne zastosowanie.

- Kolejnym kluczowym dodatkiem, który wpłynie na nowe przepisy dotyczące ochrony danych przedstawione na podstawie ustawy o technologii informatycznej z 2008 r., Jest szeroka definicja “bezpieczeństwo cybernetyczne” który obejmuje teraz ochronę danych i sprzętu przed nieautoryzowanym dostępem, użytkowaniem, publikacją itp.

Główne zmiany w ustawodawstwie

Sekcja 66a

Wysyłanie ofensywnych informacji przez urządzenie komunikacyjne za pośrednictwem urządzenia online jest zabronione w sekcji 66A ustawy o technologii informatycznej (poprawka), 2008. Obejmuje to niebezpieczne i nieodpowiednie wiadomości, a także wiadomości, które są w błąd lub niedokładne, ale są przesyłane z zamiarem “powodować podrażnienie, dyskomfort, strach, przeszkodę, upokorzenie, krzywda, zastraszanie, wrogość, nienawiść lub zła woli” Nawet gdy nadawca jest świadomy swojego fałszu.

Sekcja 67 i 67a

Ogromna objętość “nieprzyzwoity” Treści udostępnione online od dawna zwracają uwagę w Indiach. Nie powinno więc być zaskoczeniem, że nieprzyzwoitość jest zabroniona offline i online w kraju. Sekcja 67 i 67a ustawy IT, która zabrania informacji o obscenicznych i wyraźnych seksualnych informacjach, okazały się kluczowymi środkami do kontrolowania.

Sekcja 69a

Rząd centralny może ograniczyć treść zgodnie z sekcją 69A ustawy o IT (poprawka), 2008, jeżeli uzna, że jakakolwiek taka treść zagraża suwerenności, bezpieczeństwa, uczciwości lub obronie państwa, porządku publicznego, przyjaznych stosunkach z obcymi państwami lub prób podżegania Komisji przestępstwa związanego z przestępstwem związanym. Niezależny zestaw reguł o nazwie “Zasady technologii informatycznych (blokowanie dostępu do informacji według zasad publicznych), 2009” został powiadomiony o egzekwowaniu sekcji 69A i nazywa się to zasadami blokowania.

Sekcja 77a i 77b

Zgodnie z sekcją 77A ITA, 2008, wszystkie przestępstwa na mocy niniejszej ustawy – od tych, którzy niosą wyrok dożywocia lub wyrok ponad trzech lat więzienia, obejmują zwiększoną karę, negatywnie wpływają na sytuację społeczno -ekonomiczną narodu lub obejmują przestępstwa wobec kobiet lub nieletnich w wieku 18.

Zgodnie z sekcją 77b, niezależnie od przepisów Kodeksu postępowania karnego z 1973 r.

Sekcja 79

Pośrednicy w Indiach podlegają rozporządzeniu zgodnie z sekcją 79 Ustawy o technologii informatycznej, 2008. W tej sekcji zyskał rozgłos przede wszystkim ze względu na notoryczne zasady IT lub zasady wytycznych pośredników, utworzone na podstawie uprawnień rządu centralnego do ustanowienia przepisów zgodnie z sekcjami 87 (1) i 87 (2) (ZG).

A “bezpieczna przystań” cecha w sekcji 79 ustawy zwolnia pośredników od odpowiedzialności za działania stron trzecich w pewnych okolicznościach. Ta tymczasowa immunitet jest przyznawany pośrednikom zgodnie z sekcją 79 ust. 1 ustawy w odniesieniu do wszelkich informacji, danych lub połączeń komunikacyjnych udostępniony. Na przykład: jeśli osoba lub bot umieszcza jakiekolwiek nielegalne treści na Facebooku, Facebook “bezpieczna przystań” Zapasowanie ujrzałby odpowiedzialność, twierdząc, że nie mieli wiedzy na temat takich działań.

Sekcje 79 (2) i 79 (3) ustawy mają zastosowanie do tych zwolnień. Zasadniczo okoliczności, w których pośrednik angażuje się w działania technologiczne, zautomatyzowane lub pasywne, są objęte sekcją 79 (2). Aby sekcja 79 (2) miała zastosowanie, pośrednicy nie mogą być świadomi ani nie są odpowiedzialni za wysyłane dane.

Dodatkowo “Zwróć uwagę i usunięcie” System przewidywany w sekcji 79 ust. 3 lit. b) nakazuje, aby pośrednik usunął nielegalne informacje, gdy tylko ma faktyczną wiedzę na temat jego istnienia.

Ogromny wzrost użytkowania w Internecie spowodował jednak wzrost przestępczości, w tym pornografię dziecięcą, cyberterroryzm, publikowanie informacji o seksualnym punkcie online oraz podglądacza wideo. Tak więc przepisy te były potrzebne do uwzględnienia w ustawie o technologii informatycznej, 2000.

Opracowanie przepisów dotyczących ochrony danych w Indiach

Sąd Najwyższy Indii ustanowił prawo do prywatności i ochrony danych jako podstawowe prawo w sprawie Sprawiedliwość k.S. Puttaswamy (retd.) v. Union of India (2017), oraz obecne ramy legislacyjne dla prywatności przedstawione w zasadach informatycznych, 2011 (IT, 2011), które regulują “Zbieranie, odbieranie, posiadanie, przechowywanie, radzenie sobie, obsługa, zatrzymywanie, używanie, przesyłanie, ujawnianie poufnych danych osobowych lub informacji, praktyki bezpieczeństwa i procedury obsługi danych osobowych”. Jednak przepis ten jest uważany za niewystarczający, ponieważ nie rozwiązuje między innymi problemów, niewłaściwe wykorzystanie danych zebranych od dzieci, naruszenia danych przez korporacje poza Indiami i ograniczony zakres definicji poufnych danych.

To było niewystarczające na czterech poziomach:

- Po pierwsze, istniejący model założył, że prywatność jest prawem ustawowym, a nie fundamentalnym i nie ma zastosowania do państwa’przetwarzanie poszczególnych danych.

- Po drugie, rozumiał tylko kilka rodzajów danych, które należy chronić.

- Po trzecie, nałożył niewiele obowiązków na kontrolery danych, które można również znieść na podstawie umowy.

- Po czwarte, było niewiele kar dla naruszających.

Rachunek ochrony danych osobowych, 2018

Komitet Sprawiedliwości Srikrishna, złożony przez Ministerstwo Elektroniki i Technologii Informacyjnych (Meity) z opracowaniem przepisów dotyczących ochrony danych dla Indii, wyszedł z początkową propozycją ustawodawstwa, ustawy o ochronie danych osobowych, 2018 r. Rząd uchwalił ten plan i przedstawił go w Lok Sabha, ale został wysłany do dalszej modyfikacji z następujących powodów:

- Nowy przepis dotyczący lokalizacji danych może być częścią, która wygenerowała największe kontrowersje publiczne. Prawo nakazuje zachować powierniki danych “co najmniej jedna kopia serwująca” informacji o klientach na indyjskim serwerze lub centrum danych. Jedynym uzasadnieniem takiej zasady jest uproszczenie organów ścigania, aby uzyskać te informacje.

- To wywołuje rachunek’S Drugi numer: Pozwala na przetwarzanie danych osobowych w interesie bezpieczeństwa państwa, jeżeli jest dozwolone i zgodnie z procedurą prawną. Pozwoliło to również na przetwarzanie danych osobowych w celu wykrycia, dochodzenia i ścigania jakiegokolwiek przestępstwa lub innej prawnej wykroczenia. Biorąc pod uwagę Indie’S Niewystarczające przepisy zakazujące monitorowania państwa, państwo’S Dostęp do wszystkich danych osobowych stanowi poważne zagrożenie dla prawa do prywatności.

- Wreszcie, projekt ustawy ustanowił ramy regulacyjne, które nie były wystarczająco niezależne: system regulacyjny był mocno pod wpływem rządu centralnego i był podatny na schwytanie przez firmy. Według propozycji niezależnej Komisji proponowane przepisy przyznały rządowi centralne prawo do nominowania członków organu ds. Ochrony danych. Pięć lat było bardzo małym okresem dla nowej instytucji, aby nauczyć się lin i uzyskać niezależność, której potrzebuje, aby funkcjonować jako wydajny regulator, ale tak długo spotkanie może trwać.

Rachunek za ochronę danych osobowych, 2019

Następnie pojawił się rachunek za ochronę danych osobowych z 2019 r., Który później został wycofany wśród obietnic zastępczych’S obszerny system prawny, mając na uwadze pozostałe 81 sugerowanych modyfikacji wspólnego komitetu parlamentu.

Rachunek za ochronę danych, 2021

Projekt ustawy o ochronie danych, 2021, był jednym prawem wydanym przez komitet, który obejmowałby zarówno osobiste, jak i nieosobowe zestawy danych. Raport’Z zaleceniami dotyczącymi całkowitej lokalizacji danych było kwestionowane. Urząd ochrony danych został również zasugerowany w wycofanym rachunku. W miarę opracowywania ramy transferu transgranicznego, odpowiedzialności podmiotów przetwarzających dane oraz potencjalne środki zaradcze nieautoryzowanego i szkodliwego przetwarzania, zalecił również jawne stwierdzenie przepływu i wykorzystania danych osobowych, a także obrony praw osób, dla których dane osobowe są przetwarzane.

Cyfrowy rachunek za ochronę danych osobowych (Bill DPDP, 2022)

Każde cyfrowe przetwarzanie prywatnych informacji podlega obecnie cyfrowej rachunku za ochronę danych osobowych (Bill DPDP, 2022). Obejmowałoby to zarówno dane osobowe zebrane online, jak i offline, które zostały przekonwertowane na formę cyfrową do obsługi. Projekt ustawy wpłynie na zabezpieczenia prawne oferowane klientom indyjskich start-upów prowadzących działalność za granicą, wpływając na ich konkurencyjność. Ten punkt widzenia jest dodatkowo poparty projektem ustawy, która zwalnia większość jego zabezpieczeń od ubiegania się o powierniki danych w Indiach, którzy przetwarzają dane osobowe należące do Citizens of India. Oczekuje się, że projekt ten zostanie przedstawiony parlamentowi w celu zezwolenia na nadchodzącej sesji parlamentu w 2023 r.

Porównanie cyfrowego rachunku za ochronę danych osobowych z poprzednimi rachunkami

Wdrożenie rachunku terytorialnego

Terytorialne wdrożenie prawa polega na tym, że projekt ustawy dotyczy również obsługi danych osobowych zebranych przez kontrolery danych na glebie indyjskiej i wykorzystywane do świadczenia tam produktów i usług. Poprzednie przepisy były ograniczone do Indii i nie miały żadnych przepisów dotyczących jakiegokolwiek przestępstwa popełnionego poza terytorium Indii.

Cienki

Cyfrowy rachunek za ochronę danych osobowych 2022, który został wydany, do Rs 500 crore. Poprzednie przepisy były ograniczone do maksymalnej wysokości Rs 250 crore. Rząd zwiększył dobrą kwotę na zerwanie zasad określonych w nowym projekcie ustawy DPDP, aby upewnić się, że przestępcy przestrzegają ściśle z prawem.

Prawa

Prawo do zapomnienia

Wcześniej rząd Unii’Oficer orzekający musiał zezwolić na zapomnianie o prośbie, zanim będzie mogło użyć prawa. Prawo do zapomnianego o przetwarzaniu, które wcześniej było ograniczone do ujawnienia, zostało rozszerzone zgodnie z zaleceniami wydanymi w rachunku za ochronę danych, 2021.

Prawo do dostępu do danych

Według raportu Srikrishny powiernik danych może egzekwować merytoryczne obowiązki powiernicze danych, ćwicząc prawa do potwierdzenia i dostępu. Ustawa PDP włączyła rachunek 2018’S Wymagania, przy jednoczesnym przyznaniu głównej danych prawa do dostępu do wszystkich powierników danych, z którymi ich dane osobowe zostały udostępnione w jednym miejscu. Zgodnie z projektem ustawy o ochronie danych, 2021 r., Podmiot danych ma możliwość wyboru prawnego spadkobiercy lub przedstawiciela prawnego jako nominowanego.

Zgoda

Większość przepisów dotyczących ochrony danych określa określone typy danych osobowych jako “wrażliwe dane osobowe ” Ze względu na wyższe ryzyko szkody, które może być spowodowane jego nieautoryzowanym przetwarzaniem, takim jak informacje biometryczne, informacje zdrowotne, informacje genetyczne itp. Zatem przed przetworzeniem wymagana będzie wyraźna zgoda i wymagane są oceny wpływu na ochronę danych, nadając tym danymi osobowymi wyższy poziom bezpieczeństwa zgodnie z rachunkiem DPDP 2022. W PDP Bill z 2019 r. A wcześniej w 2018 r. JPC zasugerowało zmianę zgody, ponieważ musiało być wyraźnie przyjęte.

Regulacja danych nieosobowych

Rachunek DPDP 2022 określa zapewnienie kadrowania zasad każdego roku w zakresie przetwarzania danych nieosobowych, podczas gdy rachunek PDP, 2019, pozwala rządowi centralnemu poprosić dowolnego powiernika danych o udzielenie rekordów danych nieosobowych danych. A Prior, PDP Bill z 2018 r. Nie wspomniał o tym przepisie.

Bureau of Indian Standards on Prywatność danych

Odrębna organizacja, która reguluje dane, Biuro Standardów Indii (“BIS”), opublikował nowe standardy dotyczące zapewniania prywatności danych, a mianowicie IS 17428. BIS został założony jako krajowy organ standardów. Został zaprojektowany, aby dać przedsiębiorstwom fundament zapewniania prywatności do konfigurowania, przeprowadzania, nadążania za systemem zarządzania prywatnością i stale ulepszania systemu zarządzania prywatnością danych. Jest to akredytacja, z której firmy mogą wykorzystać, aby uspokoić swoich klientów i pracowników dotyczących ich polityki prywatności. Można go również strategicznie zastosować do wyróżnienia firmy na rynku w celu kontrolowania standaryzacji, oceny zgodności i kontroli jakości zarówno towarów, jak i usług w Indiach.

IS 17428: Zapewnienie prywatności danych [część 1] Wymagania inżynierskie i zarządzania

Ta część mówi o wymaganiach każdej organizacji. Aby organizacja odpowiednio zdefiniować swoją rolę i obowiązki, wymagania IS dają fundamentalne definicje “Kontroler danych,” “procesor danych,” “informacje osobiste,” “wrażliwe dane osobowe, przetwarzanie, zgoda,” itp., aby instytucje mogły je odpowiednio przestrzegać.

IS 17428: Zapewnienie prywatności danych [część 2] Wytyczne inżynierii i zarządzania

Daje konkretne, sugerujące podejścia, które pomagają w realizacji tych standardów. Zapewnia podstawowe standardy dotyczące projektowania technicznego i zarządzania informacjami i jest zgodny z prawem. Wytyczne IS oferują dogłębne porady na temat metod i najlepszych praktyk, które należy przestrzegać, aby spełnić wymagania IS. Wytyczne IS dodatkowo zawierają ważne aspekty, aby wziąć pod uwagę bezpieczeństwo i prywatność infrastruktury sieciowej.

Funkcje nowych standardów prywatności danych

- Podczas cyklu życia rozwoju dowolnego produktu, usługi lub rozwiązania firma musi rozważyć określone kryteria techniczne i projektowe.

- Organizacja’Prywatność musi wziąć pod uwagę odpowiednią jurysdykcję, na przykład weryfikację i testowanie odpowiedniej kontroli prywatności danych przed i podczas rozwoju.

- Ponadto firma musi ustanowić określone procedury zarządzania prywatnością.

- Obowiązki podobne do rodzajów danych osobowych i przepisów outsourcingu; rodzaje prywatnych informacji i przepisów dotyczących leasingu; opisanie jego struktury organizacyjnej, ról i procedur odpowiedzialności, komunikacji i zarządzania;

- Lista takiego materiału i jego przepływu przepisów dotyczących prywatności, określa czas zatrzymywania danych i prowadzić dokumentację dokumentacji i dzienników, stwórz technikę oceny efektów prywatności, stwórz ramy naprawienia skarg, które identyfikują urzędnika ds. Skarbowych, upublicznia ich informacje i ustanawia procesy dotyczące przesyłania i eskalowania skarg.

- Popraw znajomość organizacji’personel, który obsługuje dane osobowe.

Dlaczego Indie potrzebują nowego skodyfikowanego prawa ochrony danych

- Indie odnotowały ogromne postępy technologiczne i są na równi z innymi krajami, ale pozostaje w tyle z określonymi i rygorystycznymi przepisami, które dotyczą wszystkich ostatnich zmian w sposobie obsługi naszych danych. W ciągu ostatnich dwóch dekad kraje takie jak USA, Chiny i wiele innych przyjęły nowe przepisy dotyczące ochrony danych. Indie obecnie opóźniają jednolite przepisy. The Times wymagają od Indii przyjęcia nowych przepisów, aby mogły iść w parze z innymi krajami.

- Obecna ustawa o technologii informatycznej z 2000 r. Umiarkowanie zajmuje się Indiami’S Problemy związane z ochroną danych, ale nie jest to bardzo surowe, ponieważ nie jest w stanie prawidłowo wdrażać przepisów. Ochrona danych przy ścisłej wdrażaniu jest obecnie wymogiem Indii.

- Spamowanie jest również problemem, który niedawno podjął rozpowszechnienie, w którym użytkownik otrzymuje dużą liczbę tych samych wiadomości, wielokrotnie i klastruje swoje skrzynki odbiorcze. USA i w kilku krajach europejskich mają przepisy kary nadawcy tych spam, ale Indie nie wspominają o tym. Przepisy dotyczące niedawno powstających problemów to potrzeba godziny.

- Transakcje online należy również rozwiązać konkretnie, ponieważ są one obecnie regulowane przez normy RBI, które powinny być rozwiązane przez odpowiednie przepisy, które wymagają jeszcze nowych przepisów dotyczących ochrony danych w Indiach.

- Technologia jest przestarzała jeszcze przed jej wprowadzeniem, i jest skorygowana w sytuacji, w której Indie są teraz. Istnieje kilka przepisów, takich jak bankowość internetowa, zasady publikacji, zniesławienie cybernetyczne, cyber terroryzm, kryptowaluta i NFT, które są bardzo potrzebne do rozwiązania odpowiednich przepisów, aby można było rozwiązać problemy z nimi rozwiązane.

Ważne przypadki

Stan Tamil Nadu v. Suhas Katti (2004)

W przypadku Stan Tamil Nadu v. Suhas Katti (2004), Ofiara złożyła skargę zgodnie z sekcjami 67 ustawy IT oraz 469 i 509 indyjskiego kodeksu karnego, 1860. Aby upokorzyć kobietę, oskarżony opublikował uwagi pornograficzne na temat ofiary w wielu grupach. Aby zaszkodzić jej reputacji, ujawnił jej numer telefonu komórkowego i otworzył fałszywe konto w jej imieniu. Według wyżej wymienionych sekcji sąd uznał oskarżonego winnego.

Ta sprawa jest znacząca, ponieważ zachęciła obywateli w całym kraju do wystąpienia i zgłaszania incydentów związanych z nadużyciami online.

Amar Singh przeciwko. Union of India (2011)

Składający petycję w tym przypadku Amar Singh przeciwko. Union of India (2011) twierdził, że jego dostawca usług telekomunikacyjnych potajemnie nagrał jego telefony. Według niego domniemane monitorowanie naruszyło jego podstawowe prawo do prywatności zgodnie z art. 21 indyjskiej konstytucji. Dostawca usług powiedział, że przeprowadza dyrektywy władz (rząd NCT). W świetle sekcji 69, 69a i 69b ustawy IT, 2000, ten przypadek jest znaczący. Sąd zauważył, że dostawca usług telekomunikacyjnych prowadzi działalność publiczną. Ma naturalną potrzebę zachowania rozsądnego i odpowiedzialnego. Ponadto sąd orzekł, że usługodawca musi potwierdzić legitymację wszelkich nakazów rządowych “dotknąć telefonów” Kiedy obejmują poważne błędy. W celu uniknięcia bezprawnego przechwyceń w połączeniu Trybunał nakazał rządowi centralnemu ustanowienie konkretnych dyrektyw i zasad.

Shreya Singhal przeciwko. Union of India (2015)

W przełomowym przypadku Shreya Singhal przeciwko. Union of India (2015), Policja trzymała dwie panie za podobne wygłaszanie niewłaściwych i pozbawionych szacunku uwag na Facebooku na temat stosowności ogłoszenia Bandh w Bombaju po upływie przywódcy politycznego.

Zgodnie z sekcją 66A ustawy o technologii informatycznej z 2000 r “irytacja, niedogodności, niebezpieczeństwo, zniewaga, obrażenia, nienawiść lub zła woli.”

Cała sekcja 66A została uznana za niekonstytucyjną przez Sąd Najwyższy Indii, ponieważ jego zamierzona ochrona przed irytacją, niedogodnością, niebezpieczeństwem, przeszkodą, zniewagą, obrażeniami i zastraszaniem przestępczą wykraczała poza granice uzasadnionych ograniczeń zgodnie z art. 19 (2) indyjskiej konstytucji konstytucji indyjskiej.

Sprawiedliwość k.S. Puttaswamy (retd) v. Union of India (2017)

Dziewięcioosobowa ławka Sądu Najwyższego Indii w sprawie Sprawiedliwość k.S. Puttaswamy (retd) v. Union of India (2017) podtrzymuje prawo do prywatności jako prawa chronionego przez Konstytucję Indii. Zgodnie z tą sprawą rząd’S Plan standardowej tożsamości biometrycznej, która byłaby potrzebna do uzyskania dostępu do usług rządowych, a świadczenia zostały zakwestionowane w pozwie, który został zainicjowany przez emerytowanego sędziego K.S. Puttaswamy. Rząd poczynił twierdzenie, że Konstytucja nie gwarantuje prawa do prywatności. Jak stwierdził sąd, prywatność jest podstawowym prawem lub wolnością chronioną art. 21, które to stwierdza “Żadna osoba nie będzie pozbawiona jego życia lub wolności osobistej, z wyjątkiem procedury ustanowionej przez prawo.”

Praveen arimbrathodiyil v. Union of India (2021)

Rząd Unii opublikował zestaw przepisów w 2021 r. Korzystając z organu przyznanego na podstawie sekcji 87 ustawy IT z 2000 r. Rząd ma na celu kontrolowanie usług przesyłania strumieniowego Internetu, pośredników w mediach społecznościowych i cyfrowych serwisów informacyjnych za pośrednictwem tych przepisów. Zgodnie z tymi przepisami pośrednicy mediów społecznościowych muszą przestrzegać ustalonego procesu zadośćuczynienia wewnętrznego. W okolicznościach znaczących przestępstw, te pośredniki są również zmuszeni do dostarczenia rządowi szczegółów osoby, która wysłała komunikację ofensywną. Zgodnie z wytycznymi pośrednicy, którzy naruszają je utratą ochrony przyznanej im w sekcji 79 ustawy IT.

Jak stwierdzono w wytycznych, pośredników, którzy naruszają je, utracają ochronę przyznaną na podstawie sekcji 79 ustawy o IT. Przepisy nakazują również, aby cyfrowe media ustanowiły wewnętrzny system naprawczy skargi i przestrzegają etycznego kodeksu postępowania. W tym przypadku kilka firm, w tym WhatsApp, Quint, LiveLaw i Fundacja dla niezależnych dziennikarzy, zakwestionowało te przepisy. Wyniki wyroku wpłyną na przyszły kierunek prawa indyjskiego w zakresie technologii informatycznych, dla których petycja jest obecnie w toku przed Sądem Najwyższym.

Wniosek

Rok 2021 był punktem zwrotnym dla narodu w zakresie prywatności i ochrony danych. W odpowiedzi na pilną potrzebę kompleksowych przepisów dotyczących ochrony danych. To niezaprzeczalne, że Indie mają długą drogę przed ustaleniem, co będzie najlepsze dla narodu, takiego jak nasza, szczególnie w przypadku, gdy prywatność danych nie jest dobrze rozpoznana. Jednak Indie próbowały i nadal podejmują kilka prób udzielenia tych przepisów i przepisów organu ustawodawczego. Jednak znaczące jest informowanie osób o prywatności danych, prawach i ramach oraz wprowadzanie odpowiednich przepisów dotyczących tego samego zarządzania.

Często zadawane pytania (FAQ)

Gdzie jest ustawa IT 2000 nie dotyczy?

Ustawa IT 2000 nie ma zastosowania do wdrażania uprawnień adwokata, ustanowienia trustu, wdrożenia testamentu, sprzedaży lub przeniesienia nieruchomości lub jakiegokolwiek interesu, a także jakiegokolwiek innego rodzaju realizacji dokumentów lub transakcji, którą rząd może wymienić w oficjalnej Gazette.

Jaki jest obecny scenariusz rachunku za ochronę danych?

Rachunek ochrony danych niedawno zapraszał sugestie od użytkowników w Indiach, a Ministerstwo Elektroniki i Technologii Informacyjnych (Meity) pracuje nad projektem, aby ten rachunek był panaceum dla wszystkich spraw związanych z ochroną danych w Indiach. Oczekuje się również, że zostanie przedstawiony na następnej sesji budżetowej sesji parlamentu 2023.

Jakie ograniczenia ma ustawa o technologii informatycznej?

Obecnie wiele rodzajów cyberprzestępczości, w tym cyberstalking, oszustwo cyber. Ustawa IT z 2000 r.

Jaki jest cyfrowy rachunek za ochronę danych osobowych 2022?

DPDP lub cyfrowa ustawa o ochronie danych osobowych to najnowszy proponowany projekt ustawy, który zawiera wszystkie sugerowane zmiany, a także zajmuje się kilkoma przepisami, które nie zostały wcześniej dodane. Nie został jeszcze zatwierdzony, ale mówi się, że jest to znaczące przepisy, które dotyczy ostatnich zmian technologicznych.

Bibliografia

- https: // www.Lawyersclubindia.COM/Artykuły/Ważne kazanie na informatyce Technology-ACT-2000-14861.żmija

- https: // artykuły.Manupatra.com/artykuł-detail/informacja-technologia-amendment-czyn -2008-an-Overview

- https: // www.Ques10.COM/P/48990/IT-ACT-2008-I-ITS-AMENDMENTY/

- https: // www.ten hinduista.com/sci-tech/technologia/A-pierwsza-wygląd-at-at-new-data-ochrona-ochronę/art.ECE

- https: // sflc.W/Praveen-arimbrathodiyil-VS-Union-India-Sflcin-Assists-Challenging-of-II-II-INMediary-Rules-2011

- https: // www.Foxmandal.w/IS-17428-A-New-Privacy-Assurance-Standard-In-India/#: ~: Tekst = w%20 RUne%20of%202021%2C%20 the, że%20%20Collect%20 lub 20%20 Process

- https: // www.cfr.org/blog/trzy-problems-indias-draft-data-ochronę

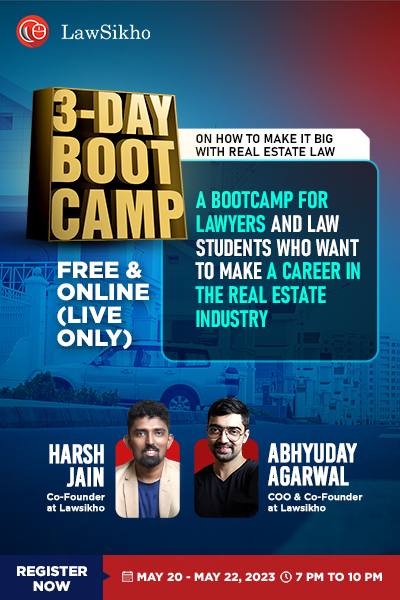

Studenci Kursy Lawsikho Regularnie produkuje zadania pisania i pracuj nad praktycznymi ćwiczeniami w ramach zajęć i rozwijaj się w prawdziwych umiejętnościach praktycznych.

Lawsikho stworzył grupę telegramową do wymiany wiedzy prawnej, skierowań i różnych możliwości. Możesz kliknąć ten link i dołączyć:

Śledź nas na Instagramie i zasubskrybuj nasz kanał YouTube, aby uzyskać więcej niesamowitych treści prawnych.

Czy Indie mają prawo prywatności?

Obecnie Ustawa o technologii informatycznej, 2000 (ustawa) i zasady dotyczące tego w tej chwili regulują ochronę danych w Indiach.

24 sierpnia 2017 r. Konstytucyjna ławka dziewięciu sędziów Sądu Najwyższego Indii w Sprawiedliwość k.S.Puttaswamy (retd.) v. Unia indyjski [Pisz petycja nr. 494/2012] Utrzymanie, że prywatność jest fundamentalnym prawem, które jest zakorzenione w art. 21 [Prawo do życia i wolności] Konstytucji. Doprowadziło to do sformułowania kompleksowego rachunku za ochronę danych osobowych 2019 (rachunek PDP). Jednak ustawa PDP została wycofana w sierpniu 2022 r., Biorąc pod uwagę długą listę zaleceń dotyczących zmian przedstawionych przez wspólny komitet parlamentarny, który przedstawił swój raport w grudniu 2021 r. Na swoim miejscu, 18 listopada 2022 r., Ministerstwo elektroniki i technologii informacyjnych (Meity), rząd Indii, opublikował projekt ustawy o ochronie danych osobowych cyfrowej, 2022 (rachunek DPDP). 1

Uchwycenie projektu ustawy PDP przeniesie ochronę danych osobowych i system regulacyjny w Indiach. Do tego czasu ustawa i zasady w nich podane w rządzie prywatnością danych w Indiach. Meity zaprosił komentarze do rachunku DPDP do 17 grudnia 2022 r. Następnie rząd może wprowadzić zmiany w bieżącym projekcie. Oczekuje się, że ustawa DPDP zostanie złożona przed parlamentem i wejdzie w życie na początku 2023 r.

Indie’S Ministerstwo IT, Meity, przyjęło technologię informatyczną (rozsądne praktyki i procedury bezpieczeństwa oraz poufne dane osobowe lub informacje) (zasady prywatności), powiadomione na podstawie ustawy. Zasady prywatności, które weszły w życie w 2011 r., Wymagają podmiotów korporacyjnych, przetwarzania i przechowywania danych osobowych, w tym poufnych danych osobowych, do przestrzegania niektórych procedur. Rozróżnia oba ‘informacje osobiste’ I ‘poufne dane osobowe’, zgodnie z definicją poniżej.

W sierpniu 2011 r. Indie’S Ministerstwo Komunikacji i informacji ‘Notatka naciśnij’ Technologia (wyjaśnienie zasad prywatności), która pod warunkiem, że każdy indyjski dostawca usług / organizacji outsourcingu świadczący usługi związane z gromadzeniem, przechowywaniem, handlem lub obsługą poufnych danych osobowych lub danych osobowych w ramach obowiązku umownego z dowolnymi podmiotami prawnymi zlokalizowanymi w Indiach lub poza nimi nie podlega zbieraniu i ujawnieniu wymagań informacyjnych, w tym z wymagań informacyjnych, w tym wymaganiach dotyczących pokony.

Jak wspomniano powyżej, Indie są w trakcie remontu swojego systemu ochrony danych osobowych. Podczas gdy projekt ustawy PDP i raport na temat ramy zarządzania danymi nieosobowymi, który został wydany przez komitet powołany przez rząd centralny w celu wydania zaleceń dotyczących regulacji danych nieosobowych, wprowadziły postanowienia dotyczące ochrony danych nieosobowych, ustawa DPDP nie reguluje danych nieosobowych. Biorąc to pod uwagę, gromadzenie i obsługa danych nieosobowych jest obecnie nieuregulowane.

Przypisy

1: Ten rachunek został opublikowany przez Meity 18 listopada 2022 r., A ludzie mogli komentować to samo przed 17 grudnia 2022 r. Ustawa została opracowana w sprawie następujących dyrektorów:

- Wykorzystanie danych osobowych przez organizację musi odbywać się w sposób zgodny z prawem, sprawiedliwym dla osób zainteresowanych i przejrzysty dla osób fizycznych;

- Wykorzystanie danych osobowych powinno być ograniczone do celu, dla którego zostały zebrane;

- Minimalizację danych należy przestrzegać, gdy należy zebrać tylko te elementy danych osobowych do osiągnięcia określonego celu;

- Dokładność danych osobowych, w których należy podjąć rozsądne wysiłki, aby zapewnić, że dane osobowe danej osoby są dokładne i aktualne;

- Ograniczenie przechowywania, w których danych osobowych nie należy domyślnie przechowywać wiecznie. Przechowywanie powinno być ograniczone do czasu trwania niezbędnego dla określonego celu, w którym zebrano dane osobowe;

- Należy podjąć rozsądne zabezpieczenia, aby upewnić się, że nie ma nieautoryzowanego gromadzenia lub przetwarzania danych osobowych. Ma to na celu zapobieganie naruszeniu danych osobowych; I

- Osoba, która decyduje o celu i środkach przetwarzania danych osobowych, powinna być odpowiedzialna za takie przetwarzanie.

Ostatni zmodyfikowany 5 stycznia 2023

Obecnie Ustawa o technologii informatycznej, 2000 (ustawa) i zasady dotyczące tego w tej chwili regulują ochronę danych w Indiach.

24 sierpnia 2017 r. Konstytucyjna ławka dziewięciu sędziów Sądu Najwyższego Indii w Sprawiedliwość k.S.Puttaswamy (retd.) v. Unia indyjski [Pisz petycja nr. 494/2012] Utrzymanie, że prywatność jest fundamentalnym prawem, które jest zakorzenione w art. 21 [Prawo do życia i wolności] Konstytucji. Doprowadziło to do sformułowania kompleksowego rachunku za ochronę danych osobowych 2019 (rachunek PDP). Jednak ustawa PDP została wycofana w sierpniu 2022 r., Biorąc pod uwagę długą listę zaleceń dotyczących zmian przedstawionych przez wspólny komitet parlamentarny, który przedstawił swój raport w grudniu 2021 r. Na swoim miejscu, 18 listopada 2022 r., Ministerstwo elektroniki i technologii informacyjnych (Meity), rząd Indii, opublikował projekt ustawy o ochronie danych osobowych cyfrowej, 2022 (rachunek DPDP). 1

Uchwycenie projektu ustawy PDP przeniesie ochronę danych osobowych i system regulacyjny w Indiach. Do tego czasu ustawa i zasady w nich podane w rządzie prywatnością danych w Indiach. Meity zaprosił komentarze do rachunku DPDP do 17 grudnia 2022 r. Następnie rząd może wprowadzić zmiany w bieżącym projekcie. Oczekuje się, że ustawa DPDP zostanie złożona przed parlamentem i wejdzie w życie na początku 2023 r.

Indie’S Ministerstwo IT, Meity, przyjęło technologię informatyczną (rozsądne praktyki i procedury bezpieczeństwa oraz poufne dane osobowe lub informacje) (zasady prywatności), powiadomione na podstawie ustawy. Zasady prywatności, które weszły w życie w 2011 r., Wymagają podmiotów korporacyjnych, przetwarzania i przechowywania danych osobowych, w tym poufnych danych osobowych, do przestrzegania niektórych procedur. Rozróżnia oba ‘informacje osobiste’ I ‘poufne dane osobowe’, zgodnie z definicją poniżej.

W sierpniu 2011 r. Indie’S Ministerstwo Komunikacji i informacji ‘Notatka naciśnij’ Technologia (wyjaśnienie zasad prywatności), która pod warunkiem, że każdy indyjski dostawca usług / organizacji outsourcingu świadczący usługi związane z gromadzeniem, przechowywaniem, handlem lub obsługą poufnych danych osobowych lub danych osobowych w ramach obowiązku umownego z dowolnymi podmiotami prawnymi zlokalizowanymi w Indiach lub poza nimi nie podlega zbieraniu i ujawnieniu wymagań informacyjnych, w tym z wymagań informacyjnych, w tym wymaganiach dotyczących pokony.

Jak wspomniano powyżej, Indie są w trakcie remontu swojego systemu ochrony danych osobowych. Podczas gdy projekt ustawy PDP i raport na temat ramy zarządzania danymi nieosobowymi, który został wydany przez komitet powołany przez rząd centralny w celu wydania zaleceń dotyczących regulacji danych nieosobowych, wprowadziły postanowienia dotyczące ochrony danych nieosobowych, ustawa DPDP nie reguluje danych nieosobowych. Biorąc to pod uwagę, gromadzenie i obsługa danych nieosobowych jest obecnie nieuregulowane.

Przypisy

1: Ten rachunek został opublikowany przez Meity 18 listopada 2022 r., A ludzie mogli komentować to samo przed 17 grudnia 2022 r. Ustawa została opracowana w sprawie następujących dyrektorów:

- Wykorzystanie danych osobowych przez organizację musi odbywać się w sposób zgodny z prawem, sprawiedliwym dla osób zainteresowanych i przejrzysty dla osób fizycznych;

- Wykorzystanie danych osobowych powinno być ograniczone do celu, dla którego zostały zebrane;

- Minimalizację danych należy przestrzegać, gdy należy zebrać tylko te elementy danych osobowych do osiągnięcia określonego celu;

- Dokładność danych osobowych, w których należy podjąć rozsądne wysiłki, aby zapewnić, że dane osobowe danej osoby są dokładne i aktualne;

- Ograniczenie przechowywania, w których danych osobowych nie należy domyślnie przechowywać wiecznie. Przechowywanie powinno być ograniczone do czasu trwania niezbędnego dla określonego celu, w którym zebrano dane osobowe;

- Należy podjąć rozsądne zabezpieczenia, aby upewnić się, że nie ma nieautoryzowanego gromadzenia lub przetwarzania danych osobowych. Ma to na celu zapobieganie naruszeniu danych osobowych; I

- Osoba, która decyduje o celu i środkach przetwarzania danych osobowych, powinna być odpowiedzialna za takie przetwarzanie.

Ostatni zmodyfikowany 5 stycznia 2023

Definicja danych osobowych

Zasady prywatności definiują „dane osobowe” jako wszelkie informacje dotyczące osoby naturalnej, która bezpośrednio lub pośrednio, w połączeniu z innymi dostępnymi informacjami lub mogą być dostępne dla jednostki korporacyjnej, są w stanie zidentyfikować taką osobę.

Definicja poufnych danych osobowych

Reguły prywatności definiują „poufne dane osobowe lub informacje”, aby zawierały następujące informacje dotyczące:

- Hasła

- Informacje finansowe e.G. rachunek bankowy / karta kredytowa lub debetowa lub inne dane dotyczące instrumentu płatniczego

- Warunki zdrowia fizycznego, fizjologicznego i psychicznego

- Orientacja seksualna

- Dokumentacja medyczna i historia

- Informacje biometryczne

- Wszelkie szczegóły dotyczące powyższych klauzul, zgodnie z podmiotem korporacyjnym w celu świadczenia usług

- Wszelkie informacje otrzymane na podstawie powyższych klauzul do przechowywania lub przetwarzania zgodnie z prawem lub w inny sposób

Biometria oznacza technologie, które mierzą i analizują charakterystykę ciała ludzkiego, takie jak odciski palców, siatkówki i tęczówki, wzorce głosowe, wzorce twarzy, pomiary ręki i DNA do celów uwierzytelniania.

Jednak wszelkie informacje, które są swobodnie dostępne w domenie publicznej, są zwolnione z powyższej definicji.

Ostatni zmodyfikowany 5 stycznia 2023

Nie ma takiego autorytetu.

Ostatni zmodyfikowany 5 stycznia 2023

Ostatni zmodyfikowany 5 stycznia 2023

Każdy podmiot korporacyjny zbierający poufne dane osobowe musi wyznaczyć urzędnika ds. Tiergania w celu rozwiązania skarg dotyczących przetwarzania takich informacji, a także odpowiedzieć na zgłoszenia dostępu do danych i korekty w sposób szybki, ale w ciągu jednego miesiąca od daty otrzymania wniosku lub skargi.

Nie ma konkretnego wymogu, aby urzędnik ds. Ochrony danych musiał być obywatelem lub rezydentem Indii, ani nie ma żadnych konkretnych działań egzekucyjnych ani kar związanych z brakiem powołania funkcjonariusza ds. Ochrony danych. Jednak powołanie urzędnika ds. Ochrony danych jest częścią ustawowego procesu należytej staranności, a zatem konieczne jest wyznaczenie takiego urzędnika.

Ostatni zmodyfikowany 5 stycznia 2023

Zgodnie z ustawą, jeżeli podmiot korporacyjny, który posiada, zarządza lub obsługuje wszelkie wrażliwe dane osobowe w zasobach komputerowych, które posiada, kontroluje lub działają, jest zaniedbany w realizacji i utrzymywaniu zgodności z zasadami prywatności, a jego zaniedbanie powoduje bezprawną stratę lub nielegalne zyski wobec jakiejkolwiek osoby.

Przepisy dotyczące prywatności stanowią, że każdy podmiot korporacyjny lub każda osoba działająca w jego imieniu, która zbiera poufne dane osobowe, muszą uzyskać pisemną zgodę (za pośrednictwem listu, e -maila lub faksu) od dostawców tych informacji. Jednak notatka prasowa z sierpnia 2011 r. Wydana przez Ministerstwo IT wyjaśnia, że zgoda może być wyrażona w dowolnym trybie komunikacji elektronicznej.

Zasady prywatności nakazują również, aby każdy podmiot korporacyjny (lub jakakolwiek osoba, która w imieniu takiego podmiotu), która zbiera, otrzymuje, posiadają, przechowuje, oferuje lub obsługuje informacje o prywatności, które ujawnia jej praktyki dotyczące obsługi i ujawnienia informacji osobowych, w tym wrażliwych informacji osobowych, oraz zapewni, że polityka jest dostępna, w tym na stronie internetowej korporacyjnej (lub osoby akceptacyjnej w jego zachowaniu). W szczególności jednostka korporacyjna musi upewnić się, że osoba, do której odnoszą się informacje, zostanie powiadomiona o poniższych przypadkach gromadzenia poufnych danych osobowych lub innych danych osobowych:

- Fakt, że informacje są gromadzone

- Cel, w którym informacje są zbierane

- Zamierzani odbiorcy informacji

- Nazwa i adres agencji, która zbiera informacje i agencję, która zachowa informacje

Ponadto poufne dane osobowe mogą być gromadzone wyłącznie w celu zgodnego z prawem celu związanego z funkcją lub celem jednostki korporacyjnej i tylko wtedy, gdy taka kolekcja zostanie uznana za konieczne w tym celu. Podmiot korporacyjny musi również upewnić się, że nie zachowuje poufnych danych osobowych dłużej niż jest to wymagane, i powinna również zapewnić, że poufne dane osobowe są wykorzystywane w celu, w którym zostały zebrane.

Podmiot korporacyjny lub jakakolwiek osoba działająca w jego imieniu jest zobowiązana do umożliwienia dostawcom informacji w celu przeglądu informacji, które dostarczyły, a także zapewnić, że wszelkie dane osobowe lub poufne dane osobowe, które okazuje się, że są niedokładne lub wadliwe, na żądaniu. Ponadto dostawcy informacji należy zapewnić prawo do rezygnacji (i.mi. Będzie w stanie wycofać swoją zgodę), nawet po wydaniu zgody. Jednak podmiot korporacyjny nie ponosi odpowiedzialności za autentyczność danych osobowych lub poufnych danych osobowych podanych przez dostawcę informacji takiej podmiotu korporacyjnego lub innej osoby działającej w jego imieniu.

Ostatni zmodyfikowany 5 stycznia 2023

Kolekcjoner danych musi uzyskać zgodę dostawcy informacji na wszelkie przeniesienia poufnych danych osobowych na dowolny inny podmiot korporacyjny lub osobę w Indiach lub do dowolnego innego kraju, który zapewnia ten sam poziom ochrony danych, zgodnie z przepisami dotyczącymi zasad prywatności. Jednak zgoda nie jest konieczna do przeniesienia, jeżeli jest wymagana do wykonania zgodnej z prawem umowy między podmiotem korporacyjnym (lub dowolnej osobą działającą w jego imieniu) a dostawcą informacji lub, jak określono inaczej w ustawie.

Podmiot korporacyjny nie może przenieść żadnych poufnych danych osobowych na inną osobę lub podmiot, który nie utrzymuje takiego samego poziomu ochrony danych, zgodnie z wymogami ustawy.

Umowa regulująca przesyłanie danych powinna zawierać odpowiednie przepisy dotyczące odszkodowania dla naruszenia strony trzeciej, powinna wyraźnie określić cele końcowe przetwarzania danych (w tym dostęp do takich danych) i powinien określić tryb przesyłania, który jest odpowiednio zabezpieczony i bezpieczny.

Ponadto, zgodnie z ustawą, jest to przestępstwo dla każdej osoby, która zgodnie z umową uzyskała dostęp do wszelkich materiałów zawierających dane osobowe w celu ujawnienia tych informacji bez zgody danej osoby, a także z zamiarem wywołania lub wiedzy, że może spowodować bezprawną stratę lub nierówne zysku.

Zatem umowy powinny również zawierać przepisy:

- Uprawnianie zbieracza danych do rozróżnienia między ‘informacje osobiste’ I ‘poufne dane osobowe’ że chce zbierać / przetwarzać; I

- Reprezentując, że zgoda zainteresowanej osoby została uzyskana w celu zebrania i ujawniania danych osobowych lub poufnych danych osobowych, a także określenie odpowiedzialności strony trzeciej.

Lokalizacja danych

Indie’S Bank Centralny, Bank Rezerw Indii (RBI) udzielił obowiązku od 15 października 2018 r. Dla wszystkich dostawców systemów płatności i ich dostawców usług, pośredników, dostawców zewnętrznych i innych podmiotów w ekosystemie płatniczym, aby zapewnić, że wszystkie dane dotyczące obsługiwanych przez nich systemów płatności są przechowywane w systemie tylko w Indiach w Indiach. Co ciekawe, na mocy niniejszego rozporządzenia RBI poszukuje przechowywania wszystkich danych systemu płatności, które obejmują cały cykl przetwarzania płatności z żądania do ostatecznej wypłaty, takich jak dane klientów (nazwa, numer telefonu komórkowego, numer Aadhaar, numer PAN itp.), Dane wrażliwe na płatności (szczegóły konta klienta i beneficjenta), poświadczenia płatności (OTP, PIN, hasła itp.) oraz dane dotyczące transakcji (informacje pochodzące i docelowe, odniesienie do transakcji, znacznik czasu, ilość itp.). Jednak w przypadku transakcji transakcyjnych, które składają się z komponentu zagranicznego i krajowego, dane dotyczące obcego nogi mogą być przechowywane poza Indiami. Chociaż dane dotyczące nogi krajowej powinny być przechowywane w Indiach, kopia może być przechowywana za granicą.

Osobno przepisy dotyczące regulacji ubezpieczeniowej i Departamentu Indii (utrzymanie dokumentacji ubezpieczeniowej) z 2015 r. Wymagają, aby usługodawcy ubezpieczeniowi przechowywać dane związane z polisami i roszczeniem dokumentacji ubezpieczycieli w systemach w Indiach (nawet jeśli dane te są przechowywane w formie elektronicznej).

Ponadto, podczas gdy sekcja 128 Ustawy o spółkach z 2013 r. Wymaga, aby każda firma przygotowuje się i magazynować, w zarejestrowanym biurze, księgach konta, innych istotnych książek i dokumentach oraz sprawozdań finansowych na każde lata finansowe, w dniu 5 sierpnia 2022 r., Ministerstwo Spraw Korporacyjnych zmieniło tę zasadę, w wyniku której wszystkie takie istotne książki i dokumenty utrzymywane w trybie elektronicznym powinny być dostępne w Indiach.

Ponadto Ministerstwo Elektroniki i Technologii Informacyjnych’S Wskazówki dotyczące praktyk bezpieczeństwa informacji, procedury, zapobiegania, reakcji i raportowania incydentów cybernetycznych z dnia 28 kwietnia 2022 r. (Zmotrzenia od 28 czerwca 2022 r.), W szczególności często zadawanych pytań opublikowanych w tych kierunkach, wymagają od dostawców usług oferujących usługi użytkownikom w kraju, aby umożliwić i utrzymywać dzienniki oraz rejestr transakcji finansowych w Indiach.

Ostatni zmodyfikowany 5 stycznia 2023

Podmiot korporacyjny posiadający, zajmujący się lub obsługą wszelkich wrażliwych danych osobowych w zasobach komputerowych, które posiada, kontroluje lub działa. Uzasadnione praktyki i procedury bezpieczeństwa mogą być określone w umowie między stronami.

Ponadto zasady prywatności przewidują, że przy braku takiej umowy ‘rozsądne praktyki i procedury bezpieczeństwa’ Do przyjęcia przez dowolne podmiot korporacyjny w celu zabezpieczenia poufnych danych osobowych to procedury zgodne ze standardem ISO/ISO/IEC 27001 lub z kodami najlepszych praktyk dotyczących ochrony danych, zgodnie z zatwierdzonymi przez rząd federalny. Obecnie rząd federalny nie zatwierdził takich kodów najlepszych praktyk.

Ostatni zmodyfikowany 5 stycznia 2023

Rząd Indii ustanowił i zezwolił na indyjskim zespole reagowania kryzysowego komputera („CERT-in”) do zbierania, analizy i rozpowszechniania informacji na temat incydentów cybernetycznych, dostarczania prognoz i powiadomień o incydentach bezpieczeństwa cybernetycznego, zapewnianie środków awaryjnych w zakresie obsługi incydentów bezpieczeństwa cyber.

Technologia informacyjna (indyjski komputerowy zespół reagowania kryzysowego i sposób wykonywania funkcji i obowiązków), 2013 („Reguły Cert-in”) narzucają obowiązkowe wymogi powiadomienia na usługodawców, pośredników, centra danych i podmiotów korporacyjnych, po wystąpieniu niektórych przypadków bezpieczeństwa cybernetycznego.

Incydenty cyberbezpieczeństwa zostały zdefiniowane jako każde rzeczywiste lub podejrzane zdarzenia niepożądane, w odniesieniu do bezpieczeństwa cybernetycznego, które naruszają dowolne lub domyślnie obowiązujące politykę bezpieczeństwa, w wyniku czego:

- Nieautoryzowany dostęp, odmowa lub zakłócenie służby;

- Nieautoryzowane wykorzystanie zasobu komputerowego do przetwarzania lub przechowywania informacji; I

- Zmiany danych lub informacji bez autoryzacji.

Pod kierunkami należy zgłosić występowanie następujących rodzajów incydentów cyberbezpieczeństwa:

- Ukierunkowane skanowanie / sondowanie sieci krytycznych / systemów;

- Kompromis krytycznych systemów / informacji;

- Nieautoryzowany dostęp do systemów / danych IT;

- Zdecydowanie strony internetowej lub wtargnięcie do strony internetowej i nieautoryzowane zmiany, takie jak wstawianie złośliwego kodu, linki do zewnętrznych stron internetowych itp.;

- Ataki złośliwego kodu, takie jak rozprzestrzenianie się wirusa / robaka / trojana / botów / szpiegowania / ransomware / kryptominery;

- Atak na serwery, takie jak danych danych, poczta i DNS oraz urządzenia sieciowe, takie jak routery;

- Ataki kradzieży tożsamości, fałszowanie i phishing;

- Odmowa usługi i rozproszone ataki usługi;

- Ataki na infrastrukturę krytyczną, systemy technologii SCADA i działalności oraz sieci bezprzewodowe;

- Ataki na aplikacje takie jak e-gubernance, e-commerce itp.;

- Naruszenie danych;

- Wyciek danych;

- Ataki na urządzenia internetowe i powiązane systemy, sieci, oprogramowanie i serwery;

- Ataki lub incydent wpływają na cyfrowe systemy płatności;

- Ataki przez złośliwe aplikacje mobilne;

- Fałszywe aplikacje mobilne;

- Nieautoryzowany dostęp do kont mediów społecznościowych;

- Ataki lub złośliwe / podejrzane czynności wpływające na systemy / serwery / oprogramowanie / aplikacje;