Streszczenie:

1. Przegląd IKEV1 i IKEV2: IKE to protokół uwierzytelnienia używany do ustanowienia bezpiecznych kanałów komunikacji dla IPSec. Ikev1 i Ikev2 to dwie wersje Ike.

2. Ikev1: IKEV1 wykorzystuje ISAKMP do uwierzytelniania i wymiany kluczy. Ma dwie fazy negocjacji: faza 1 i faza 2.

3. Ikev1 Faza 1: Faza 1 ustanawia dwukierunkowy ISAKMP SA między dwoma rówieśnikami. Może używać trybu głównego lub trybu agresywnego do negocjacji.

4. Ikev1 Faza 2: Faza 2 ustanawia jednokierunkowe IPSec SA przy użyciu ISAKMP SA z fazy 1.

5. Tryb główny (mm): Tryb główny to jedna metoda negocjacji w fazie 1, składająca się z sześciu wymian wiadomości.

6. Tryb agresywny (AM): Tryb agresywny jest szybszą, ale mniej bezpieczną metodą negocjacji w fazie 1, obejmująca trzy wymiany wiadomości.

7. Tryb szybki (QM): Tryb szybki jest używany w fazie 2 do ustanowienia IPSec SAS. Obejmuje to wymianę trzypiętrowej.

8. Idealne tajemnice do przodu (PFS): PFS jest opcjonalną funkcją w fazie 2, która poprawia bezpieczeństwo, generując osobne klucze sesji.

9. Ikev2: IKEV2 to zaktualizowana wersja IKEV1, która zajmuje się jej wadami i oferującą ulepszenia.

10. Starsze wsparcie: Ważne jest, aby zrozumieć IKEV1, ponieważ niektóre infrastruktury mogą z niej korzystać lub mieć urządzenia, które nie obsługują Ikev2.

Pytania:

1. Jaki jest cel Ikev1 i Ikev2?

IKEV1 i IKEV2 to protokoły uwierzytelniania używane do ustanowienia bezpiecznych kanałów komunikacji dla IPSec.

2. Jakie są dwie wersje Ike?

Dwie wersje Ike to Ikev1 i Ikev2.

3. Jaka jest główna różnica między Ikev1 i Ikev2?

IKEV2 to zaktualizowana wersja IKEV1, oferująca ulepszenia i zajmująca się wadami IKEV1.

4. Ile faz negocjacji ma IKEV1?

IKEV1 ma dwie fazy negocjacji: faza 1 i faza 2.

5. Jaki jest cel fazy 1 w Ikev1?

Faza 1 ustanawia dwukierunkowy ISAKMP SA między dwoma rówieśnikami.

6. Jakie są dwa tryby negocjacji w fazie 1 Ikev1?

Dwa tryby negocjacji w fazie 1 Ikev1 to tryb główny (MM) i tryb agresywny (AM).

7. Ile wymiany wiadomości jest zaangażowanych w tryb główny (mm) fazy 1 IKEV1?

Główny tryb fazy 1 IKEV1 obejmuje sześć wymian wiadomości.

8. Ile wymiany wiadomości jest zaangażowanych w tryb agresywny (AM) fazy 1 IKEV1?

Agresywny tryb fazy 1 IKEV1 obejmuje trzy wymiany wiadomości.

9. Jaki jest cel fazy 2 w Ikev1?

Faza 2 ustanawia jednokierunkowe IPSec SA przy użyciu ISAKMP SA z fazy 1.

10. Co to jest tryb Quick (QM) w Ikev1?

Tryb szybki jest używany w fazie 2 IKEV1 do ustanowienia Stowarzyszenia Bezpieczeństwa IPSEC.

11. Co jest idealne tajemnica naprzód (PFS) w Ikev1?

PFS jest opcjonalną funkcją w fazie 2, która poprawia bezpieczeństwo, generując osobne klucze sesji.

12. Czy konieczne jest zrozumienie Ikev1, jeśli używasz Ikev2?

Tak, ważne jest, aby zrozumieć IKEV1, ponieważ niektóre infrastruktury mogą z niej korzystać lub mieć urządzenia, które nie obsługują Ikev2.

13. Jakie są kluczowe różnice między trybem głównym a trybem agresywnym w Ikev1?

Tryb główny jest bezpieczniejszy i elastyczny, ale wolniejszy, podczas gdy tryb agresywny jest szybszy, ale ujawnia tożsamości rówieśników i oferuje mniej bezpieczeństwa i elastyczności.

14. Jaki jest cel szybkiego trybu w Ikev1?

Tryb szybki służy do ustanowienia stowarzyszenia bezpieczeństwa IPSEC w fazie 2 IKEV1.

15. Jaka jest rola doskonałej tajemnicy naprzód (PFS) w Ikev1?

Perfect Forward Secrecy (PFS) zwiększa bezpieczeństwo w fazie 2, generując oddzielnie klucze sesji, zapobiegając naruszeniu klawiszy przed zagraniganiem przyszłych kluczy.

IKEV2 Faza 1 (Ike SA) i faza 2 (dziecko SA) wymiany wiadomości

IKEV2 IPSEC Rówieśnicy można zweryfikować za pomocą klawiszy wstępnej, certyfikatów lub protokołu uwierzytelniania rozszerzonego (EAP). Rozszerzalny protokół uwierzytelniania (EAP) umożliwia inne starsze metody uwierzytelniania między rówieśnikami IPSec.

Przegląd Exchange Key Exchange IKEV1 i IKEV2

Internetowa Exchange Key Exchange (IKE) to protokół uwierzytelniający używany do konfigurowania bezpiecznego i uwierzytelnionego kanału komunikacyjnego między dwoma punktami końcowymi w celu ustanowienia tuneli lub stowarzyszeń bezpieczeństwa IKE (SAS) używanego do bezpieczeństwa protokołów internetowych (IPSEC). Ikev1 i Ikev2 to dwie wersje Ike.

Internetowa Exchange V1 (IKEV1)

Internet Security Association Protocol Management Protocol (ISAKMP) to ramy uwierzytelniania i wymiany kluczowych. Protokół IKE to implementacja ISAKMP, która wykorzystuje metodologie Oakley i Skeme Key Exchange.

IKEV1 określa dwie znaczące fazy negocjacji dla zakładu IKE i IPSEC SA:

- Faza 1: Ustanawia dwukierunkowy ISAKMP SA między dwoma rówieśnikami Ike. Po ustaleniu każdy rówieśnik może rozpocząć negocjacje w fazie 2.

- Faza 2: Ustanawia jednokierunkowe stowarzyszenia bezpieczeństwa IPSEC (SAS) przy użyciu ISAKMP SA ustanowionego w fazie 1.

Ikev1 Faza 1

Negocjacje w fazie 1 mogą odbywać się przy użyciu trybu głównego lub trybu agresywnego. inicjator jest rówieśnikiem, który rozpoczyna proces negocjacyjny SA, podczas gdy respondent to drugi rówieśnik.

Tryb główny (mm)

Tryb główny obejmuje sześć wymian wiadomości i próby zabezpieczenia wszystkich informacji podczas negocjacji w celu zapobiegania podgryzieniu.

- MM1: Pierwsza wiadomość, którą inicjator wysyła do respondenta. Prezentowane jest jedna lub więcej ofert SA, a respondent musi pasować do jednego z nich. Propozycje SA obejmują następujące kombinacje:

- Algorytm hash: MD5 lub SHA

- Algorytm szyfrowania: DES, 3DES lub AES

- Metoda uwierzytelniania: PSK lub certyfikaty cyfrowe

- Diffie-Hellman (DH) Grupa: 1, 2, 5 itp.

- Lifetime: czas zajmuje tunel fazy Ike’S rozdarty. Domyślnie to 24 godziny. Ten parametr nie ma’Trzeba dopasować obu rówieśników, ponieważ używany jest najkrótszy okres życia.

- MM2: Odpowiednica wysyła tę wiadomość wraz z dopasowaną propozycją SA do inicjatora.

- MM3: Inicjator inicjuje wymianę kluczy DH w tym przesłaniu.

- MM4: Odpowiednica wysyła do inicjatora własnego klucza. Na tym etapie udostępniono klucze szyfrowania i ustanowiono szyfrowanie ISAKMP SA.

- MM5: Inicjator rozpoczyna uwierzytelnianie od wysyłania adresu IP do routera Peer.

- MM6: Odpowiednica odpowiada odpowiednim pakietem w celu uwierzytelnienia sesji. Isakmp SA został ustanowiony na tym etapie.

Tryb agresywny (AM)

W trybie głównym identyfikacja dwóch rówieśników Ike jest ukryta. Jest bardzo bezpieczny i elastyczny, ale wolniej w zakończeniu negocjacji. Tryb agresywny obejmuje trzy wymiany wiadomości, więc to’S szybciej, ale rówieśnicy’ tożsamości są odsłonięte i nie’t Zapewnij ten sam poziom bezpieczeństwa i elastyczności jak tryb główny.

- AM1: Inicjator wysyła wszystkie informacje od MM1 do MM3 i MM5 w tej wiadomości.

- AM2: Ta wiadomość wysyła wszystkie te same informacje z MM2, MM4 i MM6.

- AM3: Uwierzytelnianie zawarte w MM5 jest wysyłane w tej wiadomości.

Ikev1 Faza 2

Faza 2 wykorzystuje obecny dwukierunkowy kanał Ike SA Secure utworzony w fazie 1 do przesyłania wiadomości między dwoma rówieśnikami w celu ustalenia IPSec SAS. Pojedyncze negocjacje IPSec SA generuje dwa jednokierunkowe SAS ipsec, po jednym na każdym rówieśnicy.

Tryb szybki (QM)

Tryb szybki to metoda stosowana do ustanowienia IPSec Security Association. Obejmuje to wymianę trzypiętra:

- QM1: Inicjator może zainicjować różne SAS ipsec w jednym komunikacie wymiany. Ta wiadomość zawiera uzgodnione algorytmy szyfrowania i integralność przeznaczone w ramach fazy 1, w tym, jaki ruch ma być szyfrowany lub zabezpieczony.

- QM2: Ten odpowiadający’Komunikat S zawiera dopasowanie parametrów IPSec.

- QM3: Po tym przesłaniu między dwoma rówieśnikami muszą istnieć dwa jednokierunkowe SAS.

Idealna tajemnica do przodu (PFS)

PFS jest zalecaną, ale opcjonalną funkcją fazy 2. Potrzebuje więcej wymiany DH, które zużywają więcej cykli procesora. Ma na celu poprawę odporności na ataki kryptograficzne i zachowanie prywatności tuneli IPSec poprzez generowanie kluczy sesji osobno od dowolnego poprzedniego klucza. Dlatego zagrożony klucz nie zagraża przyszłych kluczy.

Następujące można wywnioskować z minimalnej liczby wiadomości, które można wysłać za pomocą głównych, agresywnych i szybkich trybów dla IPSec SAS:

- Tryb główny (6 wiadomości) plus tryb szybki (3 wiadomości), dla łącznie 9 wiadomości.

- Tryb agresywny (3 wiadomości) plus tryb szybki (3 wiadomości), dla łącznie 6 wiadomości.

Internetowa Exchange V2 (IKEV2)

IKEV2 został utworzony w celu rozwiązania wad IKEV1 i oferuje kilka aktualizacji i ulepszeń w stosunku do IKEV1. Wiedza IKEV1 jest nadal konieczna, ponieważ niektóre starsze infrastruktury nie przeniosły się jeszcze do IKEV2 ani nie zawierały urządzeń lub funkcji, które Don’T Wsparcie Ikev2.

Wymiana Ikev2

Jednym z najbardziej znaczących postępów IKEV2 jest negocjowanie stowarzyszeń bezpieczeństwa (SAS). Komunikacja składa się z pary żądań i odpowiedzi zwanych giełdami lub po prostu pary żądania/odpowiedzi.

- Ike_sa_init: Pierwsza wymiana. Negocjuje algorytmy kryptograficzne, wymienia nonces i dokonuje wymiany DH. Jest identyczny z Ikev1’SMM1 do MM4 Wiadomości, ale jako pojedyncza para żądania/odpowiedzi.

- Ike_auth: Druga wymiana. Uwierzytelnia wcześniejsze wiadomości i wymienia tożsamości i certyfikaty. Ustanawia Ike SA i dziecko SA lub IPSEC SA. Jest identyczny z Ikev1’S MM5 do MM6 i QM1 i QM2, ale wykonane jako pojedyncza para żądania/odpowiedzi.

Dwukierunkowe Ike SA i jednokierunkowe IPSec SAS są generowane w czterech wiadomościach. Jeśli potrzebne jest więcej IPSec SAS, IKEV2 wykorzystuje tylko dwie wiadomości, pary żądania/odpowiedzi, z Create_child_sa giełda. Wymiana Ikev1 i Ikev2 SA są zupełnie inne i niezgodne ze sobą.

Ulepszenia IKEV2

Najnowsza wersja protokołu IKE zdefiniowanego w RFC 7296 to IKEV2. Zmiany i ulepszenia IKEV2 obejmują:

- Poprawna wydajność: Lżejsze i mniej wymiany. Używa mniejszej przepustowości do ustanowienia SAS.

- Algorytm sygnatury cyfrowej krzywej eliptycznej (ECDSA-SIG): Nowsza i bardziej wydajna alternatywa klucza publicznego.

- Rozszerzalny protokół uwierzytelnienia (EAP): Idealny do zdalnego dostępu wirtualnej sieci prywatnej (VPN).

- Szyfrowanie nowej generacji (NGE): Zapewnia bezpieczeństwo i kryptografię, aby zapobiec zagrożeniom.

- Asymetryczne uwierzytelnianie: Każdy rówieśnik może wybrać własny mechanizm uwierzytelniania.

- Anti-DOS: Wykrywa, czy router IPSec jest atakowany i zmniejsza zużycie zasobów.

Pobierz nasze Bezpłatny przewodnik po studiach CCNA PDF Pełne notatki na wszystkie tematy egzaminacyjne CCNA 200-301 w jednej książce.

Zalecamy Gold Bootcamp Cisco CCNA jako główny kurs treningowy CCNA. To’s najwyżej oceniany kurs Cisco online ze średnią oceną 4.8 z ponad 30 000 publicznych recenzji i jest Złoty standard w szkoleniu CCNA:

CCNP ENCOR 350-401 Tutoriale

Podstawowe przełączanie i routing

- Skonfiguruj statyczny adres MAC

- Statyczne wyjaśnienie i konfiguracja trasy zerowej

- Struktura jednolitego lokalizatora zasobów (URL)

- Zapobieganie pętli RIP

Ulepszony protokół routingu bramy wewnętrznej (EIGRP)

- Obliczenia metryczne i formuły EIGRP

- Konfiguracja EIGRP

- Uwierzytelnianie i równoważenie obciążenia EIGRP

- Wyjaśniono liczniki EIGRP, porażka i konwergencja

Najpierw otwórz najkrótszą ścieżkę (OSPF)

- Zrozumienie typów LSA i OSPF LSA

- Filtrowanie tras OSPF: podsumowanie, obszar i lokalny OSPF

- Uwierzytelnianie OSPF

- Optymalizacja algorytmu OSPF SPF

Protokół Border Gateway (BGP)

- Przegląd routingu Protocol Border Gateway (BGP)

- BGP Rodzaje sesji: IBGP vs EBGP

- Rodzaje wiadomości BGP: Otwórz, Keepalive, Aktualizacja, powiadomienie

- BGP Stany: Zrozumienie sąsiedztwa sąsiada BGP

- Podstawowa konfiguracja i weryfikacja BGP

- Proces reklamy BGP i konfiguracja

- Reklama trasy BGP z wielu źródeł

- Co to jest protokol graniczny BGP Multihoming?

- BGP Wyjaśnienie i konfiguracja społeczności

Technologia multiemisji

- Konwencje adresowe IP multiemisji

- Wyjaśnił protokół zarządzania grupą internetową Cisco IGMP

- Co to jest szpiegowanie IGMP? Wyjaśnienie i przykłady

- Zrozumienie niezależnego protokołu multiemisji (PIM)

- Wyjaśniony tryb IP multiemisji PIM

- Wyjaśniony tryb IP multiemisji PIM

- PIM Asser Mechanizm i koncepcja przekierowania PIM

- Wyjaśniono punkty spotkania multiemisji

Routing IPv6

- Opcje przejścia IPv6

- Ripng

- Przegląd protokołu routingu OSPFV3 – typy LSA i pakiety

- IPv6 OSPF wersja 3 (OSPFV3) Konfiguracja i weryfikacja

Protokół redundancji pierwszego przeskoku (FHRP)

- Zrozumienie VRRP: Protokół redundancji routera wirtualnego

- Zrozumienie GLBP: Protokół równoważenia obciążenia bramy

Protokół drzewa rozpinającego (STP)

- Zmiany topologii protokołu drzewa (STP)

- Topologia i optymalizacja topologii drzew

- Cisco wielokrotna sieć protokołu drzewa (MSTP)

- MST Koszt i priorytet interfejsu drzewa obejmujący

- Wielokrotne nieporozumienia i rozwiązania drzew

Etherchannel

- Protokół kontroli agregacji linków Cisco LACP

- Rozwiązywanie problemów z Etherchannel: Pokaż podsumowanie Etherchannel

- EtherChannel Obciążenie Objaśnienie i konfiguracja

Projektowanie i architektura sieci przedsiębiorstwa

Mechanizmy przekazywania pakietów

- Wyjaśniony mechanizm przełączania procesu

- Przegląd przekazania Cisco Express (CEF)

- Zrozumienie SSO: Cisco Stateful Switch -przełączające

- Szablon Cisco Switching Batabase Manage (SDM)

Projekt bezpieczeństwa sieci

- Projekt bezpieczeństwa sieci: Cisco Safe

- Cisco Talos – Cisco’S ZAGRANICZA ORGANIZACJA Wywiadowcza

- Przegląd Cisco Secure Malware Analytic

- Cisco Advanced Malware Protection (AMP)

- Co to jest klient Cisco AnyConnect Secure Mobility?

- Co to jest bezpieczeństwo chmury Cisco parasol?

- Cisco Secure Web Appliance (wcześniej Cisco WSA)

- Cisco NGIPS: System zapobiegania włamaniom nowej generacji

- Cisco NGFW: Co to jest zapora nowej generacji?

Kontrola dostępu do sieci (NAC)

- IEEE 802.1x Uwierzytelnianie kontroli dostępu do sieci

- Wyjaśniony protokół uwierzytelnienia rozszerzonego (EAP)

- Metody uwierzytelniania dostępu do Wi -Fi

- Wyjaśnione uwierzytelnianie uwierzytelniania MAC (MAB)

- Uwierzytelnianie sieci: webtauth, FlexAuth, IBNS

- Przegląd rozwiązania bezpieczeństwa Cisco Trustsec

- Omówienie bezpieczeństwa kontroli dostępu do mediów MACSEC

Ochrona linii i hasła

- Linie terminalowe wirtualnego (vty) z listą kontroli dostępu

- Wejście transportu: SSH, Telnet, wszystkie, brak słów kluczowych

- Polecenia Cisco Exec Timeout i Absolute Timeout

Funkcje bezpieczeństwa routera

- Przegląd zapory opartej na strefie

- Konfiguracja i weryfikacja zapory ogniowej opartej na strefie

- Konfiguracja policyjna płaszczyzny sterowania Cisco Copp

- Zabezpieczenie routera Cisco: Środki utwardzania urządzeń

Wirtualizacja ścieżki danych

- Wirtualne routing i przekazywanie Cisco VRF

- Ogólny tunel ennelowy routingu (GRE)

- Tunele GRE i problemy z routingiem rekurencyjnym

- Co to jest ipsec (bezpieczeństwo protokołu internetowego)?

- Przegląd Exchange Key Exchange IKEV1 i IKEV2

- Przegląd Cisco IPSec VPN Solutions

- GRE na miejscu przez konfigurację i weryfikacja IPSEC

- Wirtualny interfejs tunelu witryny na miejsce (VTI) przez IPSec

Koncepcje wirtualizacji sieci

- LISP: protokół separacji identyfikatorów ID lokalizacji Cisco

- Cisco Lisp Networking Architecture and Protocols

- Wyjaśnione komponenty operacyjne protokołu LISP

- Cisco Vxlan: Virtual Extensible Area Network

Protokół czasowy sieci (NTP)

Zarządzanie siecią i rozwiązywanie problemów

- Przełączany analizator portów (Span) Konfiguracja portu

- RSPAN (zdalny analizator portów przełącznika)

- Wyjaśniono erspan (kapsułkowane zdalne rozpiętość)

- Zrozumienie IP SLA (umowa na poziomie usługi)

Jakość usług (QoS)

- Omówienie QoS (jakość usług)

- Modele DiffServ QoS vs IntServ QoS

- Wyjaśnił mechanizm znakowania QoS

Koncepcje technologii bezprzewodowych

- Wprowadzenie do teorii komunikacji bezprzewodowej

- Częstotliwość Wi -Fi, faza i długość fali

- Zrozumienie mocy RF i konwersji DB

Infrastruktura bezprzewodowa LAN (WLAN)

- Lekki punkt dostępu Cisco i parowanie WLC

- Wyjaśnione tryby Cisco Wireless Access Point (AP)

- Wyjaśniona charakterystyka anteny bezprzewodowej

- Antena kierunkowa w porównaniu z anteną do omnidireckiej

WIĘCEJ WIĘCEJ

- Cisco Autonomous Access Point Wi-Fi Roaming

- Wyjaśniono bezprzewodowe wewnątrzkontroler WIFI Roaming

- WLAN Międzynarodowa warstwa 2 i roaming warstwy 3

- Co to jest grupa mobilności bezprzewodowej?

- Śledzenie lokalizacji urządzenia Wi-Fi w sieciach bezprzewodowych

Wirtualizacja

- Co to jest pojemnik? Kontener vs vm (maszyna wirtualna)

- Co to jest wirtualna funkcja sieci? VNF wyjaśnił

- SR-IOV, PCI Passthrough i OVS-DPDK

Rozwiązania SD-Access i SD-Wan

- Przegląd architektury Cisco SDA (SD-Access)

- Cisco SD-Access Architecture: Warstwa sieciowa

- Oprogramowanie zdefiniowane role tkaniny sieciowej

- Architektura Cisco SDA (SD-Access): Warstwa kontrolera

- Cisco SD-Access Architektura: warstwa zarządzania

- Przegląd architektury Cisco SD-Wan

- Cisco Cloud Onramp zdefiniowany przez Cisco Software (SD-WAN)

Programowalność sieci

Automatyzacja sieci

- Przegląd szefa kuchni i wdrażania serwera szefa kuchni

- Co jest możliwe? Zrozumienie fundamentów Ansible

IKEV2 Faza 1 (Ike SA) i faza 2 (dziecko SA) wymiany wiadomości

Poprzednia lekcja dowiedzieliśmy się o wymianie komunikatów IKEV1 i IKEV1 w fazie 1 (tryb główny/tryb agresywny) i fazie 2 (tryb szybki). W IKEV1 istnieje dziewięć wymiany wiadomości, jeśli faza 1 IKEV1 jest w trybie głównym (sześć wiadomości do trybu głównego i trzy wiadomości dla trybu szybkiego) lub sześć wymiany wiadomości, jeśli IKEV1 faza 1 jest w trybie agresywnym (trzy wiadomości do trybu agresywnego i trzy wiadomości dla trybu szybkiego).

Wersja 2 Exchange na klucz 2 (IKEV2) to kolejna wersja IKEV1. Ikev2 został początkowo zdefiniowany przez RFC 4306, a następnie przestarzał przez RFC 5996. Ikev2 Obecne RFC to RFC 7296 i RFC 7427. IKEV2 ma większość funkcji IKEV1.

Podobnie jak IKEV1, IKEV2 ma również dwustopniowy proces negocjacji. Pierwsza faza jest znana jako ike_sa_init, a druga faza jest nazywana ike_auth. Pod koniec drugiej wymiany (faza 2), pierwsze dziecko SA stworzyło. Child SA to termin Ikev2 dla Ikev1 Ipsec SA.

W późniejszym przypadku można stworzyć dodatkowe dziecko SAS do używania nowego tunelu. Ta wymiana jest wywoływana jako giełda create_child_sa. Nowe wartości Diffie-Hellman i nowe kombinacje algorytmów szyfrowania i mieszania można negocjować podczas Create_child_sa Exchange.

IKEV2 działa na portach UDP 500 i 4500 (IPSec NAT Traversal) . Urządzenia skonfigurowane do korzystania z IKEV2 akceptuj pakiety z portów UDP 500 i 4500.

IKEV2 IPSEC Rówieśnicy można zweryfikować za pomocą klawiszy wstępnej, certyfikatów lub protokołu uwierzytelniania rozszerzonego (EAP). Rozszerzalny protokół uwierzytelniania (EAP) umożliwia inne starsze metody uwierzytelniania między rówieśnikami IPSec.

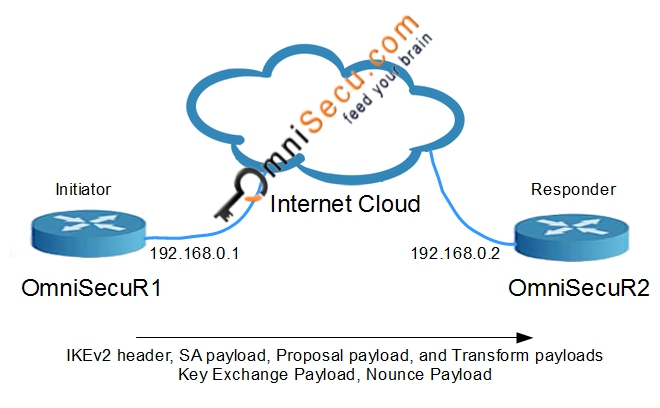

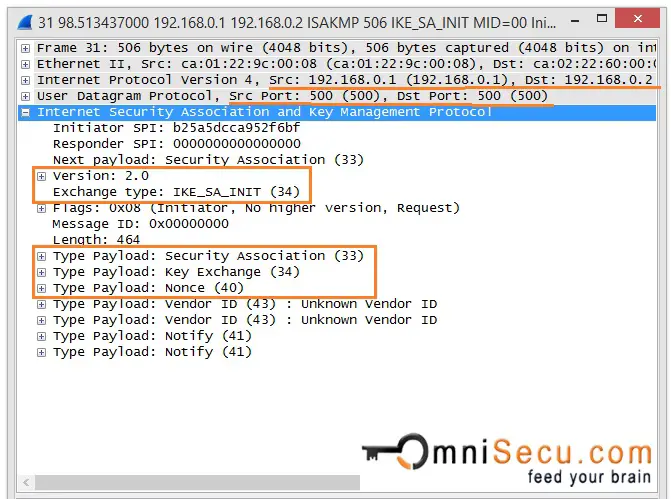

Wiadomość Ikev2 fazy 1 1

W IKEV2 pierwsza wiadomość od inicjatora do respondendera (IKE_SA_INIT) zawiera propozycje stowarzyszenia bezpieczeństwa, algorytmy szyfrowania i integralności, klawisze i nonces Diffie-Hellman.

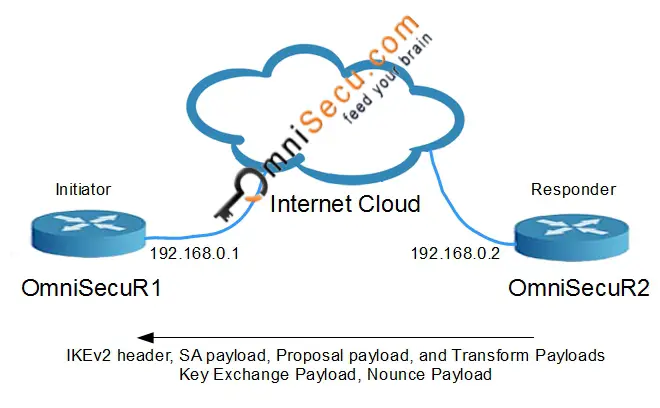

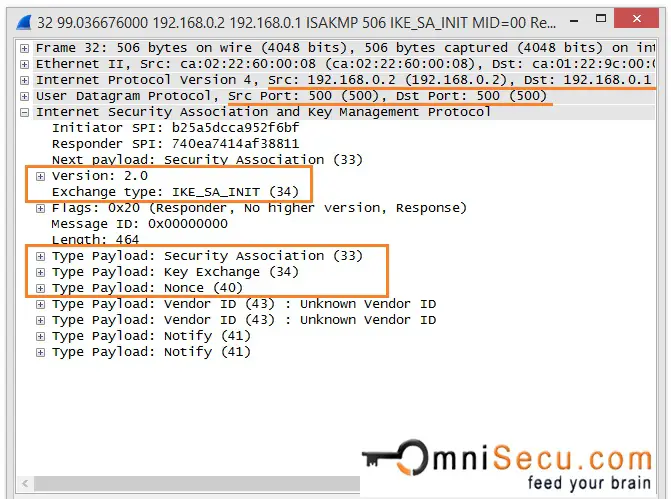

Wiadomość Ikev2 fazy 1 2

W IKEV2 druga wiadomość od respondendera do inicjatora (IKE_SA_INIT) zawiera propozycje stowarzyszenia bezpieczeństwa, algorytmy szyfrowania i integralności, klawisze i nonces Diffie-Hellman.

Zauważ, że wiadomości 1 i 2 nie są chronione. Teraz rówieśnicy IPSec generują SKEKESEED, który służy do uzyskania klawiszy używanych w Ike-SA. Wszystkie przyszłe klucze IKE są generowane za pomocą SKEYSEEED. Po wiadomości 1 i 2 kolejne wiadomości są chronione przez szyfrowanie i uwierzytelnianie.

IKEV2 Faza 1 – Wiadomości 3 i 4

Trzeci i czwarty masaże (ike_auth) są szyfrowane i uwierzytelniane nad IKE SA utworzone przez poprzednie wiadomości 1 i 2 (IKE_SA_INIT). Te dwie wiadomości są przeznaczone do uwierzytelnienia. Tożsamość inicjatorów i respondentów, wymiana certyfikatów (jeśli jest dostępna) są ukończone na tym etapie. Trzeci i czwarty masaże (IKE_AUTH) są używane uwierzytelnianie poprzednich wiadomości, potwierdzić tożsamość rówieśników IPSC i ustanowić pierwszy Child_sa.

Na końcu wiadomości 3 i 4 tożsamości rówieśników IPSC są weryfikowane i ustalono pierwsze dziecko.

Czy protokół IKEV2 ma dwa tryby, takie jak Ike

Protokół IKE mają 2 tryby, które mają inną strukturę. Czy protokół IKEV2 ma dwa tryby, takie jak Ike.

140K 11 11 Złote odznaki 220 220 Srebrne odznaki 349 349 Brązowe odznaki

zapytał 15 kwietnia 2014 o 7:17

Gev_sedrakyan gev_sedrakyan

125 1 1 Złota odznaka 1 1 srebrna odznaka 5 5 brązowych odznaki

1 Odpowiedź 1

$ \ begingroup $

Nie, IKEV2 nie ma nic analogicznego do „trybu głównego” i „trybu agresywnego” i wyeliminowały początkowy „tryb szybki”,

Kiedy Ikev1 został pierwotnie napisany, chcieli silnego rozdziału między Ike i IPSec; Mieli wizję, w której Ike może być używany do rzeczy innych niż IPsec (inne „domeny interpretacji”). Tak więc całkowicie odizolowali „Negocjuj Ike SAS” i „Negocjowanie IPSec SAS” na dwie oddzielne serie wymian.

Ponadto nie byli pewni, czy lepiej byłoby zminimalizować liczbę wiadomości w obie strony, czy zapewnić ochronę tożsamości; Stąd zaprojektowali dwa różne tryby (które pozwoliłyby wdrażającemu wybrać kompromis).

Kiedy zaprojektowali IKEV2, przemyślali obie te opcje. Zdali sobie sprawę, że nikt tak naprawdę nie używał Ike do niczego innego niż ipsec, a zmuszanie implementerów do obsługi różnych opcji było niewłaściwe. Dlatego próbowali połączyć negocjacje IKE SA i początkowe negocjacje IPSec SA z jednym zestawem wymiany (zmniejszając liczbę podróży w obie strony, stąd uzyskując większość korzyści z „trybu agresywnego”), zachowując jednocześnie ochronę tożsamości (i odporność DOS) w trybie głównym.

Protokoły VPN: Ikev2

Znajdź mocne i słabe strony Ikev2 jako protokół VPN.

30 dniowa gwarancja zwrotu pieniedzy

Co to jest Ikev2?

IKEV2 oznacza internetową wersję 2 Exchange. Ten protokół VPN jest również określany jako IKEV2/IPSEC, ale ponieważ IKEV2 nigdy nie jest zaimplementowany bez warstwy szyfrowania IPSec, ogólnie jest skrócony do tylko Ikev2. Jest uważany za bardziej lekki i stabilny niż OpenVPN, zachowując pewną możliwość konfigurowania. Ale jest dostępny tylko przez UDP, który jest zablokowany przez niektóre zapory ogniowe.

IKEV2 jest jednym z najnowszych protokołów i ma znaczące mocne strony, w szczególności jego prędkość. To’jest odpowiedni dla urządzeń mobilnych na wszystkich platformach.

ExpressVPN zaleca użycie Lightway jako protokołu VPN, z OpenVPN i IKEV2 również solidnymi wyborami. Podczas gdy L2TP/IPSEC nadal oferuje szyfrowanie, mogą istnieć sposoby na odszyfrowanie sesji VPN.

- Bardziej bezpieczne niż L2TP/IPsec

- Wolniej niż OpenVpn