Scraps End-to-end Szyfrowanie kopii zapasowych iCloud

Streszczenie:

1. Apple ogłosiło, że rozszerza swoje kompleksowe zabezpieczenia szyfrowania w iCloud, w tym kopie zapasowe iCloud.

2. Ten ruch pojawia się, ponieważ zagrożenia dla danych użytkownika stają się bardziej wyrafinowane i złożone.

3. Apple ma na celu oferowanie zaawansowanej ochrony danych użytkownikom iCloud, a funkcje debiutują dziś dla użytkowników beta i wdraża na całym świecie na początku 2023 roku.

4. Oprócz szyfrowania kompleksowego, Apple wkrótce będzie obsługiwać korzystanie z klawiszy sprzętowych do uwierzytelniania dwuskładnikowego Apple ID.

5. Apple wprowadza również weryfikację Klucza kontaktu Imessage w celu zwiększenia bezpieczeństwa komunikacji użytkownika.

6. Decyzja o rozszerzeniu ochrony szyfrowania następuje po zwiększeniu naruszeń danych na całym świecie.

7. Obecnie kopie zapasowe iCloud nie są szyfrowane przez ICloud, umożliwiając Apple dostęp i udostępnianie danych w razie potrzeby.

8. Apple planuje kontynuować wspieranie lokalnych kopii zapasowych dla iOS i macOS, oferując rozszerzone szyfrowanie kompleksowe dla iCloud.

9. Zaawansowana ochrona danych dla funkcji iCloud jest opcjonalna i wymaga konfiguracji kontaktów odzyskiwania lub kluczy.

10. Ta zmiana może nieco wpłynąć na bezproblemowe użycie iCloud, ale zapewnia użytkownikom dodatkowe bezpieczeństwo.

Pytania i odpowiedzi:

1. Dlaczego Apple ogłosiło rozszerzone kompleksowe zabezpieczenia szyfrowania dla iCloud?

Apple ogłosiło rozszerzone kompleksowe szyfrowanie w celu rozwiązania coraz bardziej wyrafinowanych zagrożeń dla danych użytkowników przechowywanych w chmurze, jak widać w rosnącej liczbie naruszeń danych na całym świecie.

2. Kiedy zaawansowana ochrona danych dla funkcji iCloud będzie dostępna dla wszystkich użytkowników Stanów Zjednoczonych?

Funkcja jest obecnie dostępna dla użytkowników zarejestrowanych w oprogramowaniu Beta Apple i zostanie wdrożona dla wszystkich użytkowników Stanów Zjednoczonych do końca tego roku. Następnie rozpocznie się na całym świecie na początku 2023 roku.

3. Jaką dodatkową funkcję bezpieczeństwa obsługuje Apple dla uwierzytelniania dwuskładnikowego Apple ID?

Od początku przyszłego roku Apple będzie obsługiwać korzystanie z klawiszy sprzętowych do uwierzytelniania dwuskładnikowego Apple ID, zwiększając ogólne zabezpieczenia kont użytkowników.

4. Jaki jest cel weryfikacji Klucza kontaktu Imessage?

IMESSAGE CONTACT KLUCZOWA Weryfikacja to funkcja, która zostanie wprowadzona przez Apple, aby umożliwić użytkownikom potwierdzenie autentyczności ich partnerów komunikacyjnych i otrzymania ostrzeżeń, jeżeli infrastruktura iMessage jest zagrożona przez jednostkę zewnętrzną.

5. Czy Apple kiedykolwiek doświadczyło naruszenia danych użytkownika przechowywanych na serwerach iCloud?

Według przedstawiciela Apple nie było znanych sytuacji, w których dane iCloud użytkownika zostały skradzione z powodu naruszenia serwerów iCloud. Jednak infrastruktura Apple jest stale atakowana, podobnie jak inne główne firmy chmurowe.

6. Dlaczego nie były kopie zapasowe iCloud wcześniej szyfrowane?

Apple nie wdrożyło kompleksowego szyfrowania kopii zapasowych iCloud, umożliwiając firmie dostęp i udostępnianie danych w razie potrzeby, na przykład w sprawach organów ścigania. Było to godne uwagi pominięcie w porównaniu z kompleksowym szyfrowaniem wdrożonym w innych obszarach ekosystemu Apple.

7. Jakie alternatywy musieli chronić swoje dane przed rozszerzeniem kompleksowego szyfrowania kopii zapasowych iCloud?

Użytkownicy, którzy chcieli uniknąć potencjalnych luk w kopii zapasowych iCloud, polegali na lokalnych opcjach tworzenia kopii zapasowych Apple na iOS i macOS, które były już zaszyfrowane przez cały czas do końca. Korzystając z lokalnych kopii zapasowych, użytkownicy mogą zapewnić bezpośrednią kontrolę nad swoimi danymi.

8. Rozszerzy się z kompleksowym szyfrowaniem danych, nawet jeśli Apple doświadczy naruszenia?

Tak, rozszerzone kompleksowe szyfrowanie chroniłoby dane użytkownika przechowywane w iCloud, nawet w przypadku naruszenia. Jednak Apple stwierdza, że nie jest świadome żadnych przypadków, w których dane iCloud użytkownika zostały skradzione z powodu naruszenia serwerów.

9. Jaki jest cel zaawansowanej ochrony danych dla funkcji iCloud?

Funkcja zaawansowanej ochrony danych zapewnia użytkownikom opcję włączenia szyfrowania kompleksowego do końca dla swoich danych iCloud. Wymaga konfiguracji kontaktów odzyskiwania lub kluczy, aby zapewnić dostęp do danych w przypadku utraconych urządzeń.

10. Umożliwia funkcję zaawansowanej ochrony danych podobna do tworzenia kopii zapasowej danych na zewnętrznych dyskach twardych?

Włączenie funkcji zaawansowanej ochrony danych iCloud wprowadza nieco mniej płynne wrażenia, ponieważ wymaga od użytkowników skonfigurowania kontaktów odzyskiwania lub klawiszy. Koncepcyjnie jest podobny do tworzenia kopii zapasowych danych na zewnętrznym dysku twardym, w którym dostęp do danych jest ograniczony bez niezbędnych metod odzyskiwania.

11. W jaki sposób podejście Apple do szyfrowania danych różni się od Google?

Decyzja Apple o rozszerzeniu kompleksowego szyfrowania dla kopii zapasowych iCloud kontrastuje ze strategią Google. Google szyfruje kopie zapasowe na Androida od kilku lat, zapewniając, że dane użytkownika przechowywane na urządzeniach z Androidem i powiązane kopie zapasowe w chmurze są chronione.

12. Który typ danych będzie chroniony przez rozszerzone szyfrowanie end-to-end w iCloud?

Rozszerzone kompleksowe szyfrowanie w iCloud będzie chronić poufne informacje, takie jak zdjęcia, notatki i kopie zapasowe iCloud, oprócz istniejącego szyfrowania haseł, danych karty kredytowej i danych zdrowotnych.

13. Jakie są konsekwencje decyzji Apple o złomowaniu kompleksowego szyfrowania kopii zapasowych iCloud?

Decyzja prawdopodobnie spowoduje zamieszanie i będzie miała kilka konsekwencji, potencjalnie podnosząc obawy dotyczące prywatności danych i bezpieczeństwa użytkowników iCloud.

14. W jaki sposób zaszyfrowane kopie zapasowe iCloud w porównaniu z kopii zapasowych niekryptowych?

Zaszyfrowane kopie zapasowe iCloud zapasowe zapewniają zwiększone bezpieczeństwo, szczególnie w przypadku naruszenia. Apple lub inne podmioty lub inne podmioty niekreporowane mogą uzyskać dostęp do danych Appl.

15. Czy Apple będzie nadal obsługiwać lokalne kopie zapasowe dla iOS i macOS?

Tak, Apple planuje kontynuować wspieranie lokalnych kopii zapasowych na iOS i macOS, wraz z rozszerzonym kompleksowym szyfrowaniem iCloud. Oczekuje się, że dla użytkowników do wyboru między lokalnymi tworzeniem kopii zapasowych i kopii zapasowych w chmurze pozostanie dostępna.

Scraps End-to-end Szyfrowanie kopii zapasowych iCloud

Podobno Apple upuściło plan szyfrowania kopii zapasowych po narzekaniu FBI. Jabłko’S decyzja niewątpliwie spowoduje zamieszanie i będzie miała wiele konsekwencji. W tym artykule chcę porozmawiać o technicznych powodach szyfrowania lub nie szyfrowania kopii zapasowej w chmurze i porównać Apple’S podejście ze strategiami szyfrowania danych stosowanych przez Google, które od kilku lat szyfrują kopie zapasowe z Androidem.

Apple rozszerza szyfrowanie kompleksowe na kopie zapasowe iCloud

Firma wkrótce wesprze użycie fizycznych kluczy uwierzytelniania z Apple ID i dodaje weryfikację kontaktu dla iMessage w 2023 roku.

Zapisz historię

Zapisz historię

Apple ogłosiło dziś, że uruchamia rozszerzone kompleksowe zabezpieczenia szyfrowania w swojej usłudze iCloud. Firma oferuje już niezbędną funkcję bezpieczeństwa niektórych danych na platformie chmurowej – w tym hasła, karty kredytowej i innych danych płatności oraz danych zdrowotnych – ale zaoferuje opcję rozszerzenia ochrony na inne poufne informacje, w tym zdjęcia, notatki i, co najważniejsze, kopie zapasowe iCloud Backups. Funkcja, znana jako zaawansowana ochrona danych dla iCloud, debiutuje dziś dla użytkowników zapisanych do Apple’program programowy beta. Będzie dostępny dla wszystkich użytkowników Stanów Zjednoczonych do końca roku i zacznie wdrażać na całym świecie na początku 2023 roku.

Ten ruch pojawia się w ramach szerszej listy ogłoszeń związanych z bezpieczeństwem firmy. Od początku przyszłego roku Apple będzie obsługiwać korzystanie z klawiszy sprzętowych do uwierzytelniania dwuskładnikowego Apple ID. Później w tym roku firma wprowadzi również funkcję o nazwie IMessage Contact Key weryfikacja, która pozwoli użytkownikom potwierdzić, że komunikuje się z osobą, którą zamierzają i ostrzegają, jeśli podmiot naruszył infrastrukturę IMessage.

Apple powiedział dzisiaj, że nadchodzą nowe wydania “ponieważ zagrożenia dla danych użytkowników stają się coraz bardziej wyrafinowane i złożone.” Był 1.8 miliardów urządzeń Apple w aktywnym użyciu na całym świecie od styczniowego połączenia zarobkowego. Przedstawiciel Apple powiedział Wiredowi, że zagrożenia dla danych przechowywanych w chmurze są wyraźnie rosnące w branży i ogólnie jasne jest, że dane przechowywane w chmurze są bardziej narażone na kompromis niż dane przechowywane lokalnie. Badanie zlecone przez Apple wykazało, że 1.1 miliard zapisów zostało ujawnionych w naruszeniach danych na całym świecie w 2021 r. Na początku tego roku Apple ogłosiło funkcję iOS i macOS, znany jako tryb blokady, który zapewnia bardziej intensywną ochronę bezpieczeństwa użytkownikom przed agresywnymi, ukierunkowanymi atakami cyfrowymi. Krok polegał na odejściu dla Apple, które wcześniej przyjęło podejście, że jego ochrona bezpieczeństwa powinna być wystarczająco silna, aby obronić wszystkich użytkowników bez specjalnych dodatków.

Zaszyfrowane kopie zapasowe iCloud z kompleksem do końca-z wyjątkami

Jeśli chodzi o kompleksowe szyfrowanie, Apple było wcześnie, aby wdrożyć ochronę wraz z uruchomieniem IMessage w 2011 roku. Tymczasem giganci technologiczni tacy jak Meta i Google nadal pracują nad modernizacją niektórych popularnych platform przesyłania wiadomości, aby obsługiwać tę funkcję. End-to-end Szyfrowanie blokuje Twoje dane, więc tylko ty i inni właściciele (jak inni uczestnicy czatu grupowego) dostęp do niego bez względu na to, gdzie jest przechowywany. Ochrona nie’T W użyciu wszędzie na ekosystemie Apple, a szczególnie rażącym pominięciem były kopie zapasowe iCloud. Ponieważ te kopie zapasowe nie były’T Zachadzane, Apple może uzyskać dostęp do danych-zasadniczo kompletnej kopii wszystkiego na twoim urządzeniu-i udostępnić je innym podmiotom, takim jak organy ścigania.

Apple dodało określone obejścia, takie jak komunikaty w iCloud, w celu ochrony zaszyfrowanych danych zaszyfrowanych przez koniec do końca, ale użytkownikom łatwo było popełniać błędy lub źle rozumieć opcje i ostatecznie ujawniać dane, które zrobili’t zamierzaj w kopii zapasowych iCloud. Użytkownicy, którzy chcieli uniknąć tych potencjalnych pułapek, polegali na Apple’S LOKALNE Opcje tworzenia kopii zapasowych od lat. Firma powiedziała Wiredowi, że planuje nadal wspierać lokalne kopie zapasowe dla iOS i macOS i mocno wierzy w koncepcję, ale ma nadzieję, że rozszerzone szyfrowanie kompleksowe w iCloud uspokoi użytkowników, którzy czekali na przeprowadzkę.

Rozszerzone end-to-end szyfrowanie chroniłoby użytkownika’S dane, nawet jeśli samo Apple zostały naruszone. Przedstawiciel Apple powiedział Wired, że firma nie jest świadoma żadnych sytuacji, w których użytkownik’Dane i iCloud zostały kiedykolwiek skradzione z powodu naruszenia iCloud’serwery S. Dodał jednak to jabłko’infrastruktura S jest ciągle atakowana, podobnie jak w przypadku wszystkich głównych firm chmurowych.

Zaawansowana ochrona danych dla iCloud jest opcjonalną funkcją, którą użytkownicy mogą wybrać, aby włączyć. Po włączeniu funkcji poprowadzi Cię przez proces, aby skonfigurować klucz do odzyskiwania lub odzyskiwanie klucza, aby uzyskać dostęp do danych iCloud, jeśli stracisz urządzenia, na których klucze są przechowywane. Zmiana może sprawić, że używanie iCloud nieco mniej płynne w niektórych scenariuszach, ale jest podobna koncepcyjnie do znanego procesu tworzenia kopii zapasowej urządzenia na zewnętrznym dysku twardym. Jeśli stracisz lub złamiesz dysk twardy lub zapomnisz hasło, z którymi je chroniłeś, możesz’t Uzyskaj dostęp do kopii zapasowych.

Scraps End-to-end Szyfrowanie kopii zapasowych iCloud

Podobno Apple upuściło plan szyfrowania kopii zapasowych po narzekaniu FBI. Jabłko’S decyzja niewątpliwie spowoduje zamieszanie i będzie miała wiele konsekwencji. W tym artykule chcę porozmawiać o technicznych powodach szyfrowania lub nie szyfrowania kopii zapasowej w chmurze i porównać Apple’S podejście ze strategiami szyfrowania danych stosowanych przez Google, które od kilku lat szyfrują kopie zapasowe z Androidem.

szyfrowanie iCloud

Apple szyfruje wszystko przechowywane w iCloud do ostatniego bitu. Wszystkie informacje, które Użytkownik lub ich iPhone w iCloud są bezpiecznie szyfrowane w transporcie i pamięci. Na warstwie fizycznej dane są przecinane na wiele małych kawałków. Fragmenty są dystrybuowane (losowo lub zbędne) na różnych serwerach należących do firm takich jak Amazon, Microsoft, AT&T lub kontrolowane przez chiński rząd, jeśli użytkownik mieszka w Chinach kontynentalnych. Żadna z tych firm (ani chiński rząd) nie ma dostępu do rzeczywistych danych, ponieważ jest one w pełni zaszyfrowane. Klucze szyfrowania są przechowywane na Apple’s własne serwery w Cupertino. Bez tych kluczy szyfrowania nikt nie może niczego odszyfrować.

Chodzi o to, że klucze szyfrowania są łatwo dostępne, jeśli ktoś ma dostęp do użytkownika’S konto Apple ID (jak znając logowanie i hasło oraz możliwość przekazania uwierzytelniania dwuskładnikowego). Jeśli strona trzecia zyskuje kontrolę nad użytkownikiem’S Apple ID/ICloud konto, mogą pobierać i odszyfrować informacje.

Co ważniejsze, rządy i organy ścigania mogą wniosek Informacje z Apple. Ponieważ Apple ma pełną kontrolę nad klawiszami szyfrowania, firma będzie obsługiwać wnioski rządowe, dostarczając kopię użytkownika’Dane iCloud wraz z klawiszami szyfrowania. To jest status quo i właśnie to FBI chce chronić.

W ten sposób Apple szyfruje bibliotekę zdjęć iCloud. To jest również sposób, w jaki twoich kopii zapasowych jest obecnie chronione i tak jest nie Ten rodzaj szyfrowania, który Apple ma zamiar złomować.

END to End Szyfrowanie

Istnieje kolejna warstwa szyfrowania, które Apple używa do ochrony niektórych informacji, uważa za najbardziej wrażliwe. Firma stosuje metodę ochrony, którą wywołuje “End-to-End Szyfrowanie”. End-to-end Encryption dodatkowo szyfruje niektóre typy danych za pomocą hasła znanego tylko użytkownikowi końcowi. Bez tego hasła nikt, nawet Apple, nie może odszyfrować danych.

Jakie hasło? To’s użytkownik’s Screen Block Passcode, kod PIN, który wpisujesz w celu odblokowania iPhone’a lub iPada lub hasło systemowe, których używasz do zalogowania się na komputerze macOS. Technicznie rzecz biorąc, typowy kod iPhone’a składa się tylko z 6 cyfr. Gdyby Apple chciał, może to brutalnie zapomnieć “End-to-End Szyfrowanie” W ciągu kilku minut (jeśli nie sekundy). Jednak firma oficjalnie tego odmawia.

Ważne jest, aby zauważyć, że chociaż rządy i organy ścigania mogą nadal żądać informacji, które są zaszyfrowane przez Apple, otrzymają w zamian tylko losowe, szyfrowane dane. Ponieważ Apple odmówił złamania szyfrowania i nie dostarczenia rządów odpowiednimi narzędziami, niektóre typy danych pozostają poza zasięgiem organów ścigania – chyba że znają użytkownika’s Screen Block Passcode i użyj Elcomsoft Phone Breyer, to znaczy. Niemniej jednak kompleksowe szyfrowanie dodaje przeszkody w ogólnej procedurze wniosków rządowych.

Jakie rodzaje danych są obecnie chronione przez end-to-end szyfrowanie? Co najważniejsze, breloczek iCloud zawierający wszystkich użytkowników’s przechowywane hasła do różnych stron internetowych, aplikacji, sieci społecznościowych, konta i komunikatorów natychmiastowych.

End-to-end Encryption chroni także wiadomości (SMS i IMessage), dane zdrowotne, czas na ekranie, dane domowe, notatki głosowe, mapy Apple (wyszukiwania, trasy, częste lokalizacje), a od iOS 14, historia przeglądania safari.

Co Apple planowało zrobić

Bez źródła w firmie możemy jedynie spekulować na temat tego, co dokładnie Apple planuje zrobić w celu szyfrowania kopii zapasowych iCloud. Domyślamy się, że firma planowała skorzystać z już znanego programu szyfrowania, a dodatkowo szyfrując kopie zapasowe iCloud za pomocą klucza pochodzącego od użytkownika’s Screen Block Passcode.

To by się nie stało’T Zmieniaj wiele dla użytkownika końcowego. Przywracając z kopii zapasowej w chmurze, musieliby tylko wpisać swój stary kod przełajowy (nawet nie wykorzystali swojego starego kodu pasów na swoim nowym urządzeniu). Ponieważ Apple sprawił, że kody passów prawie niemożliwe do zapomnienia (użytkownicy muszą odblokować swoje urządzenia za pomocą kodu passów, aby ponownie uwzględniać identyfikator dotykowy/identyfikator twarzy “zablokowany” ich danych są bezpodstawne, z wyjątkiem kilku krańcowych przypadków.

Korzystanie z end-to-end szyfrowania utrudniłoby rządom i organom ścigania żądanie danych. Obecnie Apple nie dostarcza zaszyfrowanych danych z całego końca podczas obsługi wniosków rządowych. Dodawanie kopii zapasowych iCloud do listy niedostępnych źródeł danych było prawdopodobnie ostatnią słomą, która skłoniła FBI.

A co z Google?

Od czasu wydania Androida 9 w sierpniu 2018 r. Kopie zapasowe są szyfrowane kluczem pochodzącym od użytkownika’s Screen Block Passcode i nikt nie narzekał. Dlaczego FBI nie dba o kopie zapasowe na Androida i stawia tak wiele stresu Apple? Treść jest odpowiedzią.

Kopie zapasowe z Androidem zawierają tylko marginalną ilość informacji. Według Google’S DATA Backup Omówienie, “Dane tworzenia kopii zapasowych są przechowywane w systemie tworzenia kopii zapasowych na Androida i ograniczone do 5 MB na aplikację. Google traktuje te dane jako dane osobowe zgodnie z Google’Polityka prywatności. Dane tworzenia kopii zapasowych są przechowywane w użytkowniku’S Drive Google Limited do 25 MB na aplikację.” To tylko część 5 MB, która jest szyfrowana z użytkownikiem’s Screen Block Passcode. Pozostałe 25 MB danych, które aplikacje mogą przechowywać u użytkownika’S Dysk Google nie jest szyfrowany z użytkownikiem’s PassCode (szyfrowanie pamięci. nadal ma zastosowanie) i zostanie przekazany podczas serwowania wniosków rządowych.

Co powiesz na “wrażliwy” Dane takie jak hasła, zdrowie lub historia lokalizacji? Podczas gdy Google zbiera ogromne ilości danych (znacznie więcej niż Apple), dane te są chronione… nie. Rządy i organy ścigania mogą żądać i przyjmować użytkownika’S Hasła, dane o lokalizacji, informacje zdrowotne (Google Fit), historia przeglądania i historia żądań wyszukiwania pod wpływem kaprysu. Mała i nieistotna kopia zapasowa na Androida można zaszyfrować wszystkie Google.

Natomiast urządzenia Apple wytwarzają duże, kompleksowe kopie zapasowe w chmurze, których można użyć do pełnego przywrócenia nowego urządzenia. Kopie zapasowe iCloud mogą być wieloma gigabajtami i zawierać prawie wszystko.

Wniosek

Żałujemy Apple’S Decyzja o złomowaniu end-to-end szyfrowania kopii zapasowych iCloud, nawet jeśli nowa funkcja sprawi, że spędzimy niezliczone godziny na obchodzeniu szyfrowania.

ICLOUD CZASOWANA ICLOUD Apple może być zmieniaczem gier bezpieczeństwa

Wreszcie end-to-end szyfrowanie przychodzi do iCloud. System może być nieco budzący, ale obiecuje znaczną aktualizację bezpieczeństwa.

6 lutego 2023, 14:00

Zdjęcie: Drew Angerer/Personel

Hakerstwo. Dezinformacja. Nadzór. Cyber jest podcastem płyty głównej i raportowanie o ciemnym podbrzuszu Internetu.

Chmura zawsze była wygodnym miejscem do przechowywania plików, ale wrogim miejscem bezpieczeństwa. Z twoimi plikami zapasowymi w firmie’Serwery S Niewiarygodne, że są narażone na żądania władz, aby uzyskać do nich dostęp lub hakerów, którzy mogą włamać się do firmy’S. infrastruktura.

Jabłko’S niedawno uruchomiono “Zaawansowana ochrona danych” Oferuje podwyższenie tego pomysłu, używając kompleksowego szyfrowania do usługi iCloud. Oznacza to, że tworzenie kopii zapasowych urządzeń i wiadomości, notatek, zdjęć, notatek głosowych i innych powinny być znacznie lepiej chronione przed partiami, gdy są przechowywane lub zsynchronizowane przez iCloud. Obietnica jest taka, że nawet Apple nie będzie w stanie uzyskać dostępu do danych przechowywanych w chmurze, a co za tym idzie, strony trzecie. Wynika to z faktu, że klucze do odszyfrowania treści są przechowywane na użytkowniku’urządzenia s. Jest to godna uwagi i mile widziana zmiana; Przez lata Apple zaszyfrowało dane przechowywane na poszczególnych urządzeniach, ale często kopie zapasowe synchronizowane z chmurą nie miały podobnego poziomu ochrony.

Reklama

“Przez lata my’musiał poradzić sobie z faktem, że cała kopia naszego telefonu żyje na serwerze’S poza naszą kontrolą. Teraz dane dotyczące tego serwera są pod naszą kontrolą. To’naprawdę to wszystko’S zmieniło się tutaj,” Matthew Green, profesor nadzwyczajny na Johns Hopkins University, powiedział płytę główną na czacie online. “Myślę, że to’s niezwykle ważny rozwój.”

Czy pracujesz nad bezpieczeństwem w Apple? Chcielibyśmy usłyszeć od ciebie. Korzystając z telefonu lub komputera bez pracy, możesz bezpiecznie skontaktować się z Joseph Coxem na sygnał +44 20 8133 5190, WICKR na Josephcox lub e-mail [email protected].

W moich testach proces konfigurowania zaawansowanej ochrony danych był nieco buggy, ale jeśli system dostarcza to, co obiecuje, iCloud’Nowy dodatek bezpieczeństwa może być zmieniaczem gier dla osób, które uniknęły narzędzi tworzenia kopii zapasowych w chmurze z powodu braku szyfrowania kompleksowego.

“Możliwość posiadania kompleksowego szyfrowania do przechowywania w chmurze, tak że jest to osobista sklepienie, do której tylko ty trzymasz klucze, jest dużym krokiem dla Apple,” Alan Woodward, profesor bezpieczeństwa cybernetycznego na University of Surrey, powiedział płytę główną na czacie internetowym. “W przeszłości była to trochę alternatywna trasa dla organów ścigania w celu uzyskania danych przechowywanych na urządzeniach, gdy użytkownicy’T całkiem zdał sobie sprawę, że jest zsynchronizowany z iCloud. Zamknięcie ‘luka’ Niewątpliwie przyniesie pewne odepchnięcie z organów ścigania, ale najwyraźniej Apple uważa, że jest to coś, czego chcą klienci.”

Reklama

Apple uruchomił zaawansowaną ochronę danych dla użytkowników Mac, iPhone’a i iPada przez grudnia i styczeń . Aby go włączyć, użytkownicy muszą przejść do ustawień iCloud, w których czytamy pudełko “Zaawansowana ochrona danych.” Po kliknięciu to urządzenie uruchomi użytkownika przez proces. Konfiguracja zajmuje kilka minut. Urządzenia muszą być aktualizowane do najnowszej wersji dostępnych systemów operacyjnych.

Odzyskiwanie danych jest szczególnie ważne przy ustalaniu zaawansowanej ochrony danych, ponieważ Apple nie będzie w stanie pomóc, jeśli stracisz własny dostęp. Aby to złagodzić, Apple prosi o zapisanie 28 znaków kodu odzyskiwania i utrzymanie go gdzie indziej. Apple pyta również użytkowników, czy chcą skonfigurować “kontakt odzyskiwania,” ktoś zaufany, który również korzysta z produktów Apple, który może podać kod, który pomoże Ci odzyskać dostęp do konta.

Pełna lista danych, które podlegają zaawansowanej ochronie danych zgodnie z polem wyjaśniającym w ustawieniach iCloud, to tworzenie kopii zapasowych urządzeń, kopie zapasowe wiadomości, dysk iCloud, notatki, zdjęcia, przypomnienia, zakładki safari, skróty Siri, notatki głosowe i portfele. (Wyjaśniający dodaje, że hasła, zdrowie i dane map są już chronione za pomocą szyfrowania kompleksowego).

Kiedy testowałem zaawansowaną ochronę danych, włączyłem je z iPada. Ale podczas sprawdzania, czy został on również włączony z komputera Mac podpisanego do tego samego Apple ID, ustawienia MAC stwierdziły, że zaawansowana ochrona danych nie włączony. To wydaje się być błąd. Następnie włączyłem również zaawansowaną ochronę danych z Mac. Apple odmówił przedstawienia oświadczenia na ten temat.

W 2020 r. Reuters poinformował, że Apple wcześniej porzucił plany szyfrowania tworzenia kopii zapasowych urządzeń w iCloud po skargach z FBI. Wydaje się, że zaawansowana ochrona danych zastąpiła te skargi. Dodano zielony, “To’jest dla mnie naprawdę niesamowite, że było to zawsze kontrowersyjne, ale sądząc po reakcji funkcjonariuszy organów ścigania: myślę, że nadal jest to dla niektórych ludzi.”

Powiedział Woodward “To’interesujące, że zaawansowana ochrona jest opcjonalna i nie standardowa. To’jest prawie tak, jakby jabłko zanurzało palec w wodzie, aby sprawdzić, czy naprawdę jest na to zapotrzebowanie.”.

Dla niektórych end-to-end szyfrowanie może nadal nie wystarczyć. Woodward dodał “Pod koniec dnia cokolwiek w chmurze jest kimś innym’S komputer. Być może ja’M stary cynik, ale ja’d Wolecie samodzielnie kontrolować moje dane nawet przy oferowanych funkcjach osobistych. To może być ja’Nie będę w stanie tego zrobić [w] przyszły.”

Subskrybuj nasz podcast cyberbezpieczeństwa, cyber. Subskrybuj nasz nowy kanał Twitch.

Oryginalne raporty na temat wszystkiego, co ma znaczenie w Twojej skrzynce odbiorczej.

Rejestrując się, zgadzasz się na warunki użytkowania i polityki prywatności oraz otrzymywać komunikację elektroniczną od Vice Media Group, która może obejmować promocje marketingowe, reklamy i treści sponsorowane.

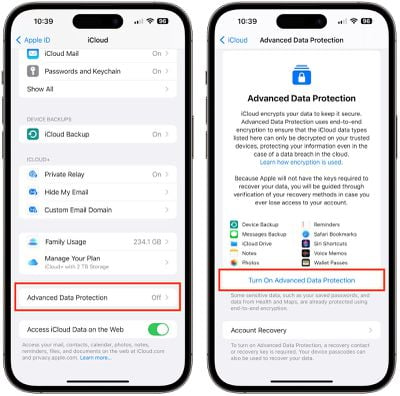

Jak włączyć kompleksowe szyfrowanie dla Imessage, iCloud, kopii zapasowych iPhone’a w iOS 16.2

Apple wprowadziło duże ulepszenie bezpieczeństwa z iOS 16.2 To przynosi od dawna wymaganą funkcję pełnego szyfrowania iMessage w iCloud, kopii zapasowych iPhone’a i ośmiu innych aplikacji/kategorii. W ramach procesu ty’LL musi skonfigurować kontakt/klucz do odzyskiwania – tutaj’S Jak włączyć szyfrowanie iPhone’a do end-end dla iMessage, iCloud, kopie zapasowe urządzeń, notatki, safari, zdjęcia i nie tylko.

Podczas gdy szyfrowanie kompleksowe (E2E) było już obecne dla Apple’Wiadomości S, breloza iCloud, dane zdrowotne i inne, aktualizacja wprowadza E2E do twoich wiadomości twoich kopii zapasowych (wiadomości w iCloud) Twoim iPhone iCloud Backup, ICloud Drive, Notes, Zdjęcia, przypomnienia, zakładki safari, skróty Siri, notatki głosowe i przepustki portfela.

Przeczytaj więcej na temat drobnych szczegółów w naszym pełnym zasięgu i jabłku’S dokument wsparcia.

Jak włączyć iPhone rzymowy dla Imessage, ICloud Backups

Apple zauważa, że funkcja jest tylko Dostępne w USA w tym czasie “i zacznie przechodzić do reszty świata na początku 2023 roku.”

- Upewnij się, że’Odnośnie Uruchomienie iOS 16.2

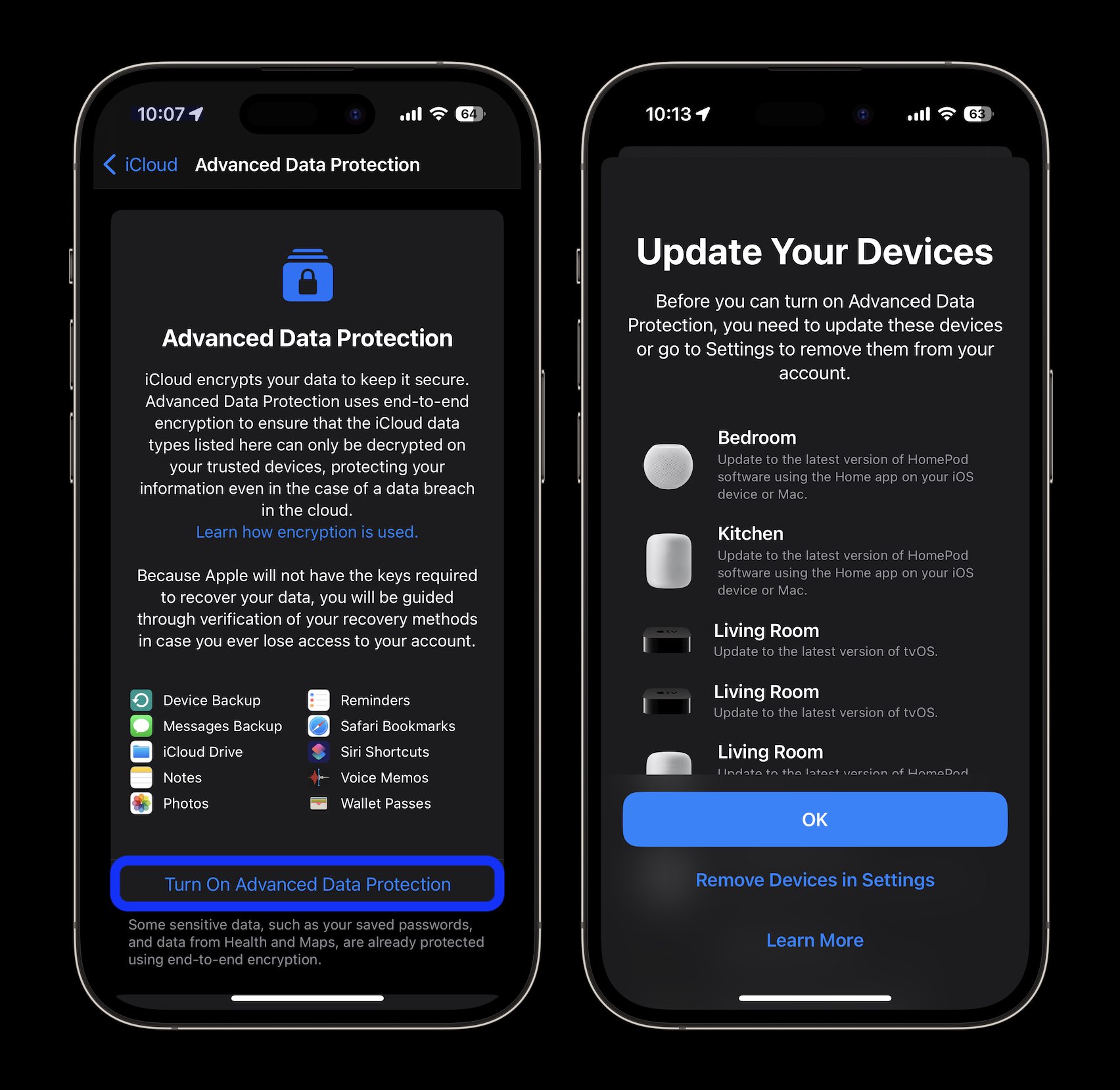

- Ty’LL musi też Zaktualizuj swój Mac, iPad, HomePods itp. do najnowszej aktualizacji, aby użyć tej funkcji – co może zająć trochę czasu

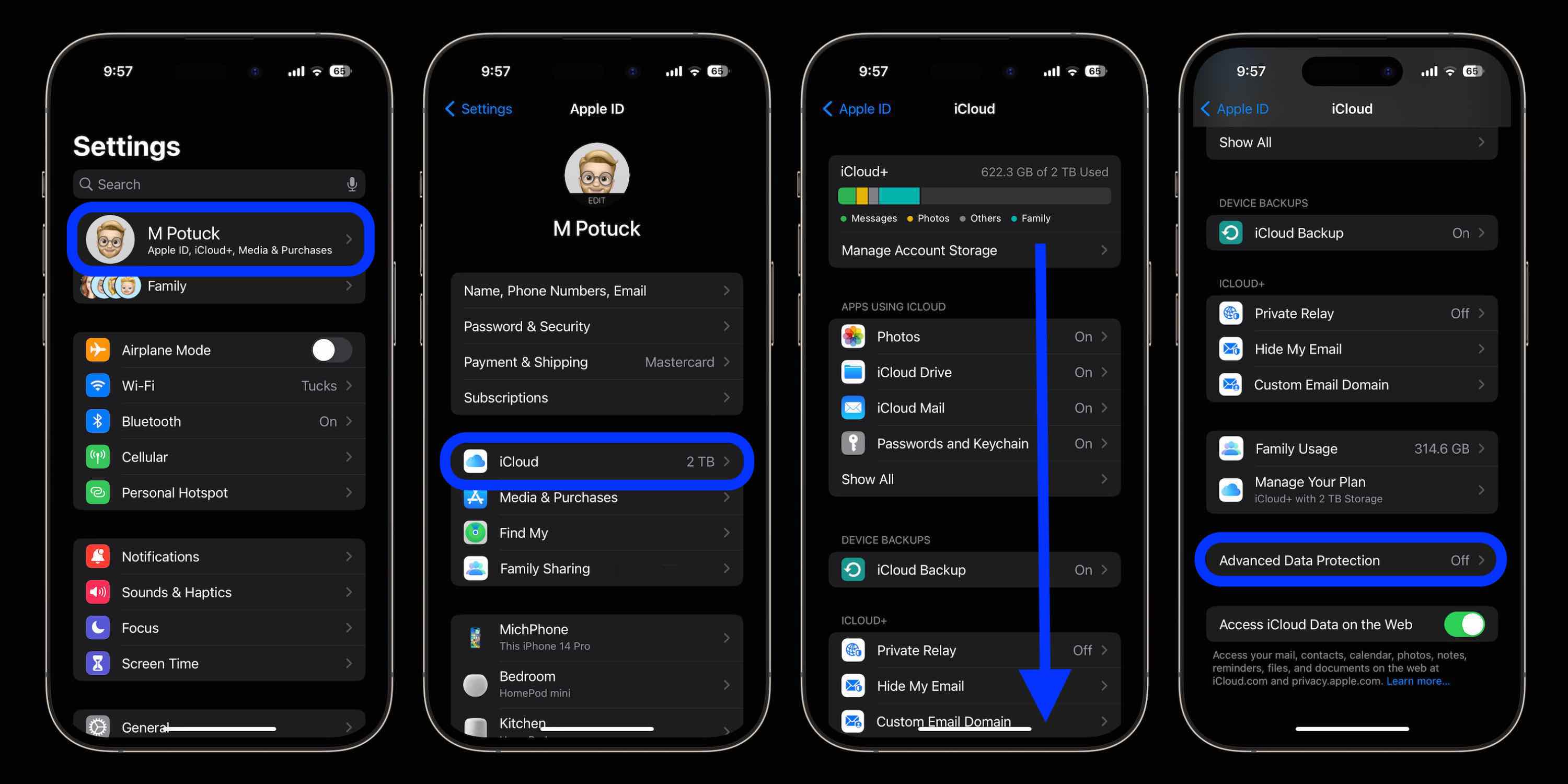

- Otworzyć Aplikacja Ustawienia na iPhonie

- Dotknij swojego imienia na górze

- Teraz wybierz iCloud

- Przesuń na dno i dotknij Zaawansowana ochrona danych

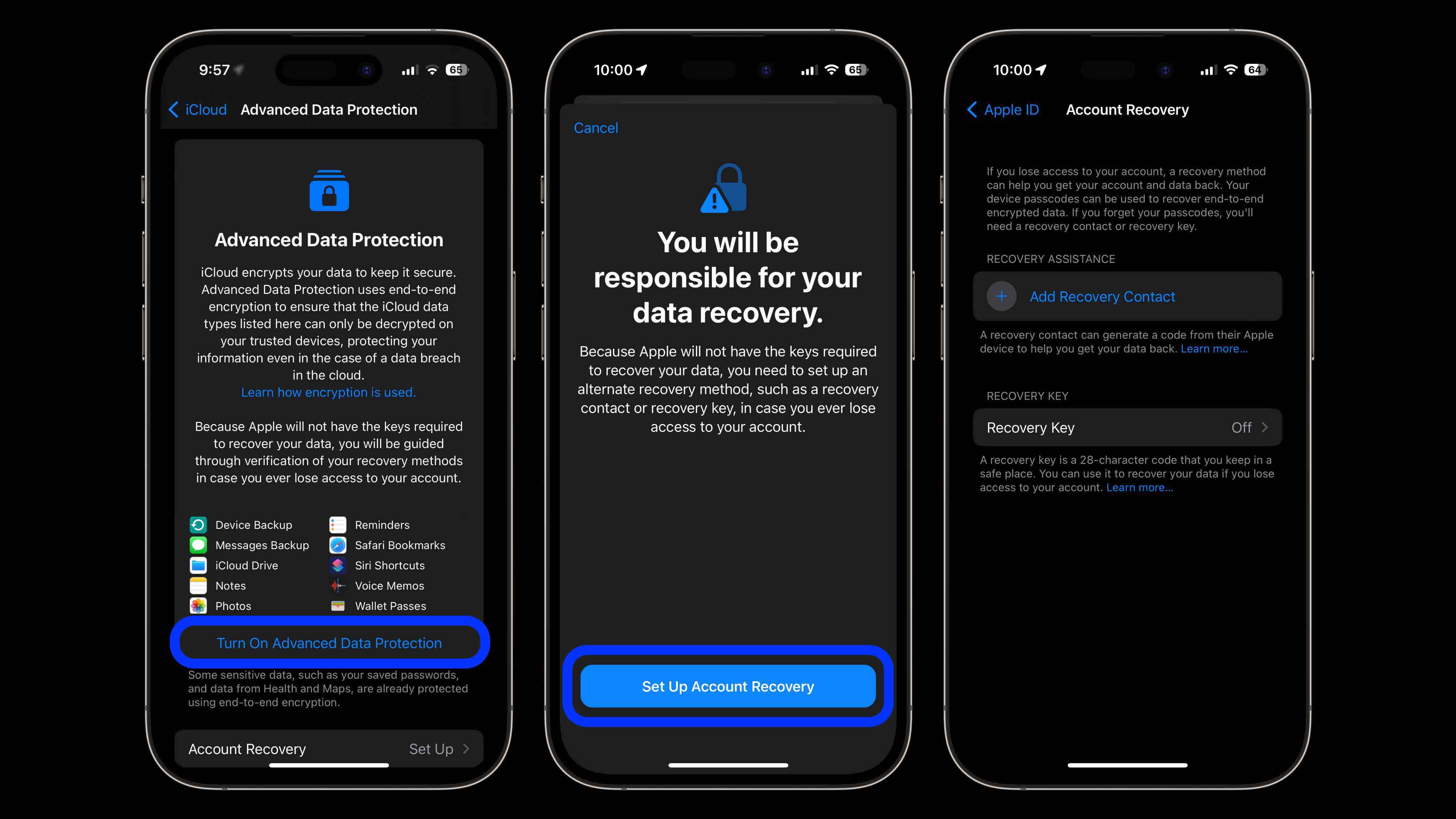

- Uzyskiwać Włącz zaawansowaną ochronę danych

- Jeśli nie masz’T’zostaną poproszone o to, aby to zrobić najpierw

- Jeśli właśnie skończyłeś konfigurowanie kontaktu/klucza odzyskiwania, wróć do Aplikacja Ustawienia> iCloud>Zaawansowana ochrona danych i dotknij Włącz zaawansowaną ochronę danych

- Postępuj zgodnie z podpowiedziami

- Możesz zostać poproszony o aktualizację innych urządzeń podpisanych na koncie iCloud, zanim możesz włączyć szyfrowanie end-to-end (E2E)

- Alternatywnie możesz usunąć urządzenia, które są na starym oprogramowaniu, aby iść naprzód wraz z procesem

- Do celów bezpieczeństwa to’s ewentualne jabłko sprawi, że poczekasz, aby włączyć tę funkcję, jeśli ty’niedawno dostałem nowe urządzenie – ten rama czasowa pojawi się na ekranie podczas konfiguracji

Tutaj’S Jak ten proces wydaje się włączyć szyfrowanie kompleksowe iPhone’a z zaawansowaną ochroną danych:

Jeśli nie masz’T’Zrób to najpierw:

Najlepszy komentarz Blog PodyCust

Lubiane przez 13 osób

Po raz kolejny zapomina o tym obecnie dostępnym w USA i krajach poza USA! chciałbym, żeby to na początku postawili!

Po zakończeniu konfiguracji kontaktu/klucza odzyskiwania wróć do ekranu zaawansowanego ochrony danych i dotknij “Włącz zaawansowaną ochronę danych”. Jeszcze jedna rzecz, o której należy pamiętać, może być konieczne zaktualizowanie innych urządzeń Apple do najnowszej wersji, aby umożliwić szyfrowanie kompleksowe-lub usunąć je z głównego ekranu Apple ID w aplikacji Ustawienia. Co sądzisz o kompleksowym szyfrowaniu przychodzącym do wiadomości w iCloud, kopii zapasowych i innych? Czy będziesz włączać tę funkcję? Podziel się swoimi przemyśleniami w komentarzach! Dziękujemy za przeczytanie naszego przewodnika na temat włączenia szyfrowania iPhone’a do końca!

Więcej 9to5mac samouczków:

- Jak dostosować swój iPhone 14 Pro zawsze wyświetlacz w iOS 16.2

- Hands-On: Jak używać funkcji Karaoke Apple Music w iOS 16.2

- Jak poprawić żywotność baterii iPhone 14: Dlaczego bateria wyczerpuje się i 7 wskazówek, aby ją wzmocnić

- Jak natychmiast usunąć tła z obrazów z macOS ventura

FTC: Używamy dochodów z automatycznych linków partnerskich. Więcej.

Ty’czytanie 9to5mac – eksperci, którzy przekazują wieści o Apple i jego otaczającym ekosystemie, dzień po dniu. Pamiętaj, aby sprawdzić naszą stronę główną wszystkie najnowsze wiadomości i śledź 9to5mac na Twitterze, Facebooku i LinkedIn, aby pozostać w pętli. Przywdziewać’Nie wiem, od czego zacząć? Sprawdź nasze ekskluzywne historie, recenzje, how-tos i zasubskrybuj nasz kanał YouTube

Jak włączyć end-to-end szyfrowanie kopii zapasowych iCloud

Z wydaniem iOS 16.3 i macOS 13.2, Apple wprowadza zaawansowaną ochronę iCloud, który wykorzystuje szyfrowanie kompleksowe do końca, aby zapewnić najwyższy poziom bezpieczeństwa danych w chmurze Apple. Oto wszystko, co musisz wiedzieć o włączeniu na swoje urządzenia.

Nowa funkcja bezpieczeństwa zapewnia użytkownikom możliwość dalszej ochrony swoich ważnych danych iCloud, w tym kopii zapasowej iCloud, zdjęć, notatek i innych.

Korzystanie przez Apple przez kompleksowe szyfrowanie oznacza, że zdecydowana większość najbardziej wrażliwych danych iCloud może być odszyfrowana tylko na zaufanych urządzeniach Apple, gdzie jesteś zalogowany na koncie Apple ID, zapewniając, że dane pozostają bezpieczne, nawet w przypadku naruszenia danych w chmurze w chmurze. Innymi słowy, nikt-nawet Apple-nie może uzyskać dostępu do twoich danych oprócz Ciebie.

iCloud już chroni 14 wrażliwych kategorii danych, używając domyślnie End-to-end Encrypt. Dla użytkowników, którzy umożliwiają zaawansowaną ochronę danych, całkowita liczba kategorii danych chronionych za pomocą end-to-end szyfrowania wzrasta do 23, w tym kopie zapasowe, notatki i zdjęcia iCloud.

Zaawansowana ochrona danych zapewnia kompleksowe szyfrowanie dla następujących dodatkowych kategorii iCloud:

- Kopie zapasowe urządzeń i kopie zapasowe wiadomości

- iCloud Drive

- Notatki

- Zdjęcia

- Przypomnienia

- Notatki głosowe

- Zakładki safari

- Skróty Siri

- Portfel mija

Jedynymi głównymi kategoriami danych iCloud, które nie są objęte, są poczta iCloud, kontakty i kalendarz ze względu na potrzebę interoperacji z globalnym e -mailem, kontaktami i systemami kalendarzowymi.

Co najważniejsze, zaawansowana ochrona danych dla iCloud jest funkcją opt-in, więc musisz sam ją włączyć, używając poniższych czynności. Pamiętaj, że jeśli stracisz dostęp do konta, możesz odzyskać dane tylko za pomocą kodu pasów lub hasła urządzenia, kontaktu odzyskiwania lub klucza odzyskiwania. (Będziesz kierowany, aby skonfigurować co najmniej jeden klucz kontaktowy lub odzyskiwania, zanim włącza się zaawansowana ochrona danych.)

Warto również pamiętać, że po włączeniu zaawansowanej ochrony danych dostęp do danych za pośrednictwem iCloud.com jest domyślnie wyłączony, chociaż będziesz mieć opcję włączenia dostępu do danych na iCloud.COM, który pozwala przeglądarce internetowej i Apple mieć tymczasowy dostęp do klawiszy szyfrowania specyficznego dla danych.

Zanim włączysz zaawansowaną ochronę danych, najpierw będziesz musiał zaktualizować wszystkie urządzenia do najnowszych wersji oprogramowania, w przeciwnym razie będziesz musiał usunąć te urządzenia z konta, ponieważ nie obsługują one End-to-End Encryption. Zaawansowana ochrona danych będzie dostępna na całym świecie na iPhonie, iPadzie i Mac, począwszy od iOS 16.3, iPados 16.3 i macOS 13.2, z których wszystkie mają zostać wydane w styczniu 2023 r.

Jak włączyć odzyskiwanie kont na iPhonie, iPadzie i Mac

Przed włączeniem zaawansowanej ochrony danych musisz skonfigurować odzyskiwanie konta. Zapewnia to odzyskanie danych, jeśli zapomnisz hasła.

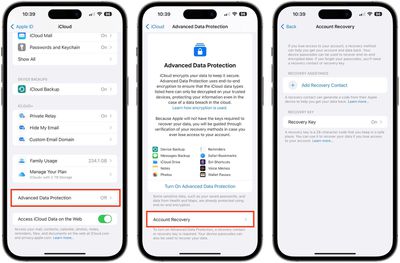

- otwarty Ustawienia Na iPhonie lub iPadzie (lub ustawieniach systemowych na komputerze Mac), a następnie wybierz baner Apple ID u góry menu.

- Wybierać iCloud.

- Wybierać Zaawansowana ochrona danych.

- Wybierać odzyskiwanie konta i postępuj zgodnie z instrukcjami na ekranie, aby skonfigurować.

Podczas konfiguracji odzyskiwania konta będziesz mógł wybrać kontakt z odzyskiwaniem – zaufana osoba, taka jak członek rodziny lub przyjaciel, który jest również właścicielem urządzenia Apple. Otrzymają kody odzyskiwania, jeśli kiedykolwiek zapomnisz hasła.

Będziesz także miał opcję ustawienia 28-znakowego klucza odzyskiwania, który musisz wydrukować i zapewnić bezpieczne miejsce lub przechowywać w menedżerze haseł.

Jak włączyć zaawansowaną ochronę danych na iPhonie, iPadzie i Mac

Po skonfigurowaniu odzyskiwania konta możesz włączyć zaawansowaną ochronę danych dla kopii zapasowych iCloud.

- otwarty Ustawienia na iPhonie lub iPadzie (ustawienia systemowe na komputerze Mac), a następnie wybierz baner Apple ID u góry menu.

- Wybierać iCloud.

- Wybierać Zaawansowana ochrona danych.

- Włącz przełącznik dla zaawansowanej ochrony danych, aby go włączyć.

Otóż to. Twoje kopie zapasowe iCloud są teraz chronione z end-to-end szyfrowaniem.

Możesz wyłączyć zaawansowaną ochronę danych w dowolnym momencie. Po tym urządzenie bezpiecznie przesyła wymagane klucze szyfrowania do serwerów Apple, a Twoje konto powróci do standardowego poziomu ochrony.