Jak chronić swoją sieć domową przed powąknięciem pakietów

To druga część, która jest ważna i pozornie zepsuta, tutaj: siedzisz w przeglądarce i zaskoczony, że Twoja przeglądarka łączy się z proxy, podczas gdy spodziewałeś się, że połączy się z Facebookiem. Technicznie rzecz biorąc, proxy nie wąchał ruchu HTTPS, to go przekazuje.

Streszczenie

– Prośby HTTPS i SSL mogą być powąkane przez proxy SSL, takie jak Charles.

– Charles instaluje swój certyfikat w przeglądarce, umożliwiając przechwytywanie połączeń SSL.

– Użytkownik musi zaufać przechwytującym proxy, aby działał.

– SSL zapewnia poufność, uczciwość i weryfikację połączenia.

– Certyfikat przedstawiony przez proxy musi być zaufany przez przeglądarkę.

Kluczowe punkty

1. SSL proxy, takie jak Charles, mogą przechwycić ruch HTTPS. Charles instaluje swój certyfikat w przeglądarce, umożliwiając jej przechwytywanie i przekazanie połączeń SSL. Jednak użytkownik musi zaufać proxy, aby działał.

2. Szyfrowanie SSL zapewnia poufność i integralność połączenia. HTTPS i SSL są zaprojektowane do szyfrowania żądań i odpowiedzi między klientem a serwerem. Celem jest zapobieganie nieautoryzowanemu dostępowi do poufnych informacji.

3. Weryfikacja SSL opiera się na certyfikatach. Serwer przedstawia certyfikat, który weryfikuje jego tożsamość. Przeglądarka sprawdza, czy certyfikat jest zaufany, za pośrednictwem zaufanego organu certyfikatu (CA) lub ręcznego akceptacji przez użytkownika.

4. Ufanie proxy zagraża bezpieczeństwu SSL. Gdy użytkownik instaluje certyfikat proxy lub omija ostrzeżenia SSL, zasadniczo mówią przeglądarce, aby ufać proxy. To pozwala proxy przechwytywać i przekazywał ruch HTTPS.

5. Ochrona przed wąchaniem wymaga ostrożności i świadomości. Użytkownicy powinni ufać tylko serwerom proxy, których wyraźnie zainstalowali i być ostrożni przy ominięciu ostrzeżeń SSL. Regularne sprawdzanie listy zaufanego CAS i świadomość potencjalnych zagrożeń bezpieczeństwa jest niezbędne.

6. Dodatkowa zalecana lektura w celu uzyskania dalszych informacji:

- Kiedy można kliknąć przez przesłanie ostrzegawcze SSL?

- Czy ustalone połączenie SSL oznacza, że linia jest naprawdę bezpieczna?

- SSL z Get and Post

- Jak sprawdzić, czy mam bezpośrednie połączenie SSL z witryną?

- Czy HTTPS zapobiega atakom man-in-the-middle przez serwer proxy?

- Jak to możliwe, że ludzie obserwujący ustanowiony połączenie HTTPS nie wiedzieliby, jak go odszyfrować?

- W jaki sposób użytkownicy końcowi mogą wykryć złośliwe próby fałszowania SSL, gdy sieć ma już autoryzowany serwer proxy SSL?

Pytania i odpowiedzi

1. Czy żądania HTTPS można powąchać?

Tak, serwery SSL, takie jak Charles, mogą przechwycić i powąchać żądania HTTPS, jeśli użytkownik ufa proxy i zainstaluje jego certyfikat.

2. Jaki jest cel HTTPS i SSL?

HTTPS i SSL są używane do szyfrowania żądań i odpowiedzi między klientem a serwerem, zapewniając poufność i integralność.

3. Jak działa proxy SSL, taki jak Charles?

SSL proxy, podobnie jak Charles, instaluje swój certyfikat w przeglądarce, umożliwiając jej przechwytywanie i przekazanie połączeń SSL.

4. Co się stanie, gdy przeglądarka łączy się z proxy zamiast zamierzonej strony internetowej?

Przeglądarka łączy się z proxy, ponieważ użytkownik zainstalował certyfikat proxy lub omijał ostrzeżenia SSL, ufając proxy.

5. Jaka jest rola certyfikatów w weryfikacji SSL?

Certyfikaty weryfikują tożsamość serwera. Przeglądarka sprawdza, czy certyfikat jest zaufany, poprzez zaufaną CA lub ręczną akceptację przez użytkownika.

6. W jaki sposób użytkownicy mogą chronić swoją sieć domową przed powąchać pakiety?

Korzystanie z VPN do szyfrowania danych to jeden ze sposobów zapobiegania węszowi pakietów przed przecięciem poufnych informacji.

7. Jakie są zalecane VPN, aby zapobiec wąchaniu pakietów?

Nordvpn jest popularnym wyborem dla szerokiej sieci serwerów i niedrogich cen.

8. Czy do śledzenia działań online można używać snicków pakietów?

Tak, złośliwe użytkownicy mogą być używane przez złośliwe użytkownicy do śledzenia i przechwytywania danych przesyłanych przez sieć.

9. W jaki sposób szyfrowanie danych za pomocą VPN chroni przed wąchaniem pakietów?

VPN szyfruje dane między urządzeniem użytkownika a serwerem VPN, co utrudnia przechwytywanie i zrozumienie informacji.

10. Jakie inne środki można podjąć w celu zwiększenia bezpieczeństwa sieci domowej?

Inne środki obejmują regularne aktualizowanie oprogramowania układowego routera, korzystanie z silnych haseł, włączanie szyfrowania sieci oraz ostrożność podejrzanych linków i plików do pobrania.

Jak chronić swoją sieć domową przed powąknięciem pakietów

To druga część, która jest ważna i pozornie zepsuta, tutaj: siedzisz w przeglądarce i zaskoczony, że Twoja przeglądarka łączy się z proxy, podczas gdy spodziewałeś się, że połączy się z Facebookiem. Technicznie rzecz biorąc, proxy nie wąchał ruchu HTTPS, to go przekazuje.

Dlaczego można wąchać żądanie HTTPS / SSL?

Jestem nowy w dziedzinie żądań i bezpieczeństwa HTTP i wszystkich tych dobrych rzeczy, ale z tego, co przeczytałem, jeśli chcesz zaszyfrować twoje prośby i odpowiedzi, używaj HTTPS i SSL, a będziesz dobry. Ktoś z poprzedniego pytania opublikował link do tej aplikacji http: // www.Charlesproxy.com/ który pokazuje, że w rzeczywistości można wąchać żądania HTTPS i zobaczyć żądanie i odpowiedź w prostym tekście. Próbowałem tego z Facebookiem.login com i rzeczywiście mogłem zobaczyć moją nazwę użytkownika i hasło w zwykłym tekście. To było zbyt łatwy. Co się dzieje? Myślałem, że o to chodzi w HTTPS – szyfrować żądania i odpowiedzi?

103 7 7 brązowe odznaki

zapytał 1 września 2012 o 12:58

611 1 1 Złota odznaka 6 6 Srebrne odznaki 3 3 brązowe odznaki

SSL Proxy, jak działa Charles tylko dlatego, że przeglądarka współpracuje z proxy. Po zainstalowaniu Charlesa Charles instaluje swój certyfikat w przeglądarce, co pozwala mu przechwycić połączenie SSL. Atakujący musiałby podnieść użycie do zainstalowania jego certyfikatu i nie można tego zrobić bez wiedzy użytkownika. Innymi słowy, ponieważ mówisz przeglądarce, aby zaufała przeglądowi proxy, więc robi to dokładnie to, co mu każe. To nie jest „łamanie” SSL, ale raczej z projektu.

25 lutego 2015 o 11:00

Masz na myśli „oszukaj użytkownika”, a nie „ciężarówki użyte”, tak, kłam?

27 czerwca 2015 o 21:51

2 Answers 2

Jest to wyjaśnione na ich stronie na serwisie seryjnym SSL, być może nie z wystarczającą ilością wyjaśnień.

Proxy jest z definicji man-in-the-middle.

SSL robi dwie rzeczy:

- Zapewnia poufność i integralność ustalonego połączenia.

- Wykonuje weryfikację z kim się łączysz.

To druga część, która jest ważna i pozornie zepsuta, tutaj: siedzisz w przeglądarce i zaskoczony, że Twoja przeglądarka łączy się z proxy, podczas gdy spodziewałeś się, że połączy się z Facebookiem. Technicznie rzecz biorąc, proxy nie wąchał ruchu HTTPS, to go przekazuje.

Twoja przeglądarka wie, że jest połączona z Facebookiem, ponieważ strona ma certyfikat, który mówi “Jestem naprawdę www.Facebook.com ”. Kryptografia klucza publicznego, za pomocą których nie będę się tutaj dostać, zapewnia, że tylko posiadacz klucza prywatnego może zainicjować prawidłowe połączenie z tym certyfikatem. To tylko połowa bitwy: masz tylko twierdzenie serwera, że to naprawdę jest www.Facebook.com, a nie losowoHijacker.com . To, co robi Twoja przeglądarka, to dodatkowo sprawdź, czy certyfikat został zatwierdzony przez organ certyfikatu. Twoja przeglądarka lub system operacyjny zawiera listę organów certyfikatów, którym ufa. Ponownie kryptografia klucza publicznego zapewnia, że tylko CA może emitować certyfikaty, które Twoja przeglądarka zaakceptuje.

Po połączeniu z proxy, Twoja przeglądarka otrzymuje certyfikat, który mówi “Jestem naprawdę www.Facebook.com ”. Ale ten certyfikat nie jest podpisany przez CA, którego domyślnie ufa przeglądarce. Więc:

- Albo otrzymałeś ostrzeżenie o niepewnym połączeniu HTTPS, które kliknąłeś, aby zobaczyć koncentrację na https: // www.Facebook.com/;

- lub dodałeś CA, który podpisał certyfikat proxy (“Certyfikat CA Charlesa”) do listy CAS, z którą ufa Twoja przeglądarka.

Tak czy inaczej, powiedziałeś swojej przeglądarce, aby zaufała proxy. Tak się dzieje. Połączenie SSL nie jest bezpieczne, jeśli zaczniesz ufać losowym nieznajomym.

Zalecane czytanie w celu uzyskania dalszych informacji:

- Kiedy można kliknąć przez przesłanie ostrzegawcze SSL?

- Czy ustalone połączenie SSL oznacza, że linia jest naprawdę bezpieczna

- SSL z Get and Post

- Jak sprawdzić, czy mam bezpośrednie połączenie SSL z witryną?

- Czy HTTPS zapobiega człowiekowi w środkowych atakach przez serwer proxy?

- Jak to możliwe, że ludzie obserwujący ustanowiony połączenie HTTPS nie wiedzieliby, jak go odszyfrować?

- W jaki sposób użytkownicy końcowi mogą wykryć złośliwe próby fałszowania SSL, gdy sieć ma już autoryzowany serwer proxy SSL?

Jak chronić swoją sieć domową przed powąknięciem pakietów

Martwi się, że ktoś śledzi cię online za pomocą pakietu sniffer? Przywdziewać’T martw się, mamy rozwiązania, które zapewniają bezpieczeństwo! Dowiedz się, jak zapobiegać wąchaniu pakietów przez złośliwych użytkowników online, którzy chcą ukraść Twoje prywatne dane.

szybki przegląd

Jeśli ty’Próbując chronić swoją sieć przed wąchającymi pakietami, możesz użyć VPN do szyfrowania danych!

Najlepsze VPN, aby zapobiec wąchaniu pakietów

2 USD.99 miesięcznie

Uzyskaj 5000+ serwerów na całym świecie

Najlepsze flashRouters do streamingu

I jeśli ty’Szukając najłatwiejszego sposobu skonfigurowania VPN na wszystkich urządzeniach, FlashRouter utworzy sieć Wi-Fi z obsługą VPN!.

ASUS RT-AX68U MERLIN Flashrouter-Idealny dla dużych domów / idealny dla 10-15 urządzeń / utrzymuje + wbuduje się na większość standardowych funkcji routera ASUS ASUS / płonący FI-FI 6 (bezprzewodowy) Podwyższone konfiguracja VPN + Opcje implementacji + CENA SPRZEDAŻY: 329 USD.99 374 USD.99 | KUP TERAZ

Co to są pakiety?

Podczas korzystania z Internetu, czy to wysyłanie wiadomości e -mail, dostęp do kont bankowych, a nawet pisanie adresu URL, wysyłane dane są podzielone na kawałki. Te elementy lub pakiety są wysyłane z komputera do końca odbierania, który może być inny komputer lub serwer.

Pakiety te muszą podróżować przez Internet do miejsca docelowego, co może narażać pakiety podatne.

Co to jest sniffer pakietu?

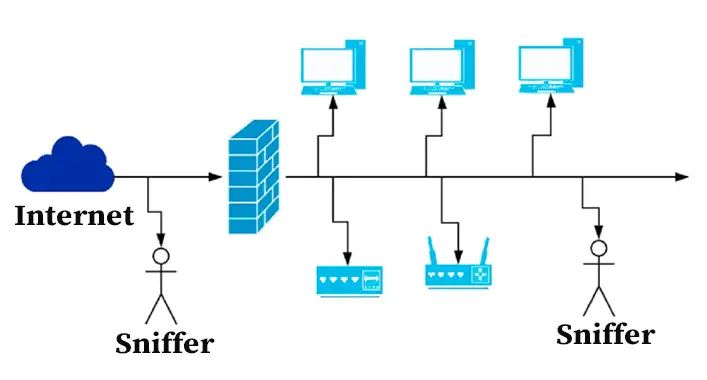

Sniffer pakietu, znany również jako analizator pakietu lub protokołu, przechwyty i rejestrowanie ruchu między dwoma komputerami w sieci. Sniffer pakietu można kupić i użyć jako niezależny fizyczny sprzęt lub używany jako oprogramowanie na komputerze.

Oprogramowanie korzysta z urządzenia’S karta sieciowa do monitorowania ruchu sieciowego. Jednym popularnym i open-source Sniffer jest Wireshark, który jest zwykle wykorzystywany przez badaczy bezpieczeństwa jako program testowania penetracji. Jednak sniffory pakietów mogą być również używane przez osoby, które chcą ukraść twoje informacje.

Chroń swoją sieć przed powąknięciem pakietów za pomocą VPN!

6 USD.67 miesięcznie

3000 serwerów VPN w 90 krajach

Jak działa pakiet Sniffer?

W sieciowych sieciach pakiet sniffer może uzyskać dostęp do całości lub części przesyłania ruchu w zależności od konfiguracji przełączników sieciowych. Jednak w sieciach bezprzewodowych sniffer pakietu jest w stanie skanować tylko jeden kanał na raz. Urządzenie hosta potrzebowałoby wielu bezprzewodowych interfejsów sieciowych dla sniffera pakietu, aby móc skanować wiele kanałów.

Kto używa snick z pakietem?

Pierwotnym celem sniffer pakietu było zastosowania administracyjne, takie jak testowanie penetracji i monitorowanie ruchu w sieci. Administratorzy sieci nadal korzystają ze snicfów pakietów w sieciach korporacyjnych do prowadzenia problemów diagnostycznych i rozwiązywania problemów.

Niestety, hakerzy używają teraz również sniffrów pakietów do kradzieży informacji i danych. Każdy ruch wysyłany przez niezaszyfrowaną sieć jest bardziej podatny na bycie widzianym i skradzionym. Ponadto sniffory pakietów można również używać z innymi narzędziami i programami do przechwytywania i manipulowania pakietami. Z kolei te manipulowane pakiety mogą być używane do dostarczania złośliwego oprogramowania i złośliwego treści.

Publiczne sieci bezprzewodowe są szczególnie podatne na ataki wąchania pakietów, ponieważ są one zwykle bez ochrony i można im uzyskać do nich dostęp.

Zabezpiecz całą sieć na VPN, aby zapobiec wąchaniu pakietu za pomocą lampy błyskowej!

NetGear R6400 DD-WRT FlashRouter-Idealny do małych domów / idealny dla 2-6 urządzeń / DD-WRT Uaktualone / Współpraca ze wszystkimi dostawcami usług internetowych i obsługiwanych VPN CENA SPRZEDAŻY: 229 USD.99 259 USD.99 | KUP TERAZ

Chroniąc się przed powąknięciem pakietów

Oprócz powstrzymywania się od korzystania z sieci publicznych, szyfrowanie jest najlepszym rozwiązaniem do ochrony przed potencjalnymi wąchającymi pakietami. Korzystanie z HTTPS, podczas przeglądania Interne. Możesz być pewien, że używasz HTTPS, sprawdzając adres URL w przeglądarce ikonę blokady.

Kolejnym skutecznym sposobem ochrony przed powąknięciem pakietów jest tunelowe połączenie za pośrednictwem wirtualnej sieci prywatnej (VPN). VPN szyfruje ruch przesłany między komputerem a miejscem docelowym. Obejmuje to informacje, które’S wykorzystywane na stronach internetowych, usługach i aplikacjach. Sniffer pakietu zobaczyłby tylko, że zaszyfrowane dane są wysyłane do dostawcy usług VPN i nie byłby w stanie wiedzieć, jakie informacje faktycznie zawierały dane!

Najlepsze VPN do ukrycia się przed powąknięciem pakietu

Niektórzy z naszych klientów’ Preferowani dostawcy VPN obejmują:

2 USD.99

NA MIESIĄC

- Uzyskaj 5000+ serwerów na całym świecie

- Brak zasad dzienników

6 USD.67

NA MIESIĄC

- 3000 serwerów VPN w 90 krajach

- 5-gwiazdkowa obsługa klienta

1 USD.99

NA MIESIĄC

- Serwery w ponad 140 krajach

- Przekazywanie portów, ochrona DDOS i dedykowane IP dostępne jako dodatki

Jak zapobiegać wąchaniu pakietów za pomocą routera

Integracja VPN w całej sieci domowej to dobry pierwszy krok w obronie sieci domowej’S Dane dotyczące ruchu z pakietu węgla. Nasze routery są wyposażone w niestandardowe oprogramowanie open source, które pozwala wdrożyć sieć Wi-Fi z obsługą VPN w całym domu lub firmie. Ponadto nasze routery oferują najnowocześniejsze funkcje, które pomagają utrzymać złośliwych napastników i pomagają chronić Twoje dane. Zatrzymaj wącha pakietu przed kradzieżą twoich informacji już dziś!

ASUS RT-AX68U MERLIN Flashrouter

329 USD.99

374 USD.99

- Idealne dla dużych domów

- Idealny na 10-15 urządzeń

Co to jest wąchanie pakietu? Znaczenie, metody, przykłady i najlepsze praktyki zapobiegania dla 2022

W ataku wąchania pakietu hakerzy przechwytują pakiety sieciowe, aby przechwycić lub kradzież dane, które mogą być niezaszyfrowane.

Chiradeep Basumallick Technical Writer

Ostatnio zaktualizowany: 10 maja 2022

Atak wąchania pakietu (lub po prostu wąchający atak) jest zagrożeniem utworzonym w sieci. Złośliwy byt przechwytuje pakiety sieciowe zamierzające przechwycić lub kradzież ruchu danych, które mogły zostać pozostawione niezaszyfrowane. W tym artykule wyjaśniono, jak działa wąchanie pakietów, jego typy, typowe przykłady i najlepsze praktyki, aby się tym zająć.

Spis treści

- Co to jest atak wąchania pakietu?

- Metody stosowane do ataków wąchania pakietów

- Przykłady ataku wąchania pakietu

- Pakiet Wąchanie ataku Zapobieganie atakowi najlepsze praktyki dla 2022 roku

Co to jest atak wąchania pakietu?

Atak wąchania pakietu (lub po prostu atakujący atak) to zagrożenie utworzone w sieci, w którym złośliwy byt przechwytuje pakiety sieciowe zamierzające przechwytywanie lub kradzież ruchu danych, które mogły zostać niezaszyfrowane.

Ataki wąchania to kradzieże danych popełniane przez przechwytywanie ruchu sieciowego za pomocą powąknięć pakietów, które mogą nielegalnie uzyskać dostęp i odczytać niezaszyfrowane dane. Pakiety danych są gromadzone, gdy przechodzą przez sieć komputerową. Urządzenia wąchające lub media używane do wykonywania tego ataku wąchania i zbierania pakietów danych sieciowych są znane jako Sniffers Packet.

Ogólnie rzecz biorąc, sniffer pakietu odnosi się do sprzętu lub oprogramowania, który śledzi ruch sieciowy, przechwytując pakiety. Jest również znany jako analizator pakietów, analizator protokołu lub analizator sieciowy. Sniffers analizuje strumienie pakietów danych, które przechodzą między komputerami w sieci, a także między systemami sieciowymi a Internetem. Pakiety te są zaprojektowane do określonych maszyn, ale wykorzystują sniffer pakietu “tryb rozwiązłego,” Specjaliści IT, użytkownicy końcowi lub wrogli intruzowie mogą sprawdzić każdy pakiet, niezależnie od miejsca docelowego.

Sniffery można skonfigurować na dwa sposoby. Pierwszy jest “bez filtra,” które uchwyci wszystkie możliwe pakiety i zapiszą je na lokalnym dysku twardym w celu późniejszej kontroli. Następna opcja to “przefiltrowany,” co oznacza, że analizy będą zbierać wyłącznie pakiety zawierające określone komponenty danych. Administratorzy systemu często używają wąchania do rozwiązywania problemów lub zbadania sieci. Jednak hakerzy mogą skorzystać z tej technologii, aby włamać się do sieci, która prowadzi do ataku wąchania pakietu.

Jak działa wąchanie pakietów?

Karta interfejsu sieciowego (NIC) to komponent sprzętowy, który zawiera płytkę obwodu w każdej sieci komputerowej. Domyślnie NICS ignorują ruch niezadagany. Ataki wąchania wymagają ustawiania sieci NICS w tryb rozwiązłego, który pozwala NICS odbierać cały ruch sieciowy. Sniffers może słuchać całego ruchu przechodzącego przez NICS, dekodując zakodowane informacje w pakietach danych. Ataki wąchania są bardziej dostępne dzięki słabo zaszyfrowanym pakietom danych.

Akt wąchania można podzielić na dwa typy: aktywne i pasywne.

- Aktywne wąchanie: Jest to technika wkładania protokołów rozwiązywania adresów (ARPS) do sieci w celu przeciążenia tabeli pamięci treści przełącznika (CAM). W rezultacie legalny ruch jest przekierowywany do innych portów, co pozwala atakującemu wąchać ruch z przełącznika. Aktywne metodologie wąchania są używane do ataków fałszowania, dynamicznego protokołu konfiguracji hosta (DHCP) i zatruć systemu nazwy domeny (DNS).

- Pasywny wąchanie: Składa się wyłącznie z słuchania i jest zwykle używany w sieciach połączonych przez piasty. Ruch jest widoczny dla wszystkich hostów w tej formie sieci. Dyskretnie monitorowanie firmy’Sieć S, hakerzy często stosują jedno z dwóch podejść do pasywnego wąchania.

- W przypadku organizacji, które używają piasty do podłączenia kilku urządzeń w jednej sieci, hakerzy mogą używać sniffer do pasywnego “szpieg” na całym ruchu przepływającym przez system. Tego rodzaju pasywne wąchanie jest niezwykle trudne do wykrycia.

- Monitorowanie pasywne nie zapewnia jednak dostępu do całego ruchu sieciowego, gdy zaangażowana jest bardziej obszerna sieć, wykorzystując kilka podłączonych komputerów i przełączników sieciowych do bezpośredniego ruchu wyłącznie do określonych urządzeń. Niezależnie od tego, czy w przypadku legalnych, czy nielegalnych celów wąchanie byłoby w tym przypadku bezużyteczne – w ten sposób zmuszające hakerów do pracy wokół limitów nałożonych przez przełączniki sieciowe, co wymaga aktywnego wąchania.

Metody stosowane do ataków wąchania pakietów

Podczas przeprowadzania pasywnego ataku wąchania aktorzy zagrożenia mogą zastosować różne metody:

1. Wąchanie hasła

Wąchanie hasła to rodzaj cyberataku, który obejmuje monitorowanie ofiary’S połączenie z zdalną bazą danych, do której próbują uzyskać dostęp. Jest to powszechne w publicznych sieciach Wi-Fi, gdzie stosunkowo łatwo jest szpiedzić na niezaszyfrowanej lub słabej komunikacji. Jak sama nazwa wskazuje, jego celem jest uzyskanie ofiary’s hasło. Wąchanie hasła to cyberatak mani-w-middle (MITM), w którym haker narusza połączenie, a następnie kradnie użytkownika’s hasło.

2. TCP Session Hijacking

Porwanie sesji, znane również jako przejmowanie sesji protokołu kontroli transmisji (TCP), przejmuje sesję użytkownika internetowego, potajemnie zbierając identyfikator sesji i udawać autoryzowany użytkownik. Gdy atakujący zyskał użytkownika’S identyfikator sesji, on lub ona może maskować jako użytkownik i robić wszystko, co użytkownik może robić w sieci.

Session Sniffing to jedna z najbardziej podstawowych technik stosowanych w porywach sesji warstwy aplikacji. Atakujący przechwytuje informacje sieciowe zawierające identyfikator sesji między witryną a klientem za pomocą sniffer, takiego jak Wireshark lub proxy jak OWASP ZED. Gdy atakujący ma tę wartość, może ją wykorzystać, aby uzyskać nielegalny dostęp.

3. Zatrucie DNS

Zatrucie DNS, czasami określane jako zatrucie pamięci podręcznej DNS lub fałszowanie DNS, jest zwodniczym cyberatakiem, w którym hakerzy przekierowują ruch internetowy na strony phishingowe lub fałszywe serwery internetowe. Zatrucie DNS stanowi zagrożenie dla osób fizycznych i korporacji. Jednym z najważniejszych problemów zatrucia DNS (dokładniej, zatrucie pamięci podręcznej DNS) jest to, że po wpłynięciu na urządzenie rozwiązanie problemu może być trudne, ponieważ urządzenie nie jest domyślne dla nielegalnej witryny.

Ponadto zatrucie DNS może być trudne do wykrycia konsumentów, szczególnie gdy hakerzy ustanawiają fałszywą stronę internetową, która wydaje się autentyczna. Dlatego w wielu okolicznościach gości raczej nie zdają sobie sprawy z tego, że strona internetowa jest mistyfikacją i przystąpią do wprowadzania poufnych informacji, nieświadomych, że narażają siebie i/lub swoje firmy na ryzyko.

4. Ataki węgla karty JavaScript

W ataku wąchania JavaScript atakujący wstrzykuje linie kodu (i.mi., skrypt) na stronie internetowej, która następnie zbiera dane osobowe wprowadzone przez użytkowników do formularzy online: ogólnie formularze płatności w sklepie internetowym. Numery kart kredytowych, nazwy, adresy, hasła i numery telefonów to najczęściej ukierunkowane dane użytkownika.

Foam Jacking jest rodzajem ataku podobnego do wąchania JavaScript, ponieważ również opiera się na złośliwym JavaScript – jest jednak mniej skoncentrowany. Ataki z podnośnikami piankowymi są ukierunkowane na dowolny rodzaj informacji w dowolnym formularzu online, podczas gdy ataki węgla JavaScript są zaprojektowane specjalnie dla systemów płatności online.

5. Protokół rozdzielczości adresu (ARP) Wąchanie

ARP to protokół bezstanowy, który konwertuje adresy IP na adresy kontroli dostępu do mediów maszynowych (MAC). Służy do konwersji adresów między różnymi sieciami. Aby odkryć adresy MAC innych komputerów w sieci, wszelkie urządzenia sieciowe, które potrzebują komunikacji, będą transmitować zapytania ARP.

Zatrucie ARP (znane również jako “Próbowanie ARP,” “ARP ROUTING,” I “Zatrucie pamięci podręcznej ARP”) odnosi się do techniki dostarczania fałszywych wiadomości ARP w sieci lokalnej (LAN) . Ataki te mają na celu przekierowanie ruchu od zamierzonego miejsca docelowego w kierunku atakującego. Atakujący’adres MAC jest powiązany z celem’S adres IP, który działa tylko w stosunku do sieci, które są obsługiwane przez ARP.

6. Atak DHCP

Aktywna technika wąchania Atakerzy używają do pozyskiwania i manipulacji wrażliwych danych nazywa się atakiem DHCP. DHCP to protokół klienta/serwera, który przydziela adres IP na komputer. Serwer DHCP zapewnia dane konfiguracyjne, takie jak domyślna brama i maska podsieci wraz z adresem IP. Po uruchomieniu urządzenia klienckiego DHCP inicjuje ruch nad transmisją, który może być przechwycony i manipulowany za pomocą ataku wąchania pakietu.

Przykłady ataku wąchania pakietu

Spójrzmy na pięć przykładów, w jaki sposób hakerzy mogą przeprowadzić atak wąchania paczki:

1. Biopasowy strajk i kobalt

W 2021 r. Badacze cyberbezpieczeństwa wykryli destrukcyjną operację, która była ukierunkowana na organizacje hazardowe online w Chinach za pomocą ataku wodopoju. Mógłby wdrożyć albo sygnały beacons strike kobaltowe lub backdoor oparty na Pythonie znany jako biopasowy szczur, który wcześniej nie był niewykryty. Wykorzystało to funkcję transmisji na żywo dostarczoną przez Studio Open Broadcaster Software (OBS), aby złapać ofiary’ Wyświetlane kanały.

Atak biopasów i kobaltu zaczął się od techniki inżynierii społecznej mającą na celu oszukiwanie użytkowników witryny do instalowania ładowarki dla przestarzałego oprogramowania. Podczas gdy instalator pobiera rzeczywistą aplikację, tworzy również zaplanowane zadania w celu zainfekowania maszyny za pomocą złośliwego oprogramowania szczura biopasowego .

2. Pakiet-Sniffing jako technika hakowania sieci Wi-Fi

Kompromisowe protokoły szyfrowania WPA/WPA2 było czasochłonne. Wiązało się to z oczekiwanym przez uzasadnionego użytkownika zalogowania się do bezpiecznej sieci i fizyczne pozycjonowanie się do użycia nadmiernego narzędzia do przechwytywania informacji przesyłanych między klientem-serwer a Wi-Fi podczas czterokierunkowego procesu uścisku dłoni używanego do autoryzacji autoryzacji. Gdy użytkownik łączy się z punktem dostępu za pomocą routera zabezpieczonego WPA/WPA2, ten uścisk dłoni potwierdza identyfikator klucza głównego par (PMKID).

Z drugiej strony nowatorskie podejście powąknięcia pakietów umożliwia natychmiastowym pobraniu PMKID z routera. Dzieje się tak bez potrzeby oczekiwania, aż użytkownik się zaloguje lub użytkownik zyska widoczność w czterokierunkowym uścisku dłoni. Ta nowa technika pękania działa tylko na routerach spędzonych przez WPA i WPA2, które używają 802.Protokoły 11i/p/q/r i mają funkcje roamingowe oparte na PMKID. Kismet i Commview to przykłady powąknięć pakietów, których aktorzy zagrożeni mogą używać do takich ataków.

3. Atak sztyfowania historii

W artykule zatytułowanym z 2018 r “ Historia przeglądarki Re: Odwiedzono ,” Naukowcy zademonstrowali dwie niezłomowane wady, które właściciele witryn mogą użyć do śledzenia milionów odwiedzających. Podatności pozwalają stronom internetowe na konstruowanie listy wcześniej odwiedzanych domen, nawet po tym, jak użytkownicy wyczyścili swoją historię przeglądania i oznaczają odwiedzających śledzenie plików cookie, który przetrwa nawet po usunięciu wszystkich standardowych plików cookie. Jak na ironię, taktyki wykorzystały niedawno zaimplementowane funkcje bezpieczeństwa w Google Chrome i Mozilla Firefox. Podczas gdy ataki te były ograniczone do tych dwóch przeglądarek, mogą ostatecznie dotrzeć do innych przeglądarków głównego nurtu.

4. Hasło wąchanie cyberatak

W 2017 r. Fireeye, firma konsultingowa ds. Bezpieczeństwa, odkryła kampanię cybernetyczną opartą na phishing przez rosyjskich hakerów APT28 skierowanych do gości hotelowych w Europie i na Bliskim Wschodzie. Atak obejmuje użycie zainfekowanego dokumentu, WI-Fi Sniffing i EternalBlue Exploit-podatności na komputer opracowany przez Agencję Bezpieczeństwa Narodowego Stanów Zjednoczonych, która odnosi się do różnych luk w oprogramowaniu Microsoft.

Ten exploit został również wykorzystany w ataku WannaCry Ransomware w tym samym roku. Kiedy użytkownik otwiera zainfekowany dokument, uruchamiane jest makro, uwalniając kod, który infiltruje hotel’Sieć s. Następnie wykorzystuje EternalBlue do przemierzania sieci, podszywając się pod witryny odwiedzane przez ofiarę w celu przechwytywania nazw użytkowników i haseł.

5. HEARLAND SYSTEMY SYSTEMY BEZPIECZEŃSTWA

Kolejny godny uwagi atak wąchania miał miejsce w 2009 r., Kiedy Heartland Payment Systems doświadczyło naruszenia bezpieczeństwa, umożliwiając snicfers dostęp do danych posiadacza karty kredytowej. Korporacja przetwarzania płatności online została ukarana grzywną w wysokości 12 USD.6 milionów za brak ochrony klientów przed atakiem wąchania.

Pakiet Wąchanie ataku Zapobieganie atakowi najlepsze praktyki dla 2022 roku

Niestety ataki powąkania pakietów są stosunkowo powszechne, ponieważ hakerzy mogą korzystać z powszechnie dostępnych analizatorów pakietów sieciowych, aby zaprojektować te ataki. Istnieją jednak pewne środki ostrożności, które możesz podjąć w 2022 roku, aby strzec tego rodzaju zagrożenia:

1. Unikaj używania niezabezpieczonych sieci

Ponieważ niezabezpieczona sieć nie ma ochrony zapory i oprogramowania antywirusowego, informacje przenoszone przez sieć są niezaszyfrowane i łatwe w dostępie. Ataki wąchania można uruchomić, gdy użytkownicy ujawniają swoje urządzenia na niezabezpieczone sieci Wi-Fi. Atakerzy wykorzystują takie niepewne sieci do instalacji węgla pakietu, które przechwytują i odczytują wszelkie dane przesyłane w tej sieci. Ponadto atakujący może monitorować ruch sieciowy, budując fałszywe “bezpłatny” Publiczna sieć Wi-Fi.

2. Wykorzystaj VPN do szyfrowania komunikacji

Szyfrowanie poprawia bezpieczeństwo, utrudniając hakerom odszyfrowanie danych pakietów. Szyfrowanie całej komunikacji przychodzącej i wychodzącej przed udostępnieniem za pośrednictwem wirtualnej sieci prywatnej (wiceprezes jest skutecznym podejściem do zapobiegania próbom sniffera. VPN to rodzaj technologii, która szyfruje cały ruch sieciowy. Każdy, kto szpiegował lub wąchał osobami, nie byłby w stanie zobaczyć odwiedzanych stron internetowych lub informacji, które przesyłają i otrzymują.

3. Regularnie monitoruj i skanuj sieci korporacyjne

Administratorzy sieci powinni zabezpieczyć swoje sieci poprzez skanowanie i monitorowanie za pomocą monitorowania przepustowości lub audytu urządzeń w celu optymalizacji środowiska sieciowego i wykrywania ataków powąkania. Mogą wykorzystać narzędzia do mapowania sieci, narzędzia wykrywania anomalii zachowań w sieci, narzędzia do analizy ruchu i inne pomoce.

Oprócz monitorowania sieci należy również użyć potężnej zapory . Aby zoptymalizować bezpieczeństwo urządzeń i sieci, to’najlepiej mieć zaporę na cały czas. Wykazano instalację zapory, aby zapobiec dużym cyberatakom, ponieważ zazwyczaj uniemożliwiają one próby wąchania skierowane do systemu komputerowego dostęp do sieci lub plików.

4. Przyjąć aplikację wykrywania sniffer

Zastosowanie wykrywania sniffer jest specjalnie zbudowane w celu wykrycia i wyprzedzania ataku wąchania, zanim może spowodować jakiekolwiek obrażenia. Niektóre z popularnych aplikacji, które można zbadać, obejmują:

- Anti-Sniff: Anti Sniff to program L0pht Heavy Industries. Może monitorować sieć i wykryć, czy komputer jest w trybie rozwiązłego.

- Neped: Odkrywa rozwiązłe karty sieciowe w sieci, wykorzystując słabość protokołu ARP zaimplementowaną na PCS Linux.

- ARP Watch: Arpwatch monitoruje pary adresów Ethernet/IP. Jest to ważne, jeśli użytkownicy podejrzewają, że są zapisane przez ARP.

- Parsknięcie: Snort to fantastyczny system wykrywania wtargnięcia i można użyć jego wersji ARP-SPOOF, aby wykryć wystąpienia sfałszowania ARP.

5. Przed przeglądaniem online poszukaj bezpiecznych protokołów HTTPS

Szyfrowane strony internetowe zaczynają się od “Https” (który oznacza bezpieczny protokół transferu hipertekstu), wskazując, że aktywność użytkownika na tych stronach jest bezpieczna. Strony internetowe, które zaczynają się od “Http”,Móc’t Oferuj ten sam poziom ochrony. “S” W “Https” oznacza bezpieczne i wskazuje, że to’S wykorzystujący połączenie Secure Sockets Warstwa (SSL). Zapewnia to szyfrowanie danych przed wysłaniem na serwer. Dlatego najlepiej jest przeglądać strony internetowe, które zaczynają “Https” Aby uniknąć wąchania pakietu.

6. Wzmocnij obronę na poziomie punktu końcowego

Laptopy, komputery i urządzenia mobilne są powiązane z sieciami korporacyjnymi, a te punkty końcowe mogą pozwolić na przenikanie zagrożeń bezpieczeństwa, takich jak węzły. Takie podejścia wymagają zastosowania oprogramowania do zabezpieczeń końcowych . Ponadto silny program antywirusowy może powstrzymać złośliwe oprogramowanie przed infiltracją maszyny, wykrywając wszystko, co powinno’t bądź na jednym’komputer s, taki jak sniffer. Poza tym może również pomóc użytkownikowi w jego usunięciu.

Internetowe apartamenty bezpieczeństwa to kolejne rozwiązanie, które zapewnia podstawową ochronę antywirusową dla twoich urządzeń. Ponadto najlepsze apartamenty obejmują dodatkowe narzędzia i funkcje, które nie są dostępne w podstawowych narzędziach, takich jak zintegrowane VPN, menedżer haseł, dyski ratunkowe, bezpieczne skarbce plików dla twoich krytycznych danych oraz bezpieczna przeglądarka do bankowości internetowej i zakupów.

7. Wdrożyć system wykrywania włamania

System wykrywania włamań (IDS) to oprogramowanie, które ocenia ruch sieciowy dla wszystkich nieoczekiwanych działań, z mechanizmem ostrzegania dla potencjalnych intruzów. Jest to program, który analizuje sieć lub system złośliwych działań lub naruszeń zasad. Każda potencjalnie szkodliwa aktywność lub naruszenie zwykle zgłaszane są administratorowi lub scentralizowane za pośrednictwem systemu informacji o bezpieczeństwie i zarządzaniu zdarzeniami (SIEM). IDS skanuje sieć pod kątem sfałszowania ARP i przechwytują pakiety w sieciach, które używają sfałszowanych adresów ARP.

Na wynos

W świecie, w którym stajemy się bardziej zależni od technologii sieciowej w celu wykonywania działań osobistych i zawodowych, wąchanie stanowi poważne niebezpieczeństwo. Umożliwia hakerom uzyskanie dostępu do ruchu danych przechodzących przez sieć – a przy tak wielu poufnych informacjach udostępnianych przez Internet niezbędne jest ochrona przed atakami wąchania pakietów. Wyrafinowane wącha mogą nawet włamać się do urządzeń Internetu rzeczy (IoT), które mogą zagrozić dużych i połączonych przedsiębiorstwach.

Najlepszą obroną przed wąchaniem pakietów jest regularne monitorowanie krajobrazu sieciowego, obserwowanie nietypowych zachowań lub anomalii. Zaawansowana sztuczna inteligencja może wykryć nawet najmniejszą zmianę zachowań sieciowych, do których administratorzy IT mogą natychmiast rozwiązać.

Więcej na temat bezpieczeństwa

- 10 Narzędzia do zapobiegania utratę danych (DLP) dla 2021

- Top 10 narzędzi cyberbezpieczeństwa typu open source dla firm w 2022 roku

- 11 najważniejszych skanerów i zemorzy złośliwego oprogramowania w 202 1

- 10 najlepszych narzędzi do wykrywania i reakcji punktu końcowego w 2022

- 10 najlepszych menedżerów haseł za 2021

Jak zapobiec atakowi wąchania pakietu | Przyczyny i proces zapobiegania

W miarę upływu dni świat informacji i technologii rozszerza się. System bezpieczeństwa i zastosowanie urządzeń technologicznych również z dnia na dzień stają się mądrzejsze. Dzięki temu hakerzy stają się mądrzejsi, odkrywają nowe trudne techniki zhakowania systemu, urządzenia lub serwera. Wąchanie pakietów jest jedną z najnowszych trudnych technik, które mogą stanowić stałe zagrożenie dla każdego urządzenia, serwera i systemu. Chociaż wąchanie pakietów może być używane zarówno do dobrych, jak i złych celów, cyberprzestępcy używają go tylko do złośliwych celów.

Co to jest wąchanie pakietu?

Wyłącz Microsoft Windows Defender .

Włącz JavaScript

Wąchanie pakietów to proces, w którym ruch online jest sprawdzany za pomocą sniffer (analizator pakietów). Sniffery mogą być dostępne zarówno w formie oprogramowania, jak i sprzętowej. Wąchanie pakietów to sposób na monitorowanie pakietów danych. Poprzez wąchanie pakietów system sieciowy jest monitorowany i służy do znalezienia najmniejszych błędów systemu. W przypadku zdrowego i zabezpieczonego połączenia sieciowego jest niezbędne wąchanie pakietów.

Jak działa wąchanie pakietów?

Wszystkie nasze dane zostały podzielone na mniejsze pakiety podczas podróży przez systemy sieciowe. Te pakiety zawierają wiele danych o nadawcy, które zawierają adresy IP, typ żądania, proces i inne treści, które są dostarczane do zamierzonych miejsc docelowych. To pozwala stronom odbiornikom zidentyfikować i złożyć w kolejności.

Przestępcy i intruzowie mogą trzymać i sprawdzać pakiety danych podczas podróży do zamierzonych miejsc docelowych. Korzystając z oprogramowania wąchania, przestępcy i intruzowie konwertują pakiety danych na czytelny format. W ten sposób jest prawie podobny do podsłuchu, w którym mikroczip słuchowy jest sadzony na telefonie lub urządzeniu kontaktującym się przez prześladowców lub agentów, aby jednogłośnie wysłuchać rozmów. Proces sadzenia chipów jest wykonywany w powąkaniu pakietów poprzez instalowanie oprogramowania i sprawdzanie danych przed przekształceniem pakietów danych w czytelny format. Po procesie konwersji łatwo jest przeanalizować dane według kawałka.

Kategoryzacja wąchania pakietu

Na podstawie filtrowania ataki powąkania pakietów są podzielone na dwa typy, filtrowane i niefiltrowane paczki węszowe. Wybór lub przechwytywanie niektórych pakietów danych do kontroli nazywa się filtrowane wąchanie. Przefiltrowane wąchanie pakietów jest stosowane, gdy analizy szukają określonych danych, sprawdzane są tylko zawarte części pakietu danych. Pod względem niefiltrowanego wąchania pakietów wszystkie pakiety danych są analizowane. Zatrzymanie danych’T nawet ma znaczenie na niefiltrowanym wąchaniu pakietu.

Filtrowane powiązanie z pakietem jest stosowane głównie przez ekspertów ds. Bezpieczeństwa i danych, witryny społeczności. Czasami serwery i strony internetowe sprzedają dane zbiorowe stronom trzecim bez zgody właściciela.

Do czego służy wąchanie pakietów?

Jak powiedziano wcześniej, wąchanie pakietów może być używane zarówno do dobrych, jak i złych celów. Cyberprzestępcy i hakerzy używają go do złych celów, podczas gdy eksperci ds. Bezpieczeństwa, technicy sieci lub administratorzy używają wąchania pakietów do dobrych celów.

Cyberprzestępcy i hakerzy praktykują głównie pakiet wąchający, aby ukończyć złośliwe procesy, które obejmują;

– Chwytanie lub kradzież poufnych oraz danych osobowych i danych, takich jak poświadczenia logowania, przeglądanie historii, informacje o karcie debetowej/kredytowej.

– szpiegować firmę lub osobę za chwytanie poufnych informacji, które nie mogą udostępniać stronom trzecim.

– Korzystając z wąchania pakietu, cyberprzestępstwo lub haker może wstrzyknąć złośliwe kody lub wirusy do serwera, systemu lub urządzenia.

– Poprzez wąchanie pakietów, cyberprzestępcy i hakerzy mogą mieć nielegalny dostęp do sieci, systemu, serwera lub urządzenia, aby dokonać uszkodzeń.

– Korzystając z wąchania pakietów, cyberprzestępcy mogą przeprowadzić porwanie TCP, które można wykorzystać do przechwytywania pakietów między adresem IP a źródłem.

Oprócz powyższego opisanego nielegalnego i nieetycznego użycia, wąchanie pakietów jest również używane do dobrych celów. Technicy sieci, administratorzy i eksperci ds. Bezpieczeństwa cybernetycznego używają wąchania pakietów do wykonania pozytywnych zadań, w tym;

– Administrator sieci korzysta z pakietu mocno wącha, aby sprawdzić zdrowie i bezpieczeństwo systemu sieciowego. Monitorując odpowiedź sieciową, eksperci bezpieczeństwa i administrator sieci testują status szyfrowania połączenia HTTPS.

– Za pośrednictwem wąchania pakietu eksperci cyberprzestępczości badają handel zwykłym tekstem, nazwami i innymi czytelnymi danymi, aby zastosować na nich szyfrowanie.

– Wąchanie pakietów jest doskonałym narzędziem do rozwiązywania problemów lub diagnozowania problemów sieciowych i użytkowania aplikacji, które jest niezbędne, aby system sieciowy był zdrowy i bezpieczny.

– Aby wykryć problemy sieciowe i rozwiązać pakiet, wąchanie jest jednym z najważniejszych narzędzi dla ekspertów ds. Bezpieczeństwa.

– Wąchanie pakietów służy do rozwiązania błędnych konfiguracji systemu sieciowego, a także do zapewnienia najbardziej idealnej trasy sieciowej dla żądań DNS.

– Reklamodawcy stosują tę metodę, aby dotrzeć do ukierunkowanych użytkowników. Wąchanie pakietów jest wykorzystywane przez reklamodawca do monitorowania interesów ukierunkowanych użytkowników.

– Wąchanie pakietów można wykorzystać do nadzoru pracowników firmy i prześladowania rywalizujących firm.

Tak więc wąchanie pakietów jest niezbędne do celów bezpieczeństwa sieciowego, takich jak rozwiązywanie problemów, zapewniając najbardziej wydajną drogę sieciową do przetworzenia żądania DNS. Chociaż wąchanie pakietów jest używane zarówno do dobrych, jak i złych celów, złą stronę można uniknąć.

Jakie są narzędzia wąchające?

Narzędzia wąchania to oprogramowanie/ aplikacja/ program/ sprzęt, który służy do wykonywania wąchania pakietu. Bez narzędzia wąchania pakietu jest prawie niemożliwe monitorowanie pakietów danych systemu lub serwera. Narzędzie wąchające ma wszystkie funkcje do skutecznego monitorowania pakietów danych. Oto niektóre narzędzia wąchające, które są w dużej mierze używane;

1. Wireshark

Najczęściej używane narzędzie wąchania pakietów jest używane przez sniffery pakietów na całym świecie. Oferuje wiele funkcji zaprojektowanych do pomocy i monitorowania procesu wąchania pakietów. Wireshark jest głównie popularny ze względu na swoje funkcje.

2. TCPDUMP

TCPDUMP to analizator pakietów oparty na linii poleceń, który zapewnia możliwość przechwytywania i obserwowania adresów TCP/IP i innych pakietów podczas transmisji pakietów przez system sieciowy lub serwer. Jest w dużej mierze wykorzystywany przez ekspertów sieciowych i bezpieczeństwa w celu zidentyfikowania usterki systemu sieciowego, aby.

3. Netwitness NextGen

Wraz z innymi funkcjami Netwitness NextGen zawiera narzędzie do węsze. Jest to w dużej mierze wykorzystywane przez organy ścigania na całym świecie.

4. dsniff

Jest to kombinacja narzędzi powąkania, które są zaprojektowane do wykonywania wąchania pakietów przez różne protokoły. Czasami jest używany do chwytania danych osobowych.

Wąchanie pakietów staje się łatwe i wydajne dzięki tym narzędziom powąkania pakietów. Narzędzia te pomagają ekspertom bezpieczeństwa monitorować ruch i analizować przepływ danych przez system sieci lub serwer.

Co to są ataki wąchające pakiet?

Jak powiedziano wcześniej, dane przechodzą przez system sieciowy jako pakiety danych. Za pomocą specjalistycznych narzędzi, cyberprzestępców i nielegalnych intruzów monitoruje i przechwytują pakiety danych, aby się ułatwić. Pakiety danych przenoszą informacje nadawcy (użytkownika) do odbiornika. Atak wąchania oznacza nielegalne ekstrakcje niezaszyfrowanych danych poprzez przechwytywanie ruchu sieciowego. Ataki wąchania są wykonywane w celu złośliwych podejść przez hakerów lub cyberprzestępców.

Istnieje zarówno legalne, jak i nielegalne użycie wąchania pakietu. Gdy wąchanie pakietów jest używane do nielegalnych celów (e.G. hakowanie, przeciek danych, kradzież, wstrzykiwanie złośliwych kodów) nazywa się atakami wąchania pakietu. Może powodować szkody na różne sposoby. Nielegalne i prawne korzystanie z wąchania pakietu jest opisane wcześniej.

Jak wykryć sniffer?

Wykrywanie sniffer zależy od wyrafinowania ataku wąchania. Sniffer może pozostać niewykryty i ukrywać się przez długi czas w systemie sieciowym i serwerowym. Na rynku dostępnym jest jakieś oprogramowanie, które może złapać nielegalnego intruza w systemie sieci lub serwerze. Możliwe jest również ominięcie Sniffers, tworząc fałszywy sens bezpieczeństwa. Sniffer może użyć wszystkiego do przechwytywania systemu sieciowego, do wąchania można użyć sprzętowego urządzenia/ oprogramowania/ poziomu instalacji DNS i innych węzłów sieciowych. Trudno jest wykryć sniffer w praktycznej sieci, ze względu na jej złożoność. Ponieważ wykrycie jest dość trudnym biznesem, niektóre metody mogą pomóc w przekazaniu wąchanych informacji, które byłyby bezużyteczne dla atakującego.

Każda sieć jest podzielona na niektóre warstwy, a każda warstwa ma dedykowane zadanie do wykonania. Dedykowane zadanie dodaje następną warstwę do poprzedniej. Wąchanie napastników mogą działać na różnych warstwach, co zależy od motywu ataku. Pomimo znaczenia warstwy sieciowej (warstwy 3 RD) i warstwy aplikacji (7 th), sniffer może przechwycić lub przechwytywać jednostkę danych protokołu (PDU) z dowolnej warstwy. Spośród wszystkich protokołów niektóre są prawie podatne na wąchanie ataków. Chociaż dostępna jest również zabezpieczona wersja tych protokołów, niektóre systemy i system serwerowy nadal korzysta z niezabezpieczonej wersji tych protokołów sieciowych. Tak więc ryzyko wycieku informacji pozostaje znaczne. Oto protokoły sieci, które są podatne na ataki wąchania;

1. Http

Protokół transferu HTTP lub hipertekstu jest używany w warstwie protokołu aplikacyjnego modelu połączenia systemów Open Systems (OSI). Przesyła informacje w formacie zwykłego tekstu, który jest idealny dla statycznej strony internetowej, która nie wymaga żadnych danych wejściowych od użytkownika. Ale na niezmiennej stronie internetowej może to być duży problem, każdy może skonfigurować proxy MITM i przechwycić przepływ danych, aby spowodować uszkodzenie. Jest to punkt, w którym interakcja użytkownika musi zostać zabezpieczona, co można zapewnić za pomocą zabezpieczonej wersji HTTP. Znana jako HTTPS, zabezpieczona wersja HTTP szyfruje ruch danych za każdym razem, gdy opuszcza protokół warstwy aplikacji (7. warstwa)

2. MUZYKA POP

Post Post Office Protocol, znany również jako POP, jest w dużej mierze używany przez klientów e -mail do pobierania poczty z serwerów e -mail. Chociaż może zmechanizować prosty tekst komunikacji, jest prawie podatny na wąchanie ataków. Pop ma nowe zabezpieczone wersje o nazwie Pop 2 i Pop 3, które są bezpieczniejsze niż oryginalna wersja popu.

3. Snmp

W skrócie jako prosty protokół zarządzania siecią, SNMP służy do nawiązania połączenia między urządzeniami sieciowymi i sieciowymi. Aby wykonać uwierzytelnianie klienta, wykorzystuje kilka wiadomości do komunikacji między strinami społeczności. Został zmodyfikowany jako SNMPV2 i SNMPV3. SNMPV3 jest najbezpieczniejszą wersją.

4. Telnet

Telnet to protokół klient-serwer, który pozwala i zapewnia obiekt komunikacji za pośrednictwem terminalu wirtualnego. Głównym problemem Telnet jest to, że domyślnie nie szyfruje przepływ danych i z tego powodu każdy może uzyskać dostęp do przełącznika lub piasty, który ustanawia połączenie między serwerem a klientem. W dzisiejszych czasach SSH jest używany jako zamiennik niezabezpieczonego telnet.

5. Ftp

Protokół transferu plików lub FTP służy do przesyłania plików między serwerem a klientem. Aby uwierzytelnić, używa nazwy użytkownika i hasła. Każdy intruz lub cyberprzestępstwo może łatwo przechwycić przepływ danych i uzyskać dostęp do wszystkich plików serwera. Można go zastąpić bardziej zabezpieczoną wersją o nazwie SFTP (protokół transferu plików SSH) lub zabezpieczony za pomocą SSL/TSL.

Jak zapobiec wąchaniu ataku?

Zapobieganie następuje po wykryciu. Jak powiedzieliśmy, wykrywanie zależy od wyrafinowania wąchania pakietu. Jeśli jednak nie jesteś w stanie wykryć ataku wąchania, Don’T martwi się, nadal możesz go pokonać za pomocą niektórych metod. Te poniżej opisane metody mogą pomóc w pokonaniu ataków wąchania;

1. Usługa VPN

Aby pokonać ataki wąchania, konieczne jest szyfrowanie danych. Szyfrowanie danych oferuje najdoskonalszą ochronę przed atakami wąchania. Aby zaszyfrować dane, usługa VPN (Virtual Private Network) jest konieczna. Usługa VPN szyfruje Twoje dane i przekazuje je przez bezpieczny i zaszyfrowany system kanałów sieciowych za pośrednictwem Internetu. Proces ten utrudnia każdemu odszyfrowanie przechwyconych danych.

2. Unikanie publicznego połączenia Wi-Fi

Podczas korzystania z publicznego połączenia Wi-Fi do przeglądania Internetu, każdy może wąchać Twoje informacje, aby ułatwić sobie dane. Więc lepiej jest unikać publicznych połączeń Wi-Fi. W przypadku korzystania z usługi VPN podczas korzystania z publicznego połączenia Wi-Fi.

3. Korzystanie z zabezpieczonego protokołu

Zawsze używaj zabezpieczonego protokołu sieciowego, aby uniknąć wąchania pakietu. Tutaj zaleca się użycie usługi VPN jako potwierdzenia bezpieczeństwa. Niektóre rozszerzenia lub dodatki mogą pomóc w zwiększeniu bezpieczeństwa protokołu internetowego.

4. Uaktualnij oprogramowanie bezpieczeństwa

Narzędzie antywirusowe zapewnia całodobową ochronę przed złośliwym oprogramowaniem, wirusem, trojanami, robakami, oprogramowaniem szpiegującym i innymi zagrożeniami bezpieczeństwa. Aby znokautować wstrzyknięte wirusa do systemu przez wąchanie, musisz użyć narzędzia antywirusowego.

5. Bezpieczne przeglądanie

Aby uniknąć ataków wąchania pakietów, musisz unikać wszystkich niezaszyfrowanych stron internetowych. Przeglądanie niezaszyfrowanych stron internetowych zwiększa ryzyko ataków wąchania pakietów. Zawsze pamiętaj, aby unikać maili spamowych, nietypowych okienków i nigdy nie pobieraj żadnych treści z niezmienionej witryny.

6. Monitorowanie i skanowanie sieciowe

Aby chronić sieć komercyjną lub system serwera przed atakami wąchania pakietów, zawsze lepiej jest zatrudnić profesjonalnych administratorów sieci i specjalistów IT. Będą monitorować i skanować system sieci i serwera. Trzyma system z dala od ataków wąchania pakietu i innych cyberprzestępstw.

Często zadawane pytania (FAQ)

Co to jest atak Wi-Fi?

Cyberprzestępcy i hakerzy mogą tworzyć fałszywe Wi-Fi, aby przechwycić i ułatwić sobie dane użytkownika. Ataki Wi-Fi to rodzaj złośliwego ataku, który jest wykonywany przeciwko sieciom bezprzewodowym, oszukując bezpieczeństwo Wi-Fi w celu kradzieży informacji o użytkowniku (e.G. DDO, podsłuch).

Czy pakiet wącha etyczne lub nieetyczne?

Wąchanie pakietów ma zarówno etyczne, jak i nieetyczne zastosowania. To zależy od celu wąchania pakietu. Kiedy jest wykonywany do użytku etycznego (e.G. Diagnozowanie sieci, nadzór, reklama) jest etyczna, a kiedy jest wykonywana do nieetycznego użycia (e.G. hakowanie, przeciek danych, wstrzykiwanie złośliwych kodów) To nieetyczne.

Można użyć wąchania do złożonego hakowania?

Tak, wąchanie pakietów można użyć do złożonego hakowania. Ponadto, poprzez wąchanie pakietów, możesz rozbić systemy sieciowe i serwerowe. Atak wąchania pakietu w sieci lub systemie serwerowym może być ostrzeżeniem, że dotknęło to złożone hakowanie.

Następstwa

Teraz wiesz już wystarczająco dużo o wąchaniu pakietów i jego przydatności, ochronie i procesie wykrywania. Niektóre kroki bezpieczeństwa mogą pomóc w uniknięciu ataku wąchania pakietu. Zawsze przeglądaj bezpiecznie, aby uniknąć problemów cybernetycznych. To’Wszystko na dziś, do zobaczenia.