Jak zwiększyć bezpieczeństwo sieci Wi-Fi w domu

Streszczenie

1. Google WIFI Security: Google OnHub i Google Wi-Fi routery mają wbudowane środki bezpieczeństwa, takie jak zweryfikowany mechanizm rozruchu, kontrole integralności systemu i izolacja procesu.

2. 802.Bezpieczeństwo 11S: Wprowadzenie Google Wi -Fi przyniosło 802.Technologia siatki 11s, która zapewnia bezpieczną komunikację między punktami Wi -Fi.

3. Klucze szyfrowania siatki: Każdy węzeł Wi -Fi ustanawia zaszyfrowany kanał z sąsiednimi węzłami, a klawisze szyfrowania są generowane lokalnie, zapewniając bezpieczeństwo sieciowe.

4. Zaangażowanie w bezpieczeństwo: Google Wi -Fi i OnHub uczestniczą w programie Google Vensability Rewards, aby nieustannie poprawić bezpieczeństwo.

pytania

1. W jaki sposób Google zapewnia bezpieczeństwo ich routerów Wi -Fi?

Routery Wi -Fi Google, w tym OnHub i Google Wi -Fi, mają środki bezpieczeństwa, takie jak zweryfikowany mechanizm rozruchu, kontrole integralności systemu, izolacja procesu i ciągłe automatyczne aktualizacje w celu ochrony przed lukrzami.

2. Jaka jest rola 802.11s w zabezpieczeniach Google Wi -Fi?

802.11S to technologia siatki używana w Google Wi -Fi w celu zapewnienia bezpiecznej komunikacji między punktami Wi -Fi. Ustanawia oddzielne szyfrowane kanały między każdym węzłem, zapobiegając nieautoryzowanemu dostępowi.

3. Jak generowane są klucze szyfrowania siatki w Google Wi -Fi?

Klawisze szyfrowania siatki są generowane lokalnie na każdym urządzeniu w sieci i nigdy nie są przesyłane poza siecią lokalną. Zapewnia to, że tylko autoryzowane urządzenia mogą komunikować się w sieci.

4. W jaki sposób Google obsługuje zmiany topologii sieci w Google Wi -Fi?

Gdy nastąpi poważna zmiana topologii sieci, taka jak węzeł, który jest resetowaniem fabrycznym lub dodawany nowy węzeł, Google WiFi przechodzi pełne rowerowanie klawiszy szyfrowania. Każdy węzeł ustanawia i testuje nowy zestaw kluczy z sąsiadami, zapewniając bezpieczeństwo sieciowe.

5. Jakie jest zaangażowanie Google w bezpieczeństwo Google Wi -Fi i OnHub?

Google Wi -Fi i OnHub aktywnie uczestniczą w programie Google Vensability Rewards, w którym kwalifikujące się błędy mogą zostać nagrodzone do 20 000 USD. To pokazuje zaangażowanie Google w ciągłą poprawę bezpieczeństwa ich routerów.

6. Jakie są potencjalne ryzyko braku zabezpieczenia sieci Wi-Fi Home?

Brak zabezpieczenia sieci WI-FI Home może prowadzić do różnych zagrożeń, w tym nieautoryzowanych użytkowników piggybackających w sieci, potencjalnych konsekwencji prawnych, jeśli nielegalne działania są wykonywane za pomocą Twojej sieci oraz możliwość przechwytywania i analizy ruchu sieciowego.

7. Jak piggybacking w sieci Wi-Fi stanowią ryzyko?

Jeśli ktoś podsumowuje twoją sieć Wi-Fi, może spożywać przepustowość sieci i potencjalnie wykonywać nielegalne działania, co może spowodować konsekwencje prawne dla właściciela sieci.

8. Co to jest przechwytywanie/wąchanie sieci i jak odnosi się do bezpieczeństwa Wi-Fi?

Przechwytywanie/wąchanie sieci obejmuje przechwytywanie i analizę ruchu sieciowego. Sygnały Wi-Fi można łatwo uzyskać, umożliwiając komuś przechwytywanie i dekodowanie ruchu, potencjalnie uzyskując dostęp do poufnych informacji lub działań.

9. W jaki sposób niezaszyfrowany ruch w sieci Wi-Fi może stanowić ryzyko prywatności?

Podczas gdy większość ruchu internetowego jest szyfrowana, nadal istnieje niezaszyfrowany ruch, który może ujawnić metadane o czyichś działaniach. Obejmuje to informacje o odwiedzanych stronach internetowych, potencjalnie zagrażające prywatności.

10. W jaki sposób zabezpieczenie sieci Wi-Fi może zapobiec potencjalnym ryzyku?

Zabezpieczając domową sieć Wi-Fi, możesz zapobiec nieautoryzowanemu dostępowi, zapewnić prywatność działań internetowych i uniknąć potencjalnych konsekwencji prawnych związanych z niewłaściwym użyciem sieci.

Jak zwiększyć bezpieczeństwo sieci Wi-Fi w domu

Dla wielu, którzy pracują z domu lub w małych biurach, router jest jednym z najważniejszych sposobów pozostawania bezpieczeństwa online. Routery zapory ogniowe świat zewnętrznych, zwykle trzymając wiele złych rzeczy z dala od naszej pracy. Ale co się stanie, gdy sam router jest naruszony?

Czy Google WiFi ma bezpieczeństwo

Wysłane przez Paul Devitt, inżynier bezpieczeństwa

Upewnienie, że Twoja sieć domowa i informacje pozostają bezpieczne, to nasz najwyższy priorytet. Więc kiedy uruchomiliśmy router Google Onhub w 2015 roku, upewniliśmy się, że bezpieczeństwo zostało upieczone w jego rdzeniu. W 2016 roku wzięliśmy wszystko, czego nauczyliśmy się z OnHub i jeszcze lepsze, dodając wsparcie siatki z wprowadzeniem Google Wi -Fi.

Bezpieczne do rdzenia – zawsze

Podstawowym mechanizmem upewnienia się, że twoje punkty Wi -Fi pozostają bezpieczne, jest nasz zweryfikowany mechanizm rozruchu. System operacyjny i kod, które uruchomione onhub i Google Wi -Fi gwarantuje, że zostaną podpisane przez Google. Zarówno OnHub, jak i Google Wi-Fi używają Coreboot, a głębokie z ChromeOS i zapewnić integralność systemu, wdrażając DM-erity z Androida. Aby zabezpieczyć przestrzeń użytkowników, używamy izolacji procesu za pomocą SECComp-BPF i ścisłego zestawu zasad.

Po stronie oprogramowania Google Wi -Fi i OnHub podlegają ekspansywnemu testowaniu głównych komponentów i funkcji Fuzz. Ciągłe ulepszenia znalezione przez Fuzzing są przekazywane do Google Wi -Fi i OnHub i są udostępniane za pośrednictwem regularnych automatycznych aktualizacji, zabezpieczonych przez Google’S Cloud.

802.Bezpieczeństwo 11s dla Wi -Fi

W 2016 roku wraz z uruchomieniem Google Wi -Fi wprowadziliśmy 802.Technologia siatki 11s do domu routera domowego. Rezultatem jest system, w którym wiele punktów Wi -Fi współpracuje, aby stworzyć ogólne pokrycie. Specyfikacja dla 802.11s zaleca, aby podjąć odpowiednie kroki bezpieczeństwa, ale nie’t ściśle zdefiniuj ich, aby ludzie mogli używać. Spędziliśmy znaczny czas na budowaniu modelu bezpieczeństwa na naszej wdrożeniu 802.11s, z których Google Wi -Fi i OnHub mogłyby użyć, aby Twoja sieć zawsze składała się z dokładnie oczekiwanych urządzeń.

Ponieważ każdy węzeł siatki w sieci będzie musiał bezpiecznie mówić do swoich sąsiednich węzłów, konieczne jest ustanowienie bezpiecznej metody, która jest odizolowana od użytkownika, aby utworzyć te linki. Każdy węzeł Wi -Fi ustanawia osobny kanał zaszyfrowany z sąsiadami i węzłem podstawowym. Przy każdej dużej zmianie topologii sieci (takiej jak węzeł resetowy fabrycznie, dodany węzeł lub zdarzenie, w którym nieoczekiwany węzeł dołącza do sieci), siatka zostanie uległa pełnej jazdy na rowerze klawiszów szyfrowania. Każdy węzeł ustanowi i przetestuje nowy zestaw klawiszy z odpowiednimi sąsiadami, zweryfikuje, że ma łączność sieciową, a następnie sieć jako całość przejdzie do nowych kluczy.

Te klucze szyfrowania siatki są generowane lokalnie na twoich urządzeniach i nigdy nie są przesyłane poza siecią lokalną. W przypadku odkrycia klucza poza siecią lokalną, zostanie uruchomiona operacja ponownego uruchamiania. Operacje ponowne receying pozwalają na w pełni elastyczność sieci o siatce’pragnąć i zachować wysoki poziom bezpieczeństwa dla urządzeń, które przekazują na nią.

Zaangażowany w bezpieczeństwo

Ciągle zobowiązujemy się do bezpieczeństwa Google Wi -Fi i OnHub. Oba urządzenia biorą udział w programie Google Vensability Rewards (VRP), a kwalifikujące się błędy mogą zostać nagrodzone do 20 000 USD (U.S). My’zawsze chce podnieść poprzeczkę, aby pomóc naszym użytkownikom być bezpiecznym online.

Jak zwiększyć bezpieczeństwo sieci Wi-Fi w domu

Sieci Wi-Fi są wszechobecnym sposobem, w jaki większość z nas łączy się z Internetem. Prostsze niż znalezienie przewodu do podłączenia do naszego urządzenia (zakładając, że nasze urządzenie może być w ogóle podłączone), Wi-Fi świadczy usługi sieciowe od 1997 roku (i oryginalny model został zbudowany na śladach aż do Alohanet na Hawajach w 1971 roku. Aby uzyskać więcej informacji na temat tego, jak powstało Wi-Fi, sprawdź tę stronę). Pomimo tej długiej historii… a może dlatego, że Wi-Fi jest tak dużą, bezproblemową częścią naszego życia, często pomijamy bezpieczeństwo Wi-Fi, co skutkuje różnymi obawami, od irytujących po potencjalnie katastrofalne.

Dlaczego nam się to obchodzi?

W prawie każdej prezentacji lub dokumencie bezpieczeństwa istnieje “Przestrasuj użytkownika” Sekcja… i to jest ta sekcja. Tutaj my’LL wymienia wszystkie okropne rzeczy, które mogą się zdarzyć, jeśli nie’t Zabezpiecz swoją sieć Wi-Fi. Oni’ponownie wymienione od irytujące do przerażające.

1. Piggybacking:

Mówiąc najprościej, ktoś inny może korzystać z twojego domu Wi-Fi, aby uzyskać dostęp do Internetu. W większości przypadków zwiększy to jedynie wykorzystanie przepustowości sieci (która w zależności od dostawcy sieci może wpłynąć na rachunek). Ale jeśli używają twojego połączenia sieciowego do wykonywania nielegalnych działań, może to utrudnić twoje życie. Ostatnią rzeczą, którą ktoś chce, jest pukanie do drzwi z powodu nielegalnej działalności prześledzonej w Twoim domu. Lub bardziej prawdopodobne, że otrzymanie powiadomienia o naruszeniu praw autorskich od dostawcy usług internetowych lub ewentualnie rozwiązania usługi w celu naruszenia praw autorskich.

2. Przechwytywanie/wąchanie sieci:

Patrząc na to, co ktoś inny robi w sieci komputerowej, wymaga dwóch rzeczy: dostępu do tej sieci i możliwości dekodowania ruchu po tym dostępie. Dzięki Wi-Fi dostęp jest łatwy… nie jest wymagane fizyczne połączenie, po prostu ktoś wystarczająco blisko, aby uzyskać dostęp do sygnału radiowego (i z nowoczesnymi antenami, który może być zaskakująco daleko-do mili). Jeśli chodzi o dekodowanie tego, co robisz online, podczas gdy większość ruchu internetowego jest szyfrowana przez aplikację (dziękuję TLS, nie wszystko jest chronione… i ty’D, zdziw się, ile metadanych o kimś’s, które możesz uzyskać z niezaszyfrowanego ruchu. Możesz potencjalnie powiedzieć, jakie strony internetowe odwiedza, nawet jeśli możesz’t Zobacz sam ruch w sieci.

3. Nadużywanie usług sieciowych:

Wiele osób ma dołączone do sieci drukarki, serwery plików, kamery, systemy bezpieczeństwa domowego i inne inteligentne urządzenia domowe. Większość z tych urządzeń bardzo się stara, aby używać ich łatwego i intuicyjnego… Ostatnią rzeczą, jaką chcą producenci, jest zirytowanie klientów zbyt wieloma krokami. Ale te same funkcje, które ułatwiają użycie, mogą ułatwić użycie atakującego. Może to wahać się od drukowania śmieci po kradzież danych z serwerów plików po oglądanie ludzi za pomocą aparatu, a nawet odblokowywania drzwi wejściowych.

Ale istnieją sposoby, aby zapobiec tym wszystkim problemom. Pod tobą’Znajdź sposoby na zwiększenie bezpieczeństwa sieci domowej. My’VE wymienił je od łatwych do trudnych, od najważniejszych do najmniej ważnych. Na wysokim poziomie każdy powinien zrobić kroki 1 i 2 i powinni pomyśleć o kroku 3. Jeśli ty’Zwłaszcza technologii, a następnie krok 4 jest dobrym krokiem do zrobienia, chociaż może to utrudnić rozwiązywanie problemów związanych z dostępem do problemów. Wreszcie, krok 5 ISN’T jest krok techniczny, ale jest standardową konserwacją, którą każdy powinien rozważyć.

Pierwszym krokiem, który jest domyślnie coraz bardziej powszechny na urządzeniach Wi-Fi, jest włączenie szyfrowania. Istnieje kilka standardów szyfrowania Wi-Fi, z różnymi poziomami rygorystycznej i trudności w złamaniu. Zaczynając od WEP, potem przyszedł WPA, WPA2 i (wystrzeliwując wkrótce) WPA3. W miarę ewolucji tych poziomów, oni’stał się coraz trudniejszy do złamania, używając najnowszych standardów kryptograficznych.

Konfigurowanie szyfrowania Wi-Fi jest dość prostym zadaniem. W przypadku urządzeń światłowodowych strony internetowe strony wsparcia prowadzą Cię poprzez włączenie szyfrowania WPA2 w polu sieciowym (i tutaj’S Jak to zrobić w Google Wi -Fi). Inni producenci będą mieli inne procesy umożliwiające szyfrowanie Wi-Fi, a jeśli nie jest’T zrobiono domyślnie, powinien to być pierwszy krok podczas konfigurowania sieci domowej (wyszukaj online, jeśli instrukcje nie są zawarte w polu).

Niemal każdy punkt dostępu Wi-Fi, który dziś statki zawiera domyślne poświadczenia logowania SSID i domyślne logowanie (aka hasło administratora). Jest to przydatne i pomocne w uruchomieniu urządzenia, ale te wartości domyślne są często łatwo określone, wydrukowane z boku urządzenia lub obu. Jako takie, zmienianie ich na coś, co o tym wiesz’S trudno domyślać się, że jest to świetny sposób, aby uniemożliwić komuś łatwe ustalenie poświadczeń i przejęcie urządzenia Wi-Fi.

Ta sama strona, która pokazuje, jak skonfigurować szyfrowanie w polu sieci Fibre Google, również przechodzi zmianę SSID i hasło (sprawdź tutaj, jak to zrobić w Google Wi -Fi).

Czy masz w domu inteligentne urządzenia domowe? Czy połowa twojego domu ćwierka, jeśli mówisz “Hej Google” Lub “Alexa”? Może urządzenie z systemem Android TV do oglądania telewizji YouTube na głównym zestawie? Jeśli tak, często te urządzenia Don’T musi być w tej samej sieci, co komputery domowe, telefony, tablety i inne urządzenia komputerowe.

Wiele nowszych routin. W ten sposób możesz oddzielić swoje inteligentne urządzenia domowe od głównej sieci domowej, izolując urządzenia, które nie’Trzeba rozmawiać z drukarką lub serwerami plików lub o tym, jak we własnej przestrzeni. Dzięki eksplozji urządzeń, które po prostu łączą się z Internetem, nie ma powodu, aby umożliwić im dostęp do innych urządzeń lokalnych.

Większość routerów Wi-Fi ma możliwość zablokowania SSID, aby tylko urządzenia z zatwierdzonymi adresami MAC mogły z nich korzystać. Na wysokim poziomie adres MAC jest unikalnym* identyfikatorem, który każde urządzenie sieciowe ma do identyfikacji go w sieci lokalnej. Podczas gdy adres IP przypisany do tego urządzenia może się zmienić, Mac pozostanie taki sam*.

Biorąc to pod uwagę, jeśli znasz adresy MAC urządzeń w domu, możesz zablokować Wi-Fi, aby tylko te urządzenia mogły uzyskać dostęp do sieci. Nawet jeśli atakujący był w stanie uzyskać informacje o SSID i szyfrowaniu, nadal mógł nie’t Uzyskaj dostęp do sieci, ponieważ ich urządzenie’t być na zatwierdzonej liście.

Więc w tym momencie ty’Skonfiguruj router domowy: jest szyfrowany, z spersonalizowanym SSID i ma nowe poświadczenia administracyjne. Być może skonfigurowałeś wiele sieci w celu oddzielenia urządzeń, które Don’Muszę ze sobą rozmawiać. Może ty’Przeszedł nawet wysiłek urządzeń blokujących według adresu MAC. Ty’wykonał kluczowe kroki techniczne, a teraz’czas, aby pomyśleć o konserwacji.

Podobnie jak zmienasz olej w samochodzie, filtry w piecu/prądu przemiennym lub akumulatory w detektorach dymu, więc musisz również aktualizować i zmienić ustawienia Wi-Fi co około 6 miesięcy:

Pierwszą rzeczą do zrobienia jest sprawdzenie aktualizacji. Podobnie do tego, jak system operacyjny na telefonie/komputerze/etc odbiera nowe wersje, pojawią się również nowe wersje oprogramowania układowego, które uruchamiają router Wi-Fi. Sprawdź, aby upewnić się’ponownie uruchamiać najnowszą wersję – jeśli nie’T, jak to zrobić dla urządzenia, wykonaj wyszukiwanie online z nazwą/numerem modelu i “Aktualizacja firmware.”

Wi-Fi jest tutaj, aby zostać i pozostanie głównym sposobem’Będę dostawać online w dającej się przewidzieć przyszłości. Poświęcając trochę czasu, możesz upewnić się, że nie ma żadnych niespodzianek bezpieczeństwa w sieci domowej.

* Tak, adresy MAC można zmienić, ale to rzadkie i wysoce niezwykłe.

Wysłane przez Chris Roosenraad, szef bezpieczeństwa, prywatności i zaufania.

Jak: Włącz WPA3 w sieci Google WIFI, aby zwiększyć bezpieczeństwo bezprzewodowe

- Przez Stephen Perkins

- 27.02.20 12:55

- prywatność i bezpieczeństwo

- Nest Wi -Fi i Google Wi -Fi

- Hacki gadżetów

Google wydało niedawno nowy router siatki znany jako Nest Wi -Fi. Zaktualizowane i zmienione marki Google Wi -Fi przyniosło wiele ulepszeń, takich jak szybsza moc przetwarzania i zwiększony poziom bezpieczeństwa bezprzewodowego o nazwie WPA3. Ale chociaż nie jest to domyślnie włączone, nadal możesz uzyskać nowe zabezpieczenia WPA3 na oryginalnym Google Wi -Fi.

Stary protokół bezpieczeństwa bezprzewodowego, na którym nadal polegamy od czasu jego premiery w 2006 roku, jest znany jako WPA2. Nie było to wykonane, aby obsłużyć wszystkie nowoczesne urządzenia, których używamy teraz. Wzrost smartfonów i innych urządzeń Internetu rzeczy, takich jak chromecasty, wymaga znacznie wyższego poziomu bezpieczeństwa. Ponieważ te urządzenia są zawsze online, potrzebowaliśmy zaktualizowanej środka bezpieczeństwa, aby zmodernizować nasze sieci.

- Nie przegap: Jak migrować swoje Pucks Google WIFI do aplikacji Google Home

Włączenie WPA3 na pierwszej generacji Google Wi-Fi

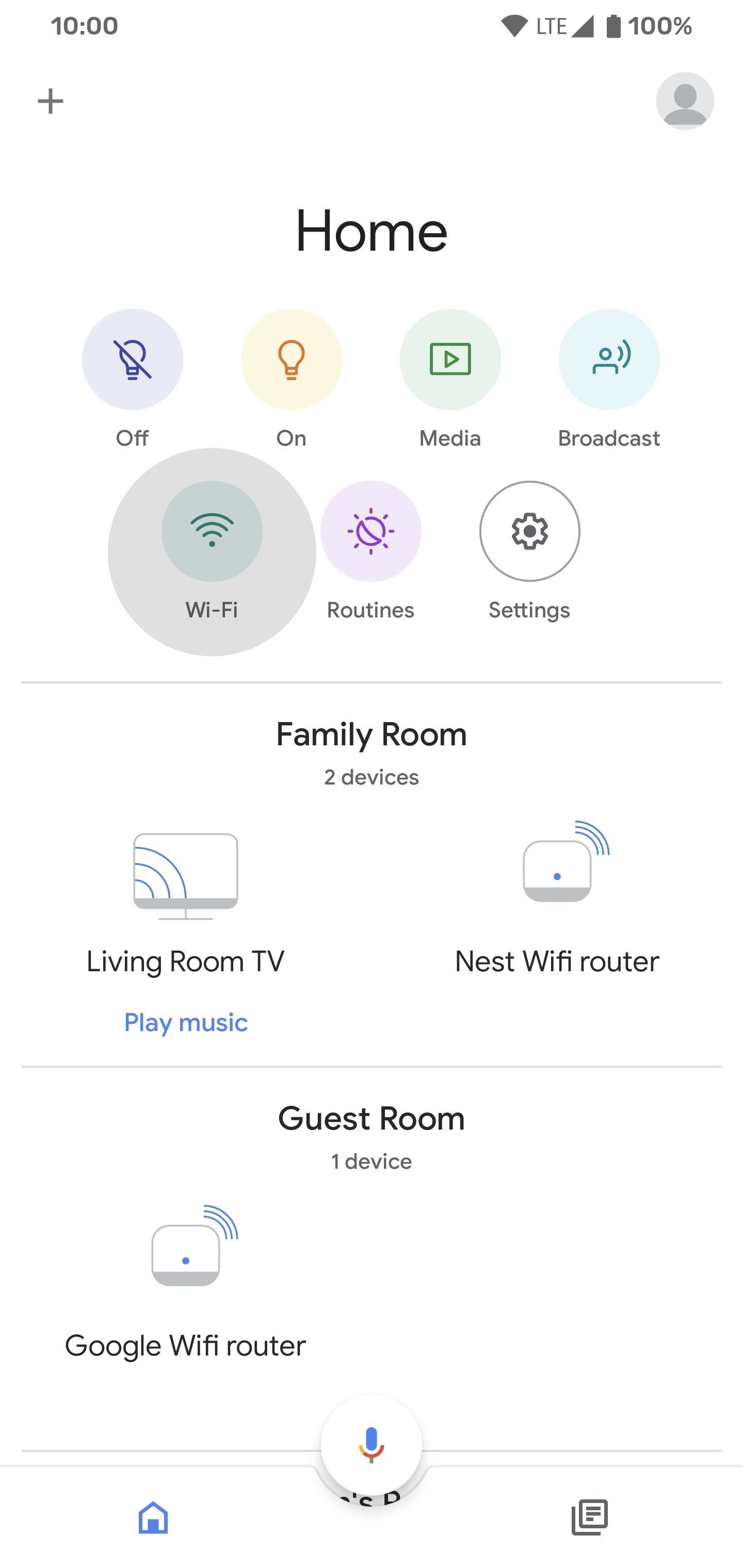

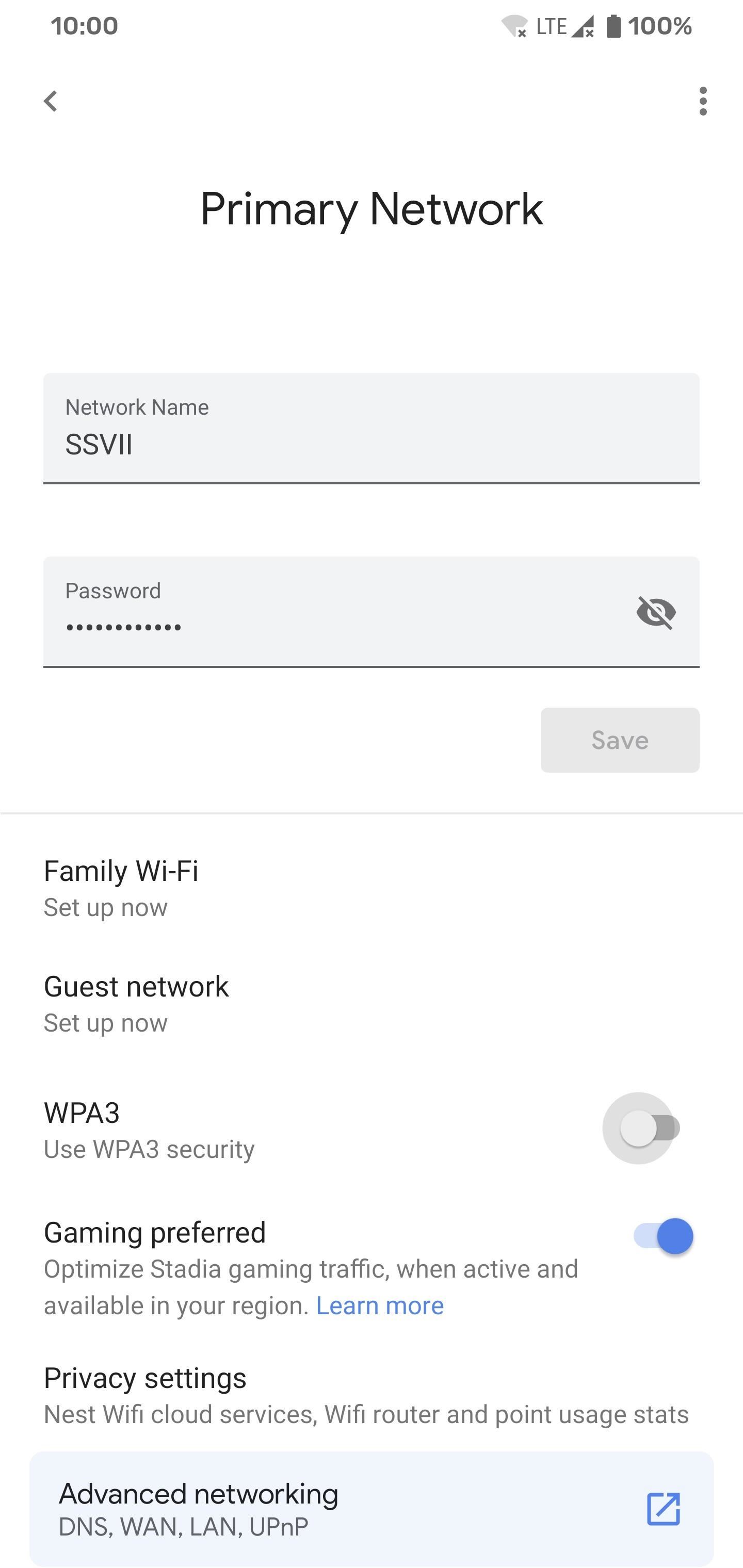

Po skonfigurowaniu sieci Google Wi -Fi za pomocą aplikacji Google Home możesz dość łatwo włączyć ustawienie zabezpieczeń WPA3. Otwórz aplikację Google Home na ekran główny, dotknij zielonej ikony „Wi-Fi” pod nazwą domową, a następnie naciśnij ikonę ustawień w prawym górnym rogu.

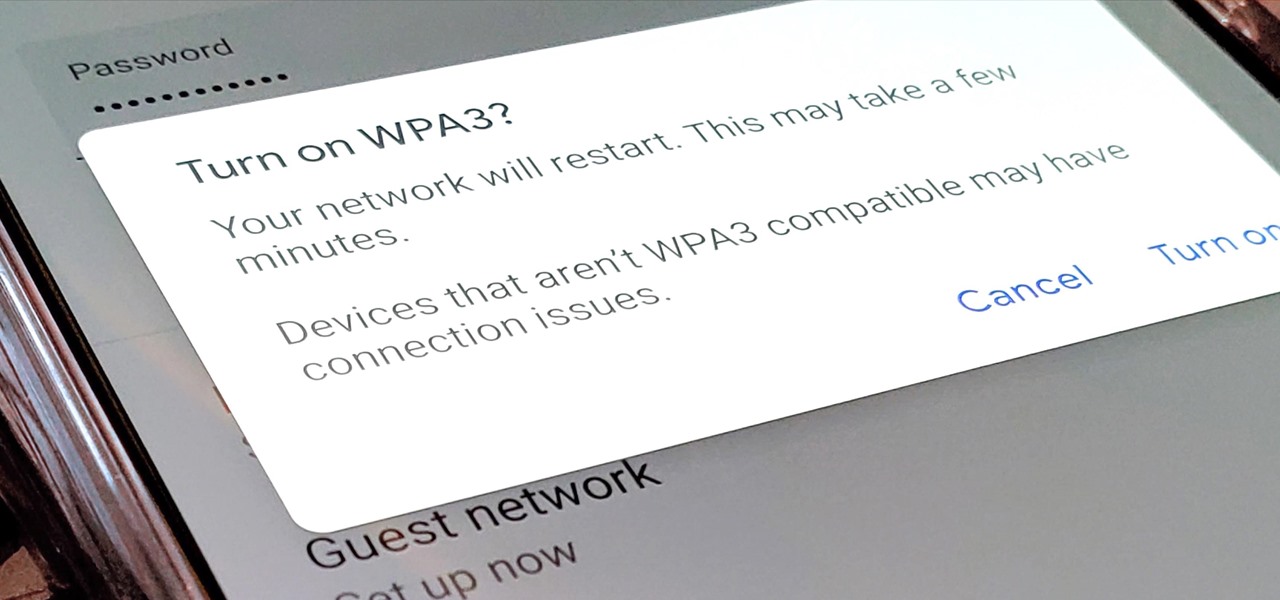

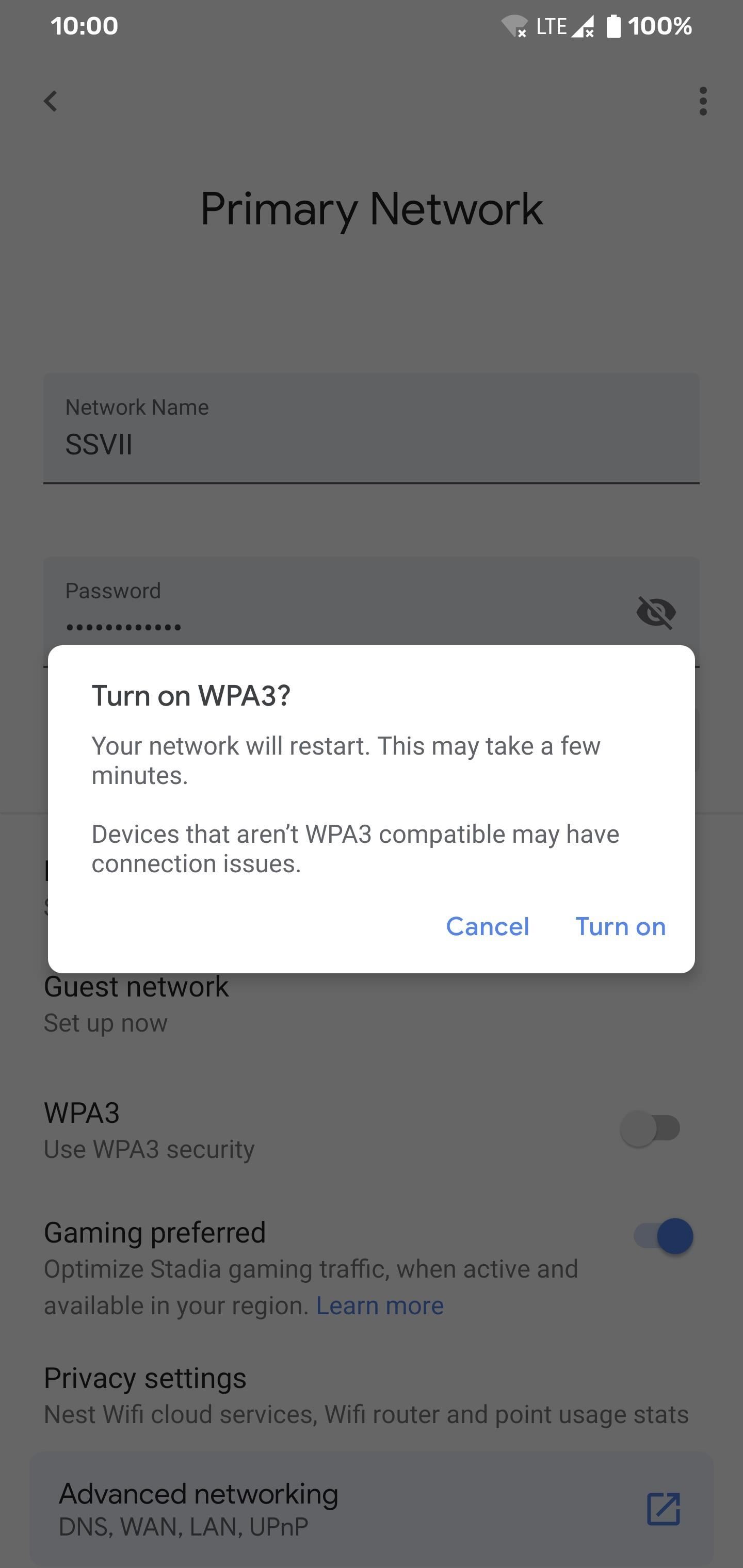

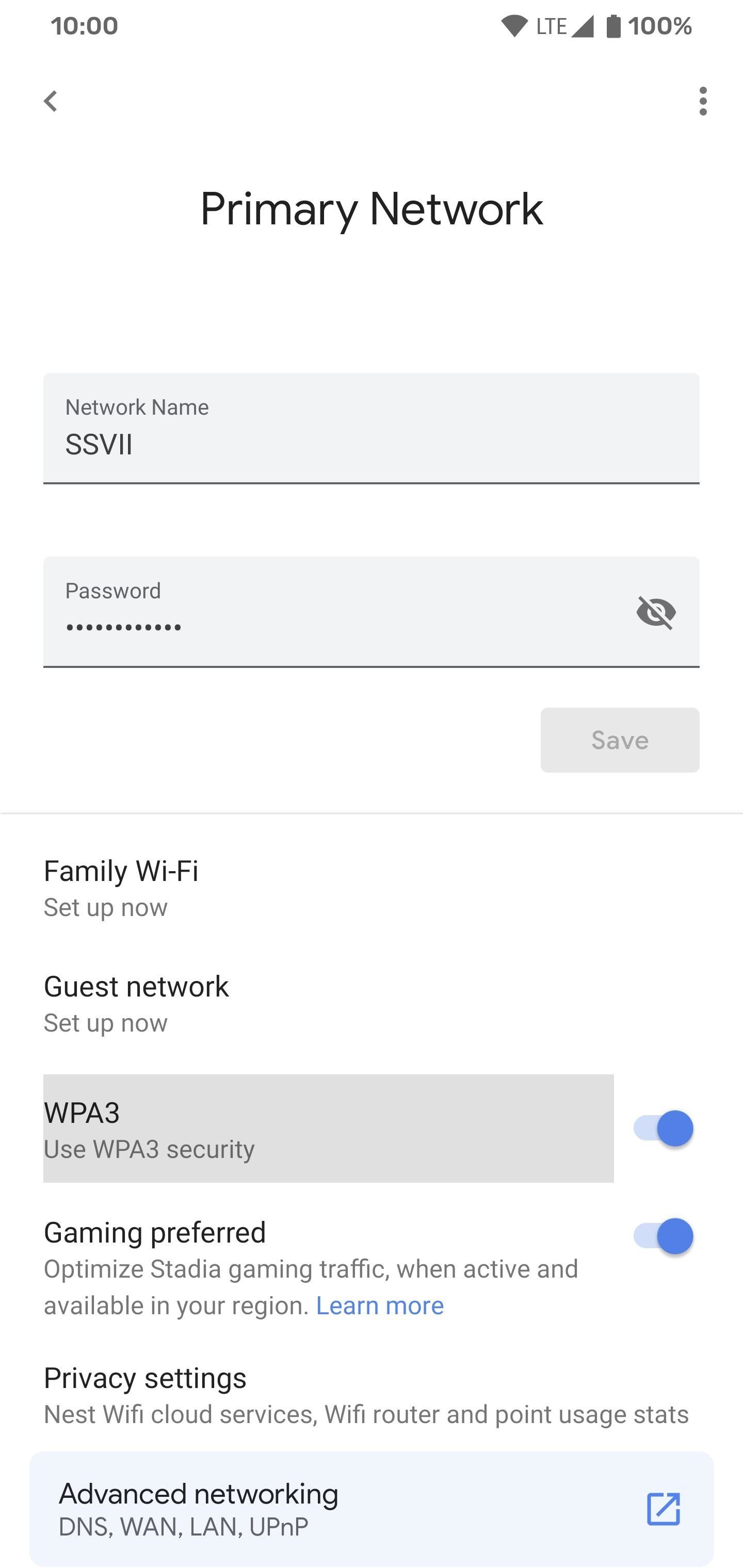

W środku ekranu powinieneś zobaczyć opcję „WPA3”. Włącz przełącznik do pozycji ON, dotknij „Włącz”, aby włączyć ustawienie, a następnie sieć ponownie uruchomi się.

Poczekaj kilka minut, aż wszystko wróci do Internetu (światła na twoich krążkach będą świeciły białe, gdy będą gotowe), a następnie powinieneś być gotowy. Wszystkie kompatybilne urządzenia obsługujące WPA3 powinny teraz używać go automatycznie, gdy następnym razem połączą się z siecią.

Aby sprawdzić, czy WPA3 działa, przejdź do ustawień Wi-Fi w telefonie, aby wyświetlić informacje o zabezpieczeniu. Powinieneś zobaczyć coś takiego jak „WPA2/WPA3-Personal” lub potencjalnie „WPA3-Personal”. Jeśli widzisz coś takiego, to działa zgodnie z przeznaczeniem. Twoje bezpieczeństwo sieciowe zostało zaktualizowane! Jeśli nie, spróbuj usunąć i ponownie połączyć sieć Wi-Fi z urządzenia.

Notatki końcowe

Chociaż testowałem to wiele razy i obecnie korzystałem z WPA3 we własnej sieci Google WIFI, nie zawsze może być zgodne z planem. Włączenie WPA3 na starszych produktach Google WiFi jest w większości przypadków stosunkowo bezbolesne. Na wszelki wypadek będę odpowiadać na kilka pytań poniżej, aby rozwiązać niektóre rzeczy, które mogą się pojawić.

Czy wszystkie moje urządzenia będą obsługiwać nowy protokół bezpieczeństwa WPA3?

WPA3 jest na ogół kompatybilny z większością urządzeń, które już obsługują WPA2. Istnieje kilka znanych izolowanych przypadków, w których urządzenia WPA2 nie będą działać dobrze. Jednak Google zaprojektował go do dobrze działających z wieloma urządzeniami, które już masz w domu. Nazywają to „trybem przejściowym”, który pozwala zarówno produktom WPA2, jak i WPA3 działać w tej samej sieci.

Co jeśli mam zaktualizowane Wi -Fi Nest zamiast starszych Google Wi -Fi?

W takim przypadku powyższy przewodnik byłby nadal istotny. Nawet nowy Nest WIFI wysyła domyślnie WPA3. Ma to na celu zapewnienie maksymalnej kompatybilności urządzenia podczas początkowej fazy konfiguracji. Ponieważ WPA3 nie jest jeszcze egzekwowane, ustawienie jest opcjonalne. Jednak zwiększenie bezpieczeństwa bezprzewodowego jest kluczowe dla Twojej sieci domowej, więc na dłuższą metę będzie warto.

Co zrobić, jeśli Google Wi -Fi utknie w ponownym uruchomieniu po zastosowaniu ustawienia WPA3?

Jeśli uważasz, że Google Wi -Fi utknęło w ponownym uruchomieniu i nie będzie dostępny online po zastosowaniu ustawienia WPA3, nie panikuj! Spróbuj jeździć na rowerze przez trzydzieści sekund, odłączając kabel zasilający, a następnie podłączając go z powrotem. Tym razem powinien się uruchamiać jak zwykle, a sieć powinna wrócić do Internetu.

Co jeśli nadal nie mogę go uruchomić, nawet po napięciu na jazdę na rowerze?

Jeśli Google Wi -Fi nadal nie uruchamia się poprawnie, być może będziesz musiał na razie powrócić do ustawienia zabezpieczeń WPA3. Jedynym sposobem na to jest reset fabryczny, niestety. Aby wykonać fabryczne zresetowanie w Google Wi -Fi, odłącz urządzenie, naciśnij i przytrzymaj przycisk resetowania z tyłu, a następnie podłącz kabel zasilający, jednocześnie przytrzymując przycisk.

Zdjęcie Stephen Perkins/Gadget Hacks

Kontynuuj naciśnięcie przycisku przez około dziesięć sekund lub do momentu, gdy światło pierścień błysnęły niebieski. Pozwól mu usiąść przez kilka minut, aby mógł zakończyć proces resetowania fabrycznego. Będziesz wiedział, że jest to zrobione, gdy światło nieustannie błyska niebieski. Stamtąd możesz otworzyć aplikację Google Home w telefonie, aby rozpocząć początkową konfigurację Google Wi -Fi.

To Google Wi -Fi było resetem fabrycznym i jest gotowy do skonfigurowania. Zdjęcie Stephen Perkins/Gadget Hacks

Ten artykuł został wyprodukowany podczas specjalnego zasięgu Gadget Hacks na temat prywatności i bezpieczeństwa smartfonów. Sprawdź całą serię prywatności i bezpieczeństwa.

Zachowaj swoje połączenie bez miesięcznego rachunku. Uzyskaj dożywotnią subskrypcję VPN Unlimited dla wszystkich urządzeń z jednorazowym zakupem w nowym sklepie gadżetów hacksów i obejrzyj Hulu lub Netflix bez ograniczeń regionalnych, zwiększ bezpieczeństwo podczas przeglądania sieci publicznych i nie tylko.

Inne wartościowe oferty do sprawdzenia:

- 41% zniżki na domowy analizator Wi-Fi

- 98% zniżki na pakiet kodu

- 98% zniżki na rachunkowy bootcamp

- 59% zniżki na edytor tła wideo Xsplit VCAM

Poświęcanie elastyczności routera w zakresie bezpieczeństwa w Google Wi -Fi i OnHub

Czas przemyśleć dom i mały router biurowy. W dobie stałych wyczynów i luk w zabezpieczeniach, być może Google ma odpowiedź.

Napisane przez Davida Gewirtza, starszego redaktora wkładu w grudniu. 14, 2016

Dla wielu, którzy pracują z domu lub w małych biurach, router jest jednym z najważniejszych sposobów pozostawania bezpieczeństwa online. Routery zapory ogniowe świat zewnętrznych, zwykle trzymając wiele złych rzeczy z dala od naszej pracy. Ale co się stanie, gdy sam router jest naruszony?

Podatność na NetGear

W poniedziałek ZDNET poinformował o wadach niektórych z najsilniejszych i najsilniejszych routerów NetGear. Exploit umożliwia wstrzykiwanie złośliwych poleceń do routerów przez adres URL, skutecznie pozwalając hakerom przejąć pudełko, a następnie tunel do sieci.

Niedobrze. Zespół Cert Carnegie Mellon poinformował: „Użytkownicy, którzy mają możliwość tego działania, powinni zdecydowanie rozważyć zaprzestanie korzystania z dotkniętych urządzeń, dopóki nie zostanie udostępniona poprawka.”

Zalecono alternatywne podejście, aby, jak na ironię, zastosowała samą lukę. Możliwe jest wydanie polecenia przy użyciu podatności na podatność, aby wyłączyć wewnętrzny serwer WWW w routerze. Niestety utrudnia to skonfigurowanie routera, ponieważ jest to zrobione z wewnętrznym serwerem WWW. Co gorsza, trwa tylko do momentu ponownego uruchomienia routera, więc pojedyncza przerwa w zasilanie może otworzyć podatność na zapas.

ARS Technica donosi, że chociaż NetGear potwierdził podatność, firma nie wypowiedziała się na temat tego, kiedy zostanie wydana poprawka.

Tradycyjny problem firmy router

NetGear nie jest sam w celu proaktywnego ochrony swoich klientów.

Problem z każdym z tych urządzeń polega na tym, że chociaż ich oprogramowanie jest możliwe do aktualizacji, nie wszystkie z nich otrzymują regularne aktualizacje. Podczas gdy firmy z routerów konsumenckich rozumieją, że ich reputacja jest na linii, są zasadniczo dostawcami sprzętu, a nie badaczami bezpieczeństwa.

Większość konsumentów raczej nie wejdzie do panelu konfiguracyjnego routera i pobiera i zainstaluj aktualizacje oprogramowania układowego. Co gorsza, niektóre aktualizacje oprogramowania układowego nie zachowują ustawień routera, powodując zastąpienie istniejącej konfiguracji w ramach procesu aktualizacji.

Tradycyjne routery mają kolejne klasyczne wyzwanie: Reach. Większość tradycyjnych routerów nie dociera do całego domu lub biura, więc zawsze istnieją ciemne strefy, obszary o niskiej sile sygnału.

Więcej świetnych pomysłów na projekty

DIY-IT Przewodnik projektu

Aby zwalczyć to, większość firm routerowych oferowała mosty Wi-Fi, repeatery, a nawet adaptery sieciowe, jako sposób na rozszerzenie sieci.

Problem polega na tym, że te podejścia były niewiarygodne i trudne do skonfigurowania. Często wymagają tworzenia drugiej podsieci z drugą SSID, co utrudnia dzielenie się wewnętrznymi zasobami sieciowymi na moście.

Wprowadź wiek siatki

W ubiegłym roku wprowadzono nową klasę produktu: pakiet routera z siatki. Zasadniczo urządzenia te składają się z grupy urządzeń kontrolowanych przez smartfony, z których wszystkie mają własne wewnętrzne inteligentny do konfigurowania i konfigurowania sieci.

W tej przestrzeni gra wielu sprzedawców, w tym Netgear’s Orbi, Luma’s Mesh i Eero. Każdy obiecuje pokryć dom lub biuro sygnałami Wi-Fi, jednocześnie sprawiając, że konfiguracja jest bezproblemowa i łatwa.

Te produkty nie są tanie. Zanim skończysz, wydasz od trzech do czterysta dolarów lub więcej. Ale ogólnie wykonują całkiem niezłą robotę, projektując sieć w całym domu lub biurze.

Chociaż ich styl interfejsu jest znacznie bardziej skoncentrowany na aplikacji niż interfejs internetowy w starym stylu, który uszczęśliwiłby tylko faceta IT, firmy te tak naprawdę nie mają zasobów, aby wyprzedzić każdy exploit i podatność, które mogą być skierowane do ich produktów.

Ale, jak powiedziała kiedyś Yoda: „Jest inny.”

Google Onhub i Google Wi -Fi

Około półtora roku temu Google wprowadził ambitny projekt do przestrzeni routera o nazwie OnHub, urządzeniu, które wygląda jak nieco zaprojektowane Amazon Echo. Był to produkt stworzony przez Google, ale sprzedawany przez producentów partnerów, w tym przypadku ASUS i TP-LINK.

Urządzenie, które jest nadal na rynku, zostało wprowadzone z dużą ilością technologii, w tym stosem anten Wi-Fi, wraz z Zigbee i Bluetooth. Ma również głośnik, port USB i, w modelu ASUS, jakieś zwariowane śledzenie gestów.

Chociaż urządzenie było dość dobrze uznane za punkt dostępu Wi-Fi, za ponad 200 USD i przy większości wewnętrznej technologii nie jest jeszcze włączona, wydawało się, że jest to zawyżone rozwiązanie.

Z drugiej strony jest to dość proste do skonfigurowania. Używasz aplikacji iOS lub Androida i po prostu śledzisz kreatora. Nie ma potrzeby określania protokołów, kanałów ani żadnego z innych ustawień, które geekowie od dawna potrzebujemy do skonfigurowania z prawie dowolnym routerem.

Niewiele usłyszano o OnHub. Przez jakiś czas wydawało się, że to kolejny eksperyment Google przeznaczony do ledwo zapamiętanej hagryny na zakurzonej starej stronie Wikipedii.

Następnie, w październiku, Google ogłosił Google Wi -Fi, który jest prawie OnHub 2.0. Jest mniejszy (mniej więcej wielkości dwóch telewizorów Apple ułożonych na siebie) i jest to produkt marki tylko dla Google, taki jak piksel.

Podobnie jak urządzenia OnHub, jedno Google Wi -Fi będzie działać jako router. Ale kup jeszcze kilka ciągów Google Wi -Fi, a teraz masz sieć z siatki.

Jak się okazuje, OnHub działa również płynnie z Google Wi -Fi. Jest kontrolowany przez tę samą aplikację (już nie nazywa się Google, ale Google WiFi). A urządzenia OnHub będą zamiennie z Google Wi -Fi.

Każdy krążek Google Wi -Fi kosztuje 129 USD. Możesz teraz również odebrać ASUS ONHUB za tę samą cenę. Google sprzedaje zestaw trzech krążków za 299 USD.

Przewaga Google

Z jednej strony wygląda na to, że Google po prostu wchodzi na ten sam rynek, co Eero i Luma, z łatwą do konfiguracji siecią Wi-Fi, która usuwa wszystkie kłopoty, które dokonały konfigurowania domu Wi-Fi takiego wyzwania dla mugoli.

Ale cofnij się na sekundę i rozważ różnicę między losowym startupem sieciowym a Google. Rozważ zasoby, zasięg i instytucjonalne zrozumienie Internetu i każdy węzeł, który Google wnosi do tabeli.

Teraz pomyśl o wyczynach i lukach, które omówiliśmy na początku tej kolumny. NetGear wyraźnie nie jest w stanie wydać aktualizacji oprogramowania układowego zerowego dnia po nauce podatności. Nawet gdyby to zrobili, musieliby w jakiś sposób komunikować się ze wszystkimi właścicielami urządzeń i, ogólnie rzecz biorąc, zachęcić ich do pobrania i zainstalowania aktualizacji.

Z drugiej strony Google ma ogromne zasoby kontrataków, ogromna, ostateczna baza danych, która witryny była dobre, a które były złe, prawie nieskończona ilość przepustowości oraz możliwość przesuwania aktualizacji bezpośrednio na każde urządzenie OnHub i Google WiFi w terenie w terenie.

Tak, dodaje kolejnego wycięcia na pasku Big Brother Google, ponieważ teoretycznie będą wiedzieć o tobie jeszcze więcej niż wcześniej. Ale ponieważ większość z nas korzysta z Google do wszystkich naszych wyszukiwania w sieci, większości naszego e -maila i prawie wszystkich naszych rozmów telefonicznych, jakie są jeszcze kilka udostępnionych pakietów wśród znajomych? Poza tym Google pozwala wyłączyć na raportowanie danych.

Najgorsze Google może ci chcieć, to zasilać reklamę, na której możesz się przejmować. Ale najgorsze, co haker lub krajowy, zorganizowana grupa przestępczości, jest kradzież Twojej tożsamości, przenikaj sieć, spam twoich znajomych i rodzinę złośliwym oprogramowaniem i zrujnowanie twojego życia.

Google wygrywa kompromis ryzyka/nagrody.

Jak zablokować niepewny router sieci bezprzewodowej

Pomyśl o tym z perspektywy modelu biznesowego. Kiedy NetGear sprzedaje ci router, najlepiej, na co mogą mieć nadzieję, to sprzedać ci repeater lub ostatecznie ulepszony router.

Ale Google nie jest w biznesie, aby sprzedawać routery. Chcą cię online. Chcą, abyś był w stanie łatwo dostać się online, pozostać w Internecie w jak największym stopniu i być tak bezpiecznym, jak to możliwe. To dlatego, że Google zarabia na prawie wszystkiego, co robisz online, nie tylko z jednorazowej sprzedaży sprzętowej raz na trzy lub cztery lata.

Google ma wszelkie powody, każda motywacja do upewnienia się, że jesteś bezpieczny online. To jest w ich najlepszym interesie. To długa perspektywa. Połącz tę motywację z ich ogromnymi, bezdennymi zasobami i możesz zobaczyć, dlaczego Google ma tak przytłaczającą przewagę nad tradycyjnymi sprzedawcami konsumenckich i małych firm, a także nowej plonu startupów z routerem, takich jak Eero.

Kompromisy

Istnieje kilka kompromisów poza zwykłymi obawami Google Big Brother. Urządzenia OnHub i Google WiFi mają tylko ograniczone opcje konfiguracyjne. Tak, możesz skonfigurować sieć gości i wybrać swój SSID, ale nie możesz jej zapobiec transmisji.

Nie możesz używać urządzeń Google jako punktów końcowych VPN. Nie możesz nawet określić miejsca adresu NAT. Będziesz na 192.168.86.x i ci się spodoba.

A jednak Google dodał kilka nowych możliwości. Możesz określić urządzenie priorytetowe i pozwolić, aby ten priorytet wygasa po pewnym czasie. Możesz monitorować ruch na urządzeniu. Możesz skonfigurować przekazywanie portów. Możesz dać gościom dostęp do niektórych urządzeń w sieci, a nie innych. Możesz nawet kontrolować żarówki i pozwolić swoim gościom zrobić to samo.

Zalecany router

Pomyśl o tym. Ile masz czasu? Ile chcesz ryzykować bezpieczeństwo wobec firmy, która nawet nie powie, kiedy planują wydać łatkę do krytycznej wrażliwości?

Nie mam jeszcze dużego doświadczenia z OnHub lub Google Wi -Fi, ale wygląda bardzo dobrze na papierze. Że plus wczesne recenzje OnHub były ogólnie dobre, tylko nieco oszołomione ceną i dodatkową, nieużywaną technologią wewnętrzną.

Planuję zacząć polecać Google Wi-Fi jako rozwiązanie dla sieci domowych i małych biur. Jest łatwy do skonfigurowania, jest funkcjonalny i ma głęboką dziedzinę ekspertów Google, zapewniając bezpieczeństwo.

W przeciwieństwie do NetGear, jest mało prawdopodobne, że obudzisz się jeden w poniedziałek rano do ogłoszenia z Cert, który wyrzucisz Google Wi -Fi, ponieważ był to P0WN3D. To samo usprawiedliwia moją rekomendację.

Możesz śledzić moje codzienne aktualizacje projektów w mediach społecznościowych. Pamiętaj, aby śledzić mnie na Twitterze pod adresem @Davidgewirtz, na Facebooku na Facebooku.com/Davidgewirtz, na Instagramie na Instagramie.com/Davidgewirtz i na YouTube w YouTube.com/Davidgewirtztv.