Jak mogę usunąć infekcję oprogramowania ransomware

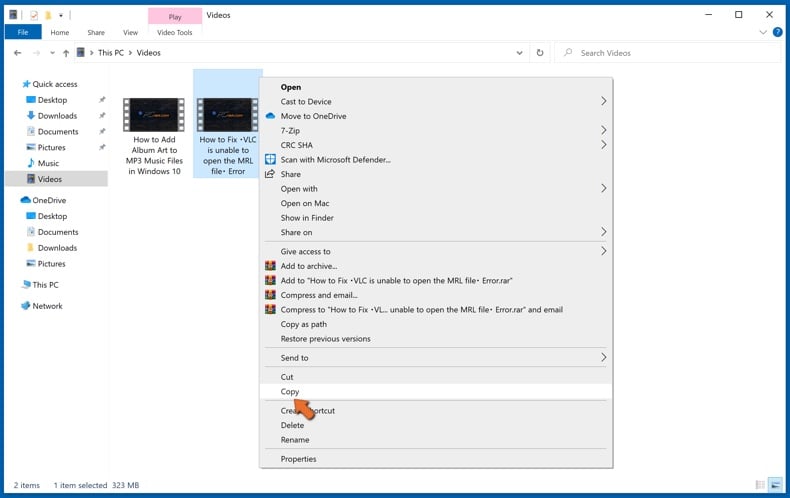

Otwórz eksplorator plików i przejdź do lokalizacji folderu/pliku, który chcesz wykonać kopię zapasową. Wybierz element, kliknij go prawym przyciskiem myszy, i kliknij Kopiuj.

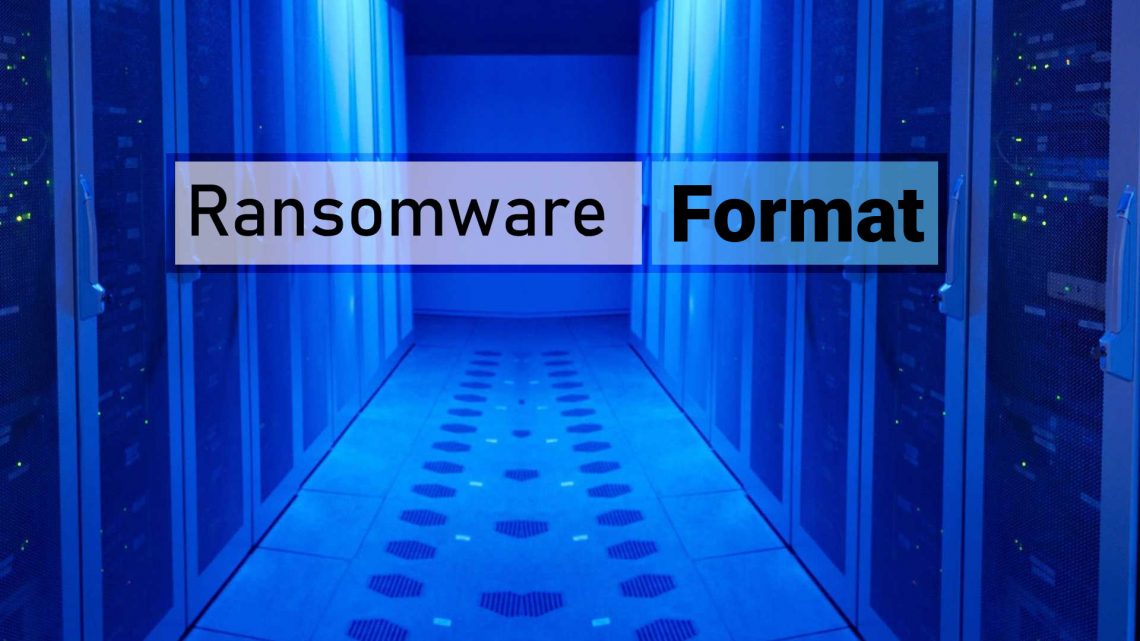

Ransomware – pełne wycieranie dysku w porównaniu z formatowaniem

Zazwyczaj, gdy napotkam ransomware/cryptoware na urządzeniu, w pełni wytrzymam dysk z co najmniej jednym przepustką przy użyciu narzędzia, takiego jak DBAN. Czasami zastanawiam się, czy przeceniam potencjał złośliwego oprogramowania (np.: Przebudowa się) wykonuje pełny format napędu w trybie offline tak samo skuteczne, jak pełne wycieranie dysku byłoby w całkowitym nukującym urządzeniu?

zapytał 14 maja 2017 o 7:30

199 1 1 Złota odznaka 2 2 srebrne odznaki 8 8 brązowych odznaki

2 Answers 2

Twoje wycieranie dysku może być bezużyteczny/Strata czasu, jeśli nikt nie próbuje odzyskać tych wcześniej usuniętych plików z tego napędu. W takim przypadku normalne usunięcie wszystkich partycji i formatowania jest wszystkim, czego potrzebuje

To może być Dobry miara bezpieczeństwa Jeśli wiesz, że w danym momencie ktoś spróbuje użyć narzędzi odzyskiwania do odzyskania usuniętych plików z dysku.

Chodzi o to, czy chcesz zapobiec odzyskaniu zainfekowanych plików, czy nie.

199 1 1 Złota odznaka 2 2 srebrne odznaki 8 8 brązowych odznaki

Odpowiedzi 17 maja 2017 o 10:06

8 859 3 3 złote odznaki 19 19 srebrnych odznak 28 28 brązowe odznaki

Dodając do zaakceptowanej odpowiedzi, wycieranie zdecydowanie zapobiega działaniu programów „nieformalnych” (lub FBI), które mogą odtworzyć niektóre lub całość tego, co było na dysku przed sformatowaniem.

Wiping zajmuje dużo czasu. Ale wiem o niektórych fanatykach maniaków, którzy okresowo wytarwają wolną przestrzeń, oczywiście. Dyski nie będą się z tego zużyć bardziej niż z defragmentacji, ale nie zrobiłbym żadnej z nich codziennej praktyki.

Jeśli chodzi o wycieranie pełnego, nie zawracałbym sobie głowy, chyba że sprzedałem komputer i po prostu nie chciałem fragmentów mojego e-maila na całym dysku.

Twoje pytanie wspomina o ransomware. Gdyby mój komputer został uderzony ransomware, po prostu śmiałbym się i wykonałby przywrócenie pełnego systemu. Zacząłoby się to od odtworzenia partycji (w tym formatowania) i przepisania moich plików, tak jak były to, że problem trafiony. Używam do tego Acronis TrueImage i wielokrotnie testowałem przywracanie, więc mam pełną pewność, że działa dobrze.

Wszystko inne pozostało wcześniej, nadal znajdowałoby się na dysku, ale po przywróceniu nie będzie uważane za nic poza wolną przestrzenią.

Zwłaszcza jeśli ransomware go zaszyżło. W takim przypadku możesz uznać ich szyfrowanie odpowiednik ściereczki z liczbami losowymi.

Jak mogę usunąć infekcję oprogramowania ransomware?

Mój laptop został porwany przez wirus ransomware. Naprawdę nie mam plików na moim komputerze, za które warto zapłacić. Jak jednak nadal korzystać z komputera po jego porwaniu? Zrobiłem system przywracany do momentu, gdy pojawił się w pudełku, ale ekran ransom nadal obejmuje moją stronę główną. Kevin

Ransomware to rodzaj złośliwego oprogramowania, który wymaga pieniędzy w zagrożeniach: przejmuje kontrolę nad komputerem i chce, abyś zapłacił, aby odzyskać. Ogólnie rzecz biorąc’najlepiej uniknąć płacenia. Jeśli uważasz, że nie masz wyboru, złośliwe oprogramowanie ujawniło krytyczne wady w ochronie złośliwego oprogramowania oraz procedury tworzenia kopii zapasowych i odzyskiwania. Żaden renomowany biznes nigdy nie powinien znaleźć się na tej pozycji. Jednak niektórzy zostali złapani przez oprogramowanie ransomware, które zarażają pliki na serwerze, a także na poszczególnych komputerach, gdy nie miały odpowiedniego kopii zapasowych offline lub chmur.

Oprogramowanie ransomware powinny’T nawet przejdź, jeśli komputer działa w pełni zaktualizowana kopia systemu Windows, Microsoft’s SmartScreen lub Google Safe Browning oraz aktualne oprogramowanie antywirusowe. W dzisiejszych czasach większość oprogramowania antywirusowego jest zaznajomione ze wszystkimi typowymi wariantami oprogramowania ransomware, a jeśli nie, powinna zawierać heurystykę, która rozpoznaje potencjalnie niebezpieczne działania, takie jak szyfrowanie plików. Niestety użytkownicy mogą sami instalować ransomware, pobierając zainfekowane pliki lub uruchamiając pliki, które przybywają w e -mailach phishingowych.

Oczywiście programy antywirusowe powinny również skanować te pliki. Jeśli masz wątpliwości, prześlij plik do całkowitej wirusa i sprawdzisz go przez więcej niż 50 programów antywirusowych.

Zasadniczo powinno być możliwe pokonanie całego ransomware poprzez natychmiastowe odłączenie komputera od Internetu, sformatowanie dysku twardego i ponowne zainstalowanie wszystkiego od kopii zapasowej. Jeśli laptop działa system Windows 8, 8.1 lub 10, wtedy spodziewałbym się “Przywrócić ustawienia fabryczne” opcja rozwiązania problemu, jeśli możesz się do niego dostać. Spróbuj pisać “ponownie zainstaluj” W polu wyszukiwania systemu Windows kliknij “Usuń wszystko i ponownie zainstaluj Windows”.

To różni się od “przywracanie systemu” Funkcja we wcześniejszych wersjach Windows, która próbuje zabrać komputer z powrotem do wcześniejszego stanu. Możesz to zrobić, uruchamiając komputer w trybie awaryjnym, wybierając “Tryb awaryjny z wierszem polecenia” Z menu zaawansowanych opcji rozruchowych, wpisując RSTRUI.exe i naciskanie Enter. Najwyraźniej działa to z niektórymi wczesnymi rodzajami oprogramowania ransomware, ale podejrzewam, że’nie to, co zrobiłeś.

Alternatywnie możesz być w stanie uruchomić program, taki jak MalwareBytes Anti-Malware z CD/DVD lub napędu kciukm USB, być może po użyciu Eksploratora Process do zabicia przeglądarki lub innego procesu złośliwego oprogramowania. Trzymam kciuka USB z wyborem narzędzi do napraw. Wiele osób używa “Odnośnie

Jak mogę usunąć infekcję oprogramowania ransomware

Otwórz eksplorator plików i przejdź do lokalizacji folderu/pliku, który chcesz wykonać kopię zapasową. Wybierz element, kliknij go prawym przyciskiem myszy, i kliknij Kopiuj.

Ransomware – pełne wycieranie dysku w porównaniu z formatowaniem

Zazwyczaj, gdy napotkam ransomware/cryptoware na urządzeniu, w pełni wytrzymam dysk z co najmniej jednym przepustką przy użyciu narzędzia, takiego jak DBAN. Czasami zastanawiam się, czy przeceniam potencjał złośliwego oprogramowania (np.: Przebudowa się) wykonuje pełny format napędu w trybie offline tak samo skuteczne, jak pełne wycieranie dysku byłoby w całkowitym nukującym urządzeniu?

zapytał 14 maja 2017 o 7:30

199 1 1 Złota odznaka 2 2 srebrne odznaki 8 8 brązowych odznaki

2 Answers 2

Twoje wycieranie dysku może być bezużyteczny/Strata czasu, jeśli nikt nie próbuje odzyskać tych wcześniej usuniętych plików z tego napędu. W takim przypadku normalne usunięcie wszystkich partycji i formatowania jest wszystkim, czego potrzebuje

To może być Dobry miara bezpieczeństwa Jeśli wiesz, że w danym momencie ktoś spróbuje użyć narzędzi odzyskiwania do odzyskania usuniętych plików z dysku.

Chodzi o to, czy chcesz zapobiec odzyskaniu zainfekowanych plików, czy nie.

199 1 1 Złota odznaka 2 2 srebrne odznaki 8 8 brązowych odznaki

Odpowiedzi 17 maja 2017 o 10:06

8 859 3 3 złote odznaki 19 19 srebrnych odznak 28 28 brązowe odznaki

Dodając do zaakceptowanej odpowiedzi, wycieranie zdecydowanie zapobiega działaniu programów „nieformalnych” (lub FBI), które mogą odtworzyć niektóre lub całość tego, co było na dysku przed sformatowaniem.

Wiping zajmuje dużo czasu. Ale wiem o niektórych fanatykach maniaków, którzy okresowo wytarwają wolną przestrzeń, oczywiście. Dyski nie będą się z tego zużyć bardziej niż z defragmentacji, ale nie zrobiłbym żadnej z nich codziennej praktyki.

Jeśli chodzi o wycieranie pełnego, nie zawracałbym sobie głowy, chyba że sprzedałem komputer i po prostu nie chciałem fragmentów mojego e-maila na całym dysku.

Twoje pytanie wspomina o ransomware. Gdyby mój komputer został uderzony ransomware, po prostu śmiałbym się i wykonałby przywrócenie pełnego systemu. Zacząłoby się to od odtworzenia partycji (w tym formatowania) i przepisania moich plików, tak jak były to, że problem trafiony. Używam do tego Acronis TrueImage i wielokrotnie testowałem przywracanie, więc mam pełną pewność, że działa dobrze.

Wszystko inne pozostało wcześniej, nadal znajdowałoby się na dysku, ale po przywróceniu nie będzie uważane za nic poza wolną przestrzenią.

Zwłaszcza jeśli ransomware go zaszyżło. W takim przypadku możesz uznać ich szyfrowanie odpowiednik ściereczki z liczbami losowymi.

Jak mogę usunąć infekcję oprogramowania ransomware?

Mój laptop został porwany przez wirus ransomware. Naprawdę nie mam plików na moim komputerze, za które warto zapłacić. Jak jednak nadal korzystać z komputera po jego porwaniu? Zrobiłem system przywracany do momentu, gdy pojawił się w pudełku, ale ekran ransom nadal obejmuje moją stronę główną. Kevin

Ransomware to rodzaj złośliwego oprogramowania, który wymaga pieniędzy w zagrożeniach: przejmuje kontrolę nad komputerem i chce, abyś zapłacił, aby odzyskać. Ogólnie rzecz biorąc’najlepiej uniknąć płacenia. Jeśli uważasz, że nie masz wyboru, złośliwe oprogramowanie ujawniło krytyczne wady w ochronie złośliwego oprogramowania oraz procedury tworzenia kopii zapasowych i odzyskiwania. Żaden renomowany biznes nigdy nie powinien znaleźć się na tej pozycji. Jednak niektórzy zostali złapani przez oprogramowanie ransomware, które zarażają pliki na serwerze, a także na poszczególnych komputerach, gdy nie miały odpowiedniego kopii zapasowych offline lub chmur.

Oprogramowanie ransomware powinny’T nawet przejdź, jeśli komputer działa w pełni zaktualizowana kopia systemu Windows, Microsoft’s SmartScreen lub Google Safe Browning oraz aktualne oprogramowanie antywirusowe. W dzisiejszych czasach większość oprogramowania antywirusowego jest zaznajomione ze wszystkimi typowymi wariantami oprogramowania ransomware, a jeśli nie, powinna zawierać heurystykę, która rozpoznaje potencjalnie niebezpieczne działania, takie jak szyfrowanie plików. Niestety użytkownicy mogą sami instalować ransomware, pobierając zainfekowane pliki lub uruchamiając pliki, które przybywają w e -mailach phishingowych.

Oczywiście programy antywirusowe powinny również skanować te pliki. Jeśli masz wątpliwości, prześlij plik do całkowitej wirusa i sprawdzisz go przez więcej niż 50 programów antywirusowych.

Zasadniczo powinno być możliwe pokonanie całego ransomware poprzez natychmiastowe odłączenie komputera od Internetu, sformatowanie dysku twardego i ponowne zainstalowanie wszystkiego od kopii zapasowej. Jeśli laptop działa system Windows 8, 8.1 lub 10, wtedy spodziewałbym się “Przywrócić ustawienia fabryczne” opcja rozwiązania problemu, jeśli możesz się do niego dostać. Spróbuj pisać “ponownie zainstaluj” W polu wyszukiwania systemu Windows kliknij “Usuń wszystko i ponownie zainstaluj Windows”.

To różni się od “przywracanie systemu” Funkcja we wcześniejszych wersjach Windows, która próbuje zabrać komputer z powrotem do wcześniejszego stanu. Możesz to zrobić, uruchamiając komputer w trybie awaryjnym, wybierając “Tryb awaryjny z wierszem polecenia” Z menu zaawansowanych opcji rozruchowych, wpisując RSTRUI.exe i naciskanie Enter. Najwyraźniej działa to z niektórymi wczesnymi rodzajami oprogramowania ransomware, ale podejrzewam, że’nie to, co zrobiłeś.

Alternatywnie możesz być w stanie uruchomić program, taki jak MalwareBytes Anti-Malware z CD/DVD lub napędu kciukm USB, być może po użyciu Eksploratora Process do zabicia przeglądarki lub innego procesu złośliwego oprogramowania. Trzymam kciuka USB z wyborem narzędzi do napraw. Wiele osób używa “dysk ratunkowy” takich jak te z Comodo i Kaspersky. Obejmują one narzędzia, które mogą działać z urządzenia USB. Kaspersky wyjaśnia również, jak nagrywać dysk ratunkowy Kaspersky 10 na urządzenie USB i uruchomić z niego komputer.

Rodzaje oprogramowania ransomware

Istnieje wiele różnych rodzajów oprogramowania ransomware i działają na różne sposoby. Musisz wiedzieć, który kawałek złośliwego oprogramowania zainfekował laptopa, abyś mógł wyszukać instrukcje usuwania. Jest co najmniej kilkadziesiąt do wyboru. Najczęstsze to Crowti, Faksod, Reveton i Tescrpt, a Petya jest jednym z najgorszych.

Nowy Okup No More! Witryna, wspierana przez Europejskie Cyberprzestępstwo, ma przydatne porady oraz zdjęcia ekranu niektórych wspólnych ekranów ransomware, podczas gdy Jen Ruhman ma stronę LinkedIn z 27 zrzutami ekranu. Alternatywnie możesz wyszukać obraz w wyniku ransomware, a nawet przesłać własny zrzut ekranu i przeprowadzić odwrotne wyszukiwanie obrazu.

Rodzaj laptopa również robi różnicę, podobnie jak system operacyjny. Większość infekcji oprogramowania ransomware jest skierowana do Microsoft Window. Jeśli chodzi o laptopy Windows, starsze modele z systemem Windows 7, Vista lub XP są bardziej wrażliwe: złośliwe oprogramowanie może zainfekować rekord rozruchu MBR lub. (Wirusy sektora rozruchowego są powszechne od wielu lat.) Nowsze systemy systemu Windows 8/8/1/10 z sekwencjami uruchamiania UEFI i Secureboot są mniej wrażliwe.

Usuwanie

Niektóre wirusy ransomware są stosunkowo łatwe do usunięcia, podczas gdy inne są trudne. Najłatwiejsze są “Scareware” Ekrany przeglądarki, które twierdzą, że laptop został zamknięty przez FBI lub lokalną policję. To nigdy nie jest prawda. Zwykle możesz je zatrzymać za pomocą menedżera zadań systemu Windows do zamykania przeglądarki lub wymuszenia rezygnacji na komputerze Mac, a następnie uruchomić program antywirusowy, aby.

Twarde szyfruj tabelę plików głównych w systemie Windows, lub poszczególne pliki lub cały dysk twardy.

Tabela plików głównych śledzi wszystkie sektory na dysku twardym i które bity są przechowywane w tych sektorach. To MFT jest szyfrowane, to’teoretycznie możliwe ratowanie plików za pomocą programu nieokreślonego, takiego jak Easeus’s Undlete (Windows lub Mac) lub piriform’S recuva. Jednak rozplątanie i identyfikacja więcej niż kilka plików może być ogromnym zadaniem.

Najgorsze programy ransomware szyfrowują pliki lub dyski twarde za pomocą szyfrowania siły militarnej. Jednak niekoniecznie jest utracone. Istnieje co najmniej 20 programów zaprojektowanych do odszyfrowania tych plików, od firm takich jak AVG, Emissoft i Kaspersky Lab. Windows Club ma dobrą listę bezpłatnych narzędzi do odszywania ransomware do odblokowywania plików, z linkami.

Jeśli jednak twoje ransomware zaszyfrowuje każdy plik własnym unikalnym kluczem, takim jak Rokku, prawdopodobnie nie odzyskasz plików. Dlatego offline i możliwe kopie zapasowe poza siedzibą są niezbędne do ochrony cennych danych.

Przyszłość

Ransomware istnieje od dłuższego czasu, zaczynając od Josepha Popp’S PC Cyborg w 1989. Na szczęście przestępcy trudno było zbierać pieniądze bez śledzenia i zidentyfikowania.

Problem ten został w dużej mierze rozwiązany przez przybycie ciemnej sieci (przez Tor) i Bitcoin, pseudonimowej kryptowaluty cyfrowej. Większość ofiar oprogramowania ransomware prawdopodobnie nigdy nie korzystała z Bitcoin, więc zainfekowane komputery muszą podać jasne instrukcje dotyczące dokonywania płatności, a następnie jak odszyfrować swoje pliki.

Standardową zaleceniem jest nigdy nie płacić przestępcom, którzy propagują oprogramowanie ransomware, ponieważ sukces finansowy przyciągnie więcej przestępców do branży. W niektórych przypadkach ludzie zapłacą, ponieważ uważają, że szansa na odzyskanie swoich plików jest warta więcej niż koszt.

Oczywiście dla użytkowników domów to’s zawsze tańszy i łatwiejszy do zakupu zewnętrznego dysku twardego i wykonania kopii zapasowej niż zapłata za aktanie plików. W większości przypadków to’S taniej również, aby kupić DVD USB lub napęd Blu-ray i wykonać kopie zapasowe na dyskach optycznych. Żadne oprogramowanie ransomware nie może szyfrować plików na tych.

Masz kolejne pytanie do Jacka? Wyślij to, aby zapytać[email protected]

W tym artykule zawiera linki partnerskie, co oznacza, że możemy zdobyć małą prowizję, jeśli czytelnik kliknie i dokona zakupu. Całe nasze dziennikarstwo jest niezależne i w żaden sposób nie wpływa żaden reklamodawca ani inicjatywa komercyjna. Klikając link partnerski, akceptujesz, że zostaną ustawione pliki cookie. Więcej informacji.

Jak uniknąć utraty danych spowodowanych przez Format Ransomware

Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba siedem dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

Co to jest format?

Odkryty przez Michaela Gillespie, Format jest jednym z wielu złośliwych programów należących do rodziny DJVU Ransomware. Programy tego typu są zaprojektowane do szyfrowania plików, aby ofiary nie były w stanie ich używać, chyba że odkodują je za pomocą określonego narzędzia lub klucza deszyfrowania.

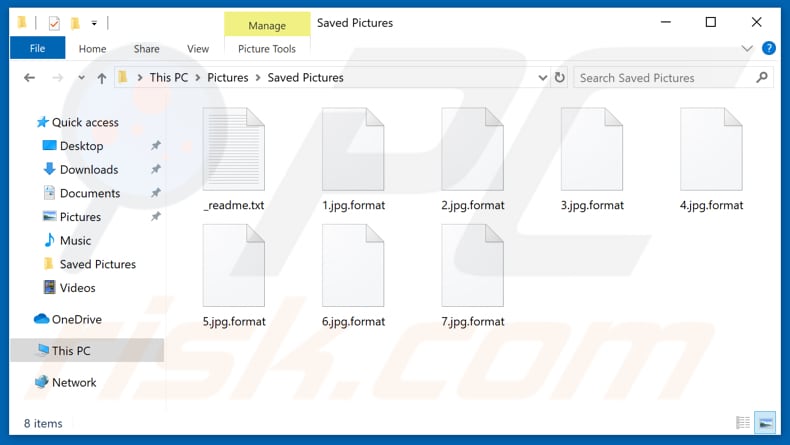

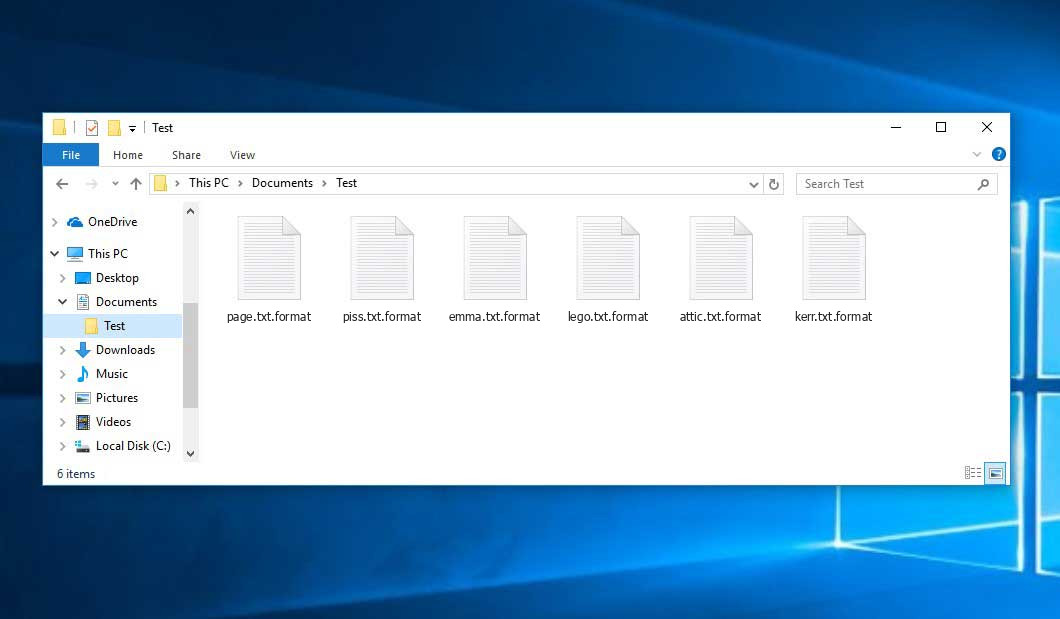

Aby uzyskać te narzędzia/klawisze, ofiary są zachęcane do płacenia programistom okupu (zwykle za pomocą kryptowaluty). Format zmieniają nazwy zaszyfrowanych plików, dodając „.format” rozszerzenie.

Na przykład, “próbka.jpg” staje się “próbka.jpg.format“. Instrukcje dotyczące odszyfrowania plików można znaleźć w pliku tekstowym o nazwie “_readme.tekst„, który jest przechowywany we wszystkich folderach zawierających zaszyfrowane pliki.

Format szyfruje zdjęcia, bazy danych, dokumenty i inne pliki za pomocą silnego algorytmu szyfrowania. Wiadomość ransom stwierdza, że ofiary mogą odszyfrować swoje pliki za pomocą narzędzia, które można kupić (980 USD) od cyberprzestępców, którzy zaprojektowali ten ransomware.

Deweloperzy Format (cyberprzestępcy) podobno dają zniżkę w wysokości %50 tym, którzy kontaktują się z nimi w ciągu pierwszych 72 godzin infekcji przez to oprogramowanie ransomware.

Aby uspokoić ofiary, że mają ważne narzędzie do deszyfrowania, programiści oferują bezpłatne odszyfrowanie jednego pliku, które można wysłać za pośrednictwem [email protected] lub [email protected] e -mail CC lub ich konto @Datarestore Telegram. Deweloperzy formatów powinni następnie podać dalsze szczegóły, takie jak adres portfela kryptowaluty i tak dalej.

Mimo to zdecydowanie radzimy, aby nie ufać programistom oprogramowania ransomware. Często nie wysyłają narzędzi do odszyfrowania plików. Większość ludzi, którzy im ufają i płacą za narzędzie/klucz do deszyfrowania.

Zasadniczo niemożliwe jest odszyfrowanie plików bez narzędzi przechowywanych tylko przez programistów ransomware, jednak programy typu ransomware, które należą do rodziny DJVU, mogą zostać pomyślnie odszyfrowane za pomocą narzędzia do odszyfrowania offline, ale tylko wtedy, gdy nie było połączenia internetowego podczas procesu szyfrowania, lub serwer, w którym używane Criminals nie odpowiadały.

Nie ma gwarancji, że to zadziała, jednak warto spróbować. Innym sposobem uniknięcia utraty danych bez konieczności kontaktu z programistami Ransomware jest odzyskanie plików z kopii zapasowej (jeśli utworzono jeden przed szyfrowaniem).

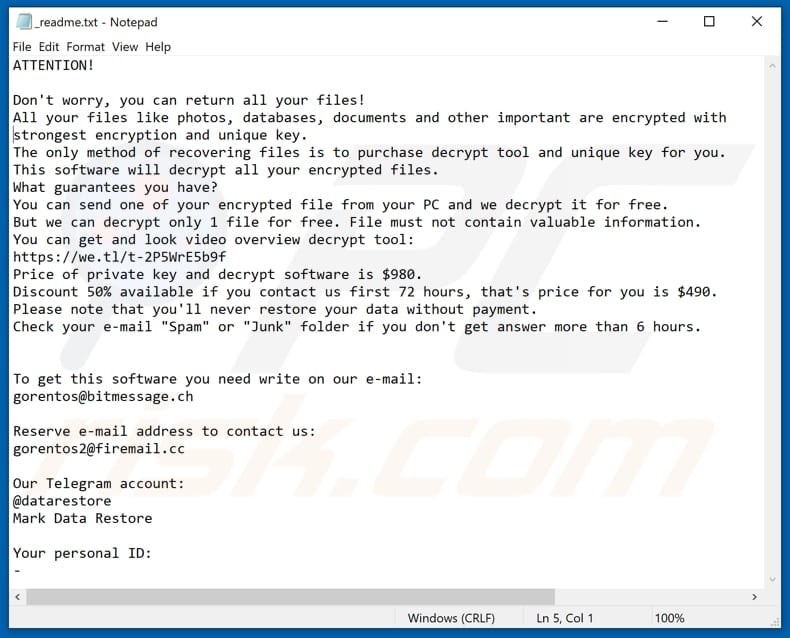

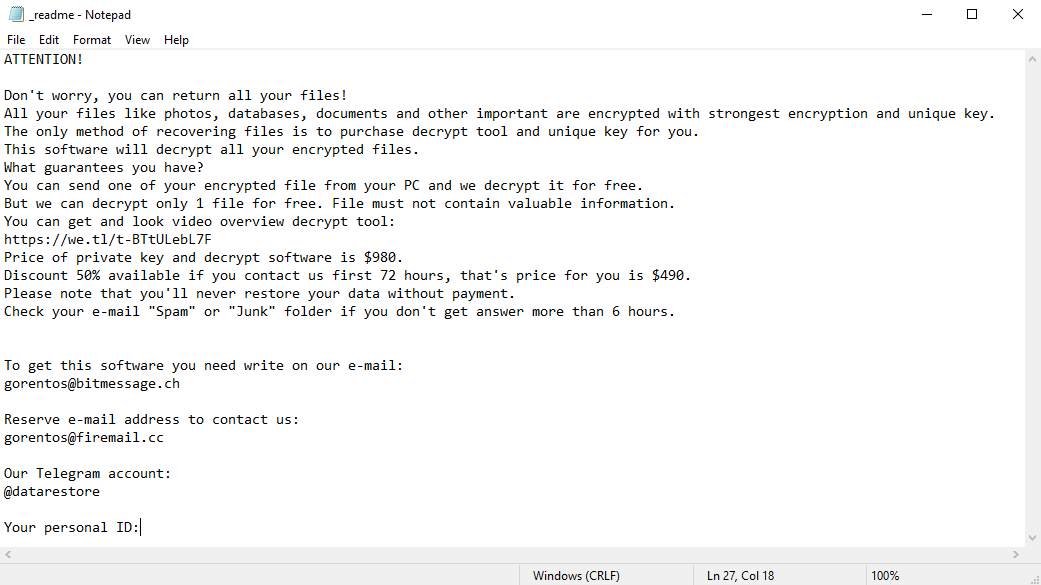

Zrzut ekranu wiadomości zachęcającej użytkowników do zapłaty okupu w celu odszyfrowania ich zagrożonych danych:

Format jest podobny do większości programów typu ransomware. Niektóre inne przykłady obejmują Access, NDarod i Lilocked. Ogólnie rzecz biorąc, oprogramowanie ransomware to oprogramowanie, które uniemożliwia ludziom dostęp do ich plików przez szyfrowanie – cyberprzestępcy używają tych programów do generowania przychodów, zmuszając ofiary do zakupu narzędzia lub klucza do deszyfrowania.

Częstymi różnicami między tymi programami są koszty deszyfrowania i algorytmu kryptografii (symetryczne lub asymetryczne) używane do blokowania plików. Niestety algorytmy te powodują, że odszyfrowanie bez prawidłowych narzędzi niemożliwe.

W niektórych przypadkach możliwe jest ręczne odszyfrowanie plików (bez konieczności kontaktowania się z cyberprzestępcami lub płacenia), jednak tylko wtedy, gdy program nie jest w pełni rozwinięty, ma odrzucone błędy, wady itp. Dlatego utrzymuj kopie zapasowe danych i przechowuj je na zdalnym serwerze lub urządzeniu pamięci masowej.

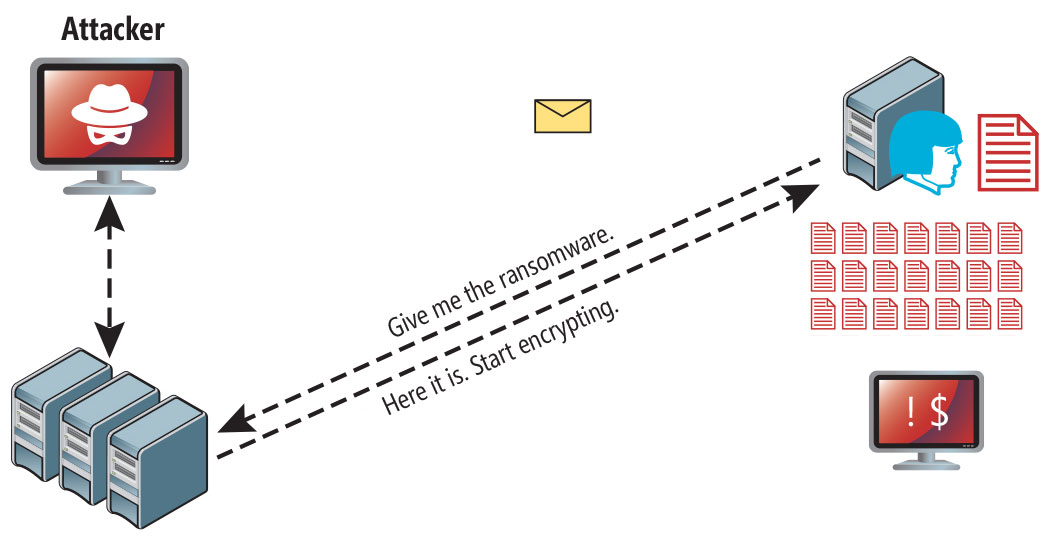

Jak ransomware infekowało mój komputer?

Oprogramowanie ransomware i inne złośliwe oprogramowanie wysokiego ryzyka są proliferowane na wiele sposobów: kampanie spamowe, trojany, wątpliwe kanały pobierania, fałszywe narzędzia do aktualizacji oprogramowania i inne narzędzia („pęknięcia”), które podobno aktywują płatne oprogramowanie bezpłatnie.

Cyberprzestępcy często wysyłają e -maile zawierające dokument Microsoft Office, plik PDF, wykonywalny (.exe lub inne), pliki JavaScript lub Archive (ZIP, RAR). Celem jest oszczędzanie ludzi do otwarcia załączonego pliku, który po otwarciu, pobiera i instaluje złośliwy program, taki jak Ransomware.

Trojany to złośliwe programy – pobierają i instalują inne złośliwe oprogramowanie, jednak można to zrobić tylko wtedy, gdy trojan jest już zainstalowany w systemie operacyjnym.

Ponadto złośliwe programy można rozprzestrzeniać za pośrednictwem niewiarygodnych źródeł pobierania, takich jak sieci peer-to-peer (EMULE, TRORTS IS IN), nieoficjalne, bezpłatne strony hostingowe lub bezpłatne strony pobierania, pobierających stron trzecich i inne podobne źródła.

Zazwyczaj cyberprzestępcy przesyłają złośliwe pliki, które są ukryte jako „regularne” lub „nieszkodliwe” i mają nadzieję, że ludzie będą je pobrać i otworzyć. Jeśli zostaną otwarte, infekują komputery złośliwymi programami (instalują złośliwe oprogramowanie).

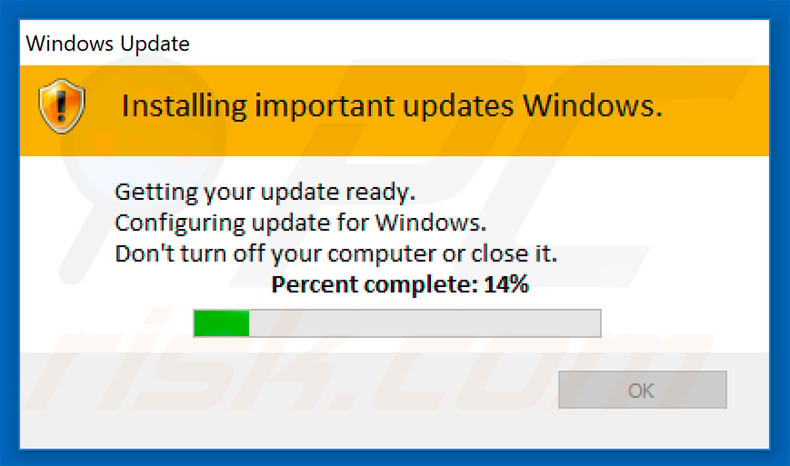

Fałszywe narzędzia aktualizacji Infect Systems poprzez pobieranie i instalowanie złośliwego oprogramowania lub poprzez wykorzystanie błędów/wad przestarzałego oprogramowania już zainstalowane w systemie operacyjnym. Nieoficjalna aktywacja („cracking”) narzędzia podobno omijać płatne oprogramowanie, jednak często instalują złośliwe oprogramowanie.

Aby wyeliminować możliwe zakażenia złośliwego oprogramowania, zeskanuj komputer za uzasadnione oprogramowanie antywirusowe. Nasi badacze bezpieczeństwa zalecają użycie Combo Cleaner.

▼ Pobierz Combo Cleaner

Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba 7 dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

Jak chronić się przed infekcjami ransomware?

Nie otwieraj plików/załączników (lub linków), które są odbierane z wątpliwych, nieznanych, podejrzanych adresów i zawartych w nieistotnych e -mailach. Aktualizacja zainstalowanego oprogramowania z narzędziami lub funkcjami dostarczonymi/zaprojektowanymi przez oficjalnych programistów. Pobierz pliki i oprogramowanie z oficjalnych i godnych zaufania stron internetowych.

Nie ufaj wielu wątpliwym źródłem wymienionym powyżej. Jeśli zainstalowane oprogramowanie nie jest bezpłatne, nie należy go aktywować za pomocą nieoficjalnych narzędzi. „Cracking” jest nielegalne i często prowadzi do pobierania i instalacji złośliwego oprogramowania. Zachowaj system bezpieczeństwa poprzez zainstalowanie renomowanego pakietu antywirusowego lub antyspywarego i regularnie skanując system.

Jeśli komputer jest już zainfekowany formatem, zalecamy uruchomienie skanowania z Combo Cleaner Antivirus dla systemu Windows w celu automatycznego wyeliminowania tego ransomware.

Tekst przedstawiony w pliku tekstowym Ransomware Format (”_readme.tekst“):

UWAGA!

Nie martw się, możesz zwrócić wszystkie swoje pliki!

Wszystkie pliki, takie jak zdjęcia, bazy danych, dokumenty i inne ważne, są szyfrowane za pomocą najsilniejszego szyfrowania i unikalnego klucza.

Jedyną metodą odzyskiwania plików jest zakup narzędzia deszyfrowania i unikalny klucz dla Ciebie.

To oprogramowanie odszyfiera wszystkie zaszyfrowane pliki.

Jakie masz gwarancje?

Możesz wysłać jeden z zaszyfrowanych plików z komputera, a my odszyfrowaliśmy go za darmo.

Ale możemy odszyfrować tylko 1 plik za darmo. Plik nie może zawierać cennych informacji.

Możesz uzyskać i sprawdzić przegląd wideo narzędzie do deszyfrowania:

https: // my.TL/T-2P5WRE5B9F

Cena oprogramowania klucza prywatnego i deszyfrowania wynosi 980 USD.

Rabat o 50% dostępny Jeśli skontaktujesz się z nami 72 godziny, cena to 490 USD.

Pamiętaj, że nigdy nie przywrócisz danych bez płatności.

Sprawdź folder e-mail „Spam” lub „śmieci”, jeśli nie otrzymasz odpowiedzi więcej niż 6 godzin.Aby uzyskać to oprogramowanie, musisz napisać na naszym e-mailu:

[email protected]Zarezerwuj adres e-mail, aby skontaktować się z nami:

[email protected]Nasze konto telegram:

@Datarestore

Zaznacz przywracanie danychTwój osobisty identyfikator:

–

Zrzut ekranu plików szyfrowanych według formatu (”.format” rozszerzenie):

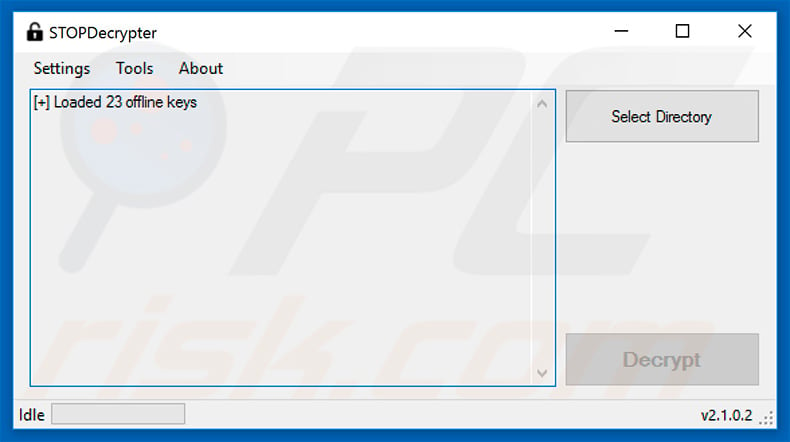

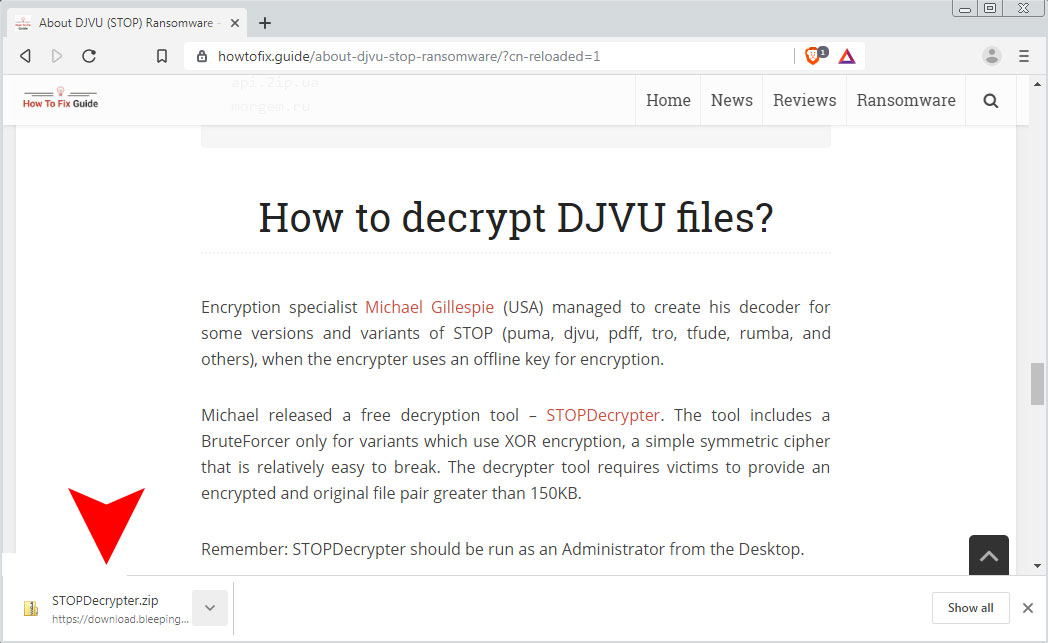

Michael Gillespie, badacz złośliwego oprogramowania, opracował narzędzie do odszyfrowania, które mogłoby przywrócić Twoje dane, jeśli zostało ono zaszyfrowane za pomocą „klucza offline”. Jak wspomniano, każda ofiara otrzymuje unikalny klucz do deszyfrowania, z których wszystkie są przechowywane na zdalnych serwerach kontrolowanych przez cyberprzestępców.

Są one klasyfikowane jako „klucze online”, istnieją jednak przypadki, w których zainfekowany komputer nie ma połączenia internetowego lub serwer ma czas/nie odpowiada. Jeśli tak jest, format użyje „klucza szyfrowania offline”, który jest hardkodowany. Cyberprzestępcy okresowo zmieniają klucze offline, aby zapobiec wielu szyfrowania za pomocą tego samego klucza.

Tymczasem Michael Gillespie nieustannie gromadzi klucze offline i aktualizuje odszycie, jednak szanse na udane odszyfrowanie są nadal bardzo niskie, ponieważ do tej pory zgromadzono tylko bardzo niewielką część „kluczy offline”.

Możesz pobrać deszyfter, klikając ten link (pamiętaj, że link do pobrania pozostaje identyczny, nawet jeśli deszyta jest stale aktualizowany). Twoje pliki zostaną przywrócone tylko wtedy, gdy lista zebranych kluczy zawiera tę, która została użyta do szyfrowania danych.

Zrzut ekranu Stop/Djvu deszyfter autorstwa Michaela Gillespie:

Podobnie jak w przypadku większości oprogramowania ransomware z rodziny DJVU, Format wyświetla również fałszywe wyskakujące okienko Windows Update podczas szyfrowania:

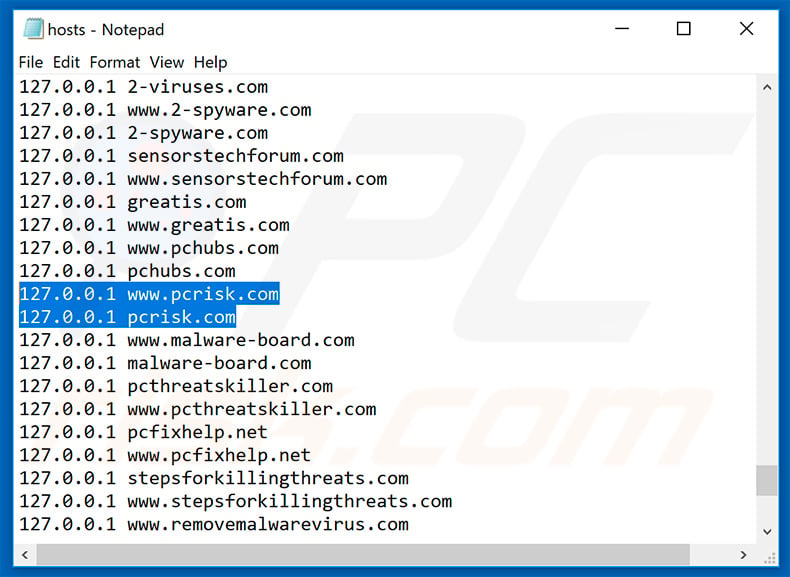

WAŻNA UWAGA! – Oprócz szyfrowania danych, infekcje typu ransomware z rodziny złośliwego oprogramowania DJVU instalują również wirusa typu trojan o nazwie Azorult, który ma na celu kradzież różnych poświadczeń konta. Ponadto ta rodzina złośliwego oprogramowania została zaprojektowana w celu dodania wielu wpisów do pliku hostów Windows.

Wpisy zawierają adresy URL różnych stron internetowych, z których większość jest związana z usuwaniem złośliwego oprogramowania. Odbywa się to, aby uniemożliwić użytkownikom dostęp do witryn bezpieczeństwa złośliwego oprogramowania i szukanie pomocy. Nasza strona internetowa (PcRisk.com) jest również na liście.

Usunięcie tych wpisów jest jednak proste – w tym artykule można znaleźć szczegółowe instrukcje (pamiętaj, że chociaż kroki są wyświetlane w środowisku systemu Windows 10, proces jest praktycznie identyczny we wszystkich wersjach systemu operacyjnego Microsoft Windows).

Zrzut ekranu witryn dodanych do pliku hostów Windows:

Format Ransomware Usuwanie:

Natychmiastowe automatyczne usuwanie złośliwego oprogramowania: Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności komputerowych. Combo Cleaner to profesjonalne automatyczne narzędzie do usuwania złośliwego oprogramowania, które jest zalecane, aby pozbyć się złośliwego oprogramowania. Pobierz go, klikając poniższy przycisk:

▼ Pobierz Combo Cleaner, pobierając dowolne oprogramowanie wymienione na tej stronie. Aby użyć w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępna bezpłatna próba 7 dni. Combo Cleaner jest własnością i obsługiwana przez RCS LT, spółkę macierzystą PCRSK.Com Przeczytaj więcej.

Wideo sugerujące, jakie kroki należy podjąć w przypadku infekcji oprogramowania ransomware:

Szybkie menu:

- Co to jest wirus formatowy?

- KROK 1. Zgłaszanie oprogramowania ransomware władzom.

- KROK 2. Izolowanie zainfekowanego urządzenia.

- KROK 3. Identyfikacja infekcji oprogramowania ransomware.

- KROK 4. Wyszukiwanie narzędzi do deszyfrowania oprogramowania ransomware.

- Krok 5. Przywracanie plików za pomocą narzędzi do odzyskiwania danych.

- Krok 6. Tworzenie kopii zapasowych danych.

Zgłaszanie oprogramowania ransomware władzom:

Jeśli jesteś ofiarą ataku ransomware, zalecamy zgłoszenie tego incydentu władzom. Przedstawiając informacje organom ścigania, pomożesz śledzić cyberprzestępczość i potencjalnie pomóc w ściganiu atakujących. Oto lista władz, w których należy zgłosić atak ransomware. Aby uzyskać pełną listę lokalnych centrów bezpieczeństwa cybernetycznego i informacje o tym, dlaczego powinieneś zgłosić ataki ransomware, przeczytaj ten artykuł.

Lista władz lokalnych, w których należy zgłosić ataki oprogramowania ransomware (wybierz jedną w zależności od adresu zamieszkania):

Izolowanie zainfekowanego urządzenia:

Niektóre infekcje typu ransomware są zaprojektowane do szyfrowania plików w zewnętrznych urządzeniach pamięci masowej, infekowanie je, a nawet rozprzestrzenianie się w całej sieci lokalnej. Z tego powodu bardzo ważne jest, aby jak najszybciej odizolować zainfekowane urządzenie (komputer).

Krok 1: Odłącz od Internetu.

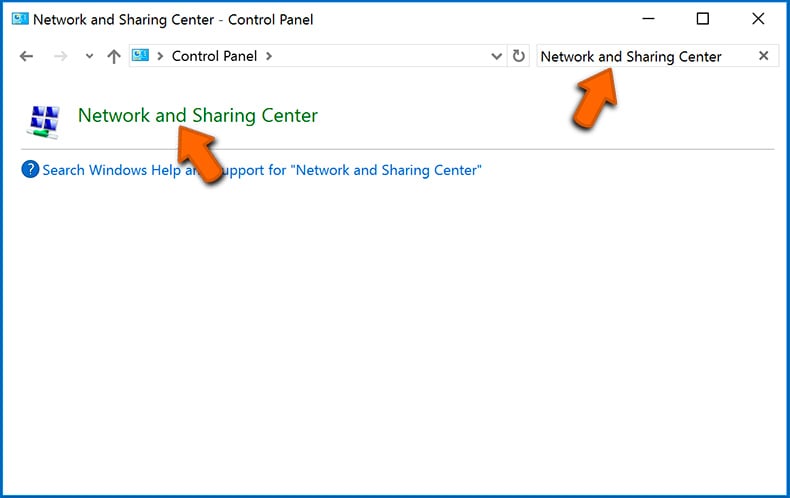

Najłatwiejszym sposobem odłączenia komputera od Internetu jest odłączenie kabla Ethernet z płyty głównej, jednak niektóre urządzenia są połączone za pośrednictwem sieci bezprzewodowej i dla niektórych użytkowników (szczególnie tych, którzy nie są szczególnie obserwowane w technologii), odłączenie kabli może wydawać się kłopotliwe. Dlatego możesz również ręcznie odłączyć system za pośrednictwem panelu sterowania:

Przejść do “Panel sterowania„Kliknij pasek wyszukiwania w prawym górnym rogu ekranu, wprowadź”Centrum sieci i udostępniania“i wybierz wynik wyszukiwania:

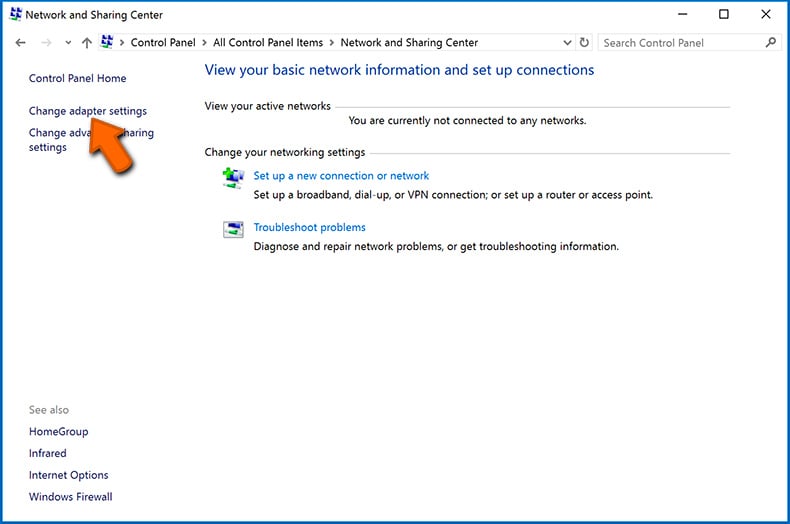

Kliknij “Zmień ustawienia adaptera„Opcja w lewym górnym rogu okna:

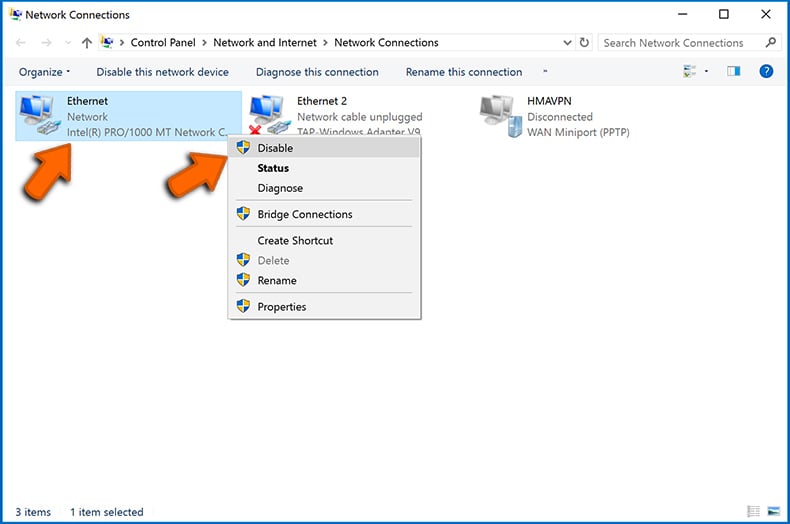

Kliknij prawym przyciskiem myszy każdy punkt połączenia i wybierz “Wyłączyć“. Po wyłączeniu system nie będzie już podłączony do Internetu. Aby ponownie włączyć punkty połączenia, po prostu kliknij prawym przyciskiem myszy i wybierz ”Włączać“.

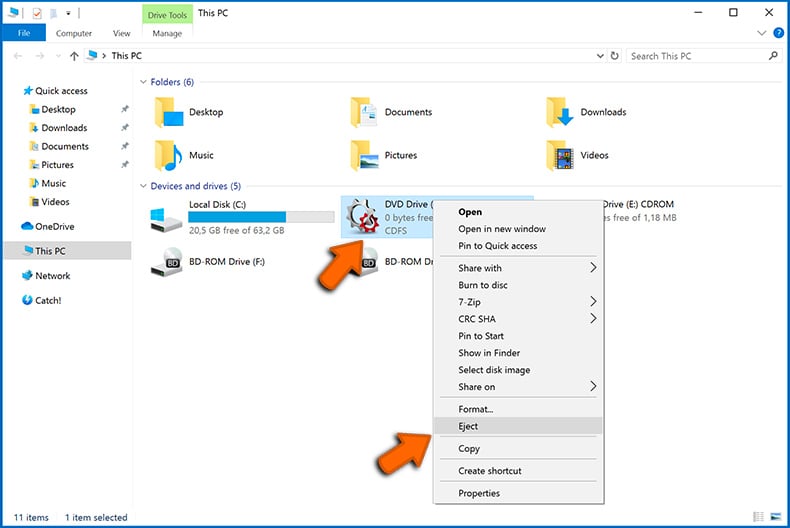

Krok 2: Odłącz wszystkie urządzenia pamięci.

Jak wspomniano powyżej, oprogramowanie ransomware może szyfrować dane i infiltować wszystkie urządzenia pamięci, które są podłączone do komputera. Z tego powodu wszystkie zewnętrzne urządzenia pamięci (dyski flash, przenośne dyski twarde itp.) Należy natychmiast odłączyć, jednak zdecydowanie zalecamy wyrzucenie każdego urządzenia przed odłączeniem, aby zapobiec uszkodzeniu danych:

Nawigować do “Mój komputer„Kliknij prawym przyciskiem myszy na każdym podłączonym urządzeniu i wybierz”Wyrzucać“:

Krok 3: Wylogowanie kont przechowujących w chmurze.

Niektóre typu ransomware mogą być w stanie porwać oprogramowanie, które obsługuje dane przechowywane w „Cloud”. Dlatego dane mogą być uszkodzone/zaszyfrowane. Z tego powodu należy wylogować wszystkie konta pamięci w chmurze w przeglądarkach i innym powiązanym oprogramowaniu. Należy również rozważyć tymczasowe odinstalowanie oprogramowania do zarządzania w chmurze, dopóki infekcja nie zostanie całkowicie usunięta.

Zidentyfikuj infekcję oprogramowania ransomware:

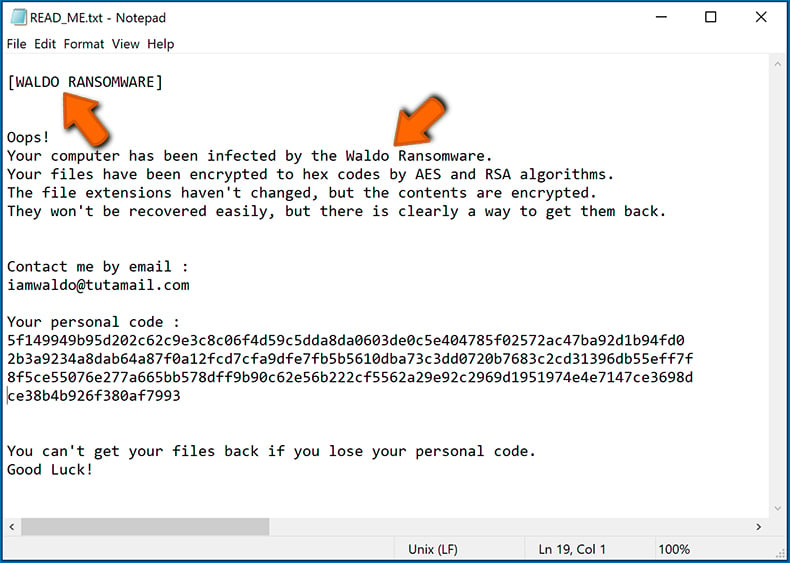

Aby właściwie poradzić sobie z infekcją, należy ją najpierw zidentyfikować. Niektóre infekcje ransomware używają komunikatów ransom-żalu jako wprowadzenia (patrz plik tekstowy Ransomware Waldo poniżej).

To jednak jest rzadkie. W większości przypadków infekcje oprogramowania ransomware dostarczają więcej bezpośrednich wiadomości, po prostu stwierdzając, że dane są szyfrowane i że ofiary muszą zapłacić rodzaj okupu. Zauważ, że infekcje typu ransomware zwykle generują wiadomości o różnych nazwach plików (na przykład ”_readme.tekst“,”Read-Me.tekst“,”Decryption_instructions.tekst“,”Decrypt_files.html“itd.). Dlatego użycie nazwy komunikatu ransom może wydawać się dobrym sposobem na zidentyfikowanie infekcji. Problem polega na tym, że większość z tych nazw jest ogólna, a niektóre infekcje używają tych samych nazwisk, nawet jeśli dostarczone wiadomości są różne, a same infekcje są niezwiązane z. Dlatego same użycie nazwy pliku wiadomości może być nieskuteczne, a nawet prowadzić do stałej utraty danych (na przykład poprzez próbę odszyfrowania danych za pomocą narzędzi zaprojektowanych do różnych infekcji oprogramowania ransomware, użytkownicy prawdopodobnie będą na stałe szkodliwe pliki, a deszyfrowanie nie będzie już możliwe nawet przy odpowiednim narzędziu).

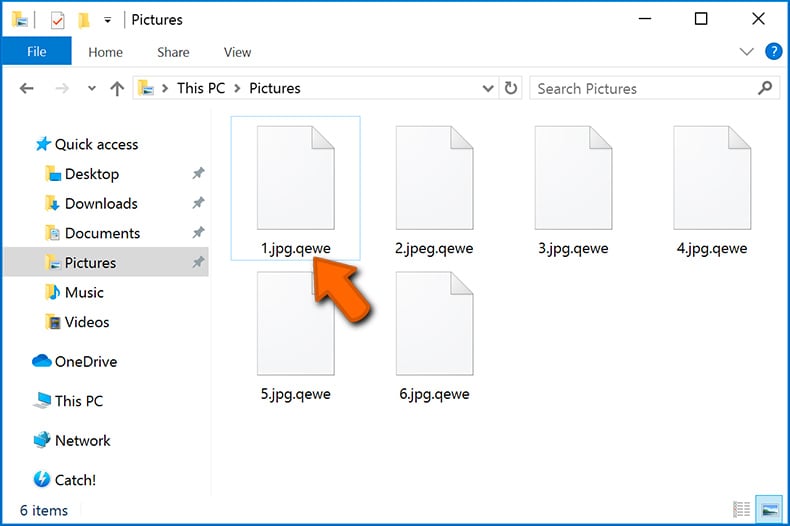

Innym sposobem zidentyfikowania infekcji ransomware jest sprawdzenie rozszerzenia pliku, które jest dołączane do każdego zaszyfrowanego pliku. Infekcje ransomware są często wymieniane przez rozszerzenia, które dołączają (patrz pliki szyfrowane przez Qewe Ransomware poniżej).

Ta metoda jest jednak skuteczna tylko wtedy, gdy dołączone rozszerzenie jest unikalne – wiele infekcji ransomware dołącza ogólne rozszerzenie (na przykład ”.zaszyfrowane“,”.enc“,”.Kryptyczne“,”.zablokowany“itd.). W takich przypadkach identyfikacja oprogramowania ransomware na podstawie jego dołączonego rozszerzenia staje się niemożliwe.

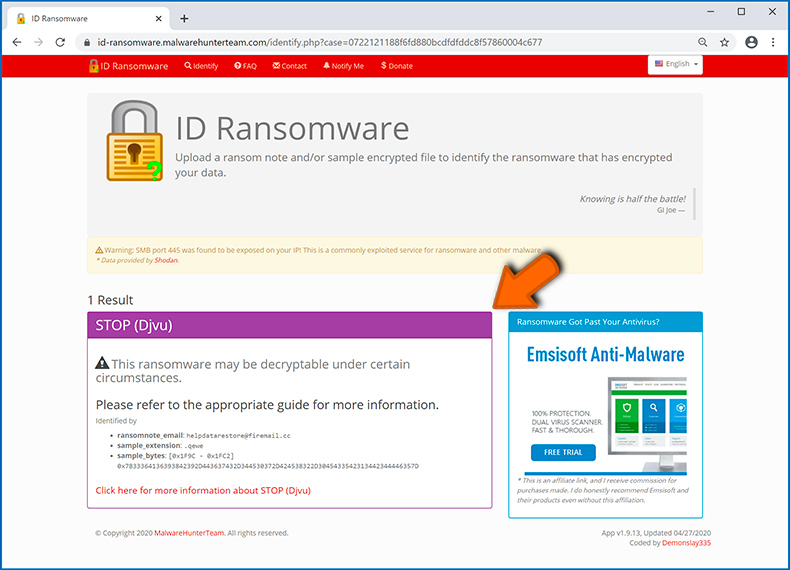

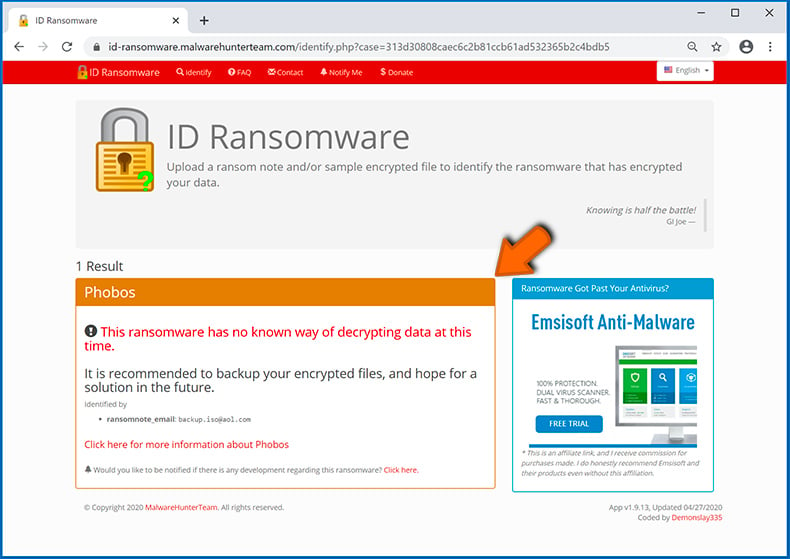

Jednym z najłatwiejszych i najszybszych sposobów zidentyfikowania infekcji ransomware jest korzystanie z witryny ID Ransomware. Ta usługa obsługuje większość istniejących infekcji ransomware. Ofiary po prostu przesłaj wiadomość o okupach i/lub jeden zaszyfrowany plik (zalecamy przesłanie obu, jeśli to możliwe).

Oprogramowanie ransomware zostanie zidentyfikowane w ciągu kilku sekund, a otrzymasz różne szczegóły, takie jak nazwa rodziny złośliwego oprogramowania, do którego należy infekcja, niezależnie od tego, czy jest to odszyfralne i tak dalej.

Przykład 1 (qewe [Stop/DJVU] Ransomware):

Przykład 2 (.ISO [Phobos] Ransomware):

Jeśli Twoje dane są szyfrowane przez oprogramowanie ransomware, które nie są obsługiwane przez ID Ransomware, zawsze możesz spróbować przeszukiwać Internet za pomocą niektórych słów kluczowych (na przykład tytuł wiadomości ransom, rozszerzenie pliku, podawane e -maile kontaktowe, adresy portfela kryptograficzne itp.).

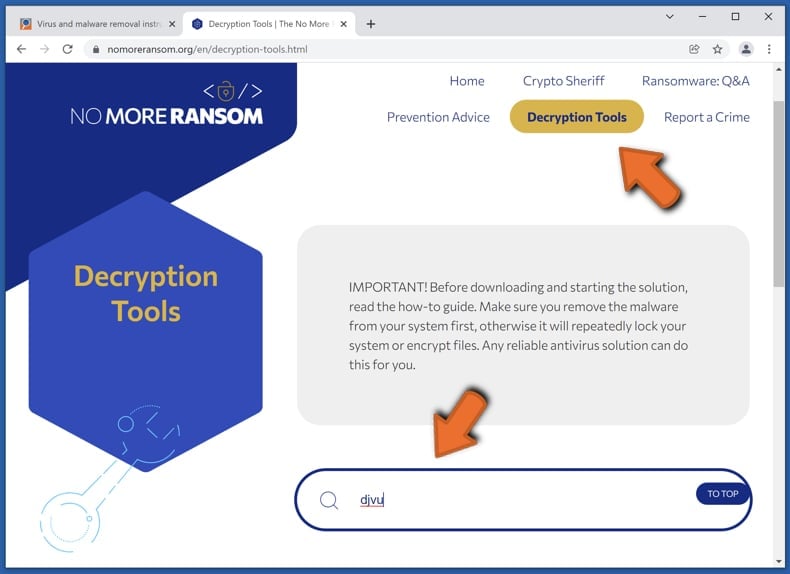

Wyszukaj narzędzia do deszyfrowania ransomware:

Algorytmy szyfrowania używane przez większość infekcji typu ransomware są wyjątkowo wyrafinowane, a jeśli szyfrowanie jest wykonywane prawidłowo, tylko programista jest w stanie przywrócić dane. Wynika to z faktu, że deszyfrowanie wymaga konkretnego klucza, który jest generowany podczas szyfrowania. Przywracanie danych bez klucza jest niemożliwe. W większości przypadków cyberprzestępcy przechowują klucze na zdalnym serwerze, zamiast używać zainfekowanej maszyny jako hosta. Dharma (CRYSIS), FOBO i inne rodziny o wysokiej klasy infekcjach ransomware są praktycznie bezbłędne, a zatem przywracanie danych zaszyfrowanych bez zaangażowania programistów jest po prostu niemożliwe. Mimo to istnieją dziesiątki infekcji typu ransomware, które są słabo rozwinięte i zawierają wiele wad (na przykład użycie identycznych klawiszy szyfrowania/deszyfrujących dla każdej ofiary, kluczy przechowywanych lokalnie itp.). Dlatego zawsze sprawdzaj dostępne narzędzia do deszyfrowania każdego oprogramowania ransomware, które infiltruje komputer.

Znalezienie właściwego narzędzia do deszyfrowania w Internecie może być bardzo frustrujące. Z tego powodu zalecamy użycie projektu No More Ransom i tutaj przydatne jest identyfikacja infekcji ransomware. Witryna Project No More Ransom zawiera sekcję „Narzędzia do odszyfrowania” z paskiem wyszukiwania. Wprowadź nazwę zidentyfikowanego oprogramowania ransomware i wszystkie dostępne odszyfrowy (jeśli takie są) zostaną wymienione.

Przywróć pliki za pomocą narzędzi do odzyskiwania danych:

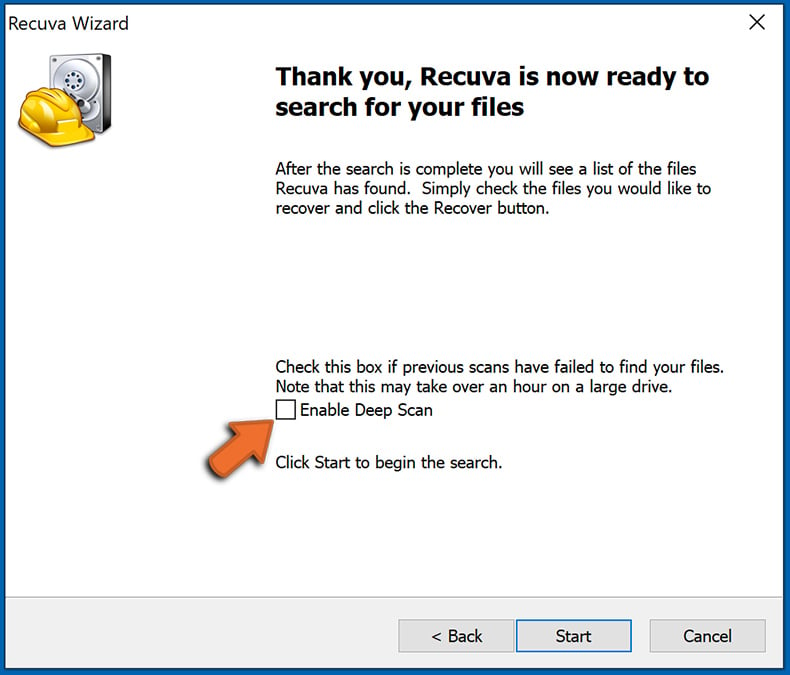

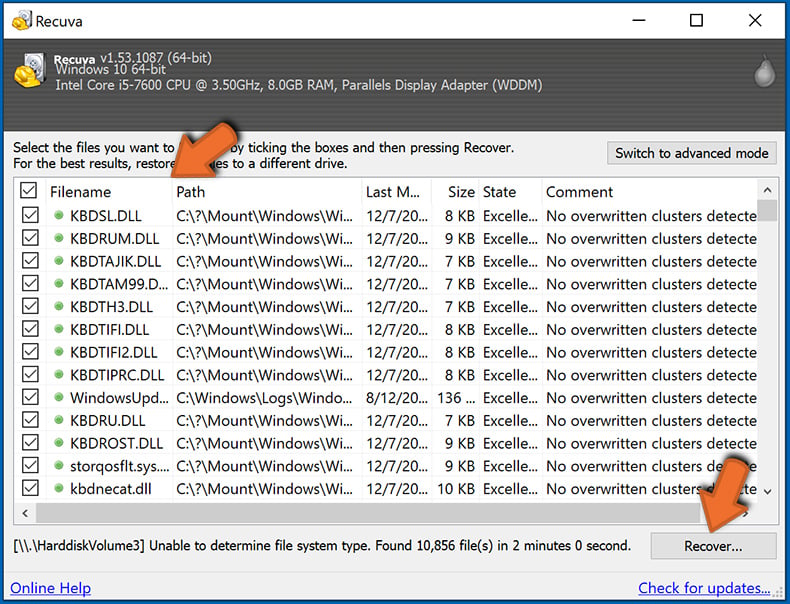

W zależności od sytuacji (jakość infekcji oprogramowania ransomware, rodzaj zastosowanego algorytmu szyfrowania itp.), może być możliwe przywracanie danych za pomocą niektórych narzędzi stron trzecich. Dlatego zalecamy korzystanie z narzędzia Recuva opracowanego przez CCleaner. To narzędzie obsługuje ponad tysiąc typów danych (grafika, wideo, audio, dokumenty itp.) i jest bardzo intuicyjny (niewiele wiedzy jest konieczna do odzyskania danych). Ponadto funkcja odzyskiwania jest całkowicie bezpłatna.

Krok 1: Wykonaj skan.

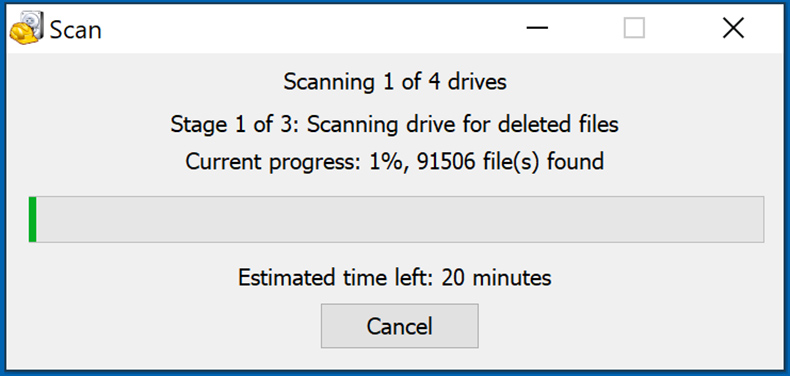

Uruchom aplikację Recuva i śledź kreatora. Zostaniesz poproszony o kilka okien, które pozwalają wybrać, jakie typy plików należy szukać, które lokalizacje powinny być skanowane itp. Wszystko, co musisz zrobić, to wybrać opcje, których szukasz, i rozpocząć skanowanie. Radzimy umożliwić ”Głębokie skanowanie„Przed rozpoczęciem, w przeciwnym razie możliwości skanowania aplikacji zostaną ograniczone.

Poczekaj, aż Recuva ukończy skan. Czas trwania skanowania zależy od woluminu plików (zarówno pod względem ilości, jak i wielkości), które skanujesz (na przykład kilkaset gigabajtów może zająć ponad godzinę skanowanie). Dlatego bądź cierpliwy podczas procesu skanowania. Doradzamy również o modyfikację lub usuwanie istniejących plików, ponieważ może to zakłócać skanowanie. Jeśli dodasz dodatkowe dane (na przykład pobieranie plików/treści) podczas skanowania, przedłuży to proces:

Krok 2: Odzyskać dane.

Po zakończeniu procesu wybierz foldery/pliki, które chcesz przywrócić i po prostu kliknij „Odzyskaj”. Pamiętaj, że konieczne jest pewne wolne miejsce na dysku pamięci, aby przywrócić dane:

Utwórz kopie zapasowe danych:

Właściwe zarządzanie plikami i tworzenie kopii zapasowych jest niezbędne do bezpieczeństwa danych. Dlatego zawsze bądź bardzo ostrożny i pomyśl z wyprzedzeniem.

Zarządzanie partycją: Zalecamy przechowywanie danych w wielu partycjach i unikanie przechowywania ważnych plików w ramach partycji zawierającej cały system operacyjny. Jeśli wpadniesz w sytuację, w której nie możesz uruchomić systemu i jesteś zmuszony do sformatowania dysku, na którym instalowany jest system operacyjny (w większości przypadków ukrywa się infekcje złośliwego oprogramowania), stracisz wszystkie dane przechowywane w tym napędu. Jest to zaleta posiadania wielu partycji: jeśli masz całe urządzenie pamięci przypisane do jednej partycji, będziesz zmuszony usunąć wszystko, jednak tworzenie wielu partycji i prawidłowe przydzielenie danych pozwala zapobiegać takich problemów. Możesz łatwo sformatować pojedynczą partycję bez wpływu na inne – dlatego jeden zostanie oczyszczony, a pozostałe pozostaną nietknięte, a twoje dane zostaną zapisane. Zarządzanie partycjami jest dość proste i można znaleźć wszystkie niezbędne informacje na stronie internetowej dokumentacji Microsoft.

Kopie zapasowe danych: Jedną z najbardziej niezawodnych metod tworzenia kopii zapasowych jest użycie zewnętrznego urządzenia pamięci i utrzymanie go bez zasilania. Skopiuj swoje dane na zewnętrzny dysk twardy, napęd Flash (kciuk), SSD, HDD lub dowolne inne urządzenie pamięci, odłącz je i przechowuj w suchym miejscu od słońca i ekstremalnych temperatur. Ta metoda jest jednak dość nieefektywna, ponieważ tworzenie kopii zapasowych danych i aktualizacji muszą być regularne. Możesz także użyć usługi chmurowej lub zdalnego serwera. Tutaj wymagane jest połączenie internetowe i zawsze istnieje szansa na naruszenie bezpieczeństwa, chociaż jest to naprawdę rzadka okazja.

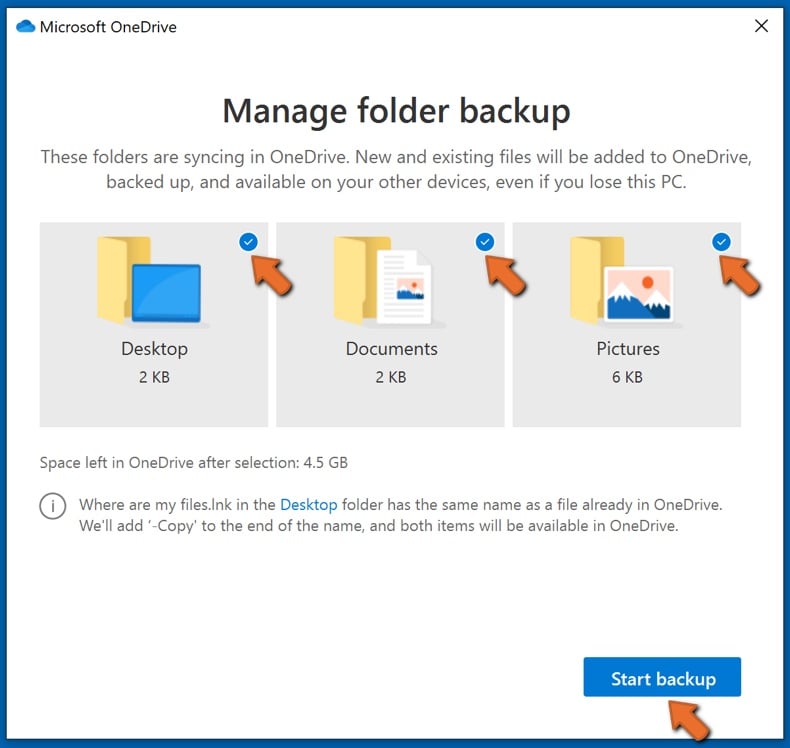

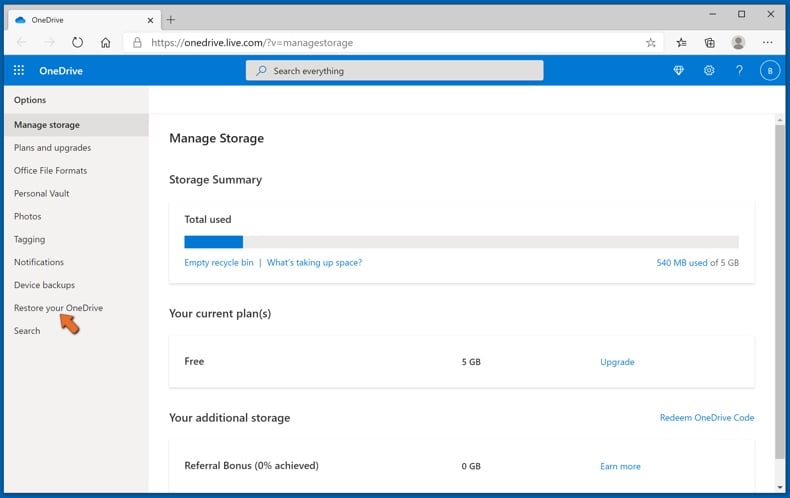

Zalecamy użycie Microsoft OneDrive do tworzenia kopii zapasowej plików. OneDrive pozwala przechowywać swoje osobiste pliki i dane w chmurze, synchronizować pliki na komputerach i urządzeniach mobilnych, umożliwiając dostęp i edytowanie plików ze wszystkich urządzeń z systemem Windows. OneDrive pozwala zapisywać, udostępniać i podgląd plików, uzyskać dostęp do historii pobierania, przenosić, usuwać i zmienić nazwy plików, a także tworzyć nowe foldery i wiele więcej.

Możesz tworzyć kopie zapasowe swoich najważniejszych folderów i plików na komputerze (foldery komputerowe, dokumenty i zdjęcia). Część OneDrive’S Bardziej godne uwagi funkcje obejmują wersję plików, które przechowują starsze wersje plików do 30 dni. OneDrive ma kosz na recykling, w którym wszystkie usunięte pliki są przechowywane przez ograniczony czas. Usunięte pliki nie są liczone jako część użytkownika’alokacja S.

Usługa jest budowana przy użyciu technologii HTML5 i umożliwia przesyłanie plików do 300 MB przez przeciągnięcie i upuszczanie do przeglądarki internetowej lub do 10 GB za pośrednictwem aplikacji Desktop OneDrive. Dzięki OneDrive możesz pobrać całe foldery jako pojedynczy plik zip z maksymalnie 10 000 plików, chociaż może on’t przekracza 15 GB na pojedyncze pobieranie.

OneDrive jest wyposażony w 5 GB bezpłatnej pamięci po wyjęciu z pudełka, z dodatkowymi 100 GB, 1 TB i 6 opcjami pamięci masowej za opłatę opartą na subskrypcji. Możesz uzyskać jeden z tych planów pamięci, kupując dodatkową pamięć osobno lub z subskrypcją Office 365.

Tworzenie kopii zapasowej danych:

Proces kopii zapasowej jest taki sam dla wszystkich typów plików i folderów. Tutaj’S Jak tworzenie kopii zapasowych plików za pomocą Microsoft OneDrive

Krok 1: Wybierz pliki/foldery, które chcesz wykonać kopię zapasową.

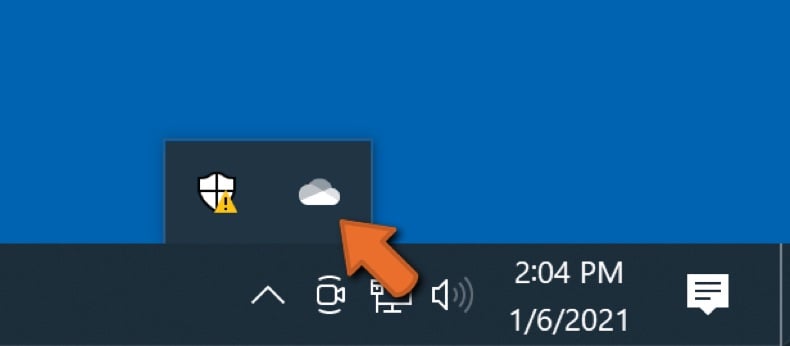

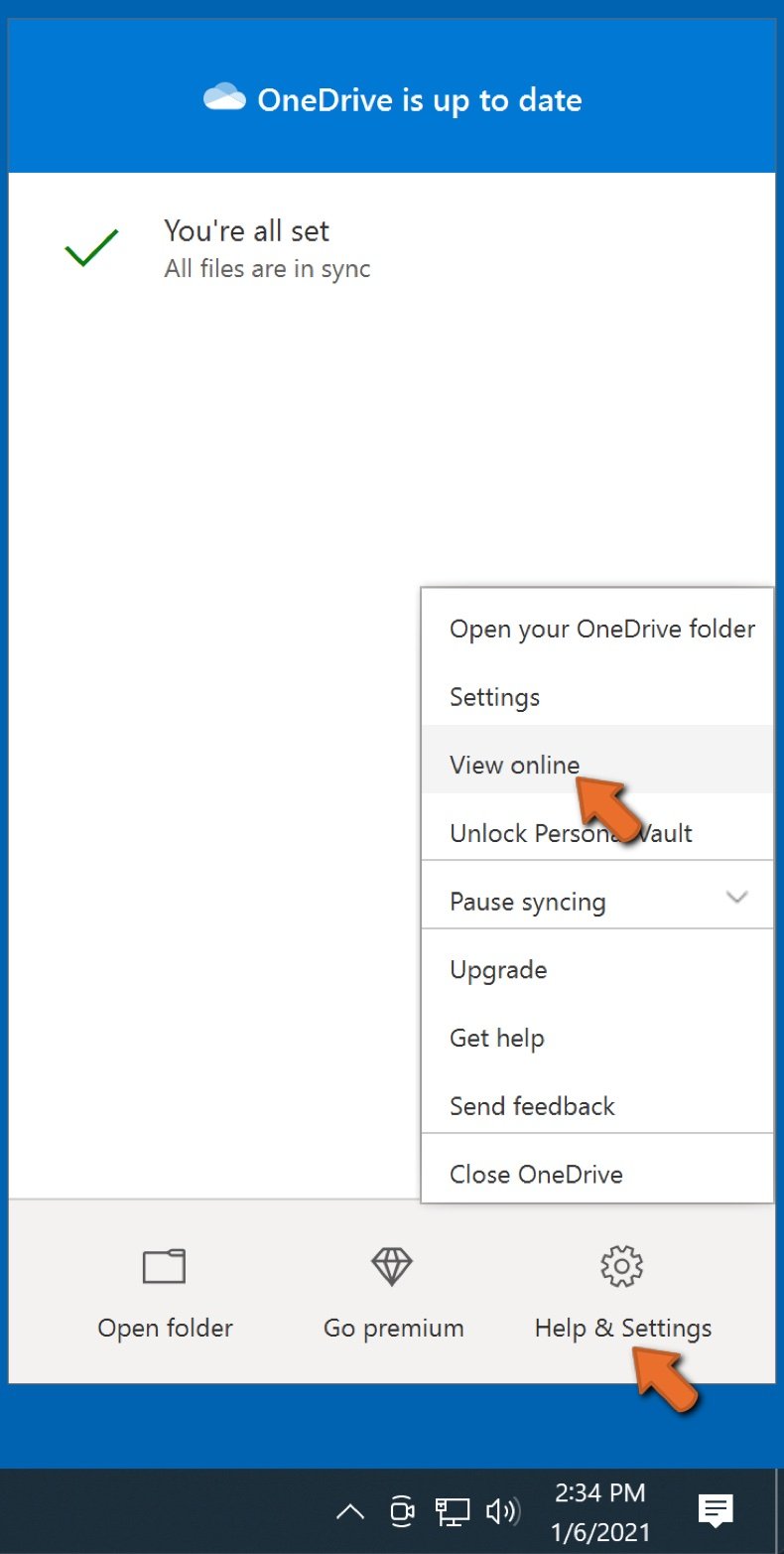

Kliknij Ikona chmury OneDrive otworzyć Menu OneDrive. W tym menu możesz dostosować ustawienia kopii zapasowej pliku.

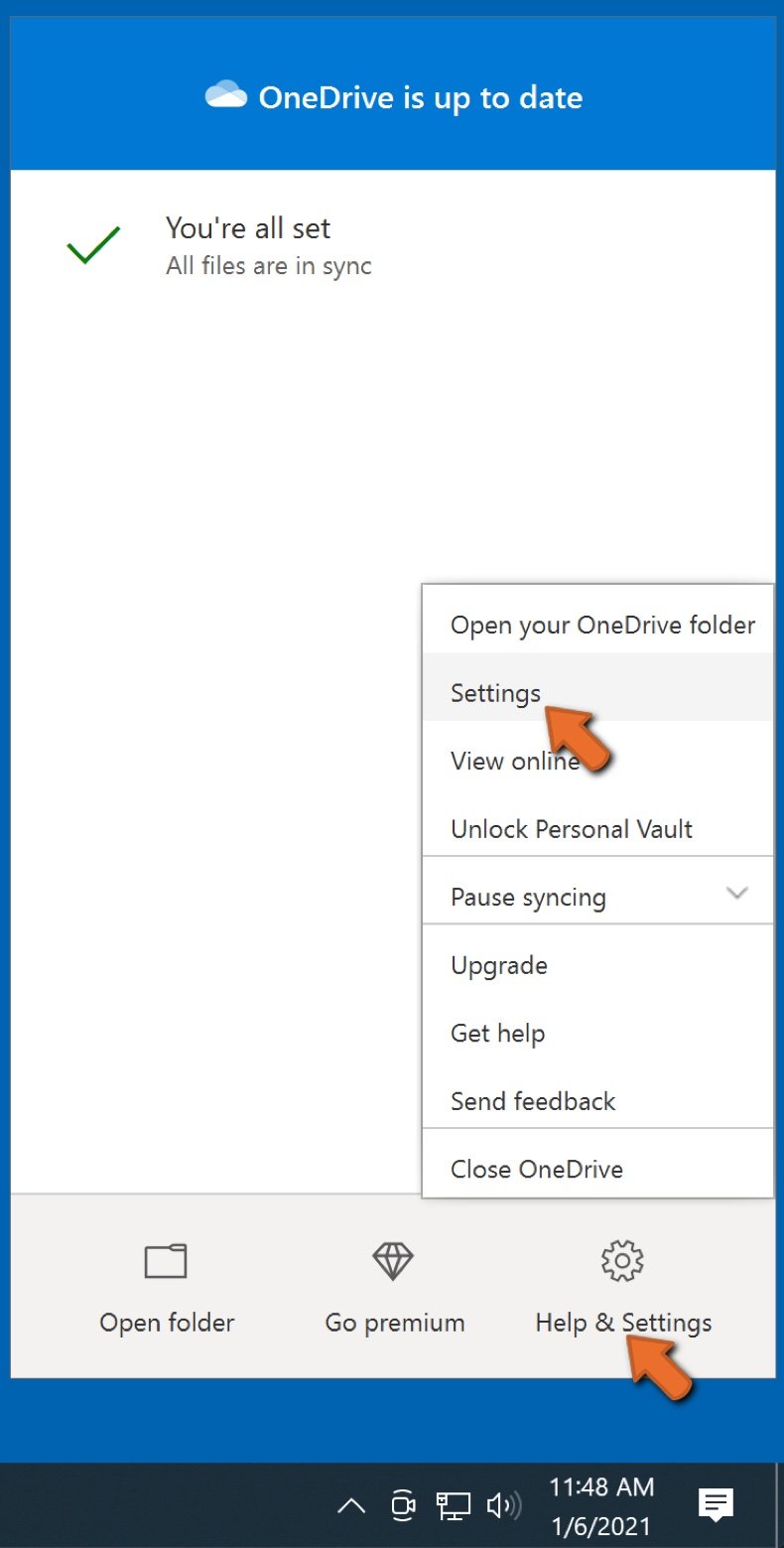

Kliknij Pomoc i ustawienia a następnie wybierz Ustawienia Z rozwijanego menu.

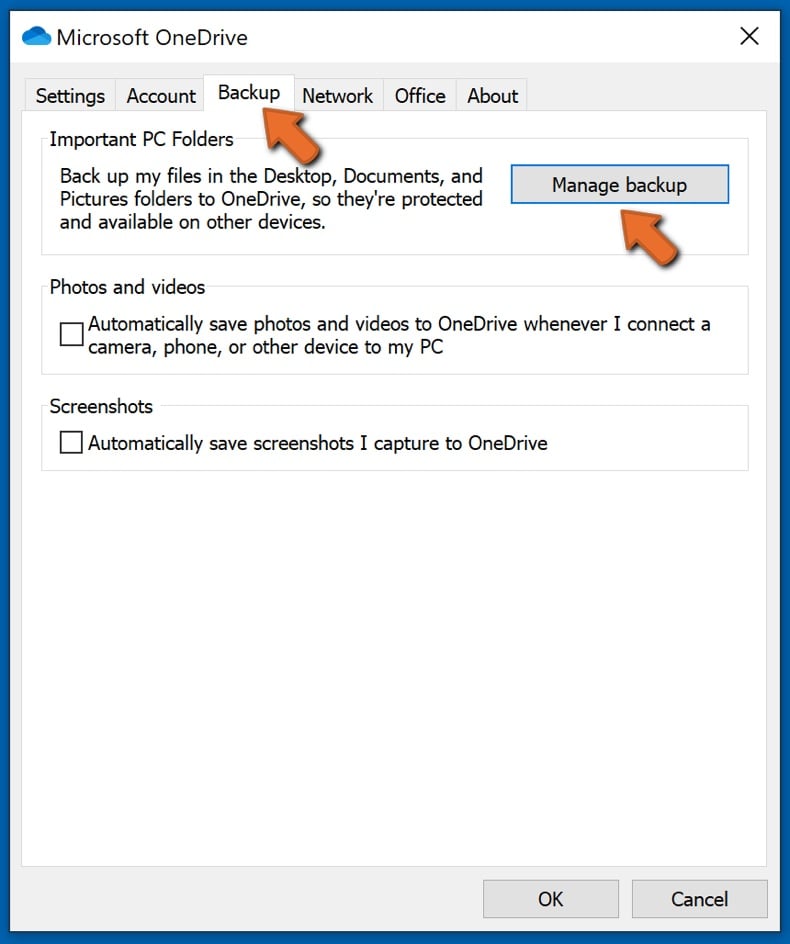

Idź do Karta kopii zapasowej i kliknij Zarządzaj kopią zapasową.

W tym menu możesz wybrać kopię zapasową Pulpit i wszystkie pliki na nim i Dokumenty I Kino znowu foldery ze wszystkimi plikami w nich. Kliknij Rozpocząć tworzenie kopii zapasowych.

Teraz, gdy dodasz plik lub folder w folderach komputerów stacjonarnych i dokumentów i zdjęć, zostaną one automatycznie zapasowe na OneDrive.

Aby dodać foldery i pliki, a nie w lokalizacjach pokazanych powyżej, musisz je dodać ręcznie.

Otwórz eksplorator plików i przejdź do lokalizacji folderu/pliku, który chcesz wykonać kopię zapasową. Wybierz element, kliknij go prawym przyciskiem myszy, i kliknij Kopiuj.

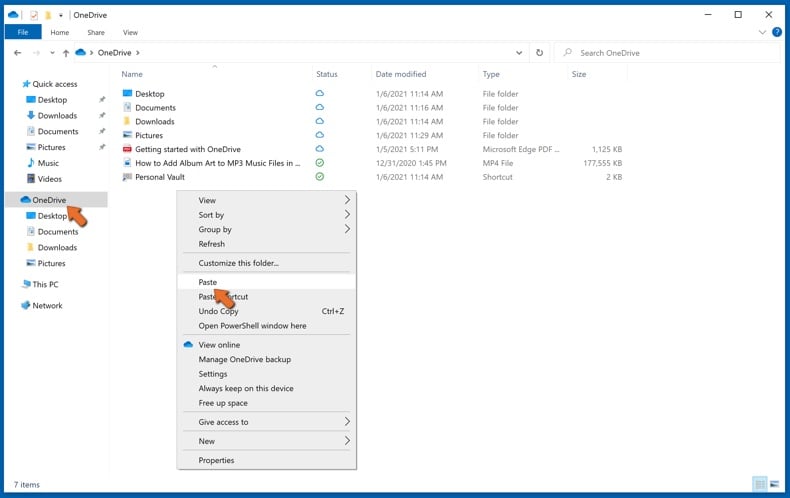

Następnie, Przejdź do OneDrive, kliknij prawym przyciskiem myszy gdziekolwiek w oknie i kliknij Pasta. Alternatywnie możesz po prostu przeciągnąć i upuścić plik do OneDrive. OneDrive automatycznie utworzy kopię zapasową folderu/pliku.

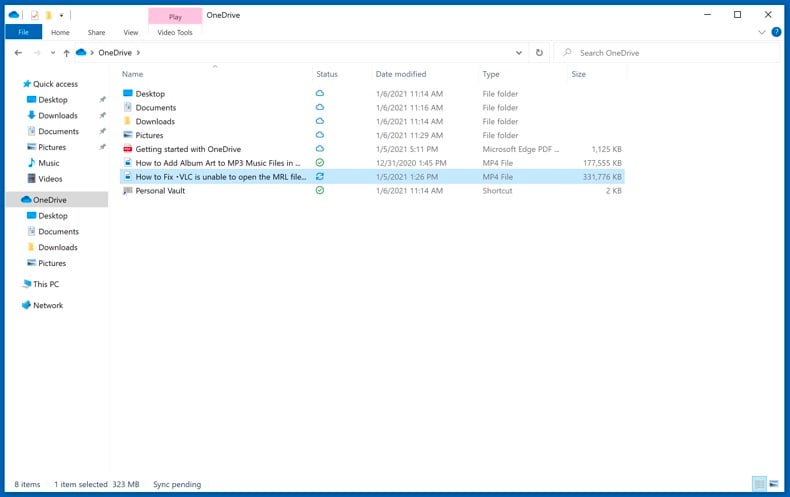

Wszystkie pliki dodane do folderu OneDrive są zapasowe w chmurze. Zielone okrąg ze znakiem kontrolnym w IT wskazuje, że plik jest dostępny zarówno lokalnie, jak i na onedrive i że wersja pliku jest taka sama w obu. Ikona Blue Cloud wskazuje, że plik nie został zsynchronizowany i jest dostępny tylko na OneDrive. Ikona synchronizacji wskazuje, że plik jest obecnie synchronizowany.

Aby uzyskać dostęp do plików znajdujących się tylko na OneDrive Online, przejdź do Pomoc i ustawienia menu rozwijane i wybierz Zobacz online.

Krok 2: Przywróć uszkodzone pliki.

OneDrive upewnia się, że pliki pozostają zsynchronizowane, więc wersja pliku na komputerze jest tą samą wersją w chmurze. Jeśli jednak ransomware zaszyfrowało twoje pliki, możesz skorzystać Onedrive’S HISTORIA wersji funkcja, która pozwoli ci na to Przywróć wersje plików przed szyfrowaniem.

Microsoft 365 ma funkcję wykrywania oprogramowania ransomware, która powiadamia Cię, gdy pliki OneDrive zostały zaatakowane i prowadzą proces przywracania plików. Należy jednak zauważyć, że jeśli nie masz’t mieć opłaconą subskrypcję Microsoft 365, otrzymujesz tylko jedno wykrywanie i odzyskiwanie plików za darmo.

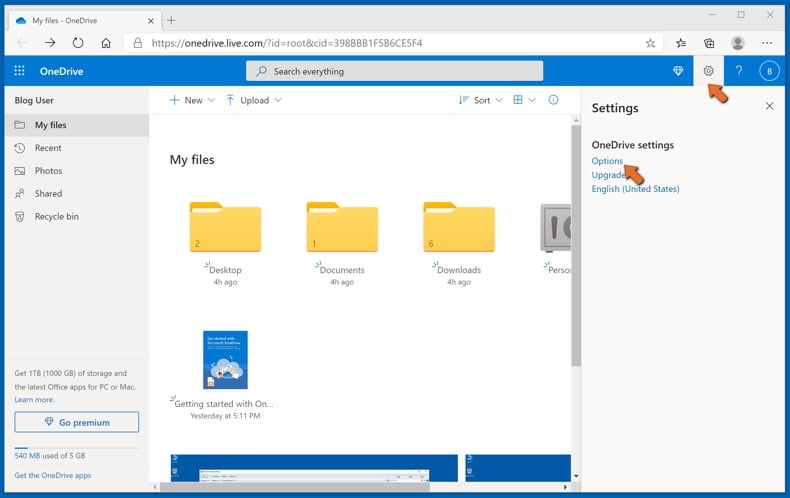

Jeśli twoje pliki OneDrive zostaną usunięte, uszkodzone lub zarażone złośliwym oprogramowaniem, możesz przywrócić całą swoją OneDrive do poprzedniego stanu. Tutaj’S Jak możesz przywrócić całą swoje OneDrive:

1. Jeśli zalogujesz się do konta osobistego, kliknij Ustawienia COG na górze strony. Następnie kliknij Opcje i wybierz Przywróć swoje OneDrive.

Jeśli zalogujesz się do konta pracy lub szkolnej, kliknij Ustawienia COG na górze strony. Następnie kliknij Przywróć swoje OneDrive.

2. Przy przywróceniu strony OneDrive, Wybierz datę z listy rozwijanej. Pamiętaj, że jeśli przywracasz pliki po automatycznym wykryciu oprogramowania ransomware, zostanie dla Ciebie wybrana data przywrócenia.

3. Po skonfigurowaniu wszystkich opcji przywracania plików kliknij Przywrócić cofnąć wszystkie wybrane czynności.

Najlepszym sposobem na uniknięcie szkód związanych z infekcjami oprogramowania ransomware jest utrzymanie regularnych aktualnych kopii zapasowych.

O autorze:

Tomas Meskauskas – badacz ds. Bezpieczeństwa ekspertów, profesjonalny analityk złośliwego oprogramowania.

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Mam ponad 10 lat doświadczenia w różnych firmach związanych z rozwiązywaniem problemów technicznych komputerowych i bezpieczeństwem Internetu. Pracowałem jako autor i redaktor PcRisk.com od 2010 roku. Śledź mnie na Twitterze i LinkedIn, aby być informowanym o najnowszych zagrożeniach bezpieczeństwa online. Skontaktuj się z Tomas Meskauskas.

PCRISC Security Portal jest sprowadzony przez firmę RCS LT. Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa online. Więcej informacji o firmie RCS LT.

Nasze przewodniki usuwania złośliwego oprogramowania są bezpłatne. Jeśli jednak chcesz nas wesprzeć, możesz wysłać nam darowiznę.

O pcrisk

PcRisk to portal bezpieczeństwa cybernetycznego, informujący użytkowników Internetu o najnowszych zagrożeniach cyfrowych. Nasza treść jest dostarczana przez Eksperci ds. Bezpieczeństwa i profesjonalny Badacze złośliwego oprogramowania. Przeczytaj więcej o nas.

Jak zapobiegać infekcji

- Jak ransomware infekowało mój komputer?

- Zapobieganie infekcjom oprogramowania ransomware

- Zgłaszanie oprogramowania ransomware władzom

- Tworzenie kopii zapasowych i odzyskiwania danych

- Jak bezpiecznie korzystać z wiadomości e-mail?

Plik wirusa Format (DJVU Ransomware) – Usuń + przywróć pliki

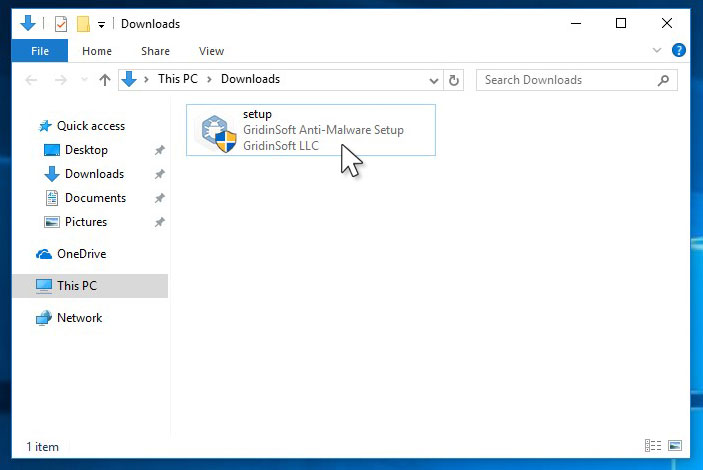

Kiedy mówimy o wtargnięciu nieznanych programów do komputera’S Praca, przysłowie “Ostrzeżne jest przedwczesne” opisuje sytuację tak dokładnie, jak to możliwe. Gridinsoft Anti-Malware to dokładnie narzędzie, które zawsze jest przydatne w twojej zbrojowni: szybkie, wydajne, aktualne. Należy użyć go jako pomocy awaryjnej przy najmniejszym podejrzeniu infekcji.

Dostępna 6-dniowa próba Anti-Malware Gridinsoft.

Eula | Polityka prywatności | Gridinsoft

Subskrybuj nasz kanał telegramowy, aby być pierwszym, który dowie się o wiadomościach i naszych ekskluzywnych materiałach na temat bezpieczeństwa informacji.

Niniejszy przewodnik ma na celu pomóc Ci usunąć wirus formatowy bez konieczności zainicjowania płatności za infekcję usuwania. Jak dodatkowo pomogę w przywróceniu twojego “.format” dokumenty.

Jak szkodliwe jest formatowe oprogramowanie ransomware?

Format można poprawnie podsumować jako wspólną infekcję typu ransomware.

R Ansomware oznacza specjalny rodzaj oprogramowania, które wprowadza niechciane zmiany z twoimi dokumentami, a następnie zmusza cię do zapłaty konkretnej kwoty, aby je przywrócić. Format został po raz pierwszy ujawniony i przeanalizowany przez Michaela Gillespie 1 .

Format należy do rodziny DJVU Ransomware. Jego aktywność jest zasadniczo podobna do innych przedstawicieli tej samej rodziny: Access, Ndarod, Ntuseg. Modyfikuje wszystkie popularne typy plików, szyfruje je. Dlatego ludzie nie mogą używać plików, gdy tylko zostaną zaszyfrowani. Format dodaje jego szczególny “.format” rozszerzenie na wszystkie pliki zmodyfikowane przez niego. Na przykład plik “raport.Doc”, Po szyfrowaniu według formatu zostanie zmienione na “raport.Doc.format”. Gdy tylko szyfrowanie zostanie pomyślnie osiągnięte, format tworzy konkretny dokument tekstowy (“_readme.tekst”) i dodaje go do wszystkich folderów zawierających zaszyfrowane pliki.

Plik tekstowy generowany według formatu z prośbą o zapłatę okupu jest zasadniczo podobny do innych powiadomień wymienionych przez oprogramowanie ransomware należące do rodziny DJVU. Podsumowanie wiadomości polega na tym, że wszystkie pliki są szyfrowane i że jedynym rozwiązaniem do ich przywrócenia jest użycie unikalnego klucza deszyfrowania.

Mechanizm kryptograficzny stosowany przez format nie jest całkowicie zbadany. Jednak zdecydowanie prawdą jest, że właściciele komputerów, których pliki zostały zaszyfrowane, mogą otrzymać konkretny klucz do deszyfrowania, który jest całkowicie odrębny i nie ma innych kopii, które działałyby wyłącznie na twoim urządzeniu. Smutna rzeczywistość jest taka, że nie można przywrócić informacji bez dostępnego unikalnego klucza.

Tak długo, jak Format wykonuje swoją złośliwą aktywność, nie możesz uzyskać dostępu do klucza, który jest przechowywany na odległym serwerze należącym do oszustów, które promują infekcję formatu.

Crooks wspominają, że w celu otrzymania klucza i przywrócenia zmienionych danych płatność powinna zostać wdrożona na ich korzyść, która wynosi 980 USD. Aby uzyskać szczegóły dotyczące płatności, ofiary są zachęcane przez wiadomość do skontaktowania się z oszustami, pisząc e -mail lub za pośrednictwem telegramu.

Alert wskazuje również, że właściciele komputerów muszą skontaktować się z przedstawicielami formatu w ciągu 72 godzin, zaczynając od momentu modyfikacji danych. Zawiadomienie wspomina, że pod warunkiem nawiązania kontaktu w ciągu 72 godzin użytkownicy otrzymają rabat 50%, dlatego kwota okupu zostanie zminimalizowana do 490 USD). Jednak bez względu na wymaganą kwotę, trzymaj się z dala od płacenia okupu!

Czy dobrym pomysłem jest zapłacenie okupu formatu?

Jeśli uważasz, że płacenie żądanego okupu jest jedynym wyjściem, powinienem wspomnieć o kilku przemyśleniach na temat tej decyzji. Przestępcy, którzy stoją za oprogramowaniem ransomware, z pewnością chce, abyś myślał, że zdecydowanie nie ma innej opcji odzyskania informacji.

Zdecydowanie Crooks chcą, aby ransom został przeniesiony za pomocą określonych wstępnie zdefiniowanych kanałów i sekwencji kroków. W rzeczywistości zwykle odbywa się to za pośrednictwem bitcoinów jako głównej waluty transferowej. Zastosowanie bitcoinów jest często preferowaną opcją przez oszustwa cyber.

Biorąc pod uwagę tę osobliwość bitcoinów, często stosują one hake. Technologia tak trudnej do zachodzenia wirtualna waluta jest kluczowym czynnikiem, dla którego prawie wszystkie oszustwa ransomware udaje się pozostać anonimowym po pomyślnym wypełnieniu swoich pożądliwych misji kradnącej pieniądze.

Jednak w wielu przypadkach nawet przeniesienie żądanego okupu może nie pomóc ofiarom wirusa, ponieważ jest całkiem możliwe, że nie otrzymają żadnego klucza do dekurycji plików. Jeśli tak, dobrym rozwiązaniem jest wypróbowanie innych możliwych alternatyw, które mogą być dostępne-płacenie okupu z pewnością nie jest dobrym wyjściem i powinno być ostatnim elementem na liście.

Nie możesz ufać oszustwom online, ponieważ są one’T zaniepokojony tym, co sądzisz o kłopotach z plikami, nawet gdy inicjujesz przeniesienie okupu. Właśnie dlatego płacenie pieniędzy wymaganych przez te oszustwa tak naprawdę nie rozwiązuje twojego problemu. Stąd często ludzie po prostu tracą pieniądze za nic.

Z pewnością polecam, abyś nie skontaktował się z tym oszustem i nie wysyłać środków do ich kieszeni. Zgodnie z tym, nie ma narzędzi, które mogą złamać format ransomware lub przywrócić zaszyfrowane dane. Zatem jedno z prawdziwych rozwiązań w celu odzyskania utraconych danych – tylko za pomocą dostępnych kopii zapasowych.

Straszny alert wymagający od użytkowników na zapłacenie okupu w celu odszyfrowania zakodowanych danych zawiera te frustrujące ostrzeżenia

Powinieneś pamiętać, że sieć dzisiaj jest pełna zagrożeń, które wyglądają dość podobnie do infekcji formatu. Niebezpieczne aplikacje znane jako oprogramowanie ransomware są ogólnie opracowane w celu szyfrowania ważnych plików i wspomnienia o okupie na ukierunkowanym ekranie, aby ostatecznie zmusić ludzi do przeniesienia liczby okupu na relacje oszustów, które rozwijają takie złośliwe oprogramowanie.

Osobliwość wszystkich takich zagrożeń ransomware jest to, że stosują one podobny zestaw działań w celu generowania unikalnego klucza deszyfrowania w celu odzyskania danych szyfrowanych.

Zatem, chyba że oprogramowanie ransomware wciąż jest pod etapem rozwoju lub posiada trudne do śledzenia wady, ręczne odzyskiwanie danych szyfrowanych to rzecz’T naprawdę działać. Jedynym rozwiązaniem zapobiegającym utraty cennych danych jest regularne tworzenie kopii zapasowych kluczowych plików.

Zauważ, że nawet jeśli regularnie utrzymujesz takie kopie zapasowe, należy je umieścić w określonym miejscu bez rozwinięcia, nie są podłączone do głównej stacji roboczej.

Na przykład kopia zapasowa może być przechowywana na dysku flash USB lub alternatywnym zewnętrznym przechowywaniu dysku twardego. Opcjonalnie możesz zapoznać się z pomocy internetowej (w chmurze) pamięci informacyjnej.

Nie trzeba dodać, że podczas przechowywania danych tworzenia kopii zapasowych na wspólnym urządzeniu może być podobnie szyfrowane, a także inne dane.

Z tego powodu lokalizacja kopii zapasowej na głównym urządzeniu z pewnością nie jest dobrym pomysłem.

Jak format atakuje komputer?

Format odnosi się do różnych metod rozpowszechniania swoich korzeni w systemie. Nie jest tak naprawdę jasne, jaką dokładną metodę zastosowano do infiltracji urządzenia.

FORMATUJ ATTACH RANSOMWARE po udanej próbie phishingu.

Nowo jednak są to powszechne wycieki, przez które można go wstrzykiwać do komputera:

- Ukryta instalacja wraz z innymi aplikacjami, zwłaszcza narzędzia, które działają jako darmowe oprogramowanie lub shareware;

- wątpliwy link w e -mailach spamowych prowadzących do instalatora formatu

- Bezpłatne zasoby hostingowe;

- Korzystanie z nielegalnych zasobów peer-to-peer (P2P) do pobierania pirackiego oprogramowania.

Były przypadki, w których wirus formatu został ukryty jako jakieś uzasadnione narzędzie, na przykład w wiadomościach wymagających inicjowania niechcianych aktualizacji oprogramowania lub przeglądarki. Zazwyczaj jest to sposób, w jaki niektóre oszustwa online mają na celu zmuszenie Cię do ręcznego zainstalowania oprogramowania ransomware, co sprawia, że bezpośrednio uczestniczysz w tym procesie.

Z pewnością fałszywa alert aktualizacji nie wskazuje, że faktycznie wstrzykniesz format ransomware. Ta instalacja zostanie ukryta pod pewnym ostrzeżeniem, wspominając, że rzekomo powinieneś zaktualizować Adobe Flash Player lub jakiś inny wątpliwy program.

Oczywiście pęknięte aplikacje również reprezentują szkody. Korzystanie z P2P jest zarówno nielegalne, jak i może skutkować wstrzyknięciem poważnego złośliwego oprogramowania, w tym formatu ransomware.

Podsumowując, co możesz zrobić, aby uniknąć wstrzyknięcia oprogramowania ransomware formatu do urządzenia? Mimo że nie ma 100% gwarancji, że zapobiegnie uszkodzeniu komputera, są pewne wskazówki, które chcę dać, aby zapobiec penetracji formatu. Musisz zachować ostrożność podczas instalowania bezpłatnego oprogramowania już dziś.

Upewnij się, że zawsze czytasz, co oferują instalatorzy oprócz głównego bezpłatnego programu. Trzymaj się z dala od otwarcia wątpliwych załączników e -mailowych. Nie otwieraj plików od nieznanych adresów. Oczywiście, Twój obecny program bezpieczeństwa musi być zawsze aktualizowany.

Złośliwe oprogramowanie nie mówi otwarcie o sobie. Nie zostanie to wymienione na liście twoich dostępnych programów. Jednak zostanie zamaskowany w ramach złośliwego procesu działającego regularnie w tle, zaczynając od momentu uruchomienia komputera.

Wiadomość według Format Ransomware przedstawia następujące frustrujące informacje:

UWAGA! Nie martw się, możesz zwrócić wszystkie swoje pliki! Wszystkie pliki, takie jak zdjęcia, bazy danych, dokumenty i inne ważne, są szyfrowane za pomocą najsilniejszego szyfrowania i unikalnego klucza. Jedyną metodą odzyskiwania plików jest zakup narzędzia deszyfrowania i unikalny klucz dla Ciebie. To oprogramowanie odszyfiera wszystkie zaszyfrowane pliki. Jakie masz gwarancje? Możesz wysłać jeden z zaszyfrowanych plików z komputera, a my odszyfrowaliśmy go za darmo. Ale możemy odszyfrować tylko 1 plik za darmo. Plik nie może zawierać cennych informacji. Możesz uzyskać i sprawdzić przegląd wideo narzędzie deszyfrowane: https: // my.TL/T-2P5WRE5B9F Cena oprogramowania prywatnego i deszyfrowania wynosi 980 USD. Rabat o 50% dostępny Jeśli skontaktujesz się z nami 72 godziny, cena to 490 USD. Pamiętaj, że nigdy nie przywrócisz danych bez płatności. Sprawdź folder e-mail „Spam” lub „śmieci”, jeśli nie otrzymasz odpowiedzi więcej niż 6 godzin. Aby uzyskać to oprogramowanie, musisz napisać na naszym e-mailu: [email protected] Reserve E-mail, aby skontaktować się z nami: [email protected] nasze konto telegram: @Datarestore oznacz dane Przywróć swój osobisty identyfikator: xxxxxxxxxxxxxxxxxxxxxxxxxxxxx

Poniższy obraz zawiera jasną wizję tego, jak pliki z “.format” Rozszerzenie wygląda jak:

Przykład kryptowanych .Pliki formatowe

Jak usunąć infekcję formatową?

Oprócz kodowania ofiary’Pliki S, wirus formatu również zaczął instalować Azorult Spyware na komputerze w celu kradzieży poświadczeń konta, portfeli kryptowalut, plików komputerowych i innych.

Powody, dla których poleciłbym Gridinsoft 2

To doskonały sposób radzenia sobie z rozpoznawaniem i usuwaniem zagrożeń-za pomocą Gridinsoft Anti-Malware. Ten program skanuje Twój komputer, znajdzie i zneutralizuje wszystkie podejrzane procesy 3 .

Pobierz Gridinsoft Anti-Malware.

Możesz pobrać Gridinsoft Anti-Malware, klikając poniższy przycisk:

Uruchom plik konfiguracyjny.

Po zakończeniu pobierania pliku konfiguracji kliknij dwukrotnie instalacja-anmalware-Fix.exe plik do instalacji anty-malware Gridinsoft na komputerze.

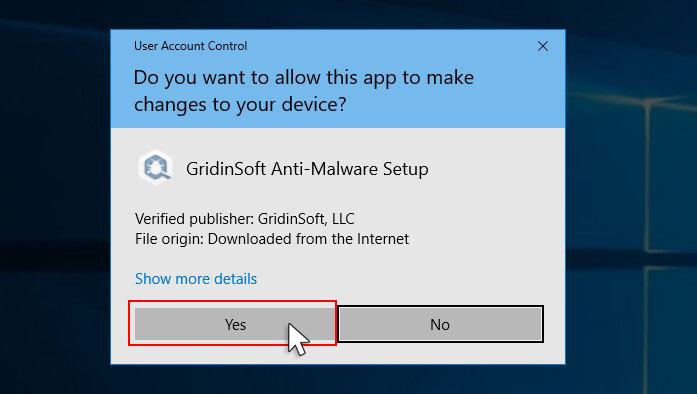

Jakiś Kontrola konta użytkownika prosząc o to, aby umożliwić Gridinsoft Anti-Malware na wprowadzenie zmian w urządzeniu. Więc powinieneś kliknąć “Tak” kontynuować instalację.

Naciskać “zainstalować” przycisk.

Po zainstalowaniu anty-malware automatycznie uruchomi.

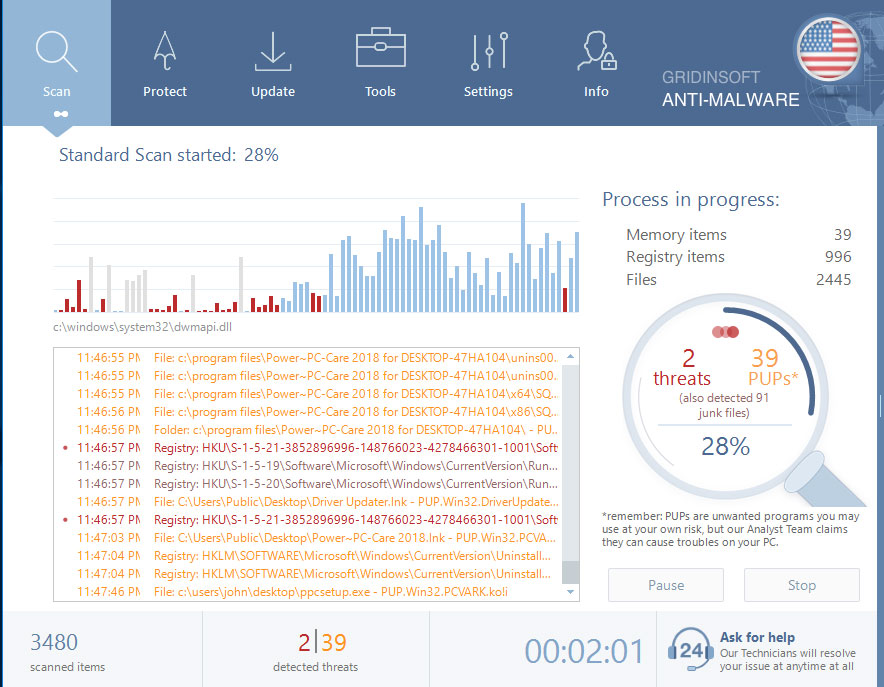

Poczekaj, aż skanowanie anty-malware.

Gridinsoft Anti-Malware automatycznie rozpocznie skanowanie komputera pod kątem infekcji formatowych i innych złośliwych programów. Proces ten może potrwać 20-30 minut, więc sugeruję okresowe sprawdzenie statusu procesu skanowania.

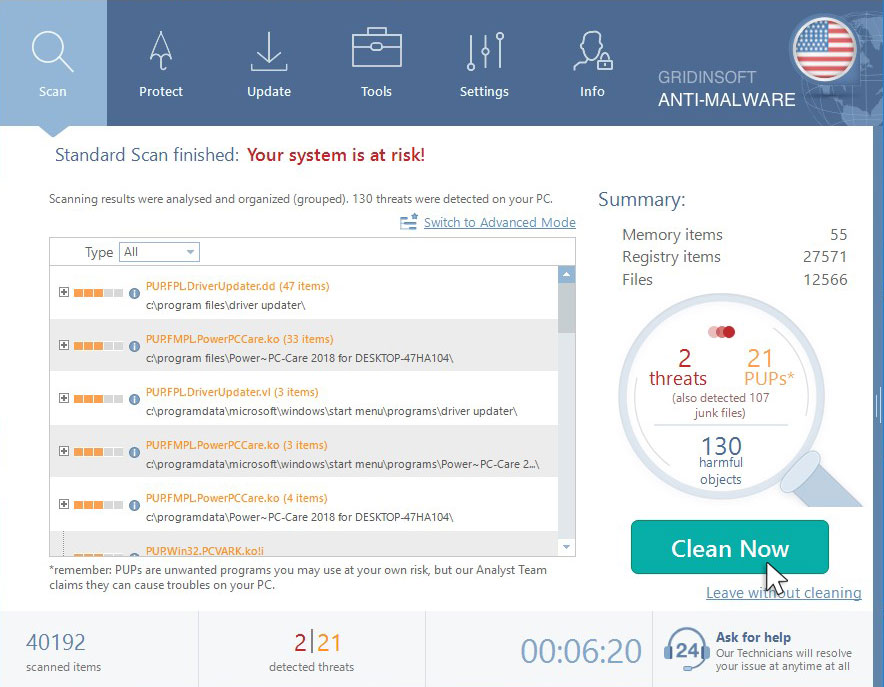

Kliknij “Teraz czyszcz”.

Po zakończeniu skanu zobaczysz listę infekcji, które wykrył Gridinsoft. Aby je usunąć, kliknij “Teraz czyszcz” przycisk w prawym rogu.

Jak odszyfrować .Pliki formatowe?

Specjalisty ds. Szyfrowania Michael Gillespie (USA) udało się stworzyć swój dekoder dla niektórych wersji i wariantów tego rodzinnego ransomware (Access, NDarod, Ntuseg i in.).

Działa, gdy wirus formatu użył klucza offline do szyfrowania.

Możesz pobrać bezpłatne narzędzie do deszyfrowania tutaj: StopdeCrypter. To narzędzie zawiera bruteforcer tylko dla wariantów, które używają szyfrowania XOR, prostego symetrycznego szyfru, który jest stosunkowo łatwy do rozbicia. Narzędzie do odszywania wymaga ofiar dostarczenia zaszyfrowanej i oryginalnej pary plików większych niż 150 kb.

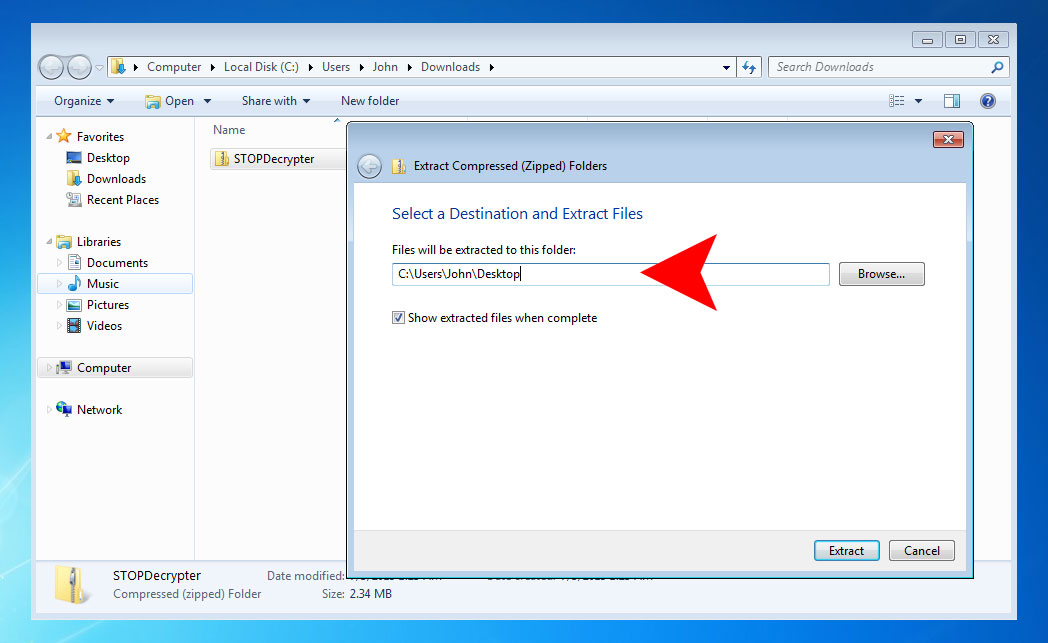

Pobierz narzędzie StopDecrypter:

Wyodrębnij narzędzie StopdeCrypter do folderu komputerowego:

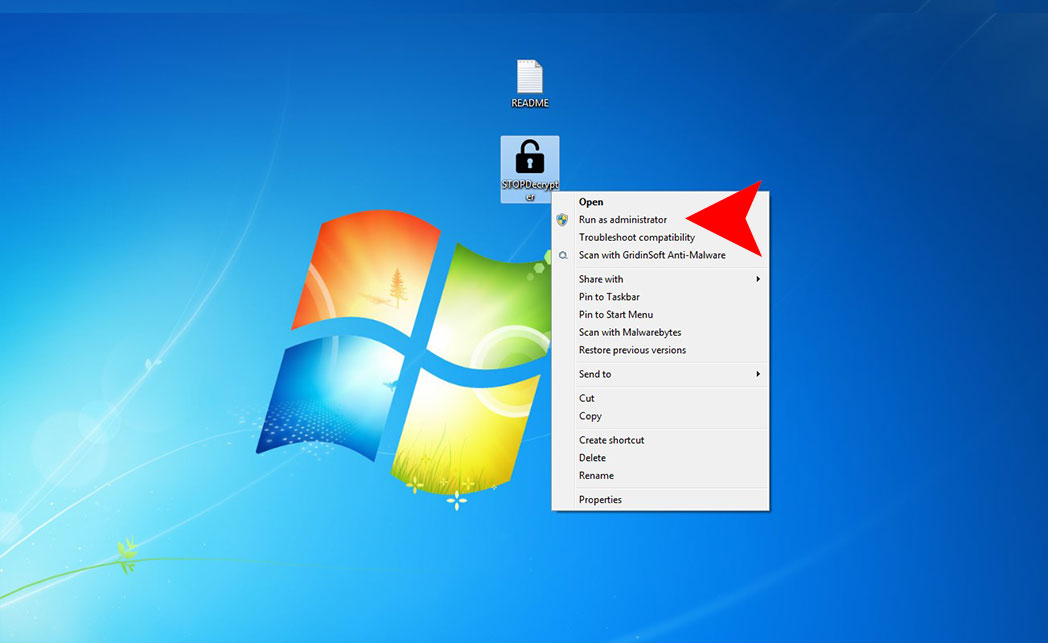

Uruchom narzędzie StopdeCrypter:

Pamiętaj: Stopdecrypter powinien być uruchomiony jako administrator z komputera.

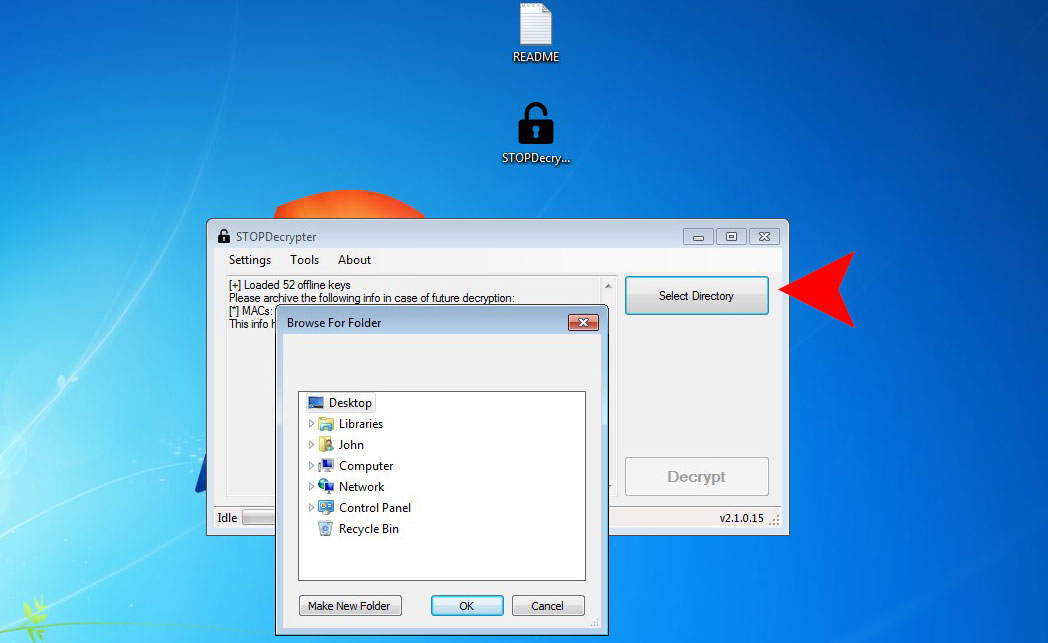

Wybierz folder i naciśnij “Odszyfrować” przycisk:

Co następne?

Jeśli przewodnik nie’t pomóż ci usunąć Infekcja formatowa, Pobierz gridinsoft anty-malware, które poleciłem. Ponadto zawsze możesz mnie zapytać w komentarzach o uzyskanie pomocy. Powodzenia!