Czy Twoja zapora jest godną pierwszą linią obrony dla Twojej sieci

Będziesz mógł konfigurować i zarządzać powiadomieniami powiadomień i powiadomień z pulpitu nawigacyjnego w zakresie oprogramowania zapory. Zazwyczaj większość sprzętu zapory ogniowej można skonfigurować do wysyłania powiadomień za pośrednictwem wiadomości e -mail lub wiadomości tekstowej.

Zapory bezpieczeństwa: jak chronić swoją sieć przed hakowaniem zapory

Środki bezpieczeństwa zapory ogniowej są jednym z najbardziej podstawowych narzędzi do ochrony cyber. Zapory ogniowe bezpieczeństwa sieci filtrują nadchodzący ruch, aby zapobiec pobieraniu złośliwych plików i blokujących dostęp do wrażliwych systemów.

W nowoczesnych architekturach bezpieczeństwa jest wiele rodzajów zapory ogniowej. Niestety, cyberprzestępcy mają również duże doświadczenie w ich obejściu. Wielu atakujących wie, jak złamać zaporę – a niektóre zagrożenia poufne mogą ich całkowicie ominąć.

W jaki sposób zapory są przydatne w zapewnieniu bezpieczeństwa sieciowego?

Jak wspomniano wcześniej, zapory bezpieczeństwa sieci są przydatne jako rodzaj filtra dla przychodzącego ruchu sieciowego. Te zapory ogniowe znajdują się na obwodzie sieci, skanując przychodzące pakiety danych w poszukiwaniu potencjalnych problemów, które mogą wskazywać na zagrożenie cybernetyczne. Szczególny sposób, w jaki te zapory szukają złośliwych pakietów danych, różni się w zależności od typu zapory.

Na przykład prosta zapora filtrowania pakietów może po prostu sprawdzić podstawowe metadane docelowe/pochodzenia pod kątem pakietu przychodzącego, nie patrząc na zawartość pakietu. Tymczasem zapory ogniowe na poziomie obwodu mogą sprawdzić protokoły uścisku pakiet (ponownie, bez sprawdzania rzeczywistych danych w pakiecie). Zapory ogniowe kontroli głębokich patrzą na zawartość pakietu danych, aby sprawdzić złośliwe oprogramowanie i inne problemy, co jest lepsze w przypadku znalezienia złośliwego oprogramowania, ale ma wyższe losowanie zasobów, które pasują.

Po zainstalowaniu jako filtr obwodowy w sieci, narzędzia bezpieczeństwa zapory wszystkich typów mogą mieć kluczową rolę w utrzymywaniu przypadkowych prób włamania się do sukcesu. Po zainstalowaniu w poszczególnych punktach końcowych bezpieczeństwa sieci, zapory ogniowe mogą stworzyć silną wewnętrzną segmentację, która pomaga spowolnić atakujących, które są już w sieci (na przykład w przypadku ataków wtajemniczonych).

Co chronią narzędzia bezpieczeństwa zapory ogniowej?

Różne rodzaje zaporników zapewnią ochronę przed różnymi rzeczami. Niektóre rzeczy, przed którymi mogą chronić narzędzia bezpieczeństwa zapory ogniowej, obejmują:

- Wstawienie złośliwego oprogramowania: Zapory ogniowe z głębokiej kontroli pakietów mogą być niezwykle przydatne do identyfikacji i zatrzymywania prób instalacji złośliwego oprogramowania z zewnętrznych źródeł.

Ważne jest, aby pamiętać, że są to tylko kilka przykładów rodzajów zagrożeń, które zapobiegają zapobieganiu zaporom bezpieczeństwa sieciowym. Jednak każdy z tych przypadków użycia wymaga określonego rodzaju konfiguracji zapory – i żaden nie jest odporny na techniki omijania zapory.

Co nie może chronić zapory ogniowej?

Choć przydatne jako podstawowa miara bezpieczeństwa cybernetycznego, Network Firewall Security Tools. W rzeczywistości napastnicy spędzili lata, zastanawiając się, sposoby na ominięcie sieci sieciowych i opartych na urządzeniach za pomocą sprytnych taktyk lub wyczynów.

Niektóre przykłady rzeczy, przed którymi zapory ogniowe nie mogą chronić (przynajmniej nie 100%) obejmują:

- Ataki phishingowe: Większość organizacji jest podatna na ataki phishingowe, w których cyberprzestępcy używają wiadomości e -mail lub mediów społecznościowych, aby oszukać ludzi do pobierania złośliwego oprogramowania, zatwierdzania fałszywych faktur lub poddania się poufnym danemu.

- Złośliwe użycie autoryzowanych kont/urządzeń: Zapory ogniowe często nie są zaprojektowane w celu ochrony przed osobą korzystającą z legalnego konta użytkownika i/lub wstępnie zarejestrowanego urządzenia dostępu w złośliwy sposób.

- Ataki rozproszone usługi odmowy (DDOS): Środki bezpieczeństwa zapory mogą zrobić tylko tyle w obliczu ataku DDOS zaprojektowanego w celu przeciążenia ich możliwości.

- Nieznane exploity/luki: Wcześniej exploity i luki w zaporze w zaporze lub aktywach sieciowych, które chroni, mogą być wykorzystywane przez atakujących do naruszenia sieci.

- Bezpośredni dostęp fizyczny: Jeśli cyberprzestępstwo może fizycznie uzyskać dostęp do komputera, serwera lub danych przechowywania danych, żadna ilość rozwiązań zapory bezpieczeństwa sieci nie wystarczy, aby chronić informacje.

Aby odpowiedzieć na pytanie: „Czy zapory ogniowe mogą być zhakowane?„Krótka odpowiedź brzmi:„ Tak.„Niestety, są cyberprzestępcy, którzy wiedzą, jak zhakować zaporę lub ominąć ją do osiągnięcia swoich celów.

Jak chronić przed atakami zapory ogniowymi

Chociaż istnieje wiele środków, które możesz podjąć, aby zwiększyć bezpieczeństwo sieci, oto kilka kluczowych kroków, które możesz pójść, aby chronić przed atakami zapory:

- Regularnie aktualizuj oprogramowanie zapory, aby upewnić się, że ma najnowsze łatki bezpieczeństwa, aby naprawić znane luki.

- Włącz rejestrowanie i monitorowanie zapory w celu wykrycia wszelkich nieautoryzowanych prób dostępu lub niezwykłej aktywności.

- Wdrożyć silne i złożone hasła do konta administratora zapory, aby zapobiec nieautoryzowanemu dostępowi.

- Użyj uwierzytelniania wieloczynnikowego, aby dodać dodatkową warstwę bezpieczeństwa do zapory.

- Rozważ użycie zapory nowej generacji, która łączy tradycyjne możliwości zapory z zaawansowanymi funkcjami, takimi jak wykrywanie i zapobieganie wtargnięciu, kontrola głębokiej pakietu i filtrowanie na poziomie aplikacji.

- Regularnie oceń i aktualizuj zasady zapory, aby upewnić się, że są one zgodne z wymogami bezpieczeństwa Twojej organizacji.

- Zaszypuj ruch sieciowy za pomocą VPNS w celu ochrony danych przesyłanych przez niezaufane sieci.

- Trenuj swoich pracowników w zakresie najlepszych praktyk cyberbezpieczeństwa, w tym sposobu identyfikacji i zgłaszania prób phishingowych.

- Wdrożyć segmentację sieci, aby ograniczyć wpływ potencjalnego naruszenia i zapobiec ruchowi boczne w sieci.

- Regularnie tworzyć kopię zapasową ważnych danych i przetestuj proces przywracania, aby upewnić się, że możesz odzyskać w przypadku naruszenia.

Podążając za tymi krokami i zachowując czujność, możesz znacznie poprawić odporność swojej sieci w stosunku do zapasów.

Czy Twoja zapora jest godną pierwszą linią obrony dla Twojej sieci

Będziesz mógł konfigurować i zarządzać powiadomieniami powiadomień i powiadomień z pulpitu nawigacyjnego w zakresie oprogramowania zapory. Zazwyczaj większość sprzętu zapory ogniowej można skonfigurować do wysyłania powiadomień za pośrednictwem wiadomości e -mail lub wiadomości tekstowej.

Zapory bezpieczeństwa: jak chronić swoją sieć przed hakowaniem zapory

Środki bezpieczeństwa zapory ogniowej są jednym z najbardziej podstawowych narzędzi do ochrony cyber. Zapory ogniowe bezpieczeństwa sieci filtrują nadchodzący ruch, aby zapobiec pobieraniu złośliwych plików i blokujących dostęp do wrażliwych systemów.

W nowoczesnych architekturach bezpieczeństwa jest wiele rodzajów zapory ogniowej. Niestety, cyberprzestępcy mają również duże doświadczenie w ich obejściu. Wielu atakujących wie, jak złamać zaporę – a niektóre zagrożenia poufne mogą ich całkowicie ominąć.

Do czego są przydatne, jeśli można je naruszyć? Kiedy nie są’T zapory przydatne? Jak działa hakowanie zapory ogniowej? Co najważniejsze, co możesz zrobić, aby chronić przed hakerami i zagrożenia, jakie stwarzają dla Ciebie bezpieczeństwo sieci zapory?

W jaki sposób zapory są przydatne w zapewnieniu bezpieczeństwa sieciowego?

Jak wspomniano wcześniej, zapory bezpieczeństwa sieci są przydatne jako rodzaj filtra dla przychodzącego ruchu sieciowego. Te zapory ogniowe znajdują się na obwodzie sieci, skanując przychodzące pakiety danych w poszukiwaniu potencjalnych problemów, które mogą wskazywać na zagrożenie cybernetyczne. Szczególny sposób, w jaki te zapory szukają złośliwych pakietów danych, różni się w zależności od zapory’typ s.

Na przykład prosta zapora filtrowania pakietów może po prostu sprawdzić podstawowe metadane docelowe/pochodzenia dla pakietu przychodzącego, nie patrząc na pakiet’Slist treści. Tymczasem zapory ogniowe na poziomie obwodu mogą sprawdzić pakiet’Protokoły uścisku dłoni (ponownie, bez sprawdzania rzeczywistych danych w pakiecie). Zapory ogniowe kontroli głębokich patrzą na zawartość pakietu danych, aby sprawdzić złośliwe oprogramowanie i inne problemy, co jest lepsze w przypadku znalezienia złośliwego oprogramowania, ale ma wyższe losowanie zasobów, które pasują.

Po zainstalowaniu jako filtr obwodowy w sieci, narzędzia bezpieczeństwa zapory wszystkich typów mogą mieć kluczową rolę w utrzymywaniu przypadkowych prób włamania się do sukcesu. Po zainstalowaniu w poszczególnych punktach końcowych bezpieczeństwa sieci, zapory ogniowe mogą stworzyć silną wewnętrzną segmentację, która pomaga spowolnić atakujących, które są już w sieci (na przykład w przypadku ataków wtajemniczonych).

Co chronią narzędzia bezpieczeństwa zapory ogniowej?

Różne rodzaje zaporników zapewnią ochronę przed różnymi rzeczami. Niektóre rzeczy, przed którymi mogą chronić narzędzia bezpieczeństwa zapory ogniowej, obejmują:

Wstawienie złośliwego oprogramowania. Zapory ogniowe z głębokiej kontroli pakietów mogą być niezwykle przydatne do identyfikacji i zatrzymywania prób instalacji złośliwego oprogramowania z zewnętrznych źródeł.

To’Ważne jest, aby zauważyć, że są to tylko kilka przykładów rodzajów zagrożeń, które mogą pomóc zapobiec zaporom bezpieczeństwa sieci. Jednak każdy z tych przypadków użycia wymaga określonego rodzaju konfiguracji zapory – i żaden nie jest odporny na techniki omijania zapory.

Co może’T zapora chroni przed?

Choć przydatne jako podstawowa miara bezpieczeństwa cybernetycznego, Network Firewall Security Tools. W rzeczywistości napastnicy spędzili lata, zastanawiając się, sposoby na ominięcie sieci sieciowych i opartych na urządzeniach za pomocą sprytnych taktyk lub wyczynów.

Kilka przykładów rzeczy, które mogą zapory ogniowe’t chron przed (przynajmniej nie 100%) obejmuje:

Ataki phishingowe

W większości organizacji ludzie są najsłabszymi powiązaniami w łańcuchu bezpieczeństwa cybernetycznego – a cyberprzestępcy to wiedzą. Tak więc rozpoczynają ataki phishingowe na osoby w Twojej sieci, które korzystają z wiadomości e -mail lub mediów społecznościowych, aby oszukać ludzi do pobierania złośliwego oprogramowania, zatwierdzania fałszywych faktur lub rezygnacji z poufnych danych.

Złośliwe użycie autoryzowanych kont/urządzeń

Większość zaporników jest skonfigurowana do obrony przed zagrożeniami zewnętrznymi. Tak więc często nie są’T gotowy do ochrony przed osobą korzystającą z legalnego konta użytkownika i/lub wstępnie zarejestrowanego urządzenia dostępu w złośliwy sposób. Wewnętrzne zapory ogniowe mogą pomóc w ograniczeniu tego, ale muszą być starannie skonfigurowane, aby powstrzymać złośliwe użycie, jednocześnie umożliwiając legalny ruch w celu uzyskania niezakłóconego.

Ataki rozproszone usługi odmowy (DDOS)

Ataki DDOS mają na celu przytłoczenie obrony cyberbezpieczeństwa poprzez samą wagę objętości (lub poprzez wykorzystanie niektórych exploitów w celu przeciążenia systemów docelowych). Podczas gdy niektóre zapory ogniowe mogą skutecznie obniżyć ruch bez nadmiernego wpływu na wydajność sieci, inne mogą faktycznie pogorszyć ataki DDOS, próbując szczegółowo zbadać każdy pakiet danych. W obu przypadkach środki bezpieczeństwa zapory mogą zrobić tylko tyle w obliczu ataku zaprojektowanego w celu przeciążenia ich możliwości.

Nieznane exploitity/luki

Jeśli wcześniej występują exploits i luki w zaporze, lub w zasobach sieciowych’S Ochrona, wówczas atakujący mogą użyć ich do naruszenia sieci. Właśnie dlatego testy podatności i zarządzanie są tak kluczowe dla bezpieczeństwa cybernetycznego.

Bezpośredni dostęp fizyczny

Jeśli cyberprzestępstwo może przejść prosto do komputera, serwera lub pamięci danych i przyjmować go, żadna ilość rozwiązań zapory bezpieczeństwa sieci nigdy nie wystarczy, aby chronić Twoje informacje.

Aby odpowiedzieć na pytanie: “Czy można zhakować zapory ogniowe?” Krótka odpowiedź brzmi: “Tak.” Niestety, jest zbyt wiele cyberprzestępców, którzy wiedzą, jak zhakować zaporę lub jak całkowicie ją ominąć, aby osiągnąć swoje cele.

Jak chronić przed atakami zapory ogniowymi

Podczas gdy istnieje wiele sztuczek hakowania lub omijania zapory, z których cyberprzestępcy mogą użyć do przerwania lub omijania sieci sieciowych, co nie’t you you’całkowicie bezradny i że powinieneś’T. Zamiast tego’jest ważne, aby rozpoznać ryzyko, z którym się stanie i podjęcie proaktywnych środków w celu ich ograniczenia.

Chociaż nie ma niezawodnego rozwiązania, które w 100% gwarantuje’Nigdy nie stoi przed naruszeniem cyberbezpieczeństwa, są pewne rzeczy, które możesz zrobić, aby zarządzać swoimi lukami i ryzykiem. Niektóre konkretne rzeczy, które możesz zrobić, aby ograniczyć ryzyko, obejmują:

Korzystanie z wielu roztworów zapory na różnych poziomach

Nikt zapora, bez względu na to, jak solidne, nigdy nie będzie dowodem na wszystkie ataki. Tak więc, tworząc dogłębną strategię obrony, która podziela Twoją sieć i aplikacje, rozważ użycie wielu rozwiązań zapory’t Pracuj przeciwko wszystkich sieciach sieciowych.

Pozostań na bieżąco z łatami/aktualizacjami bezpieczeństwa

Wiele ataków wykorzystuje znane luki w popularnym oprogramowaniu i narzędziach bezpieczeństwa. Te luki często mają łatki bezpieczeństwa, które rozwiązują problem, ale wiele organizacji stoi za harmonogramem ich zastosowania (co powoduje, że organizacja jest podatna na)). Stosując łatki bezpieczeństwa do oprogramowania do ochrony hakerów, możesz łatwiej wytrzymać cyberprzestępcy.

Ustaw silne zasady haseł i uwierzytelnianie wieloczynnikowe

Przejmowane konta użytkowników są wspólnym narzędziem dla atakujących do ominięcia narzędzi bezpieczeństwa zapory. Tak więc utrudnienie kradzieży i użycia poświadczeń konta może pomóc ograniczyć ryzyko naruszenia. Ustawienie silnych zasad haseł (długość 8+ znaków, litery wrażliwe na przypadki, dodanie znaków specjalnych itp.) i zastosowanie uwierzytelniania wieloczynnikowego może pomóc w zapobieganiu porwaniu konta.

Regularnie przeprowadzanie testów penetracji

Testy penetracyjne mogą pomóc zidentyfikować wcześniej luki w zabezpieczeniach w aplikacjach i zaporach, których korzysta Twoja organizacja. Po odkryciu możesz zacząć podejmować kroki w celu zamknięcia tych luk bezpieczeństwa (mam nadzieję, że zanim atakujący będzie w stanie z nich skorzystać). Niektóre wspólne środki obejmują zastosowanie niestandardowych łat do kodu oprogramowania i reguł zapory ogniowej lub zastąpienie wrażliwego rozwiązania czymś, co jest lepiej chronione.

To tylko kilka potencjalnych poprawek dla różnych sposobów, w jakie hakerzy mogą ominąć bezpieczeństwo zapory. Potrzebujesz pomocy optymalizacji strategii bezpieczeństwa cybernetycznego? Skontaktuj się z zespołem Compuquip już dziś!

Czy Twoja zapora jest godną pierwszą linią obrony dla Twojej sieci?

Czy Twoja zapora jest godną pierwszą linią obrony dla Twojej sieci?

Zapory ogniowe dostarczają widoczności Who, co, gdzie i kiedy próby cyberatak.

Czy Twoja zapora jest godną pierwszą linią obrony dla Twojej sieci?

Zapory ogniowe dostarczają widoczności Who, co, gdzie i kiedy próby cyberatak. 2022-06-06 2022-07-29 https: // blog.Shi.com/wp-content/uploads/2023/02/shilogo_resourcehub_outLines-Primary-for-hub_primary_digital.PNG The Shi Resource Hub https: // blog.Shi.com/wp-content/uploads/2022/05/meh_firewall_blogimg_02may22__982x737.PNG 200px 200px

Czas czytania: 4 minuty

Każda strona internetowa lub aplikacja z klientami całkowicie otwarta dla publiczności będzie być zaatakowanym.

Patrząc na bezpieczeństwo sieciowe, zapory ogniowe działają jako kluczowa pierwsza linia obrony w identyfikowaniu tego, kto robi to, gdzie i kiedy. Zapory ogniowe postępowały od pierwszych dni po prostu blokowania adresów IP i ograniczenia dostępu do określonych stron internetowych. Jeśli chcesz zmaksymalizować swoją organizację’Sieć w zakresie cyberbezpieczeństwa, spójrz na nowoczesne zapory ogniowe jako sposób na oferowanie większej liczby funkcji bezpieczeństwa, które zapewniają lepszą widoczność i ochronę Twojej sieci.

Tworzenie odpowiedniego programu bezpieczeństwa sieciowego z myślą o zaporach

Dobrze zarobiony program bezpieczeństwa sieci wymaga więcej warstw ochrony niż to, co może zapewnić seria zapór ogniowych. Jednak zapory ogniowe tworzą wstępny obwód zaufania, który uważa, że wszystko w środku jest bardziej zaufane niż to, co jest filtrowane.

Podczas gdy zapory ogniowe mogą’t Zidentyfikuj 100% złośliwych treści, dostarczają niezbędnych wskazówek na temat tego, co się stało, więc osoby zarządzające Twoją organizacją’Program bezpieczeństwa sieci S może spojrzeć wstecz i mieć widoczność, jak wprowadzić ulepszenia. Zapora może nie obsługiwać programu bezpieczeństwa’S same prowadzenie rekordów, ale może działać z innymi rozwiązaniami, aby to zrobić. Na przykład rozwiązanie zapory ogniowej i punktu końcowego przesyła telemetrię złośliwych czynności do scentralizowanego drewna lub SIEM. Stamtąd inteligentne mechanizmy zagrożenia mogą korelować i wzbogacić wydarzenia prowadzące do tego punktu.

Kto, co, gdzie i kiedy?

Jeśli w Twojej organizacji odbywa się złośliwa aktywność, musisz wiedzieć, kto ją wywołał, jaki był złośliwy ładunek, skąd pochodzi, a kiedy to się stało. Czy Twoi użytkownicy są oszukani, aby kliknąć link? Czy pracownicy pobierają złośliwe treści? Być może ktoś odpowiedział na e -mail phishing, ponieważ wiadomość wyglądała jak e -mail biznesowy.

Ponieważ więcej pracowników pracuje zdalnie, firmy muszą polegać na wirtualnej sieci prywatnej (VPN), aby zapewnić użytkownikom dostęp do aplikacji i zasobów wewnętrznych. W takich przypadkach zapory ogniowe nie tylko filtrują treść i zapewniają zaszyfrowany kanał komunikacyjny, ale także zapewniają wgląd w pracowników’ wydajność. Organizacje powinny zaimplementować rozwiązanie Secure Access Service Edge (SASE) oprócz zapór ogniowych, aby pomieścić wszystkich zdalnych użytkowników, zapewniając jednocześnie spójne kontrole bezpieczeństwa.

Bezpieczeństwo i widoczność

Organizacje powinny przyjrzeć się zaporom zaporu w zakresie działań lokalnych oraz w chmurze publicznej i rozwiązania SASE w celu zdalnego zaangażowania pracy. Sase Solutions oparte są na koncepcjach zapory nowej generacji dostarczone jako usługa. Chociaż mogą pracować niezależnie, powinieneś używać ich wraz z tradycyjnymi produktami lokalizacyjnymi, aby zapewnić optymalną ochronę i widoczność.

Zapora nowej generacji może stać się podatna na błędne konfigurację, co może prowadzić do cyberprzestępczości. Jednak po prawidłowym skonfigurowaniu i utrzymaniu zapory ogniowej nowej generacji w chmurach publicznych powinny być preferowaną opcją dla bardzo wrażliwych danych, które mogą być mniej bezpieczne dzięki zaporom zaporu w chmurze w środowisku chmur publicznych.

Dostawcy chmury publicznej mają własne zapory ogniowe, które ograniczają ataki do centrum danych w porównaniu z indywidualną siecią. Nowoczesne zapory ogniowe nowej generacji mają również dodatkową korzyść z włączenia AI i uczenia maszynowego. Ponieważ więcej organizacji przyjmuje uczenie maszynowe, techniki zostaną zaktualizowane, a zapora nowej generacji będzie w stanie wykryć więcej złośliwego oprogramowania i złośliwego aktywności.

Dostawcy chmury nie udostępniają informacji, które ostrzegają o tym, jakie złośliwe ładunki przekroczą Twoją sieć, a to powoduje lukę w widoczności. Środowiska wielu chmury również Don’w ogóle rozmawiaj ze sobą. Połączenie zapór zapory nowej generacji-zarówno lokalnych, jak i publicznych-i Sase, warstwowych z innymi narzędziami bezpieczeństwa cybernetycznego, zapewni odpowiednią kombinację bezpieczeństwa i widoczności.

Luka umiejętności

Niedobór umiejętności cyberbezpieczeństwa jest niefortunną rzeczywistością. Firmy mogą’nie znajdź niezbędnych ludzi lub tego nie zrobili’Zatrudnij wystarczająco odpowiednich ludzi. Różnica w umiejętnościach zwiększa możliwość błędnej konfiguracji – a błędna konfiguracja zapory może stworzyć powierzchnię ataku, którą mogą wykorzystać cyberprzestępcy. Istnieją identyfikatory w chmurze, ochrona złośliwego oprogramowania w chmurze i widoczność złośliwego oprogramowania, które można skonfigurować. Mimo to, jeśli przegapisz gdzieś konfigurację, może to stworzyć dziurę zabezpieczającą, więc bądź ostrożny.

Błędy prawdopodobnie pojawią się bez kompetentnego personelu, co prowadzi do większej liczby możliwości ataku. W czasach zwiększonych ataków ransomware może to prowadzić do znacznej utraty wydajności i przychodów.

SHI patrzy na całe środowisko bezpieczeństwa sieci, abyśmy mogli edukować naszych klientów na temat najnowszych trendów w obronie ataku i sieci. To, co trafia do stosu bezpieczeństwa, jest równie ważne, jak to, która zapora najlepiej nadaje się do przypadku użycia.

Rozwiązania bezpieczeństwa sieci

Nasi specjaliści ds. Bezpieczeństwa pomagają lepiej zrozumieć, co’jest już w twoim środowisku i jakie rodzaje zagrożeń istnieją. Możemy ustalić, co wywołało atak i upewnić się, że wszystkie funkcje bezpieczeństwa są włączone do standardów najlepszych praktyk dla konkretnej branży lub w różnych branżach. SHI może również doradzić organizacji w zakresie rozwiązań w zakresie bezpieczeństwa sieci, takich jak aktualiza.

Niech Shi’Sieci eksperci ds. Bezpieczeństwa sieci pomagają znaleźć najlepszą, najbezpieczniejszą ścieżkę w przyszłości.

powiązane posty

NIST CSF i HIPAA Zgodność: Poznaj swój prawdziwy stan z SHI’s csaw

Aby przyszłość swoje bezpieczeństwo danych, musisz dziś zrozumieć postawę bezpieczeństwa. Na szczęście Shi’Warsztat świadomości bezpieczeństwa cyberbezpieczeństwa mogą pomóc. Czas czytania: 4 minuty naucz się szybko zaradzić lukom i ryzyku zagrażającym Twojemu CSF NIST i HIPAA. Czytaj więcej

Jak uniknąć wizji tunelu i zainwestować z sukcesem w bezpieczeństwo centrum danych

Poszerz swoją perspektywę w SHI’S Centrum Innowacji Klienta Czas czytania: 5 minut poszerza perspektywę cyberbezpieczeństwa w SHI’S Centrum Innowacji klientów do przetestowania przed inwestowaniem. Czytaj więcej

Czy wdrażasz najlepsze praktyki, aby zabezpieczyć swoją organizację’s e -mail?

Re: Oceń czas czytania postawy bezpieczeństwa: 5 minut Dowiedz się, dlaczego pozbycie się starszych bram e -mail może być najbezpieczniejszą rzeczą dla swoich pracowników. Czytaj więcej

Sortowanie i filtr

Możesz być zainteresowany

- Wybieranie partnera Microsoft: Dlaczego SHI jest inteligentnym wyborem w 60 sekund, zobacz, dlaczego około 9 000 organizacji wybiera SHI, aby pomóc im wykorzystać Microsoft Technologies.

- Trzy krytyczne doświadczenia w przekształceniu organizacji Widzą, w jaki sposób technologie współpracy i komunikacji poprawiają doświadczenie pracy, pracowników i klientów.

- Jak wspierać BYOD w hybrydowym miejscu pracy, poznaj trzy niezbędne kroki do uczynienia BYOD w hybrydowym środowisku pracy.

- Tytuł IX kończy 50: Zaporty i opóźniony apel o równość w esportach SHI jest zaangażowany w pomoc graczom w rozwoju. Dlaczego nie są prezydenci uniwersyteccy?

Kanał na Twitterze nie jest obecnie dostępny.

Wstęp.

Liczba incydentów cyberprzestępczych ukierunkowanych na firmy prawie podwoiła się od 2016. Z tego powodu właściciele firm, kluczowi decydenci i jego szefowie są pod większą presją niż kiedykolwiek, aby zapewnić bezpieczeństwo ich sieci komputerowej i chronić dane znajdujące się w sieci wewnętrznej lub w chmurze.

Antywirus isn’t wystarczająco.

Wielu właścicieli małych firm nadal uważa, że aktualizacja oprogramowania antywirusowego zapewni im wystarczającą ochronę przed najnowszymi zagrożeniami cybernetycznymi, ale to nie mogło’t bądź dalej od prawdy. Nowoczesna sieć komputerowa biznesowa wymaga wielu usług bezpieczeństwa cybernetycznego, aby wspólnie odstraszać stałą falę codziennych cyberprzestępców. Jednym z tych rozwiązań jest zapora sprzętowa.

Patrzeć.

Zapora sprzętowa jest jednym z najbardziej skutecznych (i niezbędnych) rozwiązań bezpieczeństwa cybernetycznego, które można wykorzystać do maksymalizacji bezpieczeństwa sieciowego. Szczerze mówiąc, większość naszych klientów ma już zaporę sprzętową, gdy dołączają do OHSO Technical (chociaż wiele z nich nie jest odpowiednio skonfigurowanych). Jednak nadal istnieje zaskakująca liczba małych firm, które Don’t mają dowolną formę zapory sprzętowej lub oprogramowania.

Co to jest zapora?

Zapora chroni twoją sieć przed nieautoryzowanym dostępem, zapobiegając hakerom, złośliwym oprogramowaniu lub innym złośliwym atakom przed wejściem do sieci i ostatecznie systemów i komputerów. Zapora ogniowa będzie monitorować aktywność ruchu przychodzącego i wychodzącego w sieci i zdecydować, czy zezwolić lub zablokować ten ruch w oparciu o zastosowane reguły konfiguracji zapory.

Jaka jest różnica między zaporą na sprzęt a zaporą oprogramowania?

Jaka jest różnica między zaporą na sprzęt a zaporą oprogramowania?

Zapora sprzętowa.

Zapora sprzętowa dedykowany element sprzętu bezpieczeństwa sieciowego, który jest umieszczony między połączeniem internetowym a siecią komputerową. Główną zaletą korzystania z zapory sprzętowej jest to, że monitoruje ruch internetowy w punkcie wejścia, blokując nieautoryzowany dostęp i złośliwe ataki przed wejściem do Twojej sieci. Zapora sprzętowa jest zwykle używana w środowisku komercyjnym, ponieważ zapewnia ochronę każdego urządzenia komputerowego w sieci.

Ponadto firmy z wieloma komputerami wolą korzystać z zapory sprzętowej, ponieważ pozwala im to administrować bezpieczeństwem sieci z jednego urządzenia. Sprzętowe zapory ogniowe zawierają również wiele ulepszonych kontroli bezpieczeństwa.

Zapora oprogramowania.

Firewall oprogramowania to aplikacja instalowana lokalnie na komputerze. Oprogramowane zapory ogniowe są znacznie tańsze w zakupie, ale są mniej skuteczne, ponieważ chronią tylko urządzenie, na którym zainstalowali, podczas gdy sprzętowa zapora chroni całą sieć, odmawiając ruchu w punkcie wejścia. Ponadto zapory oprogramowania wymagają instalacji, konfiguracji i bieżących aktualizacji do zastosowania na każdym komputerze.

Zapora oprogramowa.

Warto zauważyć, że większość nowoczesnych komputerowych systemów operacyjnych obejmuje podstawową zaporę oprogramowania. Na przykład system Windows 10 jest wyposażony w Microsoft’S ‘Windows Defender’ Zapora.

Dlaczego potrzebuję zapory?

Dlaczego potrzebuję zapory?

Tutaj’S 5 Niezbędne powody, dla których Twoja firma kupuje zaporę sprzętową.

Łagodzić bezpieczeństwo cybernetyczne narusza całą firmę.

Głównym celem zapory jest zapobieganie atakowi bezpieczeństwa cybernetycznego lub próbie hakowania. Sprzętowe zapory można skonfigurować z określonym zestawem reguł, które rozpoznają i zablokują znane instancje wirusa i złośliwego oprogramowania, oprócz blokowania nieautoryzowanych prób dostępu zewnętrznego.

Monitoruj i kontroluj użytkowanie Internetu.

Tam’S brak ucieczki od dobrej zapory! Oprócz monitorowania ruchu przychodzącego, sprzętowe zapory można również używać do monitorowania i blokowania ruchu wychodzącego z organizacji. Stosując odpowiednie zasady, Twoja funkcja IT może blokować dostęp pracowników do serwisów społecznościowych, zidentyfikować i zatrzymać dostęp do nieodpowiednich stron internetowych oraz ograniczyć nadmierne wykorzystanie Internetu zarówno w godzinach biznesowych, jak i nie-biznesowych.

Ten proces pomoże również zwiększyć wydajność w miejscu pracy i ostatecznie poprawić rentowność firmy.

Użyj monitorowania sieci, aby zapobiec atakowi lub naruszeniu.

Żadna zapora na świecie nie może zapewnić 100% ochrony przed najnowszymi zagrożeniami bezpieczeństwa cybernetycznego. Niestety, każdą sieć można naruszyć. Jeśli Google może być ofiarą cyberataku, wszyscy możemy!

Dedykowana zapora sprzętowa będzie mogła monitorować cały ruch przychodzący i wychodzący w sieci oraz powiadomić firmę IT/menedżer, jeśli w sieci jest nieautoryzowana lub podejrzana aktywność. To pozwoli ci szybko działać w przypadku naruszenia lub ataku.

Będziesz mógł konfigurować i zarządzać powiadomieniami powiadomień i powiadomień z pulpitu nawigacyjnego w zakresie oprogramowania zapory. Zazwyczaj większość sprzętu zapory ogniowej można skonfigurować do wysyłania powiadomień za pośrednictwem wiadomości e -mail lub wiadomości tekstowej.

Chroń e -maile firmy i swoją reputację.

Sprzętowe zapory można skonfigurować w celu ochrony serwera poczty e -mail. Jeśli haker uzyska dostęp do Twojej sieci, może potencjalnie porwać serwer SMTP i użyć go do wysyłania spamu do istniejących kontaktów z jednego lub więcej kont e -mailowych. To działanie może spowodować utratę klientów lub nieodwracalne uszkodzenie Twojej reputacji.

Utwórz wirtualną sieć prywatną.

Do tworzenia bezpiecznego zaszyfrowanego połączenia sieciowego o nazwie wirtualna sieć prywatna, zwana wirtualną prywatną siecią, znaną również jako VPN. Dzięki połączeniu VPN (lub tunelu VPN) pracownicy domów i użytkownicy urządzeń mobilnych mogą łączyć się z zasobami firmy i uzyskać dostęp do zasobów za pośrednictwem dedykowanego połączenia zaszyfrowanego, co daje dodatkową warstwę bezpieczeństwa sieciowego. Podsumowując, z odpowiednio skonfigurowanym połączeniem VPN, nikt nie będzie w stanie przechwycić danych wrażliwych i osobowych.

Tunel VPN na miejscu.

Jeśli używasz kompatybilnych zapór sprzętowych w wielu lokalizacjach, możesz utworzyć ‘Tunel VPN na miejscu’ co pozwala utworzyć jedno bezpieczne połączenie między wieloma ustalonymi lokalizacjami. Istnieją dwa rodzaje VPN na miejscu:

Oparte na intranecie – zwykle używane do łączenia wielu odległych lokalizacji do jednej bezpiecznej sieci prywatnej, tworząc pojedynczy WAN (sieć szerokokątna). Na przykład organizacje z wieloma lokalizacjami biurowymi będą korzystać z tej samej sieci, aby mogły bezpośrednio uzyskać dostęp do tych samych zasobów i wiadomości e -mail bez korzystania z aplikacji zdalnego dostępu.

Oparte na ekstranie – zazwyczaj używane do tworzenia bezpiecznego wspólnego połączenia z wybranymi wspólnymi zasobami, bez tworzenia jednego WAN. Tego rodzaju połączenie można wykorzystać do udostępniania informacji dostawcom i partnerom, bez zapewnienia pełnego dostępu do sieci.

Nie wszystkie zapory ogniowe są równe.

Na rynku jest wiele sprzętowych zapór ogniowych, ale nie wszystkie z nich mają te same funkcje, ulepszone elementy sterowania lub częste aktualizacje definicji oprogramowania, aby Twoja sieć w pełni chroniona jest. Upewnij się, że przeprowadzasz swoją należytą budownictwo lub możesz się z nami skontaktować w celu uzyskania porad dotyczących nieobliczenia!

Końcowe przemyślenia.

Żadne pojedyncze rozwiązanie bezpieczeństwa cybernetycznego nie zapewni odpowiedniej ochrony przed najnowszymi zagrożeniami bezpieczeństwa cybernetycznego. Aby utrzymać w pełni chronioną sieć, firmy powinny korzystać z zapory sprzętowej i tam, gdzie to możliwe, tę zaporę należy łączyć z innymi produktami bezpieczeństwa cyber.

O OHSO technicznych.

Dziękuję za przeczytanie naszego artykułu ‘Co to jest zapora i dlaczego moja firma potrzebuje zapory?’ Mamy nadzieję, że ten artykuł jest pomocny. OHSO Technical oferuje profesjonalne wsparcie IT i usługi bezpieczeństwa cybernetycznego lokalnym organizacjom w Londynie i okolicznych powiatach. Nasz zakres usług i rozwiązań cyberbezpieczeństwa obejmuje testy penetracji sieci, instalacja zapory i ciągłe zarządzanie, rozwiązania zapobiegania utratę danych oraz końcowe antywirusowe i ochrony mrówki Malware. Odwiedź naszą stronę przeglądu usług bezpieczeństwa cybernetycznego, aby dowiedzieć się więcej.

Jeśli potrzebujesz pomocy w zakresie wymagań bezpieczeństwa sieci lub ty’D Jak cytat bezbławiania nowej zapory, a następnie zadzwoń pod numer 02039635533 lub skontaktuj się z poniższym formularzem kontaktowym online.

Proszę, zachowajmy nas szczere!

Jeśli zauważysz coś w tym artykule, które uważasz za niedokładne, to my’D Naprawdę doceniasz, że dajesz nam głowę! Po prostu upuść nam komentarz poniżej, a my’spłacić ci naszą wieczną wdzięczność ?

Co to jest zapora i jak to działa?

Ten post przedstawia głównie to, co jest zaporą ogniową, jakie są rodzaje zapory ogniowej, jak to działa i jak korzystać z zapory. Przeczytaj to, aby dowiedzieć się wszystkiego, co chcesz wiedzieć o zaporze ogniowej.

Autor: Ellie / Ostatni zaktualizowany 13 lipca 2022

Co to jest zapora?

Zapora to system bezpieczeństwa, który analizuje zarówno wewnętrzny, jak i zewnętrzny ruch sieciowy. Na podstawie niektórych zasad bezpieczeństwa decyduje o tym, czy pewne rodzaje ruchu na komputer powinny być dozwolone, czy zabronione.

Dosłownie odnosi się do bariery pożarowej używanej do kontrolowania ognia na zewnątrz budynku. Mówiąc prosto, budując barierę między zaufaną siecią a niezaufaną siecią, zapora chroni komputer przed złośliwym ruchem, takim jak wirusy i hakerzy.

Jakie są rodzaje zapory ogniowej?

Aby zapewnić pełne zrozumienie zapór ogniowych, tutaj’Wprowadza następujące pięć różnych rodzajów zapory ogniowej.

- Firewall z filtrem pakietów

- Firewall proxy

- Firewall inspekcji stanowej

- Zapora nowej generacji (NGFW)

- Tłumaczenie adresów sieciowych (NAT)

Firewall z filtrem pakietów

Firewall z filtrem pakietów działa w warstwie sieciowej (warstwa 3) modelu OSI (otwarte systemy między połączeniem) i podejmuje decyzje przetwarzania w oparciu o adresy sieciowe, porty lub protokoły. Jest bardzo szybki, ponieważ nie ma wiele logiki, które podejmują decyzje. Nie przeprowadza żadnej wewnętrznej kontroli ruchu, ani nie przechowuje żadnych informacji państwowych. Użytkownicy muszą ręcznie otwierać porty dla całego ruchu, które przepływają przez zaporę ogniową.

Ponieważ przekaże każdy ruch płynny na zatwierdzonym porcie, uważa się, że nie jest bardzo bezpieczny. Złośliwy ruch może być wysyłany tak długo, jak to’s na dopuszczalnym porcie.

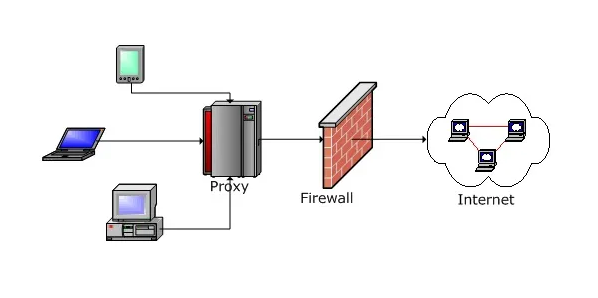

Firewall proxy

Zapory ogniowe oparte na proxy to proxy, które znajdują się między klientami i serwerami. Klienci łączą się z zaporą, a zapora sprawdza pakiety wychodzące, po czym utworzy połączenie z serwerem. Podobnie, gdy serwer próbuje wysłać odpowiedź na klienta, zapora przechwyci to żądanie, sprawdzi pakiety, a następnie dostarczy tę odpowiedź w osobnym połączeniu między zaporą a klientem. Zapora oparta na proxy skutecznie zapobiega bezpośredniemu połączeniu między klientem a serwerem.

Jak wspomniano wcześniej, zapora proxy sprawdza wszystkie wychodzące pakiety i prośby przychodzące. Dlatego może powodować opóźnienie, szczególnie podczas ciężkiego handlu.

Firewall inspekcji stanowej

Zamiast skanować każdy pakiet, zapora inspekcyjna stanowa utrzymuje informacje o otwartych połączeniach i wykorzystuje je do analizy przychodzącego i wychodzącego ruchu. Filtruje połączenia na podstawie kryteriów zdefiniowanych przez administratora, a także kontekstu, które odnosi się do wykorzystywania danych z wcześniejszych połączeń i pakietów dla tego samego połączenia.

Ponieważ nie sprawdzają każdego pakietu, stanowe zapory ogniowe są zwykle szybsze niż zapory ogniowe oparte na proxy. Jednak stanową zaporę można manipulować, oszukając klienta do żądania pewnego rodzaju informacji, pozwalając atakującemu mieć szansę wysłać złośliwe pakiety pasujące do tego kryterium za pośrednictwem zapory.

Zapora nowej generacji (NGFW)

W miarę ewolucji zagrożeń wymagane są silniejsze rozwiązania, a następnie pojawia się zapora nowej generacji (NGFW). Łączy standardowe możliwości zapory z dodatkowymi funkcjami, takimi jak szyfrowana inspekcja ruchu, systemy zapobiegania włamaniu, antywirus itp. Zawiera głęboką kontrolę pakietów (DPI). DPI analizuje dane w samym pakiecie, umożliwiając użytkownikom bardziej skuteczną identyfikację, kategoryzację i zatrzymywanie pakietów z złośliwymi danymi, podczas gdy tradycyjne zapory ogniowe po prostu patrzą na nagłówki pakietów.

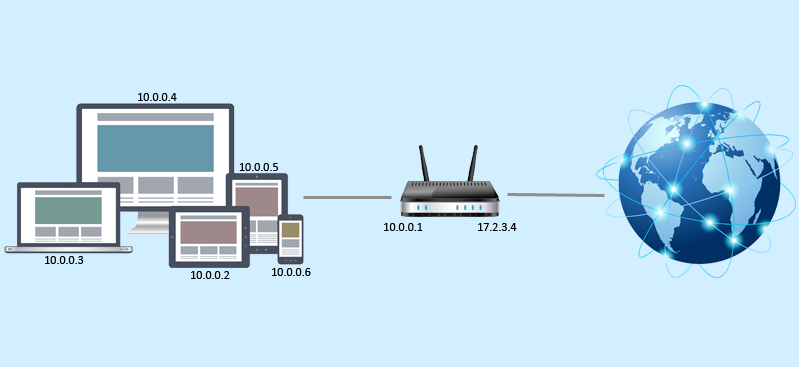

Tłumaczenie adresów sieciowych (NAT)

Umożliwiając wiele urządzeń o różnych adresach sieci. Zatem atakujący skanujący sieć adresów IP mogą’T Zwycięży konkretne szczegóły, zapewniając większe bezpieczeństwo przed atakami. Jest podobny do zapory proxy, ponieważ działają one jako pośrednik między grupą komputerów a ruchem zewnętrznym.

Jak działa zapora ogniowa?

Zapora jest kontrolowana przez zestaw reguł, które decydują o tym, czy ruch jest w stanie wprowadzić lub opuścić sieć. Te wytyczne różnią się w zależności od tego, co wniosek ma osiągnąć i jak definiuje się ryzykowne zachowanie. Zapory ogniowe strzegą ruchu przy komputerze’S Punkt wejścia o nazwie porty, w którym informacje są wymieniane z urządzeniami zewnętrznymi. Na przykład, “Adres źródłowy 172.18.1.1 może osiągnąć miejsce docelowe 172.18.2.1 Porta 22.”

Rozważ adresy IP za domy i liczby portów za pokoje domów. Dla pierwszego kroku tylko godne zaufania osoby (adresy źródłowe) mogą wprowadzać domy (adres docelowy). Następnie jest dalej filtrowane, że konkretne osoby (porty docelowe) uzyskują dostęp do określonych pokoi (portów docelowych) w zależności od ich tożsamości. Właściciel domu ma dostęp do dowolnego pokoju (dowolnego portu), ale na przykład inne osoby, odwiedzające, są ograniczone do określonego zestawu pokoi (określone porty).

Jak korzystać z ochrony zapory?

Po odpowiednim skonfigurowaniu zapory ogniowej można zagwarantować bezpieczeństwo komputera. Oto kilka wskazówek, aby poprawić bezpieczeństwo zapory:

- Zawsze informuj zapory ogniowe. Łata oprogramowania układowego Utrzymuj zaporę ogniową i chronią cię przed nowo zidentyfikowanymi wadami bezpieczeństwa. Użytkownicy muszą często zaktualizować swoje oprogramowanie. W przypadku użytkowników zapory osobistych i domowych mogą oni aktualizować bezpośrednio, podczas gdy większe firmy użytkowników zapory ogniowej mogą wymagać wcześniejszego sprawdzania konfiguracji sieci i kompatybilności.

- Użyj białej listy, aby ograniczyć dostępne porty i hosty. Ruch przychodzący należy domyślnie odrzucić. Ustaw rygorystyczną białą godne zaufania adresy IP dla połączeń przychodzących i wychodzących. Uprzywilejki dostępu użytkownika powinny być ograniczone do tych, które są absolutnie konieczne. Łatwiej jest utrzymać bezpieczeństwo, umożliwiając dostęp tylko wtedy, gdy jest to potrzebne niż odwołanie pozwolenia i naprawianie szkód po wystąpieniu.

- Sieć segmentowa. Złośliwe aktorzy’ Mobilność boczna jest oczywistym zagrożeniem, które może być opóźnione poprzez zmniejszenie wewnętrznej komunikacji krzyżowej.

- Użyj dodatkowej ochrony antywirusowej. Sama zapora może czasem nie powstrzymać niektórych wirusów i infekcji. Mogą one nadal minąć zabezpieczenia zapory. W tym momencie możesz potrzebować dodatkowego oprogramowania antywirusowego, aby dalej chronić bezpieczeństwo komputera.

Wniosek

Co to jest zapora? Tutaj w tym poście zbadaliśmy definicję zapory ogniowej, różne kategorie zapory ogniowej, zasady robocze zapory i wskazówki dotyczące poprawy bezpieczeństwa zapory. Mam nadzieję’po przeczytaniu tego lepsze zrozumienie zapory ogniowej.

Darmowe oprogramowanie do pulpitu zdalnego

- Dostęp do zdalnego bez opieki

- Transfer plików między komputerami

- Obsługiwano wiele monitora

- Obsługuj najnowsze systemy Windows 11

![]()

100% bezpieczne

Nadal potrzebujesz pomocy?

Czy twój problem został rozwiązany? Jeśli nie, wprowadź zapytanie w polu wyszukiwania poniżej.

© 2023 AnyViewer. Wszelkie prawa zastrzeżone.