Fireeye Network Security – Seria Seria NX Skuteczna ochrona przed naruszeniami cybernetyczną dla średniej wielkości dla dużych organizacji

Streszczenie:

Fireeye NX Security to potężne rozwiązanie, które pomaga organizacjom wykryć i blokować szeroki zakres cyberprzestępców. Oferuje ochronę zarówno prostego złośliwego oprogramowania, jak i wyrafinowanych wyczyń zerowych. Silnik Virtual Execution (MVX) Fireeye Multi-Vector zapewnia niską liczbę fałszywie dodatnich, potwierdzając złośliwe działania za pomocą serwerów C&C.

Kluczowe punkty:

- Fireeye NX Setor Security wykrywa i blokuje szeroki zakres ataków z Internetu.

- Zapewnia ochronę zarówno prostych, jak i wysoko ukierunkowanych ataków.

- Silnik Fireeye MVX potwierdza złośliwe oprogramowanie z serwerami C&C, co powoduje niską liczbę fałszywie dodatnich.

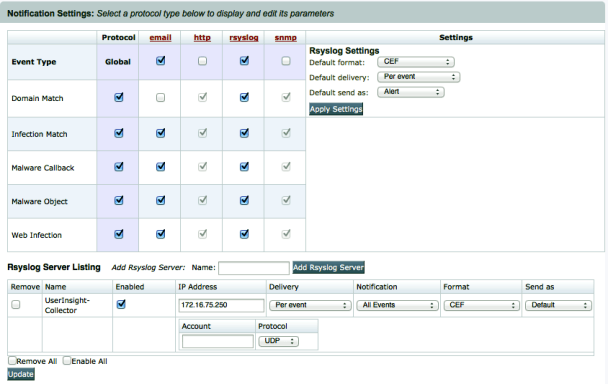

- Fireeye obsługuje syslogs w formacie LEEF lub CEF.

- Aby skonfigurować Fireeye dla InsightIDR, przejdź do Ustawienia> Powiadomienia i włącz RSYSLOG.

- Upewnij się, że dodaje się adres IP InsightIdr Collector i wybrano protokół UDP.

- Zmień domyślny port (514) w celu wysyłania syslog do kolektora w interfejsie wiersza poleceń.

- Unikaj używania portu 514, gdy tylko jest to możliwe.

- Aby skonfigurować Fireeye jako źródło zdarzeń w InsightIdr, przejdź do gromadzenia danych> Ustawienie zdarzenia źródło zdarzenia> Dodaj źródło zdarzeń.

- Wybierz Fireeye jako źródło zdarzenia i skonfiguruj niezbędne ustawienia.

Pytania:

- W jaki sposób bezpieczeństwo sieci Fireeye NX chroni przed cyberatakami?

Fireeye NX Security pomaga wykryć i blokować szeroką gamę cyberataków, w tym zarówno proste złośliwe oprogramowanie, jak i wyrafinowane wyczyny zero-day. - Jaki jest silnik Fireeye MVX?

Silnik Fireeye MVX to technologia używana przez Fireeye NX Security Security w celu potwierdzenia złośliwych działań poprzez połączenie z serwerami C&C, co skutkuje niską liczbą fałszywie dodatnich. - Jaki format wspiera Fireeye dla syslogów?

Fireeye obsługuje syslogs w formacie LEEF lub CEF. - Jak można skonfigurować Fireeye dla InsightIdr?

Aby skonfigurować Fireeye dla InsightIDR, przejdź do Ustawienia> Powiadomienia i włącz RSYSLOG. Dodaj adres IP InsightIdr Collector i wybierz protokół UDP. - Dlaczego należy unikać portu 514?

Port 514 należy unikać, gdy tylko jest to możliwe, ponieważ jest powszechnie używany i może stanowić ryzyko bezpieczeństwa. - Jak Fireeye można skonfigurować jako źródło zdarzenia w InsightIdr?

Aby skonfigurować Fireeye jako źródło zdarzeń w InsightIdr, przejdź do gromadzenia danych> Ustawienie zdarzenia źródło zdarzenia> Dodaj źródło zdarzeń. Wybierz Fireeye jako źródło zdarzenia i skonfiguruj niezbędne ustawienia. - Gdzie można znaleźć dane syslogowe z Fireeye w dzienniku kolekcjonerskim InsightIdr?

Dane Syslog z Fireeye można znaleźć w dzienniku kolektora w C: \ Program Files \ Rapid7 \ Logs \ Collector.Zaloguj się w chmurze. - Co można zrobić, jeśli dane Fireeye NX nie pojawiają się w dzienniku InsightIdr?

Jeśli dane Fireeye NX nie pojawiają się w dzienniku InsightIDR, możesz spróbować utworzyć słuchacz „niestandardowych dzienników” z tym samym portem w Fireeye NX i dodać nowe źródło zdarzeń w InsightIdr z pasującym portem i protokołem. - W jaki sposób Fireeye Network Security chroni organizacje przed naruszeniami cybernetyczną?

Fireeye Network Security zapewnia skuteczną ochronę zagrożeń cybernetycznych poprzez dokładne wykrywanie i natychmiastowe zatrzymywanie zaawansowanych, ukierunkowanych i innych wymiennych ataków w ruchu internetowym. - Jakie są korzyści z korzystania z bezpieczeństwa sieci Fireeye?

Fireeye Network Security oferuje efektywne rozwiązanie incydentów bezpieczeństwa z konkretnymi dowodami, integracją inteligencji i przepływu pracy, minimalizując ryzyko kosztownych naruszeń.

Fireeye Network Security – NX Series

Skuteczna ochrona przed naruszeniami cybernetyczną dla średniej wielkości dla dużych organizacji

Przegląd:

Bronić swojej sieci, danych i użytkowników z najszybszą, najbardziej niezawodną dostępną ochroną cyberprzestępczości

Fireeye Network Security to skuteczne rozwiązanie dotyczące ochrony zagrożeń cybernetycznych, które pomaga organizacjom minimalizować ryzyko kosztownych naruszeń poprzez dokładne wykrywanie i natychmiastowe zatrzymywanie zaawansowanych, ukierunkowanych i innych wymiennych ataków ukrywających się w ruchu internetowym. Ułatwia skuteczne rozwiązywanie wykrytych incydentów bezpieczeństwa w ciągu kilku minut z konkretnymi dowodami, integracją inteligencji i reakcji przepływu pracy. Dzięki bezpieczeństwu sieci Fireeye organizacje są skutecznie chronione przed dzisiejszym’S Zagrożenia niezależnie od tego, czy wykorzystują Microsoft Windows, Apple OS X Systems, czy też aplikacje, takie jak Internet Explorer, Mozilla Firefox lub Adobe Acrobat Reader.

Rozwiązywanie problemów

Nie widzę danych Fireeye NX

Dane ze źródła zdarzenia powinny znajdować się w dzienniku kolekcjonerskim w C: \ Program Files \ Rapid7 \ Logs \ Collector.Zaloguj się w chmurze.

Aby rozwiązać problem i rozwiązać problem:

- Zatrzymaj urządzenie Fireeye NX.

- Utwórz słuchacz „niestandardowych dzienników” w tym samym porcie w kategorii Rapid7 w Fireeye NX.

- W InsightIdr dodaj nowe niestandardowe źródło zdarzeń z kategorii surowych danych, wykorzystując te same informacje o porcie i protokołach z konfiguracji Fireeye NX.

Fireeye Network Security – Seria Seria NX Skuteczna ochrona przed naruszeniami cybernetyczną dla średniej wielkości dla dużych organizacji

Natychmiast otrzymaj najnowszy arkusz danych Fireeye PDF

Fireeye NX

Fireeye NX Security pomaga wykryć i blokować ataki z Internetu. Chroni całe spektrum ataków przed stosunkowo nieskomplikowanym przejazdem na złośliwe oprogramowanie do wysoce ukierunkowanych wyczynów zerowych. Jego możliwości zapewniają niezwykle niską liczbę fałszywie dodatnich, wykorzystując silnik wirtualny Fireeye Multi-Vector (MVX), aby potwierdzić, kiedy złośliwe oprogramowanie wywołuje serwery C&C.

Zanim zaczniesz

Fireeye obsługuje syslogs w formacie LEEF lub CEF. Ponieważ parser InsightIdr oczekuje CEF, musisz skonfigurować Fireeye, aby wysłać dane we właściwym formacie.

- Zaloguj się do sieci Fireeye NX.

- Iść do Ustawienia >Powiadomienia.

- Odhaczyć Rsyslog Aby włączyć konfigurację powiadomienia Syslog.

- Wprowadź nazwę, aby oznaczyć połączenie Fireeye z InsightIdr Collector w polu Nazwa.

- Kliknij Dodaj serwer RSysLog przycisk.

- Wprowadź adres IP InsightIdr Collector w polu „Adres IP”.

- Sprawdź Włączony pole wyboru.

- Wybierać Na wydarzenie Na liście rozwijanej „dostawy”.

- Wybierać Wszystkie zdarzenia Z rozwijanej listy „powiadomień”.

- Wybierać Cef jako lista rozwijana „format”. Inne formaty nie są obsługiwane.

- Pozostaw pole „konta” puste.

- Wybierać UDP Z rozwijanej listy „protokołu”.

- Kliknij Aktualizacja przycisk.

Upewnij się, że wysyłasz syslog do kolektora na unikalnym porcie UDP lub TCP (powyżej 1024). Fireeye NX domyślnie używa portu 514. Należy to zmienić z interfejsu wiersza poleceń.

Nie używaj portu 514

InsightIdr zaleca, aby nie korzystać z portu 514, gdy tylko jest to możliwe. Użyj tego portu tylko dla systemów sieciowych, których nie można skonfigurować do używania żadnego innego portu, ale port 514.

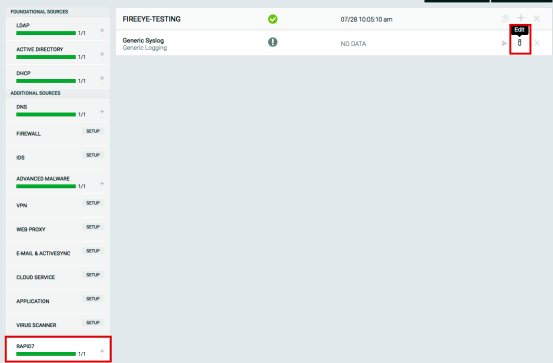

Jak skonfigurować to źródło zdarzenia

- Z deski rozdzielczej wybierz Zbieranie danych W lewym menu.

- Gdy pojawi się strona gromadzenia danych, kliknij Źródło zdarzenia konfiguracji rozwijać i wybierz Dodaj źródło zdarzenia.

- Z “Dane bezpieczeństwa” sekcja, kliknij Zaawansowane złośliwe oprogramowanie Ikona. “Dodaj źródło zdarzenia” pojawia się panel.

- Wybierz swój kolekcjoner i źródło zdarzeń. Jeśli chcesz, możesz również nazwać źródło zdarzenia.

- Wybierz stref czasu, który pasuje do lokalizacji dzienników źródła zdarzeń.

- Opcjonalnie wybierz wysyłanie niefiltrowanych dzienników.

- Wybierz metodę kolekcji.

- Opcjonalnie wybierz zaszyfrowanie źródła zdarzenia, jeśli wybierasz TCP, pobierając certyfikat Rapid7.

- Kliknij Ratować.

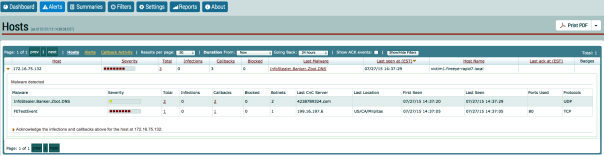

Potwierdź integrację

Przetestuj, że strona powiadomień Fireeye NX nie jest wysyłana do InsightIdr Collector. Aby to osiągnąć, uruchom prawdziwe ostrzeżenie lub skorzystaj z kontroli wdrażania.

Potwierdź alerty w InsightIdr

Po uruchomieniu alertu powinieneś zobaczyć nowe incydenty na desce rozdzielczej InsightIdr.

Gdy się pojawią, możesz kliknąć Incydent Aby wywiercić się do zdarzenia, aby wyświetlić kontekst użytkownika i nazwy zasobów.

Kliknij link ** Advanced Madware **, aby zobaczyć bardziej szczegółowe szczegóły dotyczące alertu, takie jak zdarzenia tego alertu.

Rozwiązywanie problemów

Nie widzę danych Fireeye NX

Dane ze źródła zdarzenia powinny znajdować się w dzienniku kolekcjonerskim w C: \ Program Files \ Rapid7 \ Logs \ Collector.Zaloguj się (niezdefiniowana zmienna: zmienne.Projekt) chmura.

Jeśli nie widzisz tych danych:

- Kliknij zatrzymywać się przycisk w urządzeniu Fireeye NX.

- Utwórz słuchacz „niestandardowych dzienników” w tym samym porcie. Występuje to w kategorii Rapid7 w Fireeye NX.

- W InsightIdr dodaj nowy Niestandardowe dzienniki Źródło zdarzenia z kategorii „surowe dane”.

- Użyj tych samych informacji o porcie i protokołach z konfiguracji Fireeye NX.

- Kliknij Ratować.

Fireeye Network Security – NX Series

Skuteczna ochrona przed naruszeniami cybernetyczną dla średniej wielkości dla dużych organizacji

Przegląd:

Bronić swojej sieci, danych i użytkowników z najszybszą, najbardziej niezawodną dostępną ochroną cyberprzestępczości

Fireeye Network Security to skuteczne rozwiązanie dotyczące ochrony zagrożeń cybernetycznych, które pomaga organizacjom minimalizować ryzyko kosztownych naruszeń poprzez dokładne wykrywanie i natychmiastowe zatrzymywanie zaawansowanych, ukierunkowanych i innych wymiennych ataków ukrywających się w ruchu internetowym. Ułatwia skuteczne rozwiązywanie wykrytych incydentów bezpieczeństwa w ciągu kilku minut z konkretnymi dowodami, integracją inteligencji i reakcji przepływu pracy. Dzięki bezpieczeństwu sieci Fireeye organizacje są skutecznie chronione przed dzisiejszym’S Zagrożenia, niezależnie od tego, czy wykorzystują Microsoft Windows, systemy operacyjne Apple OS X, czy luki w zakresie aplikacji; są skierowane w centrali lub oddziałach; lub są ukryte w dużej liczbie przychodzących ruchu internetowego, który należy sprawdzić w czasie rzeczywistym.

Pod podstawą bezpieczeństwa sieci Fireeye są technologie wirtualne wielokrotności. MVX to bez podpisu, dynamiczny silnik analizy, który sprawdza podejrzany ruch sieci. IDA to zbiór silników kontekstowych, dynamicznych reguł, które wykrywają i blokują złośliwą aktywność w czasie rzeczywistym i z mocą wsteczną, w oparciu o najnowsze maszynowe, atakujące i ofiarne. Fireeye Network Security obejmuje również technologię zapobiegania włamaniom (IPS) w celu wykrywania wspólnych ataków przy użyciu konwencjonalnego dopasowania podpisu.

Fireeye Network Security jest dostępny w różnych formularzach, wdrażaniu i opcjach wydajności. Zazwyczaj jest umieszczony na drodze ruchu internetowego za tradycyjnymi urządzeniami bezpieczeństwa sieciowego, takim jak zapory zapory nowej generacji, IPS i bezpieczne bramy internetowe (SWG). Fireeye Network Security uzupełnia te rozwiązania poprzez szybkie wykrywanie zarówno znanych, jak i nieznanych ataków z dużą dokładnością i niskim wskaźnikiem fałszywych pozytywów, jednocześnie ułatwiając wydajną odpowiedź na każde alert.

Typowa konfiguracja – Rozwiązania bezpieczeństwa sieci

Przegląd najważniejszych wydarzeń:

Fireeye Network Security jest przeznaczony do wysokowydajnej, wszechobecnej i konsekwentnej ochrony przed zagrożeniami w całej organizacji ze zintegrowanym przepływem pracy bezpieczeństwa i działającym kontekstowym inteligencją. Umożliwia to:

- Dokładnie wykryć i natychmiast zatrzymaj ataki, które unikają innych urządzeń bezpieczeństwa, w tym piaskownicy opartej na plikach

- Zrozumienie i priorytety krytycznych powiadomień z wiarygodnymi dowodami wykonawczymi i spostrzeżeniami kontekstowymi

- Proaktywnie bronią i badaj zagrożenia dzięki taktycznej inteligencji Fireeye lub strony trzecie

- Wdrażaj bezpieczeństwo sieciowe ze zintegrowanymi urządzeniami sprzętowymi typu „wszystko” lub ze skalowalnym i elastycznym modele rozproszonym lub oparte na chmurze

- Twoja inwestycja w przyszłość z rozszerzalną, modułową architekturą

- Zapewnij użytkownikom Microsoft Windows i Apple OS X o tym samym poziomie ochrony zagrożeń

- Osiągnij szybką ochronę dzięki inteligencji opartej na maszynach, atakach i ofiarach stosowanych jako aktualizacje do obrony co 60 minut

- Skróć okres zwrotu rozwiązania poprzez ręczne wyeliminowanie kosztów operacyjnych powiadomień triacyjnych

- Zintegruj i zautomatyzuj swój przepływ pracy w celu łatwego ustalenia priorytetów, zbadania i reagowania na alerty w różnych wektorach zagrożeń

Cechy i zalety:

| Funkcja produktu | Korzyść | Bezpieczeństwo sieci Fireeye |

|---|---|---|

| Wykryć zaawansowane, ukierunkowane i wymijające zagrożenia Tradycyjne rozwiązania bezpieczeństwa Miss | ||

| Wykrywanie zagrożenia bez podpisu (usługa MVX) | Wykrywa wieloetapowy, wieloetapowy, zerowy dzień, polimorficzne, ransomware i inne zaawansowane ataki | |

| Wykrywanie w czasie rzeczywistym i retroaktywnym | Wykrywa znane i nieznane zagrożenia w czasie rzeczywistym, a także umożliwia wykrywanie zagrożeń w czasie | |

| Korelacja wieloczesygodna | Automatyzuje walidację i blokowanie ataków w wielu wektorach | E-mail (lokalne lub chmurowe), Plik i punkt końcowy |

| Obsługa multi-OS, wielopięciowych i wielu | Obsługuje heterogeniczne środowiska punktu końcowego dla szerokiej gamy aplikacji | |

| Hartowany hiperwizor | Zapewnia dowód unikania | |

| Szybko reaguj i zawierają wpływ ingerencji | ||

| Blokowanie inline w czasie rzeczywistym | Natychmiast zatrzymuje ataki | |

| Wykrywanie IPS oparte na podpisach | Automatyzuje i przyspiesza triację tradycyjnie hałaśliwych alertów, aby wyeliminować koszty ogólne | |

| Wykrywanie oprogramowania ryzyka | Kategoryzuje krytyczne i niekrytyczne złośliwe oprogramowanie, aby ustalić priorytety zasobów odpowiedzi | |

| Zintegrowane przepływy pracy bezpieczeństwa | Pivots od wykrycia do badania i reakcji | Punkt końcowy Enterprise Forensics |

| Możliwa do działania inteligencja kontekstowa | Przyspiesza ograniczenie zaawansowanego zagrożenia za pomocą dogłębnych informacji o ataku i atakującym | |

| Wysoka dostępność (HA) | Zapewnia odporną obronę | |

| Ciągle dostosowują się do ewoluującego krajobrazu zagrożenia | ||

| Dzielenie się wywiadem zagrożeń w czasie rzeczywistym | Globalnie globalnie prawdziwe dowody na natychmiastowe zablokowanie wcześniej nieznanych ataków i przyspieszenia reakcji | |

| Inteligencja zagrożeń niestandardowych i zewnętrznych (Stix)* | Umożliwia spożycie wskaźników nie-fireeye do silników analitycznych opartych na inteligencji | |

| Strategiczna inteligencja zagrożenia | Umożliwia proaktywną ocenę zmian krajobrazu zagrożenia i umożliwia postawę bezpieczeństwa chudego do przodu | |

* Obsługiwane tylko w czwartej generacji (NX X4XX) i nowszych urządzeniach skonfigurowanych w trybie zintegrowanym.

| Możliwości | Korzyść |

|---|---|

| Wykrycie | |

| Dokładne wykrywanie zaawansowanych, ukierunkowanych i innych wymijających cyberataków | Minimalizuje ryzyko kosztownych naruszeń cybernetycznych |

| Rozszerzalna, modułowa architektura bezpieczeństwa | Zapewnia ochronę inwestycyjną |

| Spójny poziom ochrony środowisk wielu OS i wszystkich punktów dostępu do Internetu | Tworzy silną obronę w całej organizacji dla wszystkich rodzajów urządzeń |

| Zintegrowane, rozproszone, fizyczne, wirtualne, lokalne i wdrażania w chmurze | Oferuje elastyczność w dostosowaniu się do preferencji organizacyjnych i zasobów |

| Korelacja wielu wektorów z e-mailem i bezpieczeństwem treści | Zapewnia widoczność na szerszej powierzchni ataku |

| Zapobieganie | |

| Natychmiastowe blokowanie ataków z szybkością linii od 10 Mb / s do 8 Kb / s | Daje ochronę w czasie rzeczywistym przed zawartymi zawartymi atakami |

| Odpowiedź | |

| Niska wskaźnik fałszywych alertów, kategoryzacja oprogramowania ryzyka i automatyczne sprawdzanie poprawności IPS | Globalnie globalnie prawdziwe dowody na natychmiastowe zablokowanie wcześniej nieznanych ataków i przyspieszenia reakcji |

| Obrotu do badań i walidacji ostrzegawczej, ograniczenia punktu końcowego i reakcji na incydenty | Automatyzuje i upraszcza przepływy bezpieczeństwa |

| Dowody wykonawcze i możliwe do zaakceptowania inteligencja zagrożenia z wglądem kontekstowym | Przyspiesza priorytety i rozwiązywanie wykrytych incydentów bezpieczeństwa |

| Skalowalność z jednej strony do tysięcy witryn | Wspiera rozwój biznesu |

Zalety techniczne:

Dokładne wykrywanie zagrożenia

Fireeye Network Security wykorzystuje wiele technik analizy do wykrywania ataków z wysoką dokładnością i niskim wskaźnikiem fałszywych alertów:

- Wirtualne wykonywanie wielu wektorów (MVX) Silnik wykrywa zero-day, wiele przepływów i innych zawartymi zawartymi atakami za pomocą analizy dynamicznej, pozbawionej podpisów w bezpiecznym, wirtualnym środowisku. Zatrzymuje infekcję i kompromisowe fazy łańcucha zabijania cyberprzestępu.

- Analiza oparta na inteligencji (IDA) Silniki wykrywają i blokowe zaciemnione, ukierunkowane i inne niestandardowe ataki kontekstowymi, opartymi na regułach analiza w czasie rzeczywistym zebranych na liniach frontu z milionów wyroków MVX, tysiące godzin reakcji na incydenty zebrane przez Mandiant, firmę Fireeye i setki badaczy zagrożenia ISIGHT. Zatrzymuje fazy infekcji, kompromisu i ingerencji łańcucha zabijania cyberprzestępczości poprzez identyfikację złośliwych wyczyń, złośliwego oprogramowania i dowodzenia i kontroli (CNC). Wyodrębnia i przesyła podejrzany ruch sieciowy do silnika MVX w celu ostatecznej analizy werdyktu.

- Wyrażenie inteligencji zagrożenia o strukturze (Stix) Umożliwia spożycie inteligencji zagrożenia stron trzecich za pomocą formatu standardowego w branży, aby dodać niestandardowe wskaźniki zagrożeń do silników IDA.

Natychmiastowa i odporna ochrona

Fireeye Network Security oferuje elastyczne tryby konfiguracji, w tym:

- Monitorowanie poza pasmem za pomocą dotknięcia/rozpiętości, monitorowanie inline lub aktywne blokowanie wbudowane. Tryb blokowania inline automatycznie blokuje exploits przychodzące i złośliwe oprogramowanie i oddzwonienia z wielu produktów wychodzących. W trybie monitorowania wbudowanego powiadomienia są generowane, a organizacje decydują o tym, jak na nie odpowiedzieć. W trybie zapobiegania poza pasmem problemy bezpieczeństwa sieci Fireeye TCP resetuje się w celu blokowania połączeń TCP, UDP lub HTTP.

- Integracja z przełącznikiem Fireeye Active Fail Otwarte (AFO), aby zapewnić brak przerwy w sieci.

- Wybrane modele oferują aktywną opcję wysokiej dostępności (HA) w celu zapewnienia odporności w przypadku awarii sieci lub urządzeń.

Szerokie pokrycie powierzchni ataku

Fireeye Network Security zapewnia stały poziom ochrony na dziś’S różnorodne środowiska sieciowe:

- Obsługa najczęstszych systemów operacyjnych Microsoft Windows i Apple Mac OS X

- Analiza ponad 140 różnych typów plików, w tym przenośnych wykonywalnych (PE), treści internetowych, archiwów, obrazów, aplikacji Java, Microsoft i Adobe i multimedia

- Wykonanie podejrzanego ruchu sieciowego w stosunku do tysięcy systemu operacyjnego, pakietu usług, typu aplikacji i kombinacji wersji aplikacji

Waliowane i priorytetowe alerty

Oprócz wykrywania prawdziwych ataków, technologia Fireeye MVX jest również wykorzystywana do określenia niezawodności alertów wykrytych metodami konwencjonalnych dopasowania podpisu oraz do identyfikacji i priorytetu krytycznych zagrożeń:

- System zapobiegania włamaniu (IPS) z walidacją silnika MVX skraca czas wymagany do wykrywania opartego na podpisie, który jest tradycyjnie podatny na fałszywe alerty

- Kategoryzacja oprogramowania ryzyka oddziela prawdziwe próby naruszenia od niepożądanych, ale mniej złośliwych aktywności (takich jak oprogramowanie adwokatowe i oprogramowanie szpiegujące) w celu ustalenia priorytetów odpowiedzi na alert

Wgląd zagrożeń

Alerty generowane przez Fireeye Network Security obejmują konkretne dowody i inteligencję kontekstową w celu szybkiego reagowania, priorytetów i zawierania zagrożenia:

- Dynamiczna inteligencja zagrożenia (DTI): konkretne, rozlane globalnie dane w czasie rzeczywistym, aby szybko i proaktywnie zatrzymać ukierunkowane i nowo odkryte ataki

- Zaawansowane inteligencja zagrożenia (ATI): kontekstowe spostrzeżenia na temat ataku w celu przyspieszenia reakcji i wskazówek nakazowych w celu zawarcia zagrożenia

Integracja przepływu pracy odpowiedzi

Fireeye Network Security można rozszerzyć na kilka sposobów w celu automatyzacji przepływów pracy reagowania na alert:

- Fireeye Central Management koreluje powiadomienia zarówno z bezpieczeństwa sieci Fireeye Network, jak i bezpieczeństwa e -mail Fireeye dla szerszego widoku ataku i ustalania zasad blokowania, które uniemożliwiają dalsze rozprzestrzenianie się ataku

- Fireeye Network Forensics integruje się z bezpieczeństwem sieci Fireeye, aby zapewnić szczegółowe przechwytywanie pakietów powiązane z alertem i umożliwić dogłębne badania

- Fireeye Endpoint Security Identyfikuje, sprawdza, sprawdzanie i zawiera kompromisy wykryte przez Fireeye Network Security w celu uproszczenia ograniczenia i naprawy dotkniętych punktów końcowych

Elastyczne opcje wdrażania

Fireeye Network Security oferuje różne opcje wdrażania w celu dopasowania do organizacji’potrzeby i budżet:

- Zintegrowane bezpieczeństwo sieci: samodzielne, kompleksowe urządzenie sprzętowe ze zintegrowaną usługą MVX w celu zabezpieczenia punktu dostępu do Internetu na jednej stronie. Fireeye Network Security to łatwa do zarządzania platforma bez klientów, która wdraża się w mniej niż 60 minut. To nie’t wymaga zasad, zasad lub strojenia.

- Rozproszone bezpieczeństwo sieci: Rozszerzalne urządzenia z centralnie udostępnioną usługą MVX w celu zabezpieczenia punktów dostępu do Internetu w organizacjach

- Smart Node Node: Urządzenia fizyczne lub wirtualne, które analizują ruch internetowy w celu wykrycia i blokowania złośliwego ruchu oraz przesyłają podejrzane działanie w zakresie zaszyfrowanego połączenia z usługą MVX w celu ostatecznej analizy werdyktu

- MVX Smart Grid: lokalne, centralnie położone, elastyczna usługa MVX, która oferuje przejrzystą skalowalność, wbudowana tolerancja na uszkodzenia N+1

- Fireeye Cloud MVX: Subskrypcja usługi MVX-Hosted Fireeye, która zapewnia prywatność poprzez analizę ruchu w sieci Smart Node. Tylko podejrzane obiekty są wysyłane przez zaszyfrowane połączenie z usługą MVX, gdzie obiekty ujawnione jako łagodne są odrzucane.

Rozproszone modele wdrażania dla bezpieczeństwa sieci

Modułowe elementy bezpieczeństwa sieci Fireeye

Rozszerzalna architektura

Smart Network Fireeye oferują modułową i rozszerzalną architekturę oprogramowania i projektowanie systemu, aby zapewnić wiele możliwości ochrony zagrożeń jako moduły oprogramowania.

Wysoka wydajność i skalowalność

Fireeye Network Security chroni punkty dostępu do Internetu z opcjami wydajności dla szerokiej gamy rozmiarów oddziałów i centralnych biur:

MVX Smart Grid i Fireeye Cloud MVX Skalowalna architektura umożliwia usługę MVX obsługę jednego inteligentnego węzła do tysięcy i bezproblemowo skalowanie w razie potrzeby.

Forma Wydajność Zintegrowane bezpieczeństwo sieciowe 50 Mbps do 4 Gb / s Smart Node Sieć fizyczna 50 Mbps do 10 Gb / s Wirtualny inteligentny węzeł 50 Mbps do 1 Gb / s Korzyści biznesowe

Fireeye Network Security, zaprojektowany w celu zaspokojenia potrzeb jednoosobowych i rozproszonych organizacji wielu witryn, zapewnia kilka korzyści:Minimalizuje ryzyko naruszeń cybernetycznych

Fireeye Network Security to wysoce efektywne rozwiązanie cyberbrody, które:- Zapobiega włamaniu intruzów w organizacji, aby ukraść cenne zasoby lub zakłócać działalność poprzez zatrzymanie zaawansowanych, ukierunkowanych i innych wymiennych ataków

- Zatrzymuje ataki i zawiera wtargnięcia szybciej z konkretnymi dowodami, działającym inteligencją, blokowaniem i automatyzacją przepływu pracy

- Eliminuje słabe punkty z organizacji’S Cyber obrony z spójną ochroną różnych systemów operacyjnych, rodzajów aplikacji, gałęzi i centralnych miejsc

Krótki okres zwrotu

Według ostatnich badań konsultingowych Forrester1 klienci bezpieczeństwa sieci Fireeye mogą spodziewać się 152% oszczędności ROI w ciągu trzech lat i zwrotu z początkowej inwestycji w zaledwie 9.7 miesięcy. Fireeye Sieci Security:- Koncentruje zasoby zespołu bezpieczeństwa na rzeczywistych atakach w celu zmniejszenia wydatków operacyjnych

- Optymalizuje wydatki kapitałowe ze wspólną usługą MVX i dużą różnorodnością punktów wydajności w celu wdrożenia w celu spełnienia wymagań

- Inwestycje w bezpieczeństwo przyszłych, skalowanie się płynnie, gdy rośnie liczba oddziałów lub ilość ruchu internetowego

- Chroni istniejące inwestycje, umożliwiając migrację bez CostFree z zintegrowanego do rozproszonego wdrożenia

- Zmniejsza przyszłe nakłady kapitałowe dzięki modułowej i rozszerzalnej architekturze

Nagrody i certyfikaty

Portfolio produktów Fireeye Network Security otrzymało szereg nagród i certyfikatów branżowych i rządowych:- W 2016 r. Frost i Sullivan rozpoznali Fireeye za niekwestionowanego lidera rynku z 56% udziałem w rynku, więcej niż dziesięciu kolejnych konkurentów łącznie 2

- Fireeye Network Security był laureatem licznych nagród od SANS Institute, SC Magazine, CRN i innych

- Fireeye Network Security było pierwszym rozwiązaniem bezpieczeństwa na rynku, które otrzymało certyfikat Departamentu Bezpieczeństwa Bezpieczeństwa Bezpieczeństwa USA

1 Forrester (maj 2016). Całkowity wpływ ekonomiczny Fireeye.

2 Frost & Sullivan (październik 2016). Analiza rynku piaskownicy bezpieczeństwa sieciSpecyfikacja techniczna:

Zintegrowane urządzenie NX 2500 NX 2550 NX 3500 NX 4500 NX 5500 NX 10450 NX 10550 Specyfikacje fizyczne Obsługa systemu operacyjnego Microsoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows Microsoft Windows

Mac OS XWydajność* Do 50 Mbps lub 100 Mbps Do 250 Mbps Do 500 Mbps Do 1 Gb / s Do 2.5 Gbps Do 4 Gb / s Do 4 Gb / s Porty monitorowania sieci 4x 10/100/1000 Base-T porty (na przednim panelu) 4x 10gige SFP+ 4x 1GIGE Bypass 4x 10gige SFP+ 4x 1GIGE Bypass 8x 10gige SFP+ 4x 1GIGE Bypass 8x 10gige SFP+ 4x 1GIGE Bypass 8 x SFP+ (4 x 1000base i 4 x 10gbase), 1000basexx/ 10gbaser (LC, MMF), 1000baselx/ 10gbaselr (LC SMF), 1000baset (RJ45, UTP5), 10GBASECU (5M CABLE-Directactame Cable) Tryb pracy portów sieciowych Monitor rzędowy, awaria, awaria (obejście HW) lub dotknij/rozpiętość Monitor rzędowy, awaria, awaria (obejście HW) lub dotknij/rozpiętość Monitor rzędowy, awaria, awaria (obejście HW) lub dotknij/rozpiętość Monitor rzędowy, awaria, awaria (obejście HW) lub dotknij/rozpiętość Monitor rzędowy, awaria, awaria (obejście HW) lub dotknij/rozpiętość Monitor rzędowy lub dotknij/rozpiętość Monitor rzędowy lub dotknij/rozpiętość Wysoka dostępność (HA) Niedostępne Niedostępne Niedostępne Niedostępne Niedostępne Aktywna pasywna ha Aktywna pasywna ha Porty wysokiej dostępności (HA) (panel tylny) Niedostępne Niedostępne Niedostępne Niedostępne 2x 100/1000/10 g portów bazowych 2x 100/1000/10 g portów bazowych 2x 100/1000/10 g portów bazowych Porty zarządzania (tylny panel) 2x 10/100/1000 portów podstawowych (na przednim panelu) 2x 10/100/1000 portów podstawowych 2x 10/100/1000 portów podstawowych 2x 10/100/1000 portów podstawowych 2x 10/100/1000 portów podstawowych 2x 10/100/1000 portów podstawowych 2x 10/100/1000 portów podstawowych Port ipmi (tylny panel) Dołączony Dołączony Dołączony Dołączony Dołączony Dołączony Dołączony Front LCD i Keypad Niedostępne Niedostępne Niedostępne Niedostępne Niedostępne Dołączony Dołączony Port VGA NIE Tak Tak Tak Tak Tak Tak Porty USB 2x Typ Ports USB (panel przedni) 4x typu USB Ports 2 z przodu, 2 tył 4x typu USB Ports 2 z przodu, 2 tył 4x typu USB Ports 2 z przodu, 2 tył 4x typu USB Ports 2 z przodu, 2 tył Porty USB typu 2x Porty USB typu 2x Port szeregowy (tylny panel) 115 200 bps, bez parytetu, 8 bitów, 1 bit stopu (dołączony jest kabel adaptera RJ45-DOBUS) 115 200 bps, bez parytetu, 8 bitów, 1 stop 115 200 bps, bez parytetu, 8 bitów, 1 stop 115 200 bps, bez parytetu, 8 bitów, 1 stop 115 200 bps, bez parytetu, 8 bitów, 1 stop 115 200 bps, bez parytetu, 8 bitów, 1 stop 115 200 bps, bez parytetu, 8 bitów, 1 stop Pojemność napędowa Single 1TB 3.5 cali, sata hdd, wewnętrzny, ustalony 2 x 4TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 2 x 4TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 2 x 4TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 2 x 4TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 4x 800 GB SSD, 2.5 cali, Sata, Fru Raid10 4x 960 GB SSD, 2.5 cali, Sata, Fru Raid10 Załącznik 1ru, pasuje do 19-calowego stojaka 1ru, pasuje do 19-calowego stojaka 2ru, pasuje do 19 -calowego stojaka 2ru, pasuje do 19 -calowego stojaka 2ru, pasuje do 19 -calowego stojaka 2ru, pasuje do 19 -calowego stojaka 2ru, pasuje do 19 -calowego stojaka Podwozie wymiar WXDXH 17.2 cali (437 mm) x 19.7 cali (500 mm) x 1.7 cali (43.2 mm) 17.2 cali (437 mm) x 25.6 cali (650 mm) x 1.7 cali (43.2 mm) 17.24 cale (438 mm) x 24.41 cali (620 mm) x 3.48 cali (88.4 mm) 17.24 cale (438 mm) x 24.41 cali (620 mm) x 3.48 cali (88.4 mm) 17.24 cale (438 mm) x 24.41 cali (620 mm) x 3.48 cali (88.4 mm) 17.2 cale (437 mm) x 27.9 cali (709 mm) x 3.5 cali (89 mm) 17.2 cale (437 mm) x 33.5 cali (851 mm) x 3.5 cali (89 mm) Zasilacz AC Pojedynczy 250 watów, 90-264 VAC, 3.5 – 1.5 A, 50-60 Hz, IEC60320-C14, wlot, wewnętrzny, ustalony Redundant (1+1) 750 wat, 100 – 240 VAC 9.0 – 4.5A, 50-60 Hz IEC60320-C14 Inlet, FRU Redundant (1+1) 800 wat, 100 – 240 VAC 10.5 – 4.0A, 50-60 Hz IEC60320-C14 Inlet, FRU Redundant (1+1) 800 wat, 100 – 240 VAC 10.5 – 4.0A, 50-60 Hz IEC60320-C14 Inlet, FRU Redundant (1+1) 800 wat, 100 – 240 VAC 10.5 – 4.0A, 50-60 Hz IEC60320-C14 Inlet, FRU Redundant (1+1) 1200 wat, 100-140 VAC, 14.7 – 10.5 A 1400 wat, 180-240 VAC, 9.5 – 7.2 A, 50-60 Hz, FRU IEC60320-C14 Inlet, FRU Redundant (1+1) 800W: 100-127 V, 9.8A-7A 1000W: 220-240V, 7-5A, 50-60 Hz, FRU IEC60320-C14 wlot, (w trakcie) Fru Maksymalne zużycie energii (Watts) 85 watów 265 watów 426 watów 519 watów 658 watów 850 watów 760 watów Maksimum rozpraszania termicznego (BTU/H) 290 BTU/H 904 BTU/H 1 454 BTU/HR 1 771 BTU/H 2245 BTU/H 2908 BTU/H 2 594 BTU/H MTBF (H) 56 400 godzin 54 200 h 65 466 h 57 766 h 52 802 godz 40 275 h 36,101 h Samo urządzenie / jako wysłana waga LB. (kg) 16.2 funty (7.3 kg) / 28.2 funty (2.95 kg) 29.8 funtów (13.5 kg) / 40.8 funtów (18.5 kg) 37.4 funty (17.0 kg) / 58.6 funtów (26.6 kg) 42.4 funty (19.2 kg) / 63.5 funtów (28.8 kg) 42.7 funtów (19.2 kg) / 63.8 funtów (29.0 kg) 51 funtów. (23 kg) / 66 funtów. (30 kg) 46 funtów (21 kg) / 90 funtów (40.2 kg) Bezpieczeństwo zgodności regulacyjnej IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

C

SA/CAN-C22.2Certyfikaty bezpieczeństwa FIPS 140-2 Poziom 1

CC NDPP V1.1FIPS 140-2 Poziom 1

CC NDPP V1.1FIPS 140-2 Poziom 1

CC NDPP V1.1FIPS 140-2 Poziom 1

CC NDPP V1.1FIPS 140-2 Poziom 1

CC NDPP V1.1FIPS 140-2 Poziom 1

CC NDPP V1.1FIPS 140-2 Poziom 1

CC NDPP V1.1 (w procesie)Zgodność regulacyjna EMC FCC Część 15, ICES-003 Klasa A, AS/NZS CISPR 22, CISPR 32, EN 55032, EN 55024, IEC/EN 61000-3-2, IEC/EN 61000-3-3, IEC/EN 61000-4-2, V-2/2015 i V-3/2015 Zgodność środowiskowa Dyrektywa Rohs, 2011/65/UE, Reach, Dyrektywa Weee, 2012/19/UE temperatura robocza 0 ~ 40 ° C

32 ~ 104 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° FTemperatura nieoperacyjna -20 ~ 80 ° C

-4 ~ 176 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° FWzględna wilgotność działająca 5% – 85% niekondensowanie 10 ~ 95% @ 40 ° C, niekondensowanie 10 ~ 95% @ 40 ° C, niekondensowanie 10 ~ 95% @ 40 ° C, niekondensowanie 10 ~ 95% @ 40 ° C, niekondensowanie 10% – 85% niekondensujące 10% – 85% niekondensujące Nieoperacyjna wilgotność względna 5% – 95% niekondensowanie 10 ~ 95% @ 60 ° C, niekondensowanie 10 ~ 95% @ 60 ° C, niekondensowanie 10 ~ 95% @ 60 ° C, niekondensowanie 10 ~ 95% @ 60 ° C, niekondensowanie 5% – 95% niekondensowanie 5% – 95% niekondensowanie Wysokość operacyjna 3000 m

9 842 stóp3000 m

9 842 stóp3000 m

9 842 stóp3000 m

9 842 stóp3000 m

9 842 stóp3000 m

9 842 stóp3000 m

9 842 stópWydajność IPS Max IPS wydajność Do 50 Mbps lub 100 Mbps Do 250 Mbps Do 500 Mbps Do 1 Gb / s Do 2.5 Gbps Do 4 Gb / s Do 4 Gb / s Max równoległe połączenia 15K lub 80K 80K 160K 500K 1m 2M 2M Nowe połączenia na sekundę 750/s lub 4k/s 4k/s 8k/s 10k/s 20k/s 40k/s 40k/s Smart Node NX 2500 NX 2550 NX 3500 NX 4500 NX 5500 NX 10450 NX 10550 Specyfikacje fizyczne Obsługa systemu operacyjnego Microsoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows Microsoft Windows

Mac OS XWydajność Do 100 Mbps lub 250 Mbps Do 500 Mbps Do 1 Gb / s Do 2 Gb / s Do 5 Gb / s Do 10 Gb / s Do 10 Gb / s Porty monitorowania sieci 4x 10/100/1000 Base-T porty (na przednim panelu) 4x 10gige SFP+

4x 1GIGE Bypass4x 10gige SFP+

4x 1GIGE Bypass8x 10gige SFP+

4x 1GIGE Bypass8x 10gige SFP+

4x 1GIGE Bypass8 x SFP+ (4 x 1000base i 4 x 10gbase), 1000basexx/ 10gbaser (LC, MMF), 1000baselx/ 10gbaselr (LC SMF), 1000baset (RJ45, UTP5), 10GBASECU (5M CABLE-Directactame Cable) 8 x SFP+ (4 x 1000base i 4 x 10gbase), 1000basexx/ 10gbaser (LC, MMF), 1000baselx/ 10gbaselr (LC, SMF), 1000baset (RJ45, UTP5), 10GBASECU (kabel z prędkością 5M) Tryb pracy portów sieciowych Monitor rzędowy, awaria, awaria (obejście HW) lub dotknij/rozpiętość Monitor rzędowy, awaria, awaria (obejście HW) lub dotknij/rozpiętość Monitor rzędowy, awaria, awaria (obejście HW) lub dotknij/rozpiętość Monitor rzędowy, awaria, awaria (obejście HW) lub dotknij/rozpiętość Monitor rzędowy, awaria, awaria (obejście HW) lub dotknij/rozpiętość Monitor rzędowy lub dotknij/rozpiętość Monitor rzędowy lub dotknij/rozpiętość Wysoka dostępność (HA) Niedostępne Niedostępne Niedostępne Niedostępne Niedostępne Aktywna pasywna ha Aktywna pasywna ha Porty wysokiej dostępności (HA) (panel tylny) Niedostępne Niedostępne Niedostępne Niedostępne Niedostępne 2x 100/1000/10 g portów bazowych 2x 100/1000/10 g portów bazowych Porty zarządzania (tylny panel) 4x 10/100/1000 porty podstawowe (na panelu przednim) 2x 10/100/1000 portów podstawowych 2x 10/100/1000 portów podstawowych 2x 10/100/1000 portów podstawowych 2x 10/100/1000 portów podstawowych 2x 10/100/1000 portów podstawowych 2x 10/100/1000 portów podstawowych Port ipmi (tylny panel) Tylny panel Dołączony Dołączony Dołączony Dołączony Dołączony Dołączony Front LCD i Keypad Niedostępne Niedostępne Niedostępne Niedostępne Niedostępne Dołączony Dołączony Port VGA Niedostępne Tak Tak Tak Tak Tak Tak Porty USB 2x Typ Ports USB (panel przedni) 4x typu USB Ports 2 z przodu, 2 tył 4x typu USB Ports 2 z przodu, 2 tył 4x typu USB Ports 2 z przodu, 2 tył 4x typu USB Ports 2 z przodu, 2 tył 4x typu USB Ports 2 z przodu, 2 tył 4x typu USB Ports 2 z przodu, 2 tył Port szeregowy (tylny panel) 115 200 bps, bez parytetu, 8 bitów, 1 bit stopu (dołączony jest kabel adaptera RJ45-DOBUS) 115 200 bps, bez parytetu, 8 bitów, 1 stop 115 200 bps, bez parytetu, 8 bitów, 1 stop 115 200 bps, bez parytetu, 8 bitów, 1 stop 115 200 bps, bez parytetu, 8 bitów, 1 stop 115 200 bps, bez parytetu, 8 bitów, 1 stop 115 200 bps, bez parytetu, 8 bitów, 1 stop Pojemność napędowa Single 1TB 3.5 -calowy SATA HDD, wewnętrzny, ustalony 2 x 4TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 2 x 4TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 2 x 4TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 2 x 4TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 4x 800 GB SSD, 2.5 cali, Sata, Fru Raid10 4x 960 GB SSD, 2.5 cali, Sata, Fru Raid10 Załącznik 1ru, pasuje do

19 -calowego stojaka1ru, pasuje do 19 -calowego stojaka 2ru, pasuje do 19 -calowego stojaka 2ru, pasuje do 19 -calowego stojaka 2ru, pasuje do 19 -calowego stojaka 2ru, pasuje do 19 -calowego stojaka 2ru, pasuje do 19 -calowego stojaka Podwozie wymiar WXDXH 17.2 cali (437 mm) x 19.7 cali (500 mm) x 1.7 cali (43.2 mm) 17.2 cali (437 mm) x 25.6 cali (650 mm) x 1.7 cali (43.2 mm) 17.24 cale (438 mm) x 24.41 cali (620 mm) x 3.48 cali (88.4 mm) 17.24 cale (438 mm) x 24.41 cali (620 mm) x 3.48 cali (88.4 mm) 17.24 cale (438 mm) x 24.41 cali (620 mm) x 3.48 cali (88.4 mm) 17.2 cale (437 mm) x 27.9 cali (709 mm) x 3.5 cali (89 mm) 17.2 cale (437 mm) x 33.5 cali (851 mm) x 3.5 cali (89 mm) Zasilacz AC Pojedynczy 250 watów, 90-264 VAC, 3.5 – 1.5 A, 50-60 Hz, IEC60320-C14, wlot, wewnętrzny, ustalony Redundant (1+1) 750 wat, 100 – 240 VAC 9 – 4.5A, 50-60 Hz IEC60320-C14 Inlet, FRU Redundant (1+1) 800 wat, 100 – 240 VAC 10.5 – 4.0A, 50-60 Hz IEC60320-C14 Inlet, FRU Redundant (1+1) 800 wat, 100 – 240 VAC 10.5 – 4.0A, 50-60 Hz IEC60320-C14 Inlet, FRU Redundant (1+1) 800 wat, 100 – 240 VAC 10.5 – 4.0A, 50-60 Hz IEC60320-C14 Inlet, FRU Redundant (1+1) 800W: 100-127 V, 9.8A-7A 1000W: 220-240V, 7-5A, 50-60Hz, FRU IEC60320-C14 Wlot, FRU Redundant (1+1) 800W: 100-127 V, 9.8A-7A 1000W: 220-240V, 7-5A, 50-60Hz, FRU IEC60320-C14 Wlot, FRU Maksymalne zużycie energii (Watts) 85 watów 265 watów 426 watów 519 watów 658 watów 850 watów 760 watów Maksimum rozpraszania termicznego (BTU/H) 290 BTU/H 904 BTU/H 1 454 BTU/HR 1 771 BTU/H 2245 BTU/H 2908 BTU/H 2 594 BTU/H MTBF (H) 56 400 godzin 54 200 h 65 466 h 57 766 h 52 802 godz 40 275 h 36,101 h Samo urządzenie / jako wysłana waga LB. (kg) 16.2 funty (7.3 kg) / 28.2 funty (2.95 kg) 29.8 funtów (13.5 kg) / 40.8 funtów (18.5 kg) 37.4 funty (17.0 kg) / 58.6 funtów (26.6 kg) 42.4 funty (19.2 kg) / 63.5 funtów (28.8 kg) 42.7 funtów (19.2 kg) / 63.8 funtów (29.0 kg) 51 funtów. (23 kg) / 66 funtów. (30 kg) 46 funtów (21 kg) / 90 funtów (40.2 kg) Bezpieczeństwo zgodności regulacyjnej IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2Certyfikaty bezpieczeństwa FIPS 140-2 Poziom 1

CC NDPP V1.1FIPS 140-2 Poziom 1

CC NDPP V1.1FIPS 140-2 Poziom 1

CC NDPP V1.1FIPS 140-2 Poziom 1

CC NDPP V1.1FIPS 140-2 Poziom 1

CC NDPP V1.1FIPS 140-2 Poziom 1

CC NDPP V1.1FIPS 140-2 Poziom 1

CC NDPP V1.1 (w procesie)Zgodność regulacyjna EMC FCC Część 15, ICES-003 Klasa A, AS/NZS CISPR 22, CISPR 32, EN 55032, EN 55024, IEC/EN 61000-3-2, IEC/EN 61000-3-3, IEC/EN 61000-4-2, V-2/2015 i V-3/2015 Zgodność środowiskowa Dyrektywa Rohs, 2011/65/UE, Reach, Dyrektywa Weee, 2012/19/UE temperatura robocza 0 ~ 40 ° C

32 ~ 104 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° FTemperatura nieoperacyjna -20 ~ 80 ° C

-4 ~ 176 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° FWzględna wilgotność działająca 5% – 85% niekondensowanie 10 ~ 95% @ 40 ° C, niekondensowanie 10 ~ 95% @ 40 ° C, niekondensowanie 10 ~ 95% @ 40 ° C, niekondensowanie 10 ~ 95% @ 40 ° C, niekondensowanie 10% – 85% niekondensujące 10% – 85% niekondensujące Nieoperacyjna wilgotność względna 5% – 95% niekondensowanie 10 ~ 95% @ 60 ° C, niekondensowanie 10 ~ 95% @ 60 ° C, niekondensowanie 10 ~ 95% @ 60 ° C, niekondensowanie 10 ~ 95% @ 60 ° C, niekondensowanie 5% – 95% niekondensowanie 5% – 95% niekondensowanie Wysokość operacyjna 3000 m

9 842 stóp3000 m

9 842 stóp3000 m

9 842 stóp3000 m

9 842 stóp3000 m

9 842 stóp3000 m

9 842 stóp3000 m

9 842 stópWydajność IPS Max IPS wydajność Do 100 /250 Mbps Do 500 Mbps Do 1 Gb / s Do 2 Gb / s Do 5 Gb / s Do 8 Gb / s Do 10 Gb / s Max równoległe połączenia 80K 160K 500K 1m 2M 4M 4M Nowe połączenia na sekundę 4k/s 8k/s 10k/s 20k/s 40k/s 80k/s 80k/s Uwaga: Wszystkie wartości wydajności różnią się w zależności od przetwarzania konfiguracji systemu i profilu ruchu.

Dokumentacja:

Uwagi cenowe:

- Ceny i dostępność produktu w zależności od zmiany bez powiadomienia.

Fireeye cyberbezpieczeństwo rozwiązania

Fireeye to dostawca bezpieczeństwa sieci, który zapewnia silną usługę rozszerzoną i reakcję (xdr).

Fireeye cyberbezpieczeństwo rozwiązania

Fireeye cyberbezpieczeństwo Rozwiązanie: porównania, przegląd, świadczenia, przypadki użycia, zalety i wady

Autor: Zespół badawczy netify

Jeśli masz pytania dotyczące Fireeye i tego, jak ich możliwości są dostosowane do twoich potrzeb, wyślij e -mail do zespołu badawczego netify. Wielka Brytania: [email protected]ół.Wielka Brytania Ameryka północna: [email protected]

(Proszę skorzystać z brytyjskiego e -maila do wiersza – reszta świata – pytania lub zapytania)

Zasoby i treści do pobrania

Natychmiast otrzymaj najnowszy arkusz danych Fireeye PDF

Poproś o najnowszy arkusz danych Fireeye PDF, wysłany natychmiast.

Otrzymuj teraz PDF sprzedaży

Zdobądź demo rozwiązania cyberbezpieczeństwa Fireeye

Poproś o demo z Fireeye Presales w Wielkiej Brytanii lub Ameryce Północnej.

Poproś demo Fireeye

Poproś o kontakt z lokalnym Fireeye

Znajdź lokalny kontakt sprzedażowy w kraju.

Znajdź lokalny kontakt Fireeye

Poproś o najnowszą ofertę PDF sprzedaży cyberbezpieczeństwa Fireeye bezpośrednio od lokalnego zespołu konta. Sprawdź folder śmieci, jeśli nie otrzymano.

Wypełnij swoje dane, aby zorganizować demo Fireeye. Otrzymasz kontakt z żądaniem dostępnych dat i czasów – sprawdź folder śmieci, jeśli nie otrzymano.

Poproś o lokalny kontakt ze sprzedaży w kraju. Otrzymasz szczegóły jak najszybciej – sprawdź folder śmieci, jeśli nie otrzymano.

Przegląd netify

Fireeye są dostawcą bezpieczeństwa sieci i XDR. Oferują silne możliwości wykrywania sieci i reakcji, które wykorzystują technologie AI, uczenie maszynowe i MVX, aby zablokować naruszenia bezpieczeństwa w czasie rzeczywistym w czasie rzeczywistym. Usługa jest bogata w funkcje, oferując szeroką gamę opcji wdrażania lokalnych i chmurowych w celu zabezpieczenia systemów operacyjnych, takich jak Apple OS X, Windows i Microsoft, a także aplikacje SaaS i Cloud (OpenStack, Azure, AWS, Kubernetes i Platforma Cloud Platform)). Oferują usługi CASB (Cloud Access Security Broker) poprzez partnerstwo z Ciphercloud oraz szereg opcji bezpieczeństwa w chmurze poprzez współpracę z IBoss.

Netify zaleca Fireeye klientom szukającym szczegółowego XDR i bezpieczeństwa sieci, z wieloma opcjami wdrażania i bezpieczeństwem dla zdalnych użytkowników. Jednak w przypadku firm wymagających technologii SASE i ZTNA Fireeye może nie być odpowiednie dopasowanie.

Pomoc rynku

Czy jesteś decydentem IT, budujący własny cyberbezpieczeństwo lub krótka lista SD Wan?

Weź nasz 90 -sekundowy quiz oceny, aby dowiedzieć się, którzy 3 najlepszych dostawców lub zarządzanych dostawców pasują do twoich odpowiedzi.

O Fireeye

Fireeye to prywatna firma ochroniarska, której siedziba główna ma siedzibę w Milpitas w Kalifornii, Ameryce Północnej. Firma została założona w 2004 roku przez Ashara Aziza, a jej spółką macierzystą jest Symphony Technology Group. Fireeye otrzymali nagrody od InfoSec Awards 2020 Najlepszy produkt: Fireeye Network and Security Management, AI ATAC 2020 Award: Fireeye Network Security and Cyberbezpieczeństwo Excellence Awards 2021 za Fireeye CloudVisory, Fireeye E -mail Security i Fireeye Endpoint Security Security Security Security Security. Fireeye ma obecnie wynik promotora netto wynoszący 54. Od 8 października 2021 r. Firma była również prezentowana jako przyszły sprzedawca w Gartner “Innovation Insight w zakresie rozszerzonego wykrywania i reakcji” raport.

Za I przeciw

Jakie są zalety i wady cyberbezpieczeństwa Fireeye?

Lista zalet i wad powiązanych z cyberbezpieczeństwem Fireeye.

Profesjonaliści

- Fireeye zabezpiecza zdalnych użytkowników poprzez partnerstwo z IBoss, aby zapewnić bezpieczeństwo w chmurze zagrożenie i wykrywanie naruszeń.

- Fireeye oferuje silną obsługę rozszerzonego wykrywania i reakcji (XDR), która wykorzystuje uczenie maszynowe i AI, wraz z silnikami wirtualnymi (MVX) z wieloma wektorami (MVX), aby wykryć i blokować złośliwy ruch w czasie rzeczywistym w czasie rzeczywistym.

Cons

- Od czasu rozstania się od Mandiant należy zachować ostrożność, ponieważ nie jesteśmy w stanie ustalić, w jakim stopniu Fireeye zachował usługi wywiadowcze w ramach zagrożenia w ramach swojej oferty.

- Fireeye nie oferuje usług Zero Trust Network Access (ZTNA) i Secure Access Service Edge (SASE) – Firmy wymagające takich usług można ostrzec.

Porównanie

Porównanie: Fireeye vs Crowdstrike vs Palo Alto Cyberbezpieczeństwo

Rozważ poniższe punkty, aby porównać Fireeye vs Crowdstrike vs Palo Alt.

Fireeye

- Fireeye to odpowiedni wybór dla klientów szukających rozszerzonych rozwiązań wykrywania i reagowania i bezpieczeństwa sieci.

- Nie oferuje pełnego sase.

- Oferuje bezpieczeństwo w chmurze dla AWS, Azure i Google Cloud.

Crowdstrike

- Crowdstrike to dobry wybór dla klientów szukających szczegółowych usług bezpieczeństwa.

- Oferuje rozszerzone usługi wykrywania i reagowania.

- Crowdstrike oferuje łączność z AWS, Azure i Google Cloud.

Palo Alto

- Palo Alto jest dobrym wyborem dla klientów szukających zintegrowanego rozwiązania SD i Sase z silnymi możliwościami chmurowymi.

- Oferuje rozszerzone usługi wykrywania i reagowania.

- Oferuje łączność z AWS, Azure i Google Cloud.

Porównanie

Porównanie: Fireeye vs Check Point Cyberbezpieczeństwo

Rozważ poniższe punkty, aby porównać Fireeye vs Point Point Cyberbezpieczeństwo.

Fireeye

- Fireeye to odpowiedni wybór dla klientów szukających rozszerzonych rozwiązań wykrywania i reagowania i bezpieczeństwa sieci.

- Nie oferuje pełnego sase.

- Oferuje bezpieczeństwo w chmurze dla AWS, Azure i Google Cloud.

Punkt kontrolny

- Check Point to dobry wybór dla dużych międzynarodowych korporacji szukających szczegółowych usług bezpieczeństwa.

- Check Point Ofert Grinar Sase Services.

- Oferuje bezpieczeństwo dla AWS, Azure i Google Cloud.

Podobni dostawcy

3 najlepszych podobnych dostawców bezpieczeństwa cybernetycznego

Kliknij logo dostawcy, aby dowiedzieć się więcej o każdym rozwiązaniu cyberbezpieczeństwa.

Produkty i usługi

Jakie są rozwiązania Fireeye?

- Platforma bezpieczeństwa helix: Platforma operacyjna bezpieczeństwa SaaS, oferująca klientom możliwość kontrolowania incydentów we wszystkich obszarach. Produkt jest wyposażony w zautomatyzowaną walidację alertów, aby pomóc w zarządzaniu fałszywymi dodatkami i głośności ostrzegawczej. Usługa zarządzania zdarzeniami bezpieczeństwa (SIEM) pozyskuje duże zbiory danych z systemów zdalnych i wykorzystuje je do zapewnienia klientom w ich organizacjach bezpieczeństwa IT. Analityka zachowań użytkowników i jednostki wykorzystuje uczenie maszynowe, analiza statystyczna i algorytmy w celu wykrywania wewnętrznych i zewnętrznych zagrożeń bezpieczeństwa. Fireeye Helix używa również uczenia maszynowego do bazowej, co za biznes’ Normalne zachowanie jest takie, pozwalając na tworzenie alertów, gdy pojawiają się anomalie i odchylenia. Inteligencja zagrożenia w czasie rzeczywistym i konfigurowalne wykrycia zagrożeń są w stanie wykryć zagrożenia wieloczesyściowe. Zintegrowana orkiestracja bezpieczeństwa, automatyzacja i reakcja (SOAR) są oferowane w celu stworzenia szybkich czasów reakcji, zmniejszenia ekspozycji na ryzyko i spójność przetwarzania. Klienci mają możliwość ustalenia priorytetów powiadomień, koncentrując się na prawdziwych zagrożeniach, a jednocześnie dostosowując pulpity nawigacyjne i uzyskując dostęp do podręczników reagowania na incydenty.

- Silnik wirtualny (MVX) z wieloma wektorami: Zaprojektowany do wykrywania wymiennych ataków, takich jak wielowarstwowy i zerowy dzień przy użyciu analizy dynamicznej i bez podpisu, zapobiegając infekcji i kompromisowym fazie cyberataku łańcuchów zabijania oraz identyfikowanie nowych exploitów i złośliwego oprogramowania.

- Fireeye Sieci Security: Zabezpiecza systemy operacyjne, takie jak Apple OS X, Windows i Microsoft. Rozwiązanie wykorzystuje technologie MVX, dynamiczne uczenie maszynowe i sztuczna inteligencja (AI), które sprawdzają podejrzany ruch sieciowy, wykrywając i blokując złośliwe aktywność w czasie rzeczywistym w czasie rzeczywistym. System zapobiegania włamaniu (IPS) wykrywa ataki za pomocą konwencjonalnego dopasowania podpisu. Urządzenie zostało zaprojektowane tak, aby siedział za zaporami nowej generacji (NGFW), Secure Web Gateways (SWG) i IPS, wspomagając te rozwiązania poprzez wykrywanie znanych i nieznanych ataków. Rozwiązanie jest w stanie przeanalizować ponad 160 typów plików, które obejmują przenośne wykonywalne (PE), aktywną zawartość sieci, Java, Adobe, Microsoft Archives and Media, Applications i Multimedia. Rozwiązanie można wdrożyć na wiele różnych sposobów:

- Zintegrowane bezpieczeństwo sieciowe, kompleksowa aplikacja sprzętu z usługą MVX zabezpiecza punkty dostępu do Internetu na jednej stronie;

- Rozproszone bezpieczeństwo sieciowe, zestaw rozszerzalnych urządzeń, które korzystają z usługi MVX, zabezpieczając punkty dostępu do Internetu w całej organizacji;

- Smart Node Smart Node, które są urządzeniami fizycznymi lub wirtualnymi zaprojektowanymi w celu analizy ruchu internetowego oraz wykrywania i blokowania złośliwego ruchu przy jednoczesnym wysyłaniu podejrzanej aktywności do usługi MVX w celu ostatecznej analizy werdyktu.

- MVX Smart Grid: MVX Service zlokalizowana na lokalu Oferuje przejrzystą skalowalność, wbudowana tolerancja na uszkodzenia N+1.

- Fireeye Cloud MVX: Usługa subskrypcji MVX, która oferuje bezpieczeństwo poprzez analizę ruchu w sieci inteligentnych. Wszelkie podejrzane obiekty są wysyłane do usługi MVX w celu filtrowania.

- Ochrona lokalna lub w chmurze: bezpieczeństwo sieci w chmurze publicznej, dostępne zarówno w AWS, jak i Azure.

- Wielokrotne, dynamiczne uczenie maszynowe, AI i silniki korelacji: Zaprojektowany do wykrywania i blokowania ukierunkowanych, zaciemnionych i dostosowanych ataków z wykorzystaniem analizy kontekstowej, opartej na regułach z spostrzeżeniami w czasie rzeczywistym, które są gromadzone za pomocą godzin wcześniejszego doświadczenia w reakcji incydentów. Produkt identyfikuje złośliwe wyczyny, takie jak oddzwaniania złośliwego, dowodzenia i kontroli (CNC) oraz ataki phishingowe i blokuje je, zapobiegając infekcji, kompromisowi i fazom włamania łańcucha zabijania cyberataku. Podejrzany ruch sieciowy jest wyodrębniony i przesyłany do silnika MVX w celu dalszej analizy.

- Network Forensics: Network Forensics umożliwia klientom korzystanie z bezpodstawnego wykrywania i ochrony przed zagrożeniami, takimi jak zero dni. Usługa obejmuje analizę kodu, heurystykę, emulację, analizę statystyczną i uczenie maszynowe w jednym rozwiązaniu piaskownicy. Obejmuje zmienność wysokiej wierności, ulepszoną świadomość zagrożenia ze strony lekarzy bezpieczeństwa Fireeye i poprawia wydajność analityków poprzez zmniejszenie objętości alarmowej. Dostępne są również zintegrowany system zapobiegania włamaniom (IPS) i dynamiczna inteligencja zagrożenia. Klienci mogą zdecydować się na wdrożenie usługi na różne sposoby, w tym lokalne, w linii i poza zespołem, chmurą publiczną i prywatną, hybrydową i wirtualną ofertą. Aby utworzyć kompleksowy kompleksowy stos zaawansowanego zabezpieczenia ochrony zagrożeń, klienci mogą łączyć tę usługę z Fireeye Helix, punktem końcowym Fireeye i bezpieczeństwem e-mail. Fireeye Network Forensics ma również możliwość integracji z Fireeye Network Security w celu zapewnienia przechwytywania pakietów związanych z ostrzeżeniem, do dogłębnych badań.

- Wykrywanie Fireeye na żądanie: Wykrywanie zagrożenia dostarczone jako interfejs programowania aplikacji (API) z możliwościami integracji z przepływami pracy Operations Security Center (SOC), repozytoriami danych, SIEM Analytic.

- Bezpieczeństwo punktu końcowego: Wykorzystuje ochronę wielosilnikową, aby zabezpieczyć punkty końcowe w jednym modułowym agencie, blokując zaawansowane zagrożenia za pomocą Maszyn Engine Engine GureGuard, wspólne złośliwe oprogramowanie przy użyciu silnika opartego na podpisie, Exploits z ExploitGuard Analysis ExploitGuard i chroni przed nowymi wektorami za pomocą modułów bezpieczeństwa punktów końcowych. Bezpieczeństwo punktu końcowego wykorzystuje również wykrywanie zagrożeń i reakcję w celu zidentyfikowania aktywności zagrożenia za pomocą wskaźnika w czasie rzeczywistym silnika, narzędzi i technik kompromisowych (MKOl), aby umożliwić reakcję na naruszenia, zarejestrowane terminy aktywności w analizie kryminalistycznej oraz możliwość przesyłania powiadomień i informacji na temat Fireeye Helix XDR XDR XDR. Dostępne jest również badanie kryminalistyczne w czasie rzeczywistym, umożliwiając klientom przypisanie nasilenia i priorytetu na powiadomienia za pomocą segregacji, badanie i określenie artefaktów zagrożeń za pomocą głębokiego nurkowania i znalezienie artefaktów zagrożenia dla punktów końcowych za pomocą polowania na przedsiębiorstwa. Fireeye Network Security wykrywa i zawiera kompromisy bezpieczeństwa, które są wysyłane do Fireeye Endpoint Security w celu zaradczy.

- Bezpieczeństwo e -mail: Fireeye Secure E-mail Gateway pozwala klientom chronić przed zaawansowanymi zagrożeniami e-mail, takimi jak Phishing Spear i podszywanie się. Rozwiązanie wykorzystuje uczenie maszynowe, aby zminimalizować ryzyko, zidentyfikować fałszywe pozytywy, blokować próby phishingu i śledzić aktywność ataku. Ponieważ zagrożenia są blokowane w linii, zminimalizowane jest zmęczenie alert, co pozwala zespołom bezpieczeństwa zarządzanie zasadami i dostosowywanie odpowiedzi w zależności od ciężkości ataku. Fireeye E-mail Security jest dostępny w dwóch pakietach: Fireeye E-mail Security- Cloud Edition, który integruje się z platformami e-mail w chmurze, takimi jak Microsoft 365; oraz Fireeye E-mail Security-Server Edition, które znajduje się lokalne jako urządzenie lub czujnik wirtualny, z możliwością blokowania złośliwego oprogramowania i phishing. Fireeye Central Management jest dostępny w celu skorelowania alertów FIREEye Network Security z Fireeye E -mail Security, zapewniając wyraźny widok wszelkich ataków.

- CloudVisory: Rozwiązanie bezpieczeństwa z wieloma chmurami zapewniającymi audyty bezpieczeństwa w chmurze ad hoc, zabezpieczenia w chmurze jednopanowe, ciągłe analizy bezpieczeństwa w chmurze i wizualizacja przepływu sieciowego . Platforma oferuje również ochronę przed narażeniem i naruszeniem zgodności poprzez zmniejszenie ryzyka niewłaściwego konfigurowania bezpieczeństwa w chmurze za pomocą rozszerzalnych ram zgodności, zarządzania podatnością w chmurze, porażonkami bezpieczeństwa w chmurze oraz analizy ryzyka i remediacji. Wreszcie, rozwiązanie wykorzystuje uczenie maszynowe do wykrywania anomalii, z zarządzaniem polityką bezpieczeństwa w chmurze, wykrywaniem zagrożeń i reakcji, inteligentną mikroegmentacją i automatycznym zarządzaniem polityką.

- Wykrywanie na żądanie: Usługa wykrywania zagrożeń zaprojektowana w celu odkrycia zagrożeń bezpieczeństwa w chmurze, SIEM, SOC lub plikach, które są przesyłane do aplikacji internetowych. Usługa może wykryć zarówno znane, jak i nieznane zagrożenia, sprawdzając infrastrukturę chmurową i biznesową dane w aplikacjach w chmurze, i można je wdrażać w całym ekosystemie w chmurze, w tym z rozwiązaniami takimi jak Dropbox, Slack i Salesforce. Rozwiązanie wykorzystuje również inteligencję zagrożenia z Fireeye Soc. Wykrywanie na żądanie może być osadzone w produktach klientów za pomocą ich interfejsu API.

- Fireeye + Iboss Cloud Security: Fireeye współpracowało z dostawcą SASE i bezpieczeństwa IBoss, aby stworzyć platformę bezpieczeństwa sieci i chmury z zaawansowaną ochroną zagrożeń i zapobieganiem naruszeniu danych. Rozwiązanie jest wdrażane za pośrednictwem chmury i jest w stanie zabezpieczyć dowolny punkt końcowy, niezależnie od użytkownika końcowego’S Lokalizacja lub formularz- wszystko, od laptopa, komputera, tabletu, IoT, serwera lub dowolnego innego urządzenia mobilnego, zabezpieczającego zdalnego użytkowników. (Widzieć, Jak Fireeye obsługuje zdalnych użytkowników?).

Usługodawcy

Którzy dostawcy usług oferują cyberbezpieczeństwo cybernetyczne Fireeye?

Filtr według znacznika, lokalizacji i typu usługi:

(Wybierz dowolną liczbę tagów)Europe Asia Australia Zjednoczone Emiraty Arabskie UK Północna Ameryka Północna XDR CASB MDR FWAAS SWG Security MSP MSP Analiza Ochrona Plik Ochrona IT IT Dostawca Zarządzanie ryzykiem ZARZĄDZANIE ZARZĄDZANIE ZAKRESOWANIE Ocena bezpieczeństwa Ocena zabezpieczeń i zgodność Zagrożenie dla Mobilnego Zagrożenia SIEM ZAMÓWIENIE PROBRONA PROBRONA OBSZORODZENIE OCHRONA OBSZOŚCIOWANIE SPROFICJI/PRYWATNE SHOAS ARKIFORGIANCE SPRICECTIONE SPRICECTIONE SPORTYFICE SPORTYFICE SPORTYFICE SPORTYFICE SPORTYFICE ( AI) Uczenie maszynowe (ML)

Nie ma wyników pasujących do twojego wyboru.

Jakie jest rozwiązanie bezpieczeństwa Fireeye Sase?

Fireeye nie oferują obecnie pełnego rozwiązania SASE. Jednak ich partnerstwo z IBoss zapewnia rozwiązanie bezpieczeństwa sieci w chmurze z zaawansowaną ochroną zagrożeń oraz możliwość zabezpieczenia urządzeń zarówno lokalnych, jak i w zdalnym otoczeniu (patrz, Produkty i usługi Fireeye: Fireeye + Iboss Cloud Security).

Jakie rozwiązanie Zero Trust Network Access (ZTNA) jest obsługiwane przez Fireeye?

Fireeye nie oferuje obecnie rozwiązania ZTNA.

Jakie rozwiązanie CASB jest obsługiwane przez Fireeye?

Fireeye nie oferuje CASB bezpośrednio. Jednak niedawno współpracowali z Ciphercloud, wiodącym dostawcą bezpieczeństwa w chmurze, oferującym rozwiązanie CASB o zero zerowym. Współpraca oferuje klientom wykrywanie Fireeye na żądanie, które przegląda wszelkie treści znalezione w aplikacji SaaS lub w chmurze, podczas gdy Ciphercloud Casb zabezpiecza środowisko chmurowe. Te dane można wyświetlić na pulpicie pulpitu Ciphercloud za pośrednictwem Fireeye Helise.

Jakie rozwiązanie SWG jest obsługiwane przez Fireeye?

Fireeye nie oferuje bezpośrednio rozwiązań SWG, jednak produkt bezpieczeństwa sieci Fireeye jest zaprojektowany tak, aby zasiadał za urządzeniami SWG, pomagając je wykrywając zarówno znane, jak i nieznane ataki (patrz produkty i usługi Fireeye: Fireeye Network Security).

Jakie rozwiązanie FWAAS jest obsługiwane przez Fireeye?

Fireeye nie oferują własnej zapory jako rozwiązanie serwisowe (FWAAS), ale ich produkt bezpieczeństwa sieci Fireeye oferuje dodatkowe możliwości wykrywania i reakcji po wdrożeniu za pomocą rozwiązania FWAAS lub NGFW.

Jakie rozwiązanie XDR jest obsługiwane przez Fireeye?

Fireeye oferuje technologię wykrywania, ochrony i reagowania za pośrednictwem platformy XDR na podstawie chmury. Oferuje to klientom zwiększoną zdolność widoczności i wykrywania, wykorzystując wiedzę bezpieczeństwa ze swoich SOC, Playbooków bezpieczeństwa SOC, Best Practice Security. Wszystkie produkty Fireeye mogą pracować obok istniejących rozwiązań stron trzecich. Fireeye XDR łączy Fireeye Helix, Fireeye E -mail, Fireeye Cloud, Fireeye Network, Fireeye Endpoint i narzędzia stron trzecich (patrz produkty i usługi Fireeye).

Fireeye vs Palo Alto Networks Wildfire

Pomimo wydawania się nieco bez zastanowienia, wykorzystanie mocy chmury do zwalczania zagrożeń bezpieczeństwa opartych na chmurze naprawdę niedawno pojawiło się dopiero Vogue. Ponieważ organizacje nadal przenoszą infrastrukturę z fizycznych centrów danych do chmury, tradycyjne metody zabezpieczenia zasobów IT stają się coraz bardziej nieskuteczne. Wykorzystanie zbiorowej inteligencji i wirtualizacji w chmurze w celu informowania metod wykrywania zagrożeń szybko staje się standardową praktyką, a dla wielu produktów bezpieczeństwa-centralnym składnikiem skutecznego podejścia do wieloprodukowanego do zwalczania cyberataków.

Fireeye i Palo Alto Network’S (Pan) Wildfire to dwie oparte na chmurze platformy bezpieczeństwa do szybkiego agregacji, analizy i udostępniania danych dotyczących zagrożenia we wszystkich odpowiednich instalacjach i subskrypcjach klientów. My’Przyjrzyj się bliżej obu tych rozwiązaniach i omów, w jaki sposób produkty bezpieczeństwa coraz bardziej wykorzystują zbiorową inteligencję zbiorową, aby przeciwdziałać zagrożeniom rosnącym wyrafinowaniem.

Inteligencja bezpieczeństwa crowdsourcing

Pojęcie skutecznego bezpieczeństwa obwodu znika tak szybko, jak sam obwód. W odpowiedzi wiodące platformy bezpieczeństwa łączą różnorodne mechanizmy zwalczania ataków z wieloma wektorami i nowymi i/lub nieznanymi zagrożeniami. Aby zająć się wzrostem zaawansowanych uporczywych zagrożeń (APT) i motywowanych komercyjnie cyberatakami, stare paradygmaty bezpieczeństwa IT muszą zostać przerobione – a w niektórych przypadkach porzucone i zastąpione – do ochrony dzisiaj’infrastruktury S, zwłaszcza biorąc pod uwagę, jak integralna stała się chmura dla organizacji. Przewidywanie złośliwego zachowania przy użyciu wspólnych podejść opartych na podpisach staje się mniej wydajne i skuteczne wraz ze wzrostem objętości unikalnych sygnatur ataku, podczas gdy tradycyjne metody wykrywania anomalii generują znaczący szum sieci i fałszywie pozytywne-często powodując “strojenie” mechanizmów bezpieczeństwa i osłabionej pozycji bezpieczeństwa.

Aby poprawić dokładność i skuteczność wykrywania zagrożeń i ochrony w obecności nieznanych zagrożeń, dostawcy bezpieczeństwa przyjmują teraz podejście do bezpieczeństwa IT. Rozwiązania bezpieczeństwa nowej generacji mogą znacznie skrócić czas wykrywania i rozwiązywania zagrożeń, wykorzystując różne wymiany inteligencji zagrożeń i dane zebrane z wdrożeń klientów na całym świecie. Ponadto stosowane są technologie wirtualizacji w celu izolacji potencjalnych zagrożeń, takich jak złośliwe oprogramowanie w bezpiecznych środowiskach do analizy i oceny zagrożeń. Ten rodzaj inteligencji bezpieczeństwa i wirtualnego piaskownicy są kluczowymi składnikami w obu Fireeye’s Zagrożenie wywiadowcze i panki pożar’S Technologie zapory nowej generacji.

Wirtualizacja i bezpieczeństwo piaskownicy

Według najnowszych liczb codziennie pojawia się prawie 1 milion nowych zagrożeń złośliwego oprogramowania. To sprawia, że są praktycznie niemożliwe do wykrycia za pomocą konwencjonalnych metod. A ponieważ złośliwe oprogramowanie ma kluczowe znaczenie w większości trafnych ataków, należy je jednak analizować i zrozumieć – bez ryzyka przedsiębiorstwa’S Postawa bezpieczeństwa. W tym samym sensie, że naukowcy tworzą zamknięte, kontrolowane środowiska do badania ludzkich wirusów i chorób w nadziei na bezpieczne odkrycie szczepionek, platformy bezpieczeństwa, takie jak Fireeye i Pan Wildfire, tworzą oparte na VM piaskownice w celu analizy, identyfikacji i ochrony środowisk przed nowymi zagrożeniami. Zapewnia to również mechanizm, który pozwala na szybkie rozpowszechnianie nowych danych zagrożenia na każdej odpowiedniej platformie bezpieczeństwa’s baza instalacyjna.

Inteligencja zagrożenia Fireeye

Fireeye jest od dawna liderem w rozwiązaniach bezpieczeństwa IT i był pionierem wykorzystania technologii wirtualizacji w celu naprawy zagrożeń. Wykorzystując specjalistyczną, wirtualną technologię maszynową o nazwie Multi-Vector Virtual Execution (MVX), Fireeye jest w stanie detonować podejrzane pliki, obiekty internetowe i załączniki e-mail w bezpiecznie odizolowanej przestrzeni. Złośliwe oprogramowanie jest instalowane i wykonane do zakończenia w tych zwirtualizowanych środowiskach z lokalizacjami plików, nowymi klawiszami rejestru, uszkodzonymi DLL – a także wszelkimi miejscami wychodzącymi – przesyłanymi, analizowanymi i rozpowszechnionymi.

Platforma źródła i udostępnia dane zagrożenia za pośrednictwem Cloud Intelligence Fireeye Dynamic Threat Intelligence: globalna sieć połączonych czujników Fireeye wdrożonych w sieciach klientów, sieci partnerów technologicznych i dostawcach usług na całym świecie. Według Fireeye, czujniki te wykonują ponad 50 miliardów analiz w ciągu ponad 400 000 unikalnych próbek złośliwego oprogramowania dziennie.

Oprócz silnika wirtualnego wykonywania (MVX) i dynamicznej chmury inteligencji zagrożeń, szeroką gamę produktów-w tym szeregu punktów końcowych, sieci i urządzeń bezpieczeństwa-rozwiązywania rozwiązania’architektura platformy. Dostępnych jest również wiele usług wywiadowczych opartych na subskrypcji, a także profesjonalne usługi reagowania na incydenty i oceny bezpieczeństwa świadczone przez Mandiant (nabyte pod koniec 2013 r.). W rzeczywistości Fireeye jest często wzywającym do zbadania głośnych naruszeń danych, takich jak ostatnie zdjęcia Sony, JP Morgan i Anthem Cyberataks.

Palo Alto Networks Wildfire

Tradycyjne zapory ogniowe są dziś powszechnymi oprawami’infrastruktury przedsiębiorstw, ale często stosują przestarzałe metody analizy ruchu i identyfikacji zagrożeń. Ponadto nie zapewniają ochrony w chmurze i są nieznacznie przydatne do udaremnienia apts. W odpowiedzi na zmieniające się środowiska IT, infrastruktury i ewoluujące wzorce użytkowania siły roboczej, wielu producentów tworzy zapory ogniowe nowej generacji, aby zapewnić bardziej drobnoziarnistą kontrolę nad przychodzącym i wychodzącym ruchem sieciowym. Pan jest zaporą zapory nowej generacji i dostawcą bezpieczeństwa sieci: Podobnie jak Fireeye, PAN wykorzystuje środowisko analizy złośliwego oprogramowania w chmurze o nazwie Wildfire, aby zapewnić swoje rozwiązania z zaawansowaną analizą zagrożenia i dzielenie się/rozpowszechnianie inteligencji/rozpowszechnianie.

Analizując pliki dla ponad 250 wskaźników zagrożenia, w tym zmian hosta, ruch wychodzący i wszelkie próby ominięcia analizy, Fireeye jest w stanie chronić środowiska i rozpowszechniać swoje ustalenia na całym świecie na innych platformach Palo Alto Networks w ciągu 15 minut. Wildfire obserwuje zachowania podejrzanych plików w środowisku wirtualnym realizacji w chmurze i tworzy podpis po zweryfikowaniu zagrożenia. Po złagodzeniu zagrożenia podpis złośliwego oprogramowania/zagrożenia jest dzielony i rozpowszechniany za pośrednictwem chmury inteligencji zagrożenia.

Wildfire natywnie integruje się z dowolnym Panem’S Inteligentne produkty zapory oparte na platformie bezpieczeństwa przedsiębiorstw, która łączy swoją linię bezpieczeństwa sieci, chmury i punktów końcowych w wspólną architekturę dla kompleksowej widoczności i kontroli.

Oceny bezpieczeństwa

Platforma Vendorrisk w Upguard jest wykorzystywana przez setki firm do automatycznego monitorowania swoich zewnętrznych dostawców. Prowadziliśmy szybkie skanowanie powierzchni zarówno w sieciach Fireeye, jak i Palo Alto, aby wygenerować natychmiastową ocenę bezpieczeństwa:

Nasza ocena wykazała, że obie firmy ponoszą podobne ryzyko, w tym:

- Zwiększona podatność na ataki man-in-thetdle poprzez niekompletne wsparcie dla HTTP Strict Transport Security (HSTS). Sieci Palo Alto były tutaj w słabszej pozycji, ponieważ nie egzekwują HST.

- Wyższe narażenie na ryzyko ataków krzyżowych, ponieważ pliki cookie nie były używane.

- DNS jest podatny na ataki Man-in-thetle, ponieważ żadna firma nie egzekwuje rozszerzeń bezpieczeństwa DNS (DNSSEC) w ich domenie.

- Potencjał, aby ich domena internetowa została porwana z powodu niewystarczającej ochrony domeny.

Na podstawie ich wyniku Fireeye wyrzucił sieci Palo Alto. Obie firmy mają pewne ulepszenia w swoich podstawowych praktykach bezpieczeństwa.

Możemy automatycznie mierzyć i monitorować bezpieczeństwo Fireeye, Palo Alto Networks i wszystkich innych sprzedawców stron trzecich.

Streszczenie

Walcz z ogniem z ogniem, jak mówią. Zaawansowane zagrożenia, takie jak apts, ewoluowały, aby wykorzystać moc chmury, a rozwiązania bezpieczeństwa podążają. Platformy bezpieczeństwa nowej generacji przyjmują oparte na chmurze skoordynowane zarządzanie zagrożeniami w oparciu o inteligencję bezpieczeństwa w tłumie, zarówno Fireeye, jak i Pan Wildfire prowadzą opłatę za swoje platformy bezpieczeństwa. Oba używają podobnych architektury do inteligencji zagrożenia z chmury oraz piaskownicy/izolacji-cofanie jednego z nich może ostatecznie sprowadzać się do tego, jak dobrze rozwiązanie łączy się z istniejącymi infrastrukturami i jak planuje się wdrożyć każde odpowiednie rozwiązanie.

Wildfire współpracuje natywnie z urządzeniami PAN, więc firmy z istniejącymi komponentami infrastruktury PAN mogą realizować większą wartość od Wildfire. Ponadto Pan’S WSPIECKA W zakresie rozwiązań zaporowych nowej generacji-połączona z technologią Wildfire-ma ogromną platformę dla kompleksowego bezpieczeństwa przedsiębiorstw. Fireeye zapewnia również linię urządzeń bezpieczeństwa poczty e -mail i punktu końcowego (e.G., Odpowiednio urządzenia serii NX, EX, HX), ale ich mocnymi stronami są chmurka inteligencji dynamicznej zagrożeń Fireeye i silnik MVX. W przeciwieństwie do Wildfire, Fireeye jest dostępny zarówno natywnie za pośrednictwem własnych rozwiązań bezpieczeństwa, jak i as-a-usłu’jest lepszym kandydatem dla osób, które chcą go używać z innymi technologiami i ofertami dostawcy.

Oba rozwiązania stosują zaawansowane metody wykrywania i ochrony zagrożeń-ale pod koniec dnia bezpieczeństwo IT musi być wielowarstwowe i kompleksowe-nie tylko krwawienie z krawędzi krwawienia. Upguard zapewnia walidację i monitorowanie w celu zapewnienia luk i ekspozycji – zarówno w chronionych zasobach komputerowych, jak i mechanizmach zapewniających bezpieczeństwo – są zidentyfikowane i rozwiązane.