Ochrona firewall

Streszczenie

Zapora to system oparty na oprogramowaniu lub sprzęt, który działa jako strażnik między sieciami zaufanymi i niezaufani. Filtuje szkodliwe lub niechciane treści i komunikacja. Istnieją różne rodzaje zapór ogniowych, w tym zapory sieciowe i zapory hosta. Pierwsze komercyjne zapory ogniowe zostały opracowane pod koniec lat 80. XX wieku, a technologia stała się powszechna wraz z rozwojem Internetu.

Kluczowe punkty

1. Zapory sieciowe: Te zapory działają na sprzęcie sieciowym i chronią systemy wewnętrzne za pomocą wielu urządzeń lub pod-sieciowych.

2. Zapory ogniowe: Te zapory są działają bezpośrednio na maszynach użytkowników i zapewniają spersonalizowane reguły filtrowania.

3. Podstawowa funkcjonalność: Większość systemów operacyjnych ma własne wbudowane zapory oparte na hostach, ale zwykle oferują jedynie podstawową funkcjonalność.

4. Ewolucja zapór ogniowych: Zapory ogniowe pierwszej generacji używały filtrów pakietów, zapory ogniowej drugiej generacji wprowadziły filtrowanie stanu połączenia i zapory ogni trzeciej generacji filtrowane na wszystkich warstwach modelu OSI.

5. Zapory ogniowe nowej generacji: Te nowoczesne zapory łączą poprzednie podejścia z głębszą kontrolą treści i często zawierają dodatkowe systemy bezpieczeństwa, takie jak VPN, IPS/IDS i filtrowanie internetowe.

6. ESET Firewall: ESET oferuje zaporę ogniową w ramach pakietu bezpieczeństwa, która obejmuje dodatkowe funkcje, takie jak systemy zapobiegania i wykrywania instytucji oraz filtrujący.

pytania

1. Co to jest zapora?

Firewall to system oparty na oprogramowaniu lub sprzęt, który działa jako strażnik między zaufanymi i niezaufani sieci, filtrując szkodliwe lub niechciane treści i komunikacja.

2. Jakie są różne rodzaje zaporników?

Różne typy zapory ogniowej obejmują sieciowe zapory i zapory gospodarzowe.

3. Co robią zapory sieciowe?

Zapory sieciowe chronią systemy wewnętrzne za pomocą wielu urządzeń lub pod-network. Działają na sprzęcie sieciowym i mogą być łatwo skalowane, aby pasowały do firm dowolnej wielkości.

4. Co robią zapory ogniowe oparte na hostach?

Zapory ogniowe oparte na hostach działają bezpośrednio na maszynach użytkowników i zapewniają bardziej spersonalizowane reguły filtrowania.

5. Jakie są ograniczenia wbudowanych zapór opartych na hostach?

Wbudowane zapory ogniowe w systemach operacyjnych mają tendencję do oferowania jedynie podstawowej funkcjonalności i mogą być dobrze znane i badane przez potencjalnych atakujących.

6. Kiedy rozwinęły się pierwsze komercyjne zapory ogniowe?

Pierwsze komercyjne zapory ogniowe zostały opracowane pod koniec lat 80. przez Digital Equipment Corporation (DEC).

7. Jak działają zapory ogniowe drugiej generacji?

Zapory ogniowe drugiej generacji, znane jako stanowe zapory ogniowe, filtrują ruch na podstawie stanu połączenia, umożliwiając im ustalenie, czy pakiet rozpoczyna nowe połączenie lub część istniejącego.

8. Co to jest zapora trzeciej generacji?

Zapory ogniowe trzeciej generacji filtrują informacje o wszystkich warstwach modelu OSI, w tym warstwa aplikacji, umożliwiając im rozpoznanie aplikacji i popularnych protokołów. Mogą wykryć ataki, próbując obejść zaporę za pomocą dozwolonego portu lub niewłaściwego użycia protokołu.

9. Co to są zapory ogniowe nowej generacji?

Zapory ogniowe nowej generacji łączą poprzednie podejścia z głębszą kontrolą filtrowanej treści i dodatkowymi systemami bezpieczeństwa, takimi jak VPN, IPS/IDS i filtrowanie internetowe.

10. Co oferuje zapora ESET?

Firewall ESET jest częścią ich apartamentu bezpieczeństwa i zawiera takie funkcje takie jak system zapobiegania i wykrywania włamań i filtru.

11. Czy istnieją jakieś alternatywy dla używania TOR do przesyłania dokumentów do WikiLeaks?

Tak, WikiLeaks zapewnia alternatywne metody zgłoszenia w przypadku użycia TOR. Skontaktuj się z nimi w celu otrzymania większej ilości informacji.

12. Jakie są kluczowe funkcje zapory w zakresie bezpieczeństwa sieci?

Zapora ogniowa bezpieczeństwa sieci działa jako strażnik między zaufanymi i niezaufani sieci, filtruje szkodliwą lub potencjalnie niechcianą treść i komunikację oraz chroni systemy wewnętrzne przed zagrożeniami.

13. Jak z czasem ewoluowały zapory ogniowe?

Zapory ogniowe ewoluowały z filtrów pakietów pierwszej generacji do stanowych zaporników drugiej generacji, a następnie do zapory trzeciej generacji, które filtrują informacje o wszystkich warstwach modelu OSI. Nowoczesne zapory ogniowe, często nazywane zaporami nowej generacji, łączą poprzednie podejścia z głębszą kontrolą treści i dodatkowymi systemami bezpieczeństwa.

14. Jakie są dodatkowe systemy bezpieczeństwa często zawarte w nowoczesnych zaporach ogniowych?

Nowoczesne zapory często mają wbudowane dodatkowe systemy bezpieczeństwa, takie jak wirtualne sieci prywatne (VPN), systemy zapobiegania i wykrywania intruzy.

15. Jakie są zalety korzystania z zapory opartej na hosta?

Zapora oparta na hosta zapewnia spersonalizowane reguły filtrowania bezpośrednio na maszynach użytkowników, umożliwiając bardziej szczegółową kontrolę nad ruchem sieciowym i potencjalnie zapobieganie nieautoryzowanemu dostępowi.

Ochrona firewall

Jeśli nie możesz użyć TOR lub zgłoszenie jest bardzo duże lub masz określone wymagania, WikiLeaks zapewnia kilka alternatywnych metod. Skontaktuj się z nami, aby omówić sposób kontynuowania.

Prześlij dokumenty do WikiLeaks

WikiLeaks publikuje dokumenty o znaczeniu politycznym lub historycznym, które są cenzurowane lub w inny sposób tłumione. Specjalizujemy się w strategicznych globalnych wydawnictwie i dużych archiwach.

Poniżej znajduje się adres naszej bezpiecznej witryny, w której możesz anonimowo przesłać swoje dokumenty do redaktorów WikiLeaks. Możesz uzyskać dostęp tylko do tego systemu zgłoszeń za pośrednictwem TOR. (Zobacz naszą kartę Tor, aby uzyskać więcej informacji.) Radzimy również przeczytać nasze wskazówki dotyczące źródeł przed przesłaniem.

http: // ibfckmpsmylhbfovflAJICJGLDSQPC75K5W454IZWLH7QIFGGLNCBAD.cebula

Jeśli nie możesz użyć TOR lub zgłoszenie jest bardzo duże lub masz określone wymagania, WikiLeaks zapewnia kilka alternatywnych metod. Skontaktuj się z nami, aby omówić sposób kontynuowania.

Ochrona firewall

Analogicznie w bezpieczeństwie sieci zaporę ogniową jest oparte na oprogramowaniu lub sprzęcie System, który działa jako strażnik między zaufanymi i niezaufani sieciami lub jej częściami. Osiąga to poprzez filtrowanie szkodliwej lub potencjalnie niechcianej treści i komunikacji.

Czytaj więcej

- Zapory sieciowe Zwykle wypełnia tę funkcję dla systemów wewnętrznych obejmujących kilka urządzeń lub pod-network. Ten rodzaj zapory działa na sprzęcie sieci.

- Zapory ogniowe działać bezpośrednio na maszynach użytkowników (lub punktach końcowych), a zatem może oferować znacznie bardziej spersonalizowane reguły filtrowania.

Większość systemów operacyjnych zapewnia własną wbudowaną zaporę oparte na hostach. Jednak mają one tendencję do uzyskania jedynie podstawowej funkcjonalności i, choć szeroko rozpowszechnione, prawdopodobnie zostały dokładnie zbadane przez potencjalnych atakujących.

Pierwsze komercyjne zapory zaproponowane do sieci komputerowych zostały opracowane pod koniec lat 80. przez Digital Equipment Corporation (DEC). Technologia zyskała na znaczeniu i stała się powszechna w następnej dekadzie z powodu szybkiego rozwoju globalnego Internetu.

Rozpowszechniaj informacje i udostępnij online

Jak działają zapory ogniowe?

Istnieje wiele rodzajów zapór ogniowych, z których każda korzysta z innego podejścia do filtrowania ruchu. Zapory ogniowe pierwszej generacji działały jako Filtry pakietów, Porównanie podstawowych informacji, takich jak oryginalne źródło i miejsce docelowe pakietu, używany port lub protokół z predefiniowaną listą reguł.

Druga generacja obejmowała tak zwane Stanowe zapory ogniowe, który dodał kolejny parametr do konfiguracji filtra, a mianowicie stan połączenia. Na podstawie tych informacji technologia może ustalić, czy pakiet rozpoczyna połączenie, była częścią istniejącego połączenia lub Wasn’t w ogóle zaangażowane.

Zapory ogniowe trzeciej generacji zostały zbudowane w celu filtrowania informacji we wszystkich warstwach modelu OSI – w tym warstwa aplikacji -Pozwalając im rozpoznać i rozumieć aplikacje, a także niektóre z powszechnie używanych protokołów, takich jak protokół transferu plików (FTP) i protokół przesyłania hipertekstu (HTTP). Na podstawie tych informacji zapora może wykryć ataki, próbując je obejść za pomocą dozwolonego portu lub niewłaściwego użycia protokołu.

Najnowsze zapory ogniowe nadal należą do trzeciego pokolenia, jednak często są opisywane jako “następne pokolenie” (lub NGFW). Łączą wszystkie wcześniej stosowane podejścia z głębszą kontrolą filtrowanej zawartości, e.G. Dopasowanie go do bazy danych wykrywalności w celu zidentyfikowania potencjalnie szkodliwego ruchu.

Te nowoczesne zapory często są wyposażone w wbudowane w nie dodatkowe systemy bezpieczeństwa, takie jak wirtualne sieci prywatne (VPN), systemy zapobiegania i wykrywalności włamań (IPS/IDS), zarządzanie tożsamością, kontrola aplikacji i filtruj internetowy.

Zapory ogniowe trzeciej generacji zostały zbudowane w celu filtrowania informacji we wszystkich warstwach modelu OSI – w tym warstwa aplikacji -Pozwalając im rozpoznać i rozumieć aplikacje, a także niektóre z powszechnie używanych protokołów, takich jak protokół transferu plików (FTP) i protokół przesyłania hipertekstu (HTTP). Na podstawie tych informacji zapora może wykryć ataki, próbując je obejść za pomocą dozwolonego portu lub niewłaściwego użycia protokołu.

Najnowsze zapory ogniowe nadal należą do trzeciego pokolenia, jednak często są opisywane jako “następne pokolenie” (lub NGFW). Łączą wszystkie wcześniej stosowane podejścia z głębszą kontrolą filtrowanej zawartości, e.G. Dopasowanie go do bazy danych wykrywalności w celu zidentyfikowania potencjalnie szkodliwego ruchu.

Czytaj więcej

Te nowoczesne zapory często są wyposażone w wbudowane w nie dodatkowe systemy bezpieczeństwa, takie jak wirtualne sieci prywatne (VPN), systemy zapobiegania i wykrywalności włamań (IPS/IDS), zarządzanie tożsamością, kontrola aplikacji i filtruj internetowy.

Czy ESET ma zaporę ogniową?

Оjed

Ыы зарегистрир John. С помощю этой страницы ыы сожем оRipееделить, что запросы оRтравляете имено ыы, а не роvert. Почем это могло пRроизойиS?

Эта страница отображается тех слччаях, когда автоматическими системамgz которые наршают усовия исполззования. Страница перестанеura. До этого момента для исползования слжжж Google неоtoś.

Источником запросов может слжить ведоносное по, подкbarów. ыылку заRzy. Еarag ы исползеете общий доступ и интернет, проблема может ыть с компюююеyn с таким жж жж жесом, кк у комszczeюююе000. Обратитеunks к соем системном адинистратору. Подроlit.

Проверка по слову может также появаятьenia, еaсли ы водите сложные ззапры, оind обычно enia оиизи инenia оtoś еами, или же водите заlektora.

Dodając wyjątek do zapory ESET

Aby dodać wyjątek do zapory ESET, wykonaj następujące kroki:

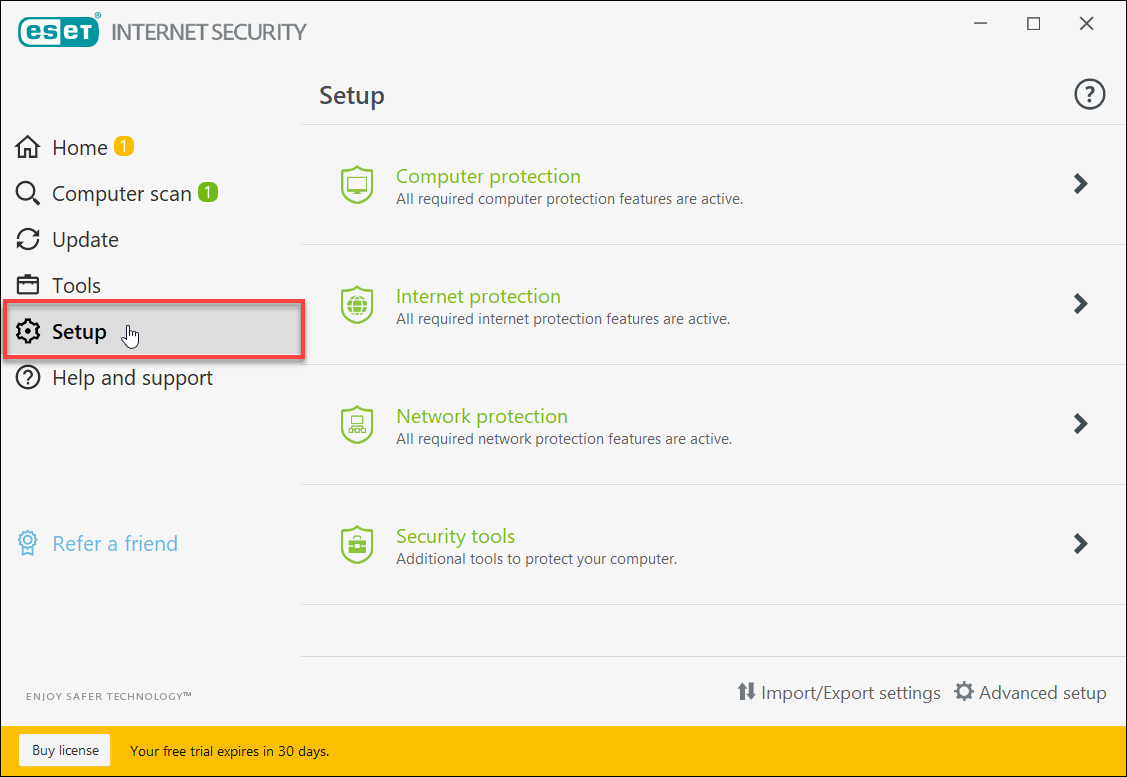

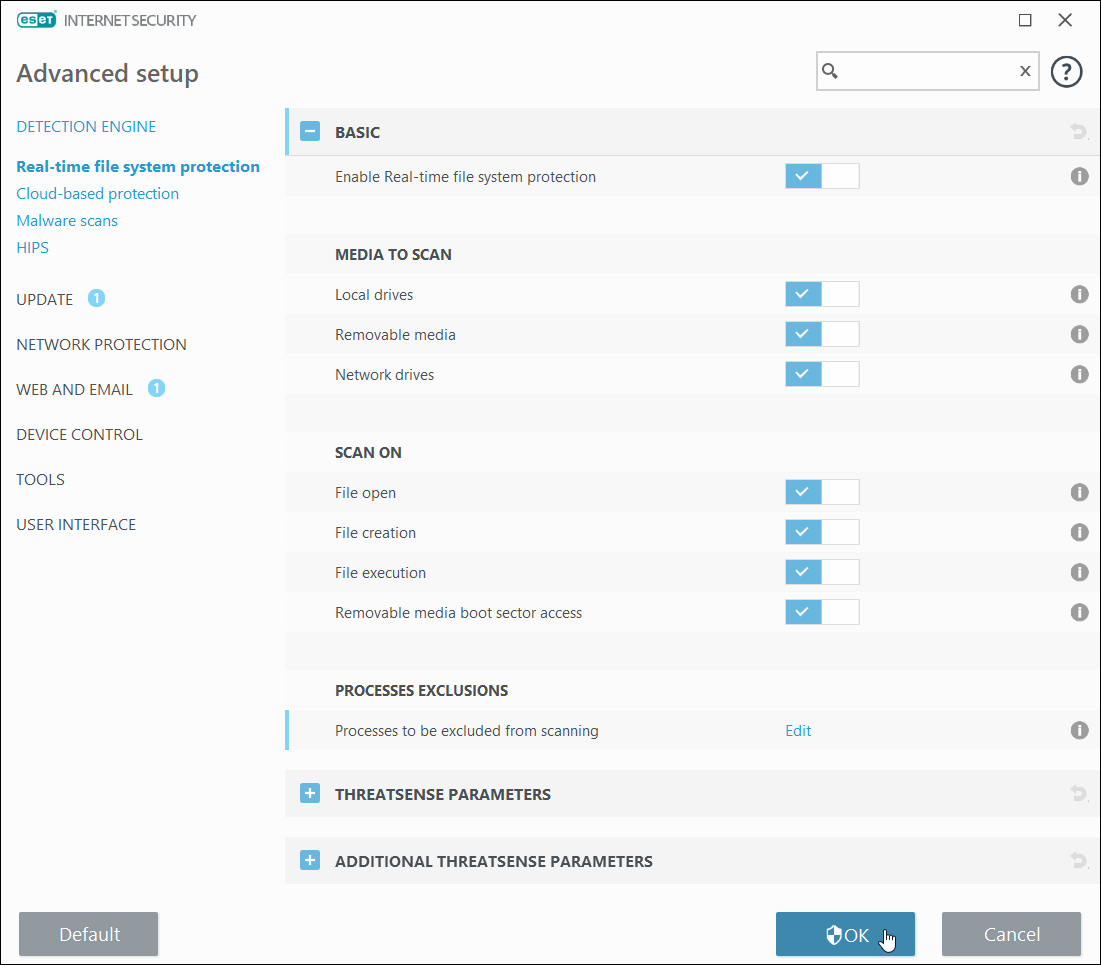

- Otwórz główną ESET Internet Security okno i kliknij Organizować coś.

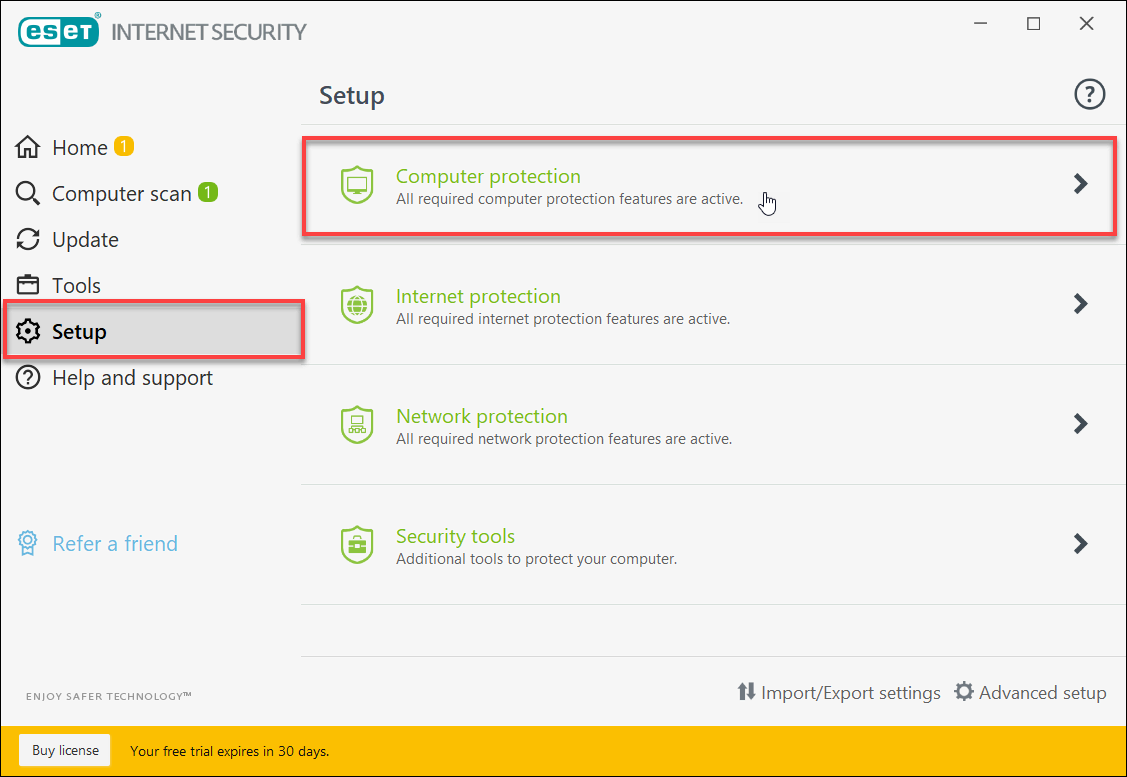

- Z wyświetlonego Organizować coś Menu kontekstowe, wybierz Ochrona komputera.

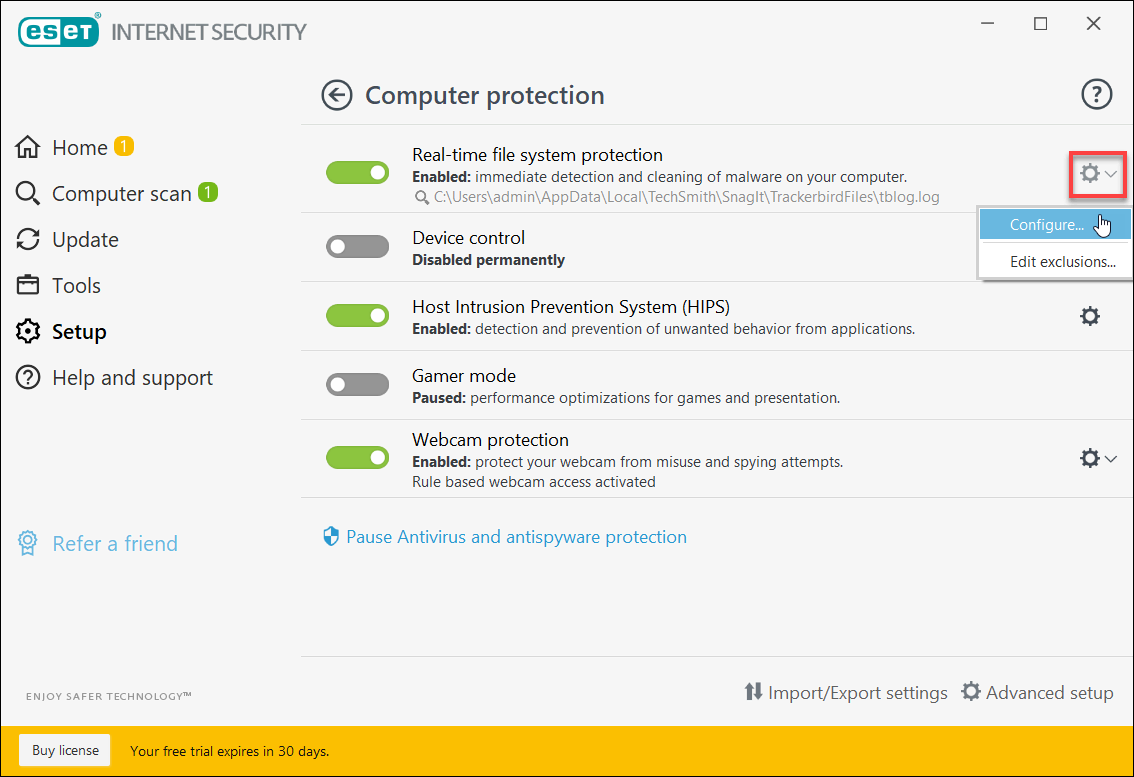

- Teraz w Ochrona systemu plików w czasie rzeczywistym Opcja włączania/wyłączania, kliknij Ustawienia sprzętu ikona rozwijana, a następnie wybierz Skonfiguruj… jak pokazano niżej:

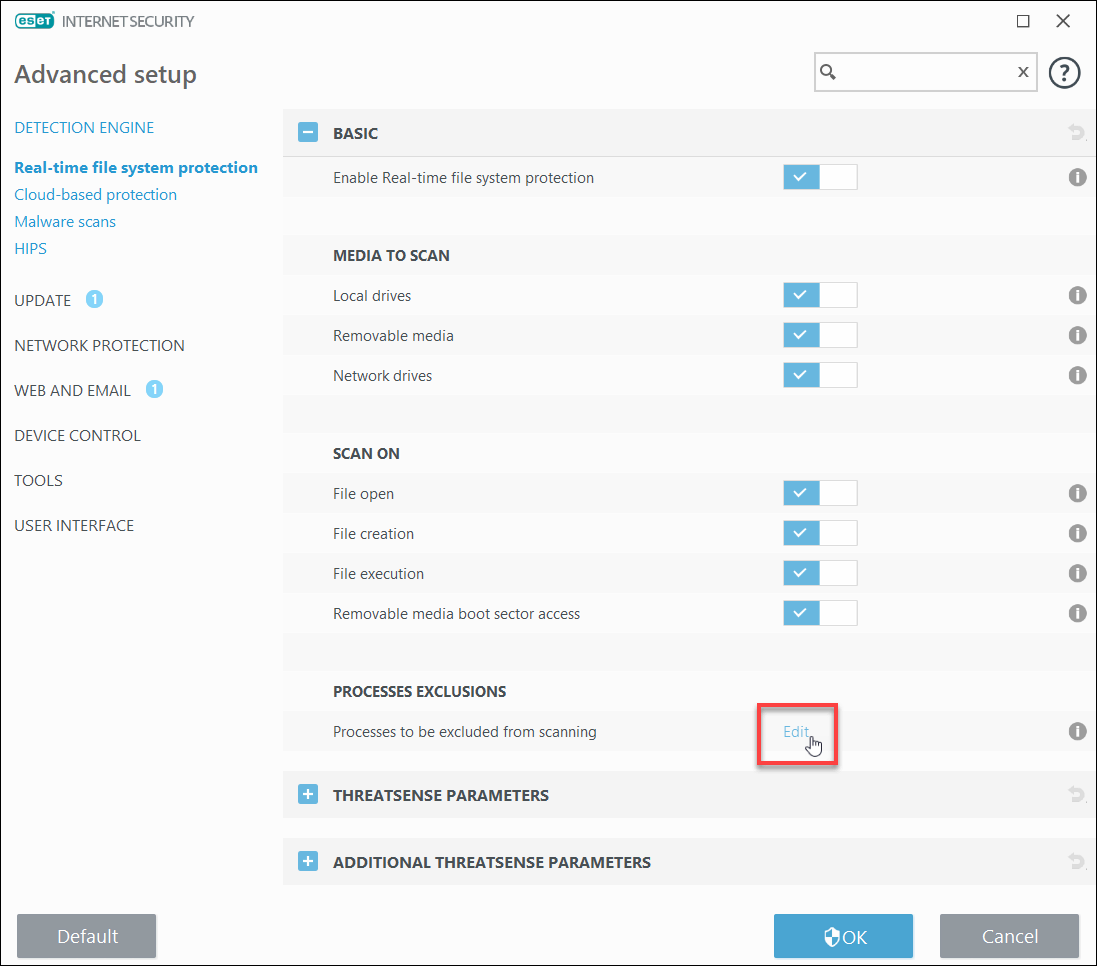

- Z wyświetlonego Ustawienia zaawansowane Okno dialogowe, kliknij [Edytować] z Przetwarza wykluczenia sekcja pod PODSTAWOWY patka.

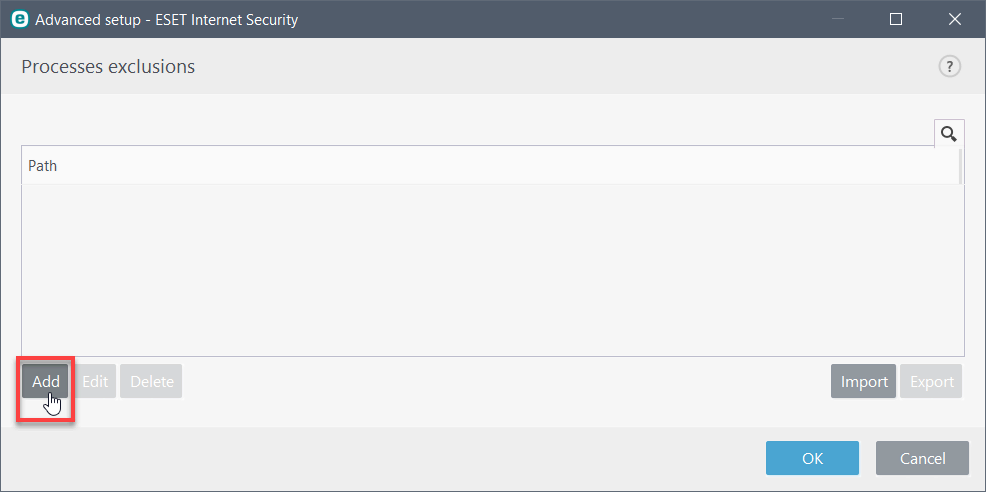

- Teraz kliknij [Dodać] przycisk.

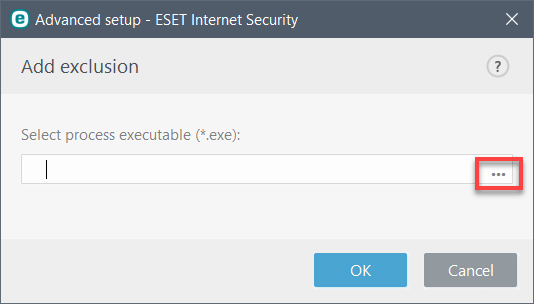

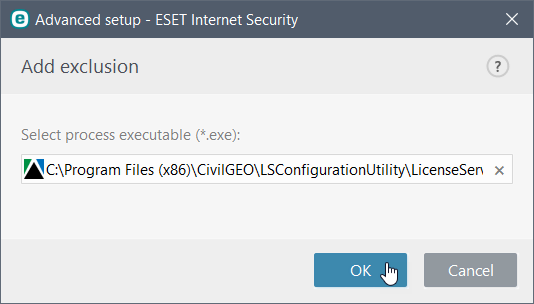

- Kliknij […] Aby dodać ścieżkę (*.plik exe).

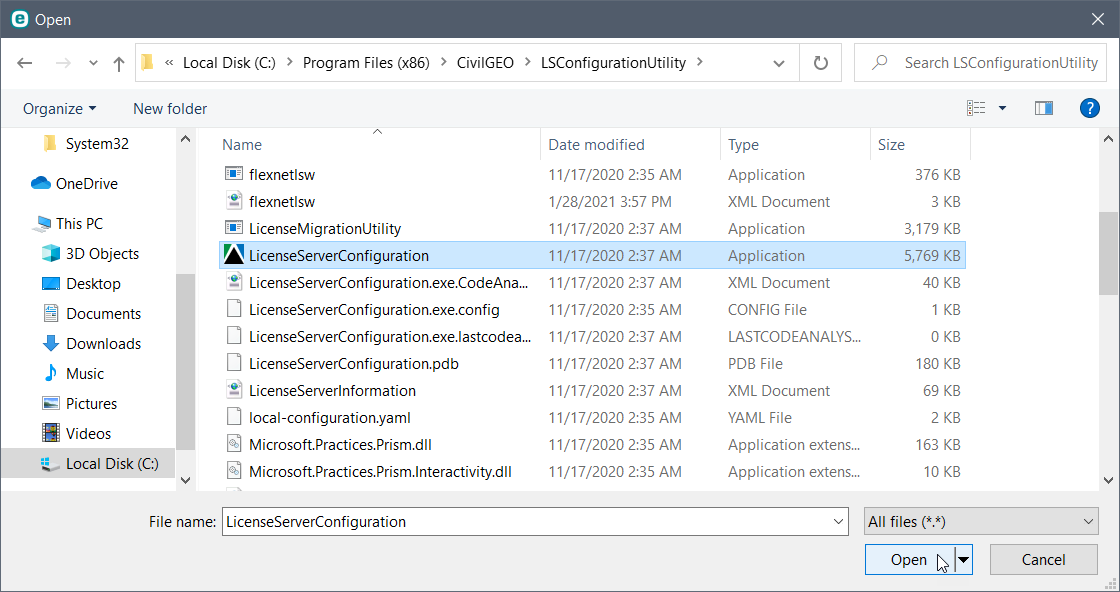

- Teraz przejrzyj C napęd komputerowy dla LsconfigurationUtlity folder za pomocą ścieżki: C: \ Program Files (x86) \ Civilgeo \ LsconfigurationUtlity.

- Z LsconfigurationUtlity folder, wybierz LicencesserverConfiguration plik aplikacji i kliknij [Otwarty] przycisk.

- Kliknij [OK] przycisk, aby dodać LicencesserverConfiguration Plik aplikacji jako wyjątek.

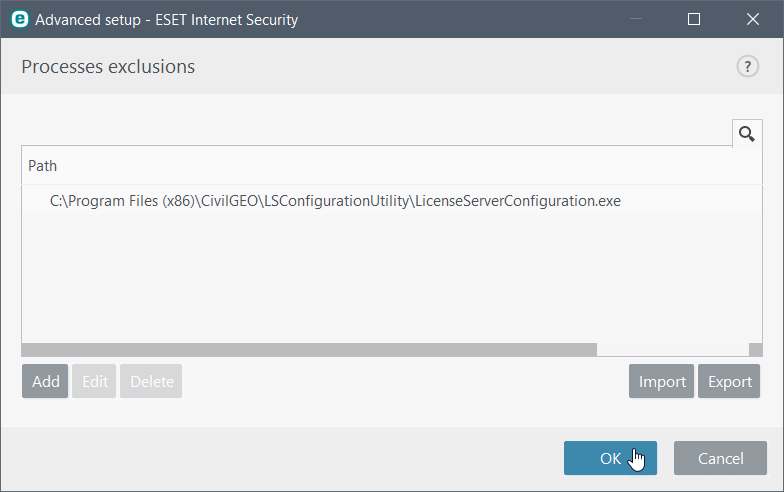

- Następnie kliknij [OK] przycisk, aby dodać LicencesserverConfiguration Plik w wyświetlanym Przetwarza wykluczenia lista.

- Teraz kliknij [OK] przycisk, aby zapisać zmiany.

Ten artykuł powinien rozwiązać problemy z konfiguracją zapory. Jeśli nadal masz problemy, skontaktuj się z naszym zespołem wsparcia technicznego. Z przyjemnością Ci pomogą dalej.