Ataki DDOS wyjaśnione: przyczyny, efekty i sposób ochrony witryny

Streszczenie

Rozproszony atak odmowy usługi (DDOS) może spowodować znaczne uszkodzenie witryny lub użytkownika, zapobiegając legalnego dostępu do usługi, zwiększając koszty usługodawców, działając jako kamuflaż dla innych złośliwych działań, wywołując awarie systemów bezpieczeństwa, powodując utratę danych i identyfikując techniczne ujmowanie systemu systemu systemu. Wpływ ataku DDOS wykracza poza stratę finansową, a nawet może zakłócać służby ratownicze lub być wykorzystywane jako odwrócenie uwagi dla innych działań hakerskich.

Kluczowe punkty

- Zakłóceniu służby: Ataki DDOS uniemożliwiają uzasadnionym użytkownikom dostęp do usługi lub degradują jej jakość.

- Zwiększ koszty: Dostawcy usług mogą potrzebować zainwestować więcej zasobów, aby obsłużyć zwiększony ruch spowodowany atakiem DDOS.

- Kamuflaż: Ataki DDOS mogą ukryć inne złośliwe działania w dużej ilości ruchu.

- Wyzwolenie Fallback: Systemy bezpieczeństwa mogą przełączać się z trybu filtra na tryb tylko logarytmiczny podczas ataku DDOS.

- Utrata danych: Przytłaczanie bazy danych lub systemu plików podczas ataku DDOS może spowodować utratę danych nie pobieranych.

- Zidentyfikuj możliwości techniczne: Ocena, w jaki sposób system reaguje na atak DDOS, pomaga atakującym ocenić jego kompetencje techniczne i określić cele o słabych możliwościach obrony.

Pytania i odpowiedzi

1. Jakie szkody mogą wykonać atak DDOS oprócz strat finansowych?

Atak DDOS może zakłócić służby ratownicze, prowadząc do opóźnionych reakcji i potencjalnej utraty życia. Można go również wykorzystać jako odwrócenie uwagi dla innych złośliwych działań, takich jak ataki terrorystyczne. Ponadto ataki DDOS mogą powodować efekty wtórne, takie jak rosnące koszty użytkowników usług w chmurze lub świadczenie innych usług w tej samej sieci niedostępne.

2. Dlaczego napastnicy mieliby kierować się do prywatnych witryn lub użytkowników za pomocą ataków DDOS?

Atakerzy mogą kierować się do prywatnych stron internetowych lub użytkowników, aby zranić konkurencję, odeprzeć użytkowników z niektórych platform lub kanałów, a nawet w celu osobistego odwetu. Ataki DDOS mogą być również wykorzystane jako taktyka dywersyjna do maskowania innych działań hakerskich.

3. Czy ataki DDOS mogą powodować utratę danych krytycznych?

Tak, ataki DDOS, które przytłaczają baza danych lub system plików, mogą prowadzić do utraty danych, które nie zostały poprawnie utworzone. Kluczowe jest, aby organizacje i osoby posiadały solidne procedury tworzenia kopii zapasowych, aby ograniczyć ryzyko utraty danych podczas ataku DDOS.

4. W jaki sposób atak DDOS może pomóc w identyfikacji celów o słabych możliwościach obrony?

Ocena, w jaki sposób system i jego operatorzy reagują na prosty atak DDOS i analizując skalę ruchu, który może tolerować, atakujący mogą ocenić kompetencje techniczne i możliwości defensywne potencjalnych celów. To pozwala im zidentyfikować systemy, które są bardziej narażone na inne rodzaje ataków.

5. Czy są jakieś inne konsekwencje ataku DDOS oprócz wspomnianych?

Chociaż kluczowe punkty obejmowały główne skutki ataków DDOS, mogą wystąpić dodatkowe konsekwencje, w tym uszkodzenie reputacji firmy, utrata przychodów dla osób fizycznych lub firm opierających się na usługach online oraz potencjał konsekwencji prawnych i finansowych w zależności od charakteru i ciężkości ataku ataku.

6. Jak ataki DDOS wpłynęły na streamery i graczy?

Streamery i gracze mogą stawić czoła znacznym zakłóceniom i stratom finansowym, gdy są ukierunkowane na ataki DDOS. Na przykład streamery mogą być wymuszone offline, co powoduje utratę przychodów z darowizn i subskrypcji. Gracze mogą doświadczyć przerwy w swoich doświadczeniach z gier online, potencjalnie wpływając na ich zdolność do dokonywania zakupów w grze lub uczestnictwa w konkursach.

7. Czy ataki DDOS mogą być używane jako narzędzie do osobistej zemsty?

Tak, ataki DDOS mogą być stosowane jako forma odwet wobec osób fizycznych lub firm, mając na celu zaszkodzenie ich reputacji lub zakłócenia ich obecności online. Ważne jest, aby osoby i organizacje wdrażali skuteczne środki bezpieczeństwa w celu ograniczenia ryzyka zostania ofiarami takich ataków.

8. W jaki sposób można wpłynąć użytkownikom usług w chmurze atakiem DDOS?

Atak DDOS ukierunkowany na użytkownika usługi w chmurze automatycznej skalowania może spowodować znaczny wzrost kosztów, ponieważ usługodawca może potrzebować przydzielenia dodatkowych zasobów, aby obsłużyć nadmierny ruch. Ponadto inne usługi hostowane w tej samej sieci, co doceniony użytkownik może również stać się niedostępne podczas ataku.

9. Czy ataki DDOS można wykorzystać do ukrycia innych złośliwych czynności?

Tak, ataki DDOS mogą służyć jako kamuflaż, odwracając uwagę systemów bezpieczeństwa, podczas gdy odbywają się inne, bardziej ukierunkowane ataki. Może to pozwolić hakerom na wykorzystanie luk w zabezpieczeniach lub uzyskanie nieautoryzowanego dostępu do systemów bez natychmiastowego wykrywania.

10. Jak osoby i organizacje mogą chronić się przed atakami DDOS?

Aby chronić przed atakami DDOS, zaleca się wdrożenie solidnych środków bezpieczeństwa, takich jak ochrona zapory, monitorowanie ruchu, sieci dostarczania treści (CDN) i równoważenie obciążenia. Ponadto organizacje powinny mieć kompleksowe plany reagowania na incydenty, aby zminimalizować wpływ ataku i szybko przywrócić usługi.

Ataki DDOS wyjaśnione: przyczyny, efekty i sposób ochrony witryny

Ddosing Streamery jest teraz tak powszechne, że Skype ponownie skonfigurował swoje domyślne ustawienia klienta ze względu na wyciek graczy.

Jakie faktyczne obrażenia mogą wykonać atak DDOS?

Oprócz nie są do osiągnięcia rzeczywistych klientów, a tym samym straty finansowe, jakie szkody (pieniądze/sprzęt/oprogramowanie) może zrobić atak DDOS? PS: Przeczytałem o streamerach/YouTubers/prywatnych graczach i nie widzę żadnych zalet dla atakujących, którzy wydają pieniądze na botnety na ddosowanie streameru Twitch. Edytuj: Ponieważ to pytanie wydaje się zbyt szerokie, skupmy się po prostu na prywatnych stronach internetowych/użytkownikach Ddosed (wiem, że utrata krytycznej infrastruktury, takiej jak sieci energetyczne, może wyrządzić poważne szkody)

4 436 24 24 srebrne odznaki 31 31 brązowe odznaki

zapytał 8 czerwca 2016 o 15:00

63 1 1 Złota odznaka 1 1 srebrna odznaka 5 5 brązowe odznaki

Twoje pytanie jest dalekie od szerokiego ! Jest tak wiele możliwych odpowiedzi !

8 czerwca 2016 o 15:08

Jak powiedział mały kod, konsekwencje mogą być dość szerokie. Na przykład można było DDOS w mieście służba dystrybucji karetki i spowodować śmierć wielu ludzi z powodu późnych odpowiedzi. Hipotetycznie terroryści mogliby DDOS wszystkie służby ratunkowe przed uruchomieniem bomby, poważnie utrudniając naszą zdolność do reagowania na to.

8 czerwca 2016 o 15:13

@fhlamarche Myślę, że twoje przykłady mogą być „nie osiągalne”, jeśli dobrze przeczytam pytanie.

8 czerwca 2016 o 15:19

@Anders prawda, ale chciałem wskazać, że może to uszkodzić więcej niż pieniądze/sprzęt/oprogramowanie.

8 czerwca 2016 o 15:37

DDOS może być również wykorzystywany do wylądowania dowolnego użytkownika usługi w chmurze automatycznej skalowania dużego rachunku lub powodowania wtórnego efektu, podobnie jak inne usługi hostowane w tej samej sieci, co atakowane, również uczynione są również niedostępne. Hakerzy mogą również używać DDOS do maskowania ataku żądła, który może powodować szkody, które nie są zwykle powiązane z DOS.

8 czerwca 2016 o 15:41

4 Answers 4

DDOS wpływa negatywnie na usługę z kilku powodów (nie badam tutaj konsekwencji prawnych, społecznych i finansowych):

1. Zakłóceniu służby: Najbardziej oczywiste-zapobieganie uzasadnionym użytkownikom końcowym dostępu do usługi lub wpływa na jakość usług

2. Zwiększyć koszty: Możesz spowodować, że usługodawca wydał więcej na zasoby na spotkanie z ruchem ruchu

3. Kamuflaż: Twoje prawdziwe dzienniki ataku gubią się w dużym tłumie

4. Wyzwolenie: WAF / IDS / IPS może zmienić się z trybu filtra na tryb tylko dziennika

5. Utrata danych: Przez przytłaczając DB lub system plików, dane, które nie zostały utworzone, mogą zostać utracone

6. Zidentyfikuj możliwości techniczne: Na podstawie tego, jak usługa automatycznie/ręcznie reaguje na prosty atak DDOS i skalę ruchu, który może tolerować, możesz dowiedzieć się o kompetencjach technicznych systemu i operatorach. To także rozstrzyga dobre cele, które prawdopodobnie będą miały słabe możliwości obronne.

Odpowiedział 9 czerwca 2016 o 2:29

3936 2 2 złote odznaki 24 24 srebrne odznaki 42 42 brązowe odznaki

Uszkodzenie, które DDOS może wyrządzić . Nawet jeśli ograniczone do prywatnych stron internetowych/użytkowników. Mogę podać przykłady tego, do czego w przeszłości używano ddoses i szkód, które wyrządził:

1 czerwca 2016 r. – Teamviewer Ddosed – spowodował przerwanie usług dla użytkowników i możliwej przyczyny lub ekranu dymnego w celu porwania DN, które pozwoliły na zdalny dostęp klientów TeamViewer

13 kwietnia 2016 r. – Blizzard Ddosed – uniemożliwił użytkownikom zalogowanie się do gier i sklepów w grze (straty pieniężne)

5 stycznia 2016 r. – Sony PSN Ddosed – uniemożliwił użytkownikom zalogowanie się do gier i sklepów z wglądem (straty pieniężne)

Jeśli chodzi o to, dlaczego ktoś zapłaciłby pieniądze DDOS . Istnieje wiele powodów, można by zranić konkurencję . Jeśli streamer drgania zostanie ddosowany, użytkownicy przeniosą się do innych kanałów. Jeśli mała gra, taka jak Wildstar dostanie się, osoby, które ludzie przejdą do innych gier. Ludzie również wykorzystali ddoses jako rozproszenie uwagi, podczas gdy inne usługi są zhakowane . Sony przechodził masowe ataki DDOS kilka lat temu.

odpowiedział 8 czerwca 2016 o 15:44

CaffeIneaddykcja kofeinadkcja

7 617 2 2 złote odznaki 22 22 Srebrne odznaki 41 41 Brązowe odznaki

Gdy firma lub usługa jest ddfosowane, usługi są zakłócane, a czasem całkowicie zniszczone.

Gdy użytkownik lub streamer jest Ddosowany, ten sam cel pozostaje. Aby ich całkowicie zakłócić lub całkowicie zdjąć.

Streamery są szczególnie ukierunkowane na aspekt trollingu. Kiedy są Ddonalizowane, mogą zostać zmuszone do offline. To usuwa ich strumień. I boli ich zdolność do zachęcania darowizn i subskrypcji.

Na przykład PSI Syndicate w Wielkiej Brytanii musi przejść proces zmiany adresu IP za pośrednictwem swojego dostawcy dostawcy usług internetowych. W końcu nie mógł już strumieniowo strumieniowo w Wielkiej Brytanii, dopóki nie odwiedził USA, ponieważ ponowne odkrycie swoich ataków IPS i DDOS stał się regularnym problemem. Wspomniał w kilku vlogach, jak wpłynęło to na jego regularny strumień dochodów.

Czasami mogą być skierowane do odwetu i zranić ich reputację. Na przykład, gdy gra na dobre rozpoczęła rywalizującą usługę dla alertów Twitch, wówczas TA został oskarżony o widok na strumienie GFG. To sprawiło, że GFG wyglądało na zacienione, ponieważ nie mieli legalnych widzów. W końcu ta rzekomo prosto zaczął ddosować strumienie GFG razem. Spowodowało to jednak, że TA pozwał GFG, że jest to niesprawdzone. Jeśli tak się stało, czy nie, nie jest moim punktem. Chodzi o to, w jaki sposób takie metody można zastosować przeciwko innym widzowi dla zysku jednego widzów. I chociaż są firmami, byli twitchami, również streamerami.

Ddosing Streamery jest teraz tak powszechne, że Skype ponownie skonfigurował swoje domyślne ustawienia klienta ze względu na wyciek graczy.

Jeśli chodzi o zwykłych użytkowników, z których mogą być z jednego z kilku powodów. Trolling, zastraszanie, odwet w sprawie osobistej, a nawet trzymanie okupu połączeń dla elementów cyfrowych, a nawet faktycznej waluty.

Ataki DDOS wyjaśnione: przyczyny, efekty i sposób ochrony witryny

Atak DDOS jest zaskakująco łatwy do wykonania i wpływa na miliony stron internetowych na całym świecie, a liczba ataków rośnie.

Cierpliwe ataki DDOS mogą wydawać się nieuniknionym efektem ubocznym bycia online; Im większy sukces Twojej witryny, tym bardziej prawdopodobne może się wydawać, że ty’w pewnym momencie będzie celem ataku. Ale możesz zmniejszyć szanse na atak DDOS na twoją stronę.

Natychmiast przyspiesz swoją stronę WordPress o 20%

Skorzystaj z Google’S najszybsze serwery i sieć poziomu premium wspierane przez Cloudflare’S 275+ Lokalizacje CDN na całym świecie, dla płonących czasów ładowania. Uwzględnione bezpłatne we wszystkich planach WordPress.

Być może zastanawiasz się: jaki jest atak DDOS? I jak mogę przed nimi chronić swoją witrynę?

W tym poście my’Wyjaśnij, jakie są ataki DDOS, zbadaj, co może sprawić, że Twoja witryna może uczynić wrażliwą, i nakreślić, w jaki sposób możesz zmniejszyć ich prawdopodobieństwo i wpływ.

Co to jest atak DDOS?

Pozwalać’zacznij od dokładnie zbadania, czym jest atak DDOS i, co ważne, czym nie jest.

DDOS oznacza rozproszoną usługę odmowy, ale jest często określany jako proste odrzucenie usługi. Atak DDOS składa się z witryny, która została zalana przez prośby w krótkim czasie, w celu przytłoczenia witryny i spowodowania jej awarii. ‘Rozpowszechniane’ Element oznacza, że ataki te pochodzą z wielu lokalizacji w tym samym czasie, w porównaniu z DOS, który pochodzi z jednego miejsca.

Jeśli Twoja witryna cierpi na atak DDOS, otrzymasz tysiące żądań z wielu źródeł w ciągu kilku minut, a czasem godzin. Te prośby nie są’T wynik witryny nagle uzyskał wzrost ruchu: są one zautomatyzowane i pochodzą z ograniczonej liczby źródeł, w zależności od skali ataku.

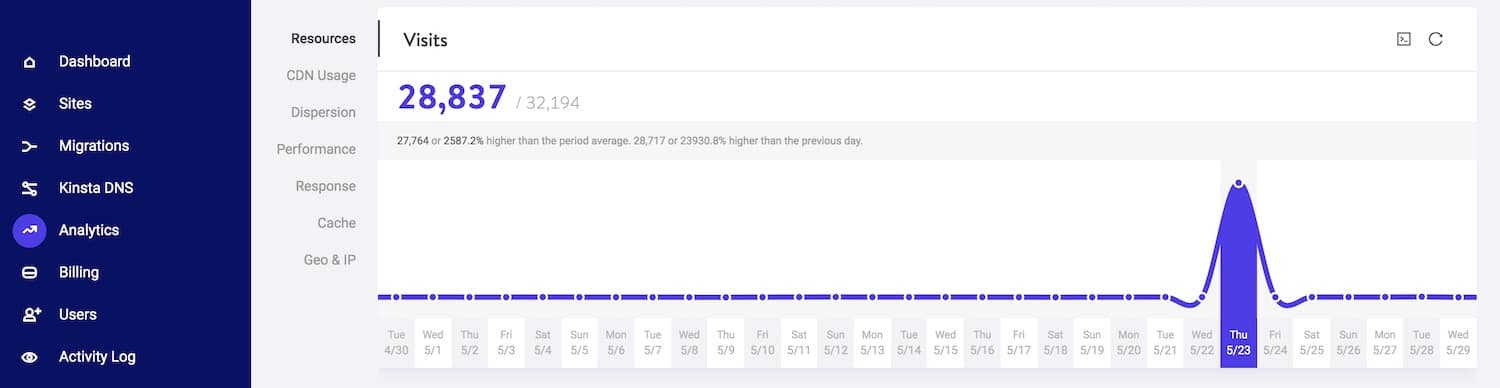

Na zrzucie ekranu poniżej możesz zobaczyć nagły wzrost próśb otrzymanych przez stronę podczas ataku DDOS.

Atak DDOS jest’T To samo co hakowanie, chociaż oba można połączyć; Sprawcy nie są’T próbę uzyskać dostępu do Twojej witryny’pliki S lub administrator, ale zamiast tego powodują, że się zawiedzie lub stają się wrażliwe ze względu na wolumen żądań. W niektórych przypadkach nastąpi próby zhakowania witryny, kiedy’jest wrażliwy, ale w większości przypadków celem jest po prostu sprawienie, aby strona przestała działać.

Może to brzmieć tak, jakby tak’W jakikolwiek sposób na uniknięcie ataku DDOS: w końcu, jeśli ktoś zdecyduje się zalać twoją stronę prośbami, istnieje’T wiele możesz zrobić, aby je zatrzymać.

Ale chociaż możesz’Nie zrobisz wiele, aby powstrzymać kogoś, kto próbuje uszkodzić twoją stronę atakiem DDOS, możesz podjąć kroki, aby upewnić się, że jeśli jesteś poddany atakowi, Twoja strona wygrała’t nie zaprzestaj pracy i wygrał’t bądź podatny na hakowanie.

My’LL obejmuje te kroki później w tym poście, ale najpierw niech’S zbadaj, dlaczego ktoś może chcieć zamontować atak DDOS na Twojej stronie.

Dlaczego ktoś miałby Twoją witrynę?

Dlaczego więc ktoś miałby montować atak DDOS na twoją stronę WordPress? Co mogliby z tego zyskać?

Istnieje wiele powodów, dla których atakujący może chcieć odłożyć twoją stronę z akcji poprzez atak DDOS. Obejmują one ataki konkurentów i ataki z powodu treści.

Ataki DDOS przez konkurentów

W idealnym świecie twoi konkurenci próbowaliby cię przewyższyć online, poprawiając ich treść, SEO i wskaźnik konwersji, co jest uzasadnionym sposobem korzystania z Twojej witryny w celu uzyskania przewagi konkurencyjnej.

Ale w niektórych przypadkach konkurenci mogą podjąć bardziej ekstremalne środki. Konkurent może zatrudnić kogoś do montażu ataku DDOS na twoją stronę, wiedząc, że to wygrało’T Wpływają tylko na twoją stronę, to’LL wpływa również na Twój biznes.

W czasie, gdy zajmie Ci ponowne działanie witryny, będą one zabierać od ciebie biznes, zwłaszcza jeśli uruchamiają reklamy za pomocą nazwy firmy jako słowa kluczowego. Jeśli Twoja witryna nie jest’taj i szybko uruchamia się, ty’LL straci ranking wyszukiwania i może stwierdzić, że Twoi konkurenci zajmują teraz ciebie w Google.

Oczywiście, to’jest bardzo trudne do udowodnienia, kto przeprowadził dowolny atak DDOS. Atak wygrał’t pochodzę od twojego konkurenta’S adres IP! O ile nie masz bardzo głębokich kieszeni, próba podjęcia postępowania prawnego przeciwko konkurentowi, którego podejrzewasz, że to zrobisz.

O wiele lepiej, aby przede wszystkim chronić się przed skutkami ataku. I Don’W odpowiedzi pokusa, aby zamontować kolejny atak DDO na konkurencję. To jest nielegalne i to’o wiele lepiej, aby uspokoić się, że konkurent wystarczająco desperacki, aby użyć takich środków, jak to prawdopodobnie wygrał’t mają długowieczność lub reputację, jaką robi Twoja firma.

Ataki DDOS na Twoją treść

Niektóre strony podlegają atakom DDOS ze względu na charakter ich treści.

Na przykład strona informacyjna może podlegać atakowi. Witryna zajmująca się kontrowersyjnym problemem (takim jak dostęp do aborcji lub antyrasistowni) może ponieść ataki ze strony osób, które nie zgadzają się z jego przesłaniem i chcą ją wykluczyć. Lub Twoja treść może być komercyjna, ale wciąż wrażliwa i są ludzie, którzy nie’t nie chcę, żeby to było dostępne online.

Jeśli Twoja witryna zostanie pomyślnie zaatakowana, odrzuci twoją treść z obiegu, co może powodować problemy dla użytkowników, jeśli potrzebują dostępu do informacji lub wskazówek.

Ty’LL spędza również czas na rozwiązaniu problemu, utraty wszelkich przychodów, które możesz dokonywać ze strony (w sprzedaży lub darowizn, jeśli jesteś organizacją non -profit), a twoje rankingi mogą spaść, jeśli Twoja witryna zwraca błąd 502 na wiele godzin lub dni.

Politycznie motywowane ataki DDOS

Motywowane politycznie ataki DDOS stają się coraz bardziej powszechne, ponieważ cyberprzestępstwa są coraz bardziej wykorzystywane do zakłócenia procesu politycznego.

Jeśli Twoja strona internetowa jest dla partii politycznej, kandydatów lub organizacji lub rozwija konkretną sprawę polityczną, może być podatne na atak ludzi, którzy nie zgadzają się z twoją polityką.

To wygrało’T niepotrzebnie pochodzi od twoich przeciwników politycznych. Bardziej prawdopodobne jest, że pochodzą z zewnętrznych źródeł, które starają się zakłócić debatę polityczną, zablokować określone rodzaje treści i używać chaosu do mylącego i pozbawienia wolności ludzi.

Atak może być próbą uniemożliwiania ludziom dostępu do twoich treści (patrz wyżej) lub może być bardziej osobistym atakiem na indywidualnego kandydata lub organizacji za stroną.

Różni się to od przeciążenia witryny z powodu skoków wizyt z powodu cyklu wiadomości. Kiedyś pracowałem na stronie partii politycznej, która została przytłoczona, gdy partia’Manifest S został wydany na wybory powszechne. To były pierwsze wybory w Wielkiej Brytanii, w których kampanie elektroniczne było znaczące i po prostu byliśmy’t Przygotowane do wielkości ruchu.

Zamiast tego atak DDOS będzie znacznie ostrzejszy i bardziej nagły, widząc bardzo nagły wzrost próśb na czasami przez kilka minut. Będzie to wyglądać zupełnie inaczej niż naturalny wzrost ruchu, który chociaż można go nagle, zwykle przybiera formę krzywej zamiast klifu.

Jeśli prowadzisz kampanię (co mogło uczynić cię bardziej bezbronnym z powodu dodatkowego rozgłosu), szczególnie ważne będzie, aby Twoja strona pozostanie operacyjna i nie tracić czasu na atak, gdy możesz skupić się na działalności w kampanii. To’S, dlaczego’jest kluczowe dla podjęcia poniższych kroków w celu ochrony witryny przed motywowanym politycznie atakiem DDOS.

Skutki ataku DDOS

Atak DDOS może mieć różne efekty, w zależności od charakteru ataku i tego, jak jesteś przygotowany.

1. Przestój strony internetowej

Najbardziej bezpośrednim i oczywistym efektem jest to, że Twoja witryna jest przytłoczona i staje się niedostępna.

Oznacza to każdą firmę, którą zyskujesz za pośrednictwem swojej witryny’T Bądź dostępny, dopóki witryna nie będzie działać ponownie. Wpływa również na twoją reputację jako właściciela witryny. A jeśli nie masz’nie naprawić witryny szybko, może wpływać na Twoje SEO, jakby Google czołgał.

Jeśli Twoja witryna jest niedostępna z powodu przeciążenia, zwróci błąd 502 Bad Gateway, który negatywnie wpłynie na twoje rankingi wyszukiwania, jeśli pozwolisz jej pozostać zbyt długo.

I’widziałem także ataki, w których strona ma’T był dostępny przez wiele dni (ponieważ właściciel zrobił’Nie wiem, jak to naprawić i’t zachował kopię zapasową, z których więcej wkrótce), a kiedy strona wróciła do Internetu, wszystkie wewnętrzne linki na tej stronie’S Lista Google została utracona.

2. Problemy z serwerem i hostingiem

Jeśli Twoja witryna podlega regularnym atakom, które nie masz’T podejmij kroki w celu złagodzenia, może to prowadzić do problemów z dostawcą hostingu.

Dobry dostawca hostingów zapewni ci narzędzia do zabezpieczenia witryny przed atakami DDO’t mam to i ty’W przypadku wspólnego hostingu ataki mogą mieć wpływ na inne witryny na tym samym serwerze.

Informacje

Kinsta wdraża zapory sprzętowe napędzane przez Google Cloud Platform, aktywne i pasywne bezpieczeństwo oraz inne zaawansowane funkcje, aby zapobiec dostępowi klientom’ dane. Sprawdź więcej tutaj.

3. Podatność na stronę internetową

Atak DDOS może sprawić, że Twoja witryna jest bardziej podatna na hakowanie, ponieważ wszystkie twoje systemy koncentrują się na przywróceniu witryny online, a systemy bezpieczeństwa mogły zostać odrzucone przez atak.

Hakerzy mogą wtedy łatwiej udać się na witrynę za pomocą tylnych drzwi, gdy atak DDOS odniesie sukces w paraliżowaniu Twojej witryny.

Ataki kontrolne takie jak to wygrały’t zawsze pochodzi z tego samego źródła, co żądania, które utworzyły atak DDOS: sprytny haker będzie wiedział, jak ukryć swoje utwory i użyć wielu adresów IP do ataku na twoją stronę, a także jak ukryć prawdziwą lokalizację.

Więc jeśli jesteś ofiarą ataku DDOS, jednym z twoich pierwszych priorytetów powinno być zapewnienie bezpiecznej strony WordPress. Jest to prawdopodobnie ważniejsze niż ponowne uruchomienie witryny publicznej, ponieważ kolejny atak zabierze Cię tylko na kwadrat (lub gorzej).

4. Zgubiony czas i pieniądze

Naprawa strony internetowej, która podlegała atakowi DDOS wymaga czasu. Może również zabrać pieniądze.

Jeśli nie masz’Nie wiem co’S wydarzyło się z Twoją witryną i przystani’T przygotowany na możliwość ataku, możesz ostatecznie odbudować swoją witrynę od zera (ja’widziałem miejsca, w których to się stało). Jeśli to zrobiłeś’Nie wykonaj kopii zapasowej swojej witryny, od czego ją przywrócisz? A jeśli nie masz’Nie napraw go szybko, atak może mieć długoterminowy wpływ na twoją stronę’S SEO i wydajność biznesowa.

Podczas gdy witryna jest obniżona, możesz tracić pieniądze w przychodach, szczególnie jeśli Twoja witryna jest sklepem e -commerce. I być może będziesz musiał zapłacić pieniądze, aby zatrudnić eksperta ds. Bezpieczeństwa lub kopnicę internetową, aby odbudować witrynę i upewnić się’S chroniony przed przyszłymi atakami.

Wszystko to podkreśla, jak ważna jest ochrona Twojej witryny przed atakami DDOS. Miałem jednego klienta, który często doznał prób z powodu charakteru ich działalności; Ponieważ ustawiamy środki bezpieczeństwa, nigdy nie wpłynęły one na witrynę. Jeśli ty’ponownie przygotowany, a następnie atak DDOS powinien’t Wpływa też na twoją stronę.

Co może sprawić, że Twoja witryna jest podatna na ataki DDOS?

Niektóre strony są bardziej narażone niż inne na ataki DDOS. Albo sprawi, że będziesz bardziej podatny na atak, albo na jego następstwa.

Tanie hosting

Pierwszym winowajcą, jeśli chodzi o podatność na ataki DDOS, podobnie jak w przypadku wszelkiego rodzaju cyberataków, jest tani hosting.

Tanie hosting ma dwa główne wady: brak wsparcia i wielkość klientów.

Aby umożliwić tak tanio zaoferować hosting, dostawca hostingów będzie miał dużą liczbę klientów korzystających z tego samego serwera, co oznacza, że jedna z pozostałych witryn na tym serwerze podlega atakowi, może to wpłynąć.

Tani dostawcy hostingów wygrali’T Zapewniają środki bezpieczeństwa przed atakami DDOS, wygrali’Ostrzegam cię, gdy nastąpi atak, a oni wygrali’t pomóż ci naprawić witrynę, gdy przestanie działać. Wygrali’t Niej regularne tworzenie kopii zapasowych witryny, a nawet jeśli tak, oni’mało prawdopodobne, aby pomóc Ci przywrócić witrynę: Ty’Muszę wymyślić, jak to zrobić sam.

To jest n’t ponieważ tani dostawcy hostingów próbują cię zwlekać lub dlatego, że nie’T świadczyć usługi, które obiecują: to’po prostu dlatego, że aby być tanio, muszą skąpować wsparcie. W przeciwnym razie by nie’T zarabiaj.

Jeśli Twoja witryna obsługuje firmę lub jakiekolwiek przedsięwzięcie, w którym ważna jest Twoja reputacja i bezpieczeństwo Twojej witryny, opłaca się inwestować w hosting dobrej jakości. Dodatkowy koszt będzie tego warty, gdy unikniesz spędzenia czasu na naprawieniu witryny, jeśli zostanie zaatakowana, i na pewno będzie tego warta, jeśli oznacza to, że Twoja strona pozostanie w Internecie poprzez próbę ataku DDOS i ISN’T Zakazał.

Informacje

Kinsta oferuje przysięgę bezpieczeństwa złośliwego oprogramowania, a także ochronę zapory przed atakami DDOS.

Brak przygotowania

Nie przygotowując się do możliwości wygrania ataku DDOS’koniecznie zapobiegaj, ale to oznaczało, że donisz’T cierpisz tak bardzo, jeśli podlegasz jednego.

Po pierwsze, podjęcie środków bezpieczeństwa przed potencjalnymi atakami ulepszy Twoją witrynę’Szanse na pozostanie w Internecie, pomimo poniesienia próbnego ataku.

Ale zrozumienie, jak zatrzymać atak DDOS na jego torach. Jeśli Twoja witryna zostanie zaatakowana i spadnie, jeśli ty’ve przygotowane będziesz w stanie go uruchomić i znów działać znacznie szybciej niż gdybyś miał’t przygotowane.

Instalowanie oprogramowania bezpieczeństwa lub korzystanie z alertów bezpieczeństwa oferowanych przez dostawcę hostingu oznacza, że zostaniesz powiadomiony, jeśli Twoja witryna zostanie zaatakowana, a ty lub dostawca hostingów może podjąć działania w celu ochrony witryny.

Regularne tworzenie kopii zapasowych witryny oznacza, że możesz szybko ją przywrócić, jeśli ma to problemy.

A aktualizacja witryny oznacza to, że’jest z natury bezpieczniejszy i będzie mniej prawdopodobne, że napotkasz problemy, jeśli musisz je odbudować.

Niepewny lub nieaktualny kod

Utrzymanie wersji WordPress, a także motywu i wtyczek’t chronisz przed atakiem DDOS.

Ale jeśli zostaniesz zaatakowany, a późniejsza słabość Twojej witryny jest wykorzystywana przez hakerów jako okazja do uzyskania niechcianego dostępu, będą znacznie mniej skłonni do sukcesu, jeśli Twoja witryna będzie dobrze zarządzana.

Środki ostrożności obejmują aktualizację witryny, a także instalowanie wtyczek i motywów z renomowanych źródeł. Katalogi motywu i wtyczek WordPress są zdecydowanie najlepszymi miejscami do znalezienia darmowych motywów i wtyczek, a renomowani programiści udostępnią je tam. Uważaj, aby nie zainstalować kodu, który może powodować niezgodność z hostingiem i nigdy nie instaluj zerowych motywów ani wtyczek.

Jak chronić swoją witrynę przed atakami DDOS

Więc teraz za pytanie’Zniszczyłem odpowiedź na: jak chronić swoją stronę przed atakami DDOS?

Istnieje wiele środków ostrożności, które możesz podjąć, a które wybierzesz, będzie zależeć od konfiguracji, budżetu i preferencji.

Pozwalać’s spójrz na opcje.

Ochrona przed dostawcą hostingu

Kinsta Hosting ma szereg funkcji, które zmniejszą szanse, że będziesz podlegać atakom DDOS.

Wszystkie strony hostowane w Kinsta są chronione przez naszą integrację Cloudflare, która ma bezpieczną zaporę z wbudowaną ochroną DDOS. Korzystamy również z ścisłych ograniczeń opartych na oprogramowaniu, aby jeszcze bardziej zabezpieczyć Twoją witrynę. Wszystko to sprawia, że atak DDOS jest znacznie trudniejszy.

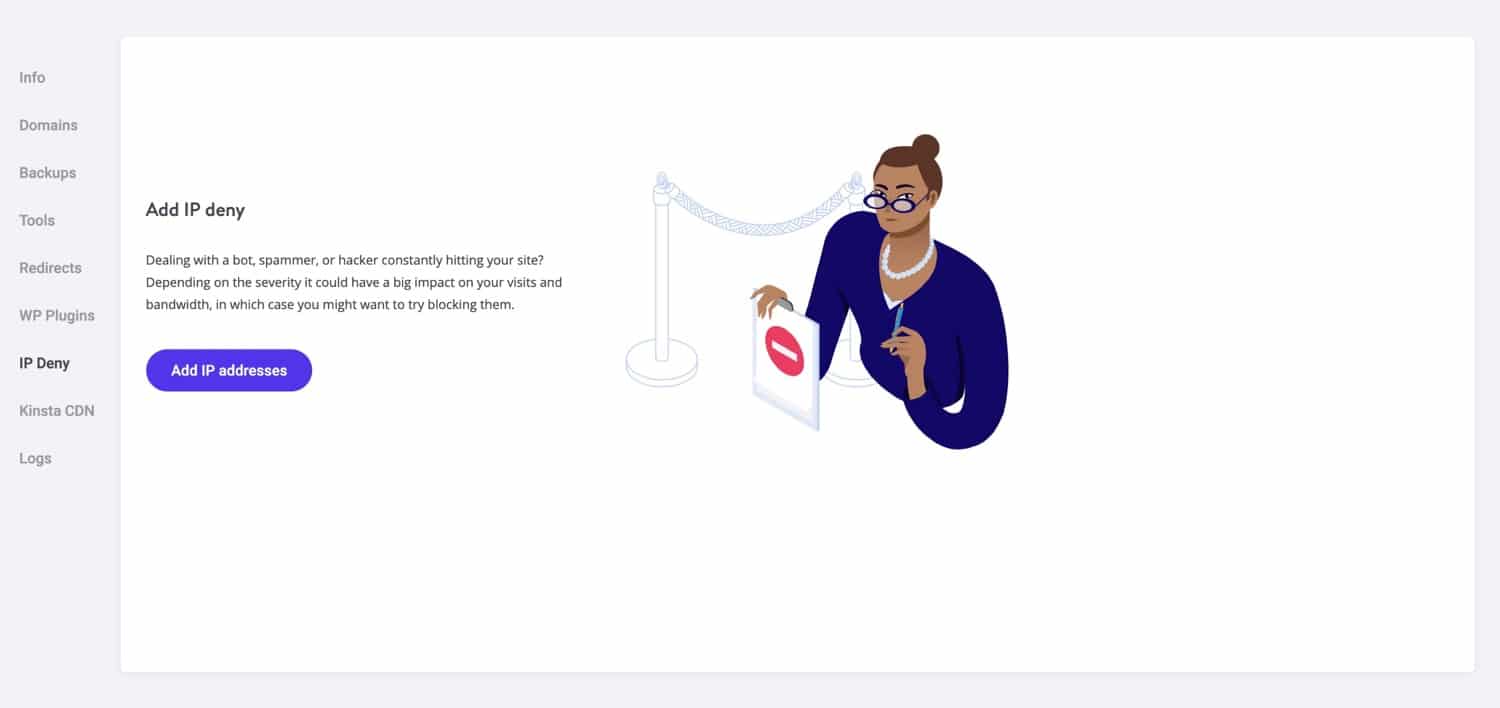

Kolejną funkcją Kinsta, która może pomóc ci chronić po rozpoczęciu ataku DDOS, jest blokowanie geolokalizacji IP. Kinsta wykryje dowolny atak DDO i ostrzega cię. Następnie możesz użyć funkcji blokowania IP Geo, aby zablokować obszar geograficzny, z którego nadchodzi atak DDOS.

Oznacza to, że możesz bezpiecznie zablokować region geograficzny, w którym pochodzi atak, a adresy IP z tego regionu nie będą już mogły wysyłać żądań na twoją stronę.

Alternatywnie możesz blokować poszczególne IPS w Mykinsta za pośrednictwem IP DEY strona.

Nadchodzi jednak trudna prawda: jakkolwiek jest twój dostawca hosting’nie mogą im zapewnić całkowitej ochrony przed atakami DDOS. Dobry dostawca hostingów zrobiłby dobrą zaporę ogniową, która zmniejszy szansę na atak, ale nie pozbywa się go całkowicie. Będą również mieli narzędzia lub mogą użyć do zatrzymania ataku DDOS po jego uruchomieniu, na przykład blokowanie adresu IP.

Dlatego Każdy dostawca hostingowy, który twierdzi, że daje całkowitą ochronę przed atakami DDOS’być całkowicie szczerym. Mogą zmniejszyć prawdopodobieństwo ataku i mogą ograniczyć jego wpływ, ale mogą’t Zatrzymaj się całkowicie ataki DDOS.

Zamiast tego, aby chronić się przed atakami DDOS dokładniej, musisz użyć rozległej sieci, która może korzystać z bazy danych informacji o atakach na inne strony na całym świecie, aby przewidzieć ataki i zablokować IPS, z których prawdopodobnie nadejdą. Pozwalać’s spójrz na kilka tych usług.

Cloudflare

Cloudflare to jeden z Internetu’Najpopularniejsze dostawcy sieci dostarczania treści, a także oferuje ochronę przed atakami i hackami. Ze względu na rozległy rozmiar ma dostęp do informacji o tym, skąd pochodzą ataki DDOS, a następnie mogą blokować te adresy IP dla wszystkich stron w swojej sieci.

Cloudflare’Sieć w chmurze S jest zawsze włączona i zawsze uczy się, co oznacza, że może identyfikować potencjalne ataki i powstrzymywać niechciany ruch przed dotarciem do witryny 24/7. Zapewnia również pulpit nawigacyjny, którego możesz użyć do monitorowania i wyświetlania ataków DDOS, abyś mógł określić, jakie mogą być twoje luki.

Jeśli Twoja witryna jest hostowana w Kinsta, nie masz’T musi przejść proces konfigurowania własnego konta Cloudflare. Wszystkie witryny naszej infrastruktury są chronione przez naszą bezpłatną integrację Cloudflare.

SuSuri

Sucuri jest firmą najbardziej znaną z usług, w których usługi sprząta witryny po hackach i pomaga im zapobiec ponownym wydarzeniu. Ale oferuje także ochronę DDOS

Witryny prowadzone na Kinsta nie obsługują Sucuri. W Kinsta nasza infrastruktura jest chroniona przez bezpieczną zaporę Cloudflare z wbudowaną ochroną DDOS. Dodatkowo wykonujemy rutynowe skanowanie złośliwego oprogramowania i oferujemy bezpłatne usunięcie złośliwego oprogramowania zgodnie z naszą obietnicą bezpieczeństwa złośliwego oprogramowania.

SuSuri’Usługa S działa, ponieważ jest tak duża, z siecią ponad 400 000 klientów, co oznacza, że może prowadzić bazę ataków w taki sam sposób, jak Cloudflare może. Te adresy IP można następnie zablokować w Twojej witrynie.

SuSuri’Sieć S ISN’t tak duże jak Cloudflare’s, ale firma jest warta rozważenia, jeśli chcesz również zaawansowane funkcje bezpieczeństwa i monitorowania, w którym leży ich specjalność. Sucuri będzie monitorować Twoją witrynę pod kątem przestojów i ataków lub hacków i naprawi wszelkie hacki, które mają miejsce.

Więc jeśli cierpisz na atak DDOS, a Twoja witryna WordPress jest zhakowana, gdy’jest wrażliwe, bycie z Sucuri oznacza, że możesz go uruchomić tak szybko, jak to możliwe.

Streszczenie

Ataki DDOS stają się coraz bardziej powszechne i mogą spowodować obrażenia o wartości miliardy dolarów.

To’niemożliwe do całkowitej ochrony przed atakami DDOS, ponieważ istnieją’T wiele kontroli nad ruchem przybywającym na twoją stronę. Ale jeśli korzystasz z jednej z powyższych usług, unikaj taniego hostingu i przygotuj się na atak DDOS, jeśli się wydarzy, to znacznie mniej prawdopodobne będzie, że będziesz cierpieć.

Ręcznie wybierane artykuły powiązane

Google Cloud Platform Network: Premium Tier vs Standard Tier

Głębokie zanurzenie się w Google Cloud Network i dokładne spojrzenie na ich poziom premium vs Standard, wraz ze stosem technologii, który zapewnia najszybszy…

Czas czytania 20 min

Jak skonfigurować zaporę ogniową (WAF) na swojej stronie WordPress

Ruch z botów i proxy jest wyższy niż kiedykolwiek wcześniej. To staje się wyzwaniem dla firm, które nic nie wiedzą o tym, jak odfiltrować lub blokować…

Czas czytania 17 min

Najlepsze wtyczki bezpieczeństwa WordPress do zablokowania złośliwych zagrożeń

Utrzymanie bezpieczeństwa witryny WordPress może być trudne. Sprawdź te wtyczki bezpieczeństwa WordPress, aby łatwo zablokować złych facetów.

Czas czytania 48 min

My’LL migruj witrynę WordPress za darmo

Nasz dedykowany zespół będzie migrował twoje witryny WordPress do Kinsta, bez żadnej pracy po twojej stronie i przy minimalnej przerwie w serwisie. Migruj bez ryzyka z naszą 30-dniową gwarancją zwrotu pieniędzy.

Co dzieje się podczas ataku DDOS?

Dzisiejsza praca w technologii informatycznej oznacza radzenie sobie z potencjalnymi zagrożeniami bezpieczeństwa, przed którymi stoją firmy każdej wielkości, branż i regiony. Pole cyberbezpieczeństwa jest rozległe i różnorodne, obejmujące subtelne taktyki kradzieży danych, takie jak phishing włóczni, a także większe manewry brutalnej siły, w tym ataki rozproszonego od zaprzeczenia usługi (DDOS).

Z powodu szkód cyberatak może spowodować firmę – zarówno po incydencie, jak i na bieżąco – firmy potrzebują ludzi, którzy rozumieją ryzyko, jakie napotykają i jak tworzyć skuteczne środki zaradcze. Zapoznanie się z cyberprzestępstwami, takimi jak ataki DDOS, jest zatem sposobem na podjęcie roli jako cennego członka zespołu systemów informatycznych.

Co to jest atak DDOS?

Atak DDOS jest rodzajem cybertreatów opartych na wysyłaniu zbyt wielu żądań do zasobu internetowego, zmuszając tę witrynę lub zasoby offline. Atakujący wykorzystuje rozległą sieć komputerów, aby wytworzyć tę presję, często przy użyciu “bałwan” maszyny, które przejęli przez złośliwe oprogramowanie.

Kaspersky zauważa, że ataki DDOS działają, ponieważ zasoby internetowe mogą obsłużyć tylko tyle ruchu w danym momencie. Kiedy ilość danych lub żądań wpływających do zasoby sieciowego staje się zbyt wielki, legalni użytkownicy mogą nie być w stanie uzyskać do niego dostępu, tak jak by się to zdarzyło, gdyby było zbyt wiele osób próbujących korzystać z zasobu, ale na znacznie większą skalę. Serwer internetowy cierpiący na efekty udanego ataku DDOS zwolni lub stanie się całkowicie niedostępny dla użytkowników.

Biorąc pod uwagę, że nowoczesne firmy korzystają z platform internetowych do swoich najważniejszych usług, zarówno odniesionych przez klienta, jak i wewnętrznych, IT’Łatwo zobaczyć, w jaki sposób odpowiedni atak DDOS może wyrządzić poważną szkodę dla firmy. Czy to oznacza zamknięcie sprzedawcy e-commerce podczas pracowitego sezonu detalicznego, zabranie firmy’s wewnętrzne serwery offline lub jeden z dowolnych podobnych wyników, szkody mogą być godne uwagi.

Czym różnią się ataki DDOS i ataki DOS?

Atak DDOS to nowoczesna, większa wersja prostego ataku usług odmowy (DOS). Firma bezpieczeństwa cyfrowego Norton wyjaśnia, że ataki DOS istniały od 1974 roku, kiedy 13-letni zdalnie zamknął sieciowe komputery. Specjaliści IT powinni’Pozwól sobie stać się samozadowoleniem tylko dlatego, że ataki DOS mają prawie 50-letnią historię. Ewoluując od DOS do DDOS, wtargania te pozostały istotne do dzisiejszego dnia.

Ten początkowy strajk w 1974 r. Został uruchomiony z jednego komputera, co oznacza, że był to prosty DOS, a nie DDOS. Norton zauważa, że ataki DDOS są zdefiniowane przy użyciu wielu elementów sprzętu do generowania nielegalnej działalności sieciowej, która obniża zasób. Fakt, że botnet przechwyconych komputerów lub innych urządzeń może zadać znacznie więcej szkód niż pojedynczy komputer, zamienił DDO w standardowy sposób szkodowania firm’ serwery.

Jaki jest cel ataku DDOS?

Celem ataku DDOS jest zazwyczaj zaszkodzenie firmy poprzez przejęcie jej najważniejszych zasobów w trybie offline. Kaspersky wskazuje, że niektóre organizacje stanowią szczególnie atrakcyjne cele dla tego rodzaju cyfrowych wtargnięć. Należą do nich detaliści e-commerce i wszelkiego rodzaju firmy cyfrowe, w tym kasyna internetowe.

CSO podał przykład, w jaki sposób ataki DDOS mogą mieć efekt wodospadu, w którym zdejmowanie jednej firmy może zaszkodzić innym. W październiku 2016 r. MIRAI BOTNET, kompromisowy rój urządzeń Internetu rzeczy (IoT), został wykorzystany do wysyłania wniosków do dostawcy usług internetowych’serwery S. Sieć składała się z do 400 000 urządzeń IoT i była w stanie przytłoczyć ważną infrastrukturę, sprowadzić Twitter, Amazon, Spotify i inne.

Co dzieje się podczas ataku DDOS?

Atak DDOS jest stosunkowo prosty, co jest jednym z powodów, dla których ten rodzaj cyberszteczności jest tak niebezpieczny. Norton wyjaśnia, że w tych incydentach haker’T muszę zainstalować dowolny kod na ofiarę’Serwer S. Zamiast tego zagrożone maszyny w atakującym’S Botnet wysyła miliony pingów, jakby ogromna liczba maszyn próbowała połączyć się z tą usługą.

Ponieważ zagrożone “bałwan” komputery i inne urządzenia, które składają się na hakera’Wszystkie S. Botnet mają różne adresy IP, firmy często mają trudności z obroną swoich zasobów przed incydentami DDOS. Prosty zaradczy po wykryciu ataku DOS obejmowałby blokowanie wszystkich żądań z obrażającego się adresu IP, ale w przypadku DDOS konieczne są bardziej wyrafinowane obrony.

Jakie są trzy główne typy ataków DDOS?

Podczas gdy rozróżnienie jednego lub mnóstwa między atakami DOS i DDOS jest jasne, same ataki DDOS można podzielić na trzy kategorie. Podział opiera się na tym, jak haker osiąga cel, jakim jest stworzenie tak dużego ruchu, że sieć docelowa, strona lub inne zasoby stają się niedostępne.

Czasami uszkodzenie spowodowane przez cyberprzestępstwo nie są bezpośrednio podłączone do wielkości zaangażowanego botnetu, ale raczej powiązane z generowaniem fałszywych żądań. CSO Magazyn wymienił trzy typy ataków DDOS w następujący sposób:

- Ataki oparte na głośności są mierzone przez samą ilość ruchu wysłanego na stronę. Haker stojący za jednym z tych incydentów jest po prostu próba wysłania jak największej liczby żądań w przydzielonym czasie, potencjalnie używając ogromnej liczby przechwyconych urządzeń do wytworzenia niezbędnych pingów.

- Ataki DDOS-warstwy sieciowe, Znane również jako ataki protokołu, są skierowane do infrastruktury za sieciami. Ponieważ te ataki dotyczą bardziej pakietów informacji niż surowych, są one mierzone w pakietach na sekundę.

- Ataki warstwy aplikacji Wpływają bezpośrednio na aplikacje, a nie zagrażać infrastruktury, która zasila te narzędzia programowe. Są mierzone w żądaniach na sekundę, ponieważ hakerzy używają swoich sieci komputerów i innych urządzeń, aby stale żądać dostępu do aplikacji’usługi S, tworzenie zbyt dużego ruchu i obniżenie oprogramowania.

Zamiast używać tych samych trzech typów, Norton podzielił incydenty DDOS na dwie kategorie na podstawie ich zamierzonych wyników: powodzi i awarii.

- Atak powodziowy to każda próba użycia przytłaczającej powodzi danych w celu usunięcia serwera. Powódź powodziowa lub ping ICMP ma miejsce, gdy atakujący wysyła pakiety danych, aby wpłynęły na całą grupę połączonych komputerów, zmniejszając tę źle skonfigurowaną sieć. Powódź syn “uściski dłoni” między hostem, serwerem i użytkownikiem, aby wypełnić każdy port na serwerze docelowym.

- Atak awaryjny jest mniej powszechnym wariantem DDO. Opiera się to na skompromitowanym systemie z błędami, które wpływają na słabości w ukierunkowanym kawałku infrastruktury. Z tymi, którzy są wykorzystywane, system systemu rozbija się.

Jak zapobiec atakowi DDOS?

Skuteczna obrona przed atakami DDOS może przybierać wiele formularzy, a personel IT przyspieszał albo przeciwdziałanie tym włamaniom, gdy tylko zostaną wykryte lub stworzyć proaktywne obrony, które zapobiegną przede wszystkim firmom stania się celami.

CSO zauważył, że pierwszym krokiem do łagodzenia ataków DDOS jest po prostu włączenie tego rodzaju incydentów w branży’S ogólny plan odzyskiwania po awarii. Kiedy organizacje mają określone kroki, w tym wszystko, od cyfrowych środków zaradczych po komunikaty medialne, w tej chwili będzie mniej panika i większa zdolność do szybkiego koordynowania wysiłków przeciwko hakerom.

Chociaż przygotowanie jest jednym z istotnych kroków w walce z atakami DDOS, istnieje również potrzeba improwizacji w tej chwili. Kiedyś’S potwierdził, że taki incydent jest w toku, personel musi być równie przystosowalny i zdeterminowany, jak hakerzy próbujący rozbić obronę.

CSO Określił, że w ostatniej dekadzie hakerzy zaczęli monitorować wysiłki odzyskiwania podejmowane przeciwko atakom DDOS, modyfikując ich taktykę w czasie rzeczywistym, aby utrzymać atak. Odpowiedź bezpieczeństwa IT musi pasować do każdego z tych nowych strajków. Jako dodatkowa zmarszczka złożoności, czasami wtórny atak ma zupełnie inny charakter, a wtargnięcie DDOS działa jako okładka dla hakera’jest prawdziwy cel.

Norton dodał, że firmy mogą podejmować kroki przeciwko atakującym DDOS w sposób, w jaki wybierają i konfigurują swoje routery i inne sprzęt sieciowy. Kiedy firma ma zainstalowaną najnowszą generację zapór ogniowych, a cały jej sprzęt jest w pełni załatany i zaktualizowany, hakerzy będą mieli trudności z znalezieniem luk w systemie, za pomocą którego mogą wysłać swoje fałszywe pakiety.

Podobnie jak w przypadku wielu nowoczesnych praktyk cyberbezpieczeństwa, walka z atakami DDOS jest kwestią połączenia odpowiednich inwestycji technologicznych z najlepszymi praktykami. Departamenty IT powinny zapewnić, że ich zasoby są trudnymi celami, instalując najnowsze łatki sprzętowe i oprogramowania, ale muszą również być gotowe do zwalczania włamań w czasie rzeczywistym, jeśli i kiedy hakerowi udaje się przejść przez zewnętrzną obronę i bombardować serwery z ruchem.

Czego możesz się nauczyć o bezpieczeństwie cyfrowym w programie studiów informatycznych?

Kariera systemów informatycznych są jednymi z najważniejszych ról w organizacjach wszystkich typów, ponieważ istnieją w punkcie łącznym między działami biznesowymi i IT. Ludzie w tych rolach mają za zadanie ustalić najlepsze technologie i strategie dla swoich firm z tej podwójnej perspektywy. Nic dziwnego, że pracownicy ci powinni być dobrze zorientowani w bezpieczeństwie, z doświadczeniem w walce z atakami DDOS i innymi rodzajami prób włamania.

Edukacja w tej dziedzinie obejmuje naukę o najnowocześniejszej obronie IT i łagodzenie zagrożeń. Studiowanie w programie Bachelor of Science in Information Systems z University of Alabama w Birmingham’S Coll School of Business to jeden ze sposobów na zdobycie krytycznej wiedzy bezpieczeństwa, która może się opłacić w korporacyjnym otoczeniu IT.

Bezpieczeństwo sieciowe jest jednym z przedmiotów, do których podeszli w podstawowym kursie komunikacji danych biznesowych. Ta klasa zawiera również ogólny przegląd pracy z sieciami lokalnymi i szerokokątnymi, upewniając się, że absolwenci będą gotowi pomóc pracodawcom optymalizować sposób przechowywania i przesyłania danych.

Studenci szczególnie zainteresowani przyjmowaniem obowiązków bezpieczeństwa w swoich zawodowych rolach mogą wybrać planowy zarządzanie bezpieczeństwem informacji. Ta klasa, całkowicie zainteresowana głównymi koncepcjami ochrony zasobów przed zagrożeniami cyfrowymi, obejmuje zarządzanie ryzykiem, tworzenie polityki i odzyskiwanie po awarii. Po ukończeniu tej klasy uczestnicy zrozumieją, jak przeprowadzić audyt bezpieczeństwa, zaprojektować obronę i zarządzać niepewnością nieodłączną’s zagrożny krajobraz.

Aby dowiedzieć się więcej o BSI online i dowiedzieć się, czy ten stopień pasuje do twoich planów rozwoju kariery, odwiedź stronę programu.

Zalecane odczyty:

Źródła:

Nowe DDOS wyrządza 4 miliardy razy większe od szkód

Avast Security News Team 11 marca 2022

Avast Security News Team, 11 marca 2022

Plus dwa wybuchy z przeszłości – Emotet i Spectre.

Nowy atak amplifikacji rozproszonej usługi (DDOS) może zwiększyć szkodliwe efekty o cztery miliardy razy i rozciągnąć długość ataku do 14 godzin. Rekordowy wektor wzmacniający pochodzi z błędnych serwerów należących do systemów mizollab mitel i Mivoice Business Express. Naukowcy poinformowali, że ataki wzmacniające MITEL DDOS zostały wykorzystane przeciwko instytucjom finansowym, firmom logistycznym, firmom gier i organizacji na innych rynkach. “Ataki DDOS zwykle są skierowane do firm i rządowych usług online,” Avast Security Evangelist Luis Corrons skomentował. “W takim przypadku ten wzmocniony ruch ataku można bezpiecznie złagodzić przy użyciu standardowych narzędzi i technik obrony DDOS.” Organizacje korzystające z serwerów mitelowych są zdecydowanie zalecane, aby upewnić się, że są prawidłowo skonfigurowane. Aby uzyskać więcej informacji na temat tej historii, zobacz ARS Technica .

Emotet Botnet ponownie kwitnie

Botnet Emotet, usunięty w styczniu 2021. Zaledwie kilka miesięcy po tym, jak Europol i EuroJust przejęły kontrolę nad serwerami botnetu i zakłócili złośliwe oprogramowanie’S Operacja, gang Conti Ransomware przywrócił go do ożywienia, aby uzyskać dostęp do sieci korporacyjnych. Początkowa infekcja używała TrickBot, ale każdy późniejszy atak upuścił narzędzie pentestingowe kobaltu, aby uzyskać zdalny dostęp. Wydaje się, że ataki koncentrują się na krajach Japonii, Indonezji, Tajlandii, Afryce Południowej, Meksyku, Stanach Zjednoczonych, Chinach, Brazylii i Włoszech. Aby uzyskać więcej informacji, zobacz Bleeping Computer .

Liderzy IT uruchamiają zrównoważony.org

Kierownictwo technologii z całego świata połączyło siły, aby stworzyć zrównoważonyt.Org, organizacja non -profit koncentrująca się na rozwoju globalnego zrównoważonego rozwoju poprzez przywództwo technologiczne. Wspólny wysiłek przywódców społeczności IT skupi się na trzech filarach zrównoważonego rozwoju – środowiskowej, społecznej i zarządzającej. Organizacja zdefiniuje najlepsze praktyki i zachęci do przejrzystości. “Zrównoważony rozwój to Megatrend of the Century,” powiedział założyciel i dyrektor generalny Delphix, Jedidiah Yueh, lider grupy. “Zbyt długo zrównoważony rozwój był problemem dla kogoś innego. Dziś my’Ponowne połączenie sił z liderami technologii ze świata’Największe organizacje w celu uczynienia zrównoważonego rozwoju naszym zbiorowym problemem do rozwiązania.” Aby uzyskać więcej informacji, zobacz ZDNET .

Nowy atak Spectre omija obronę Intel

Naukowcy odkryli nową metodę ataku, która może pokonać obronę łagodzeń opartych na sprzęcie zarówno Intel, jak i ARM, zastosowały się do swoich procesorów w ciągu ostatnich lat, aby naprawić wadę Spectre. Intel i ramię przypisali różne nazwy do ataku, więc’znane zarówno jako Spectre-BHB (bufor historii oddziału), jak i Spectre-BHI (wstrzyknięcie historii gałęzi). Exploit dowod koncepcji został stworzony przez badaczy VUSEC. Ataki Spectre oszukują mechanizm wykonania spekulacyjnego w procesorach do wycieku informacji z tymczasowych pamięci podręcznych. Aby uzyskać więcej informacji na temat tych ataków, zobacz CSO .

Google ogłasza nową funkcję archiwum

Według bloga programistów Androida naukowcy Google zaczęli pracować nad nową funkcją, która umożliwi archiwizację aplikacji. Zarchiwizowana aplikacja pozostanie na urządzeniu równie łatwą, ale będzie miała tymczasowo usunięte, które zmniejszają jego rozmiar o 60%. Nowa funkcja zostanie po raz pierwszy zaoferowana programistom aplikacji w BundleTool 1.10. W przypadku aplikacji zbudowanych z wtyczką Android Gradle 7.3, Google opracowuje zarchiwizowane APK, które powinny być funkcjonalne później w 2022 roku. W poście na blogu twierdzą, że programiści skorzystają z mniejszej liczby odinstalatów i znacznie niższego tarcia, aby użytkownicy mogli odebrać swoje ulubione aplikacje.

Thi Tydzień S’S ‘musisz przeczytać’ na blogu Avast

Nowy raport dokumentuje szeroką gamę technik kryptowalutowych, łącząc stare i nowe sposoby manipulowania rynkami. Przeczytaj, gdy zagłębiamy się w ustalenia.

Czy DDO mogą zniszczyć router?

W tym artykule dowiemy się o atakach DDOS i ich wpływie na router. Musimy wiedzieć, czym jest router, a następnie sprawdzić, czy jest podatny na ataki DDOS.

8 minut (e) odczytu

Opublikowano: 19 lutego 2022

Zaktualizowano: 08 marca 2022

Aby odpowiedzieć na wspomniane pytanie, musimy wiedzieć, jakie są ataki DDOS i co robią, aby wpłynąć na normalne procesy routera. Najpierw zrozumiemy ataki DDOS i ich funkcje i zapoznamy się z ich różnymi typami i tak dalej. Następnie dowiemy się o router i jego zastosowaniach. Wreszcie, dowiemy się, jak DDOS może wpłynąć, a nawet zniszczyć router, a co możemy zrobić, jeśli coś takiego się wydarzy.

Co to jest ddos-attack?

Ataki DOS i DDOS są jednymi z najbardziej niebezpiecznych i najnowszych ataków w Internecie. Co to jest DDOS? Słowo DDOS oznacza rozproszoną usługę odmowy. Celem tych ataków nie jest zakłócenie Usługi, ale zmuszenie sieci i serwera nie do zapewnienia normalnej usługi poprzez ukierunkowanie przepustowości sieci lub łączności. Ataki te są przeprowadzane przez wysyłanie pakietów danych do ofiary, co przytłacza sieć lub pojemność przetwarzania ofiary w pakietach i uniemożliwia użytkownikom dostęp do usługi. Ogólnie rzecz biorąc, atak DDOS na stronie występuje, gdy dostęp do komputera lub zasobu sieciowego jest celowo zablokowany lub zmniejszony z powodu złośliwych prac nad innym użytkownikiem. Ataki te niekoniecznie niszczą dane bezpośrednio lub na stałe, ale celowo zagrażają dostępności zasobów.

Pakiety są wysyłane bezpośrednio z hakera lub systemu atakującego w ataku DOS. Zasadniczo system informacyjny jest zaangażowany w atak i oczywiście IP jest odpowiedzialny za atak.

Poniżej znajduje się lista niektórych metod stosowanych do DOS i DDOS-ATACKS:

– Powódź ICMP

– Syn Flood

– Ataki łzy

– Ataki o niskiej zawartości zaprzeczenia serwisu

– Ataki peer-to-peer

– Asymetria wykorzystania zasobów w atakach głodowych

– Stałe ataki odmowy usług

– Powodzie na poziomie aplikacji

– Nuke

– R-U-DEAD-TET

– Atak rozproszony

– Odbity / sfałszowany atak

– Niezamierzone odrzucenie służby

– Poziom odmowy usług II

Co to jest router i co robi?

Routery są bardzo ważną częścią technologii, którą prawie wszyscy mają w domu, ale wielu nie rozumie, jak z nich korzystać. Większość ludzi nawet nie wie, czym jest router i jak różni się od modemu. Router ma znaczącą i fundamentalną rolę w tworzeniu i rozwijaniu infrastruktury sieciowej. Dzień, w którym inżynierowie komputerowe próbowali komunikować się między tymi urządzeniami, pojawiły się różne rozwiązania i urządzenia. Niektóre z tych rozwiązań i urządzeń zostały odrzucone z powodu słabej wydajności. Świat komunikacji komputerowej przeszedł fundamentalne zmiany, gdy urodziły się routery. Router rozwiązał jeden z największych problemów w świecie sieci, bezpieczne połączenie między dwiema lokalnymi sieciami i położył fundament dla dzisiejszej rozległej sieci internetowej.

Mówiąc najprościej, router to urządzenie, które dostarcza pakiety urządzeń w sieci do wygodnego miejsca docelowego, łącząc je z Internetem. Dane te mogą znajdować się między wieloma urządzeniami w sieci lub wysyłane z jednego urządzenia do Internetu. Router podaje adres IP dla każdego urządzenia sieci. Router zapewni, że wysłane lub odebrane pakiety zawsze dotrą do właściwego miejsca docelowego i nie zgubi się na ścieżce sieciowej. Zwykle routery i modemy są przez pomyłkę jako te same rzeczy, podczas gdy te dwa mają zupełnie różne funkcje. Modem w sieci jest odpowiedzialny za wysyłanie danych do dostawcy usług internetowych ( Dostawca usług internetowych ) i odbieranie danych od dostawcy usług internetowych.

Modem oznacza modulator / demodulator. Zasadniczo, aby modem wysyłał sygnały cyfrowe otrzymane z komputera przez linię telefoniczną, przekształca je w sygnały analogowe, a ten sam proces ma miejsce w dostawcach usług internetowych.

Ale router to urządzenie, które prowadzi dane między różnymi sieciami, zwane aktywnością routingu. Na przykład masz LAN, twój współpracownik ma LAN w innej kategorii, a zarówno IP, jak i sieci domeny transmisji są zupełnie inne. Jeśli chcesz wysłać dane do swojego kolegę w innej sieci, musisz użyć routera do kierowania danych między sieciami. W przeciwnym razie nie można wymieniać żadnych pakietów poza siecią.

Wpływ ataku DDOS na router

W tego rodzaju ataku haker używa wielu metod, takich jak przepełnienie żądań i nadużywanie zasobów (procesor, baza danych, przepustowość, pamięć itp.) Zwolnienie serwera, co może spowodować awarię serwera.

Awaria lub nieprawidłowa funkcja usługi nie zawsze jest spowodowana atakiem DOS. Może istnieć kilka technicznych powodów lub administrator sieci może tymczasowo wyłączyć niektóre usługi w celu konserwacji tymczasowej. Obecność następujących objawów może wskazywać na atak DOS lub DDOS:

– Zmniejsz szybkość lub wydajność sieci w nietypowy sposób (podczas otwierania plików lub dostępu do stron internetowych).

– Niedostępność określonej strony (bez przyczyn technicznych).

– Niemożność dostępu do dowolnej witryny (bez powodów technicznych).

– Znaczny wzrost liczby otrzymanych niechcianych e-maili.

Jak rozumiem, że mój router został zniszczony?

Pięć znaków ostrzegawczych pokazuje, że router nie działa poprawnie:

1. Światła wskaźników połączenia są wyłączone, nawet jeśli nadal możesz przeglądać sieć.

2. Transfer danych/pobieranie jest powolne.

3. Prędkość połączenia jest niska.

4. Modem wydaje wiele głośnych lub dziwnych odgłosów.

5. Modem wyłącza lub nie działa.

Gdy wszystko działa poprawnie, możesz oczekiwać, że symbole będą spójne lub błyskając zielone lub niebieskie światło. Ten sygnał wskazuje, że urządzenie jest podłączone i działa normalnie. Możesz spodziewać się, że symbole będą czerwone lub pomarańczowe, gdy wystąpi problem z połączeniem.

Rozwiązywanie problemów z routerami

– Przetestuj swoje Wi -Fi na różnych urządzeniach

– Uruchom ponownie modem i router

– Wypróbuj inny kabel Ethernet

– Zobacz, kto używa twojego Wi -Fi

– Uaktualnij swój sprzęt

– Skontaktuj się z dostawcą usług internetowych

– Zresetuj router do ustawień domyślnych.

Routery zwalniają z czasem, gdy technologia staje się przestarzała, a sprzęt się pogarsza. Aktualizacje oprogramowania zwykle poprawiają bezpieczeństwo i wydajność urządzenia. Ale jeśli minęły lata, odkąd zastąpiłeś router, teraz może być najlepszy czas, aby to zrobić.

Jeśli sygnał Wi -Fi jest słaby, może być tak, że twoje urządzenie jest zbyt daleko od routera lub istnieją między nimi przeszkody. Przesuń telefon lub tablet w pobliżu routera, usuń wszelkie przeszkody i ponownie sprawdź siłę sygnału. Materiały metalowe i magnetyczne mogą zakłócać lub nawet blokować sygnał bezprzewodowy. Twoja bezprzewodowa sieć domowa może nie mieć siły lub zasięgu ze względu na te same problemy wpływające na inne formy technologii radiowej: bariery zmniejszające siłę sygnału, zakłócenia innych urządzeń, które przesyłają fale radiowe i słabe sygnały.

Najlepsze sposoby zapobiegania atakom DDOS

– Najskuteczniejszym sposobem jest korzystanie z usług ochrony DDOS firm takich jak Cloudflare, Arvan Cloud i inne.

– Kup system ochrony IDS, taki jak AX3Soft Sax2

– Zabezpiecz serwer, aby zapobiec typowi złośliwych błędów

– Zainstaluj i skonfiguruj profesjonalne oprogramowanie antywirusowe, aby automatycznie skanować serwer

– Zainstaluj i skonfiguruj profesjonalistów antys-skellowych do automatycznego skanowania serwera, aby zapobiec złośliwym plikom

– Bezpieczne symbolizowanie, aby zapobiec dostępowi do innych hostów na serwerze

– Zamknij dostęp do niebezpiecznych plików systemu operacyjnego dla dodatkowego bezpieczeństwa

– Zamknij porty i usuń niepotrzebne usługi serwerowe

– Zabezpieczenie systemu operacyjnego jądra

– Zabezpieczenie usługi PHP – bezpiecznie zainstalowany serwer WWW Nginx, Apache, Litespeed i Light HTTP

– Zabezpieczenie otwartych portów serwerów

Aby zapobiec atakom DDOS, skonfiguruj router, aby blokować pakiety przeznaczone dla wszystkich adresów sieciowych. Oznacza to, że nie pozwól, aby pakiety ICMP opublikowane w sieci przechodzą przez router. To pozwala utrzymać zdolność do pingowania wszystkich systemów w sieci.

Narzędzia zapobiegające ddoSatack

– Zapory ogniowe

Zapory ogniowe są skonfigurowane do akceptowania lub odrzucania protokołów zgodnie z prostymi regułami. Na przykład w przypadku ataku wielu nietypowych IPS można użyć prostej reguły do ignorowania pakietów wysyłanych przez atakujących.

– Przełączniki

Większość przełączników ma możliwości ograniczające prędkości i ACL. Niektóre przełączniki mają automatyczne lub systemowe ograniczenie prędkości, kształtowanie ruchu, opóźnione wiązanie (łączenie TCP), głęboką kontrolę pakietów i filtrowania Bogon w celu wykrywania i poprawy ataków DDOS poprzez automatyczne filtrowanie prędkości oraz awaria łączenia WAN i równoważenie równoważenia.

– Routery

Podobnie jak przełączniki, routery mają możliwości ograniczania prędkości i ACL. Są również dostosowywane ręcznie. Większość routerów łatwo rozkłada się na ataki DDOS. Jeśli ustawisz zasady w routerze, aby zapewnić statystyki podczas ataków, router będzie wolniejszy, a problem będzie bardziej skomplikowany.