Czy Crowdstrike Monitoring History przegląda?

Sprawdź cały ruch sieciowy pod kątem oznak podejrzanej aktywności.

Crowdstrike: Często zadawane pytania

Crowdstrike to elastyczna platforma zaprojektowana w celu zapobiegania różnorodnym atakom online, w tym wirusom komputerowym, złośliwym oprogramowaniu i innych zagrożeniach bezpieczeństwa. Aby przeciwdziałać coraz większemu różnorodności zagrożeń, przed którymi zmagają się użytkownicy online, Crowdstrike wykorzystuje zestaw strategii, które wykrywają i blokują złośliwą aktywność, w tym śledzenie złożonych wzorców aktywności używanych przez złośliwe oprogramowanie.

Martwię się, że moja prywatność zostanie naruszona. Jakie informacje to śledzenie CrowdStrike i czy przegląda wszystkie moje pliki i dane?

Narzędzia bezpieczeństwa danych używane do ochrony systemu, w tym CrowdStrike, nie są zaprojektowane do otwierania i odczytu plików ani do śledzenia i zgłaszania szczegółów aktywności online, chyba że stanowią one zagrożenie dla twojego systemu. Jedynym celem certyfikowanego komputera jest ochrona komputera, a nie policja użytkowania w Internecie lub treści plików i danych.

Czy Crowdstrike jest programem „antywirusowym”?

Tak, między innymi. Jedną ze strategii, które używa Crowdstrike do blokowania złośliwej aktywności, jest wykrywanie antywirusowe „nowej generacji”.

Nie sprawdzam mojego systemu, pod kątem wirusów, spowalniając mój system?

Podczas gdy Crowdstrike jest znacznie bardziej wyrafinowany i potężny niż poprzednie pokolenia antywirusowe i programy wykrywania zagrożeń, jest również zaprojektowany tak, aby był lekki i nie zakłócać normalnego korzystania z komputera. Zamiast skanować całe dyski twarde w poszukiwaniu wirusów, CrowdStrike bardziej wydajnie wykrywa wzorce podejrzanej aktywności programowej, aby zidentyfikować możliwe złośliwe oprogramowanie.

O tym artykule

Ostatnio zaktualizowany:

Poniedziałek, 10 grudnia 2018 r. – 12:47

Czy Crowdstrike Monitoring History przegląda?

Crowdstrike Falcon® przesyła dane aktywności punktu końcowego do chmury w czasie rzeczywistym. To sprawia, że dane są dostępne dla administratorów do wyszukiwania w dowolnym momencie, nawet jeśli niektóre punkty końcowe są wyłączone lub offline po przeprowadzeniu wyszukiwania. Szybkość wykresu zagrożenia CrowdStrike daje pięciosekundową widoczność w środowisku zarówno na wydarzenia w czasie rzeczywistym, jak i historyczne.

Jak przeprowadzić proste wyszukiwanie maszyn za pomocą aplikacji Crowdstrike Falcon®

Dziękujemy za dołączenie do nas. Dzisiaj pokażemy Ci, w jaki sposób możesz łatwo wyszukać z historycznej perspektywy w interfejsie użytkownika CrowdStrike Falcon®. Jak widać po lewej stronie, wybrałem kartę dochodzenia. Stąd mogę wyszukiwać komputer, źródło IP, Hash, Użytkownik – w całym moim zestawie danych w chmurze bez dotykania jednego punktu końcowego.

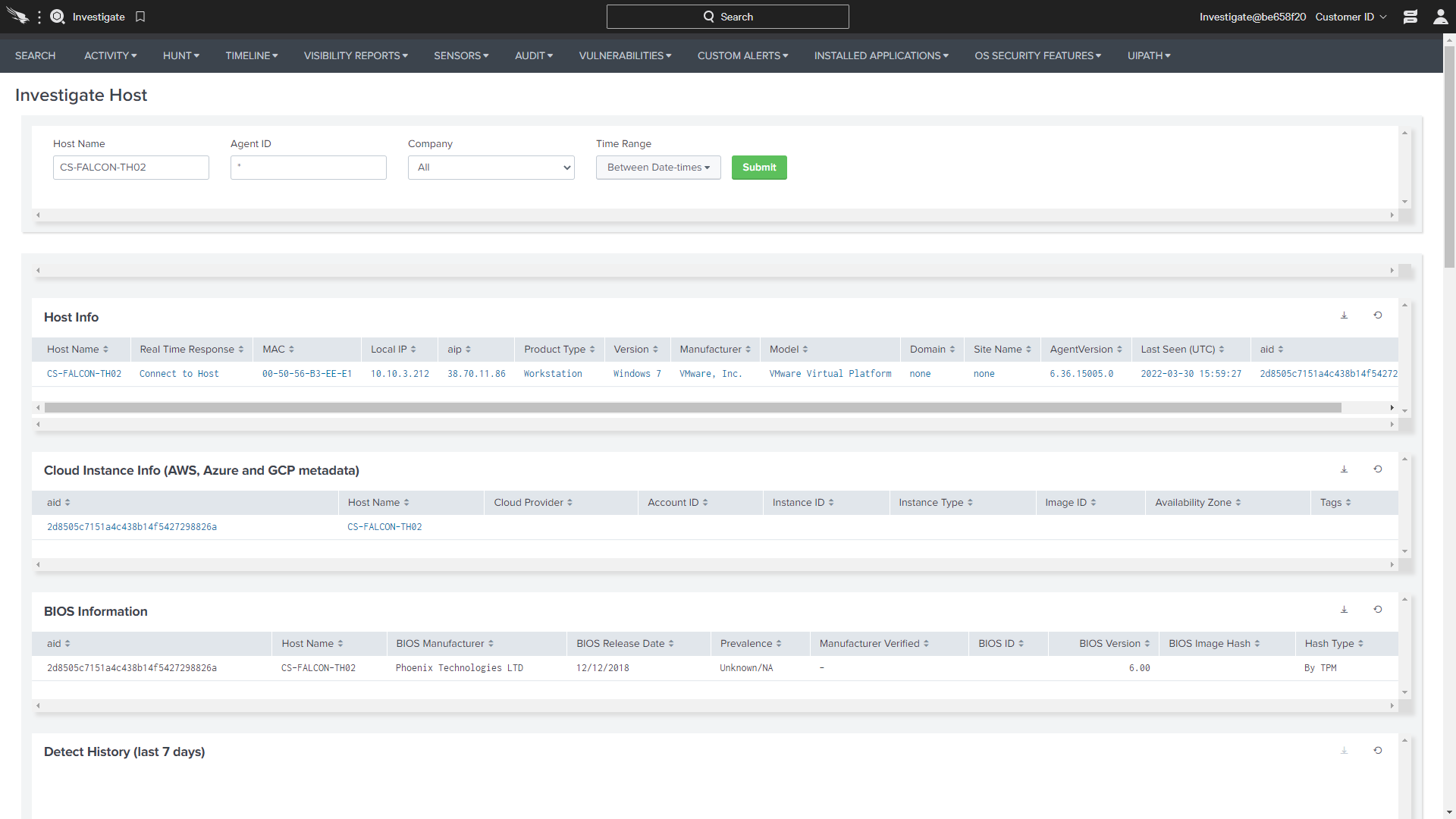

Wybiorę komputer i wstawię nazwę komputera, o której wiem, że istnieje w mojej sieci. Mogę wyszukiwać aż 30 dni w chmurze, ale wybieram siedem dni. Naciskam przesyłanie, a kiedy to robię, szukamy tylko w chmurze. Nie docieramy do tego punktu końcowego i w żaden sposób wchodzi w interakcje z nim w czasie rzeczywistym.

Piękno czujnika Falcon to wszystkie dane są rejestrowane w punkcie końcowym z perspektywy aktywności i wysyłane do naszej chmury w celu przechowywania i agregacji. Więc tutaj widziałem, że maszyna była ostatnia w mojej sieci w tym dniu – to był ostatni raz, kiedy został ponownie uruchomiony – instalowana wersja czujnika CrowdStrike, informacje IP i podstawowe sprzętowe sprzęt.

Widziałem także wszystkie zewnętrzne połączenia sieciowe od minuty temu przez ostatnie siedem dni. Całkowita liczba zdarzeń, lokalne i zewnętrzne IPS, unikalni użytkownicy, którzy zalogowali się w ciągu ostatnich siedmiu dni, oraz kilka dodatkowych danych podsumowujących. Tutaj możemy zobaczyć każdy proces wykonania na tym komputerze przez ostatnie siedem dni.

Jak widać, pokazujemy tylko 10 wyników jednocześnie, ale istnieją dodatkowe strony do przewijania. Mógłbym filtrować w tym interfejsie, gdybym zdecydował się. Mógłbym wykluczyć niektóre wiersze poleceń, mogłem dołączyć tylko niektórych użytkowników, nazwy plików lub wykluczyć niektóre pliki z tego samego ekranu podsumowującego. Jeśli przewijamy dalej, widzimy wszystkie narzędzia administracyjne na tym komputerze. Obejmuje to typowe polecenia, które mogą być wykonywane z folderu systemu Windows lub innych tajnych poleceń, które często mogą pozostać niezauważone na typowej maszynie.

Tutaj widzimy każde żądanie DNS z perspektywy procesu. Oznacza to, że każdy proces, który wykonał wyszukiwanie DNS. To także świetna informacja, gdy szukasz incydentu. Są to połączenia sieciowe, które są aktywne w czasie rzeczywistym i historyczne. Więc widzę każdy skrót MD5, wiersz poleceń i powiązany użytkownik z nim.

Tutaj widzimy porty słuchowe sieciowe. To są wszystkie porty, które słuchają w ciągu ostatnich siedmiu dni. Jak widać tutaj, widzimy nazwę pliku, skrót MD5 i wiersz poleceń, który rozpoczął proces słuchania sieci w tym punkcie końcowym. Oto wszystkie pliki zip lub pliki RAR, które zostały zapisane w tym punkcie końcowym i wszelkie skrypty wykonane na tym komputerze.

Poniżej widzimy dodatkowe działania wykonywalne. I wreszcie wszelkie zaplanowane zadania, które zostały utworzone na tym komputerze. Wszystko to jest uważane za dane podsumowujące, ponieważ szukamy komputera, a nie coś bardzo konkretnego. Odtąd możemy łatwo obracać się, wybierając jedną z tych powiązanych czynności. Na przykład wybiorę ten wiersz poleceń. Jeśli wierci się na ten temat, otwieramy nowe okno i zanurzamy się jeszcze dalej na kartę zdarzeń, co daje nam surowe dane na tej bardzo konkretnej linii poleceń.

Tutaj możemy zobaczyć dodatkowe głębsze lub więcej surowych informacji o tym wydarzeniu. A jeśli zobaczę coś interesującego, na przykład skrót MD5 lub wykonany wiersz poleceń, mógłbym się bardziej obracać bez konieczności ładowania złożonych zapytań lub wyszukiwań. Mógłbym powiedzieć, pokaż mi proces odpowiedzialny

- Przedmiot 1

- Pozycja 2

- Pozycja 3

- Pozycja a

- Pozycja b

- Pozycja c

- Numerowany element 1

- Numerowany element 2

- Numerowany pozycja 3

Czy Crowdstrike Monitoring History przegląda?

Sprawdź cały ruch sieciowy pod kątem oznak podejrzanej aktywności.

Crowdstrike: Często zadawane pytania

Crowdstrike to elastyczna platforma zaprojektowana w celu zapobiegania różnorodnym atakom online, w tym wirusom komputerowym, złośliwym oprogramowaniu i innych zagrożeniach bezpieczeństwa. Aby przeciwdziałać coraz większemu różnorodności zagrożeń, przed którymi zmagają się użytkownicy online, Crowdstrike wykorzystuje zestaw strategii, które wykrywają i blokują złośliwą aktywność, w tym śledzenie złożonych wzorców aktywności używanych przez złośliwe oprogramowanie.

I’martwię się, że moja prywatność zostanie naruszona. Jakie informacje to śledzenie CrowdStrike i czy przegląda wszystkie moje pliki i dane?

Narzędzia bezpieczeństwa danych używane do ochrony systemu, w tym CrowdStrike, nie są zaprojektowane do otwierania i odczytu plików ani do śledzenia i zgłaszania szczegółów aktywności online, chyba że stanowią one zagrożenie dla twojego systemu. Certyfikowany pulpit’jedynym celem jest ochrona komputera, a nie policja użytkowania w Internecie lub treści plików i danych.

To crowdstrike an “antywirus” program?

Tak, między innymi. Jedna ze strategii używa Crowdstrike do blokowania złośliwej aktywności jest oparta na chmurach, “następne pokolenie” Wykrywanie antywirusowe.

Wygrał’T nieustannie sprawdzam mój system dla wirusów, spowalnia mój system?

Podczas gdy Crowdstrike jest znacznie bardziej wyrafinowany i potężny niż poprzednie pokolenia antywirusowe i programy wykrywania zagrożeń, jest również zaprojektowany tak, aby był lekki i nie zakłócać normalnego korzystania z komputera. Zamiast skanować całe dyski twarde w poszukiwaniu wirusów, CrowdStrike bardziej wydajnie wykrywa wzorce podejrzanej aktywności programowej, aby zidentyfikować możliwe złośliwe oprogramowanie.

O tym artykule

Ostatnio zaktualizowany:

Poniedziałek, 10 grudnia 2018 r. – 12:47

Czy Crowdstrike Monitoring History przegląda?

Crowdstrike Falcon® przesyła dane aktywności punktu końcowego do chmury w czasie rzeczywistym. To sprawia, że dane są dostępne dla administratorów do wyszukiwania w dowolnym momencie, nawet jeśli niektóre punkty końcowe są wyłączone lub offline po przeprowadzeniu wyszukiwania. Szybkość wykresu zagrożenia CrowdStrike daje pięć sekund widoczności w środowisku zarówno na wydarzenia w czasie rzeczywistym, jak i historyczne.

Jak przeprowadzić proste wyszukiwanie maszyn za pomocą aplikacji Crowdstrike Falcon®

Dziękujemy za dołączenie do nas. Dziś my’Zamierzam pokazać, jak łatwo wyszukać z historycznej perspektywy w interfejsie użytkownika CrowdStrike Falcon®. Jak widać po lewej stronie, wybrałem moją zakładkę dochodzenia. Stąd mogę wyszukiwać komputer, źródło IP, Hash, Użytkownik – w całym moim zestawie danych w chmurze, nie dotykając jednego punktu końcowego.

I’zamierzam wybrać komputer i wstawić nazwę komputera, o której wiem, że istnieje w mojej sieci. Mogę wyszukiwać aż 30 dni w chmurze, ale ja’Mam wybór siedmiu dni. Naciskam przesyłanie, a kiedy to robię, szukamy tylko w chmurze. Nie docieramy do tego punktu końcowego i w żaden sposób wchodzi w interakcje z nim w czasie rzeczywistym.

Piękno czujnika Falcon to wszystkie dane są rejestrowane w punkcie końcowym z perspektywy aktywności i wysyłane do naszej chmury w celu przechowywania i agregacji. Więc tutaj widziałem, że maszyna była ostatnia w mojej sieci w tym dniu – to był ostatni raz, kiedy został ponownie uruchomiony – wersja czujnika Crowdstrike’S zainstalowane, informacje IP i podstawowy sprzęt.

Widziałem także wszystkie zewnętrzne połączenia sieciowe od minuty temu przez ostatnie siedem dni. Całkowita liczba zdarzeń, lokalne i zewnętrzne IPS, unikalni użytkownicy, którzy zalogowali się w ciągu ostatnich siedmiu dni, oraz kilka dodatkowych danych podsumowujących. Tutaj możemy zobaczyć każdy proces wykonania na tym komputerze przez ostatnie siedem dni.

Jak widać, my’Re pokazuje tylko 10 wyników na raz, ale istnieją dodatkowe strony do przewijania. Mógłbym filtrować w tym interfejsie, gdybym zdecydował się. Mógłbym wykluczyć niektóre wiersze poleceń, mogłem dołączyć tylko niektórych użytkowników, nazwy plików lub wykluczyć niektóre pliki z tego samego ekranu podsumowującego. Jeśli przewijamy dalej, widzimy wszystkie narzędzia administracyjne na tym komputerze. Są to typowe polecenia, które mogą być wykonywane z folderu systemu Windows lub innych tajnych poleceń, które często mogą pozostać niezauważone na typowym komputerze.

Tutaj widzimy każde żądanie DNS z perspektywy procesu. Oznacza to, że każdy proces, który wykonał wyszukiwanie DNS. Także świetne informacje, kiedy ty’ponownie przeszukiwać incydent. Są to połączenia sieciowe, które są aktywne w czasie rzeczywistym i historyczne. Więc widzę każdy skrót MD5, wiersz poleceń i powiązany użytkownik z nim.

Tutaj widzimy porty słuchowe sieciowe. To są wszystkie porty, które słuchają w ciągu ostatnich siedmiu dni. Jak widać tutaj, widzimy nazwę pliku, skrót MD5 i wiersz poleceń, który rozpoczął proces słuchania sieci w tym punkcie końcowym. Oto wszelkie pliki ZIP lub pliki RAR zostały zapisane w tym punkcie końcowym i wszelkie skrypty wykonane na tym komputerze.

Poniżej widzimy dodatkowe działania wykonywalne. I wreszcie wszelkie zaplanowane zadania, które zostały utworzone na tym komputerze. Wszystko to jest uważane za dane podsumowujące, ponieważ szukamy maszyny, a nie coś bardzo konkretnego. Odtąd możemy łatwo obracać się, wybierając jedną z tych powiązanych czynności. Na przykład wybiorę ten wiersz poleceń. Jeśli wierci się na ten temat, otwieramy nowe okno i zanurzamy się jeszcze dalej na kartę zdarzeń, co daje nam surowe dane na tej bardzo konkretnej linii poleceń.

Tutaj możemy zobaczyć dodatkowe głębsze lub więcej surowych informacji o tym wydarzeniu. A jeśli zobaczę coś interesującego, na przykład skrót MD5 lub wykonany wiersz poleceń, mógłbym się bardziej obracać bez konieczności ładowania złożonych zapytań lub wyszukiwań. Mógłbym powiedzieć, pokaż mi na przykład proces odpowiedzialny za to wydarzenie. Jeśli to zrobię, mogę obrócić się jeszcze dalej od następnego wydarzenia. Więc obrót jest bardzo łatwy podczas szukania lub wykonywania działań badawczych incydentów w Falcon.

Jak polować na działalność zagrożenia z ochroną punktu końcowego Falcon

Crowdstrike Falcon® oferuje potężny zestaw funkcji, które można wykorzystać do polowania na działalność zagrożenia w środowisku. Agent Falcon stale monitoruje i rejestruje aktywność punktu końcowego i przesyła strumieniowo do chmury i crowdstrike’S wykres zagrożenia. Dane obejmują takie rzeczy, jak wykonywanie procesu, połączenia sieciowe, aktywność systemu plików, informacje o użytkowniku, szczegóły usługi, aktywność skryptu i użycie narzędzi administratora. Przechowywanie tych danych na wykresie zagrożenia zapewnia, że dane są zawsze dostępne (nawet gdy punkty końcowe są offline), a także zapewnia, że można je wyszukiwać w czasie rzeczywistym i retrospektywnie – nawet największe środowiska mogą uzyskać wyniki w sekundach.

Crowdstrike Falcon® zapewnia wiele podejść do polowania na zagrożenie. W tym artykule przeglądamy przepływy pracy, które zaczynają się od wyszukiwania wskaźników, a także niestandardowych wyszukiwania zdarzeń.

Wideo

Wskaźniki wskaźników

Zbadanie opcji aplikacji pozwala administratorom wyszukiwać wskaźniki kompromisu w ich środowisku. Pomaga to w zrozumieniu narażenia na znane zagrożenia, jednocześnie zapewnia możliwość wiercenia i obrotu w celu odkrycia kontekstu wokół złośliwej aktywności. Wykres zagrożenia CrowdStrike zapewnia następnie uzyskanie natychmiastowych wyników zarówno systemów online, jak i offline, bez względu na to, jak duża Twoja organizacja. W tej sekcji zademonstrujemy dwa z dostępnych wyszukiwań wskaźników.

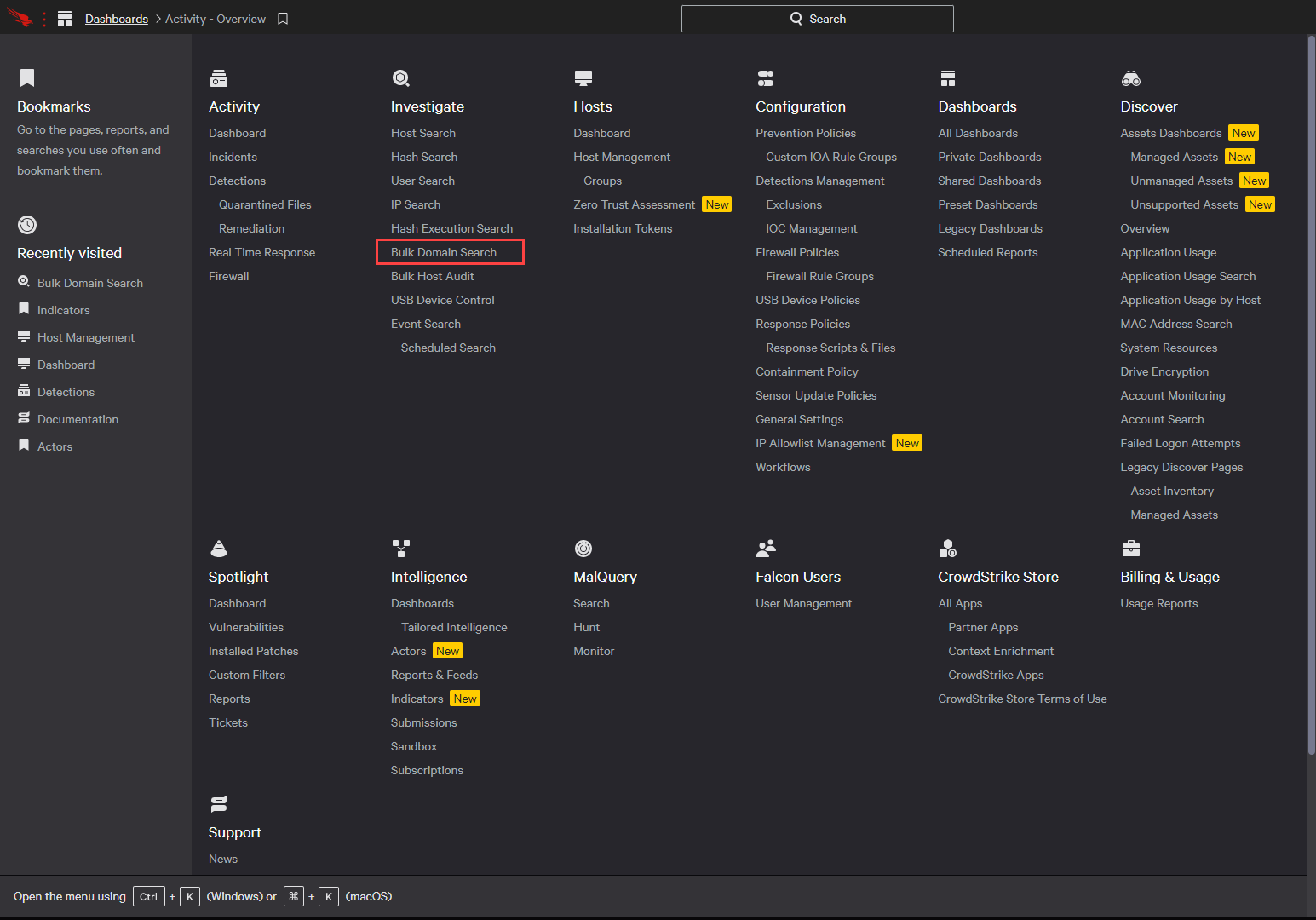

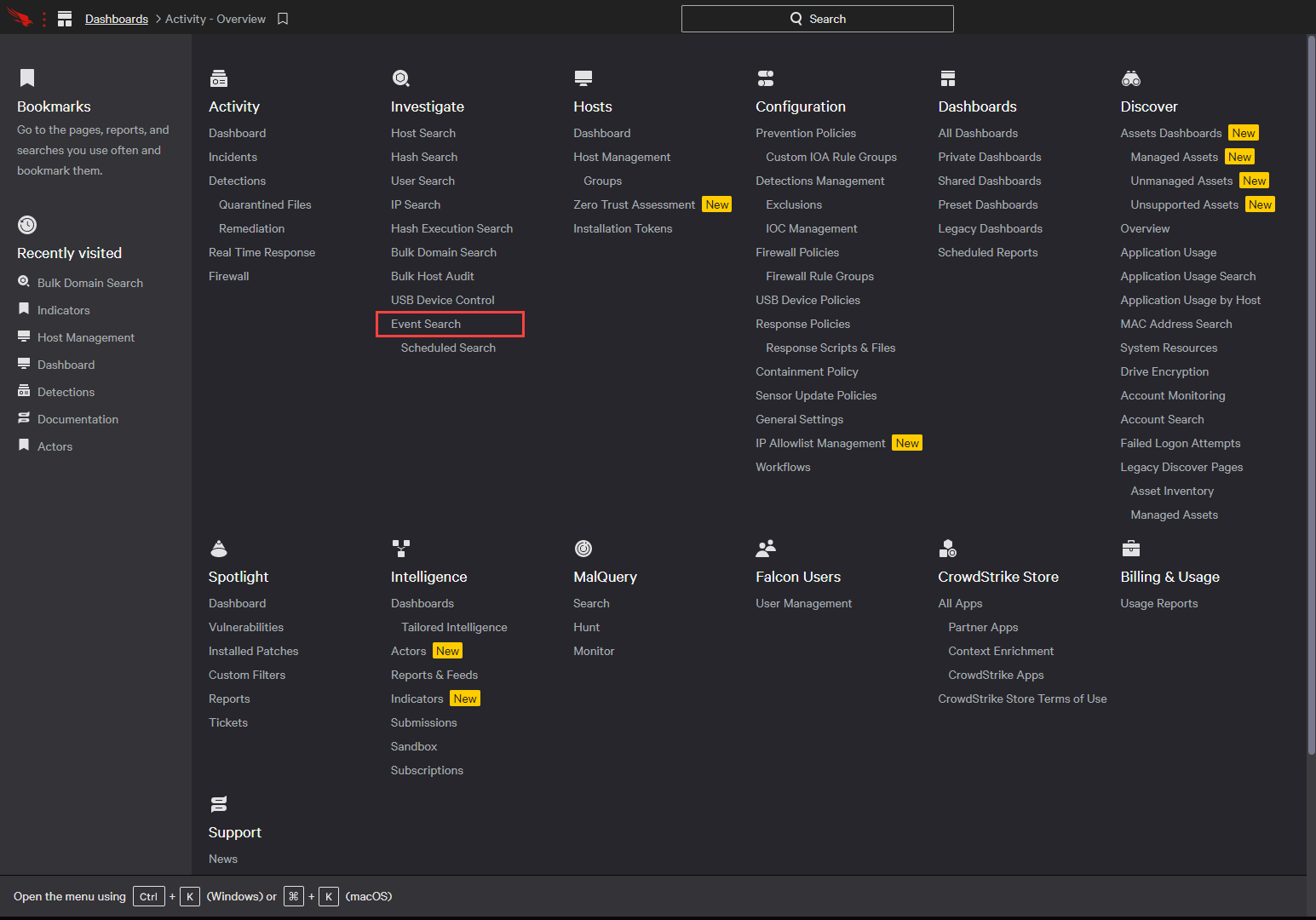

W aplikacji Zbadaj, wybierz “Wyszukiwanie domeny masowej”.

Wyszukiwania można przeprowadzić indywidualnie lub w wielu domenach. Zauważ, że wiele domen powinno być oddzielone przestrzenią. Po określaniu zakresu czasu kliknij “Składać” Aby rozpocząć wyszukiwanie. Wyszukiwanie zapyta wszystkie Twoje dane na wykresie zagrożeń i zgłoszą każdy system w środowisku, który kiedykolwiek podłączył się do jednej z tych domen. Szybkim sposobem na uzyskanie przykładowych wyników może być wyszukiwanie www.Google.com. W tym przykładzie widzimy, że sześć różnych hostów połączyło się z Conti.Aktualności.

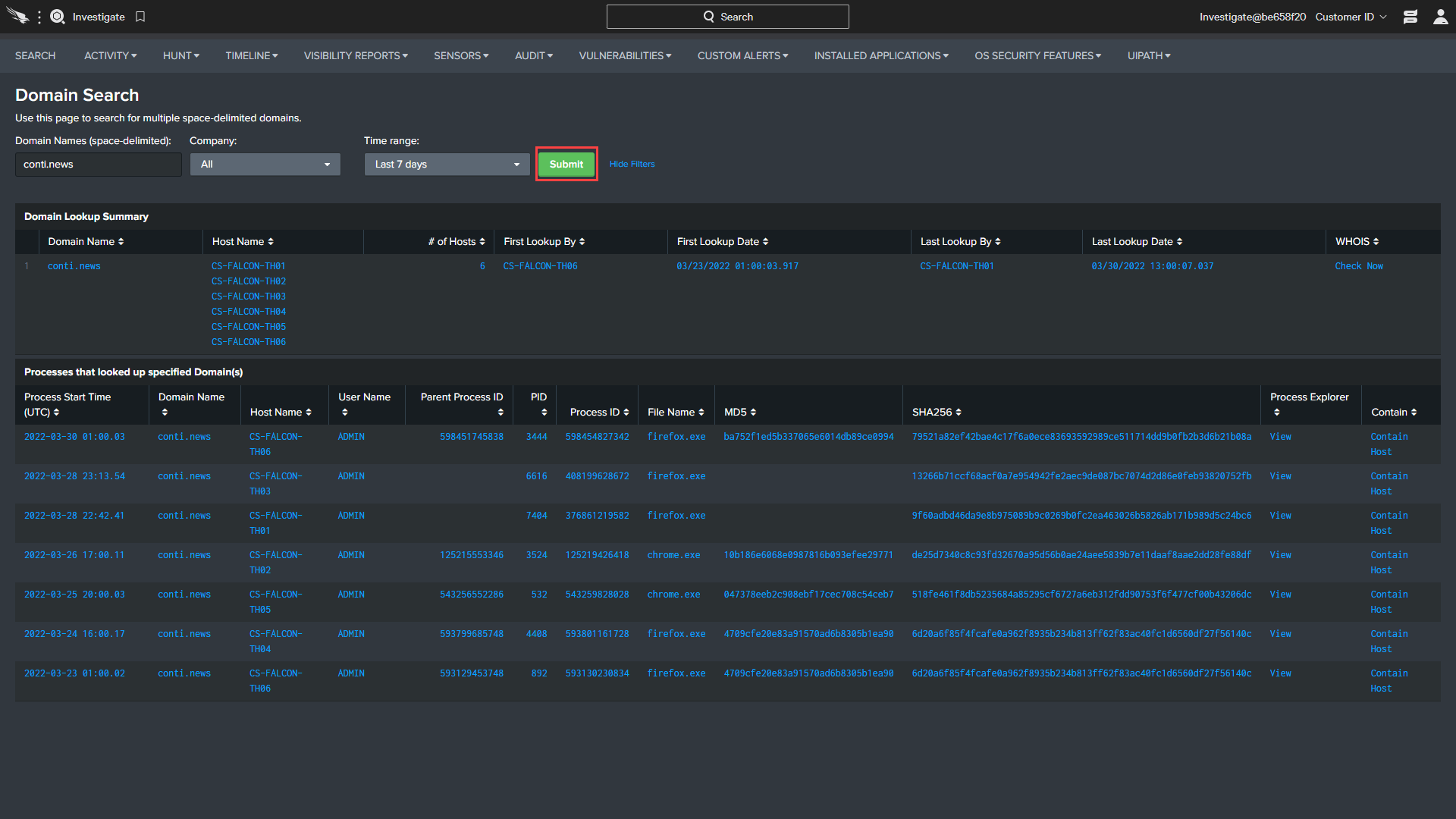

Inną opcją jest rozpoczęcie polowania z skrótem lub nazwą pliku. “Wyszukiwanie hash” jest również dostępny w menu badań. W tym przykładzie zastosowaliśmy skrót SHA256 ze wskaźnika kompromisu (MKOl). Ten plik był widoczny na dwóch hostach w ciągu ostatnich 24 godzin, ale nie ma żadnych egzekucji. Zauważ, że prawie wszystkie elementy wyników wyszukiwania są linkami, które pozwalają dalej zbadać i zrozumieć plik’S Wpływ.

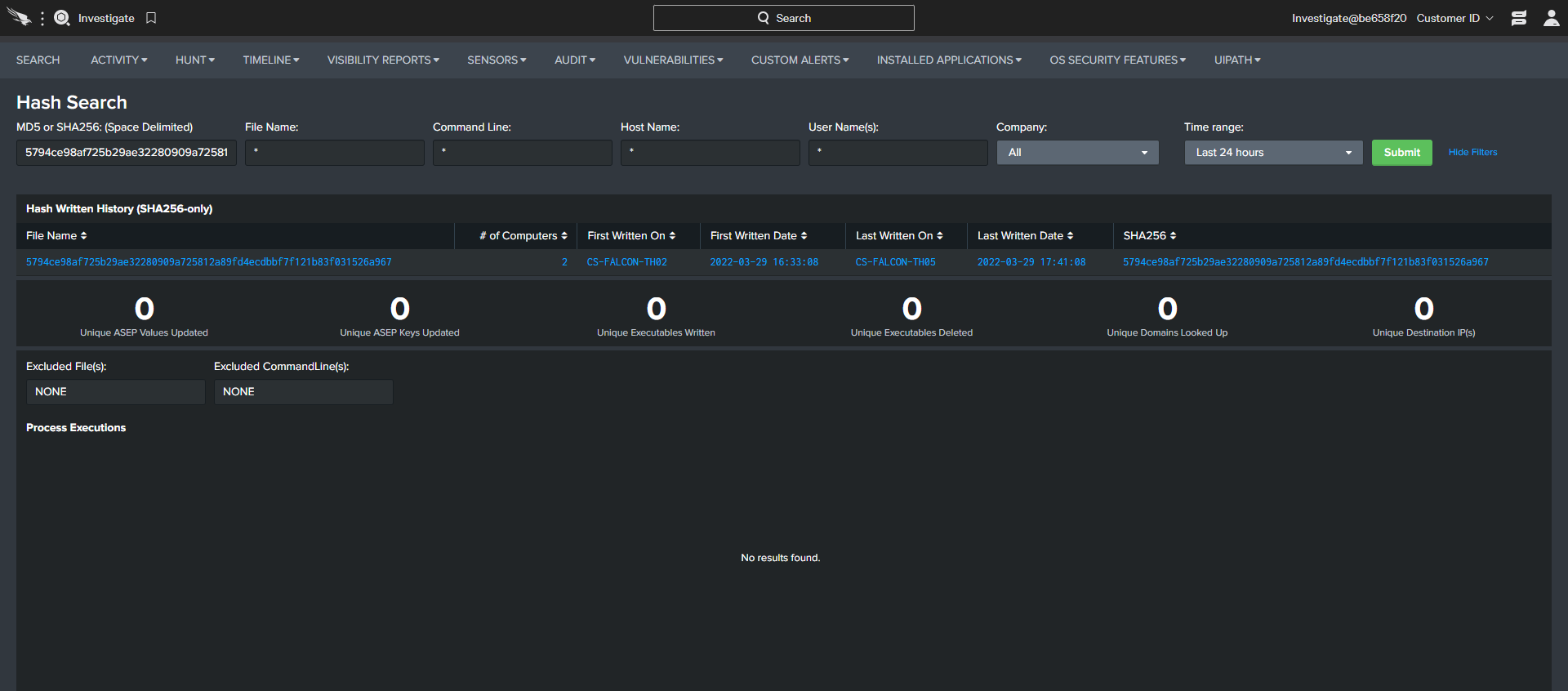

Kliknięcie jednej z dotkniętych nazw hostów doprowadzi Cię do ekranu, który pokazuje wszystkie działania w tym systemie. W tym przykładzie dowiadujemy się, że jest to host chmury z systemem Windows 7. Ten ekran zgłosiłby również, gdyby były jakieś wykrycia na tym hosta w ciągu ostatnich siedmiu dni.

Wyszukiwanie zdarzeń

Funkcja wyszukiwania zdarzeń dotyczy zaawansowanych użytkowników, którzy chcą uzyskać dostęp do wszystkich swoich danych na wykresie zagrożeń CrowdStrike. Elastyczny język zapytania może obsługiwać złożone wyszukiwania, które są często wymagane do bardziej zaawansowanego polowania na zagrożenia. W tej sekcji przejrzymy dwa zaawansowane zapytania polowe z naszej dokumentacji polowania i dochodzeniowej. Ten dokument jest dostępny dla wszystkich klientów Crowdstrike za pośrednictwem interfejsu użytkownika.

W menu Zbadaj wybierz “Wyszukiwanie zdarzeń”.

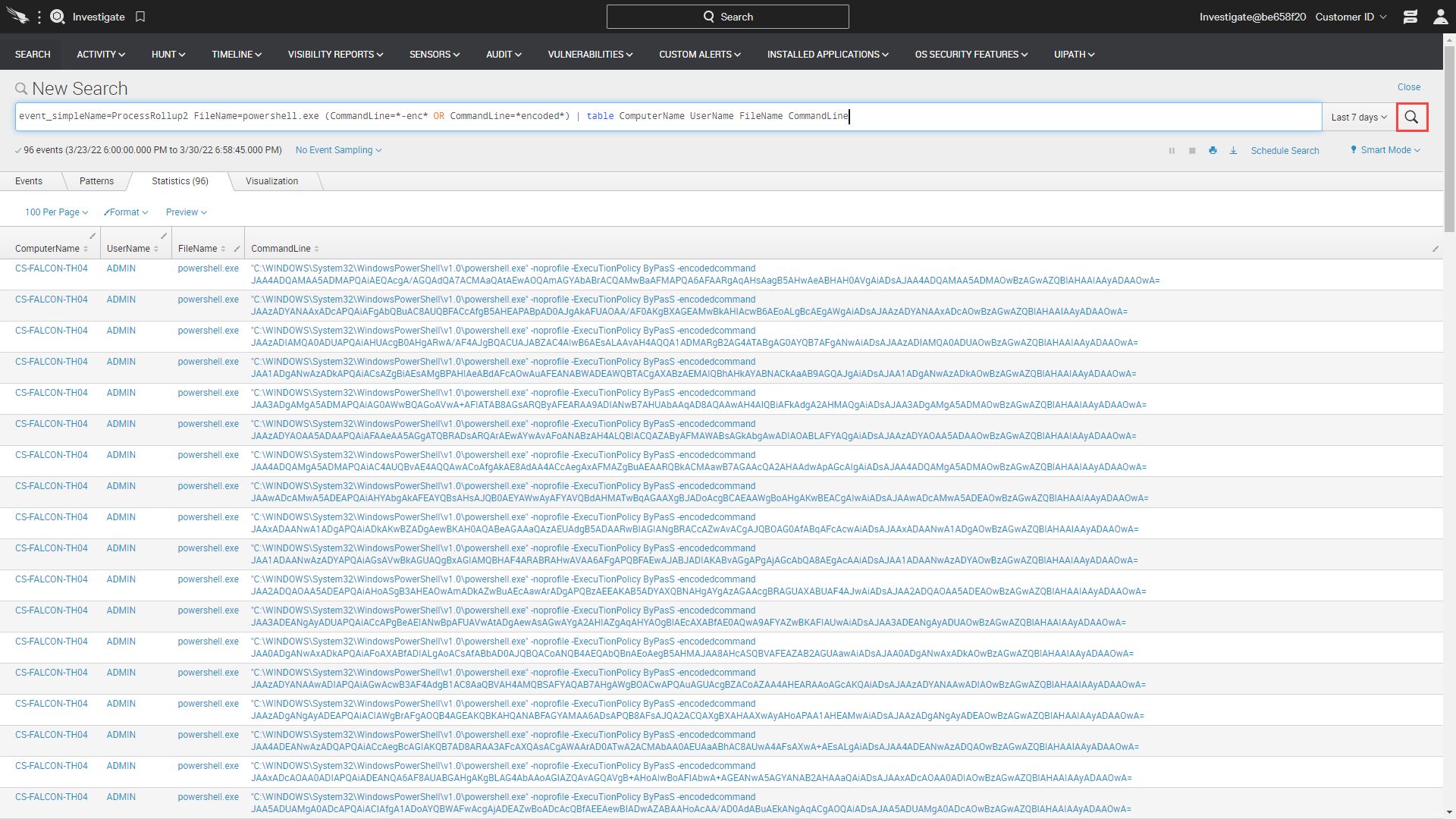

Pierwsze przykładowe zapytanie będzie szukało zakodowanych poleceń PowerShell wykonanych w twoim środowisku. Ta aktywność jest interesująca dla łowców, ponieważ prawowici administratorzy zazwyczaj nie kodują swoich poleceń PowerShell. Jest to jednak bardzo powszechna aktywność dla atakujących. Skopiuj tekst poniżej do pola wyszukiwania. Uwaga, istnieje opcja określenia zakresu czasu po prawej stronie.

event_simplename = processrollup2 filename = PowerShell.exe (CommandLine =*-enc*lub commandline =*zakodowany*) | Tabela Linia poleceń nazwy użytkownika nazwy użytkownika

Po kliknięciu szkła powiększającego wszelkie wyniki zostaną zwrócone, jak pokazano poniżej.

Wyniki obejmują linki do obrotu i nurkowania głębiej wyników.

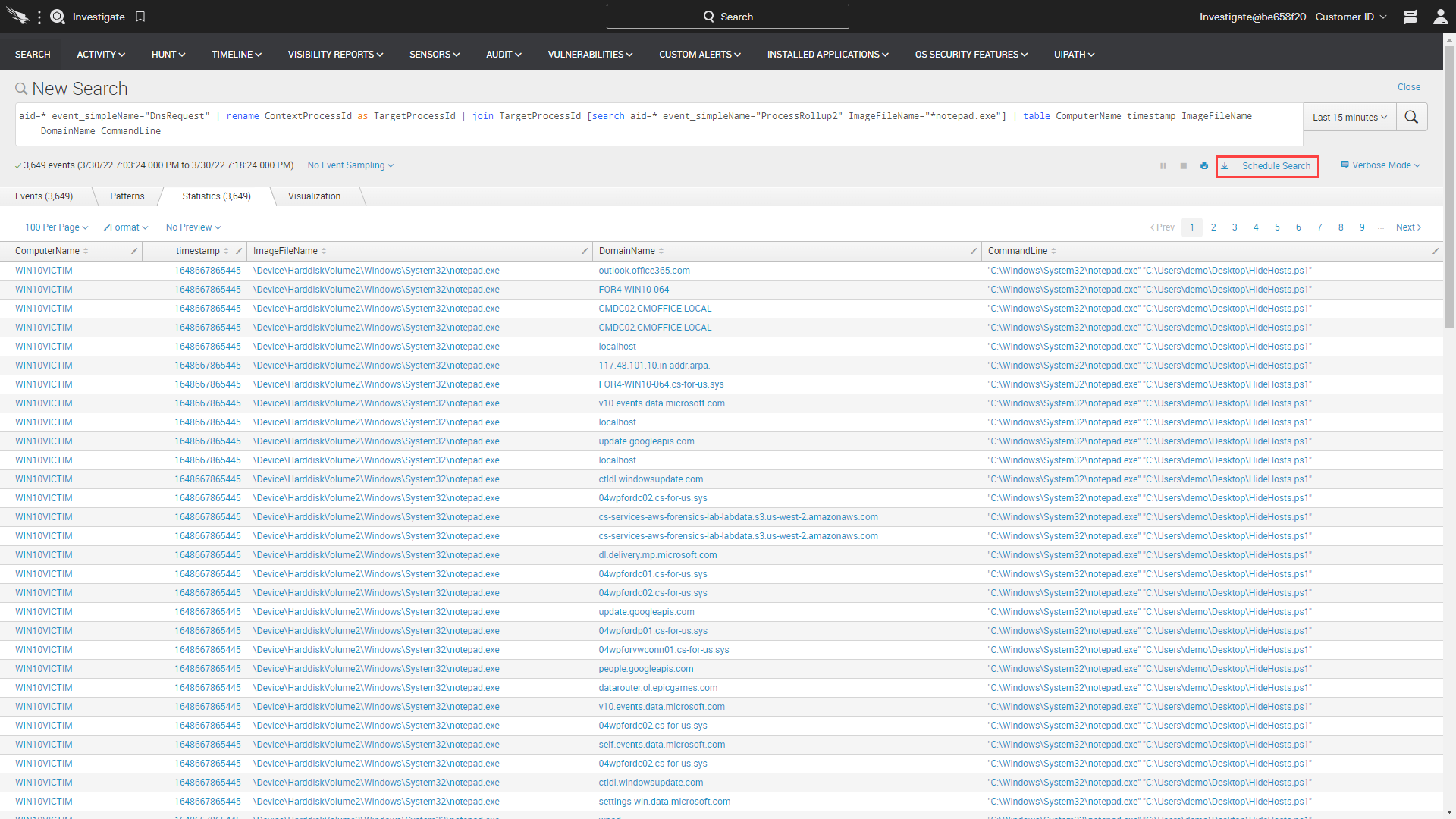

Drugie zapytanie ma na celu poszukiwanie połączeń sieciowych pochodzących z nieoczekiwanych aplikacji. Ten przykład sprawdzi się w całym środowisku w przypadku przypadków, w których notatnik.EXE próbuje dostrzec połączenia wychodzące. Ta informacja jest przydatna dla łowców zagrożeń, ponieważ notatnik.exe nigdy nie powinien wykonywać połączeń wychodzących. Wszelkie wyniki prawie na pewno wskazują na zagrożenie. Wyczyść zawartość paska wyszukiwania, wklej następujący tekst i kliknij ikonę wyszukiwania, aby wykonać wyszukiwanie.

AID =* event_simplename =”Dnsrequest” |. Zmień nazwę ContextProcessid jako TargetProcessid | Dołącz do TargetProcessid [Wyszukaj pomoc =* event_simplename =”ProcesRollup2 ″ ImageFileName =”*Notatnik.exe”] | Tabela CompUTERName Timestamp ImageFileName DomainName Linia polecenia

Wszystkie te wyniki można wyeksportować. Istnieje również opcja zaplanowania zapytań, aby powtórzyć w regularnych odstępach czasu.

Wniosek

Crowdstrike sprawia, że proaktywne polowanie na zagrożenie jest szybkie i łatwe. Agent zbiera obszerną telemetrię zdarzeń i wysyła ją do chmury, gdy wykres zagrożenia sprawia, że wyszukiwania są szybkie i skuteczne. Menu badań zawiera opcje wyszukiwania określonych wskaźników i tworzenia niestandardowych zapytań. Dokumentacja jest również dostępna w celu zapewnienia próbek, które można dalej dostosować, aby zaspokoić bardziej szczegółowe potrzeby klientów.

Więcej zasobów

- Crowdstrike 15-dniowy bezpłatny proces

- Poproś o demo

- Przewodnik po wymianie AV

- Produkty Crowdstrike

- Crowdstrike Cloud Security

Crowdstrike

Monitoruj dzienniki Crowdstrike, aby uzyskać całkowitą widoczność w swojej aktywności sieciowej, żądaniach DNS i innych wydarzeniach bezpieczeństwa z Panther’S Integracja CrowdStrike.

Crowdstrike to platforma ochrony SaaS dla bezpieczeństwa punktu końcowego i inteligencji zagrożenia. Pantera może zbierać, normalizować i monitorować dzienniki crowdstrike, aby pomóc Ci zidentyfikować podejrzaną aktywność w czasie rzeczywistym. Twoje znormalizowane dane są następnie zachowywane w celu zasilania przyszłych badań bezpieczeństwa w jeziorze danych zasilanych przez platformę danych w chmurze, Snowflake.

Przypadków użycia

Wspólne przypadki użycia bezpieczeństwa dla CrowdStrike z Panterą obejmują:

- Monitoruj zdarzenia bezpieczeństwa i uzyskaj wgląd w żądania i działania DNS w całej sieci

- Skoreluj dane CrowdStrike z innymi danymi infrastrukturalnymi w celu monitorowania podejrzanej aktywności

- Przeanalizuj wzorce w celu identyfikacji anomalii operacyjnych

Jak to działa

Integracja jest prosta i szybka:

- Utwórz poświadczenia API w CS Falcon

- Dodaj Crowdstrike jako źródło danych w Panter

- Pantera przeanalizuje, normalizuje i analizuje dane dziennika w czasie rzeczywistym

- W miarę uruchamiania reguł, alerty są wysyłane do skonfigurowanych miejsc docelowych

- Znormalizowane dzienniki można przeszukać z Pantery’S Dane Explorer

- Usiądź i monitoruj swoją aktywność!

Powiązane integracje

Cisco parasol

Sprawdź cały ruch internetowy pod kątem oznak podejrzanej aktywności

Jałowiec

Sprawdź cały ruch sieciowy pod kątem oznak podejrzanej aktywności.

Suricata

Monitoruj swoją sieć pod kątem wszelkich podejrzanych aktywności

Zeek

Sprawdź cały ruch sieciowy pod kątem oznak podejrzanej aktywności

Wykryć wszelkie naruszenie, gdziekolwiek

Rozpocznij wykrywanie podejrzanych aktywności w czasie rzeczywistym, przekształć surowe dzienniki w solidne jezioro danych bezpieczeństwa i zbuduj światowej klasy program bezpieczeństwa z Panterą.

Produkt

- Integracje

- Platforma

- Pantera dla AWS

- Pantera na płatek śniegu

- Pantera kontra Siem

Zasoby klientów

Uczyć się

Firma

Copyright © 2023 Panther Labs Inc.

Wszelkie prawa zastrzeżone.

Zarządzaj swoją prywatnością

Kontynuując korzystanie z tej witryny, wyrażasz zgodę na korzystanie z plików cookie.

Funkcjonalne funkcjonalne zawsze aktywne

Techniczne przechowywanie lub dostęp jest ściśle niezbędny do uzasadnionego celu umożliwienia korzystania z konkretnej usługi wyraźnie żądanej przez subskrybenta lub użytkownika, lub wyłącznie w celu przeprowadzenia transmisji komunikacji przez sieć komunikacji elektronicznej.

Preferencje preferencje

Techniczne przechowywanie lub dostęp jest niezbędny do uzasadnionego celu przechowywania preferencji, które nie są żądane przez subskrybenta lub użytkownika.

Statystyka statystyczna

Magazyn techniczny lub dostęp, który jest używany wyłącznie do celów statystycznych. Magazyn techniczny lub dostęp, który jest używany wyłącznie do anonimowych celów statystycznych. Bez wezwania, dobrowolnej zgodności ze strony dostawcy usług internetowych lub dodatkowych zapisów od strony trzecie.

Marketing marketingowy

Techniczne przechowywanie lub dostęp jest wymagany do tworzenia profili użytkowników w celu wysyłania reklamy lub śledzenia użytkownika na stronie internetowej lub na kilku stronach internetowych w podobnych celach marketingowych.