Co to są ataki obniżające się

Ogólnie rzecz biorąc, każdy system wykorzystujący dowolną formę kompatybilności wstecznej może być podatny na atak obniżonego. Równowaga między maksymalną użytecznością a maksymalnym bezpieczeństwem jest trudna do uderzenia: jednak kuszące może być egzekwowanie odwiedzających do aktualizacji ich systemów, chcesz, aby ludzie mogli uzyskać dostęp do serwera za pomocą starszej technologii.

Czy Crowdstrike ma wycofanie

Ransomware stało się problemem, z którym wszyscy mają do czynienia. W Crowdstrike zdajemy sobie sprawę, że atak ten będzie nadal problemem, o ile jest opłacalny, i z tego powodu Crowdstrike ma wiele metod zapobiegania zapobieganiu zaprzestaniu ataku z wielu wektorów zagrożenia. W tym filmie demonstrujemy kilka z tych wektorów ataku, a różne sposoby budowania CrowdStrike, aby je zatrzymać.

Jak Crowdstrike Falcon chroni przed ransomware

W tym demo zilustrujemy różne sposoby, w jakie Falcon-Crowdstrike nowej generacji rozwiązanie ochrony punktów końcowych-chroni przed ransomware. Zobaczymy, w jaki sposób Falcon używa wielu uzupełniających się metod, takich jak uczenie maszynowe i wskaźniki ataku, aby zablokować ransomware. I wreszcie, zobaczymy, w jaki sposób Falcon blokuje ransomware i nawet nie korzysta z wykonywalnych, ale działa za pośrednictwem skryptu PowerShell, który próbuje załadować proces bezpośrednio do pamięci. W przypadku naszej pierwszej próby włączymy wykrywanie uczenia maszynowego w interfejsie Falcon na stronie konfiguracji. Na tej stronie znajdują się również IOA – lub wskaźniki ataku – do wykrywania zachowań związanych z ransomware.

Na komputerze mam trzy różne próbki oprogramowania ransomware. Aby je wykonać, dodam prawidłowe rozszerzenie, a następnie wybiorę uruchom. Gdy próbuję uruchomić każdą z tych próbek, otrzymuję błąd uprawnienia systemu Windows. To Falcon nie pozwala na uruchomienie pliku.

W konsoli odświeżamy i zauważymy, że istnieją trzy nowe wykrycia. Sprawdzając te wykrycia, widzimy, że są one zablokowane z powodu algorytmu uczenia maszynowego, który rozpoznaje te pliki jako złośliwe. Widzimy również, że istnieje 45 innych silników AV, które wykrywają tę konkretną próbkę jako złośliwe. Oznaczymy je jako prawdziwe pozytywne i wrócimy do naszej strony konfiguracji. Ale co jeśli ransomware uda się uzyskać uczenie maszynowe?

Falcon używa wskaźników ataku – lub IOA w celu wykrywania i blokowania ransomware. Aby symulować tę sytuację, wyłączę uczenie maszynowe i ponownie uruchomię próbkę. Patrząc na dokumenty na naszym pulpicie, widzimy, że nie wydają się zaszyfrowane żadne pliki. Tym razem w interfejsie Falcon widzimy trzy alerty podobne do ostatniego czasu. Ale po dalszej kontroli bloki te nie zostały zainicjowane przez uczenie maszynowe. Zostały zatrzymane, ponieważ wywołały wskaźnik ataku wskazujący na aktywność ransomware.

W pierwszej próbce została zablokowana, ponieważ próbowano usunąć kopie zapasowe. Następna próbka jest powiązana z locky. A potem ostatnia próbka jest powiązana z Cryptowall. Gdyby Falcon nie miał IOA lub uczenie maszynowe, próbki zaszyfrowałyby pliki. Pozostaje jednak pytanie – co się stanie, jeśli nie ma pliku do analizy? Jeśli oprogramowanie ransomware działa bezpośrednio w pamięci?

Zbadajmy ten scenariusz – użyjemy PowerShell do wykonania próbki, która jest załadowana do pamięci i nie upuszcza pliku na cel. Ponownie, pliki na pulpicie wydają się nienaruszone. W interfejsie użytkownika mamy dodatkowe wykrycia. A po dalszej inspekcji widzimy, że to zachowanie złośliwego oprogramowania uniemożliwiło gospodarzowi zarażenie. Nie ma znaczenia, czy wątek to plik, czy listy plików – zachowanie pozostaje takie samo – podobnie jak zdolność Falcona do zatrzymania zagrożenia.

Widzieliśmy, jak Falcon używa wielu metod uzupełniających – takich jak uczenie maszynowe i wskaźniki ataku – w celu blokowania ransomware. I wreszcie widzieliśmy, jak Falcon może blokować [niesłyszalne] oprogramowanie ransomware. Rentowność oprogramowania ransomware stworzyła ogromny problem dla organizacji, które są ciągle atakowane przez to zagrożenie. Falcon Crowdstrike może pomóc Ci rozwiązać ten problem. Aby uzyskać więcej informacji lub zabrać dysk testowy, sprawdź to w Crowdstrike.com.

Czym są Obniżyć ataki?

Utrzymanie dobrej bezpieczeństwa cybernetycznego oznacza ochronę przed wieloma rodzajami ataku. Jeden z tych typów ataków nazywa się „atakiem obniżki.„Ta forma ataku kryptograficznego jest również nazywana„ atakiem w wersji ”lub„ atakiem licytacji.„W ataku obniżonego atakujący zmusza system docelowy do przejścia na niską, mniej bezpieczną tryb działania.

Ataki obniżające się mogą przybierać różne formy. Porozmawiamy tutaj o najczęstszych formach ataku: formularz te ataki, jakie funkcje służą i jak działają. Na szczęście ataki obniżające się są dobrze znane i dobrze udokumentowane, więc nie musisz łamać nowego gruntu, aby chronić swoją firmę przed nimi.

Co to są ataki obniżające się?

Świat cyberbezpieczeństwa jest ogromny i różnorodny, ale nie wszystkie cyberataki wykorzystują najnowsze techniki i wyczyny. Ataki obniżone wykorzystują kompatybilność systemu, aby zmusić go do mniej bezpiecznych sposobów działania. Ponieważ mogą korzystać z zaszyfrowanych lub niezaszyfrowanych połączeń, systemy takie jak startTL, które wykorzystują szyfrowanie oportunistyczne, są narażone na największe ryzyko ataków.

W ataku HTTPS odwiedzający witrynę mogą być zmuszeni do korzystania z połączeń HTTP zamiast HTTPS. Atak obniżki może być niewielką częścią większej złośliwej operacji, jak to miało miejsce w 2015 r., Kiedy opracowano atak logjam. Atak obniżki TLS, taki jak Logjam, umożliwia man-in-

Kluczowe punkty:

- Crowdstrike ma wiele metod zapobiegania zaprojektowaniu w celu powstrzymania ataków ransomware z wielu wektorów zagrożenia.

- Crowdstrike Falcon używa uczenia maszynowego i wskaźników ataku do blokowania ransomware.

- Interfejs Falcon umożliwia konfigurację wykrywania uczenia maszynowego i wskaźniki ataku.

- Próbki oprogramowania ransomware są blokowane przez algorytm uczenia maszynowego Falcona i IOA.

- Jeśli ransomware omija uczenie maszynowe, IOA Falcon nadal może wykrywać i blokować atak.

- Falcon jest w stanie blokować oprogramowanie ransomware, nawet jeśli działa bezpośrednio w pamięci bez upuszczania pliku na cel.

- Ataki obniżone Wymusza system do przejścia na mniej bezpieczny sposób działania.

- Ataki obniżające się mogą używać zaszyfrowanych lub niezaszyfrowanych połączeń.

- Systemy stosujące szyfrowanie oportunistyczne, takie jak starttl, są bardziej narażone.

- W ataku HTTPS odwiedzający witrynę mogą być zmuszeni do korzystania z połączeń HTTP zamiast HTTPS.

Pytania:

- Jak Crowdstrike Falcon chroni przed ransomware?

- Jakie są niektóre z metod zapobiegania stosowanym przez CrowdStrike w celu zatrzymania oprogramowania ransomware?

- Jak Falcon wykrywa oprogramowanie ransomware, jeśli omija uczenie maszynowe?

- Czy Falcon Block Ransomware, który działa bezpośrednio w pamięci bez upuszczania pliku na cel?

- Co to jest atak obniżający?

- Jakie systemy są na największe ryzyko związane z obniżeniem ataków?

- W jaki sposób opuszczenie ataku może wpłynąć na odwiedzających stronę internetową?

- Jakie są wspólne formy ataków obniżonych?

- Są dobrze udokumentowane ataki?

Crowdstrike Falcon wykorzystuje wiele metod, takich jak uczenie maszynowe i wskaźniki ataku, aby zablokować oprogramowanie ransomware. Może wykrywać i blokować próbki oprogramowania ransomware w oparciu o ich zachowanie i skojarzenia ze znanymi rodzinami ransomware.

Crowdstrike wykorzystuje uczenie maszynowe, wskaźniki ataku i inne zaawansowane techniki zapobiegania atakom ransomware. Metody te pomagają zidentyfikować i blokować złośliwe pliki i działania związane z oprogramowaniem ransomware.

Jeśli Ransomware udaje się ominąć uczenie maszynowe, Falcon opiera się na wskaźnikach ataku (IOA) w celu wykrywania i blokowania aktywności ransomware. IOA to wzorce behawioralne i działania związane z oprogramowaniem ransomware, co pozwala Falconowi zidentyfikować i zatrzymać zagrożenie.

Tak, Falcon może blokować oprogramowanie ransomware, które działa bezpośrednio w pamięci bez upuszczania pliku na cel. Zdolność Falcona do wykrywania i blokowania ransomware nie zależy od obecności pliku, ale raczej od zachowania wykazywanego przez złośliwe oprogramowanie.

Atak obniżki jest formą ataku kryptograficznego, w którym atakujący zmusza system docelowy do przejścia na mniej bezpieczny sposób działania. Można to osiągnąć poprzez wykorzystanie kompatybilności wstecznej i zmuszanie systemu do korzystania z mniej bezpiecznych protokołów lub konfiguracji.

Systemy wykorzystujące szyfrowanie oportunistyczne, takie jak startTL, są bardziej narażone na obniżone ataki. Systemy te mogą wykorzystywać zarówno zaszyfrowane, jak i niezaszyfrowane połączenia, co ułatwia atakującym wymuszenie obniżenia do trybu mniej bezpiecznego.

W ataku HTTPS odwiedzający witrynę mogą być zmuszeni do korzystania z połączeń HTTP zamiast bezpieczniejszych połączeń HTTPS. Może to narazić ich dane na potencjalne podgryzanie i przechwycenie przez atakujących.

Wspólne formy ataków obniżonych obejmują wymuszanie systemu do korzystania z starszych, wrażliwych wersji protokołów lub algorytmów kryptograficznych, wyłączanie lub omijanie funkcji bezpieczeństwa oraz manipulowanie konfiguracjami w celu obniżenia ogólnego poziomu bezpieczeństwa systemu systemu systemu systemu.

Tak, ataki obniżające się są dobrze znane i dobrze udokumentowane w społeczności cyberbezpieczeństwa. Oznacza to, że organizacje mogą wdrażać określone środki w celu ochrony przed atakami bez konieczności wykrywania nowych luk lub opracowywania nowych środków zaradczych.

Co to są ataki obniżające się

Ogólnie rzecz biorąc, każdy system wykorzystujący dowolną formę kompatybilności wstecznej może być podatny na atak obniżonego. Równowaga między maksymalną użytecznością a maksymalnym bezpieczeństwem jest trudna do uderzenia: jednak kuszące może być egzekwowanie odwiedzających do aktualizacji ich systemów, chcesz, aby ludzie mogli uzyskać dostęp do serwera za pomocą starszej technologii.

Czy Crowdstrike ma wycofanie

Ransomware stało się problemem, z którym wszyscy mają do czynienia. W Crowdstrike zdajemy sobie sprawę, że atak ten będzie nadal problemem’S Opłacalny i z tego powodu Crowdstrike ma wiele metod zapobiegania zapobieganiu temu, aby powstrzymać ten atak z wielokrotnych wektorów zagrożenia. W tym filmie demonstrujemy kilka z tych wektorów ataku i różne sposoby, w jakie CrowdStrike jest zbudowany, aby je zatrzymać.

Jak Crowdstrike Falcon chroni przed ransomware

W tym demo my’Re ilustruje różne sposoby, w jaki Falcon – Crowdstrike’S Rozwiązanie ochrony punktów końcowych nowej generacji – chroni Cię przed ransomware. Zobaczymy, w jaki sposób Falcon używa wielu uzupełniających się metod, takich jak uczenie maszynowe i wskaźniki ataku, aby zablokować ransomware. I wreszcie my’Zobacz, jak Falcon blokuje oprogramowanie ransomware i nawet nie korzysta z wykonywalnych, ale działa za pomocą skryptu PowerShell, który próbuje załadować proces bezpośrednio do pamięci. W przypadku naszej pierwszej próby włączymy wykrywanie uczenia maszynowego w interfejsie Falcon na stronie konfiguracji. Również na tej stronie znajdują się Crowdstrike’S IOA – lub wskaźniki ataku – do wykrywania zachowań związanych z oprogramowaniem ransomware.

Na komputerze mam trzy różne próbki oprogramowania ransomware. Aby je wykonać, ja’LL Dodaj poprawne rozszerzenie, a następnie wybierz Uruchom. Gdy próbuję uruchomić każdą z tych próbek, otrzymuję błąd uprawnienia systemu Windows. To Falcon nie pozwala na uruchomienie pliku.

W konsoli my’odświeżyć i zauważ, że istnieją trzy nowe wykrycia. Sprawdzając te wykrycia, widzimy, że są one zablokowane z powodu algorytmu uczenia maszynowego, który rozpoznaje te pliki jako złośliwe. Widzimy również, że istnieje 45 innych silników AV, które wykrywają tę konkretną próbkę jako złośliwe. My’Oznacz je jako prawdziwe pozytywne i wróć do naszej strony konfiguracji. Ale co jeśli ransomware uda się uzyskać uczenie maszynowe?

Falcon używa wskaźników ataku – lub IOA w celu wykrywania i blokowania ransomware. Symulować tę sytuację, ja’LL Wyłącz uczenie maszynowe i ponownie uruchom próbkę. Patrząc na dokumenty na naszym pulpicie, widzimy, że nie wydają się zaszyfrowane żadne pliki. Tym razem w interfejsie Falcon widzimy trzy alerty podobne do ostatniego czasu. Ale po dalszej kontroli bloki te’T zainicjowane przez uczenie maszynowe. Zostały zatrzymane, ponieważ wywołały wskaźnik ataku wskazujący na aktywność ransomware.

W pierwszej próbce została zablokowana, ponieważ próbowano usunąć kopie zapasowe. Następna próbka jest powiązana z locky. A potem ostatnia próbka jest powiązana z Cryptowall. Gdyby Falcon nie miał IOA lub uczenie maszynowe, próbki zaszyfrowałyby pliki. Pozostaje jednak pytanie – co się stanie, jeśli nie ma pliku do analizy? Jeśli oprogramowanie ransomware działa bezpośrednio w pamięci?

Pozwalać’Sboruj ten scenariusz – my’zamierza użyć PowerShell do wykonania próbki, która jest ładowana do pamięci i nie’T Upuść plik na cel. Ponownie, pliki na komputerze wydają się być niezdolne. W interfejsie użytkownika mamy dodatkowe wykrycia. A po dalszej inspekcji widzimy, że to zachowanie złośliwego oprogramowania uniemożliwiło gospodarzowi zarażenie. To nie’t, jeśli wątek to pliki lub listy plików – zachowanie pozostaje takie samo – podobnie jak Falcon’S zdolność do powstrzymania zagrożenia.

My’widziałem, jak Falcon używa wielu metod uzupełniających – takich jak uczenie maszynowe i wskaźniki ataku – w celu blokowania ransomware. I wreszcie my’widziałem, jak Falcon może blokować [niesłyszalne] oprogramowanie ransomware. Rentowność oprogramowania ransomware stworzyła ogromny problem dla organizacji, które są ciągle atakowane przez to zagrożenie. Falcon Crowdstrike może pomóc Ci rozwiązać ten problem. Aby uzyskać więcej informacji lub zabrać dysk testowy, sprawdź to w CrowdStrike.com.

Czym są Obniżyć ataki?

Utrzymanie dobrej bezpieczeństwa cybernetycznego oznacza ochronę przed wieloma rodzajami ataku. Jeden z tych typów ataków nazywa się “Downgrad Attack.” Ta forma ataku kryptograficznego jest również nazywana “Wersja Attack” lub “atak licytacji.” W ataku obniżonego atakujący zmusza system docelowy do przełączania się na niską, mniej bezpieczną tryb działania.

Ataki obniżające się mogą przybierać różne formy. My’Porozmawiaj tutaj o najczęstszych formach ataku: formularz te ataki, jakie funkcje służą i jak działają. Na szczęście ataki obniżające się są dobrze znane i dobrze udokumentowane, więc Don You Don’T muszę złamać nowe uziemienie, aby chronić swoją firmę przed nimi.

Co to są ataki obniżające się?

Świat cyberbezpieczeństwa jest ogromny i różnorodny, ale nie wszystkie cyberataki wykorzystują najnowsze techniki i wyczyny. Ataki obniżające się wykorzystują system’S ZAPAZALNOŚĆ ZATRZYMANIA, aby zmusić ją do mniej bezpiecznych trybów działania. Ponieważ mogą korzystać z zaszyfrowanych lub niezaszyfrowanych połączeń, systemy takie jak startTL, które wykorzystują szyfrowanie oportunistyczne, są narażone na największe ryzyko ataków.

W ataku HTTPS odwiedzający witrynę mogą być zmuszeni do korzystania z połączeń HTTP zamiast HTTPS. Atak obniżki może być niewielką częścią większej złośliwej operacji, jak to miało miejsce w 2015 r., Kiedy opracowano atak logjam. Atak obniżki TLS, taki jak Logjam, pozwala napastnikom man-in-the-średniej na obniżenie połączeń bezpieczeństwa warstwy transportowej (TLS) do 512-bitowej kryptografii, pozwalając atakującym odczytać wszystkie dane przekazane przez to niepewne połączenie. My’LL Wyjaśnij więcej na temat logjam i innych rodzajów ataku obniżonego w następnym rozdziale.

Ogólnie rzecz biorąc, każdy system wykorzystujący dowolną formę kompatybilności wstecznej może być podatny na atak obniżonego. Równowaga między maksymalną użytecznością a maksymalnym bezpieczeństwem jest trudna do uderzenia: jednak kuszące może być egzekwowanie odwiedzających do aktualizacji ich systemów, chcesz, aby ludzie mogli uzyskać dostęp do serwera za pomocą starszej technologii.

Rodzaje ataków obniżonych

Ataki obniżające się mogą przybierać wiele form, ale wszystkie mają kilka wspólnych elementów. Większość z nich to ataki man-in-thetdle (zwane także atakami MITM). W tych atakach złośliwe aktorzy umieszczają się między użytkownikami a Twoją siecią.

Kilka najbardziej znanych ataków obniżonych obejmuje:

- PUDEL: Wyrujna wyściółka na obniżonym ataku szyfrowania starszych wkłada się do sesji komunikacyjnych, zmuszając niektóre przeglądarki internetowe do obniżenia grania w celu zabezpieczenia warstwy gniazd (SSL) 3.0 Gdy TLS jest niedostępny.

- DZIWAK: Podobnie jak Pudle, faktoring RSA Export Keys Venality zmusza klientów do korzystania z słabego szyfrowania, uzyskując dostęp do ruchu danych, które można łatwo odszyfrować.

- Tarapaty: Exploit logjam łączy luki w RSA z wadą protokołu TLS. W atakach Dowjam komunikat wysyłany przez serwer do Exchange jest zastąpiony słabszym wariantem.

- BESTIA: Wykorzystanie przeglądarki na protokole SSL/TLS używa szyfrowania trybu łączenia bloków szyfrów, łącząc atak MITM z wybranym atakiem granicznym i podział rekordów. Ten atak może pozwolić atakującym odszyfrować sesje klient-serwer HTTPS, a nawet uzyskać tokeny uwierzytelniania w starszych produktach SSL i TLS.

- LENISTWO: Znany również jako straty bezpieczeństwa ze strony przestarzałych i skróconych skrótów transkryptu, ataki leniwce pozwalają człowiekowi pośrodku zmuszać przeglądarki internetowe do starych, słabych algorytmów haszu.

Ryzyko związane z obniżeniem ataków

Ponieważ spektrum ataków obniżonych jest tak szerokie, może być trudne kwantyfikowanie ich ryzyka. Atak obniżki, który wykorzystuje niższą prostą wersję protokołu przelewu pocztowego, może spowodować znacznie inny poziom szkód niż ten, który stosuje atak kryptograficzny. We wszystkich przypadkach bycie podatnym na atak obniżonego również sprawia, że twój serwer jest bardziej podatny na większą serię cyberataków.

Pomyśl o ataku obniżonego jako Lockpick: podczas używania jednego na kogoś innego’System S jest przestępstwem samodzielnie, jego prawdziwym niebezpieczeństwem jest to, co napastnik może zrobić z uzyskiwaniem dostępu. Atak obniżki może opuścić całą Twoją firmę’S Dane wrażliwe, od poświadczeń konta użytkownika i informacji o płatności do osobistych danych medycznych.

Z każdym potencjalnym atakiem obniżki zastanów się, jakie informacje są na największym ryzyku. System, który zmusza obniżenie kerberosa do NTLM, jest podatny na wiele rodzajów brutalnej siły i “Podaj hash” ataki. Zadaj sobie pytanie, do jakiego informacji hakerzy mogą uzyskać dostęp i zablokować możliwości dostępu do tych informacji.

Im starsze protokoły są takie, jakie popierasz, tym bardziej skuteczny może być atak obniżki. Na przykład w idealnym świecie nikt nie musiałby wspierać starszych wersji TLS. W praktyce jednak wiele sieci wciąż musi wspierać te wersje. Firmy mogą zminimalizować poziom ryzyka, umożliwiając jedynie zgodność wsteczną w określonych sytuacjach i egzekwując zgodność z konkretnymi, nowoczesnymi wersjami TLS.

Ucz się więcej

Wygasły certyfikaty SSL mogą pozostawić stronę internetową narażoną na naruszenia bezpieczeństwa i ataki, takie jak ataki obniżające się. Ucz się więcej!Blog: Ryzyko wygasłych certyfikatów SSL

Jak chronić przed atakami obniżonymi

Najbezpieczniejsze konta i serwery to te, które uwzględniają ataki obniżające się i proaktywnie chronią przed nimi. Zapobieganie jest warte więcej niż lekarstwo w tym przypadku: Utrzymuj konfigurację TLS tak, jak to możliwe i usuń niepotrzebną kompatybilność wsteczną. Jeśli musisz obsługiwać starsze wersje protokołu, zawsze powinieneś zaimplementować tls_fallback_scsv jako miarę ochronną.

TLS 1.3 obejmuje proaktywne mechanizmy ochrony obniżki, zapewniając, że wszyscy uczestnicy w “uścisk dłoni” używają najbardziej ulepszonych protokołów bezpieczeństwa, nawet jeśli w środku monitoruje transmisje. Więcej najlepszych praktyk zapobiegania atakom obniżonym obejmują następujące:

- Nie używaj języka, który zapewnia użytkownikom bezpiecznego połączenia, chyba że wymaga to, aby połączenie było w zatwierdzonej sesji HTTPS.

- Priorytetyzuj za pomocą protokołów internetowych, takich jak HTTP/2, które używają tylko TLS, bez zapewniania odwiedzającym możliwości obniżenia.

- Przede wszystkim obsługują jak najwięcej ruchu, nawet gdy ten ruch jest’T wrażliwy. Wdrożenie TLS jako domyślna metoda połączenia zapobiega unieważnieniu ogromnej większości ataków obniżonych, bez względu na to, co jeszcze robisz.

Kiedyś’Wdrożył te najlepsze praktyki, możesz skoncentrować się na budowaniu infrastruktury, która wykrywa i łagodzi próby obniżenia ataków. Ingeluj wersji TLS, której używasz na bieżąco, nawet podczas aktualizacji oznacza poświęcenie dużo czasu i wysiłku. Gdy to zrobisz, powinieneś łatwo śledzić mniej bezpieczny ruch na serwerach. Z kolei pozwala to wykryć zmiany ruchu i wykrywanie mężczyzn na środku, zanim będą mogli wyrządzić obszerne uszkodzenia twoich serwerów, reputacji i całej firmie.

Rozwiązanie zapobiegania cyberatakowi CrowdStrike

Ataki obniżające się mogą same wydawać się proste. Jednak przebiegły napastnicy mogą ich używać jako narzędzia w znacznie większym arsenale, co sprawia, że ochrona przed tymi atakami jest kluczowym elementem każdej firmy’S Operacje bezpieczeństwa cybernetycznego. Jeśli jesteś’Na pewno od czego zacząć, jeśli chodzi o zapobieganie atakowi obniżonego, skonsultuj się z zespołem ekspertów ds. Bezpieczeństwa cybernetycznego, aby odkryć, co działa dobrze i jakie elementy twoich operacji możesz poprawić.

Crowdstrike’Zespół ekspertów S proaktywnie poluje, bada i doradza działalność w twoim środowisku, aby zapewnić, że cyberprzestępstwa nie zostaną pominięte. Aby dowiedzieć się więcej o platformie Crowdstrike Falcon®, skontaktuj się z naszą organizacją, aby zaplanować demo lub zapisać się na proces.

Poznaj autora

BART jest starszym menedżerem ds. Marketingu produktów ds. Inteligencji zagrożeń w Crowdstrike i posiada +20 lat doświadczenia w monitorowaniu zagrożeń, wykryciu i wywiadowaniu. Po rozpoczęciu kariery jako analityk operacji bezpieczeństwa sieci w belgijskiej organizacji finansowej, Bart przeprowadził się na wschodnie wybrzeże USA, aby dołączyć do wielu firm zajmujących się bezpieczeństwem cybernetycznym, w tym 3Com/TippingPoint, RSA Security, Symantec, McAfee, Venafie i Fireeye-Mandiant, organizując oba zarządzanie produktem, a także role marketingowe produktów, a także role marketingowe produktów.

Crowdstrike’S zautomatyzowane naprawy

Dzisiejsze ataki są wyrafinowane z wieloma ruchomymi częściami, które mogą pozostawić resztki, nawet jeśli zostaną wykryte i zatrzymane. Mogą istnieć dodatkowe procesy utrzymywania, pliki, które mogą zostać upuszczone, lub mechanizmy uruchamiania w celu ustalenia trwałości.

Podczas gdy Crowdstrike blokuje złośliwe pliki w oparciu o swoje atrybuty, wykorzystując wskaźniki ataku w celu analizy zagrożenia’Zachowanie S jest niezwykle potężnym podejściem do określenia zamiaru tego, co atakujący próbuje osiągnąć i zapobiec naruszeniom.

Aby wykryć wskaźniki ataku, wcześniejsze fazy taktyki, technik i procedur (TTPS) mogły zostać przeprowadzone na gospodarza, zanim rzeczywiste uszkodzenie zostanie zablokowane. Te TTP mogą potencjalnie generować artefakty, które są wykorzystane na różnych fazach ataku.

Z CrowdStrike’Sutomatyczne naprawy, to’Bezpiecznie oczyszczono spawnowane artefakty po wykryciu złośliwych zachowań w oparciu o wskaźnik ataku.

Wideo

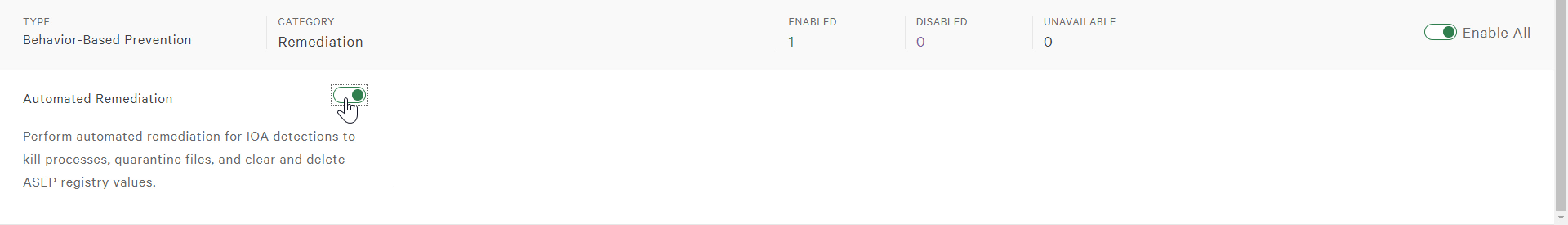

Łatwe do wdrożenia

Zautomatyzowane naprawy jest łatwe do włączenia w polityce zapobiegania. Po tym’S włączony, to’LL działa automatycznie odtąd.

Systemy automatycznie naprawione, na które wpływa złośliwe zachowanie

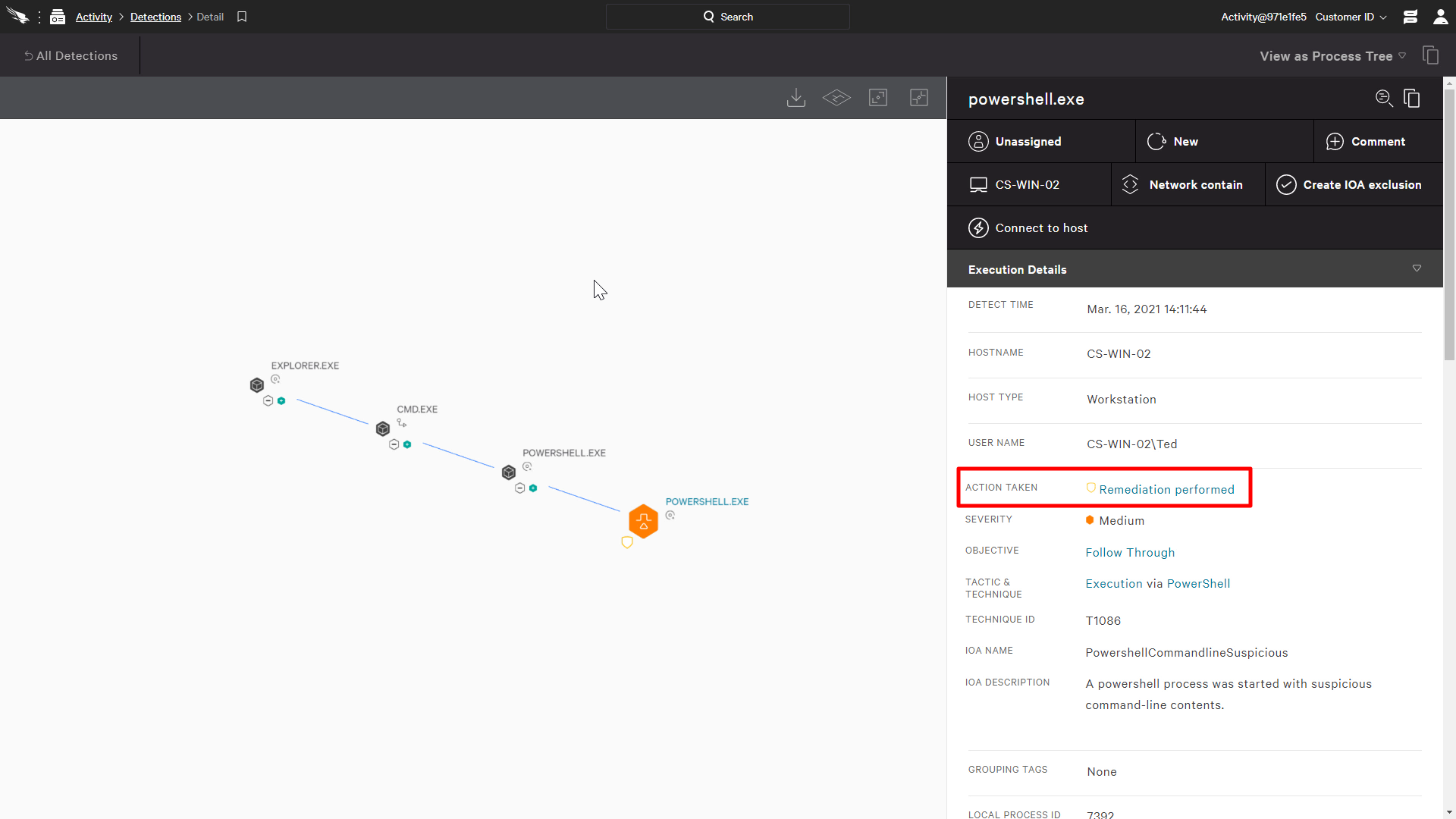

Kiedy na gospodarz występuje złośliwe aktywność, Crowdstrike przeanalizuje jego zachowania. Jeśli proces zostanie skazany, Crowdstrike automatycznie usunie artefakty, nawet jeśli nigdy wcześniej nie widziano ich i są powiązane z procesem, że zostały przez niego stworzone.

To’LL również automatycznie zabijają powiązane procesy i odwrotne modyfikacje rejestru.

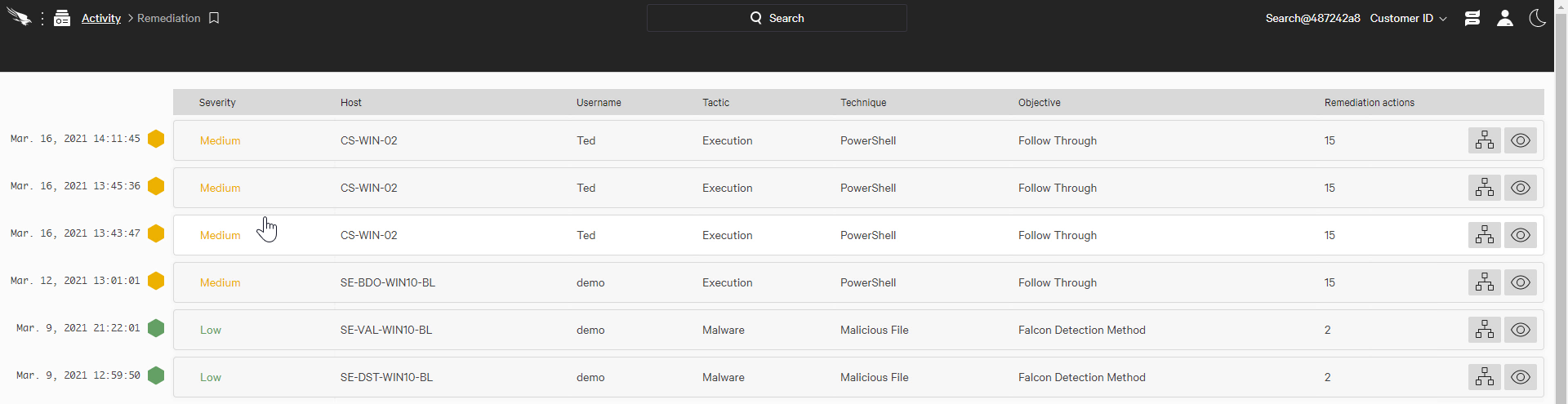

W konsoli Falcon widzimy wskaźnik oznaczający, że działanie naprawcze zostało wykonane, gdy patrzymy na wykrywanie.

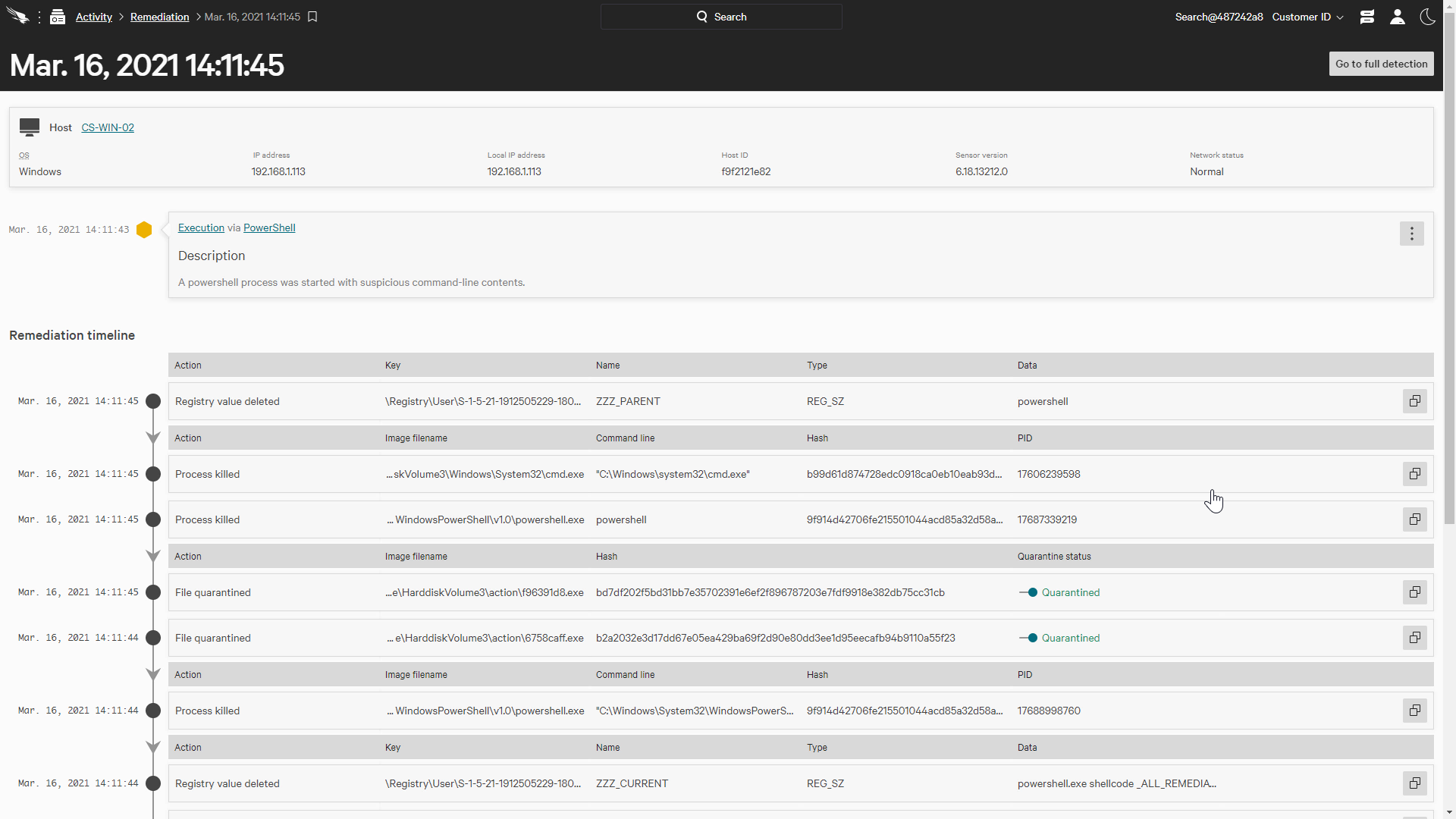

Oś czasu pokaże wszystkie wykonane działania naprawcze. Dostępne są szczegółowe informacje na temat działań naprawczych, takich jak każde pliki kwarantannie, zabite procesy i usunięte wartości rejestru. Istnieje również zdolność do wydania dowolnych plików kwarantannych.

Dostępna jest również lista wszystkich działań naprawczych w całej organizacji. Pomogłoby nam to lepiej zrozumieć, jakie gospodarze są naprawiani i czy można podjąć dodatkowe kroki, aby zapobiec przyszłym naruszeniom.

Wniosek

Crowdstrike’Zautomatyzowane naprawy może zaoszczędzić czas i pomóc w ochronie organizacji poprzez automatyczne usuwanie artefaktów upuszczanych przez złośliwe aktorzy. To proste podejście może pomóc w zmniejszeniu ryzyka i umożliwia analitykom skupienie się na zadaniach o wyższych priorytetach.

Więcej zasobów

- Crowdstrike 15-dniowy bezpłatny proces

- Poproś o demo

- Przewodnik po wymianie AV

- Produkty Crowdstrike

- Crowdstrike Cloud Security

Proces i naprawa plików z odpowiedzią w czasie rzeczywistym

Crowdstrike wykracza poza tradycyjną ochronę punktów końcowych, zapewniając szeroką widoczność i możliwości naprawy na wielu platformach, takich jak Windows, MacOS i Linux. Crowdstrike Reakcji Reakcja zapewnia solidne narzędzie do zdalnego dostępu, które może naprawić prawie wszystkie rodzaje złośliwej aktywności wykonywanej przez przeciwnika.

Wideo

Zatrzymaj procesy

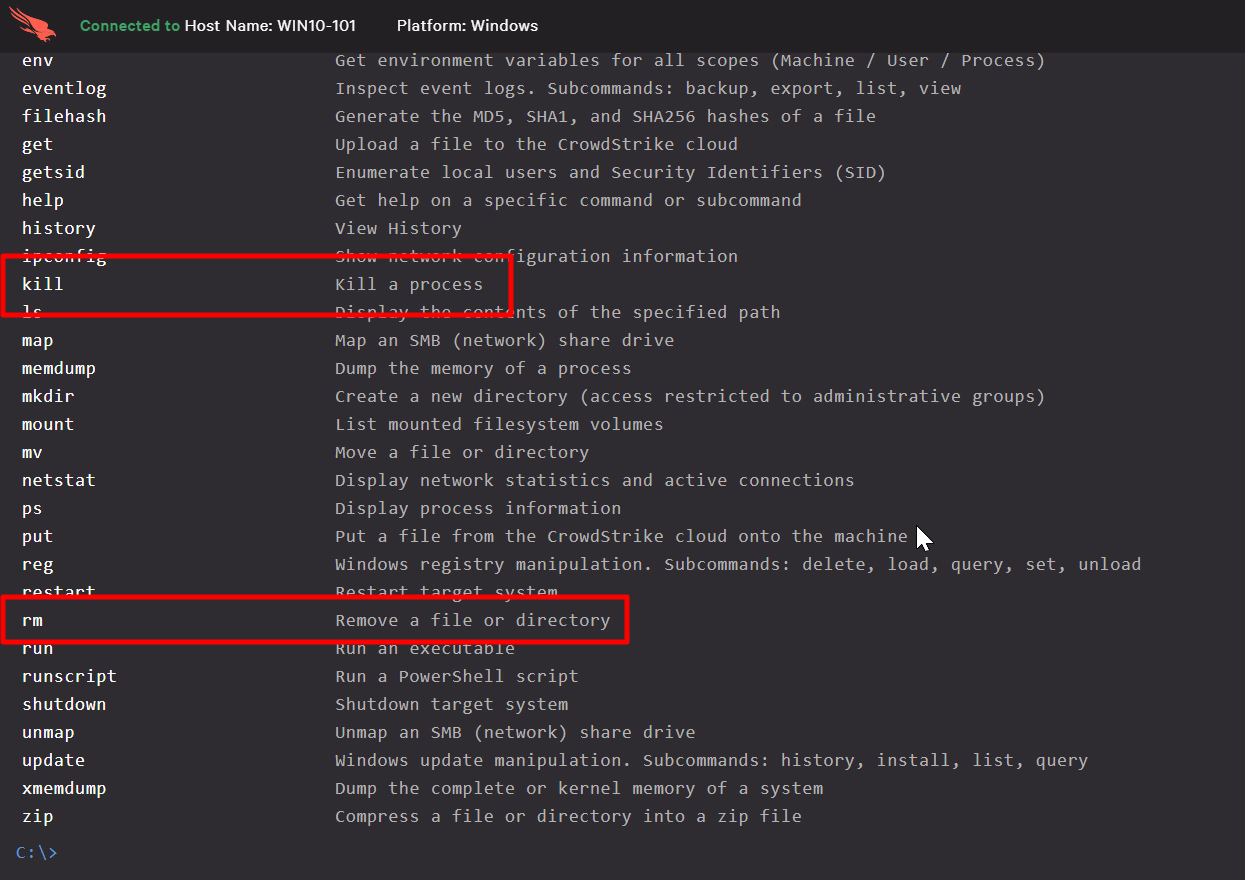

Odpowiedź w czasie rzeczywistym zawiera listę poleceń, które możemy wykonać, a także możliwość uruchamiania dostosowanych skryptów. Dostęp bezpośrednio z konsoli Crowdstrike Falcon®, łatwo jest bezpośrednio połączyć się z hostem i naprawić wszelkie szkody za pomocą kompleksowej listy poleceń.

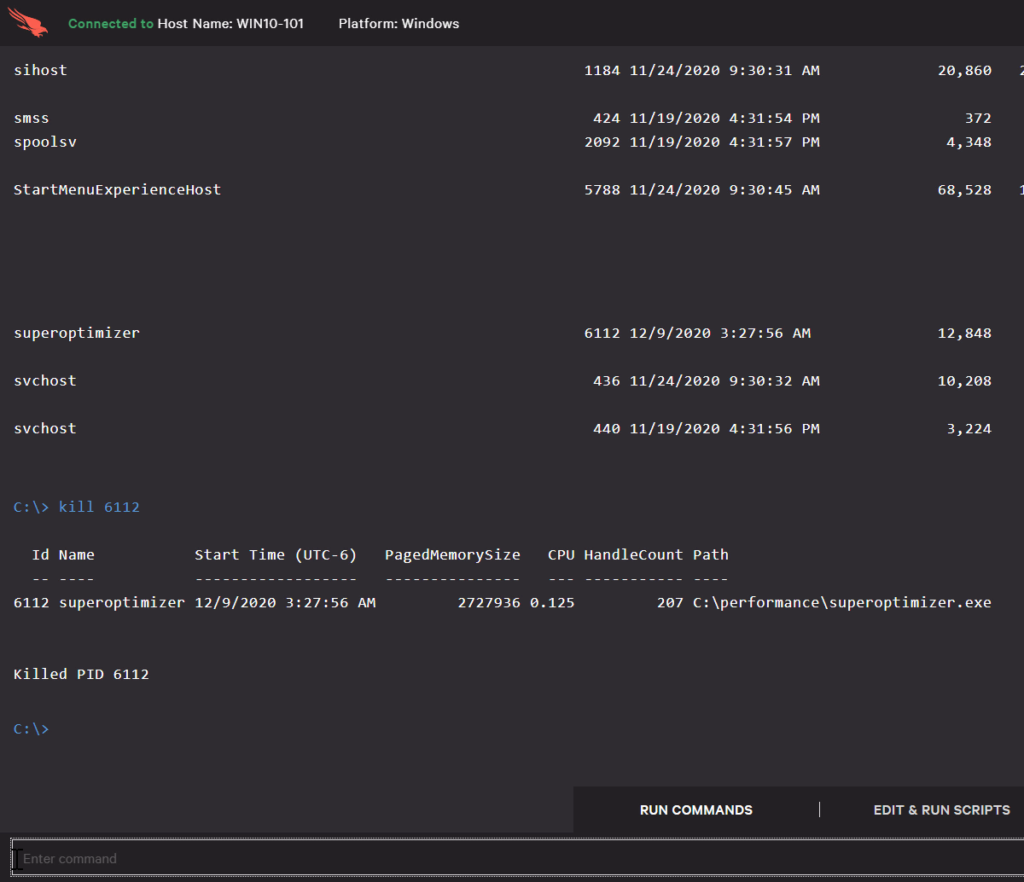

Możemy łatwo przeglądać procesy uruchamiania i zabić każdy złośliwy proces. To pozwala analitykowi zatrzymać procesy, które mogą obecnie rozprzestrzeniać się w środowisku.

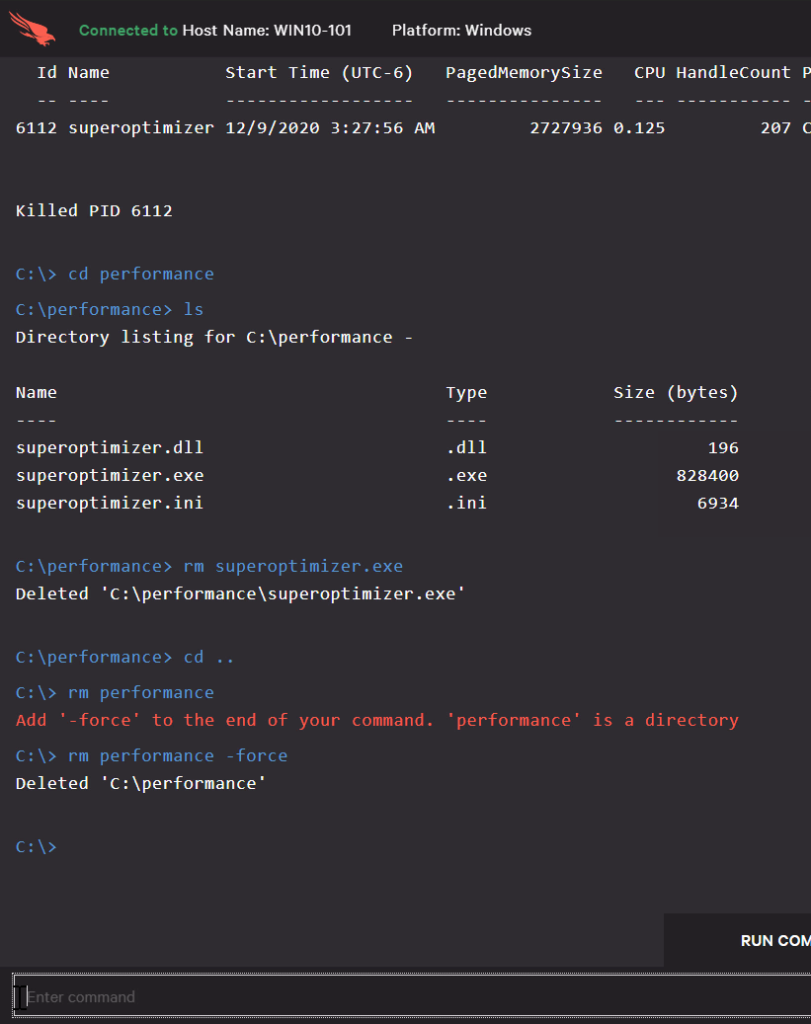

W połączeniu z możliwością zabicia procesu możemy również usunąć pliki i katalogi z systemu plików.

Wniosek

Tutaj przyjrzeliśmy się tylko kawałku reakcji w czasie rzeczywistym, ale mimo to możemy to zobaczyć’jest niezwykle potężny, elastyczny i łatwy w użyciu. Umożliwia respondentom szybkie badanie incydentów i naprawianie wszelkich zidentyfikowanych problemów i jest dostępne dla systemu Windows, MacOS i Linux.

Więcej zasobów

- Crowdstrike 15-dniowy bezpłatny proces

- Poproś o demo

- Przewodnik po wymianie AV

- Produkty Crowdstrike

- Crowdstrike Cloud Security