Bitlocker zaradcze

Streszczenie: Uwierzytelnianie wstępne z pinem może złagodzić wektory ataku dla urządzeń, które używają rozruchowej edrive. Może również chronić przed atakami portu DMA. W przypadku skradzionego maszyny zmiana haseł i wyłączanie kont w usługach online może zapewnić dodatkowe bezpieczeństwo.

Jak bezpieczny jest bitlocker z szpilką, gdy cała maszyna jest skradziona?

W scenariuszu skradzionego notebooka Bitlocker z PIN może zapewnić poziom bezpieczeństwa. Zmieniając hasła i wyłączanie kont, nawet jeśli złodziej uzyska dostęp do maszyny, systemy za pomocą skradzionych danych pozostaną bezpieczne.

P: Nie powinno wystarczyć silnego hasła do twojego scenariusza?

Odp.: Podczas gdy silne hasło może zapewnić pewien poziom bezpieczeństwa, użycie szpilki z bitlocker może znacznie poprawić bezpieczeństwo. Bitlocker odszyfiera napęd, gdy tylko uruchamia się do systemu operacyjnego, a szpilka dodaje dodatkową warstwę ochrony przed wspólnymi atakami.

1 Odpowiedź 1

Streszczenie: 9-cyfrowa szpilka w połączeniu z TPM może chronić przed podstawowymi atakami, zapewniając wystarczająco dużo czasu na zmianę haseł w usługach online. Skuteczność tej miary bezpieczeństwa zależy od kilku czynników, takich jak motywacja i umiejętności atakującego oraz czas potrzebny na zauważenie kradzieży i podjęcia działań.

9-cyfrowy PIN powinien być wystarczający do ochrony przed atakującym z podstawowymi umiejętnościami hakowania wystarczająco długo, aby zmienić hasła do usług online. Połączenie TPM zapewnia, że tylko zaufany komputer może go rozładować, dodając dodatkową warstwę ochrony. Skuteczność tej miary bezpieczeństwa zależy od kilku czynników:

- Jak zmotywowany jest atakujący i jeśli ofiara jest losowym celem wśród wielu.

- Poziom umiejętności i wiedzy atakującego.

- Czas potrzebny na zauważenie kradzieży i zmiany haseł.

Zarówno obrońcy, jak i atakujący muszą rozważyć analizę kosztów i korzyści. Atakujący musiałby spędzić znaczną ilość czasu, próbując uzyskać dostęp do skradzionego komputera, więc muszą ocenić, czy warto wysiłek. Zamiast tego może być dla nich bardziej opłacalne.

Bitlocker zaradcze

Windows zawiera kilka technologii, takich jak TPM, bezpieczny rozruch i zmierzony rozruch, aby chronić klawisze szyfrowania bitlocker przed atakami. BitLocker wykorzystuje technologię szyfrowania w ramach strategicznego podejścia do zabezpieczenia danych przed atakami offline. Gdy komputer zostanie utracony lub skradziony, dane stają się podatne na nieautoryzowany dostęp za pośrednictwem narzędzi do ataku oprogramowania lub przenoszeniem dysku twardego na inny komputer.

BitLocker pomaga złagodzić nieautoryzowany dostęp do danych na utraconych lub skradzionych komputerach przed uruchomieniem autoryzowanego systemu operacyjnego. Osiąga się to poprzez szyfrowanie woluminów na komputerze i zapewnienie integralności wczesnych komponentów rozruchowych i danych konfiguracji rozruchowej. Środki te zwiększają bezpieczeństwo i chronią przed różnymi atakami na klucze szyfrowania bitlocker.

Aby uzyskać więcej informacji na temat umożliwienia najlepszej konfiguracji bezpieczeństwa urządzeń Windows, zapoznaj się z dokumentacją „Standardy wysoce bezpiecznego urządzenia z systemem Windows”.

Ochrona przed uruchomieniem

Przed rozpoczęciem systemu Windows funkcje bezpieczeństwa zaimplementowane w sprzęcie i oprogramowaniu urządzenia, takie jak TPM i Secure Boot, odgrywają kluczową rolę w ochronie systemu. Większość nowoczesnych urządzeń jest wyposażona w TPM i bezpieczny rozruch.

Zaufany moduł platformy

Zaufany moduł platformy (TPM) to mikrochip lub bezpieczne oprogramowanie układowe, które zapewnia niezbędne funkcje związane z bezpieczeństwem, w tym klawisze szyfrowania. BitLocker wiąże klucze szyfrowania z TPM, aby upewnić się, że komputer nie został zmodyfikowany podczas offline. Aby uzyskać więcej informacji na temat TPM, zapoznaj się z dokumentacją „zaufanego modułu platformy”.

UEFI i bezpieczny rozruch

Unified, rozszerzalny interfejs oprogramowania układowego (UEFI) i bezpieczne technologie rozruchowe przyczyniają się do bezpieczeństwa systemu. UEFI zapewnia interfejs łączący system operacyjny i oprogramowanie układowe, umożliwiając bezpieczny proces rozruchu. Bezpieczny rozruch zapewnia, że tylko zaufane oprogramowanie, w tym system operacyjny, może działać podczas uruchamiania.

Bitlocker zaradcze

Uwierzytelnianie wstępne z pinem może złagodzić wektor ataku dla urządzeń, które używają rozruchowej edrive, ponieważ odsłonięta magistra. Uwierzytelnianie wstępne z pinem może również złagodzić ataki portów DMA w czasie czasu między tym, gdy bitlocker odblokowuje buty napędu i systemu Windows do punktu, w którym Windows może ustawić dowolne skonfigurowane polityki związane z portem, które zostały skonfigurowane.

Jak bezpieczny jest bitlocker z szpilką, gdy cała maszyna jest skradziona?

Tymczasem będę miał czas na zmianę wszystkich haseł usług online, wyłączenie kont VPN itp. które zostały użyte w tym notatniku, więc nawet jeśli ostatecznie uzyskają dostęp, nasze systemy pozostaną bezpieczne.

65.8k 20 20 złotych odznak 209 209 Srebrne odznaki 263 263 Brązowe odznaki

zapytał 22 stycznia 2018 o 11:27

180 8 8 brązowe odznaki

Nie powinno wystarczyć silnego hasła do twojego scenariusza? Jak w celu uzyskania dostępu do twoich danych, złodziej musiałby odgadnąć hasło, a to byłoby niemożliwe, gdyby to była silna hasła. Jeśli mam rację, bitlocker nie odszyfruje dysku, dopóki nie zostaniesz zalogowany (popraw mnie, jeśli się mylę)

22 stycznia 2018 o 15:23

@Wealot ze wszystkimi (łatwymi) atakami Ram Remanence na Bitlocker, pineza faktycznie poprawiają bezpieczeństwo o wiele. Bitlocker robi Odszyfrowaj dysk, gdy tylko uruchamia się w systemie operacyjnym

7 lipca 2019 o 3:54

1 Odpowiedź 1

Scenariusz, przed którym chcę się chronić: 1. Prosty złodziej kradnie notatnik 2. Chcą uzyskać dostęp do danych według podstawowych umiejętności hakowania „Googling wokół”, takich jak korzystanie z narzędzia lub pisanie w losowych hasłach.

9 -cyfrowa szpilka powinna być wystarczająca, aby chronić przed atakującym tego poziomu wyrafinowania na tyle długo, abyś mógł zmienić hasła we wszystkich usługach online. TPM zapewni, że tylko zaufany komputer może go rozładować, w połączeniu z pinem. Ponieważ atakujący ma cały komputer, wszystko, co jest potrzebne, to szpilka. Liczy się teraz kilka czynników:

- Jak zmotywowany jest twój atakujący (czy jesteś przypadkową ofiarą tego napastnika, jedną ze 100 innych?).

- Jak sprytny jest („Podstawowe umiejętności Googling One Osoby” to zaawansowane Google-Fu innej osoby).

- Jak długo zajmie Ci to ogłoszenie kradzież i zmienić hasła.

Zarówno obrońcy, jak i napastnicy muszą przeprowadzić analizę kosztów i korzyści. Musisz ustalić, ile czasu i wysiłku są warte Twoje aktywa, ale atakujący musi zrobić to samo. Jeśli uzyskanie dostępu do komputera zajmuje im dwa tygodnie, to dwa tygodnie utraconych możliwości kradzieży. Po co spędzać cały ten czas twój Komputer byłoby bardziej opłacalne, aby ukraść trzy kolejne komputery w tym czasie?

Bitlocker zaradcze

Windows korzysta z technologii, w tym zaufanego modułu platformy (TPM), bezpiecznego rozruchu i zmierzonego rozruchu, aby chronić klawisze szyfrowania bitlocker przed atakami. BitLocker jest częścią strategicznego podejścia do zabezpieczenia danych przed atakami offline za pośrednictwem technologii szyfrowania. Dane dotyczące utraconego lub skradzionego komputera są wrażliwe. Na przykład może istnieć nieautoryzowany dostęp, albo uruchamiając narzędzie do ataku oprogramowania na komputerze, albo przez przeniesienie dysku twardego komputera do innego komputera.

BitLocker pomaga złagodzić nieautoryzowany dostęp do danych na utraconych lub skradzionych komputerach przed uruchomieniem autoryzowanego systemu operacyjnego. To łagodzenie odbywa się przez:

- Szyfrowanie tomów na komputerze. Na przykład Bitlocker można włączyć dla woluminu systemu operacyjnego, wolumin na stałym napędu. lub zdejmowany dysk danych (taki jak dysk flash USB, karta SD itp.) Włączanie bitlocker dla woluminu systemu operacyjnego szyfruje wszystkie pliki systemowe w woluminie, w tym pliki stronicowania i pliki hibernacji. Jedynym wyjątkiem jest partycja systemowa, która obejmuje menedżer rozruchu Windows i minimalne zabezpieczenie rozruchowe wymagane do odszyfrowania woluminu systemu operacyjnego po ukończeniu klawisza.

- Zapewnienie integralności wczesnych komponentów rozruchowych i danych konfiguracji rozruchu. Na urządzeniach, które mają wersję 1 TPM.2 lub nowsze, BitLocker korzysta z ulepszonych możliwości bezpieczeństwa TPM do udostępnienia danych tylko wtedy, gdy kod oprogramowania układowego i konfiguracji komputera, oryginalna sekwencja rozruchowa, komponenty rozruchowe i konfiguracja BCD wydają się niezmienione, a zaszyfrowany dysku znajduje się w oryginalnym komputerze. W systemach korzystających z TPM PCR [7], zmiany ustawienia BCD są uznane za bezpieczne, mogą poprawić użyteczność.

Kolejne sekcje zawierają więcej szczegółów na temat tego, w jaki sposób Windows chroni przed różnymi atakami na klawisze szyfrowania BitLocker w systemie Windows 11, Windows 10, Windows 8.1 i Windows 8.

Aby uzyskać więcej informacji o tym, jak włączyć najlepszą ogólną konfigurację zabezpieczeń dla urządzeń, zaczynając od Windows 10 Werse.

Ochrona przed uruchomieniem

Przed rozpoczęciem systemu Windows należy polegać na funkcji bezpieczeństwa zaimplementowane w ramach sprzętu urządzenia i oprogramowania układowego, w tym TPM i Bezpiecznego rozruchu. Na szczęście wiele nowoczesnych komputerów ma TPM i bezpieczny rozruch.

Zaufany moduł platformy

Zaufany moduł platformy (TPM) to mikroczip zaprojektowany w celu zapewnienia podstawowych funkcji związanych z bezpieczeństwem, przede wszystkim obejmującym klucze szyfrowania. Na niektórych platformach TPM można alternatywnie zaimplementować jako część bezpiecznego oprogramowania układowego. BitLocker wiąże klucze szyfrowania z TPM, aby upewnić się, że komputer nie został zmodyfikowany, gdy system był offline. Aby uzyskać więcej informacji o TPM, zobacz Moduł Zaufany.

UEFI i bezpieczny rozruch

Unified Extensible Stworów interfejs (UEFI) to programowalne środowisko rozruchowe, które inicjuje urządzenia i uruchamia bootloader systemu operacyjnego.

Specyfikacja UEFI definiuje proces uwierzytelniania oprogramowania układowego o nazwie Secure Boot. Bezpieczne bloki rozruchowe niezaufane oprogramowanie układowe i rozruchowe (podpisane lub niepodpisane) przed rozpoczęciem systemu w systemie.

Domyślnie BitLocker zapewnia ochronę integralności bezpiecznego rozruchu, wykorzystując pomiar TPM PCR [7]. Nieautoryzowane oprogramowanie układowe EFI, aplikacja rozruchowa EFI lub bootloader nie mogą uruchomić i pozyskać klawisz BitLocker.

Bitlocker i resetowania ataków

Aby obronić się przed złośliwymi atakami resetowania, Bitlocker używa łagodzenia ataku resetowania TCG, znanego również jako MOR BIT (żądanie zastąpienia pamięci), przed wydobyciem klawiszy do pamięci.

Nie chroni to przed atakami fizycznymi, w których atakujący otwiera sprawę i atakuje sprzęt.

Zasady bezpieczeństwa

Kolejne sekcje obejmują uwierzytelnianie pre-BOOT i zasady DMA, które mogą zapewnić dodatkową ochronę dla bitlocker.

Uwierzytelnianie wstępne

Uwierzytelnianie wstępne z bitlocker to ustawienie zasad, które wymaga użycia danych wejściowych użytkownika, takiego jak pin, klawisz uruchamiania lub oba do uwierzytelnienia przed uczynieniem zawartości napędu systemowego dostępnego. Ustawienie zasad grupy wymaga dodatkowego uwierzytelnienia podczas uruchamiania, a odpowiednie ustawienie w BitLocker CSP to SystemDrivesRequirestartUpauthentication.

Bitlocker uzyskuje dostęp do i przechowuje klucze szyfrowania w pamięci tylko po zakończeniu uwierzytelnienia wstępnego. Jeśli Windows nie może uzyskać dostępu do klawiszy szyfrowania, urządzenie nie może odczytać ani edytować plików na dysku systemowym. Jedyną opcją omijania uwierzytelniania przedsiębiorstw jest wprowadzenie klucza odzyskiwania.

Uwierzytelnianie wstępne zostało zaprojektowane w celu zapobiegania ładowaniu klawiszy szyfrowania do pamięci systemowej bez zaufanego użytkownika dostarczającego inny współczynnik uwierzytelnienia, taki jak kliknięcie PIN lub klawisz uruchamiania. Ta funkcja pomaga złagodzić ataki DMA i remanencji pamięci.

Na komputerach z kompatybilnym TPM dyski systemu operacyjnego, które są chronione bitlocker, można odblokować na cztery sposoby:

- Tylko TPM. Korzystanie z sprawdzania poprawności TPM nie wymaga żadnej interakcji z użytkownikiem w celu odblokowania i zapewnienia dostępu do dysku. Jeśli walidacja TPM się powiedzie, doświadczenie zalogowania użytkownika jest takie samo jak standardowe logowanie. Jeśli TPM brakuje lub jest zmieniane lub jeśli Bitlocker wykrywa zmiany w kodzie BIOS lub UEFI lub konfiguracji, krytycznych plikach uruchamiania systemu operacyjnego lub konfiguracji rozruchowej, BitLocker wchodzi w tryb odzyskiwania, a użytkownik musi wprowadzić hasło odzyskiwania, aby odzyskać dostęp do danych. Ta opcja jest wygodniejsza do zalogowania się, ale mniej bezpieczna niż inne opcje, które wymagają dodatkowego współczynnika uwierzytelnienia.

- TPM z klawiszem uruchamiania. Oprócz ochrony, którą zapewnia tylko TPM, część klucza szyfrowania jest przechowywana na dysku flash USB, określany jako klucz uruchamiania. Dane dotyczące zaszyfrowanego woluminu nie można uzyskać dostępu bez klucza uruchamiania.

- TPM z pinem. Oprócz ochrony, jaką zapewnia TPM, BitLocker wymaga, aby użytkownik wprowadził PIN. Dane dotyczące zaszyfrowanego woluminu nie można uzyskać dostępu bez wprowadzania szpilki. TPM mają również ochronę przeciw hamowaniu, która ma zapobiegać atakom siły brutalnej, które próbują określić szpilkę.

- TPM z klawiszem uruchamiania i pinem. Oprócz ochrony komponentu podstawowego, który zapewnia tylko TPM, część klucza szyfrowania jest przechowywana na dysku flash USB, a pin jest wymagany do uwierzytelnienia użytkownika do TPM. Ta konfiguracja zapewnia uwierzytelnianie wieloczynnikowe, aby jeśli klawisz USB został utracony lub skradziony, nie może być używany do dostępu do dysku, ponieważ wymagany jest również prawidłowy szpilka.

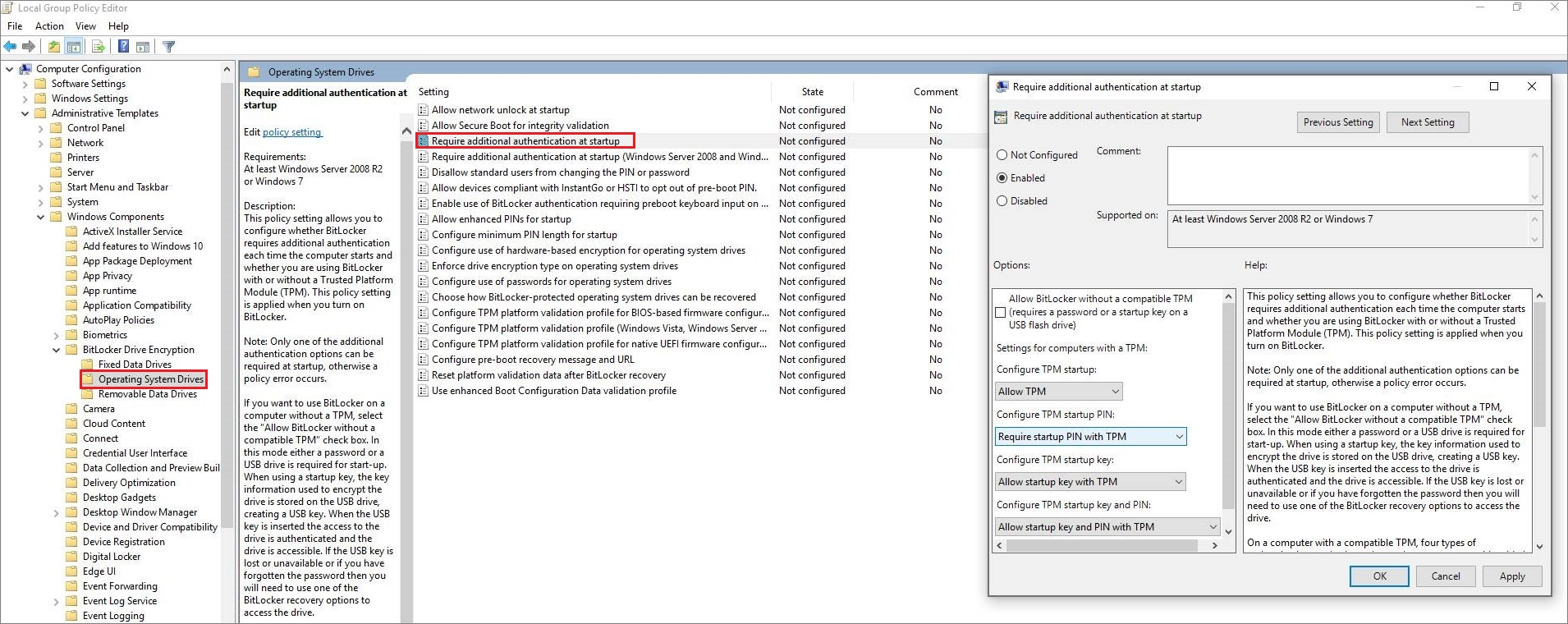

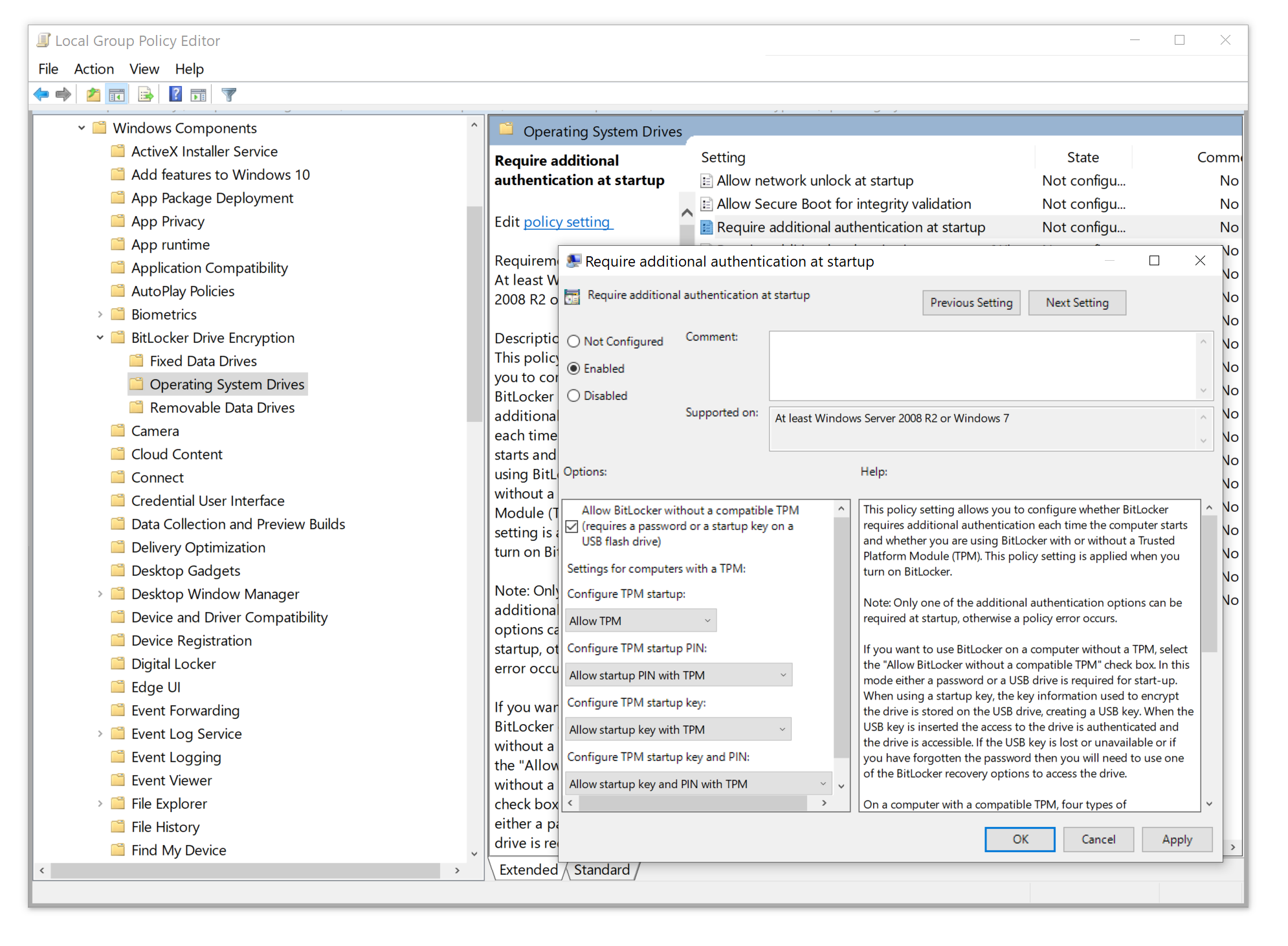

W poniższym przykładzie zasad grupy TPM + PIN jest wymagany do odblokowania napędu systemu operacyjnego:

Uwierzytelnianie wstępne z pinem może złagodzić wektor ataku dla urządzeń, które używają rozruchowej edrive, ponieważ odsłonięta magistra. Uwierzytelnianie wstępne z pinem może również złagodzić ataki portów DMA w czasie czasu między tym, gdy bitlocker odblokowuje buty napędu i systemu Windows do punktu, w którym Windows może ustawić dowolne skonfigurowane polityki związane z portem, które zostały skonfigurowane.

Z drugiej strony, PROMPTY PRZED PRZEDNIESIENIA. Ponadto użytkownikom, którzy zapominają o swoim PIN lub tracą klucz do startu. Uwierzytelnianie wstępne może również utrudnić aktualizację bez opiecznych komputerów stacjonarnych i zdalnie podawane serwery, ponieważ PIN musi zostać wprowadzone, gdy komputer uruchomi się ponownie lub wznawia z hibernacji.

Aby rozwiązać te problemy, można wdrożyć Bitlocker Network odblokowanie. Odblokowanie sieci umożliwia systemy w obrębie bezpieczeństwa fizycznego przedsiębiorstwa, które spełniają wymagania sprzętowe i mają włączenie BitLocker z TPM+PIN do Windows bez interwencji użytkownika. Wymaga bezpośredniej łączności Ethernet z serwerem Windows Windows Service (WDS).

Ochrona Thunderbolt i innych portów DMA

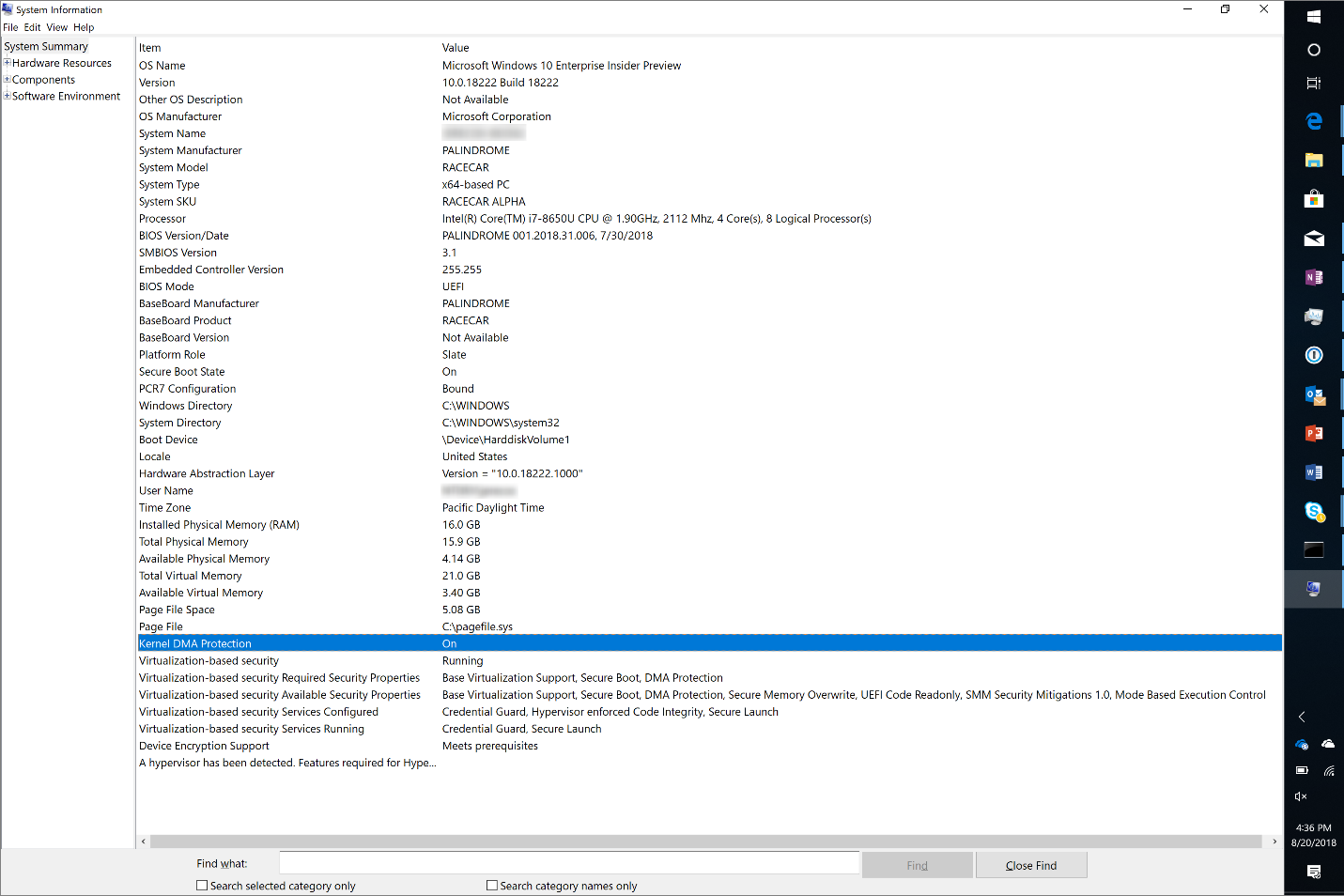

Istnieje kilka różnych opcji ochrony portów DMA, takich jak Thunderbolt ™ 3. Począwszy od systemu Windows 10 w wersji 1803, nowe urządzenia oparte na Intel mają ochronę jądra przed atakami DMA za pośrednictwem portów Thunderbolt ™ 3 Włączone domyślnie. Ta ochrona jądra DMA jest dostępna tylko dla nowych systemów, zaczynając od systemu Windows 10 w wersji 1803, ponieważ wymaga zmian w oprogramowaniu systemowym i/lub bioS.

Możesz użyć aplikacji System Information Desktop MSINFO32.EXE, aby sprawdzić, czy urządzenie ma włączoną ochronę jądra DMA:

Jeśli ochrona DMA jądra nie jest włączona, wykonaj następujące kroki, aby chronić porty włączone Thunderbolt ™ 3:

- Wymagaj hasła do zmian BIOS

- Intel Thunderbolt Security musi być ustawione na autoryzację użytkownika w ustawieniach BIOS. Patrz Intel Thunderbolt ™ 3 i Security on Microsoft Windows® 10 Dokumentacja systemu operacyjnego

- Dodatkowe zabezpieczenia DMA można dodać poprzez wdrażanie zasad (począwszy od systemu Windows 10 w wersji 1607 lub Windows 11):

- MDM: Polityka DATAPROTECTION/ALLAMEDRECTMEMOREACRESCES

- Polityka grupy: Wyłącz nowe urządzenia DMA, gdy ten komputer jest zablokowany (to ustawienie nie jest domyślnie skonfigurowane.)

Thunderbolt V1 i V2 (złącze displayport), patrz Łagodzenie Thunderbolt Sekcja blokowania sterowników SBP-2 i Thunderbolt w celu zmniejszenia zagrożeń DMA i Thunderbolt DMA i Thunderbolt dla Bitlocker. SBP-2 i 1394 (znane również jako Firewire), zapoznaj się z SBP-2 łagodzenie Sekcja blokowania sterowników SBP-2 i Thunderbolt w celu zmniejszenia zagrożeń DMA i Thunderbolt DMA i Thunderbolt dla Bitlocker.

Atakować środki zaradcze

W tej sekcji obejmuje środki zaradcze dla określonych rodzajów ataków.

Bootkits i rootkits

Fizycznie obecny atakujący może spróbować zainstalować buty lub rootkit fragment oprogramowania w łańcuchu rozruchu, próbując ukraść klawisze bitlocker. TPM powinien obserwować tę instalację za pomocą pomiarów PCR, a klawisz Bitlocker nie zostanie zwolniony.

Bitlocker domyślnie chroni przed tym atakiem.

Hasło BIOS jest zalecane dla szczegółowej obrony na wypadek, gdyby BIOS ujawniło ustawienia, które mogą osłabić obietnicę bezpieczeństwa bitlockera. Intel Boot Guard i sprzęt AMD weryfikowane obsługę rozruchu Silniejsze implementacje bezpiecznego rozruchu, które zapewniają dodatkową odporność na złośliwe oprogramowanie i ataki fizyczne. Intel Boot Guard i sprzęt AMD Weryfikowany rozruch są częścią standardów weryfikacji rozruchu platformy dla bardzo bezpiecznego urządzenia z systemem Windows.

Brutowa siła atakuje na szpilkę

Wymagaj TPM + PIN do ochrony przeciw hamowaniu.

Ataki DMA

Plik stronicowania, zrzut awaryjny i hyberfil.Ataki SYS

Pliki te są domyślnie zabezpieczone zaszyfrowanym woluminem, gdy Bitlocker jest włączony na dyskach systemu operacyjnego. Blokuje również automatyczne lub ręczne próby przeniesienia pliku stronicowania.

Remanencja pamięci

Włącz bezpieczny rozruch i obowiązkowo monitowanie hasła do zmiany ustawień BIOS. Dla klientów wymagających ochrony przed tymi zaawansowanymi atakami skonfiguruj ochraniacz TPM+PIN, wyłącz gotowe zarządzanie energią i wyłącz lub hibernację urządzenia, zanim opuści kontrolę autoryzowanego użytkownika.

Wyprowadzanie bitlockera do przekazania klucza do nieuczciwego systemu operacyjnego

Atakujący może zmodyfikować bazę danych konfiguracji menedżera boot (BCD), która jest przechowywana na niekryptowej partycji i dodać punkt wejścia do nieuczciwego systemu operacyjnego na innej partycji. Podczas procesu rozruchu kod bitlocker upewni się, że system operacyjny, do którego podano klucz szyfrowania uzyskany z TPM, jest kryptograficznie zweryfikowany jako zamierzony odbiorca. Ponieważ ta silna weryfikacja kryptograficzna już istnieje, nie zalecamy przechowywania skrótu tabeli partycji dysku w rejestrze konfiguracji platformy (PCR) 5.

Atakujący może również zastąpić cały dysk systemu operacyjnego, zachowując sprzęt platformy i oprogramowanie układowe, a następnie może wyodrębnić chroniony klawisz BitLocker z metadanych partycji OSICE. Atakujący mógł następnie próbować rozładować ten klawisz Bitlocker, wywołując API TPM z systemu operacyjnego pod ich kontrolą. To się nie powiedzie, ponieważ gdy Windows uszczelni klucz bitlocker do TPM, robi to z wartością PCR 11 wynoszącą 0, a do pomyślnego niepodległego Blob, PCR 11 w TPM musi mieć wartość 0. Jednak gdy menedżer rozruchu przekazuje kontrolę do dowolnego ładowarki rozruchowej (uzasadniony lub nieuczciwy), zawsze zmienia PCR 11 na wartość 1. Ponieważ wartość PCR 11 jest gwarantowana po wyjściu z menedżera rozruchu, atakujący nie może odblokować klawisza bitlocker.

Atakujące środki zaradcze

Poniższe sekcje obejmują łagodzenie różnych rodzajów atakujących.

Atakujący bez większych umiejętności lub z ograniczonym dostępem fizycznym

Dostęp fizyczny może być ograniczony przez współczynnik form, który nie naraża autobusów i pamięci. Na przykład nie ma zewnętrznych portów obsługiwanych przez DMA, żadnych odsłoniętych śrub do otwarcia podwozia, a pamięć jest lutowana na płycie głównej.

Ten atakujący możliwość nie używa destrukcyjnych metod ani wyrafinowanego sprzętu/oprogramowania kryminalistycznego.

- Ustawienie uwierzytelniania wstępnego tylko na TPM (domyślnie)

Atakujący z umiejętnościami i długim dostępem fizycznym

Ukierunkowany atak z dużą ilością czasu; Ten atakujący otworzy obudowę, będzie lutował i użyje wyrafinowanego sprzętu lub oprogramowania.

- Uwierzytelnianie uwierzytelniania przed TPM za pomocą PIN Protector (z wyrafinowanym pinem alfanumerycznym [ulepszony pin], aby pomóc w łagodzeniu przeciwpiemiania TPM). -I-

- Wyłącz gotowe zarządzanie energią i wyłącz lub hibernację urządzenia, zanim pozostawi kontrolę nad upoważnionym użytkownikiem. Ta konfiguracja można ustawić za pomocą następujących zasad grupy:

- konfiguracja komputera >Zasady >Szablony administracyjne >Komponenty systemu Windows >Przeglądarka plików >Pokaż hibernację w menu opcji zasilania

- konfiguracja komputera >Zasady >Szablony administracyjne >Zarządzanie energią >Ustawienia snu >Zezwalaj na stany rezerwacyjne (S1-S3) podczas snu (podłączone)

- konfiguracja komputera >Zasady >Szablony administracyjne >Zarządzanie energią >Ustawienia snu >Zezwalaj na stany rezerwowe (S1-S3) podczas snu (na baterii)

Te ustawienia są nie skonfigurowane domyślnie.

W przypadku niektórych systemów omijanie tylko TPM może wymagać otwarcia sprawy i może wymagać lutowania, ale może być wykonane za rozsądne koszty. Omijanie TPM za pomocą obrońcy PIN kosztowałoby znacznie więcej i wymagałoby brutalnego wymuszania szpilki. Z wyrafinowaną wzmocnioną pinem może być prawie niemożliwe. Ustawienie zasad grupy ulepszonego PIN wynosi:

- konfiguracja komputera >Zasady >Szablony administracyjne >Komponenty systemu Windows >Szyfrowanie dysków bitlocker >System operacyjny >Zezwól na ulepszone szpilki do uruchamiania

To ustawienie jest nie skonfigurowane domyślnie.

W przypadku bezpiecznych stacji roboczych administracyjnych Microsoft zaleca TPM z Pein Protector oraz w celu wyłączenia rezerwowego zarządzania energią oraz wyłączenie lub hibernacja urządzenia.

Powiązane artykuły

- Blokowanie sterowników SBP-2 i Thunderbolt, aby zmniejszyć zagrożenia DMA 1394 DMA i Thunderbolt DMA

- Ustawienia zasad grupy bitlocker

- Bitlocker CSP

- Winlogon Automatic Restart-on-On (ARSO)

Wprowadzenie do bitlocker: ochrona dysku systemowego

Jeśli jesteś użytkownikiem systemu Windows i kiedykolwiek zastanawiałeś się nad ochroną danych za pomocą szyfrowania pełnego dysku, prawdopodobnie słyszałeś o BitLocker. BitLocker to Microsoft’s Wdrożenie szyfrowania pełnego dysku, które jest wbudowane w wiele wersji systemu Windows. Być może nawet korzystasz z bitlocker bez uświadomienia sobie, że to robisz-na przykład, jeśli masz powierzchnię lub podobne urządzenie z systemem Windows. Jednocześnie szyfrowanie bitlocker nie jest domyślnie dostępne na komputerach stacjonarnych, jeśli używasz edycji domowej Windows 10. Aktywacja bitlocker na dysku systemowym może być trudna i może nie działać od razu, nawet jeśli edycja Windows to obsługuje. W tym artykule oferujemy wprowadzenie do szyfrowania bitlocker. My’Szczegółowo opisy rodzaje zagrożeń Bitlocker może skutecznie chronić Twoje dane, a rodzaj zagrożeń, wobec których Bitlocker jest bezużyteczny. Wreszcie my’LL Opisz, jak aktywować bitlocker w systemach, które Don’T Spotkaj się z Microsoft’s Wymagania sprzętowe i oceń, czy to’jest tego warte lub nie.

Zagrożenia objęte szyfrowaniem bitlockera

Szyfrowanie bitlocker nie jest typem ochrony i końcowej. Podczas gdy Bitlocker bezpiecznie szyfruje dane z szyfrowaniem standardowym AES, może on chronić Twoje dane przed zestawem bardzo specyficznych zagrożeń.

BitLocker może skutecznie chronić Twoje dane w następujących okolicznościach.

Twój dysk twardy jest usuwany z komputera

Jeśli z jakiegokolwiek powodu dyski twarde (lub dyski SSD) są usuwane z komputera, dane są bezpiecznie chronione za pomocą 128-bitowego klucza szyfrowania (użytkownicy wymagający bezpieczeństwa na wyższym poziomie mogą określić 256-bitowe szyfrowanie podczas konfigurowania bitlocker).

Jak bezpieczny jest ten rodzaj ochrony? Jeśli ty’Ponownie przy użyciu ochrony TPM (więcej na ten temat) jest bardzo bezpieczny; Tak samo bezpieczny jak sam algorytm AES (w widoku laika, 128-bitowe lub 256-bitowe szyfrowanie jest równie silne).

Jeśli jednak włączyłeś BitLocker na komputerze bez TPM, Wtedy szyfrowanie Bitlocker będzie tak samo bezpieczne, jak ustawione hasło. Z tego powodu pamiętaj, aby określić dość silne, dość długie i absolutnie unikalne hasło.

Cały komputer został skradziony

Jeśli cały komputer jest skradziony, bezpieczeństwo danych zależy od rodzaju ochrony bitlocker, której używasz, a także od siły hasła systemu Windows. Najwygodniejszą metodą jest “Tylko TPM” (Więcej na ten temat później); Jest to również najmniej bezpieczna metoda, ponieważ komputer odszyfiera dysk twardy przed zalogowaniem się do systemu Windows.

Jeśli używasz “Tylko TPM” Polityka ochrony, każdy, kto zna hasło do konta Windows (lub hasło do konta Microsoft, jeśli używasz konta Microsoft jako login Windows 10), będzie mógł odblokować dane.

PIN TPM + jest znacznie bezpieczniejszy; W pewnym sensie jest praktycznie tak bezpieczny jak nagie dysk twardy.

Jeśli skonfigurujesz ochronę bitlocker bez zainstalowanego TPM lub Intel PTT’LL będzie zmuszony użyć hasła. W takim przypadku dane będą tak bezpieczne jak twoje hasło. BitLocker został zaprojektowany tak, aby spowolnić ataki brutalnej siły, więc nawet 8-znakowe hasło może zapewnić bezpieczną ochronę danych.

Inni użytkownicy na tym samym komputerze

Jeśli ktoś może zalogować się do twojego komputera i uzyskać dostęp do swojego konta, wolumin dysku został już odszyfrowany. BitLocker nie chroni przed użytkownikami komputerów.

Złośliwe oprogramowanie/ransomware i zagrożenia online

BitLocker nie robi nic, aby chronić Twoje dane przed złośliwym oprogramowaniem, oprogramowaniem ransomware lub zagrożeniami online.

Innymi słowy, Bitlocker jest świetny podczas ochrony danych przed usunięciem dysku twardego; To’jest idealny, jeśli chcesz chronić swoje dane, jeśli sprzedajesz lub RMA swoje dyski twarde. To’S nieco mniej skuteczne (w zależności od twoich zasad) podczas ochrony danych, jeśli cały komputer zostanie skradziony. To jest to; Inne przypadki użytkowania nie są objęte.

wymagania systemowe

Większość z nas jest przyzwyczajona “wymagania systemowe” Bycie zwykłą formalnością. Tak nie jest w przypadku bitlocker. Aby chronić urządzenie rozruchowe za pomocą BitLocker, musisz uruchomić Windows 10 Professional lub więcej. Windows 10 Home nie obsługuje Szyfrowanie systemu bitlocker.

Aby wszystko było bardziej mylące, Microsoft wspiera Ochrona urządzenia bitlocker Nawet na urządzeniach z domem Windows 10. W rzeczywistości jest to to samo szyfrowanie, tylko z pewnymi ograniczeniami. Ochrona urządzeń bitlocker jest dostępna na cienkich i lekkich urządzeniach (e.G. Microsoft Surface) Obsługa podłączonego trybu gotowości i wyposażona w przechowywanie w stanie stałym. Urządzenia te muszą być wyposażone w TPM2.0 Moduł lub technologia Intel PTT.

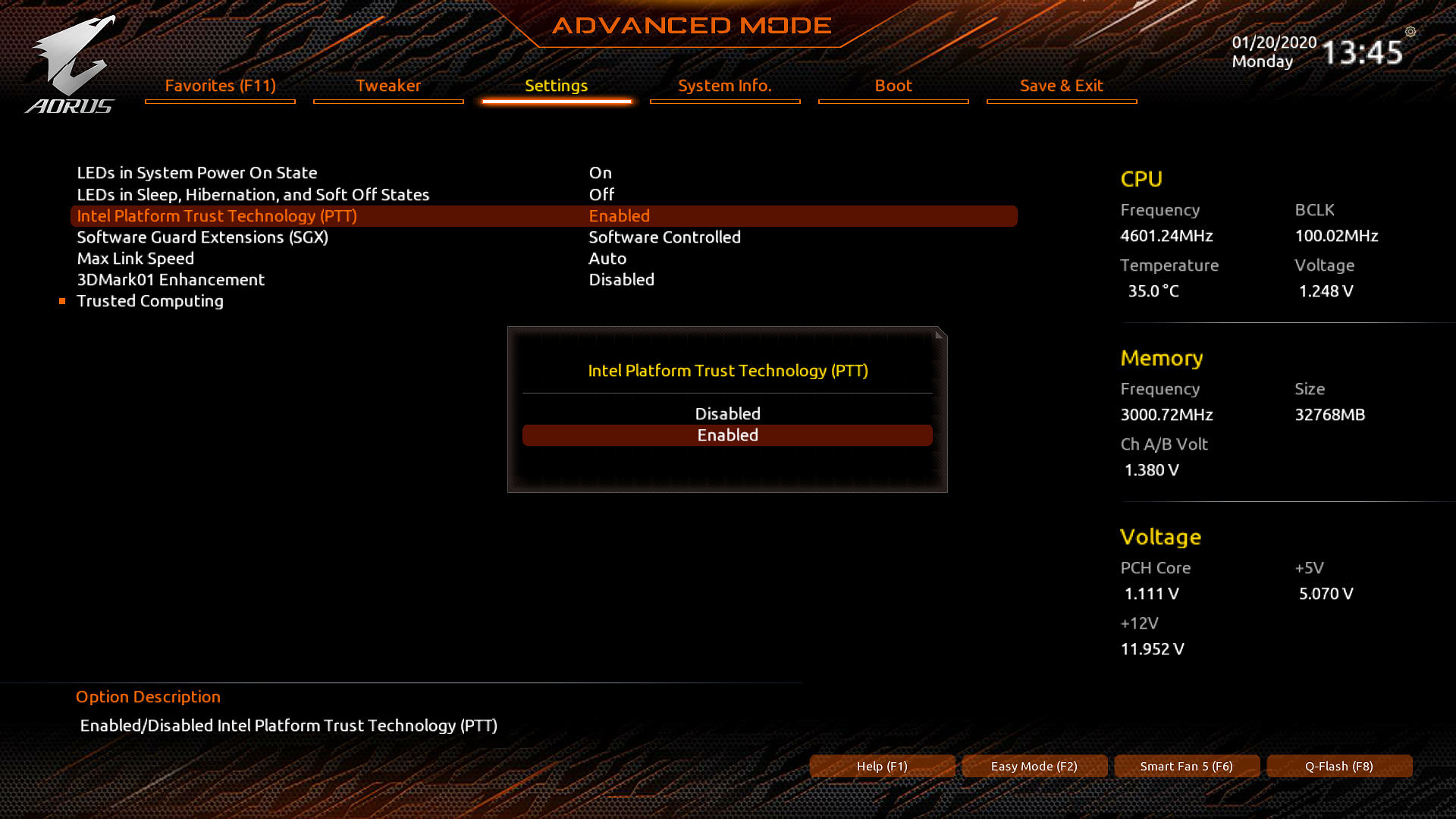

Jeśli używasz Windows 10 Professional lub więcej z TPM2.0 lub Intel Ptt, możesz od razu włączyć Bitlocker. Jednak większość komputerów nie jest wyposażona w moduły TPM, a tylko komputery nowatorskie (pomyśl, że płyty główne Intel 8. i 9. generacji; niektóre płyty główne wyższej klasy mogą obsługiwać Intel PTT ze starszymi procesorami) obsługują Intel Platform Trust Technology Technology Technology Technology. Intel PTT domyślnie nie jest nawet włączony w BIOS; Musisz ręcznie włączyć to, aby użyć go do ochrony bitlocker.

Tutaj’S Jak aktywujesz Intel PTT na płytach Gigabyte Z390 (najnowsze BIOS):

Alternatywnie możesz wykonać edycję zasad grupy, aby włączyć bitlocker bez modułów ochrony sprzętu.

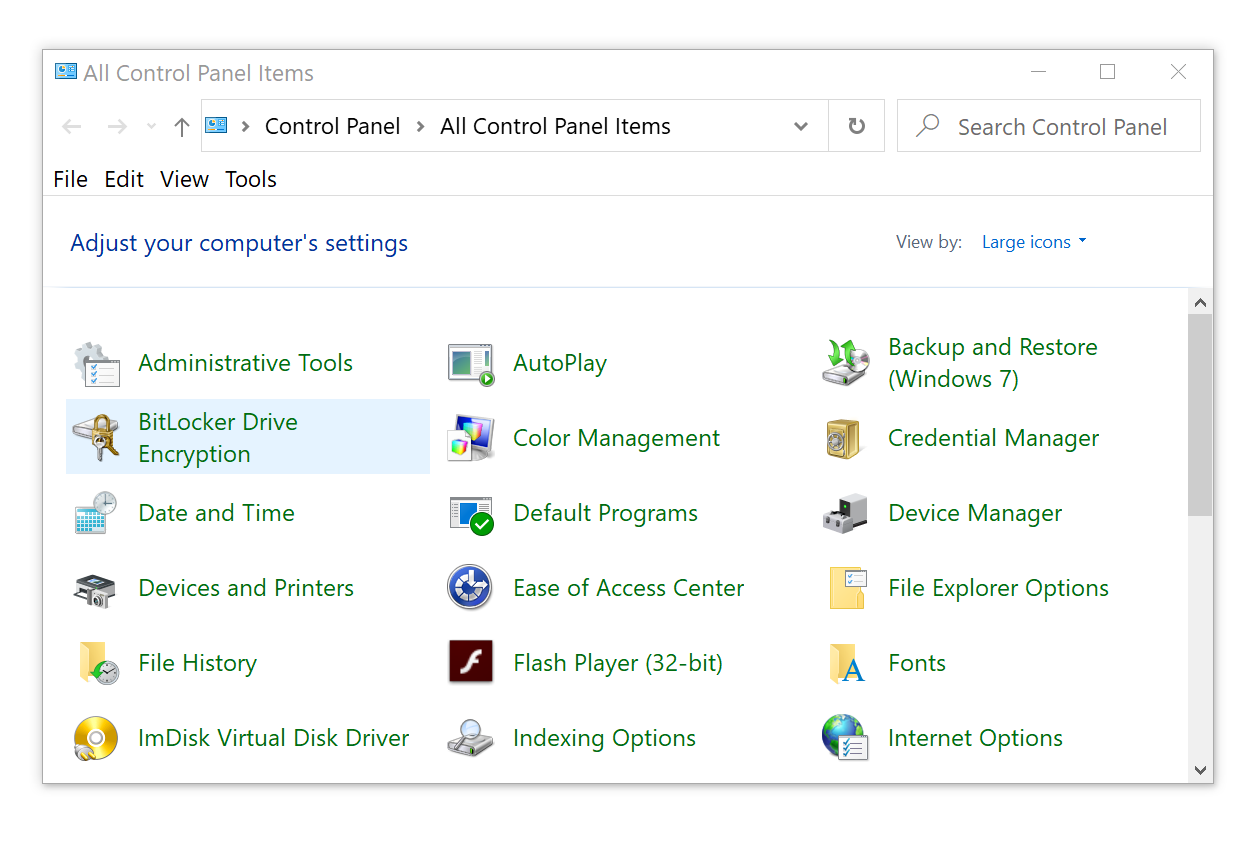

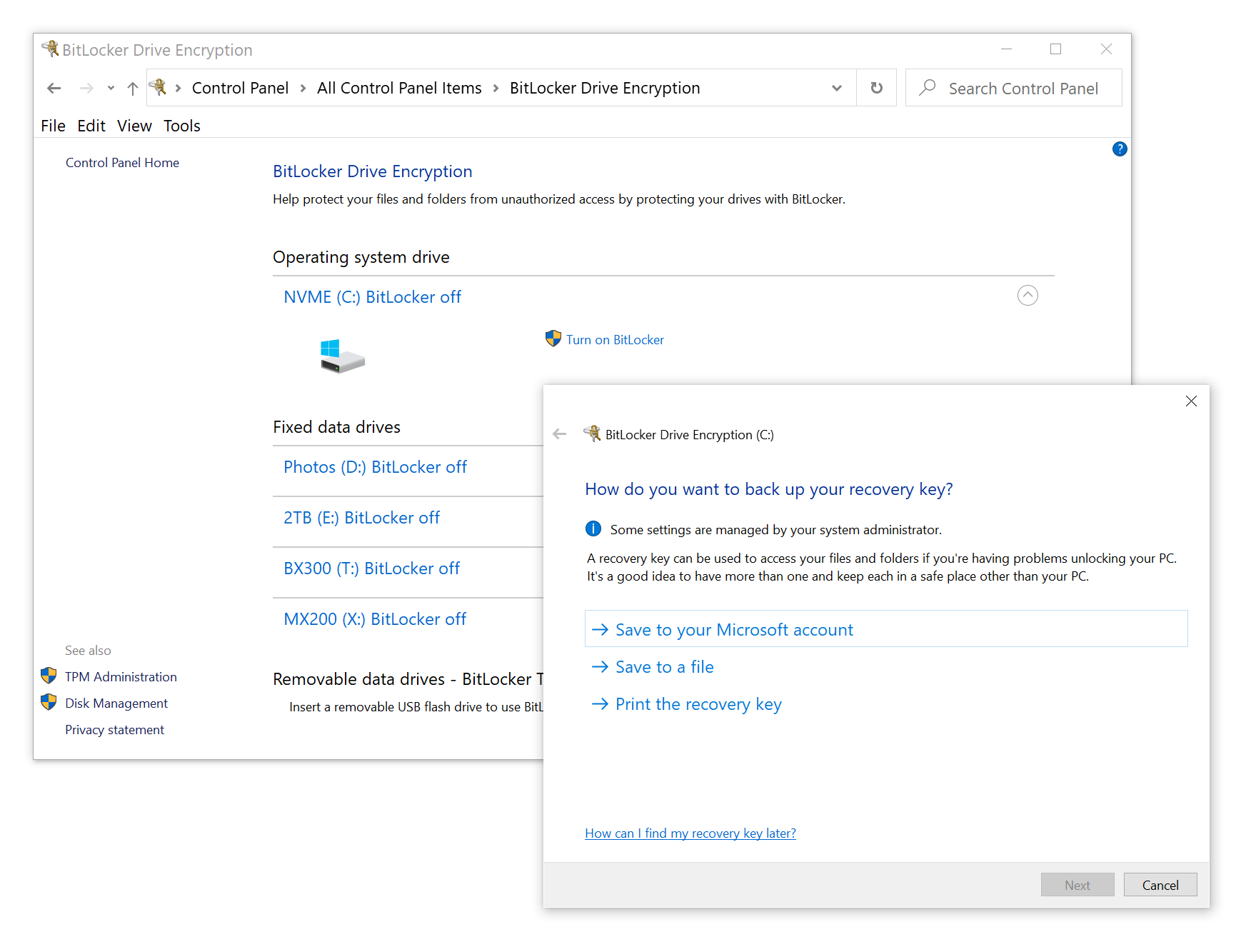

Jeśli komputer spełnia wymagania (mianowicie obecność sprzętowego TPM2.0 Moduł lub oparta na oprogramowaniu technologia zaufania platformy Intel), Włączanie BitLocker na komputerze może być tak łatwe, jak otwarcie panelu sterowania i uruchomienie apletu szyfrowania napędu Bitlocker. Zauważ, że nie wszystkie edycje systemu Windows 10 mogą korzystać z ochrony Bitlocker.

Po kliknięciu “Włącz Bitlocker”, Windows będzie monitorował, aby utworzyć klawisz Escrow (klawisz odzyskiwania BitLocker). Jest to bardzo wskazane. Podsumowując, przechowywanie klucza odzyskiwania na koncie Microsoft może być wystarczającą opcją dla większości użytkowników domów, podczas gdy pracownicy będą przechowywać klucze odzyskiwania w swojej firmie’S Active Directory. Zapisywanie klucza w pliku lub jego drukowanie to również prawidłowe opcje, które zapewnią tyle samo bezpieczeństwa, co twoje osobiste bezpieczne pudełko.

Cienkie i lekkie urządzenia (takie jak tablety Windows i Ultrabooks) mogą być chronione szyfrowaniem urządzeń, w przeciwieństwie do szyfrowania napędu Bitlocker. Algorytm jest zasadniczo taki sam; Jednak wymagania dotyczące kompatybilności są różne. Szyfrowanie urządzeń jest dostępne dla cienkich i lekkich urządzeń z dowolną edycją systemu Windows 10, a szyfrowanie napędu Bitlocker nie jest dostępne dla użytkowników domowych systemu Windows 10. Jeśli masz dane do ochrony, ty’Muszę uiścić opłatę za aktualizację na miejscu do Windows 10 Professional.

Co jeśli masz już profesjonalistę systemu Windows 10, ale Don’T mieć sprzęt TPM2.0 Moduł? Jeśli używasz jednej z najnowszych płyt opartych na zestawach układów Intel, możesz być w stanie aktywować technologię zaufania platformy Intel (jak włączyć bitlocker z Intel PTT i brak TPM dla lepszego bezpieczeństwa) lub wykonać następującą edycję zasad grupy, aby włączyć BitLocker:

- Otwórz edytor zasad grupy (typ GPEDIT.MSC w polu wyszukiwania systemu Windows)

- Otwórz lokalne zasady komputera> Konfiguracja komputera> Szablony administracyjne> Komponenty systemu Windows> Szyfrowanie napędu bitlocker> Drives systemu operacyjnego

- Edytuj Wymagaj dodatkowego uwierzytelnienia przy uruchomieniu polityka

- Ustaw zasadę na Włączony i zaznacz Pozwól bitlocker bez kompatybilnego TPM Jak pokazano na zrzucie ekranu

Mówiąc o zasadach, Bitlocker obsługuje różne metody uwierzytelniania, z których każda oferuje unikalny kompromis między bezpieczeństwem a wygodą.

- Tylko TPM. Twój system uruchamia się w celu logowania; Dane zostaną odszyfrowane za pomocą klucza przechowywanego w module TPM (lub Intel PTT). Jest to najwygodniejsza opcja, która skutecznie chroni dyski twarde, ale oferuje słabszą ochronę, jeśli intruz ma dostęp do całego systemu (komputer z TPM i dysk twardy).

- TPM + Pin. W tym trybie moduł TPM zwolni klawisz szyfrowania tylko wtedy, gdy poprawnie wpiszesz kod PIN podczas fazy wstępnej. Mimo że kod PIN jest krótki, kilkakrotnie wprowadzanie niewłaściwego pinu powoduje panikę TPM i dostęp do klucza szyfrowania. Ta opcja prawdopodobnie oferuje najlepszą równowagę między bezpieczeństwem a wygodą, łącząc “coś, co masz” (moduł TPM) z “coś, co znasz” (kod PIN). Jednocześnie ta opcja może nie być wygodna w środowiskach wielu użytkowników.

- Klucz TPM + USB. Ta opcja wymaga obecności zarówno TPM, jak i pamięci USB Flash (lub CCID SmartCard), aby system mógł uruchomić.

- TPM + PIN + KLUCZ USB. Tak jak sama nazwa wskazuje, ta opcja wymaga wszystkich trzech TPM, kodu PIN i klucza USB/SmartCard, aby uruchomić komputer. Chociaż jest to prawdopodobnie najbezpieczniejsza opcja, dodatkowe korzyści bezpieczeństwa nie są tego warte w porównaniu z opcją PIN TPM +, jeśli weźmiesz pod uwagę zmniejszoną wygodę i niezawodność (ty’LL musi użyć klucza odzyskiwania, jeśli klucz USB lub karta inteligentna zostanie utracona lub uszkodzona).

- Klucz USB. Ta opcja jest zalecana tylko wtedy, gdy komputer nie jest wyposażony w moduł TPM i nie obsługuje Intel PTT.

- Tylko hasło. Podobnie jak poprzednia opcja, “Tylko hasło” Uwierzytelnianie powinno być używane tylko wtedy, gdy nie jest dostępne TPM lub Intel PTT. Zauważ, że “hasło” Opcja różni się od “SZPILKA” Ponieważ nie ma możliwego do wyegzekwowania limitu liczby prób haseł bez TPM, co umożliwia atak brutalnej siły na hasło.

Zaawansowani użytkownicy i administratorzy systemu mogą zapoznać się z ustawieniami zasad grupy bitlocker w bazie wiedzy Microsoft.

Jakie są zastrzeżenia, jeśli chodzi o zabezpieczenie danych przed fizyczną ekstrakcją? Chodzi o to, że podczas gdy BitLocker jest prawie 100% skutecznym rozwiązaniem do ochrony gołego dysku, może nie być tak bezpieczne, jeśli intruz ma dostęp do całego komputera z zainstalowanym dyskem twardym. Nawet jeśli komputer jest wyposażony w TPM2.0/Intel PTT, Windows nadal odblokuje zaszyfrowany dysk twardy, jeśli spełnione zostaną bezpieczne warunki rozruchu. To z kolei otwiera liczne wektory ataku, które mogą pozwolić intruzowi przechwycić klawisz szyfrowania bitlocker w locie i odszyfrowanie dysku twardego. Te wektory ataku obejmują:

- Wykonanie obrazu RAM działającego komputera z zamontowanymi głośnością Bitlocker. Można to zrobić za pomocą ataku Thunderbolt (Windows, domyślnie, nie wyłącza Thunderbolt DMA Acces.

- Łamanie lub wyodrębnienie hasła do logowania systemu Windows (e.G. Wyodrębnienie z konta Google, smartfona lub z innego komputera, które zalogowałeś i zsynchronizowałeś dane).

- Uzyskanie klawisza odzyskiwania bitlocker z konta Microsoft lub Active Directory.

Zaawansowani użytkownicy i administratorzy systemów mogą odczytać następujący przewodnik, aby zabezpieczyć ich woluminy bitlocker: Przewodnik odzyskiwania bitlocker

Wniosek

Wiarygodna ochrona danych jest niemożliwa bez ochrony urządzenia rozruchowego. Bitlocker to idealny wybór. To’s bezpieczny, wygodny i bardzo konfigurowalny, umożliwiając zrównoważenie bezpieczeństwa i wygody do precyzyjnych wymagań. Jeśli martwisz się o bezpieczeństwo danych, ochrona urządzenia rozruchowego za pomocą BitLocker to absolutnie obowiązkowe krok i najważniejsza warstwa bezpieczeństwa.

BITLACKER BELLE DREAD – Tylko TPM: Od skradzionego laptopa do wewnętrznej sieci firmy

Szyfrowanie napędu Bitlocker to funkcja ochrony danych, która integruje się z systemem operacyjnym i odnosi się do zagrożeń kradzieży danych lub ekspozycji z utraconych, skradzionych lub niewłaściwie wycofanych z eksploatacji komputerów. Dane dotyczące utraconego lub skradzionego komputera są podatne na nieautoryzowany dostęp, albo uruchamiając narzędzie do ataku oprogramowania, albo przez przesyłanie komputera’S Dysk twardy do innego komputera. BitLocker pomaga złagodzić nieautoryzowany dostęp do danych poprzez zwiększenie zabezpieczeń plików i systemu. BitLocker pomaga również uczynić dane niedostępne, gdy komputery chronione bitlocker są wycofane lub recyklingowe. Zobacz następujący przewodnik na temat włączenia szyfrowania dysku FileVault na urządzeniu Mac i Scenariusze szyfrowania napędu bitlocker i scenariusze implementacji. Możesz chcieć zobaczyć “Wgląd w pełne szyfrowanie dysku z PBA / bez PBA, UEFI, Secure Bot, BIOS, Szyfrowanie plików i katalogu i szyfrowanie kontenerów”, oraz jak włączyć lub wyłączyć szyfrowanie napędu Bitlocker w systemie Windows 10 i maszynach wirtualnych.

TPM-onlY Tryb używa komputera’S Sprzęt bezpieczeństwa TPM bez uwierzytelnienia PIN. Oznacza to, że użytkownik może uruchomić komputer bez monitu o kod PIN w środowisku wstępnym systemu Windows, podczas gdy TPM+Pin Tryb używa komputera’S Sprzęt bezpieczeństwa TPM i PIN jako uwierzytelnianie. Użytkownicy muszą wprowadzić ten kod PIN w środowisku wstępnym systemu Windows za każdym razem, gdy komputer się uruchamia. TPM+PIN wymaga przygotowanego TPM, a ustawienia GPO systemu muszą umożliwić tryb TPM+PIN.

To ostatnie badania specjalistów ds. Bezpieczeństwa grupy Dolos w celu ustalenia, czy atakujący może uzyskać dostęp do organizacji’Sieć s z skradzionego urządzenia, a także wykonuje boczny ruch sieciowy. Wręczono im laptop Lenovo wstępnie skonfigurowany ze standardowym stosem bezpieczeństwa tej organizacji. Nie podano wcześniejszych informacji o laptopie, poświadczeniach testowych, szczegółach konfiguracji itp. Stwierdzili, że to test 100% Blackbox. Po zatrzymaniu urządzenia udali się prosto do pracy i przeprowadzili rozpoznanie laptopa (ustawienia BIOS, normalne działanie rozruchowe, szczegóły sprzętu itp.) I zauważyli, że przestrzegano wielu najlepszych praktyk, negując wiele wspólnych ataków. Na przykład:

- Ataki pcileech/DMA zostały zablokowane, ponieważ Intel’Ustawienie BIOS S VT-D zostało włączone.

- Wszystkie ustawienia BIOS zostały zablokowane hasłem.

- Zamówienie rozruchu BIOS było zablokowane, aby uruchomić uruchamianie z USB lub CD.

- Secureboot został w pełni włączony i zapobiegał jakimkolwiek nie podpisanym systemom operacyjnym.

- Obwodnica u autoryzacji Kon-Boot nie działała z powodu pełnego szyfrowania dysku.

- Turtle Lan i inne ataki respondentne za pośrednictwem adapterów USB Ethernet nie zwróciły nic użytecznego.

- SSD był zaszyfrowany pełnym dyskiem (FDE) za pomocą Microsoft’S Bitlocker, zabezpieczony za pośrednictwem zaufanego modułu platformy (TPM)

Nic innego nie działało, musieli rzucić okiem na TPM i zauważyli z rozpoznania, że laptopa blokuje się bezpośrednio do ekranu logowania Windows 10. To jest implementacja tylko TPM.

Że w połączeniu z szyfrowaniem bitlocker oznacza, że klawisz odszyfrowania napędu jest pobierany tylko z TPM, nie było potrzebne pinem ani hasłem zaopatrzonym przez użytkownika, co jest domyślne dla Bitlocker. Zaletą korzystania tylko z TPM jest eliminuje użycie drugiego współczynnika (PIN + hasło), przekonując w ten sposób użytkowników do szyfrowania ich urządzeń. Możesz zobaczyć, jak włączyć uwierzytelnianie BitLocker przed uwierzytelnianiem za pośrednictwem zasad grupy.

Oświadczyli to wprowadzenie dodatkowego bezpieczeństwa, takiego jak hasło lub pin udaremniłby ten atak.

– To oznacza, że zalecają użycie TPM + PIN lub TPM z hasłem. Oznacza to, że z pinem wyeliminujesz wszystkie formy ataku, a za każdym razem, gdy urządzenie jest włączone, urządzenie nie będzie chwytały klucza z TPM. Do odblokowania napędu wymagany jest dodatkowy pin, więc bez pin nie można nawet uruchomić systemu Windows, jak opisano w tym przewodniku. Ale to’s kolejna warstwa uwierzytelniania, którą niektórzy użytkownicy mogą uznać za natężenie.Dla osób korzystających z VPN z pre-logonem, po uzyskaniu dostępu do urządzenia, bez konieczności dostępu, może to prowadzić do wielu ruchów bocznych w sieci.

Streszczenie: TPM jest bardzo bezpieczny, a atak na to jest prawie niemożliwy. Wada jest bitlocker nie wykorzystuje żadnych zaszyfrowanych funkcji komunikacji TPM 2.0 Standard, co oznacza, że wszelkie dane wychodzące z TPM pojawiają. Jeśli atakujący chwyci ten klucz, powinien być w stanie odszyfrować dysk, uzyskać dostęp do konfiguracji klienta VPN i być może dostęp do sieci wewnętrznej.

Dopóki to zostanie naprawione, Polecę użycie tpm + pin lub hasła. Ten przewodnik pomoże w skonfigurowaniu BitLocker Pin Bajpass: Jak skonfigurować odblokowanie sieci w systemie Windows. Możesz nauczyć się wdrażać narzędzie do administracji i monitorowania Microsoft Bitlocker.

Mam nadzieję, że ten post na blogu jest pomocny. Jeśli masz jakieś pytania, daj mi znać w sesji komentarzy.