Czy Bitlocker jest godny zaufania

Innymi słowy: „Czy Bitlocker jest godny zaufania?”To niewłaściwe pytanie. Właściwe pytanie brzmi: „Czy zaufana baza Bitlocker godne zaufania?”, A zaufana baza bitlocker zawiera dużą część systemu Windows. Wyróżnienie bitlockera nie ma żadnego sensu. (Może podejrzewanie Bitlocker jest tym, czego „oni” chcą, abyś zrobił, abyś nie chronił swoich danych, a więc ułatwić „ich” pracę!)

Breaking Bitlocker Szyfrowanie: Brute wymuszanie backdoor (część I)

Śledczy zaczynają coraz częściej obserwować gładkie tomy, ale sami użytkownicy komputerów mogą być naprawdę nieświadomi faktu, że szyfrują swój dysk przez cały czas. Jak możesz włamać się do szyfrowania bitlocker? Czy musisz brutalnie wyznaczyć hasło, czy też jest szybki hack do wykorzystania?

Przeprowadziliśmy nasze badania i jesteśmy gotowi podzielić się naszymi ustaleniami. Ze względu na samą ilość informacji musieliśmy podzielić tę publikację na dwie części. W dzisiejszej części I omówimy możliwość użycia backdoora do włamania się do Bitlocker. Po tej publikacji nastąpi część II, w której omówimy możliwości brutalnej siły, jeśli dostęp do zaszyfrowanych informacji za pośrednictwem tylnej części nie będzie dostępny.

Wykorzystanie backdoora

Uwielbiamy narzędzia. Mamy ich dużo. Niektóre narzędzia, które mamy, najwyraźniej wykonają tę samą pracę, jednocześnie osiągając wynik różnymi ścieżkami. Jedno pytanie, które wiele zadawano, brzmi: dlaczego Elcomsoft ma dwa różne narzędzia do łamania szyfrowania bitlocker. Naprawdę? Dlaczego?

Oferujemy deszyftor dysku kryminalistycznego Elcomsoft do odszyfrowania woluminów bitlocker i oferujemy Elcomsoft rozproszone odzyskiwanie haseł, aby przełamać hasła Bitlocker. (W skrócie EDPR). Mamy również małe narzędzie o nazwie Elcomsoft Disk Szyfrowanie informacji (część rozproszonego odzyskiwania hasła) do wyświetlania informacji o szyfrowanych kontenerach. Jakie są te narzędzia? Co dokładnie robią, i którego potrzebujesz w swoim dochodzeniu? Nadszedł czas, aby odsłonić tajemnice i rzucić światło na te pytania.

Narzędzia

Elcomsoft Forensic Disk Decryptor i Elcomsoft rozproszone hasło odzyskiwania. Który należy wybrać do śledztwa?

Mówiąc krótko, Elcomsoft Forensic Disk Decryptor i Elcomsoft rozproszone hasło Używają różnych podejść przy uzyskiwaniu dostępu do zaszyfrowanych woluminów. Wybór zależy przede wszystkim od tego, czy masz pewne fragmenty informacji wyodrębnionych z lotnej pamięci komputera (RAM). Jeśli to zrobisz, Twoja praca może stać się znacznie łatwiejsza.

Elcomsoft Forensic Disk Decryptor jest zaprojektowany do natychmiastowego odszyfrowania dysków i objętości przy użyciu klawisza deszyfrowania wyodrębnionego z niestabilnej pamięci komputera (RAM). Ponadto możesz odszyfrować do analizy offline lub natychmiast zamontować objętości bitlocker, wykorzystując klawisz Escrow (klawisz odzyskiwania bitlocker) wyodrębniony z konta Microsoft użytkownika lub pobrany z Active Directory. Elcomsoft Forensic Disk Decryptor współpracuje z obrazami fizycznymi, a także z obrazami RAW (DD).

Elcomsoft rozproszone odzyskiwanie hasła, Z drugiej strony próby złamania (odzyskania) haseł na dyski i objętości, przeprowadzając atak.

Czy miałeś wrażenie, że dwa narzędzia uzupełniają się? Będziemy szczęśliwi, jeśli kupisz oba, ale w rzeczywistości prawdopodobnie użyjesz tylko jednego. Dwa narzędzia atakują różne linki w łańcuchu bezpieczeństwa BitLocker, PGP i Truecrypt. Omówimy dwie metody osobno.

Zacznijmy od deszytarza dysku kryminalistycznego Elcomsoft. Kiedy uruchomiliśmy ten produkt w 2012 roku, opublikowaliśmy ten artykuł: Elcomsoft decrypts Bitlocker, PGP i Truecrypt Conteners. Publikacja opisuje funkcjonalność narzędzia i unikalne funkcje. Od tego czasu świat był świadkiem końca TrueCrypt, podczas gdy PGP i Bitlocker nadal istnieją z kilkoma aktualizacjami (w tym duża aktualizacja bezpieczeństwa dla Bitlocker w Windows 10 Build 1511, „Listopadowa aktualizacja”). Dzisiaj Elcomsoft Forensic Disk Decryptor jest jeszcze bardziej poszukiwany niż trzy lata temu.

Elcomsoft Forensic Disk Decryptor ma możliwość wyodrębnienia oryginalnego klucza deszyfrowania przechowywanego w niestabilnej pamięci komputera (RAM). Wyodrębniając ten klawisz z zrzutu pamięci, narzędzie może go użyć do zamontowania zaszyfrowanego woluminu dostępu do laptu do plików i folderów (które jest natychmiastowe), lub do odszyfrowywania całego dysku lub głośności w celu pracy z odszyfrowaną zawartością (wolniej, ale do noszenia).

WAŻNY: Użyj Elcomsoft Forensic Deck Mecryptor, aby zdobyć objętości zaszyfrowane Ochrona urządzenia bitlocker. Ochrona urządzeń Bitlocker to schemat szyfrowania całego dysków, który automatycznie chroni niektóre urządzenia Windows (takie jak tablety i ultrabooki wyposażone w TPM 2.0 modułów) Gdy użytkownik loguje się za pomocą konta Microsoft. Ochrona urządzeń bitlocker nie wykorzystuje haseł do wyboru użytkownika i nie można ich wbić przez brutalne wymuszanie. W niektórych przypadkach klawisze Escrow Bitlocker (klawisze odzyskiwania bitlocker) można wyodrębnić, logując się na koncie Microsoft użytkownika za pośrednictwem https: // onEdrive.na żywo.COM/RecoveryKey. Najnowsza wersja Elcomsoft Forensic Disk Decryptor (ten, który właśnie wydaliśmy) ma możliwość korzystania z tych kluczy w celu odszyfrowania lub montażu woluminów Bitlocker.

W momencie, gdy zaszyfrowany dysk jest zamontowany w systemie (czyli po wprowadzeniu hasła, aby uzyskać do niego dostęp, lub podać kartę inteligentną lub używać dowolnego innego rodzaju uwierzytelniania), system przechowuje klucz szyfrowania, aby uprościć dostęp do zaszyfrowanych danych zaszyfrowanych danych. A ponieważ klawisze te są przechowywane w pamięci systemowej (niezależnie od zastosowanej metody uwierzytelniania), można je wyodrębnić.

Istnieje kilka sposobów na zdobycie oryginalnych kluczy

Kluczowe punkty:

- Szyfrowanie Bitlocker jest częścią zaufanej bazy systemu Windows, więc kwestionowanie jego wiarygodności nie ma sensu.

- Łamanie szyfrowania bitlocker można wykonać na dwa sposoby: używa.

- Elcomsoft oferuje dwa narzędzia do łamania szyfrowania bitlocker: Elcomsoft Forensic Disk Decryptor i Elcomsoft rozproszone odzyskiwanie hasła.

- Elcomsoft Dysk kryminalistyczny odszyfrowanie dysków i objętości za pomocą klawisza deszyfrowania wyodrębnionego z niestabilnej pamięci komputera.

- Elcomsoft rozproszone hasło do odzyskiwania haseł próbuje przełamać hasła na dyski i objętości, uruchamiając atak.

- Elcomsoft Forensic Disk Decryptor i Elcomsoft rozproszone odzyskiwanie haseł.

- Elcomsoft Dysk kryminalistyczny może wyodrębnić oryginalny klawisz odszyfrowania zapisany w niestabilnej pamięci komputera do montażu zaszyfrowanych objętości lub odszyfrowania całego dysku lub głośności do analizy offline.

- Ochrona urządzeń bitlocker, schemat szyfrowania całego dysków, nie może być wbijany przez brutalną sformułowanie i wymaga użycia deszyptora dysku kryminalistycznego Elcomsoft w celu uzyskania klucza deszyfrowania.

- Klucz szyfrowania używany przez bitlocker jest przechowywany w pamięci systemowej, co umożliwia wyodrębnienie.

- Istnieją różne metody wyodrębnienia oryginalnych kluczy z pamięci systemowej.

Pytania:

- Czy Bitlocker jest godny zaufania?

- Jak możesz włamać się do szyfrowania bitlocker?

- Jakie narzędzia oferuje Elcomsoft do łamania szyfrowania bitlocker?

- Jaka jest różnica między deszyptorem dysku kryminalistycznego Elcomsoft a elcomsoft rozproszony hasło odzyskiwania?

- Czy Elcomsoft Forensic Disk Decryptor odszyfrowa objętości Bitlocker?

- Czy Elcomsoft Forensic Disk Decryptor będzie działać z fizycznymi dyskami i surowymi obrazami?

- Czy ochrona urządzenia bitlocker jest podatna na ataki z siły brutalnej?

- Jak można wyodrębnić klawisze depozytowe Bitlocker?

- Co się dzieje, gdy zaszyfrowany dysk jest zamontowany w systemie?

- Jak można wyodrębnić oryginalne klucze z pamięci systemowej?

BitLocker jest częścią zaufanej bazy systemu Windows, więc można go uznać za godne zaufania.

Szyfrowanie bitlocker można złamać za pomocą backdoora lub brutalnego wyświetlania hasła.

Elcomsoft oferuje Elcomsoft Forensic Disk Decryptor i Elcomsoft rozproszone odzyskiwanie haseł.

Elcomsoft Dysk kryminalistyczny Odszyfrowanie dysków i objętości przy użyciu klucza deszyfrowania wyodrębnionego z pamięci niestabilnej, podczas gdy Elcomsoft rozproszone hasło próbuje przełamać hasła, uruchamiając atak ataku.

Tak, deszyptor dysku kryminalistycznego Elcomsoft może natychmiast odszyfrować objętości bitlocker za pomocą klawisza deszyfrowania wyodrębnionego z pamięci lotnej.

Tak, deszyptor dysku kryminalistycznego Elcomsoft może pracować zarówno z obrazami fizycznymi, jak i surowymi (DD).

Nie, ochronę urządzeń bitlocker nie może być wbijana przez brutalną rozmyś.

Klawisze Escrow Bitlocker można wyodrębnić, logując się na koncie Microsoft użytkownika za pośrednictwem https: // onEdrive.na żywo.COM/RecoveryKey.

Po zamontowaniu szyfrowanego dysku, system przechowuje klucz szyfrowania w pamięci systemowej, aby uprościć dostęp do zaszyfrowanych danych.

Istnieją różne metody wyodrębnienia oryginalnych klawiszy z pamięci systemowej, które można następnie użyć do odszyfrowania objętości bitlocker.

Czy Bitlocker jest godny zaufania

Innymi słowy, “Czy Bitlocker jest godny zaufania?” to niewłaściwe pytanie. Właściwe pytanie brzmi “jest zaufaną bazą Bitlocker WaulgTy?”, A zaufana baza bitlocker zawiera dużą część systemu Windows. Wyróżnienie bitlockera nie ma żadnego sensu. (Może podejrzewając Bitlocker “Oni” Chcesz, żebyś to zrobił, abyś nie chronił swoich danych i zrobić “ich” Praca łatwiej!)

Breaking Bitlocker Szyfrowanie: Brute wymuszanie backdoor (część I)

Śledczy coraz częściej spotykają się z guzami Bitlocker, ale sami użytkownicy komputerów mogą być naprawdę nieświadomi faktu, że oni’przez cały czas szyfrowałem swój dysk. Jak możesz włamać się do szyfrowania bitlocker? Czy musisz brutalnie wyznaczyć hasło, czy też jest szybki hack do wykorzystania?

Przeprowadziliśmy nasze badania i jesteśmy gotowi podzielić się naszymi ustaleniami. Ze względu na samą ilość informacji musieliśmy podzielić tę publikację na dwie części. Dzisiaj’S, część I, my’Omówisz możliwość użycia backdoora do włamania się do Bitlocker. Po tej publikacji nastąpi część II, w której my’Omówić możliwości brutalnej siły, jeśli dostęp do zaszyfrowanych informacji za pośrednictwem tylnej części nie jest dostępny.

Wykorzystanie backdoora

Uwielbiamy narzędzia. Mamy ich dużo. Niektóre narzędzia, które mamy, najwyraźniej wykonają tę samą pracę, jednocześnie osiągając wynik różnymi ścieżkami. Jedno pytanie’Rem tyle zapytano, dlaczego Elcomsoft ma dwa różne narzędzia do łamania szyfrowania bitlocker. Naprawdę? Dlaczego?

Oferujemy deszyftor dysku kryminalistycznego Elcomsoft do odszyfrowania woluminów bitlocker i oferujemy Elcomsoft rozproszone odzyskiwanie haseł, aby przełamać hasła Bitlocker. (W skrócie EDPR). Mamy również małe narzędzie o nazwie Elcomsoft Disk Szyfrowanie informacji (część rozproszonego odzyskiwania hasła) do wyświetlania informacji o szyfrowanych kontenerach. Jakie są te narzędzia? Co dokładnie robią, i którego potrzebujesz w swoim dochodzeniu? Nadszedł czas, aby odsłonić tajemnice i rzucić światło na te pytania.

Narzędzia

Elcomsoft Forensic Disk Decryptor i Elcomsoft rozproszone hasło odzyskiwania. Który należy wybrać do śledztwa?

Mówiąc krótko, Elcomsoft Forensic Disk Decryptor i Elcomsoft rozproszone hasło Używają różnych podejść przy uzyskiwaniu dostępu do zaszyfrowanych woluminów. Wybór zależy przede wszystkim od tego, czy masz pewne fragmenty informacji wyodrębnionych z komputera’S Molatalna pamięć (pamięć RAM). Jeśli to zrobisz, Twoja praca może stać się znacznie łatwiejsza.

Elcomsoft Forensic Disk Decryptor jest zaprojektowany do natychmiastowego odszyfrowania dysków i objętości za pomocą klawisza deszyfrowania wyodrębnionego z komputera’S Molatalna pamięć (pamięć RAM). Ponadto możesz odszyfrować do analizy offline lub natychmiast zamontować objętości bitlocker, wykorzystując klawisz Escrow (klawisz odzyskiwania bitlocker) wyodrębniony od użytkownika’S konto Microsoft lub odzyskane z Active Directory. Elcomsoft Forensic Disk Decryptor współpracuje z obrazami fizycznymi, a także z obrazami RAW (DD).

Elcomsoft rozproszone odzyskiwanie hasła, Z drugiej strony próby złamania (odzyskania) haseł na dyski i objętości, przeprowadzając atak.

Czy miałeś wrażenie, że dwa narzędzia uzupełniają się? My’Bądź szczęśliwy, jeśli kupisz oba, ale w rzeczywistości ty’Prawdopodobnie używa tylko jednego. Dwa narzędzia atakują różne linki w łańcuchu bezpieczeństwa BitLocker, PGP i Truecrypt. My’LL omówi dwie metody osobno.

Pozwalać’S Zacznij od deszyftora dysku kryminalistycznego Elcomsoft. Kiedy uruchomiliśmy ten produkt w 2012 roku, opublikowaliśmy ten artykuł: Elcomsoft decrypts Bitlocker, PGP i Truecrypt Conteners. Publikacja opisuje narzędzie’S Funkcjonalność i unikalne funkcje. Od tego czasu świat był świadkiem końca TrueCrypt, podczas gdy PGP i Bitlocker nadal istnieją z kilkoma aktualizacjami (w tym duża aktualizacja bezpieczeństwa dla Bitlocker w Windows 10 Build 1511, The “Aktualizacja listopada”). Dzisiaj Elcomsoft Forensic Disk Decryptor jest jeszcze bardziej poszukiwany niż trzy lata temu.

Elcomsoft Forensic Disk Decryptor ma możliwość wyodrębnienia oryginalnego klucza deszyfrowania przechowywanego w komputerze’S Molatalna pamięć (pamięć RAM). Wyodrębniając ten klawisz z zrzutu pamięci, narzędzie może go użyć do zamontowania zaszyfrowanego woluminu dostępu do laptu do plików i folderów (które jest natychmiastowe), lub do odszyfrowywania całego dysku lub głośności w celu pracy z odszyfrowaną zawartością (wolniej, ale do noszenia).

WAŻNY: Użyj Elcomsoft Forensic Deck Mecryptor, aby zdobyć objętości zaszyfrowane Ochrona urządzenia bitlocker. Ochrona urządzeń Bitlocker to schemat szyfrowania całego dysków, który automatycznie chroni niektóre urządzenia Windows (takie jak tablety i ultrabooki wyposażone w TPM 2.0 modułów) Gdy użytkownik loguje się za pomocą konta Microsoft. Ochrona urządzeń bitlocker nie wykorzystuje haseł do wyboru użytkownika i nie można ich wbić przez brutalne wymuszanie. W niektórych przypadkach klawisze depozytowe Bitlocker (klawisze odzyskiwania bitlocker) można wyodrębnić, logując się do użytkownika’S konto Microsoft za pośrednictwem https: // onedrive.na żywo.COM/RecoveryKey. Najnowsza wersja Elcomsoft Forensic Disk Decryptor (ten my’właśnie zwolnione) ma możliwość korzystania z tych klawiszy w celu odszyfrowania lub montażu objętości bitlocker.

W momencie, gdy zaszyfrowany dysk jest zamontowany w systemie (czyli po wprowadzeniu hasła, aby uzyskać do niego dostęp, lub podać kartę inteligentną lub używać dowolnego innego rodzaju uwierzytelniania), system przechowuje klucz szyfrowania, aby uprościć dostęp do zaszyfrowanych danych zaszyfrowanych danych. A ponieważ klawisze te są przechowywane w pamięci systemowej (niezależnie od zastosowanej metody uwierzytelniania), można je wyodrębnić.

Istnieje kilka sposobów na wyciągnięcie oryginalnych kluczy z systemu:

- Czasami klucz do deszyfrowania można wyodrębnić z pliku hibernacji, który jest tworzony podczas hibernacji systemu. System zrzuca obraz komputera’S RAM w pliku podczas wejścia do hibernacji. Windows używa Hiberfil.Sys plik do przechowywania kopii pamięci systemowej. Jednak niektóre systemy (e.G. Łupki z podłączonym trybem gotowości lub nowoczesnym tryb gotowości, które najprawdopodobniej stosują ochronę urządzeń bitlocker) mogą w ogóle wykorzystywać hibernację (zamiast tego używany jest podłączony tryb gotowości, dopóki system nie osiągnie bardzo niskiego stanu mocy, po czym może albo hibernacja lub wyłączenie). Więcej informacji Jak włączyć lub wyłączyć hibernację jest dostępna na stronie http: //.Microsoft.COM/KB/920730.

- Możesz także spróbować obrazować ‘na żywo’ system korzystający z jednego z wielu narzędzi do zrzucania pamięci (wymagane uprawnienia administracyjne). Pełny opis tej technologii i kompleksowa lista narzędzi (bezpłatna i komercyjna) jest dostępny na stronie http: // www.Forensicswiki.org/wiki/tools: pamięć_maging. Zalecamy ToolKit Moonsols Windows Memory (narzędzie płatne, bez wersji demo, wycena na żądanie bez dostępnego formularza kontaktowego) lub Belkasoft Live Ram Capturer (bezpłatne, natychmiastowe pobieranie, minimalny ślad i działanie w trybie jądra w systemach 32-bitowych i 64-bitowych).

- Ostatnia opcja jest dostępna w niektórych systemach wyposażonych w port Firewire. Możliwe jest bezpośredni dostęp do pamięci komputera (nawet jeśli jest on zablokowany) za pośrednictwem portu Firewire. Istnieje kilka narzędzi, które mogą zdobyć pamięć za pomocą tej technologii, e.G. Początek (tak, to’S “To narzędzie Python”).

Jeśli jesteś w stanie obrazować komputer’S MOLOWA pamięć podczas zamontowanego dysku zaszyfrowanego lub jeśli masz dostęp do systemu’p plik hibernacji, możesz użyć deszyptora dysku kryminalistycznego Elcomsoft do analizy obrazu pamięci lub pliku hibernacji, wykrywania i wyodrębnienia klawiszy odszyfrowania. Następnie możesz użyć tych klawiszy, aby mieć deszyftora dysku kryminalistycznego Elcomsoft odszyfrowania głośności lub zamontować.

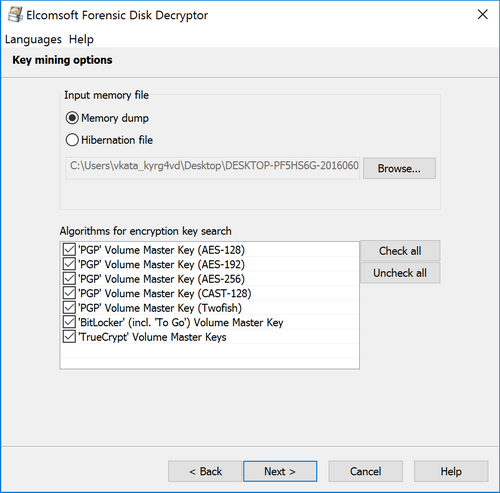

Możemy rozbić całą pracę na zaledwie trzy kroki:

- Uzyskaj zrzut pamięci lub chwyć plik hibernacji

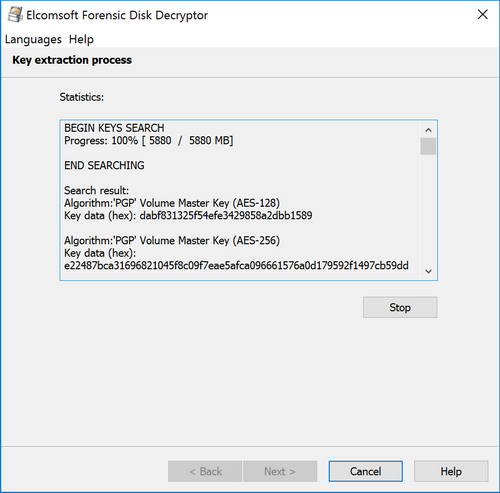

- Przeanalizuj zrzut i znajdź klucze szyfrowania

- Odszyfrować lub zamontować dysku

To’warto wspomnieć, że szukanie klucza może być czasochłonne. Określenie rodzajów kluczy szyfrowania (jeśli wiesz, jaki algorytm został użyty) może zaoszczędzić dużo czasu. Jeśli nie masz’T.

Po odkryciu kluczy narzędzie wyświetla je i pozwala zapisać je w pliku. Możesz zapisać wiele kluczy różnych typów w jednym pliku.

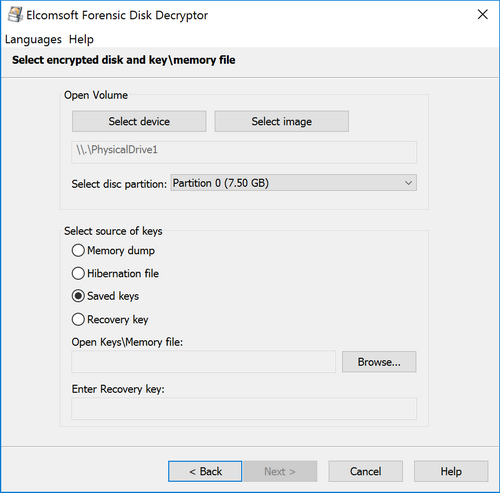

Mając klucze do odszyfrowania, możesz przystąpić do odszyfrowania dysku. Określ typ kontenera kryptograficznego, wybierz plik z klawiszami deszyfrowania i kliknij Dalej .

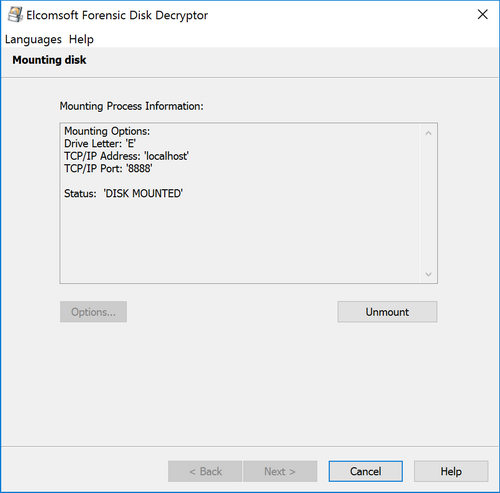

Jeśli są tam odpowiednie klawisze szyfrowania, narzędzie poprosi o wykonanie pełnego deszyfrowania (tworzenie surowego obrazu, które można zamontować lub analizować za pomocą narzędzia innej firmy) lub zamontować głośność w bieżącym systemie. Montaż jest zaimplementowany za pośrednictwem wirtualnego sterownika dysku Imdisk (zainstalowany z deszyptorem dysku kryminalistycznego Elcomsoft). Zwykle wygrałeś’T muszę zmienić dowolne ustawienia i po prostu naciśnij przycisk mocowania:

Jak widać, ta metoda jest wygodna i wydajna. To, czy możesz go użyć, zależy całkowicie od możliwości nabycia klawisza deszyfrowania z komputera’S obraz RAM. Proszę spójrz na stronę produktu Dysku Forensic Disk Elcomsoft, aby dowiedzieć się więcej o pozyskiwaniu klawiszy deszyfrowania.

Zapraszamy również do sprawdzenia szybkiego samouczka wideo EFDD wykonanego przez Sethioz.

Co jeśli nie masz’T mieć dostęp do klucza deszyfrowania? Elcomsoft rozproszone hasło odzyskiwania używa zupełnie innego podejścia. My’Mieszka na tym w drugiej części tego artykułu. Bądź na bieżąco i odwiedź nas w ciągu dnia lub dwóch, aby uzyskać drugą część tego czytania!

Czy Bitlocker jest godny zaufania?

Moje pytanie nie polega na tym, czy szyfrowanie w Bitlocker działa, ale czy istniały jakieś audyty bezpieczeństwa dotyczące potencjalnych backdoors, które mógł zainstalować Microsoft. Nie mam dużego zaufania, że Microsoft nie zainstalowałby celowych backdorów w ich oprogramowaniu. Wiem, że widziałem kilka doniesień, że rząd poprosił Microsoft dodał backdoors, ale nie jestem pewien, czy coś takiego poszło naprzód.

65.1K 24 24 złote odznaki 181 181 Srebrne odznaki 218 218 Brązowe odznaki

zapytał 7 czerwca 2016 o 22:55

51 1 1 Srebrna odznaka 2 2 brązowe odznaki

BitLocker jest zamkniętym źródłem, więc pytanie tylne jest bez odpowiedzi, z wyjątkiem Microsoft. Ostatecznie decyzja o ich zaufaniu zależy od Ciebie.

8 czerwca 2016 o 0:12

Kup, jeśli przeczytasz bałagan, nie jest to tak naprawdę pytanie, czy są backdoors, ale jeśli bitlocker został niezależnie kontrolowany.

8 czerwca 2016 o 0:25

Jest zaufany przez CESG (rząd Wielkiej Brytanii), gdy jest skonfigurowany w określony sposób. Jednak to samo może się kłócić – jako agencja rządowa mogą być zainteresowani dostępem do zablokowanych danych lub zapobiegania innym dostępu do ich danych. Nawet audyt nie rozwiązałby tego – jeśli istnieje szyfrowanie backdoor, jedynym sposobem na znalezienie go może być znajomość klucza. Bez możliwości weryfikacji całego łańcucha od kodu do wdrożenia, w tym używanych maszyn i kompilatorów, po prostu nie można powiedzieć.

8 czerwca 2016 o 9:34

3 Answers 3

Za każdym razem, gdy instalujesz oprogramowanie z dostawcy lub projektu, któremu zaufasz w tym dostawcy lub projektu, aby nie umieścić tam złośliwego kodu, a także wykonać rozsądną pracę, aby go zabezpieczyć.

Niektóre osoby mogą zasugerować, że open source jest odpowiedzią na to, ale bez powtarzalnych kompilacji i pełnego audytu kodu źródłowego przeprowadzonego przez kogoś, kogo ufasz, ma mniej korzyści, niż możesz wymyślić zwykłych użytkowników.

Jak większość rzeczy w bezpieczeństwie sprowadza się to do twojego modelu zagrożenia. Jeśli nie ufasz Microsoft, to nie używaj ich oprogramowania. Bitlocker szczerze mówiąc jest najmniejszym z twoich zmartwień. Jeśli MS chce cię kompromitować, mogą po prostu trojanować aktualizację bezpieczeństwa (instalujesz aktualizacje bezpieczeństwa, prawda. ).. Oczywiście jest to prawda, niezależnie od używanego systemu operacyjnego i aplikacji. OSX, Apple może cię kompromitować, Debian Linux, projekt Debian może cię naruszyć.

Realistycznie lepsze pytanie brzmi: „czy jest prawdopodobne, że chcą”?

odpowiedział 12 czerwca 2016 o 18:52

Rory McCune Rory McCune

61.7K 14 14 Złote odznaki 140 140 Srebrnych odznak 221 221 Brązowe odznaki

Wcale nie martwię się o instalację trojanów na komputerach swoich klientów, chociaż technicznie byłoby to trywialne. Gdyby taki przypadek stanie się publiczny, byłby to ogromny cios dla firmy Microsoft, ponieważ ludzie przełączaliby się na inne systemy operacyjne. Tworzenie backdoora lub słabości bitlocker dla organów ścigania jest moim zdaniem znacznie bardziej wiarygodnym zagrożeniem.

5 maja 2017 o 12:07

Jeśli nie ufasz Microsoft, nie używaj systemu Windows. Korzystanie z BitLocker nie sprawia, że jesteś bardziej podatny na backdoors, które Microsoft mógł wprowadzić. Oprogramowanie kryptograficzne w rzeczywistości nie jest najlepszym miejscem do umieszczenia backdoora: ma dość wąską pracę, nie można niezawodnie ukryć tego, co robi od kogoś, kto prowadzi debugger, i byłoby raczej kłopotliwe, aby wyodrębnić informacje, które przechowuje, przechowuje informacje, które przechowuje. Jasne, BitLocker może użyć słabszego szyfrowania niż to, co twierdzi, ale ktoś, kto chciałby, aby Twoje dane nadal musiałby mieć dostęp do komputera, aby uzyskać przynajmniej tekst szyfrowy.

Jeśli Microsoft chce zasadzić backdoor, mogą łatwo umieścić je w jądrze Windows, które stworzyli. Trudno wiedzieć, co robi jądro: nie możesz zaufać debuggerze, który działa w systemie Windows, musiałbyś uruchomić go w wirtualnej maszynie – a ukryte backdoor może działać inaczej lub po prostu wyłączyć się w maszynie wirtualnej (dużo złośliwego oprogramowania wyłącza się, jeśli wykrywa, że działa w VM). Jeśli system nieustannie wyklucza informacje, nawet jeśli jest to zrobione przez jądro, może być wykryte przez sprzęt sieciowy. Ale jeśli jądro ma backdoor, który sprawia, że zaczyna wykluczać tylko wtedy, gdy odbiera określony sygnał, jest to praktycznie niemożliwe.

Innymi słowy, “Czy Bitlocker jest godny zaufania?” to niewłaściwe pytanie. Właściwe pytanie brzmi “jest zaufaną bazą Bitlocker WaulgTy?”, A zaufana baza bitlocker zawiera dużą część systemu Windows. Wyróżnienie bitlockera nie ma żadnego sensu. (Może podejrzewając Bitlocker “Oni” Chcesz, żebyś to zrobił, abyś nie chronił swoich danych i zrobić “ich” Praca łatwiej!)

BITLACKER BELLE DREAD – Tylko TPM: Od skradzionego laptopa do wewnętrznej sieci firmy

Szyfrowanie napędu Bitlocker to funkcja ochrony danych, która integruje się z systemem operacyjnym i odnosi się do zagrożeń kradzieży danych lub ekspozycji z utraconych, skradzionych lub niewłaściwie wycofanych z eksploatacji komputerów. Dane dotyczące utraconego lub skradzionego komputera są podatne na nieautoryzowany dostęp, albo uruchamiając narzędzie do ataku oprogramowania, albo przez przesyłanie komputera’S Dysk twardy do innego komputera. BitLocker pomaga złagodzić nieautoryzowany dostęp do danych poprzez zwiększenie zabezpieczeń plików i systemu. BitLocker pomaga również uczynić dane niedostępne, gdy komputery chronione bitlocker są wycofane lub recyklingowe. Zobacz następujący przewodnik na temat włączenia szyfrowania dysku FileVault na urządzeniu Mac i Scenariusze szyfrowania napędu bitlocker i scenariusze implementacji. Możesz chcieć zobaczyć “Wgląd w pełne szyfrowanie dysku z PBA / bez PBA, UEFI, Secure Bot, BIOS, Szyfrowanie plików i katalogu i szyfrowanie kontenerów”, oraz jak włączyć lub wyłączyć szyfrowanie napędu Bitlocker w systemie Windows 10 i maszynach wirtualnych.

TPM-onlY Tryb używa komputera’S Sprzęt bezpieczeństwa TPM bez uwierzytelnienia PIN. Oznacza to, że użytkownik może uruchomić komputer bez monitu o kod PIN w środowisku wstępnym systemu Windows, podczas gdy TPM+Pin Tryb używa komputera’S Sprzęt bezpieczeństwa TPM i PIN jako uwierzytelnianie. Użytkownicy muszą wprowadzić ten kod PIN w środowisku wstępnym systemu Windows za każdym razem, gdy komputer się uruchamia. TPM+PIN wymaga przygotowanego TPM, a ustawienia GPO systemu muszą umożliwić tryb TPM+PIN.

To ostatnie badania specjalistów ds. Bezpieczeństwa grupy Dolos w celu ustalenia, czy atakujący może uzyskać dostęp do organizacji’Sieć s z skradzionego urządzenia, a także wykonuje boczny ruch sieciowy. Wręczono im laptop Lenovo wstępnie skonfigurowany ze standardowym stosem bezpieczeństwa tej organizacji. Nie podano wcześniejszych informacji o laptopie, poświadczeniach testowych, szczegółach konfiguracji itp. Stwierdzili, że to test 100% Blackbox. Po zatrzymaniu urządzenia udali się prosto do pracy i przeprowadzili rozpoznanie laptopa (ustawienia BIOS, normalne działanie rozruchowe, szczegóły sprzętu itp.) I zauważyli, że przestrzegano wielu najlepszych praktyk, negując wiele wspólnych ataków. Na przykład:

- Ataki pcileech/DMA zostały zablokowane, ponieważ Intel’Ustawienie BIOS S VT-D zostało włączone.

- Wszystkie ustawienia BIOS zostały zablokowane hasłem.

- Zamówienie rozruchu BIOS było zablokowane, aby uruchomić uruchamianie z USB lub CD.

- Secureboot został w pełni włączony i zapobiegał jakimkolwiek nie podpisanym systemom operacyjnym.

- Obwodnica u autoryzacji Kon-Boot nie działała z powodu pełnego szyfrowania dysku.

- Turtle Lan i inne ataki respondentne za pośrednictwem adapterów USB Ethernet nie zwróciły nic użytecznego.

- SSD był zaszyfrowany pełnym dyskiem (FDE) za pomocą Microsoft’S Bitlocker, zabezpieczony za pośrednictwem zaufanego modułu platformy (TPM)

Nic innego nie działało, musieli rzucić okiem na TPM i zauważyli z rozpoznania, że laptopa blokuje się bezpośrednio do ekranu logowania Windows 10. To jest implementacja tylko TPM.

Że w połączeniu z szyfrowaniem bitlocker oznacza, że klawisz odszyfrowania napędu jest pobierany tylko z TPM, nie było potrzebne pinem ani hasłem zaopatrzonym przez użytkownika, co jest domyślne dla Bitlocker. Zaletą korzystania tylko z TPM jest eliminuje użycie drugiego współczynnika (PIN + hasło), przekonując w ten sposób użytkowników do szyfrowania ich urządzeń. Możesz zobaczyć, jak włączyć uwierzytelnianie BitLocker przed uwierzytelnianiem za pośrednictwem zasad grupy.

Oświadczyli to wprowadzenie dodatkowego bezpieczeństwa, takiego jak hasło lub pin udaremniłby ten atak.

– To oznacza, że zalecają użycie TPM + PIN lub TPM z hasłem. Oznacza to, że z pinem wyeliminujesz wszystkie formy ataku, a za każdym razem, gdy urządzenie jest włączone, urządzenie nie będzie chwytały klucza z TPM. Do odblokowania napędu wymagany jest dodatkowy pin, więc bez pin nie można nawet uruchomić systemu Windows, jak opisano w tym przewodniku. Ale to’s kolejna warstwa uwierzytelniania, którą niektórzy użytkownicy mogą uznać za natężenie.

Dla osób korzystających z VPN z pre-logonem, po uzyskaniu dostępu do urządzenia, bez konieczności dostępu, może to prowadzić do wielu ruchów bocznych w sieci.

Streszczenie: TPM jest bardzo bezpieczny, a atak na to jest prawie niemożliwy. Wada jest bitlocker nie wykorzystuje żadnych zaszyfrowanych funkcji komunikacji TPM 2.0 Standard, co oznacza, że wszelkie dane wychodzące z TPM pojawiają. Jeśli atakujący chwyci ten klucz, powinien być w stanie odszyfrować dysk, uzyskać dostęp do konfiguracji klienta VPN i być może dostęp do sieci wewnętrznej.

Dopóki to zostanie naprawione, Polecę użycie tpm + pin lub hasła. Ten przewodnik pomoże w skonfigurowaniu BitLocker Pin Bajpass: Jak skonfigurować odblokowanie sieci w systemie Windows. Możesz nauczyć się wdrażać narzędzie do administracji i monitorowania Microsoft Bitlocker.

Mam nadzieję, że ten post na blogu jest pomocny. Jeśli masz jakieś pytania, daj mi znać w sesji komentarzy.

Microsoft podaje szczegółowe informacje na temat jego kontrowersyjnego szyfrowania dysku

Eksperci ds. Bezpieczeństwa komputerowego obawiają się, że rząd może być zagrożony przez rząd. Microsoft zajął się niektórymi z tych obaw dotyczących przechwytywania – i pozostawił trochę bez odpowiedzi.

4 czerwca 2015, 2:42 P.M.

Niedawno napisałem przewodnik wyjaśniający, jak zaszyfrować laptopa’S dysk twardy i dlaczego powinieneś to robić. Z korzyścią dla użytkowników systemu Windows podałem instrukcje dotyczące włączania BitLocker, Microsoft’S Technologia szyfrowania dysku.

Ta rada wygenerowała natychmiastową reakcję w sekcji komentarzy pod postem, w którym czytelnicy poprawnie wskazali, że bitlocker został skrytykowany przez ekspertów bezpieczeństwa za szereg rzeczywistych i potencjalnych niedociągnięć. Na przykład bitlocker’Kod źródłowy nie jest dostępny do kontroli, co sprawia, że jest on szczególnie podatny “Backdoors,” Otwory bezpieczeństwa celowo zapewnione w celu zapewnienia dostępu do rządu lub innych. Ponadto Bitlocker’System operacyjny hosta S, Microsoft Windows, zapewnia algorytm do generowania liczb losowych, w tym klawisze szyfrowania, o których wiadomo, że zostały wycofane przez rządowe szpiedzy i które firmę’własni inżynierowie oznaczeni jako potencjalnie zagrożone prawie osiem lat temu. Bitlocker stracił także kluczowy element zaostrzania swojego szyfrowania, znanego jako “Dyfuzor słonia,” W najnowszej głównej wersji systemu Windows. A Microsoft podobno współpracował z rządem ręcznie w szklarni, aby zapewnić wczesny dostęp do błędów w systemie Windows i danych klientów w Skype i Outlook.Produkty com.

Nawet wiedząc o tych problemach, nadal wierzyłem, że Bitlocker był najlepszym z kilku złych opcji dla użytkowników systemu Windows; I’wyjaśnij moje rozumowanie na ten temat.

Ale w międzyczasie wydarzyło się coś interesującego: Microsoft, po znacznym szturchaniu, udzielił mi odpowiedzi na niektóre długotrwałe pytania dotyczące bitlockera’S zabezpieczenia. Firma powiedziała mi, który generator liczb losowych używa do generowania kluczy szyfrowania, łagodząc obawy dotyczące rządowego backdoora w tym podsystemie; Wyjaśnił, dlaczego usunęł dyfuzor słonia, powołując się na zmartwienia o wydajność i kompatybilność, które uspokoją niektóre, ale na pewno nie wszystkie zainteresowane strony; i stwierdził, że algorytm kompromisowy rządowy pakuje z systemem Windows w celu generowania klawiszy szyfrowania, jest domyślnie używany.

Z pewnością pozostają znaczące pytania dotyczące bitlockera, a ponieważ kod źródłowy nie jest dostępny, pytania te prawdopodobnie pozostaną bez odpowiedzi. Jak napisał wybitny kryptograf Bruce Schneier, “W świecie kryptografii rozważamy open source niezbędny do dobrego bezpieczeństwa; Mamy od dziesięcioleci.” Mimo to BitLocker nadal może być najlepszą opcją dla użytkowników systemu Windows, którzy chcą zaszyfrować swoje dyski.

Dzisiaj ja’Zamierzę się głęboko w obawy dotyczące bitlockera i do Microsoft’S nowe odpowiedzi. I’M zamierzam również wyjaśnić, dlaczego bardziej otwarte alternatywy, takie jak Truecrypt Don’t Rozpadnij te obawy i krótko spójrz na zastrzeżone produkty, takie jak BestCrypt, które Schneier zaleca.

To będzie dość techniczny post. Ale to’jest ważne dla zbadania aktualnego stanu bitlocker, ponieważ Windows pozostaje najpopularniejszym systemem operacyjnym dla komputerów osobistych i ponieważ zainteresowanie bitlockerami wzrosło tylko w wyniku dokumentów z NSA informator Edward Snowden, pokazując powszechne u.S. Nadzór rządowy. Jednocześnie obawy o bitlocker zostały również podekscytowane przez Snowden Cache, która ujawniła starannie zorganizowaną i pozornie udaną próbę narodowej Agencji Bezpieczeństwa w celu naruszenia międzynarodowych standardów związanych z szyfrowaniem, w tym jedną z nich’jest częścią Windows do dziś.

Dlaczego ludzie martwią się o bitlocker

Jeśli możesz zaufać Microsoft, Bitlocker zawsze był niesamowity. Na przykład Microsoft wyprzedza konkurentów, takich jak Apple w sprawie, że Bitlocker sprawdził’t zmodyfikował oprogramowanie używane do uruchamiania komputera. Bez takiej ochrony hakerzy mogą przepisać kod rozruchu, podszywać się pod system operacyjny i oszukać ludzi do odblokowania dysku, aby można było zainstalować złośliwe oprogramowanie, technikę znaną jako “Zła pokojówka” atak. Mac OS X i Linux’S systemy szyfrowania dysków są całkowicie podatne na ten atak, ale system Windows, gdy uruchamia BitLocker, nie jest.

Oczywiście wiele osób, szczególnie w kręgach bezpieczeństwa informacji, nie ufa Microsoft; Ci ludzie martwią się tym bitlocker’Zaawansowana technologia ma na celu odwrócenie uwagi ludzi od firmy’stuski relacje z rządem i że wszelkie dane “zabezpieczone” Korzystanie z bitlocker można przekazać agencjom szpiegowskim lub organom ścigania.

Oto trzy bardziej szczegółowe obawy, które ludzie mają na temat bitlocker – obawy, które udostępniłem. Z każdym, ja’VE obejmował Microsoft’S Odpowiedź. Należy zauważyć, że firma nie była początkowo nadchodzącą z tymi informacjami; Rzecznik odpowiedział na zestaw pytań na podstawie tych zmartwień, mówiąc, że firma nie ma komentarza. Do Microsoft’S Credit, firma później odwróciła to stanowisko.

Boją się bitlocker’K klucza szyfrowania są domyślnie zagrożone. Oni’nie jest.

Szyfrowanie opiera się na liczbach losowych. Na przykład, gdy włączysz bitlocker po raz pierwszy, musisz utworzyć klucz szyfrowania, który jest tylko liczbą losową w określonym zakresie. Możesz pomyśleć o 128-bitowym klawiszu, rodzaj używanego przez BitLocker domyślnie, jako liczbę losową od 0 do 2 128 (zapisanie tego pełnego numeru zajęłoby 39 cyfr). Bezpieczeństwo 128-bitowego klucza szyfrowania wynika z faktu, że w tym zakresie jest po prostu zbyt wiele możliwych liczb.

Kiedy bitlocker generuje klucz, prosi komputer o losową liczbę w tym zakresie. Ale skąd pochodzi ta liczba? Jest to ogromny problem w dziedzinach kryptografii i informatyki, ponieważ komputery są z samej natury, deterministyczne, a nie losowe: programy działają dokładnie tak samo za każdym razem, gdy je uruchamiasz’ponownie wykonywać dokładnie ten sam zestaw instrukcji. Ale uzyskanie prawdziwych liczb losowych jest niezwykle ważne. Jeśli atakujący może przewidzieć, który liczba losowa wybierze Twój komputer, to atakujący może złamać szyfrowanie, które opierało się na tej liczbie. Więc kiedy poprosisz komputer o liczbę losową, używa on kryptograficznie bezpiecznego generatora numerów pseudorandom.

Jeden z takich PRNG nie jest w rzeczywistości kryptograficznie bezpieczny i prawie na pewno jest zagrożony przez NSA: DUAL_EC_DRBG, lub deterministyczne losowe generator bitów krzywej eliptycznej, algorytm pobłogosławiony przez National Institute of Standards and Technology w 2006 r. – i to’S wbudowane w okna. Jeśli klucz szyfrowania dla systemu takiego jak Bitlocker jest generowany przez naruszenia PRNG, właściciel backdoor może znaleźć klucz poprzez zwykłe powtarzające się zgadywanie, tak zwane “brutalna siła” atak, w znacznie krótszym czasie: minuty, godziny lub dni, a nie miliardy lat wymagane do ustalenia klucza wygenerowanego przez bezpieczny PRNG.

W 2007 roku Niels Ferguson, kryptograf Microsoft, który pracował nad Bitlocker, wraz z Danem Shumowem, innym inżynierem Microsoft, przedstawił prezentację wskazującą, że Dual_EC_DRBG może mieć backdoor. W 2013 roku New York Times, Pro Publika, I Opiekun, Opierając się na dokumentach dostarczonych przez Snowdena, poinformował, że algorytm rzeczywiście zawierał tylną część NSA. W dokumentach NSA pisał o “Wyzwanie i finezja” zaangażowany w pchanie systemu, który zaprojektował grupy standardów i chwalił się, że się stało “Jedyny redaktor” standardu, który ostatecznie się pojawił.

Microsoft powiedział mi, że chociaż algorytm z tyłu jest dołączony do systemu Windows, nie jest używany przez Bitlocker, ani nie jest używany przez inne części systemu operacyjnego systemu Windows domyślnie. Według Microsoft domyślny PRNG dla systemu Windows to algorytm znany jako ctr_drbg, a nie Dual_EC_DRBG, a gdy BitLocker generuje nowy klucz, używa domyślnego systemu Windows.

“Nigdy nie było domyślne i wymaga działania administratora, aby go włączyć,” Powiedział mi rzecznik Microsoft.

Więc klawisze bitlocker wydają się być generowane w całkowicie bezpieczny sposób.

Obawiają się, że dyfuzor słonia został usunięty. Microsoft to mówi’S, ponieważ słonia jest powolna. Bitlocker pozostaje osłabiony.

Chociaż Microsoft zapewnił teraz użytkownikom, że liczba liczb używanych do zabezpieczenia bitlocker są bezpieczne, nadal niepokojące jest to, że firma usunęła ważny komponent bezpieczeństwa z BitLocker’architektura s.

Kiedy Bitlocker został po raz pierwszy wdrożony na przełomie 2006 i na początku 2007 r. Jako funkcję Windows Vista, użył dobrze znanego szyfru lub kodującego silnika o nazwie AES-CBC, wraz z czymś, co nazywa się Dyfuzorem słonia. Ferguson opublikował artykuł wyjaśniający, że bez dyfuzora AES-CBC jest “nie pasujący” ponieważ “Powinno być stosunkowo łatwe do zamontowania ataku.”

Dyfuzor słonia odgrywa ważną rolę w ochronie zaszyfrowanego dysku przed modyfikacją przez atakującego. Pozwól mi wyjaśnić: zaszyfrowany dysk jest pełen mieszanych bitów (zera i one), ale po odblokowaniu dysku uwolnione są bity, aby tworzyć znaczące pliki, w tym programy, które stanowią system Windows. Bez dyfuzora słonia, atakujący z fizycznym dostępem do szyfrowanego dysku i wiedzą dokładnie, gdzie znajdują się na plikach docelowych dysku, może zmodyfikować określone bity, które z kolei zmodyfikują pliki docelowe w sposób dokładny, gdy dysk zostanie później odblokowany. Na przykład mogą zmodyfikować jeden z programów, które działają, gdy system Windows uruchamia się, aby być złośliwym, aby następnym razem użytkownik odblokuje dysk i okna buty, złośliwe oprogramowanie automatycznie zostanie zainstalowane. Dyfuzor słonia zapobiega działaniu tego ataku. Z dyfuzorem atakujący może nadal modyfikować zakamalowane bity, ale zapobiegnie ich drobnoziarnistej kontroli nad tym, jakie zmiany wprowadzają po odblokowaniu dysku. Zamiast być w stanie uczynić konkretnych programów złośliwych, częściej wspinają duże fragmenty programów i po prostu powodują awarię komputera zamiast zhakować.

Ale w październiku 2014 r. Kryptograf Justin Troutman zauważył, że wersja Bitlocker w systemie Windows 8 po cichu zdejmowała dyfuzor słonia, mimo że nadal używa AES-CBC. Microsoft’S Techniczny przegląd bitlockera wymienia dyfuzor słonia jako “usunięte lub przestarzałe,” bez dalszych wyjaśnień.

“Kiedy odkryłem, że został usunięty, byłem trochę zakłopotany, po prostu dlatego, że nie było publicznego ogłoszenia, pomimo wysiłku, które włożono w budowę,” Mówi Troutman.

Schneier również dotyczył. “To nie ma sensu,” powiedział mi. “Dyfuzor słonia był dobrym pomysłem.”

Microsoft twierdzi, że dyfuzor był zbyt wolny i powstrzymywał Bitlocker przed aktywowaniem przez niektórych użytkowników, w tym wykonawców rządowych i agencji, które muszą być zgodne z federalnymi standardami przetwarzania informacji lub FIPS. “[Dyfuzor słonia] nie jest zgodny z FIPS, więc niektóre firmy i klienci rządowi mogą’t Użyj,” Mówi rzecznik. “To’nie jest obsługiwane przez przyspieszenie sprzętu, wpływając w ten sposób wydajność na urządzeniach o niskiej mocy.” Firma nie udzieliła odpowiedzi, gdy zapytałem, czy Microsoft ma w przyszłości plany, aby dodać kolejny dyfuzor, aby zastąpić ten, który usunęli.

Chociaż usunięcie dyfuzora słonia może pomóc w szybszym i bardziej kompatybilnym z użyciem Bitlocker, czyni to bitlocker bardziej podatne na atak – według Microsoft’s własni inżynierowie. Znowu to Ferguson i obecnie kryptograf Microsoft, który w 2007 roku napisał z innym inżynierem Microsoft, który z Bitlockerem’s szyfr, AES-CBC i bez dyfuzora, “Zatrudnienie ataku powinno być stosunkowo łatwe… [AES-CBC w Bitlocker] nie jest odpowiednie ze względu na brak dyfuzji w operacji deszyfrowania CBC.”

Usunięcie dyfuzora słonia’t całkowicie przełam bitlocker. Jeśli ktoś kradnie twojego laptopa, nadal wygrał’Nie mogę odblokować dysku i uzyskać dostęp do plików. Ale mogą być w stanie zmodyfikować twój zaszyfrowany dysk i oddać go, aby cię zhakować następnym razem.

Aby być uczciwym, technologia szyfrowania dysków używana w Linux, Luks, była domyślnie podatna na ten sam rodzaj ataku. Zmieniło się to na początku 2013 r., Kiedy Luks zmienił się z używania AES w trybie CBC (tak samo jak dziś Bitlocker) na AES w trybie XTS, co zapobiega temu atakowi.

Martwią się, że Microsoft ponownie zdradzi swoich użytkowników. Microsoft twierdzi, że będzie zgodny z legalnymi żądaniami.

What It’jest pomocne, że Microsoft zajmuje się konkretnymi obawami dotyczącymi bitlockera, it it’jest możliwe spojrzenie na firmę’Store i zdecyduj, że nie możesz ogólnie ufać firmie. W szczególności, to’nie jasne, ile użytkowników, którzy chcą trzymać swoje informacje z dala od rąk rządu, mogą zaufać Microsoft, który ma historię pracy z u.S. organy ścigania i agencje szpiegowskie.

Opierając się na dokumentach Snowdena, w czerwcu 2013 r New York Times ujawnił istnienie tajnego programu o nazwie Project Chess, prowadzony przez “mniej niż tuzin” Pracownicy Skype po eBayu kupili swoją firmę, ale zanim Microsoft ją nabył. Project Chess został zaprojektowany “Przeglądaj kwestie prawne i techniczne przy udostępnianiu połączeń Skype dla agencji wywiadowczych i funkcjonariuszy organów ścigania,” gazeta napisała. Czasy Zwrócił uwagę, że po zakupie Microsoft Skype, Skype odmówił zmiany architektury, aby ułatwić organowi ścigania szpiegować użytkowników – bez ujawniania tego Skype’architektura S została już do tego zaprojektowana.

Podobnie w lipcu 2013 roku Opiekun poinformował, że Microsoft “ściśle współpracował z tobą.S. Usługi wywiadowcze, aby umożliwić użytkownikom’ Komunikacja do przechwytywania, w tym pomoc agencji bezpieczeństwa narodowego w obejściu firmy’s własne szyfrowanie.” W takim przypadku Microsoft pomógł NSA Web Czat i e -mail z programu Outlook.Portal COM.

Microsoft odpowiedział na te zarzuty w tym czasie w poście na blogu, wyjaśniając, że nie’T daje nieograniczony dostęp do rządu danych użytkownika i że są one wyłącznie zgodne z ważnymi i konkretnymi żądaniami prawnymi. Zapytany o przypadki, w których Microsoft zbudował metody, aby ominąć swoje bezpieczeństwo i ogólnie o backdoors, rzecznik firmy powiedział mi, że Microsoft to nie’t Rozważ przestrzeganie uzasadnionych wniosków prawnych.

Oprócz czasami udostępniania danych użytkownika ze Skype i Outlook.Com, Microsoft podobno udostępnia również informacje o błędach z implikacjami bezpieczeństwa. Takie błędy, zanim zostaną naprawione, mogą być używane w taki sam sposób jak backdoors. W rzeczywistości w wielu sytuacjach ukrywanie backdoora za błąd bezpieczeństwa to świetny sposób na jego ukrycie, ponieważ zapewnia prawdopodobną zaprzeczenie. Jeśli twój backdoor jest kiedykolwiek odkryty, możesz twierdzić, że tak było’w ogóle backdoor, ale raczej błąd, który to zrobiłeś’Nie wiem. Bloomberg poinformował w 2013 roku “Microsoft Corp., świat’największa firma programistyczna, zapewnia agencjom wywiadowczym informacje o błędach w popularnym oprogramowaniu, zanim publicznie wypuszcza poprawkę.” Te błędy, jeśli są uzbrojone, mogą być używane do dostępu do dowolnego komputera z wrażliwymi produktami Microsoft Products.

Rzecznik Microsoft powiedział, że Bloomberg’S raportowanie odnoszące się do Microsoft’S rządowy program bezpieczeństwa, w którym firma współpracuje z rządami krajowymi “Pomóż im budować i wdrożyć bezpieczniejszą infrastrukturę i usługi IT, które dalej chronią ich obywateli i gospodarki krajowe.” Ten program zawiera dostęp do kodu źródłowego dla kluczowych produktów Microsoft – dzięki czemu rządy mogą to sprawdzić pod kątem backdoorów, powiedział mi rzecznik – a także “podatność i inteligencja zagrożenia” od Microsoft. Microsoft twierdzi, że jego zamiarem ma być przejrzyste, a nie pomagać agencjom szpiegowskim w tworzeniu złośliwego oprogramowania. Ale to’Łatwo sobie wyobrazić, w jaki sposób rząd krajowy może zmienić przeznaczenie Microsoft’S dane w sposób, w jaki Microsoft mógł nie zamierzać. I to’S warto zauważyć, że Microsoft’Przejrzystość S jest zapewniana tylko potężnym rządom krajowym, a nie stałym użytkownikom.

Zapytałem Microsoft, czy firma byłaby w stanie przestrzegać odblokowania dysku bitlockera, biorąc pod uwagę uzasadnioną prośbę prawną. Rzecznik powiedział mi, że nie mogą odpowiedzieć na to pytanie.

A co z Truecrypt?

W przypadku wszystkich obaw związanych z korzystaniem z BitLocker, istnieje niezwykle popularna i pozornie kryptograficznie solidna alternatywa zwana TrueCrypt. Program ma wielu fanów; Po napisaniu mojej ostatniej kolumny na temat szyfrowania dysku, TrueCrypt zwolenni opowiedzieli mnie komentarzami i tweetami, argumentując, że powinienem był to polecać, a nie bitlocker, ponieważ to’s open source, a ponieważ uważają, że bitlocker ma backdoor.

Truecrypt istnieje już od ponad dekady, a jego głośni użytkownicy to Snowden, który został zauważony, ucząc ludzi, jak go używać na kryptopartych na Hawajach, zanim był powszechnie znany jako informator NSA. TrueCrypt działa w systemie Windows, Mac OS X i Linux, a’jest zdolny do szyfrowania patyków USB, partycji dysku twardego i tworzenia szyfrowanych kontenerów, które są plikami, które mogą bezpiecznie przechowywać inne pliki w nich. Możesz także pobrać i sprawdzić kod źródłowy.

Użytkownicy systemu Windows otrzymują jedną dodatkową funkcję, prawdopodobnie TrueCrypt’jest najważniejszy, nazywany “Szyfrowanie systemu,” który jest Truecrypt’Szyfrowanie pełnego dysku, szyfrowanie dysku’s zastosowany na dysku twardym używanym do uruchamiania komputera. Zanim istniał Bitlocker, TrueCrypt był używany do szyfrowania systemów Windows XP, a nawet po wprowadzeniu BitLocker, Truecrypt pozostał popularny w wersji Windows Vista Windows Vista z końca 2006 roku i na początku 2007 roku oraz wydaniu Windows 7 w 2009 roku, ponieważ, w przeciwieństwie do BitLocker, można go było używać z najwcześniejszymi edycjami systemu Windows of Windows.

Co’S więcej, Truecrypt’S Bezpieczeństwo zostało publicznie kontrolowane i nie ma oznak backdoors ani głównych problemów związanych z bezpieczeństwem.

Ale tam’S Hitch: Wraz z wydaniem systemu Windows 8 Truecrypt stał się bolesny w użyciu do szyfrowania pełnego. Jeśli ty’kupiłem komputer od 2012 roku, kiedy wyszedł system Windows 8, są szanse’t Użyj TrueCrypt do szyfrowania dysku twardego bez przeskakiwania przez sporo obręczy. Może być konieczne dowiedzieć się, jak otworzyć ustawienia rozruchu i wyłączyć funkcje bezpieczeństwa, aby je działało, lub sformatować dysk twardy, aby użyć innego, starszego systemu do organizowania dysku, który’S kompatybilny z Truecrypt. Mówiąc wprost, TrueCrypt to oprogramowanie Windows XP-ery. W miarę ewolucji nowoczesnych komputerów komputerowych i systemu operacyjnego Windows Truecrypt pozostał w przeszłości.

Częścią problemu jest to, że Truecrypt jest zablokowany przez sam system rozruchowy, który pomaga uczynić Bitlocker tak bezpieczny. Po zasilaniu komputera z systemem Windows 8 uruchamia kawałek kodu, który łączy komputer’S Sprzęt i jego system operacyjny. Ten kod uruchamia kontrolę bezpieczeństwa, aby upewnić się, że haker żaden z oprogramowania uruchamiania nie został zmodyfikowany; Microsoft kod przekazuje czek, ponieważ’był kryptograficznie oznaczony jako “zaufane,” Ale oprogramowanie, które nie jest’t oznaczone w ten sposób, podobnie jak Truecrypt, nie zawodzi kontroli i zapobiega uruchomieniu komputera. Na większości komputerów’jest możliwe wyłączenie kontroli bezpieczeństwa, ale wiąże się to z majsterkowaniem przy trudno dostępnych ustawieniach bezpieczeństwa; Instrukcje konfigurowania kodu rozruchowego są różne na prawie każdym komputerze.

Jeśli to było’T Wystarczająco złe, Truecrypt i jego pochodne obsługują tylko dyski szyfrowania, które wykorzystują przestarzałe tabele partycji. Tabela partycji opisuje różne sekcje, na które dysk twardy został podzielony. Starsze systemy używane tabele partycji głównego rekordu rozruchu (MBR), ale nowsze komputery są sformatowane z tabelą partycji GUID (GPT) – system systemowy nie działa.

Tam’S mała perspektywa te problemy znikną w najbliższym czasie. W maju 2014 r., W tym samym czasie, gdy Microsoft oficjalnie przestał obsługiwać system Windows XP, Truecrypt’D programiści publicznie porzucili projekt i Truecrypt’Witryna S została zastąpiona instrukcjami migracji do bitlocker.

Zamknięcie zyskuje więcej niż tylko TrueCrypt’S zgodność z systemem Windows; Stawką jest też bezpieczeństwo. Jeśli ktoś znajdzie błąd bezpieczeństwa w TrueCrypt w przyszłości, ten błąd nigdy nie zostanie naprawiony.

Dwa nowe projekty rozwinęły się z bazy kodu Truecrypt – Veracrypt i Ciphershed. Oba są aktywne. Ale oba nadal cierpią na te same problemy szyfrowania pełnego systemu Windows, na które cierpi TrueCrypt (choć w przypadku zaszyfrowanych patyków USB i kontenerów z plikami, nadal działają świetnie).

Nawet jeśli projekty te ostatecznie rozwiązują te problemy i zyskają wsparcie dla nowoczesnych komputerów, ich rozwój jest utrudniony przez TrueCrypt’s Warunki licencyjne, które nie’kwalifikuj się jako albo “otwarte źródło” Lub “darmowe oprogramowanie” zgodnie ze standardami ustanowionymi w tych społecznościach programistycznych. Ponieważ Veracrypt i Ciphershed są widelcami Truecrypt, oni’Re na zawsze zamknięte w tej niefortunnej licencji. Ponieważ Truecrypt i jego odgałęzienia Don’T spełniają standardowe definicje oprogramowania bezpłatnego i open source, żadna z popularnych rozkładów systemu operacyjnego systemu Linux nie zawiera ich w ich repozytoriach opakowań oprogramowania, pominięcie, które sprawia, że instalacja i aktualizacja bólu dla użytkowników Linux. Truecrypt’S niestandardowa licencja i brak opakowań Linux sprawia, że bezpłatne i open source zwolennicy wahają się, czy rzucić za nią swoją wagę, co może spowolnić rozwój poprawek i funkcji dla wszystkich systemów operacyjnych, w tym systemu Windows.

“Ten biznes polega na zaufaniu”

Tam’nie ma powodu, dla którego dyskusja na temat szyfrowania systemu Windows powinna ograniczyć się do bitlocker, truecrypt i truecrypt’S odgałęzienia.

Kiedy zacząłem rozmawiać z Schneier o szyfrowaniu pełnego dysku w systemie Windows, powiedział mi o produkcie o nazwie BestCrypt. Podobnie jak bitlocker, to nie’t Open source lub dostępny bezpłatnie. W przeciwieństwie do Bitlocker, firma, która go rozwija’T mieć publiczną historię udostępniania swoich produktów do organów ścigania i szpiegów. I w przeciwieństwie do TrueCrypt, Veracrypt lub Ciphershed, BestCrypt ma doskonałą obsługę dla nowoczesnych komputerów z systemem Windows: obsługuje najnowsze wersje systemu Windows, sankcjonowane przez Microsoft Security w czasie rozruchu oraz nowoczesne formaty twardego napędu.

Biorąc pod uwagę, że Schneier jest otwarty od dziesięcioleci na temat znaczenia kryptografii typu open source, zapytałem, czy zaleca, aby inni ludzie używali BestCrypt, mimo że to’S WSPÓŁPRODZIE. “Polecam BestCrypt,” Schneier powiedział mi, “Ponieważ poznałem ludzi w firmie i dobrze się o nich czuję. Oczywiście, że nie’Nie wiem na pewno; Ten biznes polega na zaufaniu. Ale teraz, biorąc pod uwagę to, co wiem, ufam im.“

Istnieją również inne opcje szyfrowania pełnego dysku dla systemu Windows, takie jak Symantec Endpoint Encryption (zastrzeżone) i Diskcryptor (open source).

Każda opcja szyfrowania dysku obejmuje kompromis między jakością a przejrzystością. Żaden produkt nie jest doskonały. Mimo całej ich przejrzystości projekty open source niedawno miały kilka krytycznych problemów bezpieczeństwa, a wielu Don’T mieć zasoby, aby zatrudnić zespół inżynierów bezpieczeństwa, takiego jak Microsoft. Projekty open source również są trudniejsze w użyciu, a jeśli przeciętni użytkownicy mogą’Nie działał produkt szyfrowania, oni’nie zamierzam go używać. Z drugiej strony kawałek łatwego w użyciu oprogramowania szyfrowania może być niepewne, zwłaszcza w przypadku zgodności z żądaniami organów ścigania, jak w przypadku Skype jest wbudowane, jak w przypadku Skype.

Bilansowanie zaufania, łatwość użytkowania, przejrzystość, pozorna solidność, kompatybilność i zasoby dla zgniatania błędów, Bitlocker pojawia się naprzód dla przeciętnego użytkownika. BitLocker ma przewagę w dziedzinie domu w stosunku do konkurencji. Microsoft upewni się, że BitLocker działa świetnie na każdym urządzeniu Windows i już świeże instalacje systemu Windows 8.1 Włącz Bitlocker domyślnie, jeśli komputer ma odpowiedni sprzęt. Jeśli trend będzie kontynuowany, w przyszłości wygrałeś’t be able to buy a Windows device that isn’T już szyfrowane. Jeśli uda nam się zaufać Microsoftowi, że nie zawiera backdoors w systemie Windows, to świetna wiadomość.

W oparciu o to, co wiem o bitlocker, myślę’jest idealnie w porządku dla przeciętnych użytkowników systemu Windows, na którym można polegać, co jest szczególnie wygodne, biorąc pod uwagę, że jest wyposażony w wiele komputerów. Jeśli kiedykolwiek okaże się, że Microsoft jest skłonny dołączyć backdoor w głównej funkcji systemu Windows, to i tak mamy znacznie większe problemy niż wybór oprogramowania do szyfrowania dysku.

Cokolwiek wybierzesz, jeśli zaufanie zastrzeżonego systemu operacyjnego nie jest złośliwe’t dopasuj model zagrożenia, może to’czas na przejście na Linux.

Zaktualizowane w celu odzwierciedlenia wyjaśnienia komentarzy kolejnych wysyłanych przez Microsoft w sprawie jego definicji “tylne drzwi.” 4 czerwca 15:00 ET

Korekta: Ten post pierwotnie wspomniano, że dyski zaszyfrowane Luksa są domyślnie podatne na ten sam atak co bitlocker bez dyfuzora słonia, ale to jest’już prawda. Luks zmienił swoje wartości domyślne na początku 2013 roku, aby były bezpieczne przed tym atakiem. 6 czerwca 14:20 ET

Zdjęcie: Thomas Trutschel/Photothek/Getty

Czekać! Zanim zaczniesz swój dzień, zadaj sobie pytanie: jak prawdopodobne jest, że historia, którą właśnie przeczytałeś’to zrobiłem? Zastanów się, jak wyglądałby świat mediów bez przechwytywania. Kto pociągałoby elity partii do odpowiedzialności za wartości, które ogłoszą? Ile tajnych wojen, poronień sprawiedliwości i dystopijnych technologii pozostanie ukrytych, gdyby nasi reporterzy byli’t na rytmie? Raportowanie, które robimy, jest niezbędny dla demokracji, ale nie jest to łatwe, tanie lub opłacalne. Intercept to niezależne non -profit informacyjne. Don’T mieć reklamy, więc polegamy na naszych członkach – 35 000 i liczymy – aby pomóc nam utrzymać potężne do rozliczenia. Połączenie jest proste i nie’T nie trzeba dużo kosztować: możesz zostać członkiem podtrzymującym za zaledwie 3 USD lub 5 USD miesięcznie. To’Wszystko, czego potrzeba, aby wspierać dziennikarstwo, na którym polegasz. Zostań członkiem