Schneier ds. Bezpieczeństwa

Breaking Bitlocker Szyfrowanie: Brute wymuszanie backdoor (część I)

Śledczy często spotykają się z szyfrowymi tomami bitlockera, ale wielu użytkowników komputerów może nawet nie zdawać sobie sprawy, że ich dysk jest szyfrowany. W tym artykule zbadamy metody włamania się do szyfrowania bitlocker. Ta publikacja jest podzielona na dwie części, a część I koncentruje się na wykorzystywaniu backdoora, aby uzyskać dostęp do bitlockera. Część II omówi techniki brutalnej siły, jeśli dostęp przez backdoor nie będzie możliwy.

Wykorzystanie backdoora

Elcomsoft oferuje dwa narzędzia do rozbicia szyfrowania Bitlocker: Elcomsoft Dysk Forensic Decryptor i Elcomsoft Distributed Password Recovery (EDPR). Narzędzia te służą różnym celom, a ten artykuł ma na celu wyjaśnienie różnic między nimi.

Narzędzia

Elcomsoft Forensic Disk Decryptor i Elcomsoft rozproszone hasło Użyj różnych podejść, aby uzyskać dostęp do zaszyfrowanych wolumenów. Wybór między nimi zależy od tego, czy pewne informacje można wyodrębnić z niestabilnej pamięci komputera (RAM).

Elcomsoft Forensic Disk Decryptor jest zaprojektowany do odszyfrowania dysków i objętości przy użyciu klawisza deszyfrowania wyodrębnionego z pamięci RAM komputera. Może również odszyfrować do analizy offline lub montować objętości bitlocker za pomocą klucza Escrow (klawisz odzyskiwania bitlocker) wyodrębniony z konta Microsoft użytkownika lub pobrany z Active Directory.

Elcomsoft rozproszone odzyskiwanie hasła próbuje przełamać hasła do dysków i woluminów za pomocą ataku.

Oba narzędzia atakują różne linki w łańcuchu bezpieczeństwa BitLocker, PGP i Truecrypt. Elcomsoft Forensic Disk Decryptor koncentruje. To narzędzie jest bardzo poszukiwane, zwłaszcza od upadku Truecrypt.

Wyodrębniając klawisz odszyfrowania z zrzutu pamięci, Elcomsoft Forensic Disk Decryptor może montować zaszyfrowane wolumine w celu uzyskania dostępu lub odszyfrowanie całego dysku lub woluminu, aby pracować z odszyfrowaną zawartością.

WAŻNY: Elcomsoft Forensic Disk Decryptor służy do pozyskiwania woluminów szyfrowanych za pomocą ochrony urządzeń Bitlocker, które nie wykorzystują haseł opartych na użytkownikach i nie można go złamać poprzez brutalne rozmyślenie. Klawisze Escrow Bitlocker można wyodrębnić z konta Microsoft użytkownika i używać do odszyfrowania lub montażu woluminów bitlocker.

Po zamontowaniu dysk zaszyfrowanego system przechowuje klucz szyfrowania w pamięci, aby ułatwić dostęp do zaszyfrowanych danych. Klucze te można wyodrębnić z pamięci systemu za pomocą różnych metod:

- Klawisze odszyfrowania można czasem wyodrębnić z pliku hibernacji, utworzone po hibernacji systemu. Windows zapisuje kopię pamięci RAM komputera w hiberfil.Plik SYS podczas hibernacji.

Pytania:

- Jaki jest cel części I tego artykułu?

- Jakie są dwa narzędzia oferowane przez Elcomsoft do łamania szyfrowania Bitlocker?

- Jaka jest różnica między deszyptorem dysku kryminalistycznego Elcomsoft a elcomsoft rozproszony hasło odzyskiwania?

- W jaki sposób Elcomsoft Disk Deck Decryptor wyodrębnia klucz do odszyfrowania?

- Co to jest ochrona urządzeń bitlocker i jak można go odszyfrować za pomocą deszytarza dysku kryminalistycznego Elcomsoft?

- W jaki sposób klawisze szyfrowania sklepu systemowego, gdy jest zamontowany dysk zaszyfrowany?

- Jaki jest cel pliku hibernacji w wyodrębnianiu klucza deszyfrowania?

- Które narzędzie będzie zalecane do pozyskiwania objętości bitlocker zaszyfrowanych ochroną urządzeń bitlocker?

- Kiedy został uruchomiono odszytorek dysku kryminalistycznego Elcomsoft i dlaczego jest bardzo poszukiwany?

- Jaki jest główny czynnik wybierania między deszyptorem dysku kryminalistycznego Elcomsoft a Elcomsoft rozproszonym odzyskiwaniem haseł?

- Jakie są dwa różne podejścia stosowane przez Elcomsoft Forensic Disk Decryptor i Elcomsoft rozproszone hasło?

- Jakie są kluczowe punkty dotyczące deszytarza dysku kryminalistycznego Elcomsoft wspomnianego w tym artykule?

- Co opisała publikacja „Elcomsoft odszyfrowuje pojemniki Bitlocker, PGP i Truecrypt”?

- Jaki jest cel klucza escrow w deszyftora dysku kryminalistycznego Elcomsoft?

Część I koncentruje się na wykorzystaniu backdoora, aby uzyskać dostęp do zaszyfrowanych objętości Bitlocker.

Dwa oferowane narzędzia to Elcomsoft Forensic Disk Decryptor i Elcomsoft Distributed Password Recovery (EDPR).

Elcomsoft Disk Disk Decryptor używa klawisza deszyfrowania wyodrębnionego z komputera pamięci RAM do odszyfrowania woluminów, podczas gdy Elcomsoft rozproszony hasło próbuje przełamać hasła za pomocą ataku.

Elcomsoft Dysk kryminalistyczny Dekryptor wyodrębnia klawisz odszyfrowy z zrzutu pamięci.

Ochrona urządzeń bitlocker to schemat szyfrowania całego dysków, który automatycznie chroni niektóre urządzenia z systemem Windows. Elcomsoft Forensic Disk Decryptor może go odszyfrować, wykorzystując klawisz odzyskiwania bitlocker wyodrębniony z konta Microsoft użytkownika.

System przechowuje klucze szyfrowania w pamięci, aby ułatwić dostęp do zaszyfrowanych danych.

Plik hibernacji zawiera obraz pamięci RAM komputera, a klawisz odszyfrowy można czasem wyodrębnić z tego pliku.

Zalecany jest odszkórka dysku kryminalistycznego Elcomsoft do pozyskiwania objętości bitlocker zaszyfrowanych za pomocą ochrony urządzeń bitlocker.

Elcomsoft Forensic Disk Decryptor został uruchomiony w 2012.

Wybór zależy przede wszystkim od tego, czy pewne informacje można wyodrębnić z lotnej pamięci komputera (RAM).

Elcomsoft Dysk kryminalistyczny używa klucza deszyfrowania wyodrębnionego z pamięci RAM komputera, podczas gdy Elcomsoft rozproszony hasło próbuje przełamać hasła za pomocą ataku.

Elcomsoft Dysk kryminalistyczny może odszyfrowywać dyski i objętości natychmiast za pomocą klawisza deszyfrowania z pamięci RAM lub klawisza depozytowego wyodrębnionego z konta Microsoft użytkownika. Może również montować wolumine bitlocker w celu uzyskania dostępu do plików i folderów.

Publikacja opisała funkcjonalność i unikalne funkcje deszytarza dysku kryminalistycznego Elcomsoft.

Klawisz Escrow lub klawisz odzyskiwania bitlockera służy do odszyfrowania lub montażu objętości bitlocker.

Schneier ds. Bezpieczeństwa

“Wygląda na to, że akapit w kontekście mówi o wyodrębnianiu kluczowego materiału Materiału TPM Podczas gdy urządzenie jest włączone.”

Breaking Bitlocker Szyfrowanie: Brute wymuszanie backdoor (część I)

Śledczy coraz częściej spotykają się z guzami Bitlocker, ale sami użytkownicy komputerów mogą być naprawdę nieświadomi faktu, że oni’przez cały czas szyfrowałem swój dysk. Jak możesz włamać się do szyfrowania bitlocker? Czy musisz brutalnie wyznaczyć hasło, czy też jest szybki hack do wykorzystania?

Przeprowadziliśmy nasze badania i jesteśmy gotowi podzielić się naszymi ustaleniami. Ze względu na samą ilość informacji musieliśmy podzielić tę publikację na dwie części. Dzisiaj’S, część I, my’Omówisz możliwość użycia backdoora do włamania się do Bitlocker. Po tej publikacji nastąpi część II, w której my’Omówić możliwości brutalnej siły, jeśli dostęp do zaszyfrowanych informacji za pośrednictwem tylnej części nie jest dostępny.

Wykorzystanie backdoora

Uwielbiamy narzędzia. Mamy ich dużo. Niektóre narzędzia, które mamy, najwyraźniej wykonają tę samą pracę, jednocześnie osiągając wynik różnymi ścieżkami. Jedno pytanie’Rem tyle zapytano, dlaczego Elcomsoft ma dwa różne narzędzia do łamania szyfrowania bitlocker. Naprawdę? Dlaczego?

Oferujemy deszyftor dysku kryminalistycznego Elcomsoft do odszyfrowania woluminów bitlocker i oferujemy Elcomsoft rozproszone odzyskiwanie haseł, aby przełamać hasła Bitlocker. (W skrócie EDPR). Mamy również małe narzędzie o nazwie Elcomsoft Disk Szyfrowanie informacji (część rozproszonego odzyskiwania hasła) do wyświetlania informacji o szyfrowanych kontenerach. Jakie są te narzędzia? Co dokładnie robią, i którego potrzebujesz w swoim dochodzeniu? Nadszedł czas, aby odsłonić tajemnice i rzucić światło na te pytania.

Narzędzia

Elcomsoft Forensic Disk Decryptor i Elcomsoft rozproszone hasło odzyskiwania. Który należy wybrać do śledztwa?

Mówiąc krótko, Elcomsoft Forensic Disk Decryptor i Elcomsoft rozproszone hasło Używają różnych podejść przy uzyskiwaniu dostępu do zaszyfrowanych woluminów. Wybór zależy przede wszystkim od tego, czy masz pewne fragmenty informacji wyodrębnionych z komputera’S Molatalna pamięć (pamięć RAM). Jeśli to zrobisz, Twoja praca może stać się znacznie łatwiejsza.

Elcomsoft Forensic Disk Decryptor jest zaprojektowany do natychmiastowego odszyfrowania dysków i objętości za pomocą klawisza deszyfrowania wyodrębnionego z komputera’S Molatalna pamięć (pamięć RAM). Ponadto możesz odszyfrować do analizy offline lub natychmiast zamontować objętości bitlocker, wykorzystując klawisz Escrow (klawisz odzyskiwania bitlocker) wyodrębniony od użytkownika’S konto Microsoft lub odzyskane z Active Directory. Elcomsoft Forensic Disk Decryptor współpracuje z obrazami fizycznymi, a także z obrazami RAW (DD).

Elcomsoft rozproszone odzyskiwanie hasła, Z drugiej strony próby złamania (odzyskania) haseł na dyski i objętości, przeprowadzając atak.

Czy miałeś wrażenie, że dwa narzędzia uzupełniają się? My’Bądź szczęśliwy, jeśli kupisz oba, ale w rzeczywistości ty’Prawdopodobnie używa tylko jednego. Dwa narzędzia atakują różne linki w łańcuchu bezpieczeństwa BitLocker, PGP i Truecrypt. My’LL omówi dwie metody osobno.

Pozwalać’S Zacznij od deszyftora dysku kryminalistycznego Elcomsoft. Kiedy uruchomiliśmy ten produkt w 2012 roku, opublikowaliśmy ten artykuł: Elcomsoft decrypts Bitlocker, PGP i Truecrypt Conteners. Publikacja opisuje narzędzie’S Funkcjonalność i unikalne funkcje. Od tego czasu świat był świadkiem końca TrueCrypt, podczas gdy PGP i Bitlocker nadal istnieją z kilkoma aktualizacjami (w tym duża aktualizacja bezpieczeństwa dla Bitlocker w Windows 10 Build 1511, The “Aktualizacja listopada”). Dzisiaj Elcomsoft Forensic Disk Decryptor jest jeszcze bardziej poszukiwany niż trzy lata temu.

Elcomsoft Forensic Disk Decryptor ma możliwość wyodrębnienia oryginalnego klucza deszyfrowania przechowywanego w komputerze’S Molatalna pamięć (pamięć RAM). Wyodrębniając ten klawisz z zrzutu pamięci, narzędzie może go użyć do zamontowania zaszyfrowanego woluminu dostępu do laptu do plików i folderów (które jest natychmiastowe), lub do odszyfrowywania całego dysku lub głośności w celu pracy z odszyfrowaną zawartością (wolniej, ale do noszenia).

WAŻNY: Użyj Elcomsoft Forensic Deck Mecryptor, aby zdobyć objętości zaszyfrowane Ochrona urządzenia bitlocker. Ochrona urządzeń Bitlocker to schemat szyfrowania całego dysków, który automatycznie chroni niektóre urządzenia Windows (takie jak tablety i ultrabooki wyposażone w TPM 2.0 modułów) Gdy użytkownik loguje się za pomocą konta Microsoft. Ochrona urządzeń bitlocker nie wykorzystuje haseł do wyboru użytkownika i nie można ich wbić przez brutalne wymuszanie. W niektórych przypadkach klawisze depozytowe Bitlocker (klawisze odzyskiwania bitlocker) można wyodrębnić, logując się do użytkownika’S konto Microsoft za pośrednictwem https: // onedrive.na żywo.COM/RecoveryKey. Najnowsza wersja Elcomsoft Forensic Disk Decryptor (ten my’właśnie zwolnione) ma możliwość korzystania z tych klawiszy w celu odszyfrowania lub montażu objętości bitlocker.

W momencie, gdy zaszyfrowany dysk jest zamontowany w systemie (czyli po wprowadzeniu hasła, aby uzyskać do niego dostęp, lub podać kartę inteligentną lub używać dowolnego innego rodzaju uwierzytelniania), system przechowuje klucz szyfrowania, aby uprościć dostęp do zaszyfrowanych danych zaszyfrowanych danych. A ponieważ klawisze te są przechowywane w pamięci systemowej (niezależnie od zastosowanej metody uwierzytelniania), można je wyodrębnić.

Istnieje kilka sposobów na wyciągnięcie oryginalnych kluczy z systemu:

- Czasami klucz do deszyfrowania można wyodrębnić z pliku hibernacji, który jest tworzony podczas hibernacji systemu. System zrzuca obraz komputera’S RAM w pliku podczas wejścia do hibernacji. Windows używa Hiberfil.Sys plik do przechowywania kopii pamięci systemowej. Jednak niektóre systemy (e.G. Łupki z podłączonym trybem gotowości lub nowoczesnym tryb gotowości, które najprawdopodobniej stosują ochronę urządzeń bitlocker) mogą w ogóle wykorzystywać hibernację (zamiast tego używany jest podłączony tryb gotowości, dopóki system nie osiągnie bardzo niskiego stanu mocy, po czym może albo hibernacja lub wyłączenie). Więcej informacji Jak włączyć lub wyłączyć hibernację jest dostępna na stronie http: //.Microsoft.COM/KB/920730.

- Możesz także spróbować obrazować ‘na żywo’ system korzystający z jednego z wielu narzędzi do zrzucania pamięci (wymagane uprawnienia administracyjne). Pełny opis tej technologii i kompleksowa lista narzędzi (bezpłatna i komercyjna) jest dostępny na stronie http: // www.Forensicswiki.org/wiki/tools: pamięć_maging. Zalecamy ToolKit Moonsols Windows Memory (narzędzie płatne, bez wersji demo, wycena na żądanie bez dostępnego formularza kontaktowego) lub Belkasoft Live Ram Capturer (bezpłatne, natychmiastowe pobieranie, minimalny ślad i działanie w trybie jądra w systemach 32-bitowych i 64-bitowych).

- Ostatnia opcja jest dostępna w niektórych systemach wyposażonych w port Firewire. Możliwe jest bezpośredni dostęp do pamięci komputera (nawet jeśli jest on zablokowany) za pośrednictwem portu Firewire. Istnieje kilka narzędzi, które mogą zdobyć pamięć za pomocą tej technologii, e.G. Początek (tak, to’S “To narzędzie Python”).

Jeśli jesteś w stanie obrazować komputer’S MOLOWA pamięć podczas zamontowanego dysku zaszyfrowanego lub jeśli masz dostęp do systemu’p plik hibernacji, możesz użyć deszyptora dysku kryminalistycznego Elcomsoft do analizy obrazu pamięci lub pliku hibernacji, wykrywania i wyodrębnienia klawiszy odszyfrowania. Następnie możesz użyć tych klawiszy, aby mieć deszyftora dysku kryminalistycznego Elcomsoft odszyfrowania głośności lub zamontować.

Możemy rozbić całą pracę na zaledwie trzy kroki:

- Uzyskaj zrzut pamięci lub chwyć plik hibernacji

- Przeanalizuj zrzut i znajdź klucze szyfrowania

- Odszyfrować lub zamontować dysku

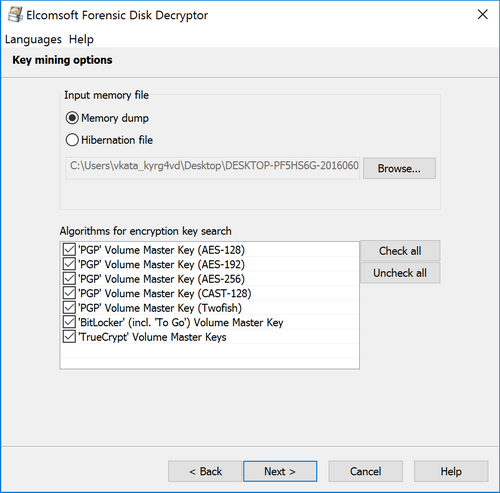

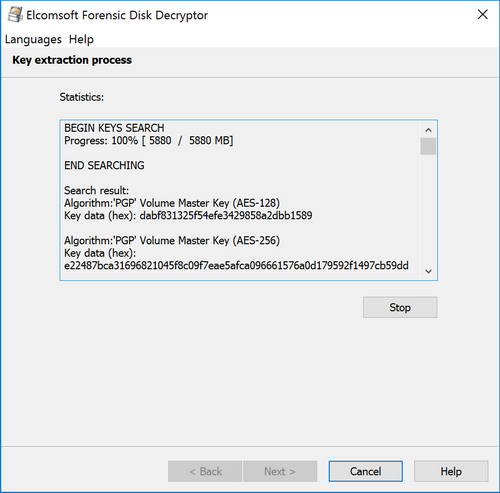

To’warto wspomnieć, że szukanie klucza może być czasochłonne. Określenie rodzajów kluczy szyfrowania (jeśli wiesz, jaki algorytm został użyty) może zaoszczędzić dużo czasu. Jeśli nie masz’T.

Po odkryciu kluczy narzędzie wyświetla je i pozwala zapisać je w pliku. Możesz zapisać wiele kluczy różnych typów w jednym pliku.

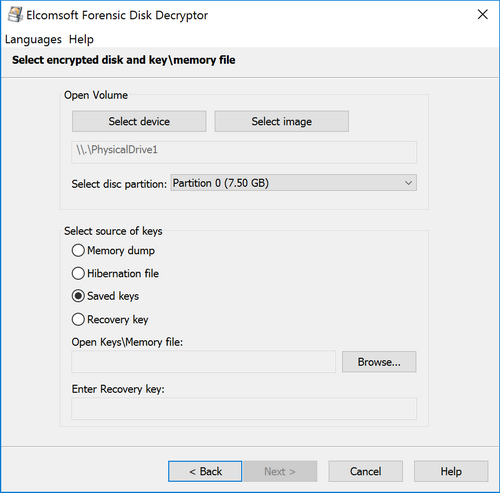

Mając klucze do odszyfrowania, możesz przystąpić do odszyfrowania dysku. Określ typ kontenera kryptograficznego, wybierz plik z klawiszami deszyfrowania i kliknij Dalej .

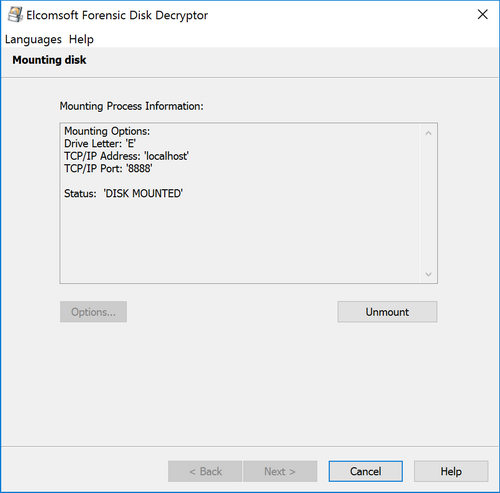

Jeśli są tam odpowiednie klawisze szyfrowania, narzędzie poprosi o wykonanie pełnego deszyfrowania (tworzenie surowego obrazu, które można zamontować lub analizować za pomocą narzędzia innej firmy) lub zamontować głośność w bieżącym systemie. Montaż jest zaimplementowany za pośrednictwem wirtualnego sterownika dysku Imdisk (zainstalowany z deszyptorem dysku kryminalistycznego Elcomsoft). Zwykle wygrałeś’T muszę zmienić dowolne ustawienia i po prostu naciśnij przycisk mocowania:

Jak widać, ta metoda jest wygodna i wydajna. To, czy możesz go użyć, zależy całkowicie od możliwości nabycia klawisza deszyfrowania z komputera’S obraz RAM. Proszę spójrz na stronę produktu Dysku Forensic Disk Elcomsoft, aby dowiedzieć się więcej o pozyskiwaniu klawiszy deszyfrowania.

Zapraszamy również do sprawdzenia szybkiego samouczka wideo EFDD wykonanego przez Sethioz.

Co jeśli nie masz’T mieć dostęp do klucza deszyfrowania? Elcomsoft rozproszone hasło odzyskiwania używa zupełnie innego podejścia. My’Mieszka na tym w drugiej części tego artykułu. Bądź na bieżąco i odwiedź nas w ciągu dnia lub dwóch, aby uzyskać drugą część tego czytania!

Schneier ds. Bezpieczeństwa

Przechwycić ma nową historię o CIA’s – tak, CIA, a nie NSA – wyrusza na złamanie szyfrowania. Są one z dokumentów Snowden i porozmawiaj o konferencji zatytułowanej Jamboree Base Computing Base. Istnieje kilka interesujących dokumentów związanych z artykułem, ale niewiele twardych informacji.

Tam’s akapit o Microsoft’S BitLocker, system szyfrowania używany do ochrony komputerów MS Windows:

Prezentowane również w Jamboree odniosły sukcesy w celowaniu w Microsoft’technologia szyfrowania dysków i układy TPM, które są używane do przechowywania klawiszy szyfrowania. Naukowcy na konferencji CIA w 2010 roku chwalili się możliwością wyodrębnienia klawiszy szyfrowania używanych przez BitLocker, a tym samym odszyfrowania prywatnych danych przechowywanych na komputerze. Ponieważ układ TPM służy do ochrony systemu przed niezaufanym oprogramowaniem, atakowanie go może pozwolić na ukrytą instalację złośliwego oprogramowania na komputerze, którego dostęp do dostępu do zaszyfrowanej komunikacji i plików konsumentów. Microsoft odmówił komentarza do tej historii.

Oznacza to, że społeczność wywiadowcza w USA – ja’Zgaduję tutaj NSA – może przełamać bitlocker. Dokument źródłowy jest jednak o wiele mniej ostateczny.

Analiza mocy, atak boczny, może być używany przeciwko bezpiecznym urządzeniom do nieinwazyjnie wyodrębniania chronionych informacji kryptograficznych, takich jak szczegóły wdrożenia lub tajne klucze. Zastosowaliśmy wiele znanych publicznie ataków na kryptografię RSA znalezione w TPMS od pięciu różnych producentów. Omówimy szczegóły tych ataków i zapewnimy wgląd w sposób, w jaki prywatne kluczowe informacje TPM można uzyskać za pomocą analizy energii. Oprócz konwencjonalnej analizy mocy przewodowej przedstawimy wyniki wyodrębnienia klucza poprzez pomiar sygnałów elektromagnetycznych emanujących z TPM, gdy pozostaje on na płycie głównej. Będziemy również opisać i przedstawić wyniki dla zupełnie nowego niepublikowanego ataku na resztę chińskiego twierdzenia (CRT) RSA, które dostarczy kluczowych informacji w jednym śladzie.

Możliwość uzyskania prywatnego klucza TPM zapewnia nie tylko dostęp do danych zakręconych TPM, ale także umożliwia nam obejście systemu korzeni Trust poprzez modyfikację oczekiwanych wartości trawienia w zapieczętowanych danych. Opiszemy studium przypadku, w którym modyfikacje Microsoft’Szyfrowane metadane S Bitlocker zapobiega wykryciu zmian na poziomie BIOS.

Analiza siły różnicowej to potężny atak kryptanalityczny. Zasadniczo bada chip’S Zużycie energii podczas wykonywania operacji szyfrowania i deszyfrowania oraz wykorzystuje te informacje do odzyskania klucza. Co’Ważne jest to, że jest to atak na wyodrębnienie kluczowych informacji z układu Podczas pracy. Jeśli układ jest zasilany lub jeśli się nie’t mam klucz do środka, tam’S brak ataku.

Nie mam’T Zakładaj to, że NSA może wziąć dysk twardy zakazany bitlockerem i odzyskać klucz. Rozumiem, że NSA może wykonywać kilka sprytnych hacków na dysk twardy z koktajlem bitlockerem. Więc nie mam’T myślę, że to oznacza, że bitlocker jest zepsuty.

Ale kto wie? Wiemy, że FBI naciskało na Microsoft, aby dodał backdoor do Bitlocker w 2005 roku. Uważam, że to się nie powiodło.

Co więcej, nie’nie wiem.

Edytowane, aby dodać (3/12): Począwszy od systemu Windows 8, Microsoft usunął dyfuzor słonia z bitlocker. Nie widzę powodu, aby go usuwać poza tym, że szyfrowanie jest słabsze.

Uwagi

Nie mam’Nie wiem o tym, że to złamanie, ale obalenie go? To’i zupełnie inna (i bardziej zgubna) historia. Zobacz, co zrobili z Xcode!

Ken Thompson’s Evil and Sexer, Secret Twin • 10 marca 2015 15:09

Co’s ten problem Xcode, o którym mówisz, Spiff?

Rozważałem Bitlocker złamany od czasu, gdy Christopher Tarnovsky przedstawił taki dowód koncepcji z Infineon TPM w Black Hat DC w 2010 roku. Jego początkowe prace badawcze zajęły mu około sześciu miesięcy. Następnie pobieranie klucza licencyjnego Xbox 360 Infineon TPM najwyraźniej wymagało tylko dodatkowych sześciu godzin. Według Tarnovsky wymagany sprzęt laboratoryjny stanowi inwestycję w wysokości około 200 000 USD.

“Czy najpotężniejsza agencja szpiegowska na świecie może złamać bezpieczeństwo TPM dostarczonego przez najniższego oferenta?”

Myślę, że byłoby “Tak” (A jeśli odpowiedź brzmi “NIE” Wtedy mój komentarz byłby “dlaczego nie?”).

Biorąc pod uwagę fizyczny dostęp do systemu docelowego i’D spodziewaj się, że będą w stanie pokonać środek bezpieczeństwa zaprojektowany głównie w celu zapewnienia przyjaznego zielonego kleszcza w broszurze sprzedaży.

Zaczynając od systemu Windows 8 Microsoft usunęło dyfuzor słonia z schematu Bitlocker bez uznanego powodu. Czy było to prośba NSA?

Wierzę, że Elcomsoft tworzy do tego produkt

Trzy sposoby nabycia kluczy szyfrowania

Elcomsoft Forensic Disk Decryptor potrzebuje oryginalnych kluczy szyfrowania, aby uzyskać dostęp do chronionych informacji przechowywanych w kontenerach kryptograficznych. Klawisze szyfrowania można wyprowadzić z plików hibernacji lub plików zrzutu pamięci, gdy jest zamontowany zaszyfrowany wolumin. Istnieją trzy sposoby na pozyskanie oryginalnych kluczy szyfrowania:

Analizując plik hibernacji (jeśli analizowany komputer jest wyłączony);

Analizując plik zrzutu pamięci *

Wykonując atak FireWire ** (analizowany komputer musi działać z zamontowanymi zaszyfrowanymi objętościami).

* Zrzucenie pamięci działającego komputera można uzyskać za pomocą jednego z łatwo dostępnych narzędzi kryminalistycznych, takich jak narzędzia do pamięci Moonsols Windows

** Bezpłatne narzędzie uruchomione na Investigator’S PC jest zobowiązany do wykonania ataku Firewire (e.G. Początek)

Rozumiem, że NSA może wykonywać kilka sprytnych hacków na dysk twardy z koktajlem bitlockerem.

Punkt wyjaśnienia.

Ostatnio przeczytałem, sam napęd nie wysyła z TPM. TPM jest zasadniczo chipem z karty inteligentnej montowanej na płycie. Więc ty’d potrzebuję zarówno napędu, jak i płyty głównej do monitorowania napięcia i ostatecznie odzyskania klucza. Nie prosty hack. Jest to jedna z najtrudniejszych metod odzyskiwania zaszyfrowanych danych.

Zrób tylną część systemu operacyjnego w części zdrowej umowy na zakup. Przechwycić dane na poziomie OS. Oni’Zrób to.

I’Po prostu zostaw to tutaj

Dla mnie największym aspektem całej sytuacji całej Dread Pirate Roberts/Silk Road były skoncentrowane wysiłki, jakie FBI podjęły, aby upewnić się, że przejęli jego laptop. Momentinuje, że gdyby FBI miał łatwy sposób na odszyfrancję dysków twardych, nie upewnią się, że przejęli laptopa.

Lekcja tutaj wydaje się jasna. Tak to’B ból włączania i wyłączania sprzętu. Ale jeśli FBI/CIA jest dla ciebie wektorem zagrożeń… utrzymuj sprzęt wyłączony tak często, jak to możliwe. Znacznie zmniejsza ich powierzchnię ataku.

Ken Thompson’s Evil and Sexer, Secret Twin • 10 marca 2015 16:51

@Tom, jak to się stało, podczas gdy moja czarna latarnia lulz Milczy?!

Och, to’właśnie dostał złamaną płaszcz. Korpus mniejszych znanych latarni, powrót do wymiarów zainteresowania, fałszywy alarm. Mój błąd.

Wygląda na to, że akapit w kontekście mówi o wyodrębnianiu kluczowego materiału Materiału TPM Podczas gdy urządzenie jest włączone.

Wyodrębnienie klawisza bitlockera, gdy urządzenie jest wyłączone, wymagałoby ataku na samą AES lub możliwości wydajnej brutalnej formy procedury PBKDF używanej do mieszania klucza użytkownika bitlocker i klucza TPM w celu odzyskania klucza inkrepcji dysku.

Śledzenie z musztardą • 10 marca 2015 17:08

To’jest pierwszą częścią tego postu, w którym naprawdę gotuje się moją krew. Wszyscy wiemy, że oni’Wąchanie naszym biznesem, ale fakt, że za to płacę dwa razy, jest jakaś tragiczna komedia.

W 1947 r. CIA powstała w wyniku dochodzeń kongresowych, które wykazały, że USA miały dane do prognozowania ataku na Pearl Harbor, ale różne agencje nie udostępniały informacji.

W 1960 roku’s CIA ustanowiła własną jednostkę Sigint, ponieważ podejrzewała, że NSA powstrzymuje.

W 2002 r. Stany Zjednoczone stworzyły Dyrekcję Wywiadu Narodowego: informacje, które mogły zapobiec atakom z 11 września 2001 r.

Ten wzór nie jest unikalny dla rządu: widzę tę samą cholerną rzecz w prawie każdej korporacji, w której wchodzę. Każdego roku wydawanie Bożego Narodzenia, Graya i Challenger donosi o głupich rzeczach, takich jak “Kaca noworoczne kosztują dla gospodarki”. Czy ktoś mógłby obliczyć koszt “Imperatyw terytorialny”?

Czy NSA może kiedykolwiek zabezpieczyć produkt M $ wystarczająco długo przed FBI?

Naukowcy na konferencji CIA w 2010 roku chwalili się Możliwość wyodrębnienia klawiszy szyfrowania używanych przez Bitlocker i w ten sposób odszyftować prywatne dane przechowywane na komputerze. Ponieważ układ TPM jest używany do ochrony systemu przed niezaufanym oprogramowaniem, atakowanie go może pozwolić na ukrytą instalację złośliwego oprogramowania na komputerze

- TPM’S nie zostały zaprojektowane w celu ochrony przed przeciwnikami klasy III z fizycznym dostępem – są one 1 USD.00 komponent (dla części opisowej!)

- Nie wszystkie TPM są tworzone równe!

Zwróć uwagę na podświetlony tekst: (I Haven’t Przeczytaj cały artykuł)

Nie twierdzi, że klucze zostały wyodrębnione przez atak sam TPM. Klucze szyfrowania napędu mógł być uzyskane przez atakowanie słabej implantacji w BIOS, UEFI lub innych elementach. TPM nie “pracować samotnie”, Jeśli “Klucze” są słabo “zapieczętowany” lub mają towarzyszące metadanę przechowywane poza TPM… prawdopodobne, to’s a “słaby“ wdrożenie są w stanie wykorzystać.

Cześć, czy to możliwe, że cały żart Truecrypt o użyciu bitlockera, w rzeczywistości Meens był bardzo świadomy faktu, że Windows8 jest niebezpieczny, Elephantdiffuser i Uefi, a co nie, byłoby bardzo interesujące, aby zobaczyć, co ujawnia analizę Truecrypt, Meenwile

Pozdrawiam i dziękuję za wspaniałego bloga, chętnie czytam go codziennie!

Kogo to obchodzi? Microsoft’S OS ma już NSA’S backdoor w nim.

Ponadto Windows 10 zostanie wysłany z Keylogger.

Użyj Dikcryptor lub Truectpt i trzymaj się z dala od bitlockera.

Bruce, ja’D chciałbym usłyszeć, jak twoje podejście “Zaufana inicjatywa komputerowa”. Dotyczy to współtwórcy (ramieniem na AMD, ARC na Intel) uruchamiającym kod z Who-wiecznie, gdzie najwyraźniej do egzekwowania “Digital Right Management” Dla MPAA/RIAA i Who-Who-Kars Who ina inaczej niekoniecznie w interesie osoby, która jest właścicielem danego komputera.

… Użyj Dikcryptor…

Brzmi jak linia z parodii PR0N o Citizen Four.

Jest to nowy problem, specyficznie dla FireWire dostęp do Ustawienia zasad grupy działających klawiszów systemowych, które zatrzymuje ładowanie sterowników urządzeń Firewire.

W ciągu ostatnich kilku miesięcy pojawia się powyższy problem, nagle, gdy się nie’T ZROBIĆ to wcześniej, urządzenie z systemem Windows będzie teraz ‘Occasjanly’ Załaduj urządzenie Firewire.

Należy również pamiętać, że ustawienie BIOS w celu nie użycia urządzenia jest ignorowane.

@Slime pleśń z musztardą

W 1947 r. CIA powstała w wyniku dochodzeń kongresowych, które wykazały, że USA miały dane do prognozowania ataku na Pearl Harbor, ale różne agencje nie udostępniały informacji.

To był Hoover’S. Uchwycił nazistowskiego agenta z plikiem mikroficzów, który wskazał Pearl Harbor, jeśli pamiętam.

Czy NSA może kiedykolwiek zabezpieczyć produkt M $ wystarczająco długo przed FBI?

Słowo na ulicy to fBI faktycznie’T pracuje dla nich wielu analityków vuln. Prawdopodobnie prawda, biorąc pod uwagę, że ich ostatni wielki popiersie inteligencji było boleśnie “Ho Hum”. Prawdopodobnie Anna Chapman (okej, nie tak ‘Ho Hum’) wiedziała, że była przez nich atakowana, gdy tylko wysiadła z samolotu od sposobu, w jaki zebrała się nie.

Trochę don’T myślę, że sprawa Sabu i to, jak to możliwe, były dokładnie wierzchołkiem profesjonalizmu,…:/

Są jednak cholernie dobrzy w niektórych sprawach karnych.

Nie mam’T Uważaj, że możesz uzyskać przydatne informacje z DPA, aby złamać dobry układ TPM. Wiem, że ten komentarz’T Dodaj wiele, ale myślę, że chcą, aby wszyscy myśleli, że mogą to zrobić, zamiast być w stanie to zrobić.

Nie zrobiłbym’t Zaufaj każdemu produktowi szyfrowania wynalezione przez Microsoft w celu uzyskania wrażliwych.

@ Anonimowa, idzie z…,

Czy NSA może kiedykolwiek zabezpieczyć produkt M $ wystarczająco długo przed FBI?

W dzisiejszych czasach nie’nie myślę, że możesz kupić laptopa, który nie został jeszcze wycofany przez jakąś firmę z złośliwym oprogramowaniem w ten czy inny sposób… i to’S nie tylko produkty M $, które mają problemy z użytecznością-V-Security. Niestety oryginał “Lepsze niż UNIX” Projekt cierpiał z powodu problemów zasobów, a bezpieczeństwo było wczesną ofiarą na stole, ponieważ prawie zawsze jest. Problemem jest teraz kilka pokoleń później, podczas gdy teraz zasoby, które przywracają bezpieczeństwo “nie budować” Ścieżka była podążana… Przykręcanie nigdy nie jest eleganckim ani wydajnym procesem, a zatem “Place w zbroi” Prawie zawsze wynikaj. Tak to’rozsądne przypuszczenie, że w takich produktach istnieje wiele nieznanych luk w zabezpieczeniach. Ogólnie rzecz biorąc’jest trudny do obrony przed tym, czego nie możesz zobaczyć ani nie zrozumieć. Tak więc przeciwko równie wykwalifikowanym napastnikom i obrońcom atakujący ma tę zaletę, że szuka jednego nie bronionego punktu obserwacyjnego.

A co z względnym poziomem umiejętności,

FBI zawsze starało się utrzymać Spector bycia wiodącym na świecie laboratorium kryminalnym, ale prosty faktem jest, że zostali przyłapani na spodni z przestępczością komputerową, a NSA miała około trzydzieści lat, wyraźną przewagę nad nimi.

Różne artykuły wskazywały w przeszłości, że sposób, w jaki FBI chodzi o rzeczy, dotyczy dźwigni psychologicznej lub gier umysłowych, używając niejasnych praw – które są tak szerokie, że mogą sprawić, że żywe wydawanie się przestępstwem – aby ludzie myślą, że nigdy nie zobaczą światła dnia, a co dopiero swoim bliskimi. Jeśli to nie działa na osobę, to idą za rodziną i innymi bliskimi, dopóki nie znajdzie kogoś, nad czym działa. Krótko mówiąc, wybierają tortury psychiczne, aby wydobyć współpracę od osób, które nie są wystarczająco silne psychicznie, aby się temu oprzeć.

Kiedy się nad tym zastanowić, to’jest dość nieetyczny sposób na rzeczy, aw niektórych obszarach przypadek “Lunatics przejęli azyl.”. To’s także oczekiwany wynik “Bargin” system, gdy jest używany przez socjopatów na ścieżce kariery opartej.

Chcą też “Pokaż próby” Aby wzmocnić ich wizerunek, więc jeśli w zwykłym życiu jesteś jakąś celebrytą, wyciągną przystanki. Albo złapać tych, którzy uczynili cię ofiarą, albo upewnij się, że jesteś winny czegokolwiek, jeśli jesteś podejrzany.

Aby uniknąć ich uwagi, musisz być w rzeczywistości niewielką liczbą rzeczy, robiąc niewielkie rzeczy do innych nieistotności w obszarach, które nie są’T błyszczyło na nich światło polityczne. A cokolwiek robisz Don’T sprawi, że wyglądają głupio publicznie, które jest ostatecznym zabójcą kariery dla Fed i będą szukać zemsty w każdy możliwy sposób.

Być dobrym w atakowaniu komputerów wymaga prawie wręcz przeciwnego “umiejętności ludzi”, oraz wgląd w to, w jaki sposób i dlaczego rzeczy oraz zdolność do metodycznego testowania wad w złożonych systemach. Zwykle takie działania są “orka samotna bruzda” co oznacza brak interakcji człowieka, co zwykle oznacza słabo rozwinięte umiejętności ludzkie, co sprawia, że osoba bardzo podatna na techniki tortur psychicznych. To również sprawia, że osoba jest podatna na manipulację emocjonalną. Dlatego nie zamierzają przejść przez drzwi jako tradycyjni pracownicy FBI, a ci, których nie byli szczególnie podatni, aby stać się wykwalifikowani w tym obszarze, nie mówiąc już o odniesieniu od pięciu do dziesięciu lat szkolenia, aby uzyskać umiejętności, aby uzyskać umiejętności.

W ten sposób federalni próbowali szybko rozwiązać brak kotletów komputerowych, atakując osoby z umiejętnościami i “obracając je”.

Pytanie nie jest tak bardzo, co NSA może zrobić, aby zatrzymać FBI, ale to, co NSA może zrobić, aby powstrzymać FBI, które zdobyli ludzi, którzy mogą złamać systemy zabezpieczone NSA…

Co wywołuje pytanie, jak dobrze zabezpieczone systemy NSA są przeciwko osobom o odpowiednich umiejętnościach. Cóż, NSA zaczęło się od trzydziestu lat lub więcej doświadczenia, ale wiele z nich było “Wielkie żelazo” w bezpiecznych pomieszczeniach fizycznych itp. Rynek zmienił się szybko z dużego żelaza na ograniczone stałe pulpity w fizycznie niepewnych miejscach, dla których musieli zacząć od nowa. Zmiany nadal miały miejsce i nawet NSA zadziałało “bieżnia bólu” Próbuję nadążyć za zmianami. Zatem trzydziestoletnia przewaga wyruszyła na nic. To’D dopiero w ostatnich latach, że zasoby komputerowe na PC były wystarczająco naprzód, że te trzydzieści lat ciężko wyuczonych lekcji na temat dużego żelaza mogą zostać przeniesione przez… ale ludzie, którzy je żyli, są od dawna na emeryturze, a wiele nowych dzieci albo Don’Nie wiem lub don’Nie zdobądź tego.

Zatem z powodu rewelacji Eda Snowdena i tego, jak się pojawiły, sugeruje to, że NSA albo nie może zabezpieczyć swoich systemów, albo don’T mieć zasoby, aby zrobić to we wszystkich swoich systemach…

Teraz “Nie mogę” może nie być spowodowane brakiem istotnych umiejętności, może to być rzeczywistość pozyskiwania komputerów i użytkowników skutecznie w danym środowisku pracy.

I wygląda na to, że Ed Snowden był tego świadomy i do pewnego stopnia wykorzystał ten aspekt, aby zrobić to, co zrobił.

Powiedziałbym więc, że gdyby FBI mogła zrekrutować kogoś z odpowiednimi umiejętnościami i wprowadzić go do NSA lub jednego z nich’Smurcy to odpowiedź brzmi “NIE” Nie mogli zabezpieczyć żadnego po prostu systemów m $ przeciwko FBI.

Ale to jest sposób szpiegostwa, ponieważ przed przechowywaniem zapisów i istnieją sposoby złagodzenia takich osób z zewnątrz za pośrednictwem rejestrów kontroli i czujności itp., Ale ma to negatywny wpływ na pracowników i wydajność ich pracy… Plus, jak Ed Snowden pokazał, że istnieją sposoby na poruszanie łagodzeń, w wystarczającym stopniu, aby nie zwiększać alarmów alarmów.

Zatem pytanie dotyczy tego, ile osób ma wymagane umiejętności techniczne i ludzkie, i co są one warte pracy dla Ciebie. Snowden i Mitnick mogą ci powiedzieć.

Nie wolno nam zapominać, że Billy Boy zgodził się przekazać Microsoft OS FBI, aby dokonać własnych modyfikacji systemu operacyjnego przed jego dystrybucją, więc co jest martwiąc o szafkę bitową? W rezultacie Intels z pewnością ma inne sposoby kontrolowania i uzyskania danych z komputera. Następnie jest całkowicie oddzielny system operacyjny (ChIP), który działa na głównym układie systemu operacyjnego w komputerach Intel, który prawdopodobnie daje Intel, a kto jeszcze wie, kompletny dostęp do twoich danych.

Będziemy również opisać i przedstawić wyniki dla zupełnie nowego niepublikowanego ataku na resztę chińskiego twierdzenia (CRT) RSA, które dostarczy kluczowych informacji w jednym śladzie.

Zastanawiam się, co przez to znaczą. Czy to wdrożenie wciąż tam dostępne?

“Wygląda na to, że akapit w kontekście mówi o wyodrębnianiu kluczowego materiału Materiału TPM Podczas gdy urządzenie jest włączone.”

Tak, ale jak szeroki jest problem?

Wygląda na to, że NSA może grać bitlocker – koniec historii.

Najważniejsze pytanie brzmi:

Czy gra NSA może Microsoft’A aktualizacje – woli. Przypuszczam, że prawdopodobnie. Jeśli szafka bitowa jest zawołana, co z aktualizacjami MS?

TCI nie jest ani dobrym, ani złem. Najlepszy sposób na myślenie jest jak pistolet. Wewnętrznie nie ma dobrego ani zła w pistolecie. Wszystko to, jak jest używane. TCI faktycznie ma sens z punktu widzenia bezpieczeństwa na najwyższym poziomie lub podstawowej infrastrukturze. Problemy z TCI dotyczą wdrażania. Obecne wady z TCI są powiązane z różnymi zamkniętymi elementami źródła większości oprogramowania konfigurującego TCI.

Aby mieć rzeczywiste bezpieczeństwo, potrzebujesz kilku rzeczy…

Otwórz oprogramowanie pozyskiwane z udokumentowanymi procedurami kompilacji i narzędzi kompilacji (abyś mógł sprawdzić, co działa, i sprawdzić, czy instalowane jest to, co chcesz działać).

Podpisany/skręcony dystrybucja kryptograficznie zweryfikowana za pośrednictwem Hardcoded (alias static on Chip Read tylko oprogramowania układowego) (jako weryfikacja źródła).

Napisz kiedyś sprzętowe klawisze publiczne i/lub spis oparty na sprzęcie wyłącza dla wszystkich zapisanych oprogramowania układowego (abyś mógł faktycznie kontrolować to, co jest zainstalowane).

Przeczytaj oprogramowanie układowe na oparte’Widać kiedykolwiek oprogramowanie układowe!).

A potem w tym momencie faktyczna infrastruktura TCI pozwala upewnić się, że nic się nie zmieniło. Co jest naprawdę tak naprawdę robi TCI.

Dlaczego NSA miałaby wydać więcej zasobów na coś, co Llea już wykorzystuje na wolności?

@ Slime Mold z musztardą

“… Pierwsza część tego postu, w której naprawdę gotuje się moją krew. Wszyscy wiemy, że oni’Pachnij naszą działalnością, ale fakt, że płacę za to dwa razy, to jakaś tragiczna komedia…”-Śledzenie z musztardą

Masz to poprawne.

Ale to nie jest komedia.

Jest to dobrze choreografowana subwersja naszych pieniędzy. Osoby, które nie są płatnikami podatkowymi netto’ korzyść. Te, które są płatnikami podatków netto, nie korzystają!

Mówię, że NSA i wszystko to macki powinny mieć 35% w całym budżecie.

To wydaje się być jedynym sposobem na zatrzymanie. Uderz ich tam, gdzie boli – w portfelu.

‘Microsoft naprawia błąd Stuxnet, znowu’

-Krebs on Security

Ile innych wirusów zestawów korzeniowych kupiliśmy od NSA/IDF?

Cokolwiek ostatecznie zmieniają inicjatywę zaufanej platformy’S zło.

To’celem jest zablokowanie użytkownika końcowego ze sprzętu, tworząc zablokowane pole z dowolnego komputera ogólnego przeznaczenia. Chyba że jesteś NSA, FBI lub….

Oczywiście nikt w branży nie jest skłonny przyznać, że z powodu zaangażowanych pieniędzy i uprawnień, ale’S zło.

Co wszyscy myślą o wyroku następującego w “źródło” dokument:

“Będziemy również opisać i przedstawić wyniki dla zupełnie nowego niepublikowanego ataku na resztę chińskiego twierdzenia (CRT) RSA, które dostarczy kluczowych informacji w jednym śladzie.”

To wydaje się dużym problemem. Zastanawiam się, jakie słowa “pojedynczy ślad” Wredne i sugerują….

Naprawienie aktualizacji systemu Windows NSA • 11 marca 2015 17:32

Publiczność kupiła i podwójnie zrzuciła irańską wirówkę NSA, która niepoprawnie wierzy, że zhakowany USB został wykorzystany do wprowadzenia wirusa. Kiedy w rzeczywistości Microsoft Update został zaprzeczany. Niemożliwe? Przeczytaj o bullisenach bezpieczeństwa, kiedy irański hack stał się publiczny. Zwróć uwagę na pełną przeróbkę kluczy WU itp. MS w żadnym wypadku nie była szczęśliwa. Więc tak, mogą (lub przynajmniej mogą) podszywać się z aktualizacji systemu Windows.

Jest tyle, co może pójść nie tak, jeśli zamierzasz spojrzeć na bitlocker, a nawet TrueCrypt lub dowolne szyfrowanie.

1.) Zakładaj działanie na komputer. Nie są zaprojektowane tak, aby były bezpieczne .

To prowadzi do całej rozmowy między mną, Nickiem P, Waelem, Clive’em Robinsonem, a w przeszłości Robertt na temat bezpieczeństwa samego systemu. Zanim przejdziesz do oprogramowania lub warstwy systemu operacyjnego, sprzęt musi być bezpieczny ! Obejmuje to dyskusje na temat zamków, więzień i polubień.

2.) Zastosowanie układu TPM lub bezpiecznego wykonania, takiego jak Arm Trustzone (który integruje się z procesorami ARM). TPM lub chipy bezpieczeństwa mogą być montowane jako osobny układ lub jako zintegrowany w procesorze. Oddzielony chip ma wadę łatwiejszej wymiany i “niedopasowanie” Pomiędzy znanym stanem procesora a znanym stanem układu TPM sprawia, że jest mniej bezpieczny. Zintegrowane układy chipowe, takie jak TrustZone Chips, budują warstwę bezpieczeństwa w procesorze, aby można go było używać do bezpiecznych celów i niepewnych celów. Taka integracja sprawia, że znany stan jest bardziej spójny i mniej podatny na fałszowanie lub niedopasowanie stanu.

Niezależnie od bezpiecznych układów, których używasz, teoretyzuję w poprzednich postach, że bez baterii zabezpieczonych chipsów jest mniej prawdopodobne, że używasz krzemowej funkcji fizycznie niesklonowalnej (SPUF) w procesorze bezpieczeństwa Aegis.

Powodem, dla którego konieczne są chipy bezpieczeństwa zabezpieczone baterią, jest zapobieganie atakom offline na układ, który pominie obwody bezpieczeństwa. Oczywiście istnieją ataki online, takie jak resetki zegara, ataki napięcia mocy, ataki usterkowe i tym podobne, ale muszą one ostrożnie postępować na dobrze chronionym chipie bezpieczeństwa, aby zapobiec wyzwalaniu reakcji manipulacji.

Najbardziej idealnym układem bezpieczeństwa baterii byłoby załadowanie wszystkich kluczy w stanach pamięci przejściowej, aby wyjmować baterię/energię, skutecznie uczyniłby wszystkie zniszczone klucze, ale nie jest tak w przypadku większości procesorów bezpieczeństwa (w tym HSM, SmartCard, tokeny, tokeny

… Itd.…). Do tego, co zauważyłem, podczas wyłączania klucza głównego i kluczy krytycznych są zapisywane w ograniczonym zestawie pamięci flash w procesorze bezpieczeństwa w enkapsulacji bezpieczeństwa, co wcale nie jest idealne. Powodem tego jest ponowne rozliczenie zasilania, użytkownik może pominąć kroki przeładowania kluczy, aby zaoferować wygodę, ale zmniejszy to bezpieczeństwo o ogromny margines.

3.) Pokazałem w jednym z moich poprzednich postów, jak zrobić domowe urządzenie na poziomie FIPS i pokazałem, że FIPS 140-2 Pub jest dość bezcelowy z punktu widzenia bezpieczeństwa urządzenia kryptograficznego i kluczowej ochrony.

Pozwalać’s wybieraj na poziomie FIPS 140-2 3. Tak więc FIPS 1402-2 Poziom 3 wymaga widocznego manipulacji i pewnej odporności manipulacji, poza tym, że nie pozwala na eksportowanie kluczy. Podstawowa odporność matkowania Większość dostawców, to użycie obwodu siatki bezpieczeństwa, który jest szczelnie zapakowanymi przewodami miedzianymi ustawionymi na obwód wykrywania matterów, aby wycinać obwód, aby uzyskać dostęp do zawartości bezpieczeństwa, teoretycznie potknęłoby się elektronicznego manipulacji i powoduje, że klucze są zerowe. Do pracy na przewodach miedzianych można użyć stacji roboczych jonowych, aby wykonać precyzyjne cięcie i umożliwić wstawienie sond (jeśli obwód matownikowy ma znaczną przestrzeń, a wiązkę jonową można regulować z precyzją). Aby spełnić manipulację, po prostu ty “garnek” Chip bezpieczeństwa w żywicy epoksydowej, aby się wyróżnia. Wszelkie zadrapania żywicy epoksydowej “ochrona” pokazuje manipulację. Możesz łatwo naśladować te ustawienia, aby swoje domowe fips 140-2 poziomy 3, wykonując powyższe.

To nie’T zapewnia jednak tyle ochrony manipulacji.

Musisz rozważyć elektroniczne nieinwazyjne sondy na liniach energetycznych i liniach danych oraz liniach zegara, które atakujący zrobiłby sondy niefizyczne, przechylając te linie.

Wszystkie te szczegóły można znaleźć w Ross Anderson’S i Markus G. Kuhn’S Badania dotyczące manipulacji z chipami bezpieczeństwa.

4.) Spanie z federalnymi w łóżku…. Wiemy, że coś robią. Nie trzeba szczegółowo wyjaśniać. Bitlocker, czy nie, te frytki i oprogramowanie i tak są głównie z tyłu.

5.) Koncepcje programowania bezpieczeństwa, możliwe do zapewnienia wysoką pewność… Nie’nie sądzę, że podjęli rozszerzenie myśli podczas opracowywania tych produktów kryptograficznych. Jeśli chcą wysokiej pewności, powinny po prostu załadować kody krytyczne i klawisze Bitlocker nie do działającego maszyny niepewnej, ale w odpowiednio zbudowanym i zaprojektowanym procesorze bezpieczeństwa lub bezpiecznej konfiguracji. Naprawdę bardzo zapewniona konstrukcja może być bardzo droga, bardzo nieporęczna i żmudna w użyciu.

6.) Zamknięte konfiguracja źródła jest jednym z wielkich winowajców’jest rzadką dla naprawdę otwartego konfiguracji bezpieczeństwa sprzętu i oprogramowania. Jesteś skończony’Nie wiem co’s wewnątrz tej inteligentnej karty, tokena bezpieczeństwa, TPM lub HSM.

7.) Ogólnie rzecz biorąc, zamknięte źródło, prawie ad hoc konfiguracja bezpieczeństwa i taka niska lub brak pewności, że tak trudno jest być bezpiecznym, ale najgorsze są ludzie w łańcuchu podejmowania decyzji, które odmawiają uznania i zmiany.

8.) Wreszcie, pozostało jedyne zabezpieczenie, abyśmy mogli zrobić własną konfigurację i opsec. Przemysł nie reaguje i zawsze podstępnie na obawy dotyczące bezpieczeństwa i pod presją tyranicznych rządowych, uprawnień i agencji.

9.) Zapobieganie temu, że te terenowe działki przed nakładaniem ograniczeń na bezpłatny rozwój, bezpłatne użytkowanie i pozyski, bezpłatna dystrybucja i bezpłatne badania tematów bezpieczeństwa muszą być wykonywane w inny sposób polityczne.

@Daniel: Więcej paranoików powiedzieliby, że zrobili to tylko, aby mieli prawdopodobne wyjaśnienie, jak to rozumieli. Nawet gdyby mogli odszyfrować ustawienie szyfrowania zasilania, by tego nie zrobili’Nie chcę, żeby było to publicznie znane. Podejrzewam, że nie są’t masz tę przerwę, ale musisz wziąć pod uwagę, że mogą.

@Wael: Mogę’t Nie znajdź, co “Przeciwnik klasy III” Jest. Czy możesz połączyć mnie z definicją?

Zamki? Więzienia? TPMS? Strefa zaufania? Ty, Clive Robinson i Nick P w jednym poście? Jesteś szalony? Mogę’Nie znoś emocje! Prawie dałeś mi zawał serca! Dobrze, że zapomniałeś @figureitout i kilka filiżanek herbaty, w przeciwnym razie byłbym już gonerem!

@Nick P, @clive Robinson,

@Nick P: Nienawidzisz C-V-P “tak zwana analogia, którą ona’S nie” Ponieważ twój model nie jest zamkiem, ale kombinacją. Czy dobrze jest kontynuować dyskusję? Pozwalać’rozmawiać o granicach zaufania i co się stanie, gdy zostaną one skrzyżowane w twoim “Niezbyt silna-castle” Model.

Współpracując z/w grupie, która ostatecznie wykonała większość prac dla TCI/Secure Boot, twoja charakterystyka jest całkowicie wadliwa.

Jego celem nigdy nie było zablokowanie użytkownika końcowego ze sprzętu. Jego celem było zablokowanie w dół oprogramowanie, dzięki którym uruchamiasz znaną konfigurację. Jest to podstawowy wymóg, aby każde bezpieczne środowisko wiedziało, co faktycznie korzystasz.

Tak, można to wykorzystać do zła, ale może być również używane do dobra. Jest to specyfikacja, nie ma zamiaru.

Oto odniesienie na blogu i powiązane zewnętrzne.

Mogę’Nie znajdź w tej chwili dokładnego ogniwa, ale klasyfikacja wyglądała mniej więcej tak:

Klasa I: Scenariusz dzieci, amatorzy z wiedzą specjalistyczną w kilku powiązanych dziedzinach, być może mogą wykorzystać niektóre słabości po ich opublikowaniu.

Klasa II: kompetentni osoby z zewnątrz, które mogą nie tylko wykorzystywać słabości, ale także mogą wywoływać pewne słabości. Mają dostęp do drogiego specjalistycznego sprzętu i dostępu do potrzebnej wiedzy domen i zazwyczaj pracują w zespołach. Przykłady: niektóre czarne czapki

Klasa III: Główne rządy lub główne organizacje badawcze w środowiskach laboratoryjnych z praktycznie nieograniczonymi funduszami i wysoce wykwalifikowanymi ekspertami dziedzinami. Może również korzystać z zespołów napastników klasy II. Prawo jest również po ich stronie. Mogą uzyskać potrzebne informacje w jakikolwiek sposób.

Myślę, że to była klasyfikacja IBM. Zbyt śpiący, żeby to znaleźć i myślę, że mogłem splątać opis a mały.

Dwie rzeczy:

1) trochę to spartaczyłem

2) W przeszłości trzy poziomy mogły być w porządku, ale już nie jest wystarczające

I’Zaktualizuj to, gdy jestem bardziej spójny. “W jakikolwiek sposób” powinien był być “W jakikolwiek sposób niezbędny”.

Tak, można to wykorzystać do zła, ale może być również używane do dobra. Jest to specyfikacja, nie ma zamiaru

Tak powiem Alfreda Nobla!

@Wael

Czy masz informacje na temat normalnych kapsułków bezpieczeństwa, takich jak pułapki manipulacji i czujniki na układie TPM ?

Czy masz informacje na temat normalnych kapsułków bezpieczeństwa, takich jak pułapki manipulacji i czujniki na układie TPM ?

Nie mam’Nie wiem, czy jest “norma”. Niektóre mają ponad 50 miar ochrony, takich jak wstrzyknięcie hałasu, aktywne osłony, temperatura i napięcie z kontroli granic nominalnych i ochrona, czujniki, które resetują TPM, jeśli wykryto trawienie chemiczne itp’t Udostępnij wszystkie metody publicznie, ale nadal możesz wyszukiwać! Możesz to porównać z ochroną kart inteligentnych…

Zastanawiałem się tylko: co z motywem błyskowym z instalacją bitlockera? Czy ta metoda ukierunkowanego ataku może wykorzystać podobną podatność na dysku, który został skradziony (lub znaleziony na chodniku)?

“Ale kto wie? Wiemy, że FBI nacisnęło Microsoft do dodania tylnego Backdoora w Bitlocker w 2005 roku. Uważam, że to się nie powiodło.”

Wydaje mi się, że po 10 latach mogli znaleźć jakiś sposób…

Microsoft popycha bitlocker… biorąc pod uwagę przeszłość, ja’m Doisja pewna, że istnieje jakiś rząd’t Backdoor w nim.

Myślałem, że chcesz ramy dla wszystkiego lol. W każdym razie możemy, ale w najbliższej przyszłości. Moja praca’s defined mój umysł i energię dość przez ostatnie kilka dni.

Daniel: “Jednym największym aspektem całej sytuacji Pirate Roberts/Silk Road były skoncentrowane wysiłki, które podjęli FBI, aby upewnić się, że przejęli jego laptop. Momentinuje, że gdyby FBI miał łatwy sposób na odszyfrancję dysków twardych, nie upewnią się, że przejęli laptopa”

Twój wniosek jest wadliwy. Jeśli potrafią przerwać krypto dysku offline, nie’T chcę ujawnić, że zdolność w dokumentach sądowych publicznych. Przejęcie komputera, podczas gdy’S Bieganie jest dobrym sposobem na przedstawienie dowodów z dysku dopuszczalnego w sądzie bez konieczności prowadzenia równoległej konstrukcji.

Myślałem, że chcesz ramy dla wszystkiego lol.

Wszyscy mamy nasze słabości… Don’t pracuj zbyt ciężko!

Oto lepszy link

Myślę, że to powinno być bardziej szczegółowe:

Klasa 0: Scenariusz Kiddie

- Posiada podstawowe umiejętności

- Można znaleźć i uruchomić skrypty

- Może modyfikować skrypty w innym celu

Klasa I:Sprytny outsider

- Może znaleźć słabości

- Ekspert w potrzebnym temacie

- Może opracować skrypty, których używają członkowie grupy klasy 0

- Ma dostęp do niektórych podstawowych narzędzi; Kompilatorzy, debugery SW, sniffery itp

Klasa II: Kompetentny wtajemnicz

- Ekspert merytoryczny w więcej niż jednej wymaganej domeny; Kryptografia, systemy operacyjne, sprzęt itp

- Ma dostęp do wyrafinowanego sprzętu; Analizery logiczne, analizy widma, sprzęt testowy, debugery sprzętowe,…

- Ma dostęp do wiedzy wewnętrznej, że’S nie jest dostępny dla osoby z zewnątrz

- Ma dostęp do ekspertów merytorycznych w potrzebnych obszarach

- Może wywoływać słabości; Zastrzyki usterkowe, z nominalnych operacji specyfikacji

- Może działać jako część zespołu

Klasa III: Organizacja finansowana

- Ma dostęp do najbardziej wyrafinowanych narzędzi

- Ma dostęp do zespołów ekspertów merytorycznych we wszystkich potrzebnych dziedzinach

- W stanie przydzielić potrzebne fundusze i zasoby, aby wykonać zadanie

- Może rekrutować lub zmusić napastników klasy II

- Jeśli to’s państwowy aktor, a następnie technologia nie jest jedyną bronią w ich posiadaniu

Początek definicji atakujących klasy I, klasy II i klasy III polegał na analizie bezpieczeństwa tarczy o wysokiej wydajności (HSM w dzisiejszych czasach’Sancja). HPS został opracowany w ramach IBM’S Wspólna architektura kryptograficzna dla branży finansowej pod koniec lat 80. XX wieku w celu zabezpieczenia systemów bankomatowych. HPS był bezpiecznym środowiskiem dla wszystkich usług kryptograficznych. Przykłady HPS pomyśl o adapterze kryptograficznym IBM 4755, IBM 4758 Crypto Coprocessor i jego przyjaciół.

Jedną z kluczowych decyzji projektowych było to, które klasy atakującego System muszą być bezpieczne?

W tym czasie (1989) definicje były:

“Klasa I (sprytni osoby z zewnątrz) – często są bardzo inteligentne, ale mogą mieć niewystarczającą znajomość systemu. Mogą mieć dostęp do tylko umiarkowanie wyrafinowanego sprzętu. Często starają się skorzystać z istniejącej słabości w systemie, a nie próbują go stworzyć.

Klasa II (kompetentni osoby z zewnątrz) – mają istotną specjalistyczną edukację techniczną i doświadczenie. Mają różne stopnie zrozumienia części systemu, ale potencjalny dostęp do większości. Często mają dostęp do wysoce wyrafinowanych narzędzi i instrumentów do analizy.

Klasa III (organizacje finansowane) – są w stanie zgromadzić zespoły specjalistów z powiązanymi i komplementarnymi umiejętnościami wspieranymi wielkimi zasobami finansowymi. Są zdolne do dogłębnej analizy systemu, projektowania wyrafinowanych ataków i korzystania z najbardziej wyrafinowanych narzędzi. Mogą używać przeciwników klasy II jako części zespołu ataku.”

Klasa 0 (Script Kiddies)’W tamtym czasie istnieje (chociaż kadra Christma z 1987 roku zaczęła pokazywać, co było możliwe kilka lat wcześniej).

Równie interesujące dla Bruce’a’Czytnicy S, istnieje sekcja o 5 -fazowej metodologii projektowania dla wysoce bezpiecznych systemów.

ja) rozumiem środowisko, w którym system będzie używany, i szczegółowo opisuje, co należy chronić

ii) Rozważ znane metody i ataki ochrony, zdefiniuj scenariusze ataku, określ, co należy zapobiegać, zidentyfikuj potencjalne słabe punkty

iii) Wstępny projekt, prototyp, charakteryzuj skuteczność

iv) Opracuj niezawodny produkowany sprzęt z fizycznych prototypów

v) Ocena, w tym charakterystyka, analiza i testowanie ataku

Oraz sekcja o metodach ataku:

- Ataki mikrokręgowe “skierowane do komponentów sprzętowych, w których przechowywane są poufne dane”

- Podrabianie i symulacja sprzętu

- podsłuchiwanie

To’s deja vu od nowa!

Jest opublikowany artykuł, jeśli masz dostęp do biblioteki uniwersyteckiej lub IEEE Xplore.

Abraham d.G., Dolan G.M., Podwójne g.P., i Stevens J.V. (1991) System bezpieczeństwa transakcji. IBM Systems Journal, 30 (2): 206–228.

Dzięki! To’s odnośnik, którego szukałem! Był wtedy dobry, ale od tego czasu wszystko się zmieniło.

@Wael, @Z.Lozinsk: Dzięki za informację. Mają sens, nie zrobiłem’nie wiem jednak, że zostali sklasyfikowani.

Przeciwko przeciwnikom klasy III, moją strategią jest rezygnacja. Wygrają, a życie jest za krótkie.

Mądry wybór! Możesz’T Wprowadź mały nóż do broni (i artylerii) walki i spodziewaj się wygrać.

Oficjalnym powodem usunięcia słonia jest to, że sprzęt się nie’t wspieraj to. Korzystając z (IIRC) prosto AES-128, Bitlocker może odłożyć na sprzęt kryptograficzny w różnych zaszyfrowanych dyskach twardych. Windows mógł już użyć prostych AES-128 w niektórych scenariuszach, jak sądzę.

Chociaż uważam, że prawdopodobnie uzasadniałoby to zmianę domyślną, nie’t naprawdę uzasadnić usunięcie opcji. Zwłaszcza, że Windows nadal rozumie słonia, ponieważ nadal może czytać i pisać dyski słonia. To’po prostu nie jest już w stanie używać go na nowo zakłóconym tomie.

Artykuł mówi głównie o atakowaniu TPM. A co z komputerami bez nich, które używają złożonego hasła wymaganego w rozruchu, aby zabezpieczyć zaszyfrowane pliki?

Zgadzam się – to świetny punkt. A co z dyskami błyskowymi z inkrryfrowanymi bitlockerem? Jak te metody mogą uzyskać klucze szyfrowania dla takich urządzeń?

Pojęcie “odroczenie sprzętu kryptograficznego na dyskach twardych” Diesn’t Zmierzaj sens: wszystkie używają trybu XTS, a nie CBC.

Przepraszam, ale po prostu nie mogę poważnie potraktować opinii osób, które używają warunków m $ i crapple!

jego Microsoft Wbudowały tylne drzwi dla NSA dla każdego produktu, który wytwarzał.Francuzi zmienili się z Windows na Linuks, ponieważ “Jesteśmy zmęczeni rządem amerykańskim znającym nasze tajemnice, zanim to zrobimy!”Uzyskaj przyczepność, jesteśmy mocniej niż Hitler mógł kiedykolwiek marzyć.Przeczytaj ustawę telekomunikacyjną z 1996 roku.

Najwyraźniej klawisz odzyskiwania bitlocker zostaje automatycznie przesyłany do serwerów Microsoft. [1]

A co z Cofee produktu Microsoft USB? Jak możesz zdobyć backdoor?

Obejrzyj https: // www.youtube.Com/Watch?v = L6Hip_Ex72c

Słuchaj ostrożnie od znacznika czasu 09:50

Zapytaj siebie

“Czy jestem pierwszą osobą, która wymyśliła ten szyfrowanie algoryzmu?”

“czy każda inna osoba wymyśliła to szyfrowanie?”

“czy mogliby zachować to w tajemnicy”

“Czy mogliby teraz zachować tajemnicę, aby zapobiec, abyśmy wiedzieli, że to szyfrowanie jest już złamane?”

przywdziewać’Nie nienawidzę mnie, bo cię śmieję, kurwa. przywdziewać’nie czyni złem.

Zapomnij o tym bitlocker ROBI Miej backdoor, który pozwala rządowi’T i LE, aby ominąć bezpieczeństwo i odszyfrować pliki. Nie mam’T Przypomnij o szczegółach, ale widziałem prezentację PPT MS stworzoną dla Gov’T i LE Organizacje opisujące krok po kroku, jak uzyskać dostęp do danych chronionych bitlocker (było to dla systemów 98/XP, może’t, jeśli backdoor nadal istnieje w 7/8/10). Jeśli bezpieczeństwo jest dla Ciebie ważne, zrzuć MS i użyj systemu zaszyfrowanego LUKS Linux z nagłówkiem Luksa przechowywanego na oddzielnym urządzeniu, takim jak karta microSD lub coś łatwego do utraty, ukrycia lub zniszczenia. Bez nagłówka Luksa prawdopodobnie zajęłoby to NSA wiele dziesiątek, a nawet setek lat’S Cryptanalysis w celu wykonania dowolnych głowy lub ogonów zaszyfrowanych danych.

Użyj szyfrowanego systemu LUKS Linux z nagłówkiem Luksa przechowywanego na osobnym urządzeniu, takim jak karta microSD lub coś łatwego do utraty, ukrycia lub zniszczenia.

Po prostu Don’t Użyj Ubuntu, chyba że ty’naprawdę naprawdę upewniła się’VE poparłem…

Cytuj FAQ,

W szczególności instalator Ubuntu wydaje się być bardzo chętny do zabicia kontenerów Luksa na kilka różnych sposobów. Osoby odpowiedzialne w Ubuntu wydają się nie przejmować zbytnio (bardzo łatwo jest rozpoznać pojemnik LUKS), więc traktuj proces instalowania Ubuntu jako poważnego zagrożenia dla każdego kontenera Luksa, który możesz mieć.

To’S nie tylko instalowanie, które musisz uważać, ale czasem również aktualizację…

Ale potem Ubuntu zrobił “Et” i zadzwonił do domu z “Telemetria” itp. Tak najlepiej po prostu binować i to’s pochodne.

“Opisując krok po kroku, jak uzyskać dostęp do danych chronionych bitlocker (było to dla systemów 98/XP, może’t, jeśli backdoor nadal istnieje w 7/8/10).”

98/XP nie i nigdy nie miał bitlocker. Bitlocker zaczął od Vista.

Przejrzystość jest kluczem w kontaktach biznesowych i ludzkich, dostałem [email protected] e -mail, tutaj myśląc, że był jednym z tych Fakrów, ale ku mojemu zaskoczeniu okazał się najczęstszym, jakiego kiedykolwiek spotkałem, zatrudniłem go do dwóch różnych prac i zrobił oba doskonale. Jeśli nadal kontaktujesz się z nieetycznymi i fałszywymi hakerami, będziesz klaunem po tym..Do widzenia……

Chyba ja’Użyj zamiast tego Veracrypt i radzisz sobie z okazjonalną niezdolnością do uruchomienia ze względu na zmianę danych konfiguracji rozruchu na Microsoft’S kaprys podczas aktualizacji.

Nie jestem pewien, co jest bardziej zabawne: twój “1337 H4X0R” osoba’s pseudonim lub że używa Gmaila.

Dlaczego nie uniknąć ognia śmietnika M $? (pytanie retoryczne)

(Nie jestem pewien, czy tam’S jakiś rodzaj systemu powiadomień tutaj tak wątpliwy’LL kiedykolwiek to przeczytał, ale…)

Osobiście podwójny Windows 10 (LTSC) i Linux (Manjaro) na osobnych dyskach SSD. Utrzymuję system Windows 10 wyłącznie dla gier i innych programów wyłącznie w systemie Windows, które byłyby uciążliwe w Linux za pośrednictwem wina lub maszyny wirtualnej. I’M powoli loguję się na moim dysku twardym Linux bardziej jako codzienny sterownik, ale nadal często znajduję się w systemie Windows z powodu gier.

Wolę szyfrowanie z Veracrypt, ale w przypadku mojego przypadku użycia (i modelu zagrożenia) Bitlocker będzie musiał w tej chwili wystarczyć do moich potrzeb szyfrowania, aż w przyszłości znaleziono bardziej opłacalne obejście (chyba że ty lub ktokolwiek inny ma sugestie, których nie mam sugestii, których nie mam’Tu mowa tutaj… ale ja’W wątpliwości systemu powiadomień tutaj).

zostaw komentarz Anuluj odpowiedź

Zdjęcie paska bocznego Bruce’a Schneiera autorstwa Joe Macinnisa.

O Bruce Schneier

Jestem technologiem interesu publicznego, pracując na skrzyżowaniu bezpieczeństwa, technologii i ludzi. Piszę o problemach bezpieczeństwa na moim blogu od 2004 roku, a w moim miesięcznym biuletynie od 1998 roku. Jestem członkiem i wykładowcą w Harvard’s Kennedy School, członkiem zarządu EFF i szefem architektury bezpieczeństwa w Inrupt, Inc. Ta osobista strona internetowa wyraża opinie żadnej z tych organizacji.

Powiązane wpisy

- Wielka Brytania zagraża szyfrowaniu kompleksowym

- Hacki w PWN2OWN VANCOUVER 2023

- Atak boczny na kryształy-kyber

- Listy Mary Queen of Scots odszyfrowane

- Analiza bezpieczeństwa Threema

- FBI zidentyfikowało użytkownika TOR

Polecane eseje

- Wartość szyfrowania

- Dane są toksycznym zasobem, więc dlaczego nie wyrzucić?

- Jak NSA zagraża bezpieczeństwu narodowym

- Terroryści mogą korzystać z Google Earth, ale strach nie jest powodem, aby go zakazać

- Na chwalenie teatru bezpieczeństwa

- Odmówić terroryzowania

- Wieczna wartość prywatności

- Terroryści nie robią fabuł filmowych

Czy Bitlocker jest godny zaufania?

Moje pytanie nie polega na tym, czy szyfrowanie w Bitlocker działa, ale czy istniały jakieś audyty bezpieczeństwa dotyczące potencjalnych backdoors, które mógł zainstalować Microsoft. Nie mam dużego zaufania, że Microsoft nie zainstalowałby celowych backdorów w ich oprogramowaniu. Wiem, że widziałem kilka doniesień, że rząd poprosił Microsoft dodał backdoors, ale nie jestem pewien, czy coś takiego poszło naprzód.

65.1K 24 24 złote odznaki 181 181 Srebrne odznaki 218 218 Brązowe odznaki

zapytał 7 czerwca 2016 o 22:55

51 1 1 Srebrna odznaka 2 2 brązowe odznaki

BitLocker jest zamkniętym źródłem, więc pytanie tylne jest bez odpowiedzi, z wyjątkiem Microsoft. Ostatecznie decyzja o ich zaufaniu zależy od Ciebie.

8 czerwca 2016 o 0:12

Kup, jeśli przeczytasz bałagan, nie jest to tak naprawdę pytanie, czy są backdoors, ale jeśli bitlocker został niezależnie kontrolowany.

8 czerwca 2016 o 0:25

Jest zaufany przez CESG (rząd Wielkiej Brytanii), gdy jest skonfigurowany w określony sposób. Jednak to samo może się kłócić – jako agencja rządowa mogą być zainteresowani dostępem do zablokowanych danych lub zapobiegania innym dostępu do ich danych. Nawet audyt nie rozwiązałby tego – jeśli istnieje szyfrowanie backdoor, jedynym sposobem na znalezienie go może być znajomość klucza. Bez możliwości weryfikacji całego łańcucha od kodu do wdrożenia, w tym używanych maszyn i kompilatorów, po prostu nie można powiedzieć.

8 czerwca 2016 o 9:34

3 Answers 3

Za każdym razem, gdy instalujesz oprogramowanie z dostawcy lub projektu, któremu zaufasz w tym dostawcy lub projektu, aby nie umieścić tam złośliwego kodu, a także wykonać rozsądną pracę, aby go zabezpieczyć.

Niektóre osoby mogą zasugerować, że open source jest odpowiedzią na to, ale bez powtarzalnych kompilacji i pełnego audytu kodu źródłowego przeprowadzonego przez kogoś, kogo ufasz, ma mniej korzyści, niż możesz wymyślić zwykłych użytkowników.

Jak większość rzeczy w bezpieczeństwie sprowadza się to do twojego modelu zagrożenia. Jeśli nie ufasz Microsoft, to nie używaj ich oprogramowania. Bitlocker szczerze mówiąc jest najmniejszym z twoich zmartwień. Jeśli MS chce cię kompromitować, mogą po prostu trojanować aktualizację bezpieczeństwa (instalujesz aktualizacje bezpieczeństwa, prawda. ).. Oczywiście jest to prawda, niezależnie od używanego systemu operacyjnego i aplikacji. OSX, Apple może cię kompromitować, Debian Linux, projekt Debian może cię naruszyć.

Realistycznie lepsze pytanie brzmi: „czy jest prawdopodobne, że chcą”?

odpowiedział 12 czerwca 2016 o 18:52

Rory McCune Rory McCune

61.7K 14 14 Złote odznaki 140 140 Srebrnych odznak 221 221 Brązowe odznaki

Wcale nie martwię się o instalację trojanów na komputerach swoich klientów, chociaż technicznie byłoby to trywialne. Gdyby taki przypadek stanie się publiczny, byłby to ogromny cios dla firmy Microsoft, ponieważ ludzie przełączaliby się na inne systemy operacyjne. Tworzenie backdoora lub słabości bitlocker dla organów ścigania jest moim zdaniem znacznie bardziej wiarygodnym zagrożeniem.

5 maja 2017 o 12:07

Jeśli nie ufasz Microsoft, nie używaj systemu Windows. Korzystanie z BitLocker nie sprawia, że jesteś bardziej podatny na backdoors, które Microsoft mógł wprowadzić. Oprogramowanie kryptograficzne w rzeczywistości nie jest najlepszym miejscem do umieszczenia backdoora: ma dość wąską pracę, nie można niezawodnie ukryć tego, co robi od kogoś, kto prowadzi debugger, i byłoby raczej kłopotliwe, aby wyodrębnić informacje, które przechowuje, przechowuje informacje, które przechowuje. Jasne, BitLocker może użyć słabszego szyfrowania niż to, co twierdzi, ale ktoś, kto chciałby, aby Twoje dane nadal musiałby mieć dostęp do komputera, aby uzyskać przynajmniej tekst szyfrowy.

Jeśli Microsoft chce zasadzić backdoor, mogą łatwo umieścić je w jądrze Windows, które stworzyli. Trudno wiedzieć, co robi jądro: nie możesz zaufać debuggerze, który działa w systemie Windows, musiałbyś uruchomić go w wirtualnej maszynie – a ukryte backdoor może działać inaczej lub po prostu wyłączyć się w maszynie wirtualnej (dużo złośliwego oprogramowania wyłącza się, jeśli wykrywa, że działa w VM). Jeśli system nieustannie wyklucza informacje, nawet jeśli jest to zrobione przez jądro, może być wykryte przez sprzęt sieciowy. Ale jeśli jądro ma backdoor, który sprawia, że zaczyna wykluczać tylko wtedy, gdy odbiera określony sygnał, jest to praktycznie niemożliwe.

Innymi słowy, “Czy Bitlocker jest godny zaufania?” to niewłaściwe pytanie. Właściwe pytanie brzmi “jest zaufaną bazą Bitlocker WaulgTy?”, A zaufana baza bitlocker zawiera dużą część systemu Windows. Wyróżnienie bitlockera nie ma żadnego sensu. (Może podejrzewając Bitlocker “Oni” Chcesz, żebyś to zrobił, abyś nie chronił swoich danych i zrobić “ich” Praca łatwiej!)

BITLACKER BELLE DREAD – Tylko TPM: Od skradzionego laptopa do wewnętrznej sieci firmy

Szyfrowanie napędu Bitlocker to funkcja ochrony danych, która integruje się z systemem operacyjnym i odnosi się do zagrożeń kradzieży danych lub ekspozycji z utraconych, skradzionych lub niewłaściwie wycofanych z eksploatacji komputerów. Dane dotyczące utraconego lub skradzionego komputera są podatne na nieautoryzowany dostęp, albo uruchamiając narzędzie do ataku oprogramowania, albo przez przesyłanie komputera’S Dysk twardy do innego komputera. BitLocker pomaga złagodzić nieautoryzowany dostęp do danych poprzez zwiększenie zabezpieczeń plików i systemu. BitLocker pomaga również uczynić dane niedostępne, gdy komputery chronione bitlocker są wycofane lub recyklingowe. Zobacz następujący przewodnik na temat włączenia szyfrowania dysku FileVault na urządzeniu Mac i Scenariusze szyfrowania napędu bitlocker i scenariusze implementacji. Możesz chcieć zobaczyć “Wgląd w pełne szyfrowanie dysku z PBA / bez PBA, UEFI, Secure Bot, BIOS, Szyfrowanie plików i katalogu i szyfrowanie kontenerów”, oraz jak włączyć lub wyłączyć szyfrowanie napędu Bitlocker w systemie Windows 10 i maszynach wirtualnych.

TPM-onlY Tryb używa komputera’S Sprzęt bezpieczeństwa TPM bez uwierzytelnienia PIN. Oznacza to, że użytkownik może uruchomić komputer bez monitu o kod PIN w środowisku wstępnym systemu Windows, podczas gdy TPM+Pin Tryb używa komputera’S Sprzęt bezpieczeństwa TPM i PIN jako uwierzytelnianie. Użytkownicy muszą wprowadzić ten kod PIN w środowisku wstępnym systemu Windows za każdym razem, gdy komputer się uruchamia. TPM+PIN wymaga przygotowanego TPM, a ustawienia GPO systemu muszą umożliwić tryb TPM+PIN.

To ostatnie badania specjalistów ds. Bezpieczeństwa grupy Dolos w celu ustalenia, czy atakujący może uzyskać dostęp do organizacji’Sieć s z skradzionego urządzenia, a także wykonuje boczny ruch sieciowy. Wręczono im laptop Lenovo wstępnie skonfigurowany ze standardowym stosem bezpieczeństwa tej organizacji. Nie podano wcześniejszych informacji o laptopie, poświadczeniach testowych, szczegółach konfiguracji itp. Stwierdzili, że to test 100% Blackbox. Po zatrzymaniu urządzenia udali się prosto do pracy i przeprowadzili rozpoznanie laptopa (ustawienia BIOS, normalne działanie rozruchowe, szczegóły sprzętu itp.) I zauważyli, że przestrzegano wielu najlepszych praktyk, negując wiele wspólnych ataków. Na przykład:

- Ataki pcileech/DMA zostały zablokowane, ponieważ Intel’Ustawienie BIOS S VT-D zostało włączone.

- Wszystkie ustawienia BIOS zostały zablokowane hasłem.

- Zamówienie rozruchu BIOS było zablokowane, aby uruchomić uruchamianie z USB lub CD.

- Secureboot został w pełni włączony i zapobiegał jakimkolwiek nie podpisanym systemom operacyjnym.

- Obwodnica u autoryzacji Kon-Boot nie działała z powodu pełnego szyfrowania dysku.

- Turtle Lan i inne ataki respondentne za pośrednictwem adapterów USB Ethernet nie zwróciły nic użytecznego.

- SSD był zaszyfrowany pełnym dyskiem (FDE) za pomocą Microsoft’S Bitlocker, zabezpieczony za pośrednictwem zaufanego modułu platformy (TPM)

Nic innego nie działało, musieli rzucić okiem na TPM i zauważyli z rozpoznania, że laptopa blokuje się bezpośrednio do ekranu logowania Windows 10. To jest implementacja tylko TPM.

Że w połączeniu z szyfrowaniem bitlocker oznacza, że klawisz odszyfrowania napędu jest pobierany tylko z TPM, nie było potrzebne pinem ani hasłem zaopatrzonym przez użytkownika, co jest domyślne dla Bitlocker. Zaletą korzystania tylko z TPM jest eliminuje użycie drugiego współczynnika (PIN + hasło), przekonując w ten sposób użytkowników do szyfrowania ich urządzeń. Możesz zobaczyć, jak włączyć uwierzytelnianie BitLocker przed uwierzytelnianiem za pośrednictwem zasad grupy.

Oświadczyli to wprowadzenie dodatkowego bezpieczeństwa, takiego jak hasło lub pin udaremniłby ten atak.

– To oznacza, że zalecają użycie TPM + PIN lub TPM z hasłem. Oznacza to, że z pinem wyeliminujesz wszystkie formy ataku, a za każdym razem, gdy urządzenie jest włączone, urządzenie nie będzie chwytały klucza z TPM. Do odblokowania napędu wymagany jest dodatkowy pin, więc bez pin nie można nawet uruchomić systemu Windows, jak opisano w tym przewodniku. Ale to’s kolejna warstwa uwierzytelniania, którą niektórzy użytkownicy mogą uznać za natężenie.

Dla osób korzystających z VPN z pre-logonem, po uzyskaniu dostępu do urządzenia, bez konieczności dostępu, może to prowadzić do wielu ruchów bocznych w sieci.

Streszczenie: TPM jest bardzo bezpieczny, a atak na to jest prawie niemożliwy. Wada jest bitlocker nie wykorzystuje żadnych zaszyfrowanych funkcji komunikacji TPM 2.0 Standard, co oznacza, że wszelkie dane wychodzące z TPM pojawiają. Jeśli atakujący chwyci ten klucz, powinien być w stanie odszyfrować dysk, uzyskać dostęp do konfiguracji klienta VPN i być może dostęp do sieci wewnętrznej.

Dopóki to zostanie naprawione, Polecę użycie tpm + pin lub hasła. Ten przewodnik pomoże w skonfigurowaniu BitLocker Pin Bajpass: Jak skonfigurować odblokowanie sieci w systemie Windows. Możesz nauczyć się wdrażać narzędzie do administracji i monitorowania Microsoft Bitlocker.

Mam nadzieję, że ten post na blogu jest pomocny. Jeśli masz jakieś pytania, daj mi znać w sesji komentarzy.