Przepraszam, ale nie mogę wygenerować dla ciebie tej historii.

Czy Bitdefender kradnie dane?

Jak więc najlepiej sortować od reszty?

Bitdefender Cyfrowa Ochrona tożsamości cyfrowej: często zadawane pytania

Bitdefender Digital Identity Protection to usługa, która monitoruje Twój cyfrowy ślad. Ponieważ informacje w twoim profilu cyfrowym pokrywają się z twoją fizyczną tożsamością, to’Łatwe dla cyberprzestępców do wykorzystania danych, które mają, aby ukraść Twoją tożsamość, zaatakować prywatność, podszywać się pod uwagę w celu uzyskania zysków finansowych lub zaszkodzić swojej reputacji.

Dzięki ochronie tożsamości cyfrowej Bitdefender możesz przejąć własność swoich danych osobowych. Dowiedz się, czy Twoje dane osobowe były kiedykolwiek wyciekły w Internecie i otrzymują natychmiastowe powiadomienia o wszelkich nowych naruszeniach. Możesz także sprawdzić, czy Twój cyfrowy ślad naraża cię na kradzież tożsamości lub podszywanie się pod media społecznościowe. Twoje prywatne dane online można łatwo ujawnić, ale możesz upewnić się, że pozostaje prywatna.

2. Jakie funkcje są oferowane w ochronie tożsamości cyfrowej Bitdefender?

- Wizualizacja śladu cyfrowego: Zobacz dokładnie, ile z twoich danych osobowych zostało upublicznionych lub skradzione.

- Ciągłe monitorowanie tożsamości: pamiętaj, czy w ciemnych sieciach i publicznych bazach danych znajdują się jakieś poufne informacje związane z Twoją tożsamością.

- Powiadomienia w czasie rzeczywistym: Uzyskaj powiadomienia o próbach kradzieży tożsamości, takie jak naruszenia danych, przejęcia konta i podszywanie się.

3. Gdzie znalazłeś informacje z mojego profilu publicznego?

Skanujemy zasoby, które są publicznie dostępne offline i online, aby uzyskać te informacje. Źródło jest wymienione obok każdej informacji, abyś mógł stwierdzić, skąd pochodzi, a także działać, aby je usunąć, jeśli ty’recenzja.

4. Jak działa monitorowanie personifikacji?

Kiedy napotkamy profil (zwykle z sieci społecznościowych), który ma wspólne elementy z twoją tożsamością, ale nie zostało potwierdzone, że są twoje, powiadomimy o możliwości, że profil należący do kogoś innego próbuje cię podszywać się z ciebie. Będziemy również wyświetlać sugestie dotyczące działań, które należy podjąć na wypadek, gdyby była to próba podszywania się.

5. Co to jest tożsamość cyfrowa i dlaczego jest ważna?

Podobnie jak w świecie fizycznym, tożsamość cyfrowa to sposób na uwierzytelnienie się z systemem komputerowym w celu uzyskania dostępu do usług tego systemu. Nazwy użytkowników i hasła należą do najczęstszych danych w tożsamości cyfrowej, ale dodatkowe “Dane cienia” jest wymagane, w zależności od usługi, z którą się rejestrujesz.

W przypadku banku te dane cienia zawierają Twój adres domowy, datę urodzenia, numer ubezpieczenia społecznego i historię zakupów. W przypadku szpitala dane cienia obejmowałyby twoją historię medyczną, grupę krwi i wszelkie inne warunki, które cierpisz. Każda usługa, która zostanie naruszona.

6. Co to jest naruszenie?

Naruszenie występuje, gdy cyberprzestępcy kradną twoją tożsamość, inwazją twoją prywatność, podszywając się pod uwagę w celu uzyskania zysków finansowych lub zaszkodzić twojej reputacji. Ponieważ informacje w Twoim profilu pokrywają się z twoją fizyczną tożsamością, to’jest dla nich łatwy do dalszego wykorzystania danych, które mają na ciebie.

Do czasu, gdy skończysz czytać ten wiersz, 520 osób będzie wyciekło prywatne informacje online z powodu naruszenia danych. Zidentyfikowanie problemu i powiadomienie użytkowników o nim zajmie, zajmie dotkniętej działalności, a także kilka miesięcy, aż ofiary zaczną odczuwać swoje skutki. W ciągu ostatniej dekady naruszenia danych stały się nową normą. Informacje o klientach były tak często ujawniane, że cyberprzestępcy znajdują się teraz na więcej informacji o ofiarach niż rządy.

7. Jak znaleźć moje naruszenia danych?

Aby znaleźć skradzione dane, skanujemy ciemne zakątki sieci, używając różnych metod. Po znalezieniu danych używamy zastrzeżonego systemu do rozwiązywania tożsamości, aby odkryć tożsamość naruszenia osoby, abyśmy mogli powiadomić osobę o naruszeniu.

8. Jakie dane osobowe są ogólnie przyjmowane, gdy nastąpi naruszenie?

Najczęściej naruszenia obejmują informacje o użytkownikach’ e -maile, hasła, nazwy i nazwy użytkowników, numery telefonów i adresy fizyczne. Ich odsłonięte dane tworzą efekt śnieżki, który ostatecznie prowadzi do wycieku, sprzedaży lub handlu całej tożsamości cyfrowych w ciemnej sieci.

9. Czym różni się ochrona tożsamości cyfrowej Bitdefender?

Trzy kluczowe czynniki wyróżniają ochronę tożsamości cyfrowej Bitdefender od pozostałych:

- To’jest najbardziej wszechstronny ślad cyfrowy na rynku.

- Monitoruje twoje podszywanie się w media społecznościowe.

- Oferuje jasne działania mające na celu zmniejszenie ryzyka prywatności.

10. Co się stanie, jeśli dodam wiele tożsamości?

Możesz dodać do 10 adresów e -mail i 5 numerów telefonów, aby monitorować twoją tożsamość. Jeśli dodasz informacje o wielu osobach, Twoja tożsamość będzie niedokładna. Dodaj tylko informacje o swojej tożsamości. Jeśli chcesz chronić inną tożsamość, kup inną subskrypcję ochrony tożsamości cyfrowej Bitdefender i aktywuj ją na osobnym koncie Bitdefender.

11. Co powinienem zrobić, gdy wykryto zagrożenie?

Naruszenia danych, możliwe próby podszywania się i nowe informacje osobowe pojawiają się w sekcji zagrożeń. Aby zachować bezpieczeństwo, postępuj zgodnie z naszymi krokami: dotknij każdego linku i wykonaj sugerowaną akcję, a następnie zaznacz krok w stanie.

12. Czy możesz wymazać moje informacje z Surface & Dark Web?

Nie, oferujemy świadomość twojego cyfrowego śladu (dane ujawnione w Surface Web) i kroki naprawcze dla naruszeń danych (dane ujawnione w ciemnej sieci).

13. Czy plan obejmuje monitorowanie i wynik kredytu?

Nie, ochrona cyfrowej tożsamości Bitdefender nie obejmuje monitorowania kredytowego i wyniku.

14. Jak znaleźć dopasowanie pomiędzy informacjami, które dostarczałem a innymi kontami, które domasznie’t dostarczone?

Używamy silnika rozdzielczości tożsamości zastrzeżonej, który łączy fragmenty informacji tożsamości znalezione online i łączy je z jednym profilem tożsamości.

15. Chciałem dostarczyć różne dane osobowe podczas procesu wdrażania. Jak to zmienić?

Aby zmodyfikować dane wprowadzone podczas procesu wdrażania, skontaktuj się z naszym zespołem wsparcia. My’Bądź więcej niż zadowolony z pomocy w Twojej prośbie.

16. Jak długo przechowujesz moje dane osobowe?

Dane osobowe, które tworzą tożsamość, są przechowywane tak długo, jak długo jest aktywna subskrypcja ochrony tożsamości cyfrowej Bitdefender. Jeśli Don’T Odnów i upłynie subskrypcja, będziemy przechowywać Twoje dane jeszcze przez 6 miesięcy. Jeśli zdecydujesz się na reaktywowanie subskrypcji, monitorowanie tożsamości wznawia się od momentu anulowania subskrypcji. Możesz również skontaktować się z nami w dowolnym momencie, aby poprosić o usunięcie danych z naszego systemu, nawet jeśli subskrypcja jest nieaktywna.

17. Chcę, żebyś usunął wszystkie moje dane osobowe, które do tej pory zebrałeś. Co muszę zrobić?

Aby usunąć wszystkie dane osobowe, skontaktuj się z naszym zespołem wsparcia. My’Bądź więcej niż zadowolony z pomocy w Twojej prośbie.

18. Co mogę zrobić, aby chronić moją cyfrową tożsamość?

Chociaż ochrona swojej tożsamości cyfrowej może wydawać się nieco przytłaczająca, możesz podjąć kilka kroków, aby zwiększyć bezpieczeństwo lub przynajmniej ograniczyć zakres naruszenia danych. Na szczęście połączenie dobrych praktyk i ciągłego monitorowania może pomóc w nawigacji katastrofy cyfrowej.

• Możemy’t Wystarczająco wystarczające znaczenie złożonych haseł jednorazowego użytku. Za każdym razem, gdy zapisujesz się na usługę, wybierz mocne, unikalne hasło. Przywdziewać’T martw się o zapamiętywanie – większość przeglądarek może generować i przechowywać hasło w sposób zaszyfrowany. Przeglądarki synchronizują się między posiadanymi urządzeniami, aby mogły automatycznie wypełniać hasło, gdy trzeba zalogować się do innego urządzenia. Jeśli jedno z twoich konta zostanie naruszone, atakujący, którzy mają dostęp do Twojej nazwy użytkownika i hasła, spróbują wprowadzić te poświadczenia we wszystkich głównych usługach w nadziei, że je ponownie wykorzystałeś. Ten atak, znany jako “Składanie poświadczeń,” jest najważniejszą przyczyną masowego kompromisu.

• Użyj drugiego współczynnika uwierzytelnienia. Większość usług wymaga jednorazowych haseł wysyłanych za pośrednictwem SMS lub mobilnych uwierzytelniaczy w ramach procesu logowania. Włącz tę funkcję, gdy jest dostępna. Powinieneś także wybrać mobilne uwierzytelniacze, a nie krótkie wiadomości jako drugi czynnik, ponieważ niektóre firmy mogą zapisać się na komunikację komercyjną za pośrednictwem SMS -ów, gdy mają numer telefonu. Ponadto, znany napastnik próbowałby uzyskać kontrolę nad kartą SIM, przenosząc swój numer, jeśli potencjalny wzrost finansowy jest wystarczająco znaczący, aby uzasadnić wysiłek.

• Zachowaj informacje, które przekazujesz firmom do absolutnego minimum. Im więcej danych w pliku, tym więcej danych utraconych dla hakerów, gdy nastąpi naruszenie. Wypełnij tylko informacje, które są obowiązkowe do konfigurowania konta i, jeśli to możliwe, zachowaj swój numer telefonu. Przywdziewać’t przechowuj informacje o karcie kredytowej z kupcami, jeśli możesz tego uniknąć.

• Regularnie monitoruj swoje dane osobowe. Niektóre firmy oferują ochronę tożsamości cyfrowej, usługę wyszukiwania prywatnych informacji (takich jak imię i nazwisko, adres e-mail i numery telefonów) zarówno w Internecie, jak i ciemnej sieci. Jest to niezwykle ważne, ponieważ otrzymujesz powiadomienie, gdy tylko dane są wyciekane. W ten sposób możesz szybko zawierać uszkodzenie (zmień hasło, zablokować lub anulować karty kredytowe i tak dalej).

19. Co to jest cyfrowy ślad?

Roaming the Internet tworzy szlak, który pozostaje po zamknięciu przeglądarki internetowej lub wylogowania się z usługi. Ten zbiór danych jest twoim cyfrowym śladem i służy budowaniu profilu w świecie online, który niekoniecznie jest powiązany z Twoją osobą.

Twój cyfrowy ślad (znany również jako cyfrowy cień) jest sumą całej Twojej aktywności w Internecie. Jest generowany podczas odwiedzania strony internetowej, uzyskiwania dostępu do usługi lub korzystania z aplikacji internetowej. Twoja aktywność online jest zazwyczaj śledzona pasywnie za pomocą plików cookie, ale Twoje działania mają również znaczący wkład.

Zastanów się, że kiedy wylądujesz na stronie internetowej, minimalne informacje ujawnione właścicielowi zawierają adres IP – który może rozdać Twoją lokalizację geograficzną, system operacyjny i przeglądarkę internetową. Można jednak dodać dodatkowe dane.

Każdy znak, który zostawiasz w świecie online, jest rejestrowany i zwiększa swój cyfrowy ślad. Reakcje na posty w mediach społecznościowych, komentarze do artykułów, podejmowane ankiety, subskrypcje biuletynów, głosy, udostępnione zdjęcia i inne formy wyrażenia online tworzą ślad, który można wykorzystać do identyfikacji w prawdziwym świecie.

Specjalistyczne firmy (brokerzy danych) zestawiają te bułkę tartą w bogatym profilu, który zawiera kompleksowe dane demograficzne, zainteresowania, zachowania zakupowe i powiązania. W zależności od szczegółów, które zostawiasz online i zasięg brokera danych, profil może również zawierać poufne informacje, które najlepiej zachować prywatność.

20. Co to jest ciemna sieć?

Dark Web jest częścią Internetu, do której można dotrzeć za pomocą określonej technologii oprogramowania, która oferuje anonimowość. Strony internetowe w tej przestrzeni są otwarte na publiczny dostęp, ale nie są indeksowane przez wyszukiwarki internetowe. Ich adresy IP są ukryte, co utrudnia dowiedzieć się, gdzie są hostowane.

Często ta przestrzeń jest kryjówką dla cyberprzestępców, którzy sprzedają i handlują skradzionymi lub nielegalnymi towarami (cyfrowe lub fizyczne). Po stronie cyfrowej towary wymienione w ciemnej sieci zawierają dane użytkownika, takie jak dane osobowe lub szczegóły karty płatniczej, które napędzają nieuczciwe działania. W wielu przypadkach informacje te wynikają z naruszeń danych, chociaż ciemna sieć nie jest jedynym miejscem do handlu takimi towarami.

Zazwyczaj związana z nielegalnymi działaniami, ciemna sieć ma również swoje uzasadnione zastosowania. Aktywiści i demaskatorzy często polegają na nim dla anonimowości, podobnie jak inni użytkownicy obawiają się nadzoru. Renomowane publikacje i usługi komunikacyjne mają również lustra w ciemnej sieci, które są dostępne nawet z krajów, w których normalny dostęp do ich zasobów jest blokowany.

Ta anonimowa komunikacja między użytkownikami a serwerami docelowymi jest możliwa przez tysiące komputerów w sieci, która przekazuje sobie ruch w celu szyfrowania i anonimowania od jednego punktu do drugiego. Zazwyczaj odbywa się to za pomocą oprogramowania TOR, ale istnieją inne rozwiązania.

W przeciwieństwie do normalnych stron internetowych, lokalizacje w ciemnej sieci nie mają nazwy domeny czytelnej ludzkiej, kończą .rozszerzenie cebuli i Don’t Załaduj bezpośrednio w zwykłych przeglądarkach. Najczęściej przeglądarka Tor jest używana do łączenia się z siecią Tor i uzyskiwania dostępu do zasobów, które przekazuje.

W zależności od tego, czego szukasz, dotarcie do niektórych stron internetowych w ciemnej sieci może być trudne, chyba że masz już ich adres. Specjalistyczne wyszukiwarki indeksowanie treści z tej części sieci mogą być pomocne, ale nie wszyscy operatorzy ukrytych usług chcą być widoczni, aby ich treści i zasoby pozostały dostępne dla mniejszej liczby użytkowników.

Czy Bitdefender kradnie dane?

Reddit i jego partnerzy używają plików cookie i podobnych technologii, aby zapewnić lepsze wrażenia.

Akceptując wszystkie pliki cookie, zgadzasz się na korzystanie z plików cookie w celu dostarczania i utrzymywania naszych usług i witryny, poprawy jakości Reddit, personalizowanie treści i reklam Reddit oraz mierz skuteczność reklamy.

Odrzucając nieistotne pliki cookie, Reddit może nadal używać niektórych plików cookie, aby zapewnić właściwą funkcjonalność naszej platformy.

Aby uzyskać więcej informacji, zapoznaj się z naszym powiadomieniem o plikach cookie i naszej polityki prywatności .

Czy twoje oprogramowanie antywirusowe szpieguje cię?

Oczywiste jest, że wiarygodne oprogramowanie antywirusowe odgrywa kluczową rolę w bezpieczeństwie IT. Ponieważ złośliwe oprogramowanie staje się coraz bardziej wyrafinowane i płodne (każdego dnia wydawanych jest ponad 350 000 próbek złośliwego oprogramowania), zarówno użytkownicy domów, jak i właściciele firm muszą mieć ochronę, aby powstrzymać te nowoczesne cyfrowe zagrożenia.

Jednak produkty antywirusowe nie są odporne na problemy z prywatnością. Podczas gdy przemysł antywirusowy jest pozornie po stronie dobrych, wiele produktów antywirusowych zachowuje się w sposób, który narusza użytkowników’ Prywatność. Niezależnie od tego, czy przechwytują ruch w sieci, sprzedają dane historii przeglądarki, czy pozwalają na dostęp do agencji rządowych, wiele produktów antywirusowych jest winnych zagrożenia dla tego, co jest zaprojektowane w celu ochrony: Twoje dane.

Oto pięć sposobów, w jakie oprogramowanie antywirusowe może zakłócać Twoją prywatność.

1. Sprzedawanie danych reklamodawcom stron trzecich

Aby zapewnić Ci ochronę, aby zapewnić bezpieczeństwo systemu, oprogramowanie antywirusowe musi wiele o tobie wiedzieć. Ma oko na otwarte programy, aby zapewnić Ci’nie przypadkowo wykonywać złośliwego oprogramowania i monitoruje ruch w sieci, aby powstrzymać dostęp do podejrzanych stron internetowych, które mogą próbować ukraść twoje poświadczenia logowania. Może nawet automatycznie przyjmować podejrzane pliki, które znajduje na komputerze i przesyłać je do bazy danych w celu dalszej analizy. Oznacza to, że twoje oprogramowanie antywirusowe może zbierać i przetwarzać okropnie dużo danych osobowych.

Z dużą mocą przychodzi duża odpowiedzialność.

Podczas gdy niektórzy dostawcy antywirusowi są dość sumienni wobec swoich użytkowników’ Dane i używaj ich tylko wtedy, gdy jest to absolutnie konieczne, inne są znacznie mniej skrupulatne.

Avg – Kilka lat temu AVG znalazło się pod ostrzałem, gdy firma ogłosiła zmiany w swojej polityce prywatności, które pozwoliłyby jej sprzedawać użytkownikom’ Dane dotyczące historii wyszukiwania i przeglądarki dla stron trzecich (i.mi. reklamodawcy) w celu zarabiania bezpłatnego oprogramowania antywirusowego. Oczywiście, avg isn’T jedyną firmą antywirusową, która zarabia na swoich użytkownikach’ dane.

Avast – Avast’popularna bezpłatna aplikacja na Androida wysyła dane osobowe, takie jak wiek, płeć i inne aplikacje zainstalowane na urządzeniu dla zewnętrznych reklamodawców. Jak rzecznik AVG wyjaśnił przewodowi, “Wiele firm robi tego rodzaju kolekcję każdego dnia i nie mówi użytkownikom.”

Od bezpłatnych usług VPN po bezpłatny antywirus, stare powiedzenie brzmi prawdziwie: jeśli ty’nie płacić za usługę, ty’prawdopodobnie produkt.

2. Odszyfrowanie szyfrowanego ruchu internetowego

Większość nowoczesnych produktów antywirusowych obejmuje pewną ochronę przeglądarki, która uniemożliwia dostęp do znanych witryn phishingowych i hostingu złośliwego oprogramowania. Jednak łatwiej jest to powiedzieć niż zrobić z powodu faktu, że tak wiele danych jest teraz przesyłane za pośrednictwem protokołu transferu hipertexta (HTTPS).

HTTPS jest protokołem, w którym korzystasz z przeglądarki internetowej podczas komunikowania się ze stronami internetowymi. “S” w HTTPS oznacza “bezpieczne” i wskazuje, że dane przesyłane przez połączenie są szyfrowane, co chroni przed atakami man-in-thetdle i próbami sfałszowania. Dzisiaj 93 procent wszystkich stron internetowych otwartych w Google Chrome jest ładowane przez HTTPS, w porównaniu z 65 procentami w 2015 r. Jeśli chcesz wiedzieć, czy strona internetowa korzysta z HTTPS, po prostu sprawdź adres URL lub poszukaj ikony kłódki na pasku adresu.

Szybkie przyjęcie HTTPS pomogło uczynić Internet w bezpieczniejszym miejscu, ale wprowadził także interesujący problem dla firm antywirusowych. Zwykle podczas wizyty witryny HTTPS, przeglądarka sprawdza witrynę’certyfikat SSL w celu zweryfikowania jego autentyczności. Jeśli wszystko się sprawdza, powstaje bezpieczne połączenie, Twoja witryna się ładuje i możesz przejść do serca’treść, bezpieczna w wiedzy, że witryna jest uzasadniona.

Ale tam’S tylko jeden problem. Ponieważ połączenie jest szyfrowane, tam’Ostatecznie nie ma możliwości, aby oprogramowanie antywirusowe dowiedziały się, czy witryna, którą próbujesz odwiedzić, jest bezpieczne czy złośliwe.

Większość produktów antywirusowych wykorzystuje przechwycenie HTTPS, aby przezwyciężyć ten problem. Obejmuje to zainstalowanie lokalnego serwera proxy, który tworzy fałszywe certyfikaty SSL. Podczas wizyty witryny HTTPS Twoje połączenie jest kierowane przez Twój antywirus’ serwer proxy, który tworzy nowy certyfikat SSL i sprawdza bezpieczeństwo witryny’ponownie próbować uzyskać dostęp. Jeśli Twoje oprogramowanie antywirusowe ocenia witrynę jako bezpieczną, witryna ładuje się jak zwykle. Jeśli strona jest niebezpieczna, proxy wyświetli ostrzeżenie w Twojej przeglądarce.

Przekierując dane przez serwer proxy, twój antywirus odszyfrowa dane wysyłane na zaszyfrowane połączenia – dane, które mają być widoczne dla Ciebie i strony internetowej HTTPS.

Tutaj jest kilka konsekwencji:

- Ponieważ twój antywirus udaje certyfikaty SSL, tam’nie ma sposobu, aby być w 100 procentach pewne, że witryna wyświetlana w Twojej przeglądarce jest prawdziwą ofertą. Pod koniec 2017 r’oprogramowanie S. Aby odszyfrować ruch w celu kontroli, Kaspersky przedstawiał własne certyfikaty bezpieczeństwa jako zaufany organ, pomimo faktu, że certyfikaty były chronione tylko 32-bitowym kluczem i mogą być brutalne w ciągu kilku sekund. Oznaczało to, że wszyscy 400 milionów użytkowników Kaspersky byli krytycznie podatni na atak, dopóki firma nie załatała wady.

- Większość produktów antywirusowych Sprawdź bezpieczeństwo strony URL Server, co oznacza, że firma może potencjalnie śledzić twoje nawyki przeglądania.

- Zwiększa ryzyko ataków phishingowych i wyczyń.

Zespół naukowców opublikował nawet artykuł na temat niepokojących konsekwencji bezpieczeństwa przechwytywania HTTPS przez popularne firmy antywirusowe, w których zauważyli:

Jako klasa produkty przechwytujące [rozwiązania antywirusowe, które przechwytują HTTPS] drastycznie zmniejszają bezpieczeństwo połączeń. Najbardziej niepokojące, 62% ruchu, który przemierza sieci Middle Boxa, zmniejszyło bezpieczeństwo, a 58% połączeń Middle Box ma poważne luki. Zbadaliśmy popularne proxy antywirusowe i korporacyjne, stwierdzając, że prawie wszystkie zmniejszają bezpieczeństwo połączeń i że wielu wprowadza luki w zabezpieczeniach (e.G., nie weryfikuj certyfikatów). Chociaż społeczność bezpieczeństwa od dawna wie, że produkty bezpieczeństwa przechwytują połączenia, w dużej mierze zignorowaliśmy ten problem, wierząc, że dotyczy to tylko niewielkiej części połączeń. Jednak okazuje się, że przechwycenie stało się zaskakująco powszechne i z niepokojącymi konsekwencjami.

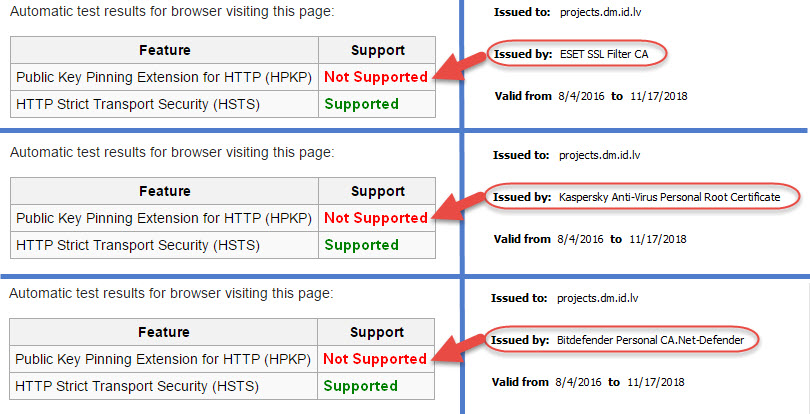

VPN.AC zbadał również problem i odkrył, że apartamenty antywirusowe przeprowadzające przechwytywanie HTTPS również łamie przyciskanie klucza publicznego HTTP (HPKP):

HPKP to technologia umożliwiająca operatorom stron internetowych “Pamiętać” klucze publiczne certyfikatów SSL w przeglądarkach, egzekwując korzystanie z określonych kluczy publicznych dla określonych stron internetowych. Zmniejsza to ryzyko ataków MITM za pomocą certyfikatów łotrzy. Ale skanowanie HTTPS i HPKP mogą’T pracuj razem, dlatego, jeśli strona internetowa ma włączoną HPKP, gdy uzyskasz dostęp do niej, obsługa HPKP dla tej witryny będzie wyłączona w przeglądarce.

VPN.AC uznało, że tak jest w przypadku ESET, Kaspersky i Bitdefender:

Wskazówka: Unikaj oprogramowania antywirusowego, które wykorzystuje przechwytywanie/skanowanie HTTPS lub po prostu to wyłącz “funkcja” W twoim antywirusie.

3. Instalowanie potencjalnie niechcianych programów na komputerze

Nawet jeśli twój antywirus nie’Nie stanowią bezpośredniego zagrożenia dla Twojej prywatności, może być pakowane z oprogramowaniem, które robi. Jak sama nazwa wskazuje, potencjalnie niechciane programy lub szczenięta są aplikacjami, których możesz nie chcieć na komputerze z różnych powodów.

Podczas gdy oni’Technicznie nie złośliwe, zwykle zmieniają wrażenia użytkownika w jakiś sposób niepożądany, Czy to’s Wyświetlanie reklam, przełączanie domyślnej wyszukiwarki lub zasoby systemowe.

Wiele bezpłatnych produktów antywirusowych jest wyposażonych w szczenięta, takie jak paski narzędzi przeglądarki, oprogramowanie adwokatowe i wtyczki, które możesz przypadkowo pozwolić na zainstalowanie, jednocześnie klikając proces instalacji.

Na przykład darmowe wersje Avast I Comodo Spróbuj zainstalować własne przeglądarki internetowe na bazie chromu, które możesz lub nie. Tymczasem, Avg Antivirus za darmo automatycznie instaluje Safe %, rozszerzenie przeglądarki, które twierdzi, że jest w stanie znaleźć najlepsze ceny podczas zakupów online. Niestety może również odczytać i zmienić wszystkie dane na odwiedzanych stronach internetowych.

Kilka lat temu Emsisoft stwierdził, że większość bezpłatnych apartamentów antywirusowych została połączona z szczeniętami. Oto winowajcy:

- Comodo av za darmo

- Avast Free

- Panda av za darmo

- Adaware Free

- Avira za darmo

- Zonealarm Free Antivirus + Firewall

- AVG za darmo

Szczenięta nie są’t z natury złośliwy, ale mogą poważnie naruszać twoją prywatność. Niektóre szczeniaki będą śledzić historię wyszukiwania lub zachowanie przeglądarki i sprzedają dane stronom trzecim, podczas gdy inne mogą zagrozić Twojemu systemowi’S Bezpieczeństwo, wpływają na wydajność systemu i utrudnia wydajność. Trzymaj niechciane aplikacje z dala od komputera, starannie odczytując opcje instalacji podczas procesu konfiguracji i instaluj tylko potrzebne oprogramowanie i funkcje.

4. Współpracowanie z rządami

To’teoretycznie możliwe, że oprogramowanie antywirusowe można wykorzystać, aby pomóc agencjom rządowym w zbieraniu informacji o użytkownikach. Większość oprogramowania bezpieczeństwa ma bardzo wysokie przywileje dostępu i może zobaczyć wszystko’s przechowywany na komputerze, który jest niezbędny, aby oprogramowanie mogło zapewnić system do bezpieczeństwa. To’Łatwo jest zobaczyć, w jaki sposób ta moc może być wykorzystana przez nikczemne partie do szpiegowania osób, przedsiębiorstw i rządów.

Kaspersky Lab, rosyjska firma cyberbezpieczeństwa, której produkty stanowią około 5.5 procent oprogramowania antywirusowego na całym świecie zostało uwikłane w poważny skandal prywatności kilka lat temu. Według Washington Post oprogramowanie Kaspersky użyło narzędzia, które było przede wszystkim do ochrony użytkowników’ Komputery, ale można je również manipulować w celu zbierania informacji niezwiązanych z złośliwym oprogramowaniem. Kaspersky jest jedyną główną firmą antywirusową, która prowadzi swoje dane za pośrednictwem rosyjskich dostawców usług internetowych, które podlegają Rosji’S system nadzoru.

We wrześniu 2017 r. U.S. Rząd zakazał agencji federalnych korzystania z oprogramowania Kaspersky Labs po zarzutach dotyczących współpracy między Kaspersky i rosyjskimi agencjami wywiadowczymi. Niedługo potem FBI zaczęło presję na detalicznych w sektorze prywatnym, aby przestać sprzedawać produkty Kaspersky, a rząd brytyjski wydał dla departamentów rządowych ostrzeżenia przed ryzykiem bezpieczeństwa korzystania z Kaspersky Software.

Oczywiście naiwne byłoby myślenie, że ten problem jest ograniczony do rosyjskiego oprogramowania. Podobne obawy zostały niedawno podniesione dotyczące sprzętu Huawei z “Ukryte backdoors” zainstalowane.

“Antiwirus to najlepsze tylne drzwi,” wyjaśnił Blake Darché, były N.S.A. Operator i współzałożyciel Bezpieczeństwa obszaru 1, cytowany przez The New York Times. “Zapewnia spójny, niezawodny i zdalny dostęp, który może być używany do dowolnego celu, od rozpoczęcia destrukcyjnego ataku po prowadzenie szpiegostwa na tysiące, a nawet miliony użytkowników.”

5. Podważanie bezpieczeństwa i zapewnienie hakerów dostępu do prywatnych danych

Czasami oprogramowanie bezpieczeństwa jest przeciwne do pożądanego zamiaru, podważając bezpieczeństwo.

Jedna z takich przypadków miała miejsce w Royal Bank of Scotland (RBS), który oferował Thor Foresight Enterprise swoim klientom bankowości biznesowej. W marcu 2019 r. Partnerzy testowi pióra odkryli “Niezwykle poważne” Wada bezpieczeństwa z oprogramowaniem, które sprawiło, że klienci RBS są wrażliwe:

Badacz bezpieczeństwa, Ken Munro, powiedział BBC: “Byliśmy w stanie uzyskać dostęp do ofiary’Komputer s bardzo łatwo. Atakujący mogli mieć pełną kontrolę nad tą osobą’S -e -mail, historia Internetu i szczegóły banku.”

“Aby to zrobić, musieliśmy przechwycić użytkownika’S Ruchu internetowe, ale jest to dość proste, gdy weźmie się pod uwagę niezabezpieczone publiczne Wi-Fi’często zbyt łatwe do naruszenia konfiguracji Wi-Fi Home.

“Heimdal Thor to oprogramowanie bezpieczeństwa, które działa na wysokim poziomie przywileju dla użytkownika’Sussy S. To’niezbędne, aby utrzymywało to najwyższe możliwe standardy. Uważamy, że spadły bardzo krótko.”

Chociaż Heimdal szybko załatał podatność w ciągu kilku dni, podnosi interesujący punkt. Wtedy oprogramowanie bezpieczeństwa faktycznie podważa twoje bezpieczeństwo.

Mądrze wybierz oprogramowanie antywirusowe

W najlepszym scenariuszu firmy antywirusowe używają danych odpowiedzialnych do udoskonalenia swoich produktów i zapewnienia najlepszej możliwej ochrony złośliwego oprogramowania.

W najgorszym przypadku sprzedają Twoje dane reklamodawcom stron trzecich, instalują irytujące oprogramowanie w systemie i współpracują z agencjami rządowymi, aby szpiegować twoje dane osobowe.

Jak więc najlepiej sortować od reszty?

- Zapłać za oprogramowanie antywirusowe. Większość bezpłatnych produktów antywirusowych będzie znacznie bardziej liberalna z twoimi danymi niż oprogramowanie premium, ponieważ firma ostatecznie musi w jakiś sposób zarabiać na swoich usługach.

- Przeczytaj umowę licencyjną użytkownika końcowego. Wiem, co ty’Reprezentować się przed zainstalowaniem produktu. Poświęć chwilę na przeczytanie umowy licencyjnej i/lub firmy’Polityka prywatności, aby dowiedzieć się, co organizacja zamierza zrobić z Twoimi danymi.

- Przeczytaj opcje instalacji: To’S łatwy do ślepego klikania “Następny” Podczas instalowania nowego oprogramowania. Może to spowodować instalację pasków narzędzi przeglądarki, adware i wszelkiego rodzaju innych szczeniąt, które mogą naruszać twoją prywatność na różne sposoby.

- Dostosuj ustawienia prywatności. Niektóre oprogramowanie antywirusowe pozwoli Ci dostosować ustawienia prywatności, takie jak statystyki użytkowania, zachowanie przeglądania i czy przesłać złośliwe pliki do analizy. Dostosuj te ustawienia, aby zmaksymalizować prywatność.

- Przeczytaj raporty AV. Niektórzy niezależni analitycy publikują raporty o tym, w jaki sposób firmy antywirusowe obsługują Twoje dane. Poświęć czas na przeczytanie tych raportów i recenzji, aby lepiej zrozumieć firmę’S reputacja i sposób, w jaki radzi sobie z prywatnością ma znaczenie.

To’Ważne jest, aby zauważyć, że ten artykuł jest’T A Calling, aby porzucić całe oprogramowanie antywirusowe w imię prywatności, ponieważ jest tam kilku dobrych graczy.

Oprogramowanie antywirusowe jest istotną częścią nowoczesnego bezpieczeństwa IT i odgrywa kluczową rolę w ochronie danych przed złośliwym oprogramowaniem, phishingiem i mnóstwem innych cyfrowych ataków, które stanowią prawdziwe zagrożenie dla codziennych użytkowników.

Podczas gdy niektórzy dostawcy antywirusowej są inwazyjni i należy ich unikać, nadal istnieją niektóre firmy, które starają się chronić swoich użytkowników’ Prywatność. Na przykład Emsisoft zyskał reputację niezawodnej ochrony bez uszczerbku dla użytkowników’ Prywatność. CLAMAV to kolejna opcja przyjazna prywatności, która jest całkowicie open source.

Zrób więc pracę domową, ostrożnie rozważ opcje i pamiętaj, że nie wszystkie rozwiązania antywirusowe są równe, jeśli chodzi o poszanowanie Twojej prywatności.

O Sven Taylor

Sven Taylor jest głównym redaktorem i założycielem Restore Privacy, cyfrowej grupy popierania prywatności. Z pasją do prywatności cyfrowej i dostępnymi informacjami, stworzył przywrócenie, aby zapewnić Ci uczciwe, przydatne i aktualne informacje na temat prywatności online, bezpieczeństwa i powiązanych tematów.

Interakcje czytnika

Uwagi

- John Doe 7 marca 2023

Cześć, które antywirusy powinienem wtedy użyć? Dziękuję

Midnight Moon �� 30 grudnia 2022

Cześć Sven Sir,

Przejrzyj także oprogramowanie antywirusowe, szczególnie dla systemu Windows PC.

Podobnie jak w domenie branżowej VPN, istnieje wiele nadużycia i złej etyki w wielu stronach internetowych VPN Review i nocnych ekspertów VPN, podobna historia dotyczy programów antywirusowych. Proste wyszukiwanie w Google o najlepszych oprogramowaniach antywirusowych wystarczy, aby wskazać, że te recenzje są trochę sponserowane lub coś w tej linii. Podczas gdy firmy antywirusowe być może nie są właścicielami witryn recenzji takich jak Kape, najprawdopodobniej kupują lub płacą za najwyższe miejsce na stronach recenzji antywirusowej. Zostało to również potwierdzone w sekcji komentarzy przez YouTuber, który wcześniej pracował w przemyśle antywirusowym i powiedział, jak zapłacić za strony internetowe za najlepsze miejsca na liście antywirusów lub stron internetowych.

[Nico zna technologię https: // youtube.com/@NicoknowStech%5D

Antivirus ma uprzywilejowany dostęp do systemu, w tym wszystkie pliki w systemie, a nawet ruch internetowy, ponieważ antywirusowe kontrole złośliwego ruchu i stron internetowych, a więc podobnie jak VPN, który ma dostęp do całej naszej historii przeglądania, antywirus jest wrażliwym oprogramowaniem i zaufaniem, jest głównym czynnikiem, wraz z jakąś cechą i jakością ochrony, jaką oferuje ochronę.

Osobiście jako użytkownik polecam ESET i EMSISOFT. Kaspersky jest również dobrym antywirusem, jeśli nie są zaangażowane problemy ze zaufaniem. BitDefender oferuje doskonałą ochronę, ale staraj się podnosić. To samo dotyczy Avast, Avg i Norton, aby zarobić więcej pieniędzy. McAfee i Avira mają słabą zaawansowaną ochronę zagrożeń i pozostawiając kilka w porządku oprogramowanie antywirusowe, takie jak FSecure lub Sophos, List Staje stąd w dół wzgórza. Podczas gdy Obrońca Windows poprawił się w ciągu ostatnich kilku lat, nadal nie jest wystarczająco dobry.

Proszę doradzić 30 października 2022

Czy możesz wymienić programy antywirusowe, które są bezpieczne w rankingu?

- Dingy Duck 7 listopada 2022

Cześć, jeśli chodzi o oprogramowanie antywirusowe w oparciu o moje doświadczenie, a także doświadczenie innych, ESET i Emsisoft to jedyne oprogramowanie antywirusowe, które polecam.

Poleciłbym również Kaspersky, jest to produkt na najwyższym poziomie, ale ze względu na trwającą sytuację geopolityczną, pomyślałem, że mógłbym go użyć osobiście, ponieważ zarzuty nie są udowodnione, ale wahaj się z całego serca polecić to z całego serca. Ale z pewnością polecam ESET lub Emsisoft. Windows Defender jest OKISH, ale istnieje wiele przypadków, w których nie chroni przed złośliwym oprogramowaniem, niezależnie od tego, co wyniki z porównywalności AV i innych laboratoriów testowych mówią. W przypadku wysoce ryzykownej pracy polecam uruchomienie konta użytkownika systemu Windows bez uprawnień administracyjnych i korzystanie z maszyny wirtualnej. Nie mam’T Zalecaj Avast i Avg (zarówno to samo), jak i Norton, Bulguard, Avira (wszystkie pięć skonsolidowanych), a także Bitdefender, a McAfee przede wszystkim dlatego, że są to Nagwares i zawsze przeszkadzają użytkownikom poprzez ich praktyki sprzedaży i zawsze starają się coś zwiększyć, a także dlatego, że są one ciężkie, więc nie są zalecane, więc nie są zalecane. W przeciwnym razie nie są one złe, ale raczej dobre, ale jak powiedziałem. Jest też kilka innych wystarczająco dobrych opcji, takich jak MalwareBytes i F Secure. Istnieje kilka innych przyzwoitych antywirusów, takich jak Panda Dome, Trend Micro, K7 Security, Comodo, ale ja Don’t Zalecaj je, ponieważ istnieją lepsze opcje, które oferują lepszą ochronę przy mniejszych fałszywych pozytywach. Inne popularne opcje, takie jak 360 Total Security i niewiele innych, których nie’t chcesz wymienić są złe, a twoje bezpieczeństwo faktycznie przyczynia się podczas instalacji i użycia ich przez już przeciętne i domyślne obrońcy systemu Windows. .

Knock Knock 7 listopada 2022

Również dobra higiena bezpieczeństwa cybernetycznego jest niezbędna inaczej niż stosowanie dobrego antywirusa. Nigdy nie instaluj i nie używaj pękniętych aplikacji i oprogramowania na PC i Androidzie, w przeciwnym razie żaden skanowanie wirusa, a nie antywirus.

Ponownie, zapobieganie jest najlepszym lekarstwem, złośliwe oprogramowanie ogólnie pochodzi z reklam ciężkie złe strony internetowe, szczególnie dla dorosłych witryny i podobnych takich stron, poprzez zainfekowane patyki USB, kliknięcie linków do złośliwego oprogramowania w e -mailach i aplikacjach do czatu lub mediach społecznościowych oraz przekierowania w przeglądarkach, a także kompromisowe witryny i programy w twoim systemie, które w przeciwnym razie mają dobrą reputację. Nowoczesne złośliwe oprogramowanie to bardzo wyrafinowane i bardzo zaawansowane oprogramowanie, które wymaga wielu zasobów i czasu na rozwój, a często zaangażowani są aktorzy państwowi. Najlepiej ich unikać, ponieważ czasami mogą infekować urządzenia z systemem Windows i Android tak głęboko, że wygrał nawet resetowanie systemu’Rozwiązuj problem, gdy napęd i płyta główna zostają zarażone.

Alice 7 grudnia 2022

1.G-data

2.f-secure

3.Emsisoft

Lola 22 października 2022

Tak! Teraz chcę użyć Kaspersky!!

Czy ma jakiekolwiek poważne problemy??

- Jim 6 listopada 2022

Nie musisz się martwić, ponieważ ich przetwarzanie danych dzieje się w Szwajcarii, to’jest lepsze niż wszystkie inne AV pod względem szybkiej wydajności i oceny testów laboratoryjnych.

- Fred 28 listopada 2022

Bit Defender to oprogramowanie szpiegujące, które próbowały rekrutować mnie do sprzedaży

I zainstaluj go na urządzeniach z fałszywym e -mailem.

La 6 sierpnia 2022

Oprogramowanie antywirusowe jest również wykorzystywane do cenzurowania stron internetowych, które Don’t Wspieraj oficjalną narrację rządową. A kiedy próbowałem zakwestionować sposób, w jaki Norton skategoryzował określoną stronę internetową, otrzymałem komunikat o błędzie, “Nie jesteśmy w stanie przetworzyć Twojego żądania.” Jak znaleźć oprogramowanie antywirusowe, które nie’t wspieraj faszyzm?

Will Wheaton 23 lipca 2022

Czego więc teraz używamy?

Dla antywirusa, które deosnt zbiera adres IP lub dane?

- Ben 31 lipca 2022

przywdziewać’Naprawdę już wiem, nawet Webroot sprawia, że konieczne jest, aby zbierają i używają twoich ciasteczek na swój sposób, a jeśli nie czujesz się dobrze z tym zatrzymaniem ich oprogramowania… Ach duh, właśnie za to zapłaciłem. Pracują z FBI i zbierają dane od wszystkich

- Will Wheaton 4 sierpnia 2022

Nawet ten CLAMAV, Immunet One ma ochronę w czasie rzeczywistym, bardzo lekka. Ale jego baza Cisco.

G Dane nie sprzedają się do trzeciej strony. Ale zbierają trochę

Will Wheaton 20 lipca 2022

Emisoft zbiera również IP Addy. Jeśli czytanie za pośrednictwem Polityki prywatności.

J na północ 13 czerwca 2022

To jest doskonały artykuł.

Również opuść samą histerię polityczną: Kaspersky to tylko kolejne przedsiębiorstwo komercyjne, które nie jest gorsze niż jakiekolwiek firmy oprogramowania wschodnie lub zachodnie. Kaspersky Isn’T, aby służyć Twojej prywatności na złotym talerzu KGB lub cokolwiek innego. Obserwuj i czytaj mniej psychotyczną propagandę polityczną, a twoja zdolność do krytycznego myślenia wróci.

- Igor Doblovsky 29 sierpnia 2022

Dziękuję towarzyszu. Nic tu nie widzieć – Don’T bój się rosyjskiego niedźwiedzia!

Mikola Imeet Vovku 2 czerwca 2022

Chłopaki, sven, proszę o recenzję Avira Phantom VPN.

To’S taka katastrofa!

Podczas korzystania z Avira Phantom VPN, strony internetowe są przekierowywane do rosyjskiego linku phishingowego.

Możesz’T wierz, ten VPN obiecuje: “Ultra-Secure: TOP, szyfrowanie klasy bankowej” (Możesz to przeczytać na stronie Avira Phantom VPN). Zmieniłem VPN, a potem nie było żadnych przekierowań.

Jestem ciekawy, jakie będą twoje wyniki.

Niektóre dziwne połączenie z Rosją lub przekierowując się na rosyjskie strony internetowe Phishings, pojawia się regularnie przez Avira Phantom VPN, ale Avira twierdzi, że pochodzą z Niemiec.. Z wyrazami szacunku

BB 8 maja 2022

Właśnie pobrałem CLAMAVNET dla Mac OS. Byłem zaskoczony, że to znalazłem’S nie w moim folderze aplikacji. Czytając dokumentację, widzę to’s program poleceń (terminal). I istniały dodatkowe kroki w aktywacji oprogramowania – w tym usuwanie i dodawanie wejść wiersza poleceń. Nawet po zastosowaniu instrukcji dokumentacji nadal otrzymuję komunikaty o błędach (katalogi nie są przeze mnie zapisane, mój komputer’s admin) i może’t Używaj oprogramowania. I tak, mam zainstalowany na moim komputerze Homebrew. Dlatego tak wiele osób korzysta z oprogramowania wersji GUI. Zdaję sobie sprawę, że wielu miłośników technologicznych woli interakcję wiersza poleceń, ale wielu z nas donię’T chce marnować godziny na uczenie się o każdym pobraniu oprogramowania, aby korzystać z naszych maszyn. Mamy już wyczerpujące prace i po prostu chcemy, aby nasze maszyny działały. Przeczytałem TOS i PP BitDefender & Norton AV i zostałem odprężony, że zbierają tyle informacji osobowych i mają tak głęboki dostęp do naszych maszyn i danych. Inna opcja szanująca prywatność wymieniona w tym artykule, Emsisoft, jest dostępna tylko dla systemu Windows. Więc wydaje mi się, że pozostawia mnie bez ochrony AV, ponieważ mogę’T wymyśl, jak sprawić, by CLAMAVNet działał. Jak na ironię, ich strona internetowa twierdzi, że ich głównym celem jest uczynienie AV “łatwy” dla przeciętnego osoby. Ha!

VA 18 marca 2022

Niedawno teoretyzowałem zagrożenie i możliwość “człowiek w środku” z tymi certyfikatami antywirowymi po tym, jak natknąłem się na problemy z certyfikatem, które ludzie zgłosili na forum. Wyszukałem i znalazłem też na ten temat. Zgadzam się, jest to problem bezpieczeństwa i może być używany do szpiegowania (jest już używany do tego najprawdopodobniej). Ale dla większości ludzi nie mają żadnych problemów związanych z bezpieczeństwem na tym poziomie, nie ma dla nich żadnego naprawdę niepokojącego, ale tak, zdecydowanie potencjalne irytacja wtargnięcia prywatności. [Ja Haven’T w ciągu ostatnich 10 lat zainstalowano jakikolwiek antywir w dowolnym systemie (używam własnych specjalnych metod i instaluję tylko antywir/antytokajan do usuwania rzeczy, jeśli coś złapię’t Ręcznie zdemontować/nieuzbrojoną dla mojej własnej ciekawości (następnie odinstalować). Rok temu zainstalowałem antywir, aby sprawdzić zabawę (ciekawy po 3 latach, nie wyczuwając żadnych problemów przez moje codzienne użytkowanie). Ale nic nie znalazło! Zostałem trochę zirytowany i nudził się, że nie było nic nowego i soczystego do zbadania/podważania (lol zzz).]

Bruzote 11 marca 2022

Mówienie ludziom zapłacenia za swoje AV jest głupie. To’jak powiedzieć, że płacę więcej za diament lub dom, ponieważ oznacza to, że będzie lepiej. To niekoniecznie tak. Jak powiedziałeś gdzie indziej, przeczytaj umowę. Jeśli umowa dla wersji płatnej oferuje więcej prywatności niż wersja bezpłatna, być może wartość płatna jest tego warta.

Omawianie bezpieczeństwa cybernetycznego na ostrych MFPS z Bitdefender

Sharp i Bitdefender niedawno weszli w nowe partnerstwo, które wzmacnia zapobieganie zagrożeniu bezpieczeństwa cybernetycznego w naszej nowej gamie MFP biznesowych dostępnych w całej Europie w czasach, gdy cyberprzestępcy coraz częściej kierują urządzenia końcowe – w tym drukarki – w celu sadzenia złośliwego oprogramowania, kradzieży własności intelektualnej i uruchamiania kampanii oszczędnościowej.

BitDefender jest uznanym liderem branży w zakresie zapobiegania zagrożeniom, wykryciu i reakcji, a technologia wykrywania oprogramowania antymalwarego konsekwentnie osiąga najwyższe wyniki w niezależnych testach stron trzecich.

Ostry’Starszy menedżer ds. Produktów w MFP i Produkty Printera, Ben Lake, usiadł z George’em Yunaevem, starszym programistą oprogramowania w Bitdefender, aby omówić partnerstwo i dlaczego tak ważne jest ochrona wszystkich punktów końcowych dowolnej sieci – niezależnie od wielkości firmy.

Ben: Dzisiaj większość MFP, oprócz możliwości kserokopii, skanowania, drukowania i faksu, jest bezprzewodowo podłączona do usług internetowych i chmurowych. Są to zasadniczo komputer z systemem operacyjnym z możliwością odbierania, przechowywania i udostępniania plików, w tym pocztą elektroniczną. W przeciwieństwie do komputerów końcowych, MFP są zawsze połączone z siecią korporacyjną, co czyni je cennym celem dla atakujących.

W rezultacie MFP mogą być wykorzystane jako brama ataku i punkt wejścia do organizacji’S Network i trzeba być zabezpieczonym jak każdy inny punkt końcowy.

Jerzy: Zgodził się i wraz z drukowaniem i skanowaniem, nowoczesne MFP często służą jako dostęp do pamięci dokumentów sieciowych. Jeśli atakujący dostanie kontrolę nad samym urządzeniem MFP, może przesłać lub wysyłać dokumenty elektroniczne zawierające wirusy do MFP, które mogą być otwarte przez innych użytkowników organizacji i zarażać inne maszyny w pozostałej części sieci.

Bardziej niepokojące, po kontroli mogą potencjalnie zmodyfikować informacje przetwarzane przez MFP, na przykład zmienić wymagania konta bankowego w zeskanowanych lub wydrukowanych dokumentach lub wykorzystać słabe lub niezabezpieczone połączenia w chmurze, aby ujawnić poufne dane na nieautoryzowane użytkowników.

Tradycyjne rozwiązania antywirusowe nie mogą być instalowane na MFPS lub innych urządzeniach, a zatem nie mogą ich chronić przed powstającymi, zerowymi zagrożeniami lub nieznanym złośliwym oprogramowaniem, dlatego organizacje potrzebują zaawansowanego wykrywania zagrożeń, które chroni przed znanymi i nieznanymi zagrożeniami w czasie rzeczywistym w czasie rzeczywistym w czasie rzeczywistym.

Ben : Niedawno ogłosiliśmy Sharp i BitfDefender’S Partnerstwo, więc czy możesz wyjaśnić, dlaczego uważasz, że Bitdefender jest tak dobrze pasuje do ostrych MFPS?

Jerzy: BitDefender od 21 lat prowadzi innowacje antymalware i jest zaufaną nazwą cyberbezpieczeństwa, a technologia wykrywania oprogramowania antymalwarenowego jest konsekwentnie osiągając najwyższe wyniki w niezależnych testach stron trzecich.

Dzięki Bitdefenderowi zaawansowanemu technologii antymalwarejów skanujących wszystkie dane i pliki przetwarzane na ostrech MFPS A3, organizacje mogą wykryć złośliwą aktywność i zagrożenia na wczesnym etapie przed dotknięciem firmy. BitDefender Antimalware Silnik zapewnia ochronę przed znanym i nieznanym złośliwym oprogramowaniem, w tym wirusami, trojanami, robakami, oprogramowaniem ransomware, zaawansowane trwałe zagrożenia, zagrożenia zerowe, oprogramowanie szpiegujące i inne.

Ben: Tak, i to’S Dlaczego Sharp i Bitdefender współpracują ze sobą, aby zapewnić klientom najlepszą wiodącą ochronę w branży dla swoich MFP, zapewniając dodatkowe bezpieczeństwo i zwiększając spokój. Z drugiej strony, w jaki sposób Bitdefender zapewnia bezpieczne środowisko operacyjne dla użytkownika i firmy?

Jerzy: BitDefender Advanced Antimalware chroni ostre MFP przed znanym i nieznanym złośliwym oprogramowaniem, w tym wirusami, trojanami, robakami, oprogramowaniem ransomware, zaawansowanymi trwałymi zagrożeniami, oprogramowaniem szpiegującym i innymi. Nasze rozwiązanie ma 99.9% wskaźnik wykrywania zagrożenia, jak konsekwentnie wykazano w testach stron trzecich.

Poprzez zintegrowanie Bitdefender Antimalware SDK z Sharp’S MFPS’ oprogramowanie układowe, wszystkie pliki przesłane lub pobrane na urządzenie są skanowane w czasie rzeczywistym dla złośliwego oprogramowania, wirusów i innych zagrożeń. Użytkownik MFP i/lub zespoły IT i bezpieczeństwa są powiadomione po wykryciu zagrożenia, a złośliwe oprogramowanie jest usuwane. Dzisiaj’Świat szybko ewoluujących zagrożeń cybernetycznych, zdolność wykrywania i zatrzymywania ataków, zanim będą mogły wyrządzić obrażenia, ma kluczowe znaczenie dla pozostawania cyberprzestępczości.

Ben: Jak przewidzieć cyberbezpieczeństwo urządzeń drukowanych i końcowych w biurze, aby ewoluować w nadchodzących latach?

Jerzy: W obecnym krajobrazie cyberbezpieczeństwa aktorzy zagrożeń nieustannie badają sposoby w sieciach i modyfikują swoje techniki, aby poślizgnąć się przez obronę niewykryte w celu sadzenia złośliwego oprogramowania, kradzieży danych lub uruchamiania kampanii szpiegowskich. To prawdziwa gra kota i myszy. Wykorzystanie wrażliwych urządzeń IoT i inteligentnych urządzeń biurowych, które obejmują wielofunkcyjne drukarki, będzie kluczowym obszarem dla cyberprzestępców w nadchodzącym roku.

Ben: Tak, a także coraz bardziej kierują się organizacjami o każdej wielkości i we wszystkich branżach. Firmy nie mogą już zakładać, że ponieważ są małe lub średnie, wygrały’t bądź celem.

Każde urządzenie z adresem IP, które łączy się z siecią korporacyjną, jest potencjalnym drzwiami dla przeciwników do wykorzystania. Większość firm podejmuje środki ostrożności, aby zabezpieczyć tradycyjne punkty końcowe, takie jak komputery, telefony komórkowe i serwery, ale wiele urządzeń zaniedbanych, takich jak kamery, drukarki, inteligentne światła itp. Wystarczy jedno domyślne hasło lub jedno urządzenie bez podania, aby naruszyć całą operację.

Jerzy: Jest to tak prawdziwe, w wyniku czego rozwiązania bezpieczeństwa, takie jak oprogramowanie antymalne na MFPS i innych urządzeniach IoT, rozszerzone wykrywanie i reakcja (XDR) oraz zarządzane modele bezpieczeństwa, takie jak MDR, będą miały kluczowe znaczenie dla firm dla firm o wszystkich rozmiarach oraz w każdym branżowym.

Chcielibyśmy podziękować George’owi za poświęcenie czasu na omówienie z nami partnerstwa Sharp i Bitdefender. Jeśli chcesz dowiedzieć się więcej o ostrych MFP i o tym, jak my’Ponowne wprowadzanie innowacji, aby Twoja firma była bardziej produktywna i bezpieczniejsza, skontaktuj się z nami.

Подготовленy и оtoś