Bitdefender VPN 2023 Recenzja

Streszczenie

W tej recenzji zbadamy Bitdefender VPN 2023 i jego funkcje. BitDefender Endoint Detektion and Response (EDR) to rozwiązanie bezpieczeństwa punktu końcowego, które łączy ciągłe monitorowanie, wykrywanie zagrożeń w czasie rzeczywistym i automatyczne działania reagowania. Oferuje zwiększone wykrywanie zagrożeń, skoncentrowane badania i maksymalną wydajność w ochronie punktów końcowych. Dzięki innowacyjnym funkcjom i łatwym w użyciu interfejsowi zapewnia kompleksową ochronę przed zaawansowanymi zagrożeniami.

- Jakie jest znaczenie „zasad rejestrowania”?

- Jak Bitdefender EDR wykrywa zaawansowane zagrożenia?

- Jakie są korzyści z technologii korelacji krzyżowej?

- W jaki sposób Bitdefender EDR włącza skoncentrowane dochodzenie i odpowiedź?

- Co sprawia, że Bitdefender EDR Cloud jest bardzo wydajny?

- Jak GravityZone EDR Cloud Monitor Activity?

- Jakie są wizualizacje dostarczane przez GravityZone EDR Cloud?

- Jakie są najważniejsze elementy Bitdefender EDR Cloud?

- Wykrywanie wiodących w branży: zwiększone wykrywanie zagrożeń i widoczność dzięki kompleksowym możliwościom wyszukiwania wskaźników kompromisów i technik ataku.

- Skoncentrowane dochodzenie i reakcja: Wizualizacje incydentów na poziomie organizacyjnym dotyczące skutecznej reakcji i zatrzymywania ciągłych ataków.

- Maksymalna wydajność: Łatwy wdrożenie, niski poziom ogólny dla maksymalnej ochrony przy minimalnym wysiłku.

- Jak działa technologia korelacji krzyżowej Bitdefender?

- W jaki sposób Bitdefender EDR Cloud zapewnia zaawansowane wykrywanie ataku i reakcję?

Polityka rejestrowania odnosi się do zasad firmy na temat rejestrowania i przechowywania dzienników aktywności użytkowników. Jest to znaczące, ponieważ określa poziom prywatności i anonimowości oferowanej przez usługę VPN. Ścigna polityka NO-LOGS zapewnia, że dostawca VPN nie prowadzi żadnych rejestrów działań użytkowników, zapewniając maksymalną prywatność i bezpieczeństwo.

Bitdefender EDR Cloud wykrywa zaawansowane zagrożenia, w tym ataki bez plików, oprogramowanie ransomware i zerowe zagrożenia, w czasie rzeczywistym w czasie rzeczywistym. Wykorzystuje analitykę zagrożeń i oparte na chmurze kolekcjoner zdarzeń do ciągłego monitorowania punktów końcowych i ustalania priorytetów zdarzeń bezpieczeństwa na listę incydentów do badań i reakcji.

Technologia korelacji Cross-Endpoint łączy bezpieczeństwo EDR z wizualizacjami zagrożeń na poziomie organizacyjnym. Umożliwia to organizacjom skupienie się dochodzeń i skuteczniej reagowanie na incydenty bezpieczeństwa. Zapewnia kompleksowy obraz zagrożeń bezpieczeństwa we wszystkich punktach końcowych, umożliwiając wydajną reakcję na incydenty.

Bitdefender EDR Cloud zapewnia wizualizacje incydentów na poziomie organizacji, umożliwiając skuteczną reakcję na ograniczenie bocznego rozprzestrzeniania się ataków i zatrzymanie ciągłych zagrożeń. Uprawnia proces dochodzenia i pomaga pracownikom IT zidentyfikować luki w ochronie.

Bitdefender EDR Cloud jest łatwy do wdrożenia z agentem o niskim poziomie ogólnym, zapewniając maksymalną wydajność i ochronę przy minimalnym wysiłku. Aby uzyskać w pełni zarządzane rozwiązanie, użytkownicy mogą uaktualnić do wykrywania i reakcji Bitdefender (MDR).

Gravityzone EDR Cloud odkrywa podejrzaną aktywność wcześnie poprzez zintegrowanie uczenia maszynowego Bitdefender, skanowania w chmurze i analizatorze piaskownicy. Wykrywa aktywność, która unika tradycyjnych mechanizmów zapobiegania punktom końcowym i zapewnia kompleksowe możliwości wyszukiwania dla określonych wskaźników kompromisu (MKOC) i technik ataku.

Gravityzone EDR Cloud oferuje innowacyjne wizualizacje z bogatym kontekstem i inteligencją zagrożeń. Te wizualizacje pomagają personelowi zrozumieć ścieżki ataku, identyfikować luki w ochronie i usprawnić proces dochodzenia i reakcji.

Technologia korelacji krzyżowej Bitdefender rozszerza widoczność EDR, analitykę i możliwości korelacji zdarzeń wykraczających poza jeden punkt końcowy. Umożliwia zespołom bezpieczeństwa skuteczne radzenie sobie ze złożonymi cyberatakami obejmującymi wiele punktów końcowych w infrastrukturze hybrydowej. Technologia łączy ziarnistość EDR z infrastrukturą analizy rozszerzonego wykrywania i reakcji (XDR).

BitDefender EDR Cloud stale monitoruje sieć w celu wczesnego odkrycia podejrzanej aktywności. Zapewnia niezbędne narzędzia, aby umożliwić użytkownikom skuteczną walkę z cyberatakami.

Cechy

Innowacje w zakresie wydajności i skuteczności

Technologia korelacji krzyżowej Bitdefender przynosi wykrycie zagrożenia i widoczność na nowy poziom. Stosuje rozszerzone możliwości wykrywania i reakcji (XDR) w celu wykrycia zaawansowanych ataków obejmujących wiele punktów końcowych w infrastrukturze hybrydowej. Technologia łączy bezpieczeństwo EDR z analizami w całej infrastruktury, zapewniając wizualizacje zagrożeń na poziomie organizacyjnym w celu bardziej skutecznych badań i reakcji.

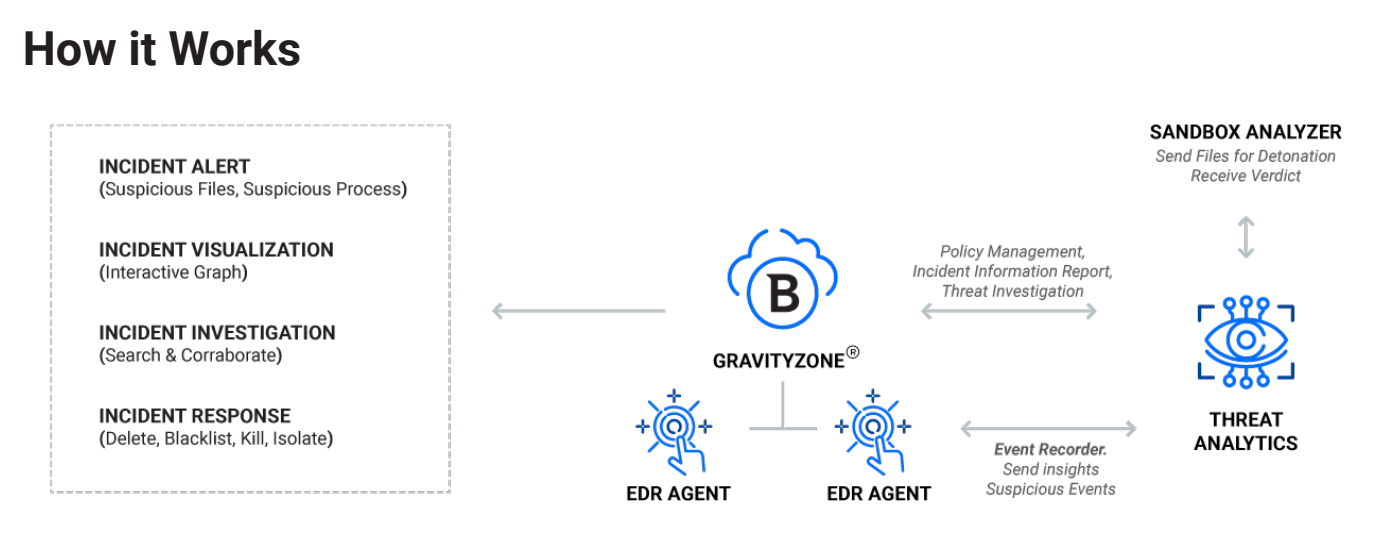

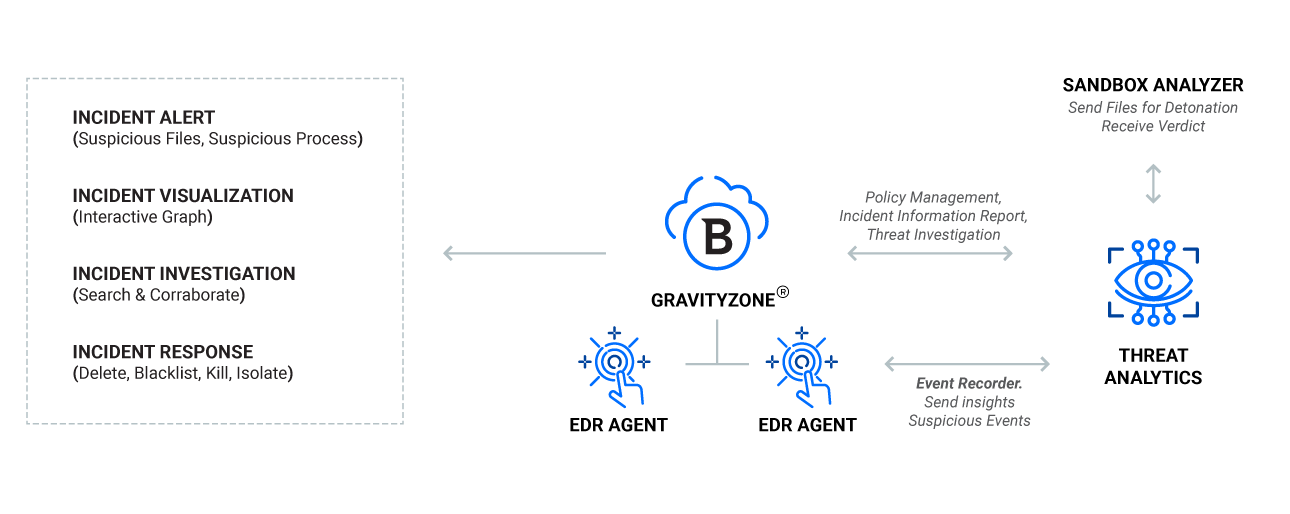

Gravityzone EDR Cloud jest zbudowany na platformie Bitdefender GravityZone XDR. Każdy agent EDR wdrażany na punktach końcowych stale monitoruje punkt końcowy i bezpiecznie wysyła wgląd i podejrzane szczegóły zdarzenia do scentralizowanego centrum kontroli grawitacji. Cross-endpoint Corelaction Engine zbiera i destyluje zdarzenia końcowe, generując priorytety, na poziomie organizacji na incydenty bezpieczeństwa.

Przegląd najważniejszych wydarzeń

- Zaawansowane wykrywanie i reakcja ataku: monitoruje sieć w celu wczesnego odkrycia podejrzanej aktywności i zapewnia narzędzia do zwalczania cyberataków.

- Znajduj lukę w umiejętnościach bezpieczeństwa: umożliwia zespołom efektywną reagowanie z automatycznym priorytetem alertowym i reakcją jednego kliknięcia.

Bitdefender VPN 2023 Recenzja

Co robi “Zasady rejestrowania” wredne i dlaczego jest to znaczące?

Wykrywanie i reakcja punktu końcowego Bitdefender

Rozszerzone wykrywanie zagrożenia, skoncentrowane dochodzenie i skuteczna reakcja

Wykrywanie i reakcja punktu końcowego (EDR) to rozwiązanie bezpieczeństwa punktu końcowego, które łączy ciągłe monitorowanie w czasie rzeczywistym oraz gromadzenie danych i spostrzeżeń końcowych z możliwościami wykrywania i zautomatyzowanymi działaniami reagowania.

Gravityzone EDR Cloud wykrywa zaawansowane zagrożenia, w tym ataki bez plików, oprogramowanie ransomware i inne zagrożenia zerowe w czasie rzeczywistym w czasie rzeczywistym. Analityka zagrożeń i oparta na chmurze kolekcjoner zdarzeń stale monitoruje punkty końcowe i priorytetowo traktuje zdarzenia bezpieczeństwa na listę incydentów do badań i reakcji.

Obejmuje technologię korelacji krzyżowej, która łączy szczegółowość i bogatą bezpieczeństwo bezpieczeństwa EDR z wizualizacjami zagrożeń na poziomie organizacyjnym, aby pomóc Ci skoncentrować badania i skuteczniej reagować. Zapewniając wizualizację zagrożeń na poziomie organizacji, Cloud GravityZone EDR pomaga skupić badania i skuteczniej reagować.

Wykrywanie wiodącego w branży

Zwiększone wykrywanie zagrożeń i widoczność, które umożliwiają mocne strony XDR do ochrony punktów końcowych. Kompleksowe możliwości wyszukiwania określonych wskaźników kompromisu (MKOC), technik ATT i CK MITER i innych artefaktów w celu odkrycia ataków na wczesnym etapie.

Skoncentrowane dochodzenie i reakcja

Wizualizacje incydentów na poziomie organizacyjnym pozwalają skutecznie reagować, ograniczać rozprzestrzenianie się boczne i zatrzymywać ciągłe ataki.

Maksymalna wydajność

Nasz łatwy wdrożenie, niski poziom ogólny zapewnia maksymalną wydajność i ochronę, przy minimalnym wysiłku. Aby uzyskać w pełni zarządzane rozwiązanie, łatwo uaktualnij do Bitdefender zarządzanego wykrywaniem i reakcją (MDR).

Przegląd produktów

Gravityzone EDR Cloud monitoruje twoją sieć w celu wczesnego odkrycia podejrzanej aktywności i zapewnia narzędzia potrzebne do zwalczania cyberataków. Poprzez integrację BitDefender’wielokrotnie nagradzane analizator uczenia maszynowego, chmury i piaskownicy mogą wykryć aktywność, która unika tradycyjnych mechanizmów zapobiegania punktom końcowym. Zapewnia pełną widoczność technik, taktyk i procedur (TTP) stosowanych w aktywnych atakach, jednocześnie zapewniając kompleksowe możliwości wyszukiwania dla określonych wskaźników kompromisu (MKOC), technik ATT i CK MITER i innych artefaktów w celu odkrycia ataków na wczesnym etapie.

Gravityzone EDR Cloud zapewnia innowacyjne i łatwe do zrozumienia wizualizacje z bogatym kontekstem i inteligencją zagrożenia, które pomagają pracownikom zrozumieć ścieżki ataku i identyfikować luki w ochronie. Te wizualizacje usprawniają dochodzenie i reakcję, zmniejszając obciążenie personelu IT. Sandbox Analyzer umożliwia pracownikom automatyczne wykonywanie podejrzanych ładunków w zawartym, wirtualnym środowisku do izolowania i neutralizowania podejrzanych plików. Gravityzone EDR Cloud Możliwości chronią organizacje przed zaawansowanymi zagrożeniami, jednocześnie umożliwiając proaktywne polowanie na zagrożenie i analizę przyczyn korzeniowych.

Przegląd najważniejszych wydarzeń:

- Wykrywanie wiodącego w branży-lepsze wykrywanie zagrożeń i widoczność, która umożliwia mocne strony XDR do ochrony punktów końcowych. Kompleksowe możliwości wyszukiwania określonych wskaźników kompromisu (MKOC), technik ATT i CK MITER i innych artefaktów w celu odkrycia ataków na wczesnym etapie.

- Skoncentrowane dochodzenie i reakcja-wizualizacje incydentów na poziomie organizacji umożliwiają wydajne reagowanie, ograniczenie rozprzestrzeniania się bocznego i zatrzymywanie ciągłych ataków.

- Maksymalna wydajność-nasz łatwy do rozmieszczenia, niski poziom ogólny zapewnia maksymalną wydajność i ochronę, przy minimalnym wysiłku. Aby uzyskać w pełni zarządzane rozwiązanie, łatwo uaktualnij do Bitdefender zarządzanego wykrywaniem i reakcją (MDR).

Cechy:

Innowacje w zakresie wydajności i skuteczności

Bitdefender’Technologia korelacji krzyżowej S pobiera wykrywanie zagrożeń i widoczność na nowy poziom, stosując możliwości XDR do wykrywania zaawansowanych ataków obejmujących wiele punktów końcowych w infrastrukturach hybrydowych (stacje robocze, serwery lub pojemniki; uruchamianie różnych systemów operacyjnych). Rozszerza widoczność EDR, analitykę i korelację zdarzeń poza granice jednego punktu końcowego, aby umożliwić zespołom bezpieczeństwa skuteczniejsze postępowanie ze złożonymi cyberatakami obejmującymi wiele punktów końcowych. Ta technologia korelacji między końcem łączy szczegółowość i bogaty kontekst bezpieczeństwa EDR z infrastrukturą analizy rozszerzonego wykrywania i reakcji (XDR). Zapewniając wizualizację zagrożeń na poziomie organizacyjnym, XDR pomaga organizacjom skupić badania i skuteczniej reagować.

Gravityzone EDR Cloud to oparte na chmurze rozwiązanie zbudowane na platformie Bitdefender GravityZone XDR. Każdy agent EDR wdrożony w Twojej organizacji’Punkty końcowe ma rejestrator zdarzeń, który nieustannie monitoruje punkt końcowy i bezpiecznie wysyła wgląd i podejrzane szczegóły zdarzeń do scentralizowanego centrum kontroli grawitacji. W Centrum Kontroli silnik korelacji Cross-endpender Bitdefender zbiera i destyluje zdarzenia końcowe i generuje priorytety, opinie na poziomie organizacji na incydenty bezpieczeństwa, umożliwiając administratorom szybkie badanie i skuteczne reagowanie na zagrożenia.

Przegląd najważniejszych wydarzeń

- Zaawansowane wykrywanie i reakcja ataku. Monitoruje twoją sieć w celu wczesnego odkrycia podejrzanej aktywności i zapewnia narzędzia umożliwiające zwalczanie cyberataków.

- Zostań lukę w umiejętnościach bezpieczeństwa. Umożliwia zespołom wydajną reagowanie z automatycznym priorytetem alertowym i odpowiedzią na jedną kliknięcie.

- Zmniejszyć ryzyko organizacji. Ciągle analizuje infrastrukturę w celu zidentyfikowania ryzyka setek czynników. Pomaga złagodzić ryzyko użytkownika, sieci i systemu operacyjnego.

- Zminimalizować obciążenie operacyjne. Agenci dostarczane przez chmurę i niskie konserwację są łatwo wdrażać i integrują się z istniejącą architekturą bezpieczeństwa i są w pełni kompatybilne z rozwiązaniem przeciwwirusowym punktu końcowego.

Korzyści:

Zaawansowana analizy ryzyka

Nasza zaawansowana technologia analizy ryzyka analizuje nie tylko punkty końcowe, ale także ludzkie zachowania, ciągle analizując ryzyko organizacyjne przy użyciu setek czynników w celu identyfikacji, priorytetów i udzielania wskazówek dotyczących ograniczenia ryzyka użytkowników, sieci i końcowych.

Wiodące w branży wykrywanie zagrożeń

Gravityzone Endpoint Detection and Response (EDR) Wykrywa zaawansowane zagrożenia, w tym ataki bez plików, oprogramowanie ransomware i inne zagrożenia zero-dniowe w czasie rzeczywistym w czasie rzeczywistym. Analityka zagrożeń i oparta na chmurze kolekcjoner zdarzeń stale monitoruje punkty końcowe i priorytetowo traktuje zdarzenia bezpieczeństwa na listę incydentów do badań i reakcji

Wykrywanie i reakcja na okres krzyżowy

Technologia korelacji krzyżowej wymaga wykrywania zagrożeń i widoczności naszego rozwiązania bezpieczeństwa naszego punktu końcowego (EDR), umożliwiając wykrywanie zaawansowanych ataków obejmujących wiele punktów końcowych w infrastrukturze hybrydowej (stacje robocze, serwery lub pojemniki; uruchamianie różnych OS).

Wizualizacja na poziomie organizacji

Kompleksowe elementy wizualne działań przeciwników, wzbogacone o kontekst i inteligencję zagrożeń, podkreślają krytyczne ścieżki ataku, łagodzenie obciążeń na personel IT. Pomaga zidentyfikować luki w ochronie i wpływie na incydenty w celu wsparcia zgodności.

Usprawnione dochodzenie i odpowiedź

Bitdefender EDR zapewnia innowacyjne i łatwe do zrozumienia wizualizacje z bogatym kontekstem i inteligencją zagrożeń, które pomagają personelowi zrozumieć ścieżki ataku i identyfikować luki w ochronie. Te wizualizacje usprawniają dochodzenie i reakcję, zmniejszając obciążenie personelu IT. Sandbox Analyzer umożliwia pracownikom automatyczne wykonywanie podejrzanych ładunków w zawartym, wirtualnym środowisku do izolowania i neutralizowania podejrzanych plików.

Raportowanie i ostrzeganie oszczędzające czas

Konfigurowalne pulpity nawigacyjne, powiadomienia e -mail i kompleksowe możliwości raportowania zarówno dla natychmiastowych, jak i zaplanowanych raportów, wszystkie zarządzane z scentralizowanego czasu oszczędzania konsoli i wysiłku dla zespołów IT.

Jak działa Bitdefender EDR?

Bitdefender Endpoint Detektion and Response (EDR) to rozwiązanie oparte na chmurach zbudowane na platformie GravityZone Bitdefender Gravityzone. Każdy agent EDR wdrożony w Twojej organizacji’Punkty końcowe ma rejestrator zdarzeń, który nieustannie monitoruje punkt końcowy i bezpiecznie wysyła wgląd i podejrzane szczegóły zdarzeń do scentralizowanego centrum kontroli grawitacji.

W Centrum Kontroli silnik korelacji Cross-endpender Bitdefender zbiera i destyluje zdarzenia końcowe i generuje priorytety, opinie na poziomie organizacji na incydenty bezpieczeństwa, umożliwiając administratorom szybkie badanie i skuteczne reagowanie na zagrożenia.

Często Zadawane Pytania:

Jest wykrywaniem i reakcją na punkcie krzyżową na wszystkich pakietach EDR?

Wykrywanie i reakcja z punktu widzenia jest dostępne we wszystkich pakietach EDR: Bitdefender EDR, Gravityzone Business Security Enterprise i Bitdefender MDR.

Jak organizacja może skorzystać z EDR, jeśli nie ma dedykowanego personelu ochrony?

Aby w pełni skorzystać z EDR, organizacja bez dedykowanego personelu bezpieczeństwa (takich jak analitycy bezpieczeństwa) powinna zdecydować się na naszą usługę Bitdefender MDR. Ta w pełni zarządzana usługa obejmuje nasze rozwiązanie EDR, a także działalność bezpieczeństwa 24/7 dostarczone z Bitdefender Security Operations Center przez wysoko wykwalifikowanych łowców zagrożeń i ekspertów ds. Bezpieczeństwa.

Czy mogę spróbować, zanim kupię?

Tak. Zaledwie kilkoma kliknięciami możesz uzyskać 1-miesięczny bezpłatny proces. Po zakończeniu okresu próbnego będziesz musiał kupić rozwiązanie do dalszego użycia.

Dokumentacja:

Uwagi cenowe:

- Ceny i dostępność produktu w zależności od zmiany bez powiadomienia.

Bitdefender VPN 2023 Recenzja

Bitdefender używa tarczy hotspot’S FIRGNING FAST Technology dla swojego VPN. Ale wykluczając niektóre niepotrzebne funkcje, takie jak serwery w niszowych lokalizacjach Kirgistan, jest w stanie sprzedać VPN za znacznie mniej.

Ponadto możesz go zainstalować na 10 urządzeniach. Czyniąc to jeden z najbardziej Najlepsze oferty VPN tam.

- Szybko: Bitdefender’S VPN używa serwera Hotspot Shield’S, które są jednymi z najszybszych na świecie. Tworzenie Bitdefender’S VPN Błyskawica szybko.

- Maksymalna prywatność: Bitdefender ma krótką, ale jasną zasady zero-logu i nie śledzi Twojej aktywności online.

- Cena: Większość VPN oferuje najlepszą cenę tylko w 3-letnich kontraktach. Bitdefender oferuje najwyższą liczbę osób w rocznym kontrakcie, co czyni go znacznie tańszym.

- Wysoce bezpieczne: Bitdefender wykorzystuje najszybszy protokół VPN (Catapult Hydra) i najbezpieczniejszy standard szyfrowania (AES-256).

- Serwery w 30 krajach: Bitdefender’S VPN ma serwery na wszystkich kontynentach.

- Piękne (ale nieco podstawowe) aplikacje: Obsługa systemu Windows, Mac, Android i iOS.

- Współpracuje z Netflix, Disney Plus i nie tylko

- Działa z torrenami (P2P)

- Brak zaawansowanych funkcji: Droższe VPN umożliwiają wybór protokołu VPN i aktywowanie funkcji, takich jak blokery reklam i kompresja danych. Bitdefender nie’T. Uważamy, że to wygrało’ma znaczenie dla 95% jego użytkowników. Ale jeśli chcesz wejść w zaawansowaną technologię; Sprawdź CyberGhost tutaj.

Czy widziałeś rabaty?

Przejdź do tej strony

Fakty Bitdefender VPN

- Najlepsza oferta: 2 USD.49 / miesiąc

- Zwróć politykę: 30 dni

- Obsługa klienta: 24/7 na żywo

- Urządzenia na konto: 10

- Platformy: Windows, Mac, Android i iOS

Prywatność i ochrona

Dobra: Bitdefender VPN używa tarczy Hotspot’S serwery, więc to’jest ważne dla analizy obu firm’Polityka prywatności. Na szczęście oba zawierają wyraźną zasady zero-logu i nie śledzą Cię online. Bitdefender wykorzystuje najszybszy protokół VPN (Catapult Hydra) i najbezpieczniejszy standard szyfrowania (AES-256).

Złe: Bitdefender VPN nie ma przełącznika zabijania i nie używa własnych serwerów DNS.

Jakie elementy prywatności i bezpieczeństwa testujemy?

- Zasady rejestrowania

- Jurysdykcja

- Protokół

- Szyfrowanie

- Własne serwery DNS

- Zabij test przełącznika

- Test szczelności

Co robi “Zasady rejestrowania” wredne i dlaczego jest to znaczące?

W idealnych okolicznościach dostawca VPN’t Przechowuj wszelkie informacje o swoich działaniach online. Ale okoliczności, które się znajdujemy’T zawsze idealne, a dostawcy VPN przechowują tego rodzaju informacje – to są dzienniki.

Celem tworzenia tych dzienników jest optymalizacja VPN’S Usługa. Pomaga serwerom działać optymalnie i może również zapobiec wykorzystywaniu usług. Różni dostawcy zgromadzą w tym celu różne ilości danych.

Ogólnie rzecz biorąc, Twój dostawca VPN może zbierać cztery rodzaje informacji o tobie. Niektóre z tych informacji naprawdę się nie’t mogą być szkodliwe, ale to’S nie zawsze przypadek. Te cztery typy to:

- Dane serwisowe VPN: wersja aplikacji VPN’użyte, jakiego systemu operacyjnego jesteś’ponownie uruchamiać go, serwer’utworzył połączenie z.

- Dane połączenia: ilość danych’Pobrano i przesłane, po zalogowaniu i na jak długo, dokładnie po wylogowaniu.

- Oryginalny adres IP: Jest to unikalny identyfikator urządzenia używanego do dostępu do serwera VPN i może być używany do wskazania dokładnej lokalizacji.

- Aktywność online: każda strona internetowa, na którą poszedłeś, wszystko, co szukałeś, wszystkie użyte usługi online. Zasadniczo odpowiada to twojej historii przeglądania.

Twój dostawca VPN może anonimowo zbierać dane dotyczące usług i połączenia – zamiast wyróżnić dowolne użytkownika, wszystkie dane są zgrupowane. Jeśli tak jest, to nie masz’Nie mam się o co martwić. Dostawca VPN otrzyma to, czego potrzebuje, aby utrzymać i ulepszyć swoją usługę bez zagrożenia Twojej prywatności. Z tego powodu wielu dostawców VPN robi to do pewnego stopnia.

Co do pozycji numer trzy na liście, większość osób nie chce, aby ich VPN prowadziła zapis swojego adresu IP. Ale zwykle nie jest to przełom. Po prostu VPN dotyczą anonimowości, więc Twoja lokalizacja powinna’t interesuj się dostawcą.

Jednak to, co zdecydowanie może być przełomem, to ostateczny element na naszej liście-dzienniki Twojej aktywności online. Uważaj na to i bądź ostrożny, jeśli VPN przechowuje te rekordy.

Zdajemy sobie sprawę ze znaczenia tego, więc VPN, który przechowuje te dane wygrane’nie należy do naszych zaleceń. Ale to nie jest tak rzadkie wśród bezpłatnych VPN, które mogą następnie sprzedać te dane. Jest to wystarczający powód, aby wierzyć, że powinieneś unikać takich dostawców.

Często słyszysz roszczenia o polityce zerowej logu wśród dostawców VPN. To brzmi dobrze, ale nie’t zawsze oznaczają to samo, co nie ma uniwersalnego standardu do zastosowania. Poświęć więc czas na przeczytanie Polityki Prywatności w całości przed podjęciem decyzji zakupu lub sprawdzanie recenzji.

Co to jest Bitdefender’S Polityka rejestrowania, taka jak?

Bitdefender’Polityka prywatności jest raczej krótka. Uczyniliśmy to bardziej czytelne, aby pomóc ci rozszyfrować to, co tak naprawdę mówi:

“Zbieramy (…) tylko losowo generowane lub ospokojone identyfikatory użytkownika i urządzeń, adresy IP (…) Używamy Pango jako procesora danych, który przetwarza dane w imieniu Bitdefender zgodnie z Bitdefender’instrukcje S i wyłącznie w celu świadczenia usług VPN użytkownikom.”

Możemy przetwarzać lokalizację urządzenia wyłącznie w celu oferowania funkcji BitDefender VPN, takie powiadomienia o niebezpiecznym Wi-Fi lub funkcji automatycznego połączenia. Nie przechowujemy żadnych szczegółów dotyczących Twojej lokalizacji lub aktywności online ani nie udostępniamy ich innym podmiotom.”

Kluczowym wyciągnięciem jest to, że Bitdefender zbiera tylko losowo wygenerowane dane, co oznacza, że tak się nie’T śledź poszczególnych użytkowników. Jednak używa Pango’S (znane również jako Hotspot Shield) i jej usługi przetwarzania danych.

Dlatego ważne jest, aby czytać także tarczę hotspot’Polityka prywatności. Krótko mówiąc, ten stwierdza:

- Twój adres IP jest przechowywany, ale tylko wtedy, gdy jesteś podłączony do VPN: Po odłączeniu od VPN, adres IP jest usuwany.

- Twoja historia przeglądania nigdy nie jest przechowywana: Twoja aktywność online (witryny, których odwiedzasz i używane usługi), nigdy nie są śledzone ani przechowywane.

Więc co możemy z tego zakończyć?

Twoja aktywność online nie jest przechowywana, a adres IP tylko na czas trwania sesji VPN. Jest później usunięty.

Dlatego jesteś bezpieczny.

Co oznacza jurysdykcja i dlaczego jest to znaczące?

Firma, która świadczy usługi VPN, musi zostać zarejestrowana w pewnym kraju. A ponieważ przepisy i regulacje tego kraju są wiążące, może to mieć dużą różnicę.

Na przykład niektóre kraje są bardzo surowe, jeśli chodzi o zatrzymywanie danych i towarzyszące prawom. USA są wśród nich, podobnie jak wiele krajów UE, Australii itp. Dlatego znajdujące się w nich dostawcy usług internetowych (dostawcy usług internetowych) są zobowiązani do zebrania wielu danych u użytkowników Internetu. Obejmuje to wysyłane e -maile, rekordy odwiedzanych stron internetowych i tak dalej.

Ten rodzaj masowego nadzoru jest jednym z głównych powodów, dla których ludzie zwracają się do VPN. Korzystając z jednego, wszelkie dane wysyłane przez dostawcę usług internetowych’Sieć S będzie chroniona przez szyfrowanie, co uniemożliwia przeczytanie dostawcy Internetu. I czego nie może przeczytać, nie może zebrać.

Oprócz martwienia się o dostawcy usług internetowych, niektóre osoby mają również obawy, że VPN mogą być również zmuszone do gromadzenia danych z powodu wyżej wymienionych przepisów. Ale jest tu jedna kluczowa różnica – dostawca usług internetowych jest dostawcą publicznym, podczas gdy VPN jest prywatny. Jako takie, te same reguły nie mają zastosowania, a VPN nie są zobowiązane do przechowywania danych użytkownika.

Mimo to agencje rządowe, które są zainteresowane tymi danymi, są poważnymi organizacjami i mają kilka sztuczek w rękawach, aby uzyskać pożądane informacje. Na przykład w Stanach Zjednoczonych odpowiednie agencje mogą wydawać listy bezpieczeństwa narodowego, które są rodzajem tajnych wezwań. Jeden z nich może umożliwić agencji zdobycie dowolnych danych, które może posiadać VPN.

Teraz możesz pomyśleć, że agencje rządowe Don’naprawdę ucieka się do tych taktyk, ale tak. Weź to, co się stało z Lavabitem w 2013 roku. Po wywieraniu presji NSA do ujawnienia danych dotyczących Edwarda Snowdena, ten zaszyfrowany dostawca e -maili postanowił tymczasowo zamknąć. Podobnie firma VPN o nazwie Private Internet Access nie chciała przestrzegać rosyjskich przepisów dotyczących rejestrowania danych. Istnieją różnice między tymi dwoma przypadkami, ale dowodzą one tego samego punktu – różne agencje pod kontrolą rządową polują na dane.

Użytkownicy, którzy są z tego wyjątkiem, mogą kontynuować na dwa sposoby.

Pierwszym z nich jest znalezienie dostawcy VPN, który podlega korzystnej jurysdykcji. W tym celu możesz przyjrzeć się międzynarodowym traktatom dotyczącym wywiadu (umowa UKUSA jest znanym tego przykładem) i znaleźć kraj, który ISN’T członek ich. Oczywiście lokalne przepisy dotyczące zatrzymywania danych są równie ważne i chcesz kraju, który nie jest’t surowe pod tym względem. Innymi słowy, znajdź na morzu VPN. ExpressVPN opiera się na brytyjskich Wyspach Dziewiczych, podczas gdy Nordvpn jest związany prawami panamskimi, aby wymienić dwa przykłady.

Drugim jest zasadniczo uniknięcie kwestii jurysdykcji, przechodząc z dostawcą VPN, który naprawdę przestrzega polityki przechowywania żadnych dzienników, których można by zidentyfikować. Jak wspomniano, bez prawa, bez względu na to, jak surowe, może sprawić, że dostawca VPN może przekazać dane, których nigdy nie miał.

Każde z nich jest dobrym rozwiązaniem, ale można je również połączyć w celu uzyskania dodatkowego bezpieczeństwa.

Co to jest Bitdefender’s jurysdykcja?

Bitdefender jest zarejestrowany w Rumunii, która nie jest częścią umowy wywiadowczej, takiej jak umowa UKUSA, ale jest członkiem UE. Ponieważ UE dąży do przepisów dotyczących zatrzymywania danych w UE, dobrze jest, że Bitdefender ma jasną politykę zero-log. W końcu dane to nie’t.

Co oznacza protokół i dlaczego jest to znaczące?

Protokół jest podstawową technologią określającą, w jaki sposób serwer VPN sformatuje i przesyła dane przez sieć, czy to Internet, czy sieć lokalna (LAN). Istnieją różne protokoły, które mają różne poziomy prędkości i bezpieczeństwa. Większość uważa OpenVPN za najbezpieczniejsze, rankingowe przed L2TP, PPTP, SSTP i IKEV2.

Jakie protokoły używa Bitdefender?

BitDefender VPN wykorzystuje najszybszy aktualnie dostępny protokół VPN, opracowany wewnętrznie przez Hotspot Shield. To’s zwany katapultem hydra i jest znacznie szybszy niż OpenVpn.

Co oznacza szyfrowanie i dlaczego jest to znaczące?

Szyfrowanie przekształca dane, które każdy może odczytać w formę, która jest niezrozumiała. Aby to osiągnąć, używany jest klucz szyfrowania, a także sposób, w jaki dane są następnie przekształcane w czytelną formę.

Zastosowane standard szyfrowania (AES) jest tym, co’zostały przyjęte jako norma w tym względzie. W dziedzinie VPN na ogół znajdziesz dwa kluczowe rozmiary: 128 bitów i 256 bitów. Nawet prostszy AES-128 ma reputację jako niezniszczalny, podczas gdy AES-256 przenosi bezpieczeństwo na jeszcze wyższy poziom.

Jaki standard szyfrowania używa Bitdefender?

Bitdefender VPN wykorzystuje najbezpieczniejszy standard szyfrowania: AES-256.

Co oznaczają serwery DNS i dlaczego są znaczące?

Kiedy chcesz sprawdzić, co robią twoi przyjaciele, ty’Otwórz przeglądarkę i wpisz na Facebooku.com. To jest nazwa domeny, krótki (i najlepiej chwytliwy) termin, który pozwala przejść do żądanej strony internetowej. Ale Facebook’Inny identyfikator to duża grupa liczb. To jest adres IP i jest to coś, czego nigdy nie moglibyśmy zapamiętać. Stąd nazwy domeny.

Ale aby to działało, musi istnieć związek między adresem IP a nazwą domeny. Tutaj wchodzą serwery DNS. Pomyśl o nich jako o operatorach telefonicznych wieku internetowego. Serwer DNS to repozytorium wielu nazw domen i ich adresów IP, a po wprowadzeniu żądanej nazwy domeny – wysyła Cię na prawidłowy adres IP.

Kiedy dostawcy VPN mają do użycia własne serwery DNS, mogą szyfrować ten proces, wraz ze wszystkimi innymi działaniami online, w tunelu VPN. To stawia wszystko poza zasięgiem partii, które mogą chcieć stworzyć dzienniki tego, co robisz online, przechwytują lub cenzurować.

Czy Bitdefender VPN używa własnych serwerów DNS?

Nie, Bitdefender VPN używa serwerów 3. Partii DNS.

Co oznacza przełącznik zabijania i dlaczego jest to znaczące?

Po nawiązaniu połączenia VPN możesz przeglądać bezpieczny Internet, wiedząc, że Twoja prywatność jest zabezpieczona. Ale jeśli z jakiegoś powodu to bezpieczne połączenie się nie powiedzie, ty’D Chcesz, aby twoje połączenie internetowe zostało zakończone w tym samym momencie, ponieważ Twoja aktywność nie byłaby już ukryta. To właśnie robi przełącznik zabójstwa i dlaczego jest to znaczące.

Czy Bitdefender używa przełącznika zabijania?

Tak. Bitdefender’S VPN zawiera przełącznik zabijania.

Co oznacza wyciek i dlaczego jest to znaczące?

Nawet jeśli ty’VE zawierało połączenie z serwerem, VPN może czasami pozwolić na prześlizgnięcie się niektórych danych i pozostać widoczne. To jest wyciek i istnieje kilka typowych rodzajów: wycieki IP, wyciek w systemie Windows, wycieki DNS i wycieki WebRTC.

Czy Bitdefender wycieka Twoje dane?

Nie, BitDefender VPN nie wycieka żadnych danych.

Bitdefender Gravityzone

Bitdefender Gravityzone to nowe rozwiązanie bezpieczeństwa Bitdefender Enterprise dla średnich i bardzo dużych organizacji. Gravityzone wykorzystuje Bitdefender’S Uznane technologie antymalware i zapewnia scentralizowaną platformę zarządzania bezpieczeństwem dla fizycznych, zwirtualizowanych i mobilnych punktów końcowych.

Netsurion pomaga monitorować zdarzenia z Bitdefender Gravityzone. Jego obiekty wiedzy i raporty Flex pomogą Ci analizować zapory, kontrolę urządzenia, zagrożenie i szczegóły związane z phishingiem.

Integracja źródła danych Netsurion dla Bitdefender Gravityzone pozwala monitorować następujące komponenty:

- Bezpieczeństwo – Wykryte zagrożenie, aplikacje i strony internetowe zablokowały szczegóły, ochronę danych i aktywność kontroli urządzeń.

- Operacja -Skanowanie na żądanie i jego wyniki, szczegóły audytu zdarzeń bezpieczeństwa.

Po skonfigurowaniu Bitdefender Gravityzone do dostarczania zdarzeń do NetSurion Manager; Obiekty i raporty wiedzy można skonfigurować w Netsurion.

Niektóre z integracji źródeł danych dostępnych w NetSurion są wymienione poniżej.

Raporty

| Typ | Nazwa | Opis |

|---|---|---|

| Bezpieczeństwo | Bitdefender Gravityzone – Firewall aplikacji | Ta kategoria zawiera informacje związane z aplikacją, która została zablokowana od połączenia z siecią na podstawie skonfigurowanej reguły. |

| Bezpieczeństwo | Gravityzone Bitdefender – aktywność przeciwbólowa | Ta kategoria zawiera informacje związane z wykryte i zablokowane działanie phishingowe w punktach końcowych. |

| Bezpieczeństwo | Bitdefender Gravityzone – zablokowane aplikacje | Ta kategoria zawiera informacje związane z zablokowaną aplikacją i jej atrybutami. |

| Bezpieczeństwo | Bitdefender Gravityzone – zablokowane szczegóły strony internetowej | Ta kategoria zawiera informacje związane z zablokowanymi stronami internetowymi, punktami końcowymi źródłowymi i przyczyną zablokowanych szczegółów. |

| Bezpieczeństwo | Bitdefender Gravityzone – e -mail ochrony danych | Ta kategoria zawiera informacje związane z zablokowanym nadawcą e -mailem lub odbiorcą według modułu ochrony danych i zastosowanymi szczegółami reguł. |

| Bezpieczeństwo | Bitdefender Gravityzone – Web ochrony danych | Ta kategoria zawiera informacje związane z zablokowanymi stronami internetowymi według modułu ochrony danych i zastosowanymi szczegółami reguł. |

| Bezpieczeństwo | Bitdefender Gravityzone – Aktywność kontroli urządzenia | Ta kategoria zawiera informacje związane z urządzeniami, które są dozwolone lub zablokowane w punktach końcowych i jej atrybutach. |

| Bezpieczeństwo | Bitdefender Gravityzone – aktywność zapory | Ta kategoria zawiera informacje związane z adresem IP lub portem, które zostały zablokowane przez Bitdefender na podstawie skonfigurowanej reguły. |

| Bezpieczeństwo | Bitdefender Gravityzone – aktywność złośliwego oprogramowania | Ta kategoria zawiera informacje związane z zagrożeniem wykrytym w punktach końcowych i jego atrybutach. |

| Bezpieczeństwo | Bitdefender Gravityzone – status złośliwego oprogramowania | Ta kategoria zawiera informacje związane ze statusem wykrytych zagrożeń. |

| Operacje | Bitdefender Gravityzone-szczegóły skanowania na żądanie | Ta kategoria zawiera informacje związane z szczegółami skanowania na żądanie i wynikami. |

| Operacje | Bitdefender Gravityzone – Audyt bezpieczeństwa | Ta kategoria zawiera informacje związane z zdarzeniami bezpieczeństwa z różnych modułów, które były wystąpione. |

Dokumentacja

Szczegóły konfiguracji w tym przewodniku są zgodne z Netsurion w wersji 9.X i później, oraz Bitdefender Gravityzone Elite Security lub Bitdefender GravityZone Security Cloud.

Pobierz przewodnik integracji, aby uzyskać więcej informacji.

Zarządzanie ochroną przed grawitacją

Ten temat zapewnia najlepsze praktyki korzystania z konsoli gravityzone do zarządzania i monitorowania ochrony BitDefender zainstalowanej na maszynach wirtualnych z wdrożenia VMware Tanzu. Aby uzyskać szczegółowe informacje, zobacz Administrator GravityZone’Przewodnik S.

Sprawdź chronione maszyny

Po wdrożeniu na maszynach wirtualnych z wdrożenia VMware Tanzu, narzędzia bezpieczeństwa punktów końcowych BitDefender automatycznie synchronizuje się z konsolą GravityZone w celu otrzymywania zasad i zadań konfiguracyjnych oraz wysyłania statusu lub zabezpieczeń.

Chronione maszyny wirtualne przed wdrożeniem VMware Tanzu pojawi się w zapasach sieci GravityZone. W zależności od integracji IaaS i zapasów skonfigurowanych w grawitacji, maszyny wirtualne pojawiają się w grawitacji w ramach infrastruktury IAAS, inwentaryzacji Active Directory lub niestandardowych grup (w folderze niestandardowym skonfigurowanym w ustawieniach pakietu).

Kliknij maszynę wirtualną w ekwipunku sieciowym, aby sprawdzić, czy ochrona jest zainstalowana i sprawdź szczegóły ochrony.

Zarządzaj ustawieniami ochrony

Chronione maszyny wirtualne są przypisane domyślne zasady, ale możesz utworzyć dedykowaną zasadę dla wdrażania VMware Tanzu w celu konfiguracji lub dostosowywania określonych ustawień, takich jak:

- Serwery bezpieczeństwa, z którymi można się połączyć, w przypadku konfigurowania narzędzi bezpieczeństwa punktu końcowego Bitdefender.

- Lokalny punkt końcowy przekaźnika do połączenia, w celu zoptymalizowanego ruchu aktualizacji.

- Ustawienia ochrony specyficzne dla środowiska VMware Tanzu.

- Wyłącz graficzny interfejs użytkownika agenta Windows, aby zminimalizować zużycie zasobów.

Przypisz zasadę do folderów, w których dodawane są maszyny wirtualne z wdrożenia VMware Tanzu.

Ważny: Instancje VM mogą wydawać się niepowodzeniem podczas aktualizacji produktu, gdy usługi zostaną ponownie uruchomione. Aby uniknąć tej sytuacji, możesz wyłączyć automatyczne aktualizacje produktów w polityce bezpieczeństwa GravityZone.

Aby upewnić się, że agenci Bitdefender są aktualni, możesz albo uruchomić Aktualizacja Zadanie od GravityZone lub ponowne wdrożenie instancji, gdy dostępne nowe zestawy agentów Bitdefender.

Monitoruj zdarzenia ochrony i bezpieczeństwa

Aby monitorować ochronę, możesz sprawdzić raporty aktywności w GravityZone lub skonfigurować powiadomienia, które mają być wysyłane w celu wysyłania konkretnych zdarzeń dotyczących statusu lub zabezpieczeń za pośrednictwem poczty e -mail lub syslog.