요약

Windows Defender. 실시간 보호 및 스캔의 두 가지 작동 모드가 있습니다. 실시간 보호는 백그라운드에서 실행되고 스파이웨어를 감지하는 반면 스캔하는 반면 스캔은 컴퓨터에 이미 설치된 스파이웨어를 감지합니다. Windows Defender는 정의 파일을 사용하여 스파이웨어 서명을 업데이트하고 자동 업데이트 기능을 포함합니다. Software Explorer는 Windows Defender의 핵심 구성 요소입니다. 모든 실행 프로그램의 상태를 추적합니다.

키 포인트

1. Windows Defender는 유해한 소프트웨어로부터 컴퓨터를 보호하는 안티 스피웨어 프로그램입니다.

2. 실시간 보호 모드 스파이웨어 자체를 감지하는 반면 스캔 모드는 컴퓨터에 이미 설치된 스파이웨어를 감지합니다.

삼. 스파이웨어는 자체 설치 방법, 생성 또는 수정 파일, 수정하거나 생성하는 레지스트리 키를 포함하는 서명에 따라 감지됩니다.

4. Windows Defender는 정의 파일을 사용하여 스파이웨어 서명을 업데이트하고 자동 업데이트 기능을 포함합니다.

5. Software Explorer는 모든 실행 프로그램의 상태를 추적하고 악의적 인 프로그램의 활동을 감지하는 데 도움이됩니다.

질문과 답변

1. Windows Defender는 유해한 소프트웨어로부터 내 컴퓨터를 보호 할 수 있습니다?

예, Windows Defender.

2. Windows Defender의 두 가지 운영 모드는 무엇입니까??

Windows Defender의 두 운영 모드는 실시간 보호 및 스캔입니다.

삼. 실시간 보호 모드는 무엇을합니까??

실시간 보호 모드는 컴퓨터에 스스로 설치하려는 스파이웨어를 감지합니다. 컴퓨터를 보호하기 위해 백그라운드에서 실행됩니다.

4. 스캐닝 모드는 무엇을합니까??

스캔 모드는 컴퓨터에 이미 설치된 스파이웨어를 찾으려고합니다. 실시간 보호 기능을 지나갈 수있는 스파이웨어를 감지 할 수 있습니다.

5. Windows Defender는 Spyware를 어떻게 인식합니까??

Windows Defender는 SPYWARE를 서명으로 인식합니다. 여기에는 자체 설치 방법, 생성 또는 수정 파일 및 수정하거나 생성하는 레지스트리 키가 포함됩니다.

6. Windows Defender는 새로운 스파이웨어를 어떻게 최신 상태로 유지합니까??

Windows Defender는 정의 파일을 사용하여 스파이웨어 서명에 대한 최신 정보를 유지합니다. Microsoft는 Windows Defender가 새로운 스파이웨어에 대응하기 위해 새로운 서명을 생성 하고이 새로운 서명을 다운로드 할 수 있습니다.

7. 소프트웨어 탐색기 란 무엇입니까??

소프트웨어 탐색기는 Windows Defender의 핵심 구성 요소입니다. 그것은 현재 컴퓨터에서 실행중인 모든 프로그램의 상태를 추적하며 악의적 인 프로그램의 활동을 감지하는 데 도움이됩니다.

8. Windows Defender에 어떻게 액세스합니까??

Windows Defender에 액세스하려면 START를 클릭 한 다음 제어판, 보안 및 마지막으로 Windows Defender.

9. Windows Defender가 꺼져있는 경우 어떻게 활성화 할 수 있습니까??

Windows Defender가 꺼지면 경고 프롬프트가 표시됩니다. “Windows Defender를 켜고 열기”를 클릭하여 활성화하십시오.

10. Windows Defender의 다른 상태는 무엇입니까??

Windows Defender의 다른 상태는 녹색 (정상), 주황색 (경고) 및 빨간색 (위험)입니다. 상태는 컴퓨터 보안의 현재 상태를 나타냅니다.

11. Windows Defender 정의를 어떻게 업데이트 할 수 있습니까??

정의가 오래된 경우 경고 프롬프트에서 제공된 “업데이트 확인”버튼을 클릭하여 Windows Defender 정의를 업데이트 할 수 있습니다.

12. 도구 모음의 전진/뒤로 버튼은 무엇을합니까??

전진/백 버튼을 사용하면 Windows Defender에서 이미 방문한 위치를 탐색 할 수 있습니다.

13. 스캔 버튼은 무엇을합니까??

스캔 버튼은 스파이웨어를 감지하기 위해 컴퓨터의 빠른 스캔을 시작합니다.

14. Windows Defender에서 스캔 유형을 지정하려면 어떻게해야합니까??

스캔 옵션을 사용하여 스캔 유형을 빠른 스캔, 전체 스캔 또는 사용자 정의 스캔으로 지정할 수 있습니다.

15. Windows Defender의 기록 페이지에서 사용할 수있는 정보?

역사 페이지에는 감지 된 프로그램 및 취한 조치를 포함하여 모든 Windows Defender 활동에 대한 요약이 포함되어 있습니다. 또한 허용 항목 및 검역소 항목에 대한 빠른 액세스 링크를 제공합니다.

Windows Defender가 맬웨어를 감지 할 수 있습니다

서문을 건너 뛰고 싶습니다? 이 기사의 끝에서 Osquery SQL로 바로 이동하십시오.

Windows Defender 소개

Windows Vista의 모든 버전에는 Windows Defender가 포함됩니다. Windows Defender. 모든 Antispyware 소프트웨어와 마찬가지로 Windows Defender는 바이러스 백신 소프트웨어와 함께 사용하는 것이 가장 좋습니다. 함께, 안티 스피웨어 프로그램과 바이러스 백신 프로그램은 대부분의 악성 소프트웨어로부터 컴퓨터를 보호 할 수 있습니다.

Windows Defender를 알게됩니다

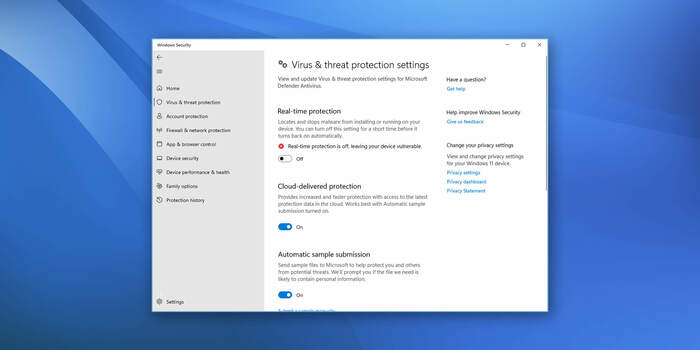

바이러스 백신 소프트웨어와 유사하게 Windows Defender에는 두 가지 운영 모드가 있습니다

- 실시간 보호

- 스캐닝

기본적으로 Windows Defender는 실시간 보호를 사용하고 일일 스캔으로 보충하도록 구성됩니다. 실시간 보호 모드에서 작동 할 때 Windows Defender는 백그라운드에서 실행되며 자체를 설치하려는 스파이웨어를 감지하기 위해 노력합니다. 스캔 모드에서 작동 할 때 Windows Defender는 컴퓨터에 비밀리에 설치된 스파이웨어를 찾으려고합니다. 실시간 보호 및 스캔은 컴퓨터가 스파이웨어로부터 보호되도록하는 데 절대적으로 필수적입니다. 실시간 보호는 알려진 스파이웨어로부터 컴퓨터를 보호 할 수 있습니다. 스캔은 컴퓨터에 이미 설치되어 있거나 실시간 보호 기능을 지나갈 수있는 스파이웨어를 감지 할 수 있습니다.

Windows Defender는 스스로를 설치하려는 방식으로 스파이웨어를 인식하거나, 생성 또는 수정하려는 파일, 수정하거나 생성하는 레지스트리 키 또는 스파이웨어라고하는 이러한 항목의 조합을 인식합니다’에스 서명. 스파이웨어가있는 경우 스파이웨어는 때때로 실시간 보호로 미끄러질 수 있습니다’S 시그니처입니다’t 스파이웨어가 최근에 출시되거나 최근에 수정되거나 최근에 수정되면 발생할 수 있습니다.

안티 바이러스 소프트웨어와 마찬가지로 Windows Defender는 정의 파일을 사용하여 스파이웨어 서명에 대한 최신 정보를 유지합니다. Microsoft는 Windows Defender가 새로운 스파이웨어 및 악성 소프트웨어 프로그램에 대응하기위한 새로운 서명을 작성 하고이 새로운 서명을 다운로드 할 수 있도록합니다. Windows Defender에는 주기적으로 업데이트를 확인하는 자동 업데이트 기능이 포함되어 있으며 업데이트도 수동으로 업데이트를 확인할 수 있습니다.

Windows Defender의 주요 구성 요소 중 하나는 Software Explorer입니다. 에 설명 된대로 “컴퓨터 탐색’S 스타트 업, 실행 및 네트워크 연결 프로그램” 6 장의 섹션, 소프트웨어 탐색기는 현재 컴퓨터에서 실행중인 모든 프로그램의 상태를 추적합니다. Software Explorer를 사용하여 프로그램을 종료하고, 들어오는 연결을 프로그램으로 차단하고, 프로그램을 비활성화하거나 제거 할 수 있습니다. Windows Defender는 소프트웨어 탐색기를 사용하여 악의적 인 프로그램의 활동을 감지합니다.

Windows Defender를 시작하고 사용합니다

Windows Defender에 액세스하려면 시작을 클릭 한 다음 제어판을 클릭하십시오. 제어판에서 보안을 클릭 한 다음 Windows Defender를 클릭하십시오. Windows Defender가 꺼지면’대신 경고 프롬프트를 참조하십시오. Windows Defender를 활성화하려면 Windows Defender를 켜고 Windows 수비를 열어줍니다.

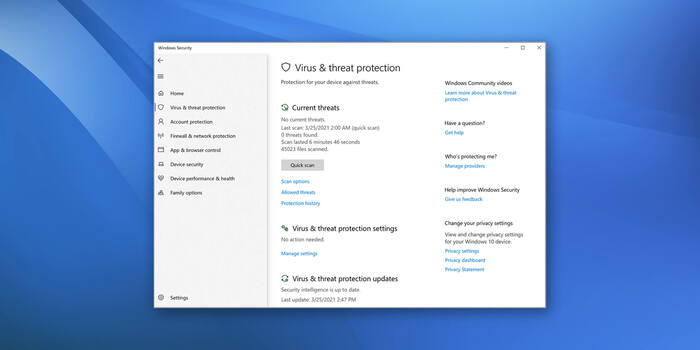

Windows Defender 홈페이지는 현재 상태에 대한 개요를 제공합니다. 너’ll 세 가지 색상 코드 상태를 참조하십시오

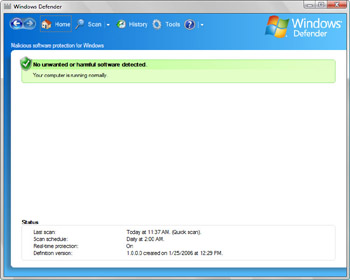

- 녹색 (정상) Windows 수비수 인 경우’S 정의는 최신 상태이며 컴퓨터에 설치된 원치 않는 또는 유해한 소프트웨어는 없습니다’ll 그림 13-18에 표시된 것과 유사한 녹색 (정상) 상태 표시기 참조.

그림 13-18 : Windows Defender의보기 상태 - 오렌지 (경고) Windows Defender 정의가 오래된 상태이고 컴퓨터에 알려진 원치 않는 또는 유해한 소프트웨어가없는 경우’ll Windows Defender 정의를 업데이트해야한다는 오렌지 (경고) 상태 표시기를 참조하십시오. 너’ll Microsoft 웹 사이트에서 인터넷을 통해 업데이트를 검색하고 경고의 일부로 제공된 업데이트 확인 버튼을 클릭하여 자동으로 설치할 수 있습니다.

- 빨간색 (위험) 컴퓨터의 보안이 손상되거나 컴퓨터에 설치된 원치 않는 또는 유해한 소프트웨어가있는 경우’ll 빨간색 (위험) 상태 표시기 참조 컴퓨터를 보호하기위한 조치를 취하십시오. 너’제공된 옵션을 사용하여 스캔을 시작하거나 발견 된 스파이웨어를 검역 할 수 있습니다.

창 상단의 도구 모음은 Windows Defender의 기본 기능에 대한 액세스를 제공합니다. 왼쪽에서 오른쪽으로 도구 모음에는 다음 버튼이 있습니다

- 앞으로/뒤로 도구 모음의 가장 왼쪽에있는 앞뒤 버튼을 사용하면 위치를 탐색 할 수 있습니다’VE는 이미 방문했습니다. 웹을 탐색 할 때와 유사합니다’방문한 VE는 역사에 저장되며 앞뒤 버튼을 사용하여 역사를 탐색 할 수 있습니다.

- 집 그림 13-18에 표시된 Windows Defender 홈페이지를 표시합니다.

- 주사 컴퓨터의 빠른 스캔을 시작하고 스캔 진행 상황을 보여주는 컴퓨터 페이지 스캔을 표시합니다.

- 스캔 옵션 스캔 유형을 빠른 스캔, 전체 스캔 또는 사용자 정의 스캔으로 지정할 수있는 옵션 목록을 표시합니다. 참조 “스파이웨어 용 컴퓨터를 스캔합니다” 자세한 내용은이 장의 뒷부분에서 섹션.

- 역사 히스토리 페이지를 표시합니다. 이 페이지에는 감지 된 프로그램 및 취한 조치에 따른 모든 Windows Defender 활동에 대한 요약이 포함되어 있습니다. 허용 항목 및 검역소 항목에 대한 빠른 액세스 링크가 제공됩니다.

- 도구 모든 설정 및 도구 페이지를 표시합니다. 이 페이지는 일반 설정, 검역소 디스플레이, 소프트웨어 탐색기 액세스 소프트웨어 탐색기, 허용 항목보기 등을 구성 할 수 있습니다.

- Windows Defender 도움 Windows Defender의 도움말 문서를 표시합니다.

- Windows Defender 도움말 옵션 Windows 도움말 및 지원 인덱스와 같은 추가 도움말 항목을 표시 할 수있는 옵션 목록이 표시됩니다.

홈페이지 하단의 상태 섹션은 Windows Defender의 일반적인 상태에 대한 세부 정보를 제공합니다

- 마지막 스캔 마지막 스캔 날짜와 시간 및 빠른 스캔 또는 전체 스캔과 같은 스캔 유형을 보여줍니다.

- 스캔 일정 매일 오전 2시와 같은 자동 스캔 일정을 보여줍니다.

- 실시간 보호 on과 같은 실시간 보호 상태를 보여줍니다.

- 정의 버전 최신 정의 파일의 버전, 시간 및 날짜 표시.

Windows Defender와 함께 일할 때 주요 행동’공연을 원합니다

- 일반 설정 구성.

- 스파이웨어 용 컴퓨터를 스캔합니다.

- 업데이트 확인.

- 검역소 아이템을보고 또는 복원합니다.

- 허용하는 소프트웨어 프로그램을 보거나 변경합니다.

- Windows Defender를 끄거나 켜십시오.

일반 설정 구성

일반 설정을 통해 Windows Defender가 실행되기를 원하는 방법을 선택할 수 있습니다. 다음 단계에 따라 일반 설정을 구성 할 수 있습니다

- Windows Defender를 열었습니다.

- 도구를 클릭 한 다음 옵션을 클릭하십시오.

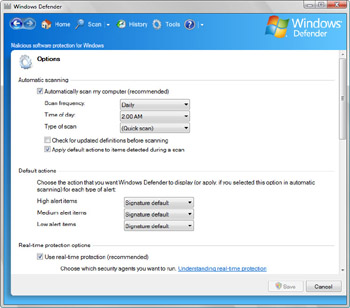

- 그림 13-19에 표시된 옵션 페이지에서 다음 옵션 섹션이 제공됩니다

- 자동 스캔 자동 스캔 및 자동 업데이트 옵션을 관리하는 데 사용됩니다. Windows Defender 스캔을 자동으로하려면 내 컴퓨터 자동 스캔 (권장) 확인란을 선택한 다음 스캔 주파수, 시간 및 스캔 유형을 설정해야합니다. Windows Defender가 스캔하기 전에 업데이트를 확인하려면 스캔하기 전에 업데이트 된 정의 확인을 선택하십시오.

- 기본 조치 감지 된 스파이웨어 프로그램의 경보 수준을 기준으로 기본 조치를 설정하는 데 사용됩니다. 경고 수준이 높은 스파이웨어는 가장 위험하며 컴퓨터에 손상을 입을 확률이 가장 높습니다. 중간 경보 수준을 가진 스파이웨어. 경고 수준이 낮은 스파이웨어는 위험이 낮은 것으로 간주되며 주로 성가신 것입니다. 자동 스캔에서 스캔 한 후 감지 된 항목에 동작을 적용하면 자동 스캔을 완료 한 후 Windows Defender가 권장 조치를 수행합니다. 무시 된 항목은 무시됩니다. 제거 된 항목은 제거 및 검역소가 있습니다. 서명 기본값으로 표시된 항목은 스파이웨어와 관련된 서명의 기본 설정에 따라 처리됩니다. 대부분의 경우 서명 기본값은 높고 중간 정도의 경고 항목이 제거되었음을 의미합니다.

- 실시간 보호 옵션 실시간 보호를 켜는 데 사용됩니다. 실시간 보호는 여러 보안 에이전트를 사용하여 운영 체제의 어느 영역과 실시간 보호를받는 구성 요소를 결정합니다. 이러한 각 보안 에이전트는 제공된 확인란을 사용하여 개별적으로 활성화 또는 비활성화 할 수 있습니다. 실시간 보호와 관련된 경고를 받으려면 제공된 알림 옵션을 활성화 할 수 있습니다.

- 고급 옵션 스파이웨어 감지를위한 고급 기술을 구성하는 데 사용됩니다. 이 옵션은 아카이브 내부를 스캔하여 의심스러운 파일을 감지 할 수 있습니다. 이러한 옵션을 활성화하는 것은 새로운 스파이웨어, 숨겨진 스파이웨어 및 악의적 인 작업을 수행하는 소프트웨어를 감지하는 데 특히 중요합니다.

- 관리자 옵션 Windows Defender가 켜거나 끄는 지 여부를 지정하는 데 사용됩니다. Windows Defender Check Box 사용을 지우면 Windows Defender Win’t 스파이웨어로부터 보호를 제공합니다. 또한 일반 사용자가 스캔을 수행하고 잠재적으로 원치 않는 소프트웨어를 제거 할 수 있는지 여부를 지정하는 데 사용됩니다. 기본적으로 관리자 권한이없는 사용자는 스캔을 수행하고 잠재적으로 원치 않는 소프트웨어를 제거 할 수 있습니다. 권장 구성입니다.

- 변경 사항을 저장하려면 저장을 클릭하십시오’구성에 대한 VE.

그림 13-19 : Windows Defender의 일반 설정 구성

스파이웨어 용 컴퓨터를 스캔합니다

Windows Defender를 사용하여 빠른 스캔, 전체 스캔 및 사용자 정의 스캔을 수행 할 수 있습니다. 빠른 스캔 및 전체 스캔은 시작하기 쉽습니다

- 빠른 스캔을 위해 Windows Defender는 메모리 영역, 레지스트리 및 원치 않는 또는 잠재적으로 유해한 소프트웨어에 대해 Spyware에서 사용하는 것으로 알려진 파일 시스템을 확인합니다. 도구 모음에서 스캔 버튼을 클릭하여 빠른 스캔을 시작할 수 있습니다.

- 전체 스캔을 위해 Windows Defender는 원치 않거나 잠재적으로 유해한 소프트웨어에 대한 모든 메모리, 레지스트리 및 파일 시스템을 철저히 확인합니다. 도구 모음에서 스캔 옵션 버튼을 클릭하고 전체 스캔을 선택하여 전체 스캔을 시작할 수 있습니다.

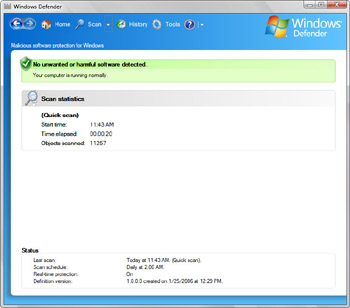

Windows Defender는 다음을보고하여 스캔 진행을 보여줍니다

- 스캔의 시작 시간.

- 지금까지 컴퓨터를 스캔하는 데 소요되는 총 시간 (경과 시간).

- 현재 검사중인 위치 또는 품목.

- 스캔 한 총 파일 수입니다.

스캔이 완료되면 Windows Defender는 그림 13-20과 같이 스캔 통계를 제공합니다.

그림 13-20 : Windows Defender를 사용하여 스캔 수행

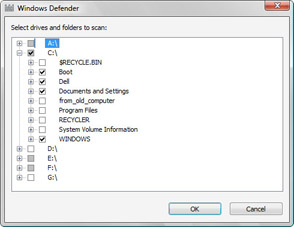

사용자 정의 스캔의 경우 Windows Defender는 원치 않는 또는 잠재적으로 유해한 소프트웨어에 대해 파일 시스템의 선택된 영역을 확인합니다. 다음 단계를 수행하여 사용자 정의 스캔을 시작합니다

- Windows Defender를 열었습니다.

- 스캔 옵션 버튼을 클릭 한 다음 사용자 정의 스캔을 선택합니다.

- 스캔 옵션 선택 페이지에서 선택을 클릭하십시오.

- 그림 13-21과 같이 스캔 할 드라이브 및 폴더를 선택한 다음 확인을 클릭합니다.

- Windows Defender에서 지금 스캔을 클릭하여 스캔을 시작하십시오.

그림 13-21 : 스캔 할 드라이브 및 폴더 선택

업데이트 확인

오래된 스파이웨어 정의로 컴퓨터를 위험에 빠뜨릴 수 있습니다. 기본적으로 Windows Defender는 자동 스캔을 수행하기 전에 업데이트 된 스파이웨어 정의를 자동으로 확인합니다. 컴퓨터가 인터넷 또는 업데이트 서버에 액세스 할 수있는 경우 Windows Defender는 스파이웨어 정의를 업데이트합니다. 컴퓨터가하지 않는 경우’t 인터넷 또는 업데이트 서버에 액세스 할 수 있으므로 Windows Defender는 스파이웨어 정의를 업데이트 할 수 없습니다.

다음 단계를 수행하여 언제든지 스파이웨어 정의를 수동으로 업데이트 할 수 있습니다

- 시작을 클릭 한 다음 제어판을 클릭하십시오.

- 제어판에서 보안을 클릭 한 다음 Windows Defender에서 새로운 정의 확인을 클릭하십시오.

팁 Windows Defender에서는 Windows Defender 도움말 옵션 버튼을 클릭하고 Windows Defender에 대한 선택을 한 다음 업데이트 확인을 클릭하여 업데이트를 확인할 수도 있습니다.

검역소 아이템을보고 또는 복원합니다

검역소 항목은 비활성화되어 컴퓨터의 보호 위치로 이동 한 항목입니다. 단계를 완료하여 검역소 항목으로 액세스하고 작업 할 수 있습니다

- Windows Defender를 열었습니다.

- 도구를 클릭 한 다음 검역소 항목을 클릭하십시오.

- 검역소 항목을 클릭하면 항목을 제거하거나 복원 할 수 있습니다.

- 컴퓨터에서 항목을 영구적으로 제거하려면 제거를 선택하십시오.

- 복원을 선택하여 항목을 원래 위치로 복원하여 사용하여 허용 항목으로 표시하십시오. 다음 섹션을 참조하십시오, “허용하는 소프트웨어 프로그램을 보거나 변경합니다,” 자세한 내용은.

- 검역소 된 모든 품목을 제거하려면 모두 제거를 클릭하십시오.

허용하는 소프트웨어 프로그램을 보거나 변경합니다

때때로, 당신’LL Windows Defender가 잠재적으로 해롭거나 악의적이라고 생각하는 작업을 수행하는 프로그램을 설치합니다. 이 경우 Windows Defender는 높은 위협 항목과 같은 프로그램을 자동으로 검역하거나 중간 정도의 위협 항목과 같은 프로그램에 대해 경고합니다. 검역소 프로그램이 안전하다고 확신하는 경우 복원 할 수 있으며 Windows Defender는 프로그램을 허용 항목으로 표시합니다. 또는 안전하다고 알고있는 프로그램에 대한 경고를 받으면 항목을 허용 한대로 표시 할 수 있습니다.

다음 단계에 따라 현재 허용 항목을 보거나 변경할 수 있습니다

- Windows Defender를 열었습니다.

- 도구를 클릭 한 다음 허용 항목을 클릭하십시오. 허용 항목 페이지에서 허용 항목은 경고 레벨과 프로그램 처리 방법에 대한 권장 사항으로 이름으로 나열됩니다.

- 허용 항목 목록에서 항목을 클릭 한 다음 제거를 선택하여 항목을 제거 할 수 있습니다.

Windows Defender를 끄거나 켜십시오

다음 단계를 수행하여 Windows Defender를 끄거나 켜질 수 있습니다

- Windows Defender를 열었습니다.

- 도구를 클릭 한 다음 옵션을 클릭하십시오.

- 옵션 페이지 하단으로 스크롤하십시오.

- 당신은 지금 할 수 있습니다 :

- Windows Defender 사용 Windows Defender 사용 Windows Defender Check Box 사용을 지우십시오.

- Windows Defender 사용 확인란을 선택하여 Windows Defender를 활성화하고 켭니다.

- 저장을 클릭하십시오.

Windows Defender가 맬웨어를 감지 할 수 있습니다?

온라인 보안의 세계에는 많은 신화와 오해가 떠 다니고 있습니다. 가장 일반적인 중 하나는 Windows Defender, Microsoft가’S 내장 안티 바이러스 프로그램은 맬웨어를 감지하고 제거하는 작업에 달려 있지 않습니다.

Windows Defender는 Windows 운영 체제에 포함 된 프로그램입니다. 맬웨어 및 기타 원치 않는 소프트웨어로부터 컴퓨터를 보호하도록 설계되었습니다.

Defender는 사용 가능한 가장 강력한 보안 프로그램이 아닐 수도 있지만 맬웨어로부터 컴퓨터를 보호 할 수있는 능력 이상입니다.

허락하다’s 수비수의 작동 방식과 왜 해야하는지 자세히 살펴보십시오’p PC를 안전하게 지키기 위해 의지하는 것을 두려워하십시오.

Windows 수비수로 충분합니다?

Microsoft Defender는 어떻게 작동합니까??

대중의 믿음과는 달리 Windows Defender는 실제로 상당히 정교한 소프트웨어입니다. 휴리스틱과 시그니처 기반 탐지의 조합을 사용하여 악성 코드를 식별하고 제거합니다. 휴리스틱을 사용하면 수비수가있는 새로운 악성 코드를 감지 할 수 있습니다’서명은 이전에 발생했지만 서명은 알려진 위협을 식별하고 제거하는 데 도움이됩니다.

또한 수비수는 Windows 운영 체제에 통합되어 있다는 사실로부터 혜택을받습니다. 이것은 다른 보안 프로그램이 할 수있는 수준의 액세스를 제공합니다’T 일치.

이 모든 것이 수비수가 컴퓨터에서 맬웨어를 감지하고 제거 할 수 있다는 것을 의미합니다. 그러나, 그것은’보안 프로그램이 완벽하다는 것을 기억하는 것이 중요합니다. 항상 새로운 위협이 나타날 것입니다’이전에 본 적이 있었고 때로는 최고의 보안 소프트웨어조차 지나갈 수 있습니다. 저것’왜 그런지’좋은 안티 바이러스 프로그램과 같은 백업 계획을 세우는 것이 중요합니다.

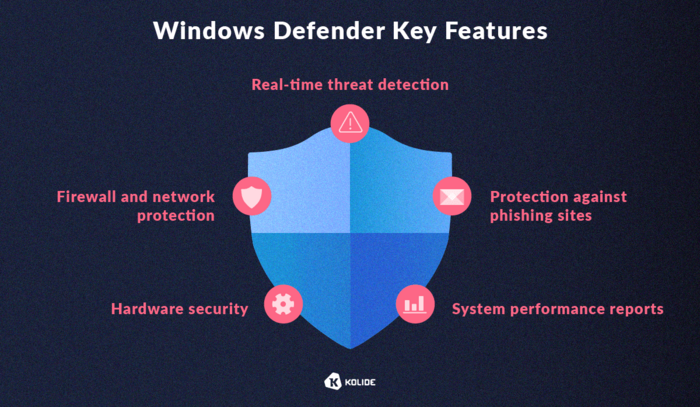

Microsoft Defender의 기능

Microsoft Defender에는 맬웨어를 감지하는 데 도움이되는 몇 가지 기능이 있습니다. 이러한 기능에는 실시간 보호, 클라우드 기반 보호 및 행동 감지가 포함됩니다. 실시간 보호는 Defender가 파일 또는 프로그램에 액세스 할 때마다 맬웨어에 대한 컴퓨터를 스캔한다는 것을 의미합니다.

클라우드 기반 보호는 Microsoft를 사용합니다’맬웨어 용 파일을 스캔하는 클라우드 서비스. 행동 탐지는 컴퓨터를 모니터링합니다’감염 징후에 대한 S 행동. 수비수가 의심스러운 활동을 찾으면 악성 코드를 제거하기 위해 조치를 취합니다.

Microsoft Defender는 이미 컴퓨터에있는 맬웨어를 제거하는 데 도움이됩니다. 이렇게하려면 컴퓨터를 완전히 스캔 할 수 있습니다. 전체 스캔은 컴퓨터의 모든 파일을 맬웨어를 확인합니다. 수비수가 악성 코드를 찾으면 컴퓨터에서 제거됩니다. 전체 스캔 외에 다른 스캔 옵션도 있습니다.

Microsoft Defender를 사용하여 특정 파일 또는 폴더를 스캔 할 수도 있습니다. 이렇게하려면 파일 또는 폴더를 마우스 오른쪽 버튼으로 클릭하고 선택하십시오 “Microsoft Defender로 스캔하십시오.” 그런 다음 수비수는 선택한 파일 또는 폴더를 악성 코드에 스캔합니다.

수비수는 다른 항로와 비교하여 어떻게 수행됩니까??

일반적으로 수비수는 사람들을 지키는 데 좋은 일을하고 있습니다’안전한 컴퓨터. 최근 독립적 인 AV-TESTS에서는 맬웨어 감지 및 제거에 효과적인 것으로 나타났습니다.

수비수보다 더 나은 일을 할 수있는 다른 안티 맨웨어 프로그램이 있습니다. 그들 중 일부는 무료이며 일부는 비용을 지불해야합니다. 컴퓨터가 걱정된다면’S 보안, 이러한 다른 프로그램 중 하나 사용을 고려할 수 있습니다.

그러나 컴퓨터를 보호하는 가장 좋은 방법은 최신 보안 패치로 최신 상태로 유지하고 방문하는 웹 사이트와 최고의 Antimalware조차 완벽하지 않기 때문에 다운로드 한 파일에주의를 기울이는 것입니다.

맬웨어를 제거하고 Windows PC를 정리하는 방법

최종 평결

Windows Defender가 맬웨어를 감지 할 수 있는지 여부에 대한 질문에 대한 답은 없습니다. 그것은 당신이 다루고있는 맬웨어 종류와 수비수 설치가 얼마나 최신의. 그러나 일반적으로 Defender는 컴퓨터가 맬웨어로부터 안전하게 유지하는 좋은 도구입니다.

따라서 Windows Defender가 맬웨어를 감지 할 수 있습니다? 그렇습니다! 가장 강력한 보안 프로그램입니까?? 아니요.하지만 그렇지 않습니다’필요해야합니다. 대부분의 사용자에게는 충분한 보호 기능을 제공합니다. 두목’신화와 잘못된 정보가 온라인 주위에 떠 다니는 것을 믿습니다. 온라인 보안에 관해서는 Windows Defender를 신뢰할 수 있습니다.

Windows Defender가 대부분의 바이러스를 감지 할 수 있습니다?

예, 수비수는 대부분의 바이러스를 감지 할 수 있습니다. 그러나 다루는 데 잘되지 않는 일부 유형의 맬웨어가 있습니다.

Windows Defender가있는 경우 추가 안티 바이러스가 필요합니까??

Microsoft Defender는 컴퓨터를 안전하게 유지하기위한 좋은 도구이지만 컴퓨터에 대해 걱정하는 경우 다른 프로그램 사용을 고려할 수 있습니다’S 보안.

обнарунивает ли з ащитник Windows вредоносное по?

да, з итник Windows предна임 밑 땜보기 brния обнаружения и удаления вредоносных програм 악 с с с с с с с с с с с с с с c. он предназния вирусов, пророрарам-ророграм-в ымогателей, руткитотеруруруг하고 ¨ 밑 밑 b막비터 의미학은 морогут п주 께 추 заразить ваш компьютер입니다.

Wind. он rспользует комбина칭은 методов обнаружения основ, сигнатур и эвристи 굴정막 выленени 염 ★담 оровков운드. ммного обеспечения.

Windows Windows Включает следующие ф, нун 변재덕 для з иты 관어 뭐 추아야합니다

• аатита В режиме реального времени : эта ф징 brслеживает ваш компп 있는지 ререме술 ует или удаляет ее, как только она обнаруживается.

• проакивная защита : эта ф, 변태 추자 추 은애 пододительную активно 싶어 , и немедленно принимает меры для защиты от них.

• повекенческая безопасность : эта фун 변태 ия используее은 расширеннну ay анитику для 뇨 обаружения п 버전 b새 b새 b새 b새 b새 сттнп приложений и предпринимает действия, 듀스.

• оценка уя уязвимостей : эта ф, нун 변태 я сканирует Вашу систему В поис 변 왜 уя уя 익스합니다 спп렁 ¬ thant → уя уя 익사입니다. и програмами, и предпринимает действия, чтоб ы з ащитить 애려.

• облалная · 뇨 춘태 네트 обл 있는지 об즘은 аналититику для · 딘 оно술 вредоносн칭 ay hпрарором 갑태치, · β Â · 딘 Â · 딘 Â · 딘 Â · 딘 · 딘 · 딘 · 딘 · 딘 · 딘 · 딘 · 딘 · 딘 · 딘 · 딘 · 딘 · 딘 оновых вредоносн다. ы.

Windows Wind доноснне програм 성. Вот потему важно использовать дополнительные уровни защиты, такие как анививвв 작성 요본 ¢ ебе짐 мау .р. кроме того, важно подеререререререререререререра뿐 аранения новыми угрозами.

чтоб ы Ваш Ваш 관관정 бер бер бер ● 뇨 з주야 нот новейших угроз, важно регу탈자 яррно сканировать его с пом 해 창. Вж момете сделать это, нажав кнопку «сканировать сейчас» В центре безопасности защитника Windows. если будут обнаруженужены 관어  действия ил했다.

В целом защитник Windows wind ограммр. 그림 ва 익사 ayz  сочетании с дрругими мерами безопасности, таки мерамерамерамера은  сорамерамерамера은  а 버막 а 버 hпрама 버림 · ерамерами берами берами берамерами мерами мерами мерами мерами мерами мерами мерами мерами мерами мерамерамерами мерам 것에 ауэры, чтоб ы обеспечить наилучшую возможную з ащиту.

마이크로 소프트 수비수

기술과 디지털 자산을 보호 할 때’s 어떤 형태의 보호 소프트웨어없이 바이러스를 피하는 것은 실제로 불가능합니다. Windows (및 때로는 MacOS 및 iOS 소프트웨어)의 경우 최고의 안티 바이러스 솔루션 중 하나는 Microsoft에서 직접 제공됩니다.

Microsoft Defender는 무엇입니까??

Microsoft Defender Antivirus라고도하는 Microsoft Defender는 개인 및 상업용 사용을위한 맬웨어 방지 탐지, 보호 및 응답 소프트웨어를 제공하는 Microsoft 제품군입니다. 전반적 으로이 프로그램은 디지털 시스템을 강화하고 위협을 완화하며 기업을위한 보안 자원을 확장하도록 설계되었습니다. 궁극적 인 보안을 위해이 프로그램은 온라인 위협으로부터 신원 (미국 전용), 데이터 및 장치를 보호합니다.

Microsoft Defender 브랜드는 다음을 포함하여 여러 소프트웨어 및 서비스를 제공합니다

- Microsoft 365 수비수

- 클라우드 용 Microsoft Defender

- Microsoft Defender Endpoint

- Office 365 용 Microsoft Defender

- 신원을위한 마이크로 소프트 수비수

- 클라우드 앱 용 Microsoft Defender

- Microsoft Defender 취약성 관리

- 위협 인텔리전스의 마이크로 소프트 수비수

다양한 유형의 사람이나 그룹에 서비스를 제공 할 수있는 소프트웨어가 많이 있지만이 기사는 Microsoft 365 Defender, Cloud 용 Microsoft Defender 및 Endpoint의 Microsoft Defender와 같은 Enterprise Microsoft Defender 제품에 더 중점을 둘 것입니다.

Microsoft Defender의 역사

Microsoft Defender는 Windows XP 및 Windows Server 2003을위한 무료 다운로드 가능한 안티 스파이웨어 프로그램으로 세계에 처음 소개되었습니다. 스파이웨어 방지는 스파이웨어로 인한 잠재적 인 변경 사항에 대해 특정 공통 영역을 모니터링 한 실시간 보안 에이전트와 함께 작동합니다. 또한 사용자가 다운로드 할 수있는 앱 및 프로그램을 지정하고 스파이웨어로 간주하는 모든 것을 Microsoft에보고 할 수있었습니다.

Windows 8은 더 큰 단계를 밟고 MSCE (Microsoft Security Essentials)의 동일한 맬웨어 방지 엔진 및 바이러스 정의를 사용하는 바이러스 백신 소프트웨어를 추가했습니다. Windows 8과 Windows 10의 경우 Windows Defender가 기본적으로 활성화됩니다. Microsoft가 두 Windows Defender를 합병하려고 할 때와 같이 Windows 10 시대에 Microsoft Defender의 여러 반복이있었습니다’S GUI 및 Windows 보안 및 유지 보수 Windows Defender Security Center (WDSC)라는 UWP 앱.

결국 소프트웨어는 Windows Defender Antivirus로 바뀌 었으며 이제는 더 일반적으로’클라우드 지향 아래 소프트웨어 서비스 모음으로 알려진 “마이크로 소프트 수비수” 상표. 2019 년에 Microsoft Defender ATP는 Mac 장치를 사용하는 비즈니스에 도입되었으며, 이후 Android 및 iOS 도구로 확장되었습니다. 이 소프트웨어는 모바일 장치에도 사용할 수있는 전체 안티 바이러스 프로그램으로 발전했습니다.

Microsoft Defender 기능

비즈니스 모델에 맞는 몇 가지 Microsoft Defender 소프트웨어가있을 가능성이 있지만 장치, 소프트웨어, 응용 프로그램 등을 다루는 기업에 도움이되는 주요 세 가지 기능은 다음과 같습니다.

Microsoft 356 수비수

Windows, 특히 365 클라우드 기반 서비스 인 Windows를 사용하는 경우 Microsoft 365 Defender. Microsoft 365 수비수의 가장 두드러진 기능 중 일부는 다음과 같습니다

- 하이브리드 아이덴티티를 관리하고 안전합니다

- 종말점에 대한 위협 탐지, 조사 및 응답

- 모든 클라우드 서비스 및 앱에서 데이터를받습니다

- 고급 위협으로부터 Office 365를 보호하십시오

클라우드 용 Microsoft Defender

클라우드 네이티브 환경이 증가하고 있습니다. 즉, 자산을 타겟팅하고 보호하는 새로운 방법도 있습니다. Microsoft Defender for Cloud. 이 클라우드 친화적 인 서비스의 주목할만한 속성에는 다음이 포함됩니다

- 상황에 맞는 보안 자세 관리로 위험을 줄입니다

- 현대의 위협에 신속하게 방지, 탐지 및 대응하는 데 도움이됩니다

- DevOps의 보안 관리를 통합하십시오

엔드 포인트 용 마이크로 소프트 수비수

안티 바이러스 보호를위한 또 다른 강력한 기능은 엔드 포인트 보안을위한 중앙 집중식 관리 플랫폼을 제공하여 바이러스 백신 및 맬웨어 솔루션에 대한보다 전체적인 접근 방식 인 Microsoft Defender for Endpoint입니다. Endpoint의 Microsoft Defender에는 다음과 같은 기능이 있습니다

- 빠른 위협 방지

- 보안을 확장하는 능력

- 확장 된 검출 및 응답 XDR

바이러스 백신 소프트웨어에서 찾아야 할 사항

비즈니스를위한 바이러스 백신 소프트웨어를 선택할 때 자산을 안전하게 유지하기위한 몇 가지 주요 요소가 있습니다.

- 지속적인 보호. 비즈니스 자원을 위협하는 공격자는 고급 기술도 있습니다’S 시스템을 적극적으로 모니터링하지 않고 주말과 휴일에 비즈니스를 대상으로하는 일반적인 전략. 결과적으로, 당신은 할 수 있습니다’t 당신의 바이러스 백신 소프트웨어가 일정하지 않고 24/7/365를 실행할 수 있습니다’t 모든 수동 스캔에 정착합니다!

- 빈번한 업데이트. Microsoft Defender에 대한 역사적 리뷰에서 볼 수 있듯이 Antivirus Software는 새로운 기술 및 새로운 맬웨어로 계속 발전하고 있습니다. 기능과 기능 측면에서 바이러스 백신 소프트웨어가 정기적으로 업데이트되어 있는지 확인하십시오.

- 소송 비용. 물론 모든 회사는 최고의 소프트웨어를 선택하면서 예산과 결론을 고려해야합니다. 당신은 돈입니다’t 비용이 너무 많이 타협하고 불충분 한 프로그램을 구매하고 싶다. 무료 바이러스 백신 옵션이 많이 있지만 일반적으로 ISN 기본 보호 기능 만 제공합니다’기업 수준에서 충분합니다. 얼마나 많은 장치가 덮여 있습니까?? 귀하의 이메일이 보호됩니다? 보장 범위는 얼마나 오래 지속됩니까??

저렴한 가격대에서 24 시간 내내 보호 및 빈번한 업데이트를 제공하는 프로그램을 찾으면 소프트웨어를 구현하고 규모로 가장 잘 사용하는 방법을 이해해야합니다. Microsoft Defender 프로그램이 제공하는 많은 이점에 대해서는 비즈니스의 요구에 맞게 도구를 관리 및 조정하면로드 블록을 만들 수 있습니다. 사이버 보안 전문가에 대한 전문 지식과 지식없이 일부 조직이 Microsoft 보안 기능을 완전히 활용하기가 어려울 수 있으므로 많은 회사가 MDR (Managed Detection and Response) 서비스를 사용하는 이유입니다.

온타이가 어떻게 도움이 될 수 있는지

Microsoft 제품은 조직을위한 투자이며 모든 투자는 최적으로 최적화, 관리 및 활용해야합니다. 비즈니스를 극대화하는 가장 좋은 방법’ 보안 투자는 필요한 전문 지식을 제공 할 수있는 브랜드와 파트너십을 맺는 것입니다.

Ontinue는 Microsoft 전문가이며 엔터프라이즈가 Microsoft Security 소프트웨어를 완전히 활용하여 위협을 완화하고 투자 가치를 극대화하도록 도울 수 있습니다. Microsoft 용으로 구축 된 온타이누스 ION 플랫폼을 사용하여 Microsoft Defender 도구를 구성하여 디지털 환경에 더 잘 서비스를 제공하고 가능한 위협에 더 잘 대응하며 이미 지불하는 도구를 더 잘 활용할 수 있습니다. 오늘 데모를 요청하십시오.

우리는 보안 위협을 감지하고 대응합니다. 빠르게. 더 똑똑하고 빠른 의사 결정 및 행동을 가능하게하는 AI 구동 자동화를 통해. 하지만 우리는’또한 위협을 예방하는 사업에서 계속해서 계속 진행하는 보호 기능. 학습. 그리고 개선. 보안에 대한 이전 정의를 지나갔습니다.

북미 본사

450 메이플 스트리트

레드 우드 시티, CA 94063Windows 수비수는 SOC 2를 통과하기에 충분합니다?

Osquery는 Windows 감사의 내장 안티 바이러스를 준비합니다

Jason Meller

이 기사는 Windows 장치에 관한 것입니다. MacOS의 타사 AV에 대한 우리의 관점을 알고 싶습니다? 체크 아웃 “Mac은 SOC 2 규정 준수를 위해 제 3 자 안티 바이러스가 필요합니까??.”

서문을 건너 뛰고 싶습니다? 이 기사의 끝에서 Osquery SQL로 바로 이동하십시오.

타사 맬웨어 탐지 및 예방 (10 년 전에 안티 바이러스를 부르는 데 사용한 것은 모든 Windows 관리자가 아닙니다’차 한 잔. 일부는 더 큰 물고기가 튀길 수 있습니다 (e.g., 초보자에 대한 엔드 포인트 가시성을 얻는다); 다른 사람들에게는 Windows의 내장 방지 기능에 만족하므로 장점에 AV를 배치 할 계획이 없습니다.

불행히도, SOC 2와 다른 유사한 감사는 두 유형의 Windows IT Admin이 조직의 초기 및 초기에 안티 바이러스와 같은 소프트웨어를 구매하고 배포하도록 강요하고 있습니다’S 수명주기. 내가 물어 보면 누가 물을 물었다’T가 어쨌든 AV를 배치하는 것에 대해 환상적이었습니다. 어쨌든 응답은 일반적으로 두 개의 버킷에 속합니다

- 그들은 돈을하지 않는다’t Windows는 SOC2 감사를 통과하기에 충분한 맬웨어 방지 기능을 가지고 있다고 생각합니다. 1

- 악성 코드 보호에 대한 엔터프라이즈보고 기능 없이는 SOC 2와 같은 준수 감사를 전달할 수 없습니다.

이 기사에서는 우리’이 두 가정 모두 도전합니다. 가장 중요한 것은 오픈 소스 도구를 사용하면 Windows (Windows Defender)의 내장 방지 기능을 사용하여 SOC2 감사를 전달할 수 있음을 보여주고 싶습니다 “지키다” (말장난 의도 없음) 고위 리더십 및 감사 자에게 그 입장. 그렇게하기 위해, 나는 당신을 바랍니다’LL은 제 3 자 AV 산업을 약간 밀어 넣는 데 약간.

이상적으로는 Soc 2 감사에 직면하기 전에 진정으로 당신을 믿습니다’VE는 사용 가능한 리소스를 사용하여 Windows 장치의 보안에 관한 최상의 결정을 내 렸습니다. 예를 들어, 보안 전문가로서 저는 실제로 많은 조직이 타사 보충제없이 Windows Defender의 내장 보안 기능에 의존하는 것이 좋습니다. 어떻게 그렇게 될수 있니?

글쎄, 초보자에게는’첫 번째는 타사 AV에 대한 가장 기본적이고 커리는 연구가 다음을 포함하는 실질적인 결과의 공포 쇼를 포팅한다는 것을 인정합니다’S 성능, 정기적으로 합법적 인 소프트웨어를 차단하고 무차별 적으로 사용자를 판매합니다’ 공개되지 않은 당사자에 대한 데이터, 심지어 소프트웨어 자체조차도 큰 타협의 원천이됩니다.

좋아,하지만 모든 공급 업체가 이러한 문제에 똑같이 고통받는 것은 아닙니다’일화에 대한 타사 AV 산업 전체를 기소하기는 공정하지 않습니다.

이제 지금하자’우리가 의미하는 바에 대해 이야기하십시오 “더 나은.” 바이러스 백신 소프트웨어의 품질을 확인하는 가장 근시하고 결함이있는 방법은 오직 나쁜 일이 일어나지 않도록하는 것이 얼마나 좋은지를 측정하기 위해. 이러한 측정에는 다음이 포함됩니다

- AV가 소설/새로운 위협을 얼마나 빨리 감지 할 수 있습니까??

- 나쁜 일의 실시간 실행이 AV 중지를 했습니까??

- 얼마나 많은 새로운 가시성 영역을 얻을 수 있는지?

그것’AV 보안 회사가 이러한 측정을 기반으로 전체 피치를 구축 한 것은 놀라운 일이 아닙니다. 불행히도 이러한 측정은 이러한 측정 항목의 한계 개선을 위해 지불 한 비용 (일반적으로 최종 사용자가)을 고려하지 않습니다. 또는 다른 방법으로 말하십시오

사물을 불 태우는 전구가 여전히 고품질이지만 루멘 만 측정하는 한?

– Tavis Ormandy (@taviso) 2016 년 11 월 19 일

타사 AV에 의해 생성 된 최종 사용자 불행은 일반적으로 너무 심각 해져서 중요한 불리한 재무 사건과 쉽게 연결될 수있는 경우에만 해결됩니다. 불행은 그 막대에 미치지 못하는 모든 것에 무한대입니다. 이를 설명하려면 AV를 정확하게 측정하는 방법을 조정해야합니다’실제 성능.

여기에 한 가지 방법이 있습니다. 최고의 안티 바이러스 성능을 찾고있는 대신 어느 비용, 우리는 단위당 안티 바이러스 성능이 필요합니다 왝, Yuck이 장치의 질적 저하로 정의되는 곳’S 사용자 경험.

그래서 누가 우리에게 Yuck 당 최대 AV 성능을 제공하도록 더 잘 인센티브를 제공 하는가? 내 견해로는’S Microsoft와 같은 OS 공급 업체는 다음과 같은 이유가 있습니다

- OS 공급 업체가 OS가 정크처럼 실행된다고 생각하면 OS 공급 업체가 재정적으로 영향을받습니다. 반면에 제 3 자 AV 공급 업체는 OS 공급 업체를 고유 한 전문가로 자리 매김 할 수없는 것으로 묘사하도록 장려합니다.

- OS 공급 업체. 즉, OS 보안이 소프트웨어의 실행 가능성에 미치는 영향에 대해 깊이 관심을 가져야합니다. 타사 AV는 고객이 통지 할 때까지 다른 소프트웨어의 생존 가능성에 대한 인센티브가 없습니다 (그리고 허용 목록에 추가하여이를 수정).

- OS 공급 업체는 수직 통합 또는 하드웨어 OEM과 파트너십을 사용하여 OS 자체의 커널에서 매우 효율적인 보안 시스템을 개발하고 TPM과 같은 정교한 보안 하드웨어의 존재에 의존 할 수 있습니다. 타사 공급 업체는이 깊은 수준 (안전한)에서 연결할 수 없으며, 장치 내에서 전용 하드웨어를 성공적으로 옹호 할 수는 없습니다.

위의 현실을 감안할 때’S가 Microsoft가 Windows에 많이 투자 한 이유를 쉽게 알 수 있습니다’ Windows XP 일 이후 보안 기능이 상당히 내장되어 있습니다.

2009 년에 처음 출시 된 Microsoft Security Essentials라는 이름으로 Windows Defender Antivirus는 모든 버전의 Windows (10 & 11 포함)에 포함 된 완전한 기능을 갖춘 잘 알려진 안티 바이러스 앱으로 발전했습니다.

Windows Defender는 맬웨어, 랜섬웨어, 애드웨어, 트로이 목마 및 스파이웨어에 대한 충분한 보호 기능을 제공합니다. 착취를 차단하고 네트워크 기반 공격을 방지하며 피싱 사이트를 플래그 할 수 있습니다. 또한 실시간 위협 보호, 클라우드 기반 업데이트, 오프라인 스캔 및 제한된 주기적 스캔과 같은 고급 기능이 있습니다.

Smartscreen이라는 다른 구성 요소는 Edge에서 안전한 인터넷 브라우징을 촉진하고 Microsoft는 Chrome 및 Firefox와 같은 다른 브라우저로 보호를 확장했습니다.

Microsoft Defender는 또한 보안 보고서에 감지 된 위협을 나열하며 Windows 보안 앱에서 검토 할 수 있습니다.

또한 보안 소프트웨어는 머신 러닝, 빅 데이터 분석, 위협 저항 연구 등을 사용하여 알려진 바이러스 및 제로 데이 공격으로부터 엔드 포인트를 보호합니다. 이 기능은 유료 바이러스 백신 소프트웨어와 관련하여 운영 체제의 일부가 될 것입니다’응용 프로그램을 설치하고 유지하려면 추가 작업을 수행해야합니다.

AV 벤더’ Microsoft에도 불구하고 제품을 정당화하는 일반적인 주장’S 포괄적 인 내장 보안.

플레이 북에는 일반적으로 제품이 감지 할 수있는 특정 맬웨어 변형을 가리키고 Microsoft가 서명 목록에 신속하게 (또는 전혀) 추가하지 못한 특정 맬웨어 변형을 가리키는 타사 AV 공급 업체가 포함됩니다.

제 생각에 이것은 마운트하는 어리석은 주장입니다. 그것’안티 바이러스 벤더가 적시에 감지 할 수없는 많은 성공적인 맬웨어 캠페인을 열거하기 쉽습니다. 완벽한 탐지/예방이 불가능하기 때문에, 우리는 보장 된 성능 저하, 오 탐지 및 기타 공격 표면에 대해 지불하고자하는 신뢰 비용을 고려해야합니다 가장자리 가의 개량. 사용자가 꽉 선박을 유지하고 업데이트를 적용하고 UAC를 비활성화하지 않는 경우 보호의 차이가 그들에게 영향을 미칠 가능성이 매우 낮습니다.

예방이 결국 실패한다는 생각을 확장하면 어느 시점에서 예방 바이러스 백신의 합리적인 기준을 찾는 것이 합리적이며 컴퓨터 사고 대응 계획을 구축하는 데 초점과 자원을 바꾸는 것이 합리적입니다. 그 의미는 언제 (그렇지 않은 경우) Windows PC가 손상되어 조직은 확인되지 않은 타협의 잠재적 인 심각한 영향을 완화하기 위해 더 잘 반응 할 수 있습니다. 예방 게임은 달러당 수익률이 감소한 게임입니다. 반면에 사고 대응 개발은 당신이 할 수있는 최고의 보안 투자 중 하나입니다.

위에서 보았 듯이 Microsoft는 인센티브 화되었으며 맬웨어에서 Windows PC 사용자를 보호하는 합리적인 작업을 수행합니다.

저것’좋은 소식! 그러나 거기’한 가지 문제.

규정 준수 감사를 위해 보고서를 작성하려면 데이터를 수집해야합니다. Microsoft는’t 엔드 포인트 관리 및 보안 도구 제품군을 구매하지 않고 해당 수준의 차량 가시성을 달성 할 수있는 방법을 제공합니다 (기본적으로 타사 AV에서 얻을 수있는 것과 동일).

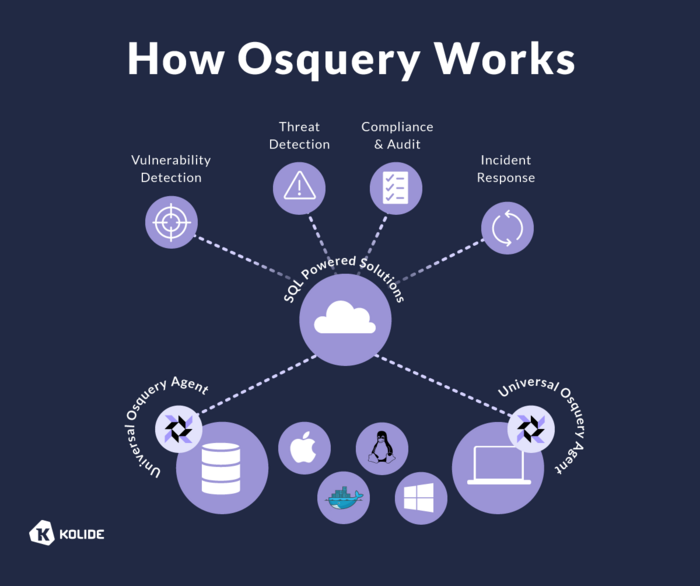

저것’Osquery가 구조에 오는 곳.

OSQUERY를 사용하여 장치 인벤토리를 사용하는 것에 대해 들었을 수도 있지만 알고 있었습니까?’S SOC 2보고 요구 사항을 충족하기위한 데이터를 컴파일하기위한 편리한 도구?

OsQuery는 사용자가 운영 체제를 쿼리 할 수있는 오픈 소스 도구입니다. 예를 들어, osquery를 사용하여 MacOS, Windows 및 Linux 장치에 대한 가시성을 얻을 수 있습니다.

osquery를 사용하여 함대의 모든 장치를 확인할 수 있습니다. 이를 통해 회사를 기반으로 플랫폼 별 규칙을 따를 수 있습니다’S 데이터 보안 정책 및 규정 준수 표준 (e.g., 디스크 암호화, 방화벽 상태, OS 업데이트 등.))

OsQuery는 SOC 2보고 및 감사 프로세스를 지원하기 위해 준수 데이터를 축적하고 로그인 할 수 있습니다. 다양한 필터를 사용하여 집계 된 메트릭을 보거나 특정 필터를 사용하여 사용자가 해당 사용자를 입증 할 수 있습니다’ 장치는 SOC 2 요구 사항을 준수합니다.

많은 IT 전문가들은 Osquery를 선호합니다’단순하고 신뢰할 수 있으며 확장 가능. 세 가지 운영 체제 모두에서 작동하므로 다른 도구를 사용하지 않고 함대의 모든 장치에서 데이터를 수집 할 수 있습니다.

SOC 2 감사를 전달하려면 시스템 및 프로세스가 특정 요구 사항을 충족한다는 것을 입증하기 위해 문서를 작성해야합니다.

일반적인 기준에 따라 맬웨어 및 바이러스에 대한 적절한 방어가 있음을 보여주기 위해.8, 파일 무결성 모니터링 (FIM) 및 엔드 포인트 보안 관리에 대한 프로세스를 설명하기 위해 보고서를 작성해야합니다.

귀하의 문서는 다음을 입증해야합니다

- 소프트웨어 및 구성 파일에 대한 업데이트 및 엔드 포인트 보호 상태 및 이벤트의 변경 사항을 추적 할 수 있습니다.

- 인프라에 도입 된 무단 또는 악성 소프트웨어를 방지, 탐지 및 행동하기위한 컨트롤을 구현했습니다.

- 공인 된 개인 만 네트워크에 연결된 장치에 응용 프로그램 및 소프트웨어를 설치할 수 있습니다.

- 무단 또는 악의적 인 소프트웨어의 존재를 나타낼 수있는 변경 사항을 감지하는 프로세스가 있습니다.

- 거기’S 소프트웨어 및 응용 프로그램 구현을 모니터링하기위한 관리 정의 변경 변경 제어 프로세스.

- 안티 바이러스 및 맬웨어 방지 소프트웨어가 구현되어 맬웨어를 탐지하고 개선하기 위해 유지 관리됩니다.

- 귀하는 구금 시설의 정보 자산을 스캔하여 맬웨어 및 기타 무단 소프트웨어를 감지하는 절차를 따릅니다.

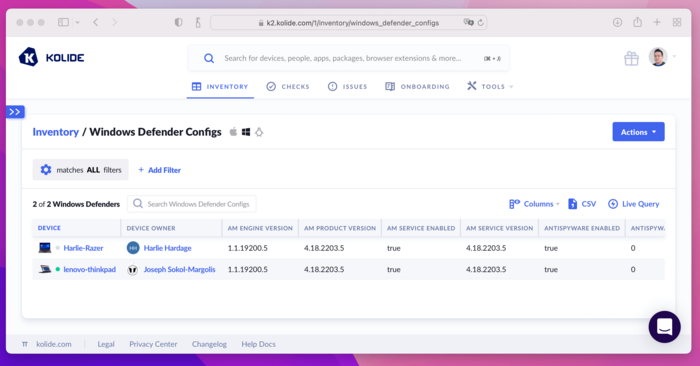

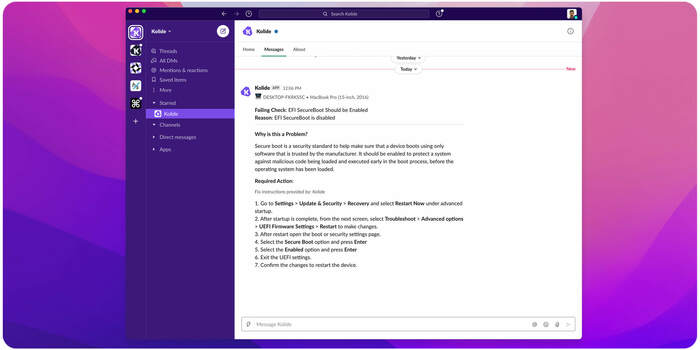

아래는 고객이 Kolide 및 Microsoft Wind’ 내장 보호.

[이 문서의 사본을 여기에서 다운로드 할 수 있습니다] (/compliance/soc2-av.PDF).

수비수가있는 Microsoft Windows’t 타사 안티 바이러스를 사용해야합니다. 그러나 그것은’S 기기 데이터를 컴파일하고 규모로보고하는 데 어려움. 이곳은 Osquery가 함대 가시성을 제공하고 활동을 모니터링하며 SOC 2 감사 및보고에 대한 함대 준수를 증명하는 데 필요한 데이터를 수집하기 위해 제공됩니다.

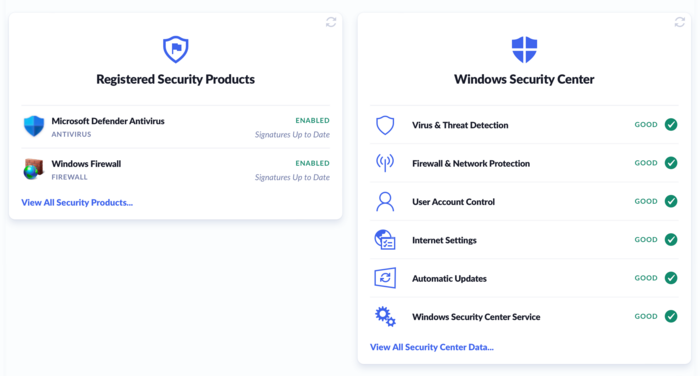

Windows의 전반적인 맬웨어 예방 장치가 작동한다는 것을 확인하려면 Windows 자체와 함께 제공되는 내장 보고서를 사용해야합니다 Windows 보안 센터.

콜라이드에서 시각화 된 Windows 보안 센터 정보

Windows XP SP2에 다시 소개 된 Windows Security Center API는 Windows의 중요한 보안 기능 상태에 대한 완전한 건강 보고서를 제공합니다. 거의 20 년 동안 빠르게 진행되며,이 API는 여전히 우리에게 필요한 높은 수준의 통찰력을 제공합니다.

우리에게 운이 좋았을 때, Kolide는이 API를 쿼리 할 수있는 Osquery에 테이블을 기고했습니다. 그것’s라고 불리는 Windows_Security_Center .

선택하다 * 에서 Windows_Security_Center;OSQUERY> SELECT * FROM WINDOWS_SECURITY_CENTER; FireWall = Good AutoupDate = Good Antivirus = Good Internet_settings = good windows_security_center_service = good user_account_control = good이것은 Windows 장치의 바이러스 백신 및 스파이웨어 방지 방지에 대한 단일 건강 등급을 제공하지만 우리는 사용할 수 있습니다 또 다른 windows_security_products라는 osquery 테이블.

선택하다 * 에서 Windows_Security_Products;type = firewall name = Windows 방화벽 상태 = on on on on_timestamp = null remediation_path = %windir %\ system32 \ Firewall.cpl signatures_up_to_date = 1 type = antivirus name = microsoft defender antivirus state = on state_timestamp = sun, 2022 년 5 월 1 일 04:33:50 gmt remediation_path = windowsdefender : // signatures_up_to_date = 1이 테이블은 현재 바이러스 백신 및 애플리케이션 계층 방화벽 모두에 어떤 제품이 있는지, 포함 된 서명이 최신 상태인지 알려줍니다.

위에서 볼 수 있듯이 Osquery는 Windows 내장 맬웨어 및 바이러스 보호에 대한 필수 세부 사항을 수집하는 데 도움이 될 수 있습니다. 불행히도, 이것은 이거입니다’충분한 정보. 예를 들어 Windows Defender에 대한 정보가 누락되었습니다’S 구성 및 수비수의 결과에 대해 전혀 모릅니다’S 스캔.

해당 정보를 얻으려면 OsQuery의 내장 기능을 넘어서야합니다. 다행히도 콜드’S 오픈 소스 에이전트는 OSQUERY를 확장합니다’s Windows Management Instrumentation API (WMI)로 연결할 수 있도록 s. 이것이 바로 데이터 수집 스토리를 완료하는 데 필요한 것입니다.

WMI API에서 Microsoft는 MSFT_MPCOMPUTERSTATUS 클래스를 제공합니다.

WMI 쿼리 (SQL을 사용하는 것)는 Kolide가있는 MSFT_MPCOMPUTERSTATUS에서 SELECT *와 같은 것으로 보이지만 조금 더 명확해야합니다

선택하다 * 에서 kolide_wmi 어디 수업 = 'msft_mpcomputerstatus' 그리고 네임 스페이스 = '\아르 자형OOT\중Icrosoft\ windows\디efender ' 그리고 속성 = '컴퓨터, computerstate, amproductionsion, amserviceversion, antispywaresignatureversion, antispywaresignatureage, antispywaresignaturelastupdated, antivirussignature bersion, antivirussignatureage, antivirussignaturecdated, nissignatureversion, nissignaturegatege, nissignaturatege, nissignaturecan nissignatureage EndTime, FullScanage, LastQuickScanSource, LastfullScansource, RealTimesCandiperection, QuickScanStartTime, QuickScanendTime, QuickScanage, AmengineVersion, AmserviceEnabled, OnAccessProtectionEnabled, IOAVProtectionAidabled, BehakorMonitorEnabled, AntivirusEnabled, AntisppywareNabled, NispywareNabled. abled '+────────────────────────────────────+──────────────────────────────────+─────────+────────+───────────────────────────────────────+──────────────+ | 풀키 | 키 | 부모 | 쿼리 | 가치 | whereclause | +────────────────────────────────────+──────────────────────────────────+─────────+────────+───────────────────────────────────────+──────────────+ | 0/computerstate | Computerstate | 0 | * | 0 | ""| | 0/antispywaresignatureversion | antispywaresignatureversion | 0 | * | 1.363.1657.0 | ""| | 0/antispywaresignatureage | antispywaresignatureage | 0 | * | 0 | ""| | 0/QuickScanendTime | QuickScanendTime | 0 | * | 20220507001933.450000+000 | ""| | 0/nisenabled | nisenabled | 0 | * | 참 | ""| | 0/amserviceversion | amserviceversion | 0 | * | 4.18.2203.5 | ""| | 0/antispywaresignaturelastupdated | antispywaresignaturelastupdated | 0 | * | 20220509023536.000000+000 | ""| | 0/antivirussignatureversion | antivirussignatureversion | 0 | * | 1.363.1657.0 | ""| | 0/ioavProtectionEnabled | ioavProtectionEabled | 0 | * | 참 | ""| | 0/antivirussignaturelastupdated | 항 바이러스 디자인 성질 | 0 | * | 20220509023536.000000+000 | ""| | 0/QuickScanage | QuickScanage | 0 | * | 2 | ""| | 0/antispywareenabled | antispywareenabled | 0 | * | 참 | ""| | 0/nissignatureversion | NissignatureVersion | 0 | * | 1.363.1657.0 | ""| | 0/Nissignatureage | NISSIGNATURYEAGE | 0 | * | 0 | ""| | 0/fullScanage | FullScanage | 0 | * | '-1 | ""| | 0/nisengineversion | nisengineversion | 0 | * | 1.1.19200.5 | ""| | 0/RealTimesCandiprection | RealTimesCandiprection | 0 | * | 0 | ""| | 0/AmserviceEnabled | amserviceenabled | 0 | * | 참 | ""| | 0/computerId | computerid | 0 | * | 9802EC57-A4BB-4137-BB73-516631CDF9 | ""| | 0/amproductversion | amproductversion | 0 | * | 4.18.2203.5 | ""| | 0/behaviormonitorenabled | Behaviormonitorenabled | 0 | * | 참 | ""| | 0/RealTimeProtectionEnabled | RealTimeProtectionEabled | 0 | * | 참 | ""| | 0/항 바이러스 디자인 불모지 | 항 바이러스 디자인 불모지 | 0 | * | 0 | ""| | 0/QuickScanStartTime | QuickScanStartTime | 0 | * | 20220507001822.844000+000 | ""| | 0/amengineversion | amengineversion | 0 | * | 1.1.19200.5 | ""| | 0/nissignaturelastupdated | Nissignaturelastupdated | 0 | * | 20220509023536.000000+000 | ""| | 0/lastquickscansource | LastQuickScansource | 0 | * | 2 | ""| | 0/lastfullscansource | LastfullScansource | 0 | * | 0 | ""| | 0/OnAccessProtectionEnabled | OnAccessProtectionEnabled | 0 | * | 참 | ""| | 0/antivirusenabled | 바이러스 백신 | 0 | * | 참 | ""| +────────────────────────────────────+──────────────────────────────────+─────────+────────+───────────────────────────────────────+──────────────+이것이 우리가 원하는 데이터이지만’읽기 쉬운 형식이 아닙니다. 다른 블로그 게시물에서 배운 EAV 변환 기술을 사용하여 쿼리를 다시 작성하여 각 속성이 포함 된 단일 행을 얻을 수 있습니다.

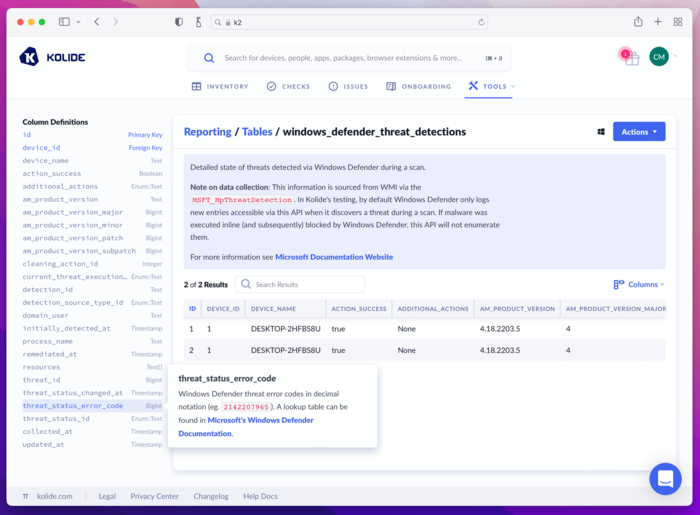

와 함께 WMI_RAW 처럼 ( 선택하다 * 에서 kolide_wmi 어디 수업 = 'msft_mpcomputerstatus' 그리고 네임 스페이스 = '\아르 자형OOT\중Icrosoft\ windows\디efender ' 그리고 속성 = '컴퓨터, computerstate, amproductionsion, amserviceversion, antispywaresignatureversion, antispywaresignatureage, antispywaresignaturelastupdated, antivirussignature bersion, antivirussignatureage, antivirussignaturecdated, nissignatureversion, nissignaturegatege, nissignaturatege, nissignaturecan nissignatureage EndTime, FullScanage, LastQuickScanSource, LastfullScansource, RealTimesCandiperection, QuickScanStartTime, QuickScanendTime, QuickScanage, AmengineVersion, AmserviceEnabled, OnAccessProtectionEnabled, IOAVProtectionAidabled, BehakorMonitorEnabled, AntivirusEnabled, AntisppywareNabled, NispywareNabled. abled ' )), microsoft_windows_defender_config 처럼 ( 선택하다 맥스(사례 언제 열쇠 = 'amengineversion' 그 다음에 값 끝)) 처럼 am_engine_version, 맥스(사례 언제 열쇠 = 'amproductversion' 그 다음에 값 끝)) 처럼 am_product_version, 맥스(사례 언제 열쇠 = 'AmserviceEnabled' 그 다음에 값 끝)) 처럼 am_service_enabled, 맥스(사례 언제 열쇠 = 'amserviceversion' 그 다음에 값 끝)) 처럼 am_service_version, 맥스(사례 언제 열쇠 = 'antispywareenabled' 그 다음에 값 끝)) 처럼 antispyware_enabled, 맥스(사례 언제 열쇠 = '안티 스피어 웨인 디자인' 그 다음에 값 끝)) 처럼 antispyware_signature_age, 맥스(사례 언제 열쇠 = '안티 스피어 디자인 텔레스트 업' 그 다음에 값 끝)) 처럼 antispyware_signature_last_updated, 맥스(사례 언제 열쇠 = 'antispywaresignatureversion' 그 다음에 값 끝)) 처럼 antispyware_signature_version, 맥스(사례 언제 열쇠 = '항 바이러스러스닝' 그 다음에 값 끝)) 처럼 antivirus_enabled, 맥스(사례 언제 열쇠 = '항 바이러스 디자인 불모지' 그 다음에 값 끝)) 처럼 antivirus_signature_age, 맥스(사례 언제 열쇠 = '항 바이러스 디자인 어 릴 스타일' 그 다음에 값 끝)) 처럼 antivirus_signature_last_updated, 맥스(사례 언제 열쇠 = 'antivirussignatureversion' 그 다음에 값 끝)) 처럼 antivirus_signature_version, 맥스(사례 언제 열쇠 = 'BehaviormonitorEnabled' 그 다음에 값 끝)) 처럼 행동 _monitor_enabled, 맥스(사례 언제 열쇠 = 'computerid' 그 다음에 값 끝)) 처럼 computer_id, 맥스(사례 언제 열쇠 = 'computerstate' 그 다음에 값 끝)) 처럼 computer_state, 맥스(사례 언제 열쇠 = 'FullScanage' 그 다음에 값 끝)) 처럼 full_scan_age, 맥스(사례 언제 열쇠 = 'ioavProtectionEabled' 그 다음에 값 끝)) 처럼 ioav_protection_enabled, 맥스(사례 언제 열쇠 = 'LastQuickScansource' 그 다음에 값 끝)) 처럼 last_quick_scan_source, 맥스(사례 언제 열쇠 = 'LastfullScansource' 그 다음에 값 끝)) 처럼 last_full_scan_source, 맥스(사례 언제 열쇠 = 'nisenabled' 그 다음에 값 끝)) 처럼 nis_enabled, 맥스(사례 언제 열쇠 = 'nisengineversion' 그 다음에 값 끝)) 처럼 nis_engine_version, 맥스(사례 언제 열쇠 = 'nissignatureage' 그 다음에 값 끝)) 처럼 nis_signature_age, 맥스(사례 언제 열쇠 = 'NissignatureLast updated' 그 다음에 값 끝)) 처럼 nis_signature_last_updated, 맥스(사례 언제 열쇠 = 'nissignatureversion' 그 다음에 값 끝)) 처럼 nis_signature_version, 맥스(사례 언제 열쇠 = 'onaccessprotectionEabled' 그 다음에 값 끝)) 처럼 on_access_protection_enabled, 맥스(사례 언제 열쇠 = 'QuickScanage' 그 다음에 값 끝)) 처럼 Quick_scan_age, 맥스(사례 언제 열쇠 = 'QuickScanendTime' 그 다음에 값 끝)) 처럼 Quick_scan_end_time, 맥스(사례 언제 열쇠 = 'QuickScanStartTime' 그 다음에 값 끝)) 처럼 Quick_Scan_Start_Time, 맥스(사례 언제 열쇠 = 'RealTimeProtectionEabled' 그 다음에 값 끝)) 처럼 real_time_protection_enabled, 맥스(사례 언제 열쇠 = 'RealTimesCandiprection' 그 다음에 값 끝)) 처럼 real_time_scan_direction 에서 WMI_RAW 그룹 에 의해 부모의 )) 선택하다 * 에서 microsoft_windows_defender_config;+────────────────────+─────────────────────+─────────────────────+─────────────────────+──────────────────────+────────────────────────────+─────────────────────────────────────+────────────────────────────────+────────────────────+──────────────────────────+───────────────────────────────────+──────────────────────────────+───────────────────────────+───────────────────────────────────────+─────────────────+────────────────+──────────────────────────+────────────────────────+─────────────────────────+──────────────+─────────────────────+────────────────────+─────────────────────────────+────────────────────────+───────────────────────────────+─────────────────+────────────────────────────+────────────────────────────+───────────────────────────────+───────────────────────────+ | am_engine_version | am_product_version | am_service_enabled | am_service_version | antispyware_enabled |antispyware_signature_age | antispyware_signature_last_updated | antispyware_signature_version | antivirus_enabled | antivirus_signature_age | antivirus_signature_last_updated | antivirus_signature_version | 행동 _monitor_enabled | computer_id | computer_state | full_scan_age | ioav_protection_enabled | last_full_scan_source | last_quick_scan_source | nis_enabled | nis_engine_version | nis_signature_age | nis_signature_last_updated | nis_signature_version | on_access_protection_enabled | Quick_scan_age | Quick_scan_end_time | Quick_Scan_Start_Time | real_time_protection_enabled | real_time_scan_direction |+────────────────────+─────────────────────+─────────────────────+─────────────────────+──────────────────────+────────────────────────────+─────────────────────────────────────+────────────────────────────────+────────────────────+──────────────────────────+───────────────────────────────────+──────────────────────────────+───────────────────────────+───────────────────────────────────────+─────────────────+────────────────+──────────────────────────+────────────────────────+─────────────────────────+──────────────+─────────────────────+────────────────────+─────────────────────────────+────────────────────────+───────────────────────────────+─────────────────+────────────────────────────+────────────────────────────+───────────────────────────────+───────────────────────────+ | 1.1.19200.5 | 4.18.2203.5 | 참 | 4.18.2203.5 | 참 | 0 | 20220509023536.000000+000 | 1.363.1657.0 | 참 | 0 | 20220509023536.000000+000 | 1.363.1657.0 | 참 | 08FB414B-6118-4183-B65E-3FBA345670EF | 0 | '-1 | 참 | 0 | 2 | 참 | 1.1.19200.5 | 0 | 20220509023536.000000+000 | 1.363.1657.0 | 참 | 6 | 20220502134713.979000+000 | 20220502134622.525000+000 | 참 | 0 | +────────────────────+─────────────────────+─────────────────────+─────────────────────+──────────────────────+────────────────────────────+─────────────────────────────────────+────────────────────────────────+────────────────────+──────────────────────────+───────────────────────────────────+──────────────────────────────+───────────────────────────+───────────────────────────────────────+─────────────────+────────────────+──────────────────────────+────────────────────────+─────────────────────────+──────────────+─────────────────────+────────────────────+─────────────────────────────+────────────────────────+───────────────────────────────+─────────────────+────────────────────────────+────────────────────────────+───────────────────────────────+───────────────────────────+우리에게 필요한 또 다른 중요한 데이터가 있습니다. Windows Defender가 내 장치의 위협을 감지했습니다? 다시, msft_mpthreatDetection (DOCS)이라는 WMI 클래스가 있습니다’S wmi to osquery bridge.

우리가 모든 것을 확장합니다’마지막 섹션에서 배운 것은이 WMI 클래스를 같은 방식으로 쿼리하고 새로 감지 된 각 위협에 대해 단일 행을 생성 할 수 있습니다.

다음은 최종 SQL입니다

와 함께 WMI_RAW 처럼 ( 선택하다 *, 나뉘다(부모의, '/', 0)) 처럼 고유 한 에서 kolide_wmi 어디 수업 = 'msft_mpthreatDetection' 그리고 네임 스페이스 = '\아르 자형OOT\중Icrosoft\ windows\디efender ' 그리고 속성 = 'DetectionId, 위협, 프로세스 이름, DomainUser, DetectionSourcEtypeId, 리소스, 초기화 시간, LastThreatStatusChangeTime, RemediationTime, CurrentSheatexecutionStatUsid, ThreatStatusErrorCode, CleaningActionId, Amproductionsion, ActionSuccess, 추가 수치 분위기' )), microsoft_windows_defender_threats 처럼 ( 선택하다 맥스(사례 언제 열쇠 = 'DetectionId' 그 다음에 값 끝)) 처럼 detection_id, 맥스(사례 언제 열쇠 = '위협' 그 다음에 값 끝)) 처럼 위협, 맥스(사례 언제 열쇠 = '프로세스 이름' 그 다음에 값 끝)) 처럼 process_name, 맥스(사례 언제 열쇠 = '도메이너스' 그 다음에 값 끝)) 처럼 domain_user, 맥스(사례 언제 열쇠 = 'DetectionsOrcEtypeId' 그 다음에 값 끝)) 처럼 detection_source_type_id, Group_Concat(사례 언제 풀키 좋다 '%자원%' 그 다음에 값 끝, ',' ')) 처럼 자원, 맥스(사례 언제 열쇠 = 'InitialDetectionTime' 그 다음에 값 끝)) 처럼 initial_detection_time, 맥스(사례 언제 열쇠 = 'LastthatStatusChangeTime' 그 다음에 값 끝)) 처럼 last_threat_status_change_time, 맥스(사례 언제 열쇠 = '치료 시간' 그 다음에 값 끝)) 처럼 remediation_time, 맥스(사례 언제 열쇠 = 'currentthreatexecutionStatUsid' 그 다음에 값 끝)) 처럼 current_threat_execution_status_id, 맥스(사례 언제 열쇠 = '위협 자료' 그 다음에 값 끝)) 처럼 위협 _status_id, 맥스(사례 언제 열쇠 = '위협에 서서 코드' 그 다음에 값 끝)) 처럼 위협 _status_error_code, 맥스(사례 언제 열쇠 = 'CleaningActionId' 그 다음에 값 끝)) 처럼 cleaning_action_id, 맥스(사례 언제 열쇠 = 'amproductversion' 그 다음에 값 끝)) 처럼 am_product_version, 맥스(사례 언제 열쇠 = 'ActionsUccess' 그 다음에 값 끝)) 처럼 action_success, 맥스(사례 언제 열쇠 = '추가 actactionsitmask' 그 다음에 값 끝)) 처럼 추가_Actions_BIT_mask 에서 WMI_RAW 그룹 에 의해 고유 한)) 선택하다 * 에서 microsoft_windows_defender_threats;+─────────────────+──────────────────────────────+─────────────────────+─────────────────────+─────────────────────────────────────+─────────────────────────────────────────+───────────────────────────+────────────────────────+────────────────────────────+─────────────────────────────────+───────────────+────────────────────────────+──────────────────────────────────────────────────────────────────────────────────────────+────────────+───────────────────────────+───────────────────+ | action_success | 추가_Actions_BIT_MASK | am_product_version | Cleaning_Action_ID | current_threat_execution_status_id | detection_id | detection_source_type_id | domain_user | Initial_Detection_time | last_threat_status_change_time | process_name | remediation_time | 자원 | 위협 | 위협 _status_error_code | 위협 _status_id |+─────────────────+──────────────────────────────+─────────────────────+─────────────────────+─────────────────────────────────────+─────────────────────────────────────────+───────────────────────────+────────────────────────+────────────────────────────+─────────────────────────────────+───────────────+────────────────────────────+──────────────────────────────────────────────────────────────────────────────────────────+────────────+───────────────────────────+───────────────────+ | 참 | 0 | 4.18.2203.5 | 9 | 0 | | 1 | Desktop-2hfbs8u \ Jason | 20220430211822.148000+000 | 20220501044223.930000+000 | 알 수없는 | 20220501044223.930000+000 | "파일 : _c : \ Users \ Jason \ downloads \ eicar (1).com, 파일 : _c : \ user \ jason \ downloads \ eicar.com "| 2147519003 | 0 | 106 | | true | 0 | 4.18.2203.5 | 2 | 0 | | 2 | NT Authority \ System | 20220501043200.985000+000 | 20220501043227.380000+000 | 알 수없는 | 20220501043227.380000+000 | "파일 : _c : \ Users \ Jason \ downloads \ eicar (1).com, 파일 : _c : \ user \ jason \ downloads \ eicar.com" | 2147519003 | 0 | 3 | +─────────────────+──────────────────────────────+─────────────────────+─────────────────────+─────────────────────────────────────+─────────────────────────────────────────+───────────────────────────+────────────────────────+────────────────────────────+─────────────────────────────────+───────────────+────────────────────────────+──────────────────────────────────────────────────────────────────────────────────────────+────────────+───────────────────────────+───────────────────+이제 질문은 이제 osquery를 통해 수집 된 데이터를 가장 잘 집계하고 감사인에게 보여줍니다?

상자 밖으로 osquery는 타사 시멘스와 로그 집계 도구로 집계 할 수있는 로그를 방출합니다. 기본보고 기능을 사용하면 감사를 통해 대시 보드를 구축하고 놀라운 가시성을 제공 할 수 있습니다.

당신이하지 않으면’이 모든 것을 직접 만들고 싶을 때 Kolide는 당신을 빨리 올릴 수 있습니다. 콜라이드’S 제품은 자동으로 OSQUERY를 설치하는 Mac, Windows 및 Linux 용 기본 설치 업체를 제공합니다. 에이전트가 실행되면 Kolide는 모든 관련 정보를 자동으로 수집하여 집계하고 시각화합니다. 몇 분 안에 다음과 같은 대시 보드를 볼 수 있습니다

콜라이드’s 인벤토리는 자동으로 SOC2에 대한 감사인을 표시하는 데 필요한 정보를 집계합니다.

또한 Kolide는 API 액세스 및 수집 한 데이터에 대한 전체 문서를 제공 할 수 있습니다.

또 다른 질문 바닐라 osquery는 그렇습니다’t는 치료에 대한 답이 있습니다. 예를 들어, Windows Secure Boot가 비활성화되어있는 경우 (기본 방어자 시스템의 무결성을 보장하는 데 도움이됩니다), 어떻게 수정합니까?? 한 가지 방법은 Windows 장치 관리 제품을 구매하고 이러한 설정을 강제하기위한 정책을 적용하는 것입니다. 작동 할 수 있지만 이런 식으로 모든 것이 자동화 될 수있는 것은 아닙니다. 사용자없이 안전한 부팅을 가능하게하는 방법이 없습니다’S를 원격으로 도와줍니다.

다시, Kolide는 Windows PC에 대해 확인을 실행하여 이러한 서비스가 활성화되어 있는지 확인할 수 있습니다. 그들이 참여한다면’T, Kolide는 Slack과 통합하여 최종 사용자에게 메시지를 보내고 해당 기능을 다시 활성화하는 방법을 지시합니다 (그리고 왜 그런 식으로 유지하는 것이 중요한지 설명).

Kolide Slack App은 최종 사용자에게 직접 연락하여 Secure Boot가 꺼져 있음을 알리고 가능한 한 빨리 다시 켜도록 도와줍니다.

최종 사용자 알림은 우리의 정직한 보안 철학의 일부입니다. 우리는 최종 사용자를 가르치는 방법을 사용하여 장치를 더 잘 안전하고 단순히 기계를 잠그는 것보다 더 완전한 보안을 유지하는 방법을 생각합니다.

Soc 2 규정 준수를보다 쉽게 달성하는 데 도움이되는 방법을 확인하려면 Kolide를 무료로 사용해보십시오.

- 이진 용어와 같은 이진 용어를 사용할 때 준수 감사원이 짜증이납니다 “통과하다” 또는 “실패하다” 감사 결과를 설명합니다. 대신 그들은 같은 용어를 사용합니다 “수정” 또는 “자격 있는”. 내가 단어를 사용할 때 “통과하다” 이 기사에서는 부정적인 자격없이 SOC 2 보고서를 받았다는 것을 의미합니다. ↩