PPTP (Point-to-Point Tunneling Protocol) 이해

요약:

– PPTP는 IP 봉투 내에서 네트워크 프로토콜 데이터 그램을 캡슐화하는 터널링 프로토콜.

– PPTP는 인터넷의 어느 시점에서도 RAS 서버에 연결할 수 있으며 마치 직접 전화를 걸고있는 것처럼 동일한 인증, 암호화 및 회사 LAN 액세스를 가질 수 있습니다.

– PPTP를 지원하는 ISP로 전화를 걸면 PPTP 지원 Windows NT 4가 필요합니다.0 RAS 서버, PPTP를 지원하는 원격 액세스 스위치 및 사용자 계정에 활성화 된 PPTP 서비스.

키 포인트:

1. PPTP 및 RAS : PPTP는 Windows NT 용 Microsoft RAS를 중심으로 진행됩니다. RAS는 네트워크 관리자가 원격 사용자를위한 다이얼 인 포인트로 모뎀 뱅크가있는 Windows NT 서버를 설정할 수 있습니다.

2. IP 캡슐화 : PPTP는 IP 엔벨로프 내 네트워크 프로토콜 데이터 그램을 캡슐화하여 인터넷과 같은 IP 전용 매체에서 다른 프로토콜을 라우팅 할 수 있습니다.

삼. VPN 기능 : PPTP 및 RAS는 인증 및 암호화 방법을 사용하여 가상 사설 네트워크를 만들어 RAS 서버로 직접 전화를 걸어 동일한 인증, 암호화 및 LAN 액세스를 제공합니다.

4. 두 가지 일반적인 시나리오 : 첫 번째 시나리오에는 RAS 서버에 연결되는 PPTP 지원 원격 액세스 스위치를 사용하여 원격 사용자가 ISP로 전화를 걸어야합니다. 두 번째 시나리오에는 PPTP를 제공하지 않는 ISP에 연결하고 클라이언트 시스템에서 PPTP 연결을 시작하는 사용자가 포함됩니다.

5. PPTP를 지원하는 ISP로 전화를 걸어 : PPTP 지원 Windows NT 4가 필요합니다.0 RAS 서버, PPTP를 지원하는 원격 액세스 스위치 및 사용자 계정에 활성화 된 PPTP 서비스.

6. PPTP를 지원하지 않는 ISP로 전화를 걸어 : ISP는 사용자에게 PPTP 지원을 제공하기 위해 PPTP를 지원하는 원격 액세스 스위치를 사용해야합니다.

질문:

- PPTP는 무엇입니까?? PPTP는 IP 봉투 내에서 네트워크 프로토콜 데이터 그램을 캡슐화하는 터널링 프로토콜.

- PPTP는 어떻게 작동합니까?? PPTP는 Windows NT 용 Microsoft RAS를 중심으로 사용자가 인터넷의 어느 지점에서나 RAS 서버에 연결하고 동일한 인증, 암호화 및 LAN 액세스가 마치 직접 전화를 걸고있는 것처럼 보일 수 있습니다.

- IP 캡슐화의 이점은 무엇입니까?? IP 캡슐화는 인터넷과 같은 IP 전용 매체에서 다른 프로토콜을 라우팅 할 수 있습니다.

- RAS의 목적은 무엇입니까?? RAS는 네트워크 관리자가 원격 사용자를위한 다이얼 인 포인트로 모뎀 뱅크가있는 Windows NT 서버를 설정할 수 있습니다.

- PPTP는 어떻게 VPN 기능을 제공합니까?? PPTP 및 RAS는 인증 및 암호화 방법을 사용하여 가상 사설 네트워크를 만들어 RAS 서버로 직접 전화를 걸어 동일한 인증, 암호화 및 LAN 액세스를 제공합니다.

- PPTP VPN의 두 가지 일반적인 시나리오는 무엇입니까?? 첫 번째 시나리오에는 RAS 서버에 연결되는 PPTP 지원 원격 액세스 스위치를 사용하여 원격 사용자가 ISP로 전화를 걸어야합니다. 두 번째 시나리오에는 PPTP를 제공하지 않는 ISP에 연결하고 클라이언트 시스템에서 PPTP 연결을 시작하는 사용자가 포함됩니다.

- PPTP를 지원하는 ISP로 전화를 걸려면 필요한 것? PPTP 지원 Windows NT 4가 필요합니다.0 RAS 서버, PPTP를 지원하는 원격 액세스 스위치 및 사용자 계정에 활성화 된 PPTP 서비스.

- ISP가 PPTP를 지원 해야하는 것은 무엇입니까?? ISP는 PPTP를 지원하는 원격 액세스 스위치 중 하나를 사용해야합니다.

- PPTP에서 원격 액세스 스위치의 역할은 무엇입니까? 원격 액세스 스위치는 사용자의 클라이언트 시스템과 RAS 서버 간의 PPTP 연결을 용이하게합니다.

- PPTP는 모든 네트워크 프로토콜과 함께 사용할 수 있습니다? 예, PPTP는 TCP/IP, NetBeui 및 IPX/SPX를 포함한 여러 프로토콜을 전송할 수 있습니다.

- PPTP는 어떻게 보안을 제공합니까?? PPTP는 인증 및 암호화 방법을 사용하여 사용자와 RAS 서버 간의 안전한 통신을 보장합니다.

- 다른 터널링 프로토콜을 통해 PPTP를 사용하는 장점은 무엇입니까?? PPTP는 널리 호환되며 Windows, iOS, Mac 및 Android를 포함한 다양한 운영 체제에서 사용할 수 있습니다.

- PPTP를 기업 네트워크에 대한 원격 액세스에 사용할 수 있습니까?? 예, PPTP는 사용자가 RAS 서버에 연결하고 직접 전화를 걸고있는 것처럼 동일한 인증, 암호화 및 LAN 액세스를 가질 수 있습니다.

- PPTP는 L2TP/IPsec과 어떻게 다릅니 까?? L2TP/IPSEC는 PPTP보다 더 나은 보안을 제공하여 256 비트 암호화와 같은 추가 기능을 제공합니다.

- 인터넷을 통해 PPTP를 사용할 수 있습니다? 예, PPTP는 사용자가 인터넷의 어느 시점에서나 RAS 서버에 연결할 수 있습니다.

자세한 답변 :

1. PPTP는 포인트 투 포인트 터널링 프로토콜을 나타냅니다. IP 봉투 내에서 네트워크 프로토콜 데이터 그램을 캡슐화하는 터널링 프로토콜입니다. 이 캡슐화는 인터넷과 같은 IP 전용 매체에서 다른 프로토콜을 라우팅 할 수 있습니다.

2. PPTP는 Windows NT 용 Microsoft RAS (원격 액세스 서버)를 중심으로 회전하여 작동합니다. RAS는 네트워크 관리자가 원격 사용자를위한 다이얼 인 포인트로 모뎀 뱅크가있는 Windows NT 서버를 설정할 수 있습니다. RAS 사용자의 인증은 NT 서버에서 진행되며 PPP (Point-to-Point Protocol) 프로토콜을 사용하여 네트워크 세션이 설정됩니다. PPP 연결을 통해 TCP/IP, NetBeui 및 IPX/SPX를 포함한 RAS가 허용하는 모든 프로토콜을 전송할 수 있습니다. 이를 통해 사용자는 회사 LAN에 직접 연결된 것처럼 동일한 인증, 암호화 및 회사 LAN 액세스를 가질 수 있습니다.

삼. IP 캡슐화는 PPTP의 주요 이점입니다. 인터넷과 같은 IP 전용 매체에서 다른 프로토콜을 라우팅 할 수 있습니다. 패킷에 PPTP가 캡슐화되면 해당 시점에서 발생하는 라우터 또는 기계가 IP 패킷으로 취급됩니다. 이를 통해 IP 전용 네트워크에서 다양한 프로토콜을 라우팅하여 호환성과 유연성을 높일 수 있습니다.

4. RAS 또는 원격 액세스 서버는 PPTP의 주요 구성 요소입니다. 네트워크 관리자가 원격 사용자를위한 다이얼 인 포인트로 모뎀 뱅크가있는 Windows NT 서버를 설정할 수 있습니다. RAS는 사용자의 인증을 처리하고 PPP를 사용하여 네트워크 세션을 설정하며 TCP/IP, NetBeui 및 IPX/SPX와 같은 다양한 프로토콜을 전송할 수 있습니다. 이 기능은 사용자에게 동일한 인증, 암호화 및 LAN 액세스를 회사 LAN으로 직접 전화하는 것처럼 제공하는 데 필수적입니다.

5. PPTP는 인증 및 암호화 방법을 사용하여 인터넷을 통해 안전하고 개인 네트워크 연결을 만들어 VPN (가상 사설 네트워크) 기능을 제공합니다. 사용자가 PPTP를 지원하는 ISP로 전화를 걸면 ISP의 원격 액세스 스위치와 회사 사무실의 NT 서버간에 PPTP 세션이 설정됩니다. 이 PPTP 세션은 사용자의 PPP 세션을 캡슐화하여 안전한 연결을 제공합니다. PPTP 세션을 통해 사용자는 RAS가 허용하는 프로토콜에 액세스 할 수있어 회사 LAN에 직접 연결된 것처럼 효과적으로 나타납니다.

6. PPTP VPN에 대한 두 가지 일반적인 시나리오가 있습니다. 첫 번째 시나리오에는 RAS 서버에 연결되는 PPTP 지원 원격 액세스 스위치를 사용하여 원격 사용자가 ISP로 전화를 걸어야합니다. 이 시나리오에서 사용자의 PPP 세션은 PPTP 스트림을 통해 터널링되며 RAS가 허용하는 프로토콜에 액세스 할 수 있습니다. 두 번째 시나리오에는 PPTP를 제공하지 않는 ISP에 연결하는 사용자가 포함됩니다. 이 경우 사용자는 클라이언트 시스템에서 PPTP 연결을 시작하여 인터넷을 통해 RAS 서버에 안전한 터널을 설정해야합니다.

7. PPTP를 지원하는 ISP로 전화를 걸려면 세 가지가 필요합니다. 첫째, 사용자가 VPN을 설정하려는 네트워크에는 PPTP 지원 Windows NT 4가 있어야합니다.0 RAS 서버. 즉, PPTP 프로토콜이 설치되고 VPN 다이얼 업 포트가 RAS에서 설정되었습니다. 서버는 인터넷에서도 액세스 할 수 있어야합니다. 둘째, ISP는 Ascend Max 4000 시리즈 또는 U와 같은 PPTP를 지원하는 원격 액세스 스위치를 사용해야합니다.에스. 로봇 공학 총 제어 엔터프라이즈 네트워크 허브. 마지막으로 ISP는 사용자에게 PPTP 서비스를 제공하고 사용자 계정을 활성화해야합니다.

8. ISP가 PPTP를 지원하지 않으면 사용자에게 PPTP 지원을 제공 할 수 없습니다. PPTP 지원을 제공하려면 ISP는 Ascend Max 4000 시리즈 또는 U와 같은 PPTP를 지원하는 원격 액세스 스위치 중 하나를 사용해야합니다.에스. 로봇 공학 총 제어 엔터프라이즈 네트워크 허브. 이 스위치를 통해 ISP는 RAS 서버로 PPTP 연결을 설정하고 사용자에게 VPN 기능을 제공 할 수 있습니다.

9. 원격 액세스 스위치는 PPTP 연결에서 중요한 역할을합니다. 사용자의 클라이언트 컴퓨터와 RAS 서버 간의 PPTP 세션을 용이하게합니다. 사용자가 ISP에 대한 PPTP 호출을 시작하면 원격 액세스 스위치는 RAS 서버와의 PPTP 연결을 설정하여 사용자의 PPP 세션을 캡슐화합니다. 안전한 커뮤니케이션을 보장하고 사용자가 직접 연결된 것처럼 회사 네트워크에 액세스 할 수 있습니다.

10. 예, PPTP는 여러 프로토콜을 전송할 수 있습니다. TCP/IP, NETBEUI 및 IPX/SPX와 같은 RAS가 허용하는 프로토콜은 모두 PPTP 연결을 통해 전송할 수 있습니다. 이를 통해 사용자는 PPTP 터널을 통해 다양한 네트워크 프로토콜을 활용하여 유연성과 호환성을 제공 할 수 있습니다.

11. PPTP는 인증 및 암호화 방법을 통해 보안을 제공합니다. 사용자가 PPTP 연결을 시작하면 사용자 이름과 비밀번호를 사용하여 RAS 서버에서 인증됩니다. 이를 통해 승인 된 사용자 만 연결을 설정할 수 있습니다. 또한 PPTP는 터널을 통해 전송 된 데이터의 암호화를 지원하여 무단 액세스로부터 보호합니다.

12. PPTP는 다른 터널링 프로토콜에 비해 몇 가지 장점을 제공합니다. 첫째, Windows, iOS, Mac 및 Android를 포함한 다양한 운영 체제에서 널리 호환되며 사용할 수 있습니다. 이것은 광범위한 사용자가 액세스 할 수있게합니다. 둘째, PPTP는 비교적 쉽게 구성 및 사용하기 쉽기 때문에 초보자 및 숙련 된 사용자 모두에게 적합합니다. 그러나 PPTP는 다른 프로토콜보다 덜 안전한 것으로 간주되며 L2TP/IPsec과 같은 대안은 종종 보안 개선을 위해 권장됩니다.

13. 예, PPTP는 회사 네트워크에 대한 원격 액세스에 사용할 수 있습니다. 사용자는 PPTP를 사용하여 인터넷의 어느 시점에서 RAS 서버에 연결하고 동일한 인증, 암호화 및 LAN 액세스가 마치 직접 전화를 걸고있는 것처럼 액세스 할 수 있습니다. 이를 통해 원격 근로자는 기업 자원에 안전하게 액세스하여 생산성과 유연성을 향상시킬 수 있습니다.

14. L2TP/IPSEC는 PPTP보다 더 나은 보안을 제공하는 또 다른 터널링 프로토콜입니다. PPTP의 상대적으로 약한 보안과 달리 L2TP/IPSEC는 256 비트 암호화와 같은 추가 보안 기능을 제공합니다. Windows, iOS, Mac 및 Android에서 사용할 수있는 PPTP만큼이나 호환됩니다. 두 프로토콜 모두 유사한 목적을 달성하지만 L2TP/IPSEC는 종종 더 강력한 보안을 우선시하는 사용자에게 권장됩니다.

15. 예, PPTP는 인터넷을 통해 사용할 수 있습니다. 사용자는 PPTP를 사용하여 인터넷의 어느 지점에서나 RAS 서버에 연결할 수 있습니다. PPTP를 지원하는 ISP로 전화를 걸거나 클라이언트 컴퓨터에서 PPTP 연결을 시작하면 인터넷을 통해 RAS 서버에 보안 터널을 설정하고 회사 네트워크에 액세스 할 수 있습니다.

PPTP (Point-to-Point Tunneling Protocol) 이해

L2TP/IPSEC 프로토콜은 PPTP보다 더 나은 보안을 제공합니다. 이 경우 IPsec은 256 비트 암호화와 같은 추가 보안 기능을 제공합니다. Windows, iOS, Mac 및 Android에서 사용할 수있는 PPTP만큼이나 호환됩니다.

가상 사설 네트워크, 제 2 판의

완전히 액세스하십시오 가상 사설 네트워크, 두 번째 판 그리고 60k+ 기타 타이틀, O’Reilly의 10 일 무료 평가판.

라이브 이벤트, 직무 역할에 의해 큐 레이션 된 코스 등이 있습니다.

PPTP의 작동 방식

터널링 프로토콜로서 PPTP는 IP 봉투 내에서 네트워크 프로토콜 데이터 그램을 캡슐화합니다. 패킷이 캡슐화되면 해당 지점에서 발생하는 라우터 또는 기계가 IP 패킷으로 취급됩니다. IP 캡슐화의 이점은 인터넷과 같은 IP 전용 매체에서 많은 다른 프로토콜을 라우팅 할 수 있다는 것입니다.

PPTP에 대해 가장 먼저 이해하는 것은 Windows NT 용 Microsoft RAS를 중심으로 한 것입니다. RAS는 네트워크 관리자가 원격 사용자를위한 다이얼 인 포인트로 모뎀 뱅크가있는 Windows NT 서버를 설정할 수 있습니다. RAS 사용자의 인증은 NT 서버에서 이루어지고 PPP 프로토콜을 사용하여 네트워크 세션이 설정됩니다. PPP 연결을 통해 RAS가 허용하는 모든 프로토콜을 전송할 수 있습니다 : TCP/IP, NETBEUI 및 IPX/SPX. RAS 사용자에게 마치 마치 마치 마치 마치 보입니다’기업 LAN에 직접 연결된 Re; 인터넷을 통해 직접 전화 접속과 RA를 통한 RA 간에는 차이가 없습니다.

PPTP’D는 직접 전화를 걸지 않습니다. RAS 서버에 연결된 모뎀으로 전화를 걸지 않고 최종 사용자는 ISP에 전화를 걸고 PPTP를 사용하여 “부르다” 인터넷을 통한 서버로. PPTP 및 RAS 인증 및 암호화 방법을 사용하여 가상 사설 네트워크를 만듭니다.

이 유형의 VPN에는 두 가지 일반적인 시나리오가 있습니다. 첫 번째로 원격 사용자는 RAS 서버에 연결하는 PPTP 지원 원격 액세스 스위치를 사용하여 ISP로 전화를 걸고 있습니다. 두 번째로, 사용자는’t PPTP를 제공하고 클라이언트 시스템에서 PPTP 연결을 시작해야합니다.

PPTP를 지원하는 ISP로 전화를 겁니다

PPTP를 지원하는 ISP로 전화를 걸면 세 가지가 필요합니다

- VPN을 설정하려는 네트워크에는 PPTP- 활성화 된 창 nt 4가 있어야합니다.0 RAS 서버. 에 의해 “PPTP 가능” 우리는 PPTP 프로토콜이 설치되고 RAS에 VPN 전화 접속 포트가 설치되어 있음을 의미합니다. 서버는 인터넷에서도 액세스 할 수 있어야합니다.

- ISP는 Ascend Max 4000 시리즈 또는 U와 같은 PPTP를 지원하는 원격 액세스 스위치를 사용해야합니다.에스. 로봇 공학 총 제어 엔터프라이즈 네트워크 허브. (이 두 제품은 ISP 전화 접속 하드웨어 시장의 상당 부분을 구성합니다.))

- ISP는 실제로 사용자에게 PPTP 서비스를 제공해야하며 계정에이를 활성화해야합니다.

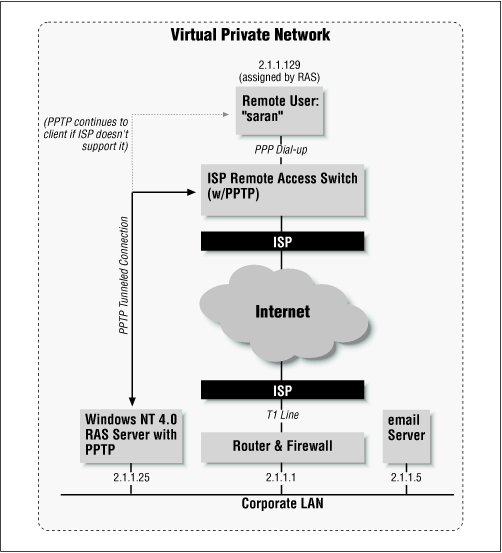

일반적인 시나리오를 제공하기 위해 덴버의 중앙 기업 사무소가 Windows NT 4를 설정했습니다.0 PPTP 및 RAS를 실행하는 서버. Sara n이라는 영업 관리자. 애틀랜타에서 열린 회의에 있으며, 회사 네트워크에 전화를 걸어 이메일을 확인하고 데스크탑 머신에서 프레젠테이션을 복사하고 싶습니다. 그녀의 원격 시스템은 28 개의 Windows 95 노트북 컴퓨터입니다.8kbps 모뎀. 그녀’분명히 그녀의 사무실의 현지 전화 걸기 영역 밖에서는 U를 통해 PPTP를 지원하는 국가 ISP를 통해 계정이 있습니다.에스. 로봇 공학 원격 액세스 스위치. ISP는 SARA N의 RAS 서버의 IP 주소를 들었습니다.’S Corporate Office 및 사용자 프로필에 추가했습니다. IP 주소는 2입니다.1.1.60.

영업 관리자가 PPTP 지원 ISP로 전화를 걸면 다음 이벤트가 발생합니다

- 사라 n. 그녀의 ISP에 대한 전화를 시작합니다’S Microsoft를 사용하여 팝’S 전화 접속 네트워킹. 그녀는 사용자 이름으로 로그인합니다, “사란.” 그렇게하면 ISP 간의 PPTP 세션이 시작됩니다’원격 액세스 스위치 및 회사 사무실’SARA N에 IP 주소가 지정된 S NT 서버.’S 사용자 프로필 2.1.1.60.

- 사라 n.’S PPP 세션은 PPTP 스트림을 통해 터널링되며 NT RAS 서버는 사용자 이름과 비밀번호를 인증하고 PPP 세션을 시작합니다. 본질적 으로이 모든 것은 직접 연결된 모뎀을 통해 RAS 서버로 전화를 걸고있는 것처럼 발생합니다.

- PPTP 세션은 전화 접속 사용자가 사용할 수있는 프로토콜을 터널로 연결할 수 있습니다. 사라 n에서.’S CASE, TCP/IP는 해당 프로토콜 중 하나이며 NT RAS 서버는 그녀의 컴퓨터를 2의 내부 회사 IP 주소에 할당합니다.1.1.129.

그림 4-1을 살펴보면이 이벤트를 따르고 고객이 어디에 있는지 확인할 수 있습니다’S Original Point-to-Point 프로토콜 (PPP) 세션은 PPTP 터널에서 캡슐화됩니다. 이 수치는 실제 토폴로지가 어떻게 보이는지에 대한 단순화 된 버전입니다. 예를 들어 ISP와 Corporate LAN의 루터가 제거되었습니다.

그림 4-1. PPTP를 지원하는 ISP로 전화를 겁니다

PPTP가 완료되고 영업 관리자가 인증 된 후에는 LAN에있는 것처럼 기업 네트워크에 액세스 할 수 있습니다. 그런 다음 파일 공유를 사용하여 데스크탑 머신에서 이메일을 확인하고 파일에 액세스 할 수 있습니다.

ISP로 전화를 걸어’t 지원 pptp

ISP가 PPTP를 지원하려면이 장의 시작 부분에서 언급 한 원격 액세스 스위치 중 하나를 사용해야합니다. 모든 ISP가 해당 원격 액세스 스위치 브랜드와 일부 DON을 사용하는 것은 아닙니다’이 장치를 전혀 사용하지 마십시오. 대신 UNIX 시스템에서 멀티 포트 직렬 카드에 연결된 모뎀 또는 다른 터미널 서버 장치를 사용할 수 있습니다. 다른 사람은 적절한 하드웨어를 가질 수 있지만 PPTP를 구현하지 않기로 선택합니다’T 터널 연결에 대한 기술 지원을 강요 받고 싶어. 이유가 무엇이든, 거기’ISP가 PPTP를 제공하지 않을 가능성이 있습니다. 그러나 그것은 그렇습니다’t는 당신이 할 수 있음을 의미합니다’T를 사용하십시오.

이 시나리오에는 두 가지가 필요합니다. 첫째, 다시 Windows NT 4가 있어야합니다.0 네트워크에 PPTP가 설치된 RAS 서버는 인터넷에서 액세스 할 수 있어야합니다. 둘째, Windows NT 워크 스테이션, Windows 95 또는 Windows 98 클라이언트 시스템에는 PPTP 프로토콜 및 전화 접속 네트워킹이 설치되어야합니다.

우리’sara n을 사용합니다. 이 예에서도. 그러나 이번에는 그녀가’s는 ISP로 전화를 걸어 있습니다’t 지원 pptp. 또한, 그녀’S 실행 Windows NT 4.0 노트북 컴퓨터의 워크 스테이션. PPTP 지원 제공 업체가 아닌 터널링 세션의 일련의 이벤트는 다음과 같습니다

- Sara는 계정에 대한 전화 접속 네트워킹 프로파일을 사용하여 ISP로 전화를 걸고 표준 PPP 연결을 설정합니다.

- PPP 연결이 이루어진 후 Sara는 전화 접속 네트워킹을 다시 사용합니다 “다이얼” 회사 사무실의 PPTP RAS 서버로. 그러나이 전화 접속 프로필에서 그녀는 RAS 서버의 IP 주소를 2.1.1.60, 전화 번호 필드에서 다이얼 업 네트워킹을 통해 설정된 VPN 포트로 다이얼 장치를 선택합니다’LL 5 장에서 설명하는 방법).

- PPTP 연결은 Sara를 통해 이루어집니다’인터넷 및 RAS 서버를 통한 S PPP 연결. 그런 다음 RAS 서버는 그녀가 제공 한 사용자 이름과 비밀번호를 사용하여 회사 네트워크에 그녀를 로그인합니다. RAS 서버는 그녀에게 2의 내부 IP 주소를 할당합니다.1.1.129, 그리고 그녀는 기업 네트워크에 대한 액세스 권한을 부여받습니다.

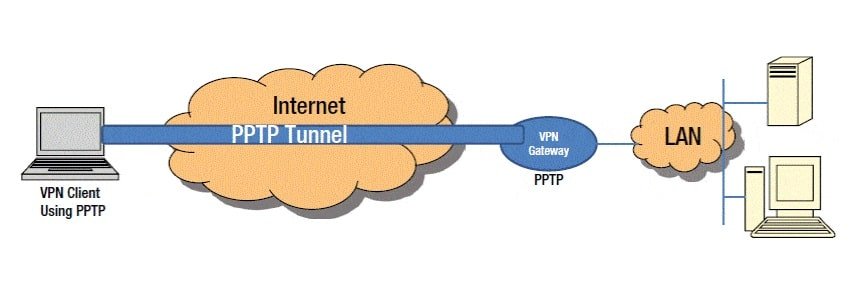

그림 4-2는 ISP에 대한 초기 PPP 연결을 통해 두 번째 PPTP 호출이 어떻게 캡슐화되는지 보여줍니다.

그림 4-2. ISP를 통해 회사 RAS 서버에 연결’t 지원 pptp

다시, PPTP 연결이 이루어지면 Sara N. 마치 네트워크 카드 또는 전화 접속 RAS 연결을 통해 연결된 것처럼 회사 LAN에 액세스 할 수 있습니다.

PPTP가 시나리오에 맞는 곳

그림 4-3에는 인터넷에 T1 연결이있는 회사 사무실 네트워크를 나타냅니다. 인터넷에 연결되는 라우터는 패킷 여과 방화벽입니다. 사용자 사라 n. 그녀의 회사 이메일을 확인하고 PPTP 지원 원격 액세스 스위치를 사용하는 ISP로 전화를 걸고 있습니다. 스위치에 연결 한 후 사용자 프로필에 지정된 RAS 서버로 PPTP 호출을 시작합니다. 이 그림에서 가볍게 음영 처리 된 라인은 원격 액세스 스위치가 아닌 PPTP 세션을 클라이언트로 확장합니다. Sara는이 라인을 사용하여 ISP로 전화를 걸어야합니다’t PPTP를 지원하고 두 번째 RAS 통화로 워크 스테이션에서 PPTP 세션을 시작합니다.

그림 4-3. 인터넷을 통한 PPTP 연결의 전체 다이어그램

회사 라우터 및 방화벽에서 PPTP가 소켓을 생성하는 TCP/IP 포트 (1723)는 인바운드 및 아웃 바운드 트래픽 모두에 열려야합니다. 나머지 네트워크가 인바운드 및 아웃 바운드 인터넷 트래픽을 분해하는 방화벽에 의해 보호되는 경우, LAN에 대한 단일 입력 지점이 설정되어 사용자 기반 인증에 의해 보호됩니다.

PPTP 패킷을 해부합니다

PPTP 캡슐화 기술은 GRE (Generic Routing Accapsulation) 프로토콜이라는 다른 인터넷 표준을 기반으로하며 인터넷을 통해 프로토콜을 터널로 터널링하는 데 사용할 수 있습니다. (만약 너라면’관심있는 것은 RFC 1701 및 1702를 참조하십시오.) grev2로 알려진 PPTP 버전은 통화 ID 및 연결 속도와 같은 특정 기능에 대한 확장 기능을 추가합니다.

PPTP 패킷은 배송 헤더, IP 헤더, GREV2 헤더 및 페이로드 패킷으로 구성됩니다. 배송 헤더는 패킷이 이동하는 매체에 대한 프레임 프로토콜입니다’S 이더넷, 프레임 릴레이 또는 PPP. IP 헤더에는 패킷 길이 및 소스 및 대상 주소와 같은 IP 데이터 그램에 필수적인 정보가 포함되어 있습니다. Grev2 헤더에는 캡슐화 된 패킷 유형에 대한 정보와 클라이언트와 서버 간의 연결과 관련된 PPTP 특정 데이터가 포함되어 있습니다. 마지막으로 페이로드 패킷은 캡슐화 된 데이터 그램 자체입니다. PPP의 경우,이 데이터 그램은 클라이언트와 서버 사이에 전송되는 원래 PPP 세션 데이터이며 IP, IPX 또는 NetBeui 패킷이 될 수 있습니다. 그림 4-4는 PPTP 캡슐화의 층을 보여줍니다.

그림 4-4. 인터넷을 통해 전송되는 PPTP 패킷의 4 층

캡슐화 프로세스

PPTP를 지원하는 ISP로 전화를 걸기위한 캡슐화 프로세스는 다음과 같습니다

- 사용자는 ISP로 전화를 겁니다’S 원격 액세스 스위치 PPP를 사용합니다. 클라이언트와 원격 액세스 스위치 흐름 흐름 사이에 PPP 프로토콜 특정 프레임으로 둘러싸인 PPP 패킷.

- 스위치에서 미디어 별 프레임이 제거되고 통화는 원격 액세스 스위치를 트리거하여 사용자에게 지정된 자체와 PPTP 지원 NT RAS 서버 사이의 인터넷을 통해 PPTP 터널링 세션을 열어줍니다’S 프로필. 원격 액세스 스위치는 Grev2 헤더 내에서 PPP 페이로드 패킷을 캡슐화 한 다음 IP 헤더를 캡슐화합니다. 마지막으로 패킷은 스위치에서 나오기 전에 배달 헤더를 가져옵니다. 패킷 전체에’S Journe, 배달 헤더는 패킷이 전송되는 미디어 유형에 따라 변경 될 수 있습니다. 예를 들어, 이더넷, 프레임 릴레이, 이더넷, ISDN의 PPP, 이더넷으로, 다시 RAS 서버에서 대상에 도달하기 전에 이더넷으로 이동할 수 있습니다.

- RAS 서버는 들어오는 PPTP 연결을 마치 모뎀 위로 들어오는 것처럼 수신 통화로 취급합니다. Payload 패킷에서 배달 헤더, IP 헤더 및 Grev2 헤더를 제거합니다. 그런 다음 사용자가 모뎀 연결을 통해 들어 오면 평소와 같이 PPP 연결을 처리합니다. RAS 서버는 RAS 서버에서 필요한 인증 방법을 사용하여 PPP 클라이언트를 확인합니다. Microsoft 암호화 인증, 암호화 된 인증 또는 인증 유형 (명확한 텍스트 포함).

- 클라이언트의 패킷이 LAN에 도달하기 전에 PPP 프레임이 동봉 된 IP, NetBeui 또는 IPX 데이터 그램에서 제거됩니다. 그림 4-5.

그림 4-5. PPTP 연결 중 활성 프로토콜 계층

PPTP 보안

대부분의 보안 시스템과 마찬가지로 PPTP에는 두 가지 구성 요소가 있습니다. 부적절한 연결을 방지하기위한 인증과 연결이 이루어지면 전송 된 데이터 암호화.

RAS 인증 방법

PPTP는 Windows NT RAS 인증을 사용합니다. RAS 서버가 허용 할 수있는 다양한 인증 유형에 대한 선택은 RAS 속성에 있습니다 “암호화 설정.” 이 설정은 RAS 서버가 클라이언트에 대해 수행 할 인증 수준을 지정할 수 있습니다’S 로그인 시도. 이 섹션에서는 표준 암호화 인증, Microsoft- 강화 암호화 인증 및 모든 유형의 인증을 허용하는 옵션에 대해 설명합니다. 귀하의 선택은 귀하의 VPN이 얼마나 안전 할 것인지 결정할 것입니다.

암호화 된 인증을 수락하십시오

RAS의 암호화 된 인증은 실제로 Chap (Challenge Handshake Authentication Protocol)로 알려진 인터넷 인증 표준입니다. ChAP는 RFC 1994에서 클라이언트와 서버간에 명확한 텍스트 암호가 전달되지 않는 PPP로의 확장으로 설명됩니다. 대신, 클라이언트와 서버는 모두에 합의 된 암호를 가지고 있습니다 “비밀,” 그것은 암호화되지 않은 링크를 통해 전송되지 않습니다. 여기’챕터 인증이 발생하는 방법 :

- 서버 “도전” 클라이언트가 클라이언트가 연결하려고 할 때 스스로를 식별 할 수 있습니다.

- 클라이언트는 일원 해싱 알고리즘 인 RSA를 통해 비밀을 보냅니다’S MD5. 알고리즘은 수학 공식과 무작위 요소를 사용하여 해시 값을 제시합니다. “일방 통행” 해시 값을 원래 요소로 바꿀 수 없으며 임의의 요소를 사용한다는 것은 연결을 스니핑하는 사람이 동일한 값을 두 번 볼 가능성이 적다는 것을 의미합니다. 해시 값은 서버 연결을 통해 전송됩니다.

- 서버는 서버가 보낸 값을 자체 해시 값 계산과 비교합니다. 두 값이 일치하면 연결이 인증됩니다. 그렇지 않으면 연결이 종료됩니다.

CHAP의 또 다른 이점은이 인증 프로세스가 연결 중에 여러 번 수행 될 수 있다는 것입니다. 이것은 부딪 히고 사기꾼을 가질 확률을 제한합니다 “납치” 당신의 연결.

PPTP의 경우 비밀은 사용자가 NT 도메인에 로그인하는 데 사용하는 비밀번호이며 RAS 서버 (직접 또는 NT 도메인 서비스를 통해)에서도 알려져 있습니다.

Microsoft 암호화 인증을 수락하십시오

Microsoft 암호화 인증은 MS-Chap이라고도합니다. MS-Chap은 RSA를 수행합니다’S MD4 HASH 및 DES 해싱 기술. Windows 95/98 및 Windows NT RAS 클라이언트는 MD4 해시를 사용합니다’클라이언트 또는 서버에서 명확한 텍스트 비밀번호가 필요합니다. DES는 Windows for Workgroups 3과 같은 구형 RAS 클라이언트와의 역 호환성을 허용합니다.11 및 RAS 1.1A. 그렇지 않으면 MS-Chap은 Chap과 같은 방식으로 작동합니다. MS-Chap의 주요 단점은 모든 플랫폼에 지원하는 PPP 클라이언트가있는 것은 아닙니다. 원격 사용자가 모두 Windows 시스템에 있으면’사용하기 가장 좋은 프로토콜입니다. 또한 PPTP를 통해 데이터 스트림 암호화의 추가 이점을 얻으려면이를 사용해야합니다. 우리’LL 데이터 암호화 섹션에서 이유를 설명하십시오.

명확한 텍스트를 포함한 모든 인증을 수락하십시오

명확한 텍스트를 포함한 인증을 수락한다는 것은 RAS 서버가 MS-Chap, CHAP 또는 PAP (Password Authentication Protocol)를 수락한다는 것을 의미합니다. PAP는 오랫동안 PPP 연결을 인증하는 일반적인 방법이었습니다. 실제로 대부분의 ISP는 PPP 다이얼 업 연결에 PAP 인증을 사용합니다. 주요 단점은 클라이언트와 서버 간의 연결을 모니터링하는 사람이 로그인 교환을 볼 수 있고 나중에 해당 사람으로 로그인 할 수 있음을 의미하는 사람이 클리어 텍스트로 연결을 통해 비밀번호를 전송한다는 것입니다. PAP는 VPN에 부적합한 인증 방법입니다. 공개 네트워크에 대한 보안 인증이 VPN이기 때문입니다’주요 목표. 그것’따라서 S PPTP 서버에서 chap 또는 ms-chap 인증이 필요하다고 제안했습니다. 원격 사용자가 다양한 플랫폼에있는 경우 모든 플랫폼의 모든 클라이언트가 CHAP 또는 MS-MOPAP 인증을 지원하는 것은 아닙니다. 가능하다면’t 특정 운영 체제에 대해 챕터 구현을 찾으십시오. 명확한 텍스트 비밀번호를 수락해야 할 수도 있습니다.

데이터 암호화

Windows NT의 RAS 속성에서, 당신’ll RAS 연결에 대한 데이터 암호화가 필요한 확인란을 찾으십시오. 이 옵션은 연결 스트림을 가로 질러 모든 데이터가 인터셉터에 읽을 수 없습니다. Microsoft 암호화 인증을 요구하는 옵션도 선택한 경우에만 상자를 확인할 수 있습니다. 즉’MS-캡도 사용합니다. 그 이유는 MD4 해시에 의해 생성 된 값이 RAS 클라이언트와 서버에서 암호화를위한 세션 키를 도출하기 위해 사용하기 때문입니다. 사용 된 암호화 알고리즘은 RSA입니다’40 비트 세션 키가있는 S rc4.

우리가 2 장에서 말했듯이, u.에스. 수출 법률은 40 비트 이상의 세션 키를 사용할 수있는 암호의 분포를 방지합니다. 반면, 40 비트의 키는 종종 인터넷을 통해 안전한 데이터를 전송하기에는 너무 취약한 것으로 간주됩니다. 더 나은 암호화 방법에 대한 수요를 충족시키기 위해 Microsoft는 128 비트를 포함 시켰습니다 “강한” u의 암호화 모듈.에스.-Windows NT 4 용 서비스 팩 3의 버전 만.0.

얻다 가상 사설 네트워크, 두 번째 판 이제 O와 함께’Reilly Learning Platform.

영형’Reilly 회원은 책, 라이브 이벤트, 직무 역할에 의해 큐 레이션 된 코스 등을 경험합니다’Reilly와 거의 200 명의 최고 출판사.

PPTP (Point-to-Point Tunneling Protocol) 이해

요약 : PPTP (Point-to-Point Tunneling Protocol). PPTP.

내용물

소개

PPTP (Point-to-Point Tunneling Protocol). PPTP는 인터넷과 같은 공개 네트워크를 통한 주문형, 다중 보호대, 가상 사설 네트워킹을 지원합니다.

PPTP의 네트워킹 기술은 RFC 1171로 언급 된 “Point-to-Point 링크를 통한 다중 프로콜 데이터 그램 전송을위한 포인트 간 프로토콜”이라는 제목의 IETF (Internet Engineering Task Force)가 문서에 정의한 원격 액세스 포인트 간 프로토콜의 확장입니다. PPTP. PPTP는 개인 LAN-TO-LAN 네트워킹에서도 사용할 수 있습니다.

PPP의 PPTP 확장은 “Point -to -Point Tunneling Protocol”라는 문서에 설명되어 있습니다.텍스트. 이 문서의 초안은 1996 년 6 월 Microsoft Corporation, Ascend Communications, 3COM/Primary Access, ECI Telematics 및 US Robotics를 포함한 PPTP 포럼 회사에 의해 IETF에 제출되었습니다.

참고 �� Internet 초안 문서는 “진행중인 작업으로 간주되어야합니다.”www 참조.IETF.org/)이 문서에 언급 된 인터넷 초안 및 RFC 사본. PPTP에 대한 자세한 내용은 웹 사이트 www를 방문하십시오.마이크로 소프트.com/ntserver/. “All About”에서 “Network Communications and Telepony”주제를 참조하십시오. “

PPTP 및 안전한 가상 사설 네트워킹 (VPN)

PPTP 및 가상 개인 네트워킹

PPTP 프로토콜은 Windows NT 서버 버전 4에 포함되어 있습니다.0 및 Windows NT 워크 스테이션 버전 4.0 운영 체제. 이러한 운영 체제를 실행하는 컴퓨터는 PPTP 프로토콜을 사용하여 인터넷과 같은 공개 데이터 네트워크를 사용하여 원격 액세스 클라이언트로 개인 네트워크에 안전하게 연결할 수 있습니다. 즉, PPTP는 인터넷 또는 기타 공개 TCP/IP 기반 데이터 네트워크를 통해 주문형 가상 사설 네트워크를 가능하게합니다. PPTP는 LAN에 연결된 컴퓨터에서도 LAN을 가로 지르는 가상 사설 네트워크를 만들 수 있습니다.

PPTP를 사용하는 데있어 중요한 기능은 PSTNS (Public-Switched Telephone Networks)를 사용하여 가상 사설 네트워킹을 지원하는 것입니다. PPTP는 공중 전화선과 인터넷을 통해 안전하고 암호화 된 커뮤니케이션을 제공하기 때문에 원격 또는 모바일 사용자를위한 엔터프라이즈의 원격 액세스 솔루션을 배포하는 비용을 단순화하고 줄입니다. PPTP는 PSTN 라인을 통해 PPTP를 사용할 수 있으므로 비싸고 임대 선 또는 개인 기업 전용 통신 서버의 필요성을 제거합니다.

참고 �� LAN에 연결된 PPTP 클라이언트를 사용할 때 PPTP 터널을 만들기 위해 네트워크 액세스 서버가 필요하지 않습니다.

다음 섹션에서는 이러한 컴퓨터를 사용하는 일반적인 PPTP 시나리오를 설명하고 서로 관련이있는 방법을 설명하고 이러한 각 구성 요소를 완전히 정의합니다.

일반적인 PPTP 시나리오

PPTP의 일반적인 배포는 로컬 인터넷 서비스 제공 업체 (ISP)를 사용하여 민간 기업 LAN에 액세스 해야하는 원격 또는 모바일 PPTP 클라이언트로 시작합니다. Windows NT 서버 버전 4를 실행하는 컴퓨터를 사용하는 클라이언트.0 또는 Windows NT 워크 스테이션 버전 4.0 전화 접속 네트워킹 및 원격 액세스 프로토콜 PPP를 사용하여 ISP에 연결하십시오.

클라이언트는 ISP 시설의 네트워크 액세스 서버 (NAS)에 연결합니다. (네트워크 액세스 서버는 프론트 엔드 프로세서 (FEPS), 다이얼 인 서버 또는 POP (Point-of-Presence) 서버라고도합니다.) 연결되면 클라이언트는 인터넷을 통해 패킷을 보내고받을 수 있습니다. 네트워크 액세스 서버는 인터넷에 대한 모든 트래픽에 대해 TCP/IP 프로토콜을 사용합니다.

클라이언트가 ISP에 초기 PPP를 연결 한 후 기존 PPP 연결을 통해 두 번째 전화 접속 네트워킹 호출이 이루어집니다. 이 두 번째 연결을 사용하여 전송 된 데이터는 캡슐화 된 PPP 패킷이라고하는 PPP 패킷을 포함하는 IP 데이터 그램 형태입니다.

두 번째 호출은 Private Enterprise LAN의 PPTP 서버에 대한 VPN (Virtual Private Network) 연결을 만듭니다. 이것은 터널이라고합니다 . 이것은 다음 그림에 나와 있습니다

그림 1. PPTP 터널

터널링은 인터넷과 같은 다른 네트워크를 통해 패킷을 개인 네트워크의 컴퓨터로 전송하는 과정입니다. 다른 네트워크 라우터는 개인 네트워크에있는 컴퓨터에 액세스 할 수 없습니다. 그러나 터널링은 라우팅 네트워크가 패킷을 라우팅 네트워크 및 개인 네트워크에 연결된 PPTP 서버와 같은 중개 컴퓨터로 전송할 수 있도록합니다. PPTP 클라이언트와 PPTP 서버는 터널링을 사용하여 개인 네트워크 중개 서버의 주소 만 알고있는 라우터를 사용하여 개인 네트워크의 컴퓨터로 패킷을 안전하게 라우팅합니다.

PPTP 서버가 라우팅 네트워크에서 패킷을 수신하면 개인 네트워크를 통해 대상 컴퓨터로 보냅니다. PPTP 서버는 캡슐화 된 PPP 패킷에서 개인 네트워크 컴퓨터 이름 또는 주소 정보를 얻기 위해 PPTP 패킷을 처리하여이를 수행합니다. 캡슐화 된 PPP 패킷에는 TCP/IP, IPX 또는 NETBEUI 프로토콜과 같은 다중 보호소 데이터가 포함될 수 있습니다. PPTP 서버는 개인 네트워크 프로토콜을 사용하여 개인 네트워크를 통해 통신하도록 구성되어 있으므로 멀티 프로토콜 패킷을 읽을 수 있습니다.

다음 그림은 Multi-Protocol 지원 내장 PPTP를 보여줍니다. PPTP 클라이언트에서 PPTP 서버로 전송 된 패킷은 PPTP 터널을 통해 개인 네트워크의 대상 컴퓨터로 전달됩니다.

그림 2. 전화 접속 네트워킹 PPTP 클라이언트 연결 프라이버시 네트워크에 연결

PPTP는 암호화되고 압축 된 PPP 패킷을 인터넷을 통해 전송하기 위해 IP 데이터 그램으로 캡슐화합니다. 이 IP 데이터 그램은 인터넷 및 개인 네트워크에 연결된 PPTP 서버에 도달 할 때까지 인터넷을 통해 라우팅됩니다. PPTP 서버는 IP 데이터 그램을 PPP 패킷으로 분해 한 다음 개인 네트워크의 네트워크 프로토콜을 사용하여 PPP 패킷을 해독합니다. 앞에서 언급했듯이 PPTP에서 지원하는 개인 네트워크의 네트워크 프로토콜은 IPX, NetBeui 또는 TCP/IP입니다.

PPTP 클라이언트

인바운드 PPP 연결을 지원하는 ISP의 네트워크 액세스 서버를 사용하여

ISP의 네트워크 액세스 서버를 사용하는 PPTP 클라이언트는 ISP 및 PPTP 서버에 별도의 연결을 만들려면 모뎀 및 VPN 장치로 구성되어야합니다. 첫 번째 연결은 모뎀을 통해 인터넷 서비스 제공 업체에 대한 PPP 프로토콜을 사용한 접속 연결입니다. 두 번째 연결은 PPTP, 모뎀 및 ISP 연결을 통해 PPTP를 사용하여 PPTP 서버의 VPN 장치로 인터넷을 터널로 연결하는 VPN 연결입니다. 두 번째 연결은 모뎀과 PPP 연결을 사용하여 VPN 장치 간 터널이 설정되므로 첫 번째 연결이 필요합니다.

이 두 연결 요구 사항에 대한 예외는 PPTP를 사용하여 개인 엔터프라이즈 네트워크 LAN에 물리적으로 연결된 컴퓨터간에 가상 사설 네트워크를 만드는 것입니다. 이 시나리오에서 PPTP 클라이언트는 이미 네트워크에 연결되어 있으며 VPN 장치와 함께 전화 접속 네트워킹 만 사용하여 LAN의 PPTP 서버에 대한 연결을 만듭니다.

원격 액세스 PPTP 클라이언트 및 로컬 LAN PPTP 클라이언트의 PPTP 패킷이 다르게 처리됩니다. 원격 액세스 PPTP 클라이언트의 PPTP 패킷은 통신 장치 물리적 미디어에 배치되며 LAN PPTP 클라이언트의 PPTP 패킷은 다음 그림과 같이 네트워크 어댑터 물리적 미디어에 배치됩니다

그림 3. 네트워크 미디어에 PPTP 패킷을 배치합니다

위의 그림은 PPTP가 PPP 패킷을 캡슐화 한 다음 나가는 PPTP 패킷을 모뎀, ISDN 또는 LAN 네트워크 미디어에 배치하는 방법을 보여줍니다.

ISP의 네트워크 액세스 서버

ISP는 네트워크 액세스 서버를 사용하여 Slip 또는 PPP와 같은 프로토콜을 사용하여 전화를 걸어 인터넷에 액세스 할 수 있습니다. 그러나 PPTP 지원 클라이언트를 지원하려면 네트워크 액세스 서버는 PPP 서비스를 제공해야합니다.

ISP 네트워크 액세스 서버는 많은 다이얼 인 클라이언트를 수용하도록 설계 및 구축되었습니다. 네트워크 액세스 서버는 3com, Ascend, ECI Telematics 및 U와 같은 회사가 구축합니다.에스. PPTP 포럼의 회원 인 로봇 공학.

참고 �� PPTP 지원 네트워크 액세스 서버를 사용하여 PPTP 서비스를 제공하는 ISP는 Windows+ 95, Windows NT 버전 3을 지원할 수 있습니다.5 및 3.51, 그리고 Apple Macintosh 등의 타사 PPP 클라이언트 또는 UNIX와 같은. 이 클라이언트는 ISP 서버에 대한 PPP 연결을 사용할 수 있습니다. ISP 서버는 PPTP 클라이언트 역할을하며 사설 네트워크의 PPTP 서버에 연결하여 ISP 서버에서 PPTP 서버로 PPTP 터널을 만듭니다.

이 시나리오 에서이 문서에 설명 된 PPTP 아키텍처는 근본적으로 동일합니다. 그러나 모든 PPTP 통신은 네트워크 액세스 서버와 PPTP 서버간에 발생합니다. ISP에 연락하여 PPTP 서비스를 제공하는지 및 PPP를 지원하는 ISP 서버에 액세스하기 위해 PPP 및 전화 접속 네트워킹을 구성하는 방법을 확인하십시오.

개인 LAN의 PPTP 서버

PPTP 서버는 개인 네트워크 및 인터넷에 연결된 라우팅 기능이있는 서버입니다. 이 문서에서 Windows NT 서버 버전 4를 실행하는 컴퓨터로 정의 된 PPTP 서버.0 및 Ras. PPTP는 네트워크 프로토콜로 설치됩니다. 설치 중에 PPTP는 VPN (Virtual Private Network)이라고하는 가상 장치를 RAS에 추가하고 전화 접속 네트워킹을 통해 구성됩니다. PPTP 서버 설치 요구 사항에 대한 자세한 내용은 “PPTP 사용”문서를 참조하십시오.”

PPTP 아키텍처

이 섹션은 Windows NT 서버 버전 4에서 PPTP의 아키텍처에 대한 정보를 제공합니다.0 또는 Windows NT 워크 스테이션 버전 4.0. PPTP는 인터넷을 통해 개인 네트워크에 도달하기위한 안전한 방법을 제공하도록 설계되었습니다. PPTP를 검토하면 PPTP 프로토콜의 안전한 설계 기능이 나타납니다.

PPTP 아키텍처 개요

PPTP 프로토콜을 사용하여 생성 된 보안 통신에는 일반적으로 세 가지 프로세스가 포함되며 각 프로세스는 이전 프로세스를 성공적으로 완료해야합니다. 이 문서는이 세 가지 프로세스와 작동 방식을 설명합니다

PPP 연결 및 통신 . PPTP 클라이언트는 PPP를 사용하여 표준 전화선 또는 ISDN 라인을 사용하여 ISP에 연결합니다. 이 연결은 PPP 프로토콜을 사용하여 연결을 설정하고 데이터 패킷을 암호화합니다.

PPTP 제어 연결 . PPP 프로토콜이 설정 한 인터넷 연결을 사용하여 PPTP 프로토콜은 인터넷의 PPTP 클라이언트에서 PPTP 서버로 제어 연결을 만듭니다. 이 연결은 TCP를 사용하여 연결을 설정하며 PPTP 터널이라고합니다 .

PPTP 데이터 터널링 . 마지막으로 PPTP 프로토콜은 암호화 된 PPP 패킷이 포함 된 IP 데이터 그램을 생성 한 다음 PPTP 터널을 통해 PPTP 서버로 전송됩니다. PPTP 서버는 IP 데이터 그램을 분해하고 PPP 패킷을 해독 한 다음 해독 된 패킷을 개인 네트워크로 라우팅합니다.

PPP 프로토콜

PPP. PPP는 PPP 프레임 사이에 IP, IPX 및 NetBeui 패킷을 캡슐화하고 전송 및 수신 컴퓨터간에 포인트 간 링크를 작성하여 캡슐화 된 패킷을 보냅니다.

물리적 연결을 설정하고 종료합니다 . PPP 프로토콜은 RFC 1661에 정의 된 시퀀스를 사용하여 원격 컴퓨터 간의 연결을 설정하고 유지합니다.

이 전체 프로세스는 다음 그림에 설명되어 있습니다.

그림 4. 전화 접속 네트워킹 PPP ISP에 연결

참고 �� 일부 상황에서 원격 클라이언트는 인터넷과 같은 TCP/IP 네트워크에 직접 액세스 할 수 있습니다. 예를 들어, 네트워크 카드가있는 노트북 컴퓨터는 회의실에서 인터넷 탭을 사용할 수 있습니다. 직접 IP 연결을 사용하면 ISP에 대한 초기 PPP 연결은 불필요합니다. 클라이언트는 먼저 ISP에 대한 PPP 연결없이 PPTP 서버에 대한 연결을 시작할 수 있습니다.

PPTP 제어 연결

PPTP 프로토콜은 PPTP 지원 클라이언트와 PPTP 서버간에 전송 된 일련의 제어 메시지를 지정합니다. 제어 메시지는 PPTP 터널을 설정, 유지 및 종료합니다. 다음 목록은 PPTP 터널을 설정하고 유지하는 데 사용되는 기본 제어 메시지를 제시합니다.

1 번 테이블. PPTP 제어 메시지 유형

| 메시지 유형 | 목적 |

| pptp_start_session_request | 세션을 시작합니다 |

| pptp_start_session_reply | 세션 요청을 시작하기 위해 회신합니다 |

| pptp_echo_request | 세션을 유지합니다 |

| pptp_echo_reply | 세션 요청을 유지하기 위해 회신합니다 |

| pptp_wan_error_notify | PPP 연결에 오류가 발생합니다 |

| pptp_set_link_info | 클라이언트와 PPTP 서버 간의 연결을 구성합니다 |

| pptp_stop_session_request | 끝 세션 |

| pptp_stop_session_reply | 세션 요청을 종료하기 위해 회신합니다 |

제어 메시지는 TCP 데이터 그램의 제어 패킷에서 전송됩니다. PPTP 클라이언트와 PPTP 서버간에 하나의 TCP 연결이 생성됩니다. 이 연결은 제어 메시지를 교환하는 데 사용됩니다. 제어 메시지는 제어 메시지가 포함 된 TCP 데이터 그램으로 전송됩니다. 데이터 그램에는 PPP 헤더, TCP 헤더, PPTP 제어 메시지 및 적절한 트레일러가 포함되어 있습니다

그림 5. 제어 메시지가있는 PPTP TCP 데이터 그램

TCP 연결을 통한 PPTP 클라이언트와 PPTP 서버 간의 메시지 교환은 PPTP 터널을 생성하고 유지 관리하는 데 사용됩니다. 이 전체 프로세스는 다음과 같습니다

그림 6. ISP에 대한 PPP 연결을 통해 PPTP 서버에 대한 PPTP 제어 연결

이 그림에서 제어 연결은 원격 액세스 클라이언트가 PPTP 클라이언트 인 시나리오를위한 것입니다. 원격 액세스 클라이언트가 PPTP 지원이 아닌 시나리오에서 PPTP 지원 ISP 네트워크 액세스 서버를 사용하는 시나리오에서 PPTP 제어 연결은 ISP 서버에서 시작됩니다. PPTP 프로토콜 및 제어 연결 메시지 및 TCP 데이터 그램 구성에 대한 자세한 정보는 PPTP 인터넷 초안을 참조하십시오.

PPTP 데이터 전송

PPTP 터널이 설정되면 클라이언트와 PPTP 서버간에 사용자 데이터가 전송됩니다. 데이터는 PPP 패킷이 포함 된 IP 데이터 그램에서 전송됩니다. IP 데이터 그램은 수정 된 인터넷 제네릭 라우팅 캡슐화 (GRE) 프로토콜을 사용하여 작성됩니다. (GRE는 RFC 1701 및 1702에서 정의됩니다.) PPTP에서 만든 IP 데이터 그램은 다음과 유사합니다

그림 7. PPTP에서 생성 된 암호화 된 PPP 패킷이 포함 된 IP 데이터 그램

IP 전달 헤더는 데이터 그램이 인터넷을 통과하는 데 필요한 정보를 제공합니다. GRE 헤더는 IP 데이터 그램 내에서 PPP 패킷을 캡슐화하는 데 사용됩니다. PPP 패킷은 RAS에 의해 만들어졌습니다. PPP 패킷은 암호화되어 있기 때문에 이해할 수없는 블록 중 하나 일뿐입니다. IP 데이터 그램이 가로 채워도 데이터를 해독하는 것은 거의 불가능합니다.

PPTP 보안 이해

인증 및 액세스 제어

입증

ISP 네트워크 액세스 서버에서는 초기 다이얼 인 인증이 필요할 수 있습니다. 이 인증이 필요한 경우 ISP 네트워크 액세스 서버에 로그온해야합니다. Windows NT 기반 인증과 관련이 없습니다. ISP에 인증 요구 사항을 확인하십시오. 해당 ISP에 대한 전화 접속 네트워킹 항목에 이러한 요구 사항을 적용하십시오.

반면에 Windows NT 서버 버전 4 인 경우.0은 PPTP 서버로 구성되며 개인 네트워크에 대한 모든 액세스를 제어합니다. 즉, PPTP 서버는 개인 네트워크의 게이트웨이입니다. PPTP 서버에는 표준 Windows NT 기반 로그온이 필요합니다. 모든 PPTP 클라이언트는 사용자 이름과 비밀번호를 제공해야합니다. 따라서 Windows NT 서버 버전 4에서 실행되는 컴퓨터를 사용하여 원격 액세스 로그온.0 또는 Windows NT 워크 스테이션 버전 4.0은 로컬 LAN에 연결된 Windows NT 기반 컴퓨터에서 로그온하는 것만 큼 안전합니다.

원격 PPTP 클라이언트의 인증은 RAS 서버에 직접 전화 걸기에 사용되는 동일한 PPP 인증 방법을 사용하여 수행됩니다. Microsoft의 원격 액세스 서비스 (RAS) 구현은 Challenge Handshake Authentication Protocol (CHAP), Microsoft Challenge Handshake Authentication Protocol (MS-CHAP) 및 PAP (Password Authentication Protocol) 인증 체계를 지원합니다.

참고 ��MOPAP 인증은 MD4 해시 및 Microsoft LAN Manager에 사용 된 이전 인증 체계를 지원합니다.

모든 사용자 계정과 마찬가지로 원격 사용자의 사용자 계정은 Windows NT 서버 버전 4에 있습니다.0 디렉토리 서비스 및 도메인의 사용자 관리자를 통해 관리됩니다. 이것은 개인 네트워크의 기존 사용자 계정과 통합 된 중앙 집중식 관리를 제공합니다. 신뢰할 수있는 도메인을 통해 네트워크에 대한 특정 액세스 권한이 부여 된 계정 만 허용됩니다. 보안 위험을 줄이려면 신중한 사용자 계정 관리가 필요합니다.

인터넷 연결이 속도 또는 “악마 다이얼러”프로그램에 더 취약하기 때문에 PPTP를 성공적으로 배포하는 데 안전한 비밀번호 모델을 설치하는 데 중요합니다.

이러한 유형의 공격을 최소화하는 유일한 방법은 보안 비밀번호 정책을 구현하는 것입니다. 암호는 추측하기가 어렵습니다. 예를 들어, 대문자 문자, 소문자, 숫자 및 특수 문자를 포함하도록 암호가 필요할 수 있습니다. 비밀번호 고유성을 보장하기 위해 최소한 세 가지 유형의 문자가 필요합니다.

액세스 제어

인증 후 개인 LAN에 대한 모든 액세스는 Windows NT 기반 보안 모델을 계속 사용합니다,. NTFS 드라이브 또는 기타 네트워크 리소스에 대한 리소스에 대한 액세스에는 적절한 권한이 필요합니다. PPTP 클라이언트가 액세스하는 파일 리소스에 NTFS 파일 시스템을 사용하는 것이 좋습니다.

NTFS 드라이브 또는 기타 네트워크 리소스에서 보안 사용에 대한 자세한 내용은 제품 문서 또는 Windows NT 워크 스테이션 버전 4를 참조하십시오.0 및 Windows NT 서버 버전 4.0 리소스 키트.

데이터 암호화

데이터 암호화의 경우 PPTP는 RAS “Shared-Secret”암호화 프로세스를 사용합니다. 연결의 양쪽 끝이 암호화 키를 공유하기 때문에 공유 비밀이라고합니다. RAS의 Microsoft 구현에 따라 공유 비밀은 사용자 비밀번호입니다. (다른 암호화 방법은 공개적으로 이용 가능한 일부 키의 암호화를 기반으로합니다.이 두 번째 암호화 방법은 공개 키 암호화라고합니다 .))

PPTP는 PPP 암호화 및 PPP 압축 체계를 사용합니다. PPP에서 사용하는 CCP (압축 제어 프로토콜)는 암호화 협상.

PPTP 클라이언트의 사용자 이름과 비밀번호는 PPTP 서버에서 사용할 수 있으며 PPTP 클라이언트가 제공합니다. 암호화 키는 클라이언트와 서버 모두에 저장된 해시 비밀번호에서 파생됩니다. RSA RC4 표준은 클라이언트 비밀번호를 기반 으로이 40 비트 세션 키를 만드는 데 사용됩니다. 이 키는 인터넷을 통해 전달 된 모든 데이터를 암호화하여 원격 연결을 개인적이고 안전하게 유지하는 데 사용됩니다.

PPP 패킷의 데이터가 암호화됩니다. 암호화 된 데이터 블록을 포함하는 PPP 패킷은 인터넷을 통해 PPTP 서버로 라우팅하기 위해 더 큰 IP 데이터 그램으로 캡슐화됩니다. 인터넷 해커가 IP 데이터 그램을 가로 채려면 미디어 헤더, IP 헤더 및 암호화 된 데이터 블록이 포함 된 PPP 패킷 만 찾을 수 있습니다. 이해할 수 없을 것입니다.

참고 �� 미국과 캐나다의 사용자는 미국 내에서 사용할 암호화 팩을 통해 128 비트 세션 키를 얻을 수 있습니다. 자세한 내용은 Microsoft 리셀러에게 문의하십시오.

PPTP 패킷 필터링

PPTP 서버에서 PPTP 필터링을 활성화하여 악성 활동의 네트워크 보안을 향상시킬 수 있습니다. PPTP 필터링이 활성화되면 개인 네트워크의 PPTP 서버는 인증 된 사용자로부터 PPTP 패킷 만 수락하고 경로를 수락합니다. 이것은 다른 모든 패킷이 PPTP 서버 및 개인 네트워크에 들어가는 것을 방지합니다. PPP 암호화와 함께 승인 된 암호화 된 데이터 만 개인 LAN을 입력하거나 떠날 수 있습니다.

PPTP 필터링은 PPTP 서버에서 제어판 네트워크 옵션 옵션을 사용하여 PPTP 서버에서 활성화됩니다. PPTP 필터링 활성화에 대한 단계별 지침은 “Microsoft Point-to-Point Tunneling Protocol”이라는 백서를 참조하십시오.”

방화벽 및 라우터와 함께 PPTP 사용

PPTP 트래픽은 TCP 포트 1723을 사용하고 IP 프로토콜은 인터넷 지정된 숫자 기관 (IANA)에서 지정된대로 ID 47을 사용합니다. PPTP는 포트 1723이 방화벽이나 라우터를 통해 라우팅 할 수 있도록하는 대부분의 방화벽 및 라우터와 함께 사용할 수 있습니다.

방화벽은 인터넷에서 개인 네트워크에 나오는 데이터를 엄격히 규제하여 기업 네트워크 보안을 보장합니다. 조직은 Windows NT 서버 버전 4를 실행하는 PPTP 서버를 배포 할 수 있습니다.방화벽 뒤에 0. PPTP 서버는 방화벽에서 프라이빗 네트워크로 전달 된 PPTP 패킷을 받아들이고 IP 데이터 그램에서 PPP 패킷을 추출하고 패킷을 해독하며 패킷을 개인 네트워크의 컴퓨터로 전달합니다.

� 1997 Microsoft Corporation. 권리 보유.

이 문서에 포함 된 정보는 출판 날짜 기준으로 논의 된 문제에 대한 Microsoft Corporation의 현재 관점을 나타냅니다. Microsoft는 변화하는 시장 상황에 응답해야하므로 Microsoft 측의 약속으로 해석되어서는 안되며 Microsoft는 출판 날짜 이후에 제시된 정보의 정확성을 보장 할 수 없습니다.

이 백서는 정보 제공 목적을위한 것입니다. Microsoft는이 문서에서 명시 적 또는 묵시적 보증을하지 않습니다.

이 기사에서 피드백을 보내십시오.�� 지원 옵션을 찾으십시오 .

� 2000 Microsoft Corporation. 판권 소유. 이용 약관.

PPTP VPN이란 무엇입니까?? 어떻게 작동합니까??

우리는 그것을 알고 있기 때문입니다’VPN에 관해서는 다소 일반적인 질문입니다 “ PPTP VPN이란 무엇입니까?? ” 그리고이 프로토콜이 어떻게 작동하는지. 아시다시피 VPN 프로토콜은 VPN이 데이터를 처리하는 방법을 정확하게 지시하고 VPN이하는 모든 일에 대한 청사진입니다’우리의 특정 요구에 가장 적합한 선택을하기 위해 모든 특성을 아는 것이 중요합니다.

목차

- 1 PPTP VPN 프로토콜이란 무엇입니까??

- 2 PPTP 기술 세부 사항

- 3 PPTP의 작동 방식

- 4 PPTP 보안, 속도, 호환성 및 설정 프로세스

- 4.1은 PPTP 보안입니다?

- 4.2 PPTP는 얼마나 빠릅니다?

- 4.3 PPTP 호환성

- 4.4 PPTP VPN 설정

- 5 PPTP 대 기타 VPN 프로토콜

- 5.1 PPTP 대 OpenVpn

- 5.2 PPTP 대 IKEV2/IPSEC

- 5.3 PPTP 대 L2TP/IPSEC

- 5.4 PPTP 대 소프트 레터

- 5.5 PPTP 대 SSTP

- 6 결론

PPTP VPN 프로토콜은 무엇입니까??

PPTP는 포인트 투 포인트 터널링 프로토콜을 나타냅니다. 가상 사설 네트워크에 연결하는 방법입니다. 사용자가 원격 위치에서 특정 네트워크에 액세스 할 수 있습니다.

이를 위해 PPTP 클라이언트가 모든 데이터가 장치를 오가는 PPTP 서버에 대한 연결을 설정하는 것을 상상해야합니다. 이 연결은 네트워크 데이터가 캡슐화되어 IP 엔벨로프에 배치되는 암호화 된 터널로 시각화 될 수 있습니다. 데이터는 네트워크의 모든 장치에서 IP 패킷과 동일한 방식으로 처리됩니다.

포인트-포인트 부분은 다음을 정확하게 말합니다. 사용자가 특정 지점 (예 : 홈 컴퓨터), 다른 지점 (그의 회사 사무실 네트워크)으로 인터넷을 통해 물리적으로있을 필요없이 인터넷을 통해 연결할 수 있습니다.

터널링은 PPP (Point-to Point 프로토콜)가 인터넷 기술과 결합되어 PPTP 프로토콜을 구성하는 방식과 관련이 있습니다. PPTP는 네트워크를 통해 전송되는 데이터 패킷의 캡슐화를 통해 클라이언트 장치를 VPN 서버에 연결하는 터널을 설정합니다.

PPTP는 1990 년대에 고속 인터넷 사용이 증가하는 경우에 설계되었습니다. Windows는 다른 회사와 함께 고객을위한 실행 가능한 솔루션을 사용하여 좋은 인터넷과 인트라넷 액세스를 보장하는 동안 기본 데이터 암호화를 제공합니다.

1999 년 RFC 2637은 PPTP에 출판되었습니다. 모든 Windows 장치에서 잘 작동하도록 설계된 PPTP 프로토콜은 일반 고객에게 쉽게 액세스 할 수있었습니다. 제공하는 높은 인터넷 속도와 사용하기 쉬운 기능과 결합 하여이 프로토콜은 21 세기 초 소규모 기업들 사이에서 널리 사용되었습니다.

현재 PPTP VPN 프로토콜은 여전히 많은 사람들이 사용합니다. 이에 따른 주요 요인은 Windows, Mac 및 Linux 장치 가이 프로토콜을 모두 통합하여 추가 파일을 설치할 필요없이 작동 할 수 있다는 사실입니다.

이 프로토콜은 더 이상 안전한 것으로 간주되지 않지만 많은 사람들이 필수 목적으로 사용하거나 단순히 사용하기로 선택합니다’그들에게 가장 접근하기 쉬운 것입니다. 그러나 자신의 정보에 대해 가장 많이 몰두 한 현대 사용자의 경우’인터넷을 통한 보안,이 프로토콜은 가장 확실하게 피해야합니다.

PPTP 기술 세부 사항

이제 우리’VE는 질문에 대답했습니다 “ PPTP VPN이란 무엇입니까? ”, 너’아마도 PPTP가 어떻게 작동하는지 정확히 궁금해 할 것입니다. 글쎄, 당신이 관심있는 사람들을 위해, 나는 설명하겠습니다.

PPTP 프로토콜은 PPP 프로토콜의 확장으로 나타나며 비슷한 방식으로 작동합니다. 이런 이유로 PPP의 세부 사항을 제시하는 것으로 시작합니다.

포인트 간 프로토콜 (PPP)

PPP는 RFC 1661에 설명 된 상당히 오래된 커뮤니케이션 프로토콜입니다. 데이터 링크 계층 2 프로토콜이며 두 지점 (컴퓨터)을 연결하는 데 사용됩니다. 당신을 위해’무엇을 알고 있습니다 “데이터 링크 계층 2” 의미, OSI (Open Systems Interconnection) 모델의 두 번째 층을 참조하고 있습니다.

이 프로토콜은 데이터 암호화, 연결 인증 및 데이터 압축을 제공합니다. PPP에는 4 가지 주요 구성 요소가 있습니다

캡슐화 (프레이밍이라고도 함) : PPP는 단일 링크에서도 여러 레이어 3 패킷을 전송할 수 있습니다. 따라서 프로토콜은 네트워크 레이어 패킷을 프레임으로 캡슐화합니다.

링크 제어 프로토콜 (LCP) :이 프로토콜의 역할은 데이터 링크 연결을 설정, 보존 및 구성하고 시간이 오면 링크를 종료하는 것입니다. 또한 링크 조건 및 매개 변수 협상을 처리합니다. 이 모든 일을하기 위해 LCP는 몇 가지 단계를 수행해야합니다. 이것들은:

- 인증 : 인증 프로토콜은 LCP에서 사용합니다. 비밀번호 인증 프로토콜 (PAP) 및 챌린지 핸드 셰이크 인증 프로토콜 (CHAP)이 사용됩니다. 보통 후자. 세 번째 옵션은 EAP (Extensible Authentication Protocol)이며 RFC 2284에 세부 사항이 있으며 최근에는 RFC 3748에 있습니다. 이 프로토콜은 서버 장치가 올바른 컴퓨터와 통신하고 있다고 확신합니다.

- 압축 : 데이터를 더 빨리 보내기 위해 LCP는 압축 기능을 사용하여 대역폭을 절약합니다. 데이터는 발신자에서 압축됩니다’S 측과 수령 후 압축이 압축됩니다.

- Multilink :이 옵션은 두 개의 링크를 단일 링크로 병합 할 수 있습니다. 이 옵션은 데이터 전송을 빨리 빠르게 할 수 있지만 잘못된 순서로 정보 패킷을 수신 할 가능성이 높아집니다.

- 오류 감지 : LQM (링크 품질 모니터링)은 LCP에서 사용하는 도구입니다. 이 도구는 인터페이스를 감독하고 그 중 하나가 인정 된 오류 백분율을 초과하는지 여부를 감지합니다. 임계 값이 초과되면 LQM은 문제가있는 인터페이스를 비활성화합니다.

- 루프 연결 감지 : PPP의 또 다른 깔끔한 기능은 루프 연결을 찾고 종료 할 수 있다는 것입니다. 이것은 a를 사용하여 수행됩니다 “마법 번호”, 연결을 통해 전송됩니다. 반복되면이 마법 번호는 남은 곳에서 돌아와 감지됩니다.

네트워크 제어 프로토콜 (NCP) : PPP는 하나 이상의 네트워크 계층 프로토콜이 단일 통신 링크를 사용하여 작동 할 가능성을 제공합니다. 그러나 사용되는 각 네트워크 계층 프로토콜에 대해 네트워크 계층 프로토콜을 구성하고 설정하는 관련 NCP가 있어야합니다. PPP에서 사용하는 NCP의 예로는 OSINLCP (OSINLCP), IPCP (Internet Protocol Control Protocol), IPXCP (Internet Packet Exchange Control Protocol) 등이 있습니다.

PPTP의 작동 방식

이제 우리’VE는 PPP가 무엇인지 충분히 설명했습니다’s PPTP로 돌아가서 무엇을 틱하게 만드는지 알아 봅니다.

일반적 으로이 프로토콜은 고객이나 직원이 회사에 액세스 할 수 있도록 기업이 널리 사용했습니다’인터넷을 통해 집의 서버. 오늘날에는 여전히 회사가 자주 사용하지만 빠른 VPN 솔루션을 찾는 개인도 사용합니다.

OSI 모델의 두 번째 (데이터) 층에 대한 PPTP 기능. 두 장치 간의 연결은 TCP (Transmission Control Protocol)를 사용하는 TCP 포트 1723을 통과합니다. 이 프로토콜은 인터넷 프로토콜 (IP)과 함께 구축되었습니다. TCP는 정보가 순서대로 제공하여 정보가 설명되도록합니다.

그 후 데이터 패킷은 GRE (일반 라우팅 캡슐화) 프로세스를 사용하여 만들어집니다 . Cisco가 생산 한 터널링 프로토콜 인 Gre는 포트 투 포트 가상 링크 내부에 캡슐화 될 수있는 다양한 네트워크 레이어 프로토콜을 캡슐화 할 수 있습니다. 이것은 IP (인터넷 프로토콜) 네트워크를 사용하여 수행됩니다. 터널은 기본적으로 클라이언트 장치 및 VPN 서버로 이동하는 데이터 패킷으로 제작됩니다.

PPTP 보안, 속도, 호환성 및 설정 프로세스

좋아, 이제 우리는 이제 PPTP 프로토콜이 어떻게 작동하는지에 대한 아이디어를 가지고 있으며 그 뒤에있는 기술을 이해합니다. 그러나 오늘날에도 여전히 유용하고 있다면 안전합니까?? 다음 섹션 에서이 질문들과 다른 질문에 답할 것입니다.

PPTP 보안입니다?

간단히 말하면, 대답은 아니오입니다. 이 프로토콜은 더 이상 정부와 범죄자에 의해 사용되는 암호화 키가 금정 되었기 때문에 더 이상 안전하지 않은 것으로 간주되지 않습니다. 이 프로토콜은 출시 당시 거의 안전하지 않은 것으로 보인다.

PPTP 서버가 더 나은 보안을 얻을 수있는 방법이 있습니다. 이러한 방법 중 하나는 치명적인 보안 부채가있는 것으로 보이는 표준 (및 다른 방식으로 손상된) 챕터 (챌린지 핸드 셰이크 인증 프로토콜)에서 EAP (Extensible Authentication Protocol)로 전환하는 것입니다.

EAP는 가능한 대체물이지만 PKI (Public Key Infrastructure)를 사용하여 속도를 눈에 띄게 줄이고 사용하기가 까다로울 수 있습니다.

Window는 PPTP 프로토콜 (PPTP 버전 2)에 대한 업데이트를 제공했지만 여전히 결함이있었습니다. 그 이후로 Windows는 프로토콜에 대한 추가 업데이트에 투자하지 않았으며 결과적으로’Point-to-Point 터널링 프로토콜에서는 상당히 많은 보안 문제였습니다.

결론적으로, 데이터의 보안에 대해 조금만 관심이있는 경우이 프로토콜을 사용하지 않는 것이 좋습니다. 이 프로토콜이 심각한 결함을 가지고 있으며 정보에 대한 실제 보안을 거의 또는 전혀 제공하지 않는다는 사실로 널리 인정됩니다.

PPTP는 얼마나 빠릅니다?

흥미롭게도 UDP가 아닌 TCP를 사용하지만 전자보다 빠른 인터넷 속도를 제공하는 것처럼 보이지만 PPTP 프로토콜은 최고 속도 중 하나를 제공합니다’VPN 프로토콜 중에서 찾을 수 있습니다.

나’M은 말하지 않습니다’S Softether 및 IKEV2와 같은 프로토콜로 보는 가장 빠른 속도도 비슷한 속도를 제공하지만 가장 빠른 속도 중 하나입니다. 즉, 이것이이 프로토콜이 실제로 일부 사람들이 실제로 사용하는 큰 이유 중 하나입니다.

PPTP 호환성

우리는 포인트-포인트 프로토콜이 너무 자주 사용되는 두 번째로 큰 이유에 왔습니다. Microsoft가 장치에이를 구현했기 때문에 널리 사용되기 시작했습니다. 이 프로토콜은 종종 Windows 장치뿐만 아니라 Mac, Android, Linux 및 iOS 장치에서 사전 설치됩니다.

빠르고 간단한 VPN 솔루션을 찾고 있던 사람들은 가장 접근하기 쉬운 옵션 인 PPTP로 전환했습니다. 불행히도, 그것은 긍정적 인 측면이 있지만 더 이상 최선의 선택은 아닙니다.

PPTP VPN 설정

많은 VPN 제공 업체는 여전히 PPTP 프로토콜을 사용하여 주로 제공하는 속도로 인해 서비스를 제공합니다. 특히 유료 구독에서는 종종 OpenVPN과 같은 다른 프로토콜을 선택할 수 있어야합니다. 무료 VPN을 사용하는 경우’그것이 사용하는 프로토콜이 실제로 PPTP라면 너무 놀랍습니다. 매우 빠르다는 사실에도 불구하고, 그것이 제공하는 보호는 존재하지 않는 것과 가깝습니다.

PPTP 대 기타 VPN 프로토콜

나는’VE는 이미 PPTP 프로토콜이 온라인 보안에 가장 적합하지 않다고 명확하게 언급했으며, 다른 주요 VPN 프로토콜과 비교하는 방법을 보는 것이 도움이 될 수 있습니다.

PPTP 대 OpenVPn

OpenVPN은 최고의 프로토콜로 거의 인정됩니다. 괜찮은 속도와 우수한 보안 기능으로’너무 많은 것들’s 누락.

PPTP를 OpenVPN과 비교할 때 눈에 띄는 주요 차이점은 OpenVPN과 달리 방화벽에 의해 PPTP가 쉽게 차단된다는 사실입니다. 그래도 우수한 속도로 보상합니다.

PPTP 대 IKEV2/IPSEC

PPTP는 분명히이 두 가지 중 가장 안전한 것 중 하나이지만 PPTP는 또한 설정하기 가장 쉬운 것입니다.

안정성과 관련하여 PPTP 및 IKEV2/IPSEC는 모두 모바일 사용자에게 훨씬 더 나은 이점을 제공하더라도 비슷한 결과를 보여줍니다.

속도 측면에서 PPTP 및 IKEV2/IPSEC은 매우 유사합니다. 둘 다 속도 테스트에서 매우 잘 득점했으며 좋은 인터넷 속도를 찾는 사람들에게는 훌륭한 선택입니다.

PPTP 대 L2TP/IPSEC

L2TP/IPSEC 프로토콜은 PPTP보다 더 나은 보안을 제공합니다. 이 경우 IPsec은 256 비트 암호화와 같은 추가 보안 기능을 제공합니다. Windows, iOS, Mac 및 Android에서 사용할 수있는 PPTP만큼이나 호환됩니다.

속도는 PPTP와 L2TP/IPsec의 비교를 유지하는 유일한 것입니다. PPTP의 암호화는 L2TP/IPSEC와 비교할 때 매우 기본이므로 PPTP.

PPTP 대 소프트 레터

PPTP는 호환성, 가용성 및 설정 난이도와 관련하여 분명한 승자이지만’Softether가 속도와 보안 비교의 먼지 구름에 PPTP를 떠나는 것을 아는 것이 중요합니다.

Softether는 비록’현재 모든 운영 체제에서 신문 적으로 지원을 받고 있습니다’s 속도가 느리고 안전하지 않은 PPTP 옵션을 사용하기보다는 추가 소프트웨어를 설치할 수있는 번거 로움이 있습니다.

PPTP 대 SSTP

PPTP는 의심스러운 보안 수준으로 악명이 높지만 SSTP는 256 비트 암호화를 지원 하므로이 측면에서 분명한 승자가됩니다. SSTP는 또한 HTTPS 포트 443에서 작동하기 때문에 방화벽 블록을 피하는 데 더 효과적입니다.

그러나 속도에 관해서는 PPTP는 빛나는 것입니다. SSTP는 Windows 장치에서만 기본적으로 사용할 수 있으므로 호환성도 마찬가지입니다.

결론

많은 사람들이 PPTP가 구식이고 간신히 안전하다고 생각하지만, 오늘날까지도 여전히 사용해야 할 이유가 있습니다. 주로 속도와 설정 용이성이 있습니다. 다른 VPN 프로토콜은 더 나은 성능을 제공 할 수 있지만 PPTP는 여전히 다소 널리 사용됩니다.

만약 너라면’PPTP를 지원하는 VPN 클라이언트를 찾고있는 것은 이것이 귀하의 요구에 맞는 프로토콜을 결정했기 때문에 HideIPVPN을 확인할 수 있습니다 .

당사의 VPN 클라이언트는 PPTP를 포함한 여러 프로토콜을 지원하며 대부분의 장치에서 사용할 수 있으며 사용자와 함께 설계되었습니다.

가격은 액세스 가능한 것 이상이며 우리는 우리가 제공하는 서비스 수준과 성과에 자부심을 느낍니다. HideIPVPN은 AES-256 암호화를 제공합니다. 아마도 요즘 제공되는 가장 복잡한 수준 일 것입니다.

또한, 우리의 지원 팀은 항상 이용 가능합니다

PPP, VPN, 터널링 및 OSI 모델

터널링 프로토콜 패밀리 및 모든 관련 프로토콜에 대해 정말로 혼란스러워합니다. 나는 많은 기사를 읽었지만 RFC는 여전히 아이디어를 얻을 수 없습니다. 나는 내 설명 사이에 내 질문을 넣을 것이다. 내 네트워크 구성에 대해 약간.

1. 나는 홈 라우터 (Wi -Fi)가 있고 pppoe를 통해 ISP에 연결되어 있습니다 .

2. PPTP 프로토콜을 통해 원격 VPN 서버에 연결된 동안 모든 패킷이 캡처되었습니다. 컴퓨터 네트워킹에서 PPP (Point-to-Point Protocol)는 두 노드간에 직접 연결을 설정하는 데 사용되는 데이터 링크 (계층 2) 프로토콜입니다.

Q-1 : 일반적으로 의미하는 것은 무엇입니까? ? 포인트를 연결하지 않도록하려면 어떻게해야합니까? ? 네트워크의 경우 케이블이 하나 뿐인 케이블이 있습니다. 라우터는 케이블을 사용하여 스위치에 연결됩니다 ? 패킷을 캡처했습니다. 여기 PPP 패킷에 대한 Wireshark 정보가 있습니다. http : // imgur.com/vpyk9a3 Q-2 : PPP (Point-to-Point Protocol)는 데이터 링크입니다 흠. 왜이 패킷이 ip-> gre 내부에 캡슐화됩니다 . 두 번째 레이어가 아닙니다 Q-3 : PPP (PPPO)가 간단한 데이터 링크 이더넷 프레임과 다른 방법 (스위치에서 사용) ? 또한 VPN 연결은 PPTP라고하므로 PPTP는 세션 설정에만 사용된다고 생각할 수 있으므로 다른 것은 없습니다. 통신 중에 PPTP 패킷 만 서버 시간 만 볼 수 있기 때문에. 캡처 된 패킷 http : // imgur.com/a/w9qtk 그리고 이것은 레이어 4 (TCP)보다 훨씬 더 나아갑니다. 그래서 나는이 모든 것들에 대해 정말로 혼란스러워서 과정이 일반적인 방법을 어떻게 이해하는지 설명하려고 노력합니다. 우선 PPP는 데이터 링크 계층의 특수 패킷 형식의 표준 일뿐입니다. 왜 사용 되는가 ? LCP, NCP 프로토콜을 사용하여 OSI의 두 번째 계층에 대한 인증을 제공하기 때문입니다. 그래서 기본적으로 공급자에게 연결할 때 자격 증명을 사용하여 연결을 설정합니다. 때때로 캡슐화는이 프로토콜의 장점으로 언급됩니다 Q-4 : 이것이 왜 이점인가 ? OSI 스택 !! 따라서 기본적으로 PPP는 인증 및 압축을 허용합니다. PPTP 서버까지 VPN (PPTP)을 사용할 때는 인바운드 연결을 듣기 위해 포트 (1723)를 사용하는 특정 응용 프로그램입니다.그것이 TCP 위에 위치한 이유입니다. 이 프로토콜은 서버와의 통신을 설정하는 데 사용됩니다. Q-5 : PPP 패킷이 IP로 래핑되고 포트가 지정되지 않은 경우 추가 통신이 어떻게 작동합니까? ? VPN 서버 머신은이 패킷이 터널이고 진행하기 위해 1723 포트 응용 프로그램으로 리디렉션해야한다는 것을 어떻게 알 수 있습니까? ? 이 주제를 이해하도록 도와주세요. 제 질문에 답하십시오. 도움을 주셔서 감사합니다

2017 년 1 월 16 일 17:48에 요청했습니다

23 3 3 청동 배지

1 답변 1

귀하의 질문은 실제로 너무 광범위하고 홈 네트워킹 및 소비자 등급 장치는 여기에서 명시 적으로 주제가되지만 일반적인 답변을 제공하려고 노력할 것입니다.

- PPP는 이더넷, HDLC, 프레임 릴레이, ATM 등과 같은 방식으로 레이어 -2 프로토콜입니다. ~이다. PPP는 특히 두 개의 엔드 포인트 만있는 포인트 간 프로토콜입니다. 다른 프로토콜, e.g. 이더넷은 여러 가능한 엔드 포인트와 함께 작동하도록 설계되었습니다. 이더넷 및 기타 IEEE LAN 프로토콜은 여러 연결을 가질 수 있으므로 Mac 주소를 사용하지만 PPP는 그렇지 않습니다.

- 나는 당신의 두 번째 질문을 정말로 이해하지 못합니다. PPP는 Layer-2 프로토콜이지만 IP는 Layer-3 프로토콜입니다. 일반적으로 Layer-2 프로토콜은 Layer-3에 신경 쓰지 않으며 여러 Layer-3 프로토콜을 전달할 수 있습니다.

- 이더넷은 레이어 -1과 레이어 -2 프로토콜입니다. PPPOE는 이더넷 레이어 -1에서 레이어 -2 프로토콜에 PPP를 사용합니다. PPP 프레임은 이더넷 프레임으로 캡슐화됩니다. 트래픽에 관한 한, PPP를 Layer-2 프로토콜로 사용하는 인터페이스를 통과하고 있습니다. PPP는 여러 다른 레이어 -1 인터페이스, E에서 사용할 수 있습니다.g. 직렬, ATM 등. PPP는 계층 -3 주소 지정, 데이터 압축, 인증 등을 협상 할 수있는 몇 가지 기능을 추가합니다. 다른 레이어 -2 프로토콜에는 존재하지 않습니다.

- 네 번째 질문은 실제로 의미가 없습니다. 당신은 사과를 오렌지와 비교하는 것 같습니다. PPP는 레이어 -2 프로토콜이지만 PPTP는 기본적으로 다른 프로토콜 위에 LAN을 확장 할 수 있습니다. 당신이 쓴 것처럼, 그것은 Layer-4 이상이며, PPTP를 사용할 때 사용되는 계층 2 프로토콜은 PPP 일 수 있습니다. 불행히도 Layer-4 위의 프로토콜은 여기에서 명시 적으로 주제가 아닙니다.

- PPP 프레임은 IP 패킷으로 포장되지 않습니다. 그것은 다른 방법입니다. IP 패킷은 PPP (또는 기타 레이어 -2 프로토콜) 프레임으로 포장 할 수 있습니다. Layer-2 나 Layer-3은 일부 레이어 -4 프로토콜에 대한 레이어 -4 주소 인 포트에 대해 아는 것도 없습니다. 라우터는 레이어 -3 패킷에서 레이어 2 프레임을 벗겨 내므로 PPP 링크의 다른 쪽 끝에있는 라우터가 PPP 프레임을 벗겨냅니다. 라우터는 Layer-3 패킷을 라우팅하고 패킷의 새 인터페이스를위한 새 프레임을 만듭니다. 패킷이 서버에 도달 할 때까지 PPP 프레임이 오래 사라집니다. 서버에는 수신 된 프레임이 통과하는 네트워크 스택이 있습니다. Layer-4에서 TCP에 도달하면 포트가 사용되며 서버에서 어떤 프로세스가 TCP 세그먼트를 보내야하는지 알 수 있습니다.

2017 년 1 월 16 일 18:19에 답변했습니다

Ron Maupin ♦ Ron Maupin

97.6K 26 26 금 배지 112 112은 배지 188 188 청동 배지

답변 감사합니다. 도움을 주셔서 감사합니다. 흥미로운 기사를 찾았습니다. 어떻게 든 내 질문과 관련이 있다고 생각합니다. 생각과 같은 컴퓨터.com/2011/07/28/pptp-passthrough 그래서 1723 포트에서 PPTP 서버 청취의 도움을 받아 VPN 연결이 설정되면이 서버는 통신을 제어해야하지만 PPTP 세션 설정 후에는 모든 패킷이 IPS에 불과합니다. 서버에 도달 할 IP가 있지만 서버 (OS)는 포트를 지정하지 않고 들어오는 패킷을 지시 할 위치를 어떻게 알 수 있습니까? ?

2017 년 1 월 16 일 18:48

그러나 항구 ~이다 지정되었습니다. TCP 세그먼트에 있습니다. 포트 (TCP 또는 UDP의 Layer-4 주소)는 Layer-4 헤더의 필드입니다. 레이어 -3 헤더에는 레이어 -3 주소가 있으며 레이어 -2 헤더에는 레이어 -2 주소가 있습니다. HTTP 서버에 연결하는 HTTP 클라이언트와 동일합니다. Layer-2 및 Layer-3 프로토콜은 Layer-4 프로토콜 또는 포트에 대해 아무것도 알거나 신경 쓰지 않습니다. 서버의 네트워크 스택은 계층 -4 프로토콜로 이동하고 Layer-4 헤더의 포트는 서버의 프로세스가 Layer-4 페이로드를 가져 오는 서버를 알려줍니다.