ipsec 란 무엇입니까?

AH는 데이터 소스를 인증하고 IP 패킷의 무결성을 확인하는 데 사용됩니다. 즉, AH는 IP 패킷의 소스가 신뢰할 수 있고 데이터가 변조되지 않도록합니다. 그러나 암호화 기능을 제공하지 않습니다. AH 헤더는 각 데이터 패킷의 표준 IP 헤더에 추가됩니다. AH 전체 IP 패킷의 무결성을 확인합니다.

ipsec vpns : 그들이 무엇인지 그리고 그들을 설정하는 방법

원격으로 작업해야한다면 VPN을 사용하여 회사의 개인 네트워크의 리소스에 안전하게 연결했을 수 있습니다. 일부 VPN은 IPSEC 프로토콜을 사용하여 안전한 연결을 설정합니다. 그러나 정확히 VPN은 무엇이며 ipsec vpn은 무엇입니까??

비즈니스 맥락에서 VPN은 외부 사용자가 접근 할 수없는 보안 네트워크 환경에 대한 보호 된 연결을 설정합니다. 중요하게도 VPN은 사용자가 해당 연결의 보안 및 개인 정보를 보호하는 방식으로 인터넷과 같은 공개 네트워크를 통해 이러한 연결을 설정할 수 있습니다.

커피 숍에서 고객을 만나고 있다고 상상해 보면 회사의 개인 서버에서 호스팅 된 민감한 데이터에 액세스해야한다고 상상해보십시오. Starbucks Coffee Shop Wi-Fi와 같은 불안한 공개 네트워크에서 개인 서버에 액세스하면 회사가 위험에 처할 수 있습니다.

VPN은 사용자가 개인 네트워크에 액세스하고 인터넷과 같은 공개 네트워크를 통해 원격으로 민감한 데이터를 공유 할 수 있습니다. 안전한 VPN은 기밀 데이터를 보호함으로써 소기업과 대기업 모두에게 혜택을줍니다.

다음은 VPN을 사용하는 것의 이점 중 일부입니다

– VPN은 신뢰할 수없는 Wi-Fi 핫스팟에서 스누핑으로부터 데이터를 보호합니다.

– VPN은 개인 정보를 숨길 수 있으므로 나쁜 행위자는 귀하의 정보를 훔치지 않고 당신을 가장합니다.

– VPN은 또한 특정 제재 국가의 일부 사이트와 서비스를 차단할 수 있습니다.

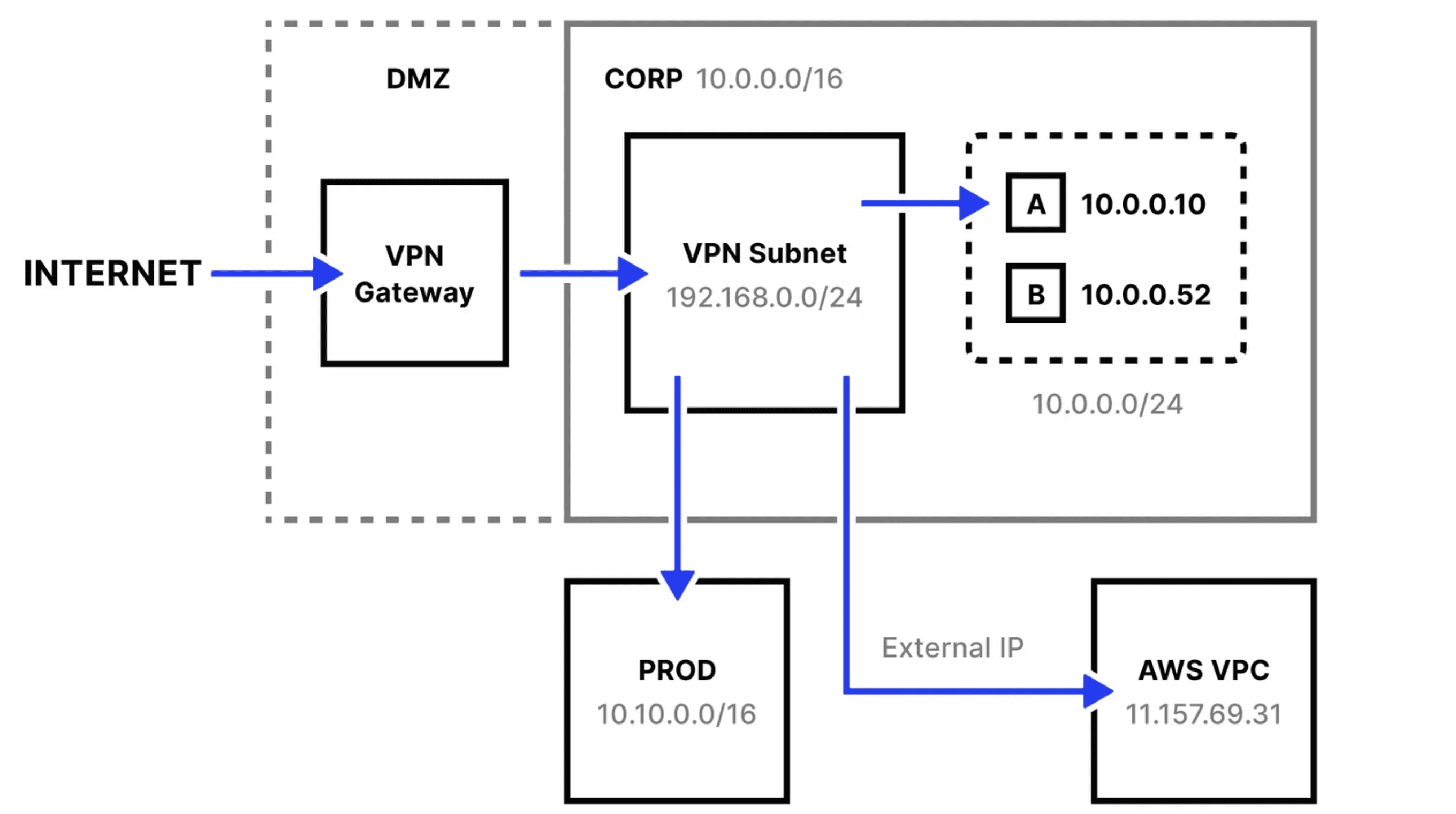

위에서 설명한 바와 같이, 기존 네트워크 아키텍처는 허용 정적 IP 주소, 그룹 정책, 방화벽, 경로 관리 및 공개 인터넷의 게이트웨이를 사용한 원격 사용자를위한 서브넷 매핑의 일부 조합으로 구성됩니다.

IPsec은 인터넷 프로토콜 보안을 나타냅니다. IPSEC는 두 장치간에 안전한 통신을 제공하기 위해 데이터 패킷을 암호화하고 인증하는 안전한 네트워크 프로토콜입니다.

이 기사에서는 IPSEC VPN 구성 방법을 포함하여 IPSEC VPN에 대해 자세히 알게됩니다. 시작하자!

ipsec vpns 란 무엇입니까??

IPSEC VPN은 IPSEC를 프로토콜로 사용하여 장치간에 안전한 연결을 설정하는 VPN입니다. VPN에서 사용하는 다른 프로토콜에는 SSL/TLS 및 L2TP가 포함됩니다. 이러한 다른 프로토콜을 탐색합시다

– SSL (Secure Sockets Layer)의 후속 인 TLS (Transport Layer Security)는 컴퓨터 네트워크를 통해 통신 보안을 제공하는 암호화 프로토콜입니다. TLS는 HTTPS 연결보다 보안을 제공하는 것으로 잘 알려져 있습니다.

– IPSEC (Internet Protocol Security).

– 레이어 터널링 프로토콜 (L2TP)은 VPN을 지원하는 데 사용되는 터널링 프로토콜입니다. L2TP는 그 자체로 강력한 인증을 제공하지 않습니다. IPSEC는 종종 L2TP 패킷을 고정하는 데 사용됩니다. 이 두 프로토콜의 조합은 일반적으로 L2TP/IPSEC라고합니다.

이 기사의 목적 상, 우리의 주요 초점은 ipsec vpns에 있습니다.

IPsec의 프로토콜 제품군은 두 개의 엔드 포인트 간의 암호화를 사용하여 인터넷을 통해 전송 된 데이터 또는 공개 네트워크를 보호합니다. IPSEC는 종종 세션 시작시 컴퓨터 간의 상호 인증을 설정하고 세션 중에 암호화 키를 협상하는 데 사용됩니다. 호스트, 네트워크 또는 네트워크와 호스트 사이의 데이터 흐름을 보호 할 수 있습니다.

iPSEC는 다음 두 가지 모드에서 작동 할 수 있습니다

– 터널링 모드 – 전체 데이터 패킷을 암호화합니다.

– 전송 모드 – 데이터 패킷 메시지를 암호화합니다.

IPSEC VPN을 사용하면 여러 계층의 보안이 제공됩니다. 데이터 패킷에 대한 수정을 보장하는 인증을 제공하며 각 패킷 내의 페이로드를 암호화합니다. 이를 통해 암호화 된 터널을 통해 전송되는 데이터의 보안 및 무결성을 보장합니다. 이것은 차단되거나 수정되지 않고 전환시 데이터의 무결성을 허용합니다.

두 가지 ipsec VPN 모드가 있습니다

– IPSEC 터널 모드 VPN—이 모드는 전체 발신 패킷을 암호화합니다. 이것은 일반적으로 방화벽이나 라우터 포트를 사용하여 보안 게이트웨이에서 구현됩니다. 예를 들어, 기업 지점의 직원은 보안 게이트웨이를 통해 본사의 시스템과 안전하게 연결할 수 있습니다. IPSEC 터널은 두 게이트웨이 호스트 사이에 설정됩니다.

– IPSEC 전송 모드 VPN—이 모드는 IP 페이로드와 ESP 트레일러 만 암호화하여 두 엔드 포인트 사이에 전송됩니다. 이것은 주로 엔드 투 엔드 커뮤니케이션 중에 사용되며 나가는 패킷의 IP 헤더를 변경하지 않습니다. 예를 들어,이 유형의 모드는 원격 IT 지원 직원이 원격 서버에 로그인하여 유지 보수 작업을 수행 할 수 있습니다. 한 호스트가 다른 호스트와 상호 작용 해야하는 경우 전송 모드가 사용됩니다.

IPSEC VPN 서버를 설정하는 방법

여기에서는 Centos/Rhel, Ubuntu 및 Debian Linux 배포판에서 IPSEC VPN 서버를 빠르고 자동으로 설정하는 방법을 보여 드리겠습니다.

먼저 다음 OS 중 하나와 함께 설치된 전용 서버 또는 가상 개인 서버 (VPS)가 필요합니다

– 우분투 20.04 (초점) 또는 18.04 (bionic)

– 데비안 11 (Bullseye), 10 (버스터) 또는 9 (스트레치)

ipsec 란 무엇입니까?

AH는 데이터 소스를 인증하고 IP 패킷의 무결성을 확인하는 데 사용됩니다. 즉, AH는 IP 패킷의 소스가 신뢰할 수 있고 데이터가 변조되지 않도록합니다. 그러나 암호화 기능을 제공하지 않습니다. AH 헤더는 각 데이터 패킷의 표준 IP 헤더에 추가됩니다. AH 전체 IP 패킷의 무결성을 확인합니다.

ipsec vpns : 그들이 무엇인지 그리고 그들을 설정하는 방법

만약 너라면’VE는 원격으로 작업해야했지만 VPN을 사용하여 회사의 리소스에 안전하게 연결했을 수도 있습니다’S 개인 네트워크. 일부 VPN은 IPSEC 프로토콜을 사용하여 안전한 연결을 설정합니다. 그러나 정확히 VPN은 무엇이며 무엇을’IPSEC VPN?

비즈니스 맥락에서 VPN은 외부 사용자가 접근 할 수없는 보안 네트워크 환경에 대한 보호 된 연결을 설정합니다. 중요하게도 VPN은 사용자가 해당 연결의 보안 및 개인 정보를 보호하는 방식으로 인터넷과 같은 공개 네트워크를 통해 이러한 연결을 설정할 수 있습니다.

커피 숍에서 고객을 만나고 있으며 회사에서 호스팅하는 민감한 데이터에 액세스해야한다고 상상해보십시오’개인 서버. Starbucks Coffee Shop Wi-Fi와 같은 불안한 공개 네트워크에서 개인 서버에 액세스하면 회사가 위험에 처할 수 있습니다.

VPN은 사용자가 개인 네트워크에 액세스하고 인터넷과 같은 공개 네트워크를 통해 원격으로 민감한 데이터를 공유 할 수 있습니다. 안전한 VPN은 기밀 데이터를 보호함으로써 소기업과 대기업 모두에게 혜택을줍니다.

다음은 VPN을 사용하는 것의 이점 중 일부입니다

- VPN은 신뢰할 수없는 Wi-Fi 핫스팟에서 스누핑으로부터 데이터를 보호합니다.

- VPN은 개인 정보를 숨길 수 있으므로 나쁜 배우가 돈을’귀하의 정보를 훔치고 당신을 가장하려고 노력하십시오.

- VPN은 또한 특정 제재 국가의 일부 사이트와 서비스를 차단할 수 있습니다.

위에서 설명한 바와 같이, 기존 네트워크 아키텍처는 허용 정적 IP 주소, 그룹 정책, 방화벽, 경로 관리 및 공개 인터넷의 게이트웨이를 사용하는 원격 사용자를위한 서브넷 매핑의 일부 조합으로 구성됩니다.

IPsec은 인터넷 프로토콜 보안을 나타냅니다. IPSEC는 두 장치간에 안전한 통신을 제공하기 위해 데이터 패킷을 암호화하고 인증하는 안전한 네트워크 프로토콜입니다.

이 기사에서는 IPSEC VPN 구성 방법을 포함하여 IPSEC VPN에 대해 자세히 알게됩니다. 허락하다’시작해!

ipsec vpns 란 무엇입니까??

IPSEC VPN은 IPSEC를 프로토콜로 사용하여 장치간에 안전한 연결을 설정하는 VPN입니다. VPN에서 사용하는 다른 프로토콜에는 SSL/TLS 및 L2TP가 포함됩니다. 허락하다’S는 이러한 다른 프로토콜을 탐색합니다

- SSL (Secure Sockets Layer)의 후속 인 TLS (Transport Layer Security)는 컴퓨터 네트워크를 통해 통신 보안을 제공하는 암호화 프로토콜입니다. TLS는 HTTPS 연결보다 보안을 제공하는 것으로 잘 알려져 있습니다.

- IPSEC (Internet Protocol Security).

- 레이어 터널링 프로토콜 (L2TP)은 VPN을 지원하는 데 사용되는 터널링 프로토콜입니다. L2TP는 그 자체로 강력한 인증을 제공하지 않습니다. IPSEC는 종종 L2TP 패킷을 고정하는 데 사용됩니다. 이 두 프로토콜의 조합은 일반적으로 L2TP/IPSEC라고합니다.

이 기사의 목적 상, 우리의 주요 초점은 ipsec vpns에 있습니다.

IPsec의 프로토콜 제품군은 두 개의 엔드 포인트 간의 암호화를 사용하여 인터넷을 통해 전송 된 데이터 또는 공개 네트워크를 보호합니다. IPSEC는 종종 세션 시작시 컴퓨터 간의 상호 인증을 설정하고 세션 중에 암호화 키를 협상하는 데 사용됩니다. 호스트, 네트워크 또는 네트워크와 호스트 사이의 데이터 흐름을 보호 할 수 있습니다.

iPSEC는 다음 두 가지 모드에서 작동 할 수 있습니다

- 터널링 모드 – 전체 데이터 패킷을 암호화합니다.

- 전송 모드 – 데이터 패킷 메시지를 암호화합니다.

IPSEC VPN을 사용하면 여러 계층의 보안이 제공됩니다. 데이터 패킷에 대한 수정을 보장하는 인증을 제공하며 각 패킷 내의 페이로드를 암호화합니다. 이를 통해 암호화 된 터널을 통해 전송되는 데이터의 보안 및 무결성을 보장합니다. 이것은 차단되거나 수정되지 않고 전환시 데이터의 무결성을 허용합니다.

두 가지 ipsec VPN 모드가 있습니다

- IPSEC 터널 모드 VPN—이 모드는 전체 발신 패킷을 암호화합니다. 이것은 일반적으로 방화벽이나 라우터 포트를 사용하여 보안 게이트웨이에서 구현됩니다. 예를 들어, 기업 지점의 직원은 보안 게이트웨이를 통해 본사의 시스템과 안전하게 연결할 수 있습니다. IPSEC 터널은 두 게이트웨이 호스트 사이에 설정됩니다.

- IPSEC 전송 모드 VPN—이 모드는 IP 페이로드와 ESP 트레일러 만 암호화하여 두 엔드 포인트 사이에 전송됩니다. 이것은 주로 엔드 투 엔드 커뮤니케이션 중에 사용되며 나가는 패킷의 IP 헤더를 변경하지 않습니다. 예를 들어,이 유형의 모드는 원격 IT 지원 직원이 원격 서버에 로그인하여 유지 보수 작업을 수행 할 수 있습니다. 한 호스트가 다른 호스트와 상호 작용 해야하는 경우 전송 모드가 사용됩니다.

IPSEC VPN 서버를 설정하는 방법

여기에서는 Centos/Rhel, Ubuntu 및 Debian Linux 배포판에서 IPSEC VPN 서버를 빠르고 자동으로 설정하는 방법을 보여 드리겠습니다.

시작하려면, 당신’ll 다음 OS 중 하나와 함께 설치된 전용 서버 또는 VPS (Virtual Private Server)가 필요합니다

- 우분투 20.04 (초점) 또는 18.04 (bionic)

- 데비안 11 (Bullseye), 10 (버스터) 또는 9 (스트레치)

- Centos 8 또는 7

- 록키 리눅스 8

- Almalinux OS 8

- Red Hat Enterprise Linux (RHEL) 8 또는 7

- 아마존 리눅스 2

먼저 SSH를 통해 VPS에 로그인 한 다음 Linux 배포의 명령을 실행하여 VPN 서버를 설정하십시오. 기본적으로 스크립트는 귀하를 위해 임의의 VPN 자격 증명 (사전 공유 키, VPN 사용자 이름 및 비밀번호)을 생성하고 설치 종료시 표시됩니다.

그러나 자격 증명을 사용하려면 먼저 다음 명령으로 강력한 비밀번호와 PSK를 생성해야합니다

> OpenSSL RAND -BASE64 106XWSDX0Q7HRUAQ ==> OPENSSL RAND -BASE64 16BCM90ACDBKB6QDMSZM63VG ==

첫 번째 명령의 출력은 비밀번호이며 두 번째 명령의 출력은 PSK입니다.

다음으로 다음 명령에 설명 된대로 생성 된 값을 설정하십시오. 모든 값은 표시된대로 단일 따옴표 내에 배치해야합니다.

vpn_ipsec_psk : ‘당신의 ipsec 사전 공유 key’vpn_user :’당신의 vpn 사용자 name’vpn_password : ‘당신의 vpn password’

Centos/Rhel 또는 Ubuntu/Debian에서

wget https : // git.io/vpnsetup -o vpnsetup.sh vpn_ipsec_psk = ‘kvljeduknzo5gbh72sqkoa ==’vpn_user = ‘bobalice’vpn_password = ‘8dbdippgbcr4wq ==’sudo sh vpnsetup.쉿

설치할 기본 패키지는 다음과 같습니다

- 바인드 에티

- 넷 툴

- 바이슨

- 몸을 풀다

- GCC

- libcap-ng-devel

- libcurl-devel

- libselinux-devel

- NSPR-DEVEL

- NSS-Devel

- PAM-DEVEL XL2TPD

- iptables-services

- Systemd-Devel

- fipscheck-devel

- Libevent-Devel

- 실패

소스 코드에서 Libreswan을 다운로드, 컴파일 및 설치 한 다음 필요한 서비스를 활성화하고 시작하십시오.설치가 완료되면 표시된 VPN 세부 사항이 다음 형식으로 표시됩니다

서버 IP : XXX.트리플 엑스.트리플 엑스.xxxipsec psk : vpn_ipsec_pskusername : vpn_userpassword : vpn_password

이 출력을 사용하면 IPSEC VPN 서버가 이제 사용할 준비가되었습니다. 자,하자’s Windows, Linux 및 OS X 시스템에서 ipsec VPN 클라이언트를 설정하는 방법을 탐색합니다.

IPSEC VPN 클라이언트를 설정하는 방법

L2TP와 IPSEC 프로토콜을 결합하면 매우 안전한 VPN 클라이언트가 생성됩니다. L2TP는 터널을 생성합니다’t 암호화 가능. IPSEC 프로토콜은 암호화, 채널 보안 및 데이터 무결성을 처리하여 모든 패킷이 안전하고 손상되지 않도록합니다.

Windows 10 및 8.엑스

iPSEC VPN 서버를 설정 한 후 아래 단계를 따라 Windows 8에서 IPSEC VPN 클라이언트를 설정하십시오.x와 10. IPSEC VPN은 Windows에서 기본적으로 지원됩니다. 설치할 추가 소프트웨어는 없습니다.

- 시스템 트레이에서 무선/네트워크 아이콘을 마우스 오른쪽 버튼으로 클릭하십시오.

- 선택하다 개방형 네트워크 및 공유 센터. 또는 Windows 10 버전 1709 또는 최신을 사용하는 경우 열린 네트워크 및 인터넷 설정, 그런 다음 클릭하십시오 네트워크 및 공유 센터.

- 딸깍 하는 소리 새로운 연결 또는 네트워크를 설정하십시오.

- 선택하다 직장에 연결하십시오 그리고 클릭 다음.

- 딸깍 하는 소리 내 인터넷 연결 (VPN) 사용.

- VPN 서버 IP를 입력하십시오 인터넷 주소 필드.

- 당신이 좋아하는 것을 입력하십시오 목적지 이름 필드, 그런 다음 클릭하십시오 만들다.

- 로 돌아가 네트워크 및 공유 센터. 왼쪽에서 클릭하십시오 어댑터 설정 변경.

- 새 VPN 항목을 마우스 오른쪽 버튼으로 클릭하고 선택하십시오 속성.

- 클릭하십시오 보안 탭. 선택하다 IPSEC가있는 레이어 2 터널링 프로토콜 (L2TP/IPSEC) VPN 유형.

- 딸깍 하는 소리 이 프로토콜을 허용합니다. 을 체크 해봐 도전 핸드 셰이크 인증 프로토콜 (ChAP) 그리고 Microsoft Chap 버전 2 (MS-Chap V2) 확인란.

- 딸깍 하는 소리 고급 설정.

- 선택하다 인증을 위해 사전 제목 키를 사용하십시오 키를 위해 VPN IPSEC PSK를 입력하십시오.

- 딸깍 하는 소리 좋아요 닫으려면 고급 설정.

- 딸깍 하는 소리 좋아요 VPN 연결 세부 정보를 저장합니다.

OS X (MACOS)

VPN 서버를 설정 한 후 아래 단계를 따라 OS X에서 IPSEC VPN을 설정하십시오. IPSEC VPN은 OS X에서 기본적으로 지원됩니다. 설치 해야하는 추가 소프트웨어가 없습니다.

- 열려 있는 시스템 선호도 그리고 가십시오 회로망 부분.

- 클릭하십시오 + 창의 왼쪽 하단 구석에있는 버튼.

- 선택하다 VPN ~로부터 상호 작용 드롭 다운 메뉴.

- 선택하다 IPsec에 대한 L2TP ~로부터 VPN 유형 드롭 다운 메뉴.

- 서비스 이름에 원하는 것을 입력하십시오.

- 딸깍 하는 소리 만들다.

- 서버 주소의 경우 VPN 서버 IP를 입력하십시오.

- 계정 이름에 대한 VPN 사용자 이름을 입력하십시오.

- 클릭하십시오 인증 설정 단추.

- 에서 사용자 인증 섹션을 선택하십시오 비밀번호 라디오 버튼을 입력하고 VPN 비밀번호를 입력하십시오 .

- 에서 기계 인증 섹션, 선택 공유 비밀 VPN IPSEC PSK를 입력하십시오 .

- 딸깍 하는 소리 좋아요.

- 을 체크 해봐 메뉴에 VPN 상태를 표시하십시오 막대 확인란.

- 딸깍 하는 소리 고급의 그리고 확인하십시오 VPN 연결을 통해 모든 트래픽을 보내십시오 확인란이 확인되었습니다.

- 클릭하십시오 TCP/IP 탭하고 확인하십시오 링크-로컬 만 에서 선택됩니다 IPv6을 구성합니다 부분.

- 딸깍 하는 소리 좋아요, 그런 다음 클릭하십시오 적용하다 VPN 연결 정보를 저장합니다.

우분투 리눅스

우분투 (18.04 및 Newer) 사용자는 APT를 사용하여 네트워크 관리자 -L2TP-GNOME 포장을 설치 한 다음 GUI를 사용하여 IPSEC/L2TP VPN 클라이언트를 구성 할 수 있습니다. 다음과 같이하세요:

- 이동 설정> 네트워크> VPN. 클릭하십시오 + 단추.

- 선택하다 레이어 2 터널링 프로토콜 (L2TP).

- 당신이 좋아하는 것을 입력하십시오 이름 필드.

- VPN 서버 IP를 입력하십시오 게이트웨이.

- VPN 사용자 이름을 입력하십시오 사용자 이름.

- 마우스 오른쪽 버튼을 클릭하십시오 ? 에서 비밀번호 필드 및 선택 이 사용자에 대해서만 비밀번호를 저장하십시오.

- VPN 비밀번호를 입력하십시오 비밀번호.

- 떠나십시오 NT 도메인 필드 블랭크.

- 클릭하십시오 IPSEC 설정… 단추.

- 을 체크 해봐 IPSEC 터널을 L2TP 호스트로 활성화하십시오 확인란.

- 떠나십시오 게이트웨이 ID 필드 블랭크.

- VPN IPSEC PSK를 입력하십시오 사전 공유 키.

- 확장 고급의 부분.

- AES128-SHA1-MODP2048을 입력하십시오 Phase1 알고리즘.

- AES128-SHA1을 입력하십시오 Phase2 알고리즘.

- 딸깍 하는 소리 좋아요, 그런 다음 클릭하십시오 추가하다 VPN 연결 정보를 저장합니다.

- 회전하십시오 VPN 전환하십시오.

결론

VPN (Virtual Private Network)은 해커의 인프라를 보호하는 데 도움이됩니다. VPN은 직원이 기업 네트워크에 원격으로 액세스 할 수 있도록 비즈니스에서 일반적으로 사용됩니다.

IPSEC VPN을 사용하면 IPSEC 게이트웨이를 오가는 IP 패킷이 보호됩니다. IPSEC 프로토콜은 외부 나쁜 행위자로부터 VPN 데이터를 보호하는 안전한 네트워크를 구현합니다.

그러나 VPN은 잘못된 보안 감각을 만들 수 있습니다. 예를 들어, 타사 공급 업체 또는 해커는 개인 네트워크에 대한 단일 입력 지점 덕분에 취약한 정보를 악용 할 수 있습니다. VPNS도 있습니다’가장 저렴한 솔루션. 높은 지원 비용이 필요합니다. 네트워크 인프라를 유지하면서 원격 작업으로 갑자기 전환하면 IT 팀에 부담을 줄 수 있습니다.

네트워크 보안을위한 VPN에 대한 현대적이고 제로 트러스트 대안 인 Twingate를 확인하십시오. 전통적인 VPN과 달리 Twingate는 그렇습니다’t 공개 게이트웨이를 노출해야하며 측면 공격 취약점이 줄어 듭니다.

당신이 있다면 데모를 요청하십시오’D 더 배우는 것을 좋아합니다.

현대 제로 트러스트 네트워크를 신속하게 구현하십시오 더 안전하고 유지 관리 가능합니다 VPN보다.

ipsec 란 무엇입니까??

IPSEC (Internet Protocol Security). 널리 사용되는 VPN (Virtual Private Network) 기술입니다. IP 패킷은 효과적인 보안 메커니즘이 없으며 인터넷과 같은 공개 네트워크에서 전송 될 때 위조, 도난 또는 변조 될 수 있습니다. 이 문제를 해결하기 위해 의사 소통 당사자는 IP 패킷의 암호화 된 전송을위한 IPSEC 터널을 설정합니다. 이를 통해 인터넷과 같은 안전하지 않은 네트워크에서 IP 패킷을 안전하게 전송합니다.

- IPSEC VPN이란 무엇입니까??

- IPsec은 어떻게 작동합니까??

- IPsec의 3 가지 프로토콜은 무엇입니까??

- IPsec에서 사용되는 포트?

- IPSEC VPN 대 SSL VPN

더

무너지다

IPSEC VPN이란 무엇입니까??

VPN (Virtual Private Network)은 공개 네트워크에서 개인 네트워크를 설정하는 기술입니다. 인터넷과 같은 공개 네트워크를 통한 논리적 네트워크로서 논리적 링크를 통해 사용자 데이터를 전송할 수 있습니다. 이는 엔드 투 엔드 물리적 링크를 통해 사용자 데이터가 전송되는 기존 개인 네트워크와 다릅니다.

일반적인 VPN 프로토콜에는 IPsec, SSL (Secure Sockets Layer), 일반 라우팅 캡슐화 (GRE), PPTP (Point-to-Point Tunneling Protocol) 및 레이어 2 터널링 프로토콜 (L2TP)이 포함됩니다. IPSEC는 일반적으로 사용되는 VPN 기술이며 여러 네트워크 액세스 시나리오에 적용됩니다.

IPSEC VPN은 원격 액세스에 IPSEC를 사용하는 VPN 기술입니다. 이 기술은 공개 네트워크에서 둘 이상의 개인 네트워크간에 IPSec 터널을 설정하고 암호화 및 인증 알고리즘을 사용하여 VPN 연결의 보안을 보장 할 수 있습니다.

IPSEC VPN은 호스트, 호스트와 네트워크 보안 게이트웨이 간 또는 네트워크 보안 게이트웨이 (예 : 라우터 및 방화벽)간에 안전한 터널을 설정하여 포인트 간 통신을 보호합니다. 데이터 패킷을 암호화하고 인증하기 위해 IP 계층에서 작동합니다.

다른 VPN 기술과 비교하여 IPSEC VPN은 IPSEC 터널의 전송을 위해 데이터가 암호화되므로 더 안전합니다. 그러나 IPSEC VPN의 구성 및 네트워킹 배포가 더 복잡합니다.

IPsec은 어떻게 작동합니까??

- 관심있는 트래픽 식별. 네트워크 장치가 패킷을 수신 한 후에는 패킷의 5 튜플과 구성된 IPSEC 정책과 일치하여 IPSEC 터널을 통해 패킷을 전송 해야하는지 여부를 결정합니다. IPSEC 터널을 통해 전송 해야하는 트래픽은 관심있는 트래픽이라고합니다.

- 보안 협회 (SA) 협상. SA는 통신 당사자 간의 보안 데이터 전송 요소를 정의합니다. 이러한 요소에는 보안 프로토콜, 데이터 캡슐화 모드, 암호화 및 인증 알고리즘 및 데이터 전송에 사용되는 키가 포함됩니다. 관심있는 트래픽을 식별 한 후 로컬 네트워크 장치는 동료 네트워크 장치와의 SA 협상을 시작합니다. 이 단계에서 의사 소통 당사자는 인터넷 키 교환 (IKE) 프로토콜을 사용하여 ID 인증 및 키 정보 교환을위한 IKE SAS를 설정 한 다음 IKE SAS를 기반으로 보안 데이터 전송을위한 IPSEC SAS를 설정합니다.

- 데이터 전송. 커뮤니케이션 당사자간에 IPSEC SAS가 설립 된 후 IPSEC 터널을 통해 데이터를 전송할 수 있습니다. 데이터 전송 보안을 보장하려면 인증 헤더 (AH) 또는 캡슐화 보안 페이로드 (ESP)가 데이터를 암호화하고 인증하는 데 사용됩니다. 암호화 메커니즘은 데이터 기밀성을 보장하고 전송 중에 데이터를 가로 채지 못하도록합니다. 인증 메커니즘은 데이터 무결성과 신뢰성을 보장하고 전송 중에 데이터가 위조되거나 변조되는 것을 방지합니다.

다음 그림에서 IPSEC 발신자는 암호화 알고리즘과 암호화 키를 사용하여 IP 패킷을 암호화합니다. 즉, 원본 데이터를 캡슐화합니다. 그런 다음 발신자와 수신자는 동일한 인증 알고리즘 및 인증 키를 사용하여 암호화 된 패킷을 처리하여 ICV (Integrity Check Value)를 얻습니다. 양쪽 끝에서 얻은 ICV가 동일하면 패킷은 전송 중에 변조되지 않으며 수신기는 패킷을 해독합니다. ICV가 다른 경우 수신기가 패킷을 버립니다.

IPsec 암호화 및 인증 프로세스

IPsec의 3 가지 프로토콜은 무엇입니까??

인터넷 키 교환 (IKE)

IKE는 UDP 기반 애플리케이션 레이어 프로토콜이며 주로 SA 협상 및 키 관리에 사용됩니다.

IKE에는 IKEV1과 IKEV2의 두 가지 버전이 있습니다. IKEV1과 비교하여 IKEV2는 다중 승인 된 암호화 취약점을 수정하고 보안 성능을 향상 시키며 SA 협상 프로세스를 단순화하며 협상 효율성을 향상시킵니다.

IKE는 인터넷 보안 협회와 Key Management Protocol (ISAKMP), Oakley 및 Skeme을 결합한 하이브리드 프로토콜입니다. ISAKMP는 IKE SA 설립 과정을 정의합니다. Oakley와 Skeme의 핵심은 Diffie-Hellman (DH) 알고리즘으로, 안전한 데이터 전송을 위해 인터넷에서 키를 안전하게 배포하고 신원을 인증하는 데 사용됩니다. IKE SAS 및 IPSEC SAS가 요구하는 암호화 키 및 검증 키가 생성되며 DH 알고리즘을 통해 동적으로 업데이트 될 수 있습니다.

인증 헤더 (AH)

AH는 데이터 소스를 인증하고 IP 패킷의 무결성을 확인하는 데 사용됩니다. 즉, AH는 IP 패킷의 소스가 신뢰할 수 있고 데이터가 변조되지 않도록합니다. 그러나 암호화 기능을 제공하지 않습니다. AH 헤더는 각 데이터 패킷의 표준 IP 헤더에 추가됩니다. AH 전체 IP 패킷의 무결성을 확인합니다.

보안 페이로드 캡슐화 (ESP)

ESP는 데이터 소스를 인증하고 IP 패킷의 무결성을 확인하는 것 외에도 데이터를 암호화 할 수 있습니다. ESP 헤더는 각 데이터 패킷의 표준 IP 헤더에 추가되며 ESP 트레일러 및 ESP Auth 데이터 필드는 각 데이터 패킷에 추가됩니다. 전송 모드의 ESP는 IP 헤더의 무결성을 확인하지 않습니다. 따라서 ESP는 IP 헤더가 변조하지 않도록 보장 할 수 없습니다.

아와 ESP는 독립적으로 또는 함께 사용할 수 있습니다. AH와 ESP가 함께 사용되면 AH 캡슐화 전에 ESP 캡슐화가 수행되고 ESP Decapsulation 전에 Ah 동사가 수행됩니다.

IPsec에서 사용되는 포트?

IPSEC에서 IKE 프로토콜은 UDP 포트 500을 사용하여 협상을 시작하고 응답합니다. 따라서 IKE 협상 패킷이 게이트웨이를 통과 할 수 있으려면 게이트웨이에서 보안 정책을 구성하여 UDP 포트 500을 사용하여 패킷을 허용합니다. 또한 IPSEC NAT TRAVERSAL 시나리오에서 UDP 포트 4500이있는 패킷을 허용해야합니다.

Ah와 ESP는 네트워크 계층 프로토콜이며 포트를 포함하지 않습니다. 성공적인 IPSEC 터널 설정을 보장하려면 AH (IP 프로토콜 번호 51) 및 ESP (IP 프로토콜 번호 50) 서비스를 활성화하려면 게이트웨이의 보안 정책을 구성해야합니다.

IPSEC VPN 대 SSL VPN

- OSI 참조 모델 OSI의 작업 계층 OSI 네트워크 상호 연결을위한 7 층 프레임 워크 : 물리적 계층, 데이터 링크 계층, 네트워크 계층, 전송 계층, 세션 계층, 프리젠 테이션 계층 및 응용 프로그램 계층을 정의합니다. IPsec은 네트워크 계층에서 작동하며 인터넷 프로토콜 (IP)을 통해 직접 실행됩니다. 응용 프로그램 계층에서 작업하는 SSL은 IP 패킷 대신 HTTP 트래픽을 암호화하는 응용 프로그램 레이어 프로토콜입니다.

IPSEC VPN : 기본

요컨대, IPSEC VPN (Virtual Private Network)은 IPSEC 프로토콜에서 실행되는 VPN입니다. 그러나 거기’더 많은 것입니다. 이 기사에서는 우리’ll 설명을 설명하십시오 ipsec , ipsec 터널링 , 그리고 ipsec vpns ~이다. 모든 것이 우리가 당신을 바랍니다’즐기십시오. 허락하다’기본 사항으로 S가 시작됩니다.

목차

ipsec 란 무엇입니까??

ipsec은 나 Nternet 피 로콜 비서 요소. 그만큼 IP 부분 말한다 어디로 가야하는지 데이터 비서 암호화하고 인증합니다. 다시 말해, ipsec은 a입니다 프로토콜 그룹 공개 인터넷을 통한 장치간에 안전하고 암호화 된 연결을 설정했습니다.

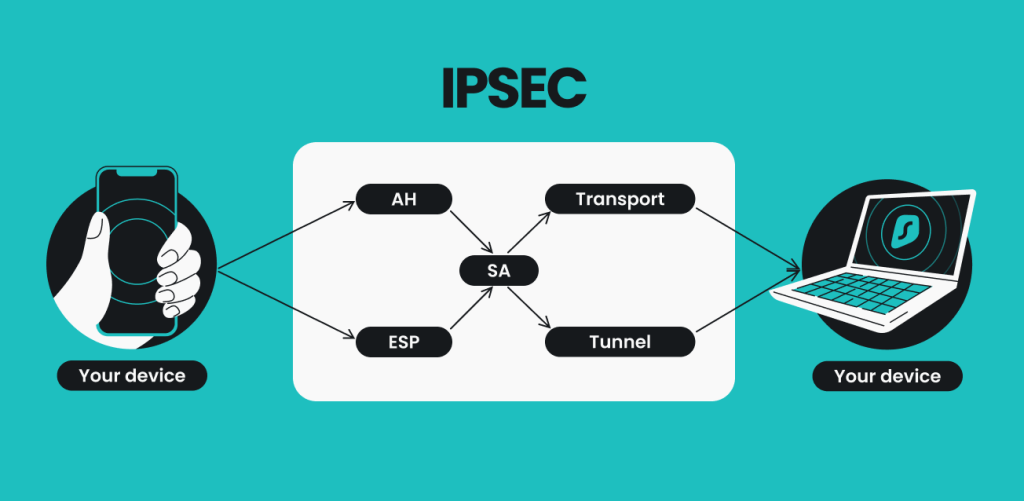

IPSEC 프로토콜은 일반적으로 작업으로 그룹화됩니다

- 인증 헤더 (AH);

- 캡슐화 보안 페이로드 (ESP);

- 보안 협회 (SA).

IPSec은 무엇으로 만들어졌습니다?

질문 그것이 만들어진 것 묻는 것과 비슷합니다 작동 방식 . ipsec’단일 목표는 안전한 연결을 암호화하고 설정하는 것입니다. 그 단일 목표는 세 개의 작은 프로토콜 그룹에 해부 될 수 있습니다. 이 세 그룹은 각각 별도의 고유 작업을 처리합니다.

보안 인증 헤더 (AH) – 모든 데이터가 동일한 원점에서 나오고 해커가’t 자신의 데이터를 합법적으로 전달하려고.

물개가 달린 봉투를 얻는다고 상상해보십시오. 물개가 있다면’t 부러져서 아무도 편지를 훼손하지 않았습니다? 인증 헤더는 IPSEC VPN을 통해 전송되는 모든 데이터에 대해 동일합니다. 그러나 이것은 IPSEC가 작동 할 수있는 두 가지 방법 중 하나입니다. 다른 하나는 ESP입니다.

보안 페이로드 캡슐화 (ESP) – 그것’S 데이터 패키지가 읽을 수없는 혼란으로 변환되는 암호화 프로토콜. 암호화 외에도 ESP는 인증 헤더와 유사합니다. 데이터를 인증하고 무결성을 확인할 수 있습니다.

편지로 돌아가서 인감을 돌리려면 누군가가 편지를 가로 채서 열면 그들은’d 인간이 읽을 수없는 많은 횡설수설을 찾으십시오. 결국, 암호화는 VPN 클라이언트에서 발생하는 반면 VPN 서버는 다른 사람을 처리합니다.

보안 협회 (SA)는 사양 세트입니다 그것은 동의했다 IPSEC 연결을 설정하는 두 장치 사이.

그만큼 인터넷 키 교환 (IKE) 또는 주요 관리 프로토콜은 해당 사양의 일부입니다. IKE. Ike는 안전한 통신 채널을 제공합니다 암호화 키 교환 다른 장치의 SA와 함께.

평신도에서 설명합니다’S 용어, SAS는 두 스파이 사이의 암호와 같습니다. 코딩 된 메시지를 해석하는 방법과이를 전달 해야하는 사람을 알려줍니다. 그것’통신 중 정보를 보호하는 방법에 대한 두 장치 간의 계약.

IPsec은 정보를 어떻게 전송합니까??

IPSEC가 AH 또는 ESP를 사용하도록 설정된 후 전송 모드를 선택합니다 : 운송 또는 터널.

IPSEC 전송 모드 :이 모드는 데이터를 암호화합니다’다시 보내지 만 어디에 있는지에 대한 정보는 아닙니다’S가. 악의적 인 배우는 할 수 있습니다’가로 채는 커뮤니케이션을 읽으면 언제 어디서 보냈는지 알 수 있습니다.

IPSEC 터널 모드 : 터널링은 동일한 이전 인터넷을 사용하여 두 장치간에 안전하고 밀폐 된 연결을 만듭니다. 따라서 연결은 안전하고 개인화됩니다. ipsec vpn은 ipsec vpn 터널을 생성 하므로이 모드에서 작동합니다 .

언급 할 가치가있는 기조 연설 – 두 프로토콜 중에서 (UDP 대. TCP)는 웹을 통해 데이터를 전송하는 데 사용 된 IPSEC는 방화벽을 무시하는 전송 유형 인 UDP (사용자 데이터 그램 프로토콜)를 사용합니다.

자,하자’S IPSEC VPN이라는 앱에 모두 합치려고.

ipsec vpn 란 무엇이며 어떻게 작동합니까??

VPN은 인터넷 (또는 다른 장치)과의 연결을 암호화하는 응용 프로그램입니다. VPN은 프로토콜을 사용하여 연결을 암호화하며 그렇게하는 방법이 여러 개 있습니다. IPSec을 사용하는 것이 그 중 하나입니다. IPsec 프로토콜 스위트를 사용하는 VPN을 IPSEC VPN이라고합니다.

허락하다’IPSEC VPN 클라이언트가 실행되고 있다고 말합니다. 모든 것이 어떻게 작동합니까??

- 당신은 클릭합니다 연결하다 ;

- an IPSEC 연결이 시작됩니다 ESP 및 터널 모드 사용;

- 그만큼 SA는 보안 매개 변수를 설정합니다 , 암호화의 종류처럼’사용될 때;

- 데이터를 보내고받을 준비가되었습니다 암호화하는 동안.

이것들은 ipsec의 기본입니다. 간단하게 들릴지 모르지만 이것보다 조금 더 깊어집니다.

IPsec은 어떻게 단계별로 작동합니까??

허락하다’s 두 장치가 ipsec을 사용하여 통신하려고한다고 말합니다. 하나의 장치가 메시지를 보내려고하고 여기에서’S 무슨 일이 일어나는지 :

- 키 교환 – IPSEC는 각 장치를 암호화하고 해독하도록 암호화 키 (무작위 문자 문자열)를 설정합니다’S 메시지;

- 헤더 및 트레일러 – 인터넷을 통해 전송되는 모든 데이터는 패킷이라는 작은 비트로 잘게 썬다. IPSEC 프로토콜은 패킷의 전면 (헤더)과 끝의 끝 (트레일러)에 인증 및 암호화 정보를 제공합니다. 이 헤더와 트레일러는 장치에 데이터 패킷으로 수행해야 할 작업을 알려줍니다

- 입증 – ipsec는 고유 한 것을 제공하여 각 데이터 패킷을 인증합니다 “이름” 또는 ID;

- 암호화 – IPsec은 데이터 패킷을 암호화합니다’ 내용물;

- 전염 – 패킷은 전송 또는 터널 프로토콜을 사용하여 배송됩니다

- 암호 해독 – 상대방의 장치는 메시지를 수신하고 암호 해독 키를 사용하여 메시지를 방해하지 않습니다.

IPsec은 MSS 및 MTU에 어떤 영향을 미칩니다?

바이트로 측정되는 데이터 패킷에서 모든 데이터가 이동합니다.

MSS, 또는 최대 세그먼트 크기 , 값을 나타냅니다 최고 크기 데이터 패킷이 될 수 있습니다 (1460 바이트).

MTU, 그만큼 최대 전송 장치 , 반면에, 최대 값의 값은 크기 장치 인터넷에 연결되었습니다 수락 할 수 있습니다 (1500 바이트).

이 패킷에는 전송되는 정보, IP 헤더 (20 바이트) 및 TCP 헤더 (20 바이트)가 포함되어 있으며 모두 크기 제한이 있습니다.

IPSEC는 그렇지 않습니다’t 충격 최대 값 전송 장치이지만 항상 값을 낮추십시오 최대 세그먼트 크기. 그리고 이것은 그것을 증명하는 수학입니다

인터넷 전역에서 IP 패킷의 표준 전송 :

MTU (1500 바이트) – (IP 헤더 (20 바이트) + TCP 헤더 (20 바이트)) = MSS (1460 바이트)

그러나 ipsec은 전송 된 데이터에 추가 헤더를 추가하므로 ‘’무게’’ 전체 IP 패킷 중에서 자연스럽게 변경됩니다 .

MTU (1500 바이트) – (IP 헤더 (20 바이트) + TCP 헤더 (20 바이트) + ipsec 바이트) = MSS (1460 바이트 – ipsec 바이트)

IPSEC를 경험하십시오

이제 VPN 영역 내에 ipsec VPN이 무엇인지 알 수 있습니다 . Surfshark VPN 사용자의 경우 스마트 폰에서 앱을 실행하는 사용자의 경우 IPSEC 제품군의 일부인 IKEV2 모니 커에서 앱을 사용할 가능성이 높습니다 . 만약 너라면’Surfshark 사용자가 아닌 이유는 무엇입니까?? 우리는 당신에게 제공 할 IPSEC 이상의 것을 가지고 있습니다!

귀하의 프라이버시는 Surfshark와 함께합니다

단순한 VPN 이상

자주하는 질문

IKEV2는 무엇입니까??

IKEV2 (인터넷 키 교환 버전 2) 프로토콜입니다 IPSEC 프로토콜 스위트의 보안 협회 부분에 사용.

사용자를 인증합니다. 연결 끝에있는 장치가 자신이 말하는 사람임을 확인한 다음 사용하여 암호화 된 연결을 설정합니다 Diffie – Hellman 키 교환 . 그것’암호화 된 데이터를 잠금 해제하기위한 키로 만들지 않고 암호화 암호를 공개 네트워크로 전송하는 널리 사용되는 방법.

IKEV2 프로토콜을 실행하는 IPSEC가 호출됩니다 IKEV2/IPSEC , 그러나 업계 표준 이름은 IKEV2입니다. 그것’2005 년에 시작된 개발은 IKEV1 (1995 년에 출시 된 원래 IPSEC)을 업데이트하고 수정했습니다.

ipsec 안전합니다?

IKEV2와 짝을 이루면, IPSEC는 전 세계 주요 VPN 제공 업체에 의해 충분히 안전한 것으로 간주됩니다 . 그러나 2015 년경 미국은 미국이’NSA (National Security Agency)는이를 악용 할 수있었습니다 . 대행사는 백도어를 IPSEC로 일하거나 Diffie – Hellman Key Exchange를 엉망으로 만드는 방법을 찾았습니다. 그러나이 분야의 일부 전문가들은이 주장에 이의를 제기했습니다.

그럼에도 불구하고, 당신이하지 않는다면’안전하다고 느끼면 대부분의 VPN 공급 업체는 IPsec VPN 프로토콜에 대한 대안이 있습니다 .

IPSec은 SSL보다 낫습니다?

비교 ipsec 그리고 SSL (보안 소켓 층) 사과와 오렌지 비교와 같습니다. 두 프로토콜 모두 OSI (Open Systems Interconnection) 모델의 다른 수준에서 작동합니다. 요컨대, 이것은 두 사람이 나란히 보는 방법입니다

IPSEC 프로토콜이란 무엇입니까?? IPsec VPN이 작동하는 방법

IPsec을 사용하면 인터넷을 통해 데이터를 안전하게 이동할 수 있습니다. 온라인으로 데이터를 전달하고 액세스하는 방법의 핵심 부분입니다. 이 기사에서는 IPSEC의 작동 방식을 설명하고 장점과 단점을 살펴보고 IPSEC VPN의 이점을 탐색합니다.

2023 년 4 월 17 일

время етения : 15 мин.

- ipsec 란 무엇입니까??

- IPsec은 어떻게 작동합니까??

- IPSEC 프로토콜 및 암호화 알고리즘

- IPSEC 보안 정책 및 인증

ipsec 란 무엇입니까??

IPsec은 인터넷 프로토콜 보안을 나타냅니다. 이 용어는 네트워크를 통해 안전한 연결을 설정하는 데 사용되는 일련의 통신 규칙을 나타냅니다. IPSEC 프로토콜은 장치를 연결하고 암호화를 추가하여 데이터가 이동할 때 데이터를 안전하게 유지합니다.

IPSEC 프로토콜 스위트는 개인 또는 대규모 조직에서 사용할 수 있으며 다양한 VPN의 주요 프로토콜 역할을 할 수도 있습니다. 그러나 IPSEC는 실제로 어떻게 작동합니까??

IPsec은 어떻게 작동합니까??

IPSEC에는 5 가지 주요 단계가 포함됩니다.

- 호스트 인식. 호스트 시스템은 데이터 패킷을 IPSEC 프로토콜을 통해 보안하고 보내야 함을 인식합니다. 이 시점에서 데이터 패킷은 암호화되고 인증되어 전송 준비가됩니다.

- 협상. IPSEC를 통해 통신 할 두 호스트 시스템은 사용될 프로토콜에 동의하고 서로를 인증합니다. 이들 사이에 안전한 연결이 확립되며, 협상은 어떤 알고리즘과 규칙을 결정하기 위해 협상 할 수 있습니다. 이 협상은주고 공격적인 두 가지 형태를 취합니다.

- 메인 모드 : 프로세스를 시작하는 호스트 시스템은 암호화 및 인증 알고리즘 및 협상이 모두 허용 된 프로토콜에 정착 될 때까지 계속됩니다.

- 공격 모드 : 프로세스를 시작하는 호스트 시스템은 선호하는 암호화 및 인증 방법을 제안하지만 선호도를 협상하거나 변경하지 않습니다. 다른 호스트 시스템이 동의하면 프로세스는 다음 단계로 계속됩니다. 그렇다면’t, 프로세스는 계속되지 않습니다.

위에서 알 수 있듯이 IPSEC는 OSI 모델 및 기타 네트워킹 프레임 워크와 유사한 다양한 기능과 단계의 모음입니다. 해당 컬렉션의 핵심에는 프로토콜 및 암호화 알고리즘이 있습니다.

IPSEC 프로토콜 및 암호화 알고리즘

IPSEC는 두 가지 기본 프로토콜을 사용하여 보안 서비스, AH (Authentication Header) 프로토콜 및 ESP (Envagulating Security Payload) 프로토콜을 제공합니다. 이러한 프로토콜과 알고리즘을 모두 사용해야하는 것은 아닙니다. 특정 선택은 협상 단계에서 결정됩니다.

- 인증 헤더 (AH). 인증 헤더 프로토콜은 데이터 원점 및 무결성을 인증하고 재생 보호를 제공합니다.

- 보안 페이로드 캡슐화 (ESP). 캡슐화 보안 페이로드 프로토콜에 의해 암호화가 추가됩니다.

- 인터넷 키 교환 (IKE). 인터넷 키 교환 프로토콜은 두 호스트 시스템에 데이터 패킷을 암호화하고 해독하는 데 필요한 키를 갖도록합니다.

- 트리플 데이터 암호화 표준 (3DES). 트리플 데이터 암호화 표준은 추가 보안을 위해 암호를 3 번 적용하는 암호화 알고리즘입니다.

- 고급 암호화 표준 (AES).고급 암호화 표준은 128 비트 블록으로 데이터를 암호화합니다.

IPSEC 보안 정책 및 인증

IPSEC는 다음을 포함한 몇 가지 인증 방법을 제공합니다

- 사전 공유 키 (PSK) 인증. 공유 비밀 키는 발신자 호스트 시스템과 수신기 모두에게 알려져 있으며 전송 된 데이터를 인증하는 데 사용됩니다.

- 디지털 인증서. 신뢰할 수있는 인증서 기관 (CA)은 커뮤니케이션을 인증하기 위해 디지털 인증서를 제공합니다. 이를 통해 데이터를 수신하는 호스트 시스템은 발신자가 자신이 주장하는지 확인할 수 있습니다.

- Kerberos 인증. Kerberos 프로토콜은 중앙 집중식 인증 서비스를 제공하여이를 사용하는 장치를 서로 인증하는 장치를 제공합니다.

다른 IPSEC 구현은 다른 인증 방법을 사용할 수 있지만 결과는 동일합니다. 데이터의 보안 전송. 프로토콜 스위트는 두 가지 모드로 구현 될 수 있습니다 : 전송 모드 및 터널 모드.

전송과 터널 IPsec 모드의 차이점

Transport and Tunnel IPsec 모드에는 몇 가지 주요 차이점이 있습니다.

전송 모드

- 암호화는 IP 패킷의 페이로드에만 적용되며 원래 IP 헤더는 일반 텍스트로 남겨 둡니다.

- 전송 모드는 주로 두 장치 간의 엔드 투 엔드 커뮤니케이션을 제공하는 데 사용됩니다.

- 전송 모드는 주로 통신하는 두 호스트 시스템이 신뢰할 수 있고 자체 보안 절차가있는 상황에서 주로 사용됩니다.

- 결정적으로 전송 모드는 터널 모드보다 보안이 적습니다.

터널 모드

- 암호화는 페이로드와 IP 헤더 모두에 적용되며 새로운 IP 헤더가 암호화 된 패킷에 추가됩니다.

- 터널 모드는 추가 보호를 위해 원래 IP 패킷을 새 IP 패킷 안에 포장하여 포인트 간의 안전한 연결을 제공합니다.

- 엔드 포인트가 신뢰할 수 없거나 보안 메커니즘이없는 경우 터널 모드를 사용할 수 있습니다.

- 터널 모드는 대중 교통 데이터에 대한 보안을 더 많이 제공합니다.

요컨대, 두 모드 모두 용도가 있지만 터널 모드는 더 안전합니다. 보안은 IPSEC의 핵심 이점이므로 프로토콜 스위트가 종종 VPN을 만드는 데 사용됩니다.

похожие статьи

время етения : 9 мин.

время етения : 7 мин.

ipsec vpns 란 무엇입니까??

IPSEC VPN 또는 가상 사설 네트워크는 IPSEC 프로토콜을 사용하여 인터넷에서 암호화 된 터널을 만드는 VPN입니다.

VPN은 암호화 된 터널을 따라 트래픽을 라우팅하여 원치 않는 침입으로부터 데이터를 보호합니다. IPSEC VPN은 IPSEC 프로토콜을 사용하여 운송 중에 연결 및 데이터 패킷을 암호화하고 자원에 대한 원격 액세스가 필요한 사무실 외 근로자가있는 대규모 조직에 특히 유용합니다.

회사는 원격 작업자 사이에 IPSEC VPN을 설정할 수 있습니다’S 장치 및 내부 서버, 직원이 사무실에서 일하는 사람과 동일한 시스템 및 데이터에 대한 안전한 액세스를 제공합니다.

IPSEC VPN은 여러 가지 방법으로 구성 할 수 있습니다

- 사이트 간. 사이트 간 VPN은 두 개 이상의 네트워크를 암호화 된 터널과 연결합니다. 이것은 두 네트워크의 사용자가 같은 공간에있는 것처럼 상호 작용할 수 있음을 의미합니다.

- 클라이언트 간. 클라이언트 간 VPN은 개별 장치가 원격으로 네트워크에 연결할 수 있도록합니다. 이 옵션을 사용하면 원격 작업자가 팀의 다른 팀과 동일한 네트워크에서 작동 할 수 있습니다’같은 위치에서 t.

- 클라이언트 대 클라이언트. 클라이언트 대 클라이언트 VPN 모델을 통해 여러 장치가 암호화 된 터널과 연결하여 안전한 파일 공유 및 통신이 가능합니다. 이 방법은 관리하고 확장하기가 어렵 기 때문에 거의 적용되지 않습니다.

당신이’RE Site-to-Site VPN 또는 원격 액세스 VPN (예 : 클라이언트-사이트 또는 클라이언트 대 클라이언트)을 사용하여 대부분의 ipsec 토폴로지에는 장점과 단점이 모두 제공됩니다.

IPSEC VPNS의 장점과 단점

허락하다’s IPSEC VPN의 장점과 단점을 자세히 살펴보십시오.

IPSEC VPN의 장점

IPSEC VPN은 특히 대기업 및 기업에 몇 가지 주요 이점을 제공합니다.

- 보안: IPSEC VPN은 네트워크의 포인트간에 이동할 때 데이터를 암호화하고 인증함으로써 강력한 네트워크 보안을 제공합니다.

- 유연성: IPSEC VPN은 다재다능하며 사이트 간, 클라이언트 간 및 클라이언트 간 클라이언트와 같은 다양한 사용 사례에 대해 구성 할 수 있습니다. 이것은 모든 모양과 크기의 조직에 좋은 옵션입니다.

- 분산 된 팀 : 조직에 원격 근로자 또는 여러 사무실이있는 여러 위치에 팀이 퍼져있는 경우 IPSEC VPN은 모든 당사자를 원활하게 연결할 수 있습니다.

IPSEC VPN의 단점

물론 IPSEC VPN에는 단점이 없습니다

- 경미한 속도 감소 : IPSEC VPN은 네트워크에 추가 암호화 및 인증 프로세스를 추가하여 데이터 처리량이 분수로 느리게 만듭니다’대부분의 사용자에게 눈에.니다.

- 복잡성: IPSEC VPN은 지식이 풍부한 IT 직원 또는 외부 지원이 필요한 구성 및 문제 해결에 복잡 할 수 있습니다.

- CPU 오버 헤드 : IPSEC는 많은 양의 컴퓨팅 전력을 사용하여 네트워크를 통해 이동하는 데이터를 암호화하고 해독합니다. 이것은 네트워크 성능을 저하시킬 수 있습니다.

IPSEC VPN 프로토콜을 설정하는 방법

아래 단계를 따라 IPSEC VPN을 설정하십시오.

- VPN 토폴로지를 결정하십시오. 이는 VPN의 구조 (사이트 간, 클라이언트-사이트 또는 클라이언트 대 클라이언트)의 구조를 결정하고 각 VPN 엔드 포인트에 대한 IP 주소 및 서브넷 마스크를 설정하는 것을 의미합니다.

- IPSEC 구현을 선택하십시오. IPSEC 구현은 운영 체제에서 실행할 특정 소프트웨어 제품군입니다. IPsec 구현의 예로는 Strongswan, Openswan 및 Libreswan이 있습니다.

- IPSEC 설정을 구성하십시오. 인증 방법, 암호화 알고리즘 및 키 관리 프로토콜을 포함하여 구현의 특정 설정을 설정하십시오.

- 네트워크 설정을 구성합니다. IPSEC 설정 외에도 VPN과 함께 작동하도록 네트워크 전체를 구성하고 IP 주소, 서브넷 마스크 및 라우팅 규칙을 구성해야합니다.

- 방화벽을 구성하십시오. VPN의 양쪽 끝에있는 방화벽이 IPSec 트래픽을 방어를 통과 할 수 있도록 설정되어 있는지 확인하십시오.

- 연결을 테스트하십시오. 모든 단계가 수행되면 IPSEC VPN을 통해 데이터가 원활하게 이동하는지 확인하고 연결 문제를 해결하십시오.

IPSEC VPN과 SSL VPN의 차이점은 무엇입니까??

ipsec 및 ssl vpns에는 한 가지 주요 차이점이 있습니다. 각 프로토콜의 종말점. 대부분의 경우 IPSEC VPN을 사용하면 사용자가 네트워크 및 모든 응용 프로그램에 원격으로 연결할 수 있습니다.

반면에 SSL VPN은 네트워크의 특정 앱 및 시스템에 터널을 만듭니다. 이것은 SSL VPN을 사용할 수있는 방식을 제한하지만 네트워크 위반이 더 넓어지면 손상된 종말점의 가능성을 낮추는 방법을 제한합니다. 물론 IPSEC 및 SSL VPN은 모두 유용 할 수 있지만 선택한 것은 조직의 요구와 구조에 달려 있습니다.

Nordvpn은 ipsec을 사용합니까??

MACOS (App Store를 통해) 및 iOS 버전의 경우 Nordvpn은 ikev2/ipsec을 사용합니다. 이것은 IPSEC 및 인터넷 키 교환 버전 2 (IKEV2) 프로토콜의 조합입니다. IKEV2/IPSEC는 인터넷 속도를 손상시키지 않고 안전한 VPN 연결을 허용합니다.

그러나 ikev2/ipsec은 nordvpn 사용자가 사용할 수있는 옵션 중 하나 일뿐입니다. Nordvpn은 또한 OpenVPN 프로토콜과 Wireguard를 기반으로 한 프로토콜을 제공합니다. Nordlynx는 타의 추종을 불허하는 속도를 제공하여 Nordvpn이 세계에서 가장 빠른 VPN으로 만듭니다.

NORDVPN IPSEC 프로토콜에 수동으로 연결할 수 있습니까??

예, 모든 주요 운영 체제에서 NORDVPN에 수동으로 연결할 수 있습니다. OS 특정 가이드는 아래 목록을 참조하십시오.

- Windows에서 수동으로 연결하십시오

- Linux에서 수동으로 연결하십시오

- MACOS에 수동으로 연결합니다

- 안드로이드에서 수동으로 연결합니다

- iOS에 수동으로 연결하십시오

물론 프로토콜에 수동으로 연결하지 않고도 Nordvpn을 사용할 수 있습니다. 앱을 다운로드하고 계정을 설정 한 다음 강화 된 보안 및 개인 정보 보호로 탐색을 시작하십시오.

온라인 보안은 클릭으로 시작합니다.

세상과 안전하게 지내십시오’S 주요 VPN

Malcolm Higgins

malcolm – автор контента, специаализирующийся на 견없는 말 colm rom берб 제공. имея опыт работы В журналистике и увлекаясь цифров불 처치 Â 처치 셨으면합니다. 베 свои собственн 목표입니다.