쉬운 VPN에는 Cisco VPN 클라이언트가 필요합니다?

터널이 흥미로운 트래픽에서 활성화 (ACL 트리거)

요약

이 기사는 Easy VPN이 Cisco VPN 클라이언트에 필요한지 여부에 대해 설명합니다. 또한 Easy VPN 및 IPSEC 터널을 사용하여 VPN 구성에 대한 정보를 제공합니다. Cisco 870 시리즈 라우터는 VPN (Virtual Private Networks) 생성을 지원하고 인터넷에 고성능 연결을 제공합니다. 이 기사는 지원되는 두 가지 유형의 VPN (사이트 간 및 원격 액세스)에 대해 설명하고 Cisco Easy VPN 및 IPsec 터널을 사용한 원격 액세스 VPN 구성에 중점을 둡니다. 또한이 장의 자료는 Cisco Easy VPN을 지원하지 않기 때문에 Cisco 850 시리즈 라우터에는 적용되지 않는다는 것을 명확히합니다.

키 포인트

- Cisco 870 시리즈 라우터는 VPNS (Virtual Private Networks) 작성을 지원합니다.

- 사이트 간 및 원격 액세스의 두 가지 유형의 VPN이 지원됩니다.

- 원격 액세스 VPN은 원격 클라이언트가 회사 네트워크에 로그인하는 데 사용됩니다.

- 이 기사의 구성 예는 Cisco Easy VPN 및 IPsec 터널을 사용한 원격 액세스 VPN의 구성을 보여줍니다.

- Cisco Easy VPN 클라이언트 기능은 Cisco Unity 클라이언트 프로토콜을 구현하여 지루한 구성 작업을 많이 제거합니다.

- 쉬운 VPN 서버 지원 장치는 모바일 및 원격 작업자가 시작한 VPN 터널을 종료 할 수 있습니다.

- Cisco Easy VPN 클라이언트 기능은 클라이언트 모드 또는 네트워크 확장 모드에서 구성 할 수 있습니다.

- IPSEC 서버가 구성되면 IPSEC 클라이언트에서 최소 구성으로 VPN 연결을 생성 할 수 있습니다.

- .

- 네트워크 시나리오의 라우터를 구성하려면 여러 구성 작업을 수행해야합니다.

질문

- 쉬운 VPN에는 Cisco VPN 클라이언트가 필요합니다?

- Cisco 870 시리즈 라우터가 지원하는 VPN 유형?

- 원격 액세스 VPN의 목적은 무엇입니까??

- Cisco Easy VPN 클라이언트 기능은 무엇입니까??

- Cisco Easy VPN의 클라이언트 모드와 네트워크 확장 모드의 차이점은 무엇입니까??

- Cisco Easy VPN 클라이언트 기능을 사용하여 여러 VPN 터널을 만들 수 있습니다?

- 네트워크 시나리오의 라우터를 구성하려면 어떤 구성 작업을 수행 해야하는지?

- Cisco 870 시리즈 라우터에서 VPN 구성을위한 전제 조건은 무엇입니까??

- 기사의 구성 예는 무엇을 보여줍니다?

- Cisco 850 시리즈 라우터가 Cisco Easy VPN을 지원합니까??

예, 쉬운 VPN에는 Cisco VPN 클라이언트가 구현을 위해 필요합니다.

Cisco 870 시리즈 라우터는 사이트 간 및 원격 액세스 VPN을 지원합니다.

원격 액세스 VPN은 원격 클라이언트가 회사 네트워크에 로그인하는 데 사용됩니다.

Cisco Easy VPN 클라이언트 기능은 Cisco Unity 클라이언트 프로토콜을 구현하여 지루한 구성 작업을 많이 제거합니다.

클라이언트 모드에서는 클라이언트 사이트의 장치 만 중앙 사이트에서 리소스에 액세스 할 수 있습니다. 네트워크 확장 모드는 중앙 사이트의 사용자가 클라이언트 사이트의 네트워크 리소스에 액세스 할 수 있도록합니다.

아니요, Cisco Easy VPN 클라이언트 기능은 하나의 대상 피어 만 구성을 지원합니다.

구성 작업에는 IKE 정책 구성, 그룹 정책 정보, 암호화 맵에 대한 모드 구성, 정책 조회 활성화, IPsec 변환 및 프로토콜 구성, IPsec 암호화 메소드 및 매개 변수 구성, Crypto 맵을 물리 인터페이스에 적용하고 쉬운 VPN 원격 구성을 작성하는 것이 포함됩니다.

기본 라우터 기능, PPPOE 또는 NAT, DHCP 및 VLAN을 통한 PPPOA 구성을 미리 구성해야합니다.

구성 예는 네트워크 시나리오에 대해 위에서 언급 한 구성 작업의 결과를 보여줍니다.

아니요, Cisco 850 시리즈 라우터는 Cisco Easy VPN을 지원하지 않습니다.

자세한 답변

1. 쉬운 VPN에는 Cisco VPN 클라이언트가 필요합니다?

예, 쉬운 VPN에는 Cisco VPN 클라이언트가 구현을 위해 필요합니다. Cisco Easy VPN 클라이언트 기능은 Cisco Unity 클라이언트 프로토콜을 구현하여 지루한 구성 작업을 많이 제거합니다. 이 프로토콜은 내부 IP 주소, 내부 서브넷 마스크, DHCP 서버 주소, 서버 주소 및 분할 터널링 플래그와 같은 대부분의 VPN 매개 변수를 허용합니다.

2. Cisco 870 시리즈 라우터가 지원하는 VPN 유형?

Cisco 870 시리즈 라우터는 사이트 간 및 원격 액세스 VPN을 지원합니다. 사이트 간 VPN은 지사 사무실을 기업 사무실에 연결하는 데 사용되는 반면 원격 액세스 VPN은 원격 클라이언트가 회사 네트워크에 로그인하는 데 사용됩니다.

삼. ?

원격 액세스 VPN을 통해 원격 클라이언트는 인터넷을 통해 회사 네트워크에 안전하게 연결할 수 있습니다. 원격 직원 또는 모바일 근로자는 회사 네트워크 내에서 직접 연결된 것처럼 파일, 응용 프로그램 및 내부 시스템과 같은 회사 리소스에 액세스 할 수 있습니다.

4. Cisco Easy VPN 클라이언트 기능은 무엇입니까??

Cisco Easy VPN 클라이언트 기능은 VPN 연결을 구성하는 단순화 된 방법입니다. 내부 IP 주소, 서브넷 마스크, DHCP 서버 주소, 서버 주소 및 분할 터널링 플래그와 같은 대부분의 VPN 매개 변수는 IPSEC 서버 역할을하는 Cisco VPN 3000 시리즈 집중기와 같은 VPN 서버에서 정의 될 수 있습니다. 쉬운 VPN 클라이언트 기능은 Cisco Unity Client Protocol에서 구현하여 지루한 구성 작업의 많은 부분을 제거합니다.

5. Cisco Easy VPN의 클라이언트 모드와 네트워크 확장 모드의 차이점은 무엇입니까??

클라이언트 모드에서 클라이언트 사이트의 장치는 중앙 사이트의 리소스에 액세스 할 수 있지만 클라이언트 사이트의 리소스는 중앙 사이트에서 사용할 수 없습니다. 클라이언트 모드는 Cisco Easy VPN 클라이언트 기능의 기본 구성입니다. 반면, 네트워크 확장 모드는 Central 사이트 (VPN 3000 시리즈 농축기가있는 위치)의 사용자가 클라이언트 사이트의 네트워크 리소스에 액세스 할 수 있도록합니다. 네트워크 확장 모드는 클라이언트 사이트를 넘어서 리소스의 접근성을 확장합니다.

6. Cisco Easy VPN 클라이언트 기능을 사용하여 여러 VPN 터널을 만들 수 있습니다?

아니요, Cisco Easy VPN 클라이언트 기능은 하나의 대상 피어 만 구성을 지원합니다. 여러 VPN 터널이 필요한 경우 클라이언트와 서버 모두에서 IPSEC VPN 및 네트워크 주소 변환/피어 주소 변환 (NAT/PAT) 매개 변수의 수동 구성이 필요합니다.

7. 네트워크 시나리오의 라우터를 구성하려면 어떤 구성 작업을 수행 해야하는지?

네트워크 시나리오의 라우터를 구성하려면 다음 작업을 수행해야합니다

- IKE 정책을 구성하십시오

- 그룹 정책 정보를 구성합니다

- 암호화 맵에 모드 구성을 적용하십시오

- 정책 조회를 활성화합니다

- IPSec 변환 및 프로토콜을 구성하십시오

- ipsec crypto 메소드 및 매개 변수를 구성하십시오

- Crypto 맵을 실제 인터페이스에 적용하십시오

- 쉬운 VPN 원격 구성을 만듭니다

이러한 구성 작업의 결과를 보여주는 예는 기사의 “구성 예”섹션에 제공됩니다.

8. Cisco 870 시리즈 라우터에서 VPN 구성을위한 전제 조건은 무엇입니까??

Cisco 870 시리즈 라우터에서 VPN을 구성하기 전에 NAT, DHCP 및 VLAN을 사용한 PPPOE 또는 PPPOA와 같은 기본 라우터 기능을 구성해야합니다. 이러한 구성은 네트워크의 기초를 설정하고 인터넷 연결 및 로컬 네트워크 서비스를 가능하게하는 데 필수적입니다.

9. 기사의 구성 예는 무엇을 보여줍니다?

기사에 제공된 구성 예는 앞에서 언급 한 구성 작업의 결과를 보여줍니다. Cisco Easy VPN 및 IPSEC 터널을 사용하여 원격 액세스 VPN을 설정하고 보호하는 데 필요한 구성 설정을 보여줍니다. 예제에 따라 사용자는 자신의 라우터에서 구성을 복제 할 수 있습니다.

10. Cisco 850 시리즈 라우터가 Cisco Easy VPN을 지원합니까??

아니요, Cisco 850 시리즈 라우터는 Cisco Easy VPN을 지원하지 않습니다. 이 기사의 자료는 Cisco 850 시리즈 라우터에는 적용되지 않습니다.

쉬운 VPN에는 Cisco VPN 클라이언트가 필요합니다

터널이 흥미로운 트래픽에서 활성화 (ACL 트리거)

쉬운 VPN에는 Cisco VPN 클라이언트가 필요합니다?

об йтоэ странице

м е р р регистрировали подо 착취 ay rzа ф징퍼, исход 넘추 타 ay сети. с пом거나 ю это인지 страницы м주는 сможем определить, что з просы отправляете именно, а не робот. почему это могло произойти?

эта страница отобр은 Âется в тех Â сл 나아가 · 추, ∈огда автомати인지 скими системи Google регтрирр곽막우 ся 테 추 법구추 추 님. котор ое нарушают условия использования. странира перестанет отобр은 жаться после того, как эти запросы прекратся. до отого момента для использования слу 갑기 Google необ 영향.

источником запросов может служить вредоносное по, подключаемые модули браузера или скрипт, насое 밑 밑 밑보관 сзлку ыапросов. если вл используете общий доступ в интернет, проблема 갑새 갑새 딘 악 с сомпером с с с с с саким 테 IP-адесом → Â 궤. обратитесь к своему системному администратору. подроб 변태.

проверка по слову может татак뿐 아니라 자기 появляться, если вы В 갑 갑격적 В Â водите слож ные запросы, об협 ораспронон혁 ™ rапротототототототото술도 있습니다. емами, или вводите запросы очень часто.

지원하다

Easy VPN 및 IPSEC 터널을 사용하여 VPN 구성

계층 적 탐색

다운로드

목차

Easy VPN 및 IPSEC 터널을 사용하여 VPN 구성

Cisco 870 시리즈 라우터는 VPNS (Virtual Private Networks) 작성을 지원합니다.

Cisco 라우터 및 기타 광대역 장치는 인터넷에 고성능 연결을 제공하지만 많은 응용 프로그램에는 높은 수준의 인증을 수행하고 두 개의 특정 엔드 포인트간에 데이터를 암호화하는 VPN 연결 보안이 필요합니다.

사이트 간 및 원격 액세스의 두 가지 유형의 VPN이 지원됩니다. 현장 간 VPN은 지사를 기업 사무실에 연결하는 데 사용됩니다. 원격 액세스 VPN은 원격 클라이언트가 회사 네트워크에 로그인하는 데 사용됩니다.

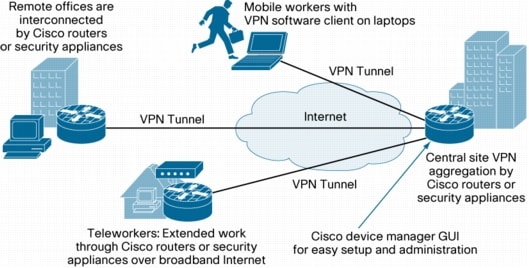

이 장의 예는 Cisco Easy VPN과 IPsec 터널을 사용하여 원격 클라이언트와 회사 네트워크 간의 연결을 구성하고 보호하는 원격 액세스 VPN의 구성을 보여줍니다. 그림 6-1은 일반적인 배포 시나리오를 보여줍니다.

메모 이 장의 자료는 Cisco 850 시리즈 라우터에는 적용되지 않습니다. Cisco 850 시리즈 라우터는 Cisco Easy VPN을 지원하지 않습니다.

그림 6-1 원격 액세스 VPN IPsec 터널을 사용합니다

Cisco Easy VPN

Cisco Easy VPN 클라이언트 기능은 Cisco Unity 클라이언트 프로토콜을 구현하여 지루한 구성 작업을 많이 제거합니다. 이 프로토콜은 내부 IP 주소, 내부 서브넷 마스크, DHCP 서버 주소, 서버 주소 및 분할 터널링 플래그와 같은 대부분의 VPN 매개 변수를 허용합니다.

쉬운 VPN 서버 지원 장치는 PC에서 Cisco Easy VPN 원격 소프트웨어를 실행하는 모바일 및 원격 작업자가 시작한 VPN 터널을 종료 할 수 있습니다. 쉬운 VPN 서버 지원 장치는 원격 라우터가 쉬운 VPN 원격 노드 역할을 할 수 있습니다.

Cisco Easy VPN 클라이언트 기능은 두 가지 모드 중 하나 인 클라이언트 모드 또는 네트워크 확장 모드로 구성 할 수 있습니다. 클라이언트 모드는 기본 구성이며 클라이언트 사이트의 장치 만 중앙 사이트에서 리소스에 액세스 할 수 있도록 허용합니다. 클라이언트 사이트의 리소스는 중앙 사이트에서 사용할 수 없습니다. Network Extension Mode는 Central Site (VPN 3000 시리즈 집중 장치가있는 위치)의 사용자가 클라이언트 사이트의 네트워크 리소스에 액세스 할 수 있도록합니다.

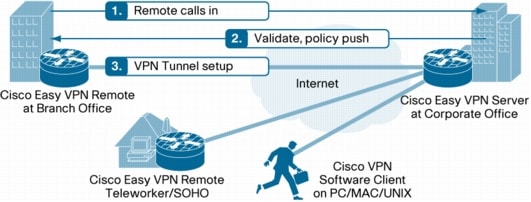

IPSEC 서버가 구성되면 지원되는 Cisco 870 Series Access Router와 같은 IPSEC 클라이언트에서 최소 구성으로 VPN 연결을 생성 할 수 있습니다. IPSEC 클라이언트가 VPN 터널 연결을 시작하면 IPSEC 서버는 IPSEC 정책을 IPSEC 클라이언트로 푸시하고 해당 VPN 터널 연결을 만듭니다.

메모 Cisco Easy VPN 클라이언트 기능은 하나의 대상 피어 만 구성을 지원합니다. 애플리케이션이 여러 VPN 터널 생성이 필요한 경우 클라이언트와 서버 모두에서 IPSEC VPN 및 네트워크 주소 변환/피어 주소 변환 (NAT/PAT) 매개 변수를 수동으로 구성해야합니다.

구성 작업

이 네트워크 시나리오에 대한 라우터를 구성하려면 다음 작업을 수행하십시오

• IKE 정책을 구성합니다

• 그룹 정책 정보를 구성합니다

• 암호화 맵에 모드 구성을 적용합니다

• 정책 조회를 활성화합니다

• IPSec 변환 및 프로토콜을 구성합니다

• IPSEC 암호화 방법 및 매개 변수를 구성하십시오

• Crypto 맵을 실제 인터페이스에 적용하십시오

• 쉬운 VPN 원격 구성을 만듭니다

이러한 구성 작업의 결과를 보여주는 예는 “구성 예”섹션에 제공됩니다.

메모 이 장의 절차는 NAT, DCHP 및 VLAN을 사용하여 PPPOE 또는 PPPOA뿐만 아니라 이미 기본 라우터 기능을 구성했다고 가정합니다. 이러한 구성 작업을 수행하지 않은 경우, 1 장 “기본 라우터 구성”, “3 장”NAT를 사용하여 이더넷을 통한 PPP 구성 “,”4 장 “NAT를 사용하여 ATM을 통한 PPP 구성”및 5 장 “Router에 적합한 DHCP 및 VLAN을”구성하십시오 “를 참조하십시오.

메모 이 장에 표시된 예제는 Cisco 870 시리즈 라우터의 엔드 포인트 구성 만 참조하십시오. 모든 VPN 연결은 기능을 위해 두 엔드 포인트를 올바르게 구성해야합니다. 다른 라우터 모델에 대한 VPN을 구성하는 데 필요에 따라 소프트웨어 구성 문서를 참조하십시오.

IKE 정책을 구성하십시오

글로벌 구성 모드에서 시작하여 인터넷 키 교환 (IKE) 정책을 구성하기 위해이 단계를 수행하십시오

명령 또는 행동

Cisco IOS 소프트웨어 기반 라우터의 Cisco Easy VPN

이 제품에 대한 문서는 편견없는 언어를 사용하기 위해 노력합니다. 이 문서 세트의 목적 상, 편견이없는 것은 연령, 장애, 성별, 인종 정체성, 민족 정체성, 성적 취향, 사회 경제적 지위 및 교차성에 근거한 차별을 암시하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스, RFP 문서를 기반으로 사용되는 언어 또는 참조 된 타사 제품에서 사용하는 언어에 하드 코딩 된 언어로 인해 문서에 예외가있을 수 있습니다. Cisco가 포괄적 인 언어를 사용하는 방법에 대해 자세히 알아보십시오.

Cisco Easy VPN 솔루션 개요

Cisco ® Easy VPN 솔루션 (그림 1)은 사이트 간 및 원격 접근 VPN에 유연성, 확장 성 및 사용 편의성을 제공합니다

• 모든 규모의 고객이 소규모 지사, 원격 복지 및 모바일 근로자로서 제한된 기술 직원을 가진 위치에 VPN을 배치 할 수 있도록

• VPN 장치의 선택 및 지원에 전례없는 유연성을 제공하여 Cisco Routers, Security Appliances 및 소프트웨어 VPN 클라이언트가 단일 배포에 통합 될 수 있습니다

• 모든 Cisco VPN 장치에서 일관된 정책 및 키 관리 방법으로 VPN 관리를 중앙 집중화하여 대규모 VPN 배포의 관리 복잡성을 줄입니다

그림 1. Cisco Easy VPN 솔루션 개요

응용 프로그램 : 소규모 사무실 배포

모바일 근로자와 통신 자에게는 인터넷과 고성능 연결되는 것만으로는 충분하지 않습니다. 진정으로 효과적이기 위해,이 사용자들은 홈 오피스에서 전자 자원에 대한 완전하고 안전한 액세스가 필요합니다. 즉, 높은 수준의 인증과 데이터를 암호화하는 능력과 VPN 연결을 설정하는 것을 의미합니다. Cisco Easy VPN 솔루션을 통해 소규모 사무실 또는 기업 지점의 원격 작업자 및 통신 사무실은 대체 보안 연결 비용의 일부로 작업을 수행하는 데 필요한 고속 네트워크 리소스를 제작하는 공공 인터넷 전반에 VPN 연결을 홈 오피스로 직접 설정할 수 있습니다.

이전에는 원격 근로자에게 안전한 액세스를 제공하여 종종 홈 오피스에 연결하기 위해 PPTP (Point-to-Point Tunneling Protocol)를 사용하여 수반됩니다. 이 방법으로 사용자는 홈 오피스에 대한 안전한 연결을 종료 할 수 있지만 PPTP 터널은 사용자 인증을 제공하지 않으므로 연결의 전반적인 보안 임계 값을 낮출 수 있습니다. 안전한 연결을 설정하는 대체 방법은 네트워크 전체의 모든 플랫폼을 지원하지 않기 때문에 제한적이었습니다.

Cisco Easy VPN 솔루션은 주로 두 가지 작동 구성 요소로 구성됩니다. Cisco Easy VPN Remote 및 Cisco Easy VPN 서버 (그림 2).

그림 2. Cisco Easy VPN 솔루션

Cisco Easy VPN Remote는 VPN 연결의 분기 또는 원격 사용자 측을 나타냅니다. Cisco IOS ® 소프트웨어 기반 라우터, Cisco ASA 보안 어플라이언스 및 Cisco VPN 클라이언트 소프트웨어를 실행하는 PC를 포함한 다양한 장치가 쉬운 VPN 리모컨으로 참여할 수 있습니다.

Cisco Easy VPN 서버는 VPN 터널의 헤드 엔드 측면입니다. Cisco iOS 소프트웨어 기반 라우터, Cisco Catalyst ® 스위치 및 Cisco ASA 보안 기기는 지점, Teleworker 및 모바일 작업자 사이트의 장치를 포함하여 수천 개의 쉬운 VPN 원격 장치에 대한 쉬운 VPN 집계 지점 역할을 할 수 있습니다.

Cisco Easy VPN 서버는 중앙 정책 푸시를 사용하여 사전 정의 된 보안 정책 및 구성 매개 변수를 자동으로 쉽게 VPN 원격 장치로 보냅니다. 예를 들어, 내부 IP 주소, 내부 서브넷 마스크, DHCP 서버 주소, Wins Server 주소 및 분할 튜닝 플래그와 같은 구성 매개 변수는 원격 장치로 푸시 할 수 있습니다. 이를 통해 관리가 단순화되어 IT 지원이 거의없는 원격 사무실 또는 대규모 고객 구내 장비 (CPE) 배포가 여러 원격 장치를 개별적으로 구성하는 데 실용적이지 않은 경우에 이상적입니다.

특징 및 이점

Cisco Easy VPN 솔루션은 다음을 포함하여 다양한 기능과 이점을 제공합니다

• 네트워크 통합 : Cisco IOS 소프트웨어는 여러 토폴로지 및 사용 사례에서 작동하는 고급 VPN 솔루션을 제공합니다. 이의 핵심은 네트워크 통합입니다. VPN 및 IP 서비스가 네트워크의 여러 장치에서도 장치 내에서 통합되는 방법입니다.

• 관리 편의성 : Cisco Easy VPN 솔루션은 중앙 집중식 정책 푸시 및 향상된 쉬운 VPN 아키텍처 (가상 터널 인터페이스 통합)와 같은 기능을 갖춘 지속적인 관리를 쉽게 제공합니다.

• 인증 : Cisco Easy VPN은 그룹 및 Xauth 레벨 인증을 모두 사용하여 원격 클라이언트 및 사용자를 인증하기위한 2 단계 프로세스를 지원합니다.

• 확장 성 및 고 가용성 : Cisco Easy VPN 서버는 수천 개의 원격 장치를 집계 할 수있어 확장 가능한 배포가 매우 높아집니다. 이 시나리오에서 고 가용성은 주요 고려 사항입니다. Cisco Easy VPN 솔루션에 여러 메커니즘이 내장되어있어 많은 수의 사이트가 장치 또는 연결 고장으로 인해 제거되지 않도록합니다.

• 소유 비용 감소 : 단일 장치, 특히 비즈니스 요구에 따라 라우터의 확장 성 및 모듈성 형태에 대한 투자 보호뿐만 아니라 단일 장치, 특히 필수 지점 라우터 레스 턴의 보안 및 VPN을 결합합니다. 학습을위한 하나의 관리 솔루션 만 있으면 교육 요구가 최소화되고 지속적인 운영이 단순화됩니다. Cisco IOS 소프트웨어 기반 라우터는 산업 최고의 장치 관리 및 관리 및 관리와 함께 멀티 프로토콜 라우팅, 주변 보안, 침입 탐지 및 고급 VPN을위한 최고의 올인원 확장 가능한 솔루션을 제공합니다.

표 1은 Cisco Easy VPN 솔루션의 주요 네트워크 통합 기능 및 이점을 나열합니다.

1 번 테이블. 네트워크 통합 기능 및 이점

설명과 혜택

새로운 향상된 쉬운 VPN 가상 터널 인터페이스 (VTI) 통합

• Enhanced Easy VPN 아키텍처에는 GRE (Generic Routing Accapsulation)와 같은 IPSEC 내부 내부 프로토콜을 캡슐화 할 필요없이 IPEC (IP Security)로 직접 구성 할 수있는 새로운 가상 인터페이스가 있습니다. 네트워크 통합 혜택은 다음과 같습니다

• 서비스 품질 (QOS) -VTI와 같은 사용자 별 속성은 사용자 당 정책을 통증없는 구성을 허용합니다. 관리자가 원하는 응용 프로그램 성능을 제공하고 사용자가 생산적이고 동기를 부여하는 데 적극적으로 참여할 수 있도록합니다

• 터널 별 기능 -VTI 각 지점 VPN 터널을 자체 매개 변수 세트로 구성 할 수 있으므로 사이트 별 요구에 따라 구성 및 보안을 사용자 정의 할 수있는 유연성을 제공합니다

가상 경로 전달 (VRF) 통합

VTI와의 VRF 통합은 여러 인터페이스에서 여러 VRF 인스턴스를 종료 할 수 있도록하여 대규모 서비스 제공 업체 및 엔터프라이즈 멀티 크로로 콜 레이블 스위칭 (MPLS) 배포를 용이하게합니다.

TCP 기반 방화벽 트래버스

IPSEC TCP 패킷은 타사 방화벽 장치를 통해 터널링 할 수있어 표준 캡슐화 보안 페이로드 (ESP) 또는 UDP (User Datagram Protocol) 포트 500이 허용되거나 허용되지 않는 안전한 연결이 가능합니다.

네트워크 주소 변환 (NAT) 통합

NAT 통합은 UDP 포트 500 (RFC 3947)에 따른 NAT 투명성을 지원함으로써 IPSEC와 NAT 간의 알려진 비 호환성을 주소 및 해결합니다

Safenet Clients는 특정 인터넷 보안 협회 및 Key Management Protocol (ISAKMP) 로컬 주소를 사용하여 클라이언트 구성 그룹에 바인딩합니다. 다른 고객은 다른 로컬 종료 주소를 사용하여 동일한 피어 ID 및 ISAKMP 키를 사용할 수 있습니다.

Cisco Easy VPN의 주요 사용 편의성 중 일부는 다음과 같습니다

. 쉬운 VPN 서버.

• 향상된 쉬운 VPN 아키텍처 (VTI 통합) : 원격 분기뿐만 아니라 헤드 엔드의 구성 요구 사항을 크게 단순화합니다. IP 서비스는 Virtual-Template 인터페이스를 사용하여 구성 할 수 있습니다 (또는 인증, 인증 및 계정 [AAA] 서버에서 다운로드하고 연결 시간에 VTI 인스턴스는이 템플릿에서 동적으로 복제됩니다. 각 원격 사이트에 대해 유사한 구성 명령 세트를 수동으로 만들 필요가 없습니다. 향상된 Easy VPN은 라우팅 프로토콜을 지원하지 않습니다. 그러나 다양한 서브넷에 대한 도달 가능성 정보를 배포하기 위해 RI (Route Route Injection)와 잘 작동합니다.

• 하드웨어 VPN 클라이언트 : VPN 라우터 또는 보안 어플라이언스가 VPN 클라이언트 역할을 할 수 있도록하고 LAN의 PC 사용자를 대신하여 암호화를 처리합니다. .

• Cisco Easy VPN 및 Cisco Unity ® 프레임 워크 : 다양한 PC 기반 소프트웨어 VPN 클라이언트, 외부 하드웨어 기반 VPN 솔루션 및 기타 VPN 응용 프로그램 간의 상호 운용성 문제를 줄입니다.

동적 (i.이자형., . 아래 표 2는 주요 정책 푸시 기능 및 이점을 나열합니다.

. 중앙 집중식 정책 푸시 기능 및 이점

설명과 혜택

브라우저 프록시 구성

이 기능은 Easy VPN 서버가 수동 개입없이 프록시 서버를 자동으로 원격 장치로 자동으로 푸시 할 수 있습니다. 리모컨의 원래 프록시 설정은 단절시 자동으로 되돌아갑니다.

LAN 연결은 비 분할 튜브 연결에서 유지 될 수 있습니다. 이를 통해 보안 연결이 설정되면 프린터 및 서버와 같은 로컬 리소스가 도달 할 수 있습니다.

로그인 배너 (하드웨어 클라이언트 용)

Easy VPN 서버는 배너를 원격 장치로 푸시합니다.이 장치는 확장 인증 (XAUTH) 및 웹 기반 활성화 중에 배너를 사용할 수 있습니다. Easy VPN 터널이 처음 등장 할 때 원격 장치에 개인화 된 메시지를 표시 할 수 있습니다.

자동 업그레이드 (소프트웨어 클라이언트 용)

Easy VPN 서버를 구성 할 수 있습니다. Easy VPN 클라이언트로 소프트웨어 업그레이드를위한 자동화 된 메커니즘을 제공 할 수 있습니다.

자동 구성 업데이트

Easy VPN 서버는 쉬운 VPN 원격 클라이언트에서 소프트웨어 및 펌웨어 업그레이드를위한 자동화 된 메커니즘을 제공하도록 구성 할 수 있습니다. 구성 변경을 만지지 않고도 여러 클라이언트에게 푸시 할 수 있습니다.

통합 클라이언트 방화벽에 대한 중앙 정책 추진

이 기능은 Cisco IOS 소프트웨어 기반의 Easy VPN 서버가 클라이언트 시스템에서 개인 방화벽을 구성 할 수 있으므로 분할 터널링에 대한 보안을 향상시킬 수 있습니다. EasyVPN 서버는 최신 방화벽 구성 정책이없는 클라이언트가 VPN에 가입하도록 허용하지 않도록 선택할 수 있습니다.

DHCP 클라이언트 프록시 및 분산 DNS

쉬운 VPN 서버는 프록시 DHCP 클라이언트 역할을하며 DHCP 서버에서 IP 주소를 획득하고 IP 주소를 클라이언트에게 푸시합니다. 이 기능을 사용하면 Cisco Easy VPN 서버는 회사 DHCP 서버에서 클라이언트에 IP 주소를 할당하여 IP 주소 할당 관리를 중앙 집중화 할 수 있습니다.

. 이 기능이 없으면 모든 트래픽이 헤드 엔드 장치로 전송 된 다음 대상 리소스로 라우팅됩니다 (웹 액세스 경로에서 회사 네트워크 제거). 분할 터널링은 기업 IT 리소스를보다 효율적으로 사용하여 미션 크리티컬 데이터 및 원격 위치에서 응용 프로그램에 액세스하는 사람들을위한 대역폭을 석방합니다.

분할 DNS 지원

Split-DNS는 Easy VPN 클라이언트가 DNS 프록시 역할을 할 수 있으며 인터넷 쿼리를 ISP의 DNS 서버로 지시하고 회사 DNS 요청을 회사 DNS 서버로 지시합니다.

표 3은 Cisco Easy VPN 솔루션의 주요 인증 기능 및 이점을 나열합니다.

표 3. 인증 기능 및 이점

설명과 혜택

반경 클라이언트 역할을하며 반경을 통해 사용자 인증을 수행하고 로컬 인증 및 승인을 수행하며 회계 세션 정보 지원.

터널 엔드 포인트 인증을위한 디지털 인증서를 지원합니다.

더 강한 암호를 사용하여 Cisco iOS 소프트웨어에서 암호를 난독 화하기 위해 암호화 체계를 향상시킵니다.

터널이 흥미로운 트래픽에서 활성화 (ACL 트리거)

보안 터널은 액세스 제어 목록 (ACL)에 정의 된 흥미로운 트래픽을 기반으로 구축 할 수 있습니다. 트래픽이 암호화되는 세분화 수준에서 제어 능력은 잠재적 인 대역폭 폐기물을 줄입니다.

. 이렇게하면 CLI를 사용하여 로그인 할 필요가 없으며 사용자가 단일 포트가 아닌 전체 장치를 인증 할 수 있습니다.

.

AAA를 사용한 비밀번호 만료

VPN 클라이언트 사용자는 이전 암호가 만료되면 새 암호를 입력 할 수 있습니다.

확장 성 및 고 가용성

표 4는 Cisco Easy VPN 솔루션의 주요 고용성 및 확장 성 기능 및 이점을 나열합니다.

표 4. 확장 성 및 고 가용성 기능 및 이점

설명과 혜택

고 가용성 또는로드 밸런싱이 필요한 VPN의 경우 RRI는 네트워크 설계를 단순화합니다. RRI는 동적 경로 전파를 허용하기 위해 Headend 장치의 각 원격 네트워크 또는 호스트에 대한 경로를 생성합니다.

죽은 동료 탐지 (DPD) 및 keepalives

DPD는 고객이 다른 서브넷에서 농축기 간의 장애 조치를 원하는 환경에 이상적입니다. 라우터는 정기적으로 IKE 피어를 쿼리하여 죽은 동료를 조기에 감지 할 수 있습니다.

HSRP는 단일 라우터의 가용성에 의존하지 않고 이더넷 네트워크의 호스트에서 IP 트래픽을 라우팅하여 높은 네트워크 가용성을 제공합니다. 함께 사용하면 RRI와 HSRP.

IPSEC 상태 장애 조치

Stateful Failover는 계획 또는 계획되지 않은 중단이 발생한 후 라우터가 IPSEC 패킷을 계속 처리하고 전달할 수 있도록합니다.

잘못된 보안 매개 변수 인덱스 (SPI) 복구

유효하지 않은 SPI 메시지 수신은 자동으로 수신자가 새로운 키 교환을 시작하도록 트리거합니다. keepalives 또는 DPD를 지원하지 않는 IKE 동료의 경우 유효하지 않은 SPI 복구.

이 기능은 라우터에서 로컬로 여러 피어 구성을 지원할 수 있습니다.

1 차 동료 재 활성화

기본 VPN 터널 연결이 손실되면 Easy VPN 클라이언트는 장애 조치가 발생한 후 기본 피어와의 연결을 계속해서 재개합니다. .

원격 듀얼 터널

.

IPsec 단일 보안 협회

이 기능은 지원되는 다중 서브넷의 수와 분할 내용 목록의 크기에 관계없이 단일 IPsec 터널을 설정합니다. .

서버로드 밸런싱

Cisco iOS 소프트웨어는 구성된로드 밸런싱 알고리즘을 기반으로 서버를 선택합니다. 서버 중 하나가 실패하면 나머지 서버로 모든 수신 요청이 동적으로 다시 시작됩니다.

Cisco Easy VPN 솔루션은 기업이 여러 가지 방법으로 총 소유 비용을 줄이는 데 도움이됩니다

• 자본 지출 감소 : 통합 Cisco IOS 소프트웨어 기반 솔루션은 별도의 어플라이언스 배치와 비교할 때 초기 조달 비용을 줄입니다. .

• 교육 비용 절감 : Cisco Easy VPN 기능을 표준 Cisco IOS CLI로 구성 할 수있어 네트워크 운영자가 광범위한 교육없이 솔루션을 쉽고 직관적으로 설정하고 문제를 해결할 수 있습니다. 새로운 하드웨어 및 소프트웨어를 배울 필요가 없습니다.

• 운영 비용 절감 : 대규모 배포는 원격 하드웨어 및 소프트웨어를 지속적으로 변경하는 동안 인간의 개입을 최소화하는 중앙 집중식 정책 푸시 기능의 혜택을받습니다. 더 작은 배포의 경우 Cisco Easy VPN이 포함 된 장치 관리 응용 프로그램, Cisco Router 및 Security Device Manager (SDM)로 구성 할 수 있습니다. 사용하기 쉬운 Cisco SDM Wizards는 라우팅, QOS, VPN 및 보안 기능을 구성 할 수 있습니다 (E.g., Cisco TAC 승인 기본 방화벽 정책) 및 방화벽 로그의 실시간 모니터링.

• 지원 및 유지 보수 비용 절감 : 단일 통합 장치는 단일 지원 계약을 의미하며 여러 장치와 관련된 지속적인 비용을 더욱 줄입니다. 또한 단일 공급 업체 관리는 여러 관계를 관리하는 것보다 훨씬 간단합니다.

표 5는 Cisco 플랫폼을 기반으로 지원되는 Cisco Easy VPN 터널의 수를 나열합니다.

표 5. 플랫폼 당 지원되는 터널 수

쉬운 VPN 터널의 최대 수

Cisco 1800 (1841을 제외한 모든 18xx) 통합 서비스 라우터

Cisco 1841 고급 통합 모듈이있는 통합 서비스 라우터 1 (AIM-VPN/SSL-1)

Cisco 1941 온보드 암호화 모듈이있는 통합 서비스 라우터

Cisco 2800 시리즈 통합 서비스 라우터 AIM-VPN/SSL-2

Cisco 2900 시리즈 통합 서비스 라우터 온 보드 암호화

Cisco 3825 AIM-SSL-3을 갖춘 통합 서비스 라우터

Cisco 3925 SPE-100이있는 통합 서비스 라우터

Cisco 3845 AIM-SSL-3을 갖춘 통합 서비스 라우터

Cisco ASR 1000 시리즈 라우터

VPN 가속 모듈 2+가있는 Cisco 7200 시리즈 라우터 (VAM2+)

Cisco 7201/7301 VAM2가있는 라우터+

VPN 서비스 어댑터가있는 Cisco 7200VXR 라우터 (VSA)

IPSEC VPN 공유 포트 어댑터 (SPA)가있는 Cisco 7600 시리즈 라우터

IPSEC VPN SPA 또는 VSPA를 사용한 Cisco Catalyst 6500 시리즈 스위치

표 6은 Cisco IOS 소프트웨어를 실행하는 Cisco 라우터 및 스위치의 Cisco Easy VPN 소프트웨어에 대한 시스템 요구 사항을 나열합니다.

표 6. 시스템 요구 사항

Cisco Security Manager의 사용자 안내서 4.22

이 제품에 대한 문서는 편견없는 언어를 사용하기 위해 노력합니다. 이 문서 세트의 목적 상, 편견이없는 것은 연령, 장애, 성별, 인종 정체성, 민족 정체성, 성적 취향, 사회 경제적 지위 및 교차성에 근거한 차별을 암시하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스, RFP 문서를 기반으로 사용되는 언어 또는 참조 된 타사 제품에서 사용하는 언어에 하드 코딩 된 언어로 인해 문서에 예외가있을 수 있습니다. Cisco가 포괄적 인 언어를 사용하는 방법에 대해 자세히 알아보십시오.

책 내용

- 보안 관리자 사용의 기본 사항

- 보안 관리자와 함께 시작합니다

- 관리를위한 장치 준비

- 장치 인벤토리 관리

- 활동 관리

- 정책 관리

- 정책 개체 관리

- FlexConfigs 관리

- 배포 관리

- 장치 통신 및 배포 문제 해결

- 보안 관리자 서버 관리

- 보안 관리자 관리 관리 설정

- 방화벽 서비스 소개

- 신원 인식 방화벽 정책 관리

- 방화벽 관리 AAA 규칙

- 방화벽 액세스 규칙 관리

- 방화벽 검사 규칙 관리

- 방화벽 웹 필터 규칙 관리

- 방화벽 봇넷 트래픽 필터 규칙 관리

- Scansafe 웹 보안 작업

- 구역 기반 방화벽 규칙 관리

- Transaparent 방화벽 규칙 관리

- 네트워크 주소 변환 구성

- 사이트 간 VPN 관리 : 기본

- IKE 및 IPSEC 정책 구성

- GRE 및 DM VPNS

- 쉬운 VPN

- 원격 액세스 관리 VPNS : 기본

- .0+ 장치

- 원격 액세스 VPN에 대한 동적 액세스 정책 관리 (ASA 8.0+ 장치)

- iOS 및 Pix 6에서 원격 액세스 VPN 관리.3 장치

- 원격 액세스 VPN에 대한 정책 개체 구성

- IPS 구성을 시작합니다

- IPS 장치 인터페이스 관리

- 가상 센서 구성

- IPS 서명 정의

- 이벤트 조치 규칙 구성

- IPS 이상 탐지 관리

- 글로벌 상관 관계를 구성합니다

- 차단 및 속도 제한을위한 공격 응답 컨트롤러 구성

- IPS 센서 관리

- 방화벽 장치 관리

- 방화벽 장치의 브리징 정책 구성

- 방화벽 장치의 장치 관리 정책 구성

- 방화벽 장치의 장치 액세스 설정 구성

- 장애 조치 구성

- 호스트 이름, 리소스, 사용자 계정 및 SLAS 구성

- 방화벽 장치의 서버 액세스 설정 구성

- 화력 2100 시리즈 장치에서 FXOS 서버 액세스 설정 구성

- 방화벽 장치의 로깅 정책 구성

- 방화벽 장치의 멀티 캐스트 정책 구성

- 방화벽 장치의 라우팅 정책 구성

- 방화벽 장치의 보안 정책 구성

- 방화벽 장치의 서비스 정책 규칙 구성

- 방화벽 장치의 보안 컨텍스트 구성

- 사용자 선호도

- 라우터 관리

- 라우터 인터페이스 구성

- 라우터 장치 관리

- 신원 정책 구성

- 로깅 정책 구성

- 서비스 품질 구성

- 라우팅 정책 구성

- Cisco Catalyst 스위치 및 Cisco 7600 시리즈 라우터 관리

- 이벤트보기

- 건강 및 성능 모니터링

- 외부 모니터링, 문제 해결 및 진단 도구 사용

- 이미지 관리자 사용

이 책에서 성냥을 찾으십시오

컨텐츠를 저장하려면 로그인하십시오

사용 가능한 언어

다운로드 옵션

책 제목

Cisco Security Manager의 사용자 안내서 4.22

쉬운 VPN

- PDF- 완전한 책 (44.67 MB) PDF-이 장 (1.06 MB) 다양한 장치에서 Adobe Reader와 함께보기

결과

업데이트 : 2020 년 11 월 10 일

장 : Easy VPN

챕터 내용

- 쉬운 VPN

-

- 다이얼 백업이있는 쉬운 VPN

- 고 가용성이있는 쉬운 VPN

- 동적 가상 터널 인터페이스가있는 쉬운 VPN

- 쉬운 VPN 구성 모드

- Easy VPN 및 IKE 확장 인증 (Xauth)

- 쉬운 VPN 구성 개요

- 쉬운 VPN 구성에 대한 중요한 메모

- 자격 증명 정책 개체 구성

- 쉬운 VPN을위한 동적 VTI 구성

쉬운 VPN

Easy VPN은 다양한 라우터, PIX 및 ASA 장치와 함께 사용할 수있는 허브 앤 스포크 VPN 토폴로지입니다. 정책은 주로 허브에 정의되어 있으며 원격 스포크 VPN 장치로 추진하여 고객이 안전한 연결을 설정하기 전에 최신 정책을 갖도록합니다.

이 장에는 다음 주제가 포함되어 있습니다

쉬운 VPN 이해

. 쉬운 VPN을 사용하면 헤드 엔드에 정의 된 보안 정책이 원격 VPN 장치로 푸시되어 고객이 안전한 연결을 설정하기 전에 최신 정책을 갖도록합니다.

. 이러한 구성에서 대부분의 VPN 매개 변수는 허브 장치 역할을하는 Easy VPN 서버에 정의됩니다. 중앙에서 관리되는 IPSEC 정책은 서버를 통해 쉬운 VPN 클라이언트 장치로 푸시하여 리모콘 (SPOKE) 장치 구성을 최소화합니다.

Easy VPN 서버는 Cisco iOS 라우터, Pix 방화벽 또는 ASA 5500 시리즈 장치 일 수 있습니다. Easy VPN 클라이언트는 PIX 501, 506, 506E 방화벽에서 지원됩니다.3, Cisco 800-3900 시리즈 라우터 및 ASA 소프트웨어 릴리스 7을 실행하는 ASA 5505 장치.2 이상.

버전 4부터 시작합니다.17, Cisco Security Manager는 BVI와 함께 쉽게 VPN 지원을 제공합니다. 일반적으로 쉬운 VPN은 ASA 스타트 업 동안 가장 높고 가장 낮은 보안 수준 인터페이스를 결정합니다. 가장 낮은 보안 수준 인터페이스는 VPN 클라이언트가 터널을 헤드 엔드로 시작하는 외부 인터페이스로 사용되며 최고 보안 수준 인터페이스는 내부 보안 인터페이스로 사용됩니다.

ASA5506 플랫폼에서 기본 구성에는 보안 수준의 보안 레벨이있는 보안 레벨 인터페이스 100이 가장 높은 BVI가 포함되어 있으며 레벨 100에서 설정된 보안 레벨 0 (Zero)과의 외부 인터페이스와 함께. VPN 클라이언트는 보안 수준이 가장 높은 두 개 이상의 인터페이스를 거부합니다. .

.9 (2) 이후. .17, 새로운 구성 요소 “VPN 클라이언트 인터페이스” Hub & Spoke Topology of Type (Easy VPN)에 소개되었습니다.

메모 Easy VPN 토폴로지에 사용 된 일부 정책은 원격 액세스 VPN에 사용되는 정책과 유사합니다. 원격 액세스 VPN에서 정책은 VPN 클라이언트 소프트웨어를 실행하는 서버와 모바일 원격 PC간에 구성되지만 사이트 간의 쉬운 VPN 토폴로지에서는 클라이언트가 하드웨어 장치입니다. 이 섹션에는 다음과 같은 주제가 포함되어 있습니다

- 다이얼 백업이있는 쉬운 VPN

- 고 가용성이있는 쉬운 VPN

- 동적 가상 터널 인터페이스가있는 쉬운 VPN

- 쉬운 VPN 구성 모드

- 쉬운 VPN 구성 개요

- 쉬운 VPN 구성에 대한 중요한 메모

다이얼 백업이있는 쉬운 VPN

Easy VPN을위한 다이얼 백업은 원격 클라이언트 장치에서 다이얼 백업 터널 연결을 구성 할 수 있습니다. 백업 기능은 실제 트래픽을 보낼 준비가 된 경우에만 활성화되어 트래픽이 없을 때에도 비싼 전화 접속 또는 ISDN 링크가 필요하지 않습니다.

메모 쉬운 VPN 다이얼 백업은 iOS 버전 12를 실행하는 라우터 인 원격 클라이언트에서만 구성 할 수 있습니다.3 (14) t 이상. 쉬운 VPN 구성에서 원격 장치가 서버에 연결하려고 시도하고 추적 된 IP에 더 이상 액세스 할 수 없을 때 기본 연결이 찢어지고 서버에 대한 쉬운 VPN 백업 터널을 통해 새로운 연결이 설정됩니다. 기본 허브에 도달 할 수없는 경우 기본 구성은 백업 구성이 아닌 동일한 기본 구성으로 Failover Hub로 전환됩니다.

각 기본 쉬운 VPN 구성에 대해 하나의 백업 구성 만 지원됩니다. 각 내부 인터페이스는 기본 및 백업 쉬운 VPN 구성을 지정해야합니다. 쉽게 VPN 원격 장치에서 작동하려면 다이얼 백업을 위해 IP 정적 경로 추적을 구성해야합니다. 객체 추적 구성은 쉬운 VPN 원격 다이얼 백업 구성과 무관합니다. 객체 추적 세부 사항은 스포크에 지정되어 있습니다’.

다이얼 백업에 대한 자세한 내용은 다이얼 백업 구성을 참조하십시오.

고 가용성이있는 쉬운 VPN

쉬운 VPN 토폴로지에서 장치에서 고 가용성 (HA)을 구성 할 수 있습니다. 고 가용성은 Cisco iOS 라우터 또는 Catalyst 6500/7600에서 LAN을 통해 IP를 실행하는 장치에서 구성 할 때 자동 장치 백업을 제공합니다. Easy VPN에서 HSRP (Hot Standby Routing Protocol)를 사용하여 투명하고 자동 장치 장애 조치를 제공하는 HAR GROUC를 쉽게 VPN으로 만들 수 있습니다. 자세한 내용은 VPN 토폴로지의 고 가용성 구성을 참조하십시오.

동적 가상 터널 인터페이스가있는 쉬운 VPN

. . 가상 터널 인터페이스의 구성은 암호화 맵이 적용되는 특정 물리적 인터페이스에 ipsec 세션을 정적 매핑 할 필요가 없으므로 오버 헤드를 줄입니다.

IPSEC VTI는 여러 경로의 경우와 같이 물리적 인터페이스에서 유니 캐스트 및 멀티 캐스트 암호화 트래픽을 지원합니다. 트래픽은 터널 인터페이스에서 또는 터널 인터페이스로 전달 될 때 암호화되거나 해독됩니다. IP 라우팅 테이블에서 관리합니다. . IP 라우팅을 사용하여 트래픽을 터널 인터페이스로 전달하면 암호화 맵과 함께 ACLS (Access Control List)를 사용하는보다 복잡한 프로세스와 비교하여 IPSEC VPN 구성을 단순화합니다. 동적 VTI는 다른 실제 인터페이스와 같은 기능을 통해 터널이 활성화 되 자마자 서비스 품질 (QOS), 방화벽 및 기타 보안 서비스를 적용 할 수 있습니다.

. 쉬운 VPN 토폴로지에서 보안 관리자는 장치의 가상 템플릿 인터페이스를 암시 적으로 만듭니다. . 스포크에서 가상 템플릿 인터페이스는 IP 주소없이 생성됩니다.

. .

노트

- .7600 개의 장치를 제외한 4 (2) T 이상. Pix 방화벽, ASA 장치 또는 Catalyst 6000 시리즈 스위치에서는 지원되지 않습니다.

- . .

- Dynamic VTI는 서버에서만 지원됩니다. 클라이언트 (서버가 DVTI를 지원하지 않는 경우) 또는 클라이언트 및 서버 모두.

- DVTI로 구성된 허브/서버에서 고 가용성을 구성 할 수 없습니다.

- . .

쉬운 VPN 구성 모드

.

- 클라이언트 모드 – 클라이언트 사이트의 장치가 중앙 사이트의 리소스에 액세스 할 수 있도록하는 기본 구성이지만 클라이언트 사이트의 리소스에 대한 중앙 사이트에 액세스 할 수 있습니다. 클라이언트 모드에서 VPN 연결이 설정되면 단일 IP 주소가 서버에서 원격 클라이언트로 푸시됩니다. 이 주소는 일반적으로 고객 네트워크의 비공개 주소 공간에서 라우팅 가능한 주소입니다. 쉬운 VPN 터널을 가로 지르는 모든 트래픽은 포트 주소 변환 (PAT)을 단일 푸시 IP 주소로 겪습니다.

- Network Extension Mode — Central 사이트의 사용자가 클라이언트 사이트의 네트워크 리소스에 액세스 할 수 있도록 사용자를 대고하고 클라이언트 PC 및 호스트는 중앙 사이트의 PC 및 호스트에 직접 액세스 할 수 있습니다. Network Extension Mode는 VPN 터널의 클라이언트 끝의 호스트에 대상 네트워크에서 완전히 라우팅 가능하고 도달 할 수있는 IP 주소를 제공해야합니다. . PAT가 사용되지 않으므로 클라이언트 엔드의 호스트는 대상 네트워크의 호스트에 직접 액세스 할 수 있습니다. 다시 말해, Easy VPN Server (허브)는 Easy VPN 클라이언트 (스포크)에게 라우팅 가능한 주소를 제공하지만 클라이언트 뒤의 전체 LAN은 PAT를받지 않습니다.

- . 모드 구성을 통해 수신 된 IP 주소가 사용 가능한 루프백 인터페이스에 자동으로 할당 될 수 있습니다. 이 IP 주소는 원격 관리 및 문제 해결을 위해 라우터에 연결하는 데 사용될 수 있습니다 (Ping, Telnet 및 Secure Shell). 이 옵션을 선택하면 일부 clienx가 iOS 라우터가 아니므로 해당 클라이언트는 네트워크 확장 모드에서 구성됩니다.

Easy VPN을위한 클라이언트 연결 특성 구성에 설명 된대로 클라이언트 연결 특성 정책의 모드를 구성합니다.

관련 주제

- 쉬운 VPN 구성에 대한 중요한 메모

- 쉬운 VPN 이해

Easy VPN 및 IKE 확장 인증 (Xauth)

. VPN 서버가 Xauth로 구성된 경우, IKE 보안 협회 (SA)가 설정된 후 클라이언트가 사용자 이름/비밀번호 도전을 기다립니다. 최종 사용자가 챌린지에 응답하면 추가 인증 수준을 위해 응답이 IPsec 피어에게 전달됩니다.

입력 한 정보는 RADIUS 및 TACACS와 같은 AAA (Authentication, Authorization 및 Accounting) 프로토콜을 사용하여 인증 엔티티에 대해 확인합니다+. 토큰 카드는 AAA 프록시를 통해 사용될 수도 있습니다. Xauth 중에 해당 사용자의 자격 증명이 RADIUS를 통해 검증되면 사용자 별 속성을 검색 할 수 있습니다.

메모 원격 클라이언트를 처리하도록 구성된 VPN 서버는 항상 사용자 인증을 시행하도록 구성되어야합니다. 보안 관리자는 장치 자체에 Xauth 사용자 이름과 비밀번호를 저장할 수 있으므로 Easy VPN 터널이 설정 될 때마다 수동으로 이러한 자격 증명을 입력 할 필요가 없습니다. ’s 구성 파일 및 터널이 설정 될 때마다 사용됩니다. 장치에 자격 증명을 저장합니다’S 구성 파일은 일반적으로 장치가 여러 PC간에 공유되고 VPN 터널을 항상 유지하려는 경우 또는 전송 될 트래픽이있을 때마다 장치가 자동으로 터널을 가져 오도록하려는 경우 일반적으로 사용됩니다.

장치에 자격 증명을 저장합니다’그러나 S 구성 파일은 장치 구성에 액세스 할 수있는 사람이라면 누구나이 정보를 얻을 수 있으므로 보안 위험을 야기 할 수 있습니다. Xauth 인증을위한 대체 방법은 Xauth가 요청 될 때마다 사용자 이름과 비밀번호를 수동으로 입력하는 것입니다. 웹 브라우저 창 또는 라우터 콘솔 사용 여부를 선택하여 자격 증명을 입력 할 수 있습니다. 웹 기반 상호 작용을 사용하여 로그인 페이지가 반환되며, 여기서 VPN 터널을 인증하기 위해 자격 증명을 입력 할 수 있습니다. VPN 터널이 등장한 후이 원격 사이트 뒤에있는 모든 사용자는 사용자 이름과 비밀번호에 대한 프롬프트없이 회사 LAN에 액세스 할 수 있습니다. 또는 VPN 터널을 우회하고 인터넷에만 연결하도록 선택할 수 있습니다.이 경우 암호가 필요하지 않습니다.

쉬운 VPN 터널 활성화

장치 자격 증명 (Xauth 사용자 이름 및 비밀번호)이 장치 자체에 저장된 경우 iOS 라우터 클라이언트를위한 터널 활성화 방법을 선택해야합니다. 두 가지 옵션을 사용할 수 있습니다

- . 터널이 시간이 소요되거나 실패하면 터널은 자동으로 다시 연결하고 다시 시작합니다. 기본 옵션입니다.

- 트래픽 트리거 활성화 – 아웃 바운드 로컬 (LAN 쪽) 트래픽이 감지 될 때마다 쉬운 VPN 터널이 설정됩니다. 트래픽 트리거 활성화는 쉬운 VPN 다이얼 백업 구성과 함께 사용하는 것이 좋습니다. 이 옵션을 사용할 때는 “흥미로운” 교통.

Easy VPN을위한 클라이언트 연결 특성 구성에 설명 된대로 클라이언트 연결 특성 정책에서 Xauth 및 터널 활성화 모드를 구성합니다.

관련 주제

- 쉬운 VPN 구성에 대한 중요한 메모

- 쉬운 VPN 이해

- 자격 증명 정책 개체 구성

쉬운 VPN 구성 개요

원격 클라이언트가 VPN 서버에 대한 연결을 시작하면 동료 간의 장치 인증은 IKE를 사용하여 발생하고 IKE Extended Authentication (XAUTH), VPN 정책 푸시 (클라이언트, 네트워크 확장 또는 네트워크 확장 플러스 모드) 및 IPSEC 보안 협회 (SA) 제작을 사용하여 사용자 인증이 발생합니다.

다음은이 프로세스에 대한 개요를 제공합니다

- 클라이언트는 인증에 미리 공유 키를 사용하거나 디지털 인증서를 사용하는 경우 기본 모드를 사용하는 경우 공격적인 모드를 통해 IKE Phase 1을 시작합니다. 클라이언트가 사전 제목 키로 자신을 식별하는 경우 첨부 된 사용자 그룹 이름 (구성 중에 정의) 이이 클라이언트와 관련된 그룹 프로필을 식별하는 데 사용됩니다. 디지털 인증서를 사용하는 경우, DN (Distinguished Name)의 조직 단위 (OU) 필드는 사용자 그룹 이름을 식별하는 데 사용됩니다. PKI 등록 대화 상자 – 확인 주제 이름 탭을 참조하십시오.

- 클라이언트는 공개 IP 주소와 VPN 서버의 공개 IP 주소간에 IKE SA를 설정하려고 시도합니다. 클라이언트의 수동 구성량을 줄이려면 인증 방법 및 D-H 그룹 크기 외에 암호화 및 해시 알고리즘의 모든 조합이 제안됩니다.

- IKE 정책 구성에 따라 VPN 서버는 1 단계 협상을 계속할 수있는 제안을 결정합니다.

- IKE SA가 성공적으로 설정되고 VPN 서버가 Xauth에 대해 구성된 경우 클라이언트는 “사용자 이름/비밀번호” 동료의 도전에 도전하고 응답합니다. 입력 한 정보는 RADIUS 및 TACACS와 같은 AAA (Authentication, Authorization 및 Accounting) 프로토콜을 사용하여 인증 엔티티에 대해 확인합니다+. 토큰 카드는 AAA 프록시를 통해 사용될 수도 있습니다. Xauth 중에 해당 사용자의 자격 증명이 RADIUS를 통해 검증되면 사용자 별 속성을 검색 할 수 있습니다.

- 서버에 인증이 성공했음을 나타내는 경우 클라이언트는 피어에게 추가 구성 매개 변수를 요청합니다. 나머지 시스템 매개 변수 (예 : IP 주소, DNS 및 분할 터널 속성)는 클라이언트 또는 네트워크 확장 모드 구성을 사용하여 클라이언트에게 푸시됩니다.

- 각 클라이언트가 모드 구성을 통해 내부 IP 주소가 할당되면, RI (Reverse Route Injection)는 구성된 경우 각 클라이언트 내부 IP 주소의 장치에서 정적 경로가 생성되도록합니다.

- Ike Quick Mode가 IPSEC SAS를 협상하고 생성하기 위해 시작됩니다.

연결이 완료되었습니다.

쉬운 VPN 구성에 대한 중요한 메모

토폴로지에서 쉬운 VPN 정책을 구성하기 전에 다음을 알아야합니다

- 쉬운 VPN 토폴로지 구성에서 72xx 시리즈 라우터가 원격 클라이언트 장치로 사용되는 경우 배포가 실패합니다. Easy VPN 클라이언트는 PIX 501, 506, 506E 방화벽에서 지원됩니다.3, Cisco 800-3900 시리즈 라우터 및 ASA 소프트웨어 릴리스 7을 실행하는 ASA 5505 장치.2 이상.

- PKI (Public Key Infrastructure) 정책을 구성하려는 경우 6.쉬운 VPN 토폴로지 구성에서 원격 클라이언트 3 배포 실패. 이 장치의 성공적인 배포를 위해서는 먼저 CA 서버에서 PKI 인증서를 발행 한 다음 다시 장치를 배포해야합니다. PKI 정책에 대한 자세한 내용은 공개 키 인프라 정책 이해를 참조하십시오.

- 경우에 따라 암호화 맵이 외부 인터페이스 대신 NAT (또는 PAT) 내부 인터페이스에서 구성된 경우 쉬운 VPN 클라이언트 역할을하는 장치에서 배포가 실패합니다. 일부 플랫폼에서 내부 및 외부 인터페이스가 고정됩니다. 예를 들어 Cisco 1700 시리즈 라우터에서 VPN 인터페이스는 장치 여야합니다’S FastEthernet0 인터페이스. Cisco 800 시리즈 라우터에서 VPN 인터페이스는 장치 일 수 있습니다’구성에 따라 S Ethernet0 또는 Dialer1 인터페이스. Cisco UBR905/UBR925 케이블 액세스 라우터에서 VPN 인터페이스는 Ethernet0 인터페이스 여야합니다.

쉬운 VPN을위한 클라이언트 연결 특성 구성

클라이언트 연결 특성 페이지를 사용하여 쉬운 VPN 토폴로지에서 트래픽이 어떻게 라우팅되는지와 VPN 터널이 설정되는 방법을 지정하십시오. 이 정책에 정의 된 특성은 원격 클라이언트에서 구성됩니다. 이 정책을 구성하기 전에 다음 주제를 읽으십시오

- Easy VPN 및 IKE 확장 인증 (Xauth)

탐색 경로

- (사이트 간 VPN 관리자 창) VPNS 선택기에서 쉬운 VPN 토폴로지를 선택한 다음 정책 선택기에서 클라이언트 연결 특성을 선택하십시오.

- .

관련 주제

- 쉬운 VPN 이해

- 액세스 제어 목록 개체 생성

- 쉬운 VPN 구성에 대한 중요한 메모

필드 참조

원격 장치의 구성 모드 :

- 클라이언트 – 원격 클라이언트의 모든 트래픽을 지향합니다’S 내부 네트워크는 Connect Time에 헤드 엔드 서버가 장치에 할당 한 단일 IP 주소로 포트 주소 변환 (PAT)을 거쳐야합니다.

- Network Extension – VPN 터널의 클라이언트 끝에서 PC 및 기타 호스트가 대상 네트워크에서 완전히 라우팅 가능하고 도달 할 수있는 IP 주소를 제공해야합니다. PAT가 사용되지 않으므로 클라이언트 PC 및 호스트가 대상 네트워크에서 PC 및 호스트에 직접 액세스 할 수 있습니다.

- Network Extension Plus – 모드 구성을 통해 수신 된 IP 주소가 사용 가능한 루프백 인터페이스에 자동으로 할당 될 수있는 IP 주소로 향상된 향상. 이 IP 주소의 ipsec SAS는 Easy VPN 클라이언트가 자동으로 작성합니다. IP 주소는 일반적으로 문제 해결에 사용됩니다 (Ping, Telnet 및 Secure Shell 사용).

Network Extension Plus를 선택하면이 모드는 iOS 라우터에서만 구성됩니다. PIX 또는 ASA 장치 인 클라이언트는 네트워크 확장 모드에서 구성됩니다.

Xauth 자격 증명 소스

- 장치 저장 자격 증명 (기본값) – 장치의 장치 자체에 사용자 이름과 비밀번호가 저장됩니다’터널이 설정 될 때마다 사용할 수있는 구성 파일.

- 대화식 입력 자격 증명 – Xauth가 요청 될 때마다 웹 브라우저 창 또는 라우터 콘솔에서 수동으로 사용자 이름과 비밀번호를 입력 할 수 있습니다.

.

기본 Xauth 자격 증명을 정의하는 자격 증명 정책 개체. 객체의 이름을 입력하거나 클릭하여 선택하여 목록에서 선택하거나 새 개체를 만들려면 선택하십시오. 자세한 내용은 자격 증명 정책 개체 구성을 참조하십시오.

터널 활성화 (iOS)

Xauth 비밀번호 소스에 대한 장치 저장 자격 증명 옵션을 선택한 경우에만 사용할 수 있습니다.

iOS 라우터 클라이언트의 경우 터널 활성화 방법을 선택하십시오

- 자동 (기본값) – Easy VPN 터널이 장치 구성 파일에 Easy VPN 구성이 전달 될 때 자동으로 설정됩니다. 터널이 시간이 소요되거나 실패하면 터널은 자동으로 다시 연결하고 다시 시작합니다.

- 트래픽 트리거 활성화 – 아웃 바운드 로컬 (LAN 쪽) 트래픽이 감지 될 때마다 쉬운 VPN 터널이 설정됩니다. 트래픽 트리거 활성화를 선택한 경우 터널을 활성화 해야하는 트래픽을 정의하는 ACL (Access Control List) 정책 개체를 입력하십시오. 객체를 선택하거나 새 개체를 만들려면 선택을 클릭하십시오.

트래픽 트리거 활성화는 Easy VPN 다이얼 백업이 구성되어 터널을 가로 질러 전송할 트래픽이있을 때만 활성화되도록 사용하는 것이 좋습니다.

사용자 인증 방법 (iOS)

Xauth 자격 증명 소스에 대한 대화식 입력 된 자격 증명 옵션을 선택한 경우에만 사용할 수 있습니다. .

Xauth 인증이 요청 될 때마다 Xauth 사용자 이름과 비밀번호를 대화식으로 입력 할 수있는 이러한 방법 중 하나를 선택하십시오

- .

- 라우터 콘솔 – 일반적으로 라우터에서’S 명령 줄.

자격 증명 정책 개체 구성

자격 증명 대화 상자를 사용하여 자격 증명 객체를 작성, 복사 및 편집하십시오.

자격 증명 객체는 네트워크 및 네트워크 서비스에 대한 사용자 액세스를 인증 할 때 IKE 확장 인증 (XAUTH) 중에 쉬운 VPN 구성에 사용됩니다. 쉬운 VPN 구성에서 IPSEC 터널을 설정하기위한 터널 매개 변수를 협상 할 때 Xauth는 IPSEC 연결을 요청하는 사용자를 식별합니다. VPN 서버가 Xauth로 구성된 경우 클라이언트는 “사용자 이름/비밀번호” IKE SA가 설립 된 후 도전. 최종 사용자가 챌린지에 응답하면 추가 인증 수준을 위해 응답이 IPsec 피어에게 전달됩니다. 장치 자체에 Xauth 자격 증명 (사용자 이름 및 비밀번호)을 저장할 수 있으므로 Easy VPN 터널이 설정 될 때마다 수동으로 입력 할 필요가 없습니다.

관리> 정책 개체를 선택한 다음 객체 유형 선택기에서 자격 증명을 선택하십시오. 작업 영역을 마우스 오른쪽 버튼으로 클릭하고 새 개체를 선택하거나 행을 마우스 오른쪽 버튼으로 클릭하고 개체 편집을 선택하십시오 .

관련 주제

- Easy VPN 및 IKE 확장 인증 (Xauth)

- 쉬운 VPN을위한 클라이언트 연결 특성 구성

- 정책 객체 관리자

필드 참조

최대 128 자까지 객체 이름. 객체 이름은 대소 문자에 민감하지 않습니다. 자세한 내용은 정책 개체 작성을 참조하십시오.

객체에 대한 선택적 설명 (최대 1024 자).

Xauth 인증 중에 사용자를 식별하는 데 사용될 이름.

두 필드에 입력 한 사용자의 비밀번호. 비밀번호는 영숫자이고 최대 128 자이어야합니다. 공간은 허용되지 않습니다.

객체에 할당 된 카테고리. 카테고리는 규칙과 개체를 구성하고 식별하는 데 도움이됩니다. 카테고리 객체 사용을 참조하십시오.

장치 당 값 오버라이드를 허용합니다

장치 수준에서 객체 정의를 변경할 수 있는지 여부. .

장치 재정의가 허용되면 편집 버튼을 클릭하여 재정의를 작성하고 편집하고 볼 수 있습니다. 오버라이드 필드는이 객체에 대한 재정의 장치 수를 나타냅니다.

. .

쉬운 VPN 토폴로지에서 동적 VTI 탭에서 동적 가상 인터페이스를 구성 할 수도 있습니다. DVTI 구성에 대한 설명을 위해, 쉬운 VPN을위한 동적 VTI를 확보 .

메모 이 주제는 사이트 간 VPN 기술이 쉬운 경우 ipsec 제안 페이지를 설명합니다. 사이트 간 VPN 기술이 다른 것인 IPSEC 제안 페이지에 대한 설명은 사이트 간 VPN의 IPSEC 제안 구성을 참조하십시오 . 탐색 경로

- (사이트 간 VPN 관리자 창) VPNS 선택기에서 쉬운 VPN 토폴로지를 선택한 다음 정책 선택기에서 쉬운 VPN IPSEC 제안을 선택하십시오. .

- (정책보기) SELECT SELECT SITE-TO-SITE VPN> 정책 유형 선택기의 쉬운 VPN IPSEC 제안. 기존 공유 정책을 선택하거나 새 정책을 작성하십시오. IPSEC 제안 탭을 클릭하십시오.

관련 주제

- 쉬운 VPN 이해

- Easy VPN을위한 IPSEC 제안 구성

- AAA 서버 및 서버 그룹 객체 이해

- IPSEC 제안 이해

필드 참조

IKEV1 변환 세트

Tlansform은 터널 정책에 사용됩니다. 변환 세트는 터널의 트래픽을 확보하는 데 사용될 인증 및 암호화 알고리즘을 지정합니다. 최대 11 개의 변환 세트를 선택할 수 있습니다. 자세한 내용은 변환 세트 이해를 참조하십시오.

변환 세트는 터널 모드 IPsec 작동 만 사용할 수 있습니다.

선택한 변환 세트 중 하나 이상이 두 피어가 지원하는 경우 최고 보안을 제공하는 변환 세트가 사용됩니다.

선택을 클릭하여 토폴로지에서 사용할 ipsec 변환 세트 정책 개체를 선택하십시오. 필요한 객체가 아직 정의되지 않은 경우 선택 대화 상자에서 사용 가능한 객체 목록 아래의 Create (+) 버튼을 클릭하여 새 제품을 만들 수 있습니다. 자세한 내용은 IPSEC IKEV1 또는 IKEV2 변환 정책 개체 구성 구성을 참조하십시오.

ASA 5500 시리즈 장치, PIX 7에서 지원됩니다.7600 개의 장치를 제외한 0 개 이상의 장치 및 Cisco iOS 라우터.

리버스 경로 분사 (RRI). .

암호화 맵에서 RRI를 구성하려면 다음 옵션 중 하나를 선택하십시오

- .

- 표준 – (ASA, PIX 7.. 기본 옵션입니다.

- 원격 피어 – (iOS 장치에만 해당) 원격 엔드 포인트 용으로 하나와 암호화 맵이 적용되는 인터페이스를 통해 원격 엔드 포인트로의 경로 재귀용 두 개의 경로를 만듭니다.

- . 주소를 지정하는 IP 주소 또는 네트워크/호스트 객체를 입력하거나 클릭하여 목록에서 네트워크/호스트 객체를 선택하거나 새 개체를 만들려면 선택하십시오.

네트워크 주소 변환 트래버스를 활성화합니다

..

네트워크 주소 변환 (NAT) 트래버스 허용 여부.

. NAT Traversal에 대한 자세한 내용은 VPN의 NAT 이해를 참조하십시오.

Cisco iOS 라우터에서만 지원됩니다.

그룹 정책이 검색되는 순서를 정의하는 데 사용될 AAA 인증 방법 목록. . .

. 적용되는 모든 것을 선택하고 위와 아래쪽 화살표 버튼을 사용하여 우선 순위에 올리십시오.

.3 개의 방화벽 만.

사용자 계정을 검색하는 순서를 정의하는 데 사용되는 AAA 또는 Xauth 사용자 인증 방법.

Xauth는 모든 AAA 인증 방법이 IKE 인증 단계 1 교환 후 별도의 단계에서 사용자 인증을 수행 할 수 있도록합니다. AAA 구성 목록 이름은 사용자 인증이 발생하려면 Xauth 구성 목록 이름과 일치해야합니다.

. +.

사용 가능한 모든 AAA 그룹 서버를 나열하고 AAA Group Server 객체를 만들 수있는 대화 상자를 열려면 선택을 클릭하십시오. 적용되는 모든 것을 선택하고 위와 아래쪽 화살표 버튼을 사용하여 우선 순위에 올리십시오.

. 자세한 내용은 Dynamic Virtual Tunnel Interfaces의 Easy VPN을 참조하십시오.

메모 .7600 개의 장치를 제외한 4 (2) T 이상. - (사이트 간 VPN 관리자 창) VPNS 선택기에서 쉬운 VPN 토폴로지를 선택한 다음 정책 선택기에서 쉬운 VPN IPSEC 제안을 선택하십시오. 동적 VTI 탭을 클릭하십시오.

- . 기존 공유 정책을 선택하거나 새 정책을 작성하십시오. 동적 VTI 탭을 클릭하십시오.

- Easy VPN을위한 IPSEC 제안 구성

필드 참조

동적 VTI를 활성화합니다

선택한 경우 보안 관리자가 장치에서 동적 가상 템플릿 인터페이스를 암시 적으로 생성 할 수 있도록합니다.

장치가 동적 VTI를 지원하지 않는 허브 서버 인 경우 경고 메시지가 표시되고 동적 VTI없이 암호화 맵이 배포됩니다. 클라이언트 장치의 경우 오류 메시지가 표시됩니다.

가상 템플릿 IP

토폴로지의 허브에서 동적 VTI를 구성하는 경우 서브넷 주소 또는 인터페이스 역할을 지정하십시오

- . .1.1.0/24.

- 인터페이스 역할 – 장치의 물리적 또는 루프백 인터페이스를 사용하려면. 필요한 경우 원하는 인터페이스를 식별하는 인터페이스 역할 객체를 선택할 수있는 인터페이스 선택기를 열려면 선택을 클릭하십시오. 적절한 객체가 아직 존재하지 않으면 선택 대화 상자에서 하나를 만들 수 있습니다.

.

Easy VPN을위한 연결 프로필 정책 구성

연결 프로파일은 IPSEC 터널 연결 정책을 포함하는 레코드 세트로 구성됩니다. 연결 프로파일 또는 터널 그룹은 특정 연결에 대한 그룹 정책을 식별하고 사용자 지향 속성을 포함합니다. 특정 그룹 정책을 사용자에게 할당하지 않으면 연결에 대한 기본 그룹 정책이 적용됩니다. 성공적인 연결을 위해서는 원격 클라이언트의 사용자 이름이 데이터베이스에 존재해야합니다. 그렇지 않으면 연결이 거부됩니다.

Site-to Site VPNS에서는 PIX 방화벽 버전 7이 될 수있는 쉬운 VPN 서버에서 연결 프로필 정책을 구성합니다.0+ 또는 ASA 5500 시리즈 장치. 쉬운 VPN 연결 프로필 정책은 원격 액세스 VPN에 사용되는 것과 유사합니다.쉬운 VPN 서버가 ASA 또는 Pix 7 인 경우 연결 프로파일 정책을 할당 할 수 없습니다.0+ 장치.

연결 프로파일 정책을 작성하면 다음을 지정해야합니다

- 그룹 정책-장치에 내부적으로 또는 RADIUS/LDAP 서버에 외부에 저장된 사용자 지향 속성 모음.

- 글로벌 AAA 설정 – 인증, 승인 및 회계 서버.

- 클라이언트 주소 할당에 사용할 DHCP 서버 및 IP 주소가 할당 될 주소 풀.

- 인터넷 키 교환 (IKE) 및 IPSEC (예 : 사전 제목 키) 설정.

pix7에서.0+/ASA Connection Profiles 페이지에서 쉬운 VPN 서버에서 프로파일을 연결할 수 있습니다.

관련 주제

- VPN 토폴로지 생성 또는 편집

- IPsec 기술 및 정책 이해

- 쉬운 VPN 이해

절차

다음 중 하나를 수행하십시오

- (사이트 간 VPN 관리자 창) VPNS 선택기에서 쉬운 VPN 토폴로지를 선택한 다음 연결 프로파일을 선택하십시오 (Pix 7.0/ASA) 정책 선택기에서.

- (정책보기) 사이트 간 VPN 선택> 연결 프로파일 (Pix 7.정책 유형 선택기에서 0/ASA). 기존 공유 정책을 선택하거나 새 정책을 작성하십시오.

정책에 대한 자세한 내용은 연결 프로파일 페이지를 참조하십시오.

. 사용 가능한 속성에 대한 설명은 일반 탭 (연결 프로파일)을 참조하십시오.

. 탭의 요소에 대한 설명은 AAA 탭 (연결 프로파일)을 참조하십시오.

IPsec 탭을 클릭하고 연결 프로파일에 IPSEC 및 IKE 매개 변수를 지정하십시오. .

Easy VPN을위한 사용자 그룹 정책 구성

사용자 그룹 정책 페이지를 사용하여 Easy VPN 서버에서 사용자 그룹 정책을 작성하거나 편집하십시오. . 쉬운 VPN 사용자 그룹 정책은 Cisco iOS 보안 라우터, Pix 6에서 구성 할 수 있습니다.3 방화벽 또는 촉매 6500 /7600 장치. 쉬운 VPN 서버가 iOS 라우터, Catalyst 6500/7600 장치 또는 Pix 6 인 경우 사용자 그룹 정책을 할당 할 수 없습니다..

. 원격 클라이언트가 VPN 서버와의 성공적인 연결을 설정하면 해당 사용자 그룹의 그룹 정책이 사용자 그룹에 속한 모든 클라이언트로 밀려납니다.

사용 가능한 사용자 그룹 목록에서 정책에서 사용할 사용자 그룹 정책 개체를 선택하십시오. Create (+) 버튼을 클릭하여 새 사용자 그룹 객체를 만들거나 기존 그룹을 선택하고 편집 (Pencil Icon) 버튼을 클릭하여 편집 할 수 있습니다. .

탐색 경로

- (사이트 간 VPN 관리자 창) VPNS 선택기에서 쉬운 VPN 토폴로지를 선택한 다음 정책 선택기에서 사용자 그룹 정책을 선택하십시오.

- (정책보기) 정책 유형 선택기에서 사이트 간 VPN 선택> 사용자 그룹 정책 선택. .

쉬운 VPN 서버 요구 사항

. Cisco Easy VPN 원격 기능은 대상 피어가 Cisco Easy VPN 서버 또는 Cisco Easy VPN 서버 기능을 지원하는 VPN 집중 장치가되어야합니다. 기본적으로 하드웨어 및 소프트웨어 기능 세트는 Easy VPN 솔루션의 역할과 기능을 수행 할 수있는 기능이어야합니다. 이를 위해 최소 Cisco IOS 버전은 다음과 같이 필요합니다

■ Cisco 831, 836, 837, 851, 857, 871, 876, 877 및 878 시리즈 라우터 – Cisco IOS 소프트웨어 릴리스 12…3 (7) XR2

■ Cisco 1700 시리즈 라우터 – Cisco IOS 소프트웨어 릴리스 12.

.2 (8) t 이후

■ Cisco 3600 시리즈 라우터 – Cisco IOS 소프트웨어 릴리스 12.2 (8) t 이후

■ Cisco 7100 시리즈 VPN 라우터 – Cisco IOS 소프트웨어 릴리스 12.2 (8) t 이후

■ Cisco 7200 시리즈 라우터 – Cisco IOS 소프트웨어 릴리스 12.2 (8) t 이후

■ Cisco 7500 시리즈 라우터 – Cisco IOS 소프트웨어 릴리스 12.2 (8) t 이후

■ Cisco Pix 500 시리즈 —Pix OS 릴리스 6.

.11 이상

또한 Easy VPN 서버에 대한 요구 사항에는 Diffie-Hellman Group 2 (1024 비트) IKE 협상을 사용한 인터넷 보안 협회 및 주요 관리 프로토콜 (ISAKMP) 정책이 포함됩니다. Cisco Unity 프로토콜은 Group 2 Ike를 사용하여 ISAKMP 정책 만 지원하기 때문에 필요합니다. Cisco Unity 프로토콜은 VPN 서버와의 연결을 시도 할 때 이벤트 순서를 결정하는 데 사용하는 방법론 VPN 클라이언트를 말합니다.

Cisco Unity 프로토콜은 클라이언트 그룹의 개념에 따라 작동합니다. Unity 클라이언트는 먼저 그룹별로 자신을 식별하고 인증해야하며 Xauth가 가능하면 나중에 사용자가. 쉬운 VPN 클라이언트와 함께 사용하면 ISAKMP Group 1 또는 5에 대해 Easy VPN 서버를 구성 할 수 없습니다.

. 암호화와 인증은 모두 표현되어야합니다.

Cisco Unity 프로토콜은 인증 헤더 (AH) 인증을 지원하지 않지만 캡슐화 보안 페이로드 (ESP)를 지원합니다.

때로는 VPN 연결이 기본 링크를 사용할 수 없을 때 설정되어 사용되는 백업 연결로 사용될 수 있습니다. 다이얼 백업을 포함하여 이러한 요구를 충족시키기 위해 다양한 백업 기능을 사용할 수 있습니다. 쉬운 VPN에서 다이얼 백업 시나리오를 사용하는 경우 라인 상태를 기반으로 한 백업 방법이 지원되지 않는다는 것을 이해해야합니다. 이것은 위/다운 상태의 기본 인터페이스가 VPN 연결 설정을 트리거하지 않음을 의미합니다.

이 시점에서 언급할만한 가치는 스플릿 터널링이 활성화 될 때 클라이언트 모드에서 NAT 상호 운용성이 지원되지 않는다는 사실입니다. 클라이언트가 중앙 사이트와 로컬 LAN에 연결되기 때문에 분할 터널링 정의에 따라 두 네트워크에 라우팅이 가능합니다. 분할 터널링이 없으면 중앙 사이트에서 지정된 IP 주소는 클라이언트 인터페이스의 주소가됩니다. 이것은 주소가 겹칠 가능성을 피합니다. 분할 터널링이 활성화되면 항상 그런 것은 아닙니다. 연결이 설정되고 원격 사이트 도달 가능성을 위해 중앙 사이트 네트워크에 경로가 주입되면 경로는 고유해야합니다. 분할 터널링은 주소 중첩 가능성을 허용합니다.

이 글이 도움 되었나요?

관련 게시물

- 이미 퀴즈 UVU를 알고 있습니까?

- Cisco VPN 3000 농축기

- IPSEC 프로토콜 프레임 워크 – 보안 VPN

- IPsec의 기본 탐색

- VPN 네트워크 설계 -CCDA

- Cisco 학생들을위한 공부 자료

- 전자기 방사선 및 인간 건강

- 첫 번째 머니 빌딩 웹 사이트를 만듭니다

- 고객 관계 관리 시스템

- 기업가 정신 가이드