우분투 18에서 UFW 방화벽 활성화/비활성화 방법.04 & 20.04

요약:

이 기사에서는 Ubuntu 18에서 UFW 방화벽을 활성화 또는 비활성화하는 방법에 대해 논의 할 것입니다.04 및 20.04. 기본 정책 구성, SSH 연결 허용, UFW 활성화 및 기타 유형의 연결 허용 등 UFW로 방화벽을 설정하는 단계별 프로세스를 다룰 것입니다.

1 단계 : UFW와 함께 IPv6 사용 (선택 사항)

IPv6을 사용하는 경우 UFW가 IPv6 및 IPv4를 모두 지원하도록 구성되어 있는지 확인해야합니다. 명령을 사용하여 UFW 구성 파일을 엽니 다

Sudo nano/etc/default/ufw

IPv6이 ‘예’로 설정되어 있는지 확인하십시오. 그렇지 않다면 ‘예’로 변경하십시오.

2 단계 : 기본 정책 설정

UFW의 기본 정책은 다른 규칙과 일치하지 않는 트래픽을 다루는 방법을 제어합니다. 기본적으로 UFW는 모든 들어오는 연결을 거부하고 모든 발신 연결을 허용합니다. 이러한 기본 정책을 설정하려면 다음 명령을 사용하십시오

UFW Default는 들어오는 것을 거부합니다

UFW 기본값은 나가는 것을 허용합니다

3 단계 : SSH 연결 허용

서버에 SSH 연결을 허용하려면 명령을 사용할 수 있습니다

UFW는 ssh를 허용합니다

이 명령은 SSH 용 기본 포트 인 포트 22의 모든 연결을 허용하기 위해 방화벽 규칙을 생성합니다. 또는 포트 번호를 지정할 수 있습니다

UFW 허용 22

SSH 서버가 다른 포트에서 듣는 경우 22를 적절한 포트 번호로 교체하십시오.

4 단계 : UFW 활성화

UFW를 활성화하려면 명령을 사용하십시오

UFW 활성화

UFW를 활성화하면 기존 SSH 연결을 방해 할 수 있다는 통지가 표시됩니다. 이미 SSH 연결을 허용 했으므로 ‘Y’를 입력하고 Enter를 누르면 계속할 수 있습니다. 이렇게하면 방화벽이 활성화됩니다.

5 단계 : 다른 연결 허용

서버의 특정 요구에 따라 다른 유형의 연결을 허용해야 할 수도 있습니다. 몇 가지 예는 다음과 같습니다

- 포트 80에서 HTTP 연결을 허용하려면 :

UFW 허용 httpUFW는 80을 허용합니다- 포트 443에서 HTTPS 연결을 허용하려면 :

UFW 허용 httpsUFW 허용 443

필요한 경우 포트 범위를 지정할 수도 있습니다. 다음 형식을 사용하여 수행 할 수 있습니다

UFW 허용 [start_port] : [end_port]

예를 들어, 포트 3000 ~ 4000에서 연결할 수 있도록 :

UFW는 3000 : 4000을 허용합니다

질문과 답변:

질문 1 : UFW는 IPv6 및 IPv4와 함께 사용할 수 있습니까??

답변: 예, UFW는 IPv6과 IPv4를 모두 지원하도록 구성 할 수 있습니다. UFW 구성 파일에서 IPv6이 ‘예’로 설정되어 있는지 확인해야합니다.

질문 2 : UFW의 기본 정책은 무엇입니까??

답변: 기본적으로 UFW는 모든 들어오는 연결을 거부하고 모든 발신 연결을 허용합니다.

질문 3 : UFW를 통해 SSH 연결을 어떻게 허용 할 수 있습니까??

답변: SSH가 다른 포트에서 듣도록 구성된 경우 ‘UFW 허용 SSH’또는 ‘UFW 허용 [port_number]’명령을 사용하여 SSH 연결을 허용 할 수 있습니다.

질문 4 : UFW를 어떻게 활성화 할 수 있습니까??

답변: UFW는 ‘UFW enable’명령을 사용하여 활성화 할 수 있습니다.

질문 5 : UFW를 통해 다른 유형의 연결을 허용 할 수 있습니까??

답변: 예, 서버의 특정 요구에 따라 다른 유형의 연결을 허용 할 수 있습니다. 특정 서비스 또는 포트에 ‘UFW 허용 HTTP’또는 ‘UFW 허용 [port_number]’와 같은 명령을 사용하여 수행 할 수 있습니다.

질문 6 : UFW에서 포트 범위를 어떻게 지정할 수 있습니까??

답변: 포트 범위는 ‘UFW allow [start_port] : [end_port]’형식을 사용하여 지정할 수 있습니다. 예를 들어, ‘UFW 허용 3000 : 4000’은 포트 3000 ~ 4000에 연결할 수 있습니다.

Question 7:

답변:

질문 8 :

답변:

Question 9:

답변:

Question 10:

답변:

Question 11:

답변:

Question 12:

답변:

Question 13:

답변:

Question 14:

답변:

Question 15:

답변:

우분투 18에서 UFW 방화벽 활성화/비활성화 방법.04 & 20.04

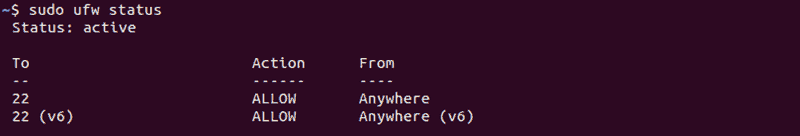

아래 의이 예에서 출력은 방화벽이 활성화되어 있음을 보여줍니다.

Ubuntu 18에서 UFW로 방화벽을 설정하는 방법.04

복잡하지 않은 방화벽 또는 UFW는 방화벽의 구성 프로세스를 용이하게하는 것을 목표로하는 iptables 인터페이스입니다. iptables는 견고하고 유연한 도구이지만 초보자가 방화벽을 올바르게 구성하는 데 사용하는 방법을 배우기가 어려울 수 있습니다. 네트워크 보호를 시작하고 돈을’어떤 도구를 사용해야하는지 알면 UFW는 당신에게 올바른 선택 일 수 있습니다.

이 튜토리얼에서는 Ubuntu 18에서 UFW로 방화벽을 구성하는 방법을 배웁니다.04.

전제 조건

이 튜토리얼을 따르려면 다음과 같습니다

- 우분투 18.04 서버.

- UFW는 기본적으로 Ubuntu에 설치됩니다. 어떤 이유로 든 제거 된 경우 APT 설치 UFW로 설치할 수 있습니다 .

1 단계 : UFW와 함께 IPv6 사용 (선택 사항)

이 튜토리얼은 IPv4로 작성되었지만 IPv6에서도 작동합니다. 만약 너라면’IPv6을 사용하여 UFW가 IPv6을 지원하도록 구성되어 있는지 확인하므로 방화벽 규칙을 IPv6 및 IPv4로 관리 할 수 있습니다. 이렇게하려면 편집자에서 Nano를 사용하여 UFW 구성을 엽니 다.

$Sudo nano/etc/default/ufw

이후 IPv6이 예인지 확인하십시오 . 다음과 같아야합니다

진행 상황을 저장하고 파일을 닫으십시오. 이제 UFW가 활성화되면 방화벽 규칙을 IPv4 및 IPv6에 기록하도록 구성됩니다. 그러나 UFW를 활성화하기 전에 SSH 연결을 허용하도록 방화벽이 설정되어 있는지 확인하고 싶습니다. 기본 정책을 정의하는 것으로 시작합니다.

2 단계 : 기본 정책 설정

만약 너라면’방화벽에서만 시작하는 첫 번째 규칙은 기본 정책입니다. 이 규칙은 트래픽을 다루는 방법을 제어합니다’t 다른 규칙에 명시 적으로 해당합니다. 기본적으로 UFW는 모든 입력 연결을 거부하고 모든 출력 연결을 허용하도록 구성됩니다. 즉, 서버에 액세스하려고하는 사람은’T를 연결할 수는 있지만 서버의 모든 응용 프로그램은 외부 세계에 도달 할 수 있습니다.

우리는 UFW 규칙을 기본적으로 다시 설정 하므로이 자습서를 따라갈 수 있는지 확인할 수 있습니다. UFW가 사용하는 패턴을 정의하려면 명령을 사용하십시오

$$UFW 기본값 거부 수신 UFW 기본값은 나가는 것을 허용합니다

이 명령은 수신을 거부하고 출력 연결을 허용하는 패턴을 정의합니다. 이러한 방화벽 패턴 만 개인용 컴퓨터에 충분할 수 있지만 서버는 일반적으로 외부 사용자의 요구에 대답해야합니다.

3 단계 : SSH 연결 허용

UFW 방화벽을 활성화하면 모든 입력 연결이 거부됩니다. 즉, 합법적 인 소득 연결 (SSH 또는 HTTP)을 허용하는 규칙을 만들어야한다는 것을 의미합니다. 클라우드 서버를 사용하는 경우’LL은 아마도 SSH 입력 연결이 서버를 연결하고 관리 할 수 있도록 허용하기를 원할 것입니다.

SSH 입력 연결을 허용하기 위해 서버를 설정하려면이 명령을 사용할 수 있습니다

$UFW는 ssh를 허용합니다

이것은 포트 22의 모든 연결을 허용하는 방화벽 규칙을 생성합니다. 포트 22에서 Daemon SSH가 기본적으로 듣는 포트입니다. UFW는 SSH가 포트를 의미한다는 것을 알고 있습니다.

그러나 우리는 실제로 서비스 이름 대신 포트를 지정하는 동등한 규칙을 만들 수 있습니다. 예를 들어이 명령은 위와 같은 방식으로 작동합니다

$UFW 허용 22

데몬이 다른 포트로 구성되면’LL은 적절한 포트를 지정해야합니다. 예를 들어, SSH 서버가 Port 2222를 듣는 경우이 명령을 사용 하여이 포트에 연결할 수 있습니다

$UFW 허용 2222

방화벽이 입력 SSH 연결을 허용하도록 구성되었으므로 활성화 할 수 있습니다.

4 단계 : UFW 활성화

UFW를 활성화하려면이 명령을 사용하십시오

$UFW 활성화

너’명령이 기존 SSH 연결을 방해 할 수 있다는 통지를받습니다. 우리는 이미 SSH 연결을 허용하는 방화벽 규칙을 설정하므로 계속하는 것이 좋습니다. y로 프롬프트에 답변하고 Enter를 누릅니다 .

이제 방화벽이 활성화되었습니다. 정의 된 규칙을보기 위해 UFW 상태 Verbose 명령을 실행하십시오. 이 튜토리얼의 나머지 부분은 다른 종류의 연결 허용 또는 거부와 같은 자세한 내용으로 UFW를 사용하는 방법에 관한 것입니다.

5 단계 : 다른 연결 허용

이 시점에서 서버가 대답 해야하는 다른 모든 연결을 허용 할 수 있습니다. 허용 해야하는 연결은 특정 필수에 따라 다릅니다. 행복하게도, 당신은 이미 이름이나 서비스 포트를 기반으로 연결을 허용하는 규칙을 작성하는 방법을 알고 있습니다. 우리는 이미 포트 22의 SSH를 통해 그것을 만들었습니다 . 당신은 또한 그것을 할 수 있습니다 :

암호화되지 않은 웹 서버를 통해 암호화되지 않은 웹 서버를 사용하는 포트 80의 HTTP는 HTTP 또는 UFW가 포트 443에서 80 HTTP를 허용 할 수 있습니다. 이는 UFW를 통해 암호화 된 웹 서버를 사용하여 HTTPS 또는 UFW를 통해 443을 허용합니다

포트 또는 서비스를 지정하는 것 외에 연결을 허용하는 다른 방법이 있습니다. ’UFW로 포트 범위를 지정할 수 있습니다. 일부 응용 프로그램은 유일한 포트 대신 다른 포트를 사용합니다.

예를 들어 포트 6000-6007을 사용하는 X11 연결을 허용하려면 다음 명령을 사용하십시오

$$UFW 허용 6000:6007/TCP UFW 허용 6000:6007/udp

UFW로 포트 범위를 지정할 때 규칙이 적용되어야하는 프로토콜 (TCP 또는 UDP)을 지정해야합니다.

특정 IP 주소

UFW로 작업 할 때 IP 주소를 지정할 수도 있습니다. 예를 들어, 집의 IP 주소 또는 직장과 같은 특정 IP 주소를 연결하려는 경우 203.0.113.4, IP 주소에서 지정해야합니다

$UFW 허용 203.0.113.4

또한 IP 주소가 연결할 수있는 특정 포트를 지정하여 모든 포트에 추가 한 후 포트 번호가 있습니다. 예를 들어, 203을 허용하려는 경우.0..4 포트 22 (SSH)에 연결하려면이 명령을 사용하십시오

$UFW 허용 203.0.113.4 모든 항구에 22

서브넷

IP 주소의 서브넷에 권한을 부여하려면 CIDR 표기법을 통해 넷 마스크를 지정할 수 있습니다. 예를 들어, 203의 모든 IP 주소를 허용하려면.0.113.1 ~ 203.0.113.254 명령을 사용할 수 있습니다

$UFW 허용 203.0.113.0/24

Sub 203의 대상 포트를 지정할 수도 있습니다.0.113.0/4- 네트워크가 연결할 수 있습니다. 다시, 우리’ll 예를 들어 포트 22를 사용하십시오.

$UFW 허용 203.0.113.0/24 모든 포트 22

특정 네트워크 인터페이스에 연결

특정 네트워크 인터페이스에만 적용 할 방화벽 규칙을 작성하려면 지정할 수 있습니다 “허용합니다” 인터페이스 이름이 뒤 따릅니다.

계속하기 전에 인터페이스를 검색 할 수 있습니다. 이를 위해 명령을 사용하십시오

$IP Addr

출력이 발전합니다

2 : ETH0: MTU 1500 QDISC PFIFO_FAST 상태

. . .

삼: Eth1: MTU 1500 QDISC Noop State Down Group Default

. . .

강조 표시된 출력은 네트워크 인터페이스의 이름을 나타냅니다. 일반적으로 ETH0 또는 ENP3S2와 같은 것으로 불립니다 .

따라서 서버에 ETH0이라는 공개 네트워크 인터페이스가있는 경우’이 명령으로 HTTP (포트 80) 트래픽을 허용 할 수 있습니다

UFW가 허용됩니다 ETH0 모든 항구에 80

이를 통해 네트워크의 다른 서버가 MySQL 데이터베이스에 연결할 수 있습니다.

6 단계 : 연결 거부

들어오는 연결에 대한 기본 정책을 변경하지 않은 경우 UFW는 들어오는 모든 연결을 거부하도록 구성됩니다. 이것은 일반적으로 안전한 방화벽 정책을 만드는 프로세스를 단순화하므로 특정 IP 주소 및 포트를 명시 적으로 허용하는 규칙을 작성해야합니다.

그러나 때로는 소스 IP 주소 또는 서브넷을 기반으로 특정 연결을 거부하고 싶을 수도 있습니다. 아마도 서버가 거기에서 공격을 받고 있다는 것을 알고 있기 때문일 수 있습니다. 또한 기본 입력 정책을 허용하도록 변경하려면 (권장되지 않음), 연결을 허용하지 않으려는 서비스 또는 IP 주소에 대한 거부 규칙을 작성해야합니다.

거부 규칙을 작성하려면 위에서 설명한 명령을 사용하여 허용을 거부 할 수 있습니다.

예를 들어, HTTP 연결을 거부하려면이 명령을 사용할 수 있습니다

$UFW는 HTTP를 거부합니다

또는 203 년부터 모든 연결을 거부하려면.0.113.4, 명령을 발행합니다

$UFW는 거부합니다 203.0.113.4

7 단계 : 규칙 삭제

방화벽 규칙을 제외하는 방법을 아는 것은 그 규칙을 만드는 방법을 아는 것만 큼 중요합니다. 배제 할 규칙을 지정하는 두 가지 방법이 있습니다 : 규칙 번호 또는 실제 규칙별 (규칙이 생성 될 때 규칙이 지정되는 방식과 유사). 더 쉽기 때문에 규칙 번호로 삭제로 시작하겠습니다.

규칙 번호별로

방화벽 규칙을 제외하기 위해 규칙 번호를 사용하는 경우 가장 먼저해야 할 일은 방화벽 규칙 목록을 얻는 것입니다. UFW 상태 명령에는 여기에 표시된 것처럼 각 규칙 옆에 숫자를 표시하는 옵션이 있습니다

UFW 상태 번호

상태 : 활성

행동으로

[1] 22 15에서 허용.15.15.0/24

[2] 80은 어디서나 허용합니다

포트 80 (HTTP) 연결을 허용하는 규칙 2를 삭제하기로 결정한 경우 UFW DELETE 명령으로 지정할 수 있습니다

$UFW 삭제 2

확인 프롬프트가 표시 된 다음 규칙 2를 삭제하여 HTTP 연결이 가능합니다. IPv6을 활성화 한 경우 해당 IPv6 규칙을 삭제할 수도 있습니다.

실제 규칙에 따라

규칙 번호의 대안은 제외 할 실제 규칙을 지정하는 것입니다. 예를 들어, 허용 HTTP 규칙을 제거하려면 다음과 같이 입력 할 수 있습니다

$ HTTP 허용

8 단계 : UFW 상태 및 규칙 확인

언제든지이 명령으로 UFW 상태를 확인할 수 있습니다

$UFW 상태 VORBOSE

UFW가 비활성화 된 경우 기본값 인 경우 다음과 같은 내용이 표시됩니다

UFW가 활성화 된 경우 3 단계를 따르는 경우 발생해야합니다. 출력은 그것이 활성화되었다고 말하고 구성된 규칙을 나열합니다. 예를 들어, 방화벽이 어디에서나 22 SSH (포트) 연결을 허용하도록 구성된 경우 출력은 다음과 같이 보일 수 있습니다

상태 : 활성

로깅 : on (낮음)

기본값 : 거부 (수신), 허용 (나가는), 비활성화 (라우팅)

새로운 프로파일 : 건너 뛰기

행동으로

22/TCP는 어디서나 허용합니다

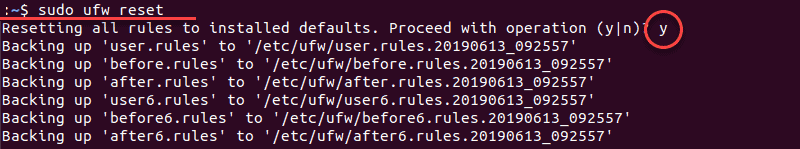

9 단계 : UFW 비활성화 또는 재구성

UFW를 사용하지 않기로 결정한 경우이 명령으로 비활성화 할 수 있습니다

$UFW 비활성화

UFW로 만든 규칙은 더 이상 활성화되지 않습니다. 나중에 활성화해야하기 위해 항상 sudo ufw enable을 실행할 수 있습니다.

UFW 규칙이 이미 구성되어 있지만 다시 시작하려면 재설정 명령을 사용할 수 있습니다

$ 이것은 UFW를 비활성화하고 이전에 설정된 모든 규칙을 삭제합니다. 언제든지 수정 한 경우 기본 정책이 원래 설정으로 변경되지 않습니다. 그것은 당신에게 UFW로 새로운 출발을 줄 것입니다.

결론

방화벽은 이제 (적어도) SSH 연결을 허용하도록 구성되었습니다. .

- 우분투 20에 조종석 웹 콘솔을 설치하는 방법.10 서버

- Ubuntu에서 Certbot으로 nginx를 설정하는 방법

- CENTOS 8에서 Config Server 방화벽 (CSF)을 설치하고 구성하는 방법

- CENTOS 7에서 Config Server 방화벽 (CSF) 설치 및 구성 방법 7

우분투 18에서 UFW 방화벽 활성화/비활성화 방법.04 & 20.04

Ubuntu에는 방화벽 구성 도구가 사전 설치되어 있습니다, UFW (복잡하지 않은 방화벽). UFW는 서버 방화벽 설정 관리에 사용하기 쉽습니다.

이 자습서는 명령 줄을 사용하여 Ubuntu UFW 방화벽을 비활성화하고 활성화하는 방법을 보여줍니다.

- 우분투를 실행하는 기계 18.04, 20.04 또는 22.04.

- 명령 줄 / 터미널 창

- 루트를 가진 사용자 수도 특권

우분투 방화벽 상태를 확인하십시오

UFW 방화벽을 비활성화하기 전에 먼저 상태를 확인하는 것이 좋습니다. 우분투에서는 방화벽이 기본적으로 비활성화됩니다. 방화벽이 켜져 있는지 어떻게 알 수 있습니까??

방화벽의 현재 상태를 확인하려면 명령 터미널에서 명령을 실행하십시오

Sudo UFW 상태아래 의이 예에서 출력은 방화벽이 활성화되어 있음을 보여줍니다.

![]()

현재 상태를 결정 했으므로 이제 UFW 방화벽을 비활성화 할 수 있습니다.

우분투 방화벽을 비활성화하십시오

방화벽은 네트워크 및 서버 보안의 중요한 요소입니다. 그러나 테스트 또는 문제 해결 중에 방화벽을 종료하거나 중지해야 할 수도 있습니다.

우분투의 방화벽을 비활성화하려면 다음을 입력하십시오

Sudo UFW 비활성화터미널은 서비스가 더 이상 활성화되지 않았 음을 알려줍니다.

![]()

방화벽을 비활성화하는 경우 방화벽 규칙이 여전히 제자리에 있음을 명심하십시오. 방화벽을 다시 활성화하면 비활성화 전에 설정된 동일한 규칙이 적용됩니다.

방화벽을 활성화하십시오

우분투에서 방화벽을 활성화하는 방법을 배우는 것은 중요합니다.

우분투에서 방화벽을 활성화하려면 명령을 사용하십시오

Sudo UFW 활성화![]()

와 마찬가지로 ‘장애를 입히다’ 명령, 출력은 방화벽이 다시 한 번 활성화되었음을 확인합니다.

UFW를 사용하여 방화벽 규칙을 설정합니다

UFW는 명령 줄 인터페이스를 통해 완전한 방화벽 기능을 제공하지 않습니다. 그러나 간단한 규칙을 추가하거나 제거하는 쉬운 방법을 제공합니다.

좋은 예는 SSH 포트를 여는 것입니다.

Sudo UFW 허용 22터미널이 규칙이 제자리에 있는지 확인하면 방화벽의 상태를 확인하십시오 ‘상태’ 명령:

Sudo UFW 상태출력은 이제 SSH 포트가 열렸다는 사실을 반영합니다.

UFW 방화벽 규칙 재설정

모든 규칙을 기본 설정으로 재설정 해야하는 경우 초기화 명령:

Sudo UFW Reset동작을 확인한 후 Y를 입력하여 방화벽 설정은 기본값으로 되돌립니다.

이 안내서에서는 우분투에서 방화벽을 비활성화하고 중지하는 방법을 배웠습니다. 또한 방화벽 및 재설정 설정을 활성화하는 방법을 보여주었습니다.

이제 UFW 도구와 함께 사용할 수있는 옵션을 알았습니다. 이 명령은 방화벽 기능 및 설정을 탐색하는 훌륭한 기반을 제공합니다.

이 글이 도움 되었나요?

블라디미르 카 플레 비치

Vladimir는 Phoenixnap의 거주 기술 작가입니다. 그는 다양한 글로벌 IT 서비스 제공 업체와 전자 상거래 및 온라인 결제 솔루션 구현에 대한 7 년 이상의 경험을 가지고 있습니다. 그의 기사는 실용적인 조언을 제공하고 매력적인 글쓰기 스타일을 사용하여 다른 사람들의 혁신적인 기술에 대한 열정을 심어주는 것을 목표로합니다.

다음으로 읽어야합니다

2022 년 12 월 1 일

UFW. 이를 사용하여 서버와의 통신 규칙을 정의하고 Ubuntu 18을 확인하십시오.04는 보호됩니다.

2019 년 9 월 4 일

이 Phoenixnap 가이드는 Centos 7에서 방화를 활성화하고 시작하는 방법을 지시합니다. 기본 방화벽 구역 개념을 설명하고 기본 방화구 구역으로 작업하는 방법을 가르쳐줍니다.

2019 년 7 월 2 일

Apache Tomcat은 Java 기반 웹 응용 프로그램에 사용되는 무료 오픈 소스의 가벼운 응용 프로그램 서버입니다. 개발자는이를 사용하여 Java Servlet 및 Javaserver를 구현합니다.

FTP는 파일 전송 프로토콜을 나타냅니다. 네트워크를 통해 데이터를 전송하기위한 언어를 지정한다는 점에서 HTTP (HyperText Transfer Protocol)와 유사합니다. FTP입니다.