تعتبر blockchain Bitcoin بحق النظام اللامركزي الأكثر أمانًا والأكثر موثوقية ، حيث يتم تحقيق النزاهة من خلال التشفير. جعل ظهور البيتكوين من الممكن حل ما يسمى بمشكلة الإنفاق المزدوج.

ومع ذلك ، نظرًا لأن شبكة Bitcoin وتقنية blockchain لا تزال حديثة ، فهناك عدد من نقاط الضعف التي يمكن أن تعطل عمل الشبكة وتؤدي إلى إنفاق الأموال المزدوج وعواقب أكثر خطورة..

في هذه المقالة ، سنراجع الهجمات الحقيقية والافتراضية الأكثر انتشارًا على شبكات العملات المشفرة.

تشمل الهجمات الخطيرة ما يلي:

1) 51٪ هجوم

2) التعدين الأناني

3) هجوم سيبيل

4) هجوم فيني

5) هجوم تأكيد واحد

هجوم 51٪

سمع أي شخص مطلع إلى حد ما على مساحة التشفير أن مثل هذا الهجوم يمكن أن يدمر الشبكة بأكملها. في أكتوبر 2008 ، أشار الكتاب الأبيض الخاص بالبيتكوين الخاص بساتوشي ناكاموتو إلى إمكانية حدوث مثل هذه الأحداث في شبكة البيتكوين. وصف ساتوشي سبب كون ذلك غير مواتٍ للمهاجم نفسه. ومع ذلك ، على مدار الوجود الكامل للعملات المشفرة ، كانت هناك حالات من الهجمات الناجحة التي استفادت من هذه الثغرة الأمنية. يمثل هذا مستوى عالٍ من التهديد ، وسيكون حجم تداعيات مثل هذا الحدث ضارًا للغاية بالعملة المشفرة الرائدة.

يعتمد عمل شبكة Bitcoin والعديد من سلاسل الكتل الأخرى على PoW (إثبات العمل) ويدعمه المعدنون. يستخدم عمال المناجم القوة الحاسوبية لأجهزتهم لتأمين الشبكة ، ويتلقون مكافأة في شكل عملات معدنية تم إنشاؤها حديثًا. علاوة على ذلك ، فإن التعدين هو الطريقة الوحيدة لزيادة عدد العملات المتداولة.

يهدف التعدين كعملية إلى إنشاء كتل شبكة تسجل جميع معلومات المعاملات. يتم إنشاء الكتل التي تم إنشاؤها بطريقة خطية وتشكل blockchain.

لكي يضيف عامل منجم كتلة جديدة ، فإنه يحتاج إلى إجراء حسابات ذات تعقيد معين لإثبات اكتمال عملهم. ولكن نظرًا لوجود أكثر من عامل منجم على الشبكة ، يتنافس كل عامل منجم على القيام بذلك بشكل أسرع من الآخرين. كلما زادت قوة الحوسبة التي يتمتع بها عامل التعدين ، زادت فرصته في إضافة كتلة إلى السلسلة والحصول على مكافأة.

في حالة تمكن عامل منجم واحد من التحكم في أكثر من 50٪ من موارد الحوسبة للشبكة ، فسيكون قادرًا على التحكم في الشبكة بالكامل. في هذه الحالة ، ستتاح لهم الفرصة لـ:

- إنشاء الكتل

- التوقف عن إضافة معلومات حول المعاملات ؛

- عودة المعاملات

- ممارسة الإنفاق المزدوج ؛

- بلوكشين مقسم.

أظهر التاريخ حالات من هجمات 51٪ الناجحة على سلاسل الكتل الأخرى المبنية على خوارزمية إثبات العمل. في عام 2018 وحده ، بين مايو ويونيو ، ست هجمات على العملات المشفرة مثل Horizen (ZEN) و Litecoin Cash (LCC) و Bitcoin Gold (BTG) و Monacoin (MONA) وأيضًا هجومين على Verge (XVG)

التعدين الأناني

لفهم مثل هذا الهجوم ، نحتاج إلى إلقاء نظرة فاحصة على كيفية تكوين blockchain.

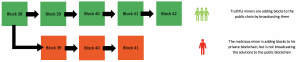

في عملية التعدين ، قد يحدث موقف حيث قد تسبق كتلة واحدة كتلتين جديدتين. ومع ذلك ، كما نعلم ، من المفترض أن تكون blockchain سلسلة متتابعة من الكتل. لذلك ، في حالة انقسام السلسلة إلى قسمين متوازيين ، سيكون كلا الفرعين متساويين في المعنى حتى يصبح أحدهما أطول (الذي تظهر فيه الكتلة الأخيرة بشكل أسرع).

بناءً على هذه القاعدة ، من أجل اعتبار السلسلة السلسلة الصحيحة ، يجب ببساطة أن تصبح أطول من السلسلة المنافسة لها. للحصول على مكافأة للعثور على كتلة ، يجب على المُعدِّن توزيع الكتلة الملغومة عبر الشبكة بشكل أسرع من الآخرين. خلاف ذلك ، يمكن قبول السلسلة المنافسة باعتبارها السلسلة الصحيحة.

ينطوي التعدين الأناني على الإجراءات التي يكسب خلالها المهاجم أكثر من الآخرين لفترة زمنية معينة دون توزيع كتلته على الشبكة. مثل هذا الهجوم على الشبكة هو نوع من هجوم مزدوج الإنفاق.

هجوم سيبيل

تمت تسمية هذا الهجوم على اسم حالة نفسية إكلينيكية تتعلق بعلاج اضطراب الهوية الانفصامي. من الناحية النظرية ، من المرجح أن يحدث مثل هذا الهجوم في شبكات نظير إلى نظير ، ولا يقتصر على Bitcoin فقط.

Bitcoin عبارة عن شبكة من العقد المتصلة. تعتمد إمكانية الهجوم على حقيقة أنه من المستحيل التمييز بشكل موثوق بين العقد في الشبكة. لذلك ، يحاول المهاجم السيطرة على العقد المجاورة أو إطلاق العقد الخاصة به ، ونشر معلومات خاطئة. بعد السيطرة على العقد ، يمكن للمهاجم:

- منع المعاملات من المستخدمين الآخرين عن طريق فصل العقدة عن الشبكة المشتركة ؛

- تحديد معاملات العقدة الملتقطة ؛

- نقل بيانات خاطئة.

في شبكة Bitcoin ، يتم توصيل العقد بشكل عشوائي ، لذلك من المستحيل تحديد العقد التي سيتم توصيلها. يتم تضمين مواجهة هذا الهجوم في بنية برنامج Bitcoin. للعثور على كتلة والحصول على العملات المعدنية ، تحتاج العقدة إلى إنفاق أكبر عدد ممكن من الموارد. لذلك ، فإن التحكم في عدد كبير من العقد أمر مكلف.

خارج مجال العملات المشفرة ، تم تنفيذ مثل هذا الهجوم على شبكة Tor في عام 2014.

هجوم فيني

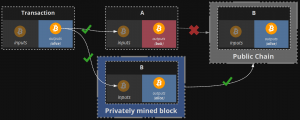

تم افتراض إمكانية حدوث مثل هذا الهجوم من قبل Hal Finney ، مطور Bitcoin ، وأول متلقي لمعاملة بقيمة 10 BTC من Satoshi Nakamoto. الهجوم له عدة أنواع.

المهاجم ، الذي يكمل عملية التعدين ، يجد الكتل ويضيف معاملات معينة ، ويرسل أموالهم إلى عناوين جديدة يمتلكونها. في هذه الحالة ، لا يتم بث الكتل إلى الشبكة ولكنها تشكل سلسلة سرية. ثم يرسلون نفس الأموال إلى تاجر ، وينفقون الأموال بشكل متكرر. يستلم التاجر الأموال ، وينقل البضائع ، ويقوم المهاجم ببث كتلته التي تحتوي على المعاملة ، والتي ترسل أمواله الخاصة إلى أحد العناوين الجديدة التي تم إنشاؤها مسبقًا ، بشرط قبول هذه المعاملة مسبقًا.

وكلما زادت قوة المهاجم الحاسوبية ، زادت احتمالية نجاح مثل هذا الهجوم.

لا يُنصح بقبول أو إرسال مدفوعات بدون تأكيدات ويمكن أن يؤدي إلى خسارة الأموال ، على وجه التحديد بسبب احتمال حدوث هذا النوع من الهجوم. يجب أن تنتظر تأكيدين من الشبكة على الأقل لضمان سلامة الأموال. ولكن حتى مع وجود تأكيدين ، قد يكون احتمال هجمات فيني مرتفعًا جدًا.

هجوم تأكيد واحد

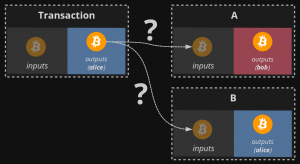

هذا نوع آخر من الإنفاق المزدوج الموصوف في بيتكوينتالك المنتدى من قبل المستخدم تحت الاسم المستعار Vector76. فهو يجمع بين كل من هجوم فيني وهجوم السباق.

مبدأ هجوم Vector76 هو التضحية بالكتلة الملغومة وإرسالها إلى عقدة الضحية بدلاً من بثها إلى الشبكة. الشروط المهمة للهجوم هي تأكيد معاملة واحدة كحد أقصى وإذن المضيف لقبول الاتصالات الواردة.

في الوقت الحالي ، من الصعب جدًا تلبية هذين الشرطين ، نظرًا لأن جميع المحافظ الشهيرة والبورصات الرئيسية تلتزم بقواعد عدد كبير من تأكيدات المعاملات.

استنتاج

تعد blockchain من Bitcoin الأكثر أمانًا في الصناعة ، حيث كانت الأولى من نوعها وأعطت قوة دفع لتطوير صناعة التشفير. تضمن قوة الحوسبة الكبيرة التي تنطوي عليها عملية التعدين أمان الشبكة. ستكون هناك حاجة إلى قدر كبير من الموارد لتنفيذ واحدة على الأقل من الهجمات الموصوفة في المقال ؛ وهذا يلقي بظلال من الشك على الجدوى الاقتصادية لتنفيذها.

لكن هذا لا يعني أن كل مستخدم للشبكة آمن. هناك العديد من الطرق الأخرى للاستحواذ على الأموال. يمكن أن تكون البلوكشين ، التي تعتبر أساس العملات المشفرة الأخرى ، عرضة لأنواع مختلفة من الهجمات. لذلك ، من أجل استخدام العملات المشفرة والبقاء على ثقة فيما يتعلق بأمان أموالك ، من الضروري فهم أساسيات هذه الأدوات.