삼성은 사용자에게 스파이를냅니다?

연구의 저자에 따르면,이 데이터 수확에서 벗어난 것은 없습니다.

기사 요약

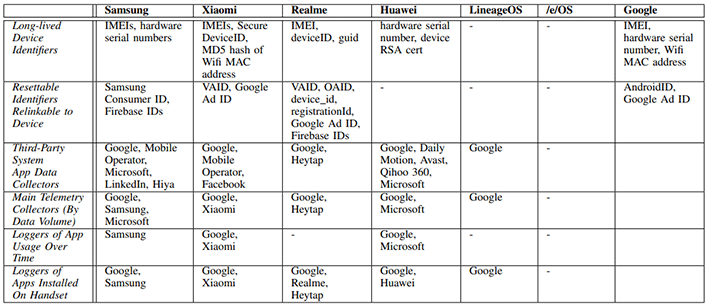

에든버러 대학교와 트리니티 칼리지 더블린 (Trinity College Dublin)이 실시한 연구에 따르면 삼성, 샤오미, 화웨이 및 영역의 안드로이드 폰과 Lineageos 및 /E /OS를 실행하는 휴대폰은 OS 개발자 및 Google, Microsoft, Linkedin 및 Facebook과 같은 실질적인 사용자 데이터를 OS 개발자 및 제 3 자 엔터티에 전송하는 것으로 나타났습니다. 전화가 유휴 상태이더라도 기가 바이트의 데이터를 계속 수집합니다. Samsung 및 Xiaomi 장치는 상당한 양의 사용자 상호 작용 이벤트 데이터를 기록한 반면, 다른 장치는 재설정 가능한 사용자 식별자에 중점을 두었습니다.

키 포인트:

- Samsung, Xiaomi, Huawei 및 Realme을 포함한 다양한 제조업체의 Android 폰은 OS 개발자 및 타사 엔티티에 사용자 데이터를 수집 및 전송합니다.

- 장치 및 사용자 식별자, 장치 구성 정보 및 사용자 이벤트 로깅은 이러한 Android 전화가 수집 한 특정 데이터 중 일부입니다.

- 광고 ID와 같은 재설정 가능한 사용자 식별자는 원래 장치 및 사용자에 다시 연결할 수 있습니다.

- Google Play 서비스 및 Google Play 스토어는 /e /OS를 사용하는 것을 제외한 모든 핸드셋에서 대량의 데이터를 수집합니다.

- Google 및 기타 엔터티의 데이터 수집 관행은 투명성 및 문서의 부족으로 특징 지어집니다.

- 연구원들은 특정 앱에 중점을 두지 않고 운영 체제 자체의 개인 정보 보호 문제에 더 많은 관심을 기울일 필요성을 강조합니다.

- Android 전화로 데이터 수확에 대한 우려 사항은 스마트 폰 사용 및 개인 정보 보호 간의 상충 관계를 강조합니다.

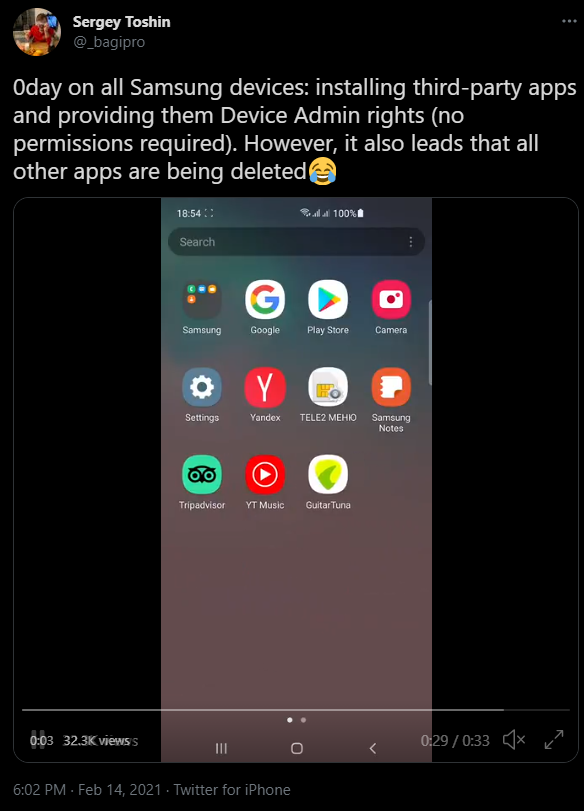

- 해커는 삼성 장치에서 사전 설치된 앱에서 취약점을 발견하여 사용자를 스파이하고 시스템 제어를 얻을 수 있습니다.

- 삼성은 이러한 취약점을 해결하기 위해 노력해 왔지만 사건과 해지에 대한 세부 사항은 제한되어 있습니다.

- 보안 연구원 Sergey Toshin은 삼성 장치에 영향을 미치는 12 개의 취약점을 발견했으며 현재 세 가지 중요한 문제가 제기되었습니다.

질문과 자세한 답변

Q1 : Samsung, Xiaomi, Huawei 및 Realme의 Android 폰은 어떤 데이터를 수집하고 전송합니다?

A1 :이 전화기는 장치 및 사용자 식별자, 장치 구성 정보 및 사용자 이벤트 로깅 데이터를 수집하고 전송합니다. Samsung 및 Xiaomi Devices는 상당한 양의 사용자 상호 작용 이벤트 데이터를 기록하는 반면, 다른 장치는 주로 재설정 가능한 사용자 식별자에 중점을 둡니다.

Q2 : 재설정 가능한 사용자 식별자를 원래 장치 및 사용자에 다시 연결할 수 있습니다?

A2 : 예, 연구원들은 광고 ID와 같은 재설정 가능한 사용자 식별자가 원래 장치 및 사용자와 다시 연결될 수 있음을 발견했습니다.

Q3 : Android 전화에서 많은 양의 데이터를 수집하는 엔터티?

A3 : Google Play Services와 Google Play 스토어는 /E /OS를 사용하는 것을 제외한 모든 Android 핸드셋에서 대량의 데이터를 수집합니다.

Q4 : 데이터 수집 관행에 관한 투명성 수준은 얼마입니까??

A4 : 데이터 수집 관행은 수집 된 데이터에 대한 문서를 제공하지 않으며 페이로드는 의도적으로 포괄적 인 코드에 의해 생성 된 이진 인코딩 데이터로 제공되므로 투명성 부족으로 특징 지어집니다.

Q5 : 연구에 포함 된 운영 체제?

A5 :이 연구에는 Samsung, Xiaomi, Huawei 및 Realme의 Android 기반 전화와 Lineageos 및 /E /OS를 실행하는 장치가 포함되었습니다.

Q6 : 연구에 의해 강조된 우려는 무엇입니까??

A6 :이 연구는 운영 체제 자체의 개인 정보 보호 문제에 대한 관심 부족을 강조 하고이 분야에서 더 많은 인식과 조사의 필요성을 강조합니다.

Q7 : 데이터 수확에 대한 우려에 의해 어떤 트레이드 오프가 강조되도록?

A7 : Android 전화의 데이터 수확에 대한 우려는 스마트 폰 사용 및 개인 정보 간의 트레이드 오프 문제를 제기합니다.

Q8 : Samsung 장치의 사전 설치된 앱에서 해커가 발견 한 취약점?

A8 : 해커는 삼성의 사전 설치된 앱을 조작하여 사용자를 스파이하고 시스템을 완전히 제어 할 수있는 취약점을 발견했습니다.

Q9 : 취약점을 해결하기 위해 삼성이 취한 조치?

A9 : 삼성은 취약점을 해결하기 위해 노력하고 있지만 사건과 해당 결의안에 대한 구체적인 세부 사항은 완전히 공개되지 않았습니다.

Q10 : 보안 연구원 Sergey Toshin은 삼성의 취약점에 대해 무엇을 발견 했습니까??

A10 : Sergey Toshin은 삼성 장치에 영향을 미치는 12 개의 취약점을 발견했으며 현재 세 가지 중요한 문제가 제기되었습니다. 이러한 취약점은 삼성 사용자에게 보안 위험을 초래합니다.

삼성은 사용자에게 스파이를냅니다

연구의 저자에 따르면,이 데이터 수확에서 벗어난 것은 없습니다.

연구는 삼성, Xiaomi 등의 Android 폰을 경고합니다

안드로이드 폰을 사용하는 모든 사람은 아마도 보안에 민감한 지인이 있었을 것입니다?”우리 대부분은 현대 생활의 피할 수없는 상황 중 하나로 그것을 으 rug합니다. 스마트 폰을 원하고 데이터 수확을 처리합니다. 아직도, 어떤 사람들은 그 희생을 기꺼이하지 않습니다.

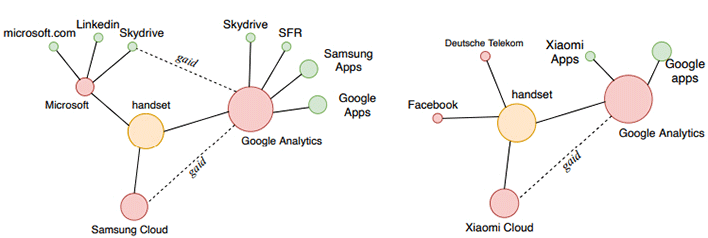

아일랜드의 스코틀랜드에있는 에든버러 대학교와 트리니티 칼리지 더블린의 새로운 공동 연구는 삼성, Xiaomi, Huawei 및 Realme의 Android 기반 휴대 전화와 Lineageos 및 Open-Source, Privacy-Acused /E /OS를 실행하는 핸드셋을 테스트했습니다. 이 연구는 “최소한으로 구성되고 핸드셋이 유휴 상태이더라도 공급 업체가 향상된 Android 변형은 OS 개발자 및 3 자 (Google, Microsoft, LinkedIn, Facebook 등)에게 상당한 양의 정보를 전송합니다.) “”

논문의 저자가 지적한 바와 같이, 특정 앱을 둘러싼 개인 정보 보호 문제에 대해 많은 언급을 받았지만 운영 체제 자체의 개인 정보 문제에 대해 상대적으로 적은 글을 쓰지 않았습니다. 테스트 후, 저자는이 주제가 더 많은 관심이 필요하다는 것에 열정적입니다.

크레딧 : Trinity College Dublin

보다 구체적으로, 연구원들은 삼성, Xiaomi, Huawei 및 Realme 핸드셋이 장치 및 사용자 식별자, 장치 구성 정보 및 가장 끔찍한 사용자 이벤트 로깅 (텔레미트 형태로 “수집한다는 것을 발견했습니다.”) Samsung과 Xiaomi 장치 만 상당한 양의 사용자 상호 작용 이벤트 데이터를 기록하는 것으로 밝혀졌습니다. 다른 장치는 주로 재설정 가능한 사용자 식별자에 중점을 둡니다.

연구원들이 이러한 재설정 가능한 사용자 식별자 (예 : 광고 ID)에 연결된 수집 된 데이터를 원래 장치 및 사용자에 다시 연결할 수있는 방법을 보여 주면 그렇게 편안하지 않습니다. 또한 연구원들은 데이터 수확의 가장 큰 범인은 실제로 Google 자체라고 말합니다. 이 논문에서 그들은 “Google Play Services와 Google Play 스토어는 모든 핸드셋에서 많은 양의 데이터를 수집합니다”라고 말합니다.

저자는 “이 데이터 수집의 불투명 한 특성”, Google은 문서화를 제공하지 않으며 페이로드는 의도적으로 포괄적 인 코드에 의해 생성 된 이진 인코딩 데이터로 전달된다고 언급합니다. 분명히 그들은 Google과 논의하여 Android Creator 가이 데이터 수집/원격 측정에 대한 문서를 게시하도록했지만 현재까지는 일어나지 않았습니다.”

이 연구는 매우 깊이 있고 기술 전문 용어로 가득 차 있지만 주제에 접선에 관심이 있다면 여전히 읽을 가치가 있습니다. Trinity College Dublin 웹 사이트에서 PDF 문서를 찾을 수 있습니다.

해커는 사전 설치된 앱을 조작하여 삼성 사용자를 스파이하는 방법을 찾았습니다

해커는 다음 목표 인 삼성에 있습니다. Samsung의 사전 설치된 앱을 조작하여 Hackers는 이제 사용자를 감시 할 수 있습니다.

해커는 사용자를보고 전체 시스템을 완전히 제어 할 수도 있습니다. 더 놀라운 것은 버그가 훨씬 더 광범위한 악용 세트에 속하는 것 같습니다. 삼성의 보안 연구원 중 한 명이 기술 거인의 버그 바운티 프로그램 에이 사건을보고했습니다.

삼성은 한국 기술 거인이지만 해커가 시스템을 조작하는 것을 막지는 못했습니다. 회사는 현재 모바일 스마트 폰에 계속 영향을 미치는 최종 취약점을 고치기 위해 노력하고 있습니다.

세 가지 중요한 삼성 문제에 대한 해커

Bleeping Computer는 최근 2021 년 초 이래로 과도한 회사 인 Sergey Toshin의 창립자 인 Sergey Toshin이 현재 모든 삼성 장치에 영향을 미치는 12 개 이상의 취약점을 발견했다고보고했습니다.

이러한 버그가 삼성 사용자에게 제기되는 보안 위험으로 인해 회사는 사건에 대한 가벼운 세부 사항 만 공개합니다. 현재로서는 세 가지 문제 만 제기되었습니다.

온라인 미디어 아울렛에 따르면, Toshin은 또한 문제가 발생하는 가장 위협적인 위험은 해커가 피해자를 성공적으로 속일 때 사용자의 메시지를 훔칠 수 있다고 언급했습니다.

두 가지 문제는 스텔스의 중력 때문에 더 복잡하고 심각합니다.

버그를 이용해 보면 삼성 사용자가 장치에 액세스하기 위해 임의의 파일을 읽고 쓸 수 있기 때문에 삼성 사용자가 무엇이든 할 필요는 없습니다.

삼성은 여전히 버그가 수정 될 때를 확인하지 않았으며, 주로 전체 프로세스가 최대 2 개월이 걸릴 수 있기 때문입니다. 회사는 여전히 추가 문제를 일으키지 않도록 수많은 패치 테스트를 수행해야합니다.

Toshin은 세 가지 보안 위협을 모두보고했으며 이제 바운티에 손을 대고 기다리고 있습니다.

해커는 거의 30,000 달러를 모았습니다

한 해커는 2021 년 초부터 삼성 장치 시스템 내에서 총 14 개의 문제를 공개했기 때문에 거의 30,000 달러를 받았습니다.

해커는 버그에 도움을주기 위해 만든 오버 스캐너를 사용하여 삼성 스마트 폰에 사전 설치된 응용 프로그램에 버그가 있음을 알았습니다.

그는 삼성에게 2 월에 결함에 대해 알리고 심지어 타사 앱이 삼성 장치에 관리 권한을 부여 할 수있는 방법에 대한 비디오를 게시했습니다. 그러나 대규모 부작용이있었습니다. 삼성 장치의 모든 응용 프로그램은 높은 권한을 얻으려고 노력하면서 삭제되었습니다.

버그는 나중에 4 월에 패치되었지만 여전히 관리되는 프로비저닝 앱에 큰 영향을 미쳤으며 이제 CVE-2021-25356으로 표시됩니다.

보상으로 해커는 버그를보고하여 7,000 달러를 받았습니다.

Bleeping Computer는 Toshin이 Setss 앱과 관련하여 다른 문제에 대해 Samsung에게 5,460 달러를 받았다고 언급했습니다. 해커는 실제 시스템 사용자로서 임의의 파일에 액세스했습니다. 이 레이블은 CVE-2021-25393으로 알려져 있습니다.

마지막으로, 그는 2 월의 버그 배치 중 4,850 달러를 얻었으며, 이는 SMS에 액세스하고 세부 사항을 호출 할 수있는 전화 사용자로 위장한 임의의 파일을 생성 할 수있었습니다.

이 기사는 Tech Times가 소유합니다

Fran Sanders에 의해 작성되었습니다

Android 스마트 폰을 얼마나 신뢰합니까?? 새로운 연구는 당신을 감시 할 것을 제안합니다

데이터 및 개인 정보로 Android 스마트 폰을 신뢰할 수 있다고 생각 했습니까?? 이 최신 연구는 두 번 생각하게 할 것입니다.

스마트 폰을 얼마나 믿습니까??

많은 사람들처럼, 당신은 아마 항상 주머니에 당신의 휴대 전화를 가지고 다닐 것입니다. 당신은 당신의 장치를 좋아했을 수도 있습니다.

그러나 최근 연구에 따르면 안드로이드 스마트 폰.

연구 – 스코틀랜드 에딘버러 대학교 팀이 진행했으며 트리니티 칼리지 더블린 아일랜드에서 – 주요 브랜드의 Android 기반 스마트 폰 사용과 관련된 다양한 개인 정보 문제를 발견했습니다.

Trinity College Dublin의 Doug Leith 교수와 Edinburgh University의 Paul Patras 박사 및 Haoyu Liu와 함께 Samsung, Xiaomi, Huawei, Realme, Lineageos 및 E/OS가 개발 한 Android OS의 6 가지 변형에 의해 보낸 데이터를 조사했습니다.

그들이 찾은 것은 “최소한으로 구성되고 핸드셋이 유휴 상태 일 때에도 이러한 공급 업체가 커스택식 Android 변형은 OS 개발자와 제 3 자 (Google, Microsoft, LinkedIn, Facebook 등)에게 상당한 양의 정보를 전송합니다.

- 리투아니아는 Xiaomi 검열 행이 계속됨에 따라 주 기관의 중국 스마트 폰을 금지 할 수 있습니다

- 온라인 개인 정보 보호 시계 파일 인터넷 쿠키와 관련된 400 개 이상의 불만 사항

당신의 전화가 당신에 대해 공유하는 것은 무엇입니까??

수집 된 데이터 중 연구자들은 스마트 폰의 영구 식별 시스템, 응용 프로그램의 사용 기록 및 원격 측정 데이터를 언급했습니다.

E/OS를 제외하고, 검사 된 모든 핸드셋 제조업체는 핸드셋에 설치된 모든 앱 목록을 수집 한 연구는 강조합니다.

사용 된 최신 데이트 앱 등과 같은 사용자의 관심사를 드러낼 수 있기 때문에 잠재적으로 민감한 정보입니다.

연구의 저자에 따르면,이 데이터 수확에서 벗어난 것은 없습니다.

Trinity의 컴퓨터 시스템 의장 인 Leith는 “우리는 휴대 전화의 대규모 및 지속적인 데이터 수집을 완전히 놓친 것으로 생각합니다’S 컴퓨터 과학 및 통계 학교는 말했다.

“우리’VE는 웹 쿠키와 심하게 행동하는 앱에 너무 집중했습니다. “.

사람들에게 전화를 남기는 데이터를 실제로 제어 할 수 있도록 의미있는 행동이 시급히 필요합니다.

Doug Leith 교수

Trinity College의 컴퓨터 과학 및 통계 학교 컴퓨터 시스템 의장

교수는이 연구가 대중, 정치인 및 규제 기관에 “모닝콜”역할을하기를 희망합니다.

“의미있는 행동은 사람들에게 전화를 남기는 데이터를 실질적으로 제어 할 수 있도록 긴급히 필요하다”고 덧붙였다.

- Microsoft에 따르면, 국가 지원 사이버 공격의 절반 이상이 러시아에서 왔다고합니다

- Microsoft Software Misconfiguration은 3 천 8 백만 명의 데이터를 노출시킵니다

Xiaomi, Samsung 및 Huawei는 데이터 공유 레이스를 이끌고 있습니다

이 연구에 따르면, Xiaomi 핸드셋은 “각 앱이 언제, 얼마나 오래 사용되는지를 포함하여 사용자가 Xiaomi에 보는 모든 앱 화면의 세부 정보를 보냅니다.”.

전화의시기와 지속 시간은 노출 된 데이터의 많은 부분이며,이 연구는.

화웨이 핸드셋에서’s Microsoft와 시간이 지남에 따라 앱 사용에 대한 세부 정보를 공유하는 Swiftkey 키보드.

“효과는 사람들을 추적하기 위해 쿠키를 사용하는 것과 유사합니다’에든버러 대학교의 정보학 학교 부교수 인 Paul Patras 박사에 따르면, 웹 페이지를 이동하는 S 활동.

다른 수준에서, Samsung, Xiaomi, Realme 및 Google은 “사용자 확신 가능한 광고 식별자”와 함께 하드웨어 일련 번호와 같은 “장기 장치 식별자”를 수집합니다.

장치의 하단 또는 뒷면에서 종종 하드웨어 일련 번호는 식별 및 인벤토리 목적으로 사용되는 고유 한 번호입니다. 그것은 사용자에게 고유하며 경찰에 전화 도난을보고 할 때 가장 자주 요청됩니다.

사용자는’S 광고 ID, 그 목적은 광고주가 사용자 광고 활동을 유사하게 추적 할 수 있도록하는 것입니다. 그것’장치 또는 작동 환경에서 할당하고 장치 자체에 직접 저장.

Android 시스템 이이 데이터를 저장할 수 있다는 사실은 “사용자가 광고 식별자를 재설정 할 때 새로운 식별자 값은 동일한 장치로 사소하게 다시 연결되어 잠재적으로 사용자가 확고한 광고 식별자의 사용을 훼손 할 수 있음을 의미합니다.”.

- 휴대 전화에서 오타를 수정하는 데 더 안전하고 더 나은이 스위스 스타트 업이 Google에서 취할 수 있습니까??

- Apple, Microsoft 및 Google에 대한 수익 기록은 Covid-19 부스트 중 Big Tech에 대한 이익

이 ‘후드 아래’관행을 끝내는 방법?

이 연구에 따르면이 대규모 데이터 수집에 먹이가 떨어지는 것을 피하는 방법은 한 가지뿐입니다. Frenchman Gael Duval이 작성하고 파생 된 E/OS 변형 혈통.

이 Android 변형은 개인 데이터를 전송하지 않고 Google 서비스를 사용할 수있는 모듈을 기반으로합니다. Google 및 모든 타사 응용 프로그램 또는 서비스에 대한 개인 정보에 대한 액세스가 차단됩니다.

이 예외 외에도 연구원들은 스마트 폰과 서비스의 이점을 누리기 위해 개인 데이터를 제공하는 것이 필수적이라고 결론을 내립니다.

“우리는하지만’Patras는 EU 회원국, 캐나다 및 한국을 포함하여 최근 몇 년 동안 여러 국가에서 채택 된 개인 정보에 대한 보호법을 보았습니다. 사용자 데이터 수집 관행은 여전히 널리 퍼져 있습니다. “라고 Patras는 말했습니다.

“더 걱정스럽게도 그러한 관행이 이루어집니다 ‘후드’ 사용자의 지식이없고 액세스 가능한 수단이없는 스마트 폰에서 그러한 기능을 비활성화하는 수단. 프라이버시에 민감한 안드로이드 변형은 견인력을 얻고 있으며, 우리의 연구 결과는 시장을 선도하는 공급 업체가 소송을 따를 수 있도록 장려해야합니다. “.

이 기사를 공유하십시오

당신은 또한 좋아할 것입니다

이제 다음에 연주합니다

삼성 전화의 가능한 스파이웨어

[편집자’참고 : 거기’이것에 대해 계속 진행중인 것입니다 “스파이웨어” 지금 바로. 우리는 안됩니다’t 개인적으로 모든 전화기에서 그것을 살펴 보았고, 더 깨끗한 소프트웨어가 집으로 보내는 것의 디코딩 된 Wireshark 캡은 부족한 것 같습니다. 무해 할 수 있습니다. 우리’우리의 원본 텍스트를 아래에 두는대로 남겨 두지만 추가 증거가 나올 때까지 소금 한 알로 가져 가고 싶을 수도 있습니다. 또는 의견에 우리 모두를 최신 상태로 유지하십시오. 그러나 빠른 결론으로 점프하는 데주의하십시오.]]

Samsung은 Android 스마트 폰을 원한다면 하드웨어에 대한 최고급 옵션을 가질 수 있지만 HASN’t 때때로로드하는 소프트웨어에 대한 의심스러운 결정을 내리지 못했습니다. 종종이 전화는 함께 제공됩니다 “기본” 할 수있는 앱’평범한 수단을 통해 제거됩니다’t 비활성화되고 삼성 전화기의 사전로드 된 소프트웨어와 관련된 최신 발견은 매우 주요 보안 취약점 인 것 같습니다.

문제 의이 소프트웨어는 a입니다 “스토리지 클리너” 에서 “장치 관리” 파일 최적화 및 삭제를 처리 해야하는 전화 섹션. 이 특정 응용 프로그램은 Qihoo 360이라는 중국 회사에 의해 작성되며’t ADB를 사용하거나 루트가없는 전화에서 제거됩니다. 이 회사는 바이러스 스캐닝에 관한 예외적으로 나쁜 관행으로 알려져 있으며 소프트웨어는 전화의 파일에 대한 파일에 대한 모든 정보를 중국 서버로 전송 한 것으로 기소 된 후 중국 정부에 사용하는 모든 데이터를 전환 할 수 있습니다. 이것은 포스트에서 논의되는 패킷 캡처 및 Osint의 사용을 통해 발견되었습니다.

이 계시는 최근 [KCHAXCER]의 Reddit에서 처음으로 생겨났습니다. 이 시점에서도 합법적 인 것 같습니다. 그것’아마도 흥미로운 문제입니다’t는 다양한 iPhone과 경쟁하는 플래그십 폰은 물론 모든 전화에 존재하지만, 우리가 할 수있는 경우 일일 사용 장치와 함께해야 할 몇 가지 보안 문제를 강조합니다’t 우리가 소유 한 하드웨어의 소프트웨어를 제어하십시오. 오픈 소스 전화에 관심이 있다면 몇 가지 대안이 있습니다.

팁에 대해 [kickaxe]에게 감사드립니다!

Security Hacks Tagged App, China, Osint, Packet Capture, Phone, Preinstalled, Security, Server, 스마트 폰, 바이러스에 게시되었습니다

해커는 사전 설치된 앱에서 버그를 악용하여 사용자를 스파이 할 수 있습니다

삼성은 스파이 또는 시스템을 완전히 제어하는 데 사용할 수있는 모바일 장치에 영향을 미치는 여러 취약점을 패치하기 위해 노력하고 있습니다.

버그는 회사를 통해 한 보안 연구원에 의해 발견되고 책임감있게보고 된 더 큰 세트의 일부입니다’S 버그 바운티 프로그램.

삼성 장치에 대한 심각한 문제

연초부터 모바일 앱 보안을 전문으로하는 오버저 회사의 창립자 인 Sergey Toshin은 삼성 장치에 영향을 미치는 12 개 이상의 취약점을 발견했습니다.

그들 중 세 명에게는 그들이 사용자에게 할 위험이 높기 때문에 세부 사항은 현재 가볍습니다. Toshin은 특수성에 들어 가지 않고 BleepingComputer 에이 문제 중 가장 심각하지 않으면 공격자가 피해자를 속일 때 SMS 메시지를 훔치는 데 도움이 될 수 있다고 말했습니다.

다른 두 사람은 더욱 심각하기 때문에 더 심각합니다. 그들을 이용하면 삼성 장치 사용자로부터 조치를 취할 필요가 없습니다. 공격자는이를 사용하여 권한이 높은 임의의 파일을 읽거나 쓸 수 있습니다.

수정 사항이 언제 사용자에게 푸시 될지는 확실하지 않습니다. 프로세스는 일반적으로 패치의 다양한 테스트로 인해 다른 문제가 발생하지 않도록하기 위해 약 2 개월이 걸리기 때문입니다

Toshin은 세 가지 보안 취약점을 모두 책임감있게보고했으며 현재 바운티를 받기를 기다리고 있습니다.

책임감있게 공개 된 17 가지 문제

삼성만으로 해커는 14 개의 이슈를 공개하기 위해 연초부터 30,000 달러에 가까운 $ 30,000를 수집했습니다. 다른 세 가지 취약점은 현재 패치를 기다리고 있습니다

이 바운티에 20,690 달러를 가져온 이미 패치 된 버그 중 7 개에 대해 Toshin.

해커는 작업을 돕기 위해 특별히 만든 오버 리퍼드 스캐너를 사용하여 삼성 장치의 사전 설치된 앱에서 버그를 발견했습니다.

그는 2 월에 결함을보고했으며 제 3 자 앱이 장치 관리자 권한을 어떻게 얻었는지 보여주는 비디오를 발표했습니다. 당시의 제로 데이 인 익스플로잇은 원치 않는 부작용이있었습니다. 권한이 높아지는 과정에서 안드로이드 폰의 다른 모든 앱이 삭제되었습니다.

버그는 4 월에 패치되었습니다. 관리 조항 앱에 영향을 미쳤으며 이제 CVE-2021-25356으로 추적됩니다. 해커는보고하여 $ 7,000를 받았습니다.

Toshin은 시스템 사용자의 권한을 가진 임의의 파일에 대한 읽기/쓰기 액세스를 얻을 수있는 설정 앱에서 문제 (CVE-2021-25393)에 대한 Samsung과 세부 사항을 공유하기 위해 또 다른 무거운 현상금 (5,460 달러)을 받았습니다.

이 2 월 배치에서 세 번째로 유료 ($ 4,850) 취약점은 전화 세부 사항 및 SMS/MMS 메시지에 액세스 할 수있는 전화기 사용자로 임의의 파일을 작성할 수있었습니다.

삼성은 5 월 에이 결함의 대부분을 패치했습니다. 그러나 Toshin은 BleepingComputer에 삼성이 회사를 통해 공개 한 또 다른 7 개의 버그 세트를 패치했다고 말했다’S 버그 바운티 프로그램.

이들은 사용자 연락처에 대한 읽기/쓰기 액세스, SD 카드 액세스 및 전화 번호, 주소 및 이메일과 같은 개인 정보 유출과 같은 위험이있었습니다.

사용자는 잠재적 인 보안 위험을 피하기 위해 제조업체의 최신 펌웨어 업데이트를 적용하는 것이 좋습니다.

Toshin은 그의 경력에서 550 개가 넘는 취약점을보고하여 Hackerone 플랫폼 및 다양한 Bug Bounty 프로그램을 통해 Bug Bounties에서 백만 달러 이상을 벌었다고보고했습니다.