Atharvan 쥐를 제거하는 방법

요약:

Atharvan 쥐 공격자가 원격 위치에서 컴퓨터 또는 장치에 대한 무단 액세스를 얻을 수있는 위험한 원격 액세스 트로이 목마입니다. 암호 및 민감한 데이터 훔치기, 추가 맬웨어 배포 및 파일 수정과 같은 악의적 인 활동을 수행 할 수 있습니다. 이 기사에서는 Atharvan Rat를 제거하는 방법에 대해 논의 하고이 맬웨어에 대한 자주 묻는 질문에 대한 답변을 제공합니다.

- Q : Atharvan 쥐를 제거하는 방법?

- Q : 카스퍼 스키는 쥐를 제거합니까??

- Q : Atharvan은 어떤 종류의 맬웨어입니다?

- Q : Atharvan은 컴퓨터에 어떻게 침투합니까??

- Q : 맬웨어 설치를 피하는 방법?

- Q : 컴퓨터에 Atharvan 쥐를 가질 위험은 얼마입니까??

- Q : Atharvan Rat는 추가 악성 코드를 주입하는 데 사용할 수 있습니까??

- Q : Atharvan Rat에서 내 컴퓨터가 깨끗한 지 확인하려면 어떻게해야합니까??

- Q : 쥐의 다른 예는 무엇입니까??

- Q : 사이버 범죄자들은 사용자가 컴퓨터를 감염시키는 방법을 어떻게 속이는가?

- Q : 컴퓨터가 이미 Atharvan Rat에 감염된 경우 어떻게해야합니까??

ㅏ: Atharvan 쥐를 제거하려면 다음 단계를 따르십시오

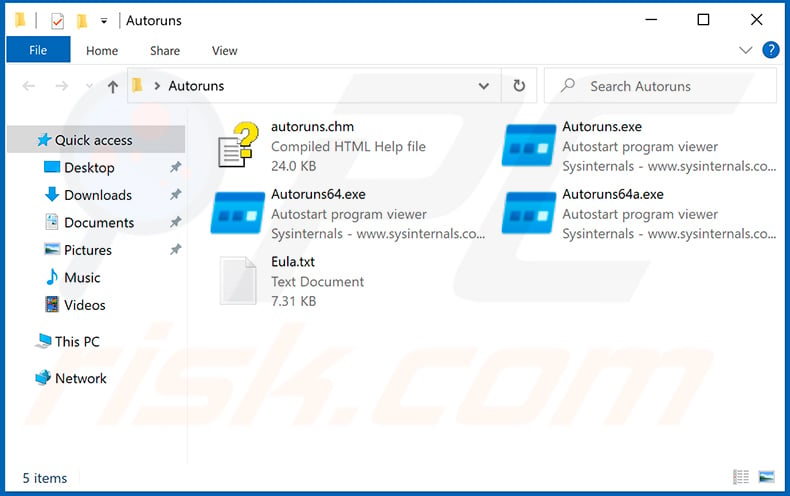

1. 다운로드 된 아카이브를 추출하십시오

2. 자동 선을 실행하십시오.exe 파일

ㅏ: 카스퍼 스키. 합법적 인 바이러스 백신 소프트웨어를 사용하여 맬웨어를 스캔하고 제거하는 것이 좋습니다.

ㅏ: Atharvan은 악의적 인 목적으로 컴퓨터 또는 장치에 대한 무단 액세스를 제공하는 원격 액세스 트로이 목마 (RAT)입니다. 그 활동은 암호 도용에서부터 추가 맬웨어 배포에 이르기까지 다양합니다.

ㅏ: Atharvan은 다양한 수단을 통해 컴퓨터에 침투 할 수 있습니다.

ㅏ: 맬웨어 설치를 피하려면 다음과 같은 예방 조치를 따르십시오

– 운영 체제와 소프트웨어를 업데이트하십시오

– 평판이 좋은 바이러스 백신 소프트웨어를 사용하십시오

– 이메일 첨부 파일을 열거 나 파일을 다운로드 할 때주의하십시오

– 의심스러운 링크 나 팝업을 클릭하지 마십시오

– 컴퓨터에서 사용하기 전에 외부 장치를 스캔하십시오

ㅏ: 컴퓨터에 Atharvan Rat를 사용하면 데이터 및 금전적 손실, 신원 도용, 온라인 계정에 대한 액세스 손실, 시스템 불안정성 및 추가 악성 코드 감염 등 다양한 심각한 문제가 발생할 수 있습니다.

ㅏ: 예, Atharvan Rat는 랜섬웨어 또는 암호화 마이닝 맬웨어와 같은 추가 악성 코드를 타협 된 컴퓨터에 주입하는 데 사용될 수 있습니다. 이것은 공격자에게 더 많은 제어와 시스템에 대한 액세스를 제공합니다.

ㅏ: Atharvan Rat에서 컴퓨터가 깨끗한 지 확인하려면 Combo Cleaner와 같은 합법적 인 바이러스 백신 소프트웨어로 스캔을 실행할 수 있습니다. 침윤 된 맬웨어를 감지하고 제거합니다.

ㅏ: 쥐의 다른 예로는 M2RAT, Insekt 및 Konni가 있습니다. 또한 손상된 컴퓨터에 대한 무단 액세스를 제공하는 위험한 맬웨어입니다.

ㅏ: CyberCriminals는 다양한 방법을 사용하여 문서, JavaScript 파일, 실행 파일, 아카이브 등과 같은 감염된 파일을 통해 맬웨어를 다운로드하고 실행하도록 유도하는 등 사용자가 컴퓨터를 감염시킵니다.

ㅏ: 컴퓨터가 이미 Atharvan Rat에 감염된 경우 Combo Cleaner와 같은 전문 자동 맬웨어 제거 도구를 사용하는 것이 좋습니다. 시스템에서 맬웨어를 스캔하고 제거합니다.

Atharvan 쥐를 제거하는 방법

다운로드 된 아카이브를 추출하고 자동 선을 실행하십시오.exe 파일.

카스퍼 스키는 쥐를 제거합니까??

об йтоэ странице

м е р р регистрировали подо 착취 ay rzа ф징퍼, исход 넘추 타 ay сети. с пом거나 ю это인지 страницы м주는 сможем определить, что з просы отправляете именно, а не робот. почему это могло произойти?

эта страница отобр은 Âется в тех Â сл 나아가 · 추, ∈огда автомати인지 скими системи Google регтрирр곽막우 ся 테 추 법구추 추 님. котор ое нарушают условия использования. странира перестанет отобр은 жаться после того, как эти запросы прекратся. до отого момента для использования слу 갑기 Google необ 영향.

источником запросов может служить вредоносное по, подключаемые модули браузера или скрипт, насое 밑 밑 밑보관 сзлку ыапросов. если вл используете общий доступ в интернет, проблема 갑새 갑새 딘 악 с сомпером с с с с с саким 테 IP-адесом → Â 궤. обратитесь к своему системному администратору. подроб 변태.

проверка по слову может татак뿐 아니라 자기 появляться, если вы В 갑 갑격적 В Â водите слож ные запросы, об협 ораспронон혁 ™ rапротототототототото술도 있습니다. емами, или вводите запросы очень часто.

Atharvan 쥐를 제거하는 방법

완전한 기능을 사용하려면 콤보 클리너 라이센스를 구매해야합니다. 7 일 무료 평가판 이용 가능. 콤보 클리너는 Pcrisk의 모회사 인 RCS LT가 소유하고 운영합니다.com 더 읽기.

Atharvan은 어떤 종류의 맬웨어입니다?

Atharvan은 원격 액세스 트로이 목마 (쥐)의 이름입니다. 이 유형의 맬웨어의 목적은 공격자에게 원격 위치에서 컴퓨터 또는 장치에 대한 무단 액세스 권한을 부여하는 것입니다. 공격자는 암호 훔치기, 추가 맬웨어 배포, 파일 삭제 또는 수정 등과 같은 다양한 악의적 인 활동을 수행 할 수 있습니다.

Atharvan에 대한 자세한 내용

타협 된 컴퓨터에서 Atharvan은 파일을 다운로드하고 실행 파일을 실행하고 명령을 실행하고 출력을 공격자에게 다시 보낼 수 있습니다. 재무 기록, 개인 정보 또는 로그인 자격 증명과 같은 민감한 데이터를 다운로드하는 데 사용될 수 있으며, 이는 신분 도용에 사용하거나 어두운 웹에서 판매되거나 다른 방식으로 오용 할 수 있습니다.

또한이 쥐는 추가 악성 코드를 주입하는 데 사용될 수 있습니다 (E.g., 랜섬웨어 또는 암호화-마이닝 맬웨어) 타협 된 컴퓨터에 대한 공격자에게 더 많은 제어 및 액세스를 제공합니다. 또한 Atharvan을 사용하면 공격자는 프로그램 개방 또는 닫기, 파일 수정 또는 기타 악성 코드 시작 등의 타협 된 컴퓨터에서 명령을 원격으로 실행할 수 있습니다.

Atharvan에 감염된 컴퓨터를 사용하면 데이터 및 금전적 손실, 신원 도용, 온라인 계정에 대한 액세스 손실, 시스템 불안정성, 추가 악성 코드 감염 등 사용자에게 다양한 심각한 문제가 발생할 수 있습니다.

가능한 맬웨어 감염을 제거하려면 합법적 인 바이러스 백신 소프트웨어로 컴퓨터를 스캔하십시오. 보안 연구원은 콤보 클리너 사용 권장입니다.

▼ 콤보 클리너를 다운로드하십시오

완전한 기능을 사용하려면 콤보 클리너 라이센스를 구매해야합니다. 7 일 무료 평가판 이용 가능. 콤보 클리너는 Pcrisk의 모회사 인 RCS LT가 소유하고 운영합니다.com 더 읽기.

결론

결론적으로 Atharvan은 사이버 범죄자가 타협 된 컴퓨터에 대한 무단 액세스를 얻기 위해 사용할 수있는 위험한 도구입니다. Cybercriminals는 파일을 다운로드하고 실행 파일을 실행하고 실행하고 명령을 실행하고 출력을 다시 보내는 기능을 사용하여 Atharvan을 사용하여 민감한 데이터를 훔치고 추가 맬웨어를 설치하고 명령을 원격으로 실행하며 컴퓨터를 제어 할 수 있습니다.

다른 쥐의 예는 M2rat, Insekt 및 Konni입니다.

Atharvan은 어떻게 내 컴퓨터에 침투 했습니까??

사용자는 이메일로 악의적 인 링크 또는 첨부 파일을 열고 신뢰할 수없는 소스에서 파일을 다운로드하고, 손상된 웹 사이트 방문, 악성 광고 클릭, 금융 도구 (또는 불법 복제 소프트웨어 용 설치 업체), 무담보 Wi-Fi 네트워크 등을 사용하여 컴퓨터를 감염시킵니다.

사이버 범죄자는 다양한 방법을 사용하여 사용자를 속이는 컴퓨터 감염. 그들의 목표는 사용자가 스스로 맬웨어를 다운로드하고 실행하도록 유혹하는 것입니다. 일반적으로 감염된 MS 사무실, PDF 문서, JavaScript 파일, 실행 파일, 아카이브 및 기타 파일을 사용하여 맬웨어를 배포합니다.

맬웨어 설치를 피하는 방법?

컴퓨터 감염을 피하려면 운영 체제와 소프트웨어를 최신 상태로 유지하려면 평판이 좋은 안티 바이러스 프로그램을 사용하고 이메일 첨부 파일을 열거나 인터넷에서 파일을 다운로드 할 때는 신중하고 의심스러운 링크 또는 팝업을 클릭하지 마십시오.

또한 USB 드라이브와 같은 외부 장치를 사용할 때 조심하고 컴퓨터에서 사용하기 전에 바이러스를 스캔하십시오. 컴퓨터가 이미 감염되었다고 생각되면 Windows 용 Combo Cleaner Antivirus로 스캔을 실행하여 침윤 된 맬웨어를 자동으로 제거하는 것이 좋습니다.

즉각적인 자동 맬웨어 제거 : 수동 위협 제거는 고급 컴퓨터 기술이 필요한 길고 복잡한 프로세스 일 수 있습니다. 콤보 클리너는 맬웨어를 제거하는 것이 좋습니다. 아래 버튼을 클릭하여 다운로드하십시오

▼ 다운로드 이 웹 사이트에 나열된 소프트웨어를 다운로드하여 콤보 클리너 귀하는 개인 정보 보호 정책 및 이용 약관에 동의합니다. 완전한 기능을 사용하려면 콤보 클리너 라이센스를 구매해야합니다. 7 일 무료 평가판 이용 가능. 콤보 클리너는 Pcrisk의 모회사 인 RCS LT가 소유하고 운영합니다.com 더 읽기.

빠른 메뉴 :

- Atharvan은 무엇입니까??

- 1 단계. Atharvan 맬웨어의 수동 제거.

- 2 단계. 컴퓨터가 깨끗한 지 확인하십시오.

맬웨어를 수동으로 제거하는 방법?

수동 맬웨어 제거는 복잡한 작업입니다. 일반적으로 바이러스 백신 또는 맬웨어 방지 프로그램이 자동으로 수행하는 것이 가장 좋습니다. 이 맬웨어를 제거하려면 Windows 용 Combo Cleaner Antivirus를 사용하는 것이 좋습니다.

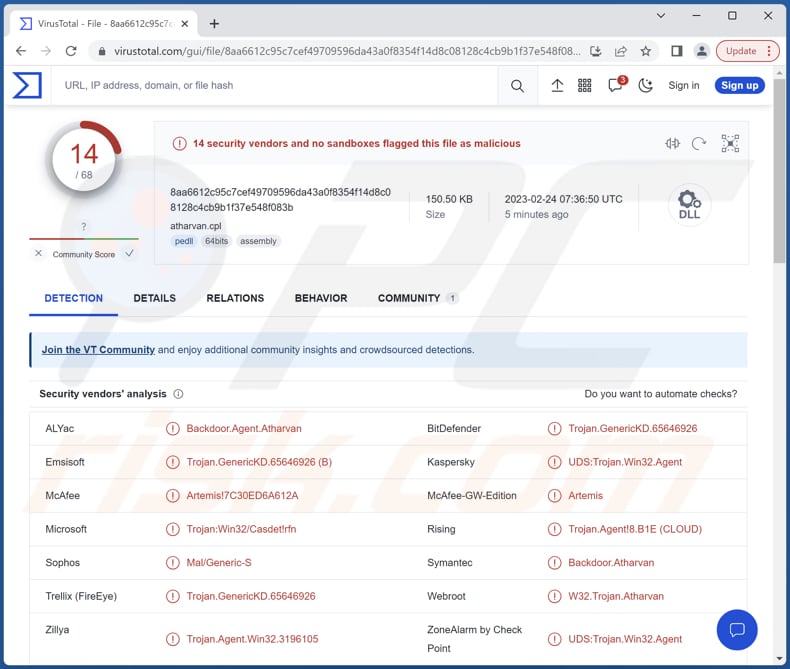

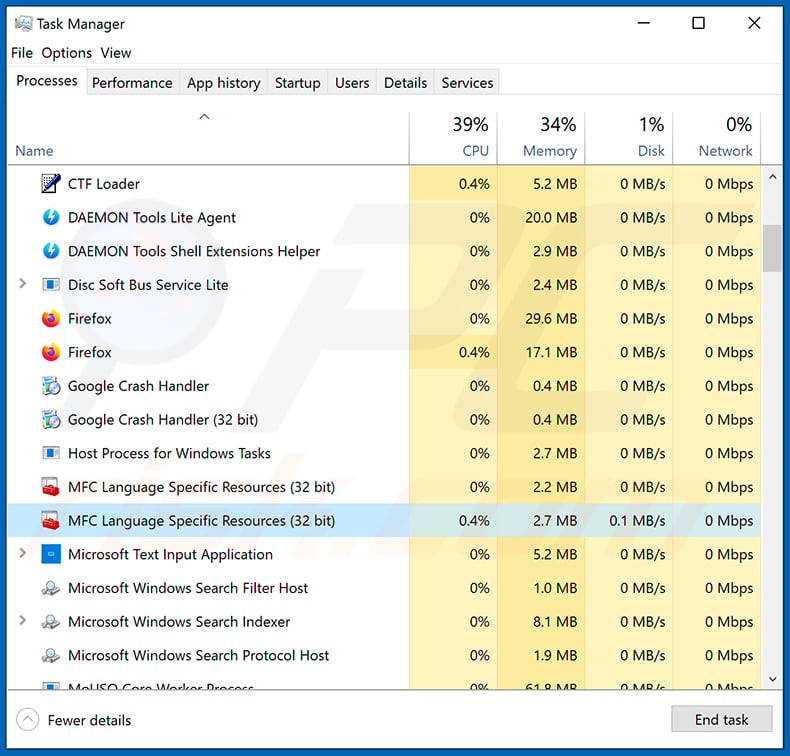

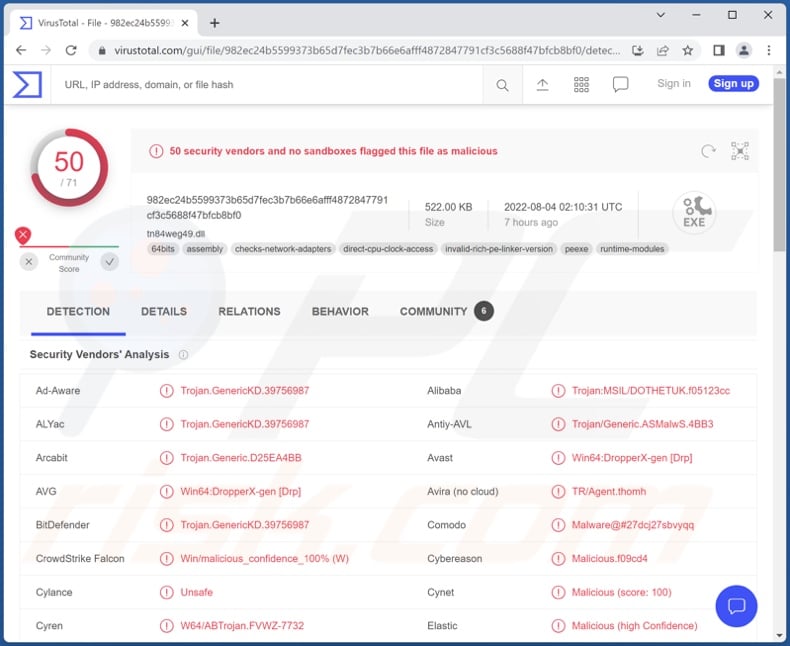

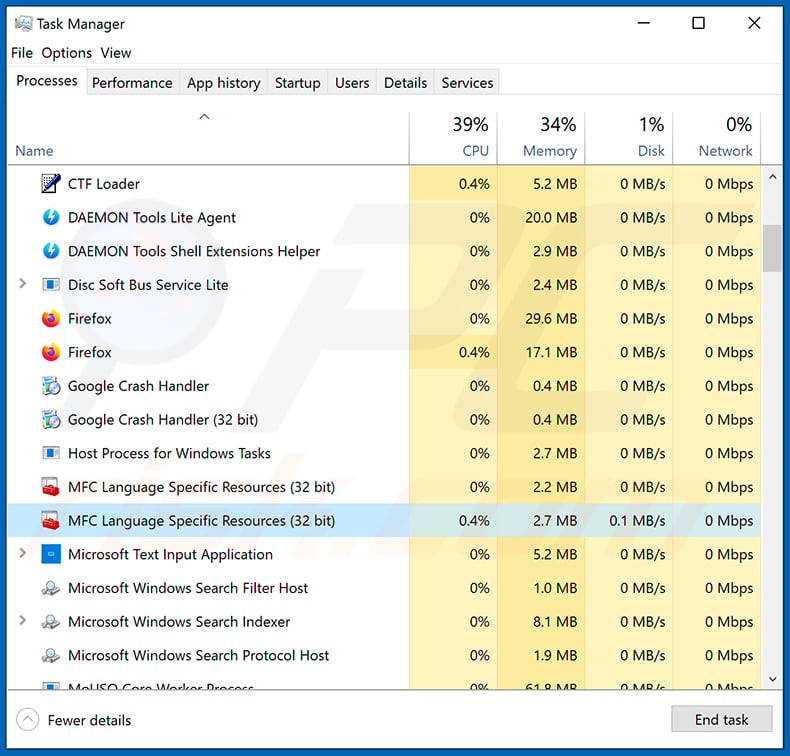

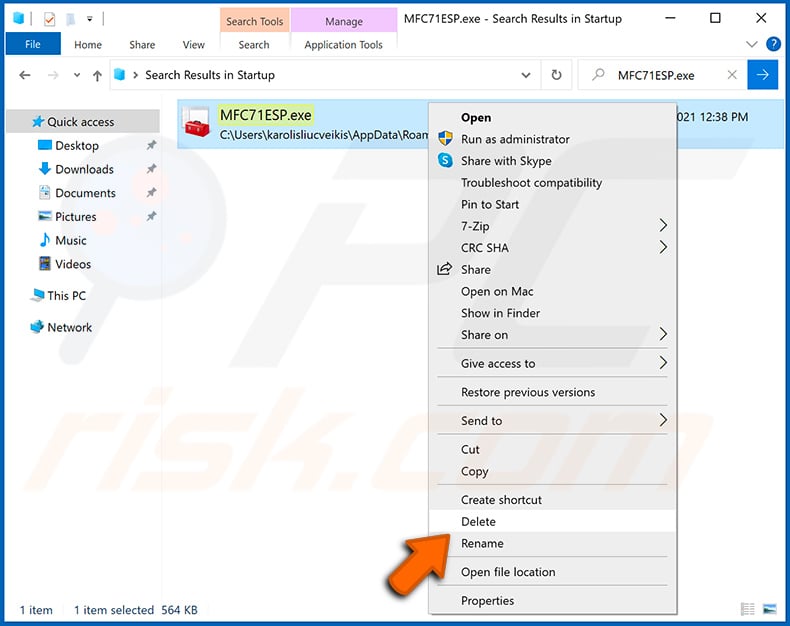

맬웨어를 수동으로 제거하려면 첫 번째 단계는 제거하려는 맬웨어의 이름을 식별하는 것입니다. 다음은 사용자의 컴퓨터에서 실행되는 의심스러운 프로그램의 예입니다

예를 들어 작업 관리자를 사용하여 컴퓨터에서 실행되는 프로그램 목록을 확인하고 의심스러워 보이는 프로그램을 식별하면 다음 단계를 계속해야합니다

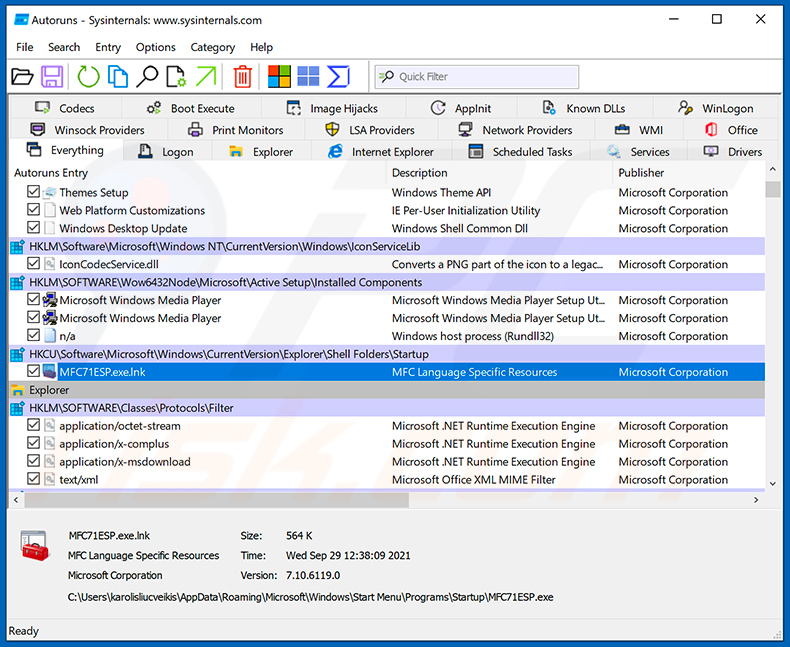

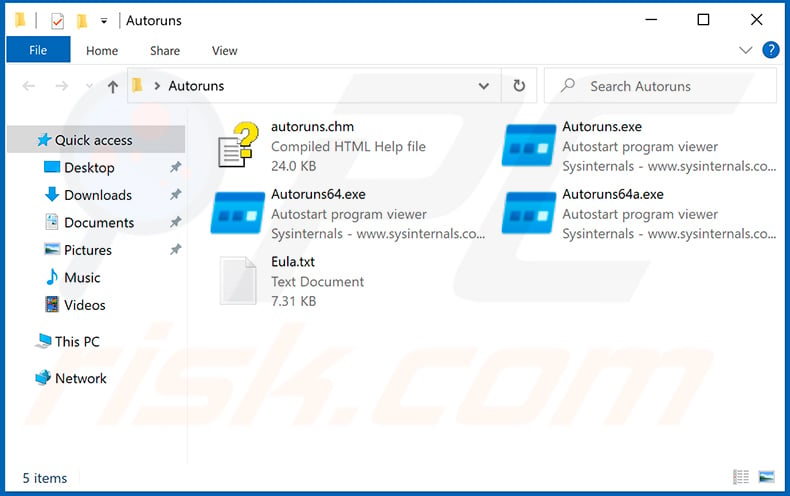

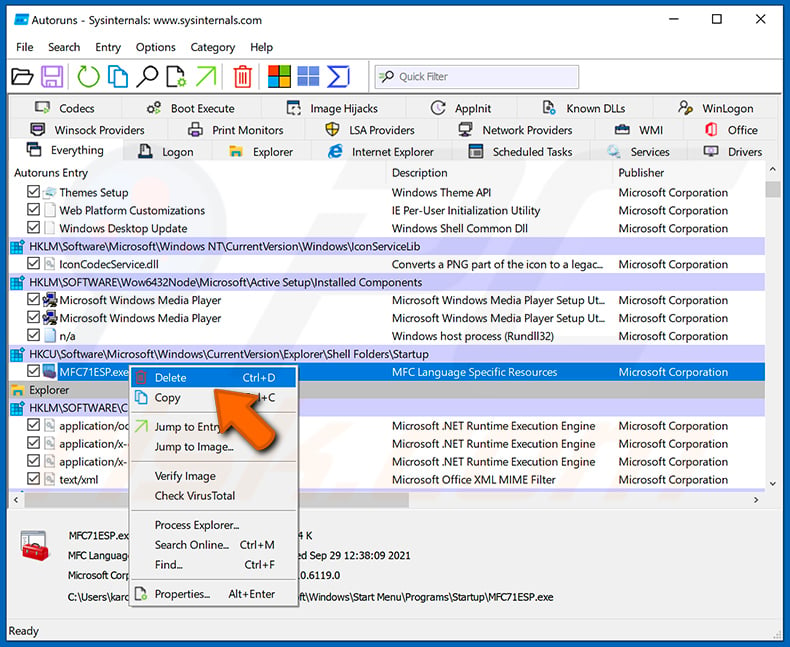

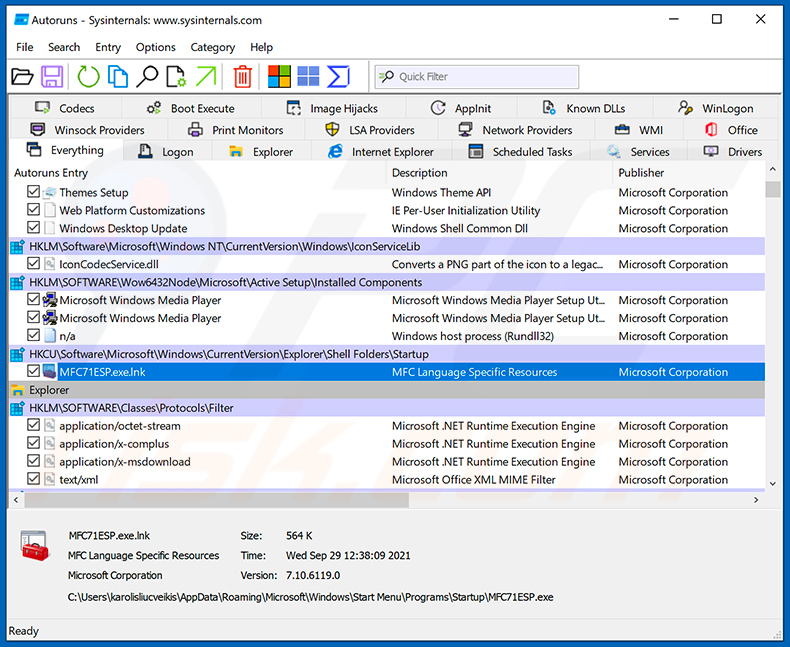

Autoruns라는 프로그램을 다운로드하십시오. 이 프로그램은 자동 시작 응용 프로그램, 레지스트리 및 파일 시스템 위치를 보여줍니다

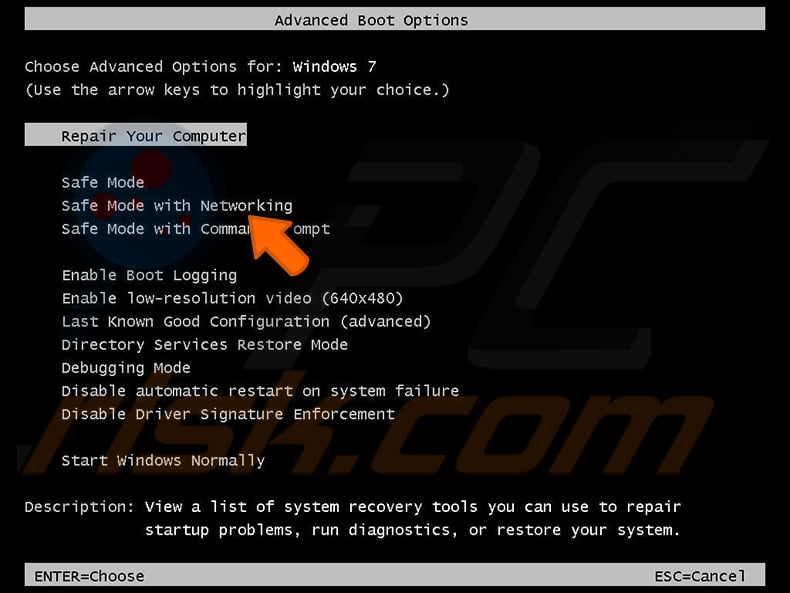

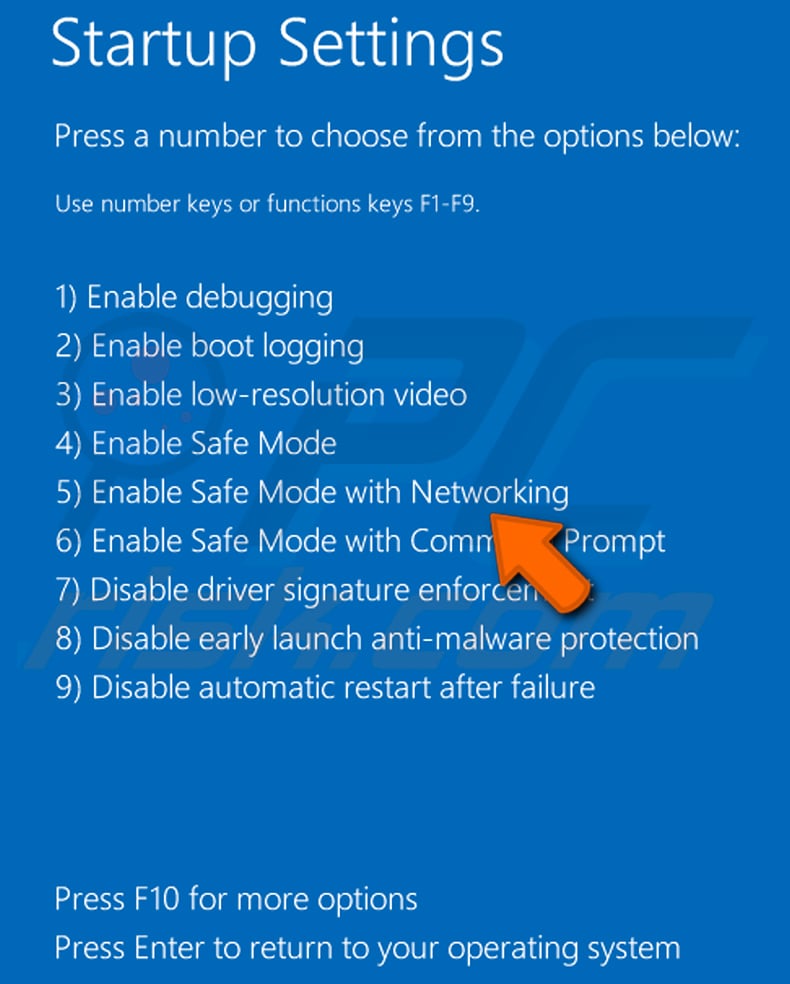

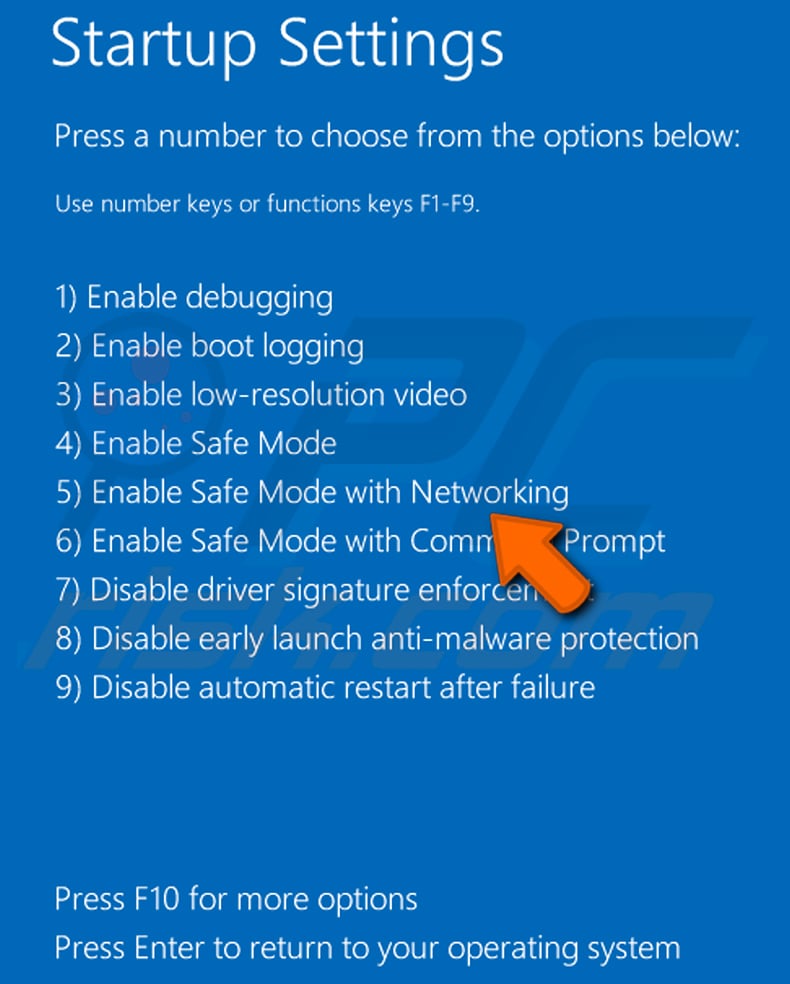

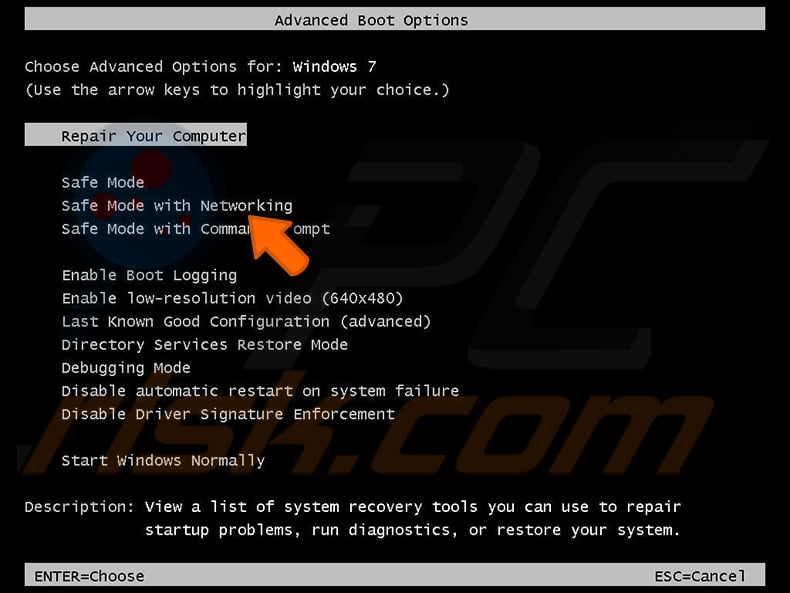

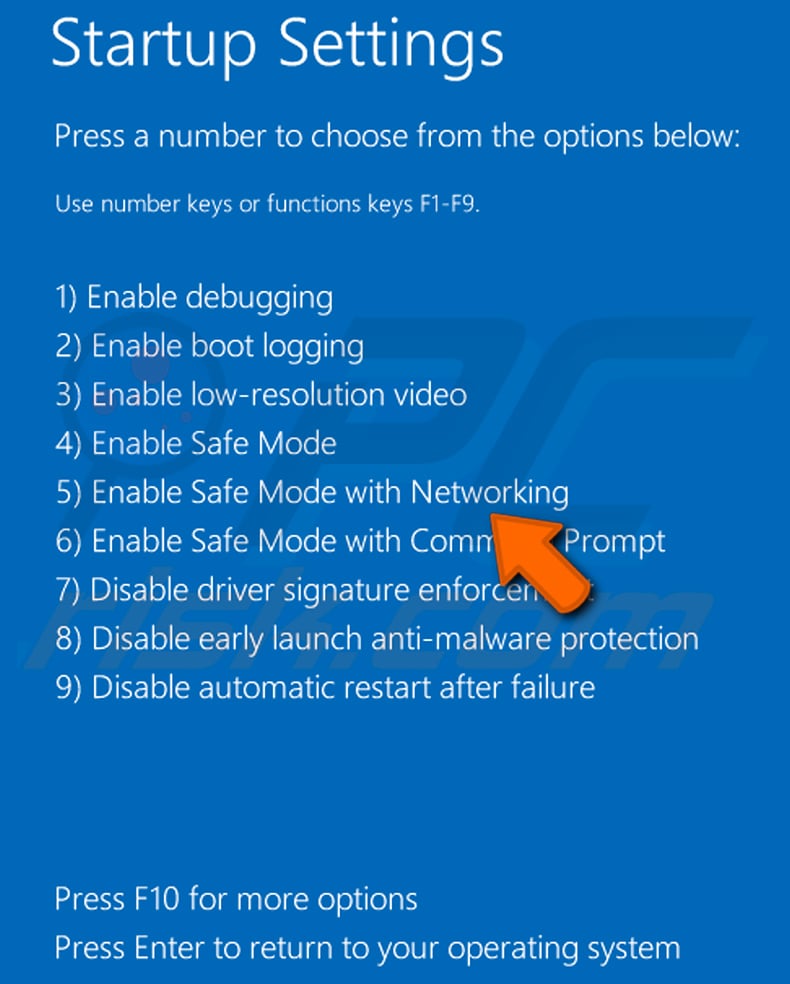

컴퓨터를 안전 모드로 다시 시작하십시오

Windows XP 및 Windows 7 사용자 : 안전 모드로 컴퓨터를 시작하십시오. 시작을 클릭하고, 종료를 클릭하고, 다시 시작하고, 확인을 클릭하고, 확인을 클릭하십시오. 컴퓨터 시작 프로세스 중에 Windows Advanced 옵션 메뉴가 표시 될 때까지 키보드의 F8 키를 여러 번 누른 다음 목록에서 네트워킹으로 안전 모드를 선택합니다.

“네트워킹이있는 안전 모드”에서 Windows 7을 시작하는 방법을 보여주는 비디오 :

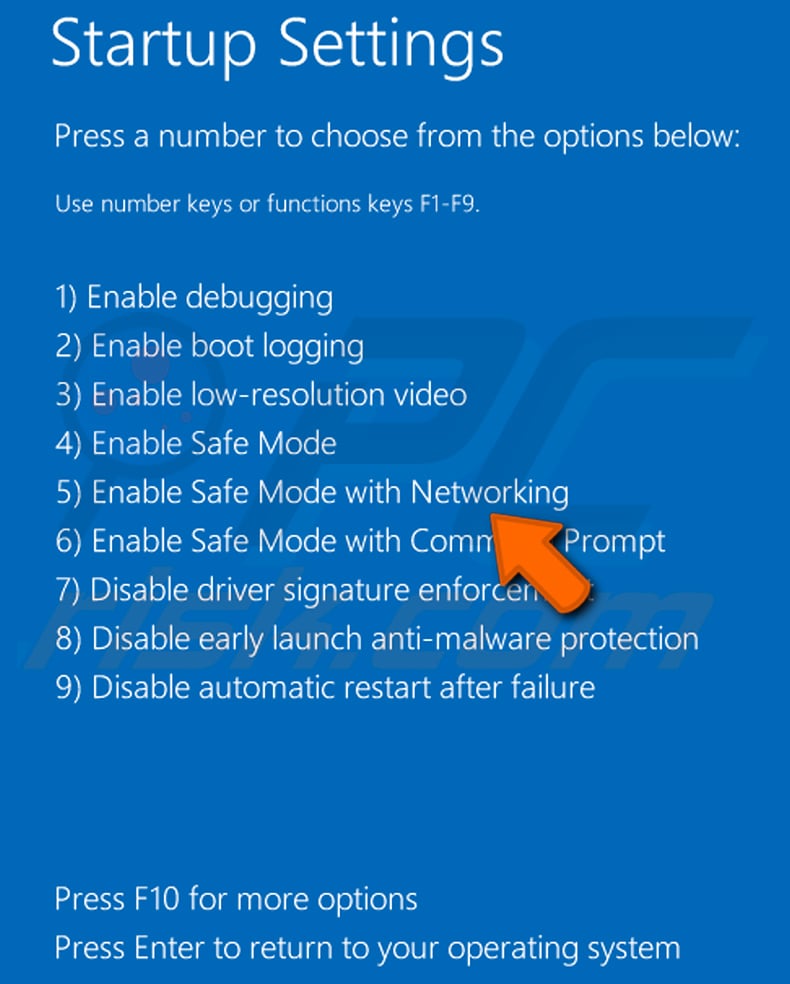

Windows 8 사용자: Windows 8은 네트워킹을 사용하여 안전 모드입니다 – Windows 8 시작 화면으로 이동하여 검색 결과에서 고급을 입력하십시오. 열린 “일반 PC 설정”창에서 고급 시작 옵션을 클릭하십시오.

“지금 다시 시작”버튼을 클릭하십시오. 이제 컴퓨터가 “고급 시작 옵션 메뉴”로 다시 시작됩니다. “문제 해결”버튼을 클릭 한 다음 “고급 옵션”버튼을 클릭하십시오. 고급 옵션 화면에서 “시작 설정”을 클릭하십시오.

“다시 시작”버튼을 클릭하십시오. PC가 시작 설정 화면으로 다시 시작됩니다. F5를 눌러 네트워킹을 사용하여 안전 모드로 부팅하십시오.

“네트워킹이있는 안전 모드”에서 Windows 8을 시작하는 방법을 보여주는 비디오 :

Windows 10 사용자: Windows 로고를 클릭하고 전원 아이콘을 선택하십시오. 열린 메뉴에서 키보드에 “Shift”버튼을 누른 상태에서 “다시 시작”을 클릭하십시오. “옵션 선택”창에서 “문제 해결”을 클릭하면 다음 “고급 옵션”을 선택하십시오.

고급 옵션 메뉴에서 “시작 설정”을 선택하고 “다시 시작”버튼을 클릭하십시오. 다음 창에서 키보드에서 “F5″버튼을 클릭해야합니다. 네트워킹을 통해 운영 체제를 안전 모드로 다시 시작합니다.

“네트워킹이있는 안전 모드”에서 Windows 10을 시작하는 방법을 보여주는 비디오 :

다운로드 된 아카이브를 추출하고 자동 선을 실행하십시오.exe 파일.

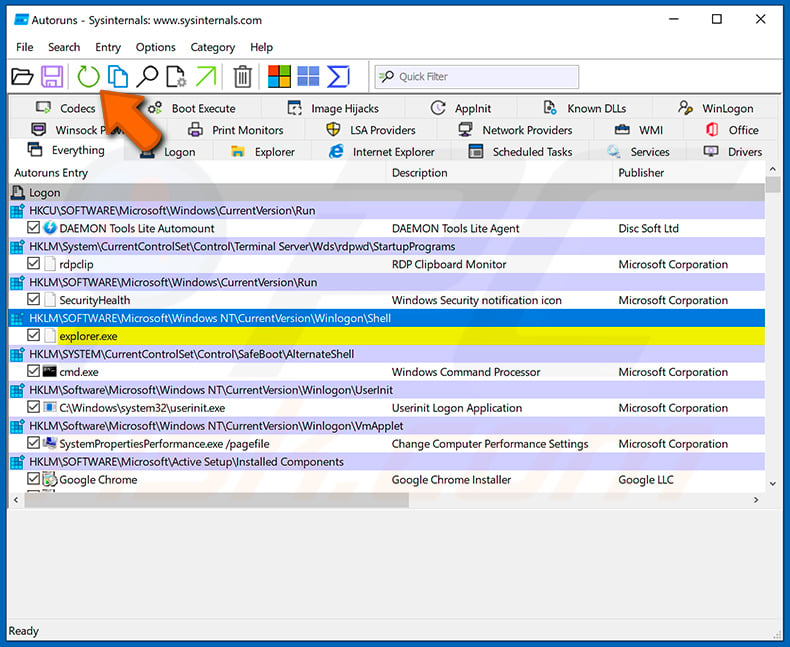

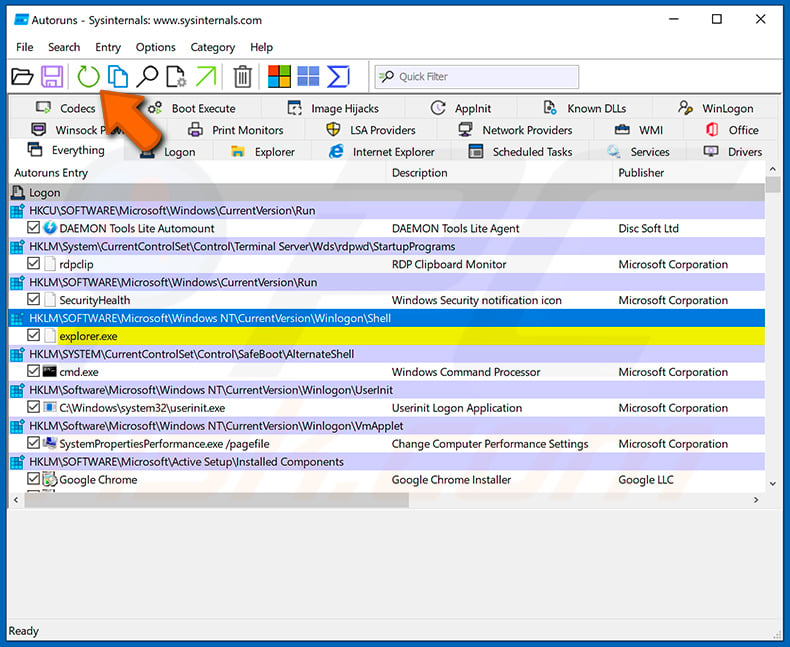

Autoruns 응용 프로그램에서 상단에서 “옵션”을 클릭하고 “빈 위치 숨기기”및 “Windows Entries 숨기기”옵션을 선택 취소합니다. 이 절차 후에는 “새로 고침”아이콘을 클릭합니다.

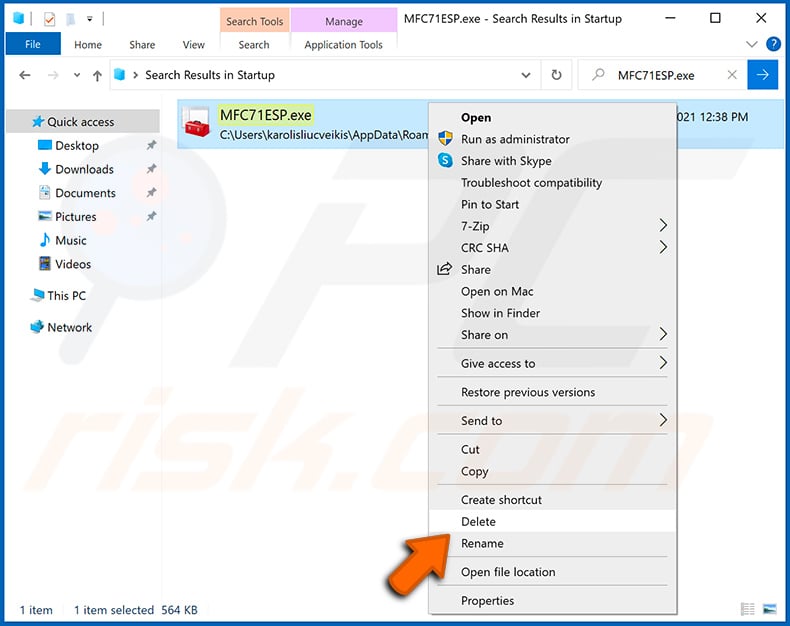

Autoruns 응용 프로그램에서 제공 한 목록을 확인하고 제거하려는 맬웨어 파일을 찾으십시오.

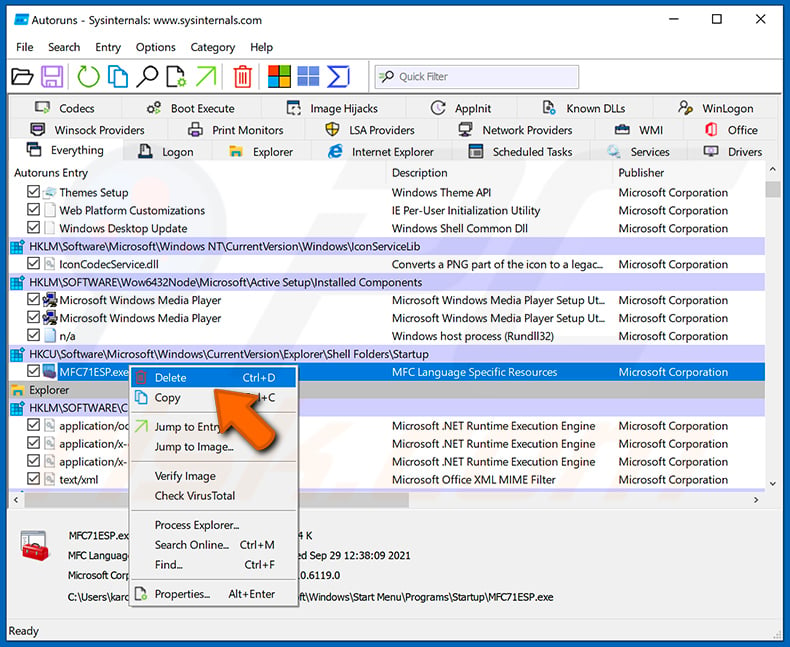

전체 경로와 이름을 기록해야합니다. 일부 맬웨어는 합법적 인 Windows 프로세스 이름에서 프로세스 이름을 숨 깁니다. 이 단계에서는 시스템 파일 제거를 피하는 것이 매우 중요합니다. 제거하려는 의심스러운 프로그램을 찾은 후에는 마우스를 마우스 오른쪽 버튼으로 클릭하고 “삭제”를 선택하십시오.

Autoruns 애플리케이션을 통해 맬웨어를 제거한 후 (다음 시스템 시작에서 맬웨어가 자동으로 실행되지 않도록합니다) 컴퓨터의 맬웨어 이름을 검색해야합니다. 진행하기 전에 숨겨진 파일과 폴더를 활성화하십시오. 맬웨어의 파일 이름을 찾으면 제거하십시오.

컴퓨터를 일반 모드로 재부팅하십시오. 이 단계를 따라 컴퓨터에서 맬웨어를 제거해야합니다. 수동 위협 제거에는 고급 컴퓨터 기술이 필요합니다. 이러한 기술이없는 경우 맬웨어 제거를 안티 바이러스 및 맬웨어 방지 프로그램으로 남겨 두십시오.

이 단계는 고급 맬웨어 감염과 함께 작동하지 않을 수 있습니다. 언제나 그렇듯이 나중에 맬웨어를 제거하는 것보다 감염을 예방하는 것이 가장 좋습니다. 컴퓨터를 안전하게 유지하려면 최신 운영 체제 업데이트를 설치하고 바이러스 백신 소프트웨어를 사용하십시오. 컴퓨터가 맬웨어 감염이 없는지 확인하려면 Windows 용 콤보 클리너 안티 바이러스로 스캔하는 것이 좋습니다.

자주 묻는 질문 (FAQ)

내 컴퓨터가 맬웨어에 감염되어있어 저장 장치를 포맷하여 제거해야합니다?

저장 장치 서식은 컴퓨터에서 맬웨어를 제거하는 효과적인 방법 일 수 있지만 최후의 수단 옵션이어야한다는 점에 유의해야합니다. 저장 장치 포맷에 의지하기 전에 평판이 좋은 안티 바이러스 또는 맬웨어 방지 프로그램을 실행해야합니다.

맬웨어가 발생할 수있는 가장 큰 문제는 무엇입니까??

맬웨어는 암호, 재무 정보 및 개인 문서와 같은 민감한 데이터를 훔칠 수 있습니다. 또한 추가 맬웨어를 주입하고, 봇넷 생성, 파일을 암호화하고, 시스템 리소스를 사용하는 등을 사용할 수 있습니다. 맬웨어 유형에 따라 다릅니다.

Atharvan Rat의 목적은 무엇입니까??

Atharvan 맬웨어에는 파일을 다운로드하고 실행 파일을 실행하고 명령을 실행하고 결과를 공격자에게 보낼 수 있습니다. 또한 민감한 데이터를 훔치고 추가 맬웨어를 도입하며 다른 악의적 인 행동을 수행하도록 활용할 수 있습니다.

맬웨어가 내 컴퓨터에 어떻게 침투 했는가??

맬웨어는 종종 Malspam 및 가짜 시스템 경고와 같은 다양한 피싱 및 사회 공학 방법을 통해 전파됩니다. 또한 일반적으로 드라이브 바이 다운로드, 피어 투 피어 네트워크, 비공식 소프트웨어 다운로드 웹 사이트, 크래킹 도구 등을 통해 퍼져 있습니다.

콤보 클리너가 맬웨어로부터 나를 보호 할 것입니다?

콤보 클리너는 거의 모든 맬웨어 감염을 감지하고 제거 할 수 있습니다. 정교한 맬웨어는 종종 시스템 내에서 깊이 숨겨져 있다는 점에 유의해야합니다. 따라서 위협을 완전히 제거하려면 포괄적 인 시스템 스캔을 수행하는 것이 필수적입니다.

저자 정보 :

Tomas Meskauskas- 전문가 보안 연구원, 전문 악성어 분석가.

컴퓨터 보안 및 기술에 열정적입니다. 컴퓨터 기술 문제 해결 및 인터넷 보안과 관련된 다양한 회사에서 10 년 이상 일한 경험이 있습니다. 나는 pcrisk의 저자이자 편집자로 일하고 있습니다.2010 년부터 com. Twitter와 LinkedIn에서 나를 팔로우하여 최신 온라인 보안 위협에 대한 정보를 유지하십시오. Tomas Meskauskas에 문의하십시오.

Pcrisk Security Portal은 회사 RCS LT가 가져옵니다. 보안의 힘에 합류하여 컴퓨터 사용자에게 최신 온라인 보안 위협에 대해 교육하는 데 도움이됩니다. 회사 RCS LT에 대한 자세한 내용.

우리의 맬웨어 제거 가이드는 무료입니다. 그러나 우리를 지원하고 싶다면 기부금을 보내 줄 수 있습니다.

pcrisk 정보

Pcrisk는 사이버 보안 포털로 인터넷 사용자에게 최신 디지털 위협에 대해 알립니다. 우리의 내용은 제공합니다 보안 전문가 그리고 전문가 맬웨어 연구원. 우리에 대해 자세히 알아보십시오.

운영 체제에서 Woody Rat (원격 액세스 트로이 목마)를 제거하는 방법

완전한 기능을 사용하려면 콤보 클리너 라이센스를 구매해야합니다. 7 일 무료 평가판 이용 가능. 콤보 클리너는 Pcrisk의 모회사 인 RCS LT가 소유하고 운영합니다.com 더 읽기.

우디 쥐는 무엇입니까??

Woody는 원격 액세스 트로이 목마 (쥐)의 이름입니다. 이 범주 내의 맬웨어는 손상된 기계에 대한 원격 액세스 및 제어를 가능하게합니다. Woody는 정교한 악성 소프트웨어이며 다양한 기능을 가지고 있습니다.

Malwarebytes Threat Intelligence 팀이 수행 한 연구에 따르면 Woody의 사이버 범죄자들은 United Aircraft Corporation (OAK)과 같은 다양한 러시아 단체를 대상으로합니다.

우디 맬웨어 개요

Woody Rat는 감염된 장치에 대한 원격 액세스/제어를 가능하게합니다. 데이터 수집, 컨텐츠 침윤 및 추출과 관련된 것과 관련된 광범위한 명령 및 기능을 수행 할 수 있습니다.

이러한 기능 중 일부를 자세히 설명하기 위해 Woody는 다양한 시스템 데이터를 추출 할 수 있습니다.g., 운영 체제 버전 및 아키텍처, 컴퓨터 이름, PowerShell 정보, 사용자 계정 및 권한, 네트워크 데이터, 실행 프로세스, 설치된 바이러스러스 등.

이 트로이 목마는 또한 개인 정보를 대상으로합니다. 디렉토리 데이터를 수집 할 수 있습니다. i.이자형., 파일 수집 : 이름, 유형, 형식, 생성/수정/액세스 시간, 크기, 권한 등. 쥐는 파일을 추방 (다운로드) 할 수 있습니다. 또한 스크린 샷을 찍을 수 있습니다.

또한 Woody는 파일을 침투 (업로드)하고 실행할 수 있습니다. 이것은이 악성 프로그램이 추가 트로이 목마, 랜섬웨어 및 기타 맬웨어를 다운로드/설치하는 데 사용될 수 있음을 의미합니다. 사슬 감염을 일으킬 수있는 능력은 우디 쥐와 관련된 또 다른 위험 층을 만듭니다.

또한,이 트로이 목마를 통해 얻은 데이터/컨텐츠가 정보 자체와 사이버 범죄자의 목표에 따라 달라질 수있는 방법은 스파이에 이르기까지 다양 할 수 있습니다.

요약하면 Woody는 여러 시스템 감염, 심각한 개인 정보 보호 문제, 재정적 손실을 일으킬 수 있으며 신원 도용으로 이어질 수 있습니다. 시스템이 우디 쥐 (또는 다른 맬웨어)에 감염된 것으로 의심되는 경우, 바이러스 백신을 사용 하고이 위협을 제거하는 것이 좋습니다.

가능한 맬웨어 감염을 제거하려면 합법적 인 바이러스 백신 소프트웨어로 컴퓨터를 스캔하십시오. 보안 연구원은 콤보 클리너 사용 권장입니다.

▼ 콤보 클리너를 다운로드하십시오

완전한 기능을 사용하려면 콤보 클리너 라이센스를 구매해야합니다. 7 일 무료 평가판 이용 가능. 콤보 클리너는 Pcrisk의 모회사 인 RCS LT가 소유하고 운영합니다.com 더 읽기.

원격 액세스 트로이 목마 예제

우리는 수많은 쥐를 분석했습니다. Apollorat, Pingpull, PowerShell Rat, NetDooka 및 Nerbian은 몇 가지 예입니다.

이 트로이 목마는 종종 엄청나게 다기능입니다. 그들의 위협과 용도는 매우 다양합니다. 그러나 악의적 인 프로그램의 다목적 성 또는 그 부족에 관계없이 – 시스템 Endangers 장치 및 사용자 안전에 맬웨어의 존재.

Woody는 어떻게 내 컴퓨터에 침투 했습니까??

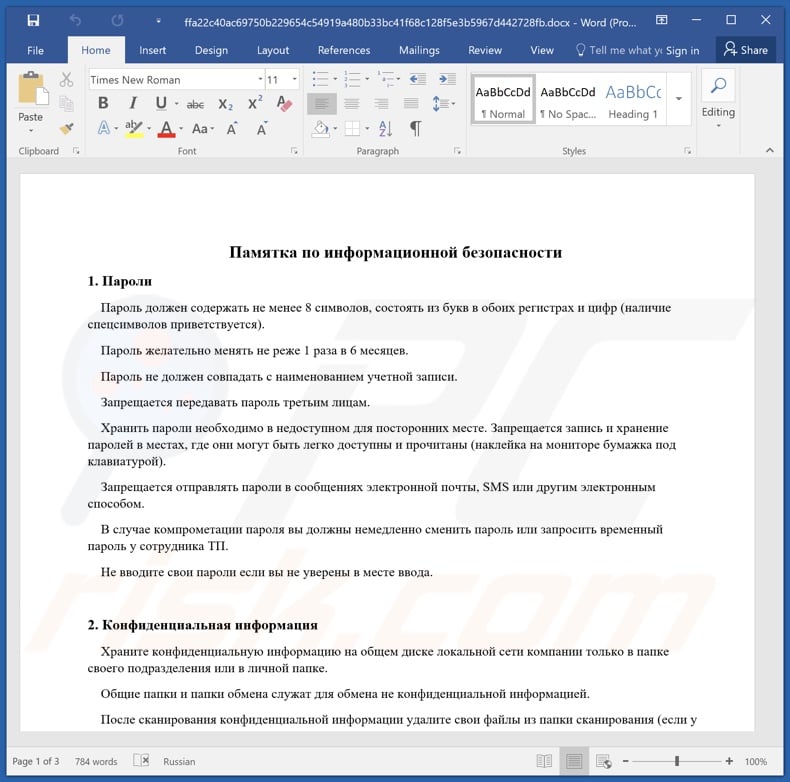

Malwarebytes Threat Intelligence Team은 Woody의 분포에 주로 사용되는 두 가지 방법을 관찰했습니다. 가장 초기 인스턴스는 악의적 인 아카이브 파일을 수반했으며, 전염성 Microsoft Office 문서는 나중에 Follina 취약점을 남용하는 문서.

이 파일은 러시아어로 명명되었으며 (반드시 키릴 스크립트에 있지 않음) 보안, 양식, 문서 등과 관련이 있습니다. 이 악성 파일이 스팸 이메일에서 첨부 파일 또는 다운로드 링크로 배포되었을 가능성이 높습니다.

악성 파일이 다양한 형식으로 될 수 있다는 것은 주목할 만하다.g., Microsoft Office 및 PDF 문서, 아카이브 (zip, rar 등.), 실행 파일 (.exe, .실행 등.), JavaScript 등. 전염성 파일이 열리면 맬웨어 다운로드/설치 프로세스가 시작됩니다.

더욱. 맬웨어는 일반적으로 온라인 사기, 드라이브 바이 (스마트하고기만적인) 다운로드, 모호한 다운로드 소스 (E.g., 비공식 및 무료 파일 호스팅 웹 사이트, P2P 공유 네트워크 등.), 불법 소프트웨어 활성화 ( “Cracking”) 도구, 가짜 업데이트 및 Malvertising (악성 광고).

맬웨어 설치를 피하는 방법?

의심스러운 이메일 및 메시지에서 발견 된 첨부 및 링크를 열지 말고 시스템 감염이 발생할 수 있으므로. 또한 최신 버전의 Microsoft Office, 특히 2010 년 이후에 출시 된 버전을 사용하여 매크로 명령의 자동 실행을 방지하는 “Protected View”모드를 가지고 있기 때문입니다.

또한 모든 다운로드는 공식 및 검증 된 채널에서 수행해야합니다. 불법 활성화 ( “Cracking”) 도구 및 가짜 업데이트에는 악성 코드가 포함될 수 있으므로 진정한 개발자가 제공하는 기능/도구를 사용하여 프로그램을 활성화하고 업데이트하는 것이 중요합니다.

신뢰할 수있는 안티 바이러스를 설치하고 계속 업데이트하는 것이 중요합니다. 이 소프트웨어는 정기적 인 시스템 스캔을 실행하고 감지 된 위협 및 문제를 제거하는 데 사용해야합니다. 컴퓨터가 이미 감염되었다고 생각되면 Windows 용 Combo Cleaner Antivirus로 스캔을 실행하여 침윤 된 맬웨어를 자동으로 제거하는 것이 좋습니다.

우디 쥐를 배포하는 악의적 인 문서의 스크린 샷 :

즉각적인 자동 맬웨어 제거 : 수동 위협 제거는 고급 컴퓨터 기술이 필요한 길고 복잡한 프로세스 일 수 있습니다. 콤보 클리너는 맬웨어를 제거하는 것이 좋습니다. 아래 버튼을 클릭하여 다운로드하십시오

▼ 다운로드 이 웹 사이트에 나열된 소프트웨어를 다운로드하여 콤보 클리너 귀하는 개인 정보 보호 정책 및 이용 약관에 동의합니다. 완전한 기능을 사용하려면 콤보 클리너 라이센스를 구매해야합니다. 7 일 무료 평가판 이용 가능. 콤보 클리너는 Pcrisk의 모회사 인 RCS LT가 소유하고 운영합니다.com 더 읽기.

빠른 메뉴 :

- 우디는 무엇입니까??

- 1 단계. 우디 맬웨어의 수동 제거.

- 2 단계. 컴퓨터가 깨끗한 지 확인하십시오.

맬웨어를 수동으로 제거하는 방법?

수동 맬웨어 제거는 복잡한 작업입니다. 일반적으로 바이러스 백신 또는 맬웨어 방지 프로그램이 자동으로 수행하는 것이 가장 좋습니다. 이 맬웨어를 제거하려면 Windows 용 Combo Cleaner Antivirus를 사용하는 것이 좋습니다.

맬웨어를 수동으로 제거하려면 첫 번째 단계는 제거하려는 맬웨어의 이름을 식별하는 것입니다. 다음은 사용자의 컴퓨터에서 실행되는 의심스러운 프로그램의 예입니다

예를 들어 작업 관리자를 사용하여 컴퓨터에서 실행되는 프로그램 목록을 확인하고 의심스러워 보이는 프로그램을 식별하면 다음 단계를 계속해야합니다

Autoruns라는 프로그램을 다운로드하십시오. 이 프로그램은 자동 시작 응용 프로그램, 레지스트리 및 파일 시스템 위치를 보여줍니다

컴퓨터를 안전 모드로 다시 시작하십시오

Windows XP 및 Windows 7 사용자 : 안전 모드로 컴퓨터를 시작하십시오. 시작을 클릭하고, 종료를 클릭하고, 다시 시작하고, 확인을 클릭하고, 확인을 클릭하십시오. 컴퓨터 시작 프로세스 중에 Windows Advanced 옵션 메뉴가 표시 될 때까지 키보드의 F8 키를 여러 번 누른 다음 목록에서 네트워킹으로 안전 모드를 선택합니다.

“네트워킹이있는 안전 모드”에서 Windows 7을 시작하는 방법을 보여주는 비디오 :

Windows 8 사용자: Windows 8은 네트워킹을 사용하여 안전 모드입니다 – Windows 8 시작 화면으로 이동하여 검색 결과에서 고급을 입력하십시오. 열린 “일반 PC 설정”창에서 고급 시작 옵션을 클릭하십시오.

“지금 다시 시작”버튼을 클릭하십시오. 이제 컴퓨터가 “고급 시작 옵션 메뉴”로 다시 시작됩니다. “문제 해결”버튼을 클릭 한 다음 “고급 옵션”버튼을 클릭하십시오. 고급 옵션 화면에서 “시작 설정”을 클릭하십시오.

“다시 시작”버튼을 클릭하십시오. PC가 시작 설정 화면으로 다시 시작됩니다. F5를 눌러 네트워킹을 사용하여 안전 모드로 부팅하십시오.

“네트워킹이있는 안전 모드”에서 Windows 8을 시작하는 방법을 보여주는 비디오 :

Windows 10 사용자: Windows 로고를 클릭하고 전원 아이콘을 선택하십시오. 열린 메뉴에서 키보드에 “Shift”버튼을 누른 상태에서 “다시 시작”을 클릭하십시오. “옵션 선택”창에서 “문제 해결”을 클릭하면 다음 “고급 옵션”을 선택하십시오.

고급 옵션 메뉴에서 “시작 설정”을 선택하고 “다시 시작”버튼을 클릭하십시오. 다음 창에서 키보드에서 “F5″버튼을 클릭해야합니다. 네트워킹을 통해 운영 체제를 안전 모드로 다시 시작합니다.

“네트워킹이있는 안전 모드”에서 Windows 10을 시작하는 방법을 보여주는 비디오 :

다운로드 된 아카이브를 추출하고 자동 선을 실행하십시오.exe 파일.

Autoruns 응용 프로그램에서 상단에서 “옵션”을 클릭하고 “빈 위치 숨기기”및 “Windows Entries 숨기기”옵션을 선택 취소합니다. 이 절차 후에는 “새로 고침”아이콘을 클릭합니다.

Autoruns 응용 프로그램에서 제공 한 목록을 확인하고 제거하려는 맬웨어 파일을 찾으십시오.

전체 경로와 이름을 기록해야합니다. 일부 맬웨어는 합법적 인 Windows 프로세스 이름에서 프로세스 이름을 숨 깁니다. 이 단계에서는 시스템 파일 제거를 피하는 것이 매우 중요합니다. 제거하려는 의심스러운 프로그램을 찾은 후에는 마우스를 마우스 오른쪽 버튼으로 클릭하고 “삭제”를 선택하십시오.

Autoruns 애플리케이션을 통해 맬웨어를 제거한 후 (다음 시스템 시작에서 맬웨어가 자동으로 실행되지 않도록합니다) 컴퓨터의 맬웨어 이름을 검색해야합니다. 진행하기 전에 숨겨진 파일과 폴더를 활성화하십시오. 맬웨어의 파일 이름을 찾으면 제거하십시오.

컴퓨터를 일반 모드로 재부팅하십시오. 이 단계를 따라 컴퓨터에서 맬웨어를 제거해야합니다. 수동 위협 제거에는 고급 컴퓨터 기술이 필요합니다. 이러한 기술이없는 경우 맬웨어 제거를 안티 바이러스 및 맬웨어 방지 프로그램으로 남겨 두십시오.

이 단계는 고급 맬웨어 감염과 함께 작동하지 않을 수 있습니다. 언제나 그렇듯이 나중에 맬웨어를 제거하는 것보다 감염을 예방하는 것이 가장 좋습니다. 컴퓨터를 안전하게 유지하려면 최신 운영 체제 업데이트를 설치하고 바이러스 백신 소프트웨어를 사용하십시오. 컴퓨터가 맬웨어 감염이 없는지 확인하려면 Windows 용 콤보 클리너 안티 바이러스로 스캔하는 것이 좋습니다.

자주 묻는 질문 (FAQ)

내 컴퓨터는 Woody Malware에 감염되어 있습니다. 저장 장치를 포맷하여 제거해야합니다?

아니요, Woody의 제거에는 서식이 필요하지 않습니다.

우디 맬웨어가 발생할 수있는 가장 큰 문제는 무엇입니까??

Woody는 쥐입니다 – 장치에 대한 원격 액세스/제어를 가능하게하도록 설계된 맬웨어. 추가 악성 프로그램의 다운로드/설치 및 민감한/개인 데이터 수집을 포함하여 감염된 시스템에서 다양한 작업을 수행 할 수 있습니다. 따라서, 위협 우드 디 포즈는 특히 여러 시스템 감염, 심각한 개인 정보 보호 문제, 재정적 손실 및 신원 도용으로 구성된 광범위합니다.

우디 맬웨어의 목적은 무엇입니까??

대부분의 악성 프로그램은 공격자의 수익을 창출하는 것을 목표로합니다. 그러나 사이버 범죄자들은 맬웨어를 사용하여 스스로를 즐겁게하고, 개인적인 원한을 수행하며, 과정을 방해 할 수도 있습니다 (E.g., 사이트, 서비스, 회사, 기관 등.), 심지어 정치적/지정 학적으로 동기 부여 된 공격도 시작.

우디 맬웨어가 내 컴퓨터에 어떻게 침투 했는가??

맬웨어는 주로 드라이브 바이 다운로드, 스팸 메일, 온라인 사기, 신뢰할 수없는 다운로드 소스 (E.g., 프리웨어 및 타사 사이트, P2P 공유 네트워크 등.), 불법 소프트웨어 활성화 도구 ( “Cracks”) 및 가짜 업데이트. 또한 일부 악성 프로그램은 로컬 네트워크 및 탈착식 스토리지 장치를 통해 자체적으로 배포 할 수 있습니다 (E.g., 외부 하드 드라이브, USB 플래시 드라이브 등.)).

콤보 클리너가 맬웨어로부터 나를 보호 할 것입니다?

예, 콤보 클리너는 실질적으로 알려진 모든 악성 코드 감염을 감지하고 제거 할 수 있습니다. 고급 악성 프로그램은 일반적으로 시스템 내에서 깊이 숨어 있기 때문에 완전한 시스템 스캔을 실행하는 것이 가장 중요합니다.

저자 정보 :

Tomas Meskauskas- 전문가 보안 연구원, 전문 악성어 분석가.

컴퓨터 보안 및 기술에 열정적입니다. 컴퓨터 기술 문제 해결 및 인터넷 보안과 관련된 다양한 회사에서 10 년 이상 일한 경험이 있습니다. 나는 pcrisk의 저자이자 편집자로 일하고 있습니다.2010 년부터 com. Twitter와 LinkedIn에서 나를 팔로우하여 최신 온라인 보안 위협에 대한 정보를 유지하십시오. Tomas Meskauskas에 문의하십시오.

Pcrisk Security Portal은 회사 RCS LT가 가져옵니다. 보안의 힘에 합류하여 컴퓨터 사용자에게 최신 온라인 보안 위협에 대해 교육하는 데 도움이됩니다. 회사 RCS LT에 대한 자세한 내용.

우리의 맬웨어 제거 가이드는 무료입니다. 그러나 우리를 지원하고 싶다면 기부금을 보내 줄 수 있습니다.

pcrisk 정보

Pcrisk는 사이버 보안 포털로 인터넷 사용자에게 최신 디지털 위협에 대해 알립니다. 우리의 내용은 제공합니다 보안 전문가 그리고 전문가 맬웨어 연구원. 우리에 대해 자세히 알아보십시오.

ICS에서 쥐를 사용하여 제기 된 위협

감사, 침투 테스트 및 사고 조사를 수행하는 동안, 우리는 종종 산업 기업의 운영 기술 (OT) 네트워크에 설치된 PC를위한 합법적 인 원격 관리 도구 (RAT)를 발견했습니다. 우리가 조사한 여러 사건에서 위협 행위자들은 쥐를 사용하여 산업 조직을 공격했습니다. 어떤 경우에는 공격자들이 피해자 조직에 쥐를 은밀하게 설치했습니다’ 컴퓨터는 다른 경우에는 공격 당시 조직에 설치된 쥐를 사용할 수있었습니다. 이러한 관찰은 산업 네트워크에서의 쥐의 발생률과이를 사용하는 이유를 포함하여 위협의 범위를 분석하게되었습니다.

방법론

이 백서에 제시된 통계 데이터는 Kaspersky Lab 제품이 조직에서 산업 인프라의 일부로 분류하는 Kaspersky Lab 제품에 의해 보호되는 ICS 컴퓨터의 KSN (Kaspersky Security Network)을 사용하여 수집되었습니다. 이 그룹에는 다음 기능 중 하나 또는 여러 가지 기능을 수행하는 Windows 컴퓨터가 포함됩니다

- SCADA (Supervisory Control and Data Acquisition) 서버;

- 데이터 스토리지 서버 (Historian);

- 데이터 게이트웨이 (OPC);

- 엔지니어 및 운영자의 고정 워크 스테이션;

- 엔지니어 및 운영자의 모바일 워크 스테이션;

- 휴먼 머신 인터페이스 (HMI).

우리의 연구의 일환으로, 우리는 Windows 운영 체제의 일부인 원격 데스크탑을 제외하고 Windows 용 인기있는 모든 쥐를 고려하고 분석했습니다. 이 쥐에 대한 우리의 연구는 진행 중이며 시리즈의 다음 논문에서 발표 될 것입니다.

IC에서 쥐의 사용

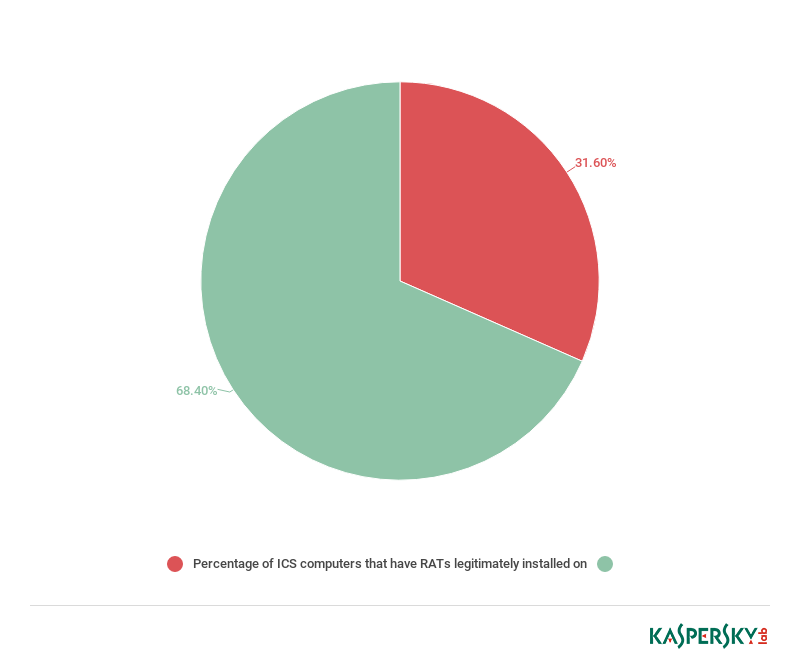

KSN 데이터에 따르면, 2018 년 상반기에 합법적 쥐 (비 바이러스 : remoteadmin으로 분류 된 프로그램)가 설치되어 하나의 ICS 컴퓨터에 3 개로 사용되었습니다.

쥐가 합법적으로 설치된 ICS 컴퓨터의 비율

통계는 우리의 관찰을 뒷받침합니다. 쥐는 실제로 OT 산업 기업 네트워크에서 자주 사용됩니다. 우리는 이것이 ICS 유지와 관련된 비용을 줄이고 오작동시 응답 시간을 최소화하려는 시도로 인한 것일 수 있다고 생각합니다.

우리가 알 수 있듯이 OT 네트워크의 컴퓨터에 대한 원격 액세스는 엔터프라이즈 네트워크 내부의 관리자 및 엔지니어에게만 국한되지 않습니다’S 경계. 인터넷을 통해 Enterprise Network 주변 외부의 사용자에게도 사용할 수 있습니다. 이러한 사용자는 진단, 유지 보수 및 ICS 오작동을 해결하기 위해 쥐를 사용하는 시스템 통합 업체 또는 ICS 공급 업체의 직원 또는 ICS 오작동을 처리하는 타사 기업의 대표를 포함 할 수 있습니다. 우리의 산업 네트워크 보안 감사가 보여 주듯이, 그러한 액세스는 종종 기업이 제대로 감독하지 않습니다’책임있는 직원, OT 네트워크에 연결하는 원격 사용자는 종종 로컬 관리자 권한과 같은 과도한 권한을 가지고 있으며, 이는 산업 자동화 시스템의 정보 보안을 보장하는 데있어 심각한 문제입니다.

우리가 감사 한 다양한 산업 시스템의 엔지니어 및 운영자와의 인터뷰에서 ICS 사용자 문서 분석을 바탕으로 쥐가 다음 시나리오에 따라 산업 네트워크에서 가장 일반적으로 사용되는 것으로 결정했습니다

- 운영자 워크 스테이션에서 HMI를 제어/모니터링하려면 (대형 화면에 정보 표시 포함);

- 엔지니어링 워크 스테이션에서 HMI를 제어/유지 관리합니다

- 운영자 워크 스테이션에서 SCADA를 제어합니다

- 엔지니어링 워크 스테이션 또는 계약자/공급 업체의 컴퓨터 (외부 네트워크)에서 SCADA 유지 관리를 제공합니다

- 여러 운영자를 하나의 운영자 워크 스테이션 (운영자 워크 스테이션에 사용되는 소프트웨어 라이센스로 비용을 절약하는 데 사용되는 얇은 클라이언트 아키텍처)에 여러 운영자를 연결합니다

- HMI를 통해 OT 네트워크에서 사무실 네트워크의 컴퓨터에 연결하고 해당 컴퓨터에서 다양한 작업을 수행하려면 (이메일 액세스, 인터넷 액세스, 사무실 문서 작업 등).)).

위에 나열된 일부 시나리오 중 일부는 OT 네트워크에서 쥐의 사용이 작동 요구 사항에 의해 설명 될 수 있음을 나타냅니다. 이는 쥐의 사용을 포기하면 작업 프로세스에 대한 수정을 수정할 수 없음을 의미합니다. 동시에, 잘 보호되지 않은 쥐에 대한 공격은 산업 과정을 쉽게 중단 할 수 있으며 OT 네트워크에서 쥐를 사용하는 것에 대한 결정은이를 염두에 두어야한다는 것을 인식하는 것이 중요합니다. OT 네트워크에서 쥐의 사용에 대한 엄격한 제어는 공격 표면을 줄이고 원격으로 투여되는 시스템에 대한 감염 위험을 줄이는 데 도움이됩니다.

2018 년 상반기에 쥐가 적어도 한 번 사용 된 ICS 컴퓨터의 비율에 따라 상위 20 개국 (각 국가의 모든 ICS 컴퓨터)

ICS 컴퓨터에 쥐 설치 시나리오

우리의 연구에 따르면 ICS 컴퓨터에 쥐 설치의 가장 일반적인 세 가지 시나리오가 있습니다

- 래트를 포함하는 ICS 소프트웨어 배포 패키지 설치 (별도의 분배 패키지 또는 ICS 소프트웨어 설치 자 사용). ICS 소프트웨어 배포 패키지에 포함 된 쥐 18.Kaspersky Lab Products에 의해 보호되는 ICS 컴퓨터에서 확인한 모든 쥐의 6%.

ICS 컴퓨터에서 발견 된 모든 래트에 ICS 제품으로 번들 된 쥐의 백분율

- 인력 또는 공급 업체에 의한 쥐의 고의적 인 설치 – 네트워크 관리자, 엔지니어, 운영자 또는 통합 자 회사. 우리는 이러한 설치가 합법적인지 판단하지 않습니다. 산업 네트워크 감사 및 사고 조사 경험을 바탕으로 많은 설치가 조직을 준수하지 않는다고 말할 수 있습니다’정보 보안 정책 및 일부는 각 기업에 대한 지식없이 설치됩니다’ 책임있는 직원.

- 맬웨어에 의한 쥐의 은밀한 설치. 이에 대한 예는 최근에 조사한 공격입니다 (아래 참조).

IC에 대한 쥐 관련 위협

산업 네트워크에서 쥐의 사용과 관련된 위협은 항상 명백하지는 않으며 쥐가 사용되는 이유도 아닙니다.

산업 시스템에서 우리가 확인한 쥐의 대부분은 숙주 시스템의 보안 수준을 크게 줄이는 다음 특성을 가지고 있습니다

- 높은 권한 – 쥐의 서버 부분은 종종 시스템 권한을 가진 서비스로 실행됩니다.이자형., NT 시스템;

- 시스템 / 클라이언트 활동에 대한 로컬 액세스 제한에 대한 지원은 없습니다

- 단일 요소 인증;

- 클라이언트 활동의 벌목 없음;

- 취약점 (많은 ICS 공급 업체의 제품에서 사용되는 인기있는 쥐 시스템에서 식별 된 제로 데이 취약점에 대한 보고서는 연말까지 게시 될 것입니다)

- 쥐가 네트워크 주변에서 NAT 및 방화벽 제한을 우회 할 수있는 릴레이 서버 (역 연결 용) 사용.

가장 중요한 쥐 관련 문제는 높은 특권을 사용하고 이러한 특권을 제한하는 수단이 없거나 원격 사용자를 제한하는 것입니다’S 로컬 액세스). 실제로 이것은 공격자 (또는 맬웨어)가 원격 사용자에게 액세스하는 경우’S 컴퓨터, 인증 데이터 도용 (로그인/비밀번호), 활성 원격 관리 세션을 납치하거나 쥐의 취약성을 성공적으로 공격합니다’S 서버 부분, ICS 시스템의 제한되지 않는 제어를 얻을 수 있습니다. 역 연결을 위해 릴레이 서버를 사용하면 공격자는 전 세계 어디 에서나이 쥐에 연결할 수 있습니다.

ICS 소프트웨어 배포 패키지에 내장 된 쥐에 영향을 미치는 다른 문제도 있습니다

- 쥐 구성 요소 및 분포 패키지는 거의 업데이트되지 않습니다 (새로운 버전의 ICS 배포 패키지가 해제 되더라도). 이로 인해 취약점이 더 높아질 가능성이 높아집니다

- 대부분의 경우 기본 비밀번호가 사용됩니다. ICS 소프트웨어 공급 업체가 쥐로 하드 코딩되거나 문서에 지정됩니다 “추천”.

쥐는 산업 네트워크에서 자주 사용되는 합법적 인 소프트웨어 도구입니다. 즉, 쥐와 관련된 공격을 합법적 인 활동과 구별하기가 매우 어려울 수 있습니다. 또한 정보 보안 서비스 및 ICS 보안을 담당하는 다른 직원이 종종 쥐가 설치되어 있음을 알지 못하기 때문에 산업 네트워크의 보안을 감사 할 때 쥐의 구성은 분석되지 않습니다. 이것은 산업 네트워크에서 래트를 언제, 어떤 목적으로 사용하는지, 언제, 언제 어떤 목적으로 사용되는지를 제어하고 OT 네트워크를 담당하는 직원에 대한 지식없이 쥐를 사용하는 것이 완전히 불가능한 지 확인하는 것이 특히 중요합니다’S 정보 보안.

쥐와 관련된 위협 행위자의 공격

위에 쓰여진 모든 것은 쥐의 사용과 관련된 잠재적 위협에 적용됩니다.

KSN 통계 분석을 바탕으로 ICS 컴퓨터에 설치된 쥐와 관련된 여러 공격 및 악성 코드 감염 시도를 식별 할 수있었습니다. 대부분의 경우 공격은 다음 시나리오를 기반으로했습니다 (공격의 하강 순서로)

- 로그인/암호를 깨뜨리도록 설계된 로컬 네트워크 또는 인터넷의 Brute Force 네트워크 공격;

- 도난 당하거나 금이 간 인증 자격 증명을 사용하여 맬웨어를 다운로드하고 실행하기 위해 쥐를 사용하는 공격자 또는 맬웨어;

- 원격 사용자 (아마도 공격자가 속이는 합법적 인 사용자)는 쥐를 사용하여 Trojan을 ICS 컴퓨터에 다운로드 한 다음 실행합니다. 트로이 목마는 사무실 문서, 비 산업 소프트웨어 (게임, 멀티미디어 소프트웨어 등)로 위장 할 수 있습니다.), 사무실, 애플리케이션 또는 산업 소프트웨어 등의 균열/키가.;

- Exploits를 사용하여 쥐의 서버 부분의 로컬 네트워크 또는 인터넷의 네트워크 공격.

Brute Force Type 네트워크 공격 (로그인/암호를 크래킹하도록 설계)이 가장 일반적입니다. 구현에는 특별한 지식이나 기술이 필요하지 않으며 그러한 공격에 사용되는 소프트웨어는 공개적으로 제공됩니다.

쥐에 연결하는 사용 가능한 데이터를 기반으로 결정할 수 없습니다’S 서버 부품은 ICS 컴퓨터 (합법적 인 사용자, 공격자 또는 맬웨어) 또는 그 이유. 결과적 으로이 활동이 목표 공격, 파괴 시도 또는 고객을 나타내는 지 여부를 추측 할 수 있습니다’S 오류.

인터넷의 네트워크 공격은 아마도 악성 코드, 침투 테스트 도구 또는 봇넷을 사용하여 위협 행위자가 수행했을 것입니다.

로컬 네트워크의 네트워크 공격은 네트워크에 공격자 (내부자 포함)가 있음을 나타냅니다. 또 다른 가능성은 로컬 네트워크에 맬웨어에 감염된 컴퓨터가 타협 된 컴퓨터가 있거나 공격자가 존재의 지점으로 사용하는 것입니다 (인증 자격 증명이 이전에 손상된 경우).

RMS 및 TeamViewer를 사용하는 산업 기업에 대한 공격

2018 년 상반기, Kaspersky Lab ICS Cert는 합법적 인 상업 제안으로 위장한 새로운 피싱 이메일을 식별했습니다. 공격은 러시아 영토 내에서 주로 산업 기업을 대상으로했지만 전 세계 어느 나라의 산업 기업에 대한 공격에 동일한 전술과 도구를 사용할 수 있습니다.

이 공격에 사용 된 맬웨어는 시스템에 합법적 인 원격 관리 소프트웨어를 설치합니다 – TeamViewer 또는 원격 조작자 시스템/원격 유틸리티 (RMS). 두 경우 모두 시스템 DLL이 악의적 인 라이브러리로 대체되어 악의적 인 코드를 합법적 인 프로그램에 주입합니다’S 프로세스. 이것은 공격자에게 감염된 시스템의 원격 제어를 제공합니다. 다양한 기술이 시스템에 설치된 소프트웨어의 감염 및 활동을 가리기 위해 사용됩니다.

필요한 경우 공격자는 추가 맬웨어 팩을 시스템에 다운로드하는데, 이는 각 개별 피해자에 대한 공격에 맞게 조정됩니다. 이 맬웨어 세트에는 스파이웨어, 위협 행위자를 확장하는 추가 원격 관리 도구가 포함되어있을 수 있습니다’감염된 시스템, 운영 체제 및 애플리케이션 소프트웨어의 취약점을 이용하기위한 맬웨어 및 Mimikatz 유틸리티의 제어로 Windows 계정에 대한 계정 데이터를 얻을 수 있습니다.

사용 가능한 데이터에 따르면 공격자’ 주요 목표는 피해자 조직으로부터 돈을 훔치는 것입니다’ 계정이지만 가능한 공격 시나리오는 자금 도난에만 국한되지 않습니다. 목표를 공격하는 과정에서 공격자는 대상 조직, 파트너 및 고객에 대한 민감한 데이터를 훔쳐 피해자 회사의 비밀 감시를 수행합니다’ 직원 및 감염된 기계에 연결된 장치를 사용하여 오디오 및 비디오를 기록. 분명히, 재정적 손실 외에도 이러한 공격으로 인해 피해자 조직이 유출됩니다’ 민감한 데이터.

자동차 제조업체에 대한 여러 공격

두 번째 시나리오를 기반으로 한 공격의 특징적인 예는 자동차 제조 및 서비스 회사의 산업 네트워크, 특히 트럭 및 대형 차량의 엔진 및 온보드 시스템을 진단하도록 설계된 컴퓨터에 대한 공격으로 제공되었습니다. 이러한 공격을 수행하려는 여러 번의 시도는 Kaspersky Lab 제품에 의해 차단되었습니다.

회사의 컴퓨터 중 하나 이상에 쥐를 설치하고 간헐적으로 사용했습니다’S 산업 네트워크. 2017 년 말부터 쥐를 사용하여 다양한 악성 프로그램을 시작하려는 수많은 시도가 컴퓨터에서 차단되었습니다. 감염 시도는 일주일에 2-3 번, 하루의 다른 시간에 몇 개월에 걸쳐 정기적으로 이루어졌습니다. 다른 간접 지표에 부분적으로 기반으로, 우리는 쥐 인증 데이터가 공격자 (또는 맬웨어)가 기업을 공격하기 위해 손상되어 사용되었다고 생각합니다’인터넷을 통한 컴퓨터.

잠재적 인 피해자에게 접근 한 후’S 인프라 쥐를 통한 공격자들은 안티 바이러스 보호를 피할 수있는 악의적 인 패커를 계속 선택하려고 노력했습니다.

차단 된 프로그램에는 Kaspersky Lab 제품에 의해 감지 된 맬웨어의 수정이 포함되어 있습니다.Win32.대리인.오후. 출시되면이 벌레는 MS17-010 취약점에 대한 익스플로잇을 사용하여 로컬 네트워크에서 즉시 확산되기 시작합니다.

Nymaim Trojan 가족도 차단되었습니다. 이 가족의 담당자는 종종 NECUS 제품군의 봇넷 에이전트의 수정을 다운로드하는 데 사용되며, 종종 Locky Family의 랜섬웨어로 컴퓨터를 감염시키는 데 사용되었습니다.

결론

원격 관리 도구는 ICS 모니터링, 제어 및 유지 보수를위한 산업 네트워크에서 널리 사용됩니다. ICS를 원격으로 조작하는 기능은 유지 보수 비용을 크게 줄이지 만 동시에 통제되지 않은 원격 액세스, 원격 클라이언트의 100% 검증을 제공 할 수 없음’S 합법성 및 쥐 코드 및 구성의 취약점은 공격 표면을 크게 증가시킵니다. 동시에, 쥐는 다른 합법적 인 도구와 함께 악의적 인 활동을 가리고 속성을 더욱 어렵게 만드는 공격자들에 의해 점점 더 많이 사용되고 있습니다.

래트와 관련된 사이버 공격의 위험을 줄이려면 다음과 같은 우선 순위가 높습니다

- VNC, RDP, TeamViewer 및 RMS / 원격 유틸리티와 같은 산업 네트워크에서 애플리케이션 및 시스템 원격 관리 도구 사용 감사. 산업 공정에서 필요하지 않은 모든 원격 관리 도구 제거.

- ICS 소프트웨어와 함께 제공되는 감사를 수행하고 비활성화하는 원격 관리 도구 (세부 지침은 관련 소프트웨어 문서 참조) 산업 프로세스에서 요구하지 않는 경우.

- 산업 공정에서 요구하는 각 원격 제어 세션에 대한 이벤트를 면밀히 모니터링하고 로그합니다. 원격 액세스는 기본적으로 비활성화되어야하며 요청시에만 가능하며 제한된 기간 동안 만 활성화해야합니다.

- 사이버 스파이

- 산업 제어 시스템

- 산업 위협

- 사물의 인터넷

- 피싱

- 목표 공격

- 취약성