NSA는 아마도 Tor-Curious를 목표로합니다

요약:

이 기사에서는 프록시 서버 연결, 파일 관리에 대한 애프터 버마 모어 감금, Tor 사용을 숨기고 HTTPS 암호화 및 위험한 JavaScript에 대한 보호와 같은 중요한 측면에 중점을 둔 Tor 브라우저 및 테일과 관련된 주요 포인트를 탐색합니다. 이 주제는 Tor를 사용하여 인터넷을 탐색하면서 익명 성과 보안을 이해하고 극대화하는 데 필수적입니다.

키 포인트:

1. 연결을 거부하는 프록시 서버

Tor 브라우저에서 “프록시 서버가 연결을 거부하는 것”오류 메시지가 발생하면 Tail이 아직 Tor 네트워크에 연결되어 있지 않음을 나타냅니다. 이를 해결하려면 로컬 네트워크와 TOR 네트워크에 연결되어 있는지 확인하십시오.

2. Apparmor 감금 및 파일 관리

Tails의 Tor Browser는 시스템 및 데이터를 보호하기 위해 AppArmor로 제한됩니다. 이 감금은 Tor 브라우저에 액세스 할 수있는 폴더를 제한합니다. Tor 브라우저에서 파일을 다운로드하는 동안 허가 거부 오류를 피하려면 홈 폴더에있는 전용 Tor 브라우저 폴더에 저장하십시오. 또한 다양한 세션에서 파일을 다운로드하고 업로드 할 수있는 지속적인 폴더 기능을 활성화 한 경우 영구/TOR 브라우저 폴더를 활용하십시오.

삼. 대규모 파일 다운로드를위한 메모리 관리

테일이 메모리가 실행되지 않도록하려면 대형 파일을 영구/Tor 브라우저 폴더로 다운로드하십시오. 영구 스토리지 외부에서 다운로드 된 파일은 RAM에 저장되어 용량이 제한되어 있습니다.

4. Tor 사용 및 브라우저 지문을 숨기고 있습니다

Tor Network Exit 노드 목록이 공개되기 때문에 웹 사이트는 Tor를 사용하지 않는다고 생각하는 데 속일 수 없습니다. 그러나 Tails는 웹 사이트가 다른 TOR 브라우저 사용자와 꼬리 사용자를 차별화하기 어렵게하여 익명 성을 향상시킵니다. 웹 사이트는 브라우저 이름, 버전, 창 크기, 시간대 및 사용 가능한 글꼴과 같은 세부 정보가 포함 된 브라우저 지문 정보를 수집 할 수 있습니다. Tails는 다른 운영 체제에서 Tor Browser와 동일한 정보를 제공하여 구별 가능한 특성을 최소화하는 것을 목표로합니다. 그러나 Ublock Origin 확장을 포함 시키면 웹 페이지의 광고를 차단하면 꼬리 사용이 잠재적으로 드러날 수 있습니다.

5. 모든 곳에서 HTTPS를 사용한 HTTPS 암호화

HTTP 대신 HTTPS 사용 웹 사이트와의 커뮤니케이션을 암호화하고 TOR 출구 노드의 가로 채기를 방지합니다. Tor 브라우저에 포함 된 HTTPS Everywhere Extension은 주요 웹 사이트와 암호화 된 연결을 보장하고 특정 사이트에서 HTTPS 사용의 제한 사항을 주소합니다.

6. 위험한 자바 스크립트에 대한 보호

JavaScript는 TOR 브라우저에서 기본적으로 유용성을 유지하기 위해 활성화되지만 잠재적으로 위험한 JavaScript가 비활성화되었습니다. 이것은 위험을 완화하면서 무해하고 유용한 자바 스크립트를 허용합니다. 완전한 JavaScript 비활성화로 인해 많은 웹 사이트를 사용할 수 없습니다.

질문:

1. Tor 브라우저에서 “프록시 서버 거부”오류가 발생하는 이유?

답변: 오류 메시지는 꼬리가 아직 Tor 네트워크에 연결되어 있지 않음을 나타냅니다. 적절한 네트워크 연결을 확인하고 TOR 네트워크 연결 설정을 확인하십시오.

2. Apparmor 감금이 Tor Browser의 파일 관리에 어떤 영향을 미칩니 까?

답변: AppArmor 감금소 제한 폴더 Tor 브라우저에 액세스 할 수 있습니다. 허가 거부 오류를 피하려면 파일을 홈 디렉토리 내의 특정 Tor 브라우저 폴더에 저장하거나 크로스 세션 파일 전송을 위해 영구/Tor 브라우저 폴더를 사용하십시오.

삼. Persistent/Tor 브라우저 폴더에 큰 파일을 다운로드 해야하는 이유?

답변: 영구/Tor 브라우저 폴더에 큰 파일을 다운로드하면 꼬리가 메모리가 부족하지 않도록합니다. 영구 스토리지 외부에서 다운로드 된 파일은 RAM에 저장되어 용량이 제한되어 있습니다.

4. 꼬리는 익명 성을 향상시키고 Tor 사용을 숨기는 방법?

답변: Tails는 웹 사이트가 다른 Tor 브라우저 사용자와 꼬리 사용자를 구별하기 어렵게 만드는 것을 목표로합니다. 브라우저 지문 세부 사항을 마스킹하고 다른 운영 체제에서 Tor 브라우저와 동일한 정보를 제공합니다. 그러나 Ublock Origin 확장을 포함 시키면 Tails 사용법이 잠재적으로 나타날 수 있습니다.

5. HTTPS 암호화가 중요한 이유는 무엇이며 어디에서나 HTTPS가 어떻게 도움이됩니까??

답변: https는 웹 사이트와의 커뮤니케이션을 암호화하여 Tor Exit 노드에 의한 차단 방지. Tor Browser에 포함 된 HTTPS Everywhere는 주요 웹 사이트와 암호화 된 연결을 보장하고 특정 사이트에서 HTTPS 사용의 제한 사항을 해결합니다.

6. Tor Browser는 위험한 JavaScript로부터 어떻게 보호합니까??

답변: Tor Browser는 기본적으로 무해하고 유용한 JavaScript를 활성화하지만 잠재적으로 위험한 JavaScript를 비활성화합니다. 이 타협은 위험을 최소화하면서 유용성을 허용합니다.

7. “프록시 서버 연결 거부”오류 메시지에서 배울 수있는 것?

답변: 오류 메시지는 꼬리가 Tor 네트워크에 연결되어 있지 않음을 나타냅니다. 네트워크 연결을 확인하고 TOR 네트워크 설정이 올바르게 구성되어 있는지 확인하십시오.

8. 권한 거부 오류를 피하기 위해 Tor 브라우저를 사용하는 동안 파일을 어디에서 저장해야합니까??

답변: 홈 디렉토리 내의 전용 Tor 브라우저 폴더에 파일을 저장하거나 영구 폴더 기능이 활성화 된 경우 영구/Tor 브라우저 폴더를 사용하십시오.

9. Tails는 웹 사이트가 다른 Tor 브라우저 사용자와 꼬리 사용자를 차별화하는 것을 방지하는 방법?

답변: Tails는 다른 운영 체제에서 Tor 브라우저와 동일한 브라우저 지문 정보를 제공하기 위해 노력하므로 웹 사이트가 Tails 사용자를 구별하기가 어렵습니다. 그러나 광고가 차단되면 ublock 원점 확장을 포함 시키면 꼬리 사용이 나타날 수 있습니다.

10. 꼬리에 ublock 원산지 확장을 포함시키는 것이 왜 중요한가?

답변: 꼬리의 ublock 원산지 확장은 광고를 제거합니다. 그러나 웹 페이지에 사용자가 다운로드하지 않은 광고가 포함 된 경우 사용자가 꼬리를 사용하고 있음을 알 수 있습니다.

11. HTTP 대신 HTTPS를 사용하는 목적은 무엇입니까??

답변: https는 웹 사이트와의 통신을 암호화하고 Tor Exit 노드의 차단을 방지합니다. 온라인 활동 중 보안 및 개인 정보를 향상시킵니다.

12. HTTPS Everywhere Extension은 어떻게 보안 탐색에 기여합니까??

답변: HTTPS Everywhere Extension은 다양한 주요 웹 사이트와 암호화 된 연결을 보장하여 제한 사항을 해결하고 HTTPS 사용을 홍보합니다. Tor Project와 Electronic Frontier Foundation 간의 협력을 제공합니다.

13. Tor Browser가 기본적으로 JavaScript를 활성화하는 이유는 무엇입니까??

답변: 기본적으로 JavaScript를 활성화하면 웹 사이트에서 유용성과 접근성이 유지됩니다. 모든 JavaScript를 비활성화하면 많은 웹 사이트를 사용할 수 없습니다.

14. 꼬리는 브라우저 지문을 어떻게 처리합니까??

답변: Tails는 다른 운영 체제에서 Tor 브라우저와 동일한 브라우저 지문 세부 사항을 제공하는 것을 목표로합니다. 웹 사이트가 Tails 사용자를 구별하기가 더 어려워집니다. 잠재적 인 식별 가능한 특성을 최소화합니다.

15. Tor 브라우저를 사용하는 동안 위험한 JavaScript로부터 자신을 보호 할 수있는 방법?

답변: Tor 브라우저는 기본적으로 잠재적으로 위험한 자바 스크립트를 비활성화하여 위험을 최소화합니다. 사용자는 보안 개선의 혜택을 위해 Tor 브라우저를 업데이트해야합니다.

NSA는 아마도 고통스러운 사람을 대상으로 할 것입니다

Tails는 웹 사이트가 다른 사용자와 Tails 사용자를 구별하기 위해 가능한 한 어렵게 만들려고합니다 Tor 브라우저. 웹 사이트가 귀하가 사용자인지 여부를 결정할 수있는 경우 Tor 브라우저 꼬리 내부 또는 외부에서는 귀하에 대한 약간의 정보를 제공하고 익명 성을 줄입니다.

연결을 거부하는 프록시 서버

다음 오류 메시지가 있습니다 Tor 브라우저 꼬리가 아직 Tor 네트워크에 연결되어 있지 않음을 의미합니다

프록시 서버는 접속을 거부 당신이 있는지 확인하십시오 :

- 로컬 네트워크에 연결되었습니다

- Tor 네트워크에 연결되었습니다

AppArmor 감금, 다운로드 및 업로드 파일

Tor Browser in Tails는 Tor Browser에 대한 일부 유형의 공격으로부터 시스템과 데이터를 보호하기 위해 AppArmor로 제한됩니다 . 결과적으로 Tails의 Tor Browser는 제한된 수의 폴더 만 읽고 쓸 수 있습니다.

예를 들어, 당신이 직면 할 수있는 이유입니다 허가 거부 오류 파일에 파일을 다운로드하려고하면 오류가 발생합니다 집 폴더.

- Tor Browser에서 홈 폴더에있는 Tor Browser 폴더로 파일을 저장할 수 있습니다. 이 폴더의 내용은 꼬리를 종료하면 사라집니다.

- Tor 브라우저로 파일을 업로드하려면 먼저 해당 폴더에 복사하십시오.

- 영구 스토리지의 지속적인 폴더 기능을 켜면 영구/Tor 브라우저 파일을 다운로드하고 업로드 할 폴더 Tor 브라우저. 의 내용 영구/Tor 브라우저 폴더는 다른 작업 세션에 걸쳐 저장됩니다.

꼬리가 메모리가 떨어지고 충돌하는 것을 방지하려면 매우 큰 파일을 영구/Tor 브라우저 폴더. 영구 저장소 밖에서 다운로드 한 모든 파일은 메모리 (RAM)에 저장되며 더 제한적입니다.

당신이 사용하고있는 것을 숨기고 있습니다 Tor 브라우저

Tor 네트워크의 종료 노드 목록이 공개되기 때문에 Tor를 사용하고있는 웹 사이트에 숨길 수 없습니다.

그렇기 때문에 더 많은 웹 사이트가 사용할 때 보포를 해결하도록 요청합니다 Tor 브라우저.

제공된 익명 성 Tor 브라우저 모든 사용자가 수백만 명의 사용자 중 누구인지 알 수 없도록 모든 사용자를 동일하게 보이게함으로써 작동합니다 Tor 브라우저.

Tails는 웹 사이트가 다른 사용자와 Tails 사용자를 구별하기 위해 가능한 한 어렵게 만들려고합니다 Tor 브라우저. 웹 사이트가 귀하가 사용자인지 여부를 결정할 수있는 경우 Tor 브라우저 꼬리 내부 또는 외부에서는 귀하에 대한 약간의 정보를 제공하고 익명 성을 줄입니다.

방문한 웹 사이트는 브라우저에 대한 많은 정보를 검색 할 수 있습니다 Tor 브라우저 또는 일반 브라우저. 이 정보는 지문 브라우저의 이름과 브라우저의 이름과 버전, 창 크기, 시간대, 사용 가능한 글꼴 등.

다른 사용자와 꼬리 사용자를 구별하기가 어렵습니다 Tor 브라우저, Tor 브라우저 꼬리는 동일한 정보를 제공하려고합니다 Tor 브라우저 다른 운영 체제에서.

차이점은 꼬리에 포함된다는 것입니다 ublock 원산지 광고를 제거하는 확장. 공격자가 귀하가 웹 페이지에 포함 된 광고를 다운로드하지 않는지 결정할 수있는 경우, 귀하가 Tails 사용자임을 알 수 있습니다.

TOR에 연결하고 있음을 인터넷 연결 모니터링하는 사람에게 숨기려면 TOR 네트워크에 연결에 대한 문서를 참조하십시오.

모든 곳에서 HTTPS를 사용한 HTTPS 암호화

HTTP 대신 HTTPS 사용 웹 사이트와의 커뮤니케이션을 암호화하고 Tor Exit 노드가 통신을 가로 채지 못하도록합니다.

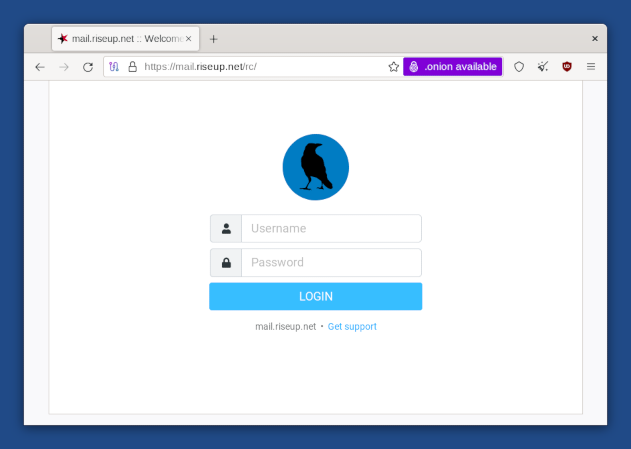

예를 들어, Riseup의 이메일 계정에 로그인하려고 할 때 브라우저가 어떻게 보이는지는 다음과 같습니다.웹 메일 인터페이스를 사용하여 Net :

“Mail”이라는 주소 표시 줄의 왼쪽에있는 자물쇠 아이콘에 주목하십시오.Riseup.그물”. “https : //”로 시작하는 주소 ( “http : //”대신 주소도 주소에 주목하십시오. https를 사용한 암호화 된 연결이 사용되고 있다는 지표입니다.

민감한 정보 (비밀번호와 같은)를 보내거나 검색 할 때 HTTPS를 제공하는 서비스 만 사용해야합니다. 그렇지 않으면 도청자가 보내는 정보를 훔치거나 브라우저로가는 길에 페이지의 내용을 수정하는 것은 매우 쉽습니다.

HTTPS Everywhere는 Tor Browser에 포함 된 Firefox 확장 . Tor Project와 Electronic Frontier Foundation 간의 협력으로 제작되었습니다. 여러 주요 웹 사이트와 커뮤니케이션을 암호화합니다. 웹의 많은 사이트는 HTTPS에 대한 암호화에 대한 제한된 지원을 제공하지만 사용하기 어렵게 만듭니다. 예를 들어, 암호화되지 않은 HTTP에 기본값을 받거나 암호화되지 않은 사이트로 돌아가는 링크로 암호화 된 페이지를 채울 수 있습니다. HTTPS Everywhere Extension은 이러한 사이트에 모든 요청을 HTTPS에 다시 작성하여 이러한 문제를 해결합니다.

모든 곳에서 HTTP에 대해 자세히 알아 보려면 다음을 참조하십시오

- HTTP는 어디에서나 홈페이지입니다

- 모든 곳에서 HTTPS FAQ

위험한 자바 스크립트에 대한 보호

기본적으로 모든 JavaScript를 비활성화하면 많은 무해하고 유용한 JavaScript가 비활성화되어 많은 웹 사이트를 사용할 수 없게 만들 수 있습니다.

그렇기 때문에 JavaScript가 기본적으로 활성화되지만 Tor Browser는 잠재적으로 위험한 JavaScript를 모두 비활성화합니다. 우리는 이것을 보안과 유용성 사이의 필요한 타협으로 간주합니다.

예를 들어 JavaScript 및 쿠키와 관련하여 Tor 브라우저의 동작을 더 잘 이해하려면 Tor Browser Design Document를 참조하십시오.

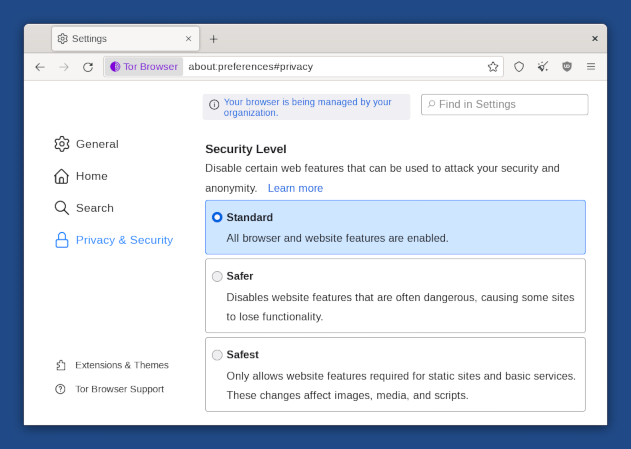

보안 레벨

TOR 브라우저의 보안 수준을 변경하여 보안과 유용성 간의 트레이드 오프로 브라우저 기능을 비활성화 할 수 있습니다. 예를 들어 보안 수준을 가장 안전합니다 JavaScript를 완전히 비활성화합니다.

보안 수준이 설정됩니다 기준 기본적으로 가장 유용한 경험을 제공합니다.

보안 수준을 변경하려면 주소 표시 줄의 오른쪽 아이콘을 클릭하고 고급 보안 설정을 선택하십시오… .

Tor Browser 기본 설정에 나타나는 “브라우저가 조직에서 관리 중입니다”라는 메시지를 안전하게 무시할 수 있습니다.

이 모든 메시지는 Tor Browser의 자동 업데이트 기능이 비활성화되었음을 의미합니다. Tor Browser의 자동 업데이트로 보안 기능이나 구성이 파손되도록 의도적으로 꼬리로 수행됩니다 .

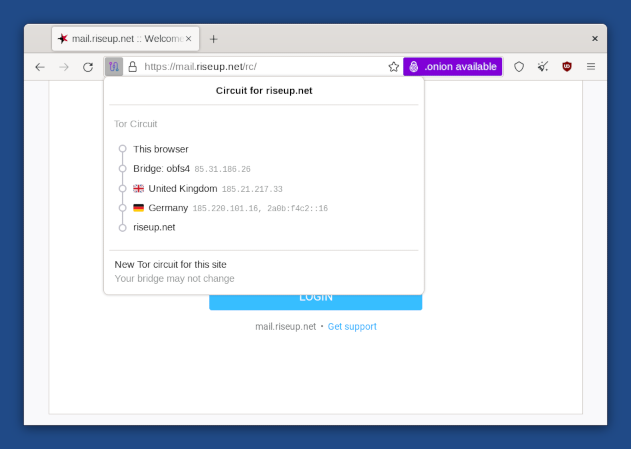

Tor Circuit

주소 표시 줄의 자물쇠를 클릭하여 현재 탭, 3 개의 릴레이, 국가 및 IP 주소의 웹 사이트에 연결하는 데 사용되는 Tor 회로를 표시하십시오.

대상 웹 사이트 바로 위의 회로의 마지막 릴레이는 다음과 같습니다 릴레이 종료. 국가는 웹 사이트의 행동 방식에 영향을 줄 수 있습니다.

이 사이트의 새 회로를 클릭하여 다른 회로를 사용하려면.

양파 회로를 사용하여 사용중인 회로에 대한 자세한 정보를 얻을 수 있습니다.

새로운 신원 기능

새로운 정체성으로 전환하려면 새로운 정체성을 선택하십시오 .

새로운 정체성 기능 Tor 브라우저:

- 모든 열린 탭을 닫습니다.

- 캐시, 기록 및 쿠키를 포함한 세션 상태를 지우겠습니다.

- 기존의 모든 웹 연결을 닫고 새로운 Tor 회로를 만듭니다.

이 기능은 Ouside를 사용한 Tor 회로로서 상황에 맞는 정체성을 강력하게 분리하기에 충분하지 않습니다 Tor 브라우저 변경되지 않았습니다.

대신 꼬리를 다시 시작하십시오.

noscript JavaScript를 훨씬 더 많이 제어 할 수 있습니다

Tor 브라우저에는 다음과 같은 Noscript 확장 기능이 포함되어 있습니다

- 더 많은 JavaScript 공격으로부터 보호하십시오. 예를 들어, 크로스 사이트 스크립팅 (XSS) 공격.

- 일부 웹 사이트에서만 JavaScript를 완전히 비활성화 할 수 있습니다.

자세한 내용은 Noscript 웹 사이트 및 기능을 참조하십시오.

레터 박스

Tor Browser의 레터 박스 기능은 웹 사이트가 창 크기에 따라 브라우저를 식별하는 것을 방지하는 데 도움이됩니다. 레터 박스가 없으면 웹 사이트는 브라우저 창의 크기를 사용하여 방문자를 추적하거나 익명 성을 약화시킬 수 있습니다.

Tor Browser의 레터 박스 기능은 창을 크기가 크기에 따라 브라우저 창에 회색 여백을 추가하여 작동합니다. 웹 페이지는 창의 실제 크기를 밝히지 않고 원하는 크기에 가능한 한 가깝게 유지됩니다.

NSA는 ‘Tor-Curious’인 모든 사람을 대상으로합니다

Tor 및 Tails와 같은 웹 프라이버시 도구를 정기적으로 사용하든 웹 사이트를 확인했는지 여부에 관계없이 NSA는 온라인 움직임을 추적 할 수 있습니다.

Seth Rosenblatt 전 선임 작가 / 뉴스

선임 작가 인 Seth Rosenblatt는 Google과 CNET News의 보안을 다루었으며 때때로 기술 및 대중 문화에 대한 진출. 이전에는 CNET 리뷰 소프트웨어의 수석 편집자 인 그는 거의 모든 카테고리의 소프트웨어 및 앱에 대해 글을 썼습니다.

Seth Rosenblatt

2014 년 7 월 3 일 6:20 p.중. Pt

3 분 읽기

새로운 보고서에 따르면 공통 웹 개인 정보 보호 도구 또는 단순한 호기심을 사용하여 국가 보안 기관 감시 목록에 추가 할 수 있습니다.

Edward Snowden이 유출 한 문서에서 지난 여름에 처음으로 공개 된 X-Keyscore라는 NSA 감시 프로그램은 NSA 시계 목록에 사용 된 선택 규칙이 포함되어있는 것으로 밝혀졌지만 익명 웹 브라우징을위한 Tor Network 및 Linux 기반 꼬리 운영 시스템과 같은 온라인 개인 정보 보호 도구를 방문한 사람. Snowden의 X-Keyscore 파일은 NSA 직원이 개인의 전화 번호 또는 이메일 주소를 얻고 이메일 내용을보고, 영장없이 탐색 기록을 포함한 전체 인터넷 활동을 관찰 할 수 있다고 지적했습니다.

X-Keyscore의 소스 코드 (텍스트 만)에 대한 분석은 프로그램이 Tor 노드를 실행하는 독일 학생을 대상으로했으며 NSA의 감시 목록에 추가 할 수 있음을 나타냅니다. 이 보고서는 기자들에 의해 독일의 공공 텔레비전 방송사 NDR 및 WDR을 위해 준비했으며, TOR에 고용되고 자원 봉사를하는 사람들은 “이전 NSA 직원과 전문가들은 오늘날 동일한 코드 또는 유사한 코드가 여전히 사용되고 있다고 확신합니다.”

미국 정부가 주로 자금을 지원하는 Tor Network는 노드라는 일련의 암호화 된 익명의 허브를 통해 커뮤니케이션을 전달하여 인터넷 트래픽을 익명화합니다. 그것은 종종 기자와 운동가들에 의해 사용되며, 2012 년에 5 만에서 60,000 명의이란 사람들이 매일 서비스를 사용하는 것으로 추정되었습니다.

Tails. 부츠를 부팅 할 때마다 다른 곳에서 저장되지 않은 모든 것을 자동으로 삭제합니다. Tails는 X-Keyscore 소스 코드에 설명되어 있습니다.”

Electronic Frontier Foundation은 NSA가 그들을 감시했기 때문에 사람들에게 서비스를 포기하지 말라고 경고했습니다.

EFF 직원들은“평범한 사람들이 Tor와 Tails를 사용하면 NSA 가이 도구에 대해 읽거나 사용하는 경우가 의심스러워하는 경우가 더 어려워집니다.

새로운 X-Keyscore 감시 계시는 명백한 폭이 넓기 때문에 걱정하고 있습니다.

보안 전문가 인 브루스 슈나이어 (Bruce Schneier)는 “이것은 단순한 메타 데이터가 아니라 영원히 저장된”완전한 테이크 “컨텐츠입니다. “자신의 블로그 게시물을 읽는 사람은 누구나”NSA에 의해 현재 모니터링되고있다 “고 썼다.org.

소스 코드의 규칙은 X-Keyscore가 Torproject의 모든 방문자를 추적하고 있음을 보여줍니다.NDR 보고서에 따르면 조직.

독일 보고서에 앞서 브리핑을 한 저자 및 개인 정보 옹호자 Cory Doctorow는 X-Keyscore 코드의 출처가 Edward Snowden이 아닐 수도 있다고 말했습니다.

“잠재적 인 두 번째 원천의 존재는 Snowden이 그의 전 동료들에게 법과 품위에 대한 기관의 무심한 태도를 길고 열심히 살펴볼 수 있도록 영감을 줄 수 있음을 의미합니다.”.

Propublica 로고

2011 년에 개인 정보 보호 소프트웨어 TOR을 다운로드 한 경우, 감시 될 것입니다.

2014 년 7 월 9 일, 5:01 p.중. edt

시리즈 : Dragnets

검열 및 감시 추적

지난주 독일 기자는 국가 안보국이 TOR이라는 인기 익명화 소프트웨어를 포함하여 개인 정보 보호 보호 서비스를 사용하는 사람들에 대한 정보를 수집하는 프로그램을 가지고 있다고 밝혔다. 그러나 얼마나 많은 사용자가 영향을 받았는지 확실하지 않습니다.

그래서 우리는 약간의 졸업을했고 NSA의 타겟팅 목록은 2010 년 12 월과 2012 년 2 월 사이에 TOR에서 사용하는 디렉토리 서버 목록과 일치한다는 것을 발견했습니다. Tor 사용자는 처음으로 TOR 서비스를 시작할 때 디렉토리 서버에 연결합니다.

즉, 2011 년에 TOR을 다운로드 한 경우 NSA가 컴퓨터의 IP 주소를 퍼 내고 추가 모니터링을 위해 표시했을 수 있습니다. Tor Project는 U로부터 상당한 자금을받는 비영리 단체입니다.에스. 정부.

계시는 미국 내부의 특정 스파이 목표의 첫 번째 증거 중 하나였습니다. 그리고 그들은 더 많은 증거를 뒤 따랐다. 인터셉트는 이번 주 정부가 전 부시 행정 관리를 포함하여 5 명의 저명한 무슬림 미국인의 이메일을 모니터링했다고 밝혔다.

NSA가 TOR 및 기타 개인 정보 보호 서비스 사용자를 감시했는지 또는 얼마나 광범위하게도 명확하지 않습니다.

뉴스 후, Tor의 원래 개발자 중 한 명인 Roger Dingledine은 서비스를 사용하는 동안 익명으로 남아있을 가능성이 높다는 사용자에게 안심 시켰습니다.”사용자가 TOR를 사용하지 않을 때 감시 될 가능성이 높습니다.

NSA는 유효한 외국 지능 목적으로 정보 만 수집하고 그것이 u에 대해 수집하는 정보를 “최소화”한다고 밝혔다.에스. 거주자. 다시 말해, NSA는 U에 대해 얻은 정보를 버렸을 수 있습니다.에스. Tor를 다운로드 한 거주자.

그러나 프라이버시 및 시민 자유 감독위원회의 최근 보고서에 따르면 NSA의 최소화 절차는 프로그램마다 다릅니다. 예를 들어, Prism에서 NSA는 FBI 및 CIA와 무시되지 않은 데이터를 공유합니다.

또한 NSA는 나중에 프리즘 드래그 넷 (Prism Dragnet)에 실수로 잡힌 커뮤니케이션의 커뮤니케이션을 검색 할 수 있습니다. IP 주소와 같은 다른 유형의 데이터에 대해 유사한 백도어가 있는지 확실하지 않습니다.

NSA는 Tor News에 대한 응답으로 오바마 대통령의 1 월 지침에 따라 “비판 또는 반대 의견을 억제하거나 부담을 주거나 민족성, 인종, 성별, 성적 취향 또는 종교에 근거한 사람들을 불리하게하는 목적으로 감시를 수행하지 않는 것이 좋습니다.”

[공개 : Mike Tigas는 Tor를 사용하는 앱의 개발자입니다 양파 브라우저.]]

NSA 계시 차트를 업데이트했습니다 개인 정보 보호 소프트웨어 모니터링을 포함합니다.

Geeks의 경우 NSA Xkeyscore 코드에 나열된 IP 주소와 TOR 디렉토리 서버 목록에서 추가 또는 제거 된 시점은 다음과 같습니다

Tor 브라우저는 사용하기에 안전합니다?

Callum Tennent는 VPN 서비스를 테스트하고 검토하는 방법을 감독합니다. 그는 IAPP의 회원이며 그의 VPN 조언은 Forbes와 Internet Society에서 소개되었습니다.

- 가이드

- Tor 브라우저는 사용하기에 안전합니다?

우리의 평결

주의해서 처리 할 때 Tor 브라우저는 대부분의 국가의 Windows, MacOS 및 Android 기기에서 사용하기에 안전하고 합법적입니다. Tor는 IP 주소를 숨기고 3 개의 암호화 계층을 통해 웹 트래픽을 전달하여 일반 웹 브라우저보다 더 많은 익명 성을 제공합니다. 그러나 Tor는 완전히 안전하지 않습니다. 이를 사용하면 악의적 인 출구 노드를 통한 데이터 유출, 스파이 및 중간 중간 공격의 위험에 처하게됩니다.

Tor는 무료 자원 봉사자 시스템입니다 신원, 위치 및 온라인 활동을 숨기십시오 추적 또는 감시에서.

Tor는 Tor Browser를 통해 가장 일반적으로 액세스됩니다 : Mozilla Firefox를 기반으로 한 무료 오픈 소스 응용 프로그램. Tor 브라우저는 트래픽을 라우팅하여 작동합니다 3 개의 임의의 노드; 가드 노드, 중간 노드 및 종료 노드.

트래픽이 통과하는 각 노드마다 암호화 레이어가 추가되어 마지막 노드에서 끝납니다. 출구 노드 지점에서 트래픽이 완전히 해독되어 대상으로 전송됩니다.

익명성에 초점을 맞추려면 Tor를 사용하면 보안 및 안전에 대한 위험이 있습니다. 이 안내서에서 우리’이러한 안전 위험을 설명하고 안전하게 Tor를 사용하는 방법을 가르쳐줍니다.

요약 : Tor 브라우저는 안전합니다?

- Tor는 무작위 서버 네트워크를 통해 웹 트래픽을 라우팅하고이를 보호합니다 암호화의 세 층. 방문한 웹 사이트에서 IP 주소를 숨기고 ISP (인터넷 서비스 제공 업체)가 활동 모니터링을 방지합니다.

- 탐색 데이터는 익명이지만 개인은 아닙니다. 토르’S 가드 노드는 공개 IP 주소를 볼 수 있지만 활동은 없습니다. 토르’S 종료 노드는 귀하의 활동을 볼 수 있지만 IP 주소는 아닙니다.

- 귀하의 웹 트래픽은 출구 노드에서 완전히 해독되고 표시되지만 신원에 추적 할 수는 없습니다. 이것은 악성 출구 노드를 통한 감시 또는 맬웨어 주입의 위험이 있음을 의미합니다.

- 미국 법 집행 기관 및 학술 연구원에 의해 Tor 사용자가 익명으로 변성 될 수 있다는 증거가 있습니다.

- Tor는 사용 및 설정이 복잡 할 수 있습니다. 즉, 개인 정보를 공개 할 수있는 데이터 유출 또는 동작을 통해 귀하의 진정한 정체성을 쉽게 공개 할 수 있습니다.

- Tor 브라우저를 사용하면 Hidden에 액세스 할 수있는 능력으로 인해 정부 당국의 감시를 위해 TOR가 합법적입니다 .양파 영역.

전문가 팁 : TOR 트래픽을 보호하는 간단한 방법은 신뢰할 수있는 VPN 서비스를 사용하는 것입니다.이 서비스는 연결에 추가 암호화 계층을 추가하고 일부 유형의 맬웨어에 방화벽 역할을합니다. 우리는 권장합니다 Nordvpn 30 일 환불 보증을 제공합니다.