웹 인터페이스에 대한 액세스 문제 해결

웹 브라우저를 통해 HTTPS 연결을 사용하여 액세스 서버 웹 인터페이스에 연결합니다.

요약

1. OpenVPN Access Server는 Admin Web UI 및 Client Web UI를 모두 실행할 수있는 웹 서비스를 제공합니다.

2. 클라이언트 웹 UI를 통해 사용자는 사전 구성된 VPN 클라이언트를 다운로드하여 VPN 서버에 쉽게 연결할 수 있습니다.

삼. 관리자 웹 UI는 서버 관리 및 구성에 사용됩니다.

4. 서버의 IP 주소 또는 호스트 이름은 웹 UI에 액세스하는 데 사용됩니다.

5. Admin Web UI 자격 증명은 설치 로그 파일에서 찾을 수 있습니다.

6. Admin Web UI는 서버 상태, 구성 개요 및 사용자 관리 기능을 제공합니다.

7. 로그 데이터베이스를 쿼리하여 문제 해결 문제를 해결할 수 있습니다.

질문

1. 사용자가 클라이언트 웹 UI에 어떻게 액세스 할 수 있습니까??

사용자는 액세스 서버의 IP 주소 또는 호스트 이름을 사용하여 클라이언트 웹 UI에 액세스 할 수 있습니다.

2. 클라이언트 웹 UI는 사용자에게 무엇을 제공합니까??

클라이언트 웹 UI는 다운로드를 위해 사전 구성된 VPN 클라이언트를 제공합니다.

삼. 사용자 정의 호스트 이름을 어떻게 설정할 수 있습니까??

관리자 웹 UI 및 DNS ‘A’레코드를 사용하여 사용자 정의 호스트 이름을 설정할 수 있습니다.

4. 사용자가 OpenVPN Connect를 다운로드 할 수있는 방법?

사용자는 클라이언트 웹 UI의 개인화 및 번들 사용자 프로필 구성으로 OpenVPN을 다운로드 할 수 있습니다.

5. 관리자 웹 UI에 액세스 할 수있는 곳?

관리 웹 UI는 ‘/admin’경로와 함께 클라이언트 웹 UI에 사용되는 동일한 IP 주소 또는 호스트 이름으로 액세스 할 수 있습니다.

6. OpenVPN 데몬을 어떻게 시작하거나 멈출 수 있습니까??

OpenVPN 데몬은 관리 웹 UI의 서버 상태 섹션에서 시작하거나 중지 할 수 있습니다.

7. 관리자 웹 UI의 현재 사용자 섹션에 표시되는 정보?

현재 사용자 섹션에는 사용자 이름, 시작 IP 주소, 지정된 VPN 주소, 데이터 사용법 및 연결 타임 스탬프 등 활성으로 연결된 사용자에 대한 정보가 표시됩니다.

8. 사용자가 VPN에 액세스하는 것을 어떻게 차단할 수 있습니까??

현재 사용자 섹션에서 ‘블록’옵션을 확인하거나 사용자 관리 설정에서 사용자 권한을 수정하여 사용자를 차단할 수 있습니다.

9. Root 사용자 자격 증명으로 관리자 웹 UI에 액세스 할 수 있습니까??

아니요, 루트 사용자 자격 증명은 관리자 웹 UI에 액세스하는 데 사용할 수 없습니다.

10. 관리자 웹 UI에서 로그 데이터베이스에 액세스 할 수있는 방법?

Admin Web UI의 로그 보고서 섹션을 통해 사용자는 로그 데이터베이스를보고 다운로드 할 수 있습니다.

11. 관리자 웹 UI의 서버 상태 섹션의 목적은 무엇입니까??

서버 상태 섹션은 VPN 서버가 현재 켜짐 여부를 표시하고 OpenVPN 데몬을 시작하거나 중지하는 옵션을 제공합니다.

12. Active 구성 섹션은 관리자 웹 UI에 어떤 정보가 표시됩니까??

활성 구성 섹션에는 VPN 설정 및 사용자 관리와 같은 관리자 웹 UI에서 관리되는 중요한 구성 설정이 표시됩니다.

13. 문제 해결 문제에 대한 로그 데이터베이스를 어떻게 쿼리 할 수 있습니까??

로그 보고서 섹션은 로그 데이터베이스를 쿼리하고 관리자 웹 UI에서 로그 보고서를 볼 수있는 방법을 제공합니다.

14. 관리자가 차단 한 경우 사용자가 어떻게 차단 해제 할 수 있습니까??

사용자가 사용자 관리의 사용자 권한 설정에서 관리자가 ‘액세스 거부’상자를 선택 취소함으로써 스스로 차단 해제 할 수 있습니다.

15. 웹 인터페이스에 액세스하는 데 어려움이있는 경우 수행 할 수있는 일?

도움을 받으려면 웹 인터페이스 가이드에 대한 문제 해결 액세스를 참조하십시오.

웹 인터페이스에 대한 액세스 문제 해결

웹 브라우저를 통해 HTTPS 연결을 사용하여 액세스 서버 웹 인터페이스에 연결합니다.

OpenVPN 액세스 서버를 구성하는 방법

이 문서는 OpenVPN Access Server Client Web UI, Admin Web UI 및 명령 줄 인터페이스 (CLI)의 개요를 제공합니다. 이들에 익숙해지면이 링크는 서버 구성에 대한 자세한 정보를 제공합니다

- OpenVPN 액세스 서버 빠른 시작 가이드

- 호스트 이름을 설정하십시오

- VPN 설정을 구성하십시오

- 사용자를 설정하십시오

- 추가 보안 단계

만약 너라면’웹 인터페이스에 액세스하는 데 어려움이있는 Re, 웹 인터페이스에 대한 액세스 문제 해결.

클라이언트 웹 UI

OpenVPN Access Server는 Admin Web UI 및 Client Web UI를 모두 실행할 수있는 웹 서비스를 제공합니다. 클라이언트 웹 UI는 사용자에게 사전 구성된 VPN 클라이언트를 제공하여 VPN 서버에 연결하는 프로세스를 단순화합니다.

클라이언트 웹 UI에 액세스하려면 액세스 서버의 IP 주소 또는 호스트 이름을 사용하십시오. 예를 들어:

- https : // 123.456.78.90/

- https : // vpn.비즈니스 이름.com/

IP 주소는 서버의 외부 IP 주소입니다. 관리자 웹 UI 및 DNS를 사용하여 사용자 정의 호스트 이름을 설정할 수 있습니다 ‘ㅏ’ 기록. 단계를 따라 사용자 정의 호스트 이름을 설정할 수 있습니다 : OpenVPN 액세스 서버 호스트 이름 설정.

이 클라이언트 웹 UI는 사용자가 OpenVPN Connect의 사전 구성된 다운로드를 로그인하고 검색 할 수있는 인터페이스를 제공합니다. 각 사용자는 OpenVPN을 다운로드하여 설치하여 맞춤형 및 번들 사용자 프로필 구성으로 연결하거나 구성 프로파일을 다운로드하여 지원하는 VPN 클라이언트로 가져올 수 있습니다 .OVPN.

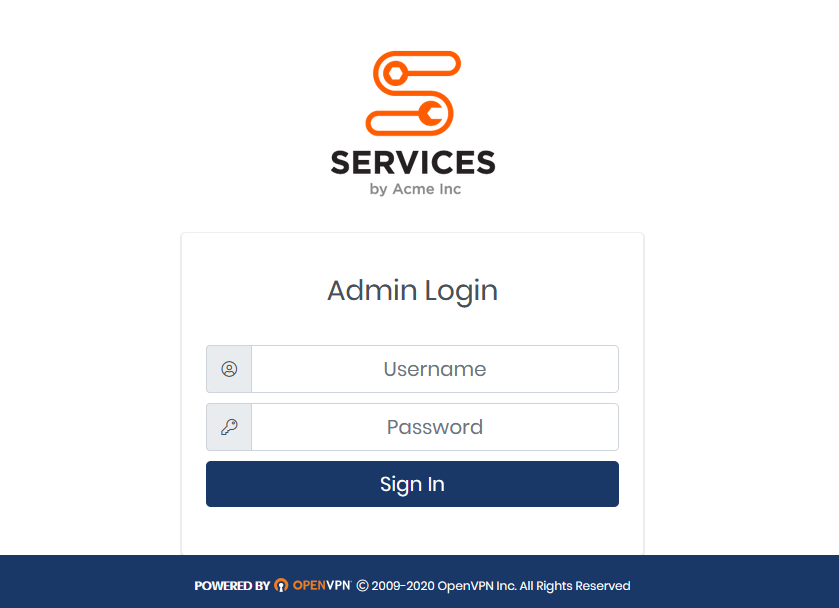

관리자 웹 UI

admin web ui는 클라이언트 웹 UI가 사용하는 것과 동일한 IP 주소 또는 호스트 이름에서 사용할 수 있지만 /관리자 길. 예를 들어:

- https : // 123.456.78.90/관리자

- https : // vpn.비즈니스 이름.com/관리자

설정을 마치면 웹 인터페이스의 자격 증명 및 주소가 화면에 인쇄됩니다

+++++++++++++++++++++++++++++++++++++++++++++++ 액세스 서버 2.10.0은/usr/local/openvpn_as 구성 로그 파일에 성공적으로 설치되었습니다.로그 액세스 서버 웹 UI는 여기에서 사용할 수 있습니다 : Admin UI : https : // 192.168.102.130 : 943/관리자 클라이언트 UI : https : // 192.168.102.130.943 "rr4imyhwbffq"가있는 "OpenVPn"으로 로그인 +++++++++++++++++++++++++++++++++++++++++++++++

메모: 2보다 오래된 서버 버전에 액세스하십시오.10 비밀번호를 자동으로 생성하지 마십시오. 이전 버전에서는 명령 줄에서 Passwd OpenVPN을 입력하여 비밀번호를 수동으로 설정합니다.

메모: 그만큼 뿌리 사용자 자격 증명이 가능합니다’t Admin Web UI에 로그인하는 데 사용됩니다.

Admin Web UI의 기능에 대한 자세한 내용은 OpenVPN Access Server 관리 설명서를 참조하십시오.

관리자 웹 UI 기능

이 섹션에서는 관리자 웹 UI에 대한 소개 및 서버 상태, 구성 개요 및 현재 연결된 사용자 수를 검색하는 방법을 제공합니다. 로그 데이터베이스를 쿼리하는 쉬운 방법과 로그 보고서의 모습에 대한 세부 사항이 있습니다.

서버 상태

그만큼 상태 개요 섹션. 그 경우’S on, 클릭 할 수 있습니다 서버를 중지하십시오 OpenVPN 데몬을 중지합니다. 서버가 꺼져 있으면 클릭 할 수 있습니다 서버를 시작하십시오 OpenVPN 데몬을 시작합니다.

데몬을 멈추거나 시작했습니다’t Admin Web UI 서비스에 영향을 미칩니다 – 기본적으로 TCP 포트 943 인 구성된 포트에서 계속 적극적으로 듣습니다. 그러나 데몬을 중지하면 표준 HTTPS 포트 TCP 443에 대한 브라우저 트래픽의 자동 내부 라우팅도 중지합니다. 내부 라우팅이 꺼져 있으면 관리자 웹 UI에 액세스하려면 포트 943을 지정해야합니다. 예를 들어:

- https : // 123.456.78.90: 943/관리자

- https : // vpn.비즈니스 이름.com: 943/관리자

활성 구성

그만큼 활성 구성 섹션에서 관리자 웹 UI의 구성 및 인증 섹션에서 관리되는 몇 가지 중요한 구성 설정이 표시됩니다.

현재 사용자

그만큼 현재 사용자 섹션에서는 다음 열의 정보와 함께 적극적으로 연결된 사용자를 표시합니다

| 일반적인 이름 | 사용자 이름. |

| 실제 주소 | 연결 클라이언트의 원래 IP 주소. |

| VPN 주소 | OpenVPN 액세스 서버에서 지정된 IP 주소. |

| 수신 된 바이트가 보냈습니다 | VPN 터널을 통해 수신 및 전송 된 데이터 (바이트). |

| 이후로 연결되었습니다 | 현재 활성 연결이 마지막으로 연결되거나 다시 연결되었을 때. |

| 차단하다 | VPN에 대한 액세스를 거부하고 사용자를 차단하십시오. |

관리자가 사용자를 차단하는 경우 현재 사용자 페이지, 해당 블록을 확인 해제하여 제거 할 수 있습니다 접근을 거부하다 상자에 사용자 관리 > 사용자 권한.

로그 데이터베이스 쿼리

그만큼 로그 보고서 섹션은 브라우저의 로그를 표시하고 COMMA 분리 값 (CSV) 파일로 다운로드하는 옵션을 제공합니다. 아래의 필드를 사용하여 로그를 쿼리하거나 출력을 필터링 할 수 있습니다 시작 시간별로 쿼리 그리고 로그 항목 수에 따라 필터. 입력 한 텍스트에 따라 결과를 필터링 할 수도 있습니다 필터 레코드 필드.

CLI 인터페이스를 통해 사용 가능한 로그 데이터베이스가 있습니다 logdba, 정보를 추출하고 내보내는 데 사용할 수 있습니다.

쿼리 로그 결과

다음 열의 정보가 포함 된 검색 및 필터 필드 아래의 로그 쿼리 디스플레이 결과

| 마디 | OpenVPN 액세스 서버의 이름. 이것은 멀티 서버 설정마다 다르며, 여기서 노드 이름이 각 서버마다 다릅니다. |

| 사용자 이름 | 액세스 서버가 인증 한 클라이언트 연결의 사용자 이름 |

| 시작 시간 | 특정 연결 또는 시도 된 연결이 발생한 날짜와 시간. |

| 지속 | 연결 시간의 길이. 메모: 사용자가’S 연결은 순간적으로 중단되고 새롭고 별도의 세션이 기록됩니다. |

| 서비스 | 다음 중 하나 : VPN : 클라이언트를 사용하여 OpenVPN 데몬을 통해 연결하는 클라이언트. Web_Client : 브라우저를 사용하여 고객 웹 서버에 로그인하거나 가입하려는 사용자. Web_admin : 사용자가 브라우저를 사용하여 관리 웹 서버 또는 관리자 웹 UI에 로그인하거나 가입하려고 시도합니다. XML_API : XML 디버그 플래그가 활성화 될 때 모든 XML-RPC API 요청 이이 서비스에 로그인됩니다. |

| 진짜 IP | 액세스 서버에 연결된 클라이언트의 실제 IP 주소 또는 웹 서비스에 연결하려는 사용자. |

| VPN IP | 액세스 서버에서 클라이언트에 할당 된 IP 주소. |

| 프로토 | OpenVPN 터널 자체에 사용되는 프로토콜 – UDP는 일반적으로 여기에서 더 나은 선택입니다. |

| 포트 | 클라이언트가 연결된 포트 – 기본 포트는 TCP 443 및 UDP 1194입니다. |

| 바이트 | 클라이언트에서 액세스 서버로 전송 된 총 바이트 수. |

| 바이트 아웃 | 액세스 서버에서 클라이언트로 전송 된 총 바이트 수. |

| 오류 | 일반적으로 짧은 및 기술적 인 문구로 여기에 표시되는 오류 메시지. |

관리자 웹 UI 사용자 설명서

각 Admin Web UI 섹션에 대한 자세한 내용은 OpenVPN Access Server 관리 설명서를 참조하십시오.이 관리자 매뉴얼은 관리자 웹 포털을 통해 다양한 구성 옵션에 대한 세부 정보와 일반적인 네트워크 구성에 대한 세부 정보를 참조하십시오.

명령 줄 인터페이스 (CLI)

CLI를 사용하여 모든 액세스 서버 VPN 설정을 관리 할 수 있습니다. 그리고 CLI를 사용하면 더 많은 고급 기능을 사용할 수 있습니다’t Admin Web UI를 통해 사용할 수 있습니다.

CLI에 대한 액세스는 일반적으로 SSH 세션을 통해 서버 또는 서버 직접 설정됩니다’콘솔. CLI에서는 고유 한 쉘 스크립트를 작성하여 사용자 지정 설정으로 새 사용자 생성 또는 사용자 정의 인증 옵션 구현과 같은 작업을 자동화 할 수 있습니다.

CLI 사용에 대한 자세한 내용은 Access Server 명령 줄 인터페이스 도구를 참조하십시오.

웹 인터페이스에 대한 액세스 문제 해결

이 문서는 OpenVPN Access Server를 사용하여 웹 서비스에 대한 문제 해결 팁을 제공합니다. 웹 서비스 작동 방식에 대한 자세한 참조 가이드는 OpenVPN Access Server 웹 서비스를 참조하십시오 관리자 웹 UI 그리고 클라이언트 웹 UI. 웹 서비스가 어떻게 작동하는지 이해하기 위해 먼저 읽는 것이 좋습니다.

연결 문제 해결 문제 :

- 초기 설치 후 웹 인터페이스에 도달 할 수 없습니다

- 액세스 서버 웹 인터페이스가 듣고 있는지 확인하십시오

- TCPDUMP를 사용하여 외부에서 연결을 테스트합니다

- Access Server가 TCP 443 및 TCP 943 포트를 사용하는 이유

초기 설치 후 웹 인터페이스에 도달 할 수 없습니다

일반적인 원인을 확인하여 문제 해결을 시작하는 것이 좋습니다’t 웹 인터페이스에 도달합니다.

당신을 확인하십시오’VE 초기 구성을 완료했습니다

가능하다면’t 액세스 서버를 설치 한 후 직접 웹 인터페이스에 도달하면 초기 구성을 완전히 완료해야 할 수도 있습니다. 아래의 플랫폼은 아래 섹션을 참조하십시오’액세스 서버를 다시 배포합니다.

- AWS 인스턴스에서 액세스 서버의 초기 구성을 완료하십시오

- Access Server를 사용하여 Amazon AWS 인스턴스를 시작한 후 사용자 이름으로 SSH를 통해 인스턴스에 연결하십시오 OpenVpnas 인스턴스를 시작하는 데 사용한 개인/공개 키 쌍. 당신은 돈입니다’이 연결에 비밀번호를 사용하십시오. AWS는 SSH 키로 인증됩니다. 만약 너라면’VE AWS에서 새로운 액세스 서버 설치에서 키 쌍을 잃었습니다’인스턴스를 종료하고 다시 시작하는 것이 가장 쉽습니다. 새 인스턴스를 시작할 때 키 쌍을 저장하십시오.

- 액세스 서버 라이센스 계약을 수락하고 초기 구성을 실행하십시오. Access Server 웹 인터페이스가 온라인으로 올 수 있도록이 초기 구성을 완료해야합니다.

- 초기 구성을 완료 한 후 관리 계정의 무작위로 생성 된 비밀번호를 기록하십시오 OpenVpn. 구성 출력은 관리자 웹 UI 및 클라이언트 웹 UI의 주소도 표시됩니다. 2보다 오래된 서버 버전에 액세스하십시오.10 비밀번호를 자동으로 생성하지 마십시오. 이전 버전에서는 명령 줄에서 Passwd OpenVPN을 입력하여 비밀번호를 수동으로 설정합니다.

- 사용자 이름으로 가상 머신에 연결하십시오 뿌리 그리고 비밀번호 OpenVpnas. 가상 머신에서 기본적으로 루트 계정에 대한 SSH 액세스 ISN’t가 활성화되었습니다. SSH와 연결하려면 SSH 액세스를위한 사용자를 작성하고 Sudo 권한을 활성화하는 것이 좋습니다.

- 액세스 서버 라이센스 계약을 수락하고 초기 구성을 실행하십시오. Access Server 웹 인터페이스가 온라인으로 올 수 있도록이 초기 구성을 완료해야합니다.

- 초기 구성을 완료 한 후 관리 계정의 무작위로 생성 된 비밀번호를 기록하십시오 OpenVpn. 구성 출력은 관리자 웹 UI 및 클라이언트 웹 UI의 주소도 표시됩니다. 2보다 오래된 서버 버전에 액세스합니다.10 비밀번호를 자동으로 생성하지 마십시오. 이전 버전에서는 명령 줄에서 Passwd OpenVPN을 입력하여 비밀번호를 수동으로 설정합니다.

- 인스턴스에 연결하고 Access Server의 초기 구성을 실행하십시오. 연결 방법은 키 쌍 또는 사용자 이름 및 비밀번호를 사용하여 클라우드 제공 업체와 액세스를 설정하는지 여부에 따라 다릅니다.

- 초기 구성을 완료 한 후 관리 계정의 무작위로 생성 된 비밀번호를 기록하십시오 OpenVpn. 구성 출력은 관리자 웹 UI 및 클라이언트 웹 UI의 주소도 표시됩니다. 2보다 오래된 서버 버전에 액세스하십시오.10 비밀번호를 자동으로 생성하지 마십시오. 이전 버전에서는 명령 줄에서 Passwd OpenVPN을 입력하여 비밀번호를 수동으로 설정합니다.

액세스 서버 시작에 대한 자세한 지침은 플랫폼 별 가이드를 참조하십시오

- Amazon Web Services EC2 Byol Appliance Quick Start Guide – 웹 사이트에서 구매 한 액세스 서버.

- AWS EC2 계층 기기 퀵 스타트 가이드 – AWS를 통해 구매 한 계층화 된 연결이있는 액세스 서버 용.

- Microsoft Hyper-V에 Access Server Appliance 배포.

- vmware esxi에 액세스 서버 어플라이언스를 배포합니다.

- DigitalOcean 빠른 시작 가이드.

- Google Cloud Platform Byol 인스턴스 빠른 시작 가이드.

- Oracle Quick 시작 가이드.

- Microsoft Azure Byol Appliance Quick Start Guide.

올바른 외부 IP 주소를 사용합니다

만약 너라면’VE는 초기 구성을 완료했습니다’t 연결, 올바른 외부 IP 주소가 있는지 확인하십시오.

서버의 외부 IP 주소를 확인하십시오

초기 구성을 완료하면 Access Server는 서버를 사용하여 Admin Web UI 및 Client Web UI의 URL을 제공합니다’S IP 주소. 확인하십시오’외부 IP 주소.

- 일부 클라우드 인스턴스에서 이러한 IP 주소는 내부적이며 인터넷에서 액세스 할 수 없습니다.

- AWS에서는 탄성 IP 주소를 설정해야 할 수도 있습니다. 자동 할당 된 공개 IP 주소를 사용하지 않으려면이 단계를 권장합니다. 인스턴스를 다시 시작한 후에 변경 될 수 있습니다.

- 초기 구성에서 IP가 주소가있는 경우’t 작업, 클라우드 제공 업체 인스턴스의 IP 주소를 확인하십시오.

- 개인 네트워크에 설치하려면 라우터 또는 서버의 재시작에서 갑자기 개인 IP를 변경하지 않도록 정적 IP 주소를 설정해야 할 수도 있습니다.

웹 인터페이스에 액세스하는 문제가 여전히 발생하는 경우 섹션을 참조하십시오, “액세스 서버 웹 서비스가 듣고 있는지 확인하십시오.”

액세스 서버 웹 서비스가 듣고 있는지 확인하십시오

Access Server는 웹 서비스의 특정 TCP 포트에서 청취해야합니다.

Netstat로 웹 서비스의 포트를 확인하십시오

우리는 우분투/데비안에 특정한 지침을 제공합니다. 다른 Linux 시스템을 사용하는 경우 조정하십시오.

Access Server가 웹 서비스에 대한 올바른 TCP 포트에서 LINGENT를 확인하십시오 Netstat 유틸리티.

- 달리기 NETSTAT, OpenVPN 액세스 서버에 로그인하십시오’콘솔을 통한 운영 체제 또는 SSH를 통한 운영 체제 및 루트 권한을 얻습니다.

- 달리기 시작합니다 NETSTAT 프로그램이 듣고있는 곳과 IP 주소에 대한 TCP 및 UDP 포트를 인쇄하려면 :

- netstat -tulpn

- 다음과 유사한 출력이 표시됩니다

활성 인터넷 연결 (서버 전용)

Proto recv-Q Send-Q 로컬 주소 외국 주소 상태 PID/프로그램 이름

TCP 0 0 127.0.0.1 : 904 0.0.0.0 :* 5669/python3 듣기

TCP 0 0 127.0.0.1 : 905 0.0.0.0 :* 5669/python3 듣기

TCP 0 0 127.0.0.1 : 906 0.0.0.0 :* 5669/python3 듣기

TCP 0 0 127.0.0.1 : 907 0.0.0.0 :* 5669/python3 듣기

TCP 0 0 127.0.0.1 : 908 0.0.0.0 :* 5669/python3 듣기

TCP 0 0 127.0.0.1 : 909 0.0.0.0 :* 5669/python3 듣기

TCP 0 0 192.168.70.3 : 943 0.0.0.0 :* 5669/python3 듣기

TCP 0 0.0.0.0:22 0.0.0.0 :* 1084/sshd를 듣습니다

TCP 0 0 192.168.70.3 : 443 0.0.0.0 :* 5683/OpenVPN-OpenSSL을 듣습니다

TCP6 0 . 22 . * 1084/sshd를 듣습니다

UDP 0 0 192.168.70.3 : 1194 0.0.0.0 :* 5713/OpenVPN-OpenSSL - 이 예제 출력은 OpenVPN Access Server가 IP 주소, 192에서 듣는다는 것을 보여줍니다.168.70.3 액세스 서버가 실행되는 다양한 구성 요소. 이 예제의 액세스 서버는 하나의 TCP와 하나의 UDP 데몬 만 관리합니다.

- 서버에 액세스하는 포트가 Aren에서 듣고 있어야하는 경우’T가 올바르게 구성되고 웹 서비스의 인터페이스 및 포트 설정을 참조하십시오.

메모: 기본 설정은 모든 인터페이스를 듣습니다. 그런 다음 출력은 다음과 같은 선을 표시합니다

TCP 0 0.0.0.0 : 943 0.0.0.0 :* 2383/python3 듣기

ifconfig로 웹 서비스의 포트를 확인하십시오

여러 데몬으로 액세스 서버를 구성하는 경우 포트 443 및 1194의 항목이 원했습니다’t에 나열되어 있습니다 NETSTAT 포트가 열려 있어도 출력; 프로세스 목록도 더 커집니다.

Access Server가 iptables가있는 웹 서비스에 대한 올바른 TCP 포트에서 리ent하는지 확인하십시오

Access Server가 여러 개의 OpenVPN 데몬을 관리하면 프로그램이 활용됩니다 iptables 프로세스 간의 하중 균형.

- 내부 프로세스로드 밸런싱을 관리하는 iptables 규칙을 나열하십시오

- iptables -t nat -l -n | Grep “dpt : 443”

- 이 줄은 포트 TCP 943에서 듣는 프로세스를 나타냅니다

- TCP 0 0 192.168.70.3 : 943 0.0.0.0 :* 5669/파이썬을 듣습니다

- ifconfig

- wget -o- q —- 점수 인증서 https : // 192.168.70.3 : 943/ | grep -i -m 1 “OpenVPn”

wget -o- q —- 점수 인증서 https : // 192.168.70.3 : 943/관리자 | grep -i -m 1 “OpenVPn”

OpenVPN 로그인

포트 전달을 설정하십시오

인터넷 게이트웨이 뒤에 액세스 서버에 대한 포트 전달을 설정했는지 확인하십시오

액세스 서버가 인프라의 인터넷 게이트웨이 뒤에있는 개인 네트워크에있는 경우 포트 전달을 올바르게 설정했는지 확인하십시오.

- TCP 443, TCP 943 및 UDP 1194 용 포트 전달 또는 NAT 전달 설정.

- 이 예에서 포트 전달은 WAN 인터페이스에서 LAN IP 주소 192로 이동합니다.168.70.삼.

- 개인 네트워크 내부가 아닌 컴퓨터에서 공개 WAN 주소에 연결하여이를 확인하십시오.

메모: 드문 경우, 헤어 페인닝 또는 NAT 반사는 그렇습니다’t 특정 라우터에서 작동합니다. 이것은 당신이 할 수있는 상황을 유발합니다’t LAN 내부에서 공개 WAN IP의 서비스에 액세스하는 서비스는 LAN의 서버로 전달합니다.

AWS 인스턴스에 대해 탄성 IP를 할당하십시오

다음과 같은 이유로 Amazon AWS를 통해 시작된 액세스 서버 용 탄성 IP 주소를 할당하는 것이 좋습니다

- 탄성 IP 주소는 AWS 인스턴스에 첨부 된 공개 IP입니다.

- AWS는 공개 IP에 대한 연결을 AWS 인스턴스에 자동으로 그리고 투명하게 릴레이합니다’내부 개인 IP 주소.

AWS 인스턴스에 대한 웹 서비스에 연결할 올바른 공개 IP를 결정하십시오

- Amazon AWS 콘솔에 로그인하십시오.

- 액세스 서버를 사용하여 EC2 인스턴스에 탄성 IP 주소를 할당.

- 탄성 IP 주소를 사용하여 관리자 웹 및 클라이언트 웹 UI에 도달하십시오.

보안 그룹이 AWS에 대한 액세스를 허용하는지 확인하십시오

만약 너라면’VE는 AWS 인스턴스에서 Access Server에 대한 탄성 IP 주소를 할당했지만 여전히’t 연결, 보안 그룹을 검토하십시오.

- Amazon AWS 콘솔에 로그인하십시오.

- 아마존의 방화벽처럼 작동하는 보안 그룹 이이 포트에서 들어오는 트래픽을 극복하는지 확인하십시오

- TCP 22 (SSH)

- TCP 443 (웹 인터페이스)

- TCP 943 (웹 인터페이스)

- TCP 945 (클러스터링 기능을위한 API 포트)

- UDP 1194 (클라이언트 커뮤니케이션을위한 UDP 포트)

TCPDUMP를 사용하여 외부에서 연결을 테스트합니다

프로그램을 사용할 수 있습니다 tcpdump 웹 서비스에 연결하는 문제를 해결하는 데 도움이됩니다.

Access Server와의 요청을 듣도록 tcpdump를 구성하십시오

당신이 사용할 수있는 tcpdump 시스템 서버의 특정 포트 및 IP 주소에서 요청을 듣고.

- 설치하다 tcpdump:

- apt-get 업데이트

apt-get 설치 tcpdump

- tcpdump -Eni 모든 “DST 호스트 192.168.70.3 및 포트 943 및 TCP “

- wget -o- q —- 점수 인증서 https : // 192.168.70.3 : 943/ | grep -i -m 1 “OpenVPn”

- 20:57:54.588184 in 00 : 00 : 00 : 00 : 00 : 00 : 00 Ethertype IPv4 (0x0800), 길이 76 : 192.168.70.삼.46136> 192.168.70.삼.943 : 플래그 [S], SEQ 1799812121, 43690 WIN, 옵션 [MSS 65495, Sackok, TS Val 19185213 ECR 0, NOP, WSCALE 7], 길이 0

20:57:54.00 : 00 : 00 : 00 : 00 : 00 : 00 Ethertype IPv4 (0x0800), 길이 68 : 192.168.70.삼.46136> 192.168.70.삼.943 : 깃발 [.], ACK 907672144, WIN 342, 옵션 [NOP, NOP, TS VAL 19185213 ECR 19185213], 길이 0

20:57:54.589026 in 00 : 00 : 00 : 00 : 00 : 00 : 00 Ethertype IPv4 (0x0800), 길이 373 : 192.168.70.삼.46136> 192.168.70.삼.943 : 깃발 [p.], 서열 0 : 305, ACK 1, 승리 342, 옵션 [NOP, NOP, TS VAL 19185213 ECR 19185213], 길이 305

20:57:54.590206 in 00 : 00 : 00 : 00 : 00 : 00 : 00 Ethertype IPv4 (0x0800), 길이 68 : 192.168.70.삼.46136> 192.168.70.삼.943 : 깃발 [.], ACK 2001, WIN 1365, 옵션 [NOP, NOP, TS VAL 19185214 ECR 19185214], 길이 0

20:57:54.00 : 00 : 00 : 00 : 00 : 00 : 00 ETHERTYPE IPv4 (0x0800), 길이 194 : 192.168.70.삼.46136> 192.168.70.삼.943 : 깃발 [p.], SEQ 305 : 431, ACK 2001, WIN 1365, 옵션 [NOP, NOP, TS VAL 19185214 ECR 19185214], 길이 126

etcetera

- 21:01:05.00 : 0C : 29 : 18 : E8 : 2C EtherType IPv4 (0x0800), 길이 617 : 192.168.70.186.63233> 192.168.70.삼.943 : 깃발 [p.], SEQ 6064 : 6625, ACK 146791, 2051, 길이 561

21:01:05.00 : 0C : 29 : 18 : E8 : 2C EtherType IPv4 (0x0800), 길이 62 : 192.168.70.186.63233> 192.168.70.삼.943 : 깃발 [.], ACK 150440, WIN 2053, 길이 0

21:01:05.00 : 0C : 29 : 18 : E8 : 2C EtherType IPv4 (0x0800), 길이 605 : 192.168.70.186.63233> 192.168.70.삼.943 : 깃발 [p.], SEQ 6625 : 7174, ACK 150440, WIN 2053, 길이 549

21:01:05.00 : 0C : 29 : 18 : E8 : 2C EtherType IPv4 (0x0800), 길이 62 : 192.168.70.186.63233> 192.168.70.삼.943 : 깃발 [.], ACK 165040, WIN 2053, 길이 0

21:01:05.00 : 0C : 29 : 18 : E8 : 2C EtherType IPv4 (0x0800), 길이 583 : 192.168.70.186.63233> 192.168.70.삼.943 : 깃발 [p.], SEQ 7174 : 7701, ACK 166412, WIN 2047, 길이 527

etcetera

- 21:03:56.046032 in 00 : 0C : 29 : 18 : E8 : 2C EtherType IPv4 (0x0800), 길이 68 : 192.168.70.186.63255> 192.168.70.삼.943 : 플래그 [S], SEQ 4052604850, WIN 64240, 옵션 [MSS 1460, NOP, WSCALE 8, NOP, NOP, SACKOK], 길이 0

21:03:56.310601 in 00 : 0C : 29 : 18 : E8 : 2C EtherType IPv4 (0x0800), 길이 68 : 192.168.70.186.63256> 192.168.70.삼.943 : 플래그 [S], SEQ 3849647674, WIN 64240, 옵션 [MSS 1460, NOP, WSCALE 8, NOP, NOP, SACKOK], 길이 0

웹 서비스가하지 않는 경우’t 응답, 확인하십시오’VE는 IPTables 방화벽 규칙을 올바르게 구성했습니다

지정된 IP 및 포트에서 서버에 도달 할 수 있지만 웹 서비스는’T 개방, iptables 액세스 서버 운영 체제 블록 액세스에 대한 방화벽 규칙.

- 시스템에 설치된 방화벽 솔루션을 참조하십시오’S 운영 체제.

- 트래픽을 방화벽을 통해 올바른 포트로 전달할 수 있습니다.

메모: TCPDUMM으로 인한 테스트에 네트워크 내부에서 액세스 할 수있는 웹 서비스를 표시하고 외부 웹 브라우저의 요청이 시스템에 도달 할 수 있지만 웹 서비스는 시스템에 도달 할 수 있다면 방화벽 문제가있을 수 있습니다.

tcpdump가 출력이없는 경우 :

- 당신을 확인하십시오’Access 서버 자체 외부의 방화벽 또는 보안 그룹을 올바르게 구성.

- 클라이언트 컴퓨터의 웹 브라우저 요청이 네트워크의 방화벽 또는 보안 그룹을 통해 액세스 서버에 액세스 할 수 있는지 확인하십시오.

액세스 서버 웹 인터페이스 설정을 기본 포트로 재설정하십시오

Access Server 웹 인터페이스 인 경우’t 응답 :

- OpenVPN 웹 서비스 및 데몬 재설정을 기본값으로 참조하십시오.

추가 지원을 요청하십시오

추가 도움을 받으려면 지원 티켓을 제출할 수 있습니다.

Access Server가 TCP 443 및 TCP 943 포트를 사용하는 이유

OpenVPN Access Server는 TCP 포트 443 및 943에서 관리 웹 및 클라이언트 웹 UI를 모두 호스팅합니다. Access Server는 웹 인터페이스에 두 개의 별도 구성 요소가 있기 때문에 두 포트를 사용하지만 사용중인 기본 방화벽과 더 잘 작동합니다.

OpenVPN 프로토콜은 UDP보다 가장 잘 작동합니다. OpenVPN 프로토콜에 대한 UDP 1194에 대한 Iana Port 등록이 있습니다. 그러나 공개 네트워크의 기본 방화벽은 HTTP, HTTPS, FTP 및 이메일 트래픽을 제외한 모든 것을 차단할 수 있습니다. 이 네트워크의 경우’s UDP 포트 1194에 성공적인 VPN 연결을 할 수 없습니다. 이 문제를 해결하려면 Access Server는 TCP 포트 443, 기본 HTTPS 포트에서 OpenVPN 데몬을 실행합니다. 이러한 방화벽은 허용 포트에 있기 때문에 TCP 443을 통해 OpenVPN 연결을 허용합니다 (HTTPS는 TCP 443 이상). TCP-Over-TCP는 최고의 방법은 아니지만 해결 방법으로 사용됩니다.

웹 브라우저가 HTTPS 연결에 사용하는 기본 포트는 TCP 443입니다. 그러나 OpenVPN TCP 데몬이 해당 포트에서 듣고 있으면’거기에서 웹 서버를 실행하십시오. 따라서 OpenVPN Access Server는 Port TCP 943에서 웹 서비스를 실행합니다.이 웹 서비스는 URL에서 포트 번호를 지정하여 웹 브라우저에서 직접 도달 할 수 있습니다 https : // vpn.당신의 서버.com : 943/.

OpenVPN Access Server가 포트 공유를 사용하는 이유

URL에 포트 번호를 추가하는 것은 ISN입니다’t 직관적. 대신 사용자 정의 도메인을 설정하는 것이 좋습니다 https : // vpn.당신의 서버.com/. 포함하지 않고이 일을하게됩니다 943 URL에서 OpenVPN Access Server는 포트 공유를 사용합니다

- 웹 브라우저는 사용자 정의 도메인에 연결됩니다.

- DNS는 레코드 A 가이 도메인을 서버 IP 주소에 가리 킵니다.

- OpenVPn TCP 데몬은 이것이 ISN임을 인식합니다’t 들어오는 OpenVPN 터널이지만 들어오는 HTTPS 웹 브라우저 요청.

- OpenVPN Access Server 요청을 웹 서비스로 리디렉션합니다.

- 이것은 최종 사용자에게 투명하게 발생하므로 OpenVPN TCP 연결과 웹 서비스가 TCP 포트 443에서 동시에 작동 할 수 있습니다.

웹 서비스 전달 설정

관리자 웹 UI 에서이 포트 공유를 해제 할 수 있습니다. 웹 서비스 전달을 끄면 관리 웹 또는 클라이언트 웹 UI에 연결하려면 URL에 포트 943을 포함시켜야합니다https : // vpn.당신의 서버.com : 943/admin/ 예를 들어.

웹 서비스 전달을 켜거나 끄려면 :

- 관리자 웹 UI에 로그인하십시오.

- 딸깍 하는 소리 구성> 네트워크 설정.

- 아래에 “웹 서비스 전달 설정,” 관리자 웹 서버 및 클라이언트 웹 서버의 전달을 켜거나 끕니다.

- 딸깍 하는 소리 구하다 그리고 실행 서버 업데이트.

OpenVPN 액세스 서버 웹 서비스

이 문서는 OpenVPN Access Server에서 제공하는 웹 서비스에 대해 설명합니다. Admin Web UI를 사용하면 VPN 서버를 쉽게 관리하고 구성 할 수 있습니다. 클라이언트 웹 UI 사용자는 사전 구성된 VPN 클라이언트와 연결 프로파일을 쉽게 다운로드 할 수 있습니다.

관리자 웹 UI 및 클라이언트 웹 UI

OpenVPN Access Server는 두 가지 주요 구성 요소를 호스팅하는 웹 인터페이스와 함께 제공됩니다 : Admin Web UI 및 Client Web UI.

관리자 웹 UI

일부 문서의 관리자 웹 UI 또는 Admin UI는 관리 사용자를위한 웹 인터페이스입니다. 로그인하면 Access Server 용 관리자가 Access Server의 구성을보고 변경할 수 있습니다. 관리자는 사용자, 인증 설정, 라우팅, 액세스 규칙 등을 관리 할 수 있습니다. 자세한 내용은 OpenVPN Access Server를 구성하는 방법을 참조하십시오.

관리자 웹 UI로 필요한 대부분의 설정을 구성 할 수 있습니다. Admin Web UI에서 구성되지 않은 고급 설정의 경우 Access Server 명령 줄 인터페이스 도구를 참조하십시오. 고급 구성에 명령 줄을 사용할 수 있습니다.

클라이언트 웹 UI

클라이언트 웹 UI는 최종 사용자를위한 웹 인터페이스입니다. 사용자는 사전 구성된 VPN 클라이언트 또는 연결 프로파일 로그인 및 다운로드 할 수 있습니다. 우리는 VPN 클라이언트, OpenVPN Connect를 제공합니다’S 연결 프로필. 다운로드 및 설치 후에는 시작하여 액세스 서버에 연결할 수 있습니다. OpenVPN Connect는 Windows, MacOS, Android 및 iOS에서 사용할 수 있습니다. Linux 및 기타 운영 체제 지원은 오픈 소스 OpenVPN 소프트웨어 프로젝트에서 제공합니다.

사용자가 호환 가능한 OpenVPN 클라이언트 소프트웨어에서 사용할 수있는 사용자 잠금 프로파일 및 자동 잠금 프로파일을 포함하여 연결 프로파일을 다운로드 할 수 있습니다.

사용자는 액세스 서버의 주소에서 클라이언트 웹 UI에 로그인 할 수 있습니다. 처음에는 공개 IP 주소를 사용합니다, https : // 123.45.67.89. 권장하는 사용자 정의 호스트 이름을 설정하면 사용자는 대신 해당 도메인으로 이동할 수 있습니다, https : // vpn.당신의 비즈니스.com.

웹 인터페이스에 액세스하는 방법

웹 브라우저를 통해 HTTPS 연결을 사용하여 액세스 서버 웹 인터페이스에 연결합니다.

기본적으로 서버의 공개 IP 주소를 사용하여 웹 서비스에 액세스하고 Access Server는 Port TCP 943에 웹 인터페이스를 설치하고 Port TCP 443에서 사용할 수 있도록합니다. TCP 443의 포트 공유에 대한 자세한 내용은 서버에 액세스하는 이유를 참조하십시오. TCP 443 및 TCP 943 포트.

허락하다’예를 들어 액세스 서버를 말합니다’S 공개 IP 주소는 123입니다.45.67.89. 너’다음 주소에서 웹 인터페이스를 찾으십시오

- 관리자 웹 UI: https : // 123.45.67.89/admin/

- 관리자 웹 UI: https : // 123.45.67.89 : 943/admin/

- 클라이언트 웹 UI: https : // 123.45.67.89/

- 클라이언트 웹 UI: https : // 123.45.67.89 : 943/

IP 주소를 교체하기 위해 사용자 정의 호스트 이름을 설정하는 것이 좋습니다. OpenVPN 액세스 서버 호스트 이름 설정을 참조하십시오. 호스트 이름을 사용하면 관리자 웹 UI 및 클라이언트 웹 UI에 로그인 할 수 있습니다’예를 들어 기억하기가 더 쉽습니다

- 관리자 웹 UI : https : // vpn.당신의 비즈니스.com/admin

- 클라이언트 웹 UI : https : // vpn.당신의 비즈니스.com/

Admin Web UI로 로그인하십시오 OpenVpn 사용자

Admin Web UI에 로그인하려면 관리 권한이있는 사용자 계정의 사용자 이름과 비밀번호를 사용해야합니다. 초기 구성 중에 액세스 서버가 사용자 이름으로 해당 사용자를 만듭니다 OpenVpn 임의의 암호를 생성합니다.

메모: 2보다 오래된 서버 버전에 액세스합니다.10 비밀번호를 자동으로 생성하지 마십시오. 이전 버전에서는 명령 줄에서 Passwd OpenVPN을 입력하여 비밀번호를 수동으로 설정합니다.

액세스 서버 배포 플랫폼에 대한 자세한 내용은 OpenVPN 액세스 서버 설치 옵션을 참조하십시오’이 작업을 이미 수행했습니다.

클라이언트 웹 UI에 로그인하려면 관리 권한이 있거나없는 유효한 사용자의 사용자 이름과 비밀번호를 사용해야합니다. 내부 로컬 인증 시스템으로 사용자 인증을 구성하거나 LDAP, RADIUS 또는 PAM을 사용하여 외부 인증 시스템과 통합 할 수 있습니다.

메모: VPN 터널 액세스를 위해 관리자가 아닌 표준 사용자 계정 만 사용하는 것이 좋습니다.

관리자 웹 UI로 웹 서비스 관리

일단 당신’VE Admin Web UI에 로그인하면 웹 서비스를 구성 할 수 있습니다 웹 서버 그리고 CWS 설정 아래 페이지 구성.

에 웹 서버 페이지, Access Server 용 웹 서버의 인증서 및 키를 구성 할 수 있습니다. 자체 서명 된 인증서 액세스 서버를 대체하기 위해 SSL 인증서 및 번들을 업로드하는 곳입니다. 사용자 정의 호스트 이름으로 설정하는 것이 좋습니다. Access Server에 유효한 SSL 웹 인증서 설치를 참조하십시오.

에 CWS 설정 페이지, 웹 서비스에 대한 액세스를 구성 할 수 있습니다. 자세한 내용은 사용자 설명서를 참조하십시오 : 구성 : CWS 설정.

고급 웹 서비스 설정

명령 줄을 사용하여 웹 서비스 설정을 구성 할 수 있습니다. 자세한 내용은 명령 줄에서 웹 서비스의 설정 관리를 참조하십시오.

웹 서비스 문제 해결

관리자 웹 UI 및 클라이언트 웹 UI의 모양 사용자 정의

로고 및 기타 사용자 정의 방법에 대한 관리자 및 클라이언트 웹 서버 인터페이스의 브랜딩 구성을 참조하십시오.

관리자 및 클라이언트 웹 서버 인터페이스의 브랜딩 구성

OpenVPN 액세스 서버 웹 인터페이스에 브랜딩을 추가하기 쉽습니다. 몇 가지 간단한 단계로 만 수행 할 수 있습니다. 이 페이지는 프로세스를 안내합니다.

OpenVPN Access Server에 처음 시작하면 VPN에는 Admin Web UI 및 Client UI가 있으며 OpenVPN 로고를 사용하여 기본 디스플레이가 있습니다. 일부 고객은 이것을 그대로 둡니다. 다른 사람들은 회사 브랜딩으로 대체하는 것을 선호합니다. 여기’구성 할 수있는 것 :

- 웹 인터페이스 로고

- 관리자 웹 인터페이스의 이름 또는 태그

- 바닥 글을 보여 주거나 숨 깁니다

로고를 추가하는 방법

OpenVPN Access Server 용 Admin Web UI 또는 클라이언트 UI에 로그인하면 로그인 필드 위에 OpenVPN 로고가 표시됩니다. 여기’해당 이미지를 회사 브랜딩으로 바꾸는 방법.

1- 이미지 파일을 준비하십시오

로고의 이미지 파일을 얻으십시오. 투명한 배경, 너비 340 픽셀 및 높이 50-300 픽셀의 PNG를 권장합니다. 간단한 이름으로 파일의 이름, 모든 소문자 문자.

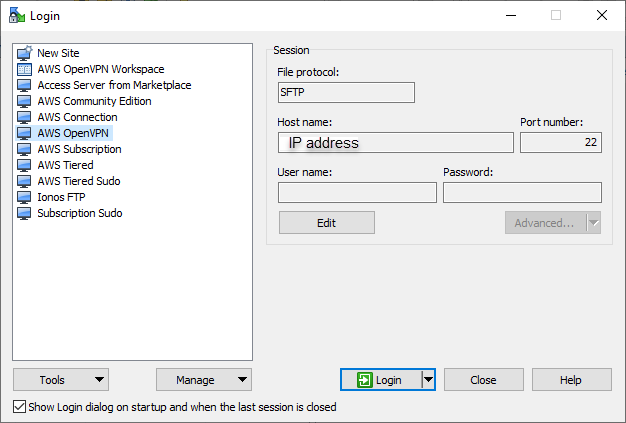

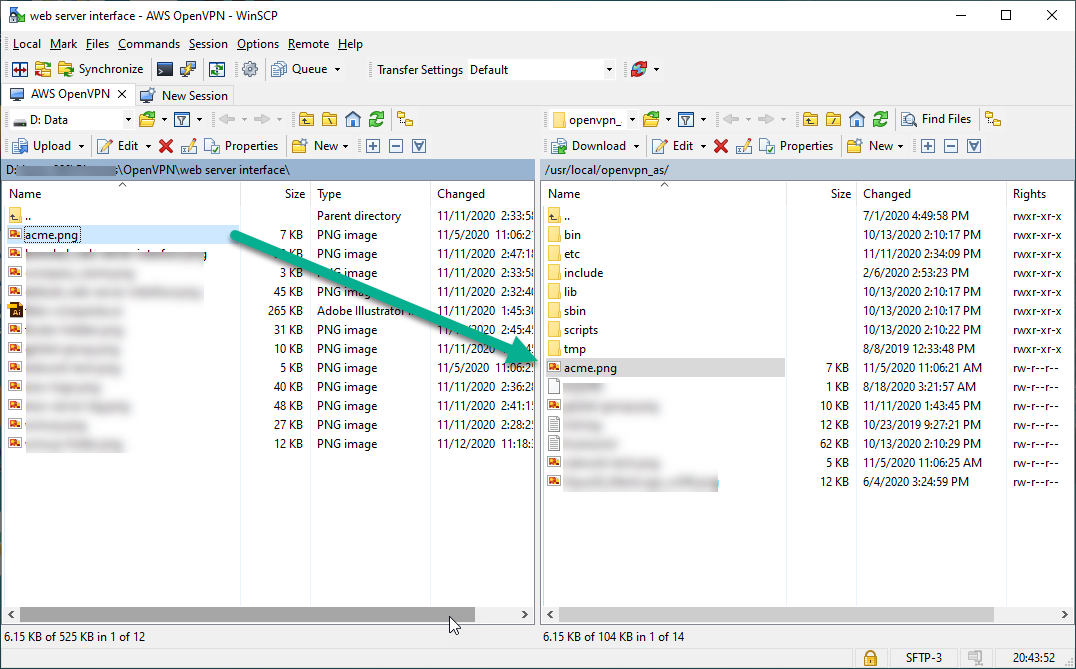

2- 파일을 서버로 전송합니다

다음으로 파일을 액세스 서버 시스템으로 전송하십시오. 너’LL은 Windows 용 Winscp 또는 Mac/Linux에서 사용할 수있는 SCP 또는 GUI 프로그램과 같은 도구를 사용합니다. 아래 단계의 경우 예제는 WinSCP를 사용합니다.

- 호스트 이름 및 포트 번호로 세션에 연결. 로그인 프로필에 사용자 이름을 입력하거나’로그인을 클릭 한 후 다시 프롬프트가 발생했습니다.

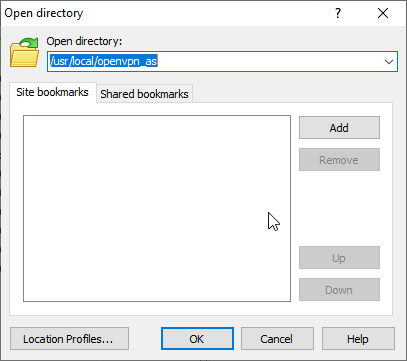

- /usr/local/openvpn_as 폴더로 이동.

- 이 위치에 이미지 파일을 복사하십시오. 참고 : 파일 이름에 외국 문자 나 공백이 포함되어 있지 않은지 확인.

3- 업데이트로.conf 파일

액세스 서버에 로그인하십시오’SSH 세션을 통해 콘솔 또는 연결하고 루트 권한을 얻습니다.

- AS를 엽니 다.편집을위한 conf 파일 (예 : Nano 또는 다른 텍스트 편집기 사용) : Nano/USR/local/OpenVPN_AS/etc/as.콘크리트

- #SA를 찾으십시오.Company_Name 라인 및 추가 로고 변수를 다음과 같이 추가합니다. SA.logo_image_file =/usr/local/openvpn_as/companylogo.PNG

- 파일을 저장하고 종료 한 다음 OpenVPN Access 서버를 다시 시작합니다 : Service OpenVPNAS 재시작

웹 인터페이스 페이지에 로고가 표시되어야합니다. 아직 업데이트되지 않은 경우 웹 페이지를 강제로 새로 고치거나 브라우저 캐시를 비워야 할 수도 있습니다. 페이지를 사용할 수 없거나 찾을 수없는 문제가 발생하면’파일 이름이나 위치에 오류 일 가능성이 높습니다. 설정을 수정하거나 변경 사항을 취소하고 액세스 서버를 다시 다시 시작하십시오.

유용한 팁들:

- 온라인으로 호스팅 된 이미지를 참조 할 수 없습니다. 이미지 파일은 액세스 서버의 파일 시스템에 배치해야합니다.

- 최상의 디스플레이를 보려면 투명한 배경, 340 픽셀, 높이 50-300 픽셀의 PNG를 사용하십시오.

- 이미지 파일 이름이 소문자인지 확인하십시오. 대문자는 작동하지 않습니다.

- JPG, GIF 및 BMP가 지원되지만 좋지 않을 수 있습니다.

- Linux 운영 체제가 WinSCP 또는 SCP 연결이 제한된 권한이 제한된 사용자를 통해 요구되는 경우/USR/Local/OpenVPN_AS/의 폴더에 직접 사진을 업로드하지 않을 수 있습니다. 만약 그렇다면’이 경우 /TMP와 같은 디렉토리에 업로드하거나 콘솔에 로그인하거나 SSH를 통해 연결하고 루트 권한을 얻은 후 /TMP 디렉토리에서 /사용자 /로컬 /OpenVPN_AS로 파일을 이동할 수 있습니다.

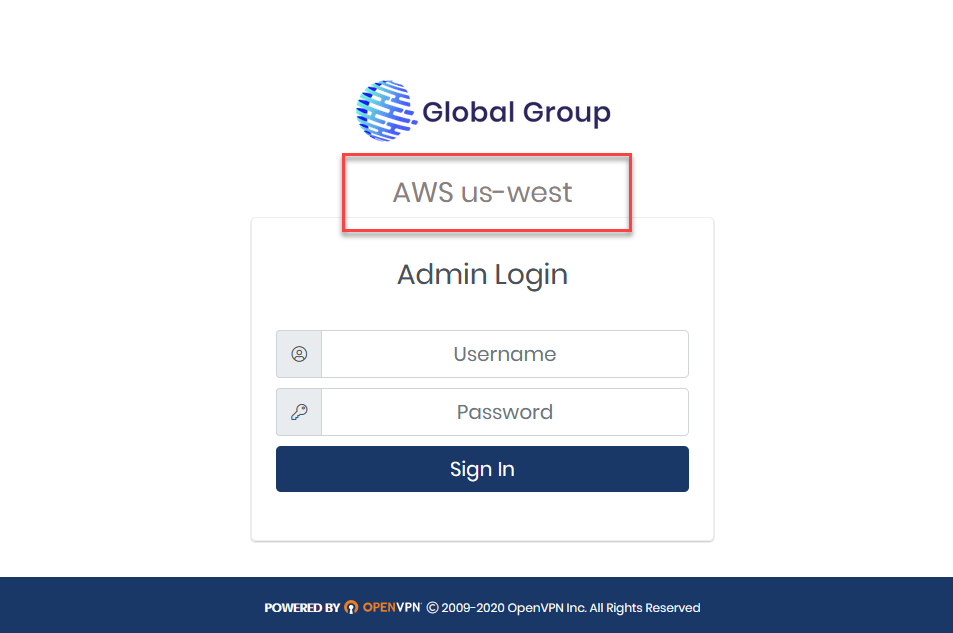

관리자 웹 UI 로그인에 서버 이름을 추가하는 방법

관리자 사용자가 관리자 웹 UI에 로그인하면 서버 또는 인스턴스에 이름 또는 설명을 표시 할 수 있습니다. 예를 들어 로그인하는 서버를 신속하게 확인하기 위해 식별자로 사용할 수 있습니다. 여기’보여주다:

- AS를 엽니 다.편집을위한 conf 파일 (다시, 우리는 나노 사용) : nano/usr/local/openvpn_as/etc/as.콘크리트

- SA를 찾으십시오.Company_Name 및 원하는 텍스트로 변경하십시오 (주석이 든 경우 #삭제를 확인하십시오) : SA.Company_Name = OpenVpn Inc.

- 파일을 저장하고 종료 한 다음 OpenVPN Access 서버를 다시 시작합니다 : Service OpenVPNAS 재시작

이제 관리자 웹 UI 로그인 페이지에 표시되는 새 텍스트가 표시됩니다.

바닥 글을 숨기는 방법

기본적으로 바닥 글은 웹 서버 페이지에 표시되지만 AS를 변경하여 숨길 수있는 옵션이 있습니다.conf 파일. 그렇게하려면 :

- AS를 엽니 다.편집을위한 conf 파일 (다시, 우리는 나노 사용) : nano/usr/local/openvpn_as/etc/as.콘크리트

- SA 아래.Company_Name 및/또는 SA.logo_image_file 변수, 관리 페이지의 바닥 글을 숨기려면 다음을 추가하십시오 : CS.바닥 글 = 숨기십시오

- 그런 다음 클라이언트 페이지에서 바닥 글을 숨기려면 다음을 추가하십시오 : CWS.바닥 글 = 숨기십시오

- 파일을 저장하고 종료 한 다음 OpenVPN Access 서버를 다시 시작합니다 : Service OpenVPNAS 재시작

이 라인을 추가하면 더 이상 바닥 글이 표시되지 않습니다.

웹 서버 인터페이스 FAQ

왜 할 수 있는가’내 웹 서버에 도달합니다’이러한 변경 후 웹 인터페이스?

가능하다면’T 관리자 또는 웹 UI 페이지에 온라인으로 접근 한 후’파일 이름이나 경로에서 실수 일 가능성이 높습니다.콘크리트. 매우 간단한 파일 이름을 사용하는 데 도움이됩니다. 두 가지 불쾌한 라인을 AS에서 제거하여 변경 사항을 쉽게 뒤집을 수 있습니다.conf 및 서비스 발행 OpenVpnas 명령을 다시 시작합니다. 또는 파일 이름과 경로를 검토하여 확인할 수 있습니다’S 정확하고 찾은 오류를 수정합니다. 또한 공백, 여분의 도트 등과 같은 캐릭터로 파일 이름을 복잡하게하는 것을 피하는 데 도움이됩니다. 간단하게 유지하십시오 : CompanyLogo.예를 들어 PNG.

OpenVPN Connect 앱에 브랜딩을 추가 할 수 있습니까??

OpenVPN Connect 앱과 함께 브랜딩 옵션이 없습니다.

클라이언트 UI 페이지를 어떻게 구성합니까??

클라이언트 UI 로그인 화면에 표시된 것 외에도 로그인 한 후 표시되는 내용을 구성 할 수 있습니다. 기본적으로 OpenVPN Connect 앱을 다운로드하기위한 이러한 링크가 표시됩니다

- OpenVPN Windows 용 Connect 버전

- MACOS 용 OpenVPN Connect 버전

- Linux (커뮤니티 클라이언트 다운로드)

- iOS 모바일 앱

- 안드로이드 앱

관리자 웹 UI의 CWS 설정 페이지에서이를 표시하거나 숨길 수 있습니다. 추가 설정을 변경할 수도 있습니다. 자세한 내용은 사용자 설명서 페이지 : 구성 : CWS 설정을 참조하십시오.

업데이트 및 공지 사항

사이버 방패가 출시되었습니다

사이버 방패는 인터넷 트래픽을 터널하지 않고 사이버 위협으로부터 당신을 보호합니다. 방패를 켜십시오.

릴리스 노트 2.11.삼

액세스 서버 2.11.3은 이제 주요 클라우드 제공 업체에 출시 된 버전입니다. 클라우드 제공 업체에서 Access Server를 사용하는 사람들의 경우 최신 클라우드 이미지로 업그레이드하는 것이 좋습니다.

액세스 서버

우리의 인기있는 자조 솔루션. 두 개의 무료 연결이 제공됩니다. 신용 카드가 필요하지 않습니다.

CloudConnexa ™

클라우드 제공, AS-A-Service 솔루션. 세 가지 무료 연결이 제공됩니다. 신용 카드가 필요하지 않습니다.

OpenVPN은 조직이 자산을 역동적이고 비용 효율적이며 확장 가능한 방식으로 자산을 진정으로 보호 할 수있는 주요 글로벌 사립 네트워킹 및 사이버 보안 회사입니다.

- 액세스 서버

- 릴리즈 노트

- 선적 서류 비치

- 플러그인

- CloudConnexa ™

- 특징

- 사이버 방패

- 빠른 시작 가이드

- 선적 서류 비치

- 자원

- 지원 센터

- VPN이란 무엇입니까??

- 리소스 센터

- 취약성보고

- 보안 자문

- 규정 준수

서비스 상태를 기다리는 시스템 상태 ->

© Copyright 2023 OpenVpn | OpenVPN은 OpenVPN, Inc의 등록 상표입니다. |

CloudConnexa는 OpenVPN, Inc의 상표입니다. - apt-get 업데이트