OKTA로 사용자 프로비저닝을 구성하십시오

우리는 귀하의 조직의 사용자 및 그룹을 자동으로 Jira 및 Confluence 사이트에 제공합니다. 사용자 및 그룹이 조직에 동기화하는 방법에 대한 자세한 내용은 사용자 프로비저닝 페이지를 참조하십시오.

요약

1. 아틀라 시안 클라우드 OKTA의 응용 프로그램은 SSO 및 SCIM 프로비저닝을 지원합니다. 최대한의 이점을 위해 Atlassian 액세스 구독이 있는지 확인하십시오. 마이그레이션을 위해 Atlassian 마이그레이션 가이드를 따르십시오.

2. Atlassian은 더 이상 Atlassian 계정으로 마이그레이션 한 후 업데이트 사용자 속성 및 동기화 암호 기능을 지원하지 않습니다. SCIM 지원에 대한 업데이트는 Atlassian 지원에 문의하십시오.

삼. OKTA에서 동기화 암호 기능을 끄고 업데이트 사용자 속성 기능 기능이 활성화되어있어 그룹 푸시 및 할당이 계속 작동하도록합니다.

4. Okta의 Atlassian Jira Cloud 통합은 Jira Core, Jira Software 및 Jira Service Desk를 지원합니다.

질문과 답변

Q1 : Atlassian Jira Cloud 애플리케이션 지원 기능은 무엇입니까??

A1 : Atlassian Jira Cloud Application은 푸시 신규 사용자, 푸시 프로필 업데이트, 신규 사용자 가져 오기, 프로필 업데이트 가져 오기 및 푸시 그룹과 같은 기능을 지원합니다.

Q2 : Atlassian Jira Cloud에 대한 프로비저닝을 구성하는 데 어떤 단계가 필요한 단계?

A2 : Atlassian Jira Cloud에 대한 프로비저닝 구성 :

- API 통합을 활성화합니다

- API 자격 증명을 입력하십시오 (관리자 이메일 및 API 토큰)

- 모든 사용자 그룹을 구성하십시오

- 설정을 저장하십시오

Q3 : Atlassian Jira Cloud 지원 사용자의 스키마 발견을 지원합니다?

A3 : 아니요, Atlassian Jira Cloud는 사용자의 스키마 발견을 지원하지 않습니다.

Q4 : OKTA 그룹을 통해 JIRA에 사용자를 할당하는 데 문제를 해결하는 방법?

A4 : 그룹이 더 이상 Jira에 존재하지 않는다는 오류가 발생하면 다음을 수행하십시오

- 앱에서

OKTA로 사용자 프로비저닝을 구성하십시오

우리는 귀하의 조직의 사용자 및 그룹을 자동으로 Jira 및 Confluence 사이트에 제공합니다. 사용자 및 그룹이 조직에 동기화하는 방법에 대한 자세한 내용은 사용자 프로비저닝 페이지를 참조하십시오.

Atlassian Jira Cloud의 프로비저닝 구성

이 안내서는 Atlassian Jira Cloud에 대한 프로비저닝을 구성하는 데 필요한 단계를 제공합니다.

새로운 아틀라 시안 클라우드 응용 프로그램은 SSO 및 SCIM 프로비저닝을 지원하는 OKTA 통합 네트워크 (OIN)에 게시되었습니다. 이 응용 프로그램을 완전히 활용하려면 Atlassian Access 구독이 필요합니다. https : // www 참조.아틀라 시안.자세한 내용은 com/소프트웨어/액세스.

이 구독이 이미있는 경우 사용하는 것이 좋습니다 아틀라 시안 클라우드 SSO 및 프로비저닝에 대한 응용 프로그램. 이전 Jira/Confluence 응용 프로그램의 기존 인스턴스가 이미 있고 사용자를 새로운 Atlassian Cloud 응용 프로그램으로 마이그레이션하려면 Atlassian Migration Guide의 지침을 따르십시오.

중요한: Atlassian은 더 이상 프로필 업데이트를 푸시하는 기능을 지원하지 않습니다 (사용자 속성을 업데이트합니다 이전에 지원 된 모든 사용자 속성을 포함한 기능) 및 비밀번호 동기화 (비밀번호 동기화 기능) 사용자의 경우 Atlassian 계정으로 마이그레이션하면.

Atlassian 은이 기능을 다시 가능하게하는 응용 프로그램에 대한 SCIM 지원을 위해 노력하고 2017 년 7 월에 완료를 목표로하고 있습니다 (https : // jira 참조.아틀라 시안.com/브라우즈/ID-6305). 이 프로젝트의 상태에 대한보다 구체적인 업데이트는 Atlassian 지원에 문의하십시오.

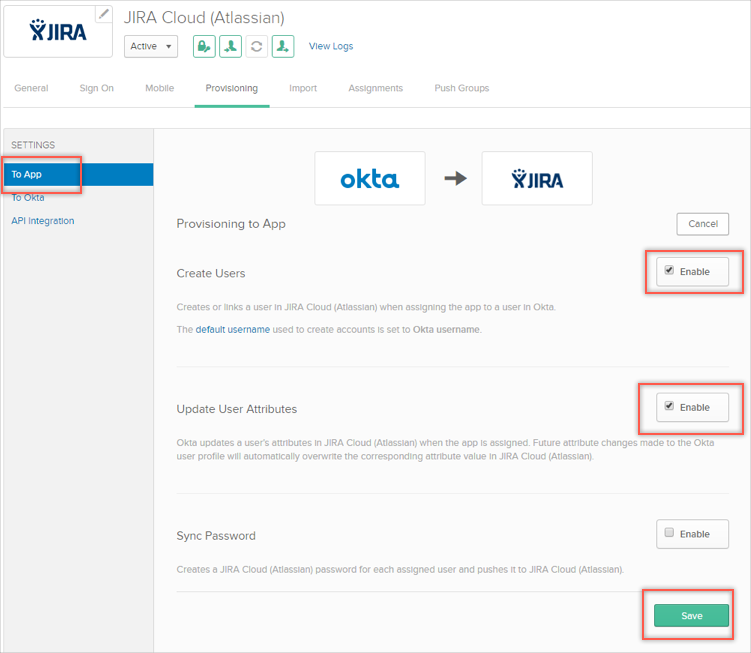

그 동안, 우리는 당신이 끄는 것이 좋습니다 비밀번호 동기화 OKTA의 기능 프로비저닝 기존 Jira 및 Confluence 통합의 탭. 나머지 프로비저닝 (사용자 생성, 사용자 비활성화, 그룹 푸시 및 그룹 할당)은 계속 작동합니다. 그룹 푸시 및 그룹 할당이 계속 작동하려면 사용자 속성 기능이 활성화되어 있는지 확인해야합니다 (아래에서 프로비저닝 탭).

Okta의 Atlassian Jira Cloud Integration은 사용하든 이러한 Jira 제품의 조합에 관계없이 다음 Jira 버전 7 제품을 지원합니다

- 지라 코어

- Jira 소프트웨어

- 지라 서비스 데스크

내용물

- 특징

- 구성 단계

- 스키마 발견

- 문제 해결

특징

Atlassian Jira Cloud 응용 프로그램은 다음과 같은 기능을 지원합니다

- 새로운 사용자를 추진하십시오 OKTA를 통해 생성 된 신규 사용자는 타사 응용 프로그램에서도 생성됩니다.

- 프로필 업데이트를 푸시하십시오 푸시 프로필 업데이트는 그룹 멤버십 만 업데이트 할 수 있습니다. 보다 노트 이 문서의 시작 부분에서.

- 비밀번호 업데이트를 누릅니다 Atlassian은 더 이상 동기화 암호 기능을 지원하지 않습니다. 보다 노트 이 문서의 시작 부분에서.

- 새로운 사용자를 가져옵니다 타사 응용 프로그램에서 생성 된 신규 사용자는 기존 OKTA 사용자와 일치하기 위해 다운로드하여 새로운 AppUser 객체로 전환됩니다.

- 프로필 업데이트 가져 오기 타사 응용 프로그램에서 사용자 프로필에 대한 업데이트는 다운로드되어 OKTA에 로컬로 저장된 프로필 필드에 적용됩니다. 앱이 사용자의 레코드 시스템 인 경우 핵심 프로필 필드 (이메일, 이름, 성 등)에 대한 변경 사항이 OKTA 사용자 프로필에 적용됩니다. 앱이 사용자의 레코드 시스템이 아닌 경우 앱 특정 필드에 대한 변경 사항 만 로컬 사용자 프로필에 적용됩니다.

- 푸시 그룹 그룹과 회원은 원격 시스템으로 밀 수 있습니다. 그룹 푸시 작업 사용 (그룹 푸시 향상 포함) 사용에 대한 자세한 정보는 여기에서 찾을 수 있습니다. 그룹 푸시 사용.

구성 단계

- 당신의 구성 프로비저닝 다음과 같이 Atlassian Jira Cloud 설정 :

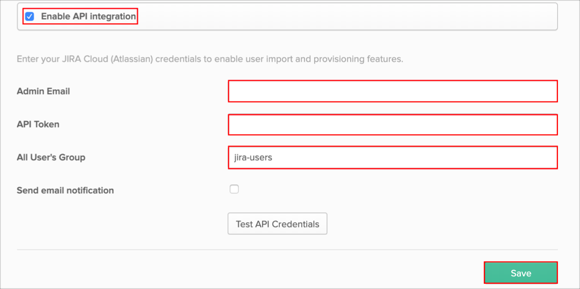

- 을 체크 해봐 API 통합을 활성화합니다 상자.

- 입력하십시오 API 자격 증명:

- 관리자 이메일: 사용자 관리에 대한 권한이있는 관리자 이메일을 입력하십시오.

- API 토큰 (이전에는 이전이었습니다 관리자 비밀번호 Atlassian에 의해 더 이상 사용되지 않는) : 관리자 계정을 사용하여 생성 된 API 토큰을 입력하십시오 (https : // Confluence 참조.아틀라 시안.com/cloud/api-tokens-938839638.API 토큰을 얻는 방법에 대한 자세한 내용은 HTML).

- 모든 사용자’S 그룹: 사용자가 원격 쪽에서 가져 오는 그룹 이름. 메모: 조직 설정에 따라 모든 사용자 그룹 속성은 사용할 수 없을 수 있습니다. 기본적으로 사용자 가져 오기는 지정된 그룹에서만 제공됩니다.

- 딸깍 하는 소리 구하다:

스키마 발견

Atlassian Jira Cloud는 사용자의 스키마 검색을 지원하지 않습니다.

문제 해결

OKTA 그룹을 통해 JIRA에 사용자를 할당하는 문제가 발생하고 아래에 표시된 것처럼 그룹이 더 이상 Jira에 존재하지 않는 오류를받습니다

다음을 수행하십시오

- 응용 프로그램 목록 페이지에서 클릭하십시오 응용 프로그램 데이터를 새로 고치십시오.

- 응용 프로그램을 선택하고 그룹 그런 다음 클릭합니다 편집하다. 누락 된 그룹은 그룹 목록에 표시되지 않습니다. 그런 다음 새 그룹을 추가 하거나이 목록에서 기존 그룹을 제거하십시오.

- 딸깍 하는 소리 구하다.

- 대시 보드를 열고 관련 프로비저닝 작업을 다시 시도하십시오.

OKTA로 사용자 프로비저닝을 구성하십시오

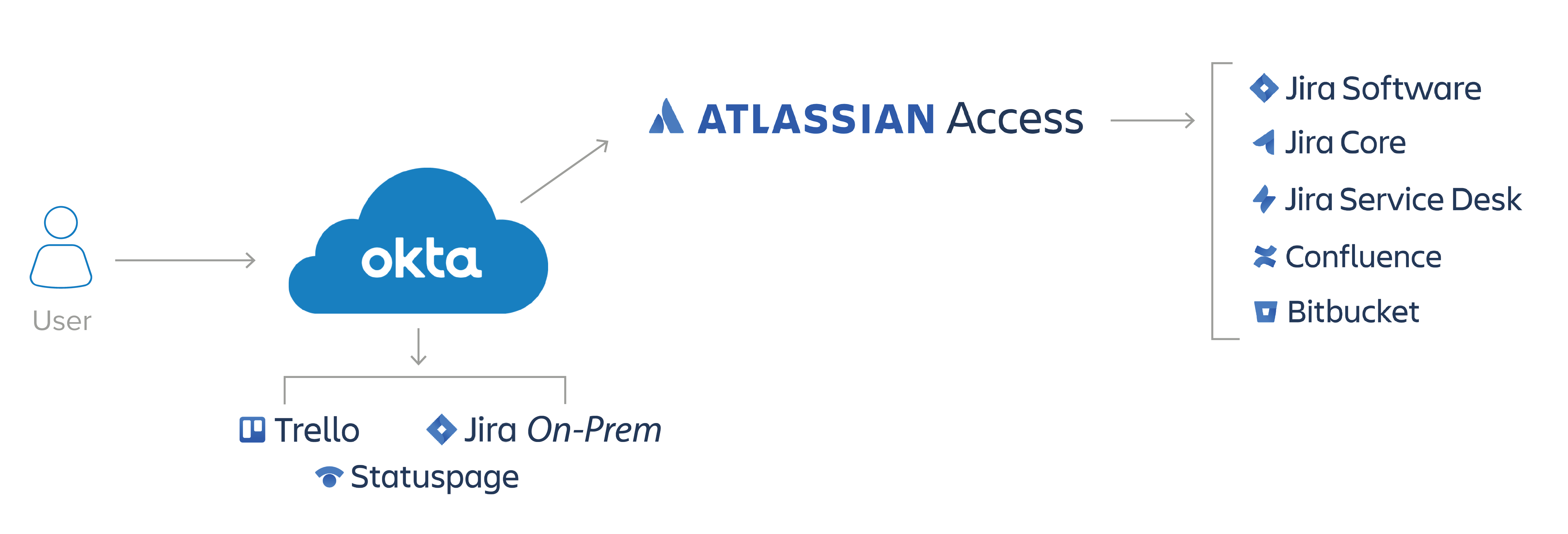

사용자 프로비저닝은 외부 사용자 디렉토리를 Atlassian 조직과 통합합니다. 이 페이지는 OKTA가 귀하의 ID 제공자 일 때 사용자 프로비저닝을 구성하는 방법에 대해 설명합니다. 사용자 프로비저닝이 지원하는 작업에 대해서는 자세한 내용은 사용자 프로비저닝 기능을 참조하십시오.

사용자 프로비저닝을 구성한 후에는 ID 제공자의 사용자 속성 및 그룹 멤버십을 관리 할 수 있습니다.

프로비저닝은 모든 Atlassian 계정에 사용할 수 있습니다. 즉, 신분 제공 업체로부터 계정을 작성, 업데이트 및 비활성화 할 수 있습니다. 동기화 그룹은 현재 JIRA 제품 및 합류에서만 사용할 수 있으며 아직 Bitbucket 및 Trello에서 사용할 수 없습니다.

시작하기 전에

여기’S 사이트 및 제품에 외부 사용자를 제공하기 전에해야 할 일 :

조직에서 Atlassian 액세스를 구독하십시오. Atlassian Access의 보안을 참조하십시오

OKTA 계정의 사용자 프로비저닝 기능을 얻으십시오. 자세한 내용은 수명주기 관리를 참조하십시오.

아틀라 시아 조직의 관리자인지 확인하십시오. 조직 관리에 대해 알아보십시오

조직의 도메인 중 하나 이상을 확인하십시오. 도메인 검증에 대해 알아보십시오

조직에 ID 제공자 디렉토리를 추가하십시오. 신분 공급자를 추가하는 방법을 배우십시오

확인 된 도메인을 ID 제공자 디렉토리로 연결하십시오. 도메인을 연결하는 방법을 배우십시오

동기화 된 사용자 액세스 권한을 부여하려면 적어도 하나의 Jira 또는 Confluence 사이트의 관리자인지 확인하십시오.

테스트 계정을 설정합니다

시작하려면 OKTA의 테스트 계정 및 테스트 그룹을 사용하여 이러한 설정 지침을 시도하는 것이 좋습니다.g. Atlassian-Test-jira-users 및 Atlassian-Test-Confluence 사용자.

테스트 계정부터 시작하여 누군가가 의도하지 않게 Atlassian 앱에서 사용자를 할당하지 않으면 혼란을 피하는 데 도움이 될 수 있습니다. 앱에서 사용자를 할당하지 않으면 계정을 비활성화하고 Atlassian 제품에 대한 액세스도 제거됩니다.

SCIM 프로비저닝과 OKTA를 연결하십시오

- 관리자에게 가십시오.아틀라 시안.com. 둘 이상의 경우 조직을 선택하십시오.

- 선택하다 보안 >신원 제공자.

- 신분 공급자 디렉토리를 선택하십시오.

- 선택하다 사용자 프로비저닝을 설정합니다.

- 값을 복사하십시오 scim base url 그리고 API 키. OKTA를 구성하면 필요합니다.

- 당신의 저장 SCIM 구성.

이 값을 다시 보여주지 않으므로이 값을 안전한 장소에 저장하십시오.

우리는 귀하의 조직의 사용자 및 그룹을 자동으로 Jira 및 Confluence 사이트에 제공합니다. 사용자 및 그룹이 조직에 동기화하는 방법에 대한 자세한 내용은 사용자 프로비저닝 페이지를 참조하십시오.

OKTA에서 SCIM API 통합을 활성화하십시오

이 단계의 일부로 SCIM베이스 URL과 복사 한 API 키가 필요합니다.

- Okta에 로그인하고 추가하십시오 아틀라 시안 클라우드 애플리케이션.

- 응용 프로그램에서 프로비저닝 그런 다음 클릭하십시오 API 통합을 구성하십시오.

삼. 선택하다 API 통합을 활성화합니다.

4.들어가다 scim base url 그리고 API 키 당신은 당신의 Atlassian 조직에서 만들었습니다.

5. 선택하다 테스트 API 신임장. 테스트가 통과되는 경우, 선택하다 구하다.

6. 선택하십시오 앱에 아래에 설정.

7. 선택하다 편집하다 그리고 선택하십시오 할 수 있게 하다 원하는 옵션.

이 단계를 사용하여 사용자 속성을 매핑하거나 기본 설정으로 남겨 둡니다. Atlassian이 지원하는 작업은 자세한 내용은 사용자 프로비저닝 기능을 참조하십시오.

8. 선택하다 구하다 통합 설정을 적용합니다.

Okta에서 이메일 주소를 확인하십시오

사용자 프로비저닝은 Atlassian 앱에서 사용자 A ID에 이메일 주소를 사용한 다음 새로운 Atlassian 계정 또는 기존 Atlassian 계정에 링크를 만듭니다. 결과적으로 OKTA 앱의 SAML SSO 설정과 SCIM 사용자 프로비저닝 설정간에 사용자의 이메일 주소 속성이 일치하지 않으면 사용자는 중복 Atlassian 계정으로 끝날 수 있습니다.

중복 계정을 피하려면 MAPS 사용자 계정이 SAML SSO 및 SCIM 사용자 프로비저닝에 대해 동일하다는 이메일 주소 속성을 확인하십시오

- 로부터 사용자 프로비저닝 Okta의 탭, 기본 이메일 기인하다. 스크린 샷에 표시된대로 기본값은 이메일입니다.

2. 선택하십시오 서명하다 탭. 로부터 자격 증명 세부 사항 섹션을 찾으십시오 응용 프로그램 사용자 이름 형식 환경. OKTA.

만약에 응용 프로그램 사용자 이름 형식 오래된 값을 통과하도록 지정합니다 (e.g. user1@exember의 이메일 주소.지정된 속성에 대한 com은 이전이며 user1+new exem의 현재 사용자 이메일 주소를 저장하는 다른 속성이 있습니다.com), 여기에 할 수있는 일이 있습니다

- 이 단계를 완료하기 전에 사용자에게 Atlassian 계정으로 로그인하도록 요청하십시오.

- 사용자가 여전히 중복 계정으로 끝나면 사용자의 이메일 주소로 Atlassian 지원에 문의하십시오.

삼. 확실하게 하다 응용 프로그램 사용자 이름 형식 지정된 동일한 속성으로 설정됩니다 기본 이메일 이전 단계에서.

4. 그것을 확인하십시오 응용 프로그램 사용자 이름을 업데이트합니다 설정되었습니다 생성 및 업데이트. 선택하다 구하다 변경 사항을 적용합니다.

5. 선택하다 지금 업데이트하십시오 OKTA 자동 업데이트보다 더 빨리 변경을 추진하려면.

그룹을 조직으로 밀어 넣습니다

그룹 동기화 기능을 사용하여 조직에서 수동으로 관리하는 대신 디렉토리를 사용하여 사용자 권한 및 라이센스를 자동으로 관리하는 것이 좋습니다. 이 섹션에서는 그룹 기반 관리를 구성하는 방법에 대해 설명합니다.

그룹을 추진하는 것은 어떤 사용자도 동기화되지 않으며 그룹을 아틀라시스 조직으로 만 밀어 넣습니다.

- Okta에서는 푸시 그룹 그런 다음 탭 이름으로. 그룹 이름을 선택하십시오 (e.g. Atlassian-Test-jira-users 또는 아틀라 시아 테스트-컨플 누스 사용자) 그리고 클릭하십시오 구하다.

위의 스크린 샷에서 우리는 다음을 사용합니다 Atlassian-Confluence-users 합류에 대한 제품 액세스를 관리하는 그룹.

그룹을 추진하는 것은 어떤 사용자도 동기화되지 않으며 그룹을 아틀라시스 조직으로 만 밀어 넣습니다.

2. 원하는 그룹이 밀려 났는지 검토하십시오.

Okta의 Atlassian 응용 프로그램에 사용자를 지정하십시오

- Okta에서는 과제 Atlassian 응용 프로그램의 탭 :

2. 선택하다 양수인, 그 다음에 여러 떼. 할당하려는 그룹을 선택하십시오. 이 예에서는 그룹이 있습니다 Atlassian-Confluence-users.

삼. 기본값을 설정하기 위해이 대화 상자가 표시됩니다. 이러한 기본값은 사용자 프로필에 설정되지 않은 경우에만 사용됩니다. 이 모든 필드는 선택 사항이며 비워 둘 수 있습니다. 이 단계를 완료하면 클릭하십시오 저장하고 돌아갑니다.

4. Atlassian 조직에서 사용자가 동기화되었는지 확인하십시오. Okta 로그 또는 귀하의 것을 확인할 수 있습니다 신원 제공자 페이지:

프로비저닝 그룹 및 사용자의 제품 액세스를 구성하십시오

프로비저닝 된 사용자에게 제품 액세스 권한을 부여하려면 기존 그룹의 제품 액세스를 설정해야합니다.

- 사이트에서 (예.아틀라 시안.그물) 당신은 덧붙였다 제품 액세스 제품을 찾으십시오’D 그룹을 추가하는 것을 좋아합니다.

- 선택하다 그룹 추가 모든 SCIM 상싱 사용자가 포함 된 자동 생성 그룹의 이름을 선택하거나 입력하십시오.

- 선택하다 그룹 추가 그룹 제품에 액세스 할 수 있습니다.

제품 액세스 업데이트에 대해 자세히 알아보십시오.

Okta + Atlassian

OKTA’S SSO (Single Sign-On). 최종 사용자는 Atlassian에서 쉽고 일관된 로그인 경험을 얻습니다’클라우드 제품 제품군 및 OKTA에 연결된 기타 응용 프로그램. 관리자는 클라우드 사용자 및 보안 정책의 중앙 집중식 관리 및 MFA (Multi-Factor 인증)를 포함한 세밀한 액세스 제어를받습니다.

사용자 수명주기 관리를 자동화하십시오

OKTA + Atlassian 통합을 통해 이용할 수있는 SCIM 프로비저닝은 팀 전체가 수십 개 (또는 그 이상) 애플리케이션이 아닌 전체 사용자 수명주기를 쉽고 효율적으로, 한 곳에서 관리 할 수 있습니다. 자동화 된 온 보딩 및 오프 보딩은 귀중한 IT 시간을 차지할뿐만 아니라 회사를 떠나는 사용자의 액세스를 즉시 제거하거나 다른 액세스로 역할로 전환함으로써 보안을 향상시킵니다.

구름에서지면으로 모든 것을 연결하십시오

OKTA’ 전반적으로 신원을 부여하고 액세스를 안전하고 효율적으로 관리하는 데 필요한 도구를 관리합니다.

아직 Okta 고객이 아닙니다? 문제가 아니다.

아직 OKTA 고객이 아닌 Atlassian Access 고객은 추가 비용없이 액세스에 포함 된 OKTA를 얻을 수 있습니다. SSO, MFA, 라이프 사이클 관리 및 AD 및 LDAP 디렉토리 통합을 포함한 OKTA의 모든 이점을 제공하여 Atlassian Cloud 제품에 빠르고 안전하게 연결할 수 있도록합니다. Atlassian Access를 넘어 OKTA 혜택을 연장하려면 저희에게 연락하십시오.

Atlassian 앱에 쉽게 액세스하고 관리 할 수 있도록하십시오

- 직원들에게 Atlassian에 안전하게 접근 할 수 있도록합니다’OKTA를 통한 클라우드 앱’강력한 다중 인증으로 지원되는 친숙한 SSO 경험

- AD 및 LDAP와 같은 앱 및 온 프렘 디렉토리와 쉽게 통합하여 사용자 중앙에서 사용자를 관리하고 직원 라이프 사이클 전체에서 프로비저닝을 자동화합니다

- 확장 가능한 신원 중심의 보안으로 클라우드로의 이동을 가속화하여 자신감을 높입니다

통합 세부 사항

Atlassian Cloud 제품은 더 나은 협업, 자동화 및 지능형 워크 플로를 통해 비즈니스가 더 빠르게 혁신 할 수 있도록 도와줍니다. 조직 전역의 팀은 더 빨리 조직, 협업 및 제공 할 수 있습니다.

Atlassian 클라우드 제품에 대한 회사 전체 가시성, 보안 및 제어를 얻고 미션 크리티컬 앱에 대한 한 번의 클릭 액세스를 가능하게합니다.

Okta Identity Cloud 및 Atlassian Access 결합하여 Atlassian 클라우드 응용 프로그램에 대한 원활한 ID 및 액세스 관리를 제공합니다. Okta의 SSO (Single Sign-On)는 Jira Software, Jira Core, Jira Service Management, Confluence 및 Bitbucket과 같은 Atlassian의 클라우드 제품 제품군에서 최종 사용자에게 쉽고 일관된 로그인 경험을 제공합니다.

기능

이 통합을 추가하여 인증 및 프로비저닝 기능을 활성화하십시오.

인증 (SSO)

- API

- 이벤트 후크

- 인바운드 연맹

- 인라인 후크

- 아웃 바운드 연합

- 반지름

- SAML 보안 어설 션 마크 업 언어.

- 워크 플로우 템플릿

- 워크 플로 커넥터

- SWA Secure Web Authentication은 OKTA가 개발 한 SSO (Single Sign On) 시스템입니다.

- OIDC OpenID Connect는 ID (Idm)와 서비스 제공 업체 (SP)간에 인증 데이터를 교환 할 수있는 OAUTH 표준으로의 확장이며 신원 제공 업체에서 응용 프로그램으로 자격 증명을 전달할 필요가 없습니다.

- WS-FEDERATION

프로비저닝

- OKTA의 사용자에게 앱을 할당 할 때 응용 프로그램에서 사용자를 작성하거나 연결합니다.

- OKTA 업데이트 앱이 할당 될 때 앱에서 사용자의 속성을 업데이트합니다. OKTA 사용자 프로파일에 대한 향후 속성 변경은 응용 프로그램의 해당 속성 값을 자동으로 덮어 씁니다.

- 애플리케이션 소싱 애플리케이션 소싱 애플리케이션은 전체 사용자 프로필의 진실의 출처 또는 사용자 프로필의 특정 속성에 대한 진실의 출처로 정의 할 수 있습니다.

- 비활성화는 OKTA에 할당되지 않았거나 OKTA 계정이 비활성화 될 때 앱에서 사용자 계정을 비활성화합니다. 앱을 Okta의 사용자에게 재 할 경우 계정을 재 활성화 할 수 있습니다.

- 비밀번호 동기화 사용자 OKTA 비밀번호 또는 무작위로 생성 된 비밀번호를 앱에 푸시. 사용자 인증이 OKTA에서 발생 하므로이 기능은 모든 연합 애플리케이션에 필요하지 않지만 일부 앱에는 여전히 비밀번호가 필요합니다.

- 그룹 푸시 푸시 기존 OKTA 그룹 및 응용 프로그램에 대한 멤버십. 그런 다음 그룹을 OKTA에서 관리 할 수 있으며 응용 프로그램에 변경 사항이 반영됩니다.

- 링크 링크 OKTA 그룹 링크 응용 프로그램의 기존 그룹에 연결. 앱에 이미 구성된 그룹이있는 Okta 프로비저닝 앱 온보드 단순화.

- 스키마 검색 응용 프로그램에서 사용자 속성 스키마를 가져 와서 OKTA 앱 사용자 프로필에 반영합니다. OKTA는 기본 앱 스키마에 포함되지 않은 응용 프로그램에 구성된 사용자 정의 속성을 사용할 수 있습니다.

- Attribute WriteBack 응용 프로그램이 프로파일 마스터로 사용될 때 다른 위치에서 공급할 특정 속성을 정의하고 앱에 다시 작성할 수 있습니다. 예를 들어, 사용자 프로필은 다른 앱에서 공급 된 전화 번호가있는 Active Directory에서 나와 Active Directory에 다시 작성 될 수 있습니다.

선적 서류 비치

다음은 문서, 통합 및 구현에 관한 섹션입니다.

Okta + Atlassian Partnership 개요를 읽으십시오

데이터 시트:

워크 플로

통합 된 타사 응용 프로그램 및 기능 라이브러리를 사용하여 사용자 정의 워크 플로우를 만들기위한 코드 인터페이스 중심 플랫폼 인 OKTA 워크 플로우 에이 응용 프로그램 커넥터를 추가하십시오. 신원 중심 비즈니스 프로세스를 자동화하기 위해 행동 이벤트를 함께 시퀀싱합니다.

아틀라 시안 클라우드 커넥터 동작

다른 앱의 광범위한 커넥터를 연결하여 자동화 된 워크 플로를 만들 수 있습니다.

- 맞춤 API 작업

- 그룹에서 사용자를 제거하십시오

- 그룹을 만듭니다

- 사용자를 얻으십시오

- 그룹을 읽으십시오

- 검색 사용자

- 그룹을 업데이트하십시오

- 검색 그룹

- 삭제 그룹

- 사용자 업데이트

- 사용자를 만듭니다

- 사용자 비활성화

- 그룹에 사용자를 추가하십시오