기사 요약 :

NSA (National Security Agency)는 사용자에게 익명 성을 제공하는 온라인 서비스 인 TOR Network 사용자를 추적하는 기술을 개발했습니다. NSA는 브라우저 익스플로잇 및 인터셉트 웹 사이트 요청에 대한 직접 액세스와 같은 도구에 의존합니다. 정치적 반체제를 돕기 위해 미국 정부가 원래 홍보하는 도구 인 TOR의 사용은 테러리스트, 마약 판매자 및 아동 포르노 그라피자와 같은 범죄자들에 의해 사용되었습니다. NSA는 다양한 도구를 사용하여 Tor Bundle Pack의 취약성 활용 및 Man-in-the-Middle Attack을 시작하는 것을 포함하여 Tor 사용자를 추적합니다. 최근의 계시는 개인 정보 보호에 대한 우려를 제기하고 미국 정부가 온라인 정보 흐름에 대해 가질 수있는 통제.

키 포인트:

- NSA는 TOR 네트워크 사용자를 추적하는 기술을 개발했습니다

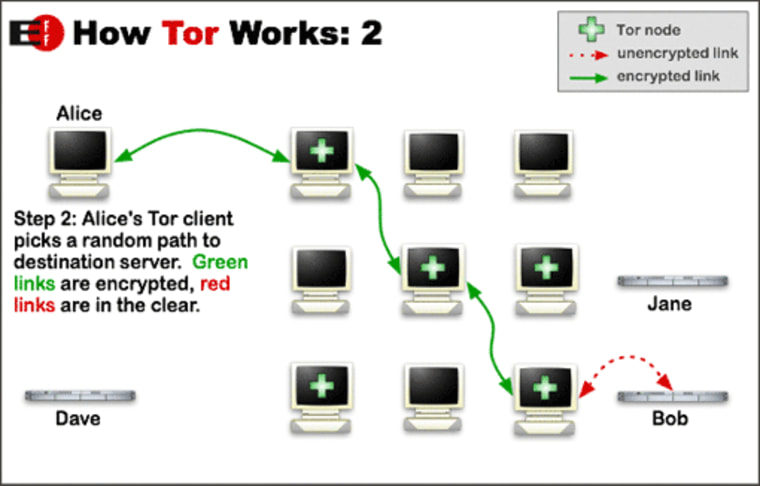

- Tor는 여러 서버를 통해 요청을 라우팅하여 사용자에게 익명 성을 제공하는 온라인 서비스입니다

- NSA는 브라우저 악용에 의존하고 인터셉트 웹 사이트 요청에 직접 액세스합니다

- Tor는 정치적 반체제와 범죄자 모두에 의해 사용되었습니다

- NSA는 다양한 도구를 사용하여 Tor Bundle Pack의 취약성 활용을 포함하여 Tor 사용자를 추적합니다

- 이 기관은 또한 대상 사용자 추적을 위해 Man-in-the-Middle Attack을 시작합니다

- NSA의 TOR 사용자를 추적하는 능력은 개인 정보 및 온라인 정보 흐름의 제어에 대한 우려를 제기합니다

질문:

- NSA는 TOR 네트워크의 사용자를 어떻게 추적합니까??

NSA는 Tor Bundle Pack의 취약성 활용 및 TOR 네트워크 사용자를 추적하기 위해 Man-in-the-Middle 공격을 시작하는 등 다양한 기술을 사용합니다. - Tor 네트워크의 목적은 무엇입니까??

TOR 네트워크는 여러 서버를 통해 요청을 라우팅하여 사용자에게 익명 성을 제공하여 온라인 활동을 추적하기가 어렵습니다. - Tor 네트워크를 사용한 사람?

정치적 반체제와 범죄자 모두 TOR 네트워크를 사용했습니다. 미국 정부가 정치적 반체제를 위해 처음으로 홍보했지만 테러리스트, 마약 판매자 및 아동 포르노 그레이터에 의해도 착취당했습니다. - NSA가 TOR 사용자를 추적하는 데 사용하는 도구는 무엇입니까??

NSA는 Tor Bundle Pack에서 발견 된 Firefox 취약성에 의존하는 Egoticalgiraffe라는 익스플로잇을 개발했습니다. 이 기관은 또한 중간에 Man-in-the-Middle Attack을 시작하고 주요 인터넷 노드에 비밀 서버가 있습니다. - NSA의 TOR 사용자 추적 능력에 의해 제기 된 우려는 무엇입니까??

NSA의 TOR 사용자를 추적 할 수있는 능력은 개인 정보 보호에 대한 우려를 제기하고 미국 정부가 글로벌 온라인 정보 흐름을 통해 가질 수있는 제어. - NSA가 Tor의 기본 기술을 깨뜨릴 수 있었습니까??

아니요, NSA는 Tor의 기본 기술을 깨뜨릴 수 없었습니다. 대신, 그것은 취약성을 악용하고 웹 사이트 요청을 가로 채기에 의존합니다. - Tor의 사용이 논란의 여지가있는 이유는 무엇입니까??

Tor의 사용은 정치적 반체제와 범죄자 모두에게 익명 성을 제공하기 때문에 논란의 여지가되었습니다. 개인 정보 보호를위한 강력한 도구 일 수 있지만 불법 활동에 종사하는 사람들에 의해 도용 될 수도 있습니다. - NSA는 대상을 어떻게 결정합니까??

NSA는 TOR 사용자에게 배포 할 악용을 결정하기 위해 대상의 가치 및 예상 기술 정교함과 같은 요소를 사용합니다. - NSA가 TOR 사용자를 추적하는 데 사용하는 도구는 무엇입니까??

NSA는 다양한 도구를 사용하여 Tor Bundle Pack의 취약성 활용, Man-in-the-Middle Attack 런칭 및 TOR 서버를 통한 트래픽을 포함하여 TOR 사용자를 추적합니다. - Tor를 사용하여 테러리스트와 범죄자를 추적하는 데 어려움이있는 것은 무엇입니까??

NSA의 Tor의 기초 기술을 물리 칠 수 없다는 NSA의 입원은 Tor를 사용하는 테러리스트와 다른 범죄자의 움직임을 추적하는 데 어려움이 있음을 보여줍니다. - Tor에 대한 정부의 입장은 무엇입니까??

미국 정부는 처음에 TOR을 정치적 반체제를위한 도구로 홍보하고 TOR을 개발하는 조직에 자금을 제공했습니다. 그러나 NSA의 TOR 사용자 추적 노력에 대한 계시는 미국 시민을 포함하여 대행사가 TOR 사용자를 대상으로 결정하는 방법에 대한 우려를 제기합니다.

NSA는 아마도 고통스러운 사람을 대상으로 할 것입니다

새로운 보고서에 따르면 공통 웹 개인 정보 보호 도구 또는 단순한 호기심을 사용하여 국가 보안 기관 감시 목록에 추가 할 수 있습니다.

Snowden Documents는 NSA가 TOR 사용자를 추적하려는 시도를 보여줍니다

작성자 : Travis West – 편집 : Ashish Bakshi [Caption align = “alignleft”width = “150”] 사진 : Robson# -CC by 2.0 [/캡션] 국가 안보국 (“NSA”) Tor Network가 제공하는 익명 성을 우회하는 기술을 개발했습니다. Tor는 사용자를 익명화하는 서비스입니다’ 여러 서버를 통해 웹 사이트 및 기타 서비스로 요청을 라우팅하여 인터넷 트래픽을 추적하기가 매우 어렵습니다. NSA는 일부 TOR 사용자를 추적 할 수 있지만 대행사는 기본 기술을 깨뜨릴 수 없었고 대신 브라우저 익스플로잇 및 인터넷 백본에 대한 직접적인 액세스와 같은 도구에 의존하여 웹 사이트 요청을 가로 채립니다. 수호자 그리고 워싱턴 포스트 Edward Snowden이 유출 한 문서를 기반으로 원래 이야기를 게시했습니다. Bruce Schneier의 수호자 NSA의 기술적 분석을 제공했습니다’S 기술. Ars Technica Time Techland는 추가 보장을 제공했습니다. u.에스. 정부는 억압 정부의 정치적 반체제 인사를위한 도구로 TOR을 홍보하고 TOR을 개발하는 조직에 자금을 제공했으며 개발자를 정보 공동체에 TOR을 제시하도록 초대했습니다. 그러나 반체제 자들에게 강력한 익명 성은 테러리스트, 마약 판매자 및 아동 포르노 그레이프자에게 강력한 도구가됩니다. 불법 의약품 시장을 주최하고 최근 소유자의 체포에 따라 FBI에 의해 압류 된 웹 사이트 실크로드 (Silk Road)는 대부분의 인터넷 사용자가 접근 할 수없는 상태를 유지하기 위해 TOR에 의존했습니다 Ars Technica 보고서. Snowden이 제공 한 문서에 따르면 NSA는 TOR이 테러리스트 및 기타 범죄 반지를 추적하려는 중대한 장애물로보고 있음을 나타냅니다. NSA는 여러 도구를 사용하여 TOR 사용자를 추적합니다. 다운로드 한 사용자를 위해 “번들 팩” TOR 프로그램과 Mozilla Firefox 웹 브라우저를 포함한 TOR 웹 사이트에서 NSA는 Firefox 취약성에 의존하여 사용자를 추적하는 Eveloit을 개발했습니다. Mozilla는 나중에 Firefox 업데이트에서 실수로 취약점을 수정했지만 취약점이 패치되기 전에 NSA 문서는 한 주말에 24 명의 Tor 사용자를 해제했다고 자랑했습니다. NSA는 또한 주요 통신 회사와의 관계를 사용하여 정교한 출시 “중간에있는 남성” 목표에 대한 공격. 대행사는 비밀 서버를 주요 인터넷 노드에 배치하여 대상 사용자로부터 가짜 웹 사이트로 요청을 리디렉션하여 NSA가 사용자를 추적 할 수있는 소프트웨어로 사용자를 감염 시키려고 시도합니다. 이 문서는 분석가가 값 및 대상의 예상 기술 정교함과 같은 요소를 기반으로 배포 할 악용을 결정할 수있을 정도로 유연한 복잡한 시스템을 묘사합니다. NSA’S 도구는 또한 TOR 사용자를 추적 할 수 있습니다 “더럽히는 것” TOR 서버를 통해 흐르는 트래픽 및 트래픽이 TOR을 통해 취하는 정상 무작위 노선을 지시합니다. 이 최근 NSA에 대한 공개’잘 알려진 익명화 도구를 우회하려는 노력은 프라이버시 옹호자들 사이에서 우려를 제기하는 기관이 TOR 사용자를 대상으로 결정하는 방법에 대한 옹호자들, 일부는 미국 시민 일 수 있습니다. NSA’S 서버를 인터넷에 권한있는 백도어로 사용하는 능력은 U를 제어하는 정도를 강조합니다.에스. 정부는 글로벌 온라인 정보 흐름을 초과 할 수 있습니다. 반대로, 대행사’T Tor를 물리 칠 수 없다는 유출 된 문서 중 하나에 S 입학’S 기본 기술

관련 기사

최근 기사

졸트 후원자

- 쿨리

- Desmarais

- 펜윅 & 웨스트

- Finnegan

- Fish & Richardson

- Gunderson Dettmer

- Irell & Manella

- 커클랜드 & 엘리스

- Knobbe Martens

- Latham & Watkins

- 모리슨 & 포어스터

- Quinn Emanuel

- 시드리 오스틴

- 흰색 & 케이스

- Wilson Sonsini Goodrich & Rosati

- 늑대 그린 필드

하버드 로스쿨

Wasserstein Hall, Suite 3050

1585 매사추세츠 애비뉴

케임브리지, MA 02138

NSA는 ‘Tor-Curious’인 모든 사람을 대상으로합니다

Tor 및 Tails와 같은 웹 프라이버시 도구를 정기적으로 사용하든 웹 사이트를 확인했는지 여부에 관계없이 NSA는 온라인 움직임을 추적 할 수 있습니다.

Seth Rosenblatt 전 선임 작가 / 뉴스

선임 작가 인 Seth Rosenblatt는 Google과 CNET News의 보안을 다루었으며 때때로 기술 및 대중 문화에 대한 진출. 이전에는 CNET 리뷰 소프트웨어의 수석 편집자 인 그는 거의 모든 카테고리의 소프트웨어 및 앱에 대해 글을 썼습니다.

Seth Rosenblatt

2014 년 7 월 3 일 6:20 p.중. Pt

3 분 읽기

새로운 보고서에 따르면 공통 웹 개인 정보 보호 도구 또는 단순한 호기심을 사용하여 국가 보안 기관 감시 목록에 추가 할 수 있습니다.

Edward Snowden이 유출 한 문서에서 지난 여름에 처음으로 공개 된 X-Keyscore라는 NSA 감시 프로그램은 NSA 시계 목록에 사용 된 선택 규칙이 포함되어있는 것으로 밝혀졌지만 익명 웹 브라우징을위한 Tor Network 및 Linux 기반 꼬리 운영 시스템과 같은 온라인 개인 정보 보호 도구를 방문한 사람. Snowden의 X-Keyscore 파일은 NSA 직원이 개인의 전화 번호 또는 이메일 주소를 얻고 이메일 내용을보고, 영장없이 탐색 기록을 포함한 전체 인터넷 활동을 관찰 할 수 있다고 지적했습니다.

X-Keyscore의 소스 코드 (텍스트 만)에 대한 분석은 프로그램이 Tor 노드를 실행하는 독일 학생을 대상으로했으며 NSA의 감시 목록에 추가 할 수 있음을 나타냅니다. 이 보고서는 기자들에 의해 독일의 공공 텔레비전 방송사 NDR 및 WDR을 위해 준비했으며, TOR에 고용되고 자원 봉사를하는 사람들은 “이전 NSA 직원과 전문가들은 오늘날 동일한 코드 또는 유사한 코드가 여전히 사용되고 있다고 확신합니다.”

미국 정부가 주로 자금을 지원하는 Tor Network는 노드라는 일련의 암호화 된 익명의 허브를 통해 커뮤니케이션을 전달하여 인터넷 트래픽을 익명화합니다. 그것은 종종 기자와 운동가들에 의해 사용되며, 2012 년에 5 만에서 60,000 명의이란 사람들이 매일 서비스를 사용하는 것으로 추정되었습니다.

Tails. 부츠를 부팅 할 때마다 다른 곳에서 저장되지 않은 모든 것을 자동으로 삭제합니다. Tails는 X-Keyscore 소스 코드에 설명되어 있습니다.”

Electronic Frontier Foundation은 NSA가 그들을 감시했기 때문에 사람들에게 서비스를 포기하지 말라고 경고했습니다.

EFF 직원들은“평범한 사람들이 Tor와 Tails를 사용하면 NSA 가이 도구에 대해 읽거나 사용하는 경우가 의심스러워하는 경우가 더 어려워집니다.

새로운 X-Keyscore 감시 계시는 명백한 폭이 넓기 때문에 걱정하고 있습니다.

보안 전문가 인 브루스 슈나이어 (Bruce Schneier)는 “이것은 단순한 메타 데이터가 아니라 영원히 저장된”완전한 테이크 “컨텐츠입니다. “자신의 블로그 게시물을 읽는 사람은 누구나”NSA에 의해 현재 모니터링되고있다 “고 썼다.org.

소스 코드의 규칙은 X-Keyscore가 Torproject의 모든 방문자를 추적하고 있음을 보여줍니다.NDR 보고서에 따르면 조직.

독일 보고서에 앞서 브리핑을 한 저자 및 개인 정보 옹호자 Cory Doctorow는 X-Keyscore 코드의 출처가 Edward Snowden이 아닐 수도 있다고 말했습니다.

“잠재적 인 두 번째 원천의 존재는 Snowden이 그의 전 동료들에게 법과 품위에 대한 기관의 무심한 태도를 길고 열심히 살펴볼 수 있도록 영감을 줄 수 있음을 의미합니다.”.

NSA는 TOR 웹 서버 및 사용자를 대상으로합니다

독일 공공 방송인 Ard는 독일의 2 개의 TOR 서버가 미국 스파이 기관이 적극적으로 감시하고 있다고 말했다.

Ard는 공식 출처에서 제공 한 정보를 인용하여 NSA가 TOR을 검색하거나 설치하는 거의 모든 사람이 말했다.

Tor는 네트워크를 구성하는 일부 컴퓨터를 통해 데이터를 무작위로 튕겨서 사용자의 위치와 ID를 숨 깁니다.

홉 중에 데이터가 암호화되어 어느 페이지를 방문하는지 누가 더 잘 숨겨져 있습니다.

ARD에 전달 된 정보는 NSA가 TOR이 방문한 두 개의 독일 디렉토리 서버와의 트래픽을 방문하여 방문한 사람들의 IP (인터넷 프로토콜) 주소를 자극했습니다.

이 서버에 들어오고 나가는 데이터는 암호화되지 않았기 때문에 취약했습니다. 다른 디렉토리 서버도 시청했을 수도 있습니다.

NSA가 잡은 주소는 Xkeyscore라고 불리는 분석 시스템을 통해 모니터링되었다고 Ard는 말했다. Xkeyscore는 한 ISP에서 다른 ISP로 데이터 홉이있는 전 세계 몇 가지 거래소를 통과하는 정보를 스누핑하여 작동합니다.

이 소스에서 가져온 데이터는 해당 IP 주소와 관련된 웹 브라우징 습관의 프로필을 구축하는 데 사용되었습니다.

ARD Report는 기타 여러 익명 및 개인 정보 보호 도구를 제공하는 사이트도 시청했다고 말했다.

“Xkeyscore 규칙에 요약 된 개인 정보 강화 소프트웨어 도구를 위해 웹을 검색하면 NSA가 검색을 수행하는 사람의 IP 주소를 표시하고 추적하게됩니다.”.

NSA의 대변인은 뉴스 사이트 Ars Technica에 다음과 같이 말했습니다 : “Xkeyscore. 이러한 도구에는 여러 수준의 엄격한 감독 및 규정 준수 메커니즘이 있습니다.

“NSA의 모든 운영은 법의 지배에 따라 엄격하게 수행됩니다.”

NSA가 익명화 된 TOR 사용자에게 어떻게 얻었는지

아동 포르노 그라피 링의 조사관이 8 월에 인터넷 익명 성 서비스를 타협 한 것으로 밝혀진 후 금요일에 NSA도 네트워크에 시야를 설정했으며 사용자가 사용자의 정교한 디지털 트랩을 설정 한 것으로 밝혀졌습니다.

Tor 감시 프로그램에 관한 정보는 Edward Snowden이 유출 한 최고 비밀 문서에 자세히 설명되어 있습니다. 보안 전문가 Bruce Schneier는 Guardian의 칼럼에서 공격을 설명했습니다. 그러나 기술적으로 마음을 사로 잡은 사람들조차도 약어, 프로토콜 및 비밀 프로그램의 알파벳 수프가 혼란스러워서 주요 요점을 추출했습니다.

Tor는 한 사용자로부터 트래픽을 가져 와서 네트워크의 다른 사용자간에 전달하고 인터넷을 통해 데이터의 경로를 지속적으로 변경하고 효과적인 익명 성을 제공하여 작동합니다. 사실, 국가 안보국은 실제로 그것을 사용하는 사람을 추적 할 수 없기 때문에 너무 효과적입니다.

NSA가 한 일은 “중간 공격에있는 사람.”먼저, 알려진 Tor”Exit Nodes를 면밀히 모니터링했습니다. 그런 다음 에이전시의 인터넷 인프라에 대한 액세스를 사용하여 Google CAN 이전에 응답을 통해 NSA 에이전트는 사용자의 브라우저를 트랩이 튀어 나오는 특수 웹 페이지로 리디렉션합니다.

비밀 문서는 Schneier가 “Foxacid”라는 서버의 시스템을 설명합니다. Schneier는 “NSA가 개발 한 잠재적 목표와 공격 사이의 매치 메이커라고 묘사합니다.”알려진 결함이있는 브라우저는 사용자 지정 디자인이 디자인 된 웹 페이지로 전송 될 수 있습니다.

브라우저는 이제 손상되었으므로 모든 종류의 작업을 수행하도록 만들 수 있습니다. 탐색 기록, IP 로그보고 또는 TOR 네트워크의 다른 노드에 대한 정보.

브라우저 자체를 공격하면 NSA는 Tor가 제공하는 강력한 보호에 대해 걱정할 필요가 없습니다. Firefox는 아동 포르노 그라피 조사의 경우 사용 된 결함을 수정했지만 문서화되지 않은 버그 또는 취약점은 모든 웹 브라우저 또는 플러그인에 존재할 수 있으며 NSA는 목적으로 악용 할 수 있습니다.

Foxacid 및 관련 NSA 인터넷 감시 프로그램에 대한보다 완전하고 기술적 인 설명을 보려면 Guardian에서 Schneier의 기사를 읽으십시오.

Devin Coldewey는 NBC News Digital의 기고 작가입니다. 그의 개인 웹 사이트입니다 냉장.CC.

NSA 추적 Tor 사용자

온라인 익명 성 네트워크 Tor는 국가 안보국의 우선 순위 대상입니다. TOR 공격 작업은 NSA에 의해 수행됩니다’S System Intelligence Directorate (SID)의 일부인 S 응용 프로그램 취약점 지점. 자세한 내용은이 사례 연구를 다운로드하십시오.

백서를 다운로드하려면 아래 양식을 작성하십시오!

- 1-888-330-Hack

Mon -Fri / 8:00 am -5:00 pm

주요 과정

© EC-Council Iclass

개인 정보 정책

우리는 걱정합니다.

최고의 경험을 얻는 것이 쿠키 사용의 유일한 목적입니다. 계속하고 싶다면 수락하십시오. 쿠키 설정을 방문하여 통제 동의를 제공 할 수 있습니다. 추가 질문이나 정보는 개인 정보 보호 정책을 참조하십시오.

동의를 관리하십시오

개인 정보 개요

이 웹 사이트는 쿠키를 사용하여 웹 사이트를 탐색하는 동안 경험을 향상시킵니다. 이 중 필요한 것으로 분류 된 쿠키는 웹 사이트의 기본 기능을 작성하는 데 필수적이므로 브라우저에 저장됩니다. 우리는 또한이 웹 사이트 사용 방법을 분석하고 이해하는 데 도움이되는 타사 쿠키를 사용합니다. 이 쿠키는 동의하에 만 브라우저에 저장됩니다. 또한이 쿠키를 옵트 아웃 할 수있는 옵션도 있습니다. 그러나 이러한 쿠키 중 일부를 선택하지 않으면 탐색 경험에 영향을 줄 수 있습니다.

항상 활성화되었습니다

필요한 쿠키는 웹 사이트가 제대로 작동하는 데 절대적으로 필수적입니다. 이 쿠키는 웹 사이트의 기본 기능 및 보안 기능을 익명으로 보장합니다.

| 쿠키 | 지속 | 설명 |

|---|---|---|

| Cookielawinfo-Checkbox-Analytics | 11 개월 | 이 쿠키는 GDPR 쿠키 동의 플러그인에 의해 설정됩니다. 쿠키는 쿠키에 대한 사용자 동의서를 “분석”범주에 저장하는 데 사용됩니다. |

| Cookielawinfo-Checkbox- 기능 | 11 개월 | 쿠키는 GDPR 쿠키 동의에 의해 “기능적”범주에서 쿠키에 대한 사용자 동의를 기록하기 위해 설정합니다. |

| Cookielawinfo-Checkbox-Necessary | 11 개월 | 이 쿠키는 GDPR 쿠키 동의 플러그인에 의해 설정됩니다. 쿠키는 “필요한”범주에 쿠키에 대한 사용자 동의서를 저장하는 데 사용됩니다. |

| Cookielawinfo-Checkbox-Others | 11 개월 | 이 쿠키는 GDPR 쿠키 동의 플러그인에 의해 설정됩니다. 쿠키는 카테고리의 쿠키에 대한 사용자 동의서를 저장하는 데 사용됩니다. |

| Cookielawinfo-Checkbox-Performance | 11 개월 | 이 쿠키는 GDPR 쿠키 동의 플러그인에 의해 설정됩니다. 쿠키는 쿠키에 대한 사용자 동의서를 “성능”범주에 저장하는 데 사용됩니다. |

| viewed_cookie_policy | 11 개월 | 쿠키는 GDPR 쿠키 동의 플러그인에 의해 설정되며 사용자가 쿠키 사용에 동의했는지 여부를 저장하는 데 사용됩니다. 개인 데이터를 저장하지 않습니다. |

기능의

기능 쿠키는 소셜 미디어 플랫폼에서 웹 사이트의 내용을 공유하고 피드백 수집 및 기타 타사 기능과 같은 특정 기능을 수행하는 데 도움이됩니다.

성능

성능 쿠키는 웹 사이트의 주요 성능 지수를 이해하고 분석하는 데 사용됩니다.

분석 쿠키는 방문자가 웹 사이트와 상호 작용하는 방법을 이해하는 데 사용됩니다. 이 쿠키는 메트릭에 대한 정보를 방문하는 데 도움이됩니다. 방문자 수, 이탈률, 트래픽 소스 등.

광고

광고 쿠키는 방문자에게 관련 광고 및 마케팅 캠페인을 제공하는 데 사용됩니다. 이 쿠키는 웹 사이트에서 방문자를 추적하고 정보를 수집하여 맞춤형 광고를 제공합니다.

다른 분류되지 않은 쿠키는 분석 중이며 아직 카테고리로 분류되지 않은 쿠키입니다.