가상 사설 네트워킹 (VPN)

개요 : VPN Microsoft 365 용 분할 터널링

이 기사는 원격 사용자를위한 Microsoft 365 최적화를 다루는 기사 세트의 일부입니다.

- VPN 분할 터널 구현에 대한 자세한 지침은 Microsoft 365 용 VPN 분할 터널 구현을 참조하십시오.

- VPN 분할 터널링 시나리오의 자세한 목록은 Microsoft 365의 일반적인 VPN 분할 터널링 시나리오를 참조하십시오.

- VPN 분할 터널링 환경에서 팀 보안 미디어 트래픽에 대한 지침은 VPN 분할 터널링을위한 팀 보안 미디어 트래픽을 참조하십시오.

- VPN 환경에서 스트림 및 라이브 이벤트를 구성하는 방법에 대한 자세한 내용은 VPN 환경에서 스트림 및 라이브 이벤트에 대한 특별 고려 사항을 참조하십시오.

- 중국 사용자를위한 Microsoft 365 전세계 세입자 성과 최적화에 대한 자세한 내용은 중국 사용자를위한 Microsoft 365 성능 최적화를 참조하십시오.

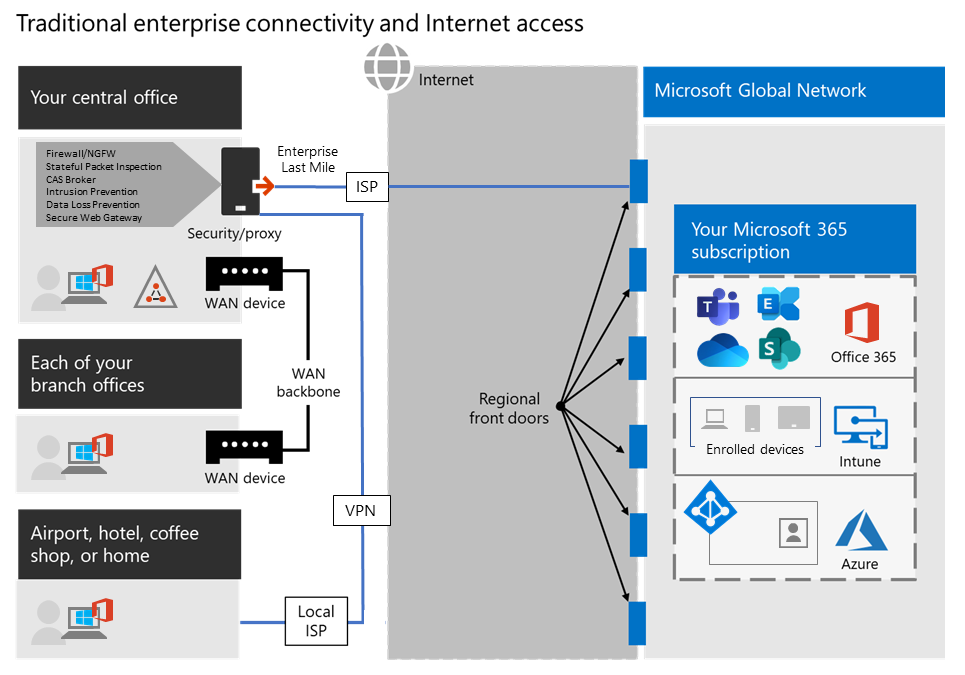

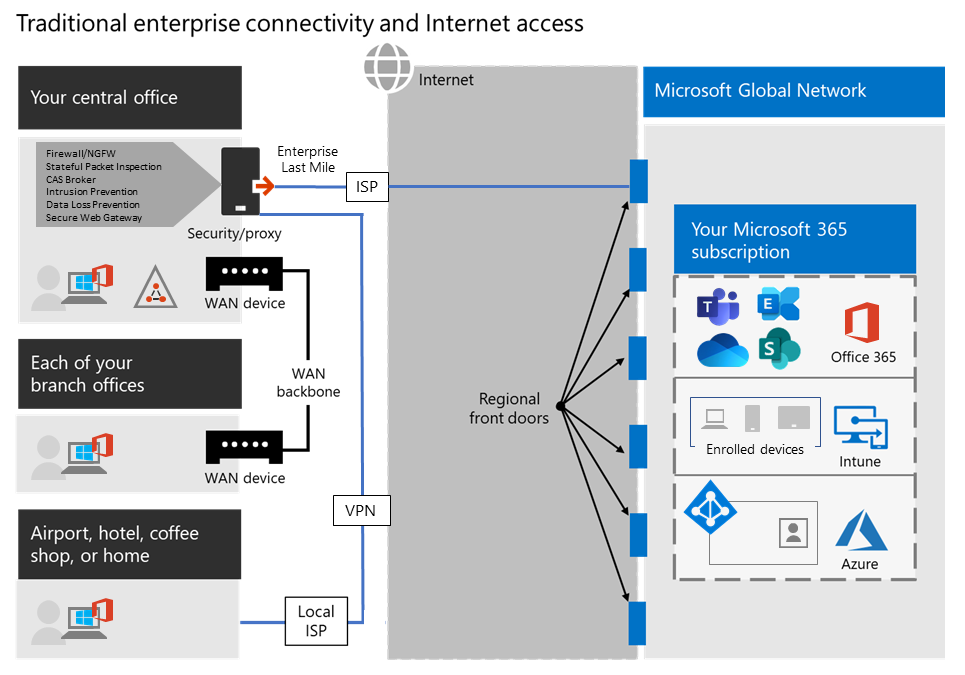

기업은 전통적으로 VPN을 사용하여 사용자를위한 안전한 원격 경험을 지원했습니다. 핵심 워크로드는 온-프레미스로 유지되는 동안, 회사 네트워크의 데이터 센터를 통해 라우팅 된 원격 클라이언트의 VPN은 원격 사용자가 회사 리소스에 액세스하는 주요 방법이었습니다. 이러한 연결을 보호하기 위해 Enterprise는 VPN 경로를 따라 네트워크 보안 솔루션 계층을 구축합니다. 이 보안은 내부 인프라를 보호하고 트래픽을 VPN으로 다시 경영 한 다음 온 프레미스 인터넷 주변을 통해 외부 웹 사이트의 모바일 브라우징을 보호하기 위해 구축되었습니다. VPN, 네트워크 주변 및 관련 보안 인프라는 종종 정의 된 트래픽에 대해 목적으로 제작되고 스케일링되었습니다. 일반적으로 대부분의 연결성은 회사 네트워크 내에서 시작되며 대부분 내부 네트워크 경계 내에서 유지됩니다.

꽤 오랫동안 원격 사용자 장치의 모든 연결이 온 프레미스 네트워크로 다시 라우팅되는 VPN 모델 ( 강제 터널링) 원격 사용자의 동시 규모가 겸손하고 VPN을 가로 지르는 트래픽 부피가 낮다면 크게 지속 가능했습니다. 일부 고객은 응용 프로그램이 회사 주변 내부에서 공공 Saas Clouds로 이동 한 후에도 상태로 인해 VPN Force 터널링을 계속 사용했습니다.

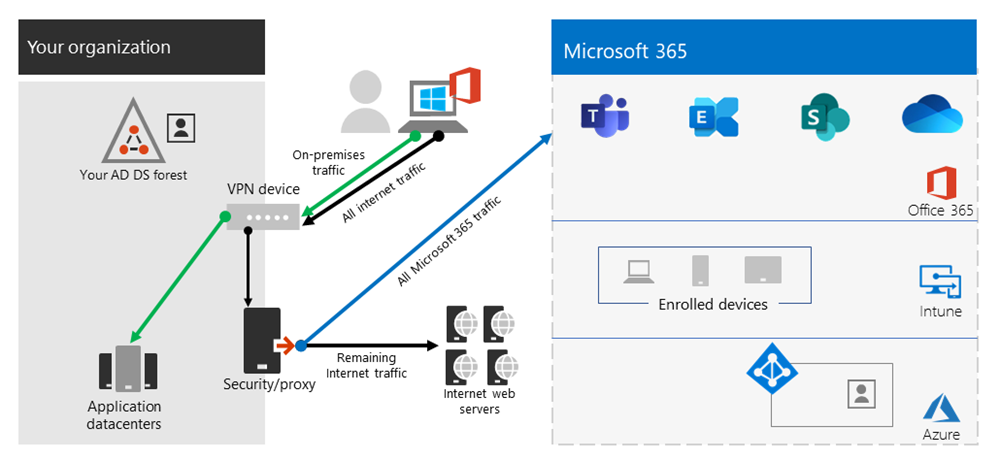

분산 및 성능에 민감한 클라우드 애플리케이션에 연결하기위한 강제 터널 VPN의 사용은 차선책이지만 일부 기업은 부정적인 영향을 받아 보안 상태를 유지하기 위해 부정적인 영향을 받아 수락했습니다. 이 시나리오의 예제 다이어그램은 다음과 같습니다

그림 1 : 전통적인 강제 터널 VPN 솔루션.

이 문제는 수년간 성장 해 왔으며 많은 고객이 네트워크 트래픽 패턴의 상당한 변화를보고했습니다. 구내에 머무르는 데 사용되는 트래픽은 이제 외부 클라우드 엔드 포인트에 연결됩니다. 많은 Microsoft 고객은 이전에 네트워크 트래픽의 약 80%가 일부 내부 소스 (위의 다이어그램에서 점선으로 표시)에 있다고보고했습니다. 2020 년 에이 수는 주요 워크로드를 클라우드로 이동함에 따라 약 20% 이하로 감소했습니다. 이러한 트렌드는 다른 기업에서는 드문 일이 아닙니다. 시간이 지남에 따라 클라우드 여행이 진행됨에 따라 위의 모델은 점점 번거롭고 지속 불가능 해져서 클라우드 우선 세계로 이동함에 따라 조직이 민첩 해지는 것을 방지합니다.

전 세계 Covid-19 위기는 즉각적인 치료를 요구하기 위해이 문제를 확대했습니다. 직원의 안전을 보장해야 할 필요성은 거대한 규모로 재택 근무 생산성을 지원하기 위해 기업 IT에 대한 전례없는 요구를 생성해야합니다. Microsoft 365는 고객이 그 수요를 충족시키는 데 도움이되지만, 집에서 일하는 사용자의 높은 동시성은 강제 터널 VPN 및 온 프레미스 네트워크 경계를 통해 라우팅하면 빠른 포화를 유발하고 용량에서 VPN 인프라를 실행하는 대량의 Microsoft 365 트래픽을 생성합니다. 이 새로운 현실에서 VPN을 사용하여 Microsoft 365에 액세스하는 것은 더 이상 성능 장애가 아니라 Microsoft 365에 영향을 줄뿐만 아니라 여전히 운영하기 위해 VPN에 의존 해야하는 중요한 비즈니스 운영에 영향을 미치는 단단한 벽입니다.

Microsoft는 고객 및 더 넓은 업계와 긴밀히 협력하여 자체 서비스 내에서 이러한 문제에 대한 효과적이고 현대적인 솔루션을 제공하고 업계 모범 사례와 일치합니다. Microsoft 365 서비스의 연결 원리는 원격 사용자를 위해 효율적으로 작동하도록 설계되었지만 조직은 여전히 연결성을 보안 및 제어를 유지할 수 있습니다. 이 솔루션은 제한된 작업으로 신속하게 구현 될 수 있지만 위에 설명한 문제에 대한 긍정적 인 영향을 크게 달성 할 수 있습니다.

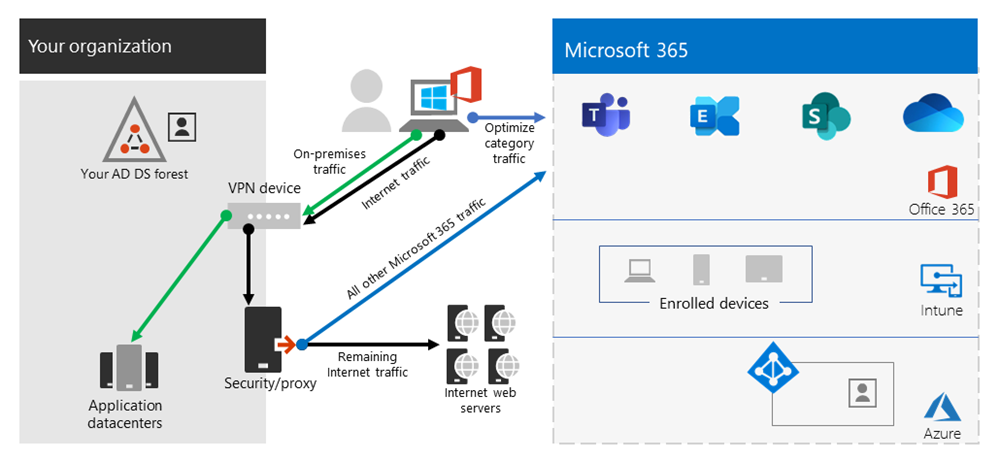

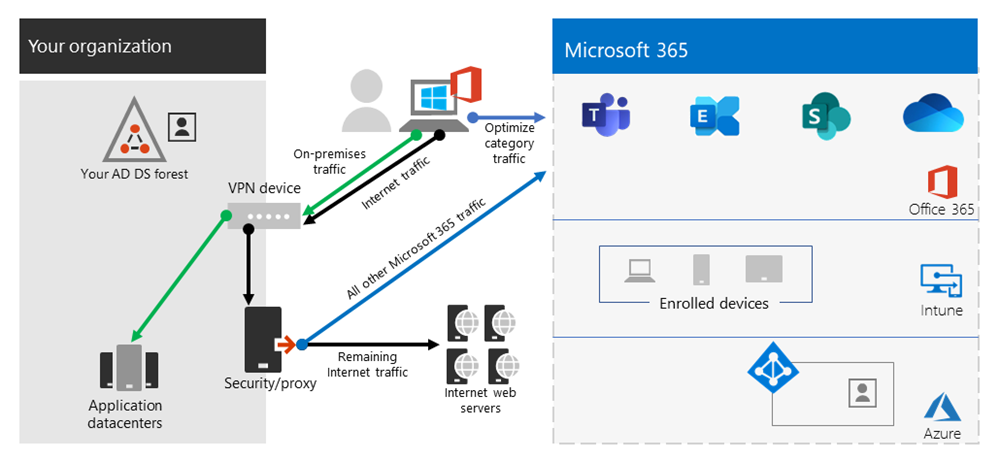

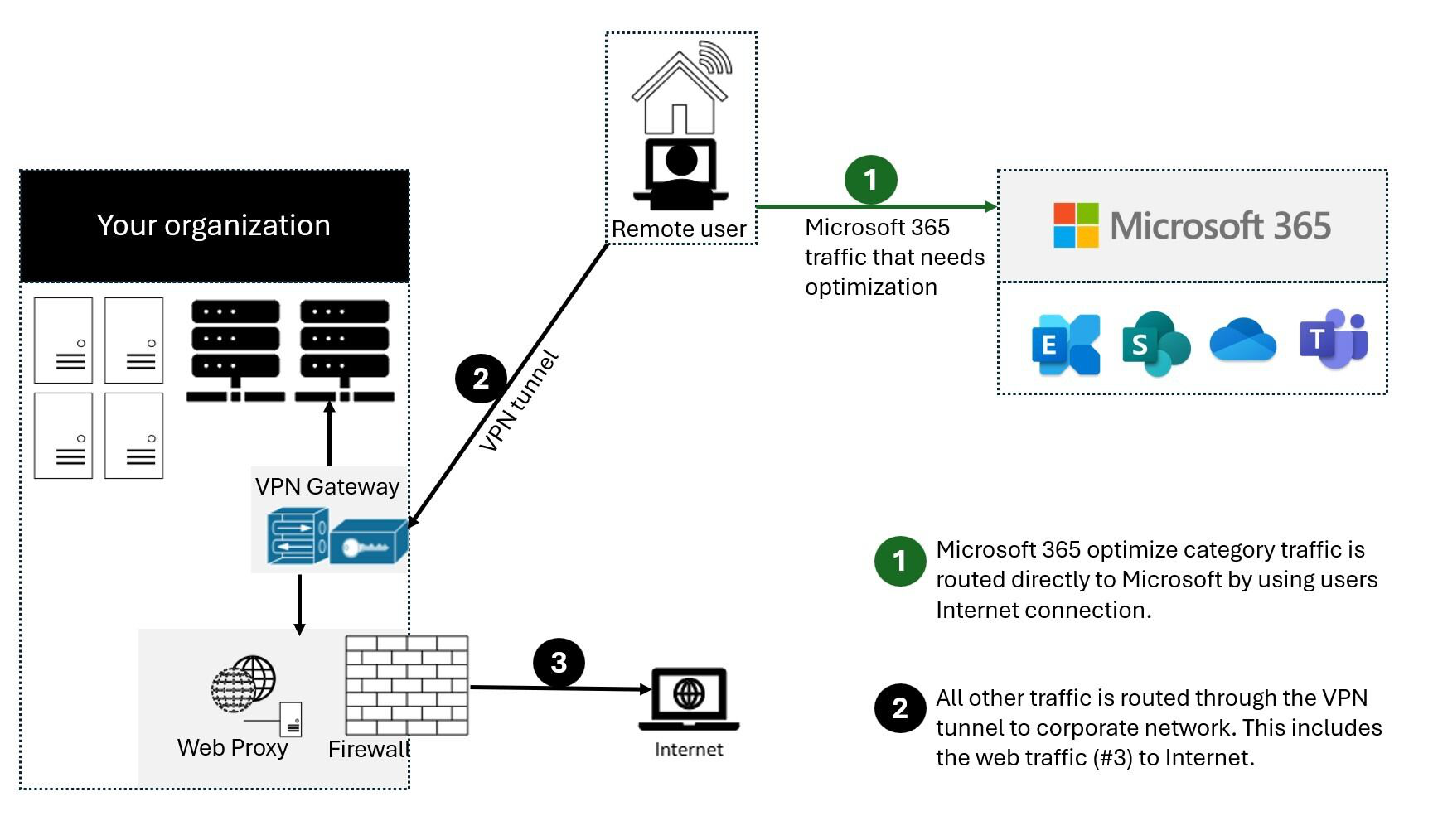

Microsoft는 원격 작업자 장치를 회사 네트워크 또는 클라우드 인프라에 연결하는 고객의 경우 주요 Microsoft 365 시나리오를 권장합니다 마이크로 소프트 팀, SharePoint 온라인, 그리고 온라인 교환 a VPN 분할 터널 구성. 이것은 Covid-19 Crisis와 같은 집에서 대규모 직장 행사에서 지속적인 직원 생산성을 촉진하기위한 첫 번째 라인 전략으로 특히 중요합니다.

그림 2 : 정의 된 Microsoft 365 예외가있는 VPN 분할 터널 솔루션. 다른 모든 트래픽은 목적지에 관계없이 VPN 터널을 가로 지릅니다.

이 접근법의 본질은 클라이언트 장치에서 트래픽을 분할하고 로컬 인터넷 연결을 통해 모든 Microsoft 365 관련 트래픽을 Microsoft 365 서비스로 직접 라우팅하는 것입니다. 이로 인해 VPN에서 Microsoft 365 트래픽의 부담이 제거되어 다른 중요한 비즈니스 응용 프로그램에 최적화 할 수 있습니다. 이 분할 터널링 접근 방식은 Microsoft 365를 사용하는 조직에보다 효율적이고 확장 가능한 솔루션을 제공합니다.

Microsoft 365 용 VPN 분할 터널링을 구현함으로써 조직은 다음과 같은 이점을 얻을 수 있습니다

- 개선 된 성능 : Microsoft 365 트래픽을 로컬 인터넷 연결을 통해 서비스로 직접 라우팅하여 원격 사용자는 성능 향상 및 대기 시간 감소를 경험하여 생산성을 향상시킵니다.

- VPN 정체 감소 : VPN 터널을 우회하는 Microsoft 365 트래픽을 통해 VPN 인프라는 불필요한 트래픽으로부터 완화되어 다른 중요한 비즈니스 애플리케이션의 혼잡이 감소하고 용량이 향상됩니다.

- 최적화 된 사용자 경험 : 사용자는 VPN 터널을 통해 모든 트래픽을 라우팅하는 것과 관련된 성능 및 신뢰성 문제없이 Microsoft 365 서비스에 완벽하게 액세스 할 수 있습니다. 이것은 더 나은 사용자 경험과 만족도를 높입니다.

- 대역폭의 효율적인 사용 : VPN 터널에서 불필요한 트래픽을 제거함으로써 조직은 네트워크 대역폭을보다 효율적으로 사용하여 중요한 응용 프로그램이 필요한 리소스를 받도록 할 수 있습니다.

- 유연한 보안 정책 : VPN 분할 터널링은 조직이 Microsoft 365 트래픽 및 기타 트래픽에 다양한 보안 정책을 적용하여 각 트래픽 유형에 적용되는 보호 수준에 대한 세분화 제어를 제공합니다.

주요 질문 :

- VPN 분할 터널링 란 무엇입니까??

VPN 분할 터널링은 사용자가 VPN 연결을 통해 라우팅 해야하는 트래픽과 인터넷으로 직접 전송 해야하는 트래픽을 선택할 수있는 구성입니다. 이 접근 방식은 조직이 비 민감하지 않거나 중요하지 않은 트래픽이 VPN 터널을 우회하여 혼잡을 줄이고 효율성을 향상시켜 네트워크 성능을 최적화 할 수 있습니다. - VPN 분할 터널링이 Microsoft 365에 중요한 이유는 무엇입니까??

VPN 분할 터널링은 Microsoft 365 서비스에 대한 성능 및 사용자 경험을 향상시킬 수 있기 때문에 Microsoft 365에 중요합니다. Microsoft 365 트래픽을 로컬 인터넷 연결을 통해 서비스로 직접 라우팅하면 조직은 VPN 혼잡을 줄이고 대역폭 사용을 최적화하며 더 나은 사용자 경험을 제공 할 수 있습니다. - Microsoft 365 용 VPN 분할 터널링 구현의 이점은 무엇입니까??

Microsoft 365 용 VPN 분할 터널링 구현의 이점에는 성능 향상, VPN 혼잡 감소, 최적화 된 사용자 경험, 대역폭의 효율적인 사용 및 유연한 보안 정책이 포함됩니다. 이러한 이점은 생산성 향상, 더 나은 리소스 활용 및 원격 사용자의 만족도 증가에 기여합니다. - VPN 분할 터널링이 성능을 향상시키는 방법?

VPN 분할 터널링은 Microsoft 365 트래픽이 VPN 터널을 우회하고 로컬 인터넷 연결을 통해 서비스로 직접 라우팅 할 수 있도록하여 성능을 향상시킵니다. 이것은 대기 시간을 줄이고 생산성을 향상 시키며 원격 사용자에게 더 빠르고 반응이 좋은 사용자 경험을 제공합니다. - VPN 분할 터널링 보안이 손상됩니다?

VPN 분할 터널링은 제대로 구현 될 때 보안을 손상시키지 않습니다. 조직은 Microsoft 365 트래픽 및 기타 트래픽에 다양한 보안 정책을 적용 할 수있어 민감한 데이터가 여전히 보호되고 비 민감하지 않거나 중요하지 않은 트래픽은 VPN 터널을 우회합니다. 이를 통해 각 트래픽 유형에 적용되는 보호 수준에 대한 유연하고 세분화 된 제어가 가능합니다. - Microsoft 365 용 VPN 분할 터널링을 구현할 때 어떤 고려 사항을 고려해야합니다?

Microsoft 365 용 VPN 분할 터널링을 구현할 때 조직은 네트워크 보안, 대역폭 요구 사항, 사용자 행동 및 규제 준수와 같은 요소를 고려해야합니다. 민감한 데이터가 올바르게 보호되고 대역폭이 효율적으로 활용되고 사용자 경험이 최적화되며 규정 준수 요구 사항이 충족되도록하는 것이 중요합니다. - VPN 분할 터널링을 다른 응용 프로그램에 적용 할 수 있습니다?

예, VPN 분할 터널링은 Microsoft 365 외에 다른 응용 프로그램에 적용 할 수 있습니다. 사용자가 VPN 연결을 통해 트래픽을 선택적으로 라우팅 할 수있는 일반적인 구성입니다. 조직은 어떤 응용 프로그램 또는 트래픽 유형이 VPN 터널을 통과 해야하는지 정의 할 수 있으며 특정 요구 사항 및 우선 순위에 따라이를 우회 해야하는 사람. - 조직이 Microsoft 365 용 VPN 분할 터널링을 구현할 수있는 방법?

조직은 VPN 클라이언트 또는 장치를 구성하여 Microsoft 365 트래픽을 로컬 인터넷 연결을 통해 서비스로 직접 직접 라우팅하도록 VPN 분할 터널링을 구현할 수 있습니다. 이 구성은 사용중인 VPN 솔루션의 기능에 따라 대상 IP 주소, 도메인 이름 또는 기타 기준에 따라 수행 할 수 있습니다. - Microsoft 365에 VPN 분할 터널링 사용의 제한 사항이나 단점이 있습니까??

VPN 분할 터널링은 다양한 이점을 제공하지만 조직이 알아야 할 몇 가지 제한 사항과 단점도 있습니다. 여기에는 민감한 데이터를 보호하기 위해 신중한 보안 구성의 필요성, 여러 라우팅 구성 관리의 잠재적 문제, 로컬 인터넷 연결의 안정성 및 보안에 대한 의존성이 포함될 수 있습니다. - Microsoft 365 성능을 최적화하기위한 VPN 분할 터널링에 대한 대안?

VPN 분할 터널링 외에도 조직이 Microsoft 365 성능을 최적화하기 위해 고려할 수있는 다른 대안이 있습니다. 이러한 대안은 직접 인터넷 연결, 클라우드 기반 네트워킹 솔루션, CDN (Content Delivery Networks) 및 응용 프로그램 인식 라우팅 기술 사용이 포함될 수 있습니다. 각 대안의 적합성은 네트워크 인프라, 보안 요구 사항 및 사용자 위치와 같은 요소에 따라 다릅니다. - VPN 분할 터널링을 사용할 때 조직이 Microsoft 365 트래픽의 보안을 보장 할 수있는 방법?

VPN 분할 터널링을 사용할 때 Microsoft 365 트래픽의 보안을 보장하기 위해, 조직은 민감한 데이터 암호화, 액세스 제어 및 인증 메커니즘 적용, 의심스러운 활동에 대한 네트워크 트래픽 모니터링 및 최신 패치 및 보안 업데이트로 VPN 소프트웨어 및 하드웨어를 최신 상태로 유지하는 것과 같은 적절한 보안 조치를 구현해야합니다. - 네트워크 대역폭 활용에 VPN 분할 터널링이 어떤 영향을 미칩니 까?

VPN 분할 터널링. 이를 통해 중요한 응용 프로그램은 필요한 리소스를 수신하고 대역폭이보다 효율적으로 사용되어 혼잡을 줄이고 전반적인 네트워크 성능을 향상시킵니다. - VPN 분할 터널링이 원격 사용자 생산성에 어떤 영향을 미칩니다?

VPN 분할 터널링. Microsoft 365 트래픽을 로컬 인터넷 연결을 통해 서비스로 직접 라우팅하면 원격 사용자는 대기 시간 감소,로드 시간이 빠르며 더 완벽한 사용자 경험을 경험하여 생산성을 높이고 있습니다. - 특정 사용자 그룹 또는 장치에 대해 VPN 분할 터널링을 구성 할 수 있습니다?

예, VPN 분할 터널링은 사용중인 VPN 솔루션의 기능에 따라 특정 사용자 그룹 또는 장치에 대해 구성 할 수 있습니다. 조직은 사용자 역할, 장치 유형 또는 스플릿 터널 설정을 특정 요구 사항에 맞게 조정하기위한 기타 기준에 따라 다양한 라우팅 구성을 정의 할 수 있습니다. - Microsoft 365 용 VPN 분할 터널링을 계획 할 때 조직이 고려해야 할 사항?

Microsoft 365에 대한 VPN 분할 터널링을 계획 할 때 조직은 네트워크 인프라, 보안 요구 사항, 사용자 행동, 규제 준수 및 중요한 비즈니스 운영에 미치는 영향과 같은 요소를 고려해야합니다. 분할 터널링 구성이 조직의 전체 네트워크 전략 및 목표와 일치하는지 확인하는 것이 중요합니다. - VPN 분할 터널링에 특히 적합한 특정 Microsoft 365 서비스 또는 시나리오가 있습니까??

예, VPN 분할 터널링에 특히 적합한 특정 Microsoft 365 서비스 또는 시나리오가 있습니다. Microsoft Teams, SharePoint Online 및 Exchange Online은 VPN 분할 터널 구성을 통해 라우팅하는 데 권장되는 주요 Microsoft 365 시나리오입니다. 그렇게함으로써 조직은 이러한 서비스의 성능 및 사용자 경험을 우선 순위로 삼면서 전반적인 연결성에 대한 보안 및 제어를 유지할 수 있습니다.

가상 사설 네트워킹 (VPN)

2. 필요한 정보를 작성하여 VPN 프로필을 작성하십시오

개요 : VPN Microsoft 365 용 분할 터널링

이 기사는 원격 사용자를위한 Microsoft 365 최적화를 다루는 기사 세트의 일부입니다.

- VPN 분할 터널 구현에 대한 자세한 지침은 Microsoft 365 용 VPN 분할 터널 구현을 참조하십시오.

- VPN 분할 터널링 시나리오의 자세한 목록은 Microsoft 365의 일반적인 VPN 분할 터널링 시나리오를 참조하십시오.

- VPN 분할 터널링 환경에서 팀 보안 미디어 트래픽에 대한 지침은 VPN 분할 터널링을위한 팀 보안 미디어 트래픽을 참조하십시오.

- VPN 환경에서 스트림 및 라이브 이벤트를 구성하는 방법에 대한 자세한 내용은 VPN 환경에서 스트림 및 라이브 이벤트에 대한 특별 고려 사항을 참조하십시오.

- 중국 사용자를위한 Microsoft 365 전세계 세입자 성과 최적화에 대한 자세한 내용은 중국 사용자를위한 Microsoft 365 성능 최적화를 참조하십시오.

기업은 전통적으로 VPN을 사용하여 사용자를위한 안전한 원격 경험을 지원했습니다. 핵심 워크로드는 온-프레미스로 유지되는 동안, 회사 네트워크의 데이터 센터를 통해 라우팅 된 원격 클라이언트의 VPN은 원격 사용자가 회사 리소스에 액세스하는 주요 방법이었습니다. 이러한 연결을 보호하기 위해 Enterprise는 VPN 경로를 따라 네트워크 보안 솔루션 계층을 구축합니다. 이 보안은 내부 인프라를 보호하고 트래픽을 VPN으로 다시 경영 한 다음 온 프레미스 인터넷 주변을 통해 외부 웹 사이트의 모바일 브라우징을 보호하기 위해 구축되었습니다. VPN, 네트워크 주변 및 관련 보안 인프라는 종종 정의 된 트래픽에 대해 목적으로 제작되고 스케일링되었습니다. 일반적으로 대부분의 연결성은 회사 네트워크 내에서 시작되며 대부분 내부 네트워크 경계 내에서 유지됩니다.

꽤 오랫동안 원격 사용자 장치의 모든 연결이 온 프레미스 네트워크로 다시 라우팅되는 VPN 모델 ( 강제 터널링) 원격 사용자의 동시 규모가 겸손하고 VPN을 가로 지르는 트래픽 부피가 낮다면 크게 지속 가능했습니다. 일부 고객은 응용 프로그램이 회사 주변 내부에서 공공 Saas Clouds로 이동 한 후에도 상태로 인해 VPN Force 터널링을 계속 사용했습니다.

분산 및 성능에 민감한 클라우드 애플리케이션에 연결하기위한 강제 터널 VPN의 사용은 차선책이지만 일부 기업은 부정적인 영향을 받아 보안 상태를 유지하기 위해 부정적인 영향을 받아 수락했습니다. 이 시나리오의 예제 다이어그램은 다음과 같습니다

그림 1 : 전통적인 강제 터널 VPN 솔루션.

이 문제는 수년간 성장 해 왔으며 많은 고객이 네트워크 트래픽 패턴의 상당한 변화를보고했습니다. 구내에 머무르는 데 사용되는 트래픽은 이제 외부 클라우드 엔드 포인트에 연결됩니다. 많은 Microsoft 고객은 이전에 네트워크 트래픽의 약 80%가 일부 내부 소스 (위의 다이어그램에서 점선으로 표시)에 있다고보고했습니다. 2020 년 에이 수는 주요 워크로드를 클라우드로 이동함에 따라 약 20% 이하로 감소했습니다. 이러한 트렌드는 다른 기업에서는 드문 일이 아닙니다. 시간이 지남에 따라 클라우드 여행이 진행됨에 따라 위의 모델은 점점 번거롭고 지속 불가능 해져서 클라우드 우선 세계로 이동함에 따라 조직이 민첩 해지는 것을 방지합니다.

전 세계 Covid-19 위기는 즉각적인 치료를 요구하기 위해이 문제를 확대했습니다. 직원의 안전을 보장해야 할 필요성은 거대한 규모로 재택 근무 생산성을 지원하기 위해 기업 IT에 대한 전례없는 요구를 생성해야합니다. Microsoft 365는 고객이 그 수요를 충족시키는 데 도움이되지만, 집에서 일하는 사용자의 높은 동시성은 강제 터널 VPN 및 온 프레미스 네트워크 경계를 통해 라우팅하면 빠른 포화를 유발하고 용량에서 VPN 인프라를 실행하는 대량의 Microsoft 365 트래픽을 생성합니다. 이 새로운 현실에서 VPN을 사용하여 Microsoft 365에 액세스하는 것은 더 이상 성능 장애가 아니라 Microsoft 365에 영향을 줄뿐만 아니라 여전히 운영하기 위해 VPN에 의존 해야하는 중요한 비즈니스 운영에 영향을 미치는 단단한 벽입니다.

Microsoft는 고객 및 더 넓은 업계와 긴밀히 협력하여 자체 서비스 내에서 이러한 문제에 대한 효과적이고 현대적인 솔루션을 제공하고 업계 모범 사례와 일치합니다. Microsoft 365 서비스의 연결 원리는 원격 사용자를 위해 효율적으로 작동하도록 설계되었지만 조직은 여전히 연결성을 보안 및 제어를 유지할 수 있습니다. 이 솔루션은 제한된 작업으로 신속하게 구현 될 수 있지만 위에 설명한 문제에 대한 긍정적 인 영향을 크게 달성 할 수 있습니다.

Microsoft는 원격 작업자 장치를 회사 네트워크 또는 클라우드 인프라에 연결하는 고객의 경우 주요 Microsoft 365 시나리오를 권장합니다 마이크로 소프트 팀, SharePoint 온라인, 그리고 온라인 교환 a VPN 분할 터널 구성. 이것은 Covid-19 Crisis와 같은 집에서 대규모 직장 행사에서 지속적인 직원 생산성을 촉진하기위한 첫 번째 라인 전략으로 특히 중요합니다.

그림 2 : 정의 된 Microsoft 365 예외가있는 VPN 분할 터널 솔루션. 다른 모든 트래픽은 목적지에 관계없이 VPN 터널을 가로 지릅니다.

이 접근법의 본질은 기업이 VPN 인프라 포화의 위험을 완화하고 가능한 가장 짧은 기간 동안 Microsoft 365 성능을 극적으로 향상시키는 간단한 방법을 제공하는 것입니다. VPN 클라이언트를 구성하여 가장 중요한 대량 Microsoft 365 트래픽이 VPN 터널을 우회 할 수 있도록 다음과 같은 이점을 얻을 수 있습니다

- Microsoft 365 사용자 경험에 영향을 미치는 Enterprise VPN 아키텍처에서 고객이보고 된 성능 및 네트워크 용량 문제의 대부분의 근본 원인을 즉시 완화합니다. 권장 솔루션은 특히 Microsoft 365 서비스 엔드 포인트를 대상으로합니다 최적화 주제에서 Microsoft 365 URL 및 IP 주소 범위. 이러한 엔드 포인트로의 트래픽은 대기 시간 및 대역폭 스로틀에 매우 민감하며 VPN 터널을 우회 할 수있게하면 최종 사용자 경험을 극적으로 향상시키고 회사 네트워크로드를 줄일 수 있습니다. 대부분의 대역폭 또는 사용자 경험을 구성하지 않는 Microsoft 365 연결은 VPN 터널을 통해 계속해서 인터넷을 통해 인터넷이 바운드 트래픽의 나머지 부분을 계속 라우팅 할 수 있습니다. 자세한 내용은 VPN 분할 터널 전략을 참조하십시오.

- VPN 플랫폼 및 네트워크 아키텍처에 따라 추가 인프라 또는 애플리케이션 요구 사항이없는 고객에 의해 신속하게 구성, 테스트 및 구현 될 수 있으므로 구현에 몇 시간이 걸릴 수 있습니다. 자세한 내용은 구현 VPN 분할 터널링을 참조하십시오.

- 인터넷 트래픽을 포함하여 다른 연결이 어떻게 라우팅되는지를 변경하지 않음으로써 고객 VPN 구현의 보안 자세를 유지합니다. 권장 구성은 다음과 같습니다 최소한의 특권 VPN 트래픽 예외 원칙 및 고객이나 인프라를 추가 보안 위험에 노출시키지 않고 분할 터널 VPN을 구현할 수 있도록합니다. Microsoft 365 엔드 포인트로 직접 라우팅되는 네트워크 트래픽은 암호화되고 사무실 클라이언트 애플리케이션 스택으로 무결성으로 검증되었으며 응용 프로그램 및 네트워크 수준에서 강화 된 Microsoft 365 서비스 전용 IP 주소로 스코핑됩니다. 자세한 내용은 보안 전문가와 IT를위한 대체 방법과 오늘날의 독특한 원격 작업 시나리오 (Microsoft Security Team Blog)에서 현대적인 보안 제어를 달성 할 수있는 대체 방법을 참조하십시오.

- 대부분의 엔터프라이즈 VPN 플랫폼에서 기본적으로 지원됩니다. Microsoft는 업계 파트너와 계속 협력하여 상용 VPN 솔루션을 제작하여 파트너가 위의 권장 사항과 정렬하여 솔루션을위한 대상 지침 및 구성 템플릿을 개발할 수 있도록 도와줍니다. 자세한 내용은 일반적인 VPN 플랫폼의 방법 가이드를 참조하십시오.

Microsoft는 Microsoft 365 서비스를위한 문서화 된 전용 IP 범위에 대한 분할 터널 VPN 구성에 초점을 맞추는 것이 좋습니다. FQDN 또는 APPID 기반 분할 터널 구성은 특정 VPN 클라이언트 플랫폼에서 가능하지만 주요 Microsoft 365 시나리오를 완전히 다루지 않을 수 있으며 IP 기반 VPN 라우팅 규칙과 충돌 할 수 있습니다. 이러한 이유로 Microsoft는 Microsoft 365 FQDN을 사용하여 Split Tunnel VPN을 구성하는 것이 좋습니다. FQDN 구성의 사용은 다른 관련 시나리오 (예 : .PAC 파일 사용자 정의 또는 프록시 바이 패스를 구현합니다.

원격 작업자를위한 Microsoft 365를 구성하려는 단계별 프로세스는 원격 작업을위한 인프라 설정을 참조하십시오

VPN 분할 터널 전략

기존의 기업 네트워크는 종종 가장 중요한 데이터, 서비스, 애플리케이션이 구내에서 호스팅되고 대부분의 사용자와 마찬가지로 내부 기업 네트워크에 직접 연결되는 사전 클라우드 세계를 위해 안전하게 작동하도록 설계되었습니다. 따라서 네트워크 인프라는 해당 지사의 이러한 요소를 중심으로 구축됩니다 멀티 프로토콜 레이블 스위칭 (MPLS) 네트워크 및 원격 사용자는 VPN을 통해 회사 네트워크에 연결하여 전제 엔드 포인트와 인터넷에 모두 액세스해야합니다. 이 모델에서는 원격 사용자의 모든 트래픽이 회사 네트워크를 가로 지르며 공통 egress 지점을 통해 클라우드 서비스로 라우팅됩니다.

그림 2 : 대상에 관계없이 모든 트래픽이 회사 네트워크로 다시 강제되는 원격 사용자를위한 일반적인 VPN 솔루션

조직이 데이터와 애플리케이션을 클라우드로 이동함에 따라이 모델은 신속하게 번거롭고 비싸고 비평 할 수 없기 때문에 사용자의 네트워크 성능 및 효율성에 크게 영향을 미치고 조직이 변화하는 요구에 적응할 수있는 능력을 제한함에 따라 덜 효과적이되기 시작했습니다. 수많은 Microsoft 고객이 몇 년 전 네트워크 트래픽의 80%가 내부 대상 이었지만 2020 년에는 80%의 트래픽이 외부 클라우드 기반 리소스에 연결되어 있다고보고했습니다.

Covid-19 위기는이 문제를 악화 시켰습니다. 많은 고객들이 강제 VPN 모델 이이 위기가 필요한 100% 원격 작업 시나리오에 대해 확장 가능하거나 성능이 없다는 것을 발견했습니다. 이러한 조직이 계속 효율적으로 운영하려면 빠른 솔루션이 필요합니다.

Microsoft 365 서비스의 경우 Microsoft는이 문제를 제곱적으로 염두에두고 서비스에 대한 연결 요구 사항을 설계했습니다.이 문제는 초점을 맞추고 밀접하게 제어되고 비교적 정적 서비스 엔드 포인트 세트가 서비스에 액세스하는 사용자 사용자가 높은 성능을 제공하여 VPN 인프라의 부담을 줄일 수 있도록 매우 간단하고 빠르게 최적화 할 수 있습니다.

Microsoft 365는 Microsoft 365에 필요한 엔드 포인트를 세 가지 범주로 분류합니다 최적화, 허용하다, 그리고 기본. 최적화 엔드 포인트는 여기서 우리의 초점이며 다음과 같은 특성이 있습니다

- Microsoft는 Microsoft Infrastructure에서 호스팅되는 Microsoft 소유 및 관리 엔드 포인트입니다

- Exchange Online, SharePoint Online, Skype for Business Online 및 Microsoft 팀과 같은 Core Microsoft 365 워크로드에 전념합니다

- IPS가 제공됩니다

- 낮은 변화율과 작은 수가 유지 될 것으로 예상됩니다 (현재 20 개의 IP 서브넷)

- 대량 및/또는 대기 시간에 민감합니다

- 네트워크에서 인라인이 아닌 서비스에 필요한 보안 요소를 제공 할 수 있습니다

- Microsoft 365 서비스에 대한 트래픽의 약 70-80%를 차지합니다

이 엄격한 범위의 엔드 포인트 세트는 강제 VPN 터널에서 나뉘어 사용자의 로컬 인터페이스를 통해 단단하고 직접 Microsoft 365 서비스로 보낼 수 있습니다. 이것은 알려져 있습니다 분할 터널링.

DLP, AV 보호, 인증 및 액세스 제어와 같은 보안 요소는 서비스 내 다른 레이어에서 이러한 엔드 포인트에 대해 훨씬 더 효율적으로 전달할 수 있습니다. 또한 VPN 솔루션에서 많은 트래픽 볼륨을 멀리 전환함에 따라 여전히 의존하는 비즈니스 중요한 트래픽을 위해 VPN 용량을 해제합니다. 또한이 새로운 운영 방식을 다루기 위해 길고 비용이 많이 드는 업그레이드 프로그램을 거쳐 많은 경우에 필요한 필요성을 제거해야합니다.

그림 3 : 정의 된 Microsoft 365 예외가있는 VPN 분할 터널 솔루션. 다른 모든 트래픽은 목적지에 관계없이 회사 네트워크로 돌아갑니다.

보안 관점에서 Microsoft는 On On On Line Inspection에 의해 제공되는 것과 유사하거나 강화 된 보안을 제공하는 데 사용할 수있는 다양한 보안 기능을 가지고 있습니다. Microsoft Security Team의 블로그 게시물 보안 전문가를위한 대체 방법과 오늘날의 고유 한 원격 작업 시나리오에서 현대적인 보안 컨트롤을 달성 할 수있는 대체 방법은 사용 가능한 기능에 대한 명확한 요약이 있으며이 기사에서 더 자세한 지침을 찾을 수 있습니다. VPN에서 실행 중에서 Microsoft의 VPN 분할 터널 구현에 대해 읽을 수도 있습니다. Microsoft가 원격 인력을 유지하는 방법.

대부분의 경우,이 구현은 몇 시간 안에 달성 될 수 있으며, 조직이 직면 한 가장 긴급한 문제 중 하나에 대한 빠른 해결책이 풀 스케일 원격 작업으로 빠르게 전환 될 수 있습니다. VPN 분할 터널 구현 안내서는 Microsoft 365 용 VPN 분할 터널 구현을 참조하십시오.

자주하는 질문

Microsoft Security Team은 보안 전문가를위한 대안적인 방법을 발표했으며 오늘날 현대 보안 관리를 달성 할 수 있습니다’독특한 원격 작업 시나리오, 블로그 게시물, 보안 전문가를위한 주요 방법을 설명하고 오늘날의 독특한 원격 작업 시나리오에서 현대 보안 제어를 달성 할 수 있습니다. 또한 아래는이 주제에 대한 일반적인 고객 질문과 답변 중 일부입니다.

사용자가 다른 임차인에 대한 액세스를 중단하려면 데이터를 추방 할 수있는 곳을 믿지 않습니다?

답은 임차인 제한이라는 기능입니다. 인증 트래픽은 대량 또는 대기 시간에 민감하지 않으므로 VPN 솔루션을 통해 기능이 적용되는 온 프레미스 프록시로 전송 될 수 있습니다. 신뢰할 수있는 임차인의 허용 목록이 여기에 유지되며 고객이 신뢰할 수없는 임차인에게 토큰을 얻으려고 시도하면 대리인은 단순히 요청을 거부합니다. 임차인이 신뢰하는 경우 사용자에게 올바른 자격 증명과 권한이있는 경우 토큰에 액세스 할 수 있습니다.

따라서 사용자가 문제의 임차인에게 액세스하기 위해 유효한 토큰없이 최적화 된 표시된 엔드 포인트에 TCP/UDP를 연결할 수 있지만, 단순히 로그인하고 액세스/액세스 할 수는 없습니다.

이 모델은 Personal OneDrive 계정과 같은 소비자 서비스에 액세스 할 수 있습니까??

아니요, Microsoft 365 엔드 포인트는 Consumer Services (Onedrive와 동일하지 않습니다.살다.com 예를 들어) 따라서 분할 터널은 사용자가 소비자 서비스에 직접 액세스 할 수 없습니다. 소비자 엔드 포인트로의 트래픽은 VPN 터널을 계속 사용하며 기존 정책이 계속 적용됩니다.

트래픽이 더 이상 온 프레미스 솔루션을 통해 흐르지 않을 때 DLP를 적용하고 민감한 데이터를 보호하려면 어떻게합니까??

민감한 정보의 우발적 공개를 방지하기 위해 Microsoft 365는 풍부한 내장 도구 세트가 있습니다. 팀의 내장 DLP 기능을 사용하고 SharePoint를 사용하여 부적절하게 저장 또는 공유 민감한 정보를 감지 할 수 있습니다. 원격 작업 전략의 일부가 BYOD (Bring-Your-Device) 정책과 관련된 경우 앱 기반 조건부 액세스를 사용하여 민감한 데이터가 사용자의 개인 장치로 다운로드되는 것을 방지 할 수 있습니다

사용자가 직접 연결할 때 사용자 인증을 평가하고 유지하려면 어떻게해야합니까??

1 분기에 언급 된 임차인 제한 기능 외에도 조건부 액세스 정책을 적용하여 인증 요청의 위험을 동적으로 평가하고 적절하게 반응 할 수 있습니다. Microsoft는 제로 트러스트 모델이 시간이 지남에 따라 구현되고 Azure AD 조건부 액세스 정책을 사용하여 모바일 및 클라우드 우선 세계에서 제어를 유지할 수 있습니다. 조건부 액세스 정책을 사용하여 다음과 같은 수많은 요소를 기반으로 인증 요청이 성공했는지에 대한 실시간 결정을 내릴 수 있습니다

- 장치, 기기가 알려진/신뢰할 수있는/도메인 결합 된 장치입니까??

- IP – 알려진 회사 IP 주소에서 오는 인증 요청입니다? 또는 우리가 믿지 않는 국가에서?

- 응용 프로그램 -이 응용 프로그램을 사용할 수있는 사용자가 권한이 있습니까??

그런 다음 이러한 정책에 따라 승인, MFA 트리거 또는 블록 인증과 같은 정책을 트리거 할 수 있습니다.

바이러스와 맬웨어로부터 어떻게 보호합니까??

다시, Microsoft 365는이 문서에 요약 된 서비스 자체의 다양한 계층에서 최적화 된 표시된 엔드 포인트를 보호합니다. 언급했듯이, 프로토콜/트래픽을 완전히 이해하지 못하는 장치에 따라 서비스 자체에 이러한 보안 요소를 제공하는 것이 훨씬 더 효율적입니다. 기본적으로 SharePoint Online은 알려진 맬웨어에 대한 파일 업로드를 자동으로 스캔합니다

위에 나열된 Exchange 엔드 포인트의 경우 Exchange Online Protection 및 Microsoft 365의 Microsoft Defender.

최적화 트래픽보다 더 많은 것을 보낼 수 있습니까??

우선 순위가 주어져야합니다 최적화 표시된 엔드 포인트는 낮은 수준의 작업에 최대의 이점을 제공합니다. 그러나 원하는 경우 서비스가 작동하려면 마크 된 엔드 포인트가 필요하며 필요한 경우 사용할 수있는 엔드 포인트에 대한 IP 주소가 제공됩니다.

클라우드 기반 프록시/보안 솔루션을 제공하는 다양한 공급 업체도 있습니다 안전한 웹 게이트웨이 일반 웹 브라우징을위한 중앙 보안, 통제 및 기업 정책 응용 프로그램을 제공합니다. 이 솔루션은 클라우드 우선 세계에서 잘 작동 할 수 있으며, 사용자와 가까운 클라우드 기반 위치에서 안전한 인터넷 액세스를 제공함으로써 사용자와 가깝게 사용 가능하고 성능을 발휘할 수 있습니다. 이로 인해 일반적인 브라우징 트래픽을 위해 VPN/Corporate Network를 통해 헤어핀이 필요하지 않으면 서 중앙 보안 관리가 가능합니다.

그러나 이러한 솔루션이 마련되어 있어도 Microsoft는 여전히 표시된 Microsoft 365 트래픽을 최적화 할 것을 강력히 권장합니다.

Azure Virtual Network에 직접 액세스 할 수있는 지침은 Azure VPN 게이트웨이를 사용하여 원격 작업을 참조하십시오.

포트 80이 필요한 이유? 트래픽이 명확하게 전송됩니다?

포트 80. 암호화는 Microsoft 365의 대중 교통 및 REST 데이터에 대한 암호화를 요약하고 트래픽 유형은 SRTP를 사용하여 팀 미디어 트래픽을 보호하는 방법을 설명합니다.

이 조언은 전세계 Microsoft 365 인스턴스를 사용하여 중국 사용자에게 적용됩니까??

아니요, 그렇지 않습니다. 위의 조언의 한 가지주의 사항은 전 세계 Microsoft 365 인스턴스에 연결하는 PRC의 사용자입니다. 이 지역에서 교차 국경 네트워크 혼잡의 일반적인 발생으로 인해 직접 인터넷 출원 성과는 가변적 일 수 있습니다. 이 지역의 대부분의 고객은 VPN을 사용하여 트래픽을 회사 네트워크로 가져오고 승인 된 MPLS 회로를 활용하거나 최적화 된 경로를 통해 국가 외부의 Egress와 유사합니다. 이것은 중국 사용자를위한 Microsoft 365 성능 최적화 기사에 추가로 설명되어 있습니다.

브라우저에서 실행되는 팀의 분할 터널 구성이 작동합니까??

예, 경고와 함께. 대부분의 팀 기능은 Microsoft 팀의 Get Clients에 나열된 브라우저에서 지원됩니다.

또한 Microsoft Edge 96 이상 Edge webrtcrespectosroutingtableenabled 정책을 활성화하여 피어 투 피어 트래픽을위한 VPN 분할 터널링 지원. 현재 다른 브라우저는 피어 투 피어 트래픽을위한 VPN 분할 터널링을 지원하지 않을 수 있습니다.

가상 사설 네트워킹 (VPN)

Windows Server 2016에서 원격 액세스 서버 역할은 다음과 관련된 네트워크 액세스 기술의 논리적 그룹입니다.

- 원격 액세스 서비스 (RAS)

- 라우팅

- 웹 응용 프로그램 프록시

이러한 기술은 원격 액세스 서버 역할의 역할 서비스입니다.

역할 및 기능 추가로 원격 액세스 서버 역할을 설치하면 마법사 또는 Windows PowerShell이 있습니다.이 세 가지 역할 서비스 중 하나 이상을 설치할 수 있습니다.

설치할 때 DirectAccess 및 VPN (RAS) 역할 서비스, 원격 액세스 서비스 게이트웨이를 배포하고 있습니다 (RAS 게이트웨이)). RAS 게이트웨이는 많은 고급 기능과 향상된 기능을 제공하는 단일 테넌트 RAS 게이트웨이 VPN (Virtual Private Network) 서버로 배포 할 수 있습니다.

SDN (Software Defined Networking) 및 DirectAccess 서버와 함께 사용하기 위해 RAS Gateway를 멀티 테넌트 VPN 서버로 배포 할 수도 있습니다. 자세한 내용은 RAS 게이트웨이, 소프트웨어 정의 네트워킹 (SDN) 및 DirectAccess를 참조하십시오.

관련 주제

- 항상 VPN 기능 및 기능 :이 주제에서는 항상 VPN의 기능과 기능에 대해 배웁니다.

- Windows 10에서 VPN 장치 터널 구성 : 항상 VPN에서 장치 또는 기기의 전용 VPN 프로파일을 만들 수 있습니다. 항상 VPN 연결에는 두 가지 유형의 터널이 포함됩니다 장치 터널 그리고 사용자 터널. 장치 터널은 사전 로곤 연결 시나리오 및 장치 관리 목적에 사용됩니다. 사용자 터널은 사용자가 VPN 서버를 통해 조직 리소스에 액세스 할 수 있습니다.

- Windows Server 2016 및 Windows 10 용 VPN 배포에 항상 : 원격 직원이 VPN 연결을 통해 항상 조직 네트워크에 연결할 수있는 포인트 간 VPN 연결 용 원격 액세스 배포에 대한 지침을 제공합니다. 이 배포에 사용되는 각 기술에 대한 설계 및 배포 가이드를 검토하는 것이 좋습니다.

- Windows 10 VPN 기술 안내서 : Enterprise VPN 솔루션에서 Windows 10 클라이언트와 배포 구성 방법을 결정합니다. VPNV2 구성 서비스 제공 업체 (CSP)에 대한 참조를 찾을 수 있으며 Microsoft Intune 및 Windows 10 용 VPN 프로파일 템플릿을 사용한 MDM (Mobile Device Management) 구성 지침을 제공 할 수 있습니다.

- 구성 관리자에서 VPN 프로파일을 만드는 방법 :이 주제에서 구성 관리자에서 VPN 프로필을 만드는 방법을 배웁니다.

- VPN 연결에서 항상 Windows 10 클라이언트를 구성하십시오. 서버 인프라를 설정 한 후 VPN 연결을 통해 해당 인프라와 통신하도록 Windows 10 클라이언트 컴퓨터를 구성해야합니다.

- VPN 프로파일 옵션 :이 주제는 Windows 10의 VPN 프로필 설정을 설명하고 Intune 또는 Configuration Manager를 사용하여 VPN 프로파일을 구성하는 방법을 배웁니다. VPNV2 CSP의 ProfileXML 노드를 사용하여 Windows 10에서 모든 VPN 설정을 구성 할 수 있습니다.

피드백

제출하고 피드백을 봅니다

항상 VPN에 대해

VPN은 항상 도메인 조정, Nondomain-Joined (WorkGroup) 또는 Azure AD-JOINED 장치를 지원하여 엔터프라이즈 및 BYOD 시나리오를 모두 허용합니다. 항상 VPN은 모든 Windows 에디션에서 사용할 수 있으며 UWP VPN 플러그인 지원을 통해 타사에게 플랫폼 기능을 사용할 수 있습니다.

항상 VPN은 다음 플랫폼과의 통합을 지원합니다

- Windows Information Protection (WIP). WIP와의 통합으로 네트워크 정책 시행은 트래픽이 VPN을 넘어갈 수 있는지 여부를 결정할 수 있습니다. 사용자 프로필이 활성화되어 있고 WIP 정책이 적용되는 경우 항상 VPN에서는 자동으로 연결되도록 트리거됩니다. 또한 WIP를 사용하면 WIP 정책 및 응용 프로그램 목록이 자동으로 발효되므로 VPN 프로파일에서 AppTriggerList 및 TrafficFilterList 규칙을 별도로 지정할 필요가 없습니다.

- 비즈니스를위한 Windows Hello. 항상 VPN에서 인증서 기반 인증 모드에서 비즈니스 용 Windows Hello를 지원합니다. Native Windows Hello Support는 컴퓨터에 가입자와 VPN에 대한 연결에 대한 완벽한 단일 사인온 경험을 제공합니다. VPN 연결에는 2 차 인증 (사용자 자격 증명)이 필요하지 않습니다.

- Microsoft Azure 조건부 액세스 플랫폼. 항상 VPN 클라이언트는 Azure Conditional Access 플랫폼과 통합하여 MFA (Multifactor Authentication), 장치 준수 또는 두 가지 조합을 시행 할 수 있습니다. 조건부 액세스 정책을 준수하면 Azure Active Directory (Azure AD)는 단기간 (기본적으로 60 분) IP 보안 (IPSEC) 인증 인증서를 발행합니다. 그런 다음 IPSEC 인증서를 사용하여 VPN 게이트웨이에 인증 할 수 있습니다. 장치 규정 준수는 연결 준수 검사의 일부로 장치 건강 증명 상태를 포함 할 수있는 구성 관리자/Intune 준수 정책을 사용합니다. 자세한 내용은 VPN 및 조건부 액세스를 참조하십시오

- Azure AD 다중 인증 인증 플랫폼. Azure AD Multi-Factor 인증을위한 원격 인증 다이얼 인 사용자 서비스 (RADIUS) 서비스 및 NPS (Network Policy Server) 확장 기능과 결합하면 VPN 인증은 강력한 MFA를 사용할 수 있습니다.

- 타사 VPN 플러그인. UWP (Universal Windows 플랫폼)를 사용하여 타사 VPN 제공 업체는 전체 범위의 Windows 장치에 대한 단일 응용 프로그램을 만들 수 있습니다. UWP는 장치에 걸쳐 보장 된 핵심 API 계층을 제공하여 커널 레벨 드라이버 작성과 관련된 복잡성과 문제를 제거합니다. 현재 Windows UWP VPN 플러그인은 Pulse Secure, F5 Access, Check Point Capsule VPN, Forticlient, Sonicwall Mobile Connect 및 GlobalProtect를 위해 존재합니다.

보안 기능

VPN에서 항상 VPN 게이트웨이에 도달 할 때까지 인증 및 암호화가 필요한 터널 정책을 사용하여 기업 자원에 대한 연결을 제공합니다. 기본적으로 터널 세션은 VPN 게이트웨이에서 종료되며 IKEV2 게이트웨이로도 기능하여 최첨단 보안을 제공합니다.

표준 VPN 인증 옵션에 대한 자세한 내용은 VPN 인증 옵션을 참조하십시오.

항상 VPN에서 다음과 같은 보안 기능을 지원합니다

- 산업 표준 IKEV2 VPN 프로토콜 지원. 항상 VPN 클라이언트는 오늘날 가장 널리 사용되는 산업 표준 터널링 프로토콜 중 하나 인 IKEV2를 지원합니다. 이 호환성은 타사 VPN 게이트웨이와의 상호 운용성을 극대화합니다.

- 타사 IKEV2 VPN 게이트웨이와의 상호 운용성. 항상 VPN 클라이언트는 타사 IKEV2 VPN 게이트웨이와의 상호 운용성을 지원합니다. VPN 플랫폼 기능 및 이점을 항상 희생하지 않고 사용자 정의 터널링 유형과 결합 된 UWP VPN 플러그인을 사용하여 타사 VPN 게이트웨이와 상호 운용성을 달성 할 수 있습니다.

참고 IKEV2를 사용하여 항상 VPN 및 장치 터널과의 구성 및 호환성에 대한 게이트웨이 또는 타사 백엔드 어플라이언스 공급 업체와 상담하십시오.

참고 사용자 터널은 SSTP 및 IKEV2를 지원하며 장치 터널은 SSTP 폴백을 지원하지 않고 IKEV2 만 지원합니다.

참고 IKEV2는 장치 터널을위한 유일한 지원 프로토콜이며 SSTP 폴백을위한 지원 옵션이 없습니다. 자세한 내용은 항상 VPN 장치 터널을 구성하십시오.

- 앱 기반 규칙. 앱 기반 방화벽 규칙은 지정된 응용 프로그램 목록을 기반으로하므로 이러한 앱에서 발생하는 트래픽 만 VPN 인터페이스를 넘어갈 수 있습니다.

- 트래픽 기반 규칙. 트래픽 기반 방화벽 규칙은 포트, 주소 및 프로토콜과 같은 네트워크 요구 사항을 기반으로합니다. 이러한 특정 조건과 일치하는 트래픽에만이 규칙을 사용하여 VPN 인터페이스를 넘어갈 수 있습니다.

이 규칙은 장치에서 아웃 바운드 트래픽에만 적용됩니다. 트래픽 필터 사용은 회사 네트워크에서 클라이언트로 인바운드 트래픽을 차단합니다.

참고 장치 터널 프로파일에서 트래픽 필터를 켜면 장치 터널은 인바운드 트래픽을 거부합니다 (회사 네트워크에서 클라이언트로).

- 사용자 이름과 비밀번호

- 스마트 카드 (물리적 및 가상)

- 사용자 인증서

- 비즈니스를위한 Windows Hello

- EAP 반경 통합을 통한 MFA 지원

애플리케이션 공급 업체는 맞춤 자격 증명 유형 및 OTP 지원을 포함한 다양한 옵션이 있지만 타사 UWP VPN 플러그인 인증 방법을 제어합니다.

연결 기능

항상 VPN에서 다음 연결 기능을 지원합니다

- 응용 프로그램 자동 트리거링. 애플리케이션 출시 또는 네임 스페이스 해상도 요청을 기반으로 자동 트리거링을 지원하기 위해 항상 VPN에서 구성 할 수 있습니다. 자동 트리거 구성을 구성하는 방법에 대한 자세한 내용은 VPN 자동 트리거 프로파일 옵션을 참조하십시오.

- 이름 기반 자동 트리거링. 항상 VPN을 사용하면 특정 도메인 이름 쿼리가 VPN 연결을 트리거하도록 규칙을 정의 할 수 있습니다. Windows 장치는 도메인 조정 및 비 도메인 조합 기계에 대한 이름 기반 트리거링을 지원합니다 (이전에는 비 도메인 조정기 만 지원되었습니다).

- 신뢰할 수있는 네트워크 감지. VPN에 항상이 기능이 포함되어있어 사용자가 회사 경계 내에서 신뢰할 수있는 네트워크에 연결된 경우 VPN 연결이 트리거되지 않도록합니다. 이 기능을 앞에서 언급 한 트리거링 메소드와 결합하여 “필요한 경우 전용”사용자 경험을 제공합니다.

- 장치 터널. 항상 VPN에서 장치 또는 기기에 대한 전용 VPN 프로파일을 만들 수 있습니다. 같지 않은 사용자 터널, 사용자가 장치 또는 컴퓨터에 로그온 한 후에 만 연결됩니다, 장치 터널 VPN이 사용자 로그인하기 전에 연결성을 설정할 수 있습니다. 장치 터널과 사용자 터널은 모두 VPN 프로파일과 독립적으로 작동하며 동시에 연결할 수 있으며 다른 인증 방법 및 기타 VPN 구성 설정을 적절하게 사용할 수 있습니다. DNS의 클라이언트 IP 주소를 동적으로 등록하기 위해 관리를 사용하는 방법에 대한 정보를 포함하여 장치 터널을 구성하는 방법에 대한 정보는 VPN 장치 터널에서 항상 구성된 구성을 참조하십시오.

참고 장치 터널은 Windows 10 엔터프라이즈 또는 교육 버전 1709 이상을 실행하는 도메인 조정 장치에서만 구성 할 수 있습니다. 장치 터널의 타사 제어에 대한 지원이 없습니다.

네트워킹 기능

항상 VPN에서는 다음과 같은 네트워킹 기능을 지원합니다

- IPv4 및 IPv6에 대한 듀얼 스택 지원. 항상 VPN에서 기본적으로 IPv4와 IPv6의 사용을 듀얼 스택 접근 방식으로 지원합니다. 다른 프로토콜에 대한 한 프로토콜에 대한 특정 의존성이 없으므로 미래의 IPv6 네트워킹 요구에 대한 지원과 결합 된 최대 IPv4/IPv6 애플리케이션 호환성을 허용합니다.

- 응용 프로그램 별 라우팅 정책. 인터넷 및 인트라넷 트래픽 분리를위한 글로벌 VPN 연결 라우팅 정책을 정의하는 것 외에도, 분할 터널 또는 강제 터널 구성의 사용을 제어하여 응시 당 기준으로 라우팅 정책을 추가 할 수 있습니다. 이 옵션은 VPN 터널을 통해 어떤 앱과 상호 작용할 수 있는지에 대한보다 세분화 된 제어를 제공합니다.

- 제외 경로. VPN에서 항상 VPN만을 가로 지르고 물리적 네트워크 인터페이스를 넘어서는 트래픽을 정의하기 위해 라우팅 동작을 구체적으로 제어하는 제외 경로를 지정하는 기능을 지원합니다.

참고 제외 경로는 LinkLocal과 같은 클라이언트와 동일한 서브넷 내의 트래픽에 대해 작동합니다. 제외 경로는 분할 터널 설정에서만 작동합니다.

참고 이름 해상도 정책 테이블을 사용할 때 짧은 이름 해상도를 방해하므로 글로벌 접미사를 사용하지 마십시오.

다음 단계

- 원격 액세스를 VPN 서버로 설치하십시오

- 튜토리얼 : VPN에 항상 배포됩니다

Windows Review 2023 용 Microsoft VPN 클라이언트 : 뭐’요점?

Windows 10 및 11의 Microsoft VPN이 수행됩니다’T 일반적인 VPN 앱과 같은 기능을 통해 고급 사용자 이외의 다른 사람에게는 사용하기가 어렵습니다.

벤 워커 , 작가

캐서린 맥 날리 , 편집자

2023 년 2 월 21 일 마지막 업데이트

우리는이 이야기에서 언급 된 제품과 서비스로부터 보상을받을 수 있지만 의견은 저자 자신의 것입니다. 보상은 제안이 나타나는 위치에 영향을 줄 수 있습니다. 우리는 사용 가능한 모든 제품이나 제안을 포함하지 않았습니다. 우리가 돈을 버는 방법과 편집 정책에 대해 자세히 알아보십시오.

광고주 공개

쿠키에 관한 모든 것은 독립적 인 광고 지원 웹 사이트입니다. 이 사이트에 나타나는 일부 제안은 쿠키에 관한 모든 것이 보상을받는 타사 광고주에서 나온 것입니다. 이 보상은이 사이트에 제품이 어떻게 그리고 어디에 나타나는지 영향을 줄 수 있습니다 (예 : 나타나는 순서 포함).

쿠키에 관한 모든 것은 소비자가 이용할 수있는 모든 재무 또는 신용 제안이 포함되어 있거나 모든 회사 또는 사용 가능한 모든 제품을 포함하지 않습니다. 정보는 게시 날짜에 정확하며 광고주가 제공하거나 승인하지 않았습니다.

편집 정책

쿠키에 관한 모든 편집 팀은 독자, 독자, 온라인 개인 정보 보호 결정을 신뢰하는 데 도움이되는 정확하고 심도있는 정보 및 리뷰를 제공하기 위해 노력합니다. 다음은 우리에게 기대할 수있는 것입니다

- 쿠키에 관한 모든 것은 우리 사이트의 일부 제품에 대한 링크를 클릭 할 때 돈을 만듭니다. 이러한 파트너십은 우리의 의견이나 권장 사항에 영향을 미치지 않습니다. 우리가 돈을 버는 방법에 대해 자세히 알아보십시오.

- 준수 이유를 제외하고 파트너는 컨텐츠를 검토하거나 변경할 수 없습니다.

- 우리는 출판 날짜에 우리 사이트의 모든 것이 최신 상태이고 정확한지 확인하는 것을 목표로하지만, 우리는 무언가를 놓치지 않았다고 보장 할 수 없습니다. 결정을 내리기 전에 모든 정보를 다시 확인하는 것은 귀하의 책임입니다. 잘못 보이는 것을 발견하면 알려주세요.

Microsoft VPN 클라이언트가 있습니다’t Windows 10 또는 11의 VPN에서 원하는 것. 당신은 할 수 있습니다’t 지역 스트리밍 컨텐츠 차단을 해제하거나 IP 주소를 마스킹하는 데 사용하십시오. 그리고 당신은 킬 스위치 및 분할 터널링과 같은 기능을 놓치고 있습니다.

그것’로컬 네트워크에서 파일에 액세스하는 것과 같은 다른 방식으로 Microsoft VPN 클라이언트를 사용할 수 있습니다. 그러나 Microsoft VPN 클라이언트가 돈을 사용하기가 어려울 수 있으므로 다른 전략을 사용하는 것이 더 쉬울 수 있습니다’당신이 무엇을 알고 있습니다’다시.

허락하다’S Microsoft VPN 클라이언트의 작동 방식을 탐구하고 Nordvpn 및 Surfshark와 같은 기존 VPN 앱이 대부분의 시나리오에서 사용하는 것이 더 합리적 일 수 있는지 확인하십시오.

이 기사에서

Windows 내장 VPN 개요

| 가격 | Windows 10 및 11에 포함되어 있습니다 (새 라이센스가 필요한 경우 약 $ 100- $ 200) |

| VPN 프로토콜 | PPTP, SSTP, L2TP/IPSEC, IKEV2 |

Windows VPN이 가장 좋은 사람은 누구입니까??

- Windows OS 기술 지식이 있고 Windows VPN 클라이언트를 사용하여 다른 VPN 연결을 만드는 방법을 탐색 할 수있는 사람들에게 권장됩니다. 이거’평균 VPN 사용자의 경우 t.

Windows VPN 클라이언트가 있습니다’t VPN (Virtual Private Network) 대부분의 사람들과 마찬가지로 VPN을 생각합니다. 로컬 네트워크 또는 이와 유사한 것의 파일에 액세스하는 데 사용할 수 있습니다.

그러나 당신은 아마 이겼을 것입니다’t 내장 Windows VPN으로 Netflix를 시청하거나 인터넷 서비스 제공 업체 (ISP)에서 IP 주소 및 온라인 활동을 숨길 수 없습니다. 따라서 스트리밍 서비스를 차단 해제하고 온라인 개인 정보를 얻으려면 더 나은 VPN 옵션이 있습니다.

Windows VPN 장단점

- Windows 10 및 Windows 11에 포함되어 있습니다

- 당신이 당신을 알고 있다면 유용 할 수 있습니다’다시

- 사용자 친화적이지 않습니다

- 일반적으로 일하기 위해서는 타사 VPN 서비스가 필요합니다

- 그렇습니다’t에는 많은 기능이 있습니다

Windows VPN 클라이언트 기능

Windows VPN 클라이언트는’t에는 많은 기능이 있습니다. 대부분의 경우, 당신’일반적으로 더 많은 기능을 제공하는 VPN 서비스에 연결하는 데 사용 가능성이 있습니다. 하지만 당신 때문에’Windows VPN 클라이언트를 사용하면 VPN 제공 업체에서 사용 가능한 모든 기능에 대한 액세스 권한이 손실됩니다’S 앱.

VPN 서버에 대한 연결이 끊어지면 킬 스위치를 사용하여 인터넷을 자동으로 분리하는 것이 포함될 수 있습니다. 이것은 많은 VPN 앱에서 발견되는 중요한 기능으로 정보가 유출되는 것을 방지 할 수 있습니다’연결 문제가 있습니다.

또한 분할 터널링 기능을 놓치면 특정 앱이나 프로그램과 VPN 연결을 우회 할 수 있습니다.

예를 들어 VPN 연결이 대역폭을 섭취하지 않고 온라인 게임을 할 수 있습니다. 그러나 당신은 또한 VPN과 동시에 외국 콘텐츠를 스트리밍하고 싶습니다. 따라서 분할 터널링을 사용하여 VPN으로 스트리밍 컨텐츠를 차단 해제하는 동시에 게임의 VPN 연결 만 우회 할 수 있습니다.

Windows VPN 클라이언트와의 제어 척도가있는 것은 사용하려는 VPN 프로토콜 유형을 선택하는 것입니다.

VPN 프로토콜

Windows VPN은 이러한 프로토콜을 지원합니다

- IKEV2

- L2TP/IPSEC

- 포인트 투 포인트 터널링 프로토콜 (PPTP)

- 보안 소켓 터널링 프로토콜 (SSTP)

IKEV2 및 L2TP/IPSEC은 일반적으로 안전한 프로토콜로 간주됩니다. PPTP ISN’안전한 프로토콜과 SSTP는 안전 할 수 있지만 보안을 손상시키는 일부 백도어를 가질 수 있습니다.

Windows VPN 클라이언트는 그렇습니다’t OpenVPN 및 WireGuard와 같은 인기있는 프로토콜을 지원합니다. 사용하려면 이러한 프로토콜을 지원하는 VPN 서비스를 사용해야합니다.

IKEV2

IKEV2는 빠르고 안전한 프로토콜입니다’모바일 장치에서 일반적으로 사용되지만 다른 플랫폼에서도 작동 할 수 있습니다. 기본 지원은 Windows PC, iOS 및 MacOS에서 사용할 수 있습니다. 그러나 여전히 IKEV2가 Android 및 Linux 장치에서 작업 할 수 있습니다.

L2TP/IPSEC

L2TP는하지 않습니다’t 암호화 만 제공하지만 연결을 안전하게 유지하기 위해 다른 서비스 (IPSEC)와 쌍을 이룰 수 있습니다. 여기에는 AES-256 암호화를 사용할 수있는 것이 포함됩니다. 이는 사용 가능한 최고의 암호화 중 하나입니다. L2TP/IPsec은 인터넷 연결 속도가 적절하지만 ISN’가장 빠른 프로토콜.

SSTP

SSTP는 일반적으로 안전한 것으로 간주되지만 IT’S는 주로 Windows 장치에서 사용됩니다’S 소유 Microsoft 소유. Microsoft가 과거에 정부 기관과 협력하여 사용자 정보를 제공했기 때문에 소유권은 잠재적 인 문제를 제시합니다.

따라서 SSTP에 백도어가 있으면이 프로토콜을 사용하는 사람은 결국 정보를 손상시킬 수 있습니다.

PPTP

PPTP는 빠르지 만 그렇지 않습니다’높은 수준의 보안을 제공합니다. 그 이후로’S 불안합니다’S는 자신이 무엇을 알고있는 고급 VPN 사용자에게만 권장됩니다’다시.

PC에서 Windows VPN 클라이언트를 설정하는 방법

Windows 10 또는 Windows 11을 사용하여 VPN에 연결하려면 VPN 프로필을 만들어야합니다. 프로파일을 작성하는 단계는 기본적으로 Windows 버전에서 동일합니다

1. 데스크탑에서 시작 버튼을 선택한 다음 선택하거나 검색합니다 “설정” Network & Internet> VPN 선택> VPN 연결 추가.

/images/2023/02/16/vpn-for-windows-10_01.jpg)

2. 필요한 정보를 작성하여 VPN 프로필을 작성하십시오

- VPN 제공 업체 : 선택하다 “Windows (내장).”

- 연결 이름 : 이 VPN 프로필의 이름을 추가하십시오. 그것은 당신이 원하는 모든 것일 수 있습니다 “노드” Nordvpn 서비스를 사용할 계획이라면.

- 서버 이름 또는 주소 : 서버 이름 또는 주소를 입력하십시오.

- VPN 유형 : 사용하려는 VPN 프로토콜을 선택하십시오. 만약 너라면’VPN 서비스에 연결하면 제공자가 선택한 프로토콜을 지원해야합니다.

- 로그인 정보 유형 : 로그인 정보 옵션을 선택하십시오. 이것은 사용자 이름과 비밀번호 일 수 있습니다’VPN 서비스에 연결합니다.

윈도우 10

Windows 10의 VPN 프로필에 연결하려면 :

- 작업 표시 줄에서 네트워크 아이콘을 선택하십시오.

- 사용하려는 VPN 연결/프로필을 클릭하고 연결 버튼을 선택하십시오.

- VPN 프로필을 만들 때 기억하지 않기로 선택한 경우 사용자 이름과 비밀번호를 입력해야 할 수도 있습니다.

/images/2023/02/16/vpn-for-windows-10_02.jpg)

Windows 11

Windows 11의 VPN 프로필에 연결하려면 :

- 설정으로 이동하여 Network & Internet> VPN을 선택하십시오.

- 선택하다 “연결하다” 사용하려는 프로필 옆에 있습니다.

- 필요한 경우 사용자 이름과 비밀번호를 입력하십시오.

Windows VPN 클라이언트 호환성

Windows VPN 클라이언트는 Windows 10 및 Windows 11에서 사용할 수 있습니다. 이 기능은’T Windows 11 SE에서 사용 가능하며 학교가 제공하는 노트북을 사용하는 학생들을 위해 설계된 Windows 11 버전입니다.

학교 나 대학을위한 VPN이 필요합니다? 추천 및 팁을 보려면 학교 및 대학을위한 최고의 VPN에 대한 가이드를 확인하십시오.

Windows VPN 고객 고객 지원

거기’s Windows VPN 클라이언트의 전용 고객 지원 팀은 없지만 공식 Microsoft 가이드를 확인하여 Windows에서 VPN에 연결할 수 있습니다. Windows VPN 기술 가이드를 검토하여 Windows가 VPN과 어떻게 작동하는지 확인할 수도 있습니다.

다른 Windows 보안 기능은 Windows Defender Antivirus 및 Windows Security App의 가이드를 확인하십시오.

Windows VPN 클라이언트를 얻는 방법

Windows VPN 클라이언트는 Windows 10 또는 Windows 11 운영 체제 (OS)에 포함되어 있습니다. 많은 노트북과 PC에는 이미 Windows 10 또는 11이 설치되어 있습니다.

당신이하지 않으면’t Windows 10 또는 11이 있으므로 Windows VPN 클라이언트에 액세스하려면 OS 중 하나를 구매해야합니다. Home and Pro를 포함하여 다른 버전의 Windows 10 및 11이 있습니다.

대부분의 경우 Windows Home (10 또는 11)은 Everyday Windows 사용자에게 충분합니다. 비즈니스 기능과 보안 향상을 위해 Windows 10 또는 11 Pro 만 원할 수도 있습니다.

새로운 Windows 라이센스는 Windows OS 버전과 라이센스를 판매하는 소매 업체에 따라 약 $ 100 ~ $ 200가 될 수 있습니다. 저것’VPN에 돈을 저축하고 싶다면 무거운 가격. 저렴한 VPN 서비스에 대한 비용을 단순히 지불하는 것이 더 합리적 일 것입니다. 그 중 일부는 한 달에 약 $ 2에 불과합니다

- 개인 인터넷 액세스 : 2 달러부터 시작합니다.한 달에 03

- 서핑 샤크 : 2 달러부터 시작합니다.한 달에 39 명

- 사이버 가스트 : 2 달러부터 시작합니다.한 달에 11

Microsoft Windows OS 비용

| 계획 | Windows 10 Home | Windows 10 Pro | Windows 11 홈 | Windows 11 Pro |

| 가격 | $ 139.99 | $ 140 | $ 139.99 | $ 199.99 |

| 세부 | Best Buy에서보기 | Walmart에서보기 | Best Buy에서보기 | Best Buy에서보기 |

20123 년 2 월 21 일 기준 가격.

Microsoft는 사람들이 Windows 11으로 업데이트하도록 강요하고 있으므로 Windows 10을 찾기가 어려울 수 있습니다. 우리’VE는 PC가 정기적으로 예정된 업데이트로 완료된 후 Windows 11으로 업그레이드 할 수 있도록 Microsoft의 많은 시도를 개인적으로 보았습니다.

Windows VPN 클라이언트 FAQ

Windows 10에는 내장 VPN이 있습니까??

Windows 10에는 내장 VPN 클라이언트가 있지만’t 실제 VPN 서비스처럼 작동합니다. 오히려 Windows VPN 클라이언트를 사용하여 Nordvpn과 같은 타사 VPN 서비스에 연결할 수 있습니다. 대부분의 VPN 사용자의 경우 NordVPN Windows 앱 또는 VPN과 관련된 기타 앱 만 사용할 수있는 불필요한 단계를 제시합니다.

Windows 10을위한 최고의 무료 VPN은 무엇입니까??

빠르고 무료 구독 계획을 위해 Proton VPN을 추천하고 WindScribe. 당신은 일반적으로 이겼습니다’이 무료 VPN을 사용하여 많은 서버에 액세스 할 수 있으며 속도 제한이 표시 될 수도 있습니다. 자세한 내용은 최고의 무료 VPN에 대한 페이지를 확인하십시오.

Windows 10 VPN이 좋습니다?

기술 지식을 사용하고 사용하는 경우 유용 할 수 있습니다’t PC에 타사 VPN 소프트웨어를 설치하고 싶다. 그러나 Windows 10 VPN 클라이언트를 사용하면 사용됩니다’VPN 서비스와 함께 제공되는 모든 기능을 원한다면.

예를 들어, Nordvpn, Surfshark, ExpressVPN 및 개인 인터넷 액세스의 Windows 앱은 Windows 10 VPN 클라이언트보다 더 사용자 정의 가능하고 사용하기 쉽습니다.

결론 : Windows VPN 클라이언트가 좋습니다?

아니요, 우리는하지 않습니다’t Windows VPN 클라이언트가 양호하거나 대부분의 VPN 사용자에게 의미가 있다고 생각합니다. 실제 VPN 서비스 역할보다는’이미 구독하는 VPN 서비스에 연결하는 방법이 더 많습니다. 그래서, 정말로, 당신’Windows VPN 클라이언트를 사용하여 프로세스에 지나치게 복잡하고 불필요한 단계를 추가 할 수 있습니다.

기술 지식이있는 경우 Windows VPN 클라이언트를 사용하는 것이 합리적 일 수 있습니다’당신에게 유용합니다. 당신이 돈을하지 않는다면 이런 경우가 될 수 있습니다’t 시스템에 hog space 또는 resources가있는 타사 VPN 앱을 원합니다. 또는 다른 위치에서 로컬 네트워크에 액세스하고 싶을 수도 있습니다.

그러나 이미 VPN 구독이있는 경우 VPN 제공 업체가 제공하는 Windows 앱을 간단히 사용하는 것이 좋습니다. 일반적으로 내장 된 Windows VPN 클라이언트보다 더 나은 사용자 경험과 더 많은 기능을 제공합니다.

최고의 VPN 권장 사항은 최고의 VPN 서비스 목록을 확인하십시오.

저자 세부 사항

벤 워커

저자에 대해

Ben Walker는 인터넷과 기술에 대한 열정을 가진 쿠키에 관한 작가입니다.

Microsoft는 Edge 브라우저에 무료 내장 VPN을 추가합니다

Edge Secure Network는 보안 업그레이드의 일부로 출시됩니다

2022 년 4 월 29 일 오후 9시 30 분 UTC | 코멘트

이 이야기를 공유하십시오

Microsoft는 보안 및 개인 정보를 향상시키기 위해 Edge 브라우저에 무료 내장 가상 개인 네트워크 (VPN) 서비스를 추가하고 있습니다.

라고 불리는 ”에지 보안 네트워크,” Microsoft는 현재 CloudFlare-Powered VPN 서비스를 테스트하고 있으며 보안 업그레이드의 일환으로 대중에게 출시 될 것이라고 말했습니다.

켜지면 Edge Secure Network는 사용자를 암호화해야합니다’ 인터넷 서비스 제공 업체가 할 수 있도록 웹 트래픽’t 브라우징 정보를 수집하십시오’d 차라리 건강 관련 검색 또는 평범한 기괴한 쿼리와 같이 비공개를 유지하십시오.

새로운 기능은 또한 사용자가 가상 IP 주소를 사용하여 웹을 탐색 할 수 있도록하여 자신의 위치를 숨길 수 있습니다. 또한 사용자가 Netflix 또는 Hulu Show와 같은 국가에서 차단 된 콘텐츠에 액세스 할 수 있음을 의미합니다.

관련된

- Microsoft는 클라우드, 사무실 및 창문을 타고 2022 년 3 분기에 지속적으로 성장합니다

- Windows 11 기본 사항 : 시스템 복원을 사용하여 시간을 거슬러 올라갑니다

거기’그러나이 무료 서비스에 대한 캐치입니다. 데이터 사용은 한 달에 1GB로 제한되며 사용자는 Microsoft 계정에 로그인하여 회사가 아이러니하게도 사용을 추적 할 수 있도록해야합니다.

Microsoft는 CloudFlare가 서비스에서 지원 및 진단 정보를 수집하지만 회사는 25 시간마다 해당 데이터를 영구적으로 제거 할 것이라고 덧붙였습니다.

이 기능은 아직 개발 중이며 조기 테스트에 아직 사용할 수 없지만 Microsoft는 사용자가 미리보기를 시도하는 방법을 자세히 설명했습니다. 즉, Microsoft Edge Insider 채널 중 하나로 곧 출시 될 수 있음을 시사합니다. 사용자는 여기에서 다운로드하여 가입 할 수 있습니다.

일단 그렇게하면 Edge를 열면서 미리보기 버전을 사용해 볼 수 있습니다 설정 등, 그리고 클릭 보안 네트워크.

클릭 “보안 네트워크” VPN 서비스를 켜십시오. 이미지 : Microsoft

이 시점에서 사용자는 Microsoft 계정에 로그인하거나 생성하라는 메시지가 표시됩니다. 그렇게하면 단단한 방패 아이콘이 브라우저 프레임에 나타나서 Microsoft를 나타냅니다’S Edge Secure Network가 켜져 있습니다. 사용자가 브라우저를 닫은 후 꺼집니다.

Microsoft는 일종의 VPN 서비스를 제공하는 많은 브라우저 중 하나입니다. Opera는 무료로 제공되지만 Mozilla와 같은 더 인기있는 브라우저는 Chrome과 마찬가지로 유료 VPN 서비스를 제공하여 우위를 향상시키는 데 도움이됩니다’S 가치 제안.

관련된

- 파이어 폭스’S 트랙 킹 기능은 더 많은 개인 정보를 위해 계약당 VPN을 추가합니다

- Apple을 사용하는 방법’iCloud Plus와 함께 개인 릴레이 기능