사용자가 ‘악성’이메일을 열기 전에 Microsoft 취약성이 파업 할 수 있습니다. 이메일 : CSE 센터

이 페이로드는 피해자의 전망 이메일 클라이언트가 액터가 제어하는 범용 명명 컨벤션 에이전트에 자동으로 연결하여 사용자의 암호 해시를 받게되며 로그인 자격 증명이 포함되어 있습니다.

‘Account-Security-Noreply@AccountProtection입니다.마이크로 소프트.Com ‘보안 경고의 합법적 인 발신자?

“Account-Security-Noreply@AccountProtection에서 이메일을 받고 있습니다.마이크로 소프트.com “(메타 데이터에서 확인 된대로) 비정상적인 활동에 대한. 인터넷은 이러한 이메일이 합법적인지 아닌지에 대한 정보가 매우 상충됩니다. Microsoft 자체 웹 사이트는 이것이 계정 활동 경고에 대한 합법적 인 발신자 주소라고 말합니다.

합법적 인 이메일 메시지는 Microsoft Acc.마이크로 소프트.com.

그러나 조지아 대학 헬프 데스크는 정확한 발신자 주소에서 피싱 시도 로이 정확한 이메일을 나열합니다.

GC의 많은 사람들이 가장 인기있는 피싱 사기 이메일 중 하나를 받고 있습니다. 계정을 재평가하기를 원하는 “보안 경보”인 Microsoft에서 온 것 같습니다. 이것이 Microsoft가 아니라는 것을 알고 있습니다. 매우 정교한 피쉬입니다. 이 이메일의 링크를 클릭하지 마십시오. 삭제하십시오. 이메일을 클릭 한 경우 비밀번호에서 Unify Password (및 후속 이메일 비밀번호)를 재설정하십시오.GCSU.에두. 출신 : Microsoft Team Account-Security-Noreply@AccountProtection.마이크로 소프트.COM SENT : 2017 년 4 월 3 일 월요일 오전 3:36 주제 : Microsoft 계정 보안 경보

온라인으로 다른 장소는 비슷하게 상충되는 정보를 가지고 있습니다. 일부 장소는이 이메일을 사기로 나열하지만 예제 스크린 샷에는 “Microsoft에”다른 발신자 주소가 있습니다.com “도메인에서 더 가짜로 보이는 도메인에서. 그래서 그것은 무엇입니까?? 정확히 “AccountEcurity-Noreply@AccountProtection의 이메일입니다.마이크로 소프트.com “가짜 여부?

Wakedemons3

2018 년 6 월 5 일 13:03에 요청했습니다

Wakedemons3 Wakedemons3

161 1 1 골드 배지 1 1 실버 배지 3 3 청동 배지

“From”주소는 항상 좋은 식별자는 아닙니다. MS에서 온 것인지 사기꾼인지 확인할 수 있도록 메일의 다른 헤더를 살펴 봐야합니다.

2018 년 6 월 5 일 13:07

당신은 이것을 읽었습니까 : 답변.마이크로 소프트.com/en -us/Outlook_com/Forum/…– Google은 때때로 친구입니다.

2018 년 6 월 5 일 13:07

@jeroen -itnerdbox- 나는 그것을 읽었습니다. 그것은 내가 의미하는 상충되는 출처 중 하나입니다. 소송이 사기로서 발신자 목록이 많이 있습니다.

2018 년 6 월 5 일 13:19

@wakedemons3 Matthew는 “From”주소와 헤더의 실제 주소와 관련하여 맞기 때문에 Matthew가 쓴 내용을 읽으십시오. “읽기 메일 헤더를 위해 Google을 검색하는 것이 좋습니다

2018 년 6 월 5 일 13:22

전자 메일이 피싱 시도인지 알 수있는 결정적인 방법이 있습니까??

2018 년 7 월 5 일 13:31

2 답변 2

발신자 주소가 정확하다는 것을 믿을 수 없습니다. 그들은 사소하게 가짜가되기 쉽습니다.

SMTP (이메일) 프로토콜을 통해 이메일 제작자가 원하는 발신자 주소를 진술 할 수 있습니다. 발신자가 실제로 해당 주소를 제어한다는 검증은 없습니다. 그리고 수신 MailServer가 발신자의 IP 주소가 자신이 주장하는 도메인과 일치하는지 확인하는 것과 같이 어떤 형태의 발신자 유효성 검사를 수행하더라도, 송신자의 이름으로 (가짜) 이메일 주소를 표시하도록 악용 할 수있는 많은 이메일 리더의 UI에 일부가 있습니다.

웹 사이트에서 계정에서 무언가를해야한다고 주장하는 이메일을 받으면 이는 그럴듯한 것으로 보입니다 (실제로 해당 사이트에 계정이 있음). 도메인 이름은 누가 해당 링크를 제어하는 사람을 말합니다. 도메인 이름은 첫 번째 슬래시 전에 오는 것입니다.

이 URL은 모두 Microsoft로 이어집니다

https : // Microsoft.com/계정 https : // 계정.마이크로 소프트.com/계정 https : // 계정.마이크로 소프트.com/계정?SomeRackingid = 689392356034706528902345다음 URL은 Microsoft로 이어지지 않는 예입니다. 그들은 모두 다른 사람이 통제 할 수있는 영역으로 이어집니다

https : // Microsoft.com.예.com/계정 https : // 예제.com/microsoft.com/계정 https : // 예제.com/?https : // 계정.마이크로 소프트.com/계정 https : // 예제.com/#https : // 계정.마이크로 소프트.com/계정 https : // thetlegitaccountportaljusttrustme-microsoft.com/계정 https : // microsoft.com : Microsoft.com@예.com마지막은 사용자 이름과 암호를 포함하는 드물게 사용되는 URL 형식의 예입니다 (이 경우 Microsoft.com). 요청되는 실제 URL은 @ 기호 다음입니다.

링크가 괜찮다고 결정하고 클릭하여 언뜻보기에 신뢰할 수있는 것으로 보이며 드라이브 바이 다운로드를 사용하여 아직 맬웨어를 설치하지 않은 로그인 양식으로 이어지면 HTTPS를 통해 사이트가로드되어 있는지 확인해야합니다 (평판이 좋은 사이트는 실제로 로그인 양식에 HTTPS 전용을 사용하는지 확인해야합니다.

피싱 시도를 감지하기위한 일부 가이드는 깨진 이미지 또는 비 기능적 링크와 같은 표시를 찾아야한다고 말합니다. 나는이 나쁜 조언을 생각합니다. 장면은 지난 몇 년 동안 훨씬 더 전문적이되었습니다. 충분한 노력으로 가짜 할 수없는 것들에 관심을 집중해야합니다.

사용자가 ‘악성’이메일을 열기 전에 Microsoft 취약성이 파업 할 수 있습니다. 이메일 : CSE 센터

이 페이로드는 피해자의 전망 이메일 클라이언트가 액터가 제어하는 범용 명명 컨벤션 에이전트에 자동으로 연결하여 사용자의 암호 해시를 받게되며 로그인 자격 증명이 포함되어 있습니다.

‘Account-Security-Noreply@AccountProtection입니다.마이크로 소프트.Com ‘보안 경고의 합법적 인 발신자?

“Account-Security-Noreply@AccountProtection에서 이메일을 받고 있습니다.마이크로 소프트.com “(메타 데이터에서 확인 된대로) 비정상적인 활동에 대한. 인터넷은 이러한 이메일이 합법적인지 아닌지에 대한 정보가 매우 상충됩니다. Microsoft 자체 웹 사이트는 이것이 계정 활동 경고에 대한 합법적 인 발신자 주소라고 말합니다.

합법적 인 이메일 메시지는 Microsoft Acc.마이크로 소프트.com.

그러나 조지아 대학 헬프 데스크는 정확한 발신자 주소에서 피싱 시도 로이 정확한 이메일을 나열합니다.

GC의 많은 사람들이 가장 인기있는 피싱 사기 이메일 중 하나를 받고 있습니다. 계정을 재평가하기를 원하는 “보안 경보”인 Microsoft에서 온 것 같습니다. 이것이 Microsoft가 아니라는 것을 알고 있습니다. 매우 정교한 피쉬입니다. 이 이메일의 링크를 클릭하지 마십시오. 삭제하십시오. 이메일을 클릭 한 경우 비밀번호에서 Unify Password (및 후속 이메일 비밀번호)를 재설정하십시오.GCSU.에두. 출신 : Microsoft Team Account-Security-Noreply@AccountProtection.마이크로 소프트.COM SENT : 2017 년 4 월 3 일 월요일 오전 3:36 주제 : Microsoft 계정 보안 경보

온라인으로 다른 장소는 비슷하게 상충되는 정보를 가지고 있습니다. 일부 장소는이 이메일을 사기로 나열하지만 예제 스크린 샷에는 “Microsoft에”다른 발신자 주소가 있습니다.com “도메인에서 더 가짜로 보이는 도메인에서. 그래서 그것은 무엇입니까?? 정확히 “AccountEcurity-Noreply@AccountProtection의 이메일입니다.마이크로 소프트.com “가짜 여부?

Wakedemons3

2018 년 6 월 5 일 13:03에 요청했습니다

Wakedemons3 Wakedemons3

161 1 1 골드 배지 1 1 실버 배지 3 3 청동 배지

“From”주소는 항상 좋은 식별자는 아닙니다. MS에서 온 것인지 사기꾼인지 확인할 수 있도록 메일의 다른 헤더를 살펴 봐야합니다.

2018 년 6 월 5 일 13:07

당신은 이것을 읽었습니까 : 답변.마이크로 소프트.com/en -us/Outlook_com/Forum/…– Google은 때때로 친구입니다.

2018 년 6 월 5 일 13:07

@jeroen -itnerdbox- 나는 그것을 읽었습니다. 그것은 내가 의미하는 상충되는 출처 중 하나입니다. 소송이 사기로서 발신자 목록이 많이 있습니다.

2018 년 6 월 5 일 13:19

@wakedemons3 Matthew는 “From”주소와 헤더의 실제 주소와 관련하여 맞기 때문에 Matthew가 쓴 내용을 읽으십시오. “읽기 메일 헤더를 위해 Google을 검색하는 것이 좋습니다

2018 년 6 월 5 일 13:22

전자 메일이 피싱 시도인지 알 수있는 결정적인 방법이 있습니까??

2018 년 7 월 5 일 13:31

2 답변 2

발신자 주소가 정확하다는 것을 믿을 수 없습니다. 그들은 사소하게 가짜가되기 쉽습니다.

SMTP (이메일) 프로토콜을 통해 이메일 제작자가 원하는 발신자 주소를 진술 할 수 있습니다. 발신자가 실제로 해당 주소를 제어한다는 검증은 없습니다. 그리고 수신 MailServer가 발신자의 IP 주소가 자신이 주장하는 도메인과 일치하는지 확인하는 것과 같이 어떤 형태의 발신자 유효성 검사를 수행하더라도, 송신자의 이름으로 (가짜) 이메일 주소를 표시하도록 악용 할 수있는 많은 이메일 리더의 UI에 일부가 있습니다.

웹 사이트에서 계정에서 무언가를해야한다고 주장하는 이메일을 받으면 이는 그럴듯한 것으로 보입니다 (실제로 해당 사이트에 계정이 있음). 도메인 이름은 누가 해당 링크를 제어하는 사람을 말합니다. 도메인 이름은 첫 번째 슬래시 전에 오는 것입니다.

이 URL은 모두 Microsoft로 이어집니다

https : // Microsoft.com/계정

https : // 계정.마이크로 소프트.com/계정

https : // 계정.마이크로 소프트.com/계정?SomeRackingid = 689392356034706528902345

다음 URL은 Microsoft로 이어지지 않는 예입니다. 그들은 모두 다른 사람이 통제 할 수있는 영역으로 이어집니다

https : // Microsoft.com.예.com/계정

https : // 예제.com/microsoft.com/계정

https : // 예제.com/?https : // 계정.마이크로 소프트.com/계정

https : // 예제.com/#https : // 계정.마이크로 소프트.com/계정

https : // thetlegitaccountportaljusttrustme-microsoft.com/계정

https : // Microsoft.com : Microsoft.com@예.com

마지막은 사용자 이름과 암호를 포함하는 드물게 사용되는 URL 형식의 예입니다 (이 경우 Microsoft.com). 요청되는 실제 URL은 @ 기호 다음입니다.

링크가 괜찮다고 결정하고 클릭하여 언뜻보기에 신뢰할 수있는 것으로 보이며 드라이브 바이 다운로드를 사용하여 아직 맬웨어를 설치하지 않은 로그인 양식으로 이어지면 HTTPS를 통해 사이트가로드되어 있는지 확인해야합니다 (평판이 좋은 사이트는 실제로 로그인 양식에 HTTPS 전용을 사용하는지 확인해야합니다.

피싱 시도를 감지하기위한 일부 가이드는 깨진 이미지 또는 비 기능적 링크와 같은 표시를 찾아야한다고 말합니다. 나는이 나쁜 조언을 생각합니다. 장면은 지난 몇 년 동안 훨씬 더 전문적이되었습니다. 충분한 노력으로 가짜 할 수없는 것들에 관심을 집중해야합니다.

Microsoft 취약점은 사용자가 열리기 전에 파업 할 수 있습니다 ‘악의 있는’ 이메일 : CSE 센터

그 페이로드는 피해자를 유발할 것입니다’S Outlook 이메일 클라이언트는 배우가 제어하는 범용 명명 컨벤션 에이전트에 자동으로 연결하여 사용자를 받게됩니다’로그인 자격 증명이 포함 된 S 비밀번호 해시.

‘Account-Security-Noreply@AccountProtection입니다.마이크로 소프트.Com ‘보안 경고의 합법적 인 발신자?

“Account-Security-Noreply@AccountProtection에서 이메일을 받고 있습니다.마이크로 소프트.com “(메타 데이터에서 확인 된대로) 비정상적인 활동에 대한. 인터넷은 이러한 이메일이 합법적인지 아닌지에 대한 정보가 매우 상충됩니다. Microsoft 자체 웹 사이트는 이것이 계정 활동 경고에 대한 합법적 인 발신자 주소라고 말합니다.

합법적 인 이메일 메시지는 Microsoft Acc.마이크로 소프트.com.

그러나 조지아 대학 헬프 데스크는 정확한 발신자 주소에서 피싱 시도 로이 정확한 이메일을 나열합니다.

GC의 많은 사람들이 가장 인기있는 피싱 사기 이메일 중 하나를 받고 있습니다. 마이크로 소프트 출신 인 것 같습니다 “보안 경고” 계정을 재평가하기를 원합니다. 이것이 Microsoft가 아니라는 것을 알고 있습니다. 그것’매우 정교한 피쉬. 이 이메일의 링크를 클릭하지 마십시오. 삭제하십시오. 이메일을 클릭 한 경우 비밀번호에서 비밀번호 (및 후속 이메일 비밀번호) Unify Unify를 재설정하십시오.GCSU.에두. 출신 : Microsoft Team Account-Security-Noreply@AccountProtection.마이크로 소프트.COM SENT : 2017 년 4 월 3 일 월요일 오전 3:36 주제 : Microsoft 계정 보안 경보

온라인으로 다른 장소는 비슷하게 상충되는 정보를 가지고 있습니다. 일부 장소는이 이메일을 사기로 나열하지만 예제 스크린 샷에는 “Microsoft에”다른 발신자 주소가 있습니다.com “도메인에서 더 가짜로 보이는 도메인에서. 그래서 그것은 무엇입니까?? 정확히 “AccountEcurity-Noreply@AccountProtection의 이메일입니다.마이크로 소프트.com “가짜 여부?

Wakedemons3

2018 년 6 월 5 일 13:03에 요청했습니다

Wakedemons3 Wakedemons3

161 1 1 골드 배지 1 1 실버 배지 3 3 청동 배지

“From”주소는 항상 좋은 식별자는 아닙니다. MS에서 온 것인지 사기꾼인지 확인할 수 있도록 메일의 다른 헤더를 살펴 봐야합니다.

2018 년 6 월 5 일 13:07

당신은 이것을 읽었습니까 : 답변.마이크로 소프트.com/en -us/Outlook_com/Forum/…– Google은 때때로 친구입니다.

2018 년 6 월 5 일 13:07

@jeroen -itnerdbox- 나는 그것을 읽었습니다. 그것은 내가 의미하는 상충되는 출처 중 하나입니다. 소송이 사기로서 발신자 목록이 많이 있습니다.

2018 년 6 월 5 일 13:19

@wakedemons3 Matthew는 “From”주소와 헤더의 실제 주소와 관련하여 맞기 때문에 Matthew가 쓴 내용을 읽으십시오. “읽기 메일 헤더

2018 년 6 월 5 일 13:22

전자 메일이 피싱 시도인지 알 수있는 결정적인 방법이 있습니까??

2018 년 7 월 5 일 13:31

2 답변 2

발신자 주소가 정확하다는 것을 믿을 수 없습니다. 그들은 사소하게 가짜가되기 쉽습니다.

SMTP (이메일) 프로토콜을 통해 이메일 제작자가 원하는 발신자 주소를 진술 할 수 있습니다. 발신자가 실제로 해당 주소를 제어한다는 검증은 없습니다. 그리고 수신 MailServer가 발신자의 IP 주소가 자신이 주장하는 도메인과 일치하는지 확인하는 것과 같이 어떤 형태의 발신자 유효성 검사를 수행하더라도, 송신자의 이름으로 (가짜) 이메일 주소를 표시하도록 악용 할 수있는 많은 이메일 리더의 UI에 일부가 있습니다.

일부 웹 사이트에서 일부 계정에서 무언가를해야한다고 주장하는 이메일을 받으면 이는 그럴듯한 것으로 보입니다 (실제로 해당 사이트에 계정이 있습니다). 도메인 이름은 누가 해당 링크를 제어하는 사람을 말합니다. 도메인 이름은 첫 번째 슬래시 전에 오는 것입니다.

이 URL은 모두 Microsoft로 이어집니다

https : // Microsoft.com/계정 https : // 계정.마이크로 소프트.com/계정 https : // 계정.마이크로 소프트.com/계정?SomeRackingid = 689392356034706528902345 다음 URL은 예입니다 하지 마라 Microsoft로 연결됩니다. 그들은 모두 다른 사람이 통제 할 수있는 도메인으로 이어집니다

https : // Microsoft.com.예.com/계정 https : // 예제.com/microsoft.com/계정 https : // 예제.com/?https : // 계정.마이크로 소프트.com/계정 https : // 예제.com/#https : // 계정.마이크로 소프트.com/계정 https : // thetlegitaccountportaljusttrustme-microsoft.com/계정 https : // microsoft.com : Microsoft.com@예.com 마지막은 사용자 이름과 암호를 포함하는 드물게 사용되는 URL 형식의 예입니다 (이 경우 Microsoft.com). 요청되는 실제 URL은 @ 기호 다음입니다.

링크가 결정 되었다면 아마 좋아, 당신은 그것을 클릭하고 언뜻보기에 신뢰할 수있는 것으로 보이며 드라이브 바이 다운로드를 사용하여 아직 맬웨어를 설치하지 않은 로그인 양식으로 연결되면, 사이트가 HTTPS를 통해로드되었는지 확인해야합니다 (어느 평판이 좋은 사이트는 로그인 양식에서 https 전용을 사용하고 사이트가 회사에 대한 인증서가 실제로 서명되었는지 확인합니다.

피싱 시도를 감지하기위한 일부 가이드는 깨진 이미지 또는 비 기능적 링크와 같은 표시를 찾아야한다고 말합니다. 나는이 나쁜 조언을 고려합니다. 모든 피셔가 멍청한 웹 마스터라는 편견에 근거하기 때문입니다. 지난 몇 년 동안 장면은 훨씬 더 전문적이었습니다. 충분한 노력으로 가짜 할 수없는 것들에 관심을 집중해야합니다.

Microsoft 취약점은 사용자가 열리기 전에 파업 할 수 있습니다 ‘악의 있는’ 이메일 : CSE 센터

이 항목 공유 Facebook Facebook 공유 트위터 트위터 트위터 에서이 페이지를 이메일로 보내는 사람 에게이 페이지를 이메일 이메일을 통해이 항목 공유 WhatsApp WhatsApp 공유 Flipboard Flipboard 링크드 인 링크드 링크 에서이 항목을 공유하십시오

기사 글꼴 크기를 해체하십시오

기사 글꼴 크기를 늘리십시오

Canadian Center for Cyber Security는 위협 행위자가 피해자를 훔칠 수있는 Microsoft 이메일 사용자에게 영향을 미치는 중대한 취약성에 대해 경고하고 있습니다’ 신원.

수요일에 발송 된 경고는 Microsoft의 자문이 “몇 가지 중요한 취약점” 전날 회사에서 게시했습니다.

“우리는 오늘 저녁 취약성의 진지함으로 인해이 경고를 표시하고 있습니다,” 사이버 센터의 대변인은 Global News 수요일 이메일로.

Microsoft의 CVE-2023-23397이라고 불리는 문제의 자문은 악의적 인 페이로드가 포함 된 위협 행위자가 제작 한 이메일에서 발견 된 제로 데이 취약점을 공개했다고 기관은 말했다.

그 페이로드는 피해자를 유발할 것입니다’S Outlook 이메일 클라이언트는 배우가 제어하는 범용 명명 컨벤션 에이전트에 자동으로 연결하여 사용자를 받게됩니다’로그인 자격 증명이 포함 된 S 비밀번호 해시.

이야기는 아래에서 계속됩니다

사이버 센터는 피해자가 악의적 인 이메일을 열거 나 미리보기 전에 사용자에게 악용 될 수 있다고 경고하여 사용중인 취약점의 성공적인 인스턴스를 확인했습니다.

Microsoft 사용자는 취약성으로부터 자신을 보호하기 위해 새로 부딪친 보안 패치를 즉시 설치하는 것이 좋습니다.

5:59 새로운 연구는 학생들이 교육 기관에 사이버 보안 보호 수단이 부족하다고 생각합니다

사이버 센터’S 경고는 캐나다 기업 및 기관에 영향을 준 사이버 보안 위협과 공격의 증가로 인해 발생합니다. 모스크바와의 현재 전쟁 속에서 우크라이나에 대한 서구의지지에 대한 러시아 공격과 같은 외국의 행위자와 관련된 사이버 공격도 증가하고 있습니다.

지금 추세

Trudeau는 앨버타를 방문하여 산불과의 싸움을 돕는 캐나다 군대를 만나

Martha Stewart (81)

특히 Microsoft’S Cyber Security Research and Analysion 팀은 수요일 러시아 해커들이 우크라이나에 대한 새로운 사이버 공격을 준비하고 있다고 경고했다 “랜섬웨어 스타일” 우크라이나를 섬기는 조직에 대한 위협’공급 라인.

광고

과학과 기술에 대한 자세한 내용

- 2 주 및 열 돔 후에 : 앨버타 산불 상황은 어디에 있습니까??

- 수리 권리 : 전자 장치를 고치기가 어려운 이유?

- 당신의 집은 캐나다에서 놀라운 토네이도를위한 준비가되어 있습니까??

- 사이클론 모카는 미얀마 해안으로 슬램을, 최소 3 명을 죽이고

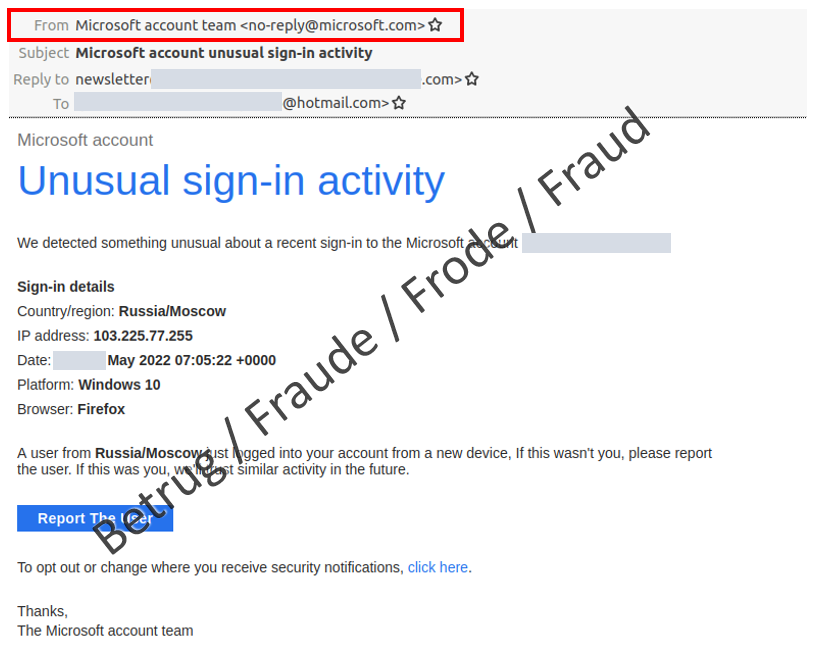

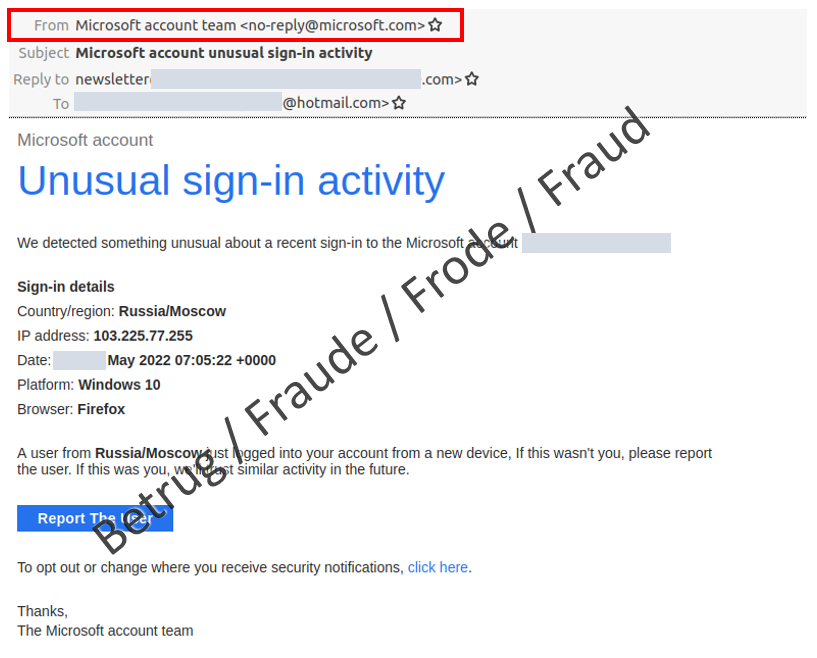

20 주차 : Microsoft의 경고는 피싱 시도로 판명되었습니다

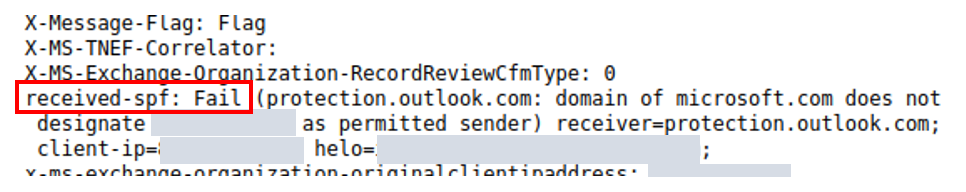

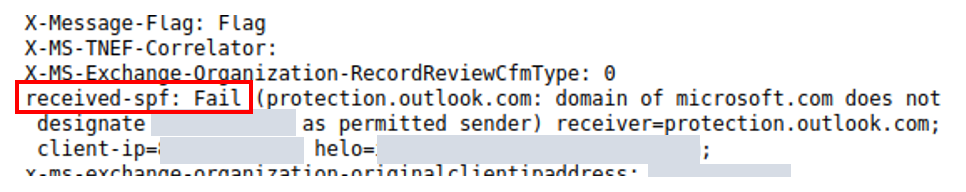

24.05.2022- NCSC가받은 보고서 수는 지난주에 높았습니다. 주된 이유는 경찰의 명백한 위협 이메일이었습니다. Microsoft Outlook의 사용자도있었습니다 «경고», Microsoft에서 나오는 이메일로 모스크바의 비정상적인 로그인 활동에 대해. NCSC의 면밀한 조사는 이것이 피싱 시도라고 밝혔다. 발신자 정책 프레임 워크 사용 덕분 에이 메시지는 피싱 이메일로 식별되었으며 자동으로 스팸 폴더로 이동했습니다.

모스크바의 비정상적인 로그인 시도에 대한 메시지

Microsoft가 새 위치 또는 장치에서 이메일 계정에 로그인하려는 시도를 감지하는 경우 사용자는 보안상의 이유로 이메일 알림을받습니다. 이 유형의 알림은 공격자에 의해 가짜를 낳고 피싱 이메일을 보내도록 착취했습니다.

지난주 NCSC는 주제 라인과 함께 그러한 사기 이메일에 대한 보고서를 받았습니다 «Microsoft 계정 비정상적인 로그인 활동», ~부터 보내진 «[email protected]». 그러나 이메일이 열리면 눈이 즉시 선으로 끌려갑니다 «국가/지역 : 러시아/모스크바», 적어도 우크라이나의 현재 갈등 때문에. 사건을보고 한 사람은 Outlook이 이미 스팸 폴더로 메일을 옮겼다는 것이 이상하다는 것을 알았습니다. 표시된 발신자 정보에 따르면 이메일은 Microsoft 자체에서 나왔습니다.

사기 발신자 주소가 포함 된 피싱 이메일은 Microsoft 자체에서 나온 것 같습니다 (빨간색 프레임 참조). 그러나 공격자가 무작위로 선택한 IP 주소는 인도로 돌아가고 로그인에 사용할 수없는 방송 주소입니다

이메일을 확인한 결과 Microsoft에서 나오지 않았으며 피싱 시도로 밝혀졌습니다. 그러나 사기꾼의 일반적인 관행에서 출발 할 때 “사용자 보고서”링크와 보안 알림 변경을위한 링크는 피싱 웹 사이트로 직접 이어지지 않고 대신 답장 이메일을 열었습니다. 그러나이 답장 이메일은 Microsoft가 아니라 특히 목적을 위해 작성된 Google 이메일 주소로 해결되었습니다. NCSC는 공격자가 답장을 받으면 무엇을할지 확신하지 못합니다. 가짜 Microsoft 로그인 페이지에 대한 링크를 보내거나 로그인 데이터를 시도하고 얻으려면 두 번째 이메일을 보냅니다.

이메일에 표시된 IP 주소는 콜카타의 인도 통신 제공 업체로 이어집니다. 모스크바가 아닙니다. 네트워크 기술에 익숙한 사람들은 표시된 IP 주소가 네트워크의 방송 주소이며 로그인에 사용할 수 없습니다.

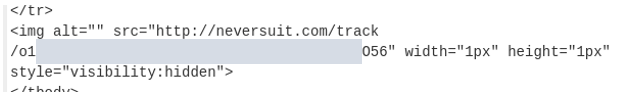

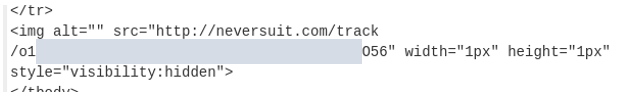

이메일의 소스 코드를 검사하면 수신자 (무의식적으로)가 이메일을 엽니다면 추적 픽셀이 업로드된다는 것이 분명해집니다.

이 서비스를 전문으로하는 회사에서 숨겨진 추적 픽셀을 업로드하는 HTML 코드

이를 통해 발신자는 수신자가 메시지를 열었는지 여부를 알 수 있으며 스팸을 보낼 때 종종 이메일 주소를 확인하는 데 사용됩니다.

공격자들이 러시아에서 의도적으로 러시아에서 발신자 위치로 선택했는지 여부는 확실하지 않습니다. 그러나 피셔는 종종 시사를 이용하여 자신의 이야기에 대한 신뢰를 빌려줍니다. 우크라이나 전쟁은 또한 사기꾼들에 의해 오용되어 이메일 수신자들 사이에 불확실성을 창출하고 있습니다.

이메일은 Microsoft Outlook365 사용자를 명확하게 대상으로합니다. 그러나 Outlook의 스팸 탐지 프로그램은 이메일을 피싱 시도로 식별하고 발신자 주소에도 불구하고 스팸 폴더로 옮겼습니다. SPF (Sender Policy Framework)라는 간단한 기술 덕분에 발신자가 청구 된 위치에서 벗어나 자마자 이메일이 가짜로 분류됩니다.

이메일 헤더에서 발췌 : 빨간색 프레임은 Outlook Test와 음성 결과를 보여줍니다 (실패)

불행히도,이 간단한 기술을 사용하는 회사가 너무 적습니다.

- 스팸 폴더로 직접 이동 한 이메일은 신중하게 처리해야합니다. 어떤 상황에서도 링크를 클릭하거나 이메일에 답변하지 마십시오

- 이메일 클라이언트에서 “이메일을 열 때 데이터를 다운로드하지 마십시오”기능을 활성화하십시오

- 기존의 편지의 발신자와 마찬가지로 이메일을 보내는 발신자는 자유롭게 구성 될 수 있으므로 신뢰하지 마십시오

- 그러한 이메일을 NCSC에보고, 이상적으로는 원본으로보고합니다.이자형. 이메일 헤더와 함께.

현재 통계

카테고리 별 지난 주 보고서 :

마지막 수정 24.05.2022