Mac이 얼마나 안전하고 Mac은 Windows보다 더 안전합니까?

요약

이 기사에서는 Mac 컴퓨터의 보안 기능을 탐색하고 Windows보다 더 안전한 지 확인합니다. 우리는 TCC, 파일 검역자, 게이트 키퍼, XProtect, MRT (Malware Removal Tool) 및 XProtect Remediator (XPR)와 같은 다양한 내장 MACOS 보안 도구에 대해 논의 할 것입니다. 우리는 각 도구의 기능을 탐구하고 Mac 사용자의 보안을 보장하는 효과를 평가할 것입니다.

키 포인트:

1. Mac은 바이러스를 얻을 수 있습니다 대중의 신념과는 반대로, Mac은 바이러스, 악성 코드 및 랜섬웨어에 면역이 아닙니다. “Macs는 바이러스를 얻지 못하는”이라는 개념은 Apple의 광고 캠페인에 의해 영속 된 오해입니다.

2. 내장 보안 도구 : Apple은 Mac 사용자를 보호하기위한 몇 가지 보안 도구를 개발했습니다. 이러한 도구에는 TCC, 파일 검역자, 게이트 키퍼, XProtect, MRT 및 XPR이 포함됩니다.

삼. TCC : 투명성, 동의 및 제어 (TCC). 사용자는 응용 프로그램의 이러한 서비스 사용을 수락하거나 거부 할 수 있습니다.

4. 파일 검역 : 파일 검역소 스캔 다운로드 파일 및 알려진 악성 소프트웨어 목록에서 확인합니다. 잠재적으로 유해한 파일이 감지되면 사용자에게 경고합니다.

5. 문지기: 게이트 키퍼는 신뢰할 수있는 개발자로부터 보장하기 위해 응용 프로그램의 디지털 서명을 확인합니다. 또한 애플리케이션이 Apple의 보안 표준을 충족하는지 확인하기 위해 신청서가 공증되었는지 확인합니다.

6. xprotect : xprotect는 알려진 맬웨어에 대한 파일 및 응용 프로그램을 스캔하여 실행을 막는 Apple의 내장 안티 바이러스 소프트웨어입니다.

7. 맬웨어 제거 도구 (MRT) : MRT는 알려진 맬웨어 목록을 정기적으로 업데이트하고 시스템에서 감지 된 맬웨어를 제거하는 유틸리티입니다.

8. xprotect Remediator (XPR) : XPR.

9. 보안 도구의 효과 : 이러한 내장 보안 도구는 보호 계층을 제공하지만, 그들은 완벽하지 않습니다. Mac 사용자는 여전히 추가 안티 바이러스 소프트웨어와 안전한 탐색 습관으로 보안 조치를 보완해야합니다.

10. 사용자 권한 부여 : Apple의 보안 도구는 사용자에게 소프트웨어를보다 제어 할 수 있도록하고 시스템 리소스에 대한 무단 액세스로부터 보호하는 것을 목표로합니다.

질문:

1. MACS는 바이러스에 면역이됩니다?

답변 : 아니요, Mac은 바이러스에 면역이 아닙니다. Windows에 비해 표적이 적을 수 있지만 Mac 컴퓨터를 감염시킬 수있는 바이러스, 맬웨어 및 랜섬웨어가 있습니다.

2. TCC는 무엇이며 무엇을 하는가?

답 : TCC는 투명성, 동의 및 통제를 나타냅니다. 응용 프로그램이 처음으로 특정 서비스에 액세스하려고 할 때 사용자에게 알리는 MacOS의 데이터베이스 모음입니다. 사용자는 이러한 서비스에 대한 응용 프로그램의 액세스를 수락하거나 거부 할 수 있습니다.

삼. 게이트 키퍼는 응용 프로그램의 안전을 어떻게 보장합니까??

답변 : 게이트 키퍼는 신뢰할 수있는 개발자로부터 보낸지 확인하기 위해 응용 프로그램의 디지털 서명을 확인합니다. 또한 애플리케이션이 공증되었는지 확인하여 Apple의 보안 표준을 충족 함을 나타냅니다.

4. xprotect는 무엇이며 어떻게 작동합니까??

답변 : xprotect는 Apple의 내장 안티 바이러스 소프트웨어입니다. 알려진 맬웨어에 대한 파일 및 응용 프로그램을 스캔하여 시스템을 보호하기 위해 실행되는 것을 차단합니다.

5. Mac의 MRT (Malware Removal Tool)는 무엇입니까??

답변 : MRT는 알려진 맬웨어 목록을 업데이트하고 시스템에서 감지 된 위협을 제거하는 유틸리티입니다. MAC 컴퓨터를 알려진 맬웨어로부터 보호하는 데 도움이됩니다.

6. XPROTECT Remediator (XPR)는 맬웨어 제거에 어떻게 도움이됩니까??

답변 : XPR은 감염된 시스템에서 알려진 맬웨어를 제거하는 방법에 대한 자세한 지침을 제공합니다. 사용자는 MAC 컴퓨터를 효과적으로 수정하고 맬웨어가 완전히 제거되도록하는 데 도움이됩니다.

7. Mac 사용자가 내장 보안 도구에만 의존 해야하는 경우?

답변 : 내장 보안 도구는 특정 수준의 보호 기능을 제공하지만 MAC 사용자는 추가 안티 바이러스 소프트웨어를 사용하고 안전한 탐색 습관을 연습하여 보안을 향상시키는 것이 좋습니다.

8. Mac 사용자는 바이러스 및 맬웨어로부터 안전을 유지할 수있는 방법?

답변 : MAC 사용자는 소프트웨어를 정기적으로 업데이트하고 강력하고 고유 한 암호를 사용하고 의심스러운 웹 사이트 및 다운로드를 피하고 평판이 좋은 안티 바이러스 소프트웨어를 설치하여 안전을 유지할 수 있습니다.

9. 내장 보안 도구에 취약점이 있습니까??

답변 : 모든 소프트웨어와 마찬가지로 Mac의 내장 보안 도구는 취약점을 가질 수 있습니다. 사용자가 시스템을 최신 상태로 유지하여 착취의 위험을 완화하는 것이 중요합니다.

10. Mac은 랜섬웨어에 감염 될 수 있습니다?

답 : 예, Mac은 랜섬웨어에 감염 될 수 있습니다. 최근 몇 년 동안 Mac에 대한 랜섬웨어 공격이 관찰되었으며, 사용자가 경계를 유지하고 필요한 예방 조치를 취해야 할 필요성을 강조합니다.

11. 사용자가 TCC의 서비스 액세스를 거부하면 어떻게됩니까??

답변 : 사용자가 TCC의 서비스 액세스를 거부하면 응용 프로그램이 해당 특정 서비스를 사용할 수 없습니다. 사용자는 시스템의 다양한 구성 요소에 대한 액세스 부여 또는 거부를 통제 할 수 있습니다.

12. 고급 위협으로부터 보호하기에 충분한 내장 보안 도구입니다?

답변 : 내장 보안 도구는 기본적인 보호를 제공하지만 고급 위협에 대해서는 충분하지 않을 수 있습니다. 사용자가 강력한 보호를 위해 포괄적 인 사이버 보안 솔루션에 투자하는 것이 좋습니다.

13. 게이트 키퍼는 잠재적으로 악의적 인 응용 프로그램의 설치를 방지 할 수 있습니다?

답변 : 게이트 키퍼의 주요 기능은 응용 프로그램의 디지털 서명을 확인하고 신뢰할 수있는 개발자로부터 오는지 확인하는 것입니다. 유효한 서명이없는 잠재적으로 악의적 인 응용 프로그램의 설치를 방지 할 수 있습니다.

14. XProtect는 맬웨어 정의를 얼마나 자주 업데이트합니까??

답변 : Xprotect는 Apple로부터 정기적 인 업데이트를 받기 위해 맬웨어 정의를 최신 상태로 유지합니다. 이러한 업데이트의 빈도는 다를 수 있지만 Apple은 알려진 위협에 대한 적시에 보호를 제공하기 위해 노력합니다.

15. MAC 사용자가 취할 수있는 추가 보안 조치는 무엇입니까??

답변 : 내장 보안 도구를 사용하는 것 외에도 MAC 사용자는 방화벽을 활성화하고, 일상적인 사용을위한 비 관리기 계정을 만들고, FileVault 암호화를 활성화하며, 데이터를 외부 스토리지 장치 또는 클라우드 서비스로 정기적으로 백업 할 수 있습니다.

Mac이 얼마나 안전하고 Mac은 Windows보다 더 안전합니까?

명령 줄에서 직접 spctl을 사용하여 응용 프로그램에 서명하고 공증되어 있는지 확인할 수 있습니다. 이는 주로 게이트 키퍼입니다’S 기능.

내장 된 MACOS 보안 도구

저자의 메모 :이 블로그는 2022 년 9 월 28 일 캘리포니아 샌디에고에서 JNUC 2022에서 발표 한 대화를 기반으로합니다. 최신 정보로 업데이트되었습니다. 비디오 녹화는 온라인으로 제공됩니다.

프롤로그

2006 년에서 2009 년 사이에 인기있는 광고 캠페인이있었습니다. 그것은 대형 소송에서 종종 sniffling, 아픈 John Hodgman으로 대표되는 PC를 특징으로했습니다. 반대편 PC는 Mac이었다 – 엉덩이, 날카로운 옷을 입은 Justin Long. 이 광고 세트는 Apple에 의한 것이었고 광고는 일반적으로 “Mac은 바이러스를 얻지 못한다는 아이디어를 가졌다.”

이 선거 운동. 이 아이디어는 10 년 동안 스며 들었고 2023 년에 많은 사람들에게는 여전히 이번이 계속 울립니다. 그러나 지난 10 년 동안이 신화는 CVE, 0 일, 맬웨어, 애드웨어 및 MACOS 생태계를 대상으로 한 랜섬웨어와 함께 수천 번 이상 수백 가지가 폭로되었습니다.

흥미롭게도 Apple 이이 광고가 실행 된 시점에 출시 한 몇 가지 도구에 대해 논의 할 것입니다. Apple은 바이러스 면역 메시징을 두 배로 늘리는 동안 동시에 사용자를 보호하기 위해 도구를 공개하고 있음을 보여줍니다.

나는 눈보라 속에서 북극곰과 같은 애플의 보안 도구를 생각하고 싶다. 새로운 MAC 컴퓨터와 함께 제공되는 다양한 도구가 있습니다. 우리는 이러한 도구, 그들이하는 일, 작동 방식 및 최종 사용자에게 충분한 보안인지에 대해 논의 할 것입니다.

우리가 논의 할 도구 목록은 다음과 같습니다

- TCC

- 파일 검역

- 문지기

- xprotect

- 맬웨어 제거 도구 (MRT)

- xprotect Remediator (XPR)

TCC

투명성, 동의 및 제어를 나타내는 TCC는 MACOS 시스템에 거주하는 데이터베이스 모음입니다.

응용 프로그램이 처음으로 특정 서비스를 사용하려고 할 때 사용자에게 경고를 제공합니다.

예를 들어이 화면 캡처에서 사용자는 카메라와 마이크를 모두 활성화하려고 시도합니다. CoreserviceSuiagent는 사용자에게 경고를 던져서 사용자가 응용 프로그램을 ‘수락’하거나 ‘거부’하도록 촉구합니다’상기 서비스 사용.

시스템 환경 설정> 개인 정보 보호 및 보안 내에서 실제로 특정 서비스를 요청한 응용 프로그램 (클라이언트)을 확인할 수 있습니다. 아래 예에서는 전체 디스크 액세스를 요청한 네 가지 응용 프로그램이 나타납니다. 이는 FDA (Full Disk Access)에 국한되지 않지만 카메라, 마이크, 사용자 폴더, 위치 서비스, 캘린더, 연락처 등을 포함 할 수도 있습니다.

후드 아래에서 TCC는 SQLite 데이터베이스입니다. 루트 디렉토리에는 하나가 있고 또한 컴퓨터에 사용자 당 하나가 있습니다. 실제로 해당 데이터베이스를 열 수 있으므로 루트 TCC 디렉토리를 열고 일부 항목을 살펴 보겠습니다.

이 데이터베이스 내에서 액세스 테이블을 잡고 일부 항목을 보자.

이것은 우리에게 많은 정보를 제공하므로 우리는 성명서에 몇 가지 제약을내어 내가 그 정보 만 가져올 수 있습니다’M은 현재 관련성이있는 것으로 간주됩니다.

우리가 돌아올 수있는 샘플은입니다

com.HuntressLabs.에이전트 | 6 | 0 | KTCCSERVICESYSTEMPOLIDYALLFILES

이 필드는 몇 가지 다른 의미로 매핑됩니다.

첫 번째 필드는 요청을하는 클라이언트입니다. 이 경우 가짜 사냥꾼 에이전트가 권한을 요청합니다.

Auth_reason이라는 두 번째 열은 요청 된 방법입니다. 우리의 경우 MDM PPPC 정책으로 밀려났습니다.

셋째, 사용자가 제공 한 응답 (또는 정책이 지정된) – 요청을 승인하거나 거부 했습니까?.

마지막으로, 서비스가 요청 된 것입니다. 우리는 이것이 KTCCServicesyStempolicyAllFiles임을 알 수 있습니다 . Apple 용어로는 전체 디스크 액세스를 요청합니다.

TCC의 배후에 Apple의 아이디어. 이를 통해 소프트웨어는 사용자가 명시 적으로 허가를받지 못한 시스템 조각을 과도하게하고 액세스하는 것을 방해합니다.

Apple Tool Chest에서 TCC는 다른 도구와 작동 방식에 비해 일회성입니다’s MacOS 보안의 견과류와 볼트를 파헤칩니다.

확인, 블록, 개선

Apple의 OS는 사용자를 근본적으로 보호하기 위해 세 단계로 작동합니다. 이것은 ‘수표, 블록, 개선’입니다. 우리는이 각각을 통해 Apple이 해당 기능을 시행하기 위해 사용하는 도구에 매핑 할 것입니다.

우리는 게이트 키퍼와 함께 정상에서 시작합니다, 하지만 , 우리가하기 전에, 우리는 파일 검역자라는 GateKeeper의 기본 선제 적 단계에 대해 논의하지 않아도됩니다.

파일 검역

파일 검역자는 인터넷에서 다운로드 한 응용 프로그램이 처음으로 실행될 때 알려 주도록 설계되었습니다. 이것은 OS X 10에 다시 소개되었습니다.5 Tiger와 그 재단에서는 사용자의 명시 적 권한없이 인터넷에서 다운로드 한 응용 프로그램을 열 수 있도록 시도하고 있습니다. 게이트 키퍼는이 위에 지어졌습니다.

응용 프로그램이 다운로드되고 열면 인터넷 에서이 애플리케이션을 열려고할지 묻는 CoreServiceSuiagent에서 프롬프트를 얻습니다. ‘Open’을 클릭하면 검역 메타 데이터의 깃발이 설정됩니다. 확장 속성 메타 데이터 에서이 플래그를 볼 수 있습니다.

명령 줄에서 xattr을 실행하면 확장 된 속성이 나열됩니다. 우리가 현재 관심을 갖는 것은 com입니다.사과.검역 속성. 그런 다음 해당 속성의 내용을 인쇄 할 수 있습니다.

짧은 목차를 인쇄합니다.

0083; 61730334; 원정 여행; 7512FB1C-56E8-458B-88B3-DC9816210A8D

첫 번째 열은 플래그입니다. 이 번호가 0083 또는 0081과 비슷한 경우 GateKeeper에게 문제의 앱을 열기 전에 확인해야한다는 것을 알려줍니다. 이 번호는 초기 오프닝 후 사용자의 조치에 따라 업데이트됩니다.

두 번째 열은 16 진수 타임 스탬프입니다. 데이터베이스에서는 Mac Absolute Time이라는 내용을 차지합니다 . 61730334

세 번째 열은 응용 프로그램이 다운로드 된 브라우저를 나타냅니다. 우리는 Safari에서 Chrome Installer를 다운로드했습니다 .

마지막으로, 응용 프로그램과 관련된 UUID입니다. 이것은 주로 식별자로 저장된 데이터베이스 내에서 사용됩니다.

게이트 키퍼 가이 정보를 확인하면 첫 번째 플래그는 01C2 또는 01C3와 같은 것으로 업데이트됩니다 .

이 모든 정보는 Lsquarantine 데이터베이스 ~/Library/Preferences/Com에 저장됩니다.사과.런치 서비스.검역소 V2 . 여기 에서이 데이터베이스의 이벤트를 분석 할 수 있습니다.

이제 우리는 원래 검역소 정보와 응용 프로그램이 다운로드 된 위치, 타임 스탬프 등의 UUID를 볼 수 있습니다.

게이트 키퍼는 파일 검역소와 함께 어떻게 작동합니까??

문지기

약간의 배경을 위해 GateKeeper는 실제로 MacOS의 SPCTL 바이너리의 프론트 엔드 일뿐입니다.

명령 줄에서 직접 spctl을 사용하여 응용 프로그램에 서명하고 공증되어 있는지 확인할 수 있습니다. 이는 주로 게이트 키퍼입니다’S 기능.

이렇게하면 응용 프로그램 MaliciousApp이 서명되지 않았으며 GateKeeper가 열 수 없지만 다음 응용 프로그램은.

게이트 키퍼가 파일 검역소와 다른 방식은 그것이 무언가에 적용된다는 것입니다 실행 , 반드시 인터넷에서만 열리는 것은 아닙니다. 예를 들어 GIF 또는 사진을 다운로드하여 Apple Native 미리보기 응용 프로그램에서 열면 확인되지 않습니다. 게다가 게이트 키퍼는 거래합니다 오직 항목이 두 번 클릭됩니다. 내가 Bash 스크립트를 만들고 추가한다면 .명령 파일 유형에 따라 클릭 가능한 스크립트가됩니다. 클릭 가능 .명령 스크립트는 게이트 키퍼가 확인하지만 간단한 .명령 줄에서 실행되는 SH 스크립트는.

응용 프로그램이 차단되면 팝업을 통해 ‘미확인 개발자’에서 나오기 때문에 열 수 없음을 알릴 수 있습니다.

게이트 키퍼는 먼저 신청서에 서명되었는지 확인합니다. 그러면 그 서명자가 합법적인지 아닌지 확인합니다.

먼저 GateKeeper 데이터베이스를 확인하여 팀/개발자 ID가 알려진 Bad ID인지 확인합니다. 이것은/도서관/Apple/System/Library/Coreservices/xprotect에 있습니다.번들/내용/자원/GK.DB . 쿼리 할 수있는 또 다른 SQLITE 데이터베이스입니다.

우리는 그 팀 ID 가이 132 개 항목 목록에 있는지 확인하고 있습니다.

GK.DB는 블록리스트에 사용되지만 /var /db 디렉토리에는 추가 데이터베이스가 있으며보다 구체적으로 Gkopaque 내에 있습니다.번들과 gke.허용리스트에 사용되는 번들 .

게이트 키퍼는 이후에 공증 상태를 확인합니다. Apple이 소프트웨어를 사악한 것으로 확인하는 데 사용하는 추가 단계입니다. 게이트 키퍼는 또한 처음으로 이중 클릭 된 후에도 무단 프로세스에 의해 공증 된 응용 프로그램이 수정되지 않았는지 확인하는 것과 같은 추가 점검을 수행합니다.

게이트 키퍼의 다른 작업은 파일에 검역 비트 세트가 있는지 확인하는 것입니다. 예를 들어 0083 플래그가 포함되어 있다면 게이트 키퍼는 여전히 확인해야합니다. 사용자가 다운로드 된 신청서 개방을 승인 한 후 GateKeeper는 다른 수표를 수행합니다.

게이트 키퍼의 한 측면은 위협 행위자가 일상적으로 사용했습니다 (AB). Apple의 의도적 인 디자인으로 게이트 키퍼는 우선적으로. 응용 프로그램을 마우스 오른쪽 버튼으로 클릭하고 열기를 클릭하면 간단히 수행 할 수 있습니다. 이를 통해 사용자는 게이트 키퍼를 무시할 수 있습니다. 이에 대한 이유는 사용자가 서명되지 않더라도 앱을 설치할 수 있기 때문입니다. 개인적으로, 나는 안전하다고 알고있는 몇 가지 서명되지 않은 응용 프로그램이 있으며,이 오버라이드 능력이 없으면 열 수 없습니다. Shlayer와 같은 맬웨어는이 기능을 사용하여 Apple의 보안 메커니즘과 소셜 엔지니어 사용자를 중심으로 앱을 열어줍니다.

xprotect

‘블록’으로 피벗하는 xprotect.

핵심적으로, 그것은 2017 년 11 월 30 일에 발표 된 Yara 규칙의 정적 목록입니다. Yara는 파일의 해시와 개발자 ID와 대조적으로 파일 내의 바이트 또는 문자열을 보면서 맬웨어를 캡처하도록 설계되었습니다. 이를 통해 Apple은 더 넓은 그물을 주조하고 야생에서는 아직 볼 수 없었던 맬웨어 샘플을 발견 할 수 있습니다. 이것 xprotect.야라 파일에는 상당히 철저한 규칙 목록이 포함되어 있습니다.

이 Yara 파일과 함께 PLIST (Property Lists)가 있습니다.

우리가 논의 할 첫 번째는 다음과 같습니다 Legacyentitlementallowlist.PLIST . 우리는 이것이 무엇인지 100% 확실하게 말할 수는 없지만 이름을 바탕으로 실행하기 위해 일종의 레거시 자격이 필요한 응용 프로그램 목록이라고 추측하는 것은 상대적으로 의미가 있습니다.

다음 파일이 호출됩니다 xprotect.메타.PLIST . 이것은 악의적 인 플러그인 및/또는 악성 사파리 확장과 같은 것을 차단합니다. 각 항목은 개발자 ID와 Bundle ID를 읽고 있습니다. 또한 Flash 또는 Java와 같은 특정 구식 소프트웨어를 찾을 것입니다.

5 개의 총계 중 최종 파일은 다음과 같습니다 xprotect.PLIST . 이 파일에는 Description, LaunchServices 및 Matches라는 항목이 있습니다.

그만큼 설명 맬웨어 이름입니다. 런치 서비스 URI 유형이 트리거 해야하는 것입니다. 이것은 com과 같은 것일 수 있습니다.사과.응용 프로그램-보드, com.마이크로 소프트.단어.문서 또는 com.사과.설치자 패키지. 마지막으로, 성냥 nsurltypeidentifierkey를 통해 xprotect를 감지하는 방법을 알려주는 사전 객체의 배열입니다.

따라서 xprotect가 무언가를 잡으면 사용자가 어떻게 알 수 있습니까?? 글쎄, 그것은 실제로 무언가를 찾았고 사용자가 쓰레기로 이동해야한다고 말하는 사용자에게 팝업을 던질 것입니다. 사용자 가이 작업을 선택하는 경우 진단 파일이 디스크에 기록됩니다. 이것은 ~/library/logs/diagnosticreports/xprotect_xxx-mac에 있습니다.일관성 .

이제 우리는 Xprotect가 무언가를 잡고 차단했다는 기록을 가지고 있지만. 치료는 어떻습니까?

MRT

MRT (Malware Removal Tool)는 특정 파일 경로를 찾는 시스템 스캐너입니다. 해당 경로에서 객체를 감지하면 해당 물체가 제거됩니다. 우리가 이야기 한 다른 도구들과 달리 MRT는 앱 번들에 기본 응용 프로그램처럼 배치됩니다. 파일 구조 내에는 몇 가지 다른 바이너리가 있습니다 .

MRT는 사용자 상호 작용없이 실행되며 무대 뒤에서 치료 작업을 수행 할 수 있지만 흥미롭게도 명령 줄에서 직접 실행할 수 있습니다.

그래서 우리가 경로 중 하나에 맬웨어가 있으면 MRT는 명령 줄에서 실행할 때 바로 개선해야합니다.

Nixhacker에 따르면, 우리가 MRT 실행 파일을 분리기에 삭제하면, 우리는 그것이 찾는 다른 경로를 볼 수 있습니다. 예를 들어, OSX.ATG2.맬웨어는 네 가지 경로를 찾습니다.

그런 다음 각 위치에서 빈 파일을 만들면 MRT가 실제로 개선 될 것인지 확인할 수 있습니다.

이제 파일이 비어 있고 실제로 맬웨어가 포함되어 있지는 않지만 파일 경로에서의 존재는 MRT를 트리거해야합니다. 실행하고 알아 봅시다.

하지만 , MRT가 MacOS에서 은퇴 한 것 같습니다.

xprotect Remediator

MACOS 12의 방출에서.3, Apple은 Xprotect Remediator (XPR)라는 MACOS에 새로운 도구를 발표했습니다. XProtect Remediator는 앱 번들이라는 점에서 MRT를 연상시키는 것이지만 2 개의 바이너리 대신 14 명이 있습니다. 이것들은 대부분 특정 맬웨어 패밀리를 감지하는 반면, 그 중 하나에 속하지 않는 것은 XProtect 바이너리에 포함됩니다. Xprotectremediatormrtv3 바이너리도 있습니다.이 binary는 MRT 내의 MRT 바이너리와 거의 동일한 크기입니다.앱 . 이것은 마치 MRT를 대체하는 것처럼 보입니다.앱.

통합 로그를 활용하여 XPR에 대한 가시성을 얻을 수 있습니다. Apple의 엔드 포인트 보안의 일부입니다.

여기에서 몇 가지 샘플 항목을 볼 수 있습니다.

MRT 및 XProtect Remediator를 실질적으로 다르게 만드는 것 중 일부는 MRT가 재부팅 및 로그인시 스캔하는 곳 XProtect Remediator가 XCSSET (OSX를 스캔하여 정기적 인 케이던스에서 스캔합니다.Dubrobber) 맬웨어는 가장 자주 실행 – 매 시간 또는 2 시간마다.

발문

이 도구에 대해 이야기하는 것과 함께 질문받는 일반적인 질문은 다음과 같습니다 – 추가 보안 솔루션이 필요합니까 아니면 이러한 도구가 충분합니까? ?

보안 자세에 의존한다고 생각하는 질문입니다. 개인 용도로 Mac을 사용하는 최종 사용자의 경우 Apple의 기존/사전 설치 도구를 활용하여 충분할 것입니다. SMB 또는 대규모 기업이든 비즈니스에서 Mac을 사용하기 시작하면 다른 웹 사이트, 개발자 도구 등에 액세스 할 사용자가 더 많기 때문에 추가 보안 범위가 더 유익합니다.

Mac이 얼마나 안전하고 Mac은 Windows보다 더 안전합니까??

Mac은 PC보다 안전하지만 Mac은 얼마나 안전하고, 자신을 보호하기 위해 무엇을해야합니까?? 우리는 애플이 당신을 안전하게 지키는 모든 방식을 운영합니다.

편집자, MacWorld 2023 년 1 월 12 일 오전 9시 42 분 PST

그 동안’MAC의 맬웨어가 감소하고 있다는 사실에 근거하여 Mac이 Mac이 적을 가능성이 적다는 사실은 사실입니다. MAC 사용자는 매우 유리한 목표가 될 수 있으므로 노력의 가치가있는 것으로 간주됩니다. 결과적으로 Mac은 맬웨어와 바이러스의 대상이 될 수 있습니다.

실제로, 사과조차도’S 소프트웨어 최고 Craig Federighi (Apple과 Epic 사이의 재판에서)는 다음과 같이 말했습니다 “오늘날 우리는 Mac에 맬웨어 수준이 있습니다’허용 가능합니다.” 그의 동기는 iPhone과 iPad 사용자가 iOS 앱 스토어를 통해 앱 만 설치하도록 강요하는 이점이 있음을 지적했지만, Apple 직원조차도 MAC 바이러스가 있음을 인정합니다. (여기’M Mac에 바이러스가 있다고 생각하면해야 할 일.))

Mac은 일반적으로 PC보다 안전합니다. Mac 운영 체제는 UNIX 기반이므로 악용하기가 더 어렵 기 때문입니다’S Apple은 하드웨어 및 소프트웨어를 엄격하게 제어하고 Mac과 Mac 운영 체제에 내장 된 다양한 보호 및 보안 조치로 인해 Mac이 더욱 안전하다고해서 Mac은 악용하기가 더 어려워집니다.

그러나 그것은 그렇습니다’t Mac을 뚫을 수 없다고 믿어야한다는 의미입니다. Mac은 해커와 바이러스의 대상이되었으며 몇 년 동안 Apple은 사용자의 안전을 유지하기 위해 MacOS에 포함 된 조치에 대해 진지하게 생각해야했습니다.

이 기사에서는 Apple이 Mac을 안전하게 유지하는 다양한 방법과 안전을 유지하기 위해 할 수있는 일을 살펴볼 것입니다. Mac을 안전하게 유지하는 방법에 대한 자세한 내용은 Mac 보안 팁을 읽으십시오.

또 다른 점은 2020 년 11 월 Apple이 사용하기 시작한 M- 시리즈 칩이 인텔 프로세서보다 더 안전하다고 간주된다는 것입니다. 그러나 Silver Sparrow로 알려진 맬웨어는 출시 직후 M1 Mac에서 발견되었습니다.

Apple이 Mac을 보호하는 방법

Apple이 당신이 읽은 경우 알 수 있듯이 Apple을 맬웨어 및 바이러스로부터 보호하는 다양한 방법이 있습니다. 바이러스 백신 소프트웨어 실행 또는 VPN을 사용하여 트래픽을 암호화하는 등 이러한 조치를 보완하기 위해 할 수있는 다른 작업이 있습니다. Mac 및 Best VPN을위한 최고의 바이러스 백신에 대한 별도의 조언이 있습니다. 조심하고 신비한 이메일을 열거 나 의심스러운 링크를 클릭하지 않는 요소도 있습니다’T를 해보지 만 부모님이 그렇게 확신 할 수 있습니까?’티…

운 좋게도 Mac에 구운 보호가있어 기술에 정통한 사람들조차도 보호해야합니다. 우리’아래에 설명합니다.

사과 바이러스 백신

소프트웨어 측면에서 MacOS에는 자체 바이러스 백신 소프트웨어가 내장되어 있습니다. xprotect는 알려진 모든 맬웨어를 감지하고 차단합니다. 새로운 맬웨어 감염 및 업데이트 xprotect에 대한 Apple 모니터. XProtect는 앱이 처음 시작될 때 맬웨어를 확인하고 변경되었는지 확인합니다. xprotect가 맬웨어를 감지하면 소프트웨어를 차단하고 제거합니다.

xprotect가 제공하는 보호 외에도 게이트 키퍼가 있습니다. GateKeeper는 사용자가 먼저 맬웨어 설치를 막기 위해 설계된 MACOS의 기능입니다. GateKeeper는 인터넷에서 다운로드 한 앱이 Apple에 의해 확인되었는지 확인하고 악성 코드를 확인했습니다. 앱이 위험으로 간주되면 게이트 키퍼가 설치하지 못하게됩니다. 앱 다운로드 및 설치에 대한 자세한 내용은 읽기 : Mac에 앱을 설치하는 방법

게이트 키퍼입니다’T 무 모르면 과거에 우회되었으며 xprotect isn’t 항상 최신 상태로, 맬웨어가 미끄러졌습니다. 그러나 둘 다 당신에게 마음의 평화를 줄 수있는 수준의 보호를 제공합니다.

추가 보호 계층을 원한다면 Mac을위한 최고의 안티 바이러스에서 최고의 권장 사항은 Intego Mac Internet Security입니다.

소프트웨어 및 보안 업데이트

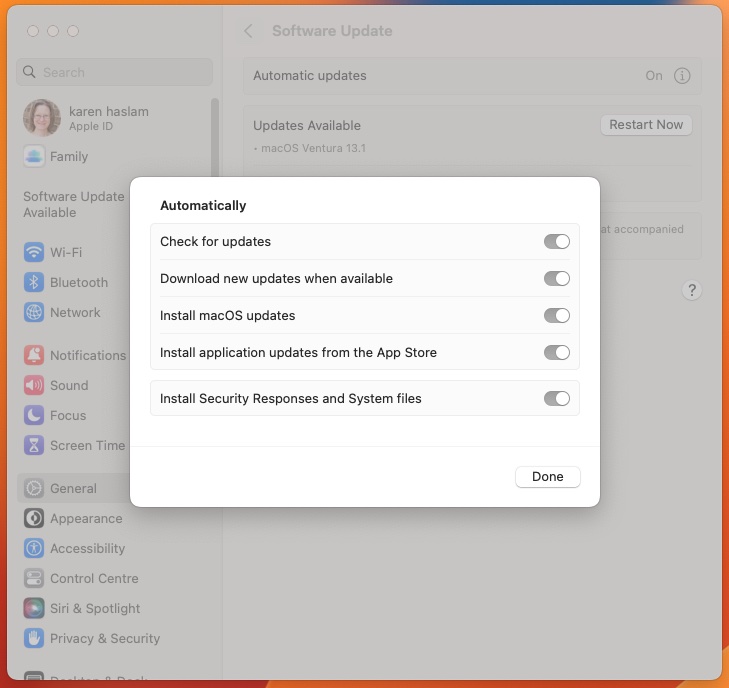

Apple은 보안 업데이트가 정기적으로 Mac으로 밀려 나도록합니다. 따라서 Mac 소프트웨어를 최신 상태로 유지하는 것이 중요합니다. 애플’조차도 무엇이든해야합니다. 업데이트를 확인하고 소프트웨어를 업데이트하도록 Mac을 설정하려면 다음 단계를 자동으로 수행합니다

- 오픈 시스템 설정 (시스템 환경 설정 프리 벤츄라)

- 일반을 클릭하십시오

- 소프트웨어 업데이트를 클릭하십시오

- 자동 업데이트가 켜져 있는지 확인하십시오

이것은 Apple이 발행 할 때 소프트웨어가 Mac에 다운로드된다는 것을 의미해야합니다.

일반적인 소프트웨어 업데이트 업데이트를 설치하려면 여전히 Mac을 다시 시작해야하지만 Apple에 의해 일부 보안 업데이트를 Mac에 푸시하고 다시 시작하지 않고 배경 업데이트로 설치할 수 있습니다.

Apple이 발행하자마자 백그라운드 업데이트를 받으려면 벤츄라에서 보안 응답 및 시스템 파일을 설치하는지 확인하십시오 “시스템 데이터 파일 및 보안 업데이트를 설치하십시오” 나이가 많은 오스에서.

- Ventura에서 이것은 시스템 설정> 일반> 소프트웨어 업데이트에서 찾을 수 있습니다. (i) 자동 업데이트 옆을 클릭하십시오.

- Pre Ventura 이것은 시스템 환경 설정> 소프트웨어 업데이트> 고급에서 찾을 수 있습니다.

빠른 보안 응답은이를 한 단계 더 발전시켜 iPhone, iPad 및 Mac에서 보안 수정의 전달을 가속화합니다. 사과’S Macos Ventura 13의 업데이트로 기능을 소개합니다.2 (및 iOS 16.삼). Mac을 다시 시작하면 빠른 보안 응답이 즉시 적용됩니다. 이러한 방식으로 보안 업데이트에 접근하면 Apple이 더 넓은 업데이트의 일부가되지 않고도 더 빨리 발행 할 수 있음을 의미합니다.

앱 보호

설치하는 앱에 대해 확신을 갖고 싶다면 Mac App Store의 앱을 고수하는 것이 좋습니다. Apple의 모든 앱’S Mac App Store는 Apple에 의해 검토되었으므로 위험에 처하지 않을 것이라고 확신 할 수 있습니다. 실제로 Apple은 앱이 데이터를 사용하는 방법에 대해 선불로하여 한 단계 더 발전하므로 정보가 지식없이 다른 사람과 공유 될 위험이 없음을 확신 할 수 있습니다.

그러나 당신이하지 않는 앱조차도’t Mac App Store에서 설치하면 Apple이 설치하기 전에 확인합니다’위에서 언급 한 게이트 키퍼의 목적. 게이트 키퍼는 개발자가 Apple에 의해 확인되고 맬웨어 및 악성 코드 파일을 확인하는지 확인합니다. 미확인 개발자로부터 MAC 앱을 열고 싶을 때가있을 수 있습니다. 그렇다면이 경우주의를 기울여야합니다.

다른 사람보다 App Store 앱을 선택하는 또 다른 이유는 Mac App Store를 통해 판매되는 모든 앱이 샌드 박스와 함께 작동해야하기 때문입니다. 샌드 박스는 액세스 앱을 Mac으로 제한합니다’S 리소스 및 데이터.

MacOS 10 이후.15 Catalina는 2019 년에 출시 된 모든 Mac 앱을 Apple에 의해 공증해야하며, 이제 모든 Mac 앱이 Mac, Icloud Drive 또는 외부 볼륨에 있든 파일에 액세스 할 수있는 권한을 얻는 것이 필요합니다. MACOS는 앱이 카메라 나 마이크에 액세스하거나 입력 한 내용을 기록하기 전에 허가를 요청합니다.

안전한 서핑

위의 내용은 도적 앱으로부터 귀하를 보호하도록 설계되었지만 가장 큰 위협은 온라인으로 사용할 수있는 피싱 이메일, 웹 사이트 및 서비스에서 발생할 수 있습니다.

사과’S Web Browser, Safari는 또한 온라인으로 귀하를 보호하는 다양한 방법을 제공합니다. Safari는 웹 사이트가 의심스럽고 개방을 방해하는 경우 경고합니다. 모든 웹 페이지는 별도의 탭에서 별도의 프로세스로로드됩니다. 문제가 있으면 사파리 자체가 충돌하지 않고 해당 탭을 닫을 수 있습니다.

Apple이 Mac 사용자를 보호하는 또 다른 방법은 Mac에서 Flash를 유지하는 것입니다. 플래시는 컴퓨터에 들어가는 맬웨어의 가장 일반적인 수단 중 하나입니다. 애플은 2010 년에 사파리로 플래시를 사전 설치하지 않았다. 이어서 플래시를 추가하는 유일한 방법은 사용자가 스스로 설치하는 것이 었습니다. 2020 년 초 Apple은 플래시 지원을 중단했으며 2020 년 12 월 31 일부터 플래시 개발자 Adobe도 더 이상 플래시를 지원하지 않습니다. JavaScript는 또한 여러 가지 취약점을 제공합니다. Safari에서 JavaScript를 비활성화하기 쉽습니다. Safari> 환경 설정> 보안>을 클릭하고 JavaScript 활성화 옆에 상자를 선택 해제하십시오. 이 작업을 수행하면 인터넷의 일부 영상이 표시를 중단 할 수 있습니다. 문제가되면 다시 적용됩니다.

온라인 보안을 보호 할뿐만 아니라 Apple도 개인 정보를 보호합니다. 예를 들어, Apple은 지능형 추적 방지를 사용하여 웹 주변의 사용자 추적을 중지합니다. 사용자는 Apple이 프로파일 링을 중단 한 모든 크로스 사이트 추적기의 세부 사항을 포함하여 개인 정보 보호 보고서를 볼 수 있습니다.

잠금 모드

이것은 Macos Ventura의 새로운 보안 계층으로, 사이버 공격에 직면해도 활용할 수 있습니다. Mac을 늘리는 데 사용할 수 있습니다’공격이 발생할 수 있도록 방어 및 엄격한 한계를 적용합니다’당신을 이용하십시오. Mac 또는 iPhone에서 잠금 모드를 켜는 방법에 대해 읽으십시오.

시스템 설정> 개인 정보 보호 및 보안으로 이동하려면 잠금 모드 레이블 옆에 켜기를 클릭하고 관리자 비밀번호를 입력 한 다음 켜기 및 다시 시작하십시오. 위험이 통과되었다고 생각하면 잠금 모드를 비활성화하고 다시 시작할 수 있습니다.

비밀번호 보호

Apple은 또한 비밀번호를 모니터링하여보다 안전한 옵션으로 변경하여 강력한 비밀번호를 제안합니다’Apple이 귀하의 비밀번호가 데이터 위반에 관여한다고 생각하는 경우 경고도 확인합니다.

이 메모에서 Apple은 모든 Apple 장치에서 작동하는 비밀번호 관리 시스템 인 iCloud Keychain을 제공하여 개별 암호를 기억하지 않고도 모든 장치에서 소프트웨어 및 서비스에 로그인 할 수 있도록합니다. 이것의 이점은 기억에 남는 비밀번호보다는 강하게 가질 수 있다는 것입니다 (Apple이 귀하를 대신하여 생성 할 수있는 것). 모든 비밀번호는 메인 비밀번호 뒤에 잠겨 있으며 추가 보안을 위해 2 팩터 인증 (2FA)으로 보호됩니다.

애플이 당신을 보호하는 데 도움이되는 또 다른 방법. 유출 될 수있는 비밀번호가없고 모든 것이 엔드 투 엔드 암호화되어 있기 때문에 패스 키는 더 안전합니다. 특정 패스 키는 모든 사이트 또는 서비스에 대해 생성 된 다음 장치와 iCloud 키 체인에 저장되므로 다른 Apple 장치에 액세스 할 수 있습니다. 당신은 단지 당신의 얼굴 ID 또는 터치 ID를 사용하여 인증을받습니다. 이것은 새로운 것입니다’S는 아직 널리 채택되지 않았지만 앞으로 더 안전하게 만들어야합니다. 읽기 : iPhone, iPad 및 Mac에서 새로운 패스 키를 사용하는 방법.

내장 하드웨어 보호

“소프트웨어가 안전하기 위해서는 보안이 내장 된 하드웨어에 있어야합니다” 애플이 말한다. 이것은 Mac의 주요 이점을 강조합니다 – Apple이 소프트웨어와 하드웨어를 만들고 기계의 모든 측면을 제어한다는 사실. 이것이 Mac이 PC보다 안전한 이유입니다.

Apple은 Mac 하드웨어로 보호를 구축합니다. 이것은 특히 Apple을 얻은 Mac의 경우에 해당됩니다’칩의 M 시리즈. 2020 년 11 월에 도입 된 칩의 M1 시스템 및 기타 모든 M- 시리즈 칩에는 로그인 암호를 보호하고 데이터를 자동으로 암호화하는 안전한 보안 엔 클레이브가 내장되어 있습니다. 그러나 T1 또는 T2 보안 칩이있는 인텔 구동 Mac조차도 스토리지를 암호화하고 안전한 부팅을 제공 할 수 있습니다.

보안 엔 클레이브는 보안 기능 전용이며’s 별도의 실리콘은 메인 칩에 대해서는 공격 표면을 최소화하여 모든 맬웨어가 가능합니다’t만큼 많은 피해를 입 힙니다. 이 별도의 실리콘 내에는 부팅 ROM이 있습니다 (따라서 Mac은 단단히 부팅 할 수 있음) 및 AES 하드웨어가 작성된대로 파일을 암호화합니다. Face ID 및 Touch ID의 얼굴 및 지문 데이터 도이 보안에 보관됩니다.

iCloud 개인 계전기 (거의 VPN)

iCloud 개인 계전기입니다’t 모두에게 사용할 수 있습니다’s iCloud+ 구독의 일부이지만 Safari에서 웹을 탐색 할 때 개인 정보를 보호 할 수 있습니다. iOS 15에 도착했습니다.

우리는 iCloud Private Relay Q & A에서 iCloud 개인 릴레이를 자세히 다루지 만, 개인 릴레이가 활성화 된 상태에서 Safari의 모든 브라우징 활동은 Apple을 통해 라우팅됩니다’s 프록시 서버 및 ISP가 할 수 있도록 암호화되었습니다’웹 브라우징을 참조하십시오.

그것’VPN과 비슷하지만 그다지. VPN이 더 나은 옵션 인 이유는 여러 가지가 있습니다. 사과’S 솔루션은 Safari에서만 작동하며 가능합니다’t 연결하는 지역을 숨기십시오 (사람들이 VPN을 사용하는 주요 이유).

Mac에서 VPN을 사용하려면 Surfshark의 최고 선택이 포함 된 최고의 VPN 라운드 업을 살펴보십시오

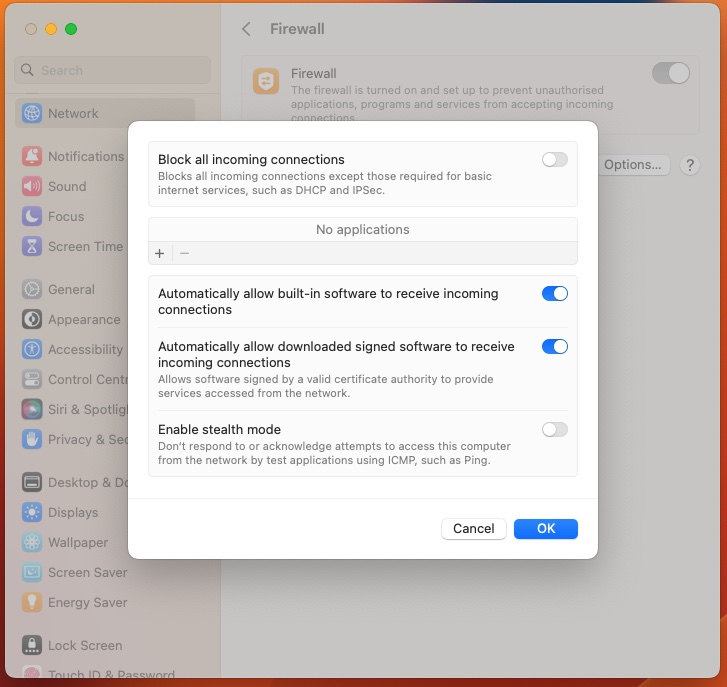

마코스 방화벽

방화벽은 추가 보안 계층을 추가하여 인터넷이나 신뢰할 수없는 네트워크에 연결될 때 보호 할 수 있습니다. 운 좋게도 당신의 Mac에는 당신이 켜질 수있는 Mac이 있습니다.

여기’s Mac에서 방화벽을 켜는 방법

~ 안에 벤 투라

- 열린 시스템 설정

- 네트워크를 클릭하십시오

- 방화벽을 클릭하십시오

- 슬라이더를 클릭하여 켜십시오.

- 추가 보안 설정을 지정하려면 옵션을 클릭하십시오.

벤 투라 포스트

- 시스템 환경 설정> 보안 및 개인 정보 보호 창에서 방화벽 탭을 클릭하십시오.

- 왼쪽 하단의 자물쇠 아이콘을 클릭하여 시스템 설정을 잠금 해제하십시오 (귀하는’프롬프트되면 로그인 비밀번호를 입력해야합니다).

- 방화벽 켜기 버튼을 클릭하십시오.

- 그런 다음 방화벽 옵션 버튼을 클릭하고 나타나는 대화 상자에서 스텔스 모드 상자 활성화를 클릭하십시오. 이 마지막 단계는 카페에서 공유 Wi-Fi와 같은 공개 네트워크에서 컴퓨터가 크게 보이지 않을 것임을 의미합니다.

- 방화벽 탭에서 방화벽 옵션을 클릭하여 변경하십시오. 여기, 당신’인바운드 연결을 수신 할 수있는 앱 및 서비스 목록을 참조하십시오. 목록에 하나를 추가하려면 앱을 실행하려고하면 인바운드 연결을 수락하는 것이 방지 된 오류가 표시되면 ‘+’ 목록 아래.

그것’MACOS에 주목하는 것이 중요합니다’S 방화벽은 유용하지만 맬웨어로부터 제한된 보호 기능 만 제공합니다. 저것’s 그것은 당신을 인바운드 트래픽에서만 보호하기 때문에. 그 임무는 들어오는 연결을 수락 할 수있는 앱과 서비스를 제한하는 것입니다. 그것은 그렇습니다’t 아웃 바운드 연결에 대한 제어를 제공합니다. 즉, 연결을 시작하는 앱 및 서비스 IE 및 서비스. 예를 들어, 맬웨어를 다운로드하면 MacOS’S 방화벽 우승’인터넷에 연결하는 것을 중지하십시오.

어떤 사람들은 나가는 네트워크 연결을 차단하기로 선택하여 특정 앱이’티 “전화 집” 그들의 지식없이. 이것은 또한 실수로 설치된 맬웨어가 인식하지 않고 데이터를 유출 할 수 없음을 의미합니다.

그러나 MacOS는 나가는 연결을 차단하는 내장 방법을 제공하지 않습니다. 운 좋게도 Little Snitch (30 일경)와 같은 타사 앱과 손을 떼십시오 (£ 38.95) 또는 Intego, Sophos 및 Norton과 같은 맬웨어 방지 도구에서 발견되는 아웃 바운드 방화벽은 Aplomb와 함께 일을 할 것입니다.

방화벽을 통해 일부 앱 및 서비스에 액세스 할 수있는 시간이있을 수 있습니다. 여기에서 수행하는 방법에 대한 자세한 내용 : Mac 방화벽에서 특정 포트를 열는 방법.

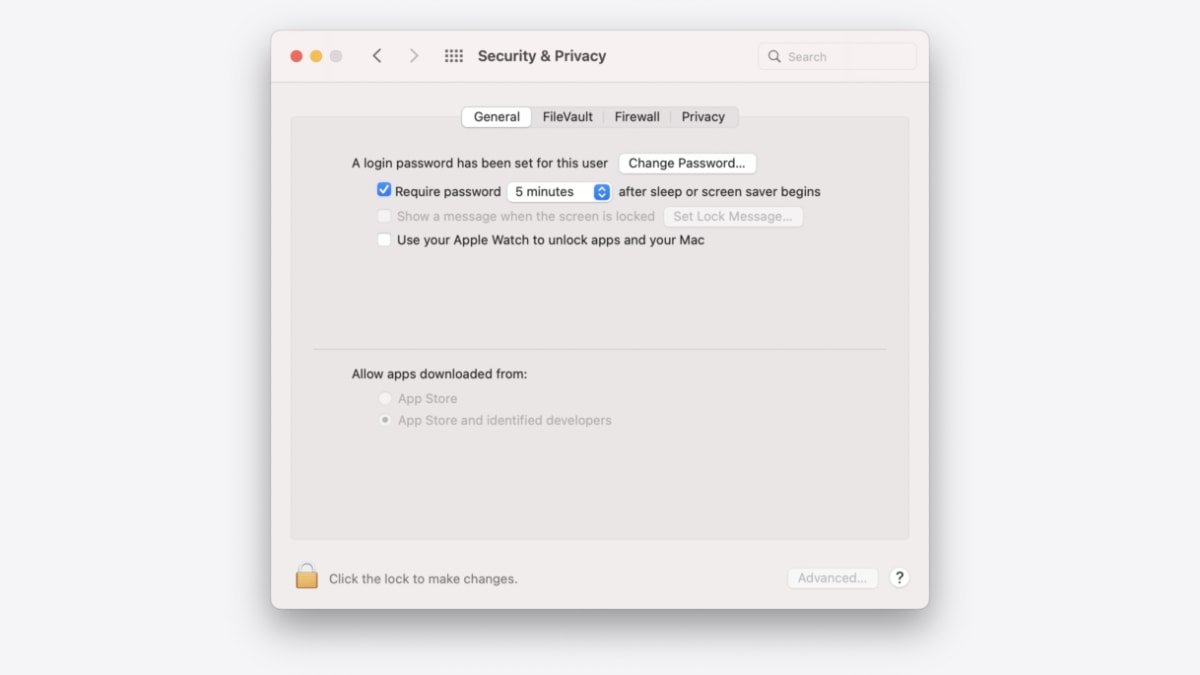

FileVault

Apple은 데이터를 암호화하는 방법으로 FileVault를 제공합니다 (Mac을 가져 가거나 누군가가 액세스 할 경우 안전하게 유지합니다).

Mac에 M- 시리즈 칩이있는 경우이 암호화는 한 단계 더 나아가 특정 하드웨어를 사용하여 로그인 세부 사항을 보호합니다.

별도의 기사에서 Mac을 FileVault 2로 암호화하는 방법을 설명하지만’LL 시스템 환경 설정> 보안 및 개인 정보 Pre-Ventura 또는 시스템 설정> 벤 투라의 개인 정보 및 보안을 찾으십시오.

데이터에 액세스하려면 로그인 비밀번호 또는 복구 키를 사용해야하므로 데이터 중 하나없이 데이터를 잃게 될 위험이 있습니다.

내 & 활성화 잠금을 찾으십시오

Apple은 또한 Mac이 도난당한 경우 다른 기술이 있습니다. Find My가 귀하가 추적하고 잃어버린 Mac을 찾아서 데이터 데이터를 사용할 수 있도록 닦을 수 있습니다’t는 잘못된 손에 빠지게됩니다. T2 칩과 M1 Mac이 장착 된 Mac은 또한 Mac을 원격으로 잠그면서만 사용할 수 있도록 활성화 잠금 장치를 제공합니다.

일부 Mac에서 사용 가능한 Touch ID 지문 스캐너도 다른 보안 계층을 추가합니다. Mac 잠금 해제, 소프트웨어 및 서비스에 로그인하고 Apple Pay에 사용될 수 있습니다.

따라서 Apple은 Mac을 도난 당하거나 악의적 인 사람이이를 접근 할 수있는 경우 Mac을 보호합니다. Apple은 또한 악의적 인 소프트웨어로부터 귀하를 보호하고 데이터에 액세스 할 수 있는지 여부에 대한 의견을 제시하고 사용 방법에 대한 제어를 제공합니다.

Mac에 M-Series 칩 또는 일부 인텔 Mac에서 발견되는 T2 보안 칩이있는 경우 Mac을 잃어 버리거나 충실하면 활성화 잠금을 사용할 수 있습니다.

이러한 모든 조치는 MAC를 PC보다 훨씬 안전하게 만드는 데 도움이되지만, 자신을 더욱 보호하기 위해 할 수있는 다른 일이 있으며, 우리는 다음을 통해 진행할 것입니다 : Mac을 맬웨어 및 바이러스로부터 보호하는 10 가지 방법.

Mac Security 101 : Mac은 얼마나 안전합니까??

Mac은 Windows 기반보다 안전한 것으로 유명합니다. 이 영광은 완전히 잘못 배치되지는 않았습니다. 결국, MacOS 맬웨어는 상대적으로 드문 일이며 Apple은 보안을 향상시키기 위해 설계된 다양한 기능을 가지고 있습니다.

그러나 맬웨어가 상승하면 실패는 항상 선택입니다. 정통한 Sysadmin은 보안 문제를 알고 있어야합니다. Atlas VPN 조사에 따르면 2020 년에만 MacOS 맬웨어가 1,092% 증가했습니다. 이것은 여전히 Windows 환경이 직면 한 맬웨어 위협의 작은 부분이지만’재채기 할 것이 없습니다.

우리’환경을 보호 할 수 있도록 MAC 보안의 내용을 자세히 설명합니다.

이 기사는 우리의 일부입니다 Macadmin Myth Busters 캠페인. 우리의 기사 5 MacAdmin 신화에서 다른 일반적인 IT 신화의 진실을 발견하십시오.

Mac은 얼마나 안전합니까??

Mac은 종종 PC보다 안전한 것으로 간주되지만 인터넷에 연결된 장치는 위협에 완전히 면역되지 않습니다.

Mac은 역사적으로 Windows 기반 PC보다 덜 인기가 있었기 때문에 부분적으로 더 적은 공격에 직면 했으므로 사이버 범죄자는 간단히’t 그들을 대상으로합니다. 그러나 위협 행위자는 점점 MAC 맬웨어를 개발하여 신중한 보안 조치의 필요성을 높이고 있습니다.

실제로 2021 년에 포브스는 최근 맬웨어 공격이 10 년 동안 보안을 거슬러 올라가서 Apple을 효과적으로 우회했다고보고했습니다’광범위한 보안 조치.

Mac은 해킹 될 수 있지만 Windows PC보다 더 적은 위협에 직면 할 수 있습니다. 그러나 맬웨어는 점점 MAC를 목표로합니다.

어떤 유형의 위협이 Mac에 영향을 미칩니다?

맬웨어는 Mac을 포함한 거의 모든 장치에 대한 중요한 위협입니다. Windows PC는 전통적인 형태의 악성 소프트웨어에 더 취약한 경향이 있지만 Adware 및 잠재적으로 원치 않는 프로그램 (PUP)은 MAC에 널리 퍼져 있습니다.

애드웨어는 브라우저 검색을 리디렉션하고, 팝업을 표시하고, 컴퓨터 속도를 늦출 수 있습니다’S 성능, 일반적으로 당신을 귀찮게합니다. 기술적으로 맬웨어는 아니지만 강아지도 비슷하게 문제가됩니다. 그들’종종 합법적 인 앱으로 번들로 번들로서 알지 못하고 기꺼이 다운로드 할 수 있습니다. 최상의 시나리오에서는 실제 혜택을 제공하지 않습니다. 최악의 시나리오에서는 성능을 늦추고 스파이웨어 또는 애드웨어 역할을 할 수 있습니다.

Mac은 또한 랜섬웨어, 트로이 목마, 악의적 인 웹 사이트, 사회 공학 공격, 암호화 재킹 및 기타 사악한 체계의 영향을받을 수 있습니다.

Mac의 보안 기능은 무엇입니까??

Mac Computer에는 민감한 정보를 보호하고 시스템을 보호하도록 설계된 몇 가지 하드웨어 및 소프트웨어 기반 기능이 장착되어 있습니다. 이러한 보안 제어는 MACS가 해커에 면역을 만들지 않지만 확실히 도움이 될 수 있습니다.

Mac App Store에 대한 제어

Apple은 악의적 인 콘텐츠에 대해 스캔되었는지 확인하기 위해 Mac 앱을 공증하는 App Store에 대한 제어를 유지합니다. 이것은 그렇지 않습니다’T 완전한 보안을 제공하지만 추가 보호 계층을 추가합니다.

문지기

앱 스토어 외부에서 앱, 설치 프로그램 패키지 또는 플러그인을 실행하기 전에 게이트 키퍼는 서명, 공증 및 변경되지 않은지 확인합니다.

xprotect

xprotect는 Mac입니다’S 내장 안티 바이러스 소프트웨어. 앱이 처음 시작될 때 악성 구성 요소를 확인합니다’S가 변경되었고 서명이 업데이트 될 때. xprotect가 알려진 악성 코드를 찾으면 소프트웨어를 차단하고 사용자에게 알립니다.

방화벽

Mac은 또한 무단 트래픽으로부터 보호하기위한 방화벽과 함께 제공됩니다. 구성 옵션 옵션은 들어오는 모든 연결을 차단하고, 들어오는 특정 연결을 허용하는 등.

FileVault

FileVault는 데이터에 대한 무단 액세스를 방지하도록 설계된 디스크 암호화 기능입니다. Apple은 Mac OS X 10에 기능을 도입했습니다.삼. Mac OS X 10.7 세 이상 파일 바트 2를 사용하여 전체 디스크 암호화 (FDE)를 제공합니다.

iCloud 키 체인

정보를 자동화하여 iCloud Keychain은 Mac 사용자가 모두 기억하지 않고 더 강력한 암호를 선택할 수 있도록합니다. 그러나 iCloud Keychain은 민감한 데이터를 저장하기 때문에’해커의 주요 대상입니다.

비밀번호 모니터링

비밀번호 모니터링은 저장된 비밀번호를 선별 된 유출 된 비밀번호 목록과 비교하여 CyberCriminals를 이용하기 전에 손상된 자격 증명을 변경할 수있는 기회를 제공합니다.

시스템 무결성 보호 (SIP)

Rootless라고도하는 SIP는 루트 사용자가 원치 않는 수정으로부터 특정 위치 및 시스템 프로세스를 보호하도록 제한합니다.

내 찾기

내 앱 찾기는 누락 된 장치를 찾는 데 도움이되도록 설계되었습니다. 가능하다면’t Mac을 검색하면 회사가 원격으로 데이터를 지우도록합니다’S 정보는 그렇지 않습니다’t는 잘못된 손에 빠지게됩니다.

2 단계 인증

사용자를위한 2 단계 인증 활성화’S Apple ID는 잠재적 인 침입자가 비밀번호를 가지고 있더라도 무단 액세스를 방지합니다.

내 환경에서 Mac을 어떻게 보호 할 수 있습니까??

Mac을 보호 할 때 Windows PC를 보호하는 데 필수적인 동일한 보안 기본 사항의 대부분. 보안 모범 사례를 유지하는 것은 어떤 장치 유형에 관계없이 중요합니다’다시 사용합니다.

강력한 비밀번호가 필요합니다

강력한 암호는 무차별 인력 및 비밀번호 스프레이 공격을 중지하여 무단 액세스를 방지합니다. 강력한 비밀번호는 독특하고 8 자 이상을 포함하며 개인 정보 나 연속 키보드 조합을 피하십시오 (즉, Don’t 사용 “쿼티”)).

많은 Windows PC 사용자가 암호 관리자에게 의존하여 로그인 자격 증명을 생성하고 저장합니다. Mac 사용자는 작업을 위해 구축 된 솔루션을 통합 할 수도 있지만 iCloud Keychain은 기본 암호 관리자처럼 작동합니다.

App Store 또는 제조업체에서 다운로드하십시오’S 공식 웹 사이트

신뢰할 수없는 소스에서 앱을 다운로드하면 Mac의 위험이 크게 증가 할 수 있습니다. 앱 스토어에서 보안을 향상시키기 전에 앱을 검토합니다. 신뢰할 수있는 제조업체에서 직접 앱을 다운로드 할 수도 있습니다’S 공식 웹 사이트. 그러나 덜 신뢰할 수있는 제 3 자의 모호한 다운로드를 피하십시오. 프리웨어는 종종 특히 위험합니다.

업데이트를 유지하십시오

소프트웨어 업데이트는 Mac을 안전하게 유지하고 원활하게 실행하는 데 도움이 될 수 있습니다. 취약점이 감지되면 Apple은 보안 업데이트를 발행하여이를 해결합니다. 그러나 다른 업데이트는 새로운 기능을 추가하거나 버그를 수정하거나 성능을 향상시킬 수 있으므로 보안 우선 순위를 정하든 업데이트는 최선의 관심을 갖습니다.

최고의 MDM 솔루션을 사용하면 기계를 쉽게 업데이트 할 수 있습니다. 그러나 하나 또는 두 개의 기계를 관리하는 경우 시스템 환경 설정에서 자동으로 업데이트하도록 설정할 수도 있습니다.

훈련 사용자

보안 교육은 Mac 및 PC 사용자 모두에게 중요합니다. 피싱 이메일과 같은 사회 공학 시도는 직원에게 의존합니다’시스템 위반 및/또는 개인 정보에 대한 액세스 권한. 사이버 보안의 얼굴은 끊임없이 변화하기 때문에’직원들은 최신 위험에 대해 최신 정보를 유지하기를 기대합니다. 저것’직원들이 마음 앞에서 보안을 유지하기 위해 정기 교육이 필요한 이유.

VPN을 사용하십시오

Mac은 VPN (Virtual Private Network)과 함께 제공되지 않지만 외부 솔루션은 Apple을 완벽하게 보완 할 수 있습니다’S 보안 기능. VPN은 사용자가 공개 Wi-Fi에 연결하더라도 연결을 암호화하고 IP 주소를 더 큰 보안을 위해 마스킹합니다.

백업 데이터

Mac을 백업했습니다’바이러스를 중지하지만 더 빨리 회복하는 데 도움이 될 수 있습니다. 최근 백업을 유지하면 Mac이 손상되면 복원 할 수 있어야합니다.

클리어 캐시

브라우저 캐시가 다운로드 된 파일, 이미지 및 기타 데이터를 축적합니다. 애드웨어 및 바이러스를 포함한 맬웨어는 임시 파일에 숨어있을 수 있으므로 캐시를 정기적으로 지우는 것은 재난을 피하는 쉬운 방법 일 수 있습니다.

보안 기능을 활성화합니다

Mac은 여러 가지 보안 기능을 가지고 있지만 일부는 기계가 기계를 보호 할 수 있습니다’다시 활성화. 조직을 평가하십시오’S가 필요하고 파일 벤트, 2 단계 인증 설정을 고려하고 내.

바이러스 백신 소프트웨어를 사용하십시오

Xprotect는 일부 바이러스 백신 보호 기능을 제공하지만 타사 바이러스 백신 소프트웨어를 설치할 수도 있습니다. 가장 잘 알려진 솔루션에는 Mac 용 제품이 있습니다.

장치 건강 및 정책 준수를 모니터링하십시오

고품질 Apple MDM 솔루션을 사용하여 Mac을 구성, 모니터링 및 업데이트하십시오. 장치의 현재 상태 및 정책 준수를 이해하면 보안 자세를 유지하고 강화하는 방법을 찾는 데 도움이 될 수 있습니다. 또한 보안 기준을 제공하여 비정상적인 행동을 더 쉽게 감지 할 수 있습니다.

당신이하지 않는 앱을 삭제하십시오’t 사용

Mac에 설치된 각 앱이 공격 표면을 증가시킵니다. 때를’더 이상 앱을 사용하지 않고 삭제하십시오. 그 주위에 오래된 앱이있는 경우 특히 중요합니다’t는 한동안 업데이트되었습니다. 사용하지 않은 앱을 삭제하면 보안이 향상 될 수있을뿐만 아니라 Mac을 향상시킬 수 있습니다’S 성능. Mac이 손상되면 해킹 징후를 확인하십시오. 몇 가지 변경 사항이 있습니다. 여기’S에서 볼 수있는 것 :

- 느린 성능

- 이상하거나 예상치 못한 광고

- 활동 모니터에 나열된 설명 할 수없는 네트워크 활동

- 공유에 나열된 의심스러운 액세스

- 예상치 못한 리디렉션

- 설명 할 수없는 새로운 도구 모음

이러한 징후 중 하나를 발견하면 신뢰할 수있는 바이러스 백신 소프트웨어를 사용하여 바이러스 스캔을 실행하십시오.

장치를 닦으십시오’s를 잃거나 도난당했습니다

Mac은 귀하의 비즈니스에 대한 풍부한 정보를 제공 할 수 있습니다. 직원들이 가능한 빨리 분실 또는 도난 장치를보고하도록 요구하는 정책을 설정하십시오. 운이 좋으면 해당 장치를 복구하는 데 도움이됩니다. 그렇지 않다면, 당신의 정보가’t는 잘못된 손에 빠지게됩니다.

Mac 컴퓨터를 안전하게 유지하려면 신중한 관리가 필요합니다. SimpleMDM은 Apple 장치를 쉽게 모니터링하고 업데이트 할 수 있습니다. 시도해보십시오 무료 30 일 시험 자신을보고 계속 읽으십시오 SimpleMDM 블로그 더 많은 팁과 요령.

좋은 Mac 보안은 바이러스 백신을 넘어서고 있습니다

Andrew Orr | 2022 년 7 월 22 일

수년 동안 Mac은 경쟁 업체보다 안전한 플랫폼으로 여겨져 왔습니다. 그러나 자신을 안전하게 지키기 위해 여전히 할 수있는 단계가 있으며.

2022 년까지 3 천 4 백만 개가 넘는 새로운 맬웨어 샘플이 발견되었습니다. 그러나 Atlasvpn에 따르면이 샘플 중 2,000 개만이 MacOS를 대상으로했습니다.

그럼에도 불구하고 애플은 마코스의 보안이 용납 할 수 없다고 말했다.

Apple의 소프트웨어 엔지니어링 책임자 인 Craig Federighi는 2021 년 5 월 법정에 출연했습니다 서사시 게임 v. 사과 재판. 그는 Apple 장치의 보안 기능과 Mac이 iPhone과 어떻게 다른 보안을 갖는지 설명했습니다.

사용자는 Apple의 리뷰 팀에서 앱을 조사하는 선별 된 상점 인 Mac App Store에서 앱을 다운로드 할 수 있습니다. 그러나 소프트웨어는 웹에서 다운로드 할 수 있습니다.

Yvonne Gonzalez Rogers 판사는 Federighi에게 Mac이 여러 앱 소스를 지원하는 이유를 물었습니다. Federighi는 이러한 타사 앱 소스는 “Mac에서 정기적으로 악용”이라고 말했다.

Federighi는 이것을 iOS가 MacOS보다 더 안전하다고 생각하는 이유의 예로 이것을 사용했습니다. “iOS는 고객 보호를 위해 크게 높은 기준을 설정했습니다.”Mac은 오늘날 그 바에 충족하지 않습니다.”

안전하게 사용한다면 Mac은 여전히 ”가장 안전한”플랫폼이며 Federighi는 계속해서. 그 진술은 Mac 사용자가 보안 소프트웨어와 컴퓨터 사용 방법에 대해 생각하게해야합니다.

계층 1 : 최상의 보안 관행

바이러스 감염을 방지하는 가장 좋은 방법은 감염된 이메일을 중지하고 감염된 웹 사이트 주변의 라우팅 및 신뢰할 수있는 출처에서 소프트웨어를 다운로드하는 것과 관련이 있습니다. Mac의 내장 보안 기능과 결합 된 기본 안전 사례는 대부분의 사람들에게 바이러스 백신 소프트웨어가 필요하지 않음을 의미합니다.

이러한 안전 관행 중 일부는 소프트웨어를 최신 상태로 유지하고 악의적 인 웹 사이트를 차단하는 DNS 서비스 사용과 같은 예방 적입니다. 다른 사람들은 GateKeeper 및 XProtect와 같이 이미 다운로드 된 맬웨어를 중지하는 데 도움이됩니다. 마지막으로 일부 방법은 바이러스를 넘어서 온라인 계정을 보호합니다.

비밀번호

해커가 온라인 계정을 훔치는 것을 방지하는 한 가지 방법은 암호 관리자 사용과 관련이 있습니다. 각 온라인 계정마다 다르고 복잡한 비밀번호가 있으면 해킹 될 가능성이 크게 줄어 듭니다.

Mac, iPhone 및 iPad에서 발견 된 Apple의 iCloud 키 체인은 시작하기 쉬운 방법입니다. 새 로그인 각각의 비밀번호를 자동으로 제안하고 다음에 사람이 계정에 로그인 할 때 자동으로 제공합니다. 데이터 위반에서 암호가 발견 된 경우 사람에게 경고 할 수 있고 다른 계정 보안 계층 인 2 단계 인증을 지원합니다.

iCloud 키 체인

iPhone 및 iPad에서 사용자는 설정> 암호로 이동하여 iCloud 키 체인을 찾을 수 있습니다. 사용자는 Mac에서 시스템 환경 설정> 암호에서 찾을 수 있습니다.

사용자는 MacOS의 내장 앱인 Keychain Access에서 추가 암호 옵션을 찾을 수 있습니다. Keychain Access.

이메일 및 사용자 이름

각 웹 사이트에 대해 다른 비밀번호를 사용하는 것 외에도 사용자는 다른 이메일 주소 또는 다른 사용자 이름을 사용할 수 있습니다. 실험적 단축키는 무작위로 문자와 숫자가 무작위로 뒤죽박죽이있는 경우 비밀번호와 사용자 이름을 생성합니다.

이메일 측면에는 Apple 사용자가 내 이메일을 숨기는 내장 옵션이 있습니다. iCloud+ 구독의 일부인 온라인 계정에 대한 다른 고유 한 이메일 주소를 자동으로 생성합니다.

이 주소 중 하나로 전송 된 이메일은 사용자의 Apple ID로 전달됩니다. 언제든지 삭제할 수 있으며 [이메일 보호]와 같은 무작위로 제작 된 이름을 가질 수 있습니다

사용자는 iPhone에서 내 이메일 숨기기를 찾을 수 있으며 설정에서> 프로필 이름> iCloud에서 iPad를 찾을 수 있습니다. Mac에서는 시스템 환경 설정> Apple ID에서 찾을 수 있습니다.

피싱

이메일을 사용하여 안전하게 유지하는 또 다른 방법은 의심스러운 링크 및 첨부 파일을 클릭하지 않는 것입니다. 공격자는이 악성 이메일을 피싱으로 알려진 사이버 범죄 캠페인에서 보냅니다. 피싱은 발신자가 합법적 인 기관인 척하는 이메일, 전화 또는 문자 메시지를 통해 사람들에게 연락 할 때입니다.

예를 들어, 공격자는 은행으로 포즈를 취하는 웹 사이트를 만들고 이메일을 작성하여 피해자가 악의적 인 웹 사이트에 로그인 할 수 있도록합니다. 그들의 사용자 이름과 비밀번호는 공격자가 빠르게 도난 당하고 사용하거나 판매합니다.

피싱 이메일의 표준 기능에는 피해자가 무료 iPhone을 수상한 것과 같은 “Too Good to Be True”제안이 포함됩니다. 또는 이메일 첨부 파일은 피해자의 컴퓨터에 바이러스로 감염되며,이 경우 바이러스 백신 소프트웨어가 유용합니다.

누군가가 이메일을 받으면 의심 스럽다고 생각하면 내부의 URL을 클릭하거나 첨부 파일을 다운로드하지 않아야합니다. 이메일이 사람에게 버튼을 클릭하도록 요청하는 경우 대신 웹 사이트를 브라우저에 수동으로 입력하고 이메일과 일치하는 계정 내의 경고를 찾을 수 있습니다.

소프트웨어 업데이트

맬웨어에 대한 가장 중요한 방어선 중 하나는 소프트웨어를 최신 상태로 유지하는 것입니다. 앱 및 운영 체제에 대한 업데이트에는 종종 이전 소프트웨어 버전에서 발견되는 보안 취약점에 대한 수정이 포함됩니다.

Apple은 iOS 16, iPados 16, Macos Ventura 및 기타 새로운 업그레이드에 대한 이러한 경험을 개선하고 있습니다. Rapid Security Response라는 기능은 소프트웨어 업데이트에서 보안 패치를 분해하므로 OS는 사용자가 그 어느 때보 다 빠르게 사용자를 보호합니다.

소프트웨어를 최신 상태로 유지하십시오

예를 들어 iOS 16 개발자 베타 에서이 기능은 설정> 일반> 소프트웨어 업데이트> 자동 업데이트에 있습니다. “보안 응답 및 시스템 파일 설치”라는 토글은 보안 버그 및 시스템 파일의 패치가 자동으로 설치 될 것이라고 말합니다.

사용자는 설치를 완료하려면 장치를 다시 시작해야 할 수도 있지만 토글이 꺼져 있어도 일부 시스템 파일을 자동으로 설치할 수 있습니다.

이것은 Apple 사용자가 첫 번째 방어 계층으로 온라인으로 안전하게 유지할 수있는 몇 가지 방법이며, 두 번째 방어 계층은 MACOS 내에서 찾을 수 있습니다.

레이어 2 : MACOS에 내장 된 보안 기능

웹을 탐색하기위한 보안 모범 사례 후 Apple의 Mac 운영 체제는 두 번째 계층입니다. 게이트 키퍼부터 시작하여 악의적 인 앱으로부터 사용자를 보호하는 기본 보안 기능이 있습니다.

게이트 키퍼는 신뢰할 수있는 소프트웨어 만 Mac에서 실행되도록합니다. 사용자가 앱, 플러그인 또는 소프트웨어 설치 프로그램 패키지를 다운로드하면 게이트 키퍼.

공증인은 Mac App Store 외부의 소프트웨어 개발자가 Apple 서버에 앱을 업로드 해야하는 프로세스입니다. Apple은 맬웨어를 확인하고 개발자에게 다시 보내야합니다. Apple은 Macos Mojave와 함께 공증을 소개했습니다.

앱 다운로드 소스 제어

기본적으로 MACOS는 알려진 맬웨어에 대한 모든 설치된 소프트웨어를 처음 열 때 확인합니다. Mac 사용자는 시스템 환경 설정> 보안 및 개인 정보로 이동하여 제어 수준을 변경할 수 있습니다. 일반 탭을 클릭하면 “App Store에서 다운로드 한 앱 허용”및 “App Store에서 다운로드 한 앱 허용 및 식별 된 개발자.”

게이트 키퍼가 가장 엄격한 환경에 있지 않더라도 운영 체제에는 추가 보안 조치가 있습니다. Mac에는 Xprotect라는 거의 알려진 기능이 있으며 바이러스 백신으로 작용합니다. 2009 년 Mac OS X 10에서 출시되었습니다.6 스노우 레오파드.

MACOS 10에서.15 이상, Xprotect는 앱이 처음 시작될 때 알려진 악성 콘텐츠를 확인하거나 앱이 파일 시스템의 앱이 변경 될 때 및 Apple이 XProtect 서명을 업데이트 할 때 확인합니다. Apple은 알려진 맬웨어와 일치하는 이러한 서명이 시스템 업데이트와 독립적으로 자동으로 업데이트된다고 말합니다.

xprotect가 다운로드 된 소프트웨어 내부에서 알려진 악성 코드를 감지하면 소프트웨어가 차단되고 사용자에게 알리고 휴지통으로 이동할 수있는 옵션이 있습니다. 서명이 업데이트 된 경우 맬웨어를 제거하고 주기적으로 새로운 감염을 확인합니다.

Mac 소유자는 타사 보안 도구를 사용하여 시스템에 세 번째 방어 계층을 추가하도록 선택할 수 있습니다. 이 방어에는 여전히 바이러스 백신이 포함될 수 있지만 더 많은 옵션이 있습니다.

레이어 3 : 타사 도구

목표 See의 도구. Mac의 기본 보안을 보완하는 무료 오픈 소스 앱.

하나의 도구 인 감독은 웹캠과 마이크를 통해 사용자를 스파이하도록 설계된 맬웨어를 차단하는 데 도움이됩니다. 감독은 지속적으로 시스템을 모니터링하고 내부 Mac 마이크 또는 내장 웹캠이 활성화 될 때 사용자에게 경고합니다.

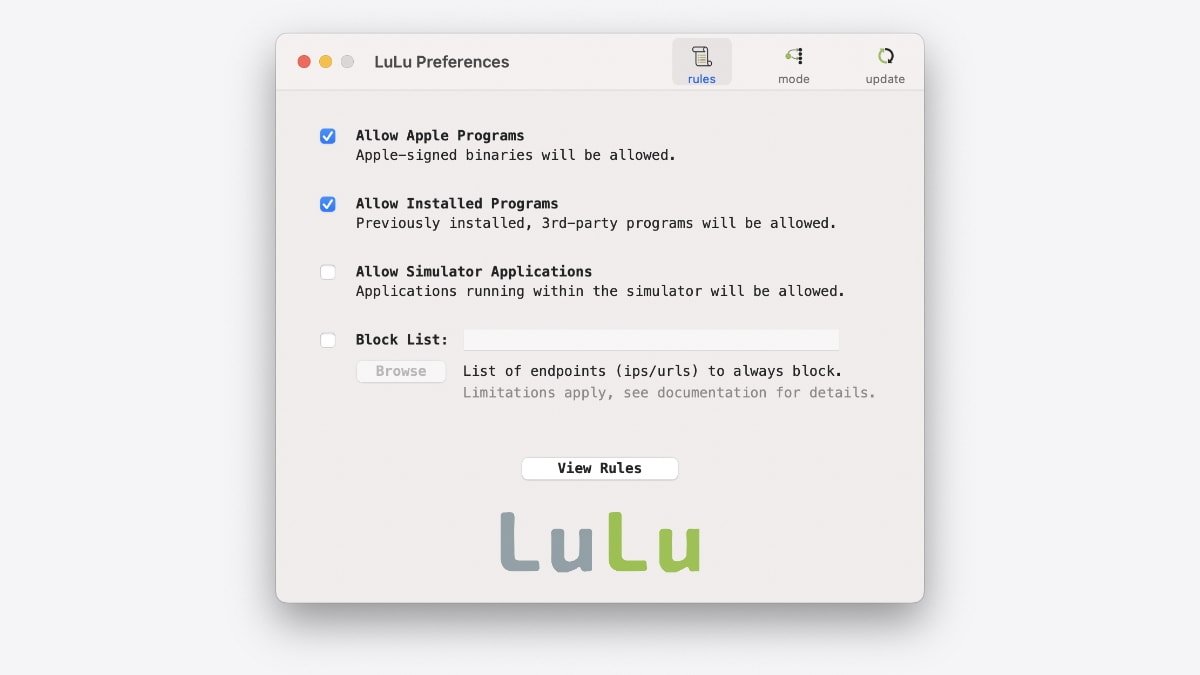

목표에서 Lulu 방화벽을 참조하십시오

다음으로 Lulu는 알려지지 않은 발신 네트워크 연결을 차단할 수있는 방화벽입니다. 사용하기에 훌륭한 옵션이며 시스템 환경 설정> 보안 및 개인 정보에있는 Mac의 내장 방화벽과 함께 작동합니다. 마지막으로 목표 See에는 지속적인 맬웨어 및 랜섬웨어를 차단하는 것과 같은 더 많은 도구가 있습니다.

웹에서 안전을 유지하는 또 다른 방법은 DNS입니다. 인터넷 전화 번호부라고하는 도메인 이름 레지스트리는 IP 주소를 웹 도메인과 연결합니다. NextDNS라는 서비스는 광고 및 추적기를 차단하고 부모 네트워크 컨트롤을 제공하는 등. 또한 그러한 콘텐츠를 호스팅하는 웹 사이트를 차단하여 맬웨어로부터 보호하는 데 도움이됩니다.

웹에서 사용할 수있는 보안 도구 중 일부일뿐입니다. 결과적으로 Mac 소유자는 모든 전선에서 보안을 제어하여 Apple이 모든 플랫폼에 대한 보안을 개선하기 위해 안전을 보장 할 수 있습니다.

Andrew는 2015 년부터 기술에 대한 통찰력을 공유 한 작가이자 해설자입니다. 그는 Apple, 개인 정보 및 보안을 포함한 다양한 주제를 다루는 수많은 온라인 기사를 작성했습니다. Andrew는 2022 년 뉴스, 팁 및 리뷰를 다루는 기고 작가로 Appleinsider에 합류했습니다.

JAMF 보호 엔드 포인트 보호는 Apple 전용으로 구축됩니다.

그러나 해커는 도전과 애플을 좋아합니다’기업의 빠른 성장과 채택으로 Apple 장치는 매력적인 목표입니다.

엔드 포인트 보안이 향상되었습니다

JAMF Protect는 애플을 향상시킵니다’가시성, 예방, 제어 및 개선 기능을 향상시켜 내장 보안 기능.

출시일에 완전한 지원

우리가 아닌 일정에 따라 장치를 업그레이드하십시오. MacOS 및 iOS의 MacOS 및 기타 기본 프레임 워크에서 Apple Endpoint Security API를 사용하여 최신 Apple 소프트웨어 및 하드웨어에 대한 당일 지원을 제공합니다.

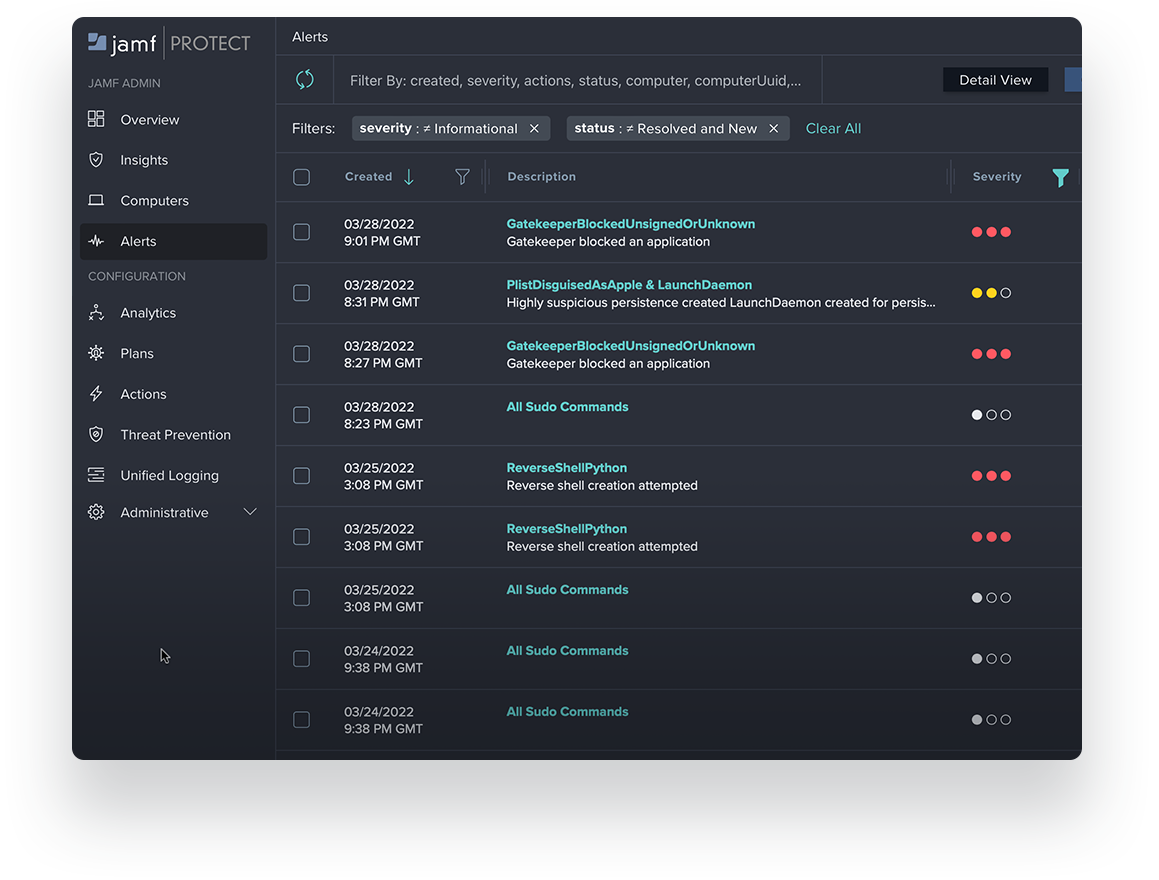

탐지 및 경고

악성 응용 프로그램, 스크립트 및 사용자 작업의 실시간 감지.

JAMF는 환경에 적응을 보호하고 사용자, 엔드 포인트 및 회사 데이터의 위험을 최소화합니다. Mac 및 모바일 장치의 우려 사항을 표시합니다.

- 행동 분석 의심 스럽거나 악의적 인 활동을 식별하십시오.

- 맞춤형 분석 JAMF 보호를 적응시킵니다’귀하의 고유 한 요구에 대한 분석.

- 위협 사냥 특히 환경을 대상으로하는 위협을 찾을 수 있습니다.

- Miter Att & CK 프레임 워크 핵심 분석을 통한 활동.

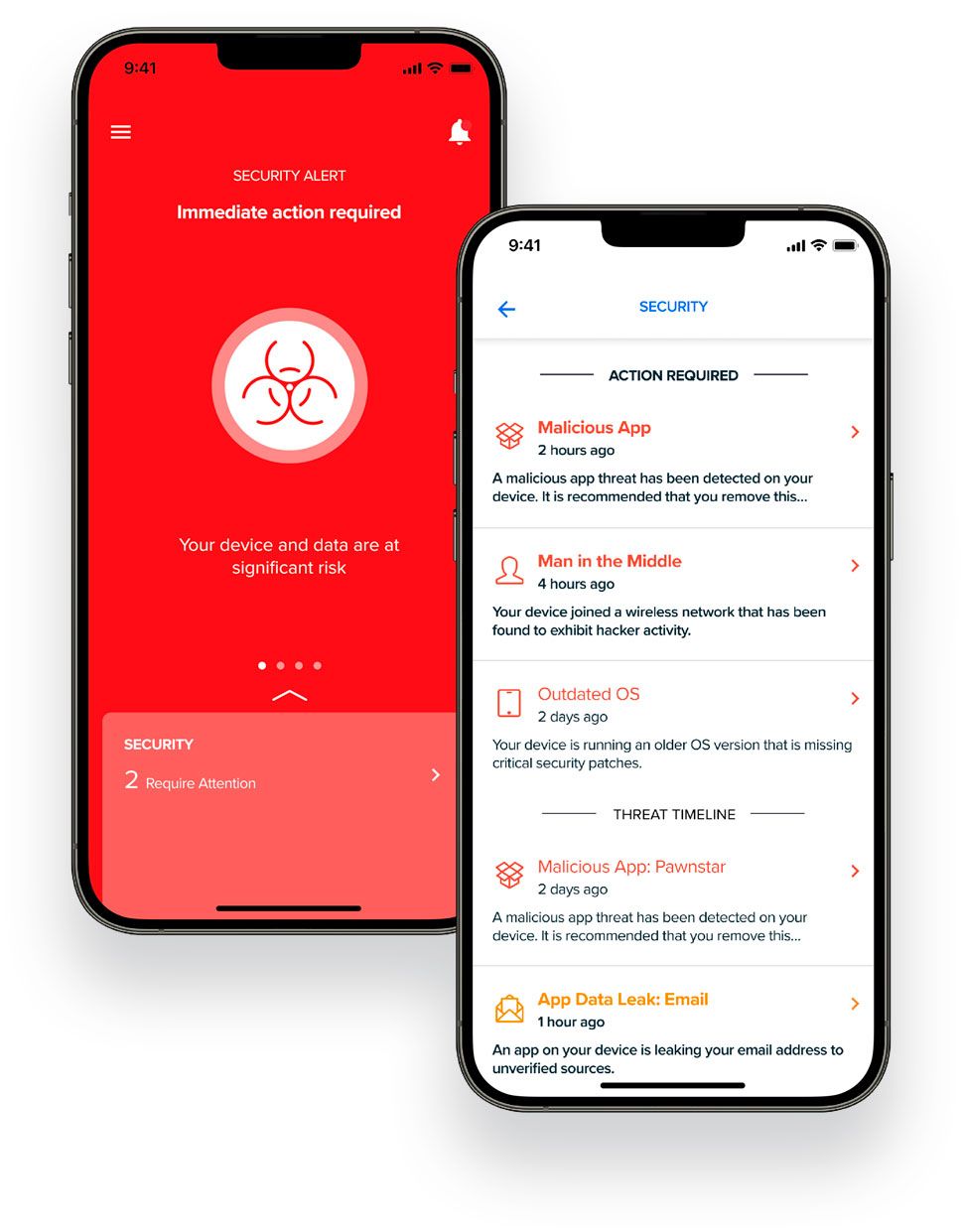

위협 방지

악성 코드 보호를 넘어서 : 트랙에서 해커를 중지하십시오.

JAMF는 알려진 맬웨어, 애드웨어 및 랜섬웨어를 검역소뿐만 아니라 보호합니다. 알려지지 않은 위협이 달리기를 방지합니다. 또한 명령 및 제어 (C2) 트래픽 및 위험한 도메인을 잠그십시오.

이것은 제로 데이 피싱 공격과 악성 서버와의 커뮤니케이션을 방지합니다.

최신 Mac 및 모바일 엔드 포인트 보안

각 공격은 회사 데이터를 위험에 빠뜨릴 수 있습니다. 사용자, 엔드 포인트 및 네트워크 활동을 보호하여 계층 보안.

- 탈착식 스토리지 컨트롤 데이터 손실을 방지하는 데 도움이됩니다.

- 고급 기계 학습 위협 인텔리전스 엔진 MI : Riam은 제로 데이 피싱 공격을 식별하고 방지합니다.

- 네트워크 내 보호 랜섬웨어, 크립토 재킹 및 악성 도메인을 장치에 영향을 미치기 전에 실시간으로 차단합니다.

- 실시간 통찰력 위험으로 자동 완화 정책 조치를 구성 할 수 있습니다.

- 온라인 개인 정보 보호 보호 장치 암호화와 함께 개인 데이터 수집 및 피싱으로부터 보호합니다.

- 고급 개인 정보 보호 기능 보안이 유지되도록하십시오’사용자를 침해하십시오’ 개인 정보.

- 장치보안 보호합니다 모두 회사 소유 또는 BYOD이든 장치.

모니터링 및 개선

엔드 포인트 활동에 대한 세분화 된 통찰력

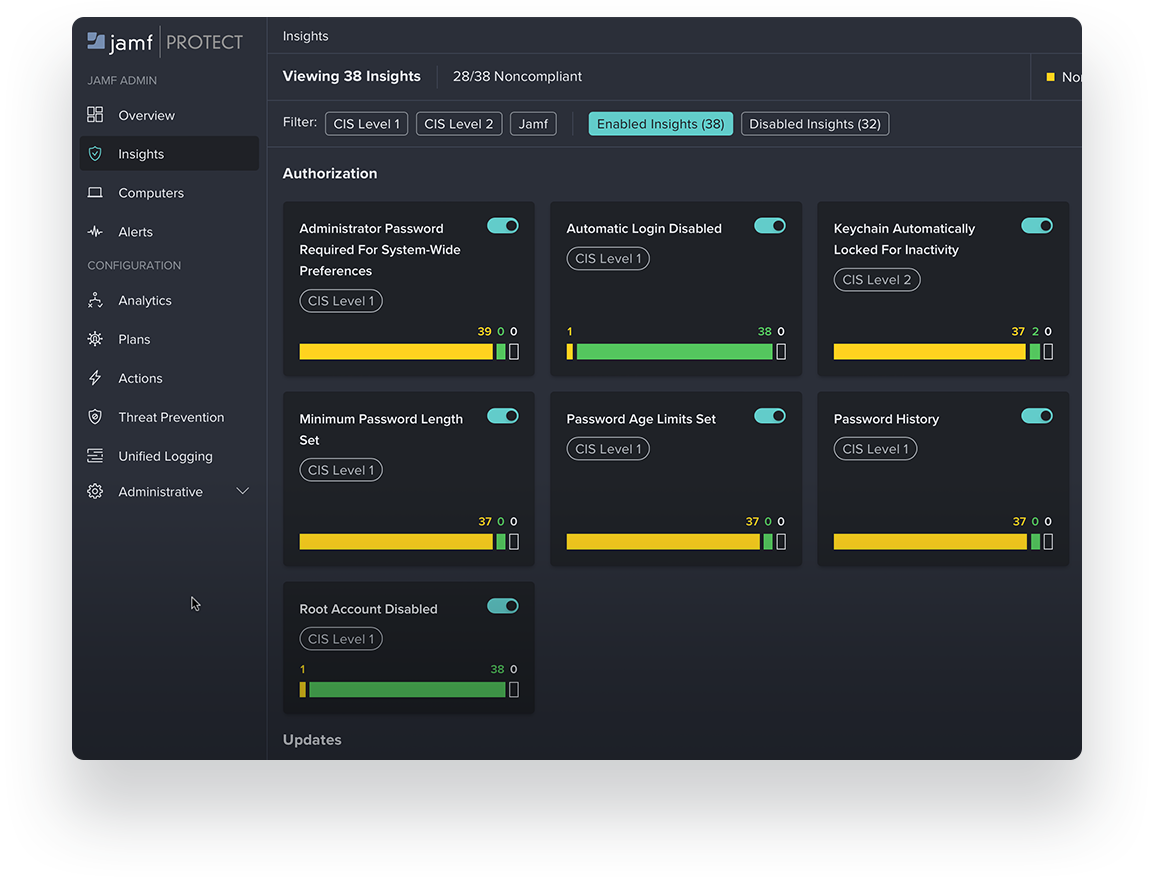

- 장치 건강 및 규정 준수 : 장치가 OS 경화 구성에서 벗어날 때 즉각적인 경고를받습니다.

- MACOS 보안 도구 가시성 : XProtect, GateKeeper 및 MRT와 같은 내장 MACOS 보안 도구에 대한 At-A-Glance 활동 및 업데이트.

- 통합 로그 전달 : 가시성 및 규정 준수를 위해 MacOS에서 귀하의 레코드 시스템으로의 통합 로그 데이터의 사용자 정의 가능한 피드.

- CIS 벤치 마크 : CIS MACOS 벤치 마크 준수를위한 안전한 기준을 시행하고 모니터링하십시오.

- 장치 위험 : 전체 위협 흐름을 모니터링하고 전체 함대의 위험 자세를 이해하십시오.

- 강력한 응답 : 사고 응답을 수동으로 수행하거나 JAMF PRO : MAC 관리에 이미 사용했던 도구로 워크 플로우를 자동화합니다.

보안’S는 항상 켜져 있지만 결코 방해가되지 않습니다.

JAMF Protect는 CPU 및 배터리 수명이 실행중인 동안 영향을받지 않도록 기본 Apple 프레임 워크로 구축되었습니다.

장치 전체의 컨텐츠 필터링 및 웹 필터링은 허용 가능한 사용 정책을 시행하고 사용자가 위험한 사이트 및 콘텐츠에서 멀리 떨어 뜨릴 수 있도록 도와줍니다. 또한 모든 앱이나 브라우저에서 제한된 컨텐츠에 액세스하지 못하게합니다.

JAMF Protect는 악성 소프트웨어를 분리하고 원치 않는 파일을 근절하며 장치를 신뢰할 수있는 상태로 자동으로 가져 오면 사용자에게 가동 중지 시간을 초래하여 사고에 쉽게 응답 할 수 있습니다.

준수 요구 사항을 충족하고 유지합니다.

- 실시간 가시성 : JAMF Protect에서 준수 및 엔드 포인트 원격 측정 활동 데이터보기. 데이터 분석 도구 및 보안 팀은 필요에 따라 즉시 문제를 즉시 조사, 완화 또는 개선 할 수 있습니다.

- 규제 준수 : CIS 벤치마킹 표준과 함께 배포를 상자 외부로 정렬하십시오.

- 앱 통찰력 : 조직 또는 개인 데이터를 위험에 빠뜨릴 수있는 비준수 또는 위험한 앱의 존재를 모니터링하십시오.

JAMF에 의해 연결된 조직.

앱 통합

앱 통합, API 액세스 등의 레벨 업.

Jamf Protect 및 Jamf Pro 이미 알고 있고 신뢰하는 앱과 함께 작동합니다.

당사는 SIEM에보고하고 IDP (Identity Provider)를 통해 엔터프라이즈 인증 프로세스를 관리하고 사용자 정의 된 대시 보드에 엔드 포인트 건강 데이터 표시를 통해 위험을 최소화합니다.

더 많은 기능으로 보호를 확장하십시오.

JAMF Marketplace의 타사 솔루션과 JAMF를 결합하여 강력한 워크 플로우 잠금 해제. 스마트 폰 또는 기타 모바일 장치로 실시간 알림을 확장. 가장 포괄적 인 데이터 시각화를 제공하기 위해 Rich Apple Endpoint 데이터를 SIEM 또는 EDR로 전달하십시오.

강력한 API 액세스를 제공합니다.

jamf protect를 그래프 QL을 사용하는 강력한 API와 맞춤형 도구 및 워크 플로에 통합. IT 관리자와 Infosec은 컨텐츠를 쉽게 쿼리하고 조직을 지원하기 위해 수정할 수 있습니다’독특한 요구.